目次

- 1 クラウドセキュリティにおける課題と対応策

- 2 クラウドサービスの利用に伴うリスクと管理上の課題

- 3 クラウド環境における従来型ファイアウォールおよびVPNの課題と再設計の必要性

- 4 クラウドユーザー向けの「クラウド専用」セキュリティ対策

- 5 クラウドセキュリティ:クラウド環境での従来型セキュリティの限界と最適化

- 6 AWSの頻繁なバージョンアップに伴うリスク管理の重要性

- 7 マルチクラウドセキュリティの構築:可視性、コンプライアンス、そしてCSPMツールの活用

- 8 クラウドセキュリティ強化のカギ:「CNAPP」の概要とその活用戦略

- 9 クラウドセキュリティ:多要素認証の課題とクライアント証明書による解決策

- 10 航空業界向けエッジクラウド戦略:インフラ最適化と統合の重要性

- 11 クラウドセキュリティ:パフォーマンスとコストに優れるエッジ戦略のためのソリューション選定の重要性

- 12 クラウドセキュリティ機能の評価:航空業界における最適な防御戦略

- 13 効果的なCSPMの実施に向けたポイント

- 14 複数ユーザーと権限管理の課題

- 15 マルチクラウドCSPMにおける特有の課題

クラウドセキュリティにおける課題と対応策

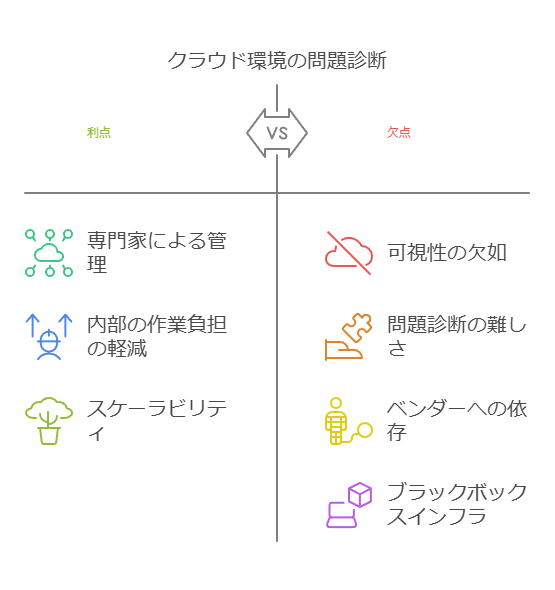

クラウドサービスの導入は、企業にとってITインフラ運用負荷の軽減や柔軟なスケーリングの実現など、さまざまなメリットをもたらします。しかし、クラウドにはオンプレミスにはないリスクや管理面での難しさも存在するため、これらのリスクをしっかりと理解し、適切な対策を講じる必要があります。以下、データコンサルタントとして、クラウド環境における代表的なリスクとその防止策について詳述します。

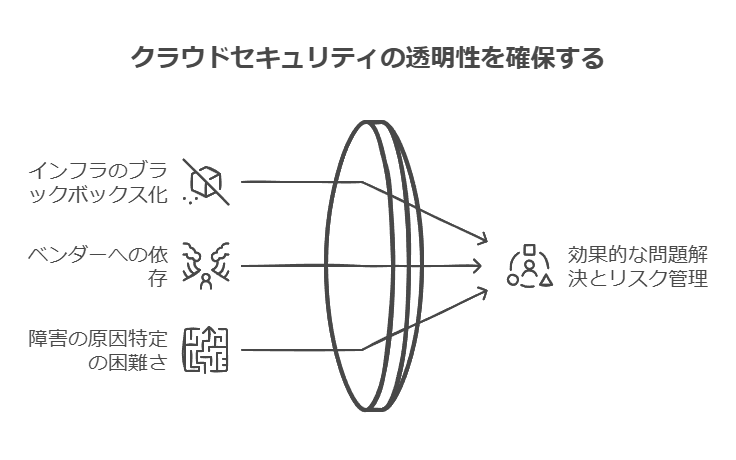

1. クラウド環境での課題:問題発生時の原因特定の難しさ

クラウド環境では、ITインフラの運用をクラウドベンダーが担うため、ユーザー企業にとっては見えにくい部分が増え、問題が発生した際の原因特定が難しくなる場合があります。特に、問題の調査をクラウドベンダーに委ねる必要があるため、内部での直接確認が難しく、インフラの一部が「ブラックボックス化」してしまうのが大きな課題です。

2. クラウドインフラにおける具体的なリスク

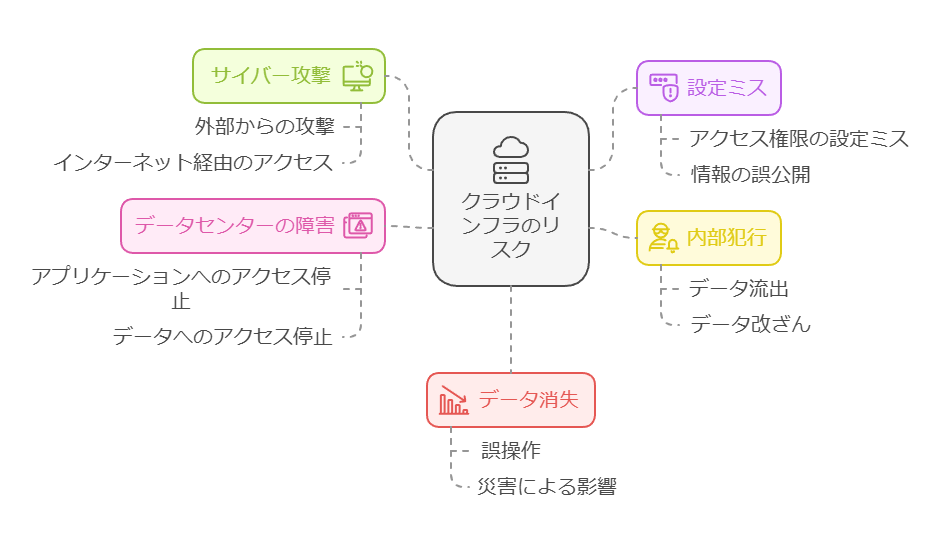

クラウドインフラ上では、以下のようなインシデントが発生するリスクが想定されます:

サイバー攻撃:クラウド環境もサイバー攻撃の対象であり、特にインターネット経由でアクセスが可能なため、外部からの攻撃リスクが高まります。

設定ミスによるセキュリティリスク:クラウドサービスの設定やアクセス権限の設定ミスにより、情報が誤って外部に公開される可能性があります。

内部犯行:クラウド環境でのデータ流出や改ざんのリスクは、従業員など内部の関係者による不正行為でも発生し得ます。

データセンターの障害:クラウドをホストするデータセンター自体に障害が発生した場合、アプリケーションやデータへのアクセスが一時的に停止するリスクがあります。

データ消失:誤った操作や災害などによって、クラウド上のデータが消失する可能性もあります。

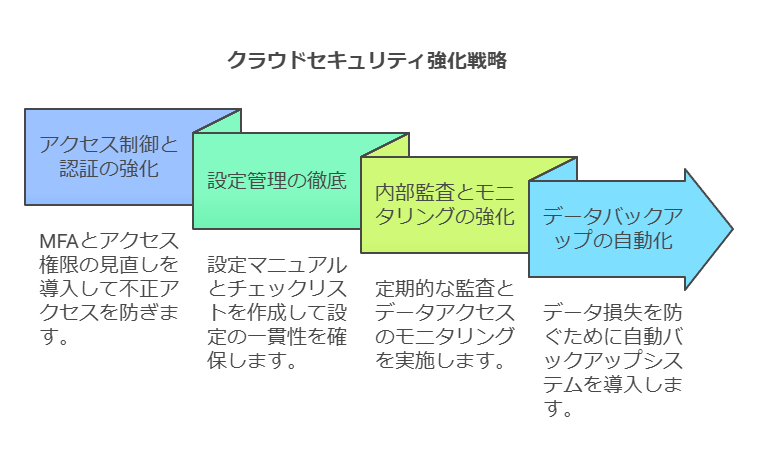

3. クラウド利用時のリスク低減策

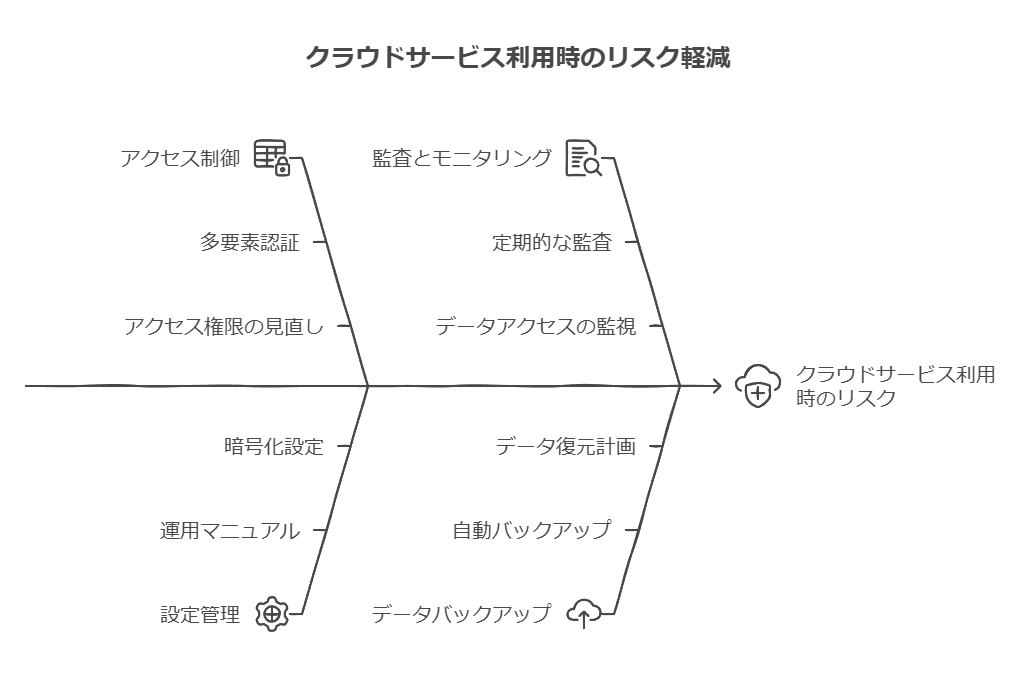

クラウドサービスの利用時には、以下の対策によって、リスクを最小限に抑えることができます:

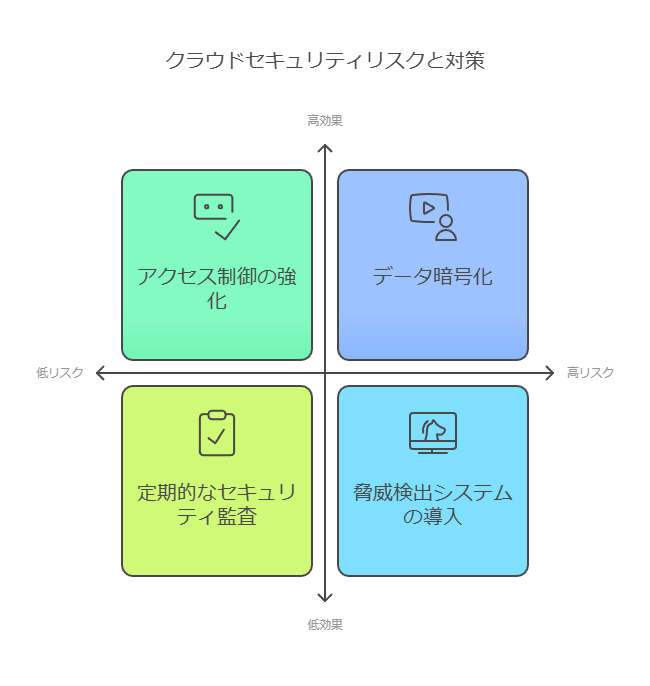

アクセス制御と認証の強化:多要素認証(MFA)やアクセス権限の見直しにより、外部からの不正アクセスリスクを軽減します。

設定管理の徹底:クラウド設定に関しては、運用マニュアルやチェックリストを作成し、アクセス制限や暗号化設定などが確実に行われるようにします。

内部監査とモニタリングの強化:クラウド環境でも定期的な監査を実施し、従業員によるデータアクセスや変更履歴のモニタリングを強化します。

データバックアップの自動化:クラウドサービスを利用する際には、自動バックアップ機能を活用して、万が一のデータ消失に備えます。

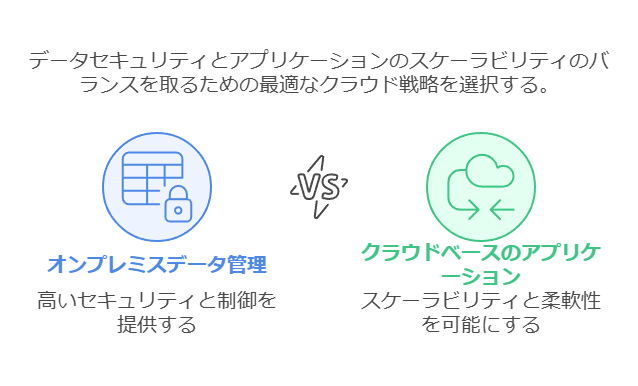

4. オンプレミスとのハイブリッドクラウド戦略

多くの企業では、クラウドサービスとオンプレミスを併用した「ハイブリッドクラウド」を通過点として採用しています。例えば、顧客データや財務データなど高機密のデータはオンプレミスで管理し、迅速なスケーリングが必要なアプリケーションはクラウドで運用するなど、リスクとパフォーマンスを考慮したアプローチが効果的です。

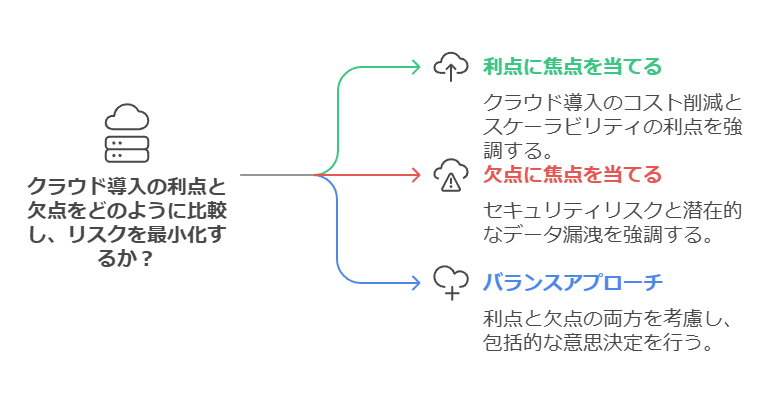

クラウド導入にあたっては、メリットとデメリットを比較し、リスクを最小化する対策を講じることが成功の鍵となります。

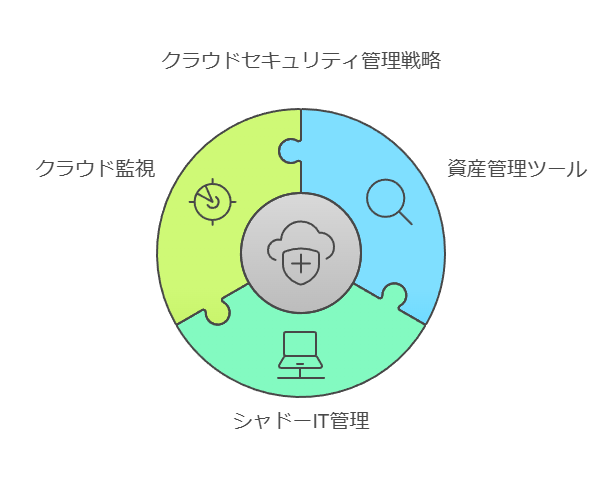

クラウドサービスの利用に伴うリスクと管理上の課題

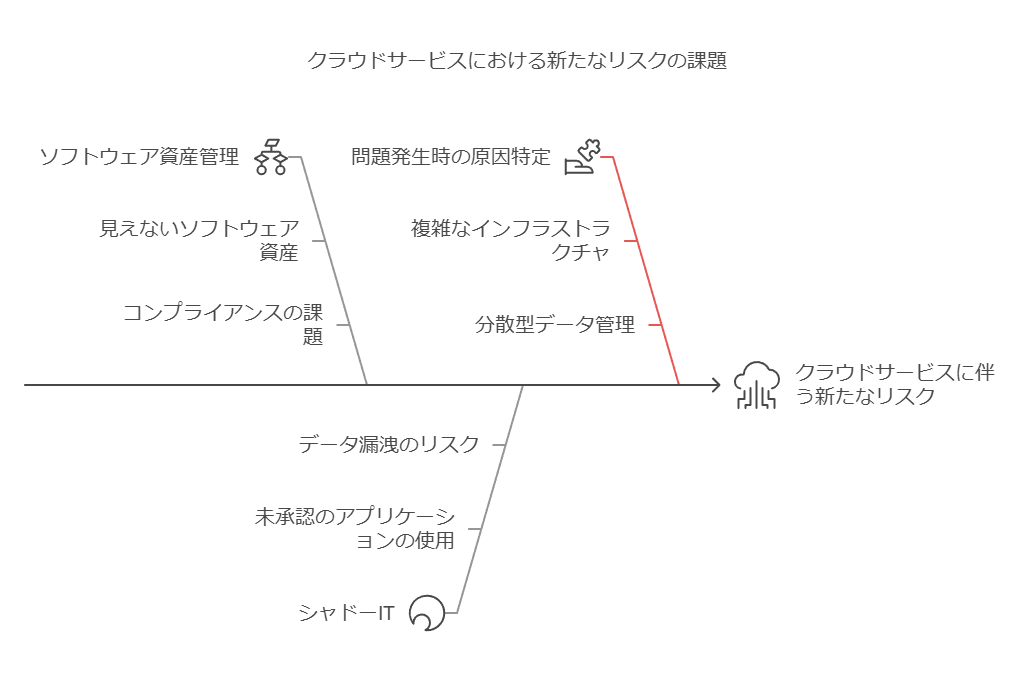

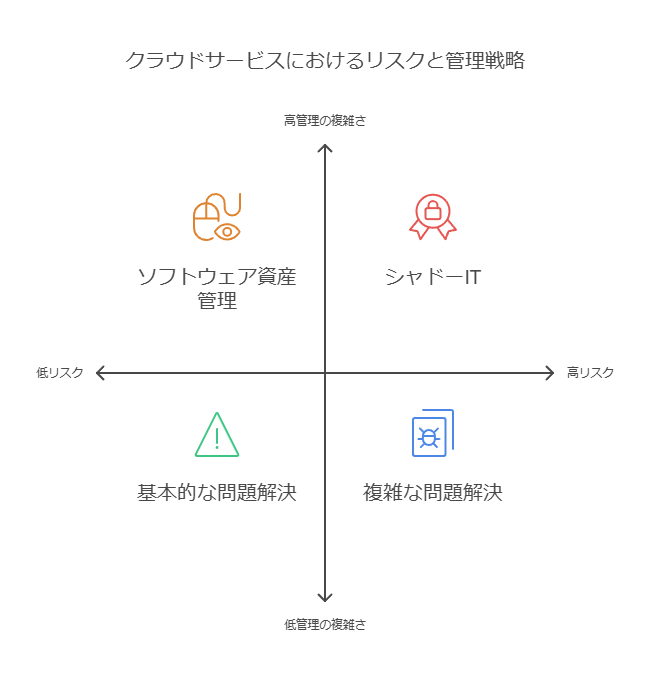

クラウドサービスの導入は、企業に柔軟性とスケーラビリティの向上をもたらす一方で、オンプレミス環境のみの運用では見られなかった新たなリスクを生み出しています。特に、ソフトウェア資産管理(SAM)、シャドーIT、問題発生時の原因特定の課題が顕在化しており、それぞれに適切な対応が求められます。

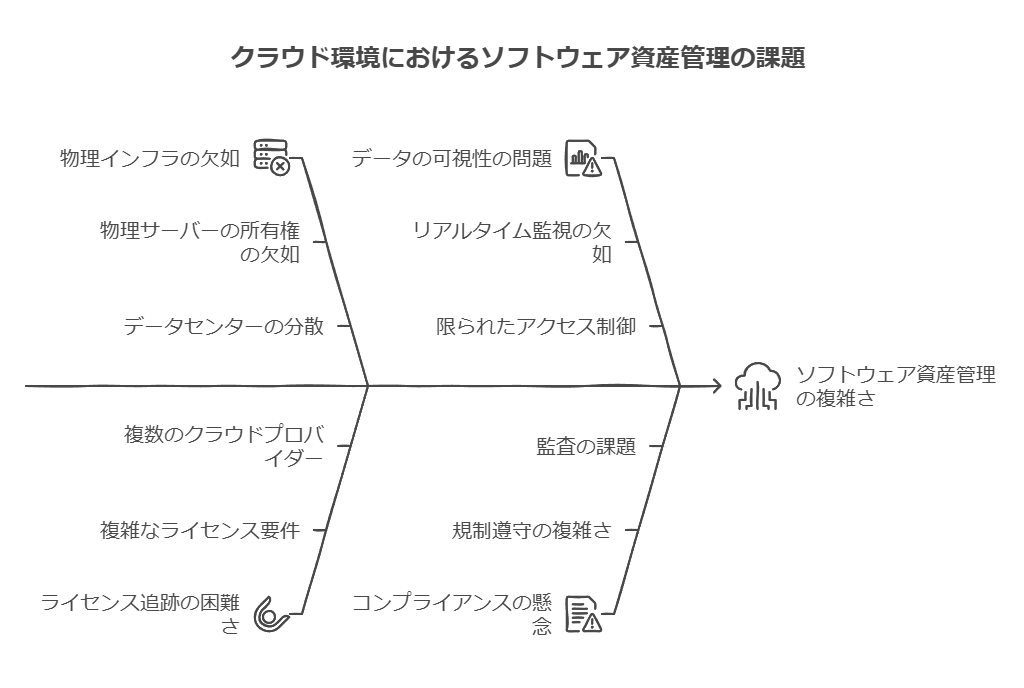

1. ソフトウェア資産管理の難しさ

オンプレミス環境では、各サーバーにインストールされたソフトウェア資産を直接管理し、ライセンス情報と物理サーバーを結びつけることで、効率的なSAMが実現可能でした。しかし、クラウドインフラの活用により、企業が物理サーバーの所有権を持たないことから、どの物理サーバーにどのソフトウェアが存在するかを正確に把握することが難しくなります。

さらに、IaaSやPaaSの利用では、仮想化によってリソースの動的な確保が可能であるため、サーバーメモリや回線容量が瞬時に変更されることが一般的です。このアジリティの高さがSAMをより複雑にしており、特にデバイス単位でのライセンス管理が必要なソフトウェアについては、従来の物理的なサーバー単位での管理手法が適用しにくい状態となっています。

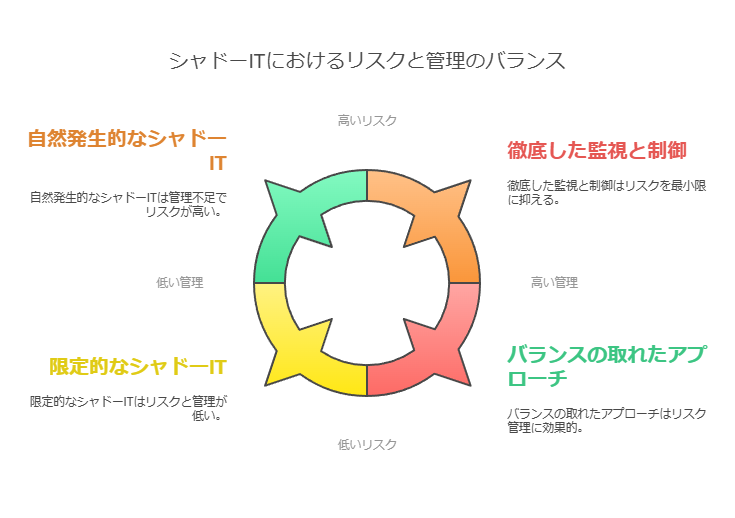

2. シャドーITのリスク増大

クラウドサービスの導入が進むにつれ、業務部門が独自にITリソースを利用するシャドーITのリスクも増加しています。クラウド環境では、ユーザーが簡単に新しいサービスやアプリケーションを導入できるため、IT部門の管理を経ずに使われるリソースが増加する傾向にあります。この状況は、セキュリティ面でのリスクが高まる原因にもなり、機密情報の流出や不正アクセスの発生を招く可能性があります。

3. 問題発生時の原因特定の困難さ

クラウドサービスでは、インフラの管理がクラウドベンダー側で行われるため、ユーザー企業は内部のインフラ情報にアクセスしにくくなります。これにより、障害が発生した場合の原因特定が難しくなり、ベンダーに調査を依頼するケースが増えます。ベンダーに依存する部分が増加することで、インフラが「ブラックボックス化」するリスクも避けられません。

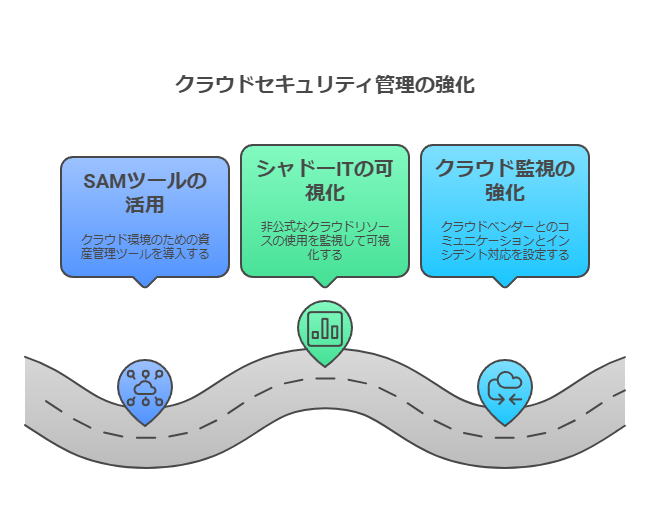

対応策とリスク軽減アプローチ

資産管理ツールの活用:クラウド環境に対応したSAMツールを活用し、仮想インフラでもソフトウェアライセンスや使用状況を管理できる体制を構築します。

シャドーIT管理の強化:クラウド利用状況のモニタリングを通じて、業務部門が導入したリソースを可視化し、必要に応じてIT部門での管理対象に含めるプロセスを整備します。

クラウド監視体制の強化:問題発生時の迅速な対応を実現するため、クラウドベンダーとのコミュニケーションやインシデント対応ルールを事前に設定し、ベンダー依存のリスクを低減します。

クラウド導入においては、オンプレミスと異なる課題を認識し、適切な管理手法を適用することがリスク軽減の鍵となります。

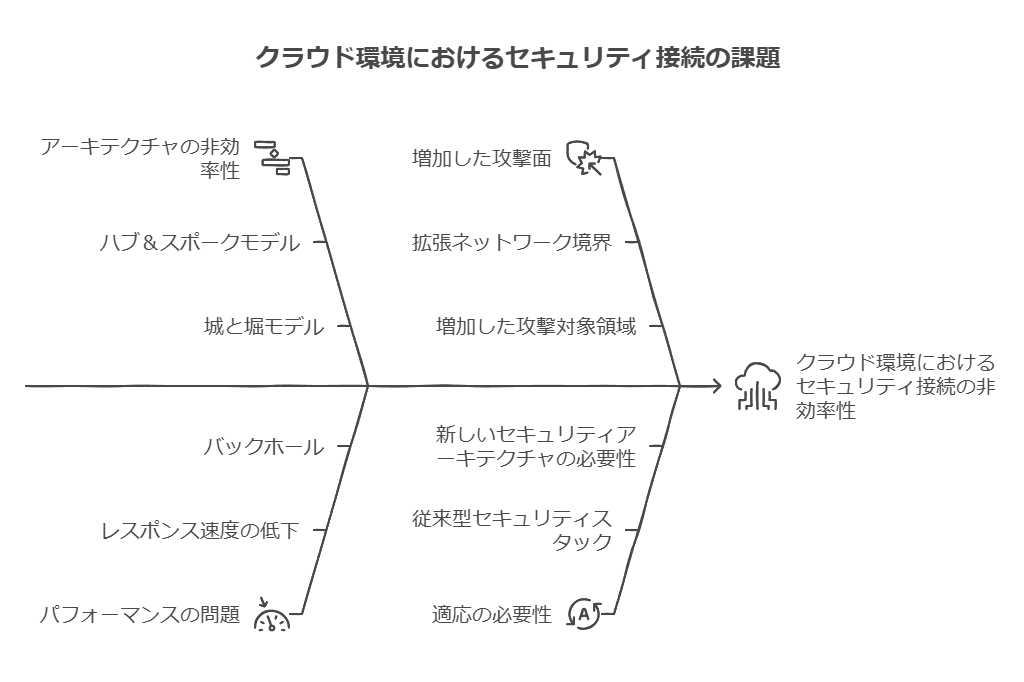

クラウド環境における従来型ファイアウォールおよびVPNの課題と再設計の必要性

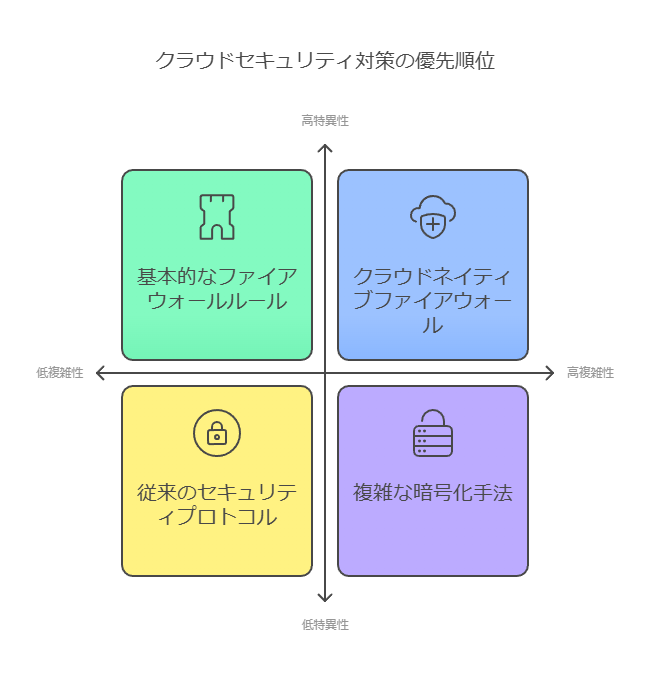

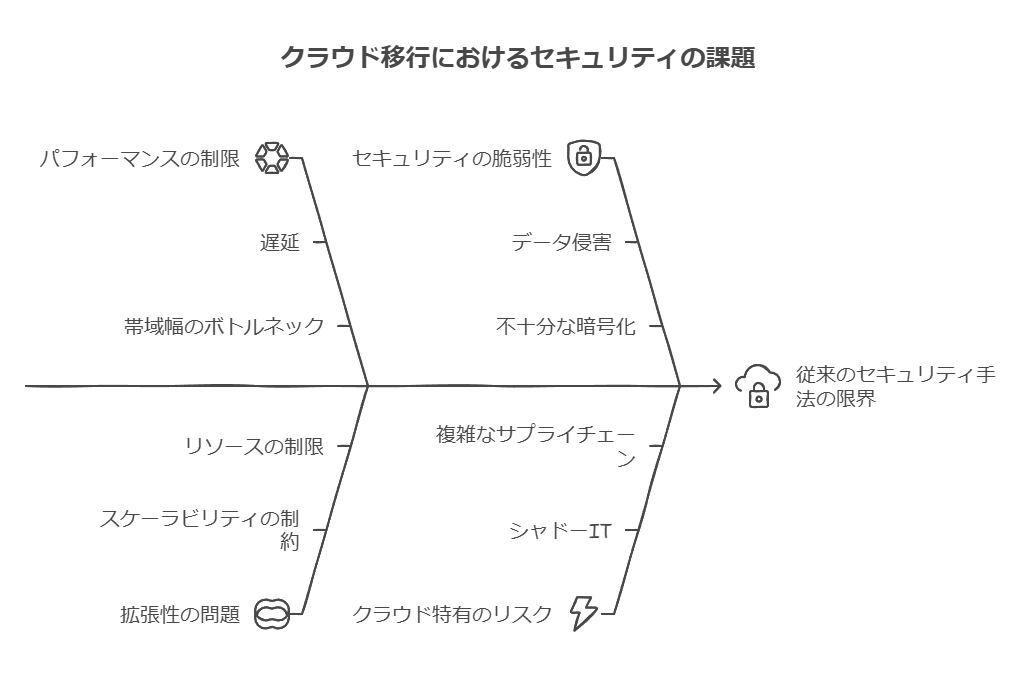

クラウドへの移行に伴い、従来のファイアウォールやVPNの仮想化によるセキュリティ構築が一般的となっています。しかし、この手法はパフォーマンス、拡張性、セキュリティに関して根本的な限界が存在し、クラウド特有のリスクを解決するには不十分です。

1. 従来型VPN・ファイアウォールの「送信先ベース」モデル

多くの従来型VPNおよびファイアウォールベンダーは、仮想マシンをパブリッククラウドに立ち上げ、トラフィックを一旦クラウドのVPNを経由させてから最終送信先に送るという「送信先ベース」の接続モデルを推奨しています。こうしたハブ&スポーク型のアーキテクチャは、元々オンプレミス向けに設計されており、「城と堀」モデルに似た仕組みが特徴です。しかし、トラフィックが迂回経路を取ることでレスポンス速度が低下し、バックホールが発生します。結果として、企業のネットワーク境界がクラウドに拡大し、攻撃対象領域の増加を招きます。

2. 仮想化された従来型セキュリティスタックの制約

「クラウドで仮想化された従来型ファイアウォール・VPN」アーキテクチャでは、物理的なセキュリティハードウェアを仮想化して運用するため、オンプレミス環境で抱えていたパフォーマンスや拡張性のボトルネックがそのまま残ります。また、スケーラビリティもインスタンス単位での課金モデルに制限されるため、企業の急速な成長やリソースの動的な拡張には柔軟に対応できません。

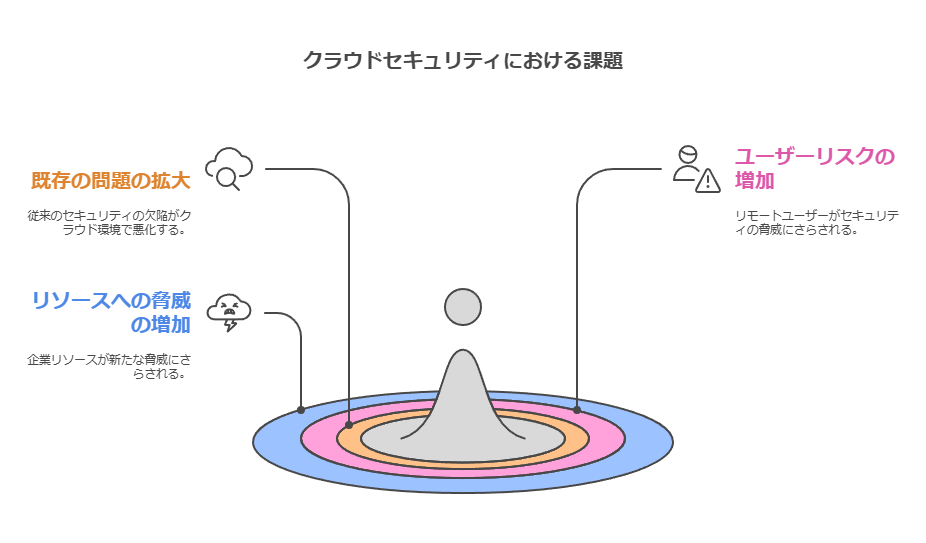

3. 新しいクラウドセキュリティアーキテクチャの必要性

クラウドベースのリモートアクセスにおいては、従来型のセキュリティスタックを単にクラウドに持ち込むだけでは、セキュリティの強化やスピード向上にはつながりません。かえって、既存の問題がクラウド環境に拡大し、リモートユーザーと企業リソース全体がさらなるリスクに直面することになります。

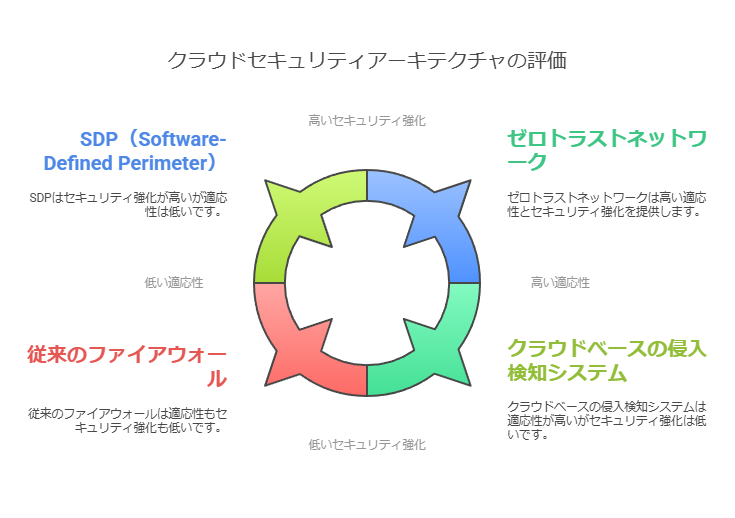

そのため、クラウドでは、オンプレミス時代のアーキテクチャに頼らず、トラフィックの保護とパフォーマンスのバランスが取れたクラウドネイティブなセキュリティモデルが求められます。具体的には、ゼロトラストネットワークやSDP(Software-Defined Perimeter)など、クラウド上での分散型セキュリティが有効です。

従来のセキュリティ手法をそのままクラウドに移行するのではなく、クラウド特有の脅威に対応するために、柔軟性と拡張性を備えた新しいセキュリティアーキテクチャへの移行を検討すべきでしょう。

クラウドユーザー向けの「クラウド専用」セキュリティ対策

IaaS(Infrastructure as a Service)やPaaS(Platform as a Service)といったクラウドサービスは、企業に柔軟な働き方をもたらす一方で、IT環境の複雑化を招き、従来と異なるセキュリティリスクをもたらします。クラウドサービスの活用が増加する中で、安全な導入と運用のためには、従来の基本的なセキュリティ対策に加え、クラウド環境に特化した対策を検討することが重要です。

クラウドサービスに特化したリスク対策の必要性

「クラウドだから特別な対策は不要」と考える企業も多いですが、実際にはクラウド固有のリスクに対応するための追加対策が必要です。例えば、IaaSやPaaSの複雑な環境では、アクセス権限の分散や設定ミスによる情報漏洩リスクが高まります。日立ソリューションズの扇健一氏の指摘によれば、クラウドサービス利用時のセキュリティリスクは、従来型のオンプレミス環境と異なる特性を持つため、両者の特性を踏まえた包括的な対策が求められます。

共通のセキュリティ対策とクラウド専用対策のバランス

クラウド環境でもオンプレミス同様に、「ネットワーク層の保護」は必須です。IaaSやPaaSに配備した業務アプリケーションを安全に利用するため、VPN(仮想プライベートネットワーク)や専用線を活用した通信路の保護が欠かせません。また、エンドポイント保護を強化するために、許可した無線LANアクセスポイント(AP)への接続限定や、インターネットから社内LANへアクセスする際のVPN経由を推奨し、セキュリティポリシーを徹底することが効果的です。

エンドユーザー向けの教育とポリシー順守

クラウド専用のセキュリティ対策を最大限に機能させるには、従業員のリテラシー向上とセキュリティポリシーの順守も欠かせません。利用者がリスクを正しく理解し、セキュリティ設定やアクセスルールを遵守することで、クラウド導入に伴う脅威を効果的に軽減できます。

クラウドセキュリティ:クラウド環境での従来型セキュリティの限界と最適化

従来型のファイアウォールやVPNを仮想マシンとしてパブリッククラウド上で運用するアプローチは、「従来のDVDプレーヤーを並べてストリーミングサービスを構築するようなもの」とも例えられ、クラウド環境に最適な方法ではありません。この手法には、以下のような問題が生じます。

ユーザエクスペリエンスの低下:クラウドベースの作業やコラボレーションにおける遅延や制約が発生しやすい。

セキュリティの限界:従来型セキュリティの仮想化では、保護対象がクラウドまで拡大するにもかかわらず、カバー範囲は従来通りです。

攻撃対象領域の拡大:外部の攻撃に加え、クラウド内の設定ミスや内部脅威が新たにリスク要素として加わり、管理が難しくなります。

クラウド時代に適したセキュリティ戦略の必要性

クラウド専用のセキュリティ対策を検討することは、従来型のセキュリティ手法では防ぎきれないクラウド固有のリスクに対応するために重要です。IT部門の目が届かないところでエンドユーザーがクラウドサービスを使用している場合、意図的でなくともリスクが発生する可能性があります。このようなリスクを防ぐために、IT部門が一括してクラウドサービスの使用状況を監視できる体制を構築することが必要です。

CWPPによるクラウドサービスの可視化とリスク管理

クラウドサービスの統合的なリスク管理をサポートする**CWPP(Cloud Workload Protection Platform)**の活用が推奨されます。CWPPでは、クラウド上で稼働するIaaSやPaaSの環境下でアプリケーションの「ワークロード」と呼ばれる動的な配備を検出し、以下の情報を可視化します:

配備されたアプリケーションとその稼働環境の把握

パッチ適用状況のモニタリング

この可視化により、どのIaaSやPaaSでアプリケーションが稼働しているか、そしてそのセキュリティ対策の状況が一目でわかり、ソフトウェア資産管理(SAM)の管理負荷の削減が可能です。

AWSの頻繁なバージョンアップに伴うリスク管理の重要性

AWSは、年間約2,000回を超えるバージョンアップを実施しており、2019年にはその一部にセキュリティ関連の更新も多数含まれていました。これらの更新をすべて把握し、適切に対応することは、ユーザー企業にとって大きな負担です。適切な対応ができない場合、セキュリティリスクが増大し、設定ミスや最新の脅威への未対応が、重大なインシデントに繋がる可能性があります。

AWSセキュリティ設定の不備による事故事例の教訓

過去には、AWSのセキュリティ設定の不備に起因するインシデントが発生しています。これらの事例は、セキュリティ設定の適切な管理がいかに重要かを示しています。特に、クラウド環境における設定ミスは、データ漏洩やサービス停止といった重大な結果を招くことがあるため、日常的なセキュリティ監視と設定の見直しが必要不可欠です。

AWS環境のセキュリティ強化に向けた専門家の役割

こうしたリスクを軽減するためには、AWSの専門家によるセキュリティチェックが有効です。AWS有資格者が提供するサービスを利用し、運用中のAWS環境のセキュリティ設定を客観的に評価・改善することが推奨されます。これにより、最新のベストプラクティスに基づいたセキュリティ対策を実施し、リスクを最小限に抑えることが可能です。

ゼロトラストと国内セキュリティ市場の成長

調査によれば、国内のセキュリティ市場は2025年までに約5,000億円規模に達すると予測されています。これは、マルウェア感染やサイバー攻撃の増加、リモートワークの定着に伴う新たなセキュリティリスクへの対応が求められていることが主な要因です。クラウドサービスの利用が拡大する中で、ゼロトラストを基盤としたセキュリティ戦略がますます重要になっています。

包括的なセキュリティ対策の必要性

インターネット、社内ネットワーク、エンドポイントといった多岐にわたるセキュリティ対策範囲をカバーするためには、ゼロトラストの考え方を導入し、包括的なセキュリティ体制を整備することが求められます。データコンサルタントとしては、これらの取り組みを通じて、企業のセキュリティリスクを最小化し、事業継続性を確保するための具体的な提案を行うことが重要です。

ここでは具体的なリスクとその対策、またゼロトラストの重要性を強調しています。

マルチクラウドセキュリティの構築:可視性、コンプライアンス、そしてCSPMツールの活用

クラウド環境におけるセキュリティ対策の課題と対策

優れたクラウドセキュリティ対策の基盤は、クラウドに展開される全リソースに対する完全な可視性の確保にあります。単一クラウドであれば、クラウドプロバイダが提供するネイティブのモニタリングツールや監査ツールを使い、サードパーティのソリューションと併用することで、脅威の検出やギャップの補完が可能です。

しかし、マルチクラウド環境に移行することで、クラウドセキュリティ管理の複雑さが急激に増します。マルチクラウド環境では、次の課題が顕著に見られます:

一元的な可視性の確保の困難さ

複数のクラウドサービス間でデータやリソースを一貫して把握することが難しく、特に分散された多層的なアーキテクチャにおける脅威検出は複雑です。ポリシー・コンプライアンスルールの統一

各クラウドのポリシーやコンプライアンス基準を一貫して適用するためには高度な調整が必要で、脅威の迅速な検出や脆弱性修正に時間がかかる可能性があります。

マルチクラウドの課題を克服するCSPMの活用

こうした課題を乗り越え、マルチクラウド環境でもセキュリティを犠牲にせずに効率的な運用を目指すためには、クラウドセキュリティポスチャ管理(CSPM)の導入が鍵となります。本ガイドでは、CSPMが提供する次の機能を活用した、マルチクラウド環境に特化したセキュリティ体制の構築について説明します。

統一された可視性とコンプライアンス管理

マルチクラウド環境全体を横断して一貫した可視性を確保し、コンプライアンス要件を満たすことで、リソースの状態をリアルタイムに把握できます。脅威検出と自動化による迅速な対応

脅威の検出やデータ保護の強化に加え、インシデントの自動修正を可能にすることで、迅速かつ効率的な対応が可能です。

CSPMの導入と適切な運用により、マルチクラウド環境におけるセキュリティの可視性、コンプライアンス管理、脅威検出、データ保護が一元化され、複雑なセキュリティリスクにも対応できるようになります。

クラウドセキュリティ強化のカギ:「CNAPP」の概要とその活用戦略

クラウドネイティブアプリケーション保護の基盤「CNAPP」

クラウド環境におけるセキュリティ強化のために「CNAPP(Cloud-Native Application Protection Platform)」の導入を推奨します。CNAPPは、クラウドネイティブなアプリケーションの保護を目的とし、インフラ全体を包括的にカバーするセキュリティプラットフォームで、マルチクラウド環境における一元的な管理と保護を提供します。

本稿では、CNAPPの必要性について説明し、予防的なクラウドセキュリティの実現に向けた具体例として「CloudGuard CNAPP」の機能をご紹介します。同ソリューションは、設定ミスやアクセス権限の誤りを自動検知し、リスクの低減を支援します。さらに、デモを通じて、CNAPPがどのようにクラウド環境の保護に役立つかを具体的に解説します。

「将来的なマルチクラウド化を見据え、どのようにセキュリティ体制を構築すべきか」「現状のクラウドセキュリティ対策が十分かどうかが不明」「CNAPPの基本的な機能が知りたい」とお考えの企業様向けに、包括的なクラウド保護手法を明確にします。

Microsoft Entra IDのセキュリティ強化の重要性

近年、サイバー攻撃の手法はますます高度化しており、特に企業の機密情報や顧客データへの不正アクセスが増加しています。企業で広く採用されているMicrosoft Entra IDは、アクセス管理の要であり、そのセキュリティ強化は現代の企業にとって不可欠です。従来のID・パスワード方式に依存するだけではリスクが増大するため、多要素認証や条件付きアクセス、定期的な監査の強化が求められます。

このような強化策により、不正アクセスによるデータ漏洩リスクが低減し、企業の信頼性向上や損失防止が実現します。

クラウドセキュリティ:多要素認証の課題とクライアント証明書による解決策

多要素認証の課題

企業がセキュリティ強化策として多要素認証(MFA)を導入するケースは増加していますが、従来のMFAにはいくつかの問題点もあります。例えば、スマートフォンでのコード生成やSMS経由の確認コード入力など、ユーザーにとって認証手順が煩雑で、業務効率やセキュリティ意識に影響を及ぼす可能性があります。さらに、これらの手法の脆弱性が一部露呈し、企業はセキュリティの強化を図りつつ利便性を確保するという課題を抱えています。

クライアント証明書を用いた効率的な多要素認証

このような課題に対するソリューションとして、クライアント証明書を活用した多要素認証が効果的です。Microsoft Entra IDの多要素認証にクライアント証明書を導入することで、パスワードレスでシームレスな認証体験が可能になり、セキュリティと利便性の両立が実現します。

具体例として、在るサービスはクライアント証明書の発行および管理を容易にし、IT管理者の運用負担を軽減します。企業はこのソリューションにより、安全性と生産性の向上を図りつつ、Microsoft Entra IDを活用したシームレスなセキュリティ体制を確立することが可能です。

航空業界向けエッジクラウド戦略:インフラ最適化と統合の重要性

航空業界のように複雑なインフラストラクチャを抱える企業にとって、エッジクラウド戦略の最適化は大きな課題です。特に、データサプライチェーンが他社のソースに依存し、バックエンドにサードパーティのサービスが多用されるケースでは、自社で管理できる部分を明確にし、どのように利益を最大化するかを戦略的に検討する必要があります。エッジへのデータ移行はその第一歩となりますが、同時にエッジで複雑性を増加させないための設計が重要です。エッジネットワークで単体のポイントソリューションを単純に組み合わせるのではなく、統合されたアプローチを取ることでより大きな価値が得られます。

エッジクラウドプラットフォームの統合と効果

エッジクラウド導入においては、CDNサービス、エッジセキュリティの強化、エッジコンピューティングを統合的に活用できるプラットフォームが理想です。ただし、すべてのエッジクラウドプラットフォームが同等に構築されているわけではありません。あるベンダーではエッジセキュリティ、エッジコンピューティング、CDNネットワークを1つのプラットフォームで提供しているように見えても、実態としては異なる3つのネットワークがブランド名の下で部分的に統合されているに過ぎません。例えば、WAF(Webアプリケーションファイアウォール)のみを提供するケースでは、エッジの各機能が分離されているため、最適化のメリットが得られません。

一方で、DDoS対策などのセキュリティサービスは、ネットワーク全体のレイヤーを横断して保護することで本来の効果を発揮しますが、もしCDNネットワークとアプリケーション層のWAFが独立している場合、最適化が難しくなります。企業が持つインフラ全体を包括的に守るためには、複数のエッジサービス間の高度な統合が不可欠であり、これによってエッジコンピューティングとセキュリティの相乗効果を最大限に発揮することができるのです。

クラウドセキュリティ:パフォーマンスとコストに優れるエッジ戦略のためのソリューション選定の重要性

クラウドセキュリティ戦略を成功させるには、単一ネットワーク上で実際に各機能が連携し、パフォーマンス向上とコスト効率の両面でメリットを発揮するソリューションの選定が不可欠です。さらに、そのようなソリューションは、開発者や運用チームの生産性を向上させるという追加の利点も提供します。DevOpsやSecOpsチームは、ツールキットやレポート機能を単一のダッシュボードで利用することで、異なるアプリ間でのコンテキストスイッチが削減され、効率的な作業が可能になります。

また、複数のベンダーを統合することでコスト管理が容易になり、予算計画も立てやすくなります。統合プラットフォームは、カスタマーサポートの効率化にも寄与し、エッジサービスの各所で発生する問題に対し、サポートチームが全体を見渡せるインサイトをもとに対応できる点も大きなメリットです。

こうした効率性は統合プラットフォームの一面に過ぎません。以下に、航空業界において統合エッジクラウドプラットフォームを採用する具体的な利点について解説します。

CDN、配信、ネットワークサービスの機能強化

航空業界のインフラは複雑で制御が難しい場合が多いため、エッジ戦略には柔軟で強力なCDN(コンテンツデリバリーネットワーク)の活用が重要です。特に、キャッシュの容量が大きく、設定変更が遅延なく可能で、動的コンテンツやAPIのキャッシュ、エッジでの画像最適化と変換などができるCDNが適しています。また、コンテンツ更新時に即時パージが可能であれば、パフォーマンスの向上やユーザーエクスペリエンスの向上にも貢献します。

さらに、統合プラットフォームはこれらに加え、さらなるメリットも提供します。たとえば、エッジセキュリティやアプリケーション配信の最適化を組み合わせることで、全体のネットワーク効率を最大化し、パフォーマンスとセキュリティのバランスを取ることができます。

クラウドセキュリティ機能の評価:航空業界における最適な防御戦略

航空業界においては、サイトやアプリケーションの可用性を維持しつつ、レイテンシの影響を最小限に抑えることが求められます。サイトがダウンせず安定したアクセスを可能にするセキュリティ対策は不可欠ですが、パフォーマンスを損なうと、予約に至る訪問者の割合が減少する可能性があるため、最適なソリューションが重要です。

特にボット対策とDDoS対策は、サービスのパフォーマンスと顧客体験の維持において重要な役割を果たします。例えば、料金情報をスクレイピングするボットは航空会社のサーバー負荷を増加させ、サイトのパフォーマンス低下を引き起こすほか、アカウント乗っ取りや不正使用による個人情報の漏洩、盗まれたクレジットカードの悪用などのリスクをもたらします。さらには、ボットが大量に航空券を予約し、実際の消費者がフライトを予約できない状況を引き起こすこともあります。

また、DDoS攻撃が長時間サイトをダウンさせると、一般顧客がアクセスするアプリケーションだけでなく、フライトやスケジュール管理などの社内向けアプリケーションも影響を受けかねません。社内アプリケーションが適切に保護されていないと、DDoS攻撃やランサムウェアによる脅威が広がり、業務停止やサービス低下といった連鎖的な問題が発生する可能性があります。

航空業界におけるクラウドセキュリティ対策は、サービスの可用性とパフォーマンスを最適化しつつ、脅威への耐性を高める包括的なソリューションを選定することが鍵となります。

効果的なCSPMの実施に向けたポイント

クラウド環境において効果的なCloud Security Posture Management(CSPM)を実現するには、アプリケーションを構成する全サービスやリソースのセキュリティ体制を包括的に把握することが不可欠です。マルチクラウド環境で個別のインスタンスを個別に監視するだけでは不十分です。特に、あるクラウド環境でのセキュリティ侵害が別のクラウド環境に波及する可能性を考慮し、インスタンス同士の影響や相互作用を精査する必要があります。このようなリスクに対応するには、アプリケーション設定を常時監視し、セキュリティポリシーやガードレールから逸脱しないようにすることが重要です。

また、複数のクラウドをまたぐアプリケーションの導入は非常に複雑化するため、セキュリティを後付けではなく開発パイプラインに組み込むことがさらに重要です。アプリケーションが本稼働した後に脆弱性へ対応する場合、特に複数の環境にわたる脆弱なコードに対処する際には、非常に多くの時間と労力がかかります。開発段階からセキュリティ対策を組み込むことで、こうしたリスクや事後対応の負担を最小限に抑えることが可能です。

多様な脅威タイプとその対応策

現代の脅威は、APIの不正利用や悪意のある内部関係者による攻撃から、クリプトジャッキング、データの抽出、コンテナ内のマルウェア、アプリケーションのSQLインジェクションなど多岐にわたります。こうした脅威からの防御には、複合的な対策が必要であり、単一の脅威検出方法で対応することはできません。たとえば、マルウェアスキャンや設定監査のみで、ユーザーのクラウド環境を完全に保護することは難しいのが現状です。そのため、さまざまなソースから脅威インテリジェンスを収集・分析し、既知の脅威とマッピングするプロセスが求められます。

さらに、未知の脅威に対抗するには、ルールベースのポリシーに加え、機械学習ベースのポリシーを活用して脅威検出を強化することが効果的です。これにより、複数の脅威タイプに対応し、より安全なクラウド環境を維持できます。

複数ユーザーと権限管理の課題

単一のクラウド環境でさえ、セキュリティチームは適切なIdentity and Access Management (IAM) ポリシーの適用に多くの課題を抱えています。ユーザーごとに多数のポリシーが適用され、各ポリシーは個別のリソースやアクセス制御リストにリンクされているため、最小権限アクセスの適用は非常に複雑です。さらに、マルチクラウド環境においては、異なるクラウドサービスプロバイダー (CSP) 間で権限やユーザー資格が統一されていないため、権限管理の難易度はさらに高まります。

マルチクラウド環境では、各CSPでの異なるIAM設定やアクセスポリシーを継続的に監視し、クラウドごとに定義されたロールと権限をユーザー要件と相関付ける必要があります。単に同じユーザーに対し同一の資格情報を全クラウドで適用するだけでは、整合性のあるセキュリティ管理は実現しません。各クラウドのポリシーとIAM設定に基づいた細やかな権限調整が求められます。

攻撃対象領域の拡大とそのリスク

クラウドサービスの利用が増えるにつれて、アカウント数、アクセスポリシー、サービスの数も増加し、攻撃対象領域も比例して拡大します。これにより、リソース設定の誤りや過剰な権限、コードの脆弱性などが発生しやすくなり、結果として攻撃者がシステムに侵入する機会が増加します。特に、設定の不備や権限の過多は、外部からの侵害を招く大きな要因となり得ます。

また、マルチクラウド環境では、一元的な可視性や制御が欠如すると、脆弱性や脅威の検出が一層難しくなります。単一のCSPが提供するツールでは、すべてのクラウドにわたるサービス設定を包括的に監視・監査するのが困難なため、誤設定や権限管理の不備によるセキュリティリスクを未然に防ぐことが難しくなる可能性があります。

マルチクラウドCSPMにおける特有の課題

単一クラウドに特化したクラウドセキュリティポスチャ管理 (CSPM) ソリューションは、マルチクラウド環境特有の要件を十分に満たせません。マルチクラウド環境はセキュリティ管理において単一のクラウド環境と根本的に異なり、各クラウドの異なるアーキテクチャやサービス設定の対応が必要です。

異質で分散されたデータ管理の難しさ

マルチクラウド環境におけるデータは、さまざまなクラウドサービスにまたがって配置されます。たとえば、コスト効率の観点から低価格なクラウドに大容量データを保管し、一方で、迅速なアクセスが必要なデータを別の高パフォーマンスなクラウドに置くといった戦略がとられることがあります。また、ユーザーに最も近い場所にデータを配置するために、地理的に分散したクラウドにデータを分散することも一般的です。

このようなデータの分散は、セキュリティ対策において重大な課題をもたらします。各クラウドのデータストレージに適切なID・アクセス管理 (IAM) を確実に適用し、各バケットやデータストアの設定がベストプラクティスに従うよう管理する必要があります。しかし、各CSPにより設定方法やセキュリティ基準が異なるため、統一的な管理が難しい点が課題となります。

分散されたアプリケーションの管理と可用性確保

マルチクラウド環境では、アプリケーション自体も複数のクラウドに分散されるケースが増えています。例えば、アプリケーションの複数のインスタンスを異なるクラウド上に重複して展開することで、特定のクラウドで障害が発生しても、他のクラウドで継続的にサービスを提供できるようにする方法です。また、開発ツールやCI/CDパイプラインをあるクラウドで管理し、生成されたアプリケーションを他のクラウド環境にデプロイすることも一般的です。

これにより、高い可用性や柔軟性が確保される一方で、各クラウド間のアクセス制御や設定整合性の確保が求められ、監視・管理の複雑さが増します。各クラウドの特性に応じたセキュリティ管理を行うことが、分散されたアプリケーション環境では不可欠です。