目次

クラウド環境におけるセキュリティ課題

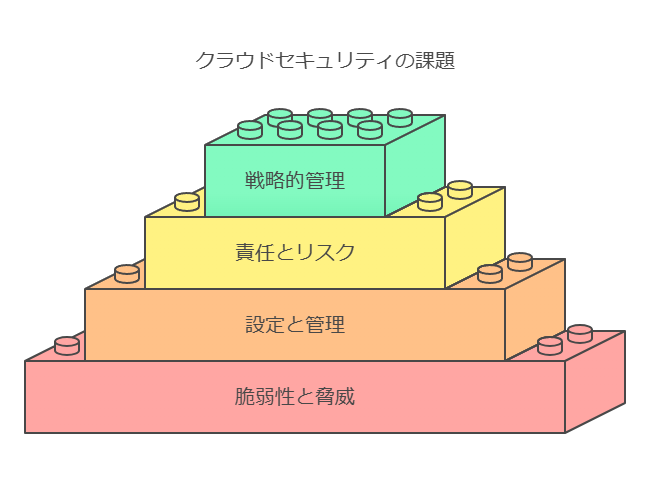

クラウド環境では、データ保護と運用管理に関するいくつかの重要な課題が存在します。これらのリスクを適切に管理することで、クラウドの利便性を最大限に引き出しながら、セキュリティレベルを高めることができます。

1. クラウド脆弱性を悪用した攻撃

クラウドサービスは常時インターネットに接続されているため、不正アクセスやサイバー攻撃の標的となりやすく、データ漏えいやサービス停止に繋がるリスクがあります。具体的な攻撃手法としては、パッチ未適用の脆弱性や公開されているAPIの不備が狙われるケースが多く見られます。

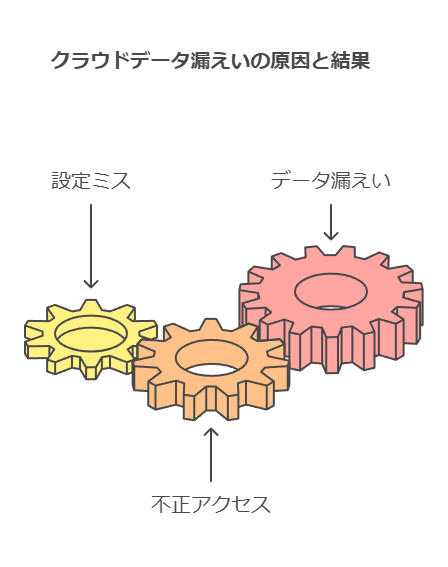

2. 設定ミスによるセキュリティリスク

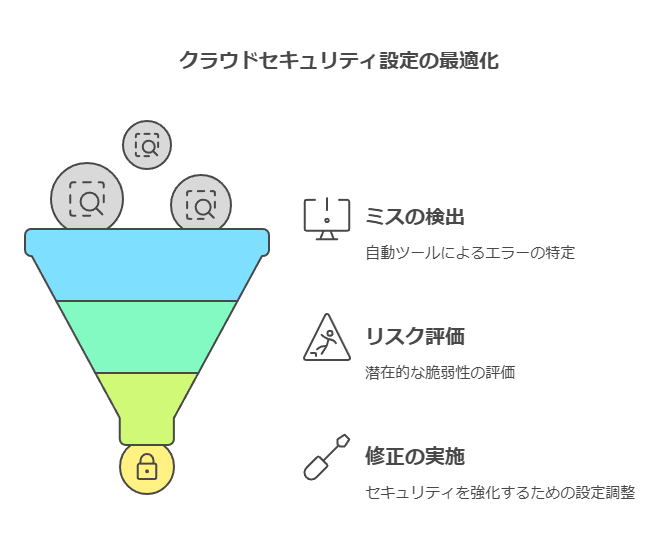

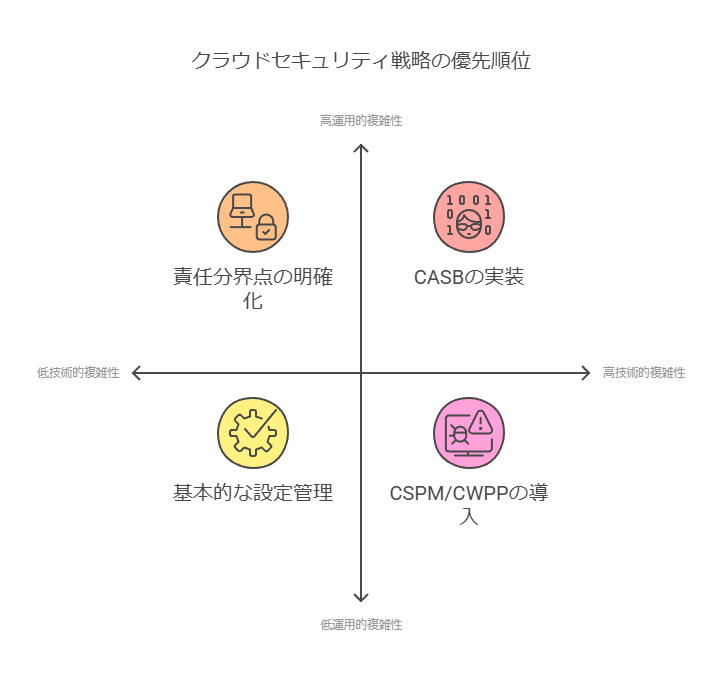

クラウド環境における設定ミスは、セキュリティインシデントの主な要因の一つです。例えば、不要なポートの開放や、機密データを保存したストレージのアクセス権限を誤って設定することで、第三者に不正アクセスされる危険があります。このようなミスを防ぐには、クラウドセキュリティポスチャ管理(CSPM)ツールを導入し、自動的に設定ミスを検出する仕組みを整備することが効果的です。

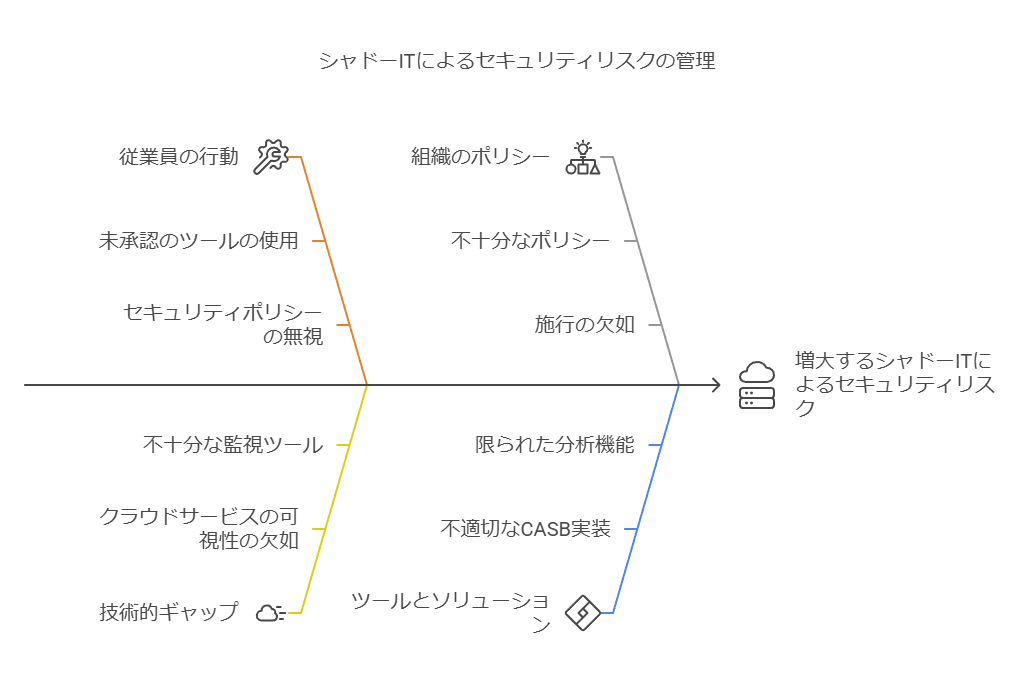

3. シャドーITの拡大によるリスク

シャドーITとは、IT部門の管理外で利用されるデバイスやクラウドサービスのことを指します。特にSaaSの普及によって、従業員が業務の効率化のために許可なく利用するITツールが増加し、それが企業のセキュリティリスクを高める要因となっています。シャドーITを可視化し、適切に管理するためには、CASB(Cloud Access Security Broker)などのツールを導入し、クラウドアプリケーションの使用状況を監視・制御することが重要です。

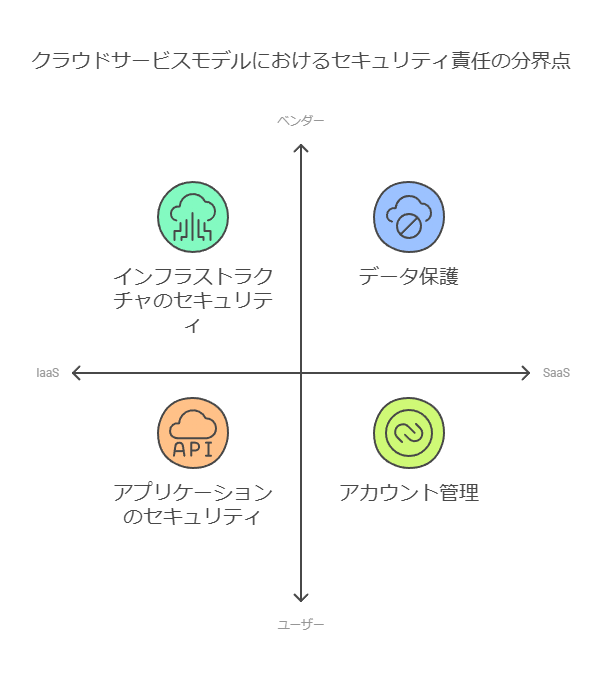

4. 責任分界点の認識不足

クラウド環境では、クラウドベンダーとユーザー企業の間に責任分界点が存在します。特にIaaS、PaaS、SaaSなどのクラウドサービスモデルごとに、セキュリティ責任の範囲が異なるため、企業は自社が負うべき責任を正確に把握する必要があります。責任分界点の認識不足は、クラウド環境におけるセキュリティ管理の大きな欠陥となり得るため、ベンダーとの契約内容や責任範囲を明確に確認することが求められます。

クラウド環境でのデータ漏えい事例

過去には、多くのクラウドデータ漏えい事件が発生しており、その多くが設定ミスや不正アクセスによるものです。

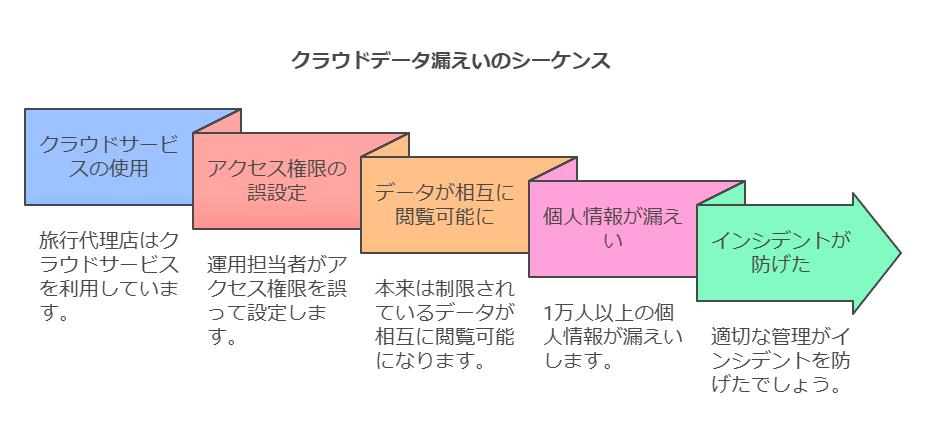

ケース1: 設定ミスによる個人情報漏えい

2022年10月、ある旅行代理店が利用していたクラウドサービスで、1万人以上の個人情報が漏えいしました。原因は、運用担当者がアクセス権限を誤って設定し、本来は他者が閲覧できないデータを相互に閲覧可能な状態にしていたことです。適切なアクセス制御と運用管理がなされていれば防げたインシデントでした。

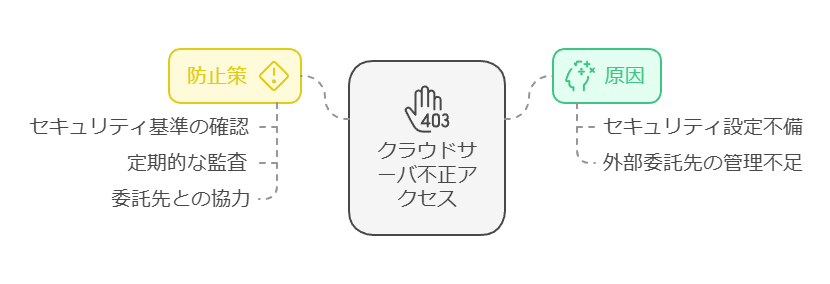

ケース2: 開発サーバへの不正アクセス

2023年11月、某ハウスメーカーが使用していたシステム開発用のクラウドサーバが不正アクセスを受け、3万件以上の顧客情報が漏えいする可能性が報告されました。原因は、委託先のセキュリティ設定不備であり、セキュリティインシデントを防ぐためには、外部委託先とのセキュリティ基準の確認や定期的な監査が不可欠です。

データコンサルタントからのアドバイス

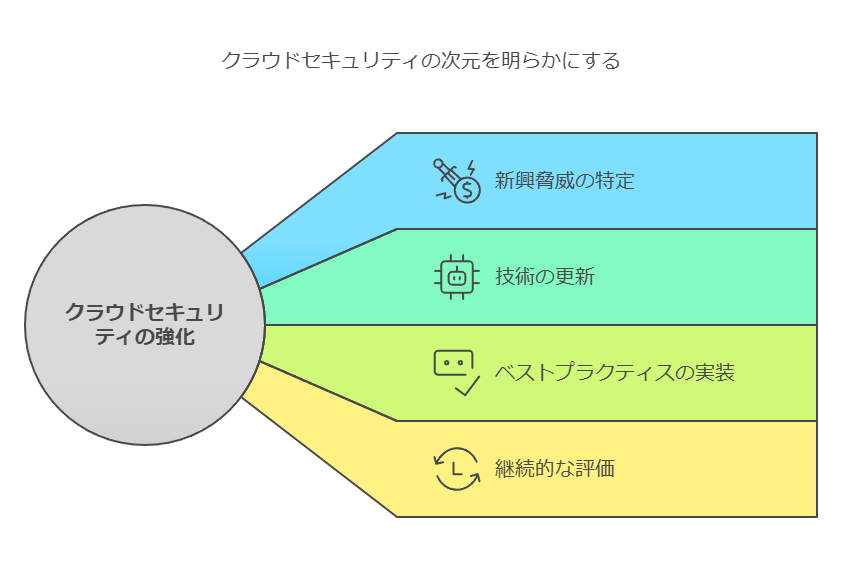

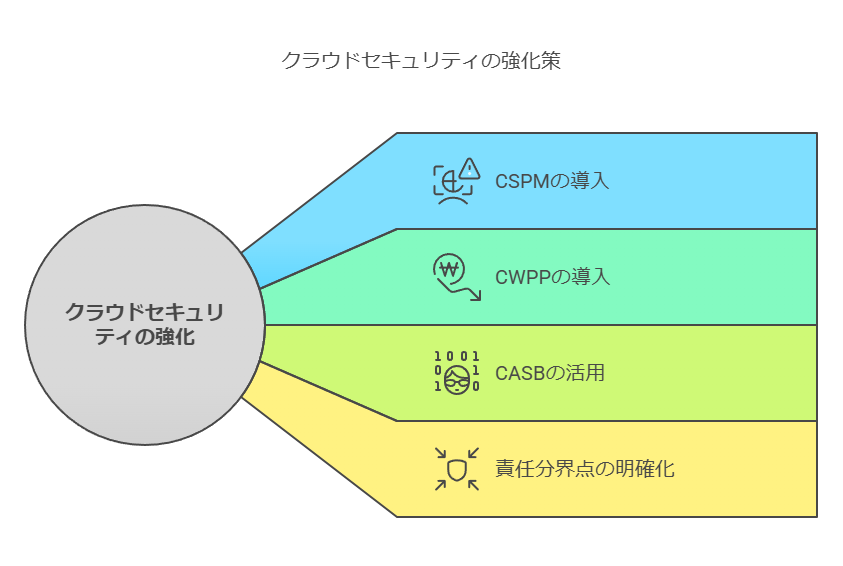

クラウド環境のセキュリティを強化するためには、技術的な対策と運用面での徹底した管理が求められます。以下の施策を推奨します。

CSPMやCWPPの導入: 設定ミスや脆弱性を自動的に検知し、是正措置を迅速に講じる。

CASBの活用: シャドーITの可視化と制御を強化し、未知のリスクに対応する。

ベンダーとの責任分界点を明確化: クラウドベンダーとユーザー企業のセキュリティ責任を明確にし、担当範囲を確実に管理する。

クラウド環境の急速な拡大に伴い、セキュリティリスクも進化しているため、これらの対策を継続的に見直し、最新の技術やガイドラインに従ってセキュリティの強化を図ることが重要です。

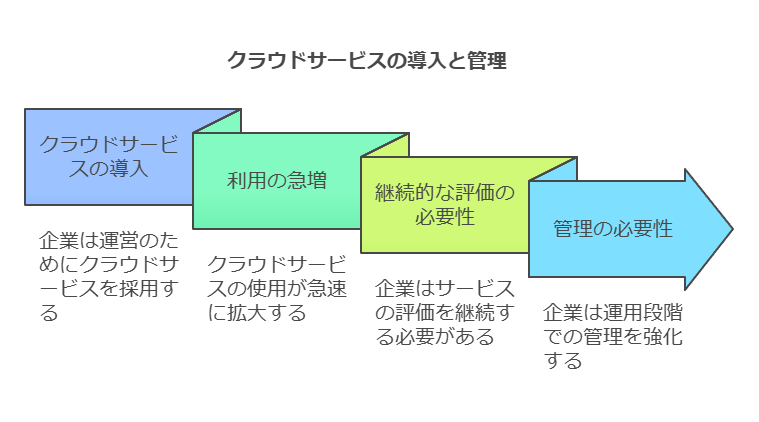

現状分析: 増え続けるクラウドサービスの導入とその影響

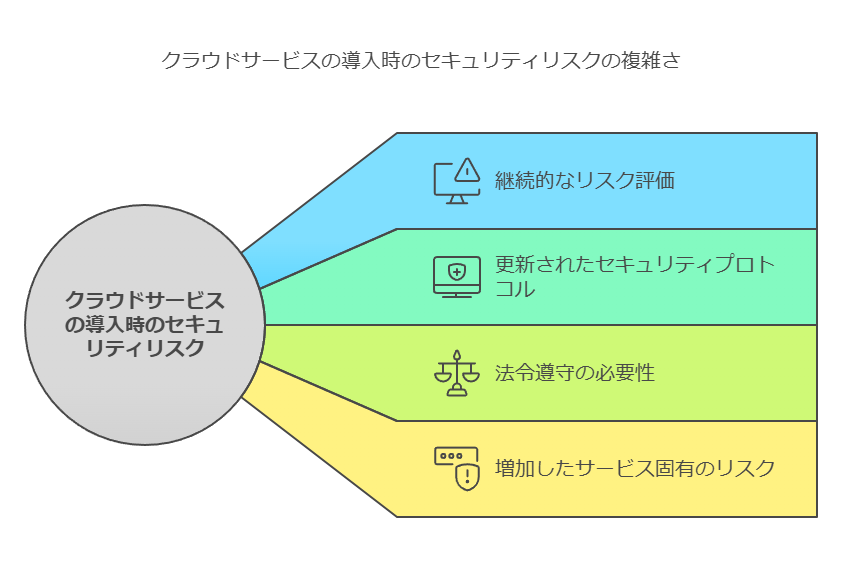

近年、クラウドサービスやSaaSは企業のビジネス運営に不可欠なインフラとして定着しています。これらのサービスの利用が急増する中で、企業はその導入時だけでなく、運用段階においても継続的な評価と管理が求められています。

課題の深掘り: 導入時のセキュリティ評価にとどまらない継続的なモニタリングの必要性

クラウドサービス導入時のセキュリティリスク評価は当然重要ですが、それだけでは十分とは言えません。クラウドサービスは頻繁に更新され、セキュリティリスクも常に変動します。加えて、新たな法令やガイドラインへの準拠が求められる場合もあります。実際、導入時よりもリスクが増加しているサービスが存在することが明らかになっています。

課題の拡大: クラウドサービスの導入増加とともに増大する管理負担

クラウドサービスの導入数が増えるにつれて、定期的なモニタリングの負担も雪だるま式に増大します。多くの企業が継続的なモニタリングの重要性を理解しているものの、実際には対応が追いついていないのが現状です。特に大企業では、多数のクラウドサービスを管理する情報システム部門やセキュリティ部門に過大な負担がかかっており、新しいサービスの導入ごとにその負担が増加しています。チェックを怠ることでセキュリティリスクが拡大する可能性があるため、品質と効率を両立させることが急務となっています。

解決策の提案: 効率的で網羅的なリスク審査と定期チェックの実現方法

クラウドサービスやSaaSのリスク審査および定期チェックを効率的かつ網羅的に行うための方法を提案します。特に、クラウドサービスの導入時や運用中のリスク評価に課題を感じている情報システム部門、セキュリティ部門、DX推進・企画部門の担当者にとって、この方法は大きな助けとなるでしょう。

新たな課題: リモートワークの普及と情報システムアクセスの変化

さらに、コロナ禍以降のリモートワークの普及に伴い、情報システムへのアクセス端末の状況も大きく変化しました。従来はオフィス内からのアクセスが主流でしたが、現在では自宅やその他の場所からのアクセスが「当たり前」となり、セキュリティリスクの管理が一層複雑化しています。

ここでは、クラウドサービス導入の増加に伴う課題とそれに対する解決策を、データコンサルタントとしての視点から具体的に提示しました。また、リモートワークの普及に伴う新たなセキュリティリスクについても言及しています。

データコンサルタントの視点から、官公庁や教育機関との取引を目指すSIerに対して、クラウドサービス提案時の課題とそれに対する戦略的なアプローチを強調する形で説明します。

新たに検討されるα’モデルと教育機関におけるセキュリティガイドライン

総務省が令和5年に公開した「地方公共団体のセキュリティ対策に係る国の動きと地方公共団体の状況について」では、地方自治体におけるネットワーク構成として、既存のα、β、β’モデルに加えて、新たにα’モデルの検討が進められていることが明らかになりました。この新モデルは、より高度なセキュリティ要件に対応し、自治体が抱えるセキュリティリスクに対する一層の強化策を講じるものです。

また、文部科学省が令和6年に発表した「教育情報セキュリティポリシーに関するガイドライン」では、教育機関におけるクラウドサービス利用時の情報セキュリティ対策基準が具体的に示されています。これらの基準は、クラウド環境におけるセキュリティの向上を目的としており、教育現場でのICT(情報通信技術)活用においても、堅牢なセキュリティ対策が求められる時代に突入しています。

クラウドサービス提案時のネットワーク分離への対応がもたらす課題

地方自治体や教育機関向けにクラウドサービスを提案するSIerにとって、最大の課題の一つが「ネットワーク分離」への対応です。ガイドラインに明記されているように、これらの組織ではセキュリティ上の要件から、ネットワークが接続する環境によって分離され、利用者が同じであってもアクセス権限をネットワークごとに切り替える必要があります。

しかしながら、一般的なクラウドストレージサービスでは、ユーザーのネットワーク環境に応じたアクセス権限の切り替えが標準機能として備わっていないため、この要件を満たす提案が難しいという現実があります。これにより、SIerはネットワーク分離に対応するための技術的ソリューションを見つけ出し、クラウドサービスの提案内容を強化する必要があります。

差別化を図るための戦略と技術的アプローチ

他社SIerとの差別化を図るためには、ガイドラインやネットワーク分離要件に対応したクラウドサービスの提供方法を確立することが重要です。具体的には、ネットワーク分離に対応するための技術的ポイントや、システム設計における最適なアプローチを取り入れた提案が求められます。

これにより、自治体や教育機関との取引を拡大し、事業を成長させることが可能となります。さらに、他社との差別化戦略として、セキュリティ要件を満たすだけでなく、ユーザーの利便性や運用効率を高める提案を行うことが、競争優位性を確立する鍵となります。

これからの市場競争において、SIerが成功を収めるためには、セキュリティ要件に対応した技術的なソリューションと、それを踏まえた戦略的な提案が不可欠です。自治体や教育機関との強固なパートナーシップを築くための第一歩として、これらのポイントに焦点を当てたクラウドサービスの提案を検討することをお勧めします。

見落としがちな「コンテンツのセキュリティ責任はユーザー側にある」という事実

クラウドサービスを利用する際、ユーザーとクラウド事業者の責任範囲は「責任共有モデル」によって明確に定義されています。しかし、このモデルにおける責任分界点が明確であっても、ユーザー側が自らの責任を十分に認識していないことが多々あります。

たとえば、Salesforceの設定ミスによる情報漏えいリスクは、その設定を管理する権限と責任がユーザー企業に帰属するため、ユーザー側が設定の適切さを確認する義務があります。また、Salesforceのプラットフォーム上では、データプライバシー保護の観点から、クラウドにアップロードされたコンテンツは基本的にウイルススキャンや検疫の対象とはなりません。そのため、コンテンツのセキュリティに関するチェックや対策は、ユーザー側で徹底する必要があります。たとえば、顧客やパートナー企業とデータを共有する「Experience Cloud」などのコミュニケーションツールを使用する際には、特に厳重なセキュリティ対策を講じることが求められます。

段階2: データコンサルタントの視点からの深堀り

次に、データコンサルタントの視点を反映し、実際の業務での重要なポイントやベストプラクティスを提案します。

見落としがちな「コンテンツのセキュリティ責任はユーザー側にある」という事実

クラウドサービスにおける「責任共有モデル」は、ユーザーとクラウド事業者の責任範囲を明確に定義しています。しかし、このモデルが存在するにもかかわらず、ユーザー側が設定やデータ管理において重要な責任を見落とすことが頻繁にあります。これは、特に情報漏えいなどの重大なリスクを引き起こす可能性があるため、深刻な問題です。

Salesforceを例に挙げると、設定の誤りによる情報漏えいのリスクは、ユーザー企業の設定管理責任に帰属します。このため、定期的な設定レビューやセキュリティ監査の実施は、リスク軽減のための重要なステップとなります。また、Salesforceプラットフォームでは、ウイルススキャンや検疫が基本的に実施されないため、ユーザー側が事前にコンテンツの安全性を確保するためのプロセスを構築する必要があります。たとえば、「Experience Cloud」におけるデータ共有においては、ユーザーが自らの責任でセキュリティ対策を強化し、リスクを最小限に抑えることが求められます。

Salesforce利用時におけるリスク管理とベストプラクティス

データコンサルタントの視点から、Salesforceを安全に利用するためのベストプラクティスを以下に示します:

定期的なセキュリティ設定の見直し: 定期的にSalesforceの設定を確認し、最新のセキュリティ要件に対応することが重要です。

権限管理の最適化: ユーザー権限を最小限のアクセスに制限し、過剰な権限付与を避けることで、内部からのリスクを低減します。

コンテンツのウイルススキャンプロセスの導入: Salesforceにアップロードする前に、社内でウイルススキャンを徹底し、安全なデータのみを取り扱うプロセスを確立します。

セキュリティトレーニングの実施: ユーザーや管理者に対して、定期的なセキュリティトレーニングを実施し、意識向上を図ります。

対象読者に向けた推奨事項

特に以下の職務を担う方々に、これらのベストプラクティスを導入することを推奨します:

情報セキュリティ責任者や担当者: 組織全体のセキュリティ対策を強化するためのリーダーシップを発揮します。

Salesforceのシステム開発者・インテグレーション事業者: 安全なシステム構築と導入を支援し、顧客の信頼を高めます。

Salesforce管理者やエンジニア: 日常的な管理業務において、セキュリティリスクを認識し、対策を実施します。

この段階で、文章はデータコンサルタントの視点を反映し、ユーザーが具体的にどのような対策を取るべきかを強調する形に変更されています。

企業情報保護のためのMicrosoft Entra IDセキュリティ強化の戦略

近年、サイバー攻撃の手法が高度化する中、企業は不正アクセスによる個人情報漏洩のリスクに直面しています。攻撃者は標的となる大企業や個人を直接攻撃するのではなく、関連企業や取引先を経由して間接的に攻撃を仕掛けるなど、多角的な攻撃手法を駆使しています。その結果、どの企業やユーザーも標的となり得る状況が続いており、特に単一のID・パスワード認証に依存するシステムは、ユーザー数の増加に伴いリスクが高まります。

このような環境下で、企業内のID管理に使用されるMicrosoft Entra ID(旧称 Azure AD)では、単独のID・パスワード認証から脱却し、より高度なセキュア認証の導入が急務となっています。

セキュア認証導入による運用面での課題

しかし、ID・パスワード以外の認証方法を導入すると、ログイン作業が複雑化し、ユーザーの作業効率に影響を与える可能性があります。たとえば、スマートフォンアプリで一時的なパスコードを生成したり、SMSで送信されるコードを入力する手間が加わることで、ユーザーにストレスを与えることも考えられます。さらに、認証方法が複雑になることで、一部の認証手段が突破されるリスクが増加し、セキュリティ対策が疎かになる懸念もあります。

パスワードレス認証によるMicrosoft Entra IDのセキュリティ強化

このような課題に対応するため、Microsoft Entra IDは昨年10月に発表されたMicrosoft Entra CBA(Certificate-Based Authentication)を導入し、証明書認証が可能になりました。今年5月にはモバイル端末からのクライアント証明書認証にも対応しており、セキュリティを確保しつつユーザーの利便性を向上させることが可能です。

特に、クライアント証明書を用いた認証方法を採用することで、Microsoft Entra IDにおいてパスワードレス認証が実現されます。これにより、従来のID・パスワード認証によるリスクを大幅に軽減し、セキュリティ対策を強化することができます。

まとめ

企業がサイバー攻撃の脅威に対抗し、情報資産を守るためには、Microsoft Entra IDのセキュリティ強化が不可欠です。クライアント証明書を活用したパスワードレス認証の導入により、セキュリティを強化しつつ、ユーザーの利便性を維持することが可能です。セキュリティと効率性を両立させたい情報システム部門の方々、新たなセキュリティ対策を検討中の経営層の方々向けです。

ここでは、サイバー攻撃のリスクと、それに対するセキュリティ強化の必要性を強調しつつ、Microsoft Entra IDのパスワードレス認証がもたらす具体的なメリットを明確に示しています。企業が直面する課題に対する解決策を提案し、セキュリティと効率性の両立を実現するための実践的なアプローチを提供しています。

クラウド型リスク管理の8つの活用事例

財務・会計部門のリーダーは、クラウド型リスク管理ソリューションを活用して、手間のかかるリスク管理作業を自動化しています。特に、保証、コンプライアンス、セキュリティ、不正に関わるルーティン業務の自動化が進んでいます。以下に、主な活用事例を紹介します。

ERP導入時のセキュリティ設計の加速化

ERPシステムの導入時に、セキュリティ設定を迅速に実施し、システム全体の安全性を確保します。

コンプライアンスレポートにおける職務分散 (SoD) 制御の自動化

職務分散の原則に基づいたコンプライアンスレポートの生成を自動化し、内部統制の強化を図ります。

継続的なユーザーセキュリティ監視

ユーザーアカウントの活動をリアルタイムで監視し、異常な動きを早期に検出してリスクを軽減します。

ユーザーアクセス認証ワークフローのデジタル化

アクセス権限の管理プロセスをデジタル化し、効率的な認証と承認を実現します。

構成変更の継続的監視

システム構成の変更を常時監視し、意図しない変更やリスクを未然に防止します。

支払いおよび重要な取引の継続的監視

支払い処理や重要な取引の監視を自動化し、不正取引のリスクを最小化します。

SOX監査・認証ワークフローのデジタル化

SOX法に基づく監査および認証プロセスをデジタル化し、効率的かつコンプライアントな運用を実現します。

エンタープライズリスク管理ワークフローのデジタル化

エンタープライズ全体のリスク管理プロセスをデジタル化し、リスク対応の迅速化と精度向上を目指します。

クラウド・アーキテクチャおよびデータ分析プラットフォームの8つの重要要件

クラウドアーキテクチャやデータ分析プラットフォームの設計において、以下の8つの要件が重要です。これらの要件は、データの効率的な管理と高度な分析を可能にし、ビジネスニーズに応じた柔軟な対応を支援します。

データ形式の高度化

すべてのビジネス要件をサポートし、拡張可能で柔軟性の高いデータ形式を実現することが求められます。

システムのクエリ処理の複雑性

複数のデータソースを結合した複雑なクエリに対しても、価値の高い結果を迅速に提供できるシステムが必要です。

大量データの処理能力

ペタバイト級のデータを効率的に格納し、オブジェクトストレージ内での処理が可能であることが求められます。

クエリ応答時間の最適化

厳密なSLAに適合する応答時間を安定的に実現し、ビジネスニーズに応じたリアルタイム分析をサポートします。

混合ワークロード対応能力

単一の環境で、多種多様なSLAの下で複数のアプリケーションやユーザーをサポートできる柔軟性が求められます。

大規模データの効率的処理

手作業による介入を最小限に抑え、単一のクエリで大量のデータを迅速かつ効率的に処理できるシステムが重要です。

複雑なクエリの同時並行処理

システムが大量のクエリを同時に処理し、業務効率を向上させることが可能であることが求められます。

低レイテンシーのデータ処理

ほぼリアルタイムでデータをロードおよび更新しつつ、クエリのワークロードを同時にサポートできることが重要です。

データコンサルタントの視点からの推奨アプローチ データコンサルタントとしては、クラウド型リスク管理やデータ分析プラットフォームの導入に際して、これらの要件を満たすソリューションを提案し、企業のリスク管理能力とデータ活用能力の向上を支援します。これにより、ビジネスの迅速な意思決定をサポートし、競争力の強化につながる包括的なリスク管理とデータ分析戦略を実現します。

IT人材不足におけるセキュリティ・テスト技術者の確保と課題

IT人材の不足が深刻化する中で、特に高度なスキルを持つテスト技術者やセキュリティエンジニアの確保は、ますます困難になっています。企業は、脆弱性を検出できたとしても、それを適切に優先順位付けし、迅速かつ正確に修正することに苦労しています。

特にクラウド環境で構築されるアプリケーションは、迅速なデプロイが求められることが多く、その中でセキュアなコーディングを実現することはプロジェクトマネージャーにとって大きな課題です。これは、セキュリティリスクを最小限に抑えながらも、スピーディな開発サイクルを維持するという難題に直面していることを意味します。

クラウド技術の進化とセキュリティニーズの高度化

クラウド技術が進化する一方で、企業のセキュリティニーズはますます複雑化しています。特にAWSのようなプラットフォームを利用している組織にとって、安全で効率的なクラウド運用を実現することは避けて通れない課題です。クラウド環境の特性上、セキュリティリスクは日々変化し、その対応には最新の知識と高度なスキルが求められます。

セキュリティ対策の優先順位とリソース配分の課題

セキュリティ対策は、アクセス制御、脆弱性管理、アプリケーションセキュリティなど、非常に多岐にわたります。その中で、どのセキュリティ対策を優先すべきかを判断し、限られたリソースをどのように効果的に配分すれば良いのか悩む企業は少なくありません。優先順位の判断ミスは、重大なセキュリティインシデントを招くリスクがあり、慎重な対応が求められます。

「AWSセキュリティ成熟度モデル」の活用による戦略的アプローチ

AWSが提供する「セキュリティ成熟度モデル」は、組織のセキュリティ対策の現状を評価し、各カテゴリーごとの成熟度を把握するための有力なツールです。このモデルを活用することで、自社のセキュリティ状況を客観的に評価し、どの領域にリソースを集中すべきかが明確になります。

さらに、AWSのセキュリティ専門家(AWS Security Hero)が提供する実践的なアプローチを取り入れることで、組織のセキュリティレベルを段階的に向上させることが可能です。セキュリティの課題に対する解決策を見つけたい方や、自社のAWSセキュリティの現状を深く理解したい方は、このモデルを活用したアプローチを検討することをお勧めします。

データコンサルタントの視点からの提言

データコンサルタントとして、これらの課題に対処するためには、まず自社のセキュリティ成熟度を正確に把握し、その上で優先すべき対策を明確にすることが重要です。クラウド環境における迅速かつセキュアなアプリケーション開発を支援するためには、継続的なセキュリティ監視と自動化されたテストプロセスの導入が不可欠です。また、セキュリティエンジニアの確保が難しい現状においては、クラウドベースのセキュリティツールを最大限に活用し、効率的かつ効果的なリスク管理を実現することが求められます。

AWS導入が進む背景とセキュリティ課題の克服

1. 企業がAWS移行を選ぶ理由

多くの企業が、コスト削減、スケーラビリティ、柔軟性などの利点から、オンプレミスからクラウドへの移行、特にAWS(Amazon Web Services)への移行を検討しています。老朽化したオンプレミスシステムを維持するための運用コストが増大している現状を考えると、今後のビジネス継続と競争力強化のために、クラウド移行は避けて通れない選択と言えるでしょう。

2. セキュリティに対する不安とクラウド移行の課題

クラウド移行に対して多くの企業が抱える最大の懸念は、セキュリティです。オンプレミス環境では、自社の基準でセキュリティレベルをコントロールできますが、クラウド環境ではサービス提供者のセキュリティ仕様に依存するため、情報セキュリティの管理に不安を抱く企業も少なくありません。また、クラウド環境におけるセキュリティ対策が不透明であり、何から手を付けるべきか分からないと感じている企業も多いのが現状です。

3. 巧妙化するサイバー攻撃とセキュリティ事故のリスク

近年、サイバー攻撃はますます高度化し、セキュリティ事故が発生した際には多額の損失が発生する可能性があります。原因調査、データ復旧、被害者への補償、さらには賠償請求や弁護士費用などが重なり、企業にとって大きな財務リスクとなります。実際、データ侵害インシデントに伴うコストは年々増加しており、2021年から2022年にかけての1年間で過去最高の損失が報告されています。このようなリスクを避けるためには、セキュリティ対策の強化と適切なリスク管理が不可欠です。

4. AWSにおけるセキュリティ対策とリスク管理のポイント

AWSに必要なセキュリティ対策と適切なリスク管理の方法を解説します。弊社では、AWSの導入や運用を支援する際に、コストを抑えつつセキュリティリスクを軽減する方法として、マーシュジャパン社のサイバー保険を含めたソリューションを提案しています。この保険を活用することで、クラウド利用料に保険料を組み込み、万が一の際にもリスクヘッジを図ることが可能です。

5. 次のステップ:セキュリティ対策の具体的手法を学ぶ

セキュリティに不安を感じている企業の担当者の方々や、セキュリティ強化が必要とされている状況に直面している方々にとって、次のステップは具体的な対策手法を理解することです。何から始めればよいのか、サイバー攻撃にどう対応すべきか、これらの疑問に対して、クラウド環境でのベストプラクティスとリスク管理の方法を提供します。AWS移行や運用の一環として、企業のセキュリティ戦略を強化し、安心してクラウドを活用するための道筋を示します。

データコンサルタントとして、クラウド移行におけるセキュリティの確保とリスク管理は、単なる技術的な問題ではなく、企業のビジネス継続性や競争力に直結する重要な課題です。適切なソリューションと保険の組み合わせにより、リスクを最小限に抑えつつ、クラウドの利点を最大限に活用することが求められます。

クラウド型サービスにおける機密情報のセキュリティリスクとその対策

SlackやMicrosoft Teamsをはじめとするビジネスチャットツールは、その手軽さと迅速な導入が可能な点から、クラウド型サービスが主流となっています。しかし、業務でクラウド型サービスを利用する場合、機密情報や顧客情報を外部クラウドに保存・共有することになり、セキュリティリスクが伴います。特に、ゼロトラストネットワークの観点から、情報漏洩、アカウント乗っ取り、データ損失といったリスクが顕在化する可能性があります。

また、企業によっては、セキュリティポリシーにより、インターネットを経由した情報管理が許容されず、クラウドサービス自体の利用が制限される場合もあります。こうした課題に対して、クラウドサービスが持つ潜在リスクとその対策について詳しく解説し、オンプレミス環境とのすみ分けを検討する必要があります。

クラウド環境における新たなセキュリティリスクとその管理

オンプレミス環境とクラウド環境では、セキュリティ対策のアプローチが大きく異なります。クラウド環境においては、セキュリティの責任範囲を明確に理解し、それぞれのパブリッククラウドサービスに応じた適切な設定を行うことが求められます。特に、クラウド環境は常に不正アクセスの脅威に晒されているため、データ漏洩やサービス中断といったリスクを防ぐために、強固な認証設定を通じたアクセス管理が重要です。

クライアント証明書によるAWSセキュリティの強化

クラウドセキュリティの強化策として、AWS環境における認証手段としてのクライアント証明書の活用をご紹介します。クライアント証明書は、特定のクライアント(ユーザーやデバイス)の身元をサーバーに証明するデジタル証明書の一種です。この証明書を利用することで、AWS上で運用するシステムやアプリケーション(例:EC2やALB)のセキュリティを強化することが可能です。

AWSで機密情報を取り扱うシステムを運用するご担当者様や、AWSセキュリティに関心があるSIerや事業会社のご担当者様には、具体的なセキュリティ強化手法について詳しく解説いたします。クラウド環境におけるセキュリティリスクに対する包括的な理解と実践的な対策が求められる今、ぜひご検討ください。

IDとアクセスの監視: データ駆動型のアプローチでセキュリティを強化

ログファイルと監視ツールを活用することで、ユーザーアクティビティの詳細な可視化と分析が可能になります。これにより、データの送信、変更、削除を行ったユーザーのIDとそのイベントが発生した日時を正確に追跡できます。また、不正アクセスの試行、異なる場所からの同時ログイン、アクセス権限の変更も明らかになり、潜在的なセキュリティリスクを早期に発見することができます。

さらに、意図しない情報変更の検出にも役立つため、データの整合性を確保する上で重要です。クラウド監視ツール内のダッシュボードを利用することで、ユーザーIDとアクセスイベントを可視化し、傾向分析の基盤を構築できます。これにより、異常な動きを迅速に把握し、適切な対策を講じることができます。

また、アラートとレポートの機能は、事後対応から事前対応へのシームレスな移行を促進し、脅威が実際のサイバーセキュリティ侵害に発展する前に対処することを可能にします。さらに、予測分析機能を備えたツールを活用することで、クラウドインフラとセキュリティ体制を包括的に可視化し、セキュリティインテリジェンスを高めることができます。

加えて、多くの監視ツールは、監査手順の確立やコンプライアンスチェックをサポートし、社内基準や業界基準への準拠を確保するのに役立ちます。監査証跡を活用することで、ITチームとセキュリティチームは、サイバーセキュリティ侵害が発生する前に迅速にトラブルシューティングを行うことができ、リスクを最小限に抑えることができます。

運用の視点から見たコスト管理と予測の重要性

クラウドへの移行は、サーバーの所有や管理にかかる労力を大幅に削減し、コスト削減の大きな可能性を秘めています。しかし、正確なコスト予測ができなければ、クラウド導入のビジネスケース全体が危険にさらされることになります。予測が外れれば、ROI(投資利益率)が低下し、損益分岐点に到達するまでの日数が延びる可能性があり、最悪の場合、ITチームが責任を問われることも考えられます。

どれほど入念な予算計画を策定しても、実際に発生するコストには予想以上のばらつきが生じることがあります。このリスクに対処するためには、クラウドプロバイダーのコストを正確に可視化し、予測することが重要です。既存のクラウドワークロードに監視ツールを適用することで、その後に移行するアプリケーションのコスト予測精度を高めることが可能になります。

また、使用状況とコストの分析を通じて、どのタイミングでワークロードをクラウドに移行すべきか、あるいはコスト構造が変化するまでオンプレミスに残すべきかの判断材料を得ることができます。これにより、企業はクラウド戦略の最適化を図り、ビジネス目標に対してより高い価値を提供することが可能になります。