目次

クラウドセキュリティの柱に関する重要な質問

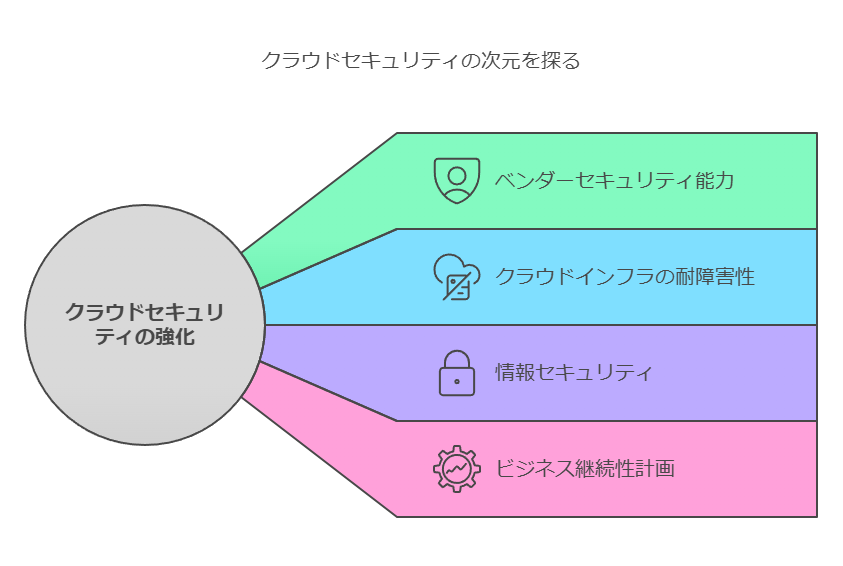

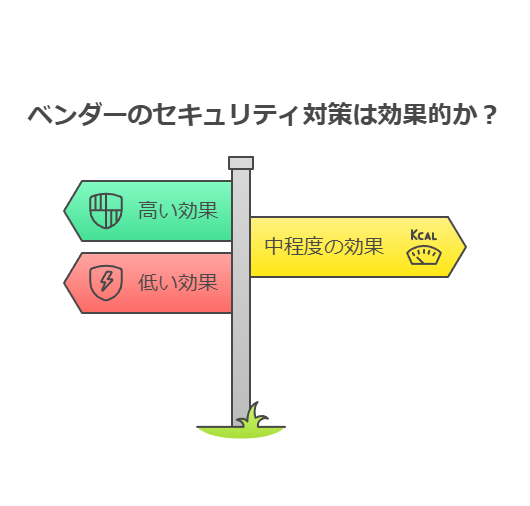

クラウドセキュリティを強化し、信頼性の高いシステムを構築するためには、ベンダーのセキュリティ能力とクラウドインフラの耐障害性をデータ駆動で評価することが必要です。以下の観点に基づいて、各ソリューションのパフォーマンスを定量的に評価しましょう。

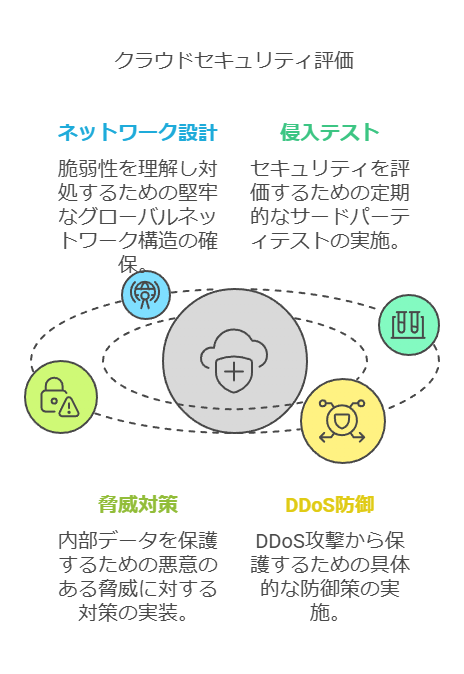

情報セキュリティ

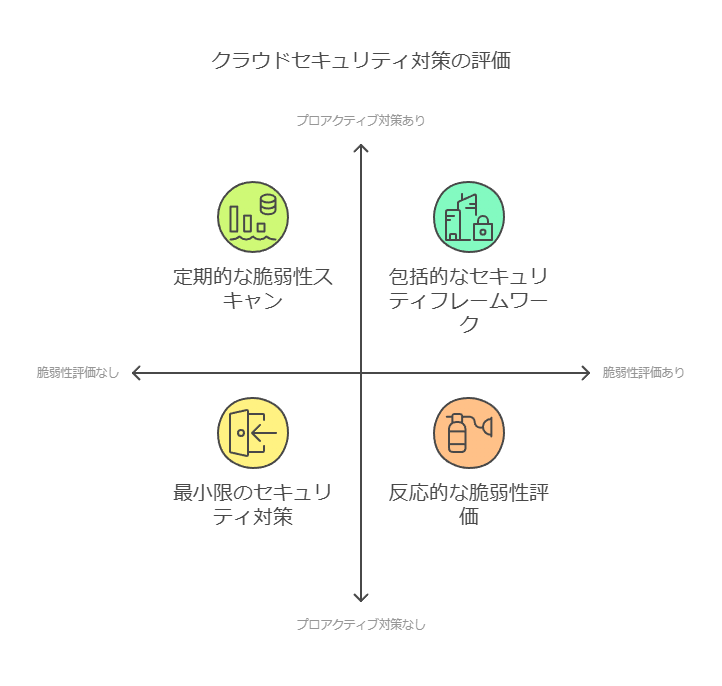

クラウド環境の情報セキュリティは、企業規模にかかわらず、グローバルネットワークの設計と脆弱性の把握が重要です。特に、サイバー脅威に対するプロアクティブな対策と、システム全体にわたる脆弱性評価が求められます。以下の質問により、ベンダーのセキュリティ対応能力を評価することができます:

グローバルネットワーク設計は堅牢であり、脆弱性ポイントを把握しているか。

サードパーティによる侵入テストは実施されているか。また、その頻度はどの程度か。

クラウドソリューションは、内部データへの悪意ある脅威に対してどのような対策を講じているか。

DDoS攻撃(分散型サービス拒否攻撃)に対する防御策はあるか。AWS Shieldやロードバランサーの使用を含む具体的な対策はどうなっているか。

これらの質問に基づいて、ベンダーが提供するセキュリティポリシーや対策の実効性を分析し、潜在的な脅威に対してどれだけの防御力があるかを判断します。

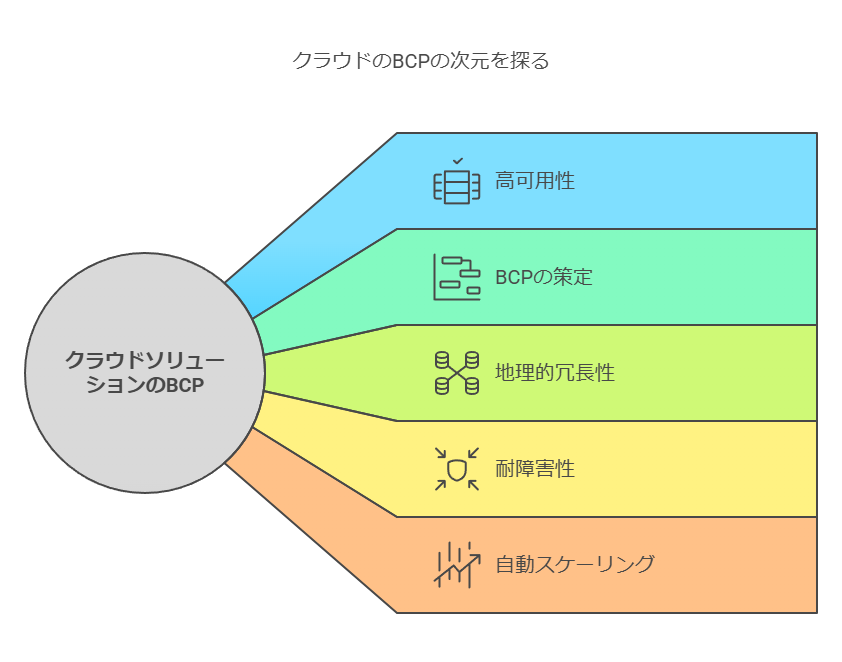

ビジネス継続性(BCP)

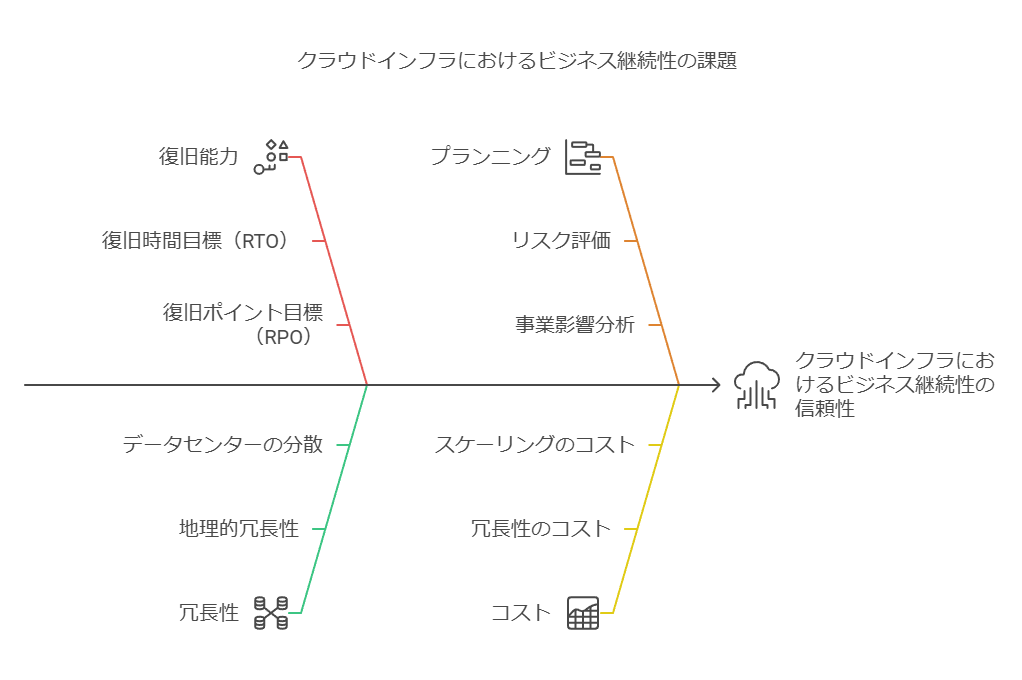

大規模な障害が発生した際のビジネス継続性(BCP)は、クラウドインフラの信頼性を判断する重要な要素です。データ損失や業務停止リスクを最小化するために、障害発生後の迅速な復旧と、シームレスな業務再開が可能かどうかを評価する必要があります。以下の質問に基づいて、クラウドソリューションのBCPを精査します:

クラウドベースのコンタクトセンターは、高可用性をどのように実現しているか。

クラウドソリューションのビジネス継続性計画(BCP)はどのように策定されているか。

地理的冗長性に対応するための追加コストが発生するか。

アクティブ/アクティブ構成で、少なくとも3カ所以上のデータセンターを利用し、耐障害性と地理的冗長性が確保されているか。

自動スケーリング機能を活用して、需要急増時に適切に対応できるか。

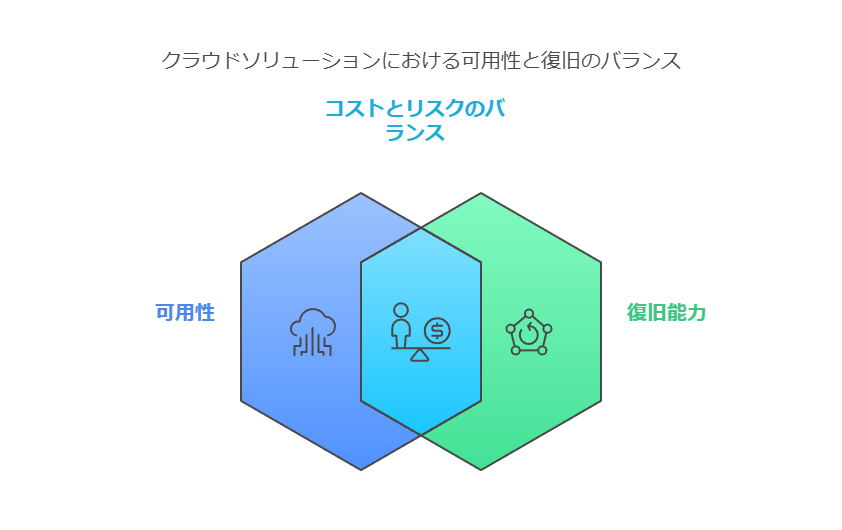

これらの観点を基に、クラウドソリューションがどの程度の可用性と復旧能力を提供できるかを定量的に把握し、必要に応じてコストとリスクのバランスを取る判断が可能となります。

結論

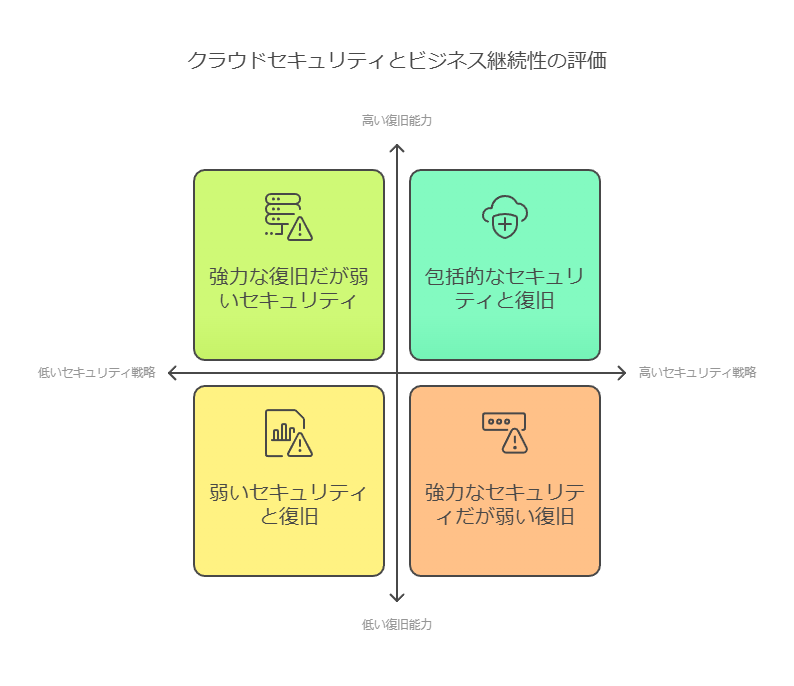

クラウドセキュリティとビジネス継続性を確保するためには、各ベンダーのセキュリティ戦略、侵入テストの実施状況、脅威に対する対策、そして障害発生後の復旧能力をデータ駆動で評価することが不可欠です。これにより、潜在的なリスクを最小化し、クラウドサービスの信頼性とスケーラビリティを最大限に活用することができます。

AWSが担うクラウドセキュリティの責任

AWSは、そのすべてのサービスが稼働するインフラストラクチャの保護を責任として担います。このインフラストラクチャには、AWSのハードウェア、ソフトウェア、ネットワーキング、そして運用施設が含まれ、これらは全てAWSが管理します。特に、ホストオペレーティングシステムや物理的な施設のセキュリティをAWSが担当することで、クライアント側の運用負担を軽減し、情報、ID、アプリケーション、デバイスが安全に保護される環境を提供します。

AWSセキュリティの保証とコンプライアンス

AWSは業界をリードするクラウドプロバイダーとして、包括的なコンプライアンス統制を提供しています。AWSが確立する標準フレームワークとプログラムにより、企業はグローバルな規制要件に自動的に対応し、セキュリティ保証のコスト削減が可能になります。さらに、独自のコンプライアンスプログラムを強化し、AWSのユビキタスなIT統制環境と、サードパーティによる独立した監査によって、その運用効率と信頼性が裏付けられています。

AWSによるデータプライバシーの管理

データプライバシーは、誰がデータにアクセスできるかを制御することが中心となります。AWSでは、どのデータに誰がアクセスしているかを常時把握できるツールを提供し、きめ細かいアクセス制御とリアルタイムでのセキュリティ情報モニタリングを可能にします。これにより、リソースへの適切なアクセスを提供しつつ、データが保存される場所にかかわらず、組織全体のセキュリティを一元管理できます。

リスク軽減と成長の実現

AWSのアクティビティモニタリングサービスを活用することで、システム全体の構成変更やセキュリティイベントを検出し、リスクを軽減します。さらに、既存のソリューションとAWSサービスを統合することで、オペレーションの効率化やコンプライアンスレポート作成を自動化し、ビジネス成長を加速させます。

クラウドにおけるお客様の責任

AWSがインフラ全体のセキュリティを担う一方で、クラウド内のゲストオペレーティングシステムやアプリケーションソフトウェアの管理は、お客様の責任となります。特に、セキュリティポリシーの設定や運用に関しては、使用するサービスやIT環境の統合、適用される法律や規制を考慮する必要があります。

AWSリソースの安全管理とサポート

AWSは、セキュリティとコンプライアンスの強化を目的に、ベストプラクティスのドキュメント、プロフェッショナルサービス、そしてセキュリティ体制の自動チェックツールなど、複数のサポートを提供しています。これにより、組織は効率的にグローバルなコンプライアンス要件を満たしつつ、クラウドのスケーリングとセキュリティタスクの自動化を実現できます。

セキュリティ自動化の効果

セキュリティタスクの自動化によって、設定時の人的エラーが削減され、運用効率が向上します。これにより、セキュリティチームやIT部門はより重要な業務に集中できるようになり、全体的なビジネスパフォーマンスの向上が期待されます。AWSのセキュリティソリューションは、企業がセキュリティとコンプライアンスの責任を共有するための強力な基盤を提供します。

クラウドセキュリティのベストプラクティス実践

クラウドサービスは、データストレージ、ITインフラストラクチャ、そして生産性向上ツールなど、多岐にわたる目的に利用され、企業のスピードアップ、コスト削減、そして効率向上を支援します。しかし、これらのメリットを享受する一方で、データセキュリティの最終的な責任はクラウドユーザー、つまり企業自身が負う必要があります。

企業がクラウド環境でセキュリティを確保し、リスクを最小限に抑えるために、以下のベストプラクティスを実践することを推奨します。

1. データ保護ポリシーの適用

データのセキュリティを確保するために、クラウドに保存するデータの分類と取り扱いに関するポリシーを策定します。これにより、適切なレベルの保護とアクセス制御を実施し、重要なデータの漏洩リスクを低減します。

2. 独自キーを使用した暗号化の実装

クラウド上のデータは暗号化が必須です。クラウドプロバイダーが提供する暗号化ツールを活用しつつ、可能であれば独自の暗号化キーを使用し、データの機密性をさらに強化します。これにより、データが第三者によって不正にアクセスされるリスクを最小限に抑えられます。

3. スタッフのトレーニング

従業員に対して、セキュリティの基本知識や脅威の認識、初期対応方法に関するトレーニングを実施します。特に強力なパスワードの使用やフィッシング攻撃に対する警戒の徹底が重要です。人為的なミスは、データ漏洩の大きな原因となるため、定期的な教育が欠かせません。

4. データ共有の制限

クラウド環境におけるデータアクセス権限を細かく設定し、ユーザー、グループ、またはロールごとに内部・外部へのアクセスを管理します。特に、アクセスするデバイスや利用シナリオに応じて、アクセス範囲を厳密に制限することがセキュリティリスクの軽減に有効です。

5. 管理対象外デバイスの管理

社員が個人用のスマートフォンやデバイスからクラウドサービスにアクセスすることがないよう、明確なポリシーを設定し、必要に応じてアクセス前にセキュリティ検証を行うなどの管理策を導入します。管理対象外デバイスを制御することで、外部からのセキュリティリスクを防ぎます。

6. ユーザーエンドポイントの保護

クラウドサービスにアクセスするすべてのデバイス(ノートパソコン、スマートフォン、デスクトップなど)を保護するため、最新のセキュリティパッチ適用やウイルス対策ソフトの導入が必須です。これにより、エンドユーザーデバイスを通じたセキュリティの侵害を防止します。

7. 監査と侵入テストの実施

セキュリティ監査や侵入テストを定期的に実施し、クラウド環境のセキュリティ状態を評価します。外部のサードパーティーや内部チームを活用し、最新の脅威に対する対応力を継続的に改善します。

ここでは、クラウドセキュリティにおけるベストプラクティスを企業がどのように導入し、データの安全性を強化できるかについて解説しています。データコンサルタントの視点からは、各プロセスがどのように企業のリスク軽減と効率向上に寄与するかに焦点を当てています。

クラウドでのデータ漏えいを防ぐための対策

クラウド環境では、セキュリティリスクを効果的に管理するために、各企業が対策を講じる必要があります。クラウドは、その柔軟性とスケーラビリティから、企業の成長と効率向上に貢献する一方で、設定ミスや不正アクセスなどのリスクが発生する可能性があります。以下の対策は、クラウドにおけるデータ漏えいリスクを最小限に抑えるために有効です。

1. CSPM (Cloud Security Posture Management)

クラウド環境の設定ミスやアクセス権限の不備、セキュリティポリシーの逸脱などを自動で監視・検出します。CSPMは、クラウド環境全体のセキュリティ状況を可視化し、設定ミスの早期発見と修正を可能にします。一部のCSPMソリューションは、自動で設定を修正する機能を提供しており、人的ミスによるリスクを低減できます。

メリット:

・クラウド全体の設定異常の可視化

・自動修正機能による迅速な対応

・セキュリティポリシーの逸脱をリアルタイムで検出

2. CWPP (Cloud Workload Protection Platform)

クラウド上のワークロード(サーバ、仮想マシン、アプリケーションなど)を保護するためのプラットフォームです。CWPPは、不正アクセスやマルウェア攻撃をリアルタイムで検知・防御します。クラウドリソースの脆弱性を早期に特定し、パッチ適用状況の確認を行うことで、運用中のシステムを常に最新の状態に保ちます。

メリット:

・クラウドリソースの脅威検知と防御

・リアルタイムでの脆弱性管理

・パッチ適用のモニタリング

3. CNAPP (Cloud Native Application Protection Platform)

CNAPPは、CSPMやCWPPなどの複数のセキュリティ機能を統合し、クラウド環境に特化したセキュリティ対策を一元管理します。これにより、クラウドインフラストラクチャ、ワークロード、アプリケーション全体のセキュリティを統合的に保護することが可能になります。サイロ化されたセキュリティ機能を統合することで、運用管理の煩雑さを軽減し、運用効率を向上させます。

メリット:

・統合的なセキュリティ管理

・開発から運用まで一貫したセキュリティ対策

・運用コストとリスクの削減

4. CASB (Cloud Access Security Broker)

CASBは、SaaS環境におけるセキュリティを強化するためのソリューションです。SaaSアプリケーションへのアクセス可視化、セキュリティポリシーへの適合性チェック、データ保護、脅威検知を一元的に提供します。これにより、シャドーITのリスクを防ぎ、企業のSaaS利用環境におけるセキュリティを包括的に強化します。

メリット:

・SaaSへのアクセス可視化

・セキュリティポリシーの適合チェック

・データ保護と脅威検知の強化

課題別 対策のまとめ

1. クラウド環境の設定ミスやセキュリティリスクを見つけたい

→ CSPM を活用し、設定状況を監視し自動でリスクを検出します。

2. クラウドリソースへの攻撃や脆弱性を迅速に把握したい

→ CWPP でクラウドリソースの監視とリアルタイム保護を実施します。

3. 包括的にIaaS/PaaSのセキュリティを強化したい

→ CNAPP によるセキュリティ機能の統合管理が有効です。

4. SaaSのセキュリティを強化したい

→ CASB でSaaSへのアクセス制御とデータ保護を強化し、シャドーITリスクを防ぎます。

クラウド環境のセキュリティを強化するためには、上記の対策を適切に導入し、リスクを管理することが重要です。各ツールやプラットフォームを連携させることで、より高いレベルのセキュリティ体制を構築することが可能です。

クラウドセキュリティ戦略: Falcon Cloud Security の視点

クラウド環境におけるセキュリティは、多くの企業にとって重要な課題です。特に、AWS、Azure、GCPといったマルチクラウド環境でのセキュリティ管理は複雑化しており、リソースの可視化や、プロアクティブな対策が必要です。Falcon Cloud Securityは、こうした課題に対応するための総合的なソリューションを提供します。

マルチクラウド環境の可視化とリスク管理

Falcon Cloud Securityは、クラウド資産の関連性をグラフ化し、各クラウドサービス間の相互依存性を可視化することで、セキュリティリスクを効果的に管理します。これにより、企業は自身のクラウド環境全体の健全性をリアルタイムで把握し、潜在的なセキュリティリスクを早期に発見・対応することができます。

CSPM(クラウドセキュリティポスチャ管理): クラウド環境全体のセキュリティ設定やリスクを管理し、脆弱性を特定・修正。

CIEM(クラウドアイデンティティエンタイトルメント管理): クラウドアイデンティティの権限やアクセス管理を最適化し、不正アクセスのリスクを低減。

クラウド環境のコンテナセキュリティ

クラウドストライクのFalcon Cloud Securityは、クラウド環境で動作するコンテナのセキュリティにも対応しており、ビルドから実行環境までの一連のプロセスを保護します。これにより、開発から運用までのライフサイクル全体でセキュリティを強化することができます。特に、リアルタイムの検知と対応機能は、クラウド環境の複数のサービスを横断して一貫性のある保護を提供し、迅速な対応を可能にします。

クラウドセキュリティを導入する企業の特徴

Falcon Cloud Securityは、クラウド環境のセキュリティ対策に不安がある、あるいはこれまで十分な健全性チェックを行ってこなかった企業にとって理想的なソリューションです。業種や規模を問わず、広く導入されており、特にクラウドストライクのNGAV(次世代アンチウイルス)やEDR(エンドポイント検知・対応)製品を既に使用している企業は、同じプラットフォームで簡単に追加できる利便性があります。

料金体系

Falcon Cloud Securityの料金は、クラウド環境の利用形態に応じて、3種類のライセンス体系が提供されています。これにより、企業のニーズに応じた柔軟なコスト管理が可能です。

Reserved Hours: 最大同時稼働ワークロード数に基づいて料金を計算。

On Demand Hours: 実際にワークロードが稼働した時間に応じて料金が発生。

導入後のサポート体制

Falcon Cloud Securityは、日本語でのサポートを販売代理店を通じて提供しています。英語が問題ない場合は、24時間365日メールでのサポートも利用可能です。これにより、企業は迅速かつ柔軟なサポートを受けることができます。

他の製品との差別化ポイント

Falcon Cloud Securityの最大の特徴は、クラウド環境だけでなく、アイデンティティ保護やエンドポイント保護、さらに運用面での自動化や**AIによるXDR(拡張検知と対応)**を1つのプラットフォームで提供できる点です。これにより、企業全体のセキュリティ対策を強化すると同時に、運用コストの削減と負荷軽減が可能になります。

データコンサルタントの視点からの推奨ポイント

クラウド資産の可視化: マルチクラウド環境での資産関連性をグラフ化し、リスクを視覚的に把握できる点は、セキュリティ管理の効率化に寄与します。

リアルタイム検知と対応: クラウドサービスを横断した統合的なリアルタイムセキュリティは、迅速な対応を求める企業に最適です。

柔軟な料金プラン: 企業の利用状況に応じた柔軟なライセンス体系は、無駄のないコスト管理を実現します。

包括的なセキュリティ対策: クラウド、アイデンティティ、エンドポイントを含む総合的なセキュリティプラットフォームは、全体的なセキュリティ強化を可能にします。

このようなセキュリティソリューションは、クラウド環境の拡大に伴うリスクに対応し、企業の安全なビジネス成長を支える上で不可欠な要素となります。

サイバーセキュリティの柱に関する重要な質問

サイバーセキュリティを強化し、コンプライアンス要件を満たすためには、クラウドソリューションやサードパーティーベンダーに関する以下の主要な観点をデータ駆動で評価することが重要です。これにより、データの保護と企業の信頼性を高め、ビジネスリスクを最小化します。

コンプライアンス

サードパーティーベンダーは、自社のITエコシステムの一部と見なすべきです。そのため、これらのベンダー、さらには彼らのパートナーが、自社と同等の規制とコンプライアンス基準を満たしていることが不可欠です。具体的な質問として、次のような点を確認します:

クラウドソリューションが必要なすべての監査および認証に準拠しているか。

顧客がクラウドソリューションを監査できる仕組みがあるか。

TCPAコンプライアンスとDo Not Callリストの管理にクラウドソリューションがどう対応しているか。

GDPR(一般データ保護規則)に準拠しているか。

PCI DSS(Payment Card Industry Data Security Standard)に準拠しているか。

これらの点は、クラウド利用においてビジネスを法的リスクから保護し、安心してサービスを運営するための基盤となります。

データ保護

データ保護の重要性は、企業の信頼性や収益に直結します。IBMの調査によると、2021年のデータ侵害によるコストは前年比10%増加しており、特にリモートワーク環境での侵害が加わると、平均107万ドルの追加コストが発生しています。このため、以下の質問に基づいて、データ保護対策を評価する必要があります:

そのクラウドソリューションがエンタープライズクラスのセキュリティを確保しているか。

クラウドデータセンターには、疑わしいアクセスや不正アクセスに対応するための監視体制とプロセスが整備されているか。

顧客データが、保存中および移動中において適切に暗号化されているか。

**Webアプリケーションファイアウォール(WAF)**が導入され、アプリケーションレイヤーの攻撃から保護されているか。

設定管理がきちんと文書化され、必要に応じて迅速に対応できる体制があるか。

これらの対策は、組織がサイバー攻撃やデータ侵害から身を守るための堅牢なフレームワークを形成します。

結論

サイバーセキュリティを強化し、ビジネスリスクを最小化するためには、クラウドソリューションとサードパーティーベンダーのセキュリティ・コンプライアンスを定量的に評価し、必要な監視や暗号化が適切に実施されていることを確認することが重要です。これにより、データ保護の堅固な基盤を構築し、企業の信頼性と競争力を高めることが可能です。

クラウドセキュリティ製品選定のポイント

1. 導入目的の明確化

クラウド環境が直面する課題は、企業の業種や運用状況によって多岐にわたります。まずは、自社のクラウド利用における具体的な課題を洗い出し、導入目的を明確にすることが製品選定の第一歩です。例えば、データ保護を強化したいのか、コンプライアンス遵守を目指すのかによって、選ぶべきソリューションが異なります。この過程を経ることで、最適な製品を効率的に絞り込むことが可能です。

2. 導入方式の違いを理解する

クラウドセキュリティ製品には、エージェント型、エージェントレス型、API型、プロキシ型などさまざまな導入方式が存在します。それぞれの方式にはメリットとデメリットがあるため、自社のセキュリティ要件と運用体制に適した方式を選択することが重要です。例えば、エージェント型は高い可視性と詳細な検知を提供しますが、導入・運用の手間が増える可能性があります。一方、エージェントレス型やAPI型は導入の手軽さがメリットですが、カバレッジや機能面での制約がある場合があります。

3. 機能範囲と連携性の確認

製品ごとに機能範囲が異なるため、自社の要件を満たすかどうかを慎重に確認する必要があります。例えば、脅威検知だけでなく、自動的に問題を修復する機能が必要かどうかも重要なポイントです。また、複数のセキュリティ製品を組み合わせることで効果が高まる場合もあるため、他の製品との連携性も選定時の重要な基準となります。APIやデータの統合が可能かどうかを事前に評価しておきましょう。

4. クラウド環境への対応

製品が自社で利用しているクラウドサービスに対応しているか、または将来的にハイブリッドクラウドやマルチクラウド環境に移行した際にも対応できるかを確認することが不可欠です。今後の拡張性や柔軟な対応を考慮して選定することで、長期的な運用の安心感を高めることができます。

クラウドセキュリティ製品導入時の注意点

1. 既存クラウド環境の理解

セキュリティ製品を導入する前に、既存のクラウド環境を深く理解することが重要です。具体的には、クラウドの構成、リソースの状況、データ配置、責任共有モデルなどを把握しなければなりません。これを怠ると、導入する製品が適合するかや、導入後の影響を正しく評価できません。トラブルを未然に防ぎ、スムーズな導入を実現するためにも、事前調査を徹底することが求められます。

2. サポート体制の確認

各ベンダーが提供するサポート体制には違いがあるため、トラブル発生時の迅速な対応を期待するためには、事前に対応時間や方法、言語サポート、ドキュメントの充実度を確認しておく必要があります。適切なサポートがあることで、製品導入後の運用が安定し、予期しない問題にも柔軟に対処できます。

3. 最小権限の原則を徹底する

「最小権限の原則」は、セキュリティを強化する上での基本的な考え方です。クラウドセキュリティ製品の導入時には、必要最低限の権限のみをユーザーに付与することで、不正アクセスや誤操作によるリスクを最小限に抑えることができます。この原則を徹底することで、セキュリティをより強固にし、運用上のリスクを軽減することが可能です。

ここでは、クラウドセキュリティ製品の導入を検討する際に、企業がどのように目的を明確化し、自社環境に適した製品を選定・導入するべきかについて具体的なステップを提案しています。また、運用リスクを低減し、製品導入後のトラブルを回避するための注意点も強調しています。

クラウドセキュリティ製品選定のポイント

1. 導入目的の明確化

クラウド環境が直面する課題は、企業の業種や運用状況によって多岐にわたります。まずは、自社のクラウド利用における具体的な課題を洗い出し、導入目的を明確にすることが製品選定の第一歩です。例えば、データ保護を強化したいのか、コンプライアンス遵守を目指すのかによって、選ぶべきソリューションが異なります。この過程を経ることで、最適な製品を効率的に絞り込むことが可能です。

2. 導入方式の違いを理解する

クラウドセキュリティ製品には、エージェント型、エージェントレス型、API型、プロキシ型などさまざまな導入方式が存在します。それぞれの方式にはメリットとデメリットがあるため、自社のセキュリティ要件と運用体制に適した方式を選択することが重要です。例えば、エージェント型は高い可視性と詳細な検知を提供しますが、導入・運用の手間が増える可能性があります。一方、エージェントレス型やAPI型は導入の手軽さがメリットですが、カバレッジや機能面での制約がある場合があります。

3. 機能範囲と連携性の確認

製品ごとに機能範囲が異なるため、自社の要件を満たすかどうかを慎重に確認する必要があります。例えば、脅威検知だけでなく、自動的に問題を修復する機能が必要かどうかも重要なポイントです。また、複数のセキュリティ製品を組み合わせることで効果が高まる場合もあるため、他の製品との連携性も選定時の重要な基準となります。APIやデータの統合が可能かどうかを事前に評価しておきましょう。

4. クラウド環境への対応

製品が自社で利用しているクラウドサービスに対応しているか、または将来的にハイブリッドクラウドやマルチクラウド環境に移行した際にも対応できるかを確認することが不可欠です。今後の拡張性や柔軟な対応を考慮して選定することで、長期的な運用の安心感を高めることができます。

クラウドセキュリティ製品導入時の注意点

1. 既存クラウド環境の理解

セキュリティ製品を導入する前に、既存のクラウド環境を深く理解することが重要です。具体的には、クラウドの構成、リソースの状況、データ配置、責任共有モデルなどを把握しなければなりません。これを怠ると、導入する製品が適合するかや、導入後の影響を正しく評価できません。トラブルを未然に防ぎ、スムーズな導入を実現するためにも、事前調査を徹底することが求められます。

2. サポート体制の確認

各ベンダーが提供するサポート体制には違いがあるため、トラブル発生時の迅速な対応を期待するためには、事前に対応時間や方法、言語サポート、ドキュメントの充実度を確認しておく必要があります。適切なサポートがあることで、製品導入後の運用が安定し、予期しない問題にも柔軟に対処できます。

3. 最小権限の原則を徹底する

「最小権限の原則」は、セキュリティを強化する上での基本的な考え方です。クラウドセキュリティ製品の導入時には、必要最低限の権限のみをユーザーに付与することで、不正アクセスや誤操作によるリスクを最小限に抑えることができます。この原則を徹底することで、セキュリティをより強固にし、運用上のリスクを軽減することが可能です。

ここでは、クラウドセキュリティ製品の導入を検討する際に、企業がどのように目的を明確化し、自社環境に適した製品を選定・導入するべきかについて具体的なステップを提案しています。また、運用リスクを低減し、製品導入後のトラブルを回避するための注意点も強調しています。

クラウドセキュリティ製品選定のポイント

1. 導入目的の明確化

クラウド環境が直面する課題は、企業の業種や運用状況によって多岐にわたります。まずは、自社のクラウド利用における具体的な課題を洗い出し、導入目的を明確にすることが製品選定の第一歩です。例えば、データ保護を強化したいのか、コンプライアンス遵守を目指すのかによって、選ぶべきソリューションが異なります。この過程を経ることで、最適な製品を効率的に絞り込むことが可能です。

2. 導入方式の違いを理解する

クラウドセキュリティ製品には、エージェント型、エージェントレス型、API型、プロキシ型などさまざまな導入方式が存在します。それぞれの方式にはメリットとデメリットがあるため、自社のセキュリティ要件と運用体制に適した方式を選択することが重要です。例えば、エージェント型は高い可視性と詳細な検知を提供しますが、導入・運用の手間が増える可能性があります。一方、エージェントレス型やAPI型は導入の手軽さがメリットですが、カバレッジや機能面での制約がある場合があります。

3. 機能範囲と連携性の確認

製品ごとに機能範囲が異なるため、自社の要件を満たすかどうかを慎重に確認する必要があります。例えば、脅威検知だけでなく、自動的に問題を修復する機能が必要かどうかも重要なポイントです。また、複数のセキュリティ製品を組み合わせることで効果が高まる場合もあるため、他の製品との連携性も選定時の重要な基準となります。APIやデータの統合が可能かどうかを事前に評価しておきましょう。

4. クラウド環境への対応

製品が自社で利用しているクラウドサービスに対応しているか、または将来的にハイブリッドクラウドやマルチクラウド環境に移行した際にも対応できるかを確認することが不可欠です。今後の拡張性や柔軟な対応を考慮して選定することで、長期的な運用の安心感を高めることができます。

クラウドセキュリティ製品導入時の注意点

1. 既存クラウド環境の理解

セキュリティ製品を導入する前に、既存のクラウド環境を深く理解することが重要です。具体的には、クラウドの構成、リソースの状況、データ配置、責任共有モデルなどを把握しなければなりません。これを怠ると、導入する製品が適合するかや、導入後の影響を正しく評価できません。トラブルを未然に防ぎ、スムーズな導入を実現するためにも、事前調査を徹底することが求められます。

2. サポート体制の確認

各ベンダーが提供するサポート体制には違いがあるため、トラブル発生時の迅速な対応を期待するためには、事前に対応時間や方法、言語サポート、ドキュメントの充実度を確認しておく必要があります。適切なサポートがあることで、製品導入後の運用が安定し、予期しない問題にも柔軟に対処できます。

3. 最小権限の原則を徹底する

「最小権限の原則」は、セキュリティを強化する上での基本的な考え方です。クラウドセキュリティ製品の導入時には、必要最低限の権限のみをユーザーに付与することで、不正アクセスや誤操作によるリスクを最小限に抑えることができます。この原則を徹底することで、セキュリティをより強固にし、運用上のリスクを軽減することが可能です。

ここでは、クラウドセキュリティ製品の導入を検討する際に、企業がどのように目的を明確化し、自社環境に適した製品を選定・導入するべきかについて具体的なステップを提案しています。また、運用リスクを低減し、製品導入後のトラブルを回避するための注意点も強調しています。

セキュリティチェックシートの対応に時間を割かれ、リソースが圧迫されていませんか?クラウドサービスやSaaSの普及により、企業にとってセキュリティ対応の重要性はかつてないほど高まっています。しかし、サービス導入時や定期的な監査対応にかかる時間は膨大であり、これがビジネスの俊敏性に影響を及ぼすことも少なくありません。

2. セキュリティ対応の複雑化

サービス利用者が増える一方で、各社から求められるセキュリティチェックシートの要件に対応することが、さらなる負担となっていませんか?セキュリティに精通した担当者が限られる中で、複数の異なる基準に合わせた回答作業は、リソースの浪費を招きがちです。

3. 他社との比較への関心

他のクラウド事業者がどのようにこの問題に対処しているのか、気になったことはありませんか?同様の課題を抱えている企業は多く、効果的なセキュリティ対応のための知恵やノウハウを共有することは、業界全体の効率向上にもつながります。

4. 改善の提案

セキュリティ対応の最適化は、一社だけでなく、業界全体で共有できる課題です。今こそ、他の企業が蓄積しているベストプラクティスを活用し、無駄を省きながら本当に必要な情報を迅速かつ正確に提供できる方法を模索していきませんか?

5. Assuredの導入と価値提案

セキュリティチェック業務を劇的に効率化するソリューションとして、Assuredプラットフォームをご紹介します。一度標準化された項目にご回答いただくだけで、複数のユーザー企業への展開が可能なマスタレポートを作成できるため、手間を大幅に削減できます。これにより、クラウド事業者としての信頼性を保ちながら、ビジネスプロセス全体の効率を向上させることが可能です。

6. 対象読者の絞り込み

クラウドサービス提供企業の情報システム部門のご担当者

セキュリティ・リスク管理部門で、複雑なセキュリティチェック業務を効率化したいと考えている方

毎回のセキュリティチェックシート対応に頭を悩ませている方

セキュリティチェックシート対応に追われ、リソースを無駄にしていませんか?クラウドサービスやSaaSの普及に伴い、セキュリティ監査の重要性が増していますが、対応工数が増大し、ビジネスへの負担が大きくなっています。他のクラウド事業者がどのように効率化しているか、気になることはありませんか?

Assuredのセキュリティ評価プラットフォームなら、標準化されたチェックシートへの一度の回答で、複数のユーザー企業に対応可能なマスタレポートを提供します。セキュリティ対応を最適化し、時間とリソースの浪費を防ぎましょう。