目次

狙われる「Salesforce」 – クラウド移行時のサイバー攻撃と情報漏えいのリスク

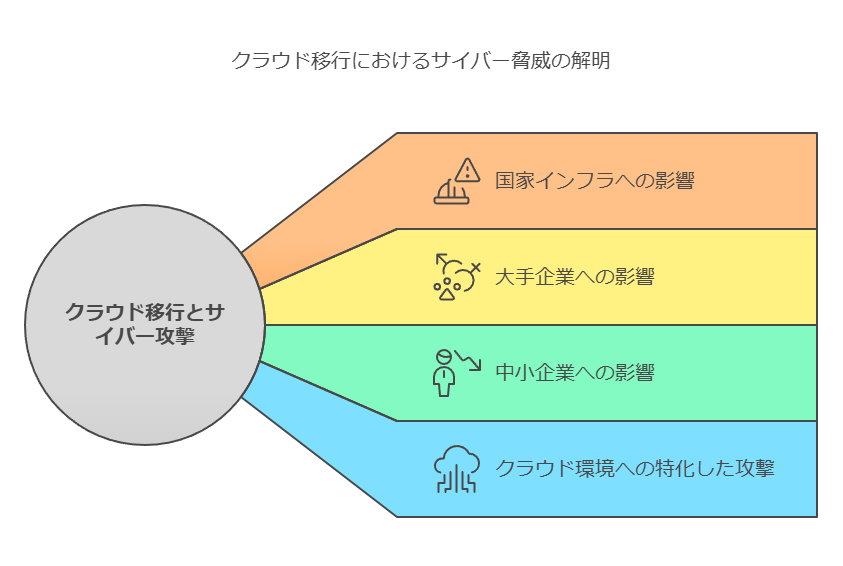

日々増加するサイバー攻撃は、国家のインフラや大手企業だけでなく、あらゆる業種や規模の企業に対しても猛威を振るっています。特に最近では、企業がインフラや運用をクラウドに移行する動きが進む中、サイバー攻撃者はそのクラウド環境を狙った攻撃を強化しています。

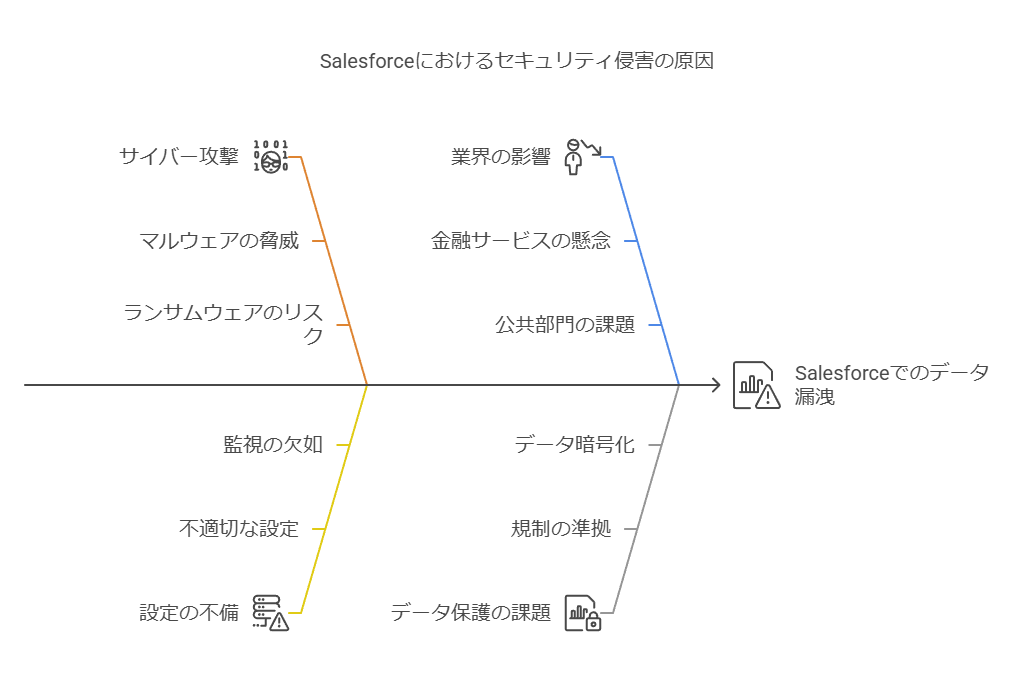

クラウドベースのCRMソリューションとして広く利用されている「Salesforce」は、多くの企業や組織にとって欠かせない存在となっており、そのプラットフォームには顧客の貴重で機密性の高いデータが大量に保存されています。しかし、Salesforceを標的としたマルウェアやランサムウェアの攻撃も増加しており、セキュリティリスクが顕在化しています。

さらに、2020年以降、金融機関やEC事業者、自治体、システム会社などで「Salesforceの設定不備」が原因となり、顧客データが外部に漏洩する事故が相次いで発生しています。これらの事例は、クラウド環境における設定ミスがどれほど重大なリスクを引き起こすかを示しています。

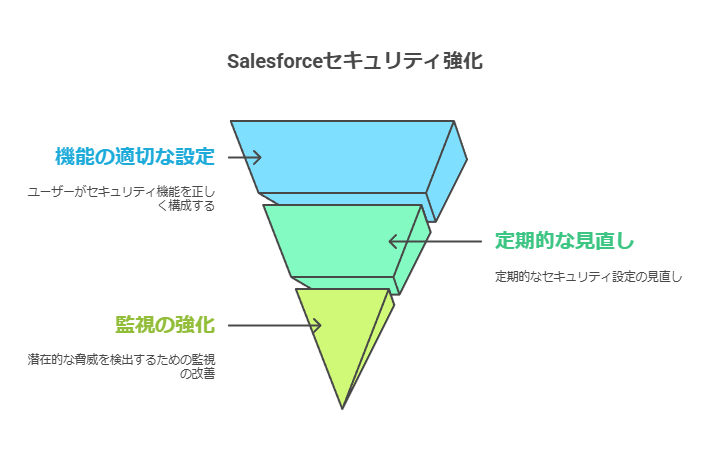

設定ミスと監視外資産が引き起こす脅威に対処するために

Salesforceは、高度なセキュリティ制御機能を備えたプラットフォームであり、顧客データを安全に保存するための多くの機能を提供しています。しかし、そのセキュリティを確保するためには、ユーザー企業自身がこれらの機能を適切に設定し、運用する必要があります。

クラウド環境には多様な設定オプションがあり、その複雑さが設定ミスを誘発しやすくします。また、システムが複雑化することで、適切に管理されていない資産が増え、これが脆弱性の原因となり得ます。IT部門の担当者がこれらの脅威を見逃さないよう、監視体制を強化し、設定の定期的な見直しが求められます。

データコンサルタントの視点から、企業はSalesforceをはじめとするクラウドサービスを最大限に活用するために、セキュリティ設定の適切な実施、監視の徹底、およびリスク管理を怠らないことが重要です。これにより、顧客データの安全性を維持し、サイバー攻撃によるリスクを最小限に抑えることができます。

Salesforceにおけるセキュリティリスクとその対策の重要性

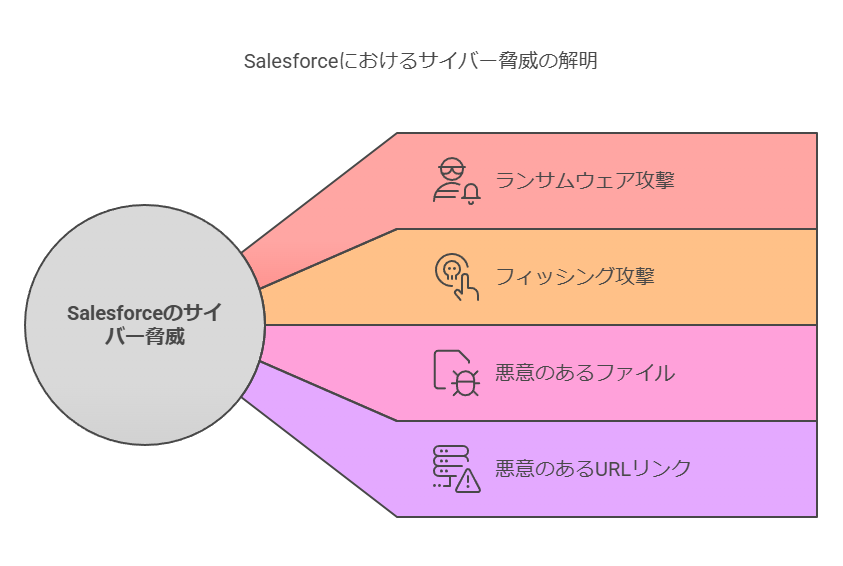

Salesforceは、企業の業務効率を高めるために多くのEメールベースのフローを提供していますが、その利便性がサイバー攻撃の標的になるリスクも高まっています。特に、「ランサムウェア」や「フィッシング」といった手法がSalesforceユーザーを狙った攻撃で増加しており、悪意のあるファイルやURLリンクが柔軟なコラボレーション機能を悪用してシステム内に持ち込まれる可能性があります。

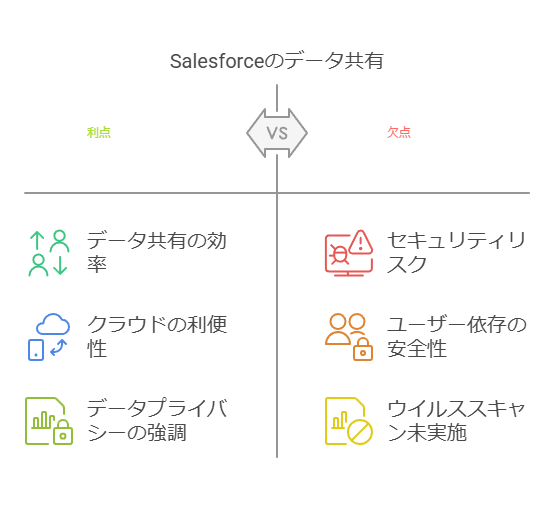

Salesforceのデータプライバシーとセキュリティの課題

Salesforceでは、クラウド上で共有されたデータは基本的にファイルデータとして取り扱われ、ウイルススキャンや検疫といったセキュリティ対策が施されないため、コンテンツの安全性はユーザー自身で確保する必要があります。これにより、データプライバシーの保護が強調される一方で、セキュリティリスクが顕在化しやすい状況が生まれています。

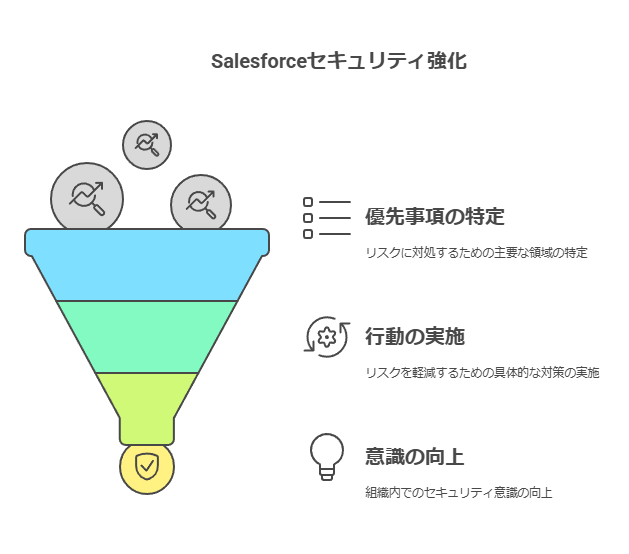

Salesforceのセキュリティ強化のための実践ガイド

Salesforceを安全に運用するためには、特定のリスクを認識し、それに対応するための具体的な対策が求められます。最新の市場調査に基づいたSalesforceのセキュリティに関する最優先事項と、リスクを軽減するために実施すべき8つのアクションを解説します。これにより、組織全体でのセキュリティ意識の向上と、Salesforceの運用におけるセキュリティリスクの最小化を目指します。

Salesforceを利用する組織の情報セキュリティ責任者や担当者

Salesforceのシステム開発やインテグレーション事業者

Salesforceの管理者やエンジニアとしてシステムを運用する方

Salesforceのセキュリティリスクとその対策について詳しく知りたい方

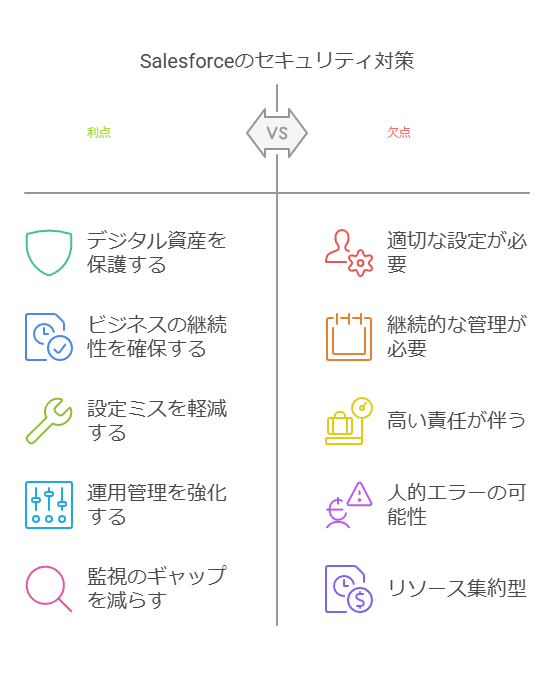

Salesforceのセキュリティ対策を効果的に実施することで、企業のデジタル資産を守り、ビジネスの継続性を確保するための基盤を強化することができます。

ネットワーク接続プロセスの変革:クラウドベースアプローチのメリットと課題

現在、企業ネットワーク接続の主な手法としては、ユーザーがネットワークへのアクセスを要求し、その要求に対してネットワークが接続を提供する方式が一般的です。しかし、この従来型の接続プロセスでは、企業が管理するネットワーク内部の制御にのみ焦点が当てられています。クラウド環境の台頭に伴い、セキュリティ戦略には大きな変革が求められています。以下、データコンサルタントの視点から、この変革について解説します。

1. クラウド時代におけるネットワーク管理の変化

従来のネットワーク管理は、企業が物理的・論理的に自社のネットワークインフラを制御する前提で成り立っていました。しかし、クラウドベースのインフラが一般化し、ネットワークが企業の直接的な管理外となったことで、新しいセキュリティパラダイムが必要となっています。ここで最大の課題は、もはや企業内ネットワークだけではなく、クラウドやインターネット上のリソースに安全にアクセスできる仕組みを構築することです。

2. ネットワークアクセスからアプリケーションアクセスへの移行

従来のネットワーク接続プロセスでは、企業のネットワークに接続してからアプリケーションにアクセスするという構造でしたが、クラウドベースのセキュリティソリューションは、ネットワーク接続そのものを再定義しています。クラウドソリューションでは、ユーザーが直接アプリケーションにアクセスするのではなく、アプリケーションがクラウドブローカーにインサイドアウトで接続し、そこからユーザーとアプリケーションが結びつく仕組みが採用されています。この構造により、アプリケーションがインターネット上に公開されることなく、セキュリティが向上します。結果として、従来必要とされたファイアウォールやウェブアプリケーションファイアウォールといったネットワークセキュリティアプライアンスも不要になります。

3. マイクロセグメンテーションによるセキュリティ強化

クラウドベースのアプローチの大きな利点は、複雑なネットワークセグメンテーションやACL(アクセス制御リスト)、ファイアウォールポリシーの煩雑な管理を解消し、マイクロセグメンテーションを実現できる点です。これにより、ユーザーのセッションごとに動的にトンネルを生成し、必要な範囲のみアクセスを許可する形で、セキュリティが強化されます。従来のVPNのような静的トンネルを常時稼働させる必要がなく、マイクロセグメンテーションを通じて、マルウェアの水平方向への拡散や過剰な特権アクセスを制御できます。

4. 攻撃面の縮小とアクセス制限

このマイクロセグメンテーションアプローチでは、ユーザーは特定のアプリケーションにのみアクセスできるように制限されており、ネットワークの他の部分には一切アクセスできません。これにより、マルウェアの水平的な拡散リスクが大幅に軽減されます。また、アプリケーションがインターネットに直接公開されないため、DDoS攻撃のリスクも排除され、従来必要だった複数の単機能セキュリティ製品を削減することが可能です。

5. エンドツーエンドの暗号化によるセキュリティとパフォーマンスの両立

クラウドベースのセキュリティソリューションは、エンドツーエンドの暗号化を採用しているため、セキュリティを保ちながら高速でスケーラブルな接続が可能です。このアプローチは、企業の独自ネットワークに代わるものとしても機能し、ネットワーク管理やセキュリティ運用のコスト削減をもたらします。さらに、クラウドインフラの特性を活かし、スピードと拡張性を確保することで、企業のデジタル変革を支える重要な要素となります。

まとめ

ネットワーク接続のプロセスは、クラウド環境の普及により進化を求められています。従来のネットワークセキュリティモデルでは対応しきれない新たなリスクに対処するため、アプリケーションアクセスを中心としたクラウドベースのアプローチが有効です。マイクロセグメンテーションや暗号化通信により、企業はセキュリティリスクを低減しつつ、柔軟で効率的な運用を実現できます。

最適化段階におけるベストプラクティス

最適化とは、ビジネス目標を損なうことなく効率を向上させ、コストや時間を削減する機会を特定するプロセスです。この段階では、手作業によるプロセスが含まれる場合もありますが、すべてのチームにとって有用となるアプローチを明文化することが推奨されます。

特にクラウド環境では、スケールアップ/スケールダウンを柔軟に行える一方で、適切なツールが不足していると過剰な支払い(オーバープロビジョニング)やリソース不足のリスクが高まります。過剰なリソース供給は不要なコストを引き起こし、一方でリソース不足はパフォーマンスやユーザー体験の低下を招きます。

成熟した組織はクラウドコストの最適化に向けた専任チームを編成しており、以下のような活動を効果的に管理します。

ライトサイジング:必要なリソースに合わせた最適なサイズに調整

ゾンビインフラの排除:使われていないリソースの無駄を排除

予約と使用コミットの管理:コスト削減プランの適用

電源オン/オフポリシーの導入:無駄な稼働時間を削減

スポットインスタンス/仮想マシンの利用:短期的かつ低コストのコンピューティングオプション

最適化の対象はコストにとどまらず、運用やセキュリティも含まれます。運用の最適化は業務効率の向上を目指し、標準化されたインフラを確立します。セキュリティの最適化は、リスクを監視し、早期に対処するためのプロアクティブなプロセスです。

成功するための鍵は、最適化の重要性を全社的に認識させ、積極的な取り組みを奨励することです。従来のエンジニアリングチームでは、コストや構成、セキュリティへの意識が低いことが一般的でしたが、現在はセキュリティに関する意識が高まりつつあります。生産性を重視しつつ、コストやセキュリティにも責任を持ち、バランスの取れた最適化アプローチが求められます。

具体的な戦術例をいくつかご紹介しましょう。

コンサルタント視点での変更ポイント

目的の明確化:ビジネスゴールを達成するために、コスト削減や効率化をどのように進めるかを具体的に示す。

ツールの重要性の強調:適切なツールがないと、リソースの無駄やコスト超過が発生するリスクがあることを強調。

チームとプロセスの成熟度:成熟した組織の具体的なアプローチ(チーム編成や活動内容)を明示し、他の組織への参考モデルとする。

最適化の範囲拡大:単なるコスト削減だけでなく、運用やセキュリティ最適化の必要性を強調。

クラウドユーザー向けの「クラウド特化型」セキュリティ対策とは?

クラウドサービス、特にIaaS(Infrastructure as a Service)やPaaS(Platform as a Service)は、企業に多様な働き方を提供する一方で、システムの複雑化を引き起こします。これに伴い、セキュリティリスクも増大します。前編で解説したように、クラウドの導入に伴うリスクを効果的に管理するためには、従来のセキュリティ対策に加え、クラウド特有のリスクに対応した対策が不可欠です。

クラウドサービスのリスクに対処するには、以下の2つの視点が重要です:

基本的なセキュリティ対策(クラウドとオンプレミス共通)

クラウド専用のセキュリティ対策

1. 基本的なセキュリティ対策

クラウドであれオンプレミスであれ、システム全体に共通して適用されるセキュリティ対策は「ネットワーク層の保護」が中心となります。たとえば、VPN(仮想プライベートネットワーク)や専用線接続を利用することで、外部ネットワークからクラウド上の業務アプリケーションに安全にアクセスできます。これは、テレワーク環境でも必要不可欠です。

また、エンドユーザーのデバイスに対するエンドポイントセキュリティも重要な要素です。これには、以下のような機能が含まれます:

許可された無線LANアクセスポイント(AP)のみへの接続を許可

社外ネットワークから社内ネットワークへのアクセスは必ずVPNを経由させる

こうした基礎的なセキュリティ対策は、クラウド環境でも必須であり、特に従業員へのセキュリティポリシーの順守を徹底させることが根本的なリスク軽減策となります。

2. クラウド専用のセキュリティ対策

基本的な対策に加えて、クラウドに特化したセキュリティソリューションを導入する必要があります。クラウドサービスでは、特有の動的な環境や複数のテナントが共有するリソースなどが存在するため、それに対応する対策が不可欠です。具体的には、以下のような施策が考えられます。

クラウドワークロードの保護:クラウド環境で稼働するアプリケーションの動的な配備やパッチ適用状況を可視化し、リスクを早期に発見できるツールを活用します。

クラウドアクセスの制御:SaaSやクラウドストレージの利用状況を可視化し、どのユーザーがどのファイルにアクセスしたかを追跡できるようにするCASB(Cloud Access Security Broker)などのツールを導入し、クラウド上のデータフローを統制します。

データ暗号化と権限管理:クラウド内でのデータの暗号化や、アクセス権限の厳格な管理も重要です。特に、多様なユーザーが異なるアクセス権限を持つクラウド環境では、きめ細かい権限管理がセキュリティの強化につながります。

データコンサルタント視点での変更ポイント

リスク評価と対応のバランス:クラウド導入時に、基本的なネットワーク保護だけでなく、動的なクラウド環境特有のリスクをどう評価し、どのように対策を講じるかのバランスを取ることが重要です。

可視化と運用効率の向上:クラウド特有の複雑な環境を可視化することで、運用効率を上げ、リスク管理を強化するためのツールやプロセスの導入を提案。

従業員教育の重要性:従業員がセキュリティポリシーを理解し、クラウドの特性に応じた安全な利用方法を実践できるように教育を強化します。

Microsoft Azureのネットワークセキュリティサービス:データコンサルタント視点での解説

Microsoft Azureが提供するネットワークセキュリティサービスは、クラウド環境におけるリソースの保護、監視、パフォーマンス向上を実現する重要なソリューション群です。これらのサービスは、企業がクラウド環境での安全性を確保し、効率的な運用を行う上で欠かせないものとなります。以下、各サービスとその役割をデータコンサルタントの視点から説明します。

ネットワークセキュリティサービスの概要

| サービス名 | 内容 |

|---|---|

| Azure Firewall | Azure Virtual Network内のリソースをクラウドネイティブなネットワークセキュリティで保護。 |

| Azure DDoS Protection | DDoS攻撃からAzureリソースを保護し、サービスの停止リスクを最小化。 |

| Azure Bastion | 仮想マシンへのシームレスなリモートアクセスを、パブリックIPを使用せずに実現し、セキュリティを強化。 |

| Azure Firewall Manager | ネットワークセキュリティポリシーやルートを一元管理し、セキュリティの一貫性と効率性を向上。 |

| Azure Front Door | CDNと同様の仕組みで、動的Webアプリケーションのパフォーマンスを向上させ、グローバルな高速アクセスを提供。 |

| Network Watcher | ネットワークパフォーマンスを監視・診断し、問題の早期発見とトラブルシューティングを支援。 |

| Azure Content Delivery Network | グローバルに展開可能な高速・信頼性の高いコンテンツ配信ネットワークで、ユーザー体験を改善。 |

これらのセキュリティサービスは、クラウド環境における多層防御戦略の一部として重要な役割を果たします。ネットワークトラフィックの制御や監視、DDoS攻撃からの保護、仮想マシンへのセキュアなアクセスを実現することで、クラウドインフラ全体のセキュリティ強化が可能となります。

アクセス権限管理

Azureは、ロールベースのアクセス制御(RBAC)によって、リソースへのアクセスを細かく管理できます。データのセキュリティを維持しながら、必要なユーザーに適切な権限を割り当てることができるため、データ管理の効率化が進みます。以下のように、特定の用途に応じてアクセス権を柔軟に設定できます。

| サービス名 | 内容 |

|---|---|

| Azure RBAC | Azureリソースへのアクセスを、ユーザーが定義したロールに基づいて制御。 |

| Azure ADロール | Azure AD内のリソース(ユーザー、グループなど)へのアクセス管理。 |

このアプローチにより、アクセス制限のきめ細かな管理が可能となり、セキュリティリスクを軽減しつつ、業務の柔軟性を確保できます。たとえば、社内で特定のリソースにアクセスできる人物を限定したり、一時的なアクセス権を設定したりすることで、運用の安全性を維持できます。

脆弱性対応とユーザー責任

AzureのIaaS(Infrastructure as a Service)を利用する場合、ゲストOSやミドルウェア(例: Apache、Tomcat、Oracleなど)の脆弱性管理はユーザーの責任となります。これには以下が含まれます。

- OSやミドルウェアの更新・セキュリティパッチ適用

- ユーザーは常に最新のセキュリティパッチや更新を適用し、システムの脆弱性を軽減する必要があります。

- 脆弱性情報の把握

- ユーザーは自ら、使用しているシステムやミドルウェアに関連するセキュリティリスクやバグの情報を収集し、対応する責任があります。

データコンサルタントの視点

Azureのセキュリティサービス群は、クラウド環境におけるデータとインフラの保護を一貫して実現するための包括的なツールセットを提供しています。ネットワークの防御を強化しつつ、アクセス管理や脆弱性対応を通じて、ユーザーはセキュリティリスクを最小限に抑えることが可能です。企業がAzureを導入する際には、これらのセキュリティサービスを戦略的に組み合わせ、運用効率を向上させながらセキュリティを強化することが求められます。

データコンサルタントとしては、これらのサービスがどのようにビジネスニーズやITインフラと連携し、最適なセキュリティ設計を実現できるかを考慮し、企業のセキュリティ運用の最適化を支援することが重要です。

「危険なクラウドサービス」 が生まれる原因とその防止策

データコンサルタントの視点からクラウドサービス利用におけるリスクと対策を検討する際、オンプレミスシステムとは異なる独特なリスク要因を理解し、適切なセキュリティアーキテクチャを設計することが重要です。以下では、クラウドに特有のリスクの発生原因と、それを防ぐための具体的な対策を整理します。

クラウド特有のリスクとその原因

クラウドサービスの利用に伴うリスクは、主に情報漏えいや不正アクセスに集中します。これらは、クラウド環境の可用性と利便性を高める一方で、分散型システムや外部への接続が増えることで発生するリスクです。以下の領域におけるクラウド利用は、特にリスクの対象となりやすいです。

顧客関係管理(CRM):顧客データの大量保存と処理に関わるサービスは、情報漏えいのリスクが高い。

ITシステムの監視と管理機能:システムへの侵入を試みる攻撃をリアルタイムで検知・対応できる能力が必要。

データ処理、分析、ビジネス・インテリジェンス:大量のデータに対するアクセス権限とセキュリティの管理が欠かせない。

ハイパフォーマンス・アプリケーション:低レイテンシが要求される環境では、セキュリティとパフォーマンスのバランスを取ることが課題となる。

セキュリティ対策を講じたクラウド構築事例

AWSのセキュリティ対策

AWSは高度なセキュリティサービスを提供し、クラウドリソースを保護します。データ暗号化やアクセス管理などの基本的な機能に加え、リアルタイムの脅威検知や防御もサポートしています。

データの暗号化:仮想サーバーやストレージ、データベースサービスにおけるデータ暗号化を実装し、クラウド上に保存される情報を保護。これは外部からのアクセスや不正なデータ取り扱いによる漏えいを防止します。

アクセス権限管理:AWS IAM(Identity and Access Management)を活用し、ユーザーやグループのアクセス権を細かく制御。複数のアカウント管理ができ、セキュリティポリシーに沿った権限付与を実現します。

ファイアウォール:IPアドレスやポートに基づく通信ルールを設定することで、不正アクセスの遮断や異常なトラフィックの検知が可能です。特に、運用開始時の緊急遮断ルールを設定することで、リスク軽減に寄与します。

脆弱性対応:オペレーティングシステム(OS)やミドルウェアの脆弱性管理がユーザー側の責任となるIaaS環境では、パッチ適用やウイルス対策が必須です。脅威を迅速に検知するためのスキャン(リアルタイム・予約・手動)も行われ、侵入を未然に防ぎます。

侵入防御システム(IPS/IDS):脆弱性攻撃を防ぐための仮想パッチを適用し、トレンドマイクロのルールに基づく防御システムが不正アクセスや攻撃を検知、通知します。

Webレピュテーション:外部への不正アクセスを防ぐため、HTTPトラフィックを監視し、信頼性の低いサイトへのアクセスをブロックします。これにより、外部からのマルウェアやフィッシング攻撃のリスクを軽減します。

Microsoft Azureにおけるセキュリティ対策

Azureでも、AWS同様に高度なセキュリティ機能が実装されています。Azureは特に企業の規模に応じたセキュリティソリューションを提供し、柔軟なクラウドセキュリティ構築を可能にしています。

暗号化とアクセス制御:Azureでは、データ暗号化とロールベースのアクセス制御(Azure RBAC)により、データの保護を徹底しています。また、Azure Active Directory(AD)を使ったシングルサインオン(SSO)も、利便性とセキュリティの両立に寄与します。

ネットワークセキュリティ:Azure FirewallやDDoS Protection、Virtual Networkを組み合わせることで、クラウドネットワーク内外への不正アクセスを未然に防ぎ、シームレスなリモートアクセスを可能にします。

セキュリティ監視とログ管理:Azure Security Centerはリアルタイムでセキュリティリスクを監視し、異常なアクティビティを検知・対応する機能を提供します。Log Analyticsを使って、クラウド全体の動向を把握し、セキュリティインシデントを素早く特定・対応できます。

データコンサルタントの視点からの提案

クラウドサービスのリスクを最小限に抑えるためには、セキュリティポリシーの統一と自動化が必要です。データコンサルタントとして、以下の取り組みを推奨します。

包括的なセキュリティポリシーの導入

各クラウド環境(AWSやAzure)において、データ暗号化、アクセス制御、ファイアウォールの設定を一貫して行うことが必要です。統一されたセキュリティポリシーを実施し、全体のセキュリティ基盤を強化します。

セキュリティの自動化と監視

クラウド環境におけるセキュリティ対策は手動での管理が煩雑であり、効率性を損ないます。セキュリティ監視ツールの自動化や定期的なリアルタイムスキャンにより、インシデント対応を迅速化し、リスク軽減を図ります。

継続的なセキュリティ教育と意識向上

クラウドセキュリティの脆弱性の多くは、誤った設定や従業員の意識不足によるものです。組織全体でセキュリティ教育を行い、ポリシーの適用や運用のベストプラクティスを共有することが重要です。

データコンサルタントとして、企業のニーズや業務プロセスに最適なクラウドセキュリティ戦略を設計・実装し、リスク管理を強化することが求められます。

クラウド移行を検討する企業向け:セキュリティ面の不安を解消するためのアプローチ

クラウド移行に興味があっても、特に金融業界や個人情報を取り扱う企業にとって、セキュリティ面での不安から決断に踏み切れないケースが多く見受けられます。こうした懸念を抱える経営者やIT部門担当者のために、クラウドセキュリティの基本概念や、導入判断に役立つ具体的な情報を提供します。

1. クラウドセキュリティの基本的な特徴

クラウドサービスは、オンプレミス環境に比べて拡張性とコスト効率の面で大きな利点がありますが、セキュリティの観点での懸念も少なくありません。特に、データの保管や処理を外部のクラウドサービスプロバイダに委ねることに対するリスク認識は重要です。

しかし、クラウドのセキュリティは単にサービス提供者にすべてを任せるものではなく、「責任共有モデル」という概念に基づいています。これは、クラウドサービス提供者とユーザーがそれぞれ分担してセキュリティの責任を担う仕組みです。

クラウドサービスプロバイダの責任: クラウドインフラのセキュリティ(物理的な設備、ネットワーク、ストレージなど)を担当します。

ユーザーの責任: データの暗号化、アクセス管理、アプリケーション層のセキュリティ対策を担います。

2. ユーザーが行うべきクラウドセキュリティ対策

クラウド利用時、ユーザー側でも適切なセキュリティ対策を実施することが求められます。これには、以下の要素が含まれます。

アクセス制御: ロールベースのアクセス管理(RBAC)を利用して、権限のあるユーザーだけが機密データにアクセスできるようにする。

データ暗号化: クラウド上で保存するデータは、移動中(トランジット)と保存時(静止状態)の両方で暗号化する必要があります。

セキュリティポリシーの自動化: 各種セキュリティルールを設定し、コンプライアンス要件を自動で満たす仕組みを導入することが推奨されます。

3. CSPMソリューション:Prisma Cloudの強み

クラウドセキュリティ対策を強化するためには、CSPM(Cloud Security Posture Management)ソリューションの導入が有効です。代表的なソリューションの一つとして、Prisma Cloudが注目されています。

Prisma Cloudの4つの特徴:

一元監視と可視化: パブリッククラウドの設定やセキュリティ状態を一元的に監視し、ダッシュボード上で簡単に確認できます。

解決支援: セキュリティリスクがある設定に対して具体的な修正方法を提示し、自動で修正を行う機能も備えています。

標準化対応: NIST、CIS、PCI DSS、GDPRなどの1,800以上のセキュリティ基準に対応したポリシーを提供。これにより、ゼロからポリシーを策定する必要がなく、迅速な導入が可能です。

脅威検知: 外部からの攻撃や内部の不正な行動をリアルタイムで検知し、適切な対処を自動的に行います。

4. クラウド導入支援事業者の選び方

クラウド導入時には、適切な導入支援事業者を選ぶことが重要です。以下のポイントを基に事業者を選定することで、よりセキュアで効率的なクラウド環境を構築できます。

クラウドセキュリティの実績: 金融業界や個人情報を扱う企業に対するセキュリティ実績が豊富な事業者を選ぶことが重要です。

CSPMソリューションの対応力: Prisma Cloudなどの主要なCSPMソリューションに対応している事業者を選定することで、最新のセキュリティ技術を活用できます。

サポート体制: セキュリティインシデントが発生した際の対応体制やサポートの質を確認し、迅速に対応できるかを見極めることが必要です。

結論: 安心してクラウド化を進めるためのステップ

クラウドへの移行を検討する際には、セキュリティリスクに対する懸念をしっかりと解消するために、プロバイダとの責任分担を理解し、適切なセキュリティ対策を行うことが不可欠です。また、CSPMソリューションを活用することで、クラウド環境全体のセキュリティを一元的に管理し、問題発生時の迅速な対応が可能になります。Prisma Cloudなどのソリューションは、金融業界をはじめとする高セキュリティが求められる業界でも効果的に利用できるため、導入の検討をおすすめします。

クラウドセキュリティの「責任共有モデル」と対策の導入について

クラウドセキュリティを考える上で重要なポイントとして、「責任共有モデル」の存在があります。このモデルでは、ユーザーとクラウドサービス提供事業者が、それぞれセキュリティに対して異なる責任を分担して負うことが前提です。

クラウドサービス提供事業者の責任は、クラウドインフラの物理的なセキュリティや、基礎的なネットワーク保護に関わります。

ユーザーの責任は、アプリケーションやデータの保護、アクセス制御、セキュリティポリシーの適用などが含まれます。

1. ユーザーが負うべきクラウドセキュリティ対策

責任共有モデルに基づき、ユーザーは以下のようなセキュリティ対策を行う必要があります。これらの対策は、クラウド導入支援事業者に外部委託することも可能です。

アクセス制御の強化: ユーザーは、適切なアクセス権限を設定し、必要最小限の人がデータにアクセスできるように管理することが求められます。

データの暗号化: クラウド上で保存されるデータや、通信中のデータの暗号化は必須です。

セキュリティポリシーの導入と自動化: 組織のセキュリティポリシーを策定し、クラウド環境に自動で適用することが必要です。

2. クラウド導入支援事業者の選び方

クラウドセキュリティを強化するために、専門のクラウド導入支援事業者を選定することが効果的です。選び方のポイントとして、以下を考慮するべきです。

実績と信頼性: クラウドセキュリティに関する実績が豊富で、特に金融業界や個人情報を扱う企業への支援経験がある事業者を選ぶべきです。

最新の技術対応力: 最新のセキュリティ脅威に対応した技術やソリューション(例: CSPMソリューション)に対応できることが重要です。

サポート体制: セキュリティインシデントが発生した際に迅速に対応できるサポート体制を持っているかどうかを確認することが必要です。

3. クラウド監視・運用代行サービスの詳細

クラウドの監視と運用代行サービスは、企業が日々のセキュリティ管理を効率化するためのソリューションとして非常に重要です。特に、セキュリティ担当者の人数が限られている企業や、サイバーセキュリティの知識やスキルが不足している場合、このようなサービスの活用が効果的です。以下の要素がその主な機能です。

自動化された監視: リアルタイムでクラウド環境を監視し、脅威や異常を検知した際に自動的に対応します。

セキュリティポリシーの適用と管理: ビジネス要件に合わせたセキュリティポリシーを定期的に見直し、クラウド環境に適用します。

インシデント対応: セキュリティインシデントが発生した際、速やかな対応を行い、被害を最小限に抑えることが可能です。

まとめ: 安心してクラウドセキュリティを強化するために

これからクラウド導入を検討している、あるいは既存のクラウドセキュリティに不安を抱えている経営者やIT担当者にとって、適切なセキュリティ対策と支援事業者の選定は重要な決断です。組織のサイバーセキュリティ担当者の不足や、サイバー脅威に対応するためのスキルギャップを補うためにも、信頼性のあるクラウドセキュリティパートナーと連携し、セキュリティ対策を強化することが重要です。

Microsoft Azureにおける最低限のセキュリティ対策

Microsoft Azureを利用する際、ユーザーが最低限行うべきセキュリティ対策について紹介します。これらはクラウド環境における基本的な対策ですが、企業や環境に応じて追加の対策や最適なセキュリティ設計が必要になる場合もあります。

1. データの暗号化

クラウド環境では、データの保護が最も重要な課題の一つです。Microsoft Azureには、複数のレイヤーでデータを暗号化するための組み込み機能が提供されています。データの転送中および保管中の暗号化は必須であり、以下のサービスを活用することでデータの安全性を確保できます。

Azure Disk Encryption: 仮想マシンのディスクを暗号化し、OSやデータディスクのセキュリティを強化します。

Azure Storage Service Encryption: Azureのストレージサービス(Blob、Table、Queueなど)に保管されるデータを自動的に暗号化します。

Azure Key Vault: パスワードやデジタル証明書などの秘密情報を安全に保管・管理するためのサービスです。これにより、暗号鍵の管理が効率的に行えます。

推奨される対策: 各サービスにおける暗号化機能を有効化し、データが不正アクセスや盗難に対して保護されるようにすることをお勧めします。

2. データ消失・破損への備え

クラウド環境でも、障害や設定ミス、ソフトウェアの不具合によりデータが消失したり破損するリスクがあります。このリスクを回避するために、定期的なデータバックアップは不可欠です。

想定される被害:

重要情報の喪失

サービスの停止や長期にわたるダウンタイム

主な原因:

設定ミス: ユーザーによるアクセス権限の誤設定やファイアウォールの設定ミス

操作ミス: ユーザーが誤って重要なデータを削除する

ハードウェア障害: サーバー故障や災害による物理的損傷

クラウドサービス事業者のミス: クラウドプロバイダ側の操作ミスや設定エラー

ソフトウェアの不具合: システムのバグや誤作動によるデータ破損

推奨される対策:

バックアップ戦略の導入: データバックアップを複数の場所に保存し、定期的にリストアテストを行うことで、障害発生時に迅速に復旧できる体制を整えます。

災害対策: Azureのリージョン冗長ストレージ(RA-GRS)などの冗長性を持つサービスを活用し、災害や障害時にデータが他のリージョンにバックアップされる仕組みを取り入れることが重要です。

総括: Azureセキュリティの導入と管理の重要性

Microsoft Azureを利用する上で、セキュリティ対策は不可欠です。データの暗号化やバックアップを最低限の対策として実施しながら、企業の特性に応じて追加のセキュリティ設計を検討することが求められます。Azureが提供するツールやサービスを有効に活用し、適切な運用体制を整えることで、クラウド環境のリスクを最小限に抑えられるでしょう。

また、特にデータの管理や運用に不安がある場合は、専門のクラウド導入支援パートナーに相談し、最適なセキュリティソリューションを設計・導入することも重要です。