目次

クラウドセキュリティにおけるOSやミドルウェアの脆弱性対応

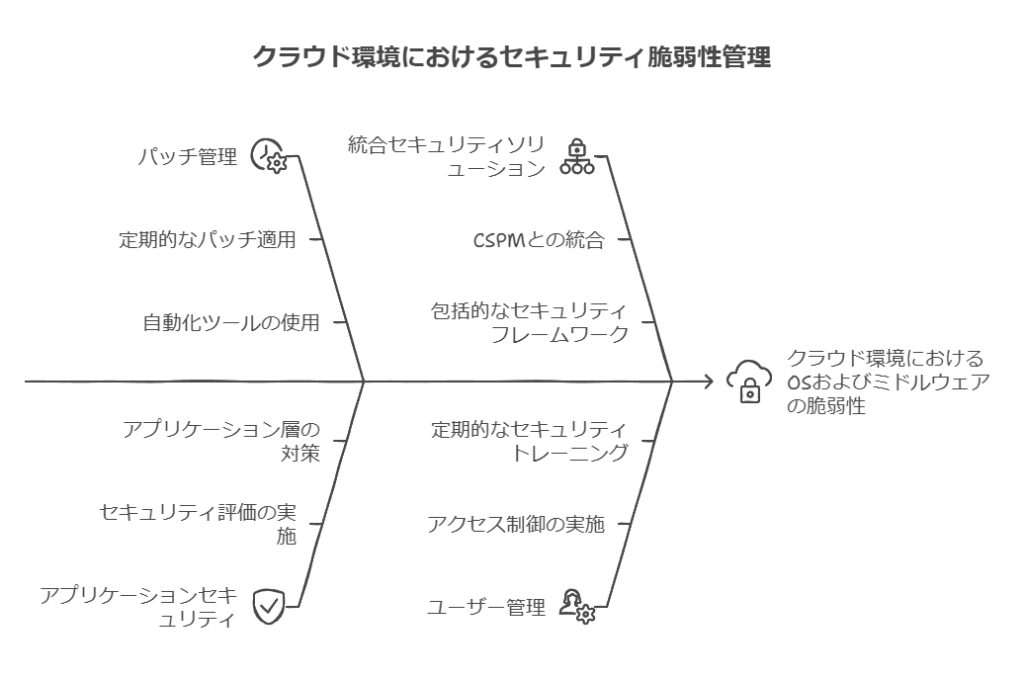

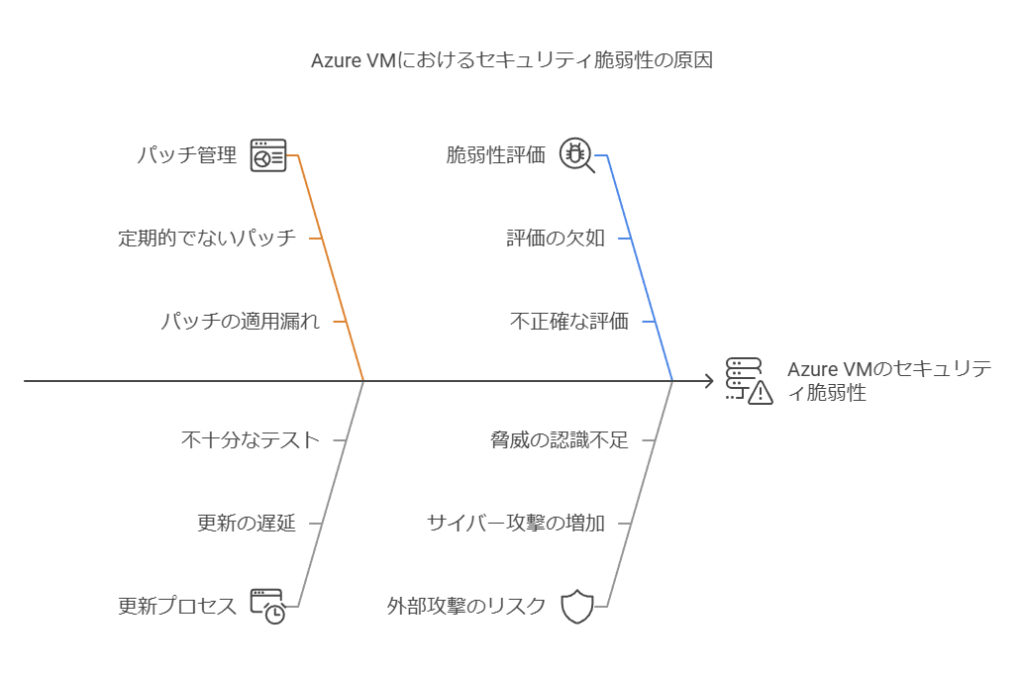

クラウド環境でのセキュリティは、OSやミドルウェアの脆弱性対策が重要な要素です。特に、Azure Virtual Machines (Azure VM) のようなIaaS(Infrastructure as a Service)では、仮想マシン内のセキュリティ管理がユーザーの責任となります。以下のポイントで対策を考慮する必要があります。

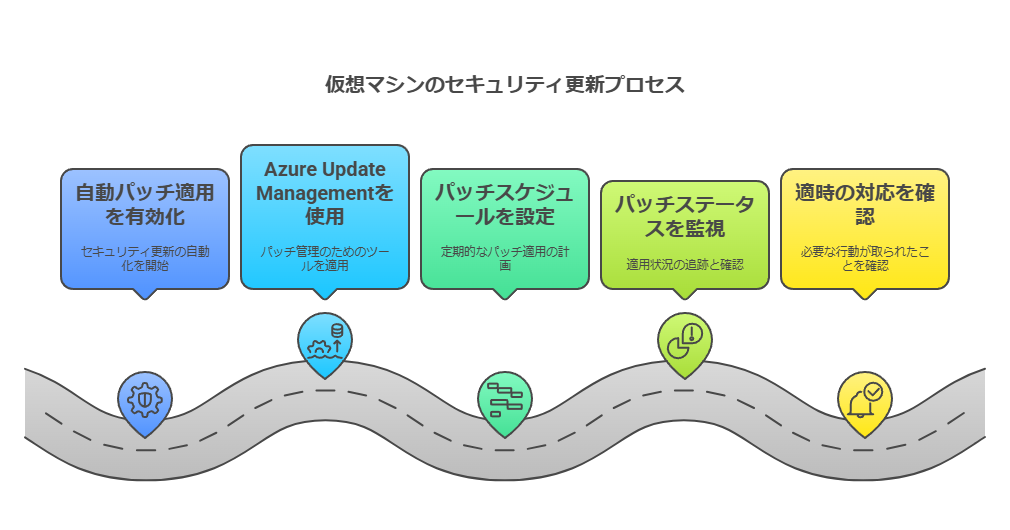

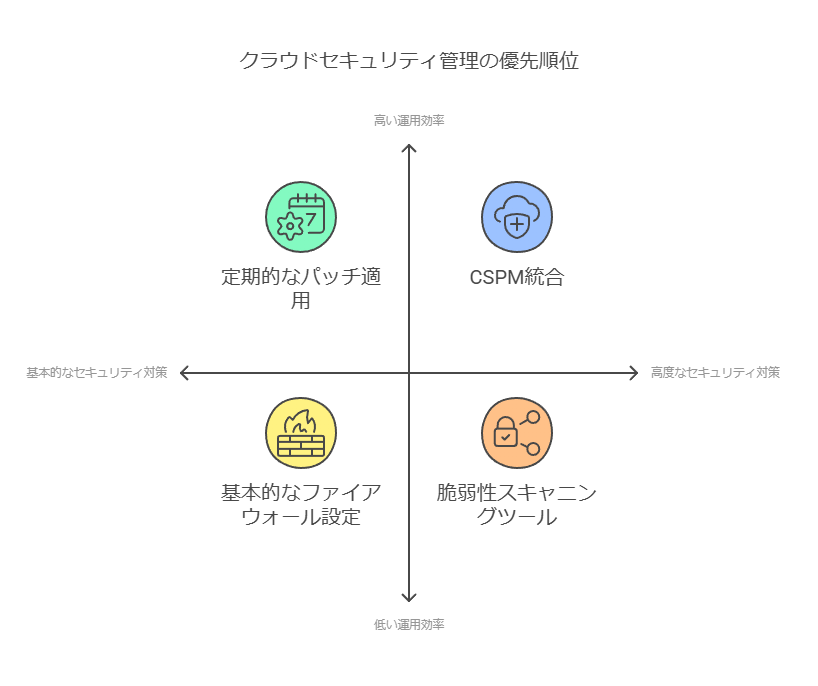

1. 定期的なOSやミドルウェアのパッチ適用

Azure VMでは、OSやミドルウェアの定期的なパッチ適用が必須です。これらの更新が適切に行われないと、脆弱性が残り、外部からの攻撃にさらされるリスクが高まります。

推奨対策:

自動パッチ適用の設定を有効化することで、仮想マシンのセキュリティ更新を自動化し、セキュリティリスクを軽減します。

Azure Update Managementなどのツールを使用し、パッチ適用のスケジュールやステータスを可視化して、適時の対応を確認できます。

2. アプリケーション層の脆弱性対応

アプリケーションの脆弱性もクラウド環境では大きな課題です。特に、アプリケーションコードに潜むセキュリティリスクに対応するための仕組みが重要です。

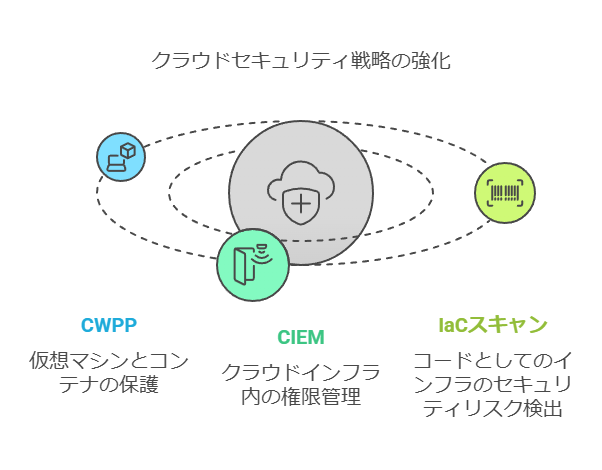

CWPP (Cloud Workload Protection Platform): 仮想マシンやコンテナを保護するプラットフォームで、ワークロード全体のセキュリティを強化します。

CIEM (Cloud Infrastructure Entitlement Management): クラウドインフラ内の権限管理を強化し、不適切なアクセス権の設定を防止します。

IaCスキャン (Infrastructure as Code): IaCをスキャンして、構成に潜むセキュリティリスクを検出・修正します。

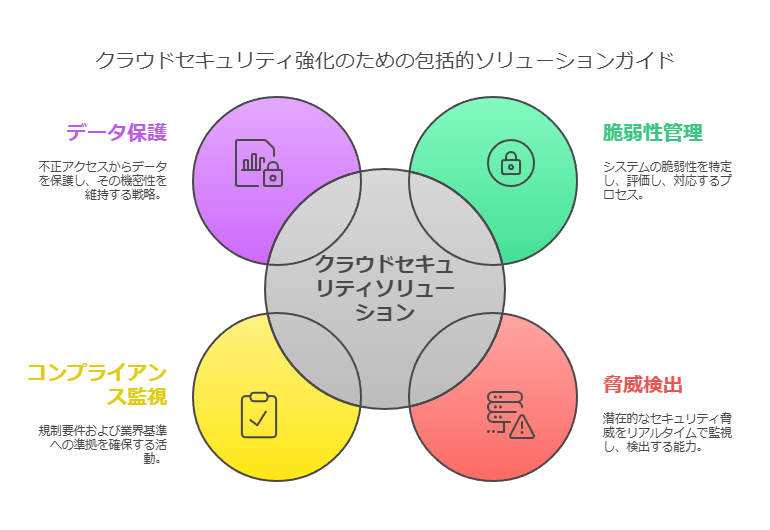

3. 総合的なクラウドセキュリティの強化: CSPMと連携したソリューション

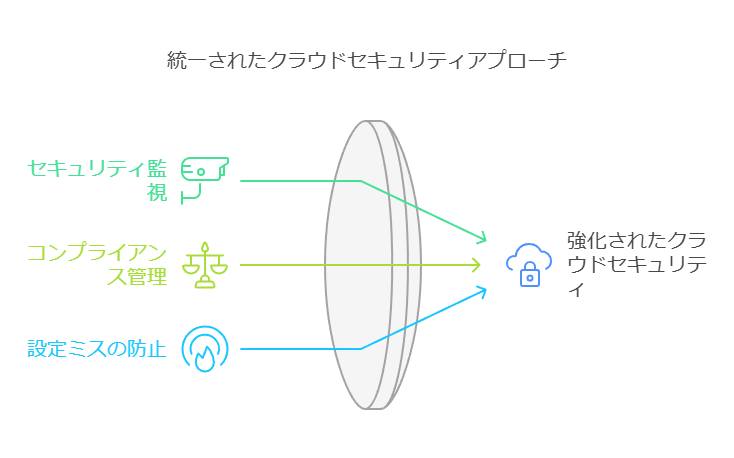

CSPM(Cloud Security Posture Management)は、クラウド環境全体のセキュリティを監視し、コンプライアンス違反やセキュリティ設定ミスを防止する重要なソリューションです。

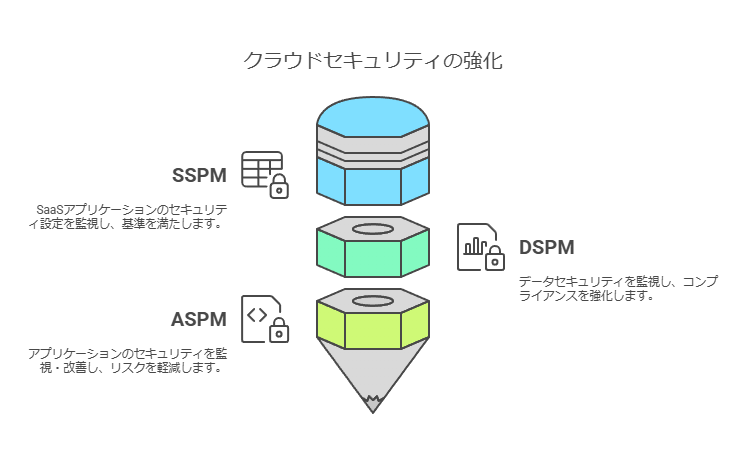

CSPMに加えて、次のようなセキュリティソリューションも併用すると、セキュリティ体制をさらに強化できます。

SSPM (SaaS Security Posture Management): SaaSアプリケーションのセキュリティ設定を監視し、適切なセキュリティ基準を満たします。

DSPM (Data Security Posture Management): データセキュリティを監視し、データ保護に関するコンプライアンスの遵守を強化します。

ASPM (Application Security Posture Management): アプリケーションのセキュリティを監視・改善し、アプリケーション全体のリスクを軽減します。

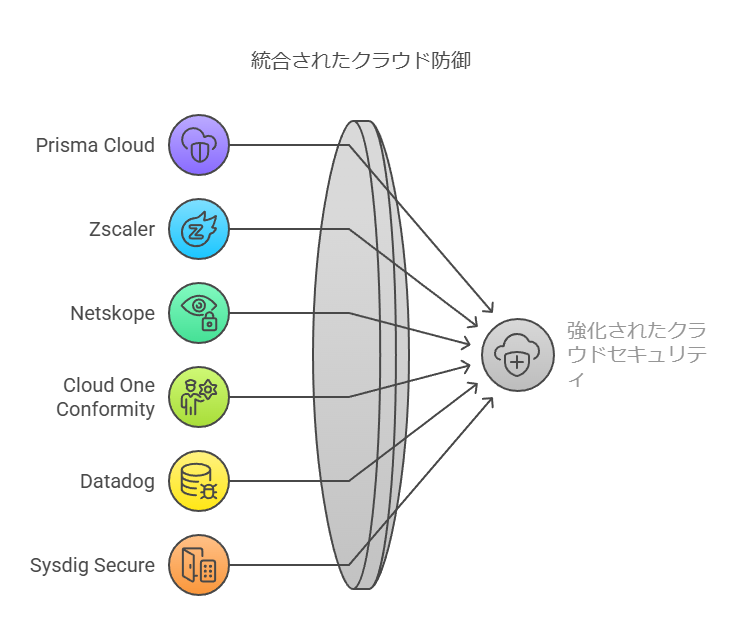

4. クラウドセキュリティソリューションの選択肢

クラウドセキュリティ強化に向けて、以下の主要なクラウドセキュリティソリューションが利用されています。

Prisma Cloud (Palo Alto Networks)

Zscaler

Netskope

Cloud One Conformity (Trend Micro)

Datadog

Sysdig Secure (Sysdig)

CloudGuard (Check Point)

Skyhigh CNAPP (Skyhigh Security)

IBMcAfee MVISION

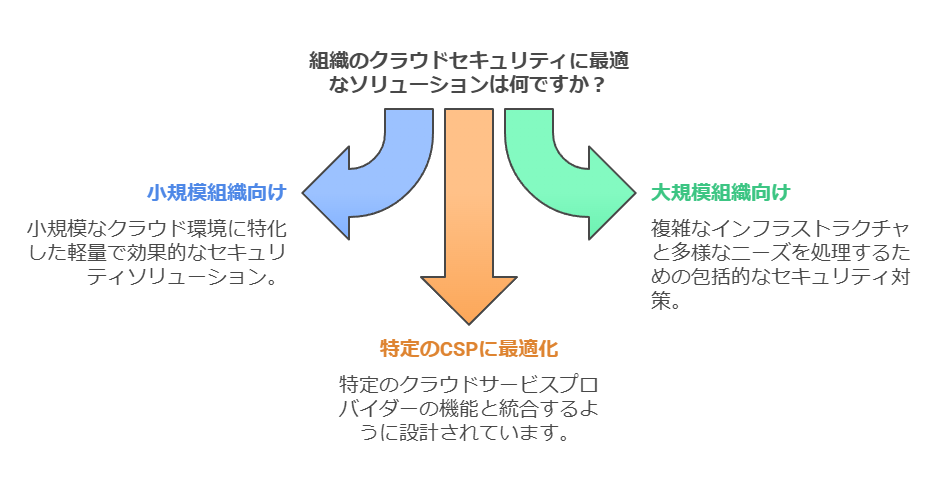

これらのソリューションを導入することで、クラウド環境に対する総合的なセキュリティ体制を構築できます。選択する際は、組織の規模や使用しているクラウドサービスプロバイダーの環境に最も適したソリューションを見極めることが重要です。

まとめ

クラウドセキュリティを強化するには、OSやミドルウェアの定期的なパッチ適用からアプリケーション層の脆弱性対策まで、幅広いセキュリティ管理が求められます。また、CSPMをはじめとした総合的なセキュリティソリューションを導入することで、クラウド環境の安全性を確保しつつ、運用負荷を軽減できます。

CSPM導入に関する企業動向と課題

近年、クラウドセキュリティの重要性が高まる中、CSPM(Cloud Security Posture Management)の導入を計画する企業は増加傾向にあります。具体的には、「導入済み」企業が6.2%、現在「導入中」が1.3%、さらに「導入計画中」が7.2%と、全体で約15%の企業がCSPM導入に前向きな姿勢を示しています。

1. CSPMソリューションの選定状況

CSPMを導入した企業や導入を計画している企業が、どのソリューションを選んでいるかも注目ポイントです。主要な選択肢として、次の3つが上位に挙げられています。

Prisma Cloud (32.3%)

Zscaler (30.8%)

Netskope (16.9%)

これらのソリューションは、クラウド環境全体のセキュリティ管理を強化し、コンプライアンスやセキュリティリスクを軽減するために選ばれています。企業は、自社のクラウドアーキテクチャに最も適した製品を選定し、セキュリティポスチャの最適化を図っています。

2. サードパーティ製サービス vs CSP提供サービス

CSPM導入に関するもう一つの重要な視点は、どのようなサービス構成を採用するかです。企業は大きく以下の4つのアプローチに分かれています。

CSP提供サービスを中心に、必要に応じてサードパーティ製サービスを利用

クラウドサービスプロバイダー(CSP)の提供するセキュリティ機能を基本とし、足りない部分をサードパーティのサービスで補完する形です。23.7%の企業がこのアプローチを採用しています。

サードパーティ製サービスを中心に、必要に応じてCSP提供サービスを利用

サードパーティ製のセキュリティソリューションを主軸にし、必要に応じてCSPの機能を組み合わせる手法で、9.0%の企業がこれに該当します。

CSP提供サービスのみで十分

単一のクラウドプロバイダーに依存し、その提供サービスだけでセキュリティ管理を行う企業も少なくありません。しかし、マルチクラウド環境が主流となる中、このアプローチには限界が生じる可能性があります。

サードパーティ製サービスのみで十分

これは特にマルチクラウド戦略を取っている企業に多いアプローチで、CSPの提供するセキュリティサービスに頼らず、独立したサードパーティ製のセキュリティソリューションを選択するケースです。

3. CSPM導入が進まない理由と課題

一方で、CSPMの導入が進まない理由として、多くの企業がその必要性や重要性を十分に理解していないことが挙げられます。調査によると、国内企業の約70%がCSPMを認識していないことが大きな要因となっています。具体的には、「CSPMをあまり知らない、もしくは知らない」と回答した企業が58.6%と、認識不足が導入の妨げとなっています。

さらに、CSPM導入に関する意思決定においては、次の点が課題となります。

複数クラウド(マルチクラウド)環境への対応

多くの企業が単一クラウドではなく、複数のクラウドサービスを利用する「マルチクラウド」戦略を取っています。この場合、各クラウドプロバイダーの提供するサービスを適切に理解し、効果的に活用するのは容易ではありません。そのため、CSPMのような統合的なセキュリティ管理が不可欠となりますが、導入には高度な知識やリソースが必要です。

4. 今後の展望と対策

今後、CSPMの導入を促進するためには、まず企業内でのセキュリティ意識の向上と、クラウドセキュリティに関する教育が重要です。特に、マルチクラウド環境が普及する中で、CSPMの役割を明確に理解し、その導入がセキュリティリスクの軽減につながることを経営層に対して適切に説明することが求められます。

また、CSPMの機能を活用し、セキュリティポスチャの見える化や、自動化による管理負荷の軽減を進めることで、企業全体のセキュリティ体制を効率的に強化することが可能です。

このように、CSPM導入における課題を解消し、セキュリティ管理を効率化することで、今後も多くの企業がクラウドセキュリティの強化に向けて具体的な対策を取ることが期待されます。

インシデントを未然に防ぐためのCSPM活用戦略

クラウド環境において、セキュリティ対策を怠ることは重大なリスクを引き起こす要因となります。クラウドサービスの導入によって自動的にセキュリティが保証されるわけではなく、クラウドサービス事業者(CSP)と利用者の間には「責任共有モデル」という明確な責任範囲の分界点が定められています。特に、利用者の責任範囲内で行われる設定ミスや不備は、セキュリティインシデントを引き起こす最も大きな要因となります。

1. セキュリティ設定の不備によるリスク

クラウドサービス利用における代表的なセキュリティリスクの一つは、設定の不備です。例えば、誤った設定により、誰でもアクセス可能な状態で機密情報が公開されることで、情報漏洩が発生する可能性があります。このような設定ミスを防ぐためには、利用者が適切なセキュリティ対策を講じることが不可欠です。具体的には、アクセス制御や暗号化などの設定を正しく構成することが重要です。

2. CSPMの役割と導入メリット

これらのリスクを未然に防ぐために有効なソリューションが**CSPM(Cloud Security Posture Management)**です。CSPMは、クラウド環境におけるセキュリティ設定を継続的に監視し、設定不備やルール違反を検出した際に、アラート通知や是正案を提示する機能を持っています。

ガバナンスの強化:CSPMは、各種業界セキュリティ標準やコンプライアンス要件に対する準拠状況を監査し、ポリシー違反を検知します。これにより、規制順守を維持しつつ、クラウド環境を一元的に管理できます。

リスク評価:CSPMは、クラウドサービスの構成を評価し、セキュリティリスクの存在を確認します。リスクが発見された場合には、即座に対応策が提示され、迅速な是正が可能です。

マルチクラウドの統合管理:現在、多くの企業がマルチクラウド環境を活用していますが、これによりセキュリティ管理の複雑性が増加します。CSPMは、複数のクラウドサービスに対するセキュリティ監視を一元的に行うことができ、これによりクラウド全体のセキュリティポスチャを効果的に管理できます。

3. CSPMの具体的な機能

CSPMの主な機能は以下の通りです。

コンプライアンスの監査:PCI-DSSやISO 27001などの業界標準に対する準拠状況を自動的に確認し、違反があればアラートを発します。

ポリシー監査とリスク管理:クラウドのセキュリティ設定をリアルタイムで監査し、不正な設定が見つかった場合には即座に是正措置が提案されます。

マルチクラウドのセキュリティ一元管理:複数のクラウドプロバイダーの環境を統合的に管理し、全体のセキュリティ状態を可視化します。

4. CNAPPとの統合によるさらなるセキュリティ強化

CSPMは、クラウドセキュリティの最新トレンドである**CNAPP(Cloud Native Application Protection Platform)**の構成要素の一つとして位置づけられています。これにより、**CWPP(Cloud Workload Protection Platform)**と統合して利用することが推奨されており、クラウド環境全体のセキュリティ対策を強化します。

CWPPとの統合:クラウド内のワークロード(アプリケーションやサービス)を保護するために、CWPPは脅威検知や脆弱性管理などを提供します。CSPMとCWPPの統合により、クラウドインフラ全体のセキュリティ態勢が一層強固になります。

5. 総務省ガイドラインの活用

2022年10月に総務省が公表した「クラウドサービス利用・提供における適切な設定のためのガイドライン」でも、クラウドサービス利用側に求められる対策として、CSPMの活用がベストプラクティスの一つとして推奨されています。このガイドラインを参考に、企業はクラウドセキュリティのベースラインを確立し、適切なセキュリティ態勢を維持することが求められます。

クラウド環境のセキュリティを効果的に管理し、インシデントを未然に防ぐためには、CSPMの活用が不可欠です。クラウドサービス事業者が提供するセキュリティ機能に依存するだけではなく、利用者自身が積極的にセキュリティ態勢を管理し、適切な設定を維持することが重要です。CSPMを導入することで、設定ミスによるリスクを大幅に軽減し、クラウドセキュリティを強化することが可能になります。

組織のサイバーセキュリティ課題とAWSクラウド運用支援サービスの対応策

サイバーセキュリティは、デジタルトランスフォーメーションが進む現代において、全ての組織にとって最も重要な課題の一つです。クラウド環境でのセキュリティ強化が必要とされる中、AWSは柔軟なクラウド運用支援サービスとともに、Cloud One Workload Securityによるセキュリティ監視と運用代行を提供しています。

1. サイバーセキュリティの課題とAWSの対応策

組織のサイバーセキュリティの課題としては、以下が挙げられます。

不正プログラムや侵入防御対策:クラウド環境における悪意のあるアクティビティを監視し、迅速に対応するためには、リアルタイムでの脅威検知と対応が不可欠です。

設定ミスによるセキュリティリスク:クラウドの設定ミスによって発生するデータ漏洩や侵入リスクが多くの企業における課題となっています。適切な設定と監視が重要です。

運用リソースの不足:社内リソースの限界により、セキュリティ監視や保守が行き届かず、脆弱性が放置されることがリスク要因となります。

これらの課題に対して、AWSのクラウド運用支援サービスとCloud One Workload Securityは次のような対応を提供します。

2. Cloud One Workload Securityによる運用代行サービス

AWSは、セキュリティ対策に関して以下のサービスを提供し、組織のセキュリティ体制を強化します。

セキュリティ監視:24時間365日の監視体制により、潜在的な脅威を早期に発見し、迅速に対応。月次レポートやリアルタイム通知により、企業はセキュリティ状況を常に把握できます。

設定代行と保守管理:Cloud Oneの推奨設定をもとに、セキュリティ設定の最適化と監視を実施。これにより、設定ミスや脆弱性を防ぎます。

SOC運用:インシデント発生時には、セキュリティオペレーションセンター(SOC)が対応し、迅速な解決をサポート。特に重要インシデントの場合は、24時間365日の対応が可能です。

セキュリティポリシー管理:WSUSのポリシー変更やファイアウォール設定変更など、セキュリティポリシーのメンテナンスも支援します。

3. 運用代行サービスの具体的な内容

AWSの運用代行サービスでは、以下のような具体的な作業が行われます。

サーバー停止・起動・再起動:運用計画に基づき、定期的にまたは依頼に応じて仮想サーバーの操作を実施し、メンテナンスや障害対応を円滑に行います。

OSセキュリティパッチの適用:定期的なパッチ適用により、OSやミドルウェアの脆弱性を解消し、セキュリティリスクを低減します。

PaaS設定変更:クラウドプラットフォーム上のアプリケーションやサービスに対して、必要な設定変更を柔軟に行い、ビジネスニーズに応じた運用をサポートします。

アクセス権設定の管理:FSやAD(Active Directory)のユーザー追加・削除など、アクセス権管理を通じて情報セキュリティを強化。これにより、内部不正のリスクも低減できます。

4. デジタルトランスフォーメーションの推進に向けた提案

ITリーダーにとって、セキュリティはデジタルトランスフォーメーション成功の鍵となります。セキュリティリスクを管理しつつ、柔軟なクラウド運用を実現するには、AWSのようなクラウドプロバイダーが提供する運用支援サービスを適切に活用することが求められます。以下の点が重要です。

迅速かつ効率的な脅威対応:常時監視と自動化されたセキュリティ対策により、インシデントの影響を最小限に抑えます。

リソースの最適化:内部リソースをセキュリティ管理に過度に割り当てるのではなく、クラウドプロバイダーの専門性を活用して運用効率を向上させることが可能です。

セキュリティガバナンスの強化:統一されたポリシーと継続的な監査を通じて、全体的なセキュリティガバナンスが強化され、規制遵守が容易になります。

AWSのクラウド運用支援サービスとCloud One Workload Securityは、サイバーセキュリティの強化と運用効率の向上を両立するための効果的なソリューションです。組織はこれらのサービスを活用することで、増加するセキュリティ脅威に対する準備を整え、安定したクラウド運用を維持することが可能となります。

CSPM認知度の課題と今後の展望

クラウドセキュリティの重要性が高まる中、CSPM(Cloud Security Posture Management)の認知度は依然として十分ではありません。これは、企業がクラウド環境のセキュリティ対策を適切に理解・運用できていない現状を反映しています。

1. CSPMの認知度不足とその影響

調査によると、クラウドのセキュリティ設定を監視し評価するCSPMについて「よく知っている」「ある程度知っている」と回答したのはわずか**26.1%であり、逆に73.8%**が「あまり知らない」または「全く知らない」と答えています。この結果は、クラウドの利用が進む一方で、適切なセキュリティ対策への理解が不足していることを示しています。

特に、マルチクラウド環境の利用が進む中で、各クラウドサービスプロバイダー(CSP)が提供するセキュリティ機能や、CSPMのような統合的な管理ツールの導入が不可欠となります。しかし、CSPMに対する認知が低いことで、企業がセキュリティリスクに直面する可能性が高まっています。

2. 主要なCSPMソリューションの現状

主要なCSPMソリューションとして、「Zscaler」「Prisma Cloud」「Cloud One Conformity」「Netskope」「Datadog」「Skyhigh CNAPP」「CloudGuard」「Sysdig Secure」などが市場に存在します。しかし、これらのソリューションについても、約半数程度が「全く知らない」と回答しており、企業がこれらのソリューションを十分に活用できていないことが明らかです。

この認知度の低さは、企業が自社のクラウドセキュリティを強化する機会を逃していることを意味します。また、セキュリティリスクの増加に伴い、適切なツールやソリューションを知らないまま運用することは、長期的に大きなコストや損害につながる可能性があります。

3. データコンサルタントとしての提案

CSPMの普及促進と適切なセキュリティ対策の導入は、今後の企業成長にとって重要なステップです。以下の3つのポイントが特に重要です。

教育・認知向上キャンペーンの実施

セキュリティツールの導入が進まない背景には、技術的な理解不足が存在します。CSPMやその関連ソリューションに対する教育を強化し、企業全体での認知度を向上させることが必要です。オンラインセミナーや実践トレーニングを活用することで、理解のギャップを埋めることが期待されます。

具体的な導入事例の共有

CSPMを活用した成功事例やベストプラクティスを企業に紹介し、導入のメリットを具体的に示すことが重要です。各業界のケーススタディを通じて、セキュリティ対策の実践的な効果を理解させ、導入を促進します。

継続的なセキュリティ監査と運用支援

CSPM導入後も、継続的な監視と監査が求められます。特に、クラウド環境は変化が速いため、セキュリティ設定の最適化や脆弱性のチェックを定期的に行うことが必須です。これにより、長期的なセキュリティリスクを軽減できます。

CSPMの認知度不足は、クラウドセキュリティの全体的な強化に対する大きな課題です。データコンサルタントとして、企業がセキュリティツールを理解し、活用できるよう支援することが、今後のデジタルトランスフォーメーションの成功に直結します。セキュリティ教育の強化や事例共有を通じて、CSPM導入のメリットを広め、企業のセキュリティ体制を強化するための具体的なアクションを推進することが求められます。

クラウドセキュリティに関する課題と対応策

クラウドサービスの普及に伴い、企業は多様なセキュリティ課題に直面しています。特に、情報漏洩やサイバー攻撃に対する不安、対応人材のスキル不足が上位の課題として挙げられます。データコンサルタントとして、これらの課題を段階的に分析し、具体的な解決策を提供することが求められます。

1. 情報漏洩に対する不安

クラウド環境における情報漏洩リスクは、データ管理とアクセス制御が分散されることで増加します。特に、複数のクラウドサービスを利用するマルチクラウド環境では、適切なセキュリティポリシーの策定と実行が難しく、情報が不正に流出するリスクが高まります。

対応策:

暗号化の徹底:データの静的・動的暗号化を標準とし、特に機密データには強力な暗号化技術を使用。

アクセス制御の強化:適切なアイデンティティ・アクセス管理(IAM)を実施し、最小権限の原則に基づいたアクセス制御を設定。

定期的な監査:CSPM(Cloud Security Posture Management)ツールを活用して、クラウド環境のセキュリティ設定を定期的に監査し、リスクを早期に発見。

2. サイバー攻撃に対する不安

クラウドを利用することで、サイバー攻撃の標的がクラウド環境に移りつつあります。DDoS攻撃やクラウドベースのマルウェア攻撃が増加しているため、企業は迅速かつ適切に対応する必要があります。

対応策:

DDoS対策:AWS ShieldやAzure DDoS ProtectionなどのクラウドネイティブなDDoS対策サービスを導入し、インフラへの攻撃を自動で防御。

Webアプリケーションファイアウォール(WAF):AWS WAFやAzure Web Application Firewallなどを活用し、アプリケーション層の攻撃に対処。

脅威インテリジェンスの活用:リアルタイムの脅威インテリジェンスを活用し、攻撃に対する早期検知・防御を強化。

3. 対応人材のスキル不足

クラウドセキュリティに対応できる人材の確保は、多くの企業にとって課題となっています。特に、専門的なセキュリティスキルを持つ人材の不足が、クラウドセキュリティ対策の強化を遅らせています。

対応策:

人材の育成:社内のIT担当者に対して、クラウドセキュリティに関するトレーニングプログラムを導入し、スキルの底上げを図る。

自動化ツールの活用:CSPMやSIEM(Security Information and Event Management)などの自動化ツールを導入し、セキュリティ運用を効率化することで、人材の不足をカバー。

外部リソースの活用:クラウドセキュリティに強い外部パートナーやマネージドサービスを活用し、専門家による支援を得る。

4. 人材不足による運用負荷の増加

人材不足は、セキュリティ運用の負荷を増加させ、結果としてリスクが高まる要因となります。限られたリソースでクラウド環境を適切に管理するための戦略が必要です。

対応策:

クラウド運用の自動化:AWS Systems ManagerやAzure Automationなどの運用管理ツールを活用し、インフラ管理の自動化を推進する。

インシデント対応の標準化:インシデント対応のプロセスを明文化し、自動化ツールを使った迅速な対応ができるようにする。

アウトソーシング:セキュリティ運用やインシデント対応を外部に委託することで、社内リソースを最適化。

5. マルチクラウド化によるセキュリティポリシーの不統一(18.4%)

マルチクラウド環境では、異なるクラウドプロバイダーのセキュリティポリシーを統一的に管理することが難しく、結果としてセキュリティのギャップが生じるリスクがあります。

対応策:

統合セキュリティ管理ツールの導入:CSPMやCASB(Cloud Access Security Broker)を活用し、異なるクラウドサービス間でのセキュリティポリシーを統一的に管理。

ポリシーの一元化:クラウド間で共通のセキュリティ基準を策定し、各クラウド環境で一貫性のあるポリシーを適用。

自動化による管理工数の削減:マルチクラウドの管理工数を削減するために、自動化スクリプトや統合管理プラットフォームを活用。

クラウドセキュリティにおける課題は多岐にわたりますが、自動化ツールの導入や外部リソースの活用、そして統合的なセキュリティ管理によって、これらの課題に対応できます。データコンサルタントとして、クライアントの現状に合わせた適切なセキュリティ対策の導入を提案し、企業のデジタルトランスフォーメーションをセキュリティの面から支援していくことが求められます。

Microsoft Azureを活用したセキュリティ対策の構築事例

Azureにおけるセキュリティ対策をデータコンサルタントの視点で検討する際、データの暗号化やネットワークセキュリティ、脆弱性管理など、複数のレイヤーでの防御が必要です。以下では、具体的なAzureサービスとセキュリティ対応策を組み合わせた構築事例を紹介し、どのようにこれらを活用することで組織のセキュリティ強化が可能かを解説します。

1. データ暗号化における対策

クラウド環境でのデータセキュリティの基本は、データの暗号化です。Azureでは、保存データと転送データの両方に対して強力な暗号化オプションを提供しています。

保存データ:

クライアント側暗号化: ユーザーがデータをアップロードする前にデータを暗号化。

サーバー側暗号化: Azureのストレージサービスで自動的に暗号化されたデータを保護。

転送データ:

ネットワーク上での暗号化: Azure VPNやData Lakeでのデータ転送中の暗号化を実施し、情報漏洩リスクを軽減。

推奨されるサービス: Azure Key Vaultを利用して暗号化キーの管理とアクセス制御を一元化し、暗号化プロセスを効率的に管理します。

2. ネットワークセキュリティの強化

セキュリティ対策として、ネットワーク設定の最適化は必須です。Azureは、境界セキュリティやアクセス制御を実現するための多くのサービスを提供しています。

ネットワークセキュリティ設定:

仮想ネットワーク: ネットワークセキュリティグループ(NSG)を使用して、仮想マシンやサブネットごとに細かいアクセス制御を設定。

ファイアウォール: Azure Firewallを利用して、内部ネットワークと外部インターネットの間に堅牢な防御壁を構築。

アクセス権限管理:

アカウント管理: アカウント作成、更新、削除を自動化し、アクセス権の管理を徹底。

Azure Active Directoryによる多要素認証(MFA)の導入を推奨し、不正アクセスを防止。

推奨されるサービス: Azure Bastionを使用して、リモートデスクトップ接続やSSHセッションをセキュリティの高い形で実施可能にします。

3. 脆弱性診断と対応

脆弱性管理は、セキュリティ対策の中核です。定期的に診断を行い、検出された脆弱性に対処することで、リスクを最小限に抑えます。

OSやミドルウェアの脆弱性対応:

Azure Update Managementを使用して、仮想マシンのOSおよびミドルウェアのセキュリティパッチ適用を自動化。

アプリケーションの脆弱性診断:

Azure Security Centerにより、継続的に仮想マシン上のアプリケーションをスキャンし、脆弱性のあるアプリケーションを早期に検出します。

Azure WAF(Web Application Firewall)を導入し、Webアプリケーションをクラウドネイティブで保護。

推奨されるサービス: Azure Defenderを導入し、仮想マシン、データベース、コンテナなどの全資産に対して高度な脅威検出と保護を提供。

4. 障害監視・自動復旧

システムの安定稼働を確保するため、Azureでは自動復旧と監視サービスを提供しています。これにより、障害発生時の対応を迅速に行い、サービス停止時間を最小化します。

監視と通知:

Azure MonitorとLog Analyticsを使用して、仮想マシンやアプリケーションのCPU使用率やディスク使用量をリアルタイムに監視。

障害発生時には、メールやSlack、LINEなどの通知チャネルを利用して即時アラートを配信。

自動復旧:

スクリプトによる仮想マシンの自動再起動や、Azure Automationを利用したトリガー対応で、障害発生後の迅速な復旧を自動化。

Azureを活用したセキュリティ対策は、データ暗号化、ネットワークセキュリティの強化、脆弱性管理、障害監視といった多層的なセキュリティ対策が必要です。これにより、クラウド環境における高度なセキュリティ基盤を構築し、企業のデジタル資産を保護できます。

データコンサルタントとしては、これらのサービスを活用したセキュリティ強化の提案を行い、クライアントが抱えるセキュリティリスクを低減する支援を行うことが可能です。

国内企業におけるクラウドセキュリティ調査結果 (2023年度版)

セキュリティ担当者および責任者321名を対象にした調査から見えたクラウドセキュリティの課題と対策の実態

クラウドサービスは、国内外問わずあらゆる企業の基盤となっていますが、特にIaaS(Infrastructure as a Service)やPaaS(Platform as a Service)を利用する際、設定の不備が原因で情報漏洩や重大なインシデントに繋がるリスクが増加しています。これらのリスクを適切に管理し、未然に防ぐために、クラウドセキュリティ対策の重要性がますます高まっています。

課題とCSPMの役割

調査の結果、特に注目されたのが、クラウドセキュリティの継続的な監視と強化を可能にするCSPM(Cloud Security Posture Management)の導入状況です。CSPMは、パブリッククラウド環境の設定や構成を自動で監視し、規定に反した設定や潜在的なリスクを検出するとアラートを発し、適切な是正措置を提案します。これにより、ユーザー側で発生しがちな設定ミスや不備に起因するインシデントを未然に防ぐことが可能です。

調査結果の分析

今回の調査は、国内企業におけるクラウドセキュリティの現状を把握するため、セキュリティ担当者および責任者を対象に行われました。調査結果からは以下のようなクラウドセキュリティに関する課題が浮き彫りになりました。

セキュリティ設定の不備によるリスク:

特にIaaSやPaaSの利用者の間で、セキュリティ設定に対する正しい理解や適切な運用が十分ではないことが明らかになりました。設定ミスによるデータ漏洩や不正アクセスのリスクが依然として高く、これが多くの企業の悩みの種となっています。

CSPMの導入状況:

調査対象者の中で、CSPMソリューションの導入率は約26.1%に留まっており、多くの企業が未導入の状態であることが分かりました。これは、CSPMの有効性や必要性に対する認知不足が原因の一つと考えられます。

クラウドセキュリティ強化への意識の向上:

調査によれば、73.8%の企業がCSPMに対して認識が不十分であると回答しています。このことから、CSPMが提供する「継続的な監視と設定の改善提案」の価値をまだ十分に理解していない企業が多いことが伺えます。

CSPM活用によるクラウドセキュリティ強化の必要性

クラウドセキュリティのリスク管理において、CSPMの導入は今後の必須要件といえます。なぜなら、クラウド環境は複雑化・多様化しており、従来の手動によるセキュリティ監視や管理では対応しきれない部分が多いためです。CSPMは、これらの課題に対して以下のような具体的な効果をもたらします。

自動化された継続的な監視: 人的リソースに依存せず、クラウド環境の監視を自動化し、迅速に潜在的なリスクを検出。

規則違反の早期検出とアラート: 事前に定義されたセキュリティポリシーに基づき、違反が発生した場合には即座にアラートを発信。

是正措置の提案: 設定ミスやリスクが発見された際に、具体的な是正措置を提案することで、問題を早期に解決。

調査結果から見えるように、国内企業におけるクラウドセキュリティは依然として課題が多く、特にIaaSやPaaSの設定不備によるリスクが深刻です。CSPMソリューションは、これらのリスクを自動化された監視と対応策で軽減する有効な手段です。データコンサルタントとしては、クライアントがクラウドセキュリティを強化するために、CSPMの導入や活用を強く推奨します。

CSPMの正しい理解と適切な導入を進めることで、クラウド環境の安全性を高め、企業のデジタル資産を保護できるでしょう。

クラウドセキュリティにおけるアプリケーションの移行判断

クラウドサービスへの移行が進む中、企業のIT環境では、アプリケーションの特性に応じてクラウド移行の適性が分かれています。データコンサルタントの視点から、クラウド移行の進めやすいアプリケーションと移行が進みにくいアプリケーションを整理し、それぞれに必要なリスク管理やセキュリティ対策を以下に示します。

1. クラウド移行が進むアプリケーション

クラウドに移行することで利便性が高まるアプリケーションは、以下のような特徴があります:

外部アクセスの利便性向上

例えば、顧客情報や営業資料を取り扱うアプリケーションは、外部からアクセスできることで業務効率が向上し、顧客対応が迅速化されるメリットがあります。

社内運用リソースが不要なアプリケーション

勤怠管理や給与管理システムなど、社外アクセスの必要があるが、社内リソースでの厳重な管理が必須でないアプリケーションは、クラウドに移行することで管理負荷が軽減されます。

柔軟なスケーリングが求められるアプリケーション

自社のサービス基盤システムのように、需要に応じたスケーラビリティが求められるアプリケーションでは、クラウドが提供する柔軟なリソース拡張機能が特に有効です。

2. クラウド移行が進みにくいアプリケーション

一方で、以下のようなアプリケーションは、クラウドへの移行が難しくなる傾向にあります:

特定OSや独自システムに依存する基幹システム

オープン系OS以外で稼働する基幹業務アプリケーションや、独自開発のシステムは、操作性や稼働制約のためクラウド移行が困難です。

ポリシー上、外部に出せない機密データを扱うアプリケーション

高度な機密データや、規制が厳しいデータを取り扱うアプリケーションは、外部環境での運用がリスク管理上不適切とされるため、オンプレミスでの保持が適しています。

製造業の工場運用システム

製造現場のシステムはリアルタイム性が要求される上、センサーや生産ラインと直接連携する必要があるため、クラウドによる管理では通信遅延の問題が発生しやすく、クラウドとの親和性が低いケースがあります。

3. 移行における組織的な課題と責任分担

アプリケーションのクラウド移行に伴う既存システムの刷新では、特に管理責任の所在が曖昧な場合、移行判断が遅延するリスクがあります。関係する部門が多い場合、クラウド移行によるメリットとリスクを各部門で適切に共有し、役割分担を明確にすることで、トラブルを未然に防ぐ体制を整える必要があります。

4. クラウド導入時のセキュリティリスクと対策

クラウドサービスの導入に際しては、オンプレミス環境では見過ごされがちな以下のセキュリティリスクに注意が必要です:

外部からのアクセスリスク

クラウド上のアプリケーションは社外からのアクセスが可能になるため、認証強化や多要素認証(MFA)によって不正アクセスを防止することが重要です。

データ漏洩リスク

クラウド環境では、データの漏洩リスクが増加するため、保存データの暗号化や権限管理の徹底が必要です。

システム統合とパッチ管理

アプリケーションやOSの脆弱性を利用した攻撃への対応として、システムの統合とパッチの管理体制が求められます。

クラウドサービスへの移行には多くの利点がある一方、セキュリティリスクや組織内での管理責任を適切に考慮することが、成功の鍵となります。

クラウドセキュリティにおけるアプリケーションの移行判断

クラウドサービスへの移行が進む中、企業のIT環境では、アプリケーションの特性に応じてクラウド移行の適性が分かれています。データコンサルタントの視点から、クラウド移行の進めやすいアプリケーションと移行が進みにくいアプリケーションを整理し、それぞれに必要なリスク管理やセキュリティ対策を以下に示します。

1. クラウド移行が進むアプリケーション

クラウドに移行することで利便性が高まるアプリケーションは、以下のような特徴があります:

外部アクセスの利便性向上

例えば、顧客情報や営業資料を取り扱うアプリケーションは、外部からアクセスできることで業務効率が向上し、顧客対応が迅速化されるメリットがあります。

社内運用リソースが不要なアプリケーション

勤怠管理や給与管理システムなど、社外アクセスの必要があるが、社内リソースでの厳重な管理が必須でないアプリケーションは、クラウドに移行することで管理負荷が軽減されます。

柔軟なスケーリングが求められるアプリケーション

自社のサービス基盤システムのように、需要に応じたスケーラビリティが求められるアプリケーションでは、クラウドが提供する柔軟なリソース拡張機能が特に有効です。

2. クラウド移行が進みにくいアプリケーション

一方で、以下のようなアプリケーションは、クラウドへの移行が難しくなる傾向にあります:

特定OSや独自システムに依存する基幹システム

オープン系OS以外で稼働する基幹業務アプリケーションや、独自開発のシステムは、操作性や稼働制約のためクラウド移行が困難です。

ポリシー上、外部に出せない機密データを扱うアプリケーション

高度な機密データや、規制が厳しいデータを取り扱うアプリケーションは、外部環境での運用がリスク管理上不適切とされるため、オンプレミスでの保持が適しています。

製造業の工場運用システム

製造現場のシステムはリアルタイム性が要求される上、センサーや生産ラインと直接連携する必要があるため、クラウドによる管理では通信遅延の問題が発生しやすく、クラウドとの親和性が低いケースがあります。

3. 移行における組織的な課題と責任分担

アプリケーションのクラウド移行に伴う既存システムの刷新では、特に管理責任の所在が曖昧な場合、移行判断が遅延するリスクがあります。関係する部門が多い場合、クラウド移行によるメリットとリスクを各部門で適切に共有し、役割分担を明確にすることで、トラブルを未然に防ぐ体制を整える必要があります。

4. クラウド導入時のセキュリティリスクと対策

クラウドサービスの導入に際しては、オンプレミス環境では見過ごされがちな以下のセキュリティリスクに注意が必要です:

外部からのアクセスリスク

クラウド上のアプリケーションは社外からのアクセスが可能になるため、認証強化や多要素認証(MFA)によって不正アクセスを防止することが重要です。

データ漏洩リスク

クラウド環境では、データの漏洩リスクが増加するため、保存データの暗号化や権限管理の徹底が必要です。

システム統合とパッチ管理

アプリケーションやOSの脆弱性を利用した攻撃への対応として、システムの統合とパッチの管理体制が求められます。

クラウドサービスへの移行には多くの利点がある一方、セキュリティリスクや組織内での管理責任を適切に考慮することが、成功の鍵となります。