目次

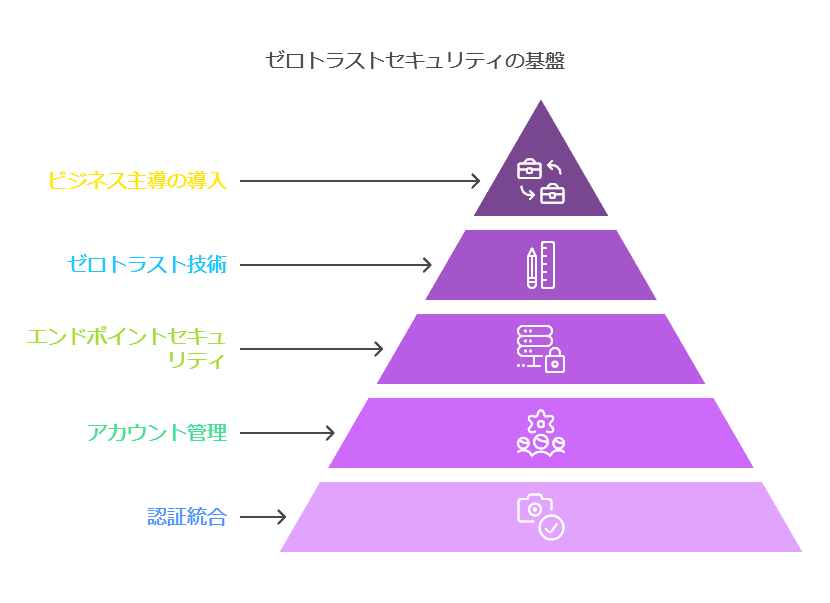

ゼロトラスト導入の第一歩:認証統合とアカウント管理

企業におけるテレワークの普及に伴い、さまざまなクラウドサービスが活用されるようになりました。また、従来から運用されているオンプレミスの社内システムや業務システムも引き続き利用されています。このように複雑化したIT環境において、ゼロトラストセキュリティの導入を成功させるための第一歩は、全てのSaaSおよびオンプレミスシステムのアカウントを統合管理し、認証を一元化(シングルサインオン:SSO)することから始まります。

具体的には、新入社員のアカウントの生成、人事異動に伴う所属や権限の変更、退職者のアカウント削除などをタイムリーに実施することが求められます。これに加え、社員に適切なライセンスを付与し、管理されたアカウント(ID)や権限に基づいた認証を行うことが重要です。オンプレミスのシステムに対しても、同様の管理を徹底する必要があります。

エンドポイントセキュリティの現状と課題:Microsoft Defenderの活用

エンドポイントセキュリティ対策として、無料で提供される「Microsoft Defender」は市販のアンチウイルスソフトに匹敵する高い検知率を誇り、多くの企業で導入が進んでいます。しかし、Defenderには端末ごとの設定状況を一元管理する機能が不十分であり、「どの端末がいつスキャンされ、バージョンが最新であるか」を把握することが難しいといった運用管理の課題が残されています。

ゼロトラストを支える統合管理の重要性

このような状況下で、ゼロトラストを実現するためには、全てのSaaSおよびオンプレミスシステムのアカウントを統合管理し、認証を一元化することが不可欠です。入社から退職までのアカウントライフサイクル管理を通じて、セキュリティリスクを最小限に抑えつつ、適切なアクセス制御を維持することが可能となります。また、オンプレミスシステムにおいても同様の取り組みを行うことで、ゼロトラストの理念を全社的に徹底することができます。

ゼロトラストの実装は、単にツールを導入するだけではなく、組織全体でのガバナンス強化とセキュリティの再設計が必要です。このプロセスを通じて、現代の複雑なIT環境に対応する堅固なセキュリティ基盤を構築することが可能となります。

背景: ZTNA(ゼロトラストネットワークアクセス)の台頭

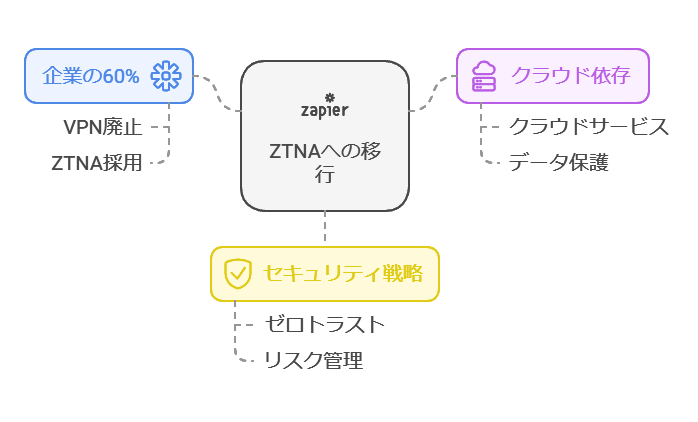

従来のVPN(仮想プライベートネットワーク)が抱える課題を克服するため、企業は「ゼロトラストセキュリティ」への移行を検討しています。ZTNAは、リモートアクセスのセキュリティと効率性を向上させる次世代技術として注目されています。

なぜVPNからZTNAへの移行が必要なのか?

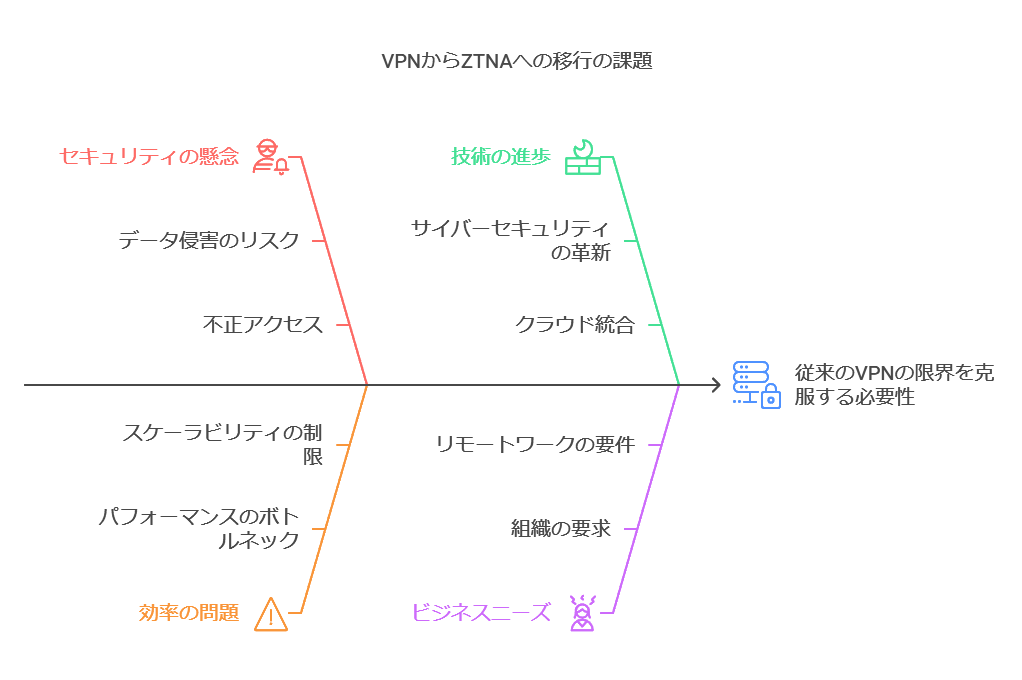

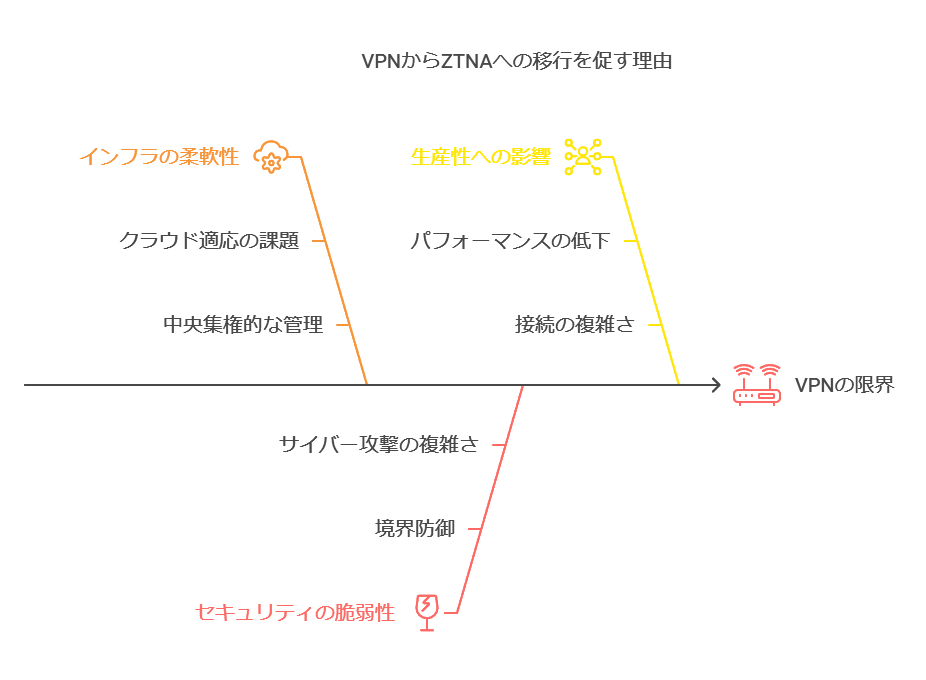

1.VPNの限界

オンプレミス中心の設計: VPNは従来の集中管理型インフラに適しているが、クラウド利用が拡大する中で柔軟性を欠いています。

セキュリティの課題: 境界型防御を基本とするVPNは、現代の複雑なサイバー攻撃に対応しきれない場合があります。

生産性の阻害: 高トラフィック時のパフォーマンス低下や、接続の複雑さがユーザー体験に影響。

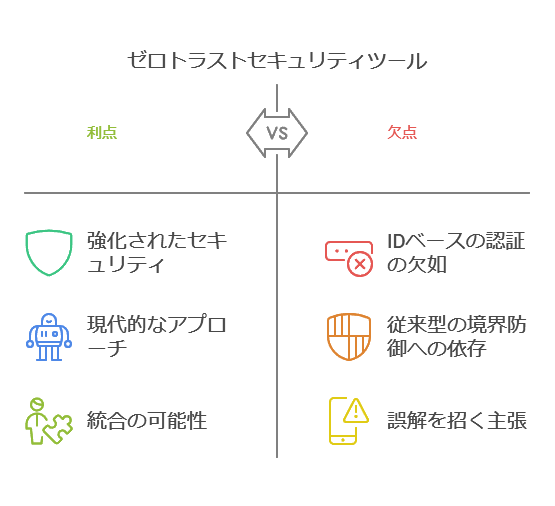

2.ZTNAの利点

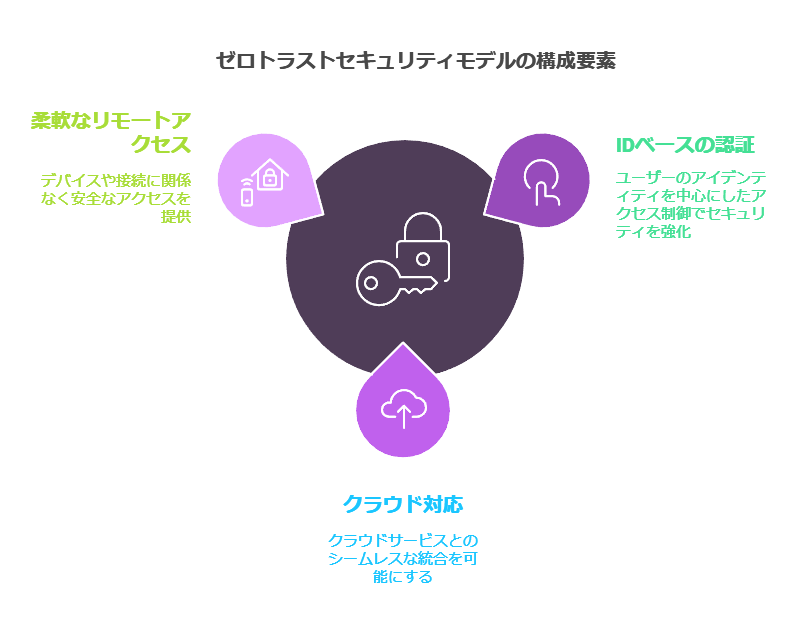

IDベースの認証: ユーザーのアイデンティティを中心にしたアクセス制御でセキュリティを強化。

クラウド対応: SaaS(Software as a Service)やクラウドサービスとシームレスに統合可能。

柔軟なリモートアクセス: デバイスや接続先に関係なく、安全でスムーズなアクセスを提供。

実例: ZTNA移行の実績

VinPitの事例: シンガポールのスタートアップVinPitは、パンデミック時にVPNからZTNAへの移行を実施。結果として、生産性向上とセキュリティ課題の解決を達成。

Support.comの取り組み: クラウドサービスへの依存が高まる中、ZTNA移行による運用効率化を推進中。

市場動向: ZTNAへの移行の加速

調査結果: 2023年までに企業の約6割程度がVPNを廃止し、ZTNAに移行する見込み。

業界アドバイス: ZTNAは、特にクラウド依存が進む企業にとって必要不可欠なセキュリティ戦略とされています。

注意点: “ゼロトラスト詐欺” に警戒を

ベンダーによる誤解を招く表現

一部のセキュリティツールは「ゼロトラスト」と称されながら、その実態はZTNAの基準を満たしていないケースがあります。

特徴的な問題点: IDベース認証が不足している、または従来型の境界防御に依存したツール。

コンサルタントの提言: 安全なZTNA導入のポイント

ZTNA導入を検討する企業に向けて、以下のアプローチを推奨します:

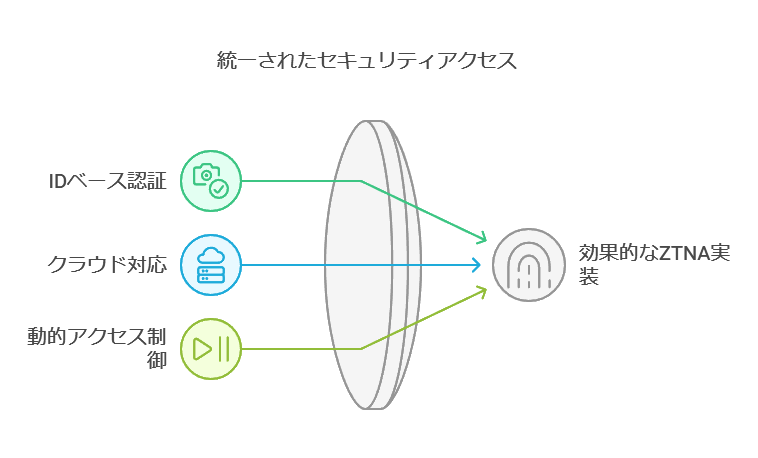

1 適切なソリューションの選定

IDベース認証の確認: 全ての接続がIDに基づき制御されることを確認。

クラウド対応: SaaSやクラウドサービスとのスムーズな統合が可能なツールを選定。

動的アクセス制御: 接続の状況に応じた柔軟な制御を実現する仕組みが必要。

2 セキュリティモデルの再評価

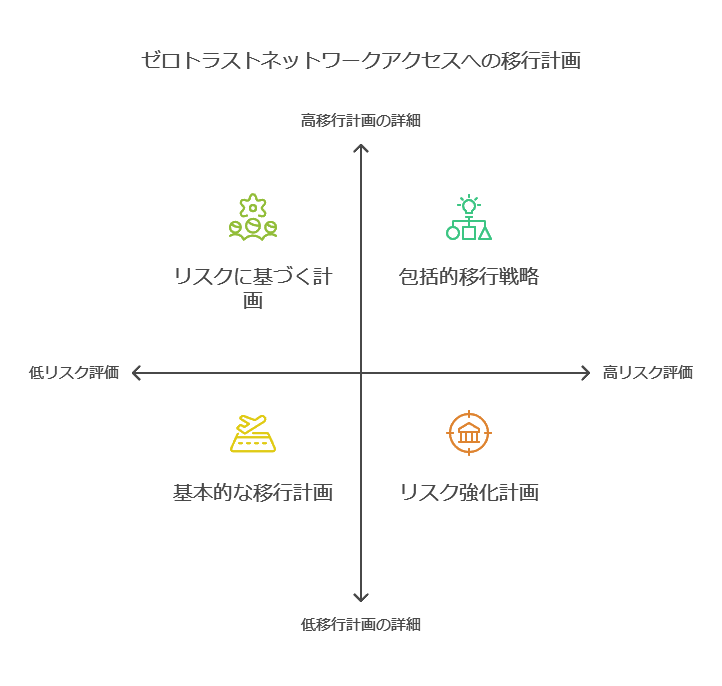

リスク評価: 現在のセキュリティ体制を評価し、移行によるメリットを可視化。

移行計画の策定: ステップバイステップでの移行スケジュールを設定。

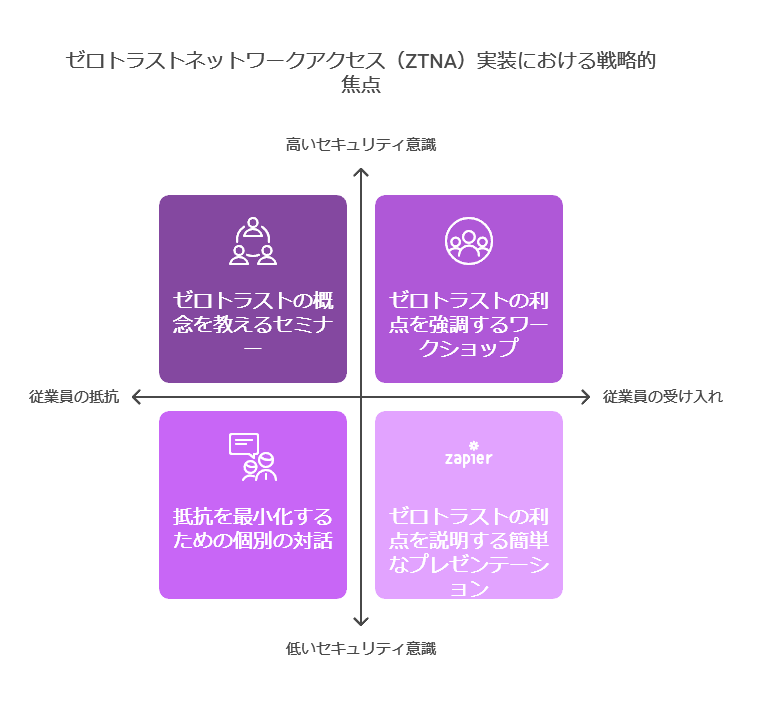

5.3 社内教育と意識改革

ZTNAの利点の共有: 従業員に対して、新システムのメリットを説明し、抵抗を最小化。

セキュリティ意識の向上: ゼロトラストの概念をチーム全体に浸透させる。

結論: ZTNA導入で未来のセキュリティを構築

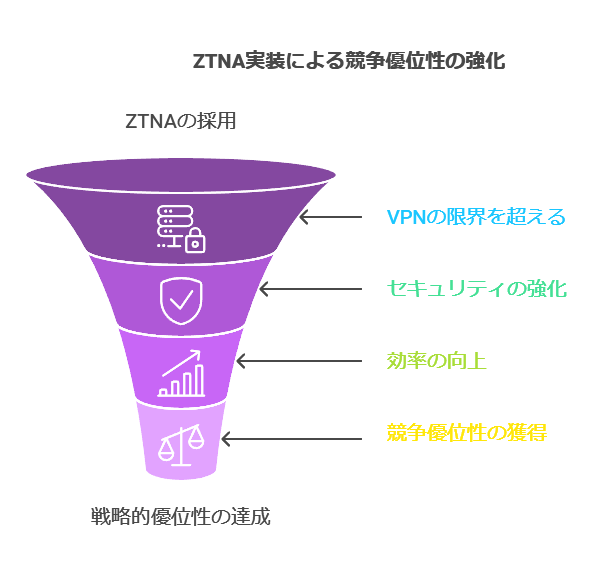

ZTNAは、現代のリモートワーク環境における最適解として進化しています。VPNの限界を超え、セキュリティ強化と効率性向上を同時に実現することで、競争優位性を高めることが可能です。

コンサルタントとして、ZTNA導入を計画する企業には、適切なベンダー選定、現行システムの見直し、そして従業員教育の3本柱を中心にしたアプローチを提案します。

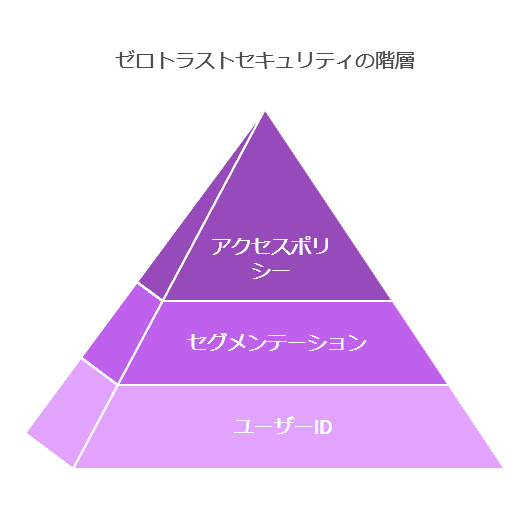

どれほど強固なファイアウォールを導入しても、細かなセグメンテーションと精緻なアクセスポリシーを適用しなければ、攻撃者は盗んだ認証情報を用いて不正な行動を行うリスクがあります。ゼロトラストセキュリティモデルでは、従来の境界ベースのセキュリティとは異なり、ユーザーIDは最も信頼できない要素の一つとして扱われます。例えば、経理担当者「ボブ」のIDとパスワードを使用してログインしているユーザーが、本当の「ボブ」ではない可能性が常に考慮されます。

通信事業者Verizonが発表した「2018 Data Breach Investigations Report」によると、データ漏えいが発生するまでの時間は通常数秒から数分であり、発覚までに数か月かかるケースが全体の3分の2を占めています。この現実に対応するため、ゼロトラストモデルへの移行は、他のIT環境の進化と足並みをそろえて進める必要があります。

特に、デスクトップPCだけを使った固定された場所での作業を前提とした考え方は、もはや通用しません。クラウド、モバイルデバイス、マイクロサービスが急速に普及する中、従来の境界は崩れつつあり、データセキュリティは場所に依存しない柔軟な管理が求められています。

ゼロトラストモデルの実装に必要な技術

ゼロトラストモデルを実現するために、以下のような技術が必要です:

自動化(オートメーション)

暗号化

ID管理

モバイルデバイス管理(MDM)

多要素認証

ゼロトラストモデルの中核は、細かいセグメンテーションと柔軟に適応可能なポリシーにあります。これらは次の技術によって支えられています:

SDN(Software Defined Networking)

ネットワークオーケストレーション

仮想化技術

データコンサルタントの視点: 情報漏洩のリスクとその発見の遅れを強調し、ゼロトラストモデルが現代のIT環境でなぜ重要なのかを明確に示しました。

技術面の強調: ゼロトラストモデルに必要な具体的な技術(SDNやオーケストレーション、仮想化)をよりわかりやすく説明し、実装に向けたポイントを強調しました。

未来志向: モバイルデバイスやクラウドへの移行が進む中で、従来の固定的なセキュリティモデルでは対応できないことを指摘し、今後のセキュリティ戦略の方向性を示しました。

データコンサルタントの視点で、ゼロトラストとクラウドネイティブセキュリティの強みを活かしつつ、ビジネス価値を強調する形にて提示しました。

クラウドネイティブセキュリティとゼロトラストネットワーキングの融合

ゼロトラストワークロードソリューションは、クラウドネイティブセキュリティとゼロトラストネットワーキングに精通した専門チームによって設計されています。Cloud Native Computing FoundationのオープンソースプロジェクトであるSecure Production Identity Framework for Everyone (SPIFFE)およびSPIFFE Runtime Environment (SPIRE)を活用しており、クラウド、コンテナ、オンプレミス環境におけるワークロードをセキュアに識別・保護するための業界標準を確立しつつあります。

これにより、エッジからクラウドに至るプラットフォーム、HPC、データファブリックといったさまざまなサービスに対して、ゼロトラストの原則を統合することが可能となります。特にSPIFFEとSPIREをベースにすることで、スケーラブルかつシームレスなサービス認証基盤を構築し、企業のデジタルトランスフォーメーションやクラウド移行において最先端の暗号化ID技術を導入することが可能です。

ID認証とゼロトラストの重要性

ゼロトラストアプローチでは、すべてのIDが常に検証されるため、組織間で信頼できるIDを用いて安全に連携することができます。このID中心のセキュリティは、組織全体のセキュリティアーキテクチャに根本的な変革をもたらします。継続的な監視によって、動的に変化する環境に適応しながら、脅威をリアルタイムで検知・対応できるのが特徴です。データコンサルタントとしては、この監視と検証のプロセスが、セキュリティのギャップを事前に察知し、リスクの軽減を図る上で不可欠だと考えます。

ビジネス主導のゼロトラスト導入

サイバー攻撃は避けられない現実ですが、ゼロトラストアプローチをビジネス主導で導入することにより、攻撃の被害を未然に防ぐことが可能です。データコンサルタントの視点では、ゼロトラスト導入によって統合的なセキュリティ設計と継続的な監視を最適に組み合わせ、プロアクティブな脅威検知と対処が実現されます。これにより、ITおよびセキュリティ部門のリソースを最も重要な業務に集中させることができ、効率化が促進されるだけでなく、コスト削減やブランド保護にも繋がります。

この改訂版は、データコンサルタントが注目するセキュリティ基盤の自動化や、ビジネスの成長に寄与する統合的なアプローチを強調しています。また、ゼロトラスト戦略がもたらすビジネス全体へのメリットを具体的に示しています。

ゼロトラスト実現を包括的にサポートする最適解のご提案

複雑化するネットワーク環境、特にマルチクラウド環境において、ゼロトラストモデルをどのように効果的に実現できるのか、多くの企業が直面する課題です。断片的なセキュリティ対策の積み重ねでは、全体のセキュリティレベルが均一にならず、かえって脆弱性を生む可能性があります。

そこで、セキュリティ運用の統一化とポリシー・ガバナンスの最適化を実現するために、ゼロトラストの豊富な知識と経験を基にした包括的な支援サービスが必要となります。これにより、ゼロトラスト実装に慎重な企業や組織が、確実にセキュリティ戦略を再構築し、ゼロトラストモデルを段階的に導入することが可能です。

ゼロトラストとは何か?

クラウドサービスの利用拡大やテレワークの普及に伴い、「インターネットは危険で、社内ネットワークは安全」という従来の考え方はもはや通用しなくなっています。この変化により、従来のファイアウォールやVPNを中心とした「境界型防御」では、企業のセキュリティを十分に確保することが難しくなっています。今、その代替として注目されているのが「ゼロトラストモデル」です。

しかし、ゼロトラストは単なる技術ではなく、企業全体のセキュリティアーキテクチャを根本的に見直すものであり、導入には慎重かつ綿密な計画が必要です。

ゼロトラストの基礎を分かりやすく解説

まずゼロトラストの基本概念を理解して、ゼロトラスト導入の第一歩とします。認証統合(SSO)とアカウント管理(ID管理)が重要な役割を果たします。これにより、組織内のアクセス管理を一元化し、セキュリティレベルを高めるための基盤を築くことができます。

このように、ゼロトラストの概念から具体的な実装方法までを包括的に理解することで、企業がセキュリティ戦略を進化させ、複雑化するサイバー脅威に対応するための堅固な基盤を構築することが可能となります。

ゼロトラスト戦略とアーキテクチャの設計サポート

ゼロトラストの基本原則である「ユーザー、デバイス、ワークロードが識別され、適切なアクセス権が付与されるまでは、ITアクセスを許可しない」という考え方に基づき、ゼロトラスト戦略およびアーキテクチャの設計と実装をサポートしています。

セキュリティの完全性と妥当性の検証

従来の「城と堀」モデルは、境界ベースのセキュリティ対策として、データセンター(城)に到達するにはファイアウォール(橋)を渡る必要がありましたが、この手法では内部に侵入した脅威を防ぐことができません。これは、ファイアウォールが内部へのアクセスを守る一方で、ファイアウォール内側の脆弱性が保護されないという根本的な問題を抱えています。

ファイアウォールは依然として有効なセキュリティ手段であり、特に外部アクセスの管理には役立ちますが、現代の高度なサイバー攻撃には対応しきれません。内部脅威やランサムウェア、マルウェア、さらにはブートキットやルートキットといった低レイヤーの脅威にも対応できる新しいアプローチが求められています。

ゼロトラスト戦略の中核

近年のセキュリティ戦略は、「確認されたものだけを信頼する」ゼロトラストのアプローチが中心です。この戦略では、すべてのIDやシステムが信頼される前に検証され、証明される必要があります。これにより、既存の脆弱性や潜在的リスクを未然に防ぐことが可能となり、境界に頼らない強固なセキュリティ体制を構築します。

このゼロトラスト戦略では、コンテキストベースのリスク評価に基づき、アクセス権が付与される前に全てのIDを徹底的に確認します。つまり、信頼が証明されるまではすべてのアクセスが潜在的な脅威と見なされ、適切な検証を経てからアクセスが許可されます。

ゼロトラストの包括的サポート

「決して信頼せず、必ず確認し、すべてを記録する」というゼロトラストアーキテクチャを通じ、包括的なセキュリティ戦略の設計と実装をサポートします。特に、ネットワーク、サーバー、ストレージ、そしてハイブリッドクラウド環境を統合するインフラストラクチャにゼロトラストモデルを組み込むことが、組織全体のセキュリティ体制を強化するために重要です。

データコンサルタント視点: 技術的な内容だけでなく、組織のビジネスゴールに合致したセキュリティ戦略の重要性を強調しました。ゼロトラスト導入の理由を、単なるセキュリティ強化としてではなく、組織の成長と効率向上につなげる視点を加えました。

セキュリティ課題の進化: 境界防御の限界を指摘し、現代の高度な脅威に対応するための新しいアプローチが必要であることを示しました。

ゼロトラストの具体的実装: ID管理やアクセス権の付与プロセスを明確にし、リスクベースの判断によるアクセス制御の重要性を具体化しました。

数字で見るゼロトラスト

優れたセキュリティチームの約65%がゼロトラストモデルの導入を検討している。

業績好調な組織の約5割程度がSASEセキュリティモデルを実装している、もしくは今後実装する予定である。

2025年までに、全組織の約61%がゼロトラストセキュリティモデルを導入する見込みがある。

ゼロトラストは「セキュリティの原則であると同時に、組織的なビジョン」でもある。

ゼロトラストの導入により、統合型セキュリティ設計と継続的監視を通じて、セキュリティギャップを迅速に特定し解消することが可能です。脅威をプロアクティブに検知し、対応することで、IT/セキュリティチームはコア業務に集中でき、サイバー犯罪による影響やコストも削減されます。また、HPEの専門家が、組織内のスキル不足を補い、セキュリティにおけるスキルギャップを効果的に解消します。

ゼロトラスト対策アプローチの価値

ゼロトラスト戦略の価値は、ID管理や脆弱性評価から、セキュリティ機能が統合されたテクノロジーソリューションの基盤強化まで、すべての要素をビジネス目標に沿って包括的に提供する点にあります。組織の成熟度を迅速に評価し、ビジネス目標と収益に貢献する効果的なゼロトラストモデルの実装と管理をサポートします。

ゼロトラストアプローチは、実績のあるリファレンスアーキテクチャーとベストプラクティスに基づき、従来のセキュリティモデルから脱却してモダナイゼーションを進めるための道筋を提供します。

ビジネス主導のゼロトラストアプローチ

ビジネス主導のゼロトラストアプローチを確立するためには、まず「組織がなぜゼロトラストを導入する必要があるのか」を深く理解することが重要です。組織のサイバーセキュリティ体制や現在の成熟度を評価し、ビジネス目標を達成するための最適な方法を提案します。ゼロトラストがビジネスのどの領域に利益をもたらすか、そしてどのように迅速に目標を達成できるかを具体的に示すことで、組織全体のセキュリティ強化を支援します。

データコンサルタントの視点: 組織のビジネス目標に合致するセキュリティ戦略の実装を強調し、ゼロトラストがただの技術ではなく、ビジネスゴールに貢献する手段であることを明確にしました。

ゼロトラスト対策の価値: ゼロトラスト対策の専門家やアーキテクチャーのサポートが、スキル不足や既存環境の制約を乗り越える具体的な手段として提示されている点を強調しました。

ビジネス主導: 単に技術を導入するだけでなく、ビジネス目標に基づいてゼロトラストを戦略的に導入することの重要性を示しました。

ゼロトラストモデルでは、ネットワークに接続される全てのデバイスやアプリケーションが潜在的なリスク要因と見なされます。そのため、ゼロトラストの実装を開始する前に、全ての資産について包括的な監査を行うことが不可欠です。また、ユーザーの作業スタイルの多様化や、リソースへの厳格なアクセス制限が業務の効率性にどのような影響を与えるかも事前に評価しておく必要があります。

Googleによってゼロトラストモデルが注目されましたが、このセキュリティモデルは大企業に限定されるものではありません。小規模な組織においても、レガシーシステムの複雑な相互接続が存在しない場合が多いため、ゼロトラストの導入が容易になることがあります。

理想的には、ゼロトラストモデルは新たに構築されるインフラ(グリーンフィールド環境)で採用されるべきですが、既存の環境にも段階的に導入可能です。長期的な移行計画を策定し、徐々に既存のシステムに統合していくことが現実的なアプローチです。

ゼロトラストモデルの課題

ゼロトラストモデルには多くの利点がある一方で、その実装は簡単ではありません。技術的な複雑さに加えて、組織の文化的な変革が求められるためです。従来の「ファイアウォール内の領域は安全である」という認識を完全に捨てる必要があります。

特に、レガシーシステムを持つ企業にとって、ゼロトラストモデルの実装は難易度が高く、ネットワーク全体の脆弱性を引き起こす可能性もあります。また、ゼロトラスト環境は常に動的であるため、継続的な監視とメンテナンスが求められます。IT部門は、ユーザーの生産性を損なわないように、マイクロペリメーターとガバナンスポリシーを定期的に最適化し、更新し続けることが重要です。

データコンサルタントの視点: 資産の包括的な監査や業務への影響評価を強調し、企業のセキュリティ戦略におけるリスク管理の重要性を示しました。

技術と実装の現実性: グリーンフィールド環境でのゼロトラスト導入が理想的であることを述べつつも、既存システムへの段階的な移行の現実的なアプローチを提案しました。

継続的なガバナンス: ゼロトラストモデルの動的な性質を強調し、IT部門が定期的にシステムの監視、維持、最適化を行う必要性を明確にしました。

クラウド・ファーストの普及に伴う「境界防御」の課題と見直し

現在、多くの企業が新しいシステムを導入する際、「クラウド・ファースト」の方針を採用しています。この戦略は、業務効率や柔軟性の向上、コスト削減など多くのメリットをもたらす一方で、データやアプリケーションが複数の環境に分散することにより、従来の境界防御型セキュリティの限界が露呈しつつあります。企業がデジタル・トランスフォーメーション(DX)を推進する中で、ネットワークの境界が曖昧になることから、従来の境界防御モデルでは、セキュリティの万全を期すことが困難になってきています。

「ゼロトラスト」を軸とした新たなセキュリティ戦略

こうしたセキュリティの課題に対処するために、近年注目を集めているのが「ゼロトラストモデル」です。このモデルは、情報漏えいやマルウェア感染などのサイバー攻撃から組織を保護するための新たなアプローチとして、多くの企業が採用を検討しています。ゼロトラストモデルを導入することで、ネットワークへのアクセスが厳密に管理され、従業員や外部パートナーが企業システムやSaaSへアクセスする際に、認証情報が不正に取得された場合でも、適切な防御が可能となります。

ゼロトラスト実装に向けた「ID統合管理・認証」基盤の重要性

ゼロトラストの導入を進めるにあたり、まず第一歩として重要なのが「ID統合管理・認証」基盤の構築です。セキュリティ運用を担う現場において、ゼロトラスト関連のソリューションが各ベンダーから提供されている中、自社の業務特性や課題に適した製品・サービスの選定が難しいといった課題がしばしば浮上します。そこで、まずは厳格なアクセス管理に焦点を当て、その実現方法について具体的な導入手順を紹介します。

「クラウド・バイ・デフォルト」に基づくセキュリティ基盤の構築

さらに、企業がクラウドを前提としたシステム構築を進める中で、「クラウド・バイ・デフォルト」に基づくセキュリティの基本的な考え方を解説します。ゼロトラスト実装における具体的な手法として、IDaaS(Identity as a Service)のリーダー的存在である「Okta」の活用が有効です。Oktaを活用することで、ユーザビリティの向上とセキュリティの強化を両立させるだけでなく、管理者の運用負荷を軽減し、業務を止めない厳格なアクセス管理を実現できます。

ゼロトラストの重要性が増す現代のセキュリティ対策

クラウドサービス、モバイルデバイス、Wi-Fi、IoTといったインフラの発展により、企業内部と外部の境界がますます曖昧になっています。その結果、従来のゲートウェイ中心のセキュリティ対策では、もはや組織全体を保護することが難しくなっています。

ゼロトラストは、従来の信頼モデルを覆し、社内ネットワークにおいても全てのアクセスやエンティティを「信頼できないもの」として扱い、認証を必須とする考え方です。このアプローチでは、社内外を問わず、すべてのリソースに対して厳格なセキュリティ管理が求められます。

ゼロトラストの概念は、単にネットワークアクセスやID管理にとどまらず、エンドポイントデバイス、ユーザー、サービス、アプリケーション、サーバー、IoTデバイスなど、あらゆるエンティティがその信頼性を明示し、適切な認証を受けることが必要です。これにより、すべてのアクセスが検証され、潜在的な脅威から保護される環境が構築されます。

特に、ニューノーマル時代において、リモートワークが普及する中で、ゼロトラストのアプローチによるセキュリティ対策は、企業にとって一層重要な課題となっています。信頼性の確認や証跡としてのログ記録は、セキュリティ体制を強化するうえで欠かせない要素ですが、それに加えて、これらの管理タスクを自動化し、運用負荷を軽減することにも注目すべきです。

ゼロトラストの考え方を取り入れることで、企業はより強固で柔軟なセキュリティ環境を実現し、複雑化する脅威からの保護を確実にします。