目次

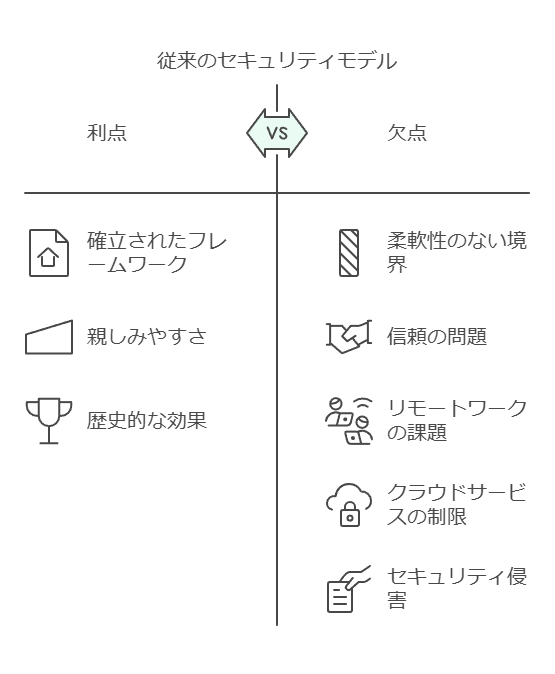

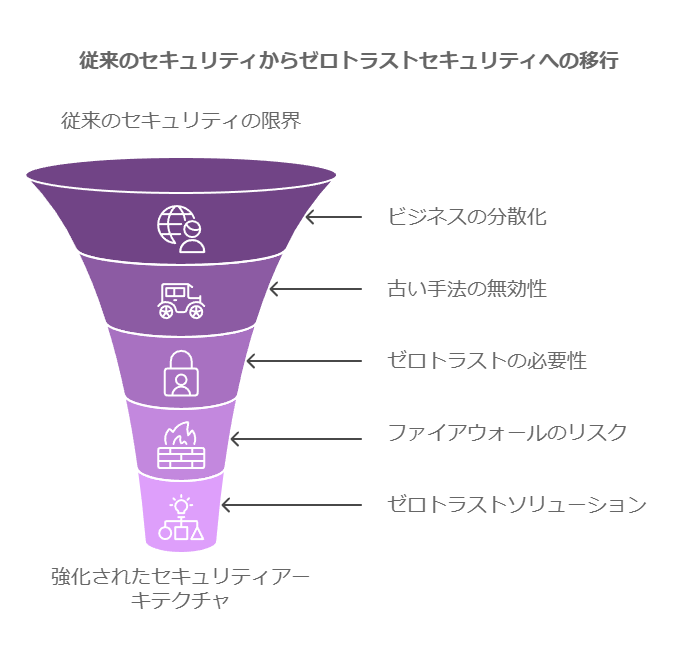

従来、ファイアウォールは企業ネットワークの中心的なセキュリティ要素として機能してきました。しかし、デジタル化が進み、ビジネスモデルが変革を遂げる中で、この長年頼りにされてきたセキュリティ対策が新たなリスクを引き起こす要因となっています。

従来の境界ベースのセキュリティアーキテクチャは、ファイアウォールとVPNを中心に構築されており、「境界」や「信頼ゾーン」といった概念に基づいていました。内部に存在するユーザーやアプリケーションは信頼され、外部のものは不正と見なされる仕組みです。このモデルは、社内リソースにアクセスするユーザーが物理的に境界内に存在する時代には効果的でした。

変化するビジネス環境

しかし、ファイアウォールが導入された当時と比較して、現在のビジネス環境は劇的に変化しました。リモートワークやクラウドサービスの普及により、従業員やアプリケーションは社内に限らず、どこからでもアクセス可能となっています。このように、従来は例外的とされていた外部ユーザーやリソースの利用が常態化しており、境界の拡張によってセキュリティを担保する手法は限界を迎えています。

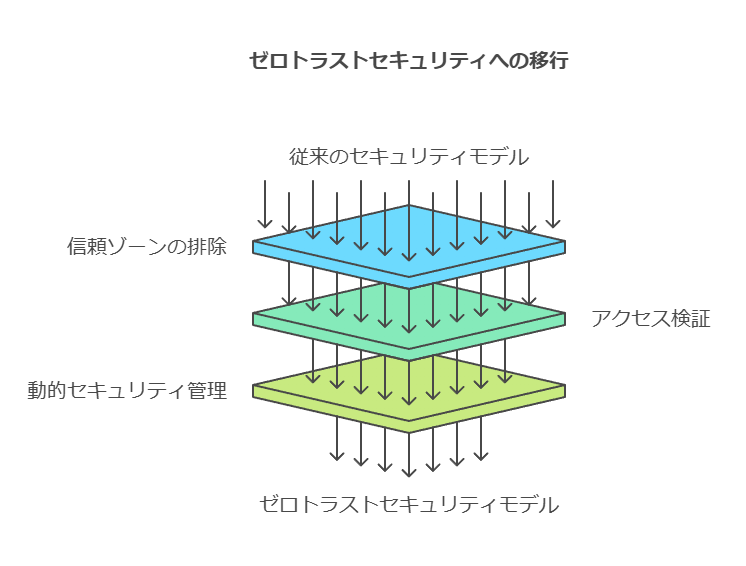

信頼ゾーンの無効化とゼロトラストモデルの必要性

アプリケーションやユーザーが分散し、境界の内外という区別が曖昧になる中で、「信頼ゾーン」という概念はもはや意味を持ちません。これにより、企業はゼロトラストセキュリティモデルへの移行を余儀なくされています。ゼロトラストは、「誰も信頼しない」という前提に基づき、アクセスリクエストごとに検証を行い、動的かつ継続的にセキュリティを管理するアプローチです。

従来の方法論のリスクと新たなアプローチ

ファイアウォールやVPNに依存した従来のセキュリティでは、真のゼロトラストを実現することは困難です。さらに、これらを無理にゼロトラストに適用しようとすると、かえって新たなセキュリティリスクが生じる可能性があります。本ホワイトペーパーでは、クラウドやモバイル環境において従来型のファイアウォールが抱える5つのリスクについて考察し、これらをゼロトラストアプローチによってどのように解決できるかを具体的に説明します。

ポイント

- 境界ベースのセキュリティが抱える限界

- ビジネスの分散化による従来のセキュリティ手法の無効化

- ゼロトラストモデルの導入の必要性とそのメリット

- 従来のファイアウォールがもたらすリスク

- 最新のゼロトラストソリューションによる代替案

この文章をデータコンサルタント視点で書き直すと、デジタル時代におけるセキュリティアーキテクチャの進化を説明し、ゼロトラストモデルへの移行の必要性をデータ主導で示す内容になります。

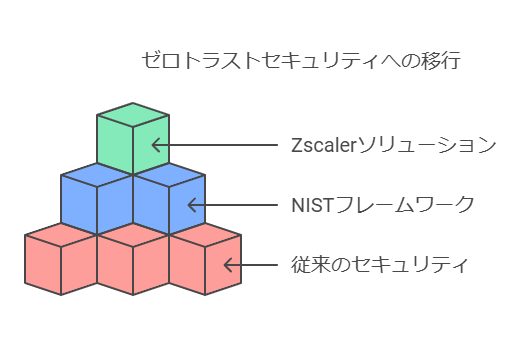

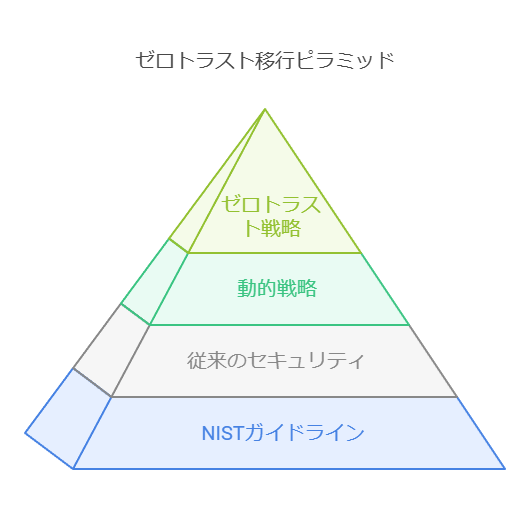

NIST Special Publication 800-207のゼロトラスト定義に基づくアプローチ

NIST Special Publication 800-207のガイドラインは、セキュリティアーキテクトやその他のセキュリティ担当者に対し、ゼロトラストアーキテクチャーの基本コンポーネントを理解させるための重要なリソースです。これにより、各組織はゼロトラストモデルに沿ったセキュリティプロセスを設計・実装できるようになります。連邦政府機関は長期にわたり、従来の境界ベースのセキュリティから、よりきめ細かく動的な条件に基づくゼロトラスト戦略への移行が求められてきました。

現在、クラウドやリモートワーク環境の拡大に伴い、このアプローチを採用する組織が増加しています。Zscalerのゼロトラストアーキテクチャは、この基本原則に忠実に設計されており、以下のポイントで組織のセキュリティを強化します。

1. コンテキストに基づいたID確認 (ネットワークアイデンティティガバナンス)

Zscalerプラットフォームは、ユーザーのIDやコンテキストに基づいて、アクセスを細かく制御します。これには、IdP(アイデンティティプロバイダ)、場所、デバイスの状態、その他の属性が含まれ、これらの情報に基づき適切なアクセス権を付与します。

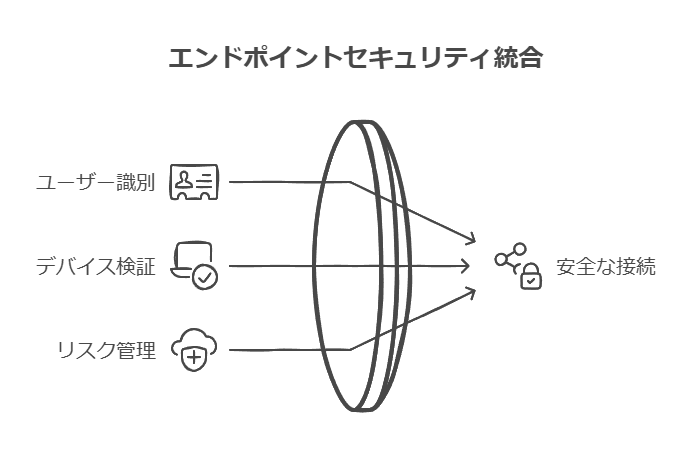

2. ユーザーとデバイス間のリスク制御 (エンドポイント保護)

Zscalerは、エンドポイントデバイスのIDを検証し、接続をモニタリングすることでセキュリティを強化します。インサイドアウト接続(例: アプリケーションからユーザーへのマイクロトンネルなど)を通じて、安全な接続を提供し、エンドポイントのセキュリティ状況を把握した上で接続を許可します。

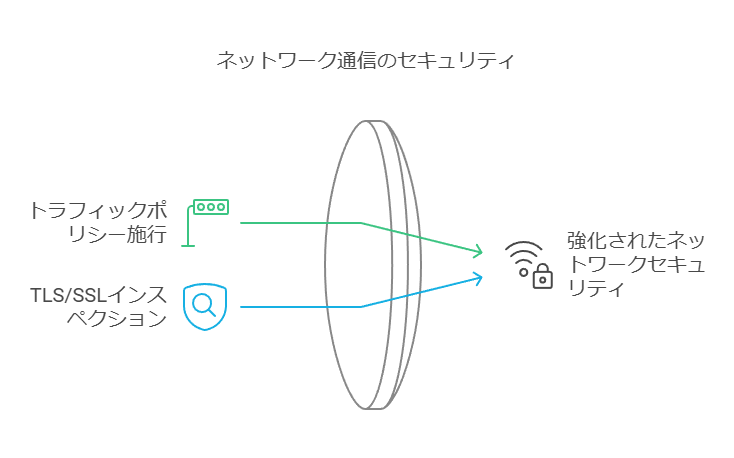

3. トラフィックのポリシー施行 (データフロー管理)

Zscalerプラットフォームは、ネットワークトラフィックに沿ったポリシーを施行し、全通信においてTLS/SSLインスペクションを実行します。これにより、送信元と宛先のデータフローが常に安全であることを確保します。また、エンドポイントの特性を監視・報告し、組織のセキュリティ標準への準拠を徹底しています。

データコンサルタントの視点での考察:

セキュリティの強化と柔軟性

NISTのゼロトラストアーキテクチャーを基盤にすることで、Zscalerは、クラウドやモバイルデバイスを活用する現代の企業に適したセキュリティを提供します。特に、ユーザーのアイデンティティやアクセスするコンテキストに基づいたセキュリティ制御は、従来の境界ベースのセキュリティよりも柔軟かつ高度な保護を実現します。

エンドポイントの保護とリスク管理

エンドポイントのセキュリティを重視するZscalerのアプローチは、リモートワークが増加する現代の企業において非常に重要です。デバイスの状態を確認し、適切なリスク管理を行った上で安全な接続を確立する仕組みは、攻撃対象領域を最小化する上で効果的です。

データフローの可視性とコンプライアンス

データフローに沿ってポリシーを適用し、TLS/SSLインスペクションを行うZscalerの技術は、企業がセキュリティとコンプライアンスを両立するために不可欠です。特に、エンドポイントの動作やポリシーの適用状況をリアルタイムで監視する能力は、コンプライアンスの厳しい業界での導入を加速させるでしょう。

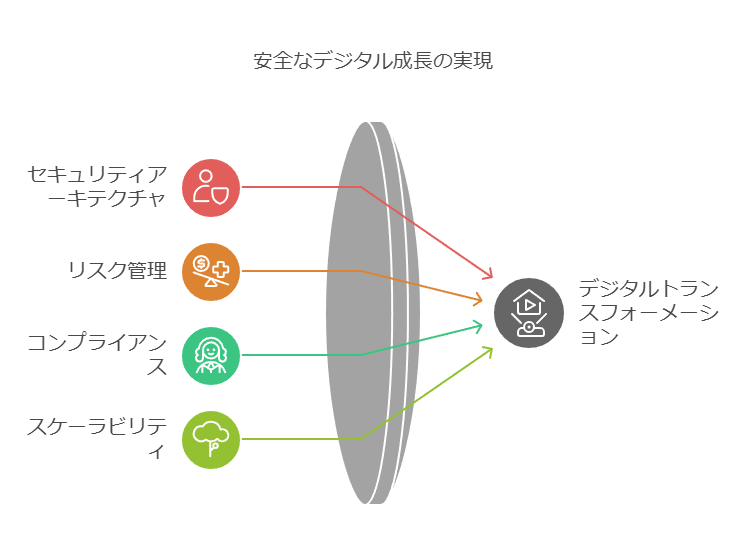

効率化と拡張性

Zscalerのゼロトラストアプローチは、単なるセキュリティ対策に留まらず、企業のデジタルトランスフォーメーションを支援する役割も果たします。ネットワークに対する負荷を減らし、IT部門の負担を軽減しながら、スケーラブルで堅牢なセキュリティインフラを構築できる点は、企業の競争力を高める要因となります。

セキュリティの主要な要素

ネットワークアイデンティティガバナンス

リソースの認証・認可は動的に行われ、アクセス前に厳密に管理されます。これはアクセス制御の中核であり、リアルタイムでの意思決定が求められます。

エンドポイントの保護

すべてのデータソースやコンピューティングサービスは、リソースとして認識され、それぞれのセキュリティ状態を監視し、整合性を確保する必要があります。これはエンドポイント管理や資産追跡の重要性を強調しています。

データフローの保護

すべての通信は、ネットワークの内部外部を問わず、暗号化やその他の手段でセキュリティが保たれる必要があります。これにより、エンタープライズリソースへのアクセスは、セッションごとに厳密に制御されます。

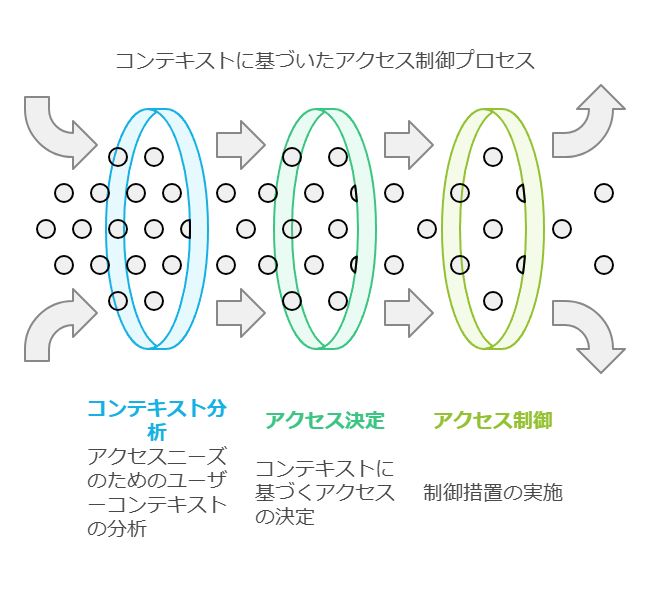

動的ポリシーによるアクセス制御

アクセスの許可は、クライアントIDやアプリケーション、接続元のデバイス状態、環境条件など、動的に変化するポリシーによって決定されます。このため、企業は可能な限り多くのデータを収集し、リアルタイムでセキュリティを強化します。

データ損失防止 (DLP) の実装に向けたガイダンス

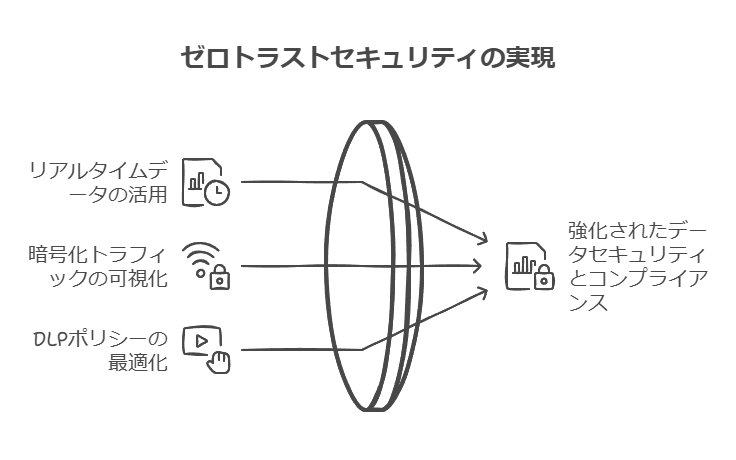

ゼロトラスト戦略において、データ損失を防止するための基本は、ネットワーク全体のトラフィックを包括的に監視することです。暗号化された通信を含むすべてのトラフィックをインスペクションし、視覚化のギャップを埋めることで、DLPの効果を最大化します。

具体的には、データを復号化し、ユーザーのコンテキスト(ジオロケーション、IPアドレス、デバイス状態、時間帯など)を元に接続の承認を行います。ゼロトラストアーキテクチャに基づいたDLPポリシーは、場所を問わずユーザーに対して高速かつ一貫したセキュリティを提供することで、移動中のデータも安全に保護します。

具体的なアクションアイテム

企業がゼロトラストを導入する際、データコンサルタントとして以下の点を提案します。

リアルタイムデータの活用:エンドポイントやネットワークの状態を常に監視し、動的なポリシーに基づくアクセス制御を強化。

暗号化トラフィックの可視化:すべての通信データをインスペクションし、暗号化されたデータも確実に保護。

DLPポリシーの最適化:動的なデータフローに対応できるように、セッションごとのアクセス制御とセキュリティを強化。

ゼロトラストの導入は、動的なポリシー管理とリアルタイムでのデータ監視が鍵です。企業は、データ損失を防止しつつ、強固なセキュリティ態勢を確立するために、ゼロトラストの原則に基づいたアプローチを実施する必要があります。

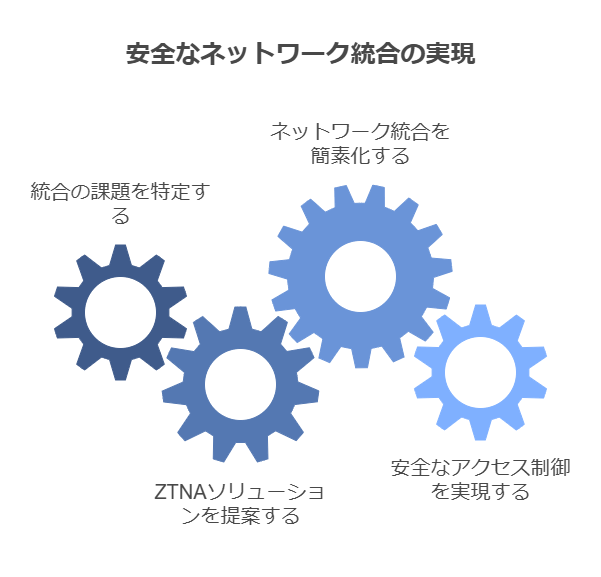

ゼロトラスト問題の明確化

M&A(合併・買収)や企業の分割を進める際、ネットワーク統合が大きな課題となります。特に、ネットワークアドレス変換(NAT)を活用して重複するIPアドレスを統合しなければならない場合、移行プロセスが複雑化し、結果的に遅延や統合失敗のリスクが増加します。ウォール・ストリート・ジャーナルによれば、M&Aに伴うIT統合の70%が初期段階での問題によって失敗していることが指摘されています。

データコンサルタント視点での解決策提案

このような課題に直面する企業に対して、データコンサルタントとして提案できる解決策は、ゼロトラストネットワークアクセス(ZTNA)の導入です。ZTNAを活用することで、複雑なネットワーク統合をシンプル化し、迅速かつ安全なアクセス制御を実現します。また、クラウドベースのセキュリティプラットフォームを導入することで、従来のネットワーク統合の問題を克服し、円滑な移行を支援します。

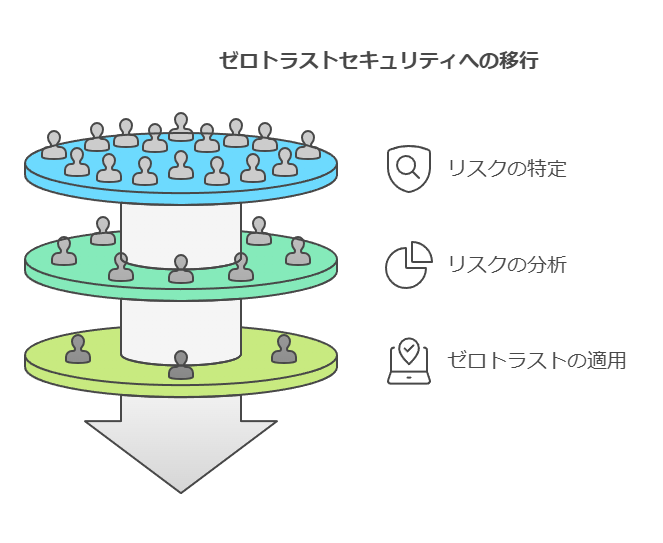

トランスフォーメーションへの段階

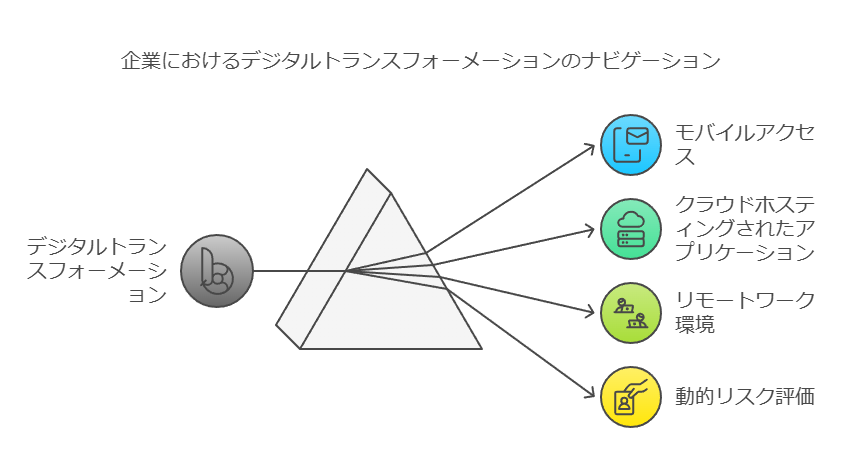

デジタルトランスフォーメーションに向けた企業の変革は、これまで以上に多様な要素に依存しています。モバイルアクセス、クラウドホスティングされたアプリケーション、リモートワーク環境の拡大など、働き方や技術環境は急速に進化しています。このような変化に対応するためには、企業のアプリケーション、ネットワーク、セキュリティのすべてを再考し、デフォルト拒否の脅威モデルをベースにした動的なリスク評価を導入する必要があります。

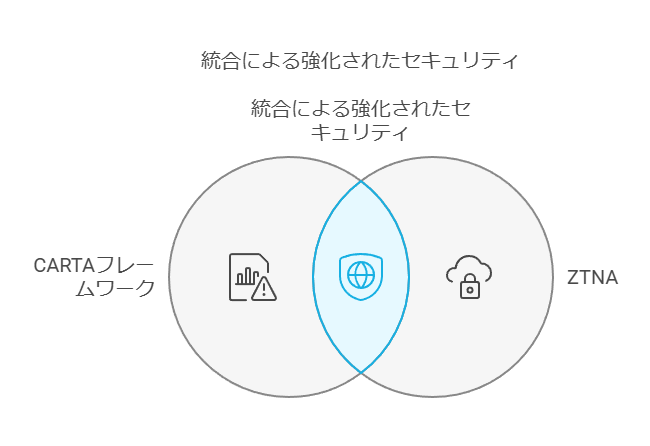

CARTAフレームワークの解説と推奨事項

企業がデジタルトランスフォーメーションを成功させるためには、ガートナー社の「Continuous Adaptive Risk and Trust Assessment(CARTA)」フレームワークを適用し、リアルタイムでリスクを評価・管理するアプローチが求められます。このフレームワークに基づき、ZTNAを組み合わせることで、クラウド環境に最適なセキュリティを実現します。

ZTNAは、クラウド上のアプリケーションやネットワークリソースに対して安全でスムーズなアクセスを提供するだけでなく、脅威に応じた適応型のセキュリティを実装するため、セキュリティと業務の両面でメリットがあります。

ゼットスケーラーについて

ゼットスケーラーは、クラウドファーストなアプローチを採用し、企業のデジタルトランスフォーメーションを支援するセキュリティプラットフォームを提供しています。代表的なサービスである「Zscaler Internet Access」および「Zscaler Private Access™」は、ユーザーとアプリケーション間で高速かつセキュアな接続を実現し、デバイスや場所、ネットワークに依存しない柔軟なアクセスを可能にします。

ビジネスにおける実践的な価値の強調

ゼットスケーラーのサービスは100%クラウドベースで提供されているため、従来のオンプレミス型ソリューションと比較して、高い柔軟性、強力なセキュリティ、優れたユーザー体験を提供します。185か国以上で運営され、数千社の企業がこのマルチクラウド対応のセキュリティプラットフォームを活用して、サイバー攻撃やデータ損失から保護されています。

ゼットスケーラーのクラウドセキュリティサービスは、M&Aや分社化においてITインフラの迅速な統合を可能にし、シャドーITや不正アクセスの防止に役立つだけでなく、コスト削減や効率向上の面でも大きな価値を提供します。

データコンサルタントとして、企業がM&Aやデジタルトランスフォーメーションの過程で直面するセキュリティ課題や統合の複雑さを克服するためには、ゼットスケーラーのようなクラウドベースのセキュリティソリューションの導入が不可欠です。ZTNAとCARTAフレームワークを活用し、柔軟かつセキュアなネットワークを構築することで、変化するビジネス環境にも迅速に対応し、持続的な成長を実現します。

ゼロトラストの基本定義を明確化

ゼロトラストモデルは、「すべてのアクセスは信頼できない」という前提からスタートし、アクセスの許可はアイデンティティ(誰が)とコンテキスト(いつ、どこで、どのデバイスから)に基づいて決定されます。従来の境界型セキュリティとは異なり、ゼロトラストではアクセスの信頼は動的かつ個別に評価され、エンティティやその接続の条件が変化するたびにセキュリティポリシーが自動的に調整されます。このため、企業は常に最小限のアクセス権を付与し、過剰な権限やセキュリティリスクを避けることができます。

データコンサルタント視点での具体的なメリットの強調

この動的なアプローチにより、セキュリティやITチームは、リアルタイムで変化するリスクに対応しつつ、従来の固定的なアクセス管理モデルによる負担を軽減できます。具体的には、エンドポイントやネットワーク環境の変化を常に監視し、予測不可能な攻撃や内部不正にも迅速に対応できるため、ビジネスの持続的な運営を支援します。

条件付きアクセスのビジネス価値

ゼロトラストの重要な特徴は、条件付きアクセス制御による柔軟で細やかなセキュリティ管理です。例えば、管理者は、信頼されたネットワークや特定の地理的範囲からのアクセスのみを許可し、多要素認証を通過したユーザーに限って業務アプリケーションへのアクセスを付与できます。さらに、不審なデバイスや未知の場所からのアクセスは自動的にブロックされるため、外部からの攻撃や内部不正のリスクを効果的に管理できます。このように、アクセスは常にコンテキストに基づいて動的に評価され、リスクに応じて信頼が再確認されます。

データコンサルタントとしては、このようなセキュリティ機能を導入することで、ビジネスのリスクを低減し、コンプライアンス要件を確実に満たすだけでなく、攻撃の範囲を最小化することが可能であるとアドバイスできます。

クラウドセキュリティの統合と効率化を強調

ゼロトラストの導入により、企業は複雑なネットワーク構成や多くの物理ハードウェアに依存することなく、シンプルかつ統合的なセキュリティ管理が実現できます。すべてのSaaS、インターネット、プライベートアプリケーションに対して一貫した保護を提供し、従来のMPLSネットワークに依存しないため、コスト削減と運用効率の向上が期待できます。

さらに、単一の管理プラットフォームを使用することで、すべてのセキュリティポリシーを中央で管理し、企業全体のセキュリティを一元的に強化できます。データセンターへのトラフィックバックホールが不要になるため、ユーザー体験が向上し、運用の複雑さも大幅に軽減されます。

データコンサルタントとして、企業がゼロトラストを導入することで、セキュリティの複雑さを解消し、クラウド環境への移行をスムーズに実現できる点を強調します。これにより、業務効率の向上と運用コストの削減が見込めるため、デジタル時代における競争力を高める効果的なソリューションとなります。

最終的なまとめ

ゼロトラストは、動的でコンテキストに基づくアクセス制御を提供し、企業のセキュリティ戦略を大きく進化させます。管理の簡素化、コスト削減、セキュリティの強化を実現するために、統合されたゼロトラストソリューションを導入することは、現在のデジタル変革時代において不可欠な要素です。

インライン型のゼロトラストソリューションは、シャドーITの検出と管理を可能にします。

ブラウザの分離技術を使用することで、Webベースの脅威やデータ損失からの保護が行われ、パフォーマンスに影響を与えることなく、管理されていないデバイスからのアクセスも許可されます。

この技術は、セッションをコンテナ化された環境で分離し、データをピクセルとしてストリーミングすることで機能します。これにより、BYOD(個人デバイスの業務利用)が可能になり、データのダウンロード、コピー、貼り付け、印刷による漏洩を防ぎます。

また、アウトオブバンドDLP(データ漏洩防止)と高度な脅威保護(ATP)を通じて、クラウド上の危険なファイル共有やマルウェアを修復し、致命的な設定ミスやコンプライアンス違反、アクセス権限の誤設定も解消します。

ゼロトラストは、インターネット、SaaS、パブリッククラウドのアプリケーション全体に対して、一貫したセキュリティを提供し、ユーザーのデバイスに依存せず、暗号化されたトラフィックやデータを保護します。

ビジネス価値を強調

技術的な詳細を整理した上で、なぜこのソリューションがビジネスにとって重要なのかを強調する方向に変更します。

ゼロトラストのインラインソリューションは、企業が抱えるシャドーIT問題を包括的に解決し、ブラウザの分離技術によって、Webベースの脅威やデータ損失リスクから企業を守ります。特に、パフォーマンスに影響を与えることなく、管理外デバイスの安全な利用を可能にするため、リモートワークやBYOD環境にも最適です。

コンテナ化された環境での分離セッションは、データを安全にピクセル単位でストリーミングし、ダウンロードやコピー、貼り付け、印刷による情報漏洩を防止します。これにより、従業員がどのデバイスを使用しても、企業データの安全が確保されます。

さらに、アウトオブバンドのDLPと高度な脅威保護により、クラウド上の危険なファイル共有やマルウェアを検出・修正し、コンプライアンス違反や致命的な設定ミスも迅速に修正します。

ゼロトラストは、インターネットやSaaS、パブリッククラウドを含むすべてのアプリケーションに対して一貫したセキュリティを提供し、あらゆる環境下で暗号化されたトラフィックやデータを保護するため、ビジネスの安全性を最大限に引き上げます。

テクノロジーの重要性を強調

最後に、技術的な利点をビジネス目標に合わせて強調します。

ゼロトラストアーキテクチャは、ユーザーやデバイスを企業ネットワークに接続するのではなく、アプリケーションに直接接続させることで、脅威の水平方向への移動を防ぎます。これにより、従来の複雑なネットワークセグメンテーションが不要になり、脅威がネットワーク内で他のデバイスやアプリケーションに拡散するリスクを軽減します。

ゼロトラストのアプローチは、ユーザーだけでなく、IoTデバイスやアプリケーション同士の通信にも適用され、組織内のすべての接続を保護します。例えば、クラウドやデータセンターに存在するアプリケーション同士が、安全かつセキュアに通信できるため、セキュリティリスクが大幅に低減されます。

これにより、企業はビジネスの柔軟性を保ちながら、常に高いレベルのセキュリティを維持し、ネットワークセグメント全体にわたる脅威の拡散を効果的に防止できます。

このプロセスにより、文章の技術的な背景を保ちつつ、ビジネスインパクトを強調し、クライアントにとっての価値を明確にすることができました。

クラウドベースのゼロトラストソリューションは、セキュリティコントロールをクラウドに直接配置し、ユーザーやアプリケーションの場所に依存せずに一貫した保護を提供します。このソリューションは、すべてのユーザー、クラウド、ワークロードを可視化し、運用の効率化とトラブルシューティングの迅速化を実現します。

クラウドへの移行により、従来のファイアウォールやセキュリティハードウェアの購入・管理・保守といった負担が軽減され、ITチームは他のプロジェクトにリソースを集中できます。さらに、ユーザーやアプリケーションが増加しても、クラウドベースのゼロトラストソリューションはスケーラブルであり、迅速に対応できる点が大きな利点です。

問題点の明確化と代替案の提示

従来のセキュリティアプローチが抱える課題を具体的に示し、その代替としてゼロトラストを強調します。

従来のファイアウォール、MPLS、VPN、または仮想アプライアンスを利用してゼロトラストを実現することは、現実的ではありません。なぜなら、境界ファイアウォールを導入してすべてのユーザー、アプリケーション、デバイスに一貫したセキュリティを提供するのは、運用が非常に複雑で、コストも高くなりがちだからです。

さらに、これらのセキュリティポリシーを展開・管理するために人員を大幅に増やす必要があり、硬直した運用体制が発生します。加えて、ハードウェアや仮想ファイアウォールを追加する場合、最悪の事態に備えたキャパシティプランニングが必要ですが、これも過剰な帯域幅やセキュリティ容量の消費につながり、非効率的な運用となります。

データ駆動型の説明を強化

キャパシティプランニングの複雑さや従来のアプローチの限界を、データに基づいて説明します。

キャパシティプランニングの過程では、CIOやCISOが将来のトラフィック増加を正確に予測し、ハードウェア要件やMPLSを利用したデータセンターへのトラフィック検査にかかる帯域幅コストを計画しなければなりません。ネットワークニーズを過小評価すればパフォーマンス低下のリスクがあり、逆に過大評価すれば余計なコストが発生し、機器がアイドル状態になる可能性があります。

さらに、各拠点に同等のセキュリティアプライアンスを配置することは非現実的であり、結果としてインフラ全体に分散された複数の製品が混在することになります。この分散管理によって、セキュリティデバイスからのログ収集と管理が煩雑化し、重要な情報が見落とされるリスクが増大します。事実、運用担当者の75%がファイアウォールの管理やアップグレードに課題を感じています。

ゼロトラストの価値提案の強調

従来の課題を受けて、ゼロトラストがどのようにそれらを解決するかを明確にします。

ゼロトラストアプローチは、これらの課題に対する効果的な解決策を提供します。クラウドベースのゼロトラストソリューションは、ファイアウォールやハードウェアに依存することなく、セキュリティをクラウド上で一貫して提供するため、コスト削減と運用の簡素化を実現します。また、ユーザー数やアプリケーションの増加に対しても柔軟に対応可能であり、キャパシティプランニングの負担も軽減されます。

これにより、ITチームは運用コストを最適化しながら、高度なセキュリティを維持し、他の戦略的プロジェクトに集中できるようになります。

このプロセスにより、従来の課題を具体的に提示し、ゼロトラストの導入によるメリットをデータに基づき、ビジネスインパクトを強調する形で改善しました。

これは、セキュリティ管理における課題のほんの一部です。現在の断片化されたセキュリティアプローチでは、担当者は異なるサブスクリプションや管理プラットフォームを使用し、複数のポリシーを実装しなければなりません。また、ネットワークセグメンテーションによって異なるゾーンを個別に管理し、ユーザーやアプリケーション、場所ごとに分散された可視性を統合する作業も求められます。

さらに、ITスタッフは異なるファイアウォールやセキュリティアプライアンスのコレクションを管理し、パッチ適用、セキュリティ更新、ハードウェアのリフレッシュをフルタイムで行う必要があり、その結果、リソースが分散し生産性が低下します。最終的に、これらの管理にかかるコストが増大し、長期的には維持が困難になります。

ゼロトラストによる課題解決の提案

ゼロトラストアーキテクチャがこれらの問題をどのように解決するかを明確に説明し、従来のセキュリティ手法との違いを強調します。

ゼロトラストアーキテクチャは、従来の「ハブアンドスポーク」型ネットワークや「キャッスル&モート(城と堀)」型セキュリティから脱却し、アプリケーションとの直接接続を実現します。これにより、セキュリティリスクを軽減しつつ、ユーザーにとってより優れたエクスペリエンスを提供します。

効果的なゼロトラストプラットフォームは、エッジでインラインにポリシーを適用するため、余計な経路(ホップ)を通過する必要がなく、アプリケーションとの直接接続が可能です。この直接ピアリングにより、可用性とキャパシティに基づいた迅速で安定した接続を実現します。

テクノロジーとパフォーマンスの利点を強調

ゼロトラストアーキテクチャが、どのようにしてパフォーマンスの問題を解決するのかを技術的に説明し、そのビジネス上のメリットを強調します。

ゼロトラストプラットフォームはデータパス内で動作し、すべての接続をリアルタイムで監視します。これにより、パフォーマンスの問題を自動的に特定し、修正することが可能です。特に、Microsoft TeamsやZoom、UCaaS(Unified Communications as a Service)などの低遅延が求められるアプリケーションに対しては、この監視機能が不可欠です。

デジタルエクスペリエンス監視(DEM)機能により、これらのアプリケーションのパフォーマンスを継続的に監視し、問題を迅速に特定・修正することができるため、ユーザーが気づく前に問題を解決できます。この結果、社員のコラボレーションが向上し、生産性の向上にも寄与します。

ビジネスインパクトと生産性向上の結論

技術的な利点をもとに、ゼロトラスト導入によるビジネス上のメリットを強調します。

このように、ゼロトラストアーキテクチャは、従来の複雑なセキュリティ管理を解消し、パフォーマンスの向上とセキュリティリスクの軽減を両立します。これにより、IT部門の管理負担を軽減し、他の戦略的プロジェクトに集中できるようになります。最終的には、従業員の生産性向上と、企業全体のセキュリティ態勢の強化を実現することが可能です。

この段階的なプロセスにより、技術的な課題を明確にし、ゼロトラストの導入によって得られるビジネスメリットをわかりやすく説明しました。

ゼロトラストの基本概念とHashiCorp Vaultの役割を明確化

最初にゼロトラストの基本的な原則を再確認し、それに対してHashiCorp Vaultがどのように寄与するのか、具体的なユースケースを強調します。

ゼロトラストの堅固な基盤:HashiCorp Vaultによるセキュアなアクセスとデータ保護

ゼロトラストモデルでは、ネットワーク内外のすべてのリソースに対して「信頼しない」という前提に立ち、常に認証と認可を行い、必要最低限のアクセス権を付与します。このアプローチにおいて、HashiCorp Vaultは、セキュアなアクセス管理とデータ保護を実現するための不可欠なツールです。

Vaultの機能をビジネス的な視点で再構築

Vaultが提供する具体的なセキュリティ機能を、ビジネスにおけるメリットとして説明します。技術的な内容だけでなく、その結果として得られるリスク低減や運用上の効率化についても触れます。

1. セキュアなアイデンティティとアクセス管理

Vaultは、ユーザーやアプリケーションの認証後、細かなアクセス制御ポリシーに基づいて権限を付与します。この機能により、リソースへのアクセスは必要最小限に制限され、特権や権限の過剰なエスカレーションを防止できます。これにより、セキュリティリスクが大幅に低減され、コンプライアンス要件への準拠が強化されます。

2. 秘密情報の安全な管理

APIキーやデータベースのパスワードなどの重要な認証情報は、Vaultで暗号化して安全に管理されます。これにより、秘密情報の漏洩リスクを低減し、認証情報が不正に使用されるリスクが回避されます。加えて、組織内でのセキュリティ統制が一元化され、運用効率が向上します。

3. ダイナミックシークレットの活用

Vaultは一時的かつ有効期限付きのアクセス権を生成するダイナミックシークレット機能を提供します。この機能により、アクセスの範囲や期間を最小限に抑え、長期間にわたる認証情報の無制限なアクセスを防ぎます。結果として、セキュリティの強度がさらに向上し、運用の柔軟性も確保できます。

4. 高度な監査機能

Vaultは、すべてのアクセスと変更を詳細に記録する監査機能を提供します。これにより、セキュリティインシデントの迅速なトラブルシューティングが可能になり、コンプライアンス監査やセキュリティポリシーの厳格な適用を支援します。

課題を具体的に挙げ、解決策を示す

ゼロトラストの導入に伴う課題をより具体的に記述し、技術的・人的リソースの課題を特定した上で、解決策や準備が必要な要素を示します。

ゼロトラスト導入に伴う課題と考慮すべきポイント

高度な専門知識の必要性

ゼロトラストの概念や実装には、専門的なセキュリティ知識が求められます。したがって、組織内にこの分野の専門家を確保する必要があります。対策としては、内部リソースの強化だけでなく、外部のコンサルタントやパートナーとの連携も考慮すべきです。

既存システムとの統合

ゼロトラストは従来のセキュリティインフラや既存のアプリケーションと統合する際に互換性の問題が発生することがあります。このため、既存システムとの相互運用性を慎重に評価し、段階的な導入と移行計画が必要です。

ユーザーエクスペリエンスの悪化

厳格な認証プロセスやアクセス制御が導入されることで、ユーザーが手続きに時間を要し、利便性が低下する可能性があります。これに対しては、シングルサインオン(SSO)や適応型認証(リスクベース認証)の導入など、ユーザーエクスペリエンスを損なわない仕組みを設けることが重要です。

ビジネスインパクトの明示

技術的な課題だけでなく、これらのソリューションがどのようにビジネスに影響を与えるか、投資対効果やリスク低減を強調します。

ゼロトラストの導入は、セキュリティリスクの低減や運用の効率化、そして将来的な拡張性を考慮した重要な投資です。特に、HashiCorp Vaultを活用することで、セキュリティの統制を強化しつつ、リソースの最適化と長期的なコスト削減を実現することができます。組織は適切な専門知識を持つチームを育成・確保しながら、段階的な導入を進めることで、セキュリティ強化とビジネスの成長を同時に達成できるでしょう。

このように、技術的な要素とビジネスインパクトをわかりやすく整理し、ゼロトラスト導入の意義を具体的に説明しました。

ゼロトラスト導入に伴う運用コストの管理と最適化

ゼロトラストモデルの導入は、セキュリティ強化を目的としていますが、運用コストの増加を伴う可能性があります。これは、システム管理や監視、認証プロセスの自動化に必要なツールの導入や、セキュリティポリシーの継続的な更新を必要とするためです。

しかし、ゼロトラストによる投資は、長期的なセキュリティリスクの軽減や、サイバー攻撃による損失リスクを大幅に削減できるため、トータルコストとしてはむしろ効率的です。特に、データ漏洩やサービス停止による金銭的損失を未然に防ぐことができれば、投資対効果(ROI)は高くなると予測されます。

コスト増加の主な要因

認証・認可のシステム導入: シングルサインオン(SSO)や多要素認証(MFA)などの導入により、運用コストは初期投資として増加しますが、これによりセキュリティインシデント対応のコストが減少します。

ネットワーク監視の強化: 全ての通信を保護し、リアルタイムでの監視や分析が求められるため、適切なログ管理ツールやデータ可視化ソリューションの導入が必要です。

インフラストラクチャの拡張とスケーラビリティ: ゼロトラストアーキテクチャを実装するには、クラウドインフラの最適化が必要となり、これによりコストが発生します。ただし、クラウドインフラのスケーラビリティを活用することで、将来的な拡張時のコスト増加を最小限に抑えることが可能です。

変化に対する適応と組織文化の改善

ゼロトラストの導入は、単なる技術的なシフトに留まらず、組織全体の文化やプロセスに大きな影響を与える可能性があります。特に、部門ごとに異なるセキュリティポリシーや、従来の境界型防御モデルに慣れ親しんだ従業員にとって、ゼロトラストへの移行は混乱や抵抗を引き起こすことが予想されます。

対応策

スキル育成と人材確保: ゼロトラストの導入を成功させるためには、ゼロトラストの概念や技術に精通した専門家を育成・確保することが不可欠です。また、外部の専門家やコンサルタントを一時的に活用することで、移行期間中のスムーズな実行をサポートできます。

段階的導入と自動化の推進: ゼロトラストを組織全体に導入する際、いきなり全てをゼロトラスト化するのではなく、最もリスクの高い領域や最も影響が少ない部分から段階的に実行することが推奨されます。また、可能な限りセキュリティプロセスを自動化し、運用の負担を軽減することも重要です。

NIST SP800-207によるゼロトラストの基本原則

ゼロトラストアーキテクチャの考え方は、米国国立標準技術研究所(NIST)のSP800-207ガイドラインに準拠しています。これには、以下の7つの基本原則が含まれます。

すべてのデータソースとコンピューティングサービスをリソースとみなす

どのデータも貴重なリソースであり、適切な保護が必要です。

ネットワークの場所に依存せず、すべての通信を保護する

社内外の境界を問わず、常に通信を暗号化し、安全性を確保します。

企業リソースへのアクセスはセッション単位で付与する

必要なリソースへのアクセスは、一定期間に限定して提供し、権限のエスカレーションを防ぎます。

動的ポリシーに基づいたアクセス制御

クライアントアイデンティティ、アプリケーション、デバイス状態などを基にした動的なアクセス管理により、リアルタイムでセキュリティリスクに対応します。

すべての資産の整合性とセキュリティ動作を監視する

資産の状態を常に監視し、異常が発生した際には迅速に対処できる体制を構築します。

厳格な認証と認可の徹底

すべてのリソースへのアクセスは厳格な認証と認可を経て行われ、アクセスが許可される前にチェックされます。

ネットワーク全体の情報収集と改善

ネットワーク、資産、通信に関するデータを収集し、セキュリティの改善に役立てます。

導入に伴う留意点

認証・認可の徹底

ユーザーやデバイスの特定を厳密に行い、必要最小限の権限のみを付与することで、リスクを最小化します。

クラウドのセキュリティ対策

クラウド環境への移行を前提とした新たなセキュリティ設計が求められます。特に、境界型の防御から脱却し、ゼロトラストアプローチに基づいた防御が必要です。

デバイスセキュリティ

増加するリモートワークに対応し、各デバイスごとのセキュリティ対策を講じることが重要です。デバイスがサイバー攻撃の踏み台となるリスクを避けるためにも、デバイスごとの適切な保護が求められます。

ログ管理と可視化

サイバー攻撃が高度化する中で、膨大な量のログデータを効率的に管理・分析し、潜在的な脅威を特定することが求められます。ログの可視化ツールの導入は、攻撃経路の特定や影響範囲の迅速な調査に役立ちます。

このように、ゼロトラストの運用コストと変化への対応をデータコンサルタントの視点から整理し、コスト増加に対するリスク管理と、段階的な導入による適応を促進する方法を提案しました。また、NISTガイドラインに基づくセキュリティ原則を強調し、導入の実践的な注意点を明示しています。