目次

ゼットスケーラーのクラウドセキュリティプラットフォーム概要

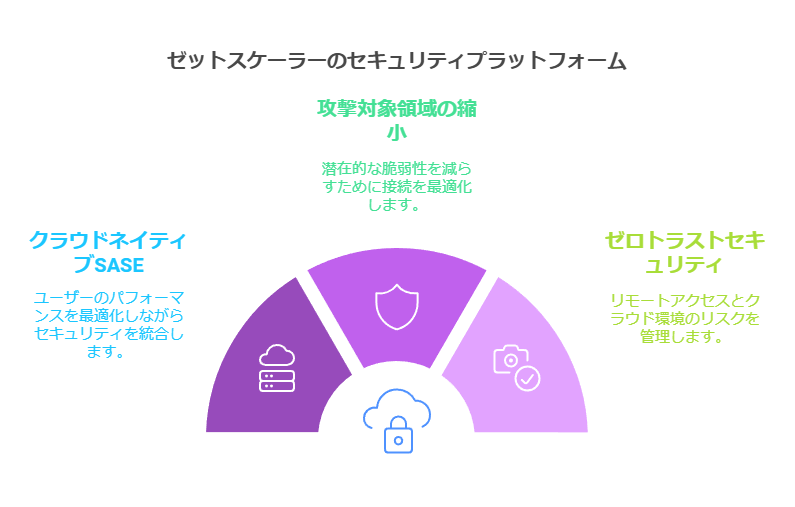

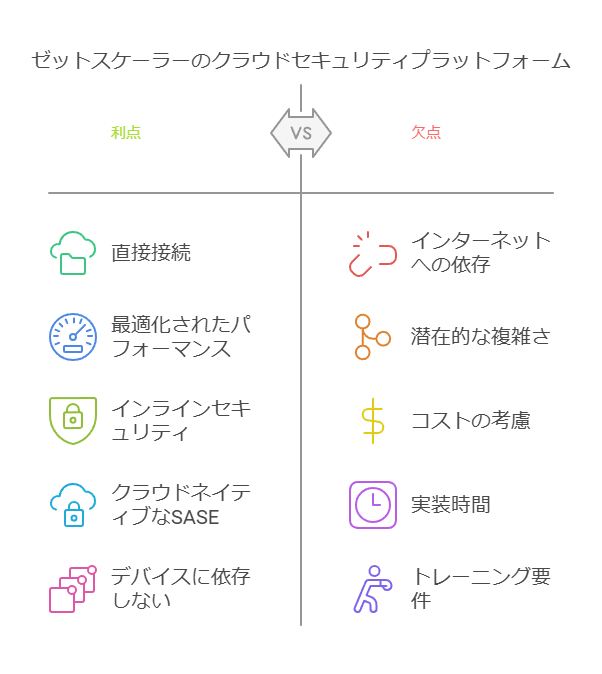

ゼットスケーラーのクラウドセキュリティプラットフォームは、クラウドネイティブなSASE(Secure Access Service Edge)ソリューションとして設計されており、データセンターやクラウドの環境でのローカルインターネットブレイクアウトにより、ユーザーをリソースにダイレクトに接続します。セキュリティがユーザーに最も近い場所でインライン提供されるため、ユーザーの場所やデバイスに依存せず、最短経路でのアプリケーションアクセスが可能で、パフォーマンスが最適化されます。

データコンサルタント視点: クライアントに対して、ゼットスケーラーのSASEアーキテクチャが、従来のセキュリティモデルよりもクラウド環境に適したセキュリティアプローチであることを強調します。特に、セキュリティがエンドユーザーの近くで実行されることで、パフォーマンスの向上とセキュリティの強化が同時に達成できる点をアピールします。

攻撃対象領域の縮小と最適化された接続

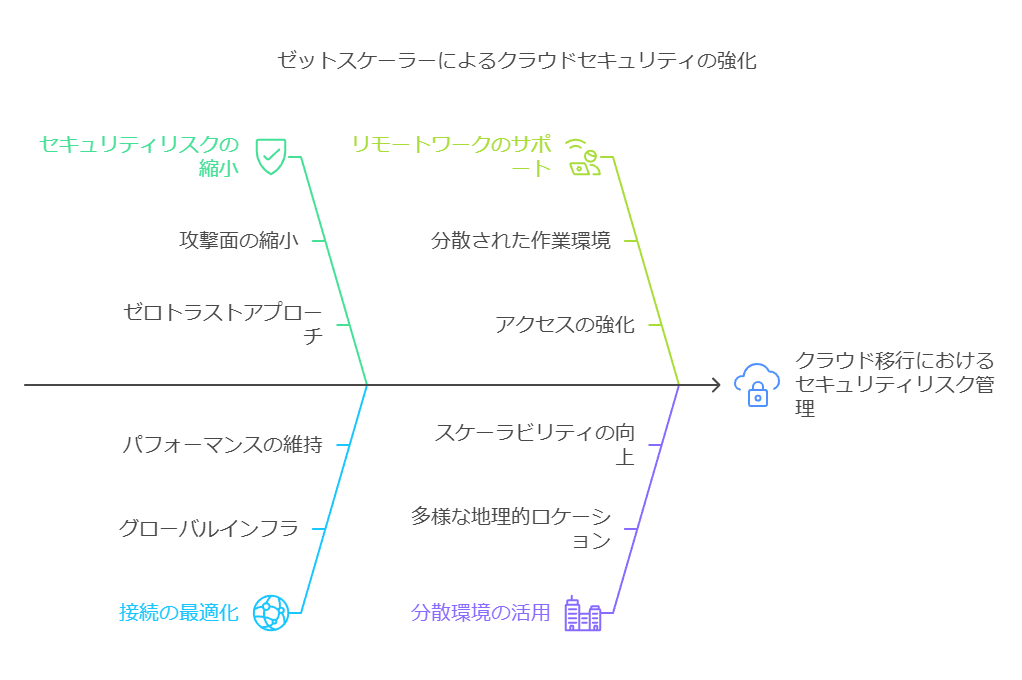

ゼットスケーラーのSASEアーキテクチャは、データの移動を最小限に抑えることで、企業の攻撃対象領域を大幅に縮小します。加えて、グローバルに分散するゼットスケーラーのプラットフォームが、接続の最適化を実現します。ユーザーは、常に最も短いホップでアプリケーションにアクセスすることができ、これにより、リモートアクセスを利用するユーザーに対しても最適なパフォーマンスと高い信頼性を提供します。

データコンサルタント視点: 企業がクラウド移行を進める中で、セキュリティリスクの管理がますます重要になります。ゼットスケーラーは、攻撃対象を大幅に縮小し、かつグローバルな分散型プラットフォームにより接続のパフォーマンスを維持できる点で、特にリモートワークや分散環境の活用を目指す企業にとって最適なソリューションであることを強調します。

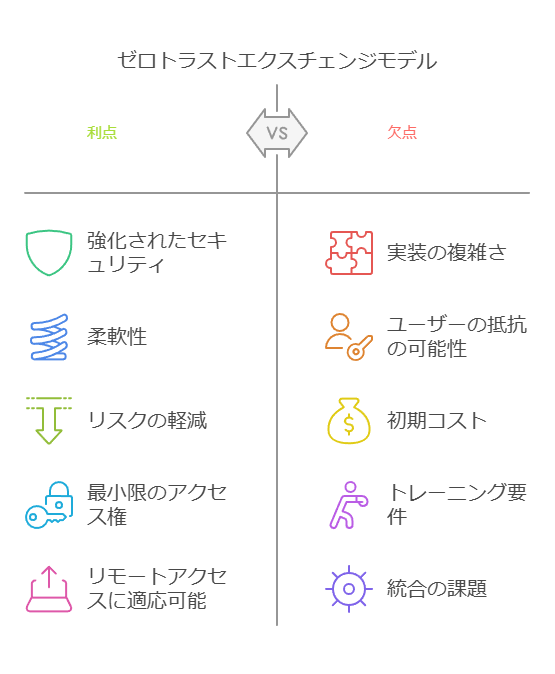

ゼロトラストエクスチェンジの活用

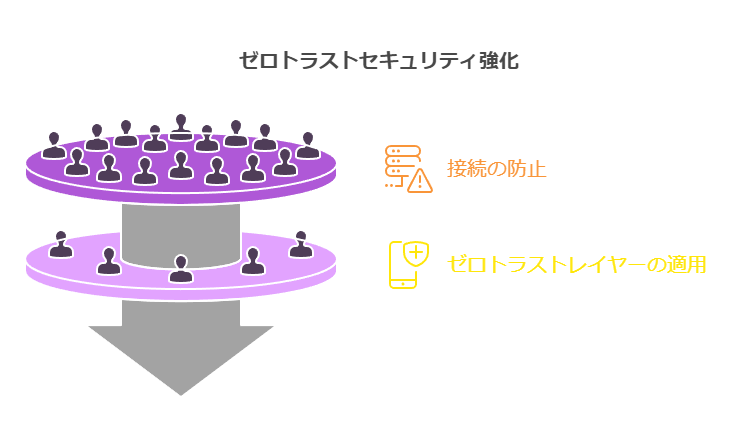

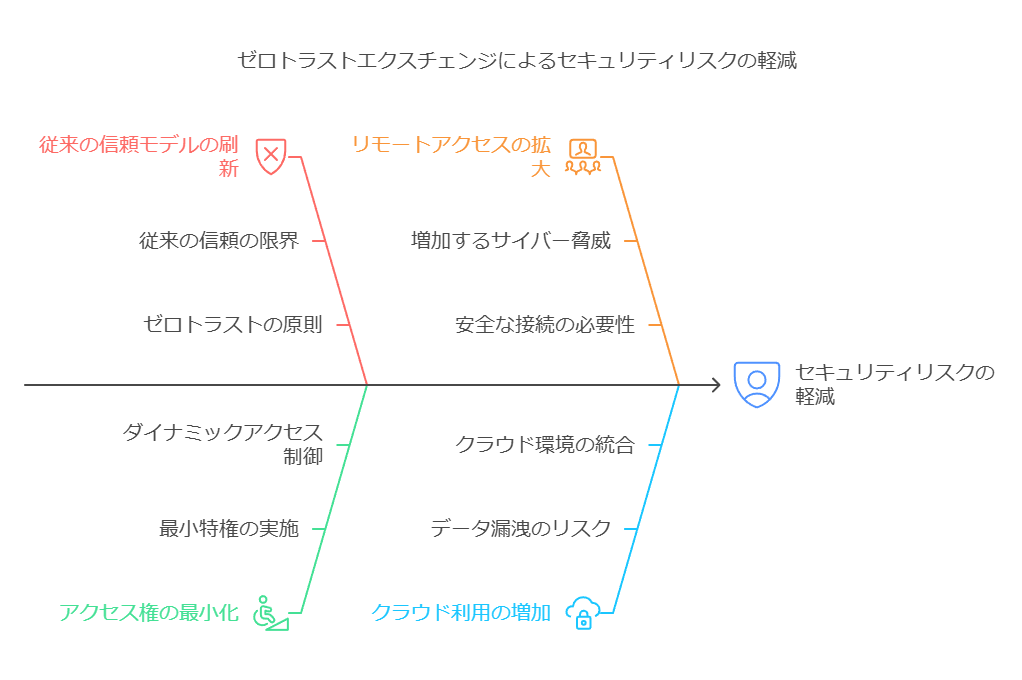

ゼットスケーラーのクラウドセキュリティプラットフォームは、ゼロトラストエクスチェンジを基盤に、ZTNA(ゼロトラストネットワークアクセス)セキュリティを採用しています。このセキュリティモデルにより、未検証のネットワークや外部からの接続を防ぎ、ゼロトラストのレイヤーで保護することで、セキュリティを強化します。

データコンサルタント視点: クライアントに対して、ゼロトラストエクスチェンジが従来の信頼モデルを刷新し、アクセス権の付与を最小限に制限することで、セキュリティリスクを大幅に軽減できる点を伝えます。特に、企業がリモートアクセスやクラウド利用を拡大する中で、このモデルが持つセキュリティの堅牢性と柔軟性が重要であることを強調します。

まとめ: ゼットスケーラーのビジネス価値提案

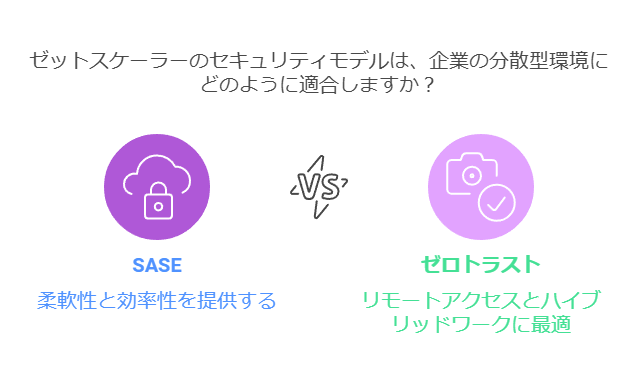

ゼットスケーラーのクラウドセキュリティプラットフォームは、クラウドネイティブなSASEソリューションとして、ユーザーのパフォーマンスを最適化しながら、攻撃対象領域を縮小する強力なセキュリティアーキテクチャを提供します。さらに、ゼロトラストセキュリティの採用により、企業のリモートアクセスやクラウド環境でのセキュリティリスクを効率的かつ柔軟に管理できるため、現代のデジタル変革を支える最適なソリューションであると言えます。

データコンサルタントの提言: クライアントに対して、ゼットスケーラーが提供するSASEとゼロトラストモデルの利点が、特に分散型やクラウド環境において企業のセキュリティニーズを柔軟かつ効率的に満たすソリューションであることを強調します。また、リモートアクセスやハイブリッドワーク環境に最適な選択肢として、その導入を提案します。

データコンサルタントの視点からゼロトラストセキュリティの重要性と導入の具体的なポイントを提示しました。

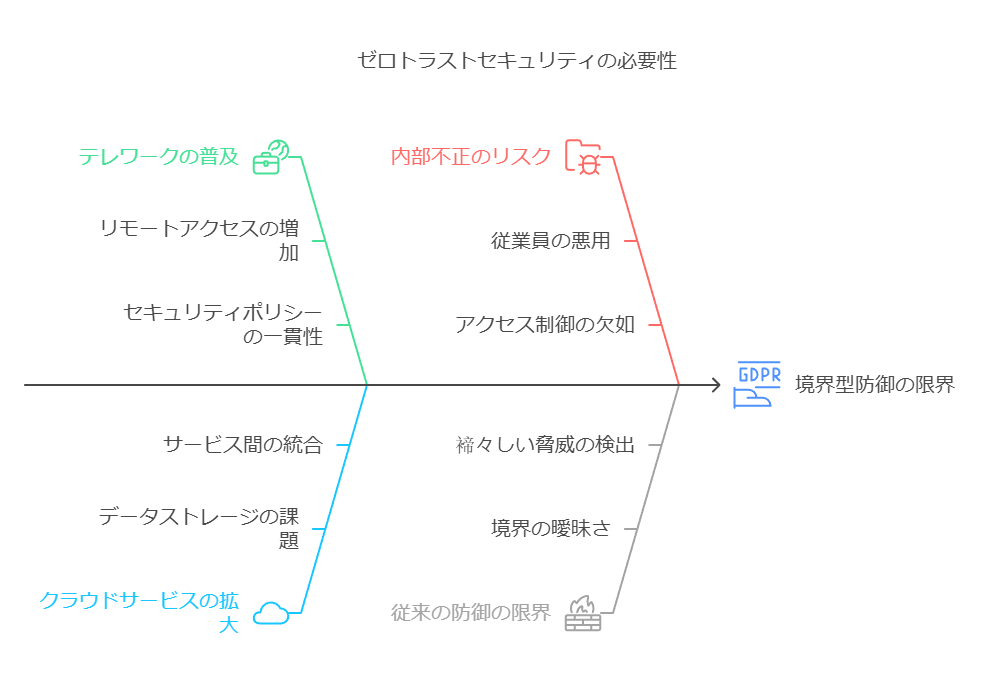

クラウドサービスの利用拡大と内部不正の増加が促すゼロトラストセキュリティの必要性

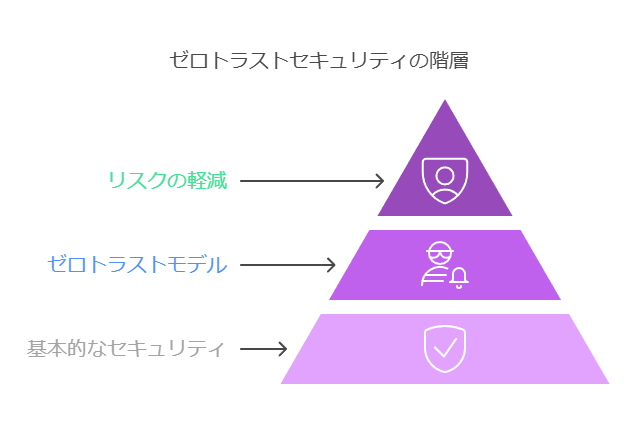

テレワークの普及に伴いクラウドサービスの利用が急速に拡大し、同時に内部不正のリスクも増加しています。このような状況下で、従来の境界型防御では企業の情報資産を完全に守ることが難しくなっています。ゼロトラストセキュリティは、全ての通信を信頼せずに検証するという考え方に基づいており、業界や企業規模に関わらず、その必要性が広く認識されています。

ゼロトラストセキュリティの概念と導入の課題

ゼロトラストは単なる概念ではなく、実現するためには様々なセキュリティソリューションを効果的に組み合わせる必要があります。しかし、多くの企業がセキュリティに関する専門知識やノウハウを欠いており、具体的に何から始めたら良いのか分からないといった課題を抱えています。

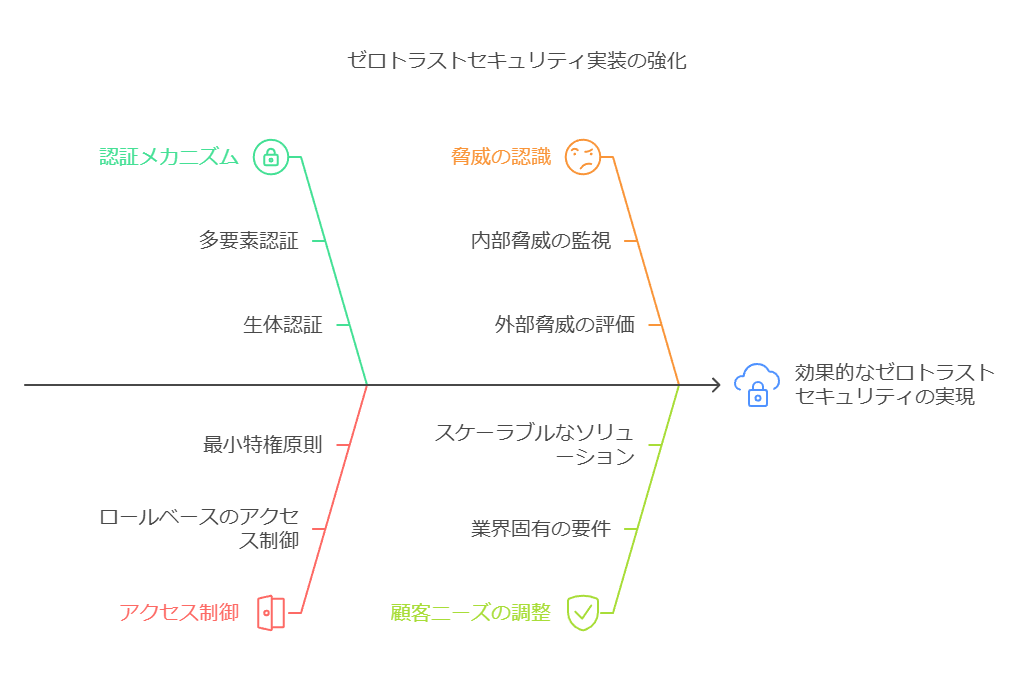

ゼロトラスト実現の鍵: 認証・認可とアクセス制御

ゼロトラストセキュリティを効果的に実現するための重要なポイントは、「認証・認可」と「アクセス制御」にあります。これらの要素を軸に、顧客の環境に最適なエンドポイントやネットワークの対策を導入することで、ゼロトラストを実現し、企業のセキュリティ基盤を強化することが可能です。

ゼロトラスト導入における具体的な解決策の提示

ゼロトラストセキュリティが求められる背景とその導入における課題について解説し、特に重要な「認証・認可」と「アクセス制御」のソリューションを中心に、顧客の特定のニーズや環境に合わせたゼロトラストセキュリティの実現方法を提案します。

ゼロトラストセキュリティを検討している方へのオススメポイント

ゼロトラストの概念に基づいたセキュリティ対策を検討している方

ゼロトラストを検討しているが、導入の第一歩に悩んでいる方

コストを抑えながらゼロトラストセキュリティを実現したい方

ゼロトラスト導入後の運用において課題を抱えている方

増大する内部および外部の脅威に対処するためのゼロトラストの重要性

近年、内部の不正行為や従業員の不注意による情報漏洩が増加しています。また、不正なサイトへのアクセスを防ぐためのアクセス制御も、今後ますます重要になっています。これらの脅威に対応するため、企業は従来以上に高いレベルのセキュリティを確保する必要があります。そこで、ゼロトラストへの関心が高まっています。「何も信頼せず、すべてを検証する」というアプローチは、テレワークやクラウドサービスが普及する現代において、最適なセキュリティ対策の一つであると言えます。

まとめ

ゼロトラストセキュリティは、今日の複雑なIT環境において不可欠なセキュリティアプローチです。企業は認証・認可とアクセス制御を中心に、適切なソリューションを導入することで、内部および外部の脅威から情報資産を効果的に守ることができます。データコンサルタントとして、顧客のニーズに応じたゼロトラストセキュリティの実現をサポートし、企業のセキュリティ体制を強化するための具体的なアドバイスを提供します。

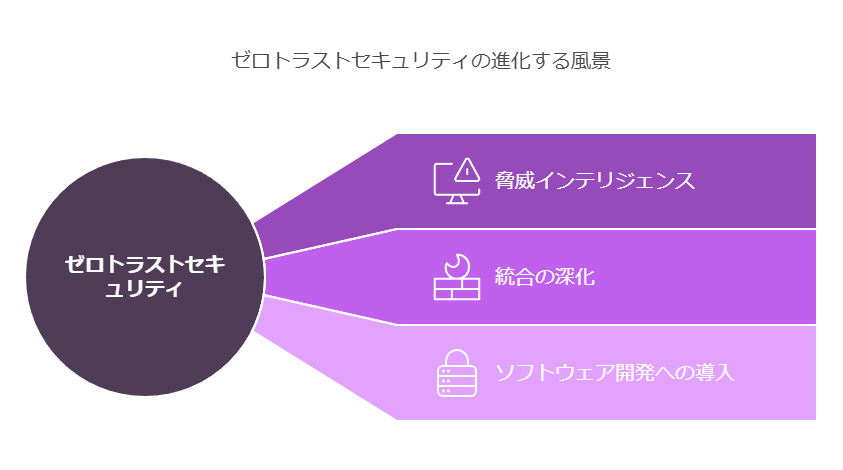

ゼロトラストの進化と未来展望

ゼロトラストは静的なセキュリティフレームワークではなく、常に進化する動的なモデルです。これは、時間の経過とともに、新たな脅威や技術進展に対応して変化していく必要があります。以下は、ゼロトラストの未来に関して予想される主要な変化です。

柱間統合の深化と一貫性の向上

従来、ゼロトラストの焦点は、個々のシステムやデータリソース(柱)を保護するための個別ポリシーにありましたが、今後は柱全体を統合し、一貫したポリシーの適用を実現する方向へ進化します。これにより、組織全体でのセキュリティ管理がよりシンプルで効果的になるでしょう。

データコンサルタント視点: クライアントには、ゼロトラスト導入の初期段階では各システムやネットワークごとにポリシーを設定することが求められますが、成熟期にはこれらのポリシーを統合し自動化することで、全体的な管理の一貫性と効率性を高めることを提案します。

脅威インテリジェンスと自動応答の重要性

攻撃が高度化・大規模化している現状に対応するためには、脅威インテリジェンスの活用が鍵となります。ゼロトラストモデルにおいては、脅威インテリジェンスを活用して柱間でシグナルを相互に関連付けることで、インシデントの優先順位付けを行い、迅速な対応を可能にします。特に、**高度な検出と対応(XDR)**による自動化されたセキュリティオペレーションが、エンドツーエンドの可視性を強化し、リアルタイムでの脅威応答を実現します。

データコンサルタント視点: クライアントに対しては、脅威インテリジェンスの統合とXDRの導入により、インシデント対応の自動化と迅速な意思決定が可能になることを強調し、これによりセキュリティチームの負担軽減と迅速な脅威除去を提案します。

ソフトウェアとDevOpsプロセスへのゼロトラスト導入

今後、ソフトウェア開発やDevOpsプロセスにおいても、ゼロトラストの原則が取り入れられるようになります。これにより、機密情報やリソースへのアクセスは、その時点で必要な最低限のアクセス権のみが付与され、アクセスリスクが最小限に抑えられます。さらに、組織は内部・外部のテストを通じて、アプリケーションやソフトウェアのセキュリティを明示的に検証し、リアルタイムでのポリシー適用を強化します。

データコンサルタント視点: クライアントには、開発プロセスにおいてもゼロトラストの考え方を取り入れることが必要であり、これにより開発・運用の各段階でセキュリティリスクを軽減し、効率的なプロジェクト進行が可能になることを説明します。特に、ネイティブ統合や構成可能なAPIの活用により、導入の複雑性が軽減される点を強調します。

統合と自動化による運用効率の向上

ゼロトラストが進化するに従って、ソフトウェアとセキュリティの統合がさらに深まり、DevOps環境でもゼロトラストが適用されることになります。これにより、組織はより効率的に、かつリスクを抑えてアプリケーションの保護やデータ管理を行うことができます。統合されたシステムによって、動的なポリシー適用や自動応答が可能となり、より柔軟なセキュリティ体制が実現します。

データコンサルタント視点: クライアントに対しては、ゼロトラストの自動化機能を活用し、セキュリティ管理の負荷を減らしつつ、リアルタイムでの脅威対応やポリシー適用を実現できる点を強調します。

ゼロトラストの未来は、セキュリティ体制が動的で統合されたモデルへと進化していくことを示しています。脅威インテリジェンスの活用、XDRの統合、ソフトウェア開発プロセスへのゼロトラストの導入が進むことで、組織はより強固なセキュリティ体制を構築できます。統合と自動化を鍵に、セキュリティの一貫性を保ちながら、リスクを最小限に抑えることが、今後のゼロトラストの成功のポイントです。

ZTNA 1.0 の課題と新たなアプローチの必要性

データコンサルタントの視点から見ると、ZTNA(ゼロトラストネットワークアクセス)の進化は、セキュリティとデータ保護の観点で非常に重要です。ZTNA 1.0 ソリューションでは、ゼロトラストモデルの根本原則が完全には適用されておらず、複数の問題が見受けられました。これにより、企業のITセキュリティにおいてリスクが発生しやすくなっていたのです。ZTNA 1.0の欠点を明確に理解し、新しいアプローチを検討することが必要不可欠です。

1. 最小権限アクセスの不徹底

ZTNA 1.0は、アクセス制御が粗い粒度で設計されており、ネットワーク層での(IPアドレスやポート)アクセス管理に依存していました。このため、ユーザーやデバイスが必要以上のアクセス権限を持つケースが頻繁に見られました。最小権限の原則(必要なリソースにのみアクセスを許可する)が徹底されず、過剰なアクセス権の付与がリスクを増大させます。

データコンサルタントの視点では、アプリケーションやユーザーの動作に基づいた詳細なコンテキスト情報(使用中のアプリケーション、時間、場所など)を活用し、より精緻なアクセス制御が必要です。ZTNAの進化により、こうした動的要素を含めたコンテキストベースのアクセス管理が求められます。

2. 「許可して放置」モデルの限界

ZTNA 1.0 の「許可して放置」モデルは、一度アクセスが許可されると、その後の通信を暗黙の信頼のもとで続けるアプローチです。しかし、現代のセキュリティ環境では、このモデルでは動的な脅威に対応できません。一度許可されたユーザーやアプリケーションの振る舞いが常に信頼できると仮定するのは、ゼロトラストの基本原則に反します。悪意のある活動や侵害が許可されたセッション内で発生する可能性があるため、継続的な検証と監視が不可欠です。

データコンサルタントの役割としては、この課題を解決するために、アクセス後もリアルタイムの監視と検証を行う動的なセキュリティ対策を提案することが重要です。アクセス許可後もユーザー行動やデータの動きを継続的に監視し、異常を即座に検知できる仕組みが求められます。

3. セキュリティ検査の欠如

ZTNA 1.0 では、トラフィックが安全であることを前提にしており、トラフィック内のセキュリティ検査や可視化が不足していました。これにより、マルウェアや横方向移動(ラテラルムーブメント)を検出できず、企業データに対するセキュリティリスクが大きくなる傾向にあります。

現代のゼロトラストアプローチでは、単にアクセスを許可するだけでなく、アクセス後のトラフィックを細かく監視し、セキュリティ検査を継続的に行うことが重要です。これにより、企業は悪意のある活動やデータ侵害のリスクを軽減し、システム全体のセキュリティ体制を強化することが可能です。

新しいアプローチの提案

データコンサルタントとしての視点から、ZTNAの進化において重要な要素は、動的でコンテキストに基づいたアクセス制御とリアルタイムの監視・検証です。ZTNA 1.0の課題を踏まえ、以下のような新たなアプローチを提案します。

コンテキストベースのアクセス制御

ユーザーの動作や利用中のアプリケーション、地理的な位置などの情報を元にした、より詳細で動的なアクセス管理を実装します。これにより、最小限の権限で適切なリソースにのみアクセスを許可することが可能です。

リアルタイムのセキュリティ監視

アクセス後も継続的にトラフィックを監視し、異常な活動や脅威を即座に検知できるようなシステムの導入を推奨します。これにより、「許可して放置」モデルの欠点を補い、常にゼロトラストの原則を適用することが可能です。

トラフィックの可視化と検査機能の強化

セキュリティリスクを軽減するため、アクセス後のトラフィックを継続的に検査・可視化し、マルウェアやラテラルムーブメントを検出・防止する機能を強化します。

結論

ZTNA 1.0のアプローチでは、ゼロトラストの原則が十分に実現されていないため、企業は新たなセキュリティリスクに直面します。データコンサルタントとしては、動的でコンテキストに基づくZTNAアプローチの導入を強く推奨し、アクセス制御の強化、リアルタイムの監視、セキュリティ検査機能を統合した、より堅牢なZTNA 2.0の実装が必要です。

データ保護とZTNAの進化に向けた提案

データコンサルタントとして、データ保護とセキュリティを強化し、現代の複雑なIT環境に対応するためには、ZTNA(ゼロトラストネットワークアクセス)の課題を解消する新しいアプローチが不可欠です。ZTNA 1.0ソリューションの限界は、企業のセキュリティリスクを悪化させる要因となり、効率的な運用を阻害しているため、次世代のZTNAが必要です。以下、現行の課題とその改善に向けたコンサルティング的視点からの提案を示します。

4. データ保護の欠如や不十分さ

現行の課題:

従来のZTNAソリューションでは、機密データの可視化と制御が不十分です。企業は複数のプラットフォームやソリューションを使い分けているため、データ保護のアプローチが分断され、全体的な統一性が失われています。このようなサイロ化されたデータ保護環境では、データ流出のリスクが高まり、内部犯行や外部攻撃者による不正行為が起こりやすくなります。

改善提案:

企業は、あらゆるアプリケーション(オンプレミス、クラウド、SaaS)にわたって一貫したDLP(データ漏えい防止)ポリシーを適用できるZTNAソリューションを採用する必要があります。この統一されたDLPアプローチにより、全社的なデータ保護体制が強化され、機密情報の不正アクセスや漏えいリスクが大幅に低減されます。また、単一のDLPポリシーを導入することで、運用の複雑さが軽減され、データ保護の管理がシンプルかつ効率的になります。

5. クラウドとオンプレミス間の分断

現行の課題:

現在のZTNAソリューションの多くは、クラウドアプリケーションまたはオンプレミスアプリケーションのいずれかに特化して設計されており、双方をカバーする統合的なソリューションは少ないです。この結果、クラウドとオンプレミスの環境を一貫して管理することが難しくなり、セキュリティの複雑性とリスクが増大します。

改善提案:

ZTNAの新しいアプローチは、クラウドとオンプレミス環境のシームレスな統合を目指すべきです。これにより、異なるインフラストラクチャやプラットフォームを一貫して管理し、統合的なセキュリティポリシーを適用できる環境を整備することが可能です。このような包括的アプローチにより、複雑性を削減し、組織全体のセキュリティリスクを低減することができます。

全社的なZTNAをサポートするための鍵となる要件

現代のデジタルワークプレイスに適応するためには、ZTNAソリューションに以下の要件を満たすことが求められます。

アプリケーション中心のアプローチ:

ZTNAソリューションは、ネットワークレベル(レイヤー3や4)のポリシーに留まらず、アプリケーションレベル(レイヤー7)にまで対応する必要があります。これにより、最小権限アクセスの原則をより厳密に適用し、アプリケーションレベルでのきめ細かなアクセス制御を可能にします。このアプローチにより、ユーザーに対して必要以上のアクセス権限を与えず、セキュリティリスクを最小化できます。

振る舞いに基づく継続的な評価:

ZTNAソリューションは、ユーザーの振る舞いに基づいたリアルタイムの監視と評価を行い、アクセス後も継続的に検証することが重要です。これにより、通常とは異なるユーザー行動やセキュリティリスクを即座に検知し、動的にアクセス権を制限することができます。ZTNAはアクセス許可時点だけでなく、その後のアクティビティも継続的に評価し、セキュリティを強化するべきです。

結論

データコンサルタントとして、現代の企業が直面するハイブリッドクラウド環境やリモートワークの普及に対応するためには、ZTNAの進化が不可欠です。ZTNA 1.0では、データ保護やアクセス制御に関して複数の欠点があり、企業はこれらを解消するために、統合的かつ動的なZTNAソリューションの導入を検討すべきです。これにより、セキュリティリスクを最小化しながら、ユーザー体験と運用効率を向上させることが可能です。

ZTNA 2.0 ソリューション選定における重要な基準

データコンサルタントの視点から、ZTNA 2.0のソリューション選定時に考慮すべき基準は、現行のセキュリティ課題を解決するだけでなく、将来的な拡張性を備えているかどうかが重要です。意思決定者は、リスク軽減と運用効率の向上を同時に達成できるソリューションを見極める必要があります。特に、企業のハイブリッドワーク環境に対応し、長期的に見てもシームレスで柔軟なセキュリティ対策が可能なソリューションを選ぶことが求められます。

1. 将来に備えたスケーラビリティとリスク軽減

ポイント:

現行のZTNA 1.0が抱えていた「許可して放置」モデルの問題を解決することに加え、意思決定者は今後の拡張にも耐えうるソリューションを選択する必要があります。ZTNA 2.0は、現時点の課題解決のみならず、将来のニーズ、特にハイブリッドワーク環境の拡大にも柔軟に対応できる構造が求められます。このため、セキュリティ要件が進化する中でも、一貫して運用の効率化と管理の一元化が維持されることが重要です。

2. SASEプラットフォームとの統合による運用効率向上

ポイント:

ZTNA 2.0は、より大規模なSASE(Secure Access Service Edge)プラットフォームの一部として導入される場合、全社的なセキュリティポリシーの一貫性を提供し、複数の環境にまたがるアプリケーションとユーザーへのアクセスを効率的に管理できます。これにより、企業は個別のセキュリティソリューションを統合し、ハイブリッドクラウドやオンプレミス環境全体にわたるポリシー適用の一元化を実現できます。

3. ユーザーエクスペリエンスへの影響を最小限に抑える

ポイント:

ZTNA 2.0では、セキュリティ強化とともに、ユーザーエクスペリエンスを損なわないことが重要です。ユーザーがどこにいるかに関わらず、同じ方法で業務に必要なアプリケーションへアクセスできることが求められます。つまり、リモートやオフィスでの作業にかかわらず、シームレスなアクセスを提供することで、セキュリティ対策がユーザーの生産性に影響を与えないようにします。

パロアルトネットワークスのPrisma AccessとZTNA 2.0の実践例

データコンサルタントとして、パロアルトネットワークスが提供するPrisma Accessは、ZTNA 2.0を実装するための優れたクラウド型ソリューションと評価できます。このプラットフォームは、ハイブリッドワーク環境に特化して設計されており、セキュリティと運用効率を両立するための様々な機能を備えています。

主な機能:

ユーザーアプリとアクセスのきめ細かい制御

Prisma Accessは、アプリケーションのレイヤー3から7までをカバーし、最小権限アクセスを実現します。これにより、必要以上のアクセスを防ぎ、ユーザーやアプリケーションを細部まで制御可能です。このように、リモート環境でも一貫したセキュリティポリシーを維持できます。

振る舞いに基づく継続的な信頼の検証

ZTNA 2.0のもう一つの重要な機能は、リアルタイムでの信頼評価です。ユーザーの振る舞いや異常な活動が検出された場合、即座にアクセス権を無効化し、データ流出リスクを最小限に抑えます。これにより、ZTNA 1.0に見られた「許可して放置」アプローチが解消され、より高度なセキュリティが実現します。

ZTNA 2.0は、従来のセキュリティ課題を解決するだけでなく、企業の長期的な成長をサポートするための拡張性を備えています。特に、Prisma Accessのようなクラウド型ZTNA 2.0ソリューションを活用することで、運用効率を向上させながらセキュリティリスクを削減できるため、企業はハイブリッドワーク環境の拡大に向けた強固な基盤を築くことができます。

データコンサルタントとしては、ZTNA 2.0の導入を通じて、セキュリティの強化だけでなく、将来的な拡張性や運用の一貫性を確保する戦略を企業に推奨します。

データコンサルタントの視点から、企業がデジタルトランスフォーメーションやハイブリッドワークに移行する際、セキュリティの一貫性とパフォーマンスを確保することは不可欠です。以下の内容は、Prisma Access ZTNA 2.0が提供する主要なセキュリティ機能とそのビジネス価値について説明しています。

1. 継続的な詳細セキュリティ検査と脅威防御

ポイント: Prisma Accessは、シングルパスアーキテクチャに基づき、あらゆる種類の脅威に対するリアルタイム検査を実施します。このアーキテクチャは、高いパフォーマンスを維持しながら低遅延でトラフィックを処理するため、ユーザーエクスペリエンスを損なわずにセキュリティを強化できます。

特に注目すべきは、機械学習によるインライン脅威阻止機能です。従来のシグネチャに依存しないアプローチにより、ゼロデイ攻撃や高度な脅威に対しても迅速に対応可能です。さらに、Prisma Accessは脅威防御、マルウェア分析、高度なURLフィルタリング、DNSセキュリティといった機能も含まれており、包括的なセキュリティプラットフォームを形成しています。

2. すべてのアプリケーションに対する一貫したセキュリティ対応

ポイント: Prisma Access ZTNA 2.0は、オンプレミス、パブリッククラウド、SaaS、クラウドネイティブ、レガシーアプリケーションを含む、あらゆるタイプのアプリケーションに対応可能です。ユーザーがエージェントを利用する場合でも、エージェントレスで接続する場合でも、同じレベルのセキュリティ一貫性が提供されるため、導入の複雑さが軽減され、セキュリティの統一が維持されます。

これにより、企業は全ユーザーと全アプリケーションに対して、リモートでも社内でも、同様のセキュリティ管理を適用することができます。セキュリティの一貫性が確保されることで、データ保護に対するリスクが大幅に削減されます。

3. 場所を問わないデータ保護とクラウドスケーラビリティ

ポイント: Prisma Accessは、単一のデータ損失防止(DLP)ポリシーを通じて、企業が利用する全てのアプリケーションに対して一貫したデータ保護を提供します。クラウド上で構築されたこのソリューションは、主要なハイパースケールパブリッククラウドを活用しており、柔軟なスケーラビリティと高可用性を提供します。

これにより、場所に依存せず、企業データへのアクセスと保護が可能です。特に、グローバルに分散したリモートワーク環境において、企業のセキュリティインフラは強化され、クラウド規模での一貫した管理が実現されます。

4. 統一された管理と高パフォーマンスなユーザーエクスペリエンス

ポイント: Prisma Accessは、ネットワークおよびセキュリティチーム向けに統一された管理プラットフォームを提供し、導入や運用を簡素化します。企業全体のアプリケーションやデバイスに対して一貫したセキュリティと高パフォーマンスを提供することで、99.999%の稼働時間と10msのセキュリティ処理を実現します。また、SaaSアプリケーションに対するパフォーマンスSLAもサポートされており、ユーザーにとって快適な使用感が保証されます。

さらに、**自律デジタルエクスペリエンス管理(ADEM)**機能を搭載しており、ユーザーが問題を認識する前に、パフォーマンスの低下やセキュリティリスクを検出・解決することが可能です。これにより、システム管理者が未然に問題を把握し、迅速に対策を講じることができるため、運用効率が飛躍的に向上します。

データコンサルタントの視点から、Prisma Access ZTNA 2.0は、セキュリティの一貫性を保ちながら、ユーザーエクスペリエンスやパフォーマンスへの影響を最小限に抑えるソリューションとして非常に有効です。特に、機械学習による高度な脅威防御機能や、クラウドネイティブなアーキテクチャによるスケーラビリティが、企業の多様なニーズに対応する強力な基盤を提供します。

企業がゼロトラストを効果的に実践するために、ZTNA 2.0を統合することは、将来のビジネス成長に不可欠な要素です。このソリューションを通じて、企業は複雑なハイブリッドワーク環境においても、セキュリティを強化しながら運用効率を最大化できるでしょう。

リモートおよびハイブリッドワーク時代に対応するゼロトラストソリューション

データコンサルタントの視点から、企業は現在、リモートワークやハイブリッドワーク環境を確立するというプレッシャーに直面しています。アプリケーションとユーザーが物理的なオフィスから離れ、あらゆる場所に分散している現状では、従来のトラフィックをデータセンターにバックホールするアーキテクチャでは不十分です。今後は、アプリケーションに直接接続するネットワーク設計への移行が不可欠です。

1. リモートワークに伴うセキュリティ課題

この変革は、企業のセキュリティ戦略に大きな影響を与えます。特に、巧妙化するサイバー脅威はリモートユーザーをターゲットにするケースが増えており、セキュリティ体制を強化する必要があります。ゼロトラスト ネットワーク アクセス(ZTNA)ソリューションは、パンデミックによって急速に普及した新しい働き方に対応するための短期的な解決策として注目されましたが、リモートワークやハイブリッドワークが進化するにつれ、その従来型ZTNAの限界が露呈しました。

2. 柔軟で安全なハイブリッドワーク環境を実現するための課題

企業が従業員に対して、安全で生産性が高いハイブリッドワークエクスペリエンスを提供するには、従来のZTNAの弱点を克服しなければなりません。例えば、リモートワーク環境においても、柔軟性と高い生産性を両立させ、かつセキュリティリスクを最小化することが求められます。従業員がどこにいても、同じレベルのアクセス権限と保護が保証されるべきです。

3. Prisma Access ZTNA 2.0による課題解決

セキュリティのリーダーであるパロアルトネットワークスは、ゼロトラスト ネットワーク 1.0ソリューションが抱えていた問題点を的確に見極め、それを解消するためにPrisma Access ZTNA 2.0を開発しました。これは、リモートアクセスやゼロトラストセキュリティ分野における長年の経験を基に構築された革新的なソリューションです。

4. ZTNA 2.0の主要機能

Prisma Access ZTNA 2.0は、従来型のゼロトラストソリューションと比較して以下のような強力な機能を提供し、より効果的なハイブリッドワーク環境を実現します。

最小権限アクセス: ユーザーがアクセスできる範囲を最小限に制限し、セキュリティを強化。

振る舞いに基づく信頼検証: ユーザーの行動を監視し、疑わしい活動を検出次第、リアルタイムでアクセス権を無効化。

継続的なセキュリティ検査: 接続後も常にトラフィックを検査し、潜在的な脅威を早期に発見・阻止。

データ制御の一貫性: すべてのアプリケーションに対して、どこからアクセスされても統一されたポリシーでデータを保護。

5. 統一されたプラットフォームで運用効率を向上

Prisma Accessは統一されたプラットフォームと管理モデルを提供し、ネットワークチームとセキュリティチームの両方に対して運用の簡素化と効率向上を実現します。これにより、一貫した高パフォーマンスと優れたユーザーエクスペリエンスを提供します。企業は、リモート環境においても迅速で安全なアクセスを維持しつつ、柔軟性を確保できます。

データコンサルタントの視点から、企業が持続的に成功するためには、ZTNA 2.0の導入が必要不可欠です。特にリモートおよびハイブリッドワーク環境が拡大する中で、従業員に対する安全で生産性の高いエクスペリエンスを提供するために、セキュリティ強化と運用効率化が必須です。Prisma Access ZTNA 2.0は、そのニーズに応えるための理想的なソリューションであり、企業のデジタルワークプレイスを次のレベルに進化させる原動力となります。

データコンサルタントの視点から見たゼロトラストとZTNAの重要性

データコンサルタントの視点で企業が直面する課題を検討すると、新たな労働環境、特にリモートワーカーの増加に伴い、セキュリティ確保と業務アプリケーションへの安全なアクセスの提供が複雑化しています。従来のデータセンターを経由したトラフィックのバックホール方式は、攻撃対象領域の拡大とともに限界を露呈し、アプリケーションへの直接接続モデルやエッジコンピューティングの導入が求められています。

1. 攻撃の高度化とネットワークの脆弱性

攻撃者は、豊富な資金源や国家の支援を背景に、より高度で巧妙な攻撃手法を用いるようになっています。リモートワーカーやハイブリッドワーカーの導入により発生したセキュリティのギャップを狙い、既存のネットワーキングおよびセキュリティソリューションの弱点を悪用するケースも増加しています。これらの要因から、企業は現在の脅威に即応するため、新しいセキュリティアプローチの採用が急務となっています。

2. ゼロトラストとZTNAの導入による解決策

このような市場の変化とサイバー脅威の進化を考慮すると、ゼロトラストアーキテクチャとゼロトラストネットワークアクセス(ZTNA)は、ハイブリッド勤務環境における不可欠な要素であることは明らかです。ゼロトラストを適切に実装することで、以下の効果が期待できます:

セキュリティ侵害のリスク低減:すべてのユーザーやデバイスに対して、一貫したアクセス制御と継続的な検証が実施されるため、不正アクセスのリスクを抑えます。

ポリシー管理と適用の簡素化:一元化された管理によって、複数のセキュリティポリシーを効率的に管理し、全体的なセキュリティ運用が改善されます。

より確実なデータ保護:ユーザー、アプリケーション、データに対して、場所を問わず一貫した保護が提供され、リモート環境でも高いセキュリティを維持します。

3. ゼロトラストの普及状況と導入の理由

ゼロトラストというコンセプトは2010年頃から提唱されていましたが、実際に広く採用されるまでには時間がかかりました。ESGの調査によると、過去2年間でゼロトラストの導入を進めた企業は54%にとどまっています。しかし、その重要性はますます高まっており、特にデジタルトランスフォーメーションの推進やクラウド導入の加速、さらにはリモートワークに対応したセキュアなアクセスの提供といった、幅広いIT目標に寄与するものです。

4. 導入の主な目的

ゼロトラスト戦略を導入する理由は多岐にわたりますが、特に注目されているのはサイバーセキュリティの強化です。企業が直面する脅威の高度化に対応するためには、ゼロトラストを基盤としたアプローチが不可欠であり、従業員や社外のステークホルダーに対して、リモート環境でも安全なアクセスを提供できる点がその大きな利点です。

データコンサルタントとして、現代の企業に対してゼロトラストとZTNAの導入を強く推奨します。従来のセキュリティモデルの限界を超え、攻撃対象領域の拡大に対応しながらも、セキュアで効率的なハイブリッドワーク環境を実現するために、この新しいアプローチが不可欠です。

データコンサルタント視点でのZTNAへの移行とVPNの課題

パンデミックによるリモートワークの急速な普及は、企業のITインフラに多大な影響を与え、ゼロトラストセキュリティへの注目と期待を一層高める要因となりました。特に、リモートアクセスにおける従来のVPNの限界が浮き彫りになり、より効果的で持続可能な代替手段として**ゼロトラストネットワークアクセス(ZTNA)**が急速に注目を集めることとなりました。

1. VPNの限界とZTNAの台頭

リモートワークの急激な拡大により、VPNに依存したリモートアクセスのスケーラビリティ不足やハードウェア依存、さらにはトラフィックをデータセンターにバックホールするアーキテクチャの非効率性が大きな課題となりました。また、VPNを介したアクセスでは、過剰な権限の付与が発生しやすく、セキュリティリスクを増大させます。

これらの課題を受け、ゼロトラストが単なるセキュリティフレームワークとしての役割を超え、VPNに対する実用的かつリスクを低減する代替手段として注目されるようになりました。特に**ゼロトラストネットワークアクセス(ZTNA)**は、より安全で柔軟なリモートアクセスを提供し、企業のセキュリティニーズに応えるために不可欠な要素となっています。

2. ZTNAの明確な優位性

ZTNAは、VPNに対していくつかの明確な長所を持っています。ESGの調査によれば、ZTNAを利用している組織の69%がVPNからの移行を済ませている、または移行を計画中であることが分かっています。ZTNAが注目される理由には、以下のような特徴があります:

明示的なアクセス制御:ユーザーは許可されたアプリケーションやサービスにのみアクセスでき、他のリソースは視認できません。これにより、不要なアクセス権限のリスクを大幅に削減します。

アプリケーションのインターネットからの隠蔽:ZTNAにより、企業のアプリケーションは公共インターネット上で可視化されないため、攻撃対象を減らし、セキュリティを強化します。

クラウドベースの提供:ZTNAソリューションは多くの場合クラウドから提供されるため、スケーラビリティと柔軟性が高く、特にリモートワーク環境に適しています。

3. ZTNA 1.0から2.0への進化

従来のZTNA 1.0ソリューションは、VPNの限界を克服するための重要な第一歩でした。しかし、リモートおよびハイブリッドワーク環境の成長と、ハイブリッドクラウドやクラウドネイティブアプリケーションの普及が進むにつれ、ZTNA 1.0では対応しきれない技術的な課題が浮上しました。このため、ZTNA 2.0の導入が求められ、より高度で包括的なセキュリティと操作性の向上が期待されています。

結論

データコンサルタントとして、企業に対してZTNAの導入を積極的に推奨します。VPNのスケーラビリティやセキュリティの課題を解決し、柔軟かつセキュアなリモートアクセスを提供するため、ZTNAは現代のビジネス環境における不可欠なソリューションです。ZTNA 2.0への移行により、より強固で持続可能なセキュリティ基盤が確立され、今後のリモートおよびハイブリッドワーク環境の拡大に対応できるでしょう。