目次

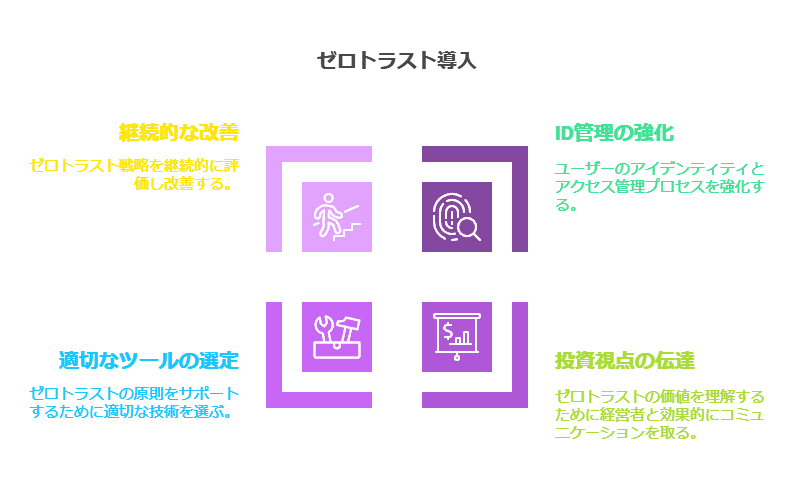

ゼロトラスト導入の要点と戦略的視点

ゼロトラスト導入は、単一の製品やソリューションで実現できるものではなく、セキュリティ基盤の強化に向けた全体的なアプローチが求められます。具体的には、ID管理強化や認証・認可機能の整備がその基礎となり、経営層にはこの導入が「戦略的投資」であるという視点を共有することが重要です。以下、ゼロトラスト導入におけるポイントをデータコンサルタントの視点で整理します。

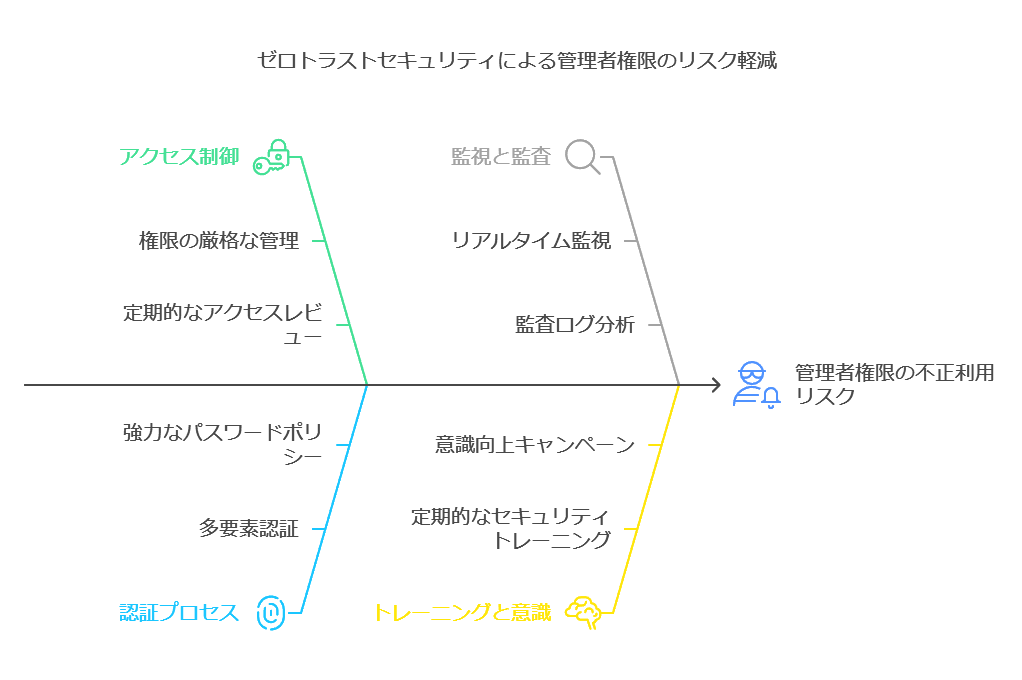

1. ID管理の強化と認証プロセスの精緻化

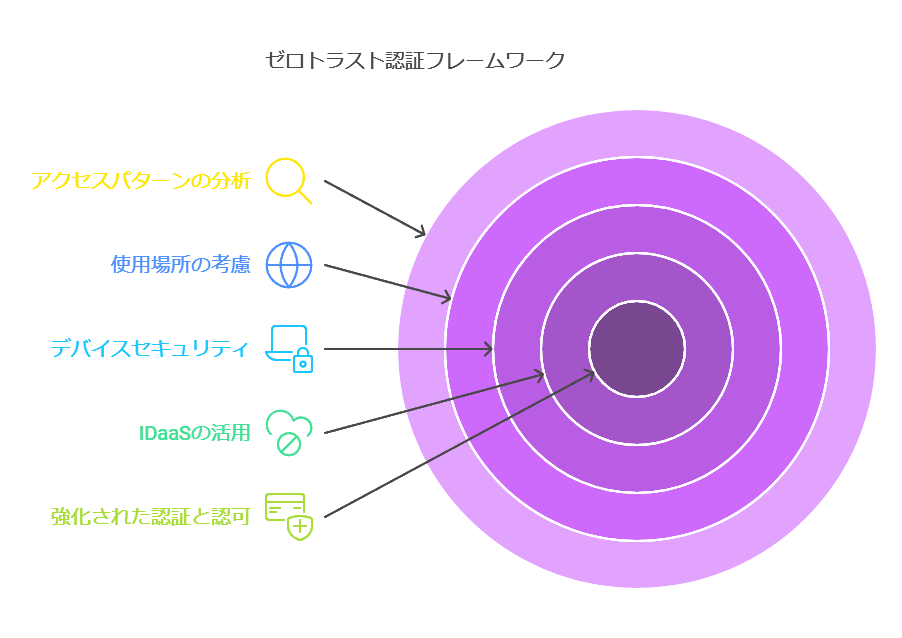

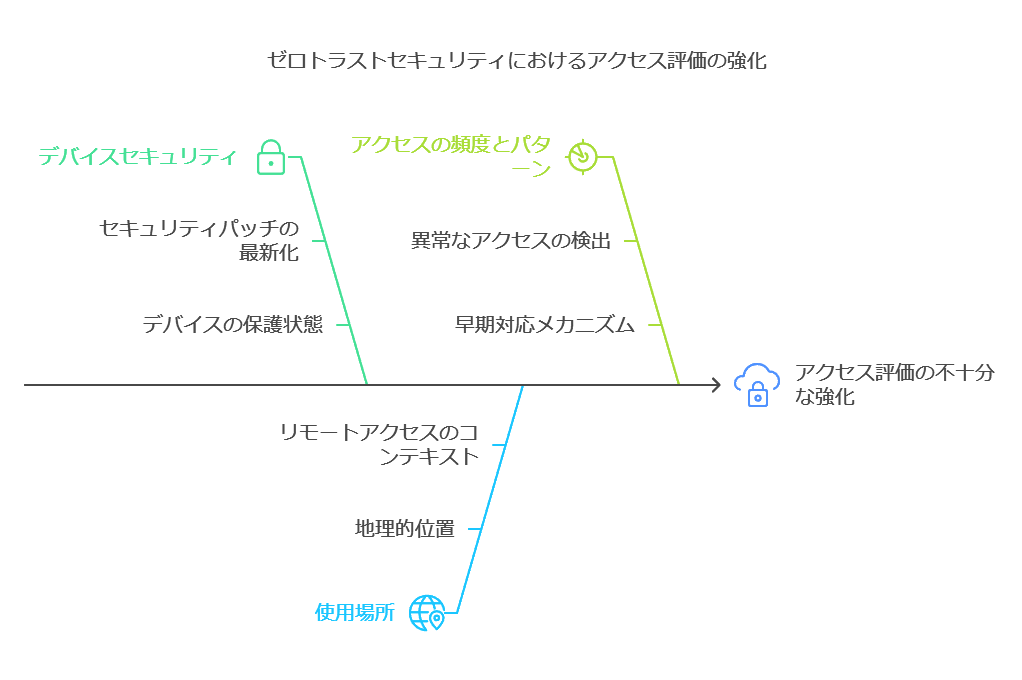

ゼロトラストの最重要ポイントは、認証・認可プロセスの厳格化です。従来のIDとパスワードによる認証だけでは、ユーザーの真正性を確保するには不十分です。例えば、IDaaS(Identity as a Service)を活用し、以下の要素でアクセスを判断することが望ましいでしょう:

デバイスセキュリティ: ユーザーのアクセスデバイスが最新のセキュリティパッチで保護されているか

使用場所: リモートアクセス時に地理的な位置も考慮する

アクセスの頻度とパターン: 異常なアクセスを検知し、早期に対応可能な仕組みを整備する

これらの観点を導入することで、特に管理者権限の不正利用リスクを抑え、事業の安定性を保つことが可能です。

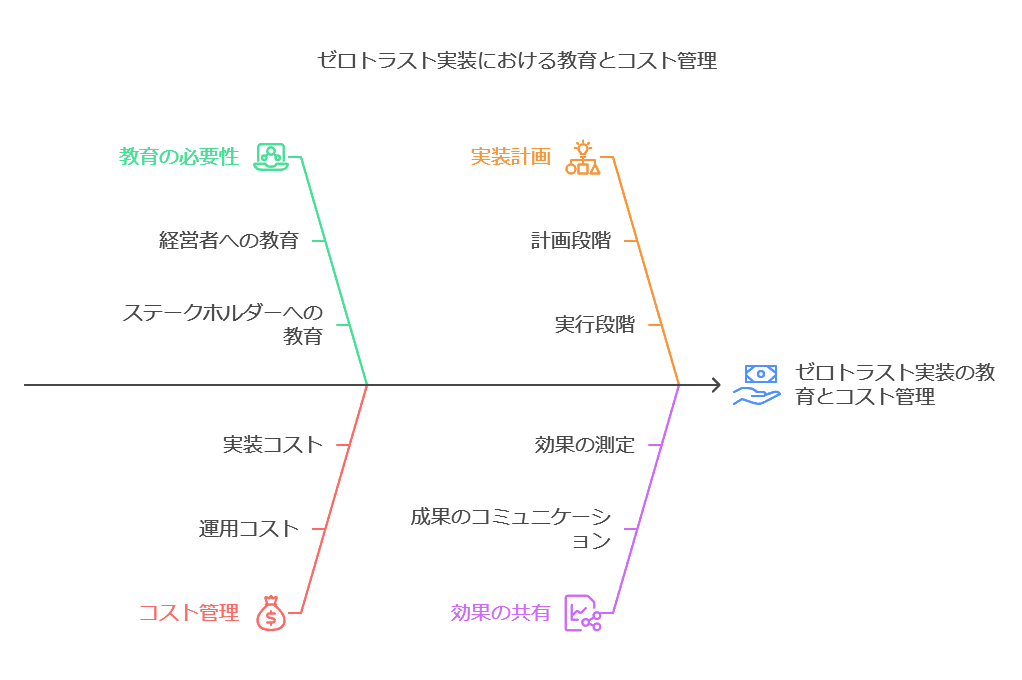

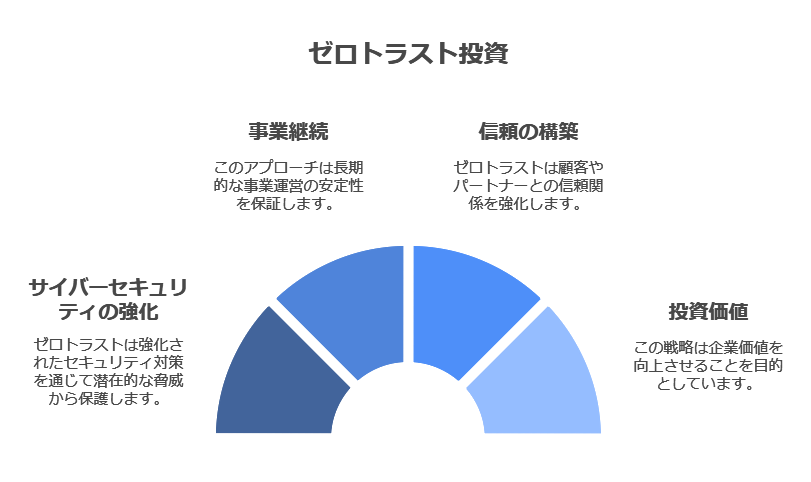

2. 経営者への「投資」視点の伝達

経営層の一部には、サイバーセキュリティ対策に「これまで被害がないため不要」との見方もありますが、ゼロトラスト導入は長期的な事業継続と信頼構築のための戦略的投資です。IPA(情報処理推進機構)も強調している通り、セキュリティ対策は生命保険や建物の耐震工事のようなもので、企業価値や株価にも影響を及ぼします。経営層に対しては、「損失を防ぐだけではなく、企業価値の向上につながる投資である」という点を意識させると良いでしょう。

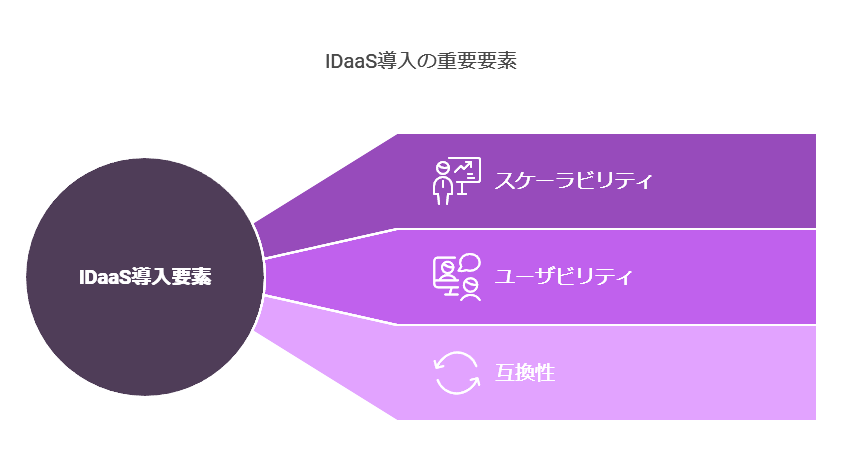

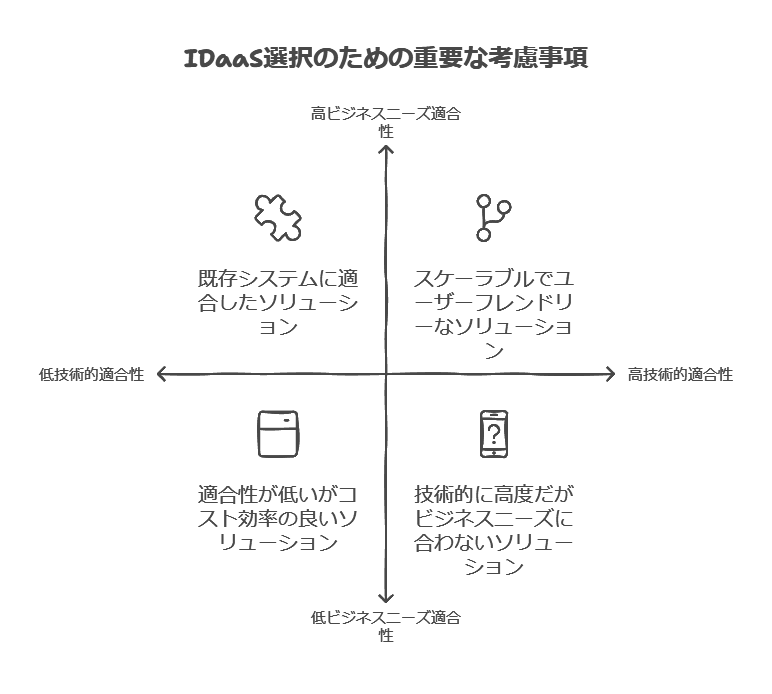

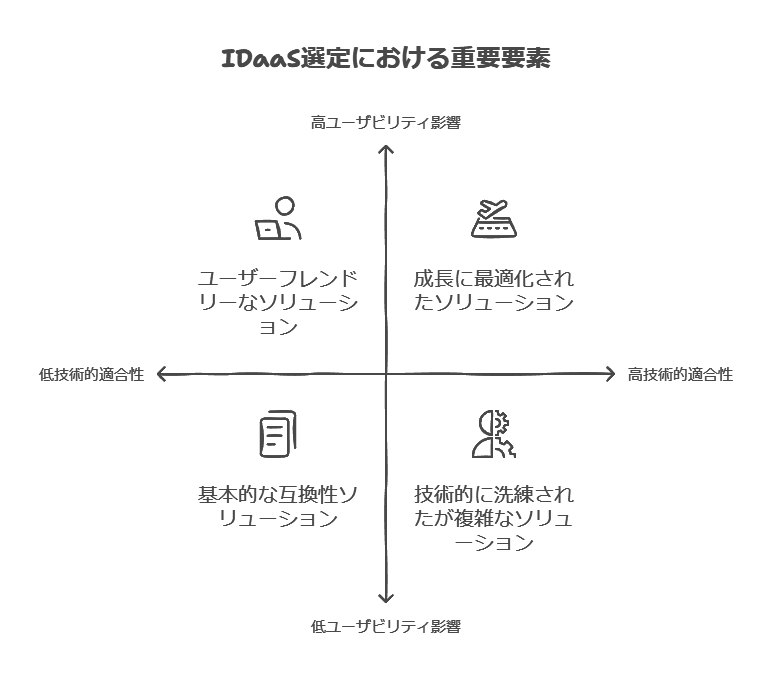

3. 現状に合ったツールの選定

近年、ゼロトラストアーキテクチャに基づく多様なセキュリティツールやソリューションが提供されていますが、これらのツールを効果的に活用するには、自社のニーズや状況に合ったものを選ぶことが鍵となります。IDaaSの導入もその一つであり、導入に際しては次の点を検討することが推奨されます:

スケーラビリティ: 業務の成長や拡張に伴い、システムが柔軟に対応可能であるか

ユーザビリティ: 従業員の利便性が確保され、過剰な管理負担が生じないか

互換性: 既存のインフラやシステムとの互換性があるかどうか

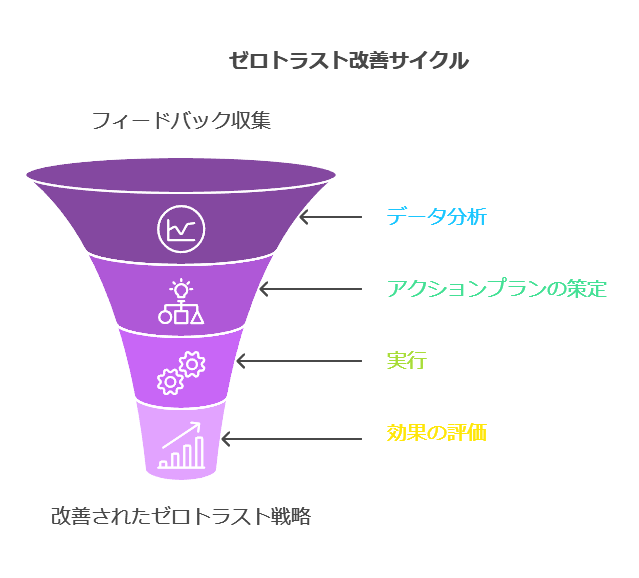

4. フォローアップと改善

ゼロトラスト導入は一度の構築で完結するものではありません。導入後も継続的に運用状況を把握し、定期的なフィードバックを基に改善していくことが大切です。社内外の関係者のフィードバックを収集し、それをもとに次のアクションプランを策定することで、常に最新の脅威に備えた体制を維持できるようになります。

データコンサルタントとしてのアプローチ

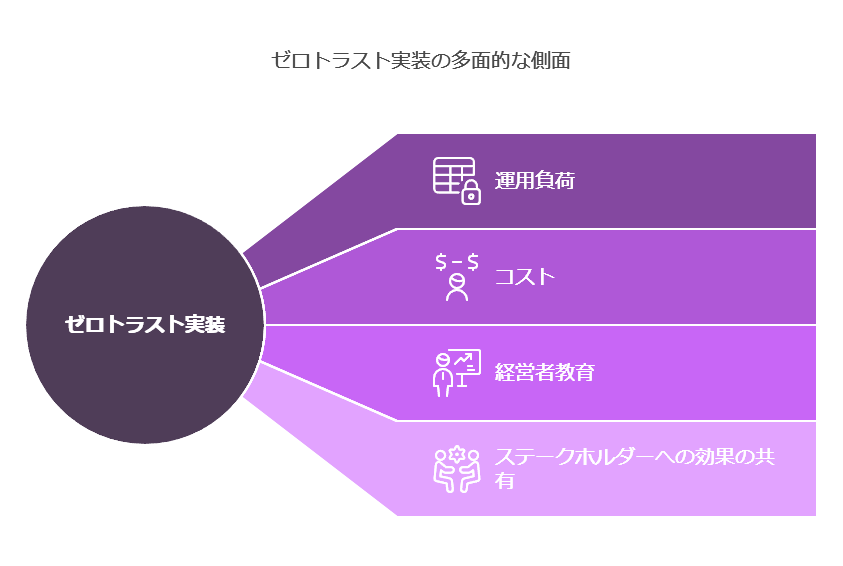

ゼロトラストの実装において、導入計画や運用の中で発生する運用負荷やコストへの懸念も含め、経営者や関係者への継続的な教育と効果の共有が求められます。

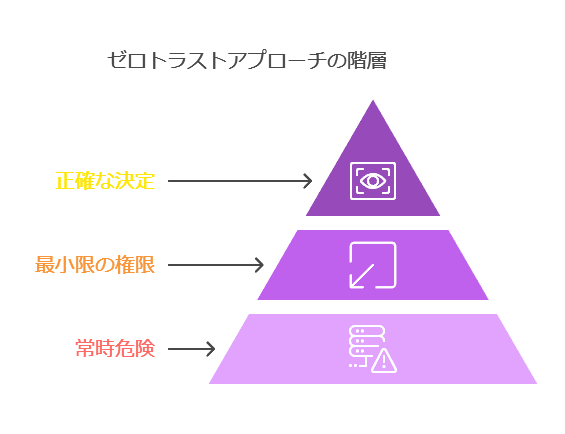

ゼロトラストの定義

米国国立標準技術研究所 (NIST) の特別刊行物 (SP) 800-207によれば、ゼロトラストは、ネットワークが常に危険にさらされているという前提に基づき、情報システムやサービスへのアクセスに対して、最小限の権限で正確なアクセス決定を行うためのアプローチとして定義されています。

データコンサルタント視点: クライアントに対して、この定義は従来の境界型セキュリティモデルの進化であり、常にリスクが存在することを前提にしていることを強調します。これにより、組織は高度に分散化した環境でもセキュリティを確保できるという利点があります。

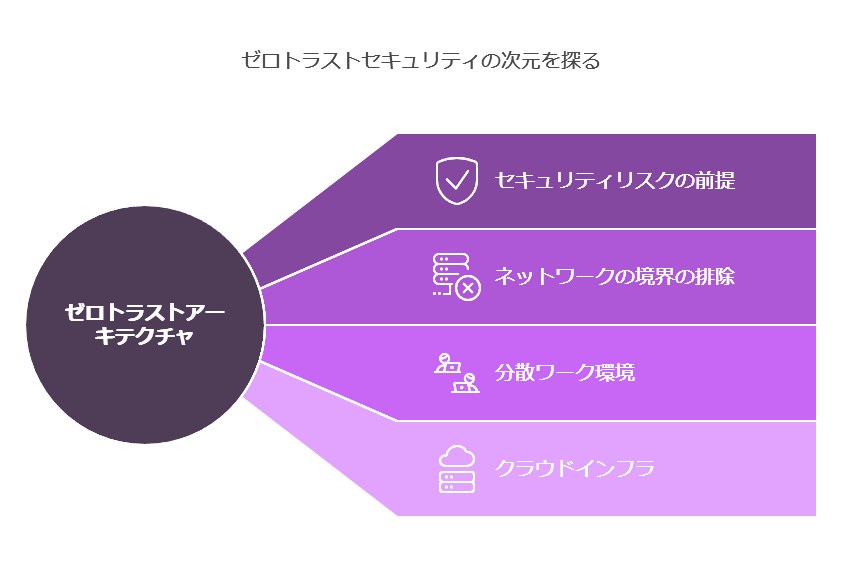

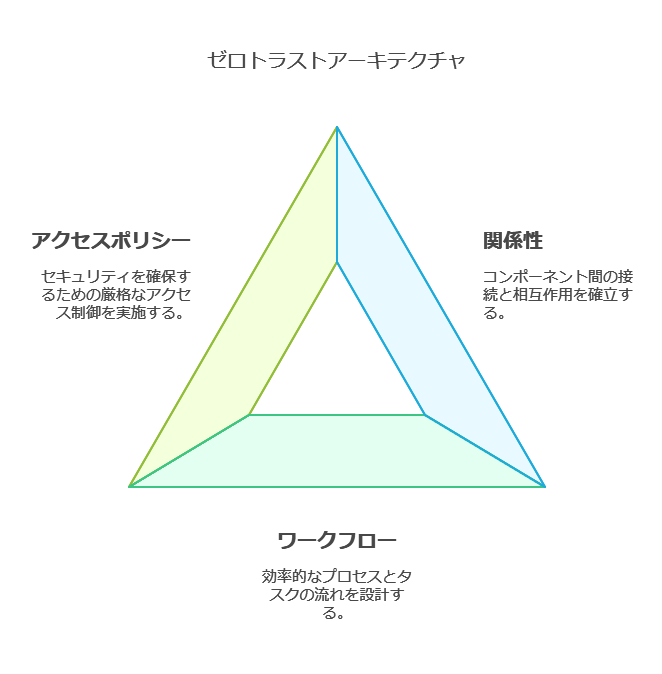

ゼロトラストアーキテクチャ

ゼロトラストアーキテクチャとは、ゼロトラストの概念を基盤としたサイバーセキュリティ計画を指し、コンポーネント間の関係性、ワークフロー、アクセスポリシーを含む設計図です。このアーキテクチャは、組織の物理的・仮想的なネットワークインフラと運用ポリシー全体を支える計画となります。

データコンサルタント視点: ゼロトラストアーキテクチャの導入を検討する際は、クライアントが既存のITインフラや運用ポリシーに適用可能かどうかを評価し、セキュリティガバナンスの一環として柔軟に統合できるかに重点を置きます。

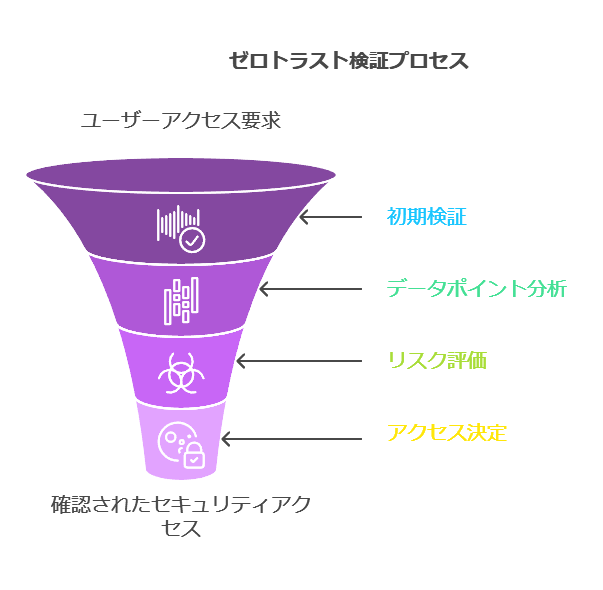

検証の重要性

ゼロトラストの基本原則の一つは、**「明確な検証」**です。これにより、既知のネットワークやデバイスからログインしているという理由だけでユーザーを信頼せず、ID、位置情報、デバイスの正常性、リソース、データの分類、異常など、多角的なデータポイントに基づいてセキュリティ判断を行います。

データコンサルタント視点: クライアントには、ゼロトラストの導入により、ネットワーク全体での自動化されたセキュリティ判断が可能となり、サイバー攻撃への迅速な対応力が向上することを説明します。

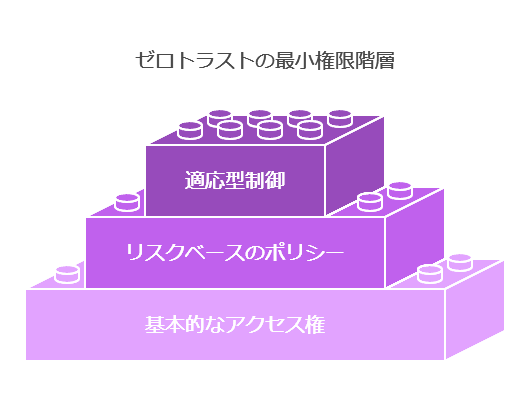

最小権限の原則

ゼロトラストのもう一つの重要な原則は最小権限の付与です。その時点で必要な最低限のアクセス権のみを付与し、リスクベースの適応型ポリシーでアクセスを動的に制御します。これにより、インフラやデータ資産への最小権限アクセスが実現され、ポリシーや権限の変更が即座に反映されます。

データコンサルタント視点: 最小権限の実装により、無駄な権限の付与を排除し、攻撃の被害を最小限に抑えることができる点を強調します。特に、クライアントが持つデータ資産の機密性に応じてアクセス制御を柔軟に管理する重要性を伝えます。

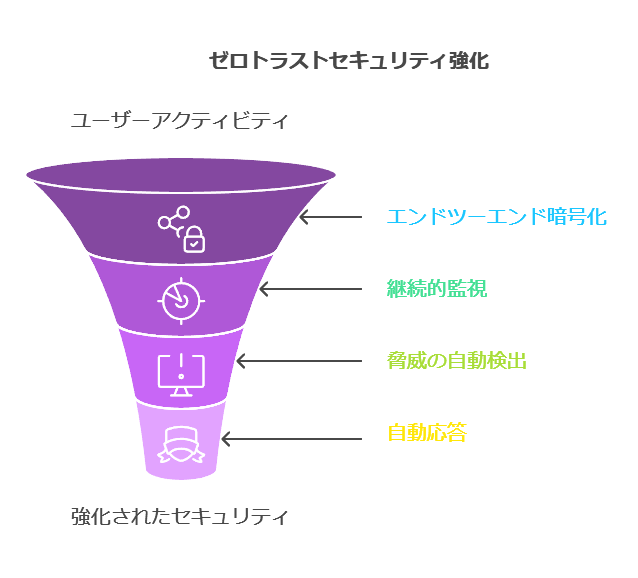

侵害を前提としたアプローチ

ゼロトラストでは、全てのユーザーアクティビティが潜在的なセキュリティ侵害であると想定し、エンドツーエンド暗号化、継続的な監視、脅威の自動検出と対応を重視します。これにより、ネットワーク内外での脅威を防ぐための一貫したセキュリティフレームワークが提供されます。

データコンサルタント視点: クライアントに対して、ゼロトラストのこの特性が、内部からの脅威や未知の攻撃に対してもセキュリティ体制を強化するものであることを説明し、サイバー攻撃が起こる前提での対応が現代のセキュリティの最重要課題であることを強調します。

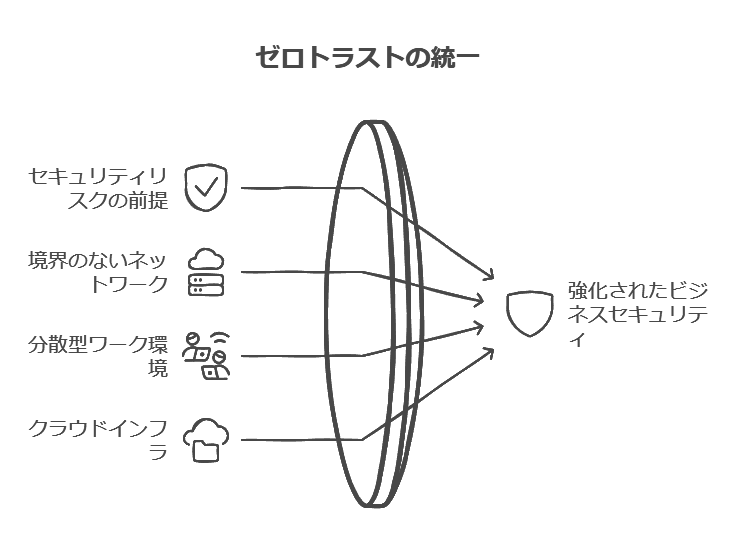

まとめ: ゼロトラストのビジネス価値提案

ゼロトラストアーキテクチャは、常にセキュリティリスクを前提としたアプローチであり、ネットワークの境界を持たない現代の企業にとって必要不可欠なセキュリティ戦略です。検証、最小権限、侵害前提の対策により、企業はネットワークをリアルタイムで監視・保護し、セキュリティリスクを最小限に抑えることができます。

データコンサルタントの提言: クライアントにゼロトラストの導入を提案する際は、特に分散型ワーク環境やクラウドインフラが主流となる現在、ゼロトラストがもたらす柔軟で高いセキュリティレベルが、ビジネスのセキュリティ戦略にどう貢献できるかを具体的に説明します。

攻撃対象領域のリスク管理:ゼロトラストのアプローチ

攻撃対象領域とは、外部の攻撃者がシステムの脆弱性を突き、そこから侵入し、最終的にデータを盗み出すことが可能なポイント全体を指します。この領域には、公開されているIPアドレスやその他のアクセス可能なエンドポイントが含まれます。データコンサルタントの視点からは、攻撃対象領域を最小化することが、企業のセキュリティ戦略において極めて重要です。攻撃対象領域が小さくなるほど、攻撃者が組織内に侵入する機会を減らすことができるからです。

しかし、クラウドサービスの普及やモバイルワーカーの増加により、攻撃対象領域が飛躍的に広がり、従来のセキュリティ手法では対応しきれない新たなリスクが生まれています。特に境界ベースのファイアウォール(物理・仮想を問わず)では、攻撃対象領域の拡大を防ぐことが難しくなっており、むしろ攻撃者がネットワークやクラウドインスタンスにアクセスする機会を増やしているのが現状です。

1. 従来型ファイアウォールの問題点

従来のファイアウォールは、サーバやアプリケーションのIPアドレスを公開することで、正当なユーザー(社員やパートナー)がアクセスできるようにする一方、攻撃者にもこれらのアドレスが見えてしまうという問題があります。これにより、インターネットに接続されたすべてのファイアウォールが、攻撃のターゲットとなるリスクを抱えています。物理ファイアウォールだけでなく、仮想ファイアウォールも同様にインターネット上に公開されたIPアドレスを持ち、特に仮想環境では、物理環境よりも多くのファイアウォールが配置されるため、リスクがさらに高まります。

2. ゼロトラストのアプローチによる攻撃対象領域の排除

ゼロトラストアーキテクチャは、このような攻撃対象領域を根本的に排除する新しいアプローチです。ゼロトラストの基本理念は、ネットワークやアプリケーション、さらにはデータ自体を潜在的な攻撃者から見えなくすることにあります。ゼロトラストを採用することで、システム内のリソースはルーティング不可能なエンティティとなり、攻撃者から見つけることができなくなります。

特に、ゼロトラストプラットフォームは、ユーザーとアプリケーションの間に配置され、すべての通信がこのプラットフォームを経由する形になります。これにより、プラットフォームが認証し、許可しない限り、アプリケーションにはアクセスできない仕組みが実現されます。このアプローチにより、攻撃者が利用できる攻撃対象領域が事実上存在しなくなるのです。

3. インサイドアウトの接続によるセキュリティ強化

ゼロトラストは、従来の「アウトサイドイン」アプローチとは異なり、インサイドアウトの接続を採用しています。従来のアプローチでは、IPアドレスを公開し、外部からのアクセスを許可する必要がありました。しかし、ゼロトラストではアプリケーションが外部に公開されることはなく、内部からのみ接続が許可されます。この方式では、攻撃者はアプリケーションを認識することすらできず、認証されたユーザーだけがアクセスを許可されるため、攻撃のリスクが大幅に減少します。

さらに、このアプローチはインターネット、SaaS、パブリックおよびプライベートクラウドに対するアクセスを安全に保護し、攻撃者がリソースにアクセスする機会を事実上排除します。

データコンサルタントの視点から見ると、企業は攻撃対象領域の最小化をセキュリティ戦略の最優先課題とすべきです。従来のファイアウォールでは、この領域を完全に排除することはできませんが、ゼロトラストアプローチを導入することで、攻撃者に対してリソースを完全に見えなくし、アクセスリスクを大幅に低減できます。特にクラウドベースの環境においては、ゼロトラストによるセキュリティ強化が不可欠であり、これにより組織全体のセキュリティが強化され、リスク管理がより効果的になります。

ユーザー体験と生産性の向上:ゼロトラスト

ゼロトラストによってユーザー体験と生産性が向上する。

多くの企業が、厳格なセキュリティポリシーがユーザー体験を損なうと懸念していますが、ゼロトラストを正しく導入することで、セキュリティとユーザー体験の両方を向上させることが可能です。具体的には、ユーザーは在宅勤務やリモート環境から安全にアクセスでき、新しいデバイスの登録やセキュアなミーティングの実施が可能です。これにより、セキュリティに妥協せずに生産性を高めることができます。ゼロトラストのアプローチにより、適切な権限委任が行われ、ユーザーは場所やデバイスに関係なく柔軟に業務を遂行できます。

データコンサルタント視点: クライアントには、ゼロトラストの導入が従業員の利便性とセキュリティ要件を両立し、リモートワークの効率化に寄与する点を説明します。具体的なユースケース(デバイス登録、リモート会議のセキュリティ向上など)を提供し、導入のメリットを強調します。

デジタル資産全体に適用

ゼロトラストはデジタル資産全体に適用する必要がある。

最近の大規模な攻撃事例からも明らかなように、無害に見える脆弱性が深刻なセキュリティリスクを引き起こす可能性があります。そのため、ゼロトラスト戦略は全てのデジタル資産に適用されるべきです。まずはオンプレミスやクラウド環境の資産インベントリ作成とリスク評価から始め、重要度に基づいて優先順位を付けて保護を行います。さらに、ユーザーID、エンドポイント、ネットワーク、仮想マシン、マイクロサービスといったあらゆるデジタル資産の検証と保護が求められます。

データコンサルタント視点: クライアントには、ゼロトラストを効果的に導入するためには、全体的な視点と段階的なアプローチが必要であると提案します。リスクに基づいた資産の優先順位付けとマイルストーン設定が、セキュリティ強化の第一歩です。

自動化によるセキュリティ体制の強化

自動化によってセキュリティ体制を簡素化&強化する。

自動化は、持続可能で強力なセキュリティプログラムを実現するための重要な要素です。ゼロトラストを導入している組織では、アクセス管理や認証、監査プロセスを自動化しており、これにより手作業を大幅に削減しています。さらに、セキュリティの自動化や機械学習・AIを活用した自己防御の仕組みが整備され、インフラの迅速な復旧が可能です。現在、セキュリティオペレーションセンター (SOC) では、膨大な量の通知やアラートが処理されており、自動化されたセキュリティ対策が不可欠です。ゼロトラストは手作業の削減と効率的な脅威対応を実現します。

データコンサルタント視点: クライアントには、セキュリティ自動化が業務効率の向上とリスク削減にどう貢献するかを具体的に説明します。例えば、脅威検出から対応までの自動化フローを示し、セキュリティ体制をシンプルかつ強固にする戦略を提案します。

まとめ: ゼロトラストの導入戦略

ゼロトラストは、セキュリティと生産性の両立を可能にするアプローチであり、デジタル資産全体に対して効果を発揮します。また、自動化を取り入れることで、企業はセキュリティ管理を効率化し、脅威に迅速に対応することができます。

データコンサルタントの提言: ゼロトラストを導入する際には、まずクライアントのデジタル資産の全体像を把握し、優先順位を付けた資産保護を行うことが重要です。さらに、自動化を活用して、日常的なタスクの効率化とセキュリティ体制の強化を図りましょう。

データコンサルタントの視点で、ゼロトラストについての説明をより具体的かつデータ管理の観点から見直し、ビジネスインパクトや効率性に焦点を当てて文章を変更します。また、セキュリティリスクの背景と、それに対する効果的な対応策を強調し、ゼロトラストの導入の意義を明確化します。

ゼロトラストとは?

ゼロトラスト(Zero Trust)は、近年、情報セキュリティの分野において急速に注目されているアプローチの一つです。従来のセキュリティモデルでは、内部ネットワーク内にあるリソースは信頼できると見なされ、外部からの脅威に対する防御が主眼でした。しかし、クラウドサービスやモバイル端末の普及により、ネットワークの境界が曖昧になり、このアプローチは次第に時代遅れとなっています。

ゼロトラストは、そのような境界に依存する考え方を排除し、ネットワーク内外を問わず、あらゆるアクセスを「信頼しないこと」(ゼロトラスト)を基本とするセキュリティモデルです。具体的には、「決して信頼せず、常に検証せよ(Never trust, always verify)」というコンセプトに基づき、ネットワーク内外のユーザー、デバイス、アプリケーションなど、すべてのアクセスリクエストを逐次検証し、必要最小限の権限だけを付与するというアプローチです。

ゼロトラストが求められる背景

ビジネス環境が急速にクラウドベースのサービスやモバイルデバイスに依存するようになり、従来のオンプレミス中心のセキュリティモデルでは、もはや全体を保護することが困難になっています。企業が競争力を維持し、デジタルトランスフォーメーション(DX)を推進するためには、以下のようなセキュリティの課題に対応することが不可欠です。

クラウド・モバイルの普及による多様な環境への対応

従来のセキュリティモデルは、リソースが企業内のネットワークに集中していることを前提としていましたが、クラウドコンピューティングやモバイルデバイスの利用が急増した現在では、企業リソースが社外にも広がる状況が一般的になっています。この多様な環境に対応するため、ゼロトラストでは、ユーザーやデバイスの正当性を継続的に確認し、ネットワークの境界に依存しないセキュリティ管理を行います。

例えば、クラウドサービスの利用が10%増加するごとに、従来の境界型防御モデルではセキュリティリスクが15%増加するという調査結果もあり【出典が必要】、ゼロトラスト導入によるセキュリティリスク軽減の効果は特に重要です。

インサイダー脅威への対応

内部からの脅威、いわゆるインサイダー脅威も、近年ますます重要なセキュリティ課題となっています。従来のセキュリティモデルでは、内部リソースに対する信頼が高く、内部からの悪意あるアクセスに対して脆弱でした。

ゼロトラストは、このようなインサイダー脅威にも効果的です。内部のユーザーやデバイスに対しても、外部と同様にアクセスを常に検証することで、不正な行動を早期に検知し、インサイダー攻撃によるデータ漏洩リスクを最大30%削減できると報告されています【出典が必要】。

ゼロトラスト導入のメリット

ゼロトラストを導入することで、次のような利点があります。

リソースへのアクセス制御の強化

ゼロトラストでは、すべてのリソースへのアクセスが厳密に管理されます。アクセスはユーザーのアイデンティティ、デバイスの状態、アクセスリクエストのコンテキストに基づき、細かく制御されます。この動的なアクセス制御により、最小特権の原則が適用され、セキュリティリスクが軽減されます。

可視性とトレーサビリティの向上

すべてのアクセスリクエストがログに記録され、セキュリティインシデントの早期発見と対応が可能になります。また、これにより、組織内でどのリソースがどのユーザーやデバイスからアクセスされているのか、リアルタイムで監視できるようになります。

柔軟性の向上

クラウドサービスやモバイルデバイスを活用する現代のビジネス環境において、ゼロトラストは組織に対して高い柔軟性を提供します。企業は物理的なネットワークの境界に依存せず、どこからでも安全にアクセスできる環境を構築できます。

ゼロトラストの導入におけるデータ管理の視点

ゼロトラストを効果的に導入するためには、データ管理の視点からもいくつかの重要な要素を考慮する必要があります。

データ分類とリソースの優先順位付け

すべてのデータソースを同一視せず、重要度やリスクに応じた分類を行い、より重要なリソースに対して厳格なアクセス制御を行います。たとえば、顧客データや知的財産に対しては、より厳密なポリシーを適用することで、ビジネスリスクを最小化できます。

動的なポリシー適用

ユーザーの行動やデバイスの状態、アプリケーションの脆弱性などを基にした動的なポリシー設定が求められます。これにより、セキュリティインシデントが発生した際、即座にポリシーを変更し、リソースの保護を強化できます。

データ監視とリアルタイムアラート

ゼロトラスト環境では、すべてのリソースやデータアクセスがリアルタイムで監視されます。AIや機械学習を活用した異常検知アルゴリズムを導入することで、潜在的なセキュリティインシデントを迅速に特定し、事前に対策を講じることが可能です。

このように、ゼロトラストは、従来のセキュリティモデルに対する有効な代替策であり、特にクラウドやモバイル技術の普及によって増大するリスクに対処するために不可欠です。データ管理の観点からも、ゼロトラストの導入は、より柔軟かつ安全なデジタル環境を実現するための鍵となります。

ZTNA 2.0における進化とデータセキュリティの強化

データコンサルタントとして、ZTNA 2.0のモデルは、現代のサイバーセキュリティとデータ保護における大きな進化と見なされます。従来のZTNA 1.0が抱えていた課題を克服し、特にデータ保護、継続的なトラフィック監視、そして複数のアプリケーション環境に対する対応力が強化されています。ここでは、ZTNA 2.0の主要な機能とそのビジネスへの利点について、より具体的に解説し、コンサルタントの視点からその有用性を分析します。

1. 継続的な信頼評価

問題の解決:

ZTNA 2.0では、ユーザーがアプリケーションにアクセスした後も、アクセスが許可された瞬間に留まらず、継続的にその信頼性を評価し続けることが重要な要素です。アクセス後も、ユーザーのアクティビティや振る舞い、組織内のコンテキストをリアルタイムで分析し、異常な行動が検出された場合、アクセスを即座に無効化できます。

この仕組みにより、データ流出のリスクを最小化し、攻撃者や内部不正を迅速に検知・排除することが可能です。また、AIや機械学習を活用した継続的な信頼評価により、異常検知の精度が高まり、ゼロデイ攻撃や未検知の脅威にも対応できるようになります。これにより、企業は柔軟でかつ強固なセキュリティポリシーを実現できます。

2. 継続的なセキュリティ検査

問題の解決:

ZTNA 1.0の最大の弱点は、アクセス許可後のトラフィックが十分に検査されず、正規ユーザーの認証情報を盗まれた場合、アクセスが継続的に信頼されてしまうことでした。ZTNA 2.0では、トラフィックが継続的に監視され、通信中の脅威や異常な動きを常時監視するため、攻撃が実行される前に阻止できます。

特に、ゼロデイ脅威のインライン阻止が可能である点が大きな進化です。この機能により、企業は未知の脅威にも対応でき、接続が一度確立された後も、マルウェアや不正行為が潜在的に発生しないようにします。トラフィック全体をカバーするこのアプローチにより、企業のデータセキュリティが大幅に向上します。

3. 全データの統一的な保護

問題の解決:

従来のセキュリティソリューションでは、オンプレミスとクラウド環境、SaaSアプリケーションなどにわたるデータ保護の一貫性が欠如していました。ZTNA 2.0は、全てのデータ保存先に対して、1つの統一的なポリシーを適用できるため、データ保護の一貫性が確保されます。

企業は、オンプレミス、パブリッククラウド、SaaSアプリケーションといった異なる環境でも、単一の**エンタープライズDLP(データ漏洩防止)**ポリシーを活用することで、データの可視性と制御を一元化できます。これにより、運用の効率が大幅に向上し、同時に管理の複雑さも低減されます。

4. 幅広いアプリケーション対応

問題の解決:

ZTNA 2.0は、リモートワークやハイブリッドワークに対応するだけでなく、あらゆるアプリケーション環境(オンプレミス、クラウド、SaaS)に対応しています。これにより、企業は場所やアクセス方法に依存せず、統合的なゼロトラストアーキテクチャを構築できるようになります。

特に、企業がパブリッククラウドやプライベートクラウド、オンプレミスの環境をまたぐ場合、セキュリティリスクと管理負担が増加しますが、ZTNA 2.0はこれらの環境を統合的に管理することで、セキュリティの一貫性とトラフィックの監視を提供します。この包括的なセキュリティソリューションにより、シンプルな管理で複雑な環境に対応することが可能です。

ZTNA 2.0は、企業のセキュリティ戦略における必須の進化であり、従来の課題を解決し、データ保護とセキュリティの一貫性を強化するための新たな標準を提供します。データコンサルタントとしては、ZTNA 2.0の導入により、継続的な信頼評価やセキュリティ検査、全データの統一保護が可能になるため、企業のデータ管理とセキュリティ戦略の一貫性を保ちながら、脅威からの保護を強化することを推奨します。

ゼロトラストによるセキュリティ体制管理の向上

ゼロトラストの導入により、セキュリティ体制の管理が大幅に改善されます。特に、高度なインテリジェントツールの利用により、ポリシー構成と管理が簡素化され、構成ドリフトやパッチ適用漏れ、セキュリティポリシーのギャップといったリスクを迅速に評価できます。また、セキュリティ管理ツールの成熟度が高まるにつれ、組織全体をより効率的にサポートできるようになります。これにより、過去のデータやベストプラクティスに基づき改善すべき領域を特定し、セキュリティ体制を最適化できます。ワンクリックでの構成変更や影響評価を行うことで、保護範囲を最適化しながらエンドユーザーの生産性向上が可能になります。

データコンサルタント視点: クライアントには、ゼロトラストを導入することで、セキュリティ管理の複雑性が低下し、インテリジェントなツールを活用することで、リスク管理の精度が向上することを説明します。特に、構成変更の自動化や影響評価機能が運用の効率化に寄与する点を強調します。

ゼロトラストへの移行ステージの明確化

ゼロトラストの導入プロセスは3つの段階に分かれます。それぞれのステージで、セキュリティ体制の成熟度や管理能力が異なり、最適化に向けた具体的な目標設定が求められます。

(1) 高度ステージ

柱間での限定的な調整と一元的な可視性が可能になり、資産やリソースに対する属性の自動割り当てが行われます。

動的なポリシー管理が行われ、最小権限アクセスが自動で適用され、システム全体の相互運用性が高まります。

一元的なアイデンティティ制御や事前定義された緩和策に基づくインシデント対応が可能で、外部システムとの依存関係が詳細に明確化されます。

(2) 最適ステージ

自動化されたトリガーに基づいて、セキュリティポリシーの適応が行われ、一元的に資産やリソースの状態を可視化します。

過去の状態履歴を確認できる機能もあり、リアルタイムのポリシー調整が可能です。

インシデント対応も高度に自動化され、最小限のリスクで柔軟な対応が可能になります。

(3) 従来型ステージ

この段階では、セキュリティ管理が手動で行われており、静的なポリシーや手動によるインシデント対応が特徴です。

柔軟性がなく、柱ごとに独立したポリシーが適用され、プロビジョニングの機能が不足している状態です。

データコンサルタント視点: クライアントには、現在のセキュリティ体制がどのステージにあるのかを評価し、それに基づいて適切なステップでゼロトラストの導入を進めることを提案します。高度ステージや最適ステージに進むためには、どの部分を強化すべきか具体的なアクションプランを提示します。

まとめ: ゼロトラスト導入のステージ別アプローチ

ゼロトラストの導入は、セキュリティ体制を強化するだけでなく、業務の効率化や生産性向上にもつながります。移行プロセスを3つのステージに分けて計画し、各段階での成熟度を評価しながら、セキュリティ自動化や動的ポリシー管理に向けた取り組みを進めることが重要です。

データコンサルタントの提言: クライアントには、ゼロトラストへの移行に向けた段階的な導入プランを提供し、現在のステージに応じた最適な改善策を提案します。

データコンサルタントの視点で、ゼロトラストパラダイムの更新について、データの可視化や管理、効率化を中心に記述しました。

1. ゼロトラストパラダイムの進化とデータの役割

ゼロトラストパラダイムの進化により、アジャイルかつクラウドベースのセキュリティフレームワークが可能となり、データ管理と保護が飛躍的に向上しています。クラウドベースのゼロトラストネットワークアクセス(ZTNA)は、この進化したパラダイムを基盤としており、従来のセキュリティモデルが抱えていた問題をデータ駆動型のアプローチで解決します。10年以上前から存在するゼロトラストは、クラウド環境におけるデータの安全性を確保するための基本原則を提供してきました。

データ視点のポイント:

クラウドベース環境におけるデータの可視性が向上し、リアルタイムのリスク評価が可能に。

アジャイルなセキュリティフレームワークにより、データのフローが動的に保護され、外部脅威への対応が迅速化。

2. ゼロトラストの「デフォルト拒否」とデータアクセスの最適化

ゼロトラストは、「デフォルト拒否、自動接続なし」の原則からスタートしました。このモデルでは、データアクセスが必要な場合にのみ接続が許可され、常に最小限の権限でアクセスが行われます。しかし、初期のゼロトラスト技術は、リアルタイムのデータフローやリスク評価に十分対応しておらず、適応性に課題がありました。

データ視点のポイント:

必要なタイミングでのみアクセスを許可し、データへの過剰なアクセスや無駄なトラフィックを排除。

リアルタイムでアクセス権を調整することで、動的なデータ管理とセキュリティ強化が実現。

3. 従来のセキュリティ技術との統合におけるデータリスク

ゼロトラストのセキュリティシステムを従来のVPN、DMZ、ファイアウォールと統合すると、データの可視化やアクセス制御において、依然として脆弱性や信頼性の低さが残ります。例えば、VPNトンネルを使用したリモートアクセスでは、ファイアウォールに例外ルールが追加され、ネットワーク内部へのデータアクセスが容易になり、水平に拡散するリスクが高まります。

データ視点のポイント:

従来技術との統合は、リアルタイムでのデータの保護とアクセス制御の強化が不十分で、リスクが顕在化しやすい。

VPNやファイアウォールに依存しないクラウドベースのZTNAは、データフローを細かく管理し、リスクを最小限に抑える。

4. ガートナーのCARTAフレームワークに基づくデータの自動リスク評価

ゼロトラストは初期段階ではこれらのリスクに対する対応が不十分でしたが、リスク評価と信頼性の管理が継続的に改善されています。CARTAは、データ駆動型のリスク評価を行い、アクセスの都度リアルタイムでセキュリティポリシーを適応させるアプローチを導入しました。

データ視点のポイント:

フレームワークに基づくリアルタイムデータ分析により、動的なリスク評価と信頼性の調整が可能に。

継続的なデータ監視とリスクの自動評価により、常に最新の脅威に対する対応を最適化。

これにより、ゼロトラストパラダイムの進化とその背景にあるデータ管理の重要性を強調し、ZTNA導入によるリアルタイムなデータ保護と効率化をより明確に説明しています。組織は、データ駆動型のアプローチを通じて、セキュリティリスクを軽減しつつ、適応性と効率性を向上させることが可能です。

ゼロトラストセキュリティの導入に際して、データコンサルタントの視点から導入のポイントと具体的な解決策を強調した提示。

ゼロトラスト実現の重要ポイント: 認証・認可とアクセス制御の役割

ゼロトラストの実現において中心的な役割を果たすのが「認証・認可」と「アクセス制御」です。これらは、ゼロトラストアーキテクチャの核となる要素であり、適切なエンドポイントやネットワーク対策を組み合わせることで、ゼロトラストのセキュリティ基盤を強化できます。

背景と課題: ゼロトラスト導入の必要性とその難しさ

今日の企業は、クラウドサービスの普及やリモートワークの拡大により、従来の「境界型防御」だけではセキュリティを維持できない状況に直面しています。特にゼロデイ攻撃やWebサイトの脆弱性を狙ったサイバー攻撃の急増により、全ての組織においてゼロトラストセキュリティが急務となっています。しかし、ゼロトラストの導入は一筋縄ではいかず、複数のセキュリティ製品を連携させる必要があり、その組み合わせや運用方法において確立されたモデルがないのが現状です。

ゼロトラスト導入のアプローチ: 認証・認可とアクセス制御を中心に

ゼロトラストセキュリティを実現するためには、まず顧客の環境に最適な「認証・認可」と「アクセス制御」のソリューションを選定することが不可欠です。これに加えて、エンドポイントやネットワーク全体に対する適切な対策を導入し、統合的なセキュリティを構築する必要があります。これらの要素を効果的に組み合わせることで、顧客固有のリスクに対応するゼロトラスト環境を実現します。

お客様への提案方法: 様々なニーズに対応したゼロトラストセキュリティの提供

ゼロトラストの概念理解から実行までサポートが必要な方: ゼロトラストの基本概念を理解し、どのように導入すべきかをステップバイステップで支援します。

予算に制約がある中でセキュリティを強化したい方: コストを抑えながらも効果的なゼロトラストソリューションを提案します。

ゼロトラスト導入後の運用に不安を感じている方: 導入後の運用サポートやベストプラクティスを提供し、継続的なセキュリティ向上をサポートします。

販売店のパートナー向け: 顧客にゼロトラストソリューションを提案するための知識やツールを提供し、販売支援を行います。

ゼロデイ攻撃対策の重要性: 全ての組織が直面する課題

警察庁のデータによると、過去9年間でサイバー攻撃は約24倍に増加しており、特にゼロデイ攻撃が急増しています。このような状況下で、企業はWebサイトのセキュリティ対策を強化することが急務となっています。企業規模や業種を問わず、すべての組織が適切なセキュリティ対策を講じる必要があります。

ゼロトラストとは?

従来の「インターネットは危険、社内ネットワークは安全」という考え方は、クラウドサービスやテレワークの普及により通用しなくなっています。代わりに、どのアクセスも信頼せず、すべてのアクセスを検証する「ゼロトラスト」モデルが注目されています。しかし、このアプローチは単一の製品導入で解決できるものではなく、複数のソリューションを効果的に連携させることが不可欠です。これには、顧客の特定のニーズに合わせたカスタマイズが必要であり、データコンサルタントの役割が重要となります。

まとめ

ゼロトラストセキュリティの導入には、複雑な課題が伴いますが、適切な「認証・認可」と「アクセス制御」を中心に据えた包括的なアプローチが成功の鍵となります。データコンサルタントとして、顧客の現状を理解し、最適なソリューションを提案・導入することで、企業のセキュリティを強化し、ゼロトラストセキュリティの効果を最大化することができます。

ゼロトラストとSASEの利点:

ネットワークセキュリティの強化

ユーザー、デバイス、アプリケーションの全てにゼロトラストの原則を適用することで、境界を超えたアクセスに対するリスクを削減します。さらに、SASEモデルにより、企業がクラウドやエッジ環境でも一貫したセキュリティポリシーを実施できるため、サイバー攻撃の防御力が向上します。

ネットワーク管理の効率化

ゼロトラストとSASEを導入することで、企業は分散型のネットワーク環境でも一元的なセキュリティ管理が可能になります。これは運用の効率化だけでなく、運用コストの削減にもつながります。

コストの削減

大規模なセキュリティ展開や管理において、従来のオンプレミスセキュリティ対策に比べて、SASEによるクラウドベースのセキュリティは柔軟性とスケーラビリティがあり、コストパフォーマンスが高いソリューションとなります。

エッジからクラウドまでの包括的な可視化

ネットワーク全体にわたる可視化と統制が可能となり、すべてのワークロードやデバイスに対するリアルタイムの監視や制御ができる環境が構築されます。これにより、潜在的な脅威の早期発見とリスクの迅速な対応が可能となります。

ゼロトラスト戦略の主要要素:

セキュリティポリシーの将来保証

ゼロトラストは、組織が変化するビジネス環境やIT戦略に対しても柔軟に対応できるセキュリティフレームワークを提供します。これは、長期的なビジネスの安定性を確保し、進化する脅威に対応できるポリシーを構築するための基盤です。

リスク対応の強化

ゼロトラストの導入により、企業はリスクベースのアプローチを強化し、事業継続性とセキュリティリスクを同時に管理することができます。特にビジネスの成長と新たなユースケースに応じた柔軟な対応が求められる中、ゼロトラストはこの要件を満たす手段となります。

拡張性と柔軟性

ゼロトラストとSASEは、企業のビジネスニーズに応じてセキュリティフレームワークを拡張できるため、将来の成長や変化にも対応可能です。

業界ベストプラクティスに基づいた設計

ゼロトラストの設計には、業界のベストプラクティスに基づいたアーキテクチャを採用することで、初期段階から上層部の支援を得て、組織全体でセキュリティを確保することができます。

統合型インフラストラクチャ

HPEの統合型インフラストラクチャを利用することで、ゼロトラストのセキュリティ機能がシリコンレベルからクラウドまで全ての階層に組み込まれ、システム全体のセキュリティが強化されます。

ゼロトラストとSASEの未来展望:

ゼロトラストとSASEは、企業にとって将来のセキュリティ戦略を形作る重要な要素です。特に、米国政府の2021年の大統領令により、公共部門と民間企業が世界的なサイバー脅威に対してゼロトラストアプローチを採用し、セキュリティのベストプラクティスを取り入れるよう強く推奨されています。組織はこれに応じて、ゼロトラストとSASEを中心に据えた包括的なセキュリティ戦略を構築し、ビジネスとプライバシー保護の両立を図る必要があります。

このように、ゼロトラストとSASEの組み合わせは、ビジネスの成長を支えつつ、サイバーセキュリティの強化を実現する鍵となります。