目次

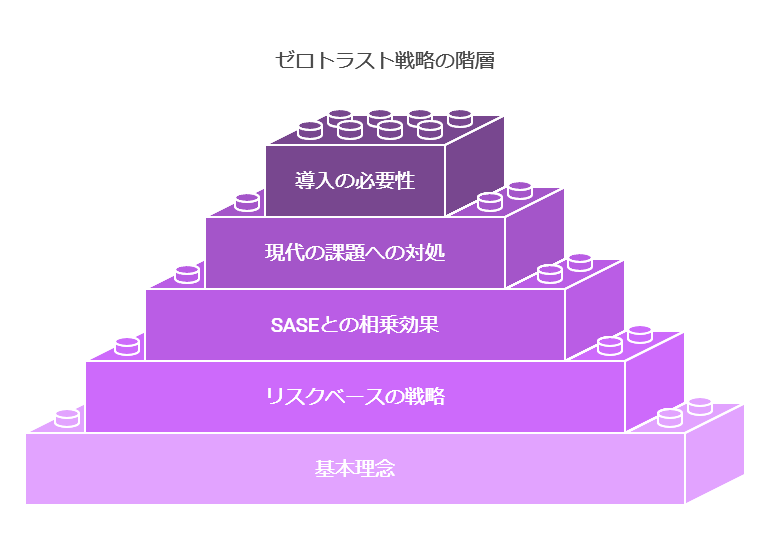

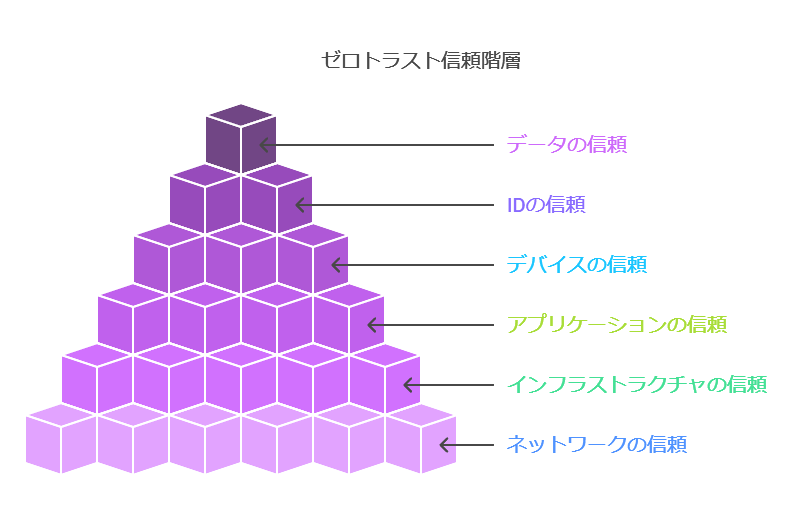

全社規模のゼロトラストアプローチの基本理念

ゼロトラストアプローチを全社的に徹底するためには、以下の6つの基本的な信頼を確立する必要があります。

ネットワークの信頼

インフラストラクチャの信頼

アプリケーションの信頼

デバイスの信頼

IDの信頼

データの信頼

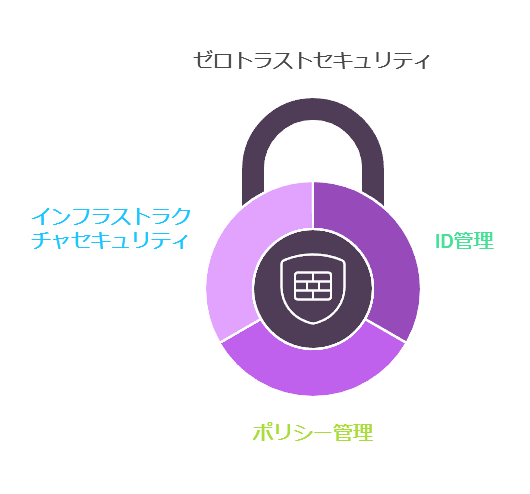

ゼロトラストが従来の「ネットワーク層のみに適用されるセキュリティ対策」という枠を超え、IDおよびポリシー管理を通じて、インフラストラクチャやアプリケーション、さらにはワークロード全体にも適用されるべきだと考えています。これにより、企業はすべての層において包括的なセキュリティ管理を実現できます。

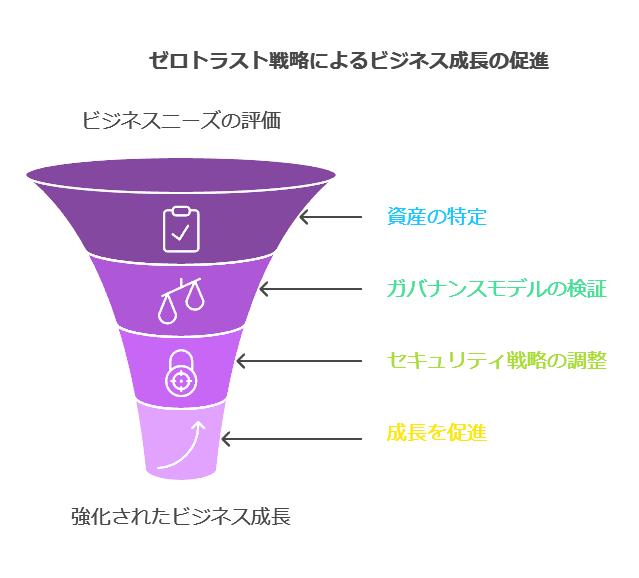

リスクベースのゼロトラスト戦略の策定

単に組織を保護するだけでなく、ビジネス成長を支援するリスクベースのゼロトラスト戦略を提供します。お客様のビジネスプロセスや資産インベントリ、セキュリティガバナンスモデル、ITセキュリティ戦略を包括的に検証し、現在の環境を的確に把握したうえで、組織のニーズに沿ったゼロトラスト戦略を策定します。このアプローチにより、セキュリティ対策をビジネス成長と連動させ、長期的な成長を支える基盤を構築することができます。

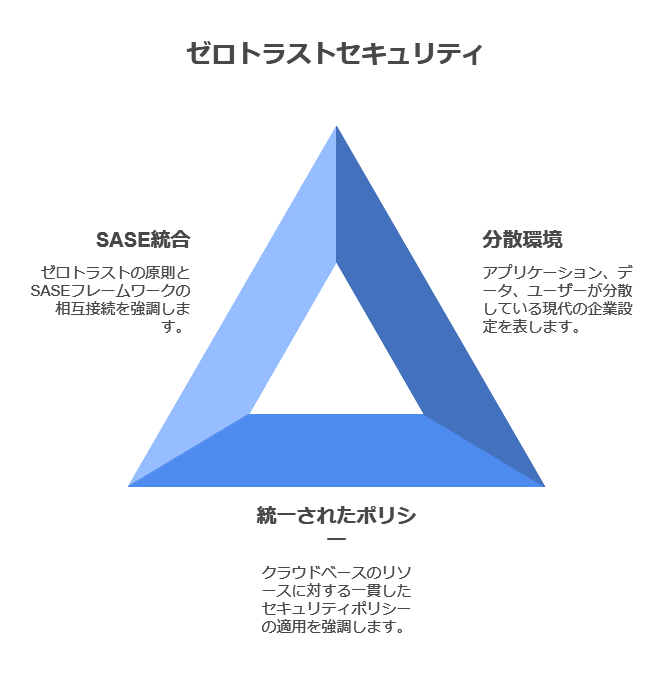

ゼロトラストとSASEの相乗効果

今日、多くの企業では、アプリケーション、データ、ユーザーがデータセンター、クラウド、エッジ拠点、SaaSアプリケーション、モバイルデバイスに分散しています。このため、企業資産へのアクセス制御はますます複雑化しています。ゼロトラストは、この分散型の企業環境を保護するための効果的な手法です。しかし、それをさらに発展させたものが、クラウドベースのSASE(Secure Access Service Edge)です。

SASEモデルは、ゼロトラストの原則を基盤としており、クラウドで実行されるワークロードやSD-WANを経由してアクセスされるリソースに対して、セキュリティポリシーを統一的に適用します。これにより、セキュリティサービスもクラウドに移行し、企業全体でセキュリティポリシーを一貫して適用できるようになります。ゼロトラストとSASEの組み合わせにより、分散環境でも高いセキュリティを保ちながら、効率的なアクセス制御を実現します。

データコンサルタント視点: ゼロトラストの重要性を強調しながら、ビジネス成長との結びつきを明確にしました。単なるセキュリティ強化ではなく、ビジネス戦略の一環としてゼロトラストを活用することが重要である点を強調しました。

リスクベースのアプローチ: お客様の環境やビジネスニーズに基づいた、カスタマイズ可能なセキュリティ戦略の策定を強調しました。これにより、企業の成長を支援するセキュリティ対策の導入が可能になります。

SASEとの連携: ゼロトラストの原則をベースとしたSASEの利点を強調し、クラウド環境におけるセキュリティの一貫性と可視性を強化しました。これにより、分散環境でのセキュリティと効率的なアクセス制御が可能になる点を明確にしました。

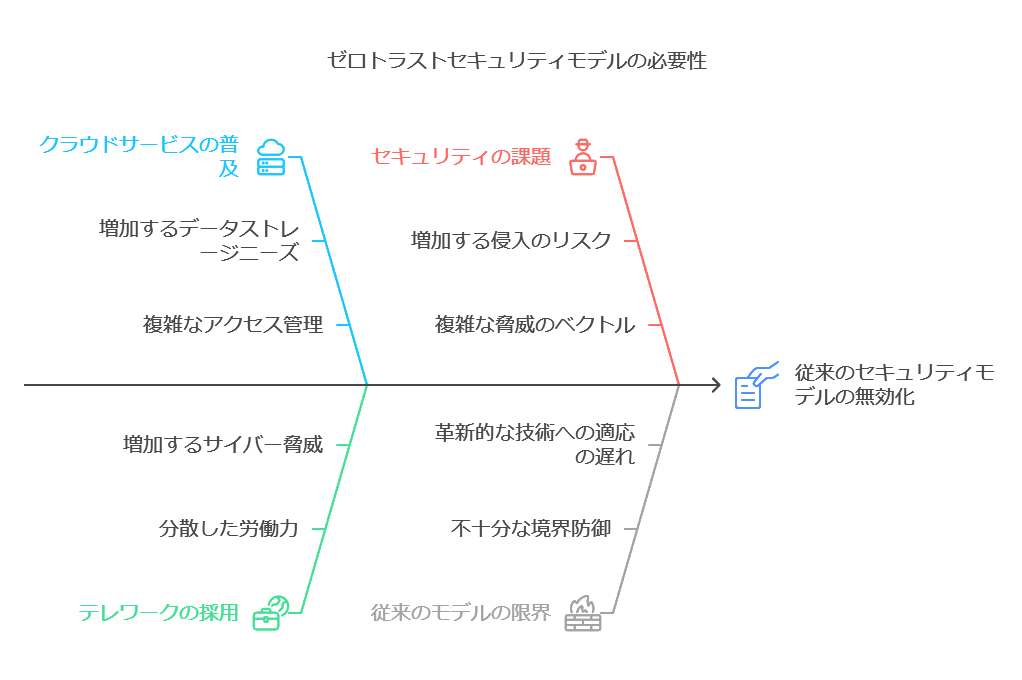

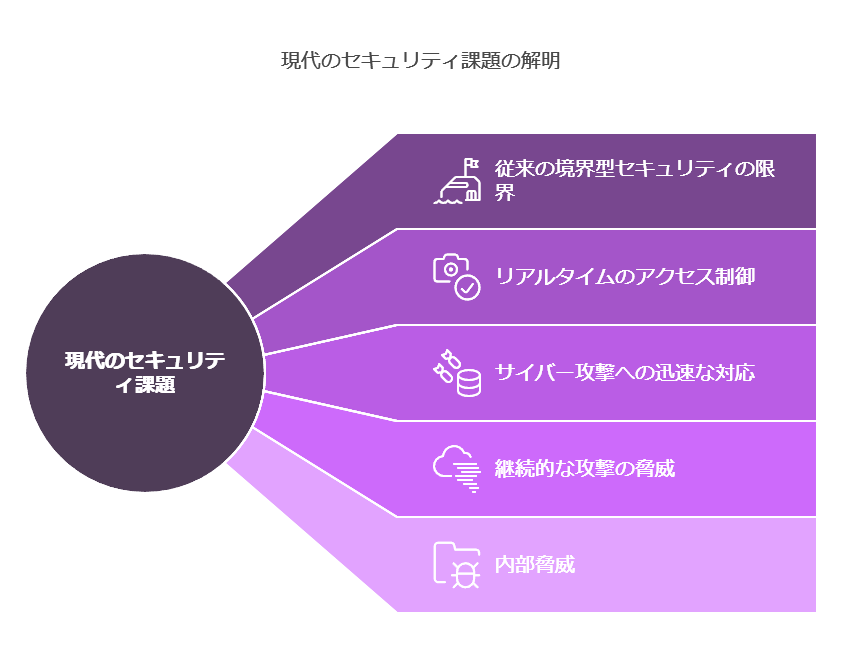

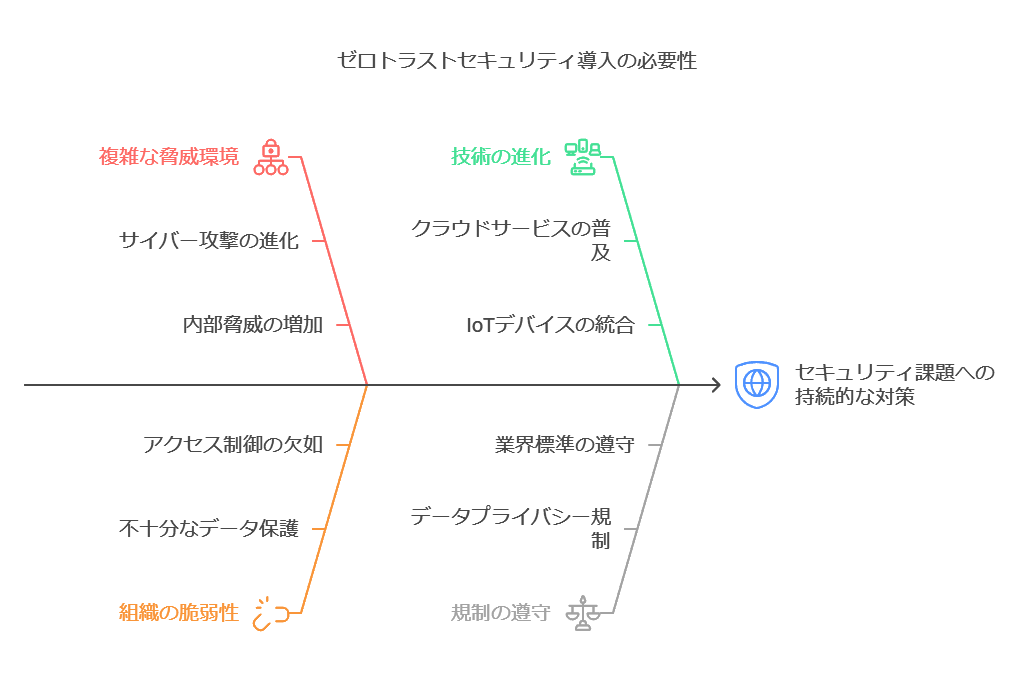

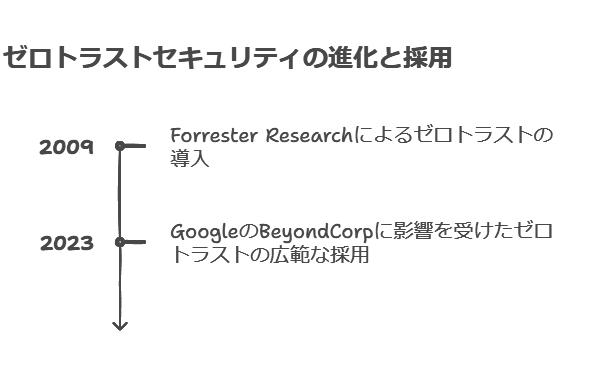

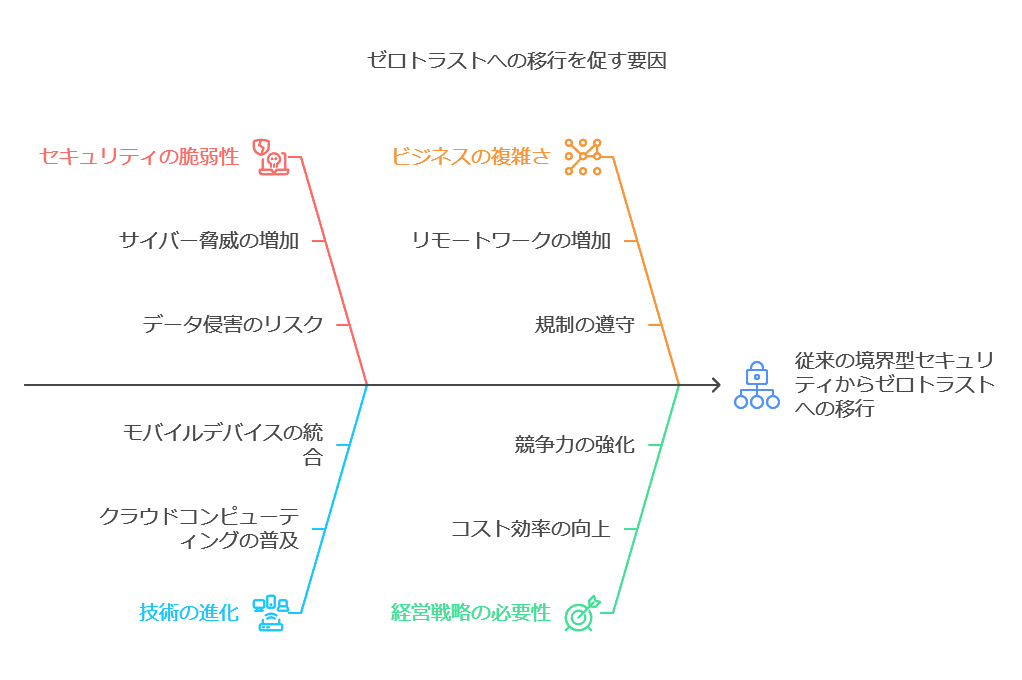

ゼロトラストが急速に普及する背景

ゼロトラストは、2009年にForrester Researchが提唱した「信頼しない」というセキュリティモデルで、クラウドサービスの導入やリモートワークが進む中で企業の間で急速に採用が進んでいます。特にGoogleが自社内で「BeyondCorp」として実装したことで、ゼロトラストの概念は広く注目されるようになりました。このモデルが重要視されている理由は、次のような現代のセキュリティ課題に対応できるからです。

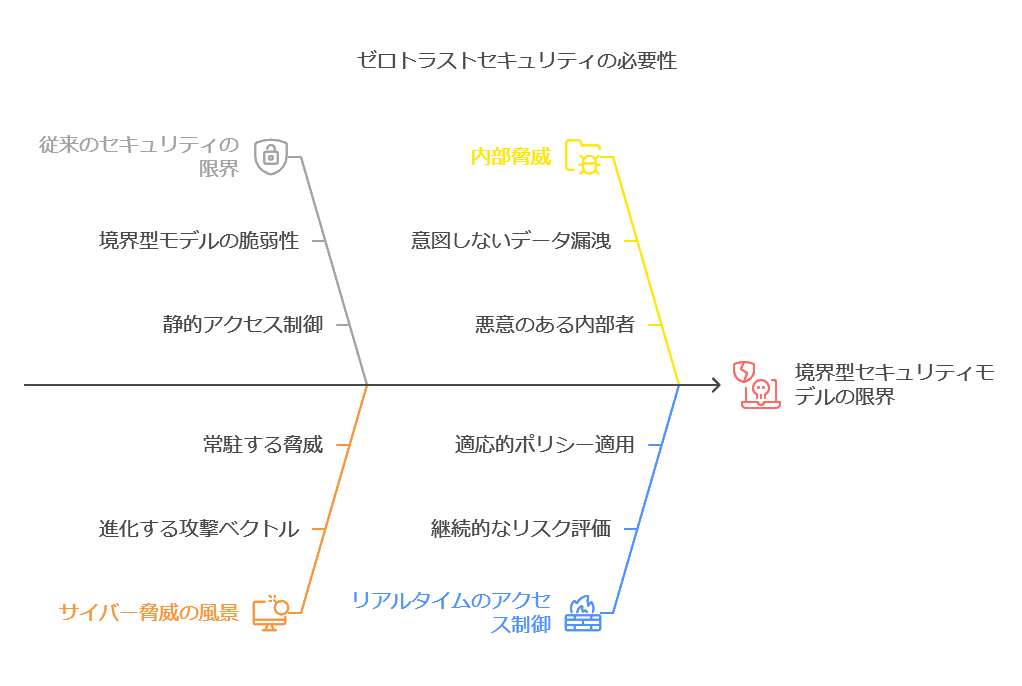

1. 従来の境界型セキュリティが限界を迎えている

ファイアウォールや物理的な境界でネットワークを守る従来の手法では、企業がクラウドサービスやBYOD(私物端末の業務利用)を導入した現代のビジネス環境に対応しきれません。ゼロトラストモデルでは、全てのアクセスが一律に疑われ、従業員、顧客、ベンダーなどがアクセスする際、アクセス権の検証がリアルタイムで行われます。これにより、企業はネットワーク境界に依存することなく、アクセスをセキュアに管理できます。

2. アクセス制御がリアルタイムで再評価される

従来のセキュリティモデルでは、一度アクセス権が付与されると、その後の変化やリスクを評価せずに信頼が続くケースが多くありました。ゼロトラストはこれを改善し、アクセスのたびにリアルタイムで再評価を行います。これにより、不要な権限を持つ内部関係者や、異動や契約更新に伴いアクセス権限が変更されるべき従業員や第三者によるリスクを減らし、過剰な権限を持つことによる脅威を排除します。

3. 新たなサイバー攻撃への迅速な対応

攻撃者は常に新しい攻撃手法を開発し続けており、その脅威は増加の一途をたどっています。ゼロトラストを導入することで、企業は権限の設定ミスや管理が不十分だった部分をカバーし、サイバー攻撃に対する防御力を高めることができます。たとえば、社外のユーザーが既に削除されたアカウントで社内リソースにアクセスするリスクや、社内システムやユーザーが誤って不正なリソースにアクセスするリスクを軽減できます。

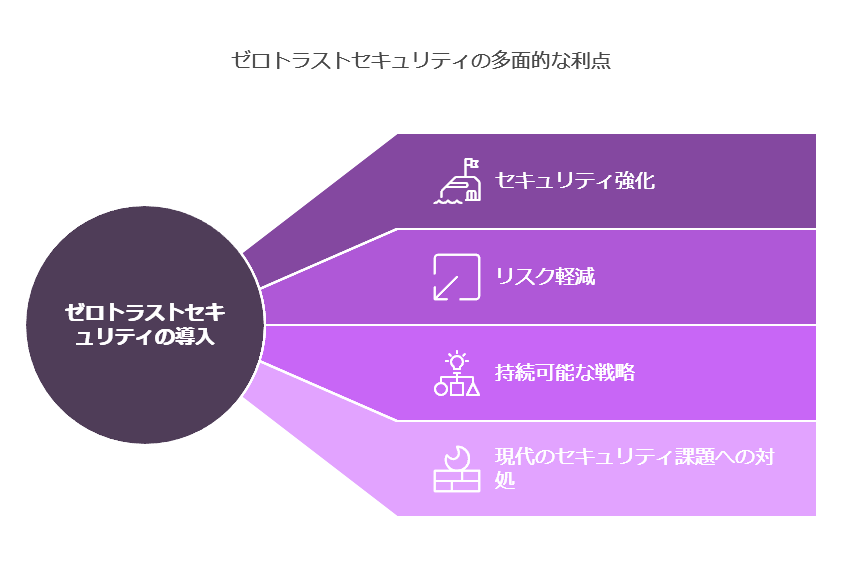

ゼロトラストモデルの重要性を理解し、それを活用することで、企業はデジタル環境の変化に迅速に対応しつつ、持続的なセキュリティ強化を図ることができます。このモデルは、特にクラウドベースのインフラや複数のアクセスポイントを持つ企業にとって不可欠なセキュリティ戦略の一環です。

このように、ゼロトラストが企業のセキュリティ戦略にどのように価値を提供し、具体的なメリットをもたらすかをわかりやすく説明しました。また、リアルタイムのアクセス制御や新たな攻撃手法への対応など、現代のビジネスに直結するポイントにフォーカスしました。

4. 攻撃は常に進行している

サイバー攻撃は進化を続けており、完全な防御はますます難しくなっています。多くの企業が何らかの攻撃を受けていると想定するのが現実的です。その中で、ゼロトラストは攻撃が進行している状況下でも高い回復力を発揮します。ゼロトラストの基本的なセキュリティポリシーである「デフォルトでアクセスを拒否する」アプローチにより、攻撃者が内部ネットワークに侵入しても、追加のアクセス権を得ることができず、被害の拡大を防ぎます。この戦略的な防御は、特にクラウドやリモートワーク環境において有効です。

5. 内部脅威の深刻化

内部の脅威は、外部の脅威と同様に深刻なリスクを引き起こします。ゼロトラストは、社内外の区別をなくし、すべてのアクセスを厳密に監視・制御することで、これらのリスクに対処します。従業員、契約業者、パートナー企業など、様々な関係者が企業のリソースにアクセスする現代のビジネス環境では、「内部=信頼できる」という従来の前提はもはや通用しません。BYOD(私物端末の業務利用)やクラウドサービスの拡大によって、境界型セキュリティの重要性が低下し、内部脅威と外部脅威の区別が曖昧になっています。ゼロトラストに基づいたセキュリティアプローチでは、これらの脅威を区別せず、等しく厳格に対処するため、潜在的な脅威への対応がシンプルかつ効果的になります。

ゼロトラストの導入は今や不可避

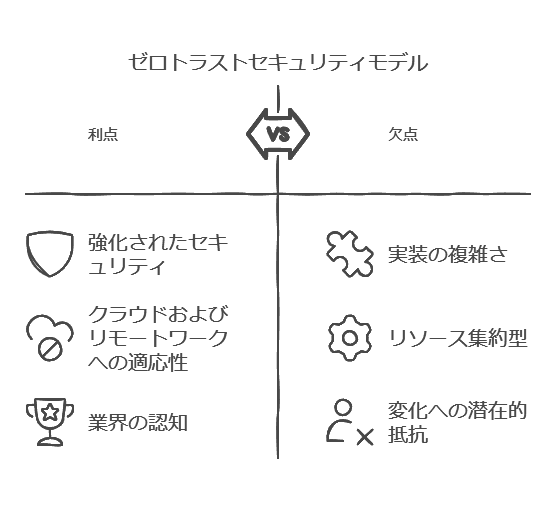

ゼロトラストセキュリティを導入すべき理由は数多くありますが、最も重要なのはその効果です。ただし、このアプローチを過信することは避けるべきです。かつて「インターネット接続にはファイアウォールが必須」という常識があったように、ゼロトラストも最終的なセキュリティ目標ではなく、継続的なプロセスの一環として捉えるべきです。攻撃者は新たな方法でセキュリティを回避する手段を生み出し続けるため、防御側は常に進化し、慎重な姿勢を維持することが必要です。ゼロトラストは、動的で変化し続ける脅威に対抗するためのセキュリティフレームワークとして、企業にとって不可欠な戦略となっています。

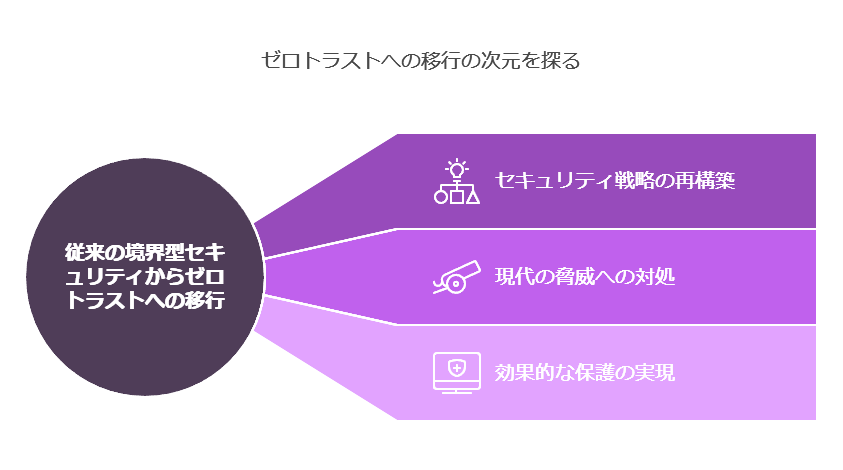

結論:境界型セキュリティモデルの終焉

従来の境界型セキュリティは、企業がIT環境を守るための基本的な原則とされてきましたが、内部トラフィックを無条件に信頼する時代は終わりを迎えています。ゼロトラストは、企業がそのセキュリティ戦略を再構築し、より現実的で効果的な保護を実現するための手段です。

ゼロトラストがいかにして企業のセキュリティに貢献するかを具体的に示し、ゼロトラストが企業のデータ管理やリスク対応の観点から不可欠であることを強調しました。企業が直面するセキュリティの課題に対して、ゼロトラストがどのように応答し、どのようにして効果を上げるかを明確に伝えています。

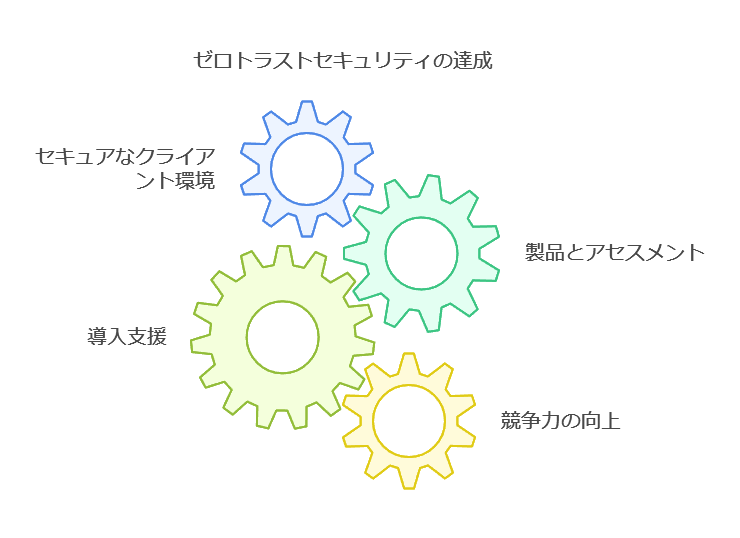

ゼロトラスト導入の重要なステップ:セキュアなクライアント環境の構築

ゼロトラストセキュリティを実現するためには、セキュアなクライアント環境の構築が重要です。

このセッションでは、具体的な製品群やアセスメント手法、導入支援方法を詳しく解説します。ゼロトラストアーキテクチャを導入することで、従業員が安心して働ける業務環境を提供し、セキュリティと利便性を両立させるための具体的なステップを紹介します。特に、リモートワークや分散型オフィス環境が進む中で、これらの対策は企業の競争力を高めるために欠かせないものです。

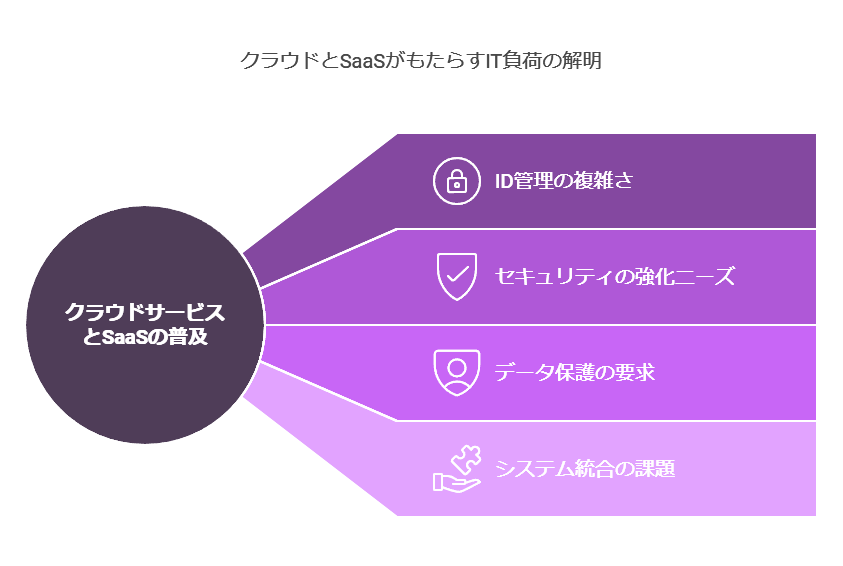

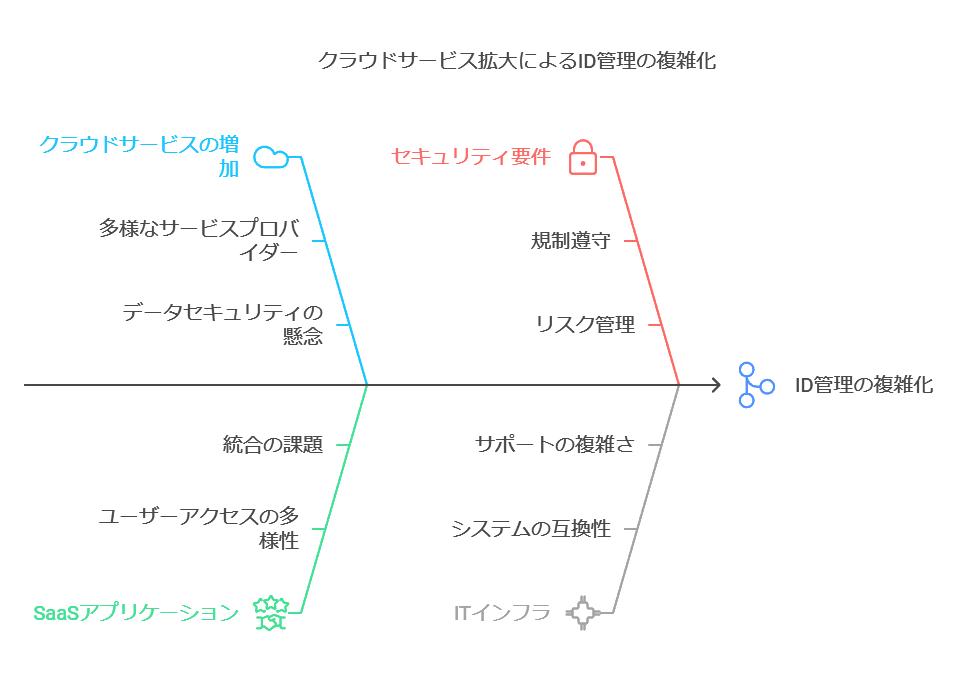

クラウドサービスとSaaSの普及がもたらす情シス部門への負荷増大

クラウドサービスやSaaSの利用拡大に伴い、企業の情シス担当部門に新たな運用負荷が生じています。

特に、コロナ禍以降、Web会議やチャットアプリなどのSaaSが広く普及したことで、ID管理業務の複雑化が顕著になっています。従業員の入退社や異動に伴うIDライフサイクル管理に加え、オンプレミスとSaaS環境の両方でのメンテナンスが必要となり、これにより情シス部門の業務負荷が増大しています。また、従業員が安心して業務システムを利用できるようにするためのセキュリティ対策や認証連携も、情シス部門の重要な課題となっています。

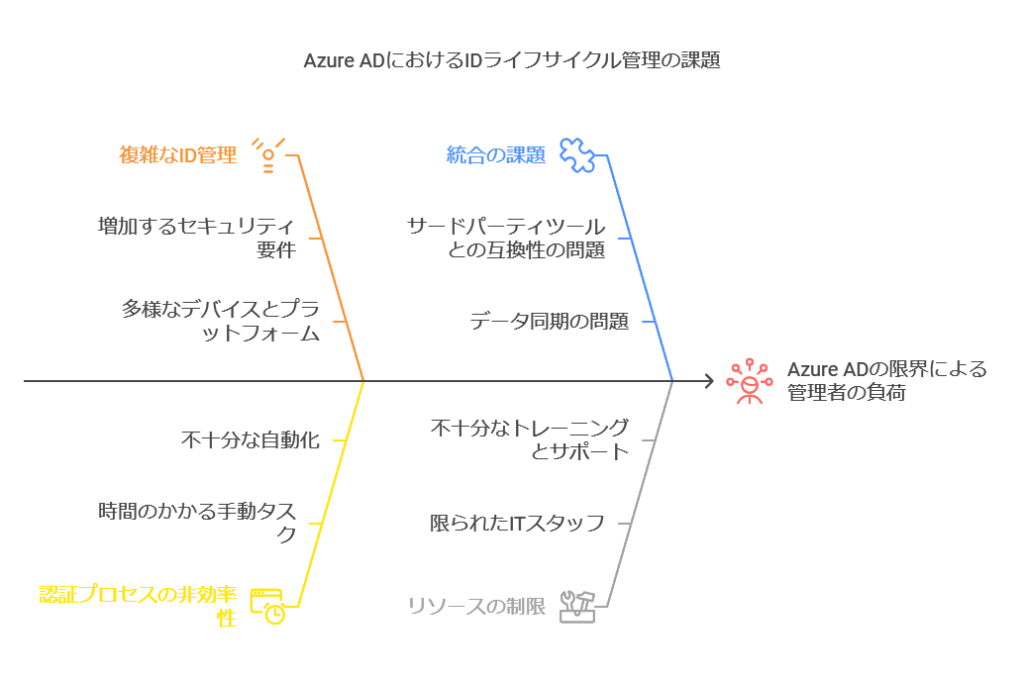

複雑化するIDライフサイクル管理への対応:Azure ADの限界とその解決策

IDライフサイクル管理が複雑化する中で、オンプレミスとSaaSの統一的な管理が求められています。

Azure ADは、クラウドサービスとの認証連携において強力な基盤となりますが、オンプレミスの業務システムとの連携においては限界があります。この結果、IDライフサイクル管理が一層複雑化し、管理者の負荷が増大するリスクがあります。こうした課題を解決するためには、Azure ADと他の認証・ID管理ソリューションを組み合わせることが有効です。

「Azure AD×?」で認証・ID管理の課題を解決

クラウドサービスの多様化に伴う認証・ID管理の課題に対する解決策を提案します。

Azure ADと?を組み合わせることで、クラウドファースト時代に最適な認証基盤を構築し、複雑な認証連携やID管理の問題に対応できます。このセッションでは、標準的な認証技術を効果的に活用し、社内外のシステム連携をスムーズに進めるための具体的な方法を解説します。連携が困難なシステムや、認証基盤の最適化に課題を感じている企業の担当者にとって、有益な情報が得られるでしょう。

ここでは、ゼロトラスト導入やID管理の複雑化に対する具体的なソリューションを提示し、企業が直面するセキュリティと運用負荷の課題に対する戦略的アプローチを強調しています。

ゼロトラストとは何か?

クラウドサービスの利用拡大やテレワークの普及に伴い、「インターネットは危険で、社内ネットワークは安全」という従来のセキュリティパラダイムがもはや通用しなくなっています。この環境の変化により、従来のファイアウォール(F/W)やVPNを中心とした「境界型防御」では、企業のセキュリティを万全に保つことが困難になってきました。こうした状況の中で、今注目されているのが「ゼロトラストモデル」です。

ゼロトラストの難しさと導入の複雑さ

ゼロトラストは、単にひとつの製品を導入すれば解決できるものではありません。むしろ、複数のセキュリティ製品やサービスを連携させ、包括的な防御体制を構築することが必要です。企業のニーズや業務特性に応じた最適な組み合わせを見つけることは容易ではなく、特定の確立された方法論が存在するわけでもありません。

ゼロトラストの「実装パターン」の重要性

ゼロトラストを効果的に実現するためには、どのようなカテゴリの製品をどのように組み合わせるべきか、その「実装パターン」を理解することが重要です。例えば、IAM(アイデンティティ&アクセス管理)、ZTNA(ゼロトラストネットワークアクセス)、EDR(エンドポイント・ディテクション&レスポンス)、CASB(クラウドアクセスセキュリティブローカー)など、多種多様なツールが必要になります。

マルチクラウド環境におけるセキュリティ運用の課題

特に、現在多くの企業で主流となっているマルチクラウド環境では、セキュリティ運用がますます複雑化しています。このような環境では、単一のセキュリティ製品を積み上げるだけでは十分ではなく、全体を包括的にカバーできる多層防御のセキュリティ対策が求められます。これにより、企業はゼロトラストモデルを適切に実装し、次世代のセキュリティ課題に対応できる体制を整えることが可能となります。

このように、ゼロトラストの導入は単なる技術的な選択に留まらず、全社的なセキュリティ戦略の再構築を意味します。そのため、企業ごとに異なるニーズに応じたカスタマイズが求められるため、慎重な計画と実行が不可欠です。

データコンサルタントの視点から、セキュアアクセスの提供に関する内容を整理し、具体的なソリューションを提示する形で示しました。特に、ゼロトラストモデルやSDPのメリットを強調し、ビジネス環境の変化に対応する重要性を伝えるようにしました。

セキュアアクセスの提供:動的なビジネス環境への対応

従業員がリモートやさまざまな場所で働く「Everywhere Workplace」において、従来のオフィス中心のネットワーク境界はもはや十分ではありません。現代のネットワークは、より柔軟かつダイナミックなアクセスを可能にする一方で、セキュリティを強化する必要があります。そのためには、制限を最小限にしながらも、セキュアで信頼性の高いネットワーク構築が求められます。

1. Software-Defined Perimeter (SDP) の必要性

従来のマルウェア対策やファイアウォールといった従来のセキュリティツールは、リモートワークの多様性や場所に依存しないアクセス要求に対応するには限界があります。現代のネットワーク構築には、Software-Defined Perimeter (SDP) の導入が鍵となります。SDPは、次のような標準技術を組み合わせて統合セキュリティを提供します:

データ暗号化による通信の保護

リモート認証を用いたユーザー認証

セキュリティアーキテクチャの強化をサポートする標準規格(例:Security Assertion Markup Language, SAML)

SDPはこれらの標準技術と連携し、既存のセキュリティシステムに容易に統合することが可能です。これにより、複雑なネットワークセキュリティ要件に対応しつつ、業務効率を損なうことなくセキュアなアクセス環境を提供します。

2. ゼロトラストネットワークアクセス (ZTNA) の導入

SDPだけではなく、さらなるセキュリティ強化のためにゼロトラストモデルが求められます。ゼロトラストネットワークアクセス (ZTNA) は、「信頼されるユーザーだけが必要なリソースにアクセスできる」ことを保証し、従来の境界型セキュリティモデルに代わるものとして注目されています。Gartnerの定義では、ZTNAはアプリケーションの周りに論理的なアクセス境界を設け、ユーザーのアイデンティティと利用状況に基づいてアクセスを制御します。

ゼロトラストの原則に基づくセキュリティアーキテクチャを導入することで、企業は以下のようなメリットを享受できます:

信頼されるユーザーのみがリソースにアクセスできる厳格な認証プロセスの確立

場所やデバイスに関わらない動的なアクセスの実現

セキュリティ上のリスクを最小化しながら、ユーザー体験を損なわない柔軟なアクセス管理

3. あらゆる場所でのセキュアアクセスの確立

従業員がオフィスにいるか、自宅やカフェなど外部の場所で作業しているかに関わらず、ネットワークへのアクセスをセキュアに保つことは必須です。これには、以下の要素が重要です:

リモートアクセス時のデータ暗号化とトラフィックの保護

動的なアクセス制御を可能にする柔軟なネットワーク構築

リアルタイムでのセキュリティ監視と脅威の自動検知

SDPやZTNAを活用することで、従業員は安全かつシームレスにリソースにアクセスでき、企業はリモート環境でも安全な業務遂行を保証できます。

まとめ:セキュリティと利便性の両立

今日の企業におけるネットワーク管理は、単にセキュリティを強化するだけでなく、場所に依存しない働き方に対応することが求められています。Software-Defined Perimeter (SDP) や ゼロトラストネットワークアクセス (ZTNA) の導入は、リモートワーク時代におけるセキュアなアクセス環境を提供し、従業員の生産性を維持しつつ、リスクを最小限に抑えます。

ネットワークの境界が曖昧になりつつある今こそ、企業はゼロトラストモデルに基づくアクセス制御を取り入れ、どこからでも安全に業務を行える環境を整える必要があります。

データコンサルタントの視点からゼロトラストの重要性やその導入プロセスを示しました。

注目される「ゼロトラスト」。でもメリットがよくわからない?

ゼロトラストセキュリティの導入を検討している企業が増えていますが、何から始めればよいのか、そしてその具体的なメリットが不明瞭な方も多いのではないでしょうか。これからの企業が事業変革や多様な働き方を実現するためには、リモートワークの推進やクラウドサービスの活用が不可欠です。しかし、こうした環境変化に伴い、VPN接続を起点とするサイバー攻撃やランサムウェアの被害も増加しています。このような脅威に対抗し、安全なシステム環境を構築・運用するために、ゼロトラストは極めて有効なアプローチです。

ゼロトラストのメリットと導入の必要性

ゼロトラストは、既存の境界防御モデルでは対処しきれないサイバー攻撃に対応するために提案された新しいセキュリティモデルです。このアプローチでは、全ての通信やアクセスを疑い、常に検証を行うことを前提としています。これにより、攻撃者がネットワーク内に侵入しても、被害の拡大を防ぐことができます。企業がゼロトラストの導入に踏み切るべき理由は、サイバー攻撃の事例や攻撃者の視点から見た際に明確になります。本稿では、具体的なサイバー攻撃の事例を紹介しながら、ゼロトラスト導入の背景とそのメリットを詳しく解説します。

ゼロトラストの導入に向けた現実的なアプローチ

新しい働き方改革やクラウドサービスの利用拡大を背景に、企業の間でゼロトラストへの注目が高まっています。しかし、既存の境界防御や多層防御システムを完全に廃止するのではなく、それらを活かしつつ、ゼロトラストを段階的に取り入れる現実的なアプローチが求められています。例えば、フォーティネットが提唱する方法では、既存資産を最大限に活用しながら、ゼロトラストの新しいセキュリティ対策をステップバイステップで実装していきます。本稿では、ゼロトラストの基本的な概念から、その導入に向けた具体的な方法までを詳細に解説します。

ゼロトラストが求められる背景

ゼロトラストという言葉は、働き方改革、DX(デジタルトランスフォーメーション)、そして新型コロナウイルスの影響を受けた新しい働き方の中で、ますます注目されています。ゼロトラストは、サイバーセキュリティにおける重要な考え方の一つで、2010年に米国の調査会社フォレスターリサーチのジョン・キンダーバーグ氏により提唱されました。この考え方は、信頼できるものをゼロとし、すべてのアクセスを常に検証することを前提としたセキュリティモデルです。企業が新たな脅威に対応し、セキュリティを強化するためには、ゼロトラストの導入が不可欠です。

ここでは、ゼロトラストの重要性とその導入のステップを、データコンサルタントの視点から具体的かつ実践的に強調しています。企業が直面するセキュリティ課題に対して、ゼロトラストがどのように貢献できるかを明確に示し、その導入プロセスについても詳細に解説しています。

現在導入済みまたは導入中のSASE/ゼロトラストセキュリティソリューション

VPNとZTNA(ゼロトラストネットワークアクセス)

ネットワーク上の場所に関わらず全ての通信を保護する仕組みです。ZTNAにより、リソースへのアクセスは個別に認証され、通信の安全性が担保されます。

SWG(Secure Web Gateway)、FWaaS、CASB(Cloud Access Security Broker)

クライアントID、アプリケーション、リクエストするリソースの状態、行動属性や環境属性などを基に、動的なポリシーでアクセスの可否が決定されます。

SD-WAN(Software-Defined WAN)

企業リソースへのアクセスがセッション単位で制御され、インターネットと閉域網のセキュリティ全体とネットワークパフォーマンスが最適化されます。

デバイス管理、UEM/MDM、EDR

これらの管理ツールにより、すべてのデバイスの整合性を維持し、セキュリティ動作を監視することで資産保護が強化されます。

ID管理、IDaaS(Identity as a Service)/SSO(Single Sign-On)

動的な認証・認可プロセスに基づき、厳密なID管理が行われるため、アクセス許可前に認証要件が満たされていることが確認されます。

セキュリティ運用:SIEM、SOAR、UEBA

各資産やネットワーク、通信の現状をモニタリングし、可能な限り多くの情報を収集することで、リアルタイムでのセキュリティ態勢の改善に役立てます。

SASE/ゼロトラストの導入が不明または未導入の場合

SASEやゼロトラストを導入していない場合、適切なベンダー製品や導入の検討が重要です。以下のメーカー製品を選択肢に含め、現行のセキュリティ環境の検証を進めることが推奨されます。

製品・サービス提供メーカー

Cisco

Fortinet

Microsoft

VMware

Zscaler

Dell Technologies

HPE Aruba Networking

CloudFlare

Menlo Security

今後導入予定または検討中のSASE/ゼロトラストセキュリティソリューション

SASE/ゼロトラストアーキテクチャの導入を検討する場合、ネットワークの統合的な最適化とデータセキュリティの強化を実現する、具体的なソリューションの比較と評価を行うことが推奨されます。

現行導入中または導入予定のセキュリティ技術とその機能

VPN・ZTNA(ゼロトラストネットワークアクセス)

目的:ネットワークの場所に依存せず、通信全体を保護。

効果:リモート環境や分散拠点での安全なアクセスを提供し、外部脅威の侵入リスクを軽減。

SWG(Secure Web Gateway)、FWaaS、CASB(Cloud Access Security Broker)

目的:クライアントID、アプリケーション/サービス、資産の状態、行動属性や環境属性に基づく動的ポリシーでのアクセス制御。

効果:クラウドやオンプレミス資産への不正アクセスを防ぎ、適切なポリシーによるセキュリティレベルの維持。

SD-WAN(Software-Defined WAN)

目的:インターネットと閉域網の全体セキュリティを確保し、ネットワークパフォーマンスを最適化。

効果:企業リソースへのアクセスをセッション単位で管理し、ネットワークの効率と安全性の向上を図る。

デバイス管理(UEM/MDM/EDR)

目的:全デバイスの整合性維持およびセキュリティ動作の監視。

効果:デバイスの安全性を保ち、迅速なインシデント対応をサポート。

ID管理(IDaaS/SSO)

目的:動的な認証と認可による厳格なID管理。

効果:セキュアなアクセスと利便性のバランスを保ちながら、認証要件を満たす。

セキュリティ運用(SIEM/SOAR/UEBA)

目的:資産、ネットワーク、通信の現状を多面的にモニタリングし、情報を収集・分析。

効果:リアルタイムでの脅威検知と継続的なセキュリティ態勢の改善。

導入予定または検討中のメーカー

導入時の対応力と長期的なサポート体制を評価するため、以下のメーカーの製品が選択肢に含まれています:

Cisco

Fortinet

Microsoft

VMware

Zscaler

Dell Technologies

HPE Aruba Networking

CloudFlare

Menlo Security

これら以外のメーカーについても、今後のセキュリティ要件に応じて検討。

SASE/ゼロトラスト導入に関する懸念事項

セキュリティ対応の責任範囲の明確化が不十分

企業方針の明確性に欠ける

企業規模に適したソリューションの不足

必要なスキルを持つ社内要員の不足

既存ネットワークの見直しに多大な工数がかかる

ベンダー側からの導入提案がない

複雑な構成による運用イメージの不透明さ

運用を担うリソースやスキルへの不安

マルチベンダー環境におけるサポート体制の不安

上記の懸念を解消するため、スムーズな移行や運用のための支援を提供するITベンダーとの連携も重要です。

企業が「ZTNA」導入を進める理由とゼロトラストの注意点

従来のVPN技術によるリモートアクセスの限界が明らかになる中、企業は「ゼロトラストセキュリティ(ZTNA)」に注目し始めています。ゼロトラストセキュリティは、リモートアクセスやネットワークセキュリティの強化に向けた新しいアプローチで、厳格なIDベースの認証を行うことで、境界を超えたアクセスのリスクを軽減します。

新型コロナウイルス感染症(COVID-19)流行時にVPNを捨て、ZTNAに移行した会社が複数あります。VPNでは集中管理を必要とするハードウェアをオンプレミスに導入する必要があり、十分なセキュリティが提供できなかったことが課題だったと述べています。加えて、VPNの使用がユーザーの生産性を阻害する要因となっていたことから、ZTNA導入を推奨しています。

同様に、テクニカルサポートを提供する最高情報責任者(CIO)、アンドルー・ラティマー氏もZTNAへの移行を進めています。クラウドサービスの依存度が高まる中、SaaSとVPNを連携することが手間となり、より効率的なZTNAへの移行が必要であると述べています。

2025年までに企業の約6割の法人がVPNを廃止し、ZTNAに切り替えると予測しています。特にレガシーVPNを使用する企業に対して、IDベースの認証を基盤としたZTNAへの移行を推奨しています。

ただし、ZTNAの導入にあたっては注意が必要です。一部のベンダーはZTNAやゼロトラストの用語を乱用し、真のゼロトラストセキュリティとは異なるツールを提供するケースもあるとのことです。ZTNAはIDベースでリモートユーザーのアクセスを管理するものであり、その機能が不十分な製品には警戒が必要です。「ゼロトラスト」を謳う製品でも、本質的にはゼロトラストに適合しないものもあるため、真にセキュリティ要件を満たしたZTNAソリューションを見極めることが求められます。

ZTNA導入における企業のポイントは、単に「ゼロトラスト」を標榜するだけでなく、厳格なID認証と管理が実現できるかを見極め、業務効率とセキュリティの両立を目指すことにあります。