目次

- 1 セキュアリモートアクセスの重要要素「IAM」の主要機能と注目ポイント

- 2 ゼロトラスト成熟度モデルの概要とその5つの基盤要素

- 3 Zscaler Internet Access (ZIA) の概要と主要機能

- 4 Zscaler Internet Access (ZIA) の機能と利点

- 5 ゼットスケーラーのクラウドセキュリティプラットフォーム:ZPAの機能とメリット

- 6 ゼットスケーラーが提供する事業継続の確保と対応力

- 7 ゼロトラストセキュリティと特権ID管理

- 8 ゼロトラストセキュリティ導入の背景

- 9 ゼロトラスト戦略の優先事項: パンデミックがもたらした課題と変革

- 10 ゼロトラスト戦略の導入状況と課題

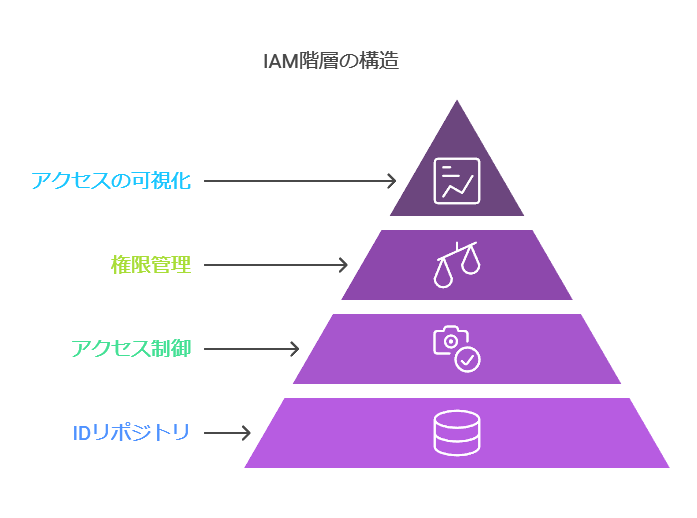

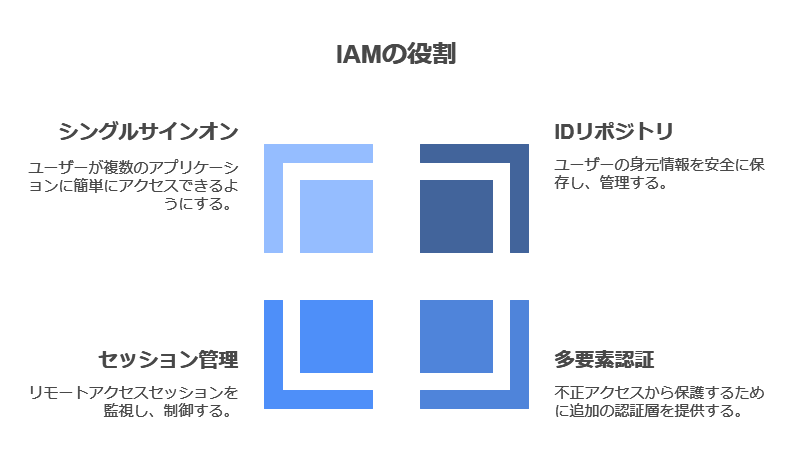

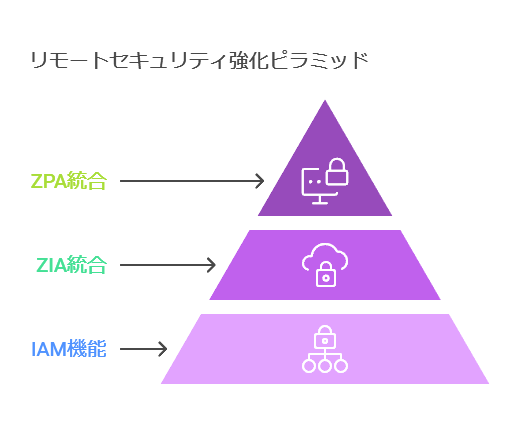

セキュアリモートアクセスの重要要素「IAM」の主要機能と注目ポイント

セキュアリモートアクセスとは、地理的に離れたユーザーと組織のITリソース間で安全なネットワーク接続を実現する技術です。この環境を確保するためには、IDおよびアクセス管理(IAM)の導入が不可欠であり、複数のセキュリティレイヤーを併用することで強固なアクセス管理が可能になります。IAMは、リモートアクセスにおけるユーザー認証の基盤となり、セキュリティの核として機能します。

セキュアリモートアクセスを支えるIAMの重要機能

1. IDリポジトリ

IDリポジトリ(IDディレクトリ)は、ユーザー情報を一元管理する特権データベースです。IAMはこのリポジトリを基に、どのユーザーがどのリソースにアクセスできるか、条件に基づいて制御します。これにより、正確な権限管理とアクセスの可視化が可能になります。

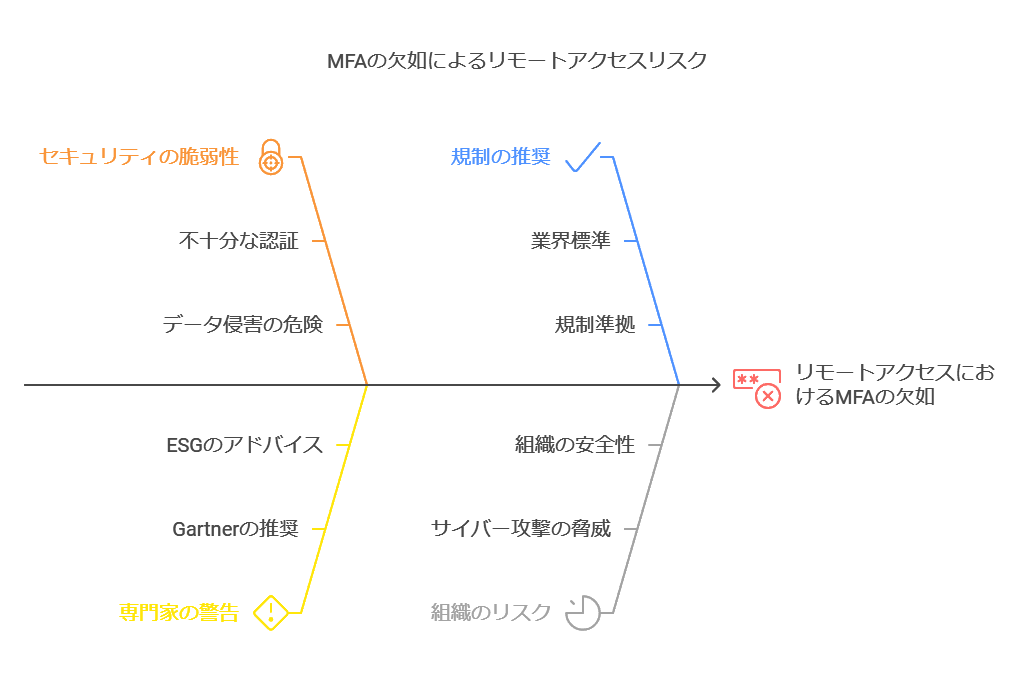

2. 多要素認証(MFA)

MFAは複数の認証要素を組み合わせることで多層のセキュリティを提供します。Gartnerは、全てのリモートアクセスにMFAの導入を推奨しており、MFAの欠如がリスク増大につながると警告しています。Enterprise Strategy Group(ESG)のアナリスト、ジョン・グレイディ氏も「MFAなしでのリモートアクセスは避けるべきだ」と強調しています。

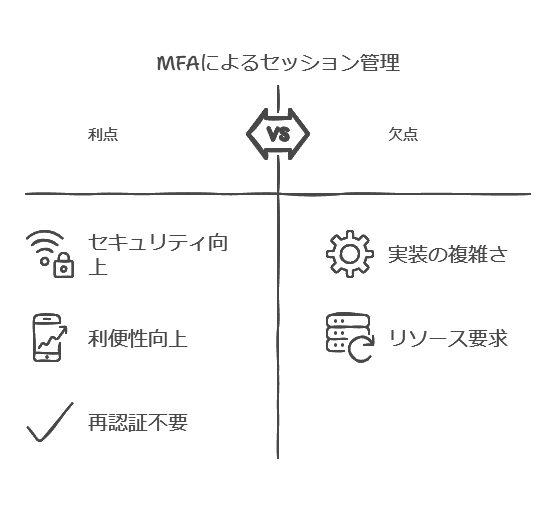

3. セッション管理

MFAを通じて認証されたユーザーのセッション情報を管理し、特定の時間に認証情報を保持する機能です。これにより、ユーザーがアクセス許可を持つアプリケーションに対して再認証なしでのアクセスを可能にし、セキュリティと利便性を両立します。

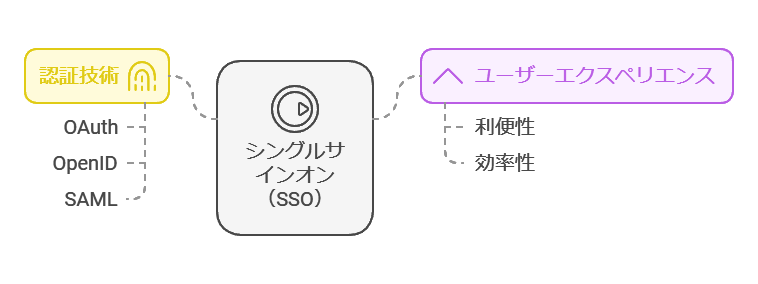

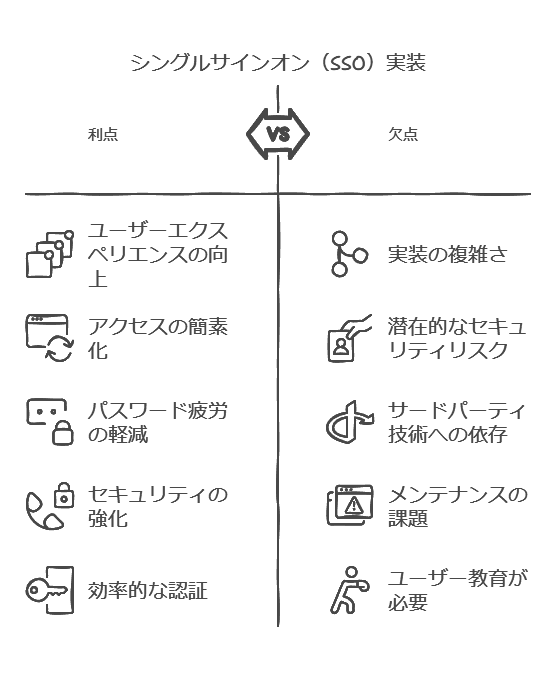

4. シングルサインオン(SSO)

SSOは一度の認証で複数のアプリケーションへのアクセスを許可する技術で、ユーザーエクスペリエンスを向上させます。Gartnerは、SSO導入時にOAuth、OpenID、SAMLといった最新の認証技術を採用することを推奨しています。

IAMを活用したセキュアリモートアクセスは、IDリポジトリやMFAなどの多層的なアクセス管理機能を組み合わせ、リモート環境でのセキュリティを強化します。これらの技術を適切に導入し、管理を徹底することで、企業は効率的で安全なリモートアクセス環境を構築できるでしょう。

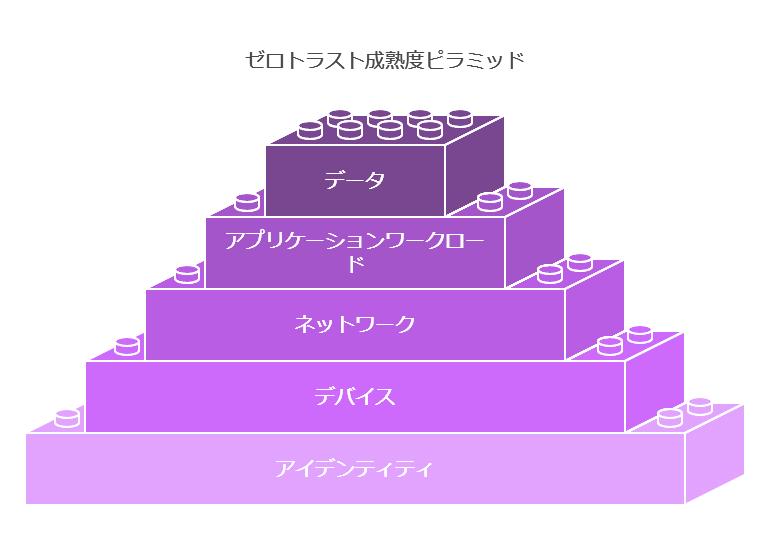

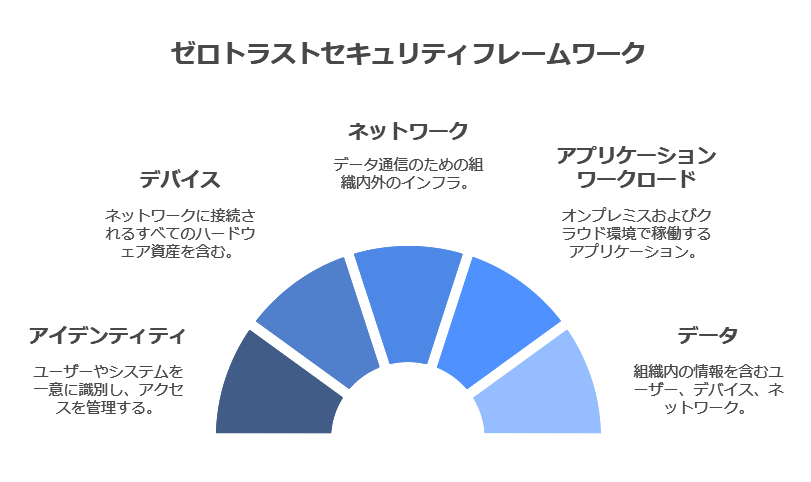

ゼロトラスト成熟度モデルの概要とその5つの基盤要素

ゼロトラスト成熟度モデルとは、ゼロトラストの実装状況を「アイデンティティ」「デバイス」「ネットワーク」「アプリケーションワークロード」「データ」という5つの基盤要素で評価し、段階的に成熟度を向上させるための枠組みです。このモデルは、組織がゼロトラストアーキテクチャに移行するためのロードマップとなり、実現度を長期的に向上させていくことを目的としています。各要素には、「可視性と分析」「自動化とオーケストレーション」「ガバナンス」などの管理面も含まれ、ゼロトラストの浸透を支援します。

ゼロトラスト成熟度モデルの5つの柱

アイデンティティ

アイデンティティは、ユーザーやシステム、エンティティを一意に識別する属性やその集合を指します。ゼロトラストにおいては、アイデンティティの管理と認証が基本であり、アクセス制御の根幹を担います。

デバイス

デバイスとは、ネットワークに接続されるあらゆるハードウェア資産を意味します。これには、PC、サーバー、スマートフォン、IoT機器などが含まれ、組織所有のものだけでなく、個人所有のデバイス(BYOD)も対象です。各デバイスのセキュリティ状態や適切な管理が求められます。

ネットワーク

ネットワークは、組織内外でデータをやり取りするための通信インフラです。ゼロトラストモデルでは、内部ネットワーク、無線ネットワーク、インターネットなどの通信経路が安全に管理され、全てのアクセスが制御・監視される必要があります。

アプリケーションワークロード

アプリケーションワークロードとは、オンプレミスやクラウド環境で稼働するアプリケーションやシステム、サービスを指します。ワークロードの保護とアクセスの制御は、特にクラウド環境の普及に伴い、ゼロトラスト戦略において重要な位置づけです。

データ

データは、組織内のユーザー、デバイス、ネットワークインフラ、ビジネスプロセスに関する情報を指します。ゼロトラストでは、データ自体の保護と、誰がどのデータにアクセスできるかの厳密な制御が必要です。

ゼロトラスト成熟度モデルは、組織がゼロトラストアーキテクチャを段階的に構築・最適化するためのガイドラインを提供し、各要素を含む管理プロセスを強化していくための指針となります。

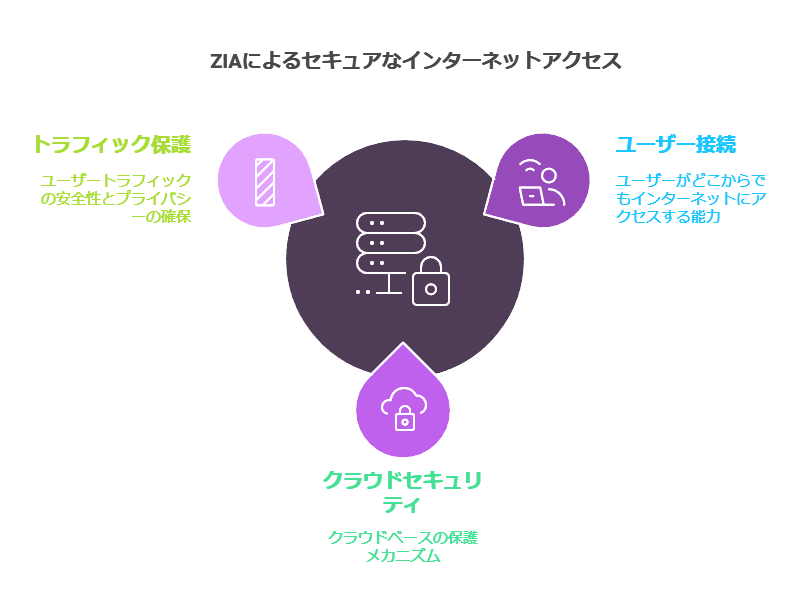

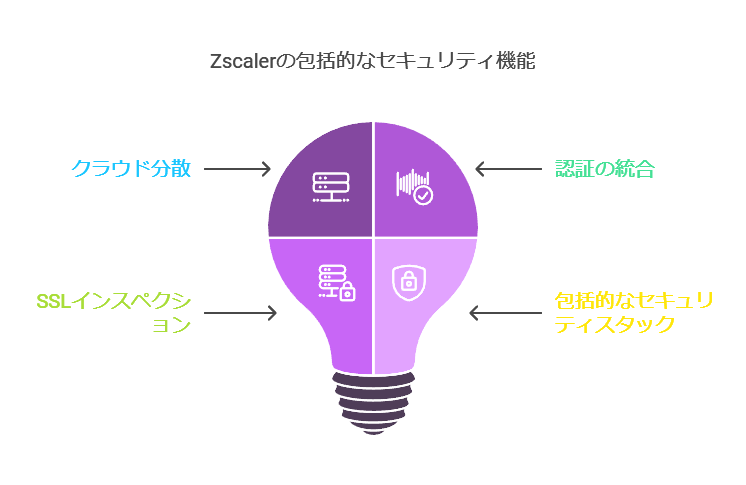

Zscaler Internet Access (ZIA) の概要と主要機能

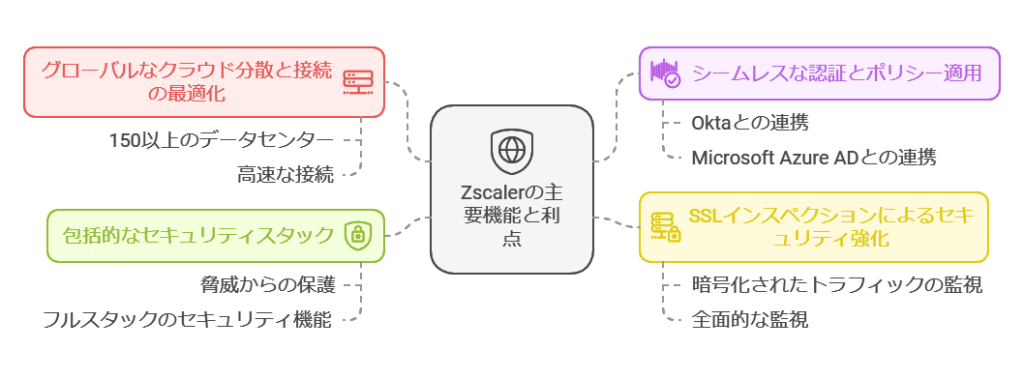

Zscaler Internet Access (ZIA)は、ユーザーがどこから接続してもセキュアなインターネットアクセスを提供するクラウド型セキュリティサービスです。ZIAはユーザーのクライアントデバイスとオープンインターネット(またはパブリッククラウド)の間のトラフィックを保護することで、企業のセキュリティ要件を満たします。

ZIAの主要機能と利点

グローバルなクラウド分散と接続の最適化

ZIAのクラウドセキュリティプラットフォームは、ユーザーに近接した場所でセキュリティサービスを提供するため、150以上のデータセンターが世界中に分散配置されています。これにより、ユーザーは最も近いデータセンターに自動的に接続され、トラフィック移動距離が短縮されることで、高速な接続と最適なユーザーエクスペリエンスが実現します。例えば、ミラノのユーザーはミラノのデータセンター、ニューヨークのユーザーはニューヨークのデータセンターを通じて接続され、全てのトラフィックに対して一貫したポリシーが適用されます。

シームレスな認証とポリシー適用

ZIAはOktaやMicrosoft Azure ADなどのアイデンティティプロバイダーと連携し、ユーザー認証を確実に行います。この認証により、企業が定義したポリシーがユーザーの位置にかかわらず適用され、アクセス管理が徹底されます。これにより、ユーザーがどこにいても同じセキュリティポリシーが適用されるため、企業のセキュリティ基準を維持しつつ利便性を確保します。

SSLインスペクションによるセキュリティ強化

ZIAは、インターネットトラフィックの90%以上が暗号化されている現在の状況に対応し、インラインSSL傍受機能を備えた完全プロキシアーキテクチャを採用しています。このSSLインスペクションにより、暗号化されたトラフィックも含めた全面的な監視が可能となり、脅威を検出できる範囲が拡大されます。

包括的なセキュリティスタック

ZIAは、インラインのアンチウイルス機能から高度な脅威検出、クラウドサンドボックスサービスまで、フルスタックのセキュリティ機能を提供しています。これにより、既知および未知の脅威に対する高度な防御が可能となり、企業のネットワークとデータを保護します。

ZIAの活用によるメリット

ZIAを導入することで、企業は一貫したセキュリティポリシーのもと、ユーザーがどこからアクセスしても信頼性の高い接続を提供でき、柔軟なリモートアクセス環境を構築できます。また、SSLインスペクションと包括的なセキュリティスタックにより、脅威からの保護も強化されます。

Zscaler Internet Access (ZIA) の機能と利点

Zscaler Internet Access (ZIA)は、企業のクラウドセキュリティニーズに応えるため、複数のセキュリティ機能を統合しています。以下は、ZIAが提供する主要な機能とそのビジネス上の利点です。

ZIAの主要機能

URLフィルタリングと次世代ファイアウォール

ZIAはURLフィルタリングや高度なDNSに加え、次世代ファイアウォール(NGFW)も統合しており、インターネットトラフィックに対する高度な制御と保護を提供します。これにより、危険なサイトや不要なアプリケーションへのアクセスを制限し、セキュリティリスクを低減します。

帯域幅コントロールとアプリケーション優先順位

ZIAは帯域幅コントロール機能を使用し、業務に不可欠なアプリケーションが優先されるようにトラフィックの優先度を設定できます。例えば、ビデオストリーミングや音楽配信のような非業務アプリケーションがネットワークを占有するのを防ぎ、重要な業務アプリケーションにリソースを集中させることができます。

データ保護機能とクラウドアプリケーションコントロール

ZIAはDLP(情報漏洩防止)機能として、EDM(Exact Data Match)を搭載し、さらにCASB(クラウドアクセスサービスブローカ)機能も提供しています。これにより、承認されたクラウドアプリケーションを安全に利用しながら、機密データの漏洩を防ぎ、コンプライアンスを強化します。

ブラウザ隔離機能によるセキュアアクセス

ZIAのブラウザ隔離機能は、クラウド上でコンテンツをレンダリングし、ピクセル形式でエンドユーザにストリーミングします。この機能により、BYODデバイスやリモートアクセス時でも安全なブラウジング環境を提供でき、特にセキュアなリモートアクセスの推進に役立ちます。

一貫したポリシー管理と拡張性

ZIAは、社内外問わず、どのデバイスにも同一のセキュリティポリシーを適用することで、従業員がリモートやオフィスのどちらで働く場合でも一貫したセキュリティ基準を維持できます。また、ZIAはクラウドベースであるため、増加するワークロードにも柔軟に対応でき、管理が簡素化されます。

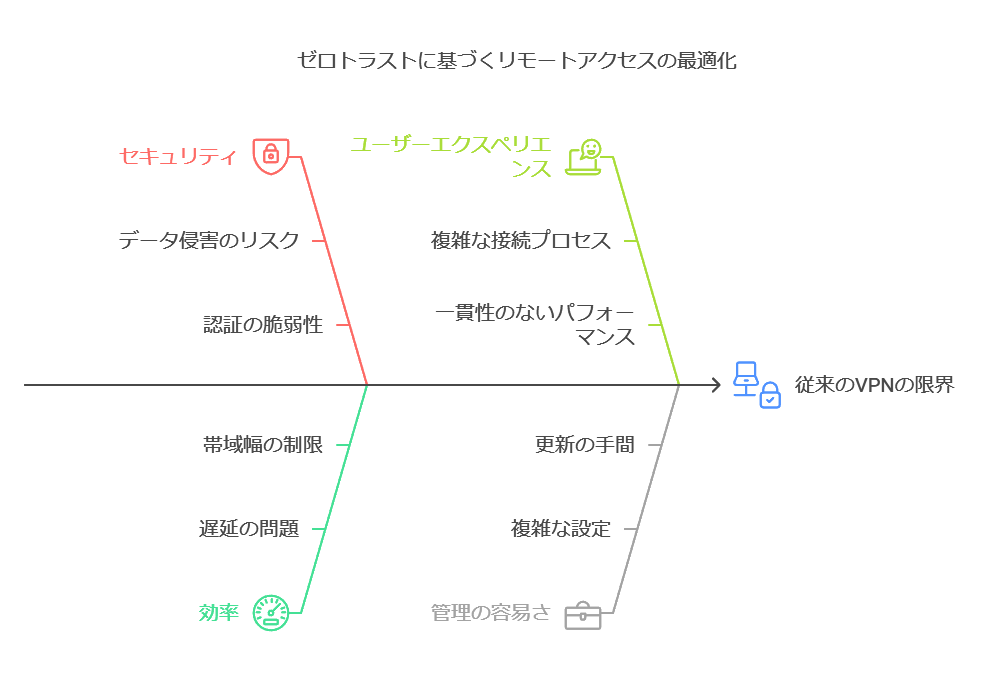

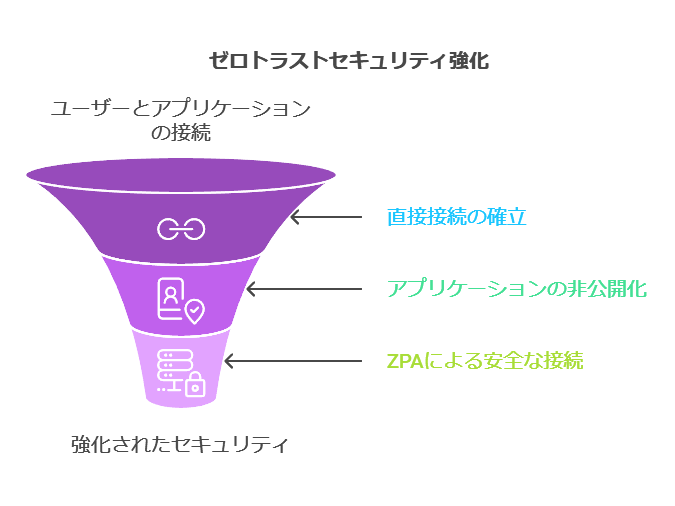

Zscaler Private Access (ZPA) の概要

Zscaler Private Access (ZPA)は、ゼロトラストの原則に基づいたプライベートアクセスソリューションです。ZPAを導入することで、従来のVPN接続が不要となり、よりセキュアかつ効率的なリモートアクセス環境を提供できます。

ZPAの主要機能と利点

ゼロトラストネットワークアクセス (ZTNA)の原則に基づくアクセス

ZPAは、ゼロトラストモデルに基づき、ユーザーとアプリケーションが直接接続されるため、従来のオンネットワーク接続やVPN接続を不要にします。これにより、データセンターやクラウド(AWS、Azureなど)にホスティングされたアプリケーションが外部から見えない状態(ダークネットワーク)となり、攻撃リスクを低減します。

アプリケーションの非公開化

ZPAはアプリケーションが外部からのインバウンド接続をリスンする必要がなく、脅威から隠れた状態を維持します。これにより、攻撃者がネットワークにアクセスしようとしても、対象アプリケーションが表示されないため、セキュリティが強化されます。

仲介者としてのZPAによる安全な接続

ZPAは仲介者として機能し、ユーザーとアプリケーションの間で安全な接続を確立します。ユーザーとアプリケーションの両方がZscalerに接続することで、ゼロトラスト環境で安全なアクセスを提供し、柔軟でセキュアなリモートアクセスが可能になります。

まとめ

ZIAとZPAを組み合わせることで、企業はクラウドベースの一貫したセキュリティとアクセス管理を実現し、リモートワークの促進と業務アプリケーションのセキュリティ保護を強化できます。

ゼットスケーラーのクラウドセキュリティプラットフォーム:ZPAの機能とメリット

ゼットスケーラーのクラウドセキュリティプラットフォームは、アイデンティティプロバイダと連携してユーザーを認証し、ZPAが認証されたユーザーと許可された送信先との間の安全な接続を確立します。この接続は、企業が定義するポリシーに従い、ユーザーごとにアクセスを柔軟に制御できる仕組みです。

ZPAがもたらす内部アプリケーションアクセスの変革

ZPAの導入により、企業の内部アプリケーションへのアクセス方法が従来のVPNなどのテクノロジーに依存せず、より効率的でシンプルなものへと変化します。具体的な利点には以下の通りです。

セキュアダイレクト接続とVPNの不要化

ZPAは、各ユーザーと内部リソース間で直接かつ安全な接続を確立するため、VPN接続や受信トラフィックのインスペクションが不要になります。これにより、インバウンドルールの複雑な管理が省略され、ファイアウォールの導入が簡素化されます。また、リソースの受信ポートを開放する必要がなく、ネットワークの脆弱性も低減されます。

DDoS防止とロードバランシングの最適化

ZPAでは、接続がゼットスケーラーのIPの背後に保護されるため、外部からのDDoS攻撃を防止することができます。さらに、ゼットスケーラーのクラウドサービスは150以上のデータセンターに分散しており、ユーザーとアプリケーション間の最適経路が自動的に選択されるため、ロードバランシングがスムーズに行えます。

ブラウザ分離によるセキュリティ強化

ZIAと同様、ZPAもブラウザ分離機能を提供し、クラウド上での安全なコンテンツレンダリングを実現しています。これにより、ユーザーはインターネットアクセスのリスクから保護され、特にBYOD環境やリモートアクセスのセキュリティが向上します。

ZPAの導入メリット:ZTNA機能によるセキュアでスケーラブルなアクセス

ZPAはゼロトラストネットワークアクセス(ZTNA)機能を基本とし、ユーザーの位置やリソースのホスティング場所に関わらず、内部アプリケーションへの直接接続を実現します。この仕組みは次のようなメリットを提供します。

攻撃対象領域の削減

ZPAにより、アプリケーションが外部から見えない状態を維持し、ネットワークの攻撃対象領域を大幅に縮小します。これにより、ネットワーク全体のセキュリティが強化され、脅威の検知・対応がしやすくなります。

アプリケーションセグメンテーションの簡素化

ZPAのセグメンテーション機能により、アプリケーションごとにアクセスを分割でき、細かなアクセス権限の管理が容易になります。これにより、従業員がアクセスできるリソースを柔軟に制御でき、運用負荷も軽減されます。

VPNの代替としてのコスト効率とスケーラビリティ

ZPAは、従来のVPN接続に比べてコスト効率が高く、さらにスケーラブルで優れたパフォーマンスのリモートアクセスを提供します。ZTNAの原則に基づくZPAは、増加するリモートアクセス需要にも柔軟に対応でき、拡張性の高いリモートアクセスソリューションを実現します。

まとめ:ZPAによるセキュリティ、アジリティ、スケーラビリティの向上

ZPAの採用により、企業はセキュリティ、アジリティ、スケーラビリティを強化し、セキュアで柔軟なリモートアクセス環境を実現できます。ZTNAベースのゼットスケーラーのクラウドセキュリティプラットフォームは、現在のハイブリッドワーク環境において、効率的かつコスト効果の高いセキュリティソリューションとして企業の競争力を支えます。

ゼットスケーラーが提供する事業継続の確保と対応力

今日、事業継続性の確保はCIOやCISOにとって最重要課題の一つです。事業継続は単なる目標にとどまらず、特に不確実な状況下では企業の存続に不可欠な要素といえます。

COVID-19がもたらしたリモートアクセスの必要性と企業の対応力

COVID-19の感染拡大により、企業は完全なリモートアクセス環境への迅速な移行を求められ、その対応力が問われる状況にあります。こうした危機に対処するためには、俊敏性、スケーラビリティ、柔軟性を兼ね備え、従来のシステム依存から脱却する考え方が重要です。また、事業継続に貢献する信頼性の高いパートナーエコシステムの構築も不可欠です。ベンダーやパートナーのエコシステムが、企業にとって安定したサービス提供を中断なくサポートする役割を担います。

ゼットスケーラーのクラウドネイティブアーキテクチャが実現する俊敏性と拡張性

ゼットスケーラーは、クラウドネイティブなアーキテクチャで、厳しい状況下でも高い俊敏性を提供することを前提に設計されています。マルチテナント型のスケーラブルなアーキテクチャにより、ゼットスケーラーの150を超えるデータセンターは、世界中のユーザーに向けて十分な処理能力を提供します。さらに、必要に応じてAWSなどの他のクラウドサービスと統合することで、処理能力を柔軟に拡張することが可能です。このため、企業は急激なアクセス需要の増加にも安定的に対応できます。

事業継続のための継続的なコンプライアンス対応とリモート運用

ゼットスケーラーは、ISO 27001、SOC 2、FedRAMPといった主要なコンプライアンス基準を満たし、事業継続と災害復旧のための継続的な訓練・運用体制を維持しています。具体的な取り組みには、新しいデータセンターの開設や管理サービスの追加、標準運用手順(SOP)の実行が含まれます。これらすべての作業が100%リモートで実行され、パンデミックやその他の外部要因に左右されず、スムーズな運営が実現されています。

まとめ:ゼットスケーラーによる柔軟でスケーラブルな事業継続基盤

ゼットスケーラーのクラウドネイティブなプラットフォームは、リモートワーク環境を支えながら、企業の俊敏性と拡張性を強化し、危機的な状況下でも確実な事業継続をサポートします。ビジネスに不可欠なセキュリティ要件を満たしつつ、各種クラウド環境と連携することで、今後も企業の持続的成長と安定的なサービス提供に寄与する基盤としての役割を果たします。

ゼロトラストセキュリティと特権ID管理

ゼロトラストセキュリティの概要

ゼロトラストセキュリティは、従来の「信頼できるネットワーク」という前提を完全に排除し、あらゆるアクセスを検証・監視するセキュリティモデルです。この考え方は、社内外問わず、信頼できる領域を存在しないものとして扱い、境界防御だけに依存しないことを目的としています。

従来型の境界型セキュリティとの違い

従来の考え方: 社内ネットワーク(トラストゾーン)を安全とみなし、その境界(ファイアウォールなど)を守ることでセキュリティを維持。

ゼロトラストの考え方: ネットワーク全体に安全な領域は存在しないと前提。すべてのリソースアクセスを一貫して検証。

境界型セキュリティが通用しなくなった背景

クラウド利用の拡大: データやシステムが社内ネットワーク外に分散。

リモートワークの普及: 社外からのアクセスが日常化し、境界防御が適用困難に。

内部脅威の増加: 内部ユーザーやシステムの不正利用がセキュリティリスクに。

高度な攻撃手法: フィッシングやゼロデイ攻撃により境界防御を突破されるケースが増加。

ゼロトラストと特権ID管理の関連性

ゼロトラストモデルでは、特権IDの管理が極めて重要な要素となります。理由は以下の通りです:

特権IDのリスク

特権IDが不正利用されると、組織の重要なデータやシステムが危険にさらされる。

適切に管理されない特権IDは、ゼロトラストの「すべてを疑う」という原則に反する。

ゼロトラスト環境での特権ID管理の要件

最小権限の原則: 必要最小限の権限のみを付与し、不要なアクセスを制限。

多要素認証(MFA): 特権IDの認証強化により、なりすましリスクを低減。

リアルタイム監視とログ記録: 特権IDの利用状況を可視化し、不審な行動を即座に検出。

自動化されたアクセス制御: 動的なポリシーに基づき、アクセスを柔軟に許可または拒否。

ゼロトラストの適用例

リソースアクセスの検証: 特権IDがどのデータやシステムにアクセス可能かを逐一確認。

セッションの監査と終了: 特権IDのセッションを記録し、必要に応じて即時遮断可能にする。

継続的な評価: 特権IDの利用状況を定期的に監査し、権限の過剰付与を防止。

実践的なアプローチ

ゼロトラストを導入する組織が特権IDを効果的に管理するためには以下のステップが重要です:

特権IDの棚卸し: 現在使用している特権IDの一覧を作成し、権限を確認。

ポリシーの策定: 最小権限やアクセス制御に関するポリシーをゼロトラストに基づいて整備。

管理ツールの導入: 特権アクセス管理(PAM)ツールを活用し、集中管理と監査を実現。

教育と運用: 利用者に対し、特権IDの安全な使用方法やセキュリティ意識を向上させるトレーニングを実施。

まとめ

ゼロトラストセキュリティの採用は、特権ID管理の徹底を求めます。適切な管理を行うことで、特権IDが持つリスクを最小化し、セキュリティの堅牢性を確保できます。組織全体で「信頼しない」アプローチを実践し、進化する脅威に対応するセキュリティ基盤を構築しましょう。

ゼロトラストセキュリティ導入の背景

従来のセキュリティモデルが直面する課題

以下の要因により、従来型の境界防御を主体としたセキュリティモデルでは、適切な防御が難しくなっています:

高度化するサイバー攻撃

標的型攻撃や内部潜入を伴う攻撃が巧妙化し、完全な侵入防止が困難。

クラウドサービスの利用拡大

重要なデータやシステムが社内ネットワーク外のクラウド上に分散。

社外のインターネット環境を介したリソース利用が一般化。

リモートワークの普及

テレワークやリモートワークの浸透により、アクセス元が多様化。

ユーザーの接続先が必ずしも社内ネットワークに限定されない。

必要とされる新たなセキュリティの考え方

これらの変化に伴い、以下の課題が浮上しています:

アクセス元の範囲(社内・社外)やアクセス先(社内リソース・社外サービス)だけでは、正規アクセスか不正アクセスかを判断できない。

各アクセス要求を内容に基づき個別に評価し、柔軟に許可または拒否する必要性が高まっている。

この背景から、ゼロトラストセキュリティの考え方が提唱され、企業のセキュリティ戦略として注目されています。

ゼロトラストセキュリティと特権ID管理

ゼロトラストセキュリティは、特権ID管理の実践方法にも大きな影響を与えています。従来の「境界型セキュリティ」を前提とした特権ID管理との比較を以下に示します。

従来型のセキュリティモデル

社内ネットワークを「信頼できる領域」として保護し、特権IDの使用は社内環境に限定。

管理者が社内システムのみにアクセスできる環境で、認証やアクセス制御を最小限に留めるケースが多かった。

課題:

内部潜入に成功した攻撃者による不正利用のリスクが高い。

ネットワーク境界外のクラウドサービスやリモートアクセスに対する防御が不十分。

ゼロトラストモデルのアプローチ

ゼロトラストセキュリティでは、特権ID管理において次のような取り組みが重要となります:

すべてのアクセスを検証

特権IDによるアクセスであっても、その正当性をリアルタイムに確認。

アクセス元、接続デバイス、行動パターンに基づく動的な評価を実施。

最小権限の適用

特権IDに付与する権限を、業務に必要最小限の範囲に制限。

データやシステムへのアクセスをロールベースで細かく分割。

多要素認証(MFA)の義務化

特権ID使用時にはMFAを必須化し、なりすましリスクを低減。

ログの収集と監査

特権ID利用のすべてのアクティビティを記録し、不正行為を即座に検出。

ログデータをセキュアな場所に保存し、監査の透明性を確保。

事例: ゼロトラスト下の特権ID管理

ゼロトラストセキュリティを導入した企業では、以下のような具体的な特権ID管理が行われています:

アクセスリクエストの動的承認:

アクセスする業務内容に応じて、その都度特権IDの権限を一時的に付与し、業務終了後に剥奪。

リスクベースの認証:

ユーザーの行動パターンに異常が検知された場合、即時にアクセスをブロック。

クラウド環境での特権アクセス監視:

クラウドサービス上の特権ID使用も徹底的に監視し、利用状況を可視化。

まとめ

ゼロトラストセキュリティは、特権ID管理に対する考え方を抜本的に見直す必要性をもたらしました。企業は、境界型セキュリティに依存する過去のアプローチを脱却し、動的かつ細分化されたセキュリティモデルを構築することで、特権IDのリスクを最小化し、全体のセキュリティを向上させることが求められます。

ゼロトラスト戦略の優先事項: パンデミックがもたらした課題と変革

1. パンデミックによる働き方とネットワークの変化

パンデミックは従業員の働き方を劇的に変え、以下のようなネットワーク環境の変革を促しました:

突然のリモートワークへの移行

従来オンプレミスで勤務していた従業員が、自宅での業務を余儀なくされました。

組織は境界を越えるネットワークアクセスのセキュリティ確保を迅速に対応する必要に迫られました。

ネットワークセキュリティの再構築

従来のVPNに依存したセキュリティモデルの限界が露呈。

ハッカーが保護の不十分な家庭用ネットワークを経由し、VPNトンネルを悪用して企業リソースに侵入する事例が増加。

クラウドへの移行の加速

ネットワーク境界への負荷軽減とユーザーエクスペリエンス向上を目的に、多くの組織がアプリケーションをクラウドに迅速に移行。

2. ゼロトラストセキュリティの必要性を強調する背景

ゼロトラスト戦略が注目される要因として以下が挙げられます:

ハイブリッドワークへの加速的移行

ハイブリッドワークは以前から進行していたが、パンデミックがその実現を急速に推進。

特にリモートワークへの突然の対応を迫られた多くの企業は、準備不足のまま技術的課題に直面。

一貫したアクセスとエクスペリエンスの提供が課題

オンプレミスとリモート間を行き来する従業員に対し、安全かつシームレスなアクセスを保証する必要が増大。

大企業と中小企業の対応の違い

大企業はリモートワーカーの支援により積極的であり、特にクラウドベースのゼロトラストネットワークアクセス(ZTNA)ソリューションを採用。

その一方で、オンプレミスシステムとクラウド環境をまたぐアクセス保護に課題を抱えるケースが多かった。

3. ゼロトラストネットワークアクセス(ZTNA)の課題

クラウド専用のZTNAソリューションを選択した72%の組織が直面した主要な課題:

重要アプリケーションへのアクセス保護

特にクリティカルな業務システムやデータへのアクセスを安全に管理する手法の確立が困難。

従業員に優れたエクスペリエンスを提供しつつ、セキュリティを妥協しない仕組みの設計が必要。

一貫性の確保

ハイブリッド環境におけるアクセスポリシーの統一と、リソース利用状況のリアルタイム監視が求められる。

4. データコンサルタントの視点からの提言

セキュリティアーキテクチャの再設計

境界型セキュリティからゼロトラストモデルへの移行を段階的に進める。

ユーザー認証、デバイス評価、動的アクセス制御を取り入れる。

ZTNA導入の優先順位付け

特にクリティカルなアプリケーションのアクセス保護を最優先とする。

クラウドとオンプレミスのリソースを一元管理する仕組みを導入。

ユーザーエクスペリエンスを重視した戦略

セキュリティの強化と業務効率のバランスを取る。

ログ収集や分析を活用し、セキュリティリスクをリアルタイムで可視化。

従業員の教育と支援

ハイブリッドワーク環境におけるセキュリティの重要性を啓蒙。

セキュリティポリシーやツールの使い方に関するトレーニングを定期的に実施。

まとめ

パンデミックを契機とした急速な環境変化により、ゼロトラスト戦略の重要性が明確化しました。組織はリモートワークを支えるセキュリティモデルの進化に投資し、変化する働き方に適応した柔軟かつ堅牢なインフラを整備することが求められています。この変革を成功させるためには、クラウド活用とゼロトラストモデルの導入を軸にした中長期的な計画が不可欠です。

ゼロトラスト戦略の導入状況と課題

1. 導入状況の変化

ゼロトラスト戦略は、リモートワークやハイブリッドワークの普及に伴い、セキュリティの重要な柱となっています。しかし、2021年から2023年にかけての導入状況を調査すると、次のような変化が見られました:

導入率の推移

2021年:40%の組織がゼロトラスト戦略を導入済み。

2023年:導入済みと回答した割合は28%に減少。ただし、導入中の割合は54%から66%へ増加。

製造業:導入済み割合が36%と他業種に比べて低い。

理由として、ITネットワークとOT(オペレーショナルテクノロジー)ネットワークの統合が求められることが挙げられる。

導入範囲の拡大

初期の目的はリモートワーカーとアプリケーションの迅速で安全な接続だったが、ハイブリッドワークへの移行に伴い以下に対応する必要が生じた:

ユーザーのオンプレミスとリモート拠点間の移動。

クラウドとオンプレミスの分散環境。

これにより、より多様なテクノロジーの統合が不可欠となった。

2. テクノロジーの展開率と課題

主なテクノロジーの展開率(2021年→2023年)

SWG(セキュアWebゲートウェイ):45% → 75%

CASB(クラウドアクセスセキュリティブローカー):40% → 72%

NAC(ネットワークアクセス制御):17% → 70%

ZTNA(ゼロトラストネットワークアクセス):58% → 67%

オンプレミスNGFW(次世代ファイアウォール):38% → 63%

EDR(エンドポイント検出と応答):41% → 62%

MFA(多要素認証):23% → 52%

このデータは、組織がゼロトラスト戦略を構築するために主要な技術投資を加速していることを示しています。

課題の整理

ゼロトラスト導入の主要な障壁として、以下の問題が挙げられています:

統合の難しさ

48%の組織が、オンプレミスとクラウド間でのゼロトラストソリューションの統合不足を重大なギャップと認識。

統合不足は、以下の課題と関連:

ユーザーやデバイスの継続的な認証の欠如(46%)。

一貫したユーザーエクスペリエンスの提供の困難(40%)。

認証後のユーザー監視の不十分さ(38%)。

遅延とVPN依存

**31%**がネットワーク遅延を主要な課題と認識。

**22%**が従来型VPNへの過度な依存を指摘。

低遅延で拡張性のあるZTNAソリューションが、これらの課題を解決する鍵となる。

3. データコンサルタントの視点での提言

段階的な統合の推進

オンプレミスとクラウドのゼロトラストソリューションを一元化する統合プラットフォームの導入。

API連携やクラウドネイティブ技術を活用し、各技術間の相互運用性を強化。

ユーザー認証と監視の高度化

AIや機械学習を活用した動的な認証モデルの採用。

アクセス後のユーザー行動をリアルタイムで監視し、異常検知の精度を向上。

ネットワーク遅延の解消

ZTNAソリューションに低遅延通信技術を組み込み、ハイブリッド環境でのユーザーエクスペリエンスを向上。

従来型VPNから段階的にクラウドベースのリモートアクセスソリューションへ移行。

製造業への特化対応

ITとOTの融合を支援するゼロトラストソリューションをカスタマイズ。

OT機器のセキュリティ要件を満たす認証・アクセス管理を重点強化。

4. まとめ

ゼロトラスト戦略の導入は進展しているものの、多様化した働き方や複雑なネットワーク環境に対応するためには、技術統合や認証プロセスの高度化が鍵となります。データコンサルタントとしては、課題を正確に特定し、段階的なソリューション導入を支援することで、ゼロトラスト戦略の成功を加速できると考えます。