目次

- 1 【分析】ランサムウェア攻撃の事業インパクトとROIを最大化するセキュリティ投資戦略

- 2 【事業リスク分析】ランサムウェアとID窃取:企業が直面する二大脅威と投資対効果の最大化戦略

- 3 【戦略提言】侵入を前提とする時代における、ランサムウェア対策のパラダイムシフト

- 4 【経済分析】ランサムウェア攻撃を「ビジネス」として成立させる3つの構造的要因

- 5 データ主導で解き明かす、ランサムウェア対策の最適解とROI可視化

- 6 インシデントデータ分析が示す、ランサムウェア対策の致命的欠陥と、AD監視という最適解

- 7 データ分析が示す防御モデルの限界と、ランサムウェア対策の次なる一手

- 8 データで示す、リソース制約下におけるランサムウェア対策の最適戦略

- 9 【分析レポート】ランサムウェア攻撃の高速化と仮想化基盤リスクの定量的評価

【分析】ランサムウェア攻撃の事業インパクトとROIを最大化するセキュリティ投資戦略

ランサムウェアによる事業停止リスクを根絶するには、エンドポイント対策の強化だけでは不十分です。攻撃の最終目的となる認証基盤(Active Directory)や基幹サーバーなど、事業継続に不可欠な重要資産(Crown Jewels)を特定し、そこを起点とした多_層_防御戦略を構築することが不可欠となります。

本稿では、最新の攻撃トレンドと防御策の有効性をデータに基づき分析し、ROI(投資対効果)を最大化するセキュリティソリューション選定のフレームワークを提示します。特に、攻撃の標的となりやすいActive Directoryの防御力向上は、経営層が認識すべき最重要課題です。

【課題定義】サプライチェーンにおける新たな取引条件:自工会/部工会ガイドライン遵守という事業リスク

近年のランサムウェア被害のデータは、特定の業界、特にサプライチェーンが複雑に絡み合う製造業において、インシデントの波及効果が極めて大きいことを示しています。一点の脆弱性が、サプライチェーン全体の機能を麻痺させるリスクは、もはや理論上の脅威ではありません。

この事業リスクに対応するため、自工会(JAMA)/部工会(JAPIA)が策定したサイバーセキュリティガイドラインは、事実上の「取引継続の必須要件」となりつつあります。特に「レベル1」は最低限の達成目標であり、未対応は事業機会の損失に直結します。

さらに、この要求はIT領域に留まりません。これまでセキュリティ投資が手薄であった工場のOT(運用技術)領域も対象に含まれ、ITとOTを横断した統一的なセキュリティガバナンスの構築が急務となっています。課題は明確です。ITとOT、それぞれ異なる特性を持つ環境をいかに統合的に管理し、ガイドライン準拠という「守りの投資」を、事業継続性を高める「攻めの投資」へと転換させるか。そのための具体的な戦略が求められています。

【ソリューション】リスクベースアプローチによるIT/OT統合セキュリティの実現

限られた予算内での効果を最大化するには、すべての資産に一律の対策を講じるのではなく、資産のビジネスインパクト評価に基づき、リスクとコストを最適化する「リスクベースアプローチ」が有効な打ち手となります。

Case1:重要サーバーの防御に特化した投資

EDRや次世代アンチウイルス製品は、侵入後の「検知と対応」を主眼としていますが、既知のパターンに依存するため、未知の攻撃や正規ツールを悪用する攻撃を完全に防ぐことは困難です。そこで、攻撃の最終目的地であるActive Directory等の重要サーバーには、「検知」に頼らないOSプロテクト型の防御策(例:「AppGuard Server」)が有効です。これにより、万が一エンドポイントが侵害された場合でも、事業の根幹となるサーバーへの被害を確実に阻止する最終防衛ラインを構築します。

Case2:ガイドライン準拠とOT環境の可視化

ガイドライン「レベル1」を効率的に達成するには、まず現状の正確な把握、すなわちIT/OT資産の棚卸しと脆弱性の可視化が第一歩です。岡谷システムのIT/OT統合支援サービスと、TXOne NetworksのようなOT特化型ソリューションを組み合わせることで、以下の施策を体系的に実行できます。

資産情報の収集・可視化:ネットワークに影響を与えずにOT資産を識別

脆弱性評価:ガイドラインの要求項目とのギャップを定量的に分析

対策の優先順位付け:リスク評価に基づき、最もROIの高い施策から着手

これらのアプローチは、場当たり的な対策ではなく、データに基づいた合理的な意思決定を可能にし、セキュリティ投資の最適化を実現します。OT環境のセキュリティ強化と管理効率の向上を目指す担当者にとって、必須の検討項目と言えるでしょう。

【参考】ランサムウェア攻撃の構造分析と侵入経路から導く防御策

国内で発生した医療機関、自動車メーカー、大手メディアの被害事例を分析すると、ランサムウェア攻撃の侵入経路と内部での活動パターンには、いくつかの共通項が見られます。

IPA(情報処理推進機構)が「情報セキュリティ10大脅威」で長年ランサムウェアを上位に位置付けている通り、その脅威は普遍的です。攻撃の構造(キルチェーン)を理解し、各フェーズで有効な防御策を多層的に配置することが、被害を最小化する鍵となります。事業規模や業種を問わず、情報漏えいや事業停止といった壊滅的な被害を避けるため、攻撃手法の継続的な分析と、それに対応した防御戦略の見直しが不可欠です。

【事業リスク分析】ランサムウェアとID窃取:企業が直面する二大脅威と投資対効果の最大化戦略

データは明確な事実を示しています。IPA「情報セキュリティ10大脅威」で4年連続「組織」編1位という結果は、ランサムウェアが他の脅威と比較して、事業継続に対するインパクトが突出して高いことを客観的に証明するものです。国内の被害統計は高止まりしており、これは偶発的インシデントではなく、企業が前提として向き合うべき「事業リスク」へと変貌したことを意味します。

しかし、この破壊的な脅威への対策は、セキュリティ投資における意思決定のジレンマを生んでいます。(1)従来型アンチウイルスソフトで十分という過信、(2)新規導入によるシステムパフォーマンス低下への懸念、(3)インシデント発生後の対応計画(IR Plan)の欠如。これらが障壁となり、リスク認識と対策実行の間に大きなギャップが生じているのが現状です。

本稿では、これらの課題に対し、データに基づいた合理的な解決策を提示します。

【相関分析】クラウドシフトが顕在化させるID管理の脆弱性

ランサムウェアという「破壊型」攻撃とは別に、より静かで深刻な第二のリスクファクターが拡大しています。それは、業務効率化の推進力であるクラウドサービスの利用拡大に伴う、「認証情報の窃取と悪用」です。

IPAの10大脅威「個人」編で上位を占める「インターネット上のサービスからの個人情報の窃取」は、もはや個人だけの問題ではありません。パスワードの使い回しを起点として、一つの漏洩が企業システム全体への不正アクセスに繋がるケースが後を絶ちません。

この課題は、2つの側面から企業の競争力を阻害します。

従業員の生産性低下:複数パスワードの管理、サービスごとの頻繁な認証といった負担。

管理部門の運用コスト増大:パスワードリセット、アカウントロック解除、入退社・異動に伴うIDライフサイクル管理の負荷。

セキュリティ強化と業務効率がトレードオフの関係に陥っているこの状況は、早急に解決すべき経営課題です。

【ソリューション・アーキテクチャ】ROIを最大化する具体的アプローチ

上記二大脅威に対し、場当たり的な製品導入は投資効果を著しく低下させます。以下に、課題解決に直結する2つの戦略的アプローチを提案します。

戦略1:BCP要件を満たすランサムウェア対策へのシフト

従来のバックアップによるリストアは、RTO(目標復旧時間)とRPO(目標復旧時点)の観点から事業継続計画(BCP)の要件を満たせないケースが散見されます。インシデント発生後の「復旧」には、多大な時間とコストを要するためです。

そこで推奨するのが、ファイルの暗号化自体を阻止することに主眼を置いた、ランサムウェア対策特化型ソリューションです。これは被害の「無効化」を目指すアプローチであり、インシデント発生時の損失を最小化し、投資対効果を最大化します。

戦略2:ゼロトラストの基盤となるID管理(SSO)の実装

セキュリティと利便性のトレードオフを解消する最も有効な策が、シングルサインオン(SSO)による認証の一元化です。これにより、以下の効果が期待できます。

セキュリティ統制の強化:多要素認証(MFA)の強制や、アクセスログの集約が可能に。

業務効率の向上:ユーザーは一度の認証で複数のサービスにアクセスでき、IT部門のID管理負荷も大幅に軽減。

特に、導入の容易さにフォーカスしたID管理サービスを選定することで、TCO(総所有コスト)を抑制しつつ、迅速なセキュリティレベルの向上と生産性改善を両立させることが可能です。

本分析と提案は、セキュリティ投資対効果の最大化と事業のレジリエンス向上を目指す、すべての企業の意思決定者にとって有益な判断材料となるはずです。

【戦略提言】侵入を前提とする時代における、ランサムウェア対策のパラダイムシフト

IPAの統計が4年連続で示す通り、ランサムウェアは事業リスクの最上位に位置づけられます。しかし、問題の本質は被害件数そのものではなく、攻撃手法の進化(RaaSのサービス化、二重脅迫)に対し、従来型の「境界防御」と「個別製品の寄せ集め」による対策が機能不全に陥っているという現実にあります。

もはや、侵入を100%阻止することは不可能です。「侵入は前提である(Assume Breach)」という認識に立ち、インシデント発生時の被害をいかに最小化し、事業を迅速に復旧させるか、というレジリエンス(回復力)の観点から対策を再定義する必要があります。

【課題分析】ポイントソリューションの限界とTCO(総所有コスト)の増大

インシデント発生時の復旧コストが甚大であることは広く認知されています。しかし見落とされがちなのが、複数のセキュリティ製品を個別に運用・管理すること自体がもたらす、運用効率の低下と隠れたコスト(TCO)です。

アラート疲れ(Alert Fatigue):各製品から発せられる膨大なアラートに忙殺され、本当に重要な脅威を見逃す。

可視性の分断:システム全体を俯瞰した脅威の相関分析が困難になり、インシデントの全体像把握が遅れる。

運用負荷の増大:製品ごとに異なる管理コンソールやポリシー設定が、情報システム部門の負荷を増大させる。

これらの要因はインシデント対応の遅延を招き、結果として被害を拡大させます。求められているのは、単なる機能の足し算ではなく、統合されたプラットフォームによる「全体最適」のアプローチです。

【ソリューション】統合プラットフォームによる防御と復旧の融合

複雑化する脅威への対抗策は、脅威予防、脆弱性管理、EDR(Endpoint Detection and Response)、Eメールセキュリティといった網羅的な機能を、単一の基盤上で連携させることです。これにより、防御と検知、対応、復旧のサイクルをシームレスかつ迅速に回すことが可能になります。

このアプローチを具現化するソリューションの一例が、国際的な評価機関から高いスコアを獲得しているHeimdal社のセキュリティスイートです。その本質的な価値は、以下の点に集約されます。

相関分析による脅威検知精度の向上:単一基盤だからこそ、各機能から得られる情報を相関分析し、単独では見逃してしまう巧妙な攻撃の兆候を捉える。

運用効率の飛躍的向上:シングルコンソールでの一元管理により、TCOを削減し、セキュリティ担当者をより戦略的な業務に集中させる。

迅速な復旧能力:ランサムウェアによる暗号化を防御すると同時に、万が一の際にも迅速な復旧を支援する機能を統合。

【フォーカス】「二重脅迫」が要求する新たなデータ保護戦略

近年の主流である「二重脅迫」は、システムの**可用性(暗号化による事業停止)とデータの機密性(情報漏洩)**を同時に侵害します。これは、従来のバックアップによる復旧戦略だけでは、風評被害や賠償責任といった致命的なリスクに対応できないことを意味します。

これからの対策は、データが暗号化されるのを防ぐと同時に、外部への不正なデータ送信(Data Exfiltration)を検知・阻止する仕組みが不可欠です。統合プラットフォームは、この二重のリスクに対し、多層的な防御を提供することで、事業資産を包括的に保護する有効な打ち手となります。

【経済分析】ランサムウェア攻撃を「ビジネス」として成立させる3つの構造的要因

ランサムウェア攻撃の動機は、政治的・思想的背景を持つハクティビズムとは明確に異なり、純粋な「金銭的利益」にあります。この攻撃がこれほどまでに拡大し、持続可能な「ビジネスモデル」として成立している背景には、以下の3つの構造的要因が存在します。

分析1:攻撃エコシステムの経済合理性 – サイバー保険が誘発するモラルハザード

ランサムウェア攻撃が収益性の高いビジネスと化している最大の要因は、サイバー保険の存在が引き起こす「モラルハザード」です。保険による補償を前提とした安易な身代金支払いは、攻撃者にとって予測可能かつ確実な収益機会となり、さらなる攻撃を誘発する負のスパイラルを形成しています。

この構造は、攻撃者の行動をさらに高度化させています。単にデータを暗号化するだけでなく、標的企業の財務状況やサイバー保険の契約内容を事前に調査し、支払い可能な最大額を算出して要求する、という極めて合理的なターゲティングが実行されています。そのために保険会社自体をハッキングし、顧客リストや保険カバレッジ情報を窃取する事例(例:CNA社の4,000万ドル支払い事案)は、この攻撃手法が既に定着していることを示唆するデータと言えます。

分析2:事業インパクトの定量化 – 指数関数的に増加する復旧コスト

データは、ランサムウェア被害からの復旧コストが指数関数的に増加している事実を明確に示しています。調査によれば、1インシデントあたりの平均復旧コストは、2020年の約76万ドルから、2021年には185万ドルへと2.4倍以上に急増しました。

この数値には、支払われた身代金だけでなく、事業停止による機会損失、復旧作業の人件費、デバイスやネットワークの再構築コスト、ブランドイメージの毀損といった有形無形のコストがすべて含まれており、企業の財務に直接的な打撃を与える規模に達しています。全世界での被害総額が10億ドル以上という見積もりは、決して誇張ではありません。

分析3:攻撃実行の低リスク化を支える技術的インフラ – 暗号通貨の役割

攻撃者側のROI(投資対効果)を著しく高めているのが、暗号通貨という技術的インフラです。Bitcoinや、より匿名性の高いMonero、Zcashといった通貨を利用することで、身代金の受け取りと資金洗浄(マネーロンダリング)が極めて容易になり、法執行機関による追跡と逮捕のリスクを大幅に低減させています。

調査によると1,100万ドルの支払い事例が示すように、この匿名インフラが巨額の身代金要求を技術的に可能にしています。結果として、ランサムウェア攻撃への参入障壁は著しく低下し、攻撃市場全体の拡大を促進していると分析できます。

被害者が身代金を支払い続ける限り、攻撃者はこの高収益・低リスクなビジネスモデルを放棄することなく、搾取の方法をさらに最適化していくと予測されます。

データ主導で解き明かす、ランサムウェア対策の最適解とROI可視化

ランサムウェア攻撃は、事業継続を脅かす重大な経営リスクです。本稿では、データ分析の視点からランサムウェア攻撃の最新動向を解き明かし、形骸化したバックアップ戦略がなぜ機能しないのか、その根本原因を明らかにします。さらに、データに基づいた合理的な意思決定を支援するための、具体的な解決策と投資対効果(ROI)の算出アプローチを提示します。

## 1. ランサムウェア攻撃の進化と、データに基づいたリスクの再定義

近年のランサムウェア攻撃は、単なるデータの暗号化にとどまりません。侵入後、復旧時間目標(RTO)と復旧時点目標(RPO)の達成を阻害するため、バックアップサーバーやストレージを最優先で攻撃し、復旧データを破壊する手法が主流です。

この攻撃手法は、事業継続計画(BCP)を根本から覆す脅威です。「3-2-1-1ルール」で定義される「オフラインまたはイミュータブル(変更不可能)なコピー」が存在しない環境では、以下のリスクが顕在化します。

事業停止の長期化: 復旧手段を失い、想定を大幅に超えるダウンタイムが発生。機会損失や顧客信用の失墜に繋がります。

監査指摘とコンプライアンス違反: FISC安全対策基準や医療情報ガイドライン等の要件を満たせず、監査で重大な指摘を受ける可能性があります。

経済的損失の拡大: サイバー保険の保険料高騰や、最悪の場合、契約更新の拒否といった直接的な経済的インパクトに繋がります。

これらのリスクは、もはや定性的な脅威ではなく、データに基づいて定量的に評価・管理すべき経営課題です。

## 2. なぜ対策は進まないのか?- データ分析なきバックアップ戦略の限界

多くの企業でランサムウェア対策が進まない根本原因は、データに基づいた現状分析と要件定義の欠如にあります。

課題: 従来のテープやWORMによる物理隔離は、運用負荷とコストが膨大です。一方、クラウドストレージは、暗号化、帯域、国内保管といった要件を満たすサービスの選定と検証に多大な工数を要します。

根本原因: 保護対象となるデータの重要度、更新頻度、法的要件といった「データの価値」を分類・可視化できていないため、画一的で高コストな対策しか検討できず、費用対効果が見えにくくなっています。結果として、「既存の運用フローを変更できない」「投資判断ができない」という悪循環に陥っているのです。

## 3. データ保護の最適解:既存環境を活かしたイミュータブルバックアップの実現

課題解決の鍵は、既存の運用フローへの影響を最小限に抑えつつ、ランサムウェアの攻撃手法に対して本質的な耐性を持つ仕組みを構築することです。

具体的には、現在利用中のバックアップソフトウェア**のバックアップ先を、イミュータブル(変更不可能)な特性を持つものに切り替える**というアプローチです。これにより、以下の要素を合理的に実現します。

論理的なエアギャップの構築: バックアップデータをランサムウェアによる改ざん・削除から保護します。

「3-2-1-1ルール」への準拠: 監査要件にも対応可能な、堅牢なデータ保護環境を迅速に構築します。

迅速な復旧: バックアップデータの健全性が保証されるため、有事の際もRTO/RPOを達成し、事業影響を最小限に抑制します。

## 4. データで示す投資対効果(ROI)と、合理的な意思決定の加速

本ソリューションは、年額サブスクリプションモデルを採用しており、初期投資(CAPEX)を抑制し、経費(OPEX)での柔軟な予算計画が可能です。

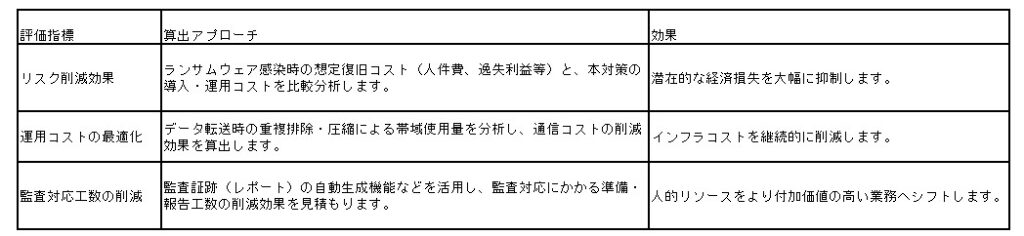

データコンサルタントの視点からは、この投資対効果を以下の通り定量的に可視化し、停滞しがちな意思決定プロセスを加速させることを提案します。

データに基づいた客観的な評価指標は、セキュリティ投資を「コスト」から「事業継続性を担保するための戦略的投資」へと転換させます。データ主導のランサムウェア対策と、その投資対効果の可視化に関心をお持ちの情報システム部門責任者、セキュリティ担当者、そして経営層の方々は、ぜひ詳細な情報をお求めください。

インシデントデータ分析が示す、ランサムウェア対策の致命的欠陥と、AD監視という最適解

事業継続を脅かすランサムウェア攻撃に対し、多くの企業が多層防御を実装しています。しかし、インシデントデータは、これらの従来型対策が機能不全に陥っているという厳しい現実を突きつけています。本稿では、実際のインシデント対応データ分析から導き出された攻撃者の行動パターンを解き明かし、なぜ「Active Directory(AD)監視」が、セキュリティ投資における最優先課題となるのかを、データに基づき合理的に解説します。

## 1. データが暴く「対策のミスマッチ」:なぜ多層防御は突破されるのか

UTM、アンチウイルス、さらにはSIEMやEDRといった先進的なソリューションを導入しているにも関わらず、ランサムウェア被害は後を絶ちません。その根本原因は、攻撃者の攻撃手法と、防御側の対策ロジックとの間に存在する、構造的なミスマッチにあります。

我々が対応したインシデントデータを分析した結果、ランサムウェア被害に至ったケースのほぼ全てにおいて、攻撃の成功には「Active Directoryの管理者権限の奪取」という共通のクリティカルパスが存在することが明らかになりました。

攻撃者は、初期侵入後、検知を逃れながら内部活動(ラテラルムーブメント)を行い、最終的に企業のITインフラの中枢であるADを掌握します。ADを掌握されることは、認証基盤そのものを乗っ取られることを意味し、既存のセキュリティ製品による検知・防御を無力化させ、大規模な被害へと直結します。この「ADの掌握」という攻撃者の最重要目標に対し、従来の対策は十分な可視性を持っていません。これが、対策のミスマッチの正体です。

## 2. 投資対効果(ROI)の最大化:なぜAD監視が最優先されるべきなのか

セキュリティ投資は、リスク低減効果によって評価されなければなりません。その観点から、AD監視は極めてROIの高い施策であると結論付けられます。

攻撃の震源地(Epicenter)の可視化: ADは、ユーザー、デバイス、アクセス権限など、IT環境の全ての構成情報が集約される認証基盤です。攻撃者にとって最も効率的な攻撃対象である一方、防御側にとっては、攻撃の予兆を最も早期に、かつ高い確度で検知できるポイントでもあります。

被害の未然防止と損害の極小化: ADへの不正なアクセスや権限昇格の試みといった攻撃の初期段階をリアルタイムで検知することで、データ暗号化や情報窃取といった深刻な被害が発生する前にインシデント対応を開始できます。これは、事業停止期間の短縮、復旧コストの大幅な削減に直結します。

データ保護戦略の中核: ランサムウェア対策は、バックアップの強化やインシデント対応体制の構築も不可欠です。しかし、攻撃の起点となるADの侵害を早期に検知できなければ、バックアップデータそのものが破壊されるリスクも高まります。AD監視は、データ保護戦略全体の有効性を担保する上で、中核をなす要素です。

## 3. データに基づいた実践的アプローチ:AD監視の具体的な実現方法

AD監視の実装は、複雑なプロジェクトである必要はありません。重要なのは、攻撃者の視点で検知シナリオを設計し、それを実現するための仕組みを構築することです。

ADログの最適化: 攻撃検知に必要なログが取得できるよう、監査ポリシーを見直します。

リアルタイム検知とアラート: 不正な挙動を即座に検知し、インシデント対応チームへ通知する体制を構築します。

低コストでの実現: 例えば「月額10万円以下」といったコスト感で、高度なAD監視環境を構築することも可能です。これは、ランサムウェア被害による潜在的な損失額と比較すれば、極めて合理的な投資判断と言えます。

インシデントデータという客観的な事実に基づけば、次に打つべき一手は明らかです。情報システム部門責任者、およびセキュリティ担当者は、形骸化した多層防御への追加投資を続けるのではなく、攻撃のクリティカルパスであるADの監視強化へと、リソースを再配分するべきです。その具体的な実現方法と費用対効果について、詳細なデータと共に解説します。

データ分析が示す防御モデルの限界と、ランサムウェア対策の次なる一手

IPAの「情報セキュリティ10大脅威」で4年連続1位となるランサムウェアは、事業継続を脅かす最大の経営リスクとして依然存在しています。しかし、インシデントデータと攻撃手法の分析結果は、EDRやバックアップを中核とした既存の防御モデルが、構造的な限界に直面していることを示唆しています。

本稿では、データ分析の視点から既存対策の「防御ギャップ」を明らかにし、それを克服するための合理的な投資戦略と、新たな防御モデルについて解説します。

## 1. インシデントデータが示す、既存対策の構造的欠陥

多層防御を実装しているにも関わらず、なぜランサムウェアの被害は発生するのでしょうか。その原因は、個々の対策の性能ではなく、対策間に存在する「防御ギャップ」にあります。

EDRの限界: EDRはエンドポイントの不審な挙動を検知しますが、その検知ロジックを回避する、あるいは脆弱性を悪用する攻撃手法が出現しています。インシデントデータは、攻撃の最終段階である暗号化プロセスが開始された時点では、EDRの検知・隔離アクションが間に合わないケースが増加していることを示しています。

バックアップの限界: バックアップは「最後の砦」と位置づけられますが、攻撃者はバックアップデータ自体を標的にし、暗号化・削除を行います。たとえ復旧可能であったとしても、その復旧時間目標(RTO)は数時間から数日に及び、事業停止による損失は甚大です。これはデータ保護の観点からは不十分と言わざるを得ません。

これらの分析結果から導き出される結論は、「既存の防御スタックには、ランサムウェアが最終的にデータを暗号化する『実行フェーズ』を、リアルタイムで確実に阻止するための専用機能が欠けている」という事実です。

## 2. 防御ギャップを埋める専用対策と、リスクの定量的な低減

前述の防御ギャップを埋めるためには、ランサムウェアの攻撃ライフサイクルの最終段階に特化した対策が不可欠です。その解として、ランサムウェア専用セキュリティプラットフォームがあります。

従来のソリューションがカバーしきれない領域に特化しています。

実行フェーズでの即時防御: 複数の検知エンジンがランサムウェア特有の暗号化プロセスをリアルタイムで捕捉し、実行を即座に停止させます。

事業インパクトの最小化: 万が一、ファイルの一部が暗号化された場合でも、そのプロセスを停止させ、影響を受けたファイルを自動的に復元します。これにより、復旧時点目標(RPO)を限りなくゼロに近づけ、バックアップからのリストアに伴う事業停止時間を抜本的に解消します。

これは、インシデント発生を前提とし、「被害の発生を阻止する」のではなく、「実害(データ損失と事業停止)をゼロにする」という、新たな防御モデルへの転換を意味します。

## 3. 人的リソースの制約を超える、MDRによるROIの最大化

高度なソリューションを導入しても、それを24時間365日体制で監視・運用するセキュリティ人材の不足は、多くの企業にとって深刻な課題です。検知アラートへの対応遅れは、被害拡大に直結する最大の運用リスクです。

この課題に対する最も合理的な解決策が、MDR(Managed Detection and Response)サービスの活用です。

MDRは、専門アナリストが高度な知見に基づき、脅威データを常時分析・対処するアウトソーシングサービスです。このような先進的なテクノロジーとMDRを組み合わせることで、以下の効果が期待できます。

TCO(総所有コスト)の最適化: セキュリティ専門人材の採用・育成コストを抑制しつつ、最高レベルのセキュリティ運用体制を構築します。

リスク対応の迅速化: 専門家による初動対応が、インシデントの被害を最小限に抑え、対応の属人化を防ぎます。

事業継続リスクを定量的に評価し、データに基づいた合理的なセキュリティ投資を検討している、大企業および重要インフラ事業者のセキュリティ責任者、経営層の方々へ。既存のセキュリティ投資の効果測定と、次の一手について具体的なデータに基づいた議論を求める方は、ぜひご相談ください。

データで示す、リソース制約下におけるランサムウェア対策の最適戦略

IPAの「情報セキュリティ10大脅威」でランサムウェアが4年連続1位となっている事実は、もはや規模を問わず、あらゆる企業にとって事業継続を左右する経営リスクであることを示しています。特に中堅企業においては、「セキュリティ人材の不足」という経営資源の制約が、インシデント発生時の被害規模を指数関数的に増大させるという、深刻な相関関係がデータから見えてきます。

本稿では、このリソース制約という課題をデータ分析の視点から分解し、投資対効果(ROI)を最大化する合理的なセキュリティ戦略を提示します。

## 1. データ分析が示す、人材不足が引き起こすリスクの定量化

セキュリティ担当者の不在や兼務体制は、単なる運用上の課題ではありません。インシデント対応における重要なKPI(重要業績評価指標)の悪化に直結し、ビジネス損失を拡大させます。

平均検知時間(MTTD)の長期化: 専門知識の不足は、膨大なアラートの中から真の脅威を特定するプロセスを遅延させます。攻撃の発見が遅れるほど、攻撃者は内部ネットワークで活動範囲を広げ、被害は深刻化します。

平均対応時間(MTTR)の長期化: 「何を優先し、どこまで対応すべきか」という判断基準の欠如は、初動対応の遅れを招きます。この遅れは、事業停止期間の長期化、復旧コストの増大、そして顧客信用の失墜といった、定量化可能な損失に繋がります。

これらのデータは、人的リソースの不足が、直接的に金銭的損失の増大に繋がるという事実を明確に示しています。

## 2. 合理的な投資戦略:AIによる自動化と専門家(MDR)による最適化

限られたリソースの中で前述のリスクを最小化するには、テクノロジーによる自動化と、外部の専門知識の活用を組み合わせたハイブリッドアプローチが最も合理的です。

この戦略を実現するのが、次世代型エンドポイント製品「Sophos Intercept X」と「MDR(Managed Detection and Response)サービス」の組み合わせです。

AIによるMTTD/MTTRの抜本的短縮 (Intercept X):

AIを活用した未知の脅威の自動検知・復旧機能が、脅威の検知から対応までのプロセスを自動化します。これにより、人的介入を必要とするアラートの母数を劇的に削減し、限られた担当者の負荷を軽減。MTTDとMTTRを大幅に改善します。

TCO最適化と高度な脅威対応 (MDR):

24時間365日体制の専門チームが、AIでは判断が難しい高度な脅威の分析(脅威ハンティング)とインシデント対応を代行します。自社で同レベルの専門家を雇用・維持するコストと比較して、TCO(総所有コスト)を大幅に抑制しつつ、最高レベルのセキュリティ運用体制を構築することが可能です。

## 3. 次世代の防御モデル:ID連携による多層防御の強化

さらに、エンドポイントセキュリティとID管理を連携させることで、より高度な防御モデルへの進化が可能です。デバイスの侵害が検知された場合、そのデバイスと紐づくIDからのアクセスを自動的に遮断することで、侵害の拡大を未然に防ぎます。これは、近年のサプライチェーン攻撃など、正規の認証情報を悪用する攻撃に対して極めて有効なアプローチです。

潤沢なセキュリティ予算や人員を確保できない、しかし事業継続リスクを真摯に受け止めている中堅企業の経営者、および情報システム責任者の方々へ。限られたリソースの中でセキュリティ投資対効果を最大化するための、データに基づいたアプローチにご関心をお持ちの場合は、ぜひ詳細な情報をお求めください。

【分析レポート】ランサムウェア攻撃の高速化と仮想化基盤リスクの定量的評価

近年のランサムウェア攻撃において、攻撃の起点から主要システムの暗号化完了までのリードタイムが著しく短縮している傾向が観測されている。本レポートでは、Sophos社が報告したPython製ランサムウェアによるインシデントデータを分析対象とし、攻撃シーケンスの定量的評価を通じて、特にVMware ESXiで構成された仮想化基盤に内在するリスクを明らかにする。

分析の結果、侵害からわずか3時間で暗号化が実行された事例が確認された。この攻撃速度は、従来のインシデント検知・対応(IR)プロセスでは対処が困難であることを示唆している。本レポートは、データに基づき、今後企業が優先的に取り組むべきセキュリティ戦略と具体的な対策を提言するものである。

1. インシデントデータ分析:攻撃タイムラインと成功要因

観測された攻撃は、極めて短時間で実行されている。以下に、3時間で完了した攻撃のタイムラインと、その成功に寄与した要因を分解・分析する。

攻撃タイムライン(T=0を初期侵入とする)

T+0分:初期侵入

攻撃手法: 外部公開されていたリモート管理ツール「TeamViewer」の正規アカウント(ドメイン管理者権限)を悪用。

分析: 認証情報の漏洩、あるいは脆弱なパスワード管理が攻撃の起点となった可能性が高い。特権アカウントのリモートアクセスは、最高レベルのリスクとして監視・管理する必要がある。

T+10分:内部偵察(ラテラルムーブメント)

攻撃手法: 「Advanced IP Scanner」を使用し、ネットワーク内部のESXiサーバーを特定。

分析: 攻撃者は標準的なITツールを悪用し、迅速に価値の高いターゲット(ESXiサーバー)を検出している。このようなツールの異常な使用を検知するログ監視体制(UEBAなど)の欠如が、迅速な内部活動を許した要因である。

T+180分(3時間):攻撃実行(暗号化)

攻撃手法: ESXiサーバーのシェルインターフェースに接続し、ランサムウェアを実行。仮想マシン(VM)ファイルを暗号化。

分析: 当該インターフェースが常時、あるいは攻撃時に有効化されていたという構成管理上の不備が、攻撃成功の直接的な原因となった。IT運用上の操作ミスや、セキュリティポリシーの不徹底が致命的な脆弱性となり得ることを示すデータである。

2. データに基づくリスクシナリオと防御戦略の再構築

このインシデントデータは、以下のリスクシナリオを浮き彫りにしている。

リスクシナリオ: 外部リモートツールの認証情報漏洩を起点とし、標準ツールによる内部偵察を経て、3時間以内に仮想化基盤全体が機能不全に陥る。

この高速化された攻撃シナリオに対し、データに基づいた防御・回復戦略の再構築が急務である。

提言1:検知・対応(Detection & Response)能力の高度化

従来のシグネチャベースの検知では、正規ツールを悪用する攻撃には対応できない。以下のログデータを相関分析し、異常な振る舞いを早期に検知する仕組みを構築する必要がある。

監視対象データ:

リモートアクセスツールの認証ログ(特に深夜・休日等の時間外アクセス)

ネットワークトラフィックログ(短時間での広範囲スキャン活動)

ESXiサーバーの操作・設定変更ログ

提言2:構成管理と脆弱性評価の徹底

「ESXiシェルインターフェースの有効化」といった設定不備は、定量的なリスク評価の対象とすべきである。

実施項目:

IT資産管理台帳(CMDB)を整備し、本番環境サーバーの構成情報をベースライン化する。

ベースラインからの逸脱を定期的に自動スキャンし、リスクスコアを算出。スコアの高い項目から是正措置を講じる。

提言3:バックアップ戦略の抜本的見直し

ランサムウェア攻撃を前提とした場合、バックアップ戦略の評価軸は「復旧できるか」だけでなく、「攻撃者の妨害を受けずに、事業継続に必要な時間内に復旧できるか」となる。以下の3つのキーワードに基づき、戦略を再評価すべきである。

イミュータビリティ(Immutability): バックアップデータそのものを変更・暗号化不可能にする。ランサムウェアによるバックアップデータの破壊を阻止する最後の砦となる。

エアギャップ(Air Gap): バックアップデータを本番環境のネットワークから物理的または論理的に完全に隔離し、攻撃者のアクセスを遮断する。

復旧テストの自動化(Automated Recovery Testing): 復旧手順が有効であることを証明するため、定期的な復旧訓練を自動化し、目標復旧時間(RTO)内での完了を実証する。

3. 市場動向:攻撃者の多様化と脅威インテリジェンスの活用

「Ransomed.vc」を名乗る集団によるソニーへの侵入主張(真偽は未確認)のような事案は、攻撃者の動機や手口(TTPs: Tactics, Techniques, and Procedures)が多様化・変化し続けていることを示している。

自社のセキュリティ態勢を客観的に評価するためには、こうした外部の脅威インテリジェンスを積極的に収集・分析し、自社の防御策とのギャップを特定、優先順位を付けて対策を講じるデータドリブンなアプローチが不可欠である。