目次

ランサムウェア攻撃の巧妙化:データコンサルタントの視点からの見解

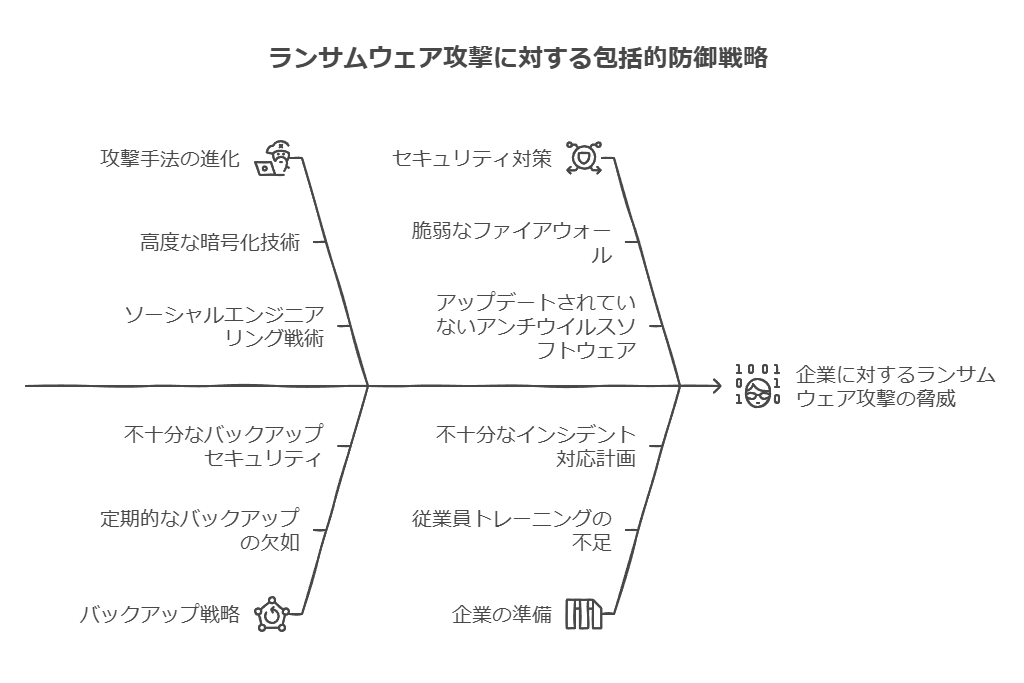

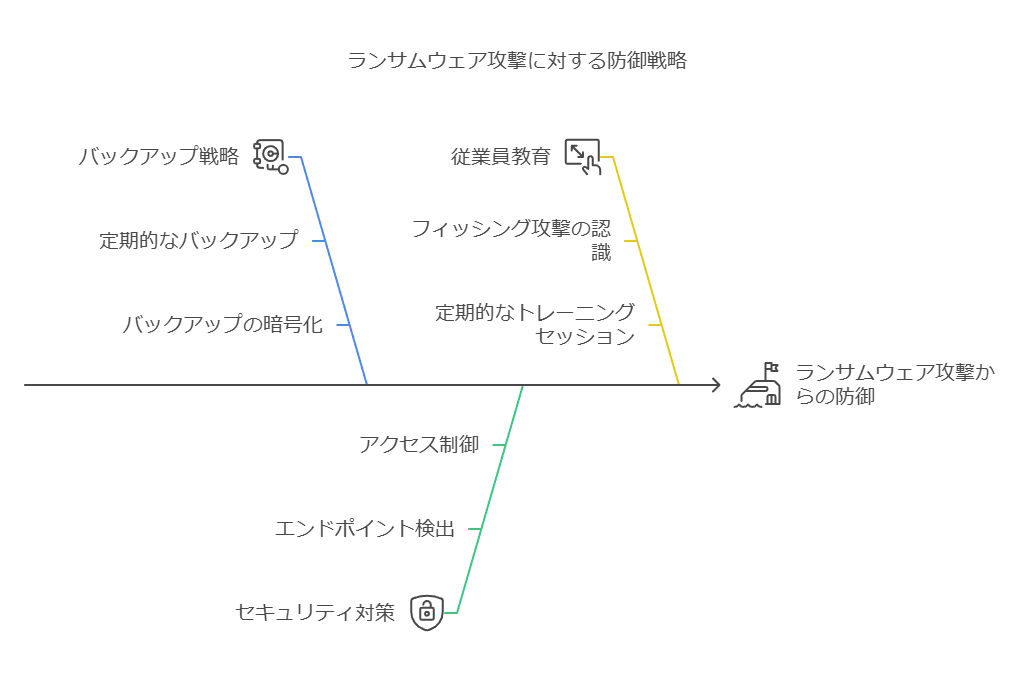

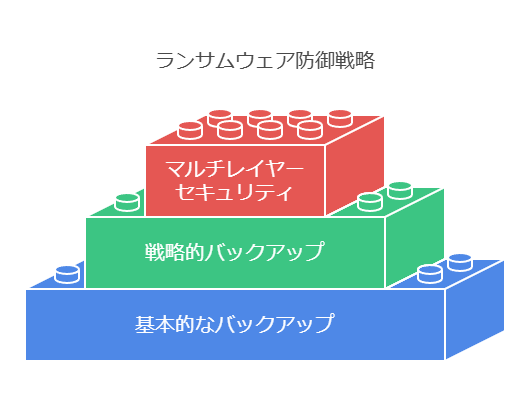

近年、ランサムウェア攻撃の手法はますます高度化しており、企業にとってのリスクは急速に拡大しています。以前は無差別に配信されるメールに添付されたウイルスが主流でしたが、現在では企業の脆弱性を精密に狙う標的型攻撃が増加しています。特に、VPNやリモートアクセスのセキュリティの隙間を突いてシステムに侵入するケースが多発しており、単なる業務停止に留まらず、企業の中核データを人質にとって高額な身代金を要求する深刻な被害をもたらしています。このような状況では、従来型のセキュリティ対策では不十分であり、より高度かつ多層的な防御戦略が不可欠です。

データコンサルタントとしては、ランサムウェア対策の計画立案において、単にソフトウェアの導入に留まらず、リスク評価、ネットワーク構造の最適化、および従業員のセキュリティ教育を含めた包括的なアプローチを提案することが重要です。

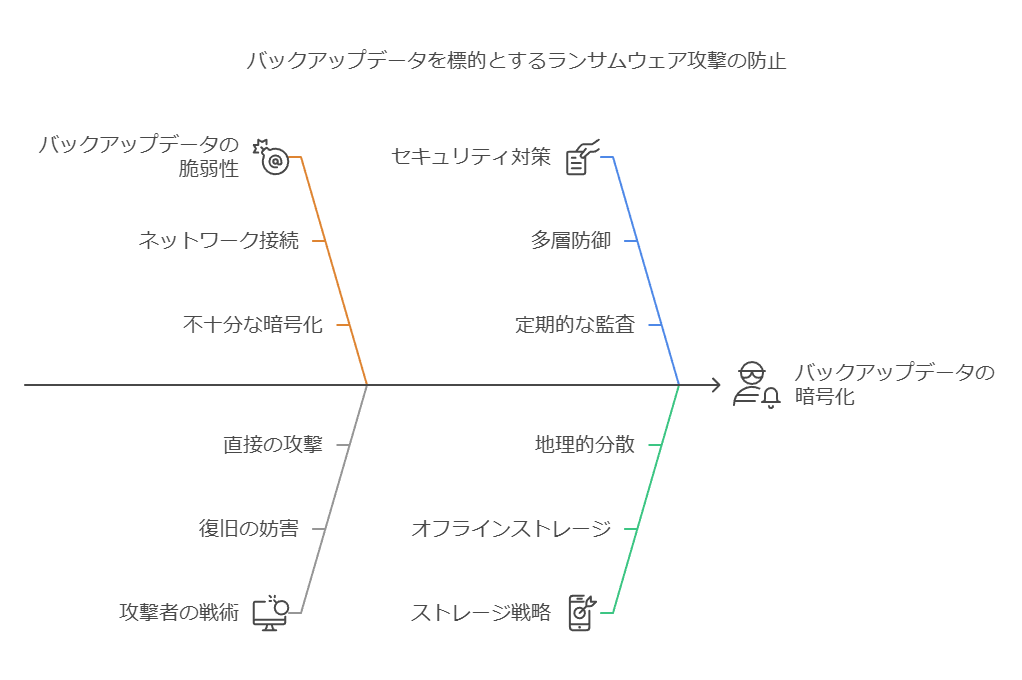

バックアップデータのランサムウェア対策の重要性

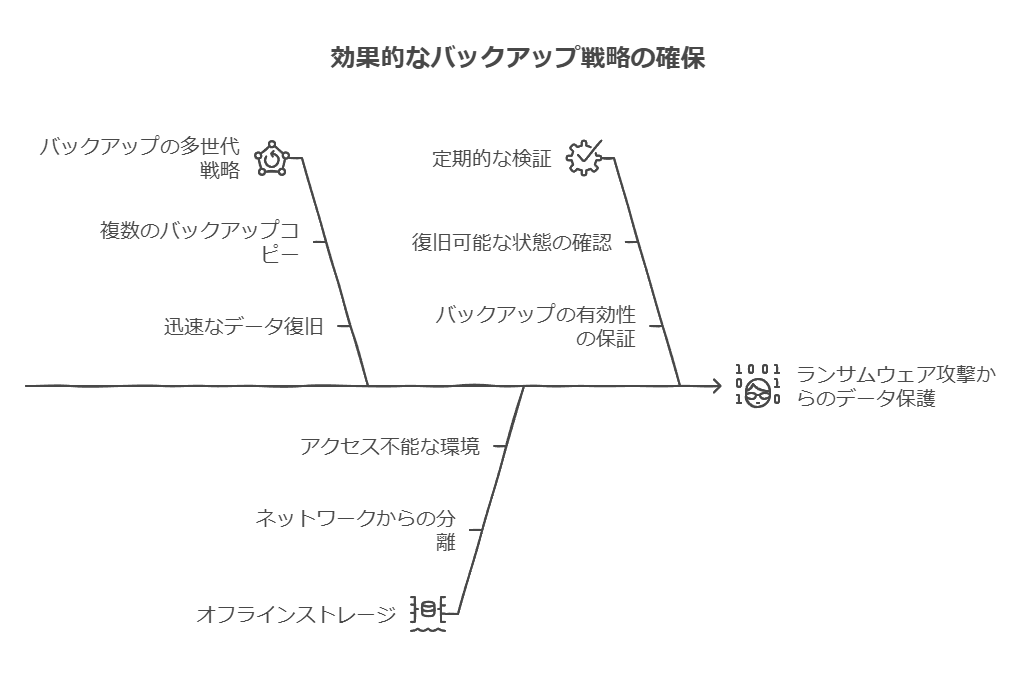

ランサムウェアの脅威に対抗するためには、単にバックアップを行うだけでは不十分です。攻撃者はバックアップデータ自体を標的とし、復旧を困難にする手法を採用するケースが増えています。特に、ネットワークに接続されたバックアップデバイスが攻撃を受けると、バックアップデータも暗号化され、復旧が事実上不可能になるリスクが高まります。これを回避するためには、バックアップデータのオフライン保管や、多層的なバックアップ保護戦略が必要です。

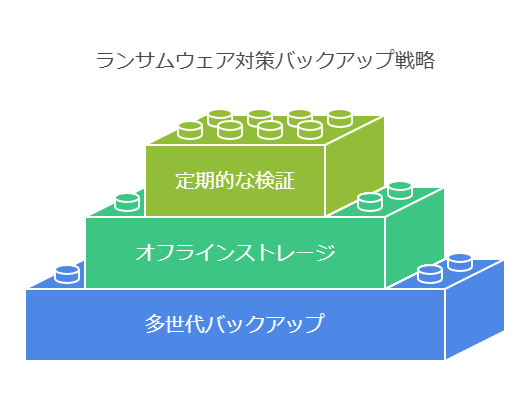

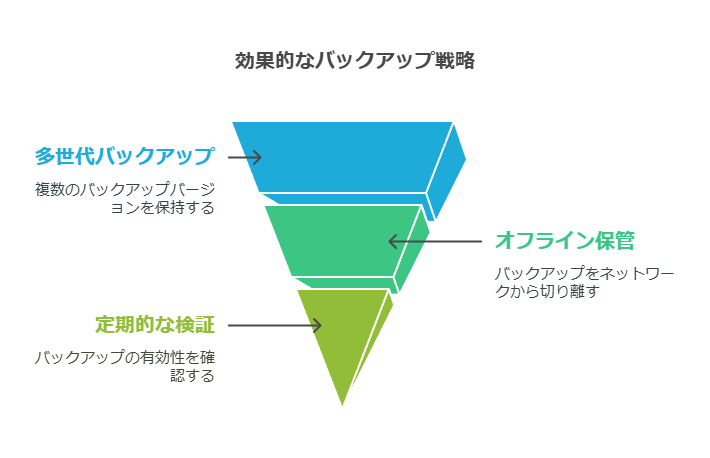

データコンサルタントの視点では、企業のバックアップ戦略には以下の重要な要素を組み込むことを推奨します:

多世代バックアップ:過去の複数のバックアップを保持し、ランサムウェア攻撃の影響を受ける前のデータを迅速に復旧できる環境を整備。

バックアップのオフライン保管:ネットワーク接続から切り離された環境にバックアップを保管し、攻撃者がアクセスできない状態を維持。

定期的なバックアップ検証:復旧可能な状態かどうかを常にチェックし、バックアップの有効性を確保。

これらの対策は、単なるデータ保護に留まらず、企業の**事業継続計画(BCP)**にも寄与し、迅速なデータ復旧を可能にします。

ランサムウェア攻撃に耐えるバックアップ対策:バックアップの機能を活用した具体的なアプローチ

ランサムウェア攻撃に対抗するためには、多層的なバックアップ戦略と迅速なデータ復旧手段が欠かせません。バックアップ製品を活用したバックアップ対策には、以下の3つのポイントがあります:

複数世代のバックアップ保持

複数の世代を保持することで、ランサムウェア感染以前のクリーンなデータに簡単に戻すことが可能です。これにより、攻撃によるデータ喪失の影響を最小限に抑えます。

バックアップ環境の保全

定期的なテストと監視を行い、バックアップシステムが確実に機能し、攻撃に対して堅牢な状態を維持します。

データのオフライン保管

ネットワークから切り離されたストレージにデータを保存し、攻撃者からアクセスできない安全な環境を確保します。

これらの対策を講じることで、ランサムウェアによる甚大な被害を未然に防ぎ、万が一の感染時にも迅速なデータ復旧が可能になります。情報システム担当者は、これらのポイントを考慮した戦略的なバックアップ体制を構築することが重要です。

データコンサルタントの提案としては、ランサムウェア攻撃に対抗するための多層的なバックアップとデータ保護の戦略を提供します。また、バックアップツールの導入を支援し、企業のデータ保護体制の最適化を目指します。

医療機関や自動車メーカーを襲うランサムウェアの脅威と対策

被害が拡大する国内のランサムウェア攻撃

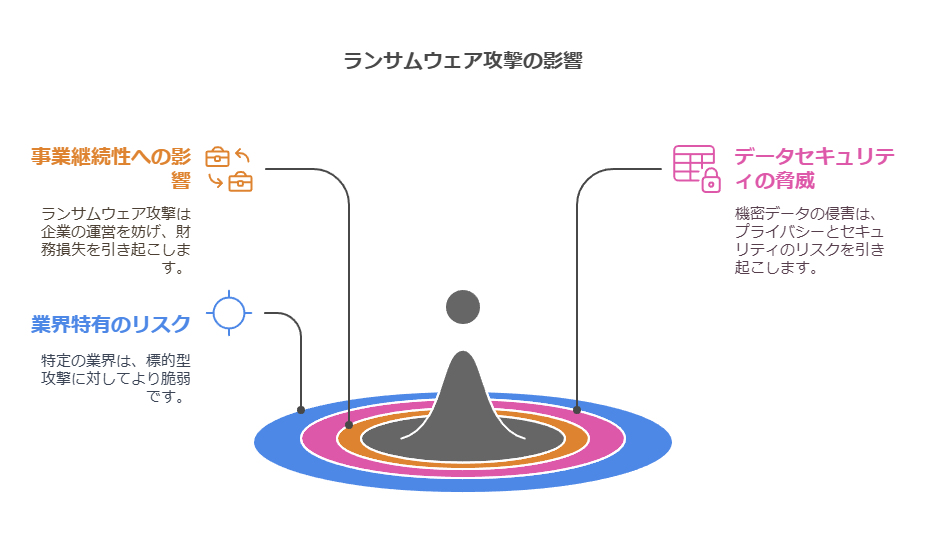

国内企業がランサムウェアによるサイバー攻撃を受けるケースが増加しています。最近の事例として、大手出版企業が被害に遭い、広く報道されました。また、大阪の医療機関や大手自動車メーカーも同様に攻撃を受け、業務に深刻な影響を受けました。このような背景の中、IPA(情報処理推進機構)が公表する「情報セキュリティ10大脅威」では、ランサムウェアが4年連続で1位にランクインしており、企業はこの脅威に対する対策を強化する必要があります。

変化するランサムウェア攻撃の手口

ランサムウェア攻撃は以前から存在していましたが、その手口は大きく変化しています。かつては不特定多数を対象とした攻撃が主流でしたが、現在では特定の企業や業界に対して、より精密にターゲットを絞った攻撃が行われています。このようなターゲット型攻撃では、企業の業務システムや機密データを人質に取ることで、事業の継続性に大きな影響を及ぼします。

ランサムウェアの「入口」に対する理解と対策の重要性

ランサムウェア攻撃への効果的な対策を立案するには、攻撃の「入口」について理解することが不可欠です。以下に、企業が直面しやすい攻撃の手口を解説します:

VPN機器が入口となるケース:リモートアクセスを利用する際に、セキュリティ対策が不十分なVPN機器を攻撃の入り口にされることが多く見られます。

標的型攻撃:特定の企業や産業を狙い撃ちにし、システムの脆弱性を突く手口です。

クラウド環境の脆弱性を利用した攻撃:クラウドサービスのセキュリティが甘いと、攻撃者がシステム内に侵入するリスクが高まります。

産業用制御システムへの攻撃:特に製造業やエネルギー分野などの産業用制御システムは、攻撃対象として脆弱であり、その防御が求められています。

高度化するランサムウェア攻撃への対応

ランサムウェア攻撃はますます高度化し、特に企業のVPNやリモートアクセスの隙を狙った攻撃が増加しています。かつてはメールの添付ファイルを介してウイルスが拡散される手法が主流でしたが、現在では企業の中核データを標的にし、業務を人質に取るケースが増えています。攻撃者はシステムに侵入し、重要な業務データを暗号化することで、復旧を困難にし、さらに高額な身代金を要求します。このため、従来のセキュリティ対策だけでは不十分であり、より強固な防御策を導入する必要があります。

バックアップデータを守るランサムウェア対策の重要性

ランサムウェアに対抗するためには、ただ単にバックアップを取るだけでは不十分です。近年の攻撃では、バックアップデータ自体を標的にし、復旧を妨げるケースが増えています。特に、ネットワークに接続されたバックアップデバイスが攻撃を受けると、バックアップデータまで暗号化されてしまう危険性があるため、バックアップをネットワークから分離するなど、さらなる安全対策が求められます。

データコンサルタントの視点からの提言

企業にとって、ランサムウェア対策は単なる技術的な問題ではなく、事業継続や経営戦略に関わる重要な課題です。セキュリティ環境を常に見直し、包括的なデータ保護戦略を構築することが、今後のビジネス成長とリスク管理にとって不可欠です。

セキュリティ対策の強化: ランサムウェア感染防止と被害軽減のための包括的アプローチ

ランサムウェアの感染を未然に防ぐための対策

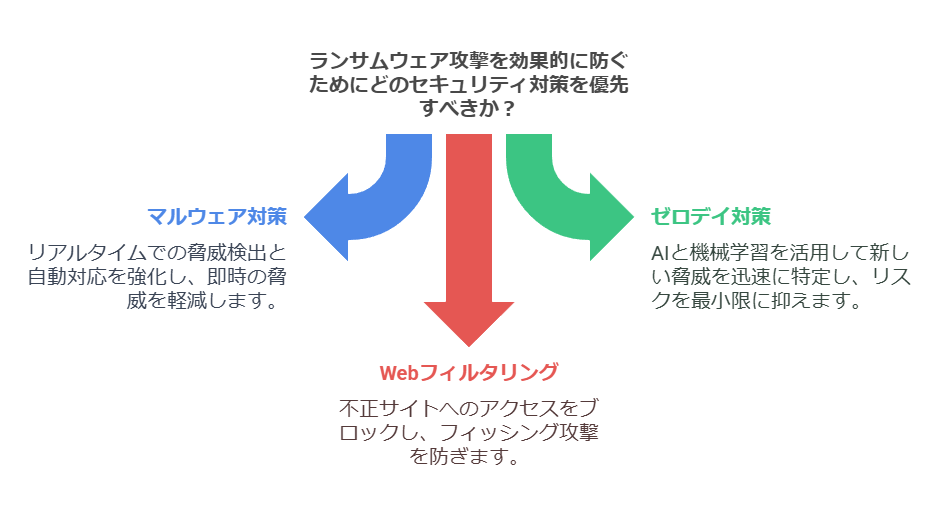

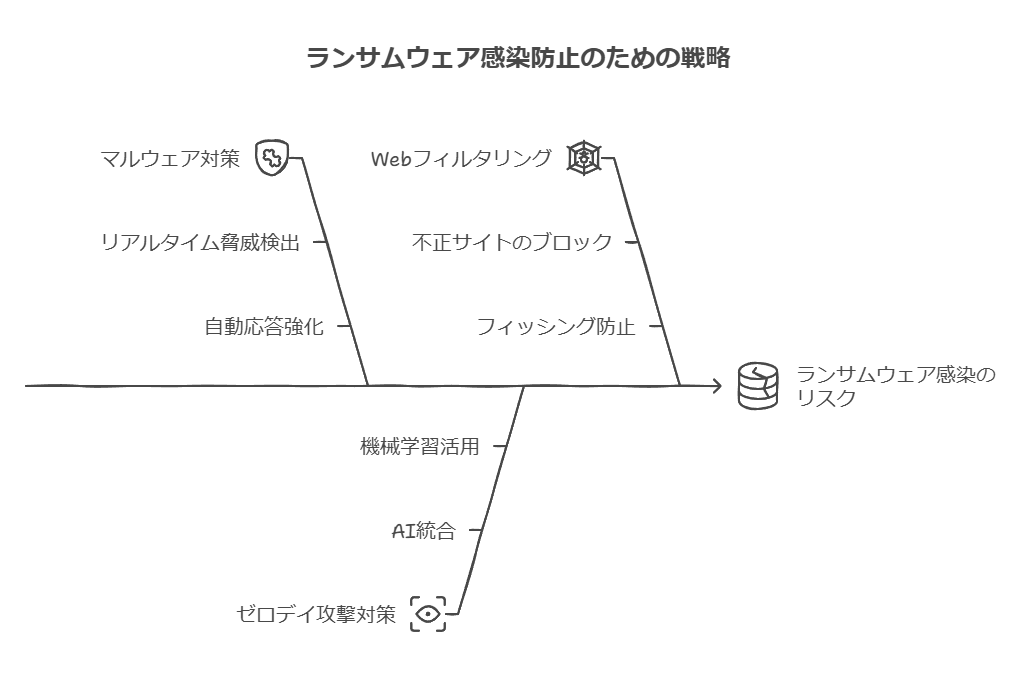

マルウェア対策

リアルタイムでの脅威検出と自動対応を強化し、既知および未知のマルウェアからの保護を実現します。

ゼロデイ攻撃への対策

AIと機械学習を活用し、従来の署名ベースの対策を補完することで、ゼロデイ攻撃のリスクを最小限に抑えます。

Webフィルタリング

不正サイトへのアクセスをブロックし、フィッシングや悪意あるダウンロードを未然に防ぎます。クラウドベースのソリューションによるスケーラブルな保護が求められます。

SWG(Secure Web Gateway)

インターネットトラフィックをリアルタイムで監視し、脅威を排除することで、ネットワーク全体の安全性を向上させます。

メールセキュリティ

フィッシング、スパム、悪意ある添付ファイルなど、メールを介した攻撃を防止するため、AI駆動のスキャン機能を導入します。

デバイス制御

ユーザーが利用するデバイスに対するポリシーを強化し、未承認デバイスのネットワーク接続を防ぐことで、セキュリティの一貫性を確保します。

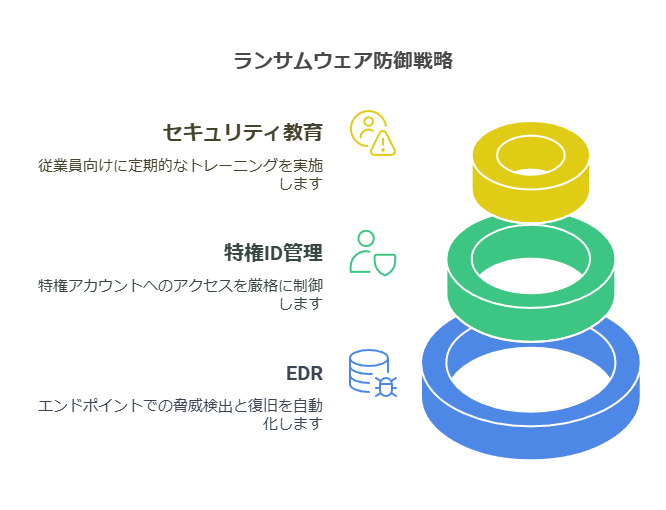

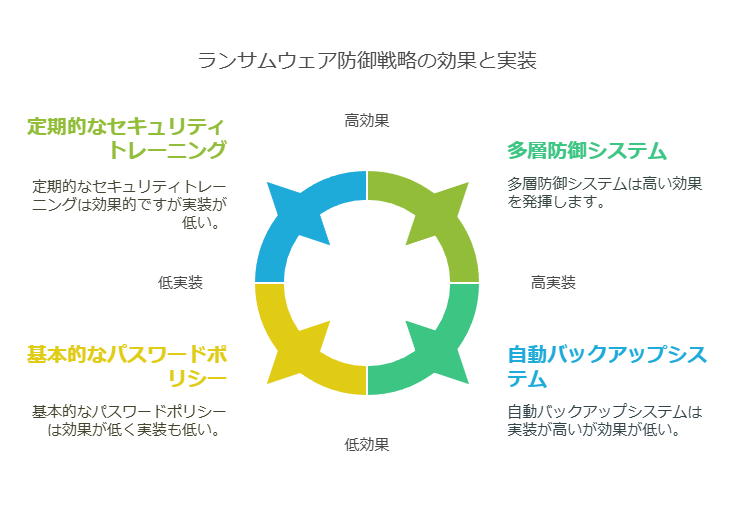

セキュリティ教育

従業員向けに定期的なセキュリティトレーニングを実施し、社内全体での意識向上とリスク軽減を図ります。特にランサムウェアに対する防御策について理解を深めることが重要です。

ランサムウェア感染に備えた被害軽減策

EDR(Endpoint Detection and Response)

エンドポイントでの脅威検出、対応、復旧を自動化し、感染拡大を迅速に防ぎます。EDRは、攻撃の全体像を可視化するための重要なツールです。

特権ID管理

特権アカウントのアクセスを厳格に制御し、認証強化とモニタリングにより、不正アクセスを未然に防ぎます。特権IDの適切な管理は、内部不正対策にも有効です。

バックアップ

ランサムウェア攻撃によるデータ損失に備え、定期的かつ安全なバックアップを確保します。バックアップデータは、攻撃から隔離された環境で保存し、迅速な復旧を可能にします。

ランサムウェア対策を単なるリストではなく、戦略的なセキュリティ強化策として構成し、各対策がどのように企業全体のセキュリティポリシーに寄与するかを明確にしました。また、特に重要なEDRや特権ID管理の役割を強調し、データコンサルタントとしての視点から具体的な提案を行っています。

ランサムウェア攻撃の進化と企業への影響

ランサムウェア攻撃の手口は進化し、従来の攻撃からは大きく変化しています。攻撃者は単なる暗号化だけでなく、3時間で暗号化を完了するような急速な攻撃(「爆速攻撃」)を実施することもあります。企業はこれに対して迅速に対応しなければ、深刻な被害を受ける可能性があります。このため、従来のセキュリティ手法だけでは不十分であり、多層的な防御戦略が求められています。

脅迫の多様性と人的ターゲティング

従来のランサムウェア攻撃は、データの暗号化や漏洩を目的としていましたが、最近では攻撃者の手口が多様化し、人間を直接ターゲットにする人的脅迫が増加しています。たとえば、盗み出した個人情報を使い、従業員に直接連絡を取って恐怖心を煽り、企業に身代金を要求する手法が報告されています。このように、技術的攻撃から人的攻撃にシフトするトレンドが見られ、これまで以上に組織内での対策が必要です。

新旧ランサムウェア攻撃の手法

ランサムウェアの攻撃手法は大きく分けていくつかのパターンがあります。

データの盗難・漏洩:攻撃を受けた企業はまずデータが盗まれた可能性を検討すべきです。Sophosの調査では、運輸企業が攻撃を受け、交通事故の調査データが流出した事例があります。

個人情報を開示する脅迫:攻撃者が従業員や関係者に連絡し、個人情報の公開を脅す手法が増加しています。REvilやMazeなどがこの手法を多用しています。

外部関係者への脅迫:攻撃者が被害者に支払いを促すよう、パートナーや第三者に接触するケースも報告されています。

メディア報道を防ぐための沈黙工作:攻撃者はメディアへの報道を防ぐため、被害者に対して外部への通報を控えるよう圧力をかけます。近年では攻撃者自身が自らのブランドイメージを気にする傾向があり、メディアとの関係にも配慮するようになっています。

新たな攻撃戦術

最近のランサムウェア攻撃では、内部関係者の募集や他者を巻き込んだ攻撃が見られます。たとえば、LockBit 2.0を操る攻撃者は、サードパーティやパートナー企業に攻撃を仕掛けるための内部協力者を募るケースが報告されています。また、IT活動を妨害することで企業に新たな不安を引き起こし、身代金支払いを促す手口もあります。以下のような具体的な妨害行為が確認されています:

ドメイン管理者のパスワードをリセットし、ログインを不可能にする。

バックアップをすべて削除し、復旧を不可能にする。

DDoS攻撃によって企業のウェブサイトを停止させる。

オフィスのプリンタに身代金メモを連続印刷させ、プリンタの機能を停止させる。

5. 多層防御アプローチの必要性

これらの進化した手口に対抗するため、企業は多層的なセキュリティ防御を採用する必要があります。バックアップが存在する場合でも、攻撃者は暗号化にとどまらず、システム全体を妨害する行為に移行しています。このため、暗号化対策だけでなく、複数の防御層を設けることで、攻撃を事前に防ぐことが可能になります。

6. 結論:包括的なセキュリティ対策の重要性

ランサムウェア攻撃は進化し、データの暗号化や漏洩にとどまらず、人的要素を狙った攻撃やITインフラ全体を妨害する手法が多様化しています。これに対して、企業は技術的な対策に加えて、人的要素の教育や多層防御、早期発見と迅速な対応が求められます。組織全体で包括的なセキュリティ体制を強化することで、攻撃の被害を最小限に抑えることができます。

ランサムウェア現状分析と課題

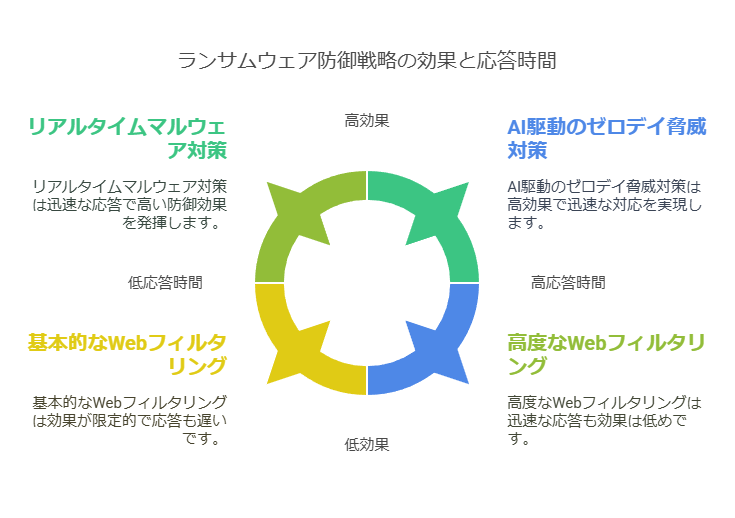

ランサムウェア攻撃は進化を続け、企業に対する重大な脅威となっています。特に、従来のエンドポイントセキュリティ対策だけでは、ランサムウェアの高度な暗号化技術や進化する攻撃手法に対処しきれないことが問題です。また、セキュリティ人材の不足が、迅速かつ適切な対応を難しくしています。

次世代型セキュリティソリューションの提案

こうした課題に対応するため、次世代型セキュリティソリューションは、シグネチャレスなマルウェア対策に加え、AIを活用した異常検知や脅威ハンティング機能を統合し、多層的にランサムウェアの侵入を阻止します。さらに、万が一感染した場合でも、自動バックアップと即時復元機能により、データ損失を最小限に抑えることができます。

効果的なリスクマネジメント

このソリューションは、企業のデータ保護を強化し、リスクマネジメントに貢献します。高度な異常検知や脅威の分析機能により、リアルタイムでの対応が可能です。また、経験豊富なセキュリティアナリストがサポートすることで、専門知識を補い、セキュリティ人材不足の中でも効果的な対策を提供します。

経営層への価値提案

ランサムウェア対策の強化を検討している経営層や情報システム部門責任者にとって、このソリューションは、従来のエンドポイントセキュリティ対策では対応しきれない脅威に対する包括的な防御策です。セキュリティ投資の効果を最大化し、ビジネスの継続性を確保するための戦略的な選択肢となります。

このように、データ保護やリスクマネジメントを強調し、経営層やIT部門に向けて、次世代型セキュリティの具体的な価値と課題解決策を明確にすることが、データコンサルタントとしての視点を反映しました。