目次

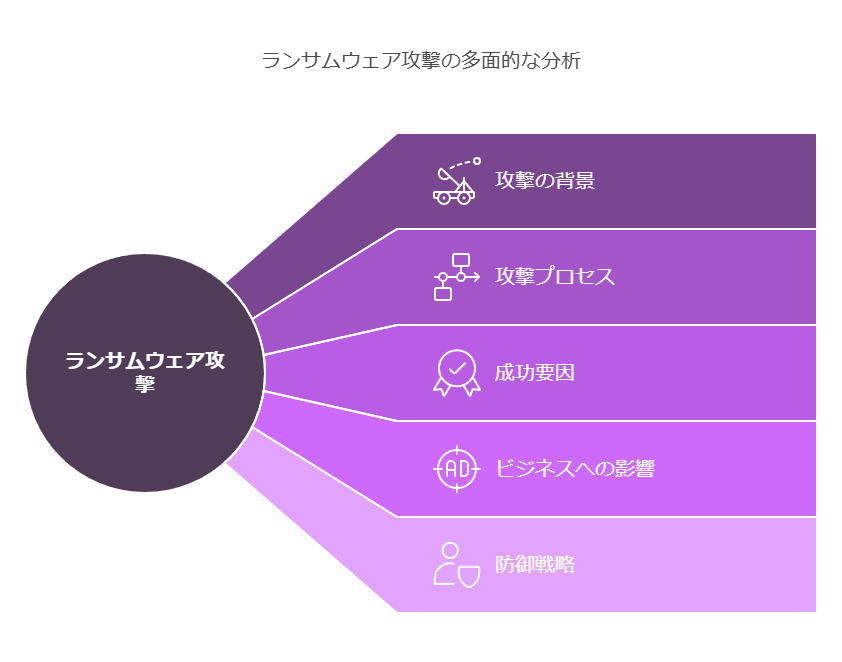

ランサムウェア攻撃の背景

Sophosの脅威研究チームが発見した新型ランサムウェアは、企業の仮想インフラストラクチャ、特に「VMware ESXiサーバ」と仮想マシン(VM)を標的にしています。この攻撃は、わずか3時間で暗号化に至る超高速の攻撃手法を採用しており、従来の攻撃に比べて被害を食い止める時間が大幅に短縮されています。これにより、企業は迅速な防御措置を取らない限り、重大なビジネス継続リスクに直面する可能性があります。

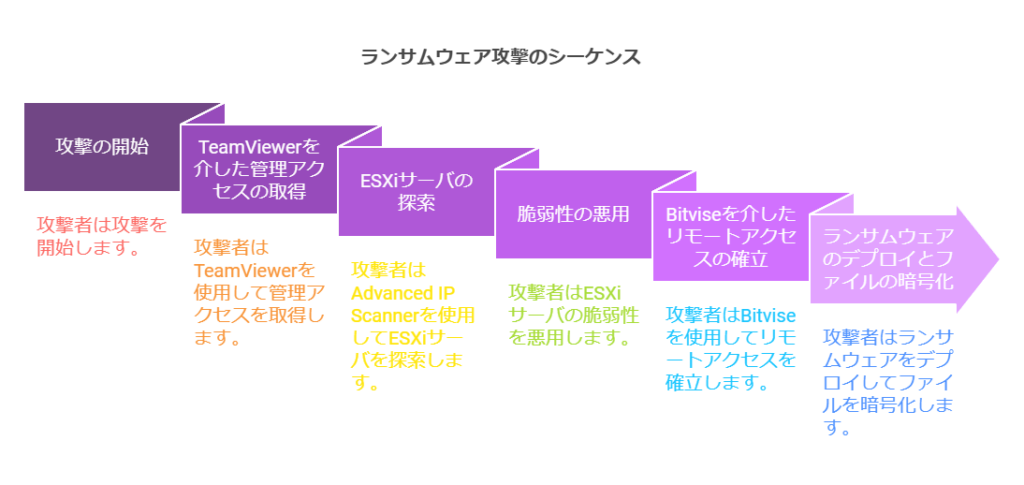

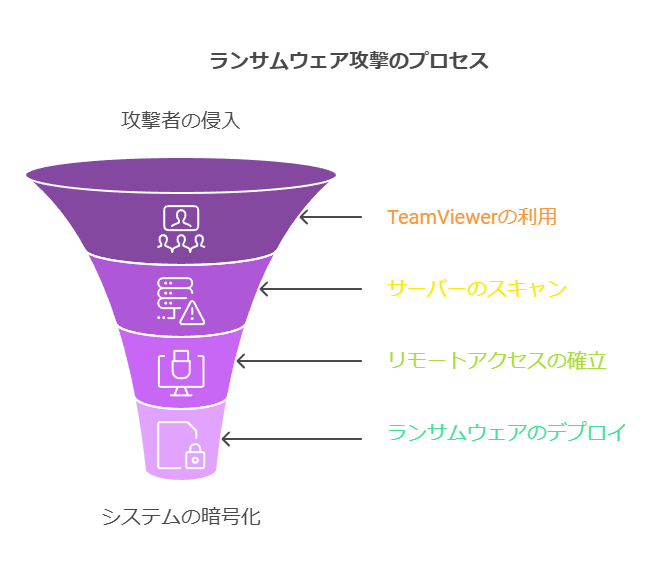

攻撃開始から暗号化までのプロセス

攻撃者がシステムに侵入してから暗号化までの過程を詳細に把握することは、セキュリティ対策の見直しに役立ちます。Sophosが調査した具体的なケースでは、次のようなプロセスが確認されています:

攻撃が開始され、攻撃者はTeamViewerアカウントを利用して管理権限を取得。このアカウントがドメイン管理者権限を持っていたことが攻撃の迅速化に寄与しました。

攻撃者は「Advanced IP Scanner」を使い、ESXiサーバを探索。このサーバには脆弱性が存在し、アクティブなシェルプログラミングインターフェースが有効になっていたため、攻撃者は簡単にシステムにアクセスできました。

攻撃者が「Bitvise」を利用してESXiシステムへリモートアクセスを確立。VMの仮想ディスクファイルにアクセスし、最終的にランサムウェアをデプロイしてファイルを暗号化しました。

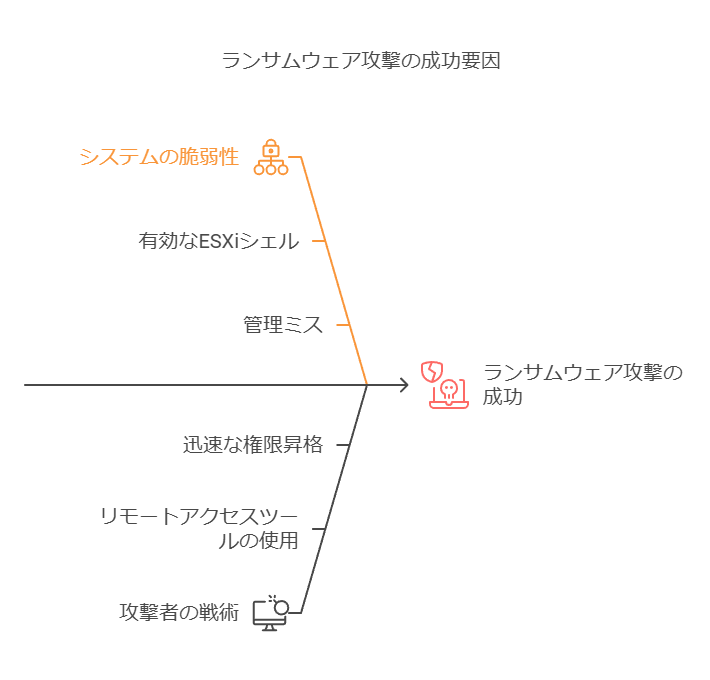

攻撃の成功要因と防御策

この攻撃が成功した要因の一つとして、ESXiシェルが有効になっていたことが挙げられます。システムの管理ミスや偶然の要素が、攻撃者の活動を容易にしました。通常、定期メンテナンス時以外はESXi Shellを無効化することが推奨されており、これを怠ると脆弱性が生まれます。また、攻撃者が使ったリモートアクセスツールのインストールや管理者権限の取得が迅速だったため、システムの防御は一瞬で突破されました。

定期的なパッチ適用: VMware ESXiなどのインフラを守るため、定期的なパッチ適用やシェルの無効化を徹底すべきです。

多要素認証(MFA)の導入: 管理者権限へのアクセスにはMFAを必須とすることで、リモートアクセスツールのインストールを防ぐことができます。

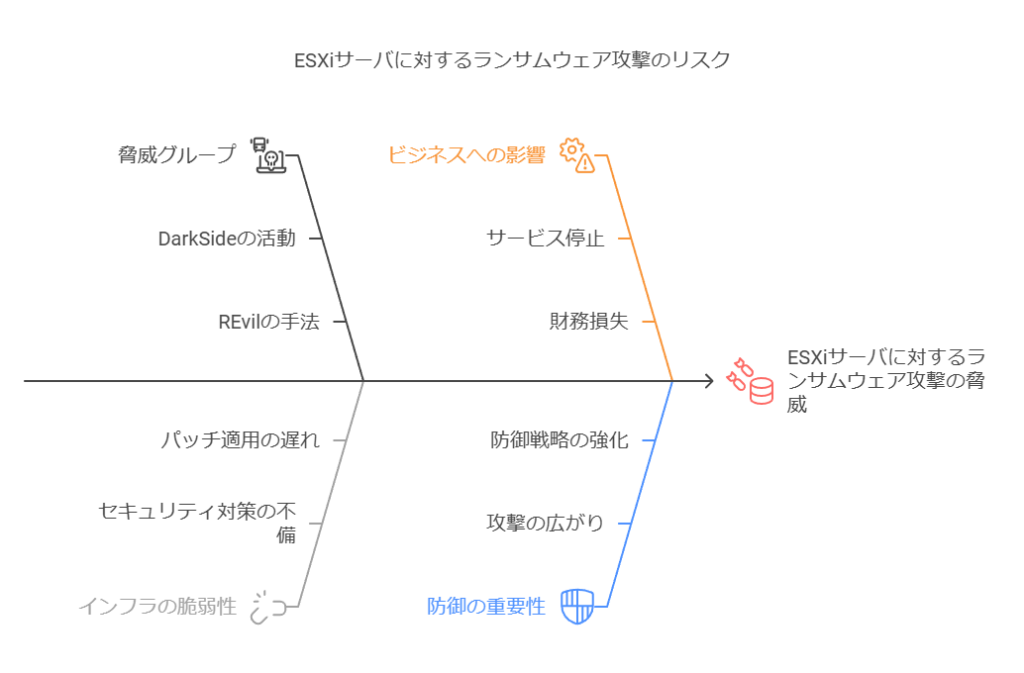

ビジネスへの影響

ESXiサーバは複数のVMをホストすることが多く、攻撃が成功するとビジネスクリティカルなアプリケーションやサービスが停止するリスクがあります。攻撃が仮想インフラ全体に及ぶ場合、影響は深刻で、企業運営に対する損害は計り知れません。特にDarkSideやREvilといった悪名高い攻撃グループがESXiサーバを標的にしていることからも、仮想インフラに対する防御の重要性は高まっています。

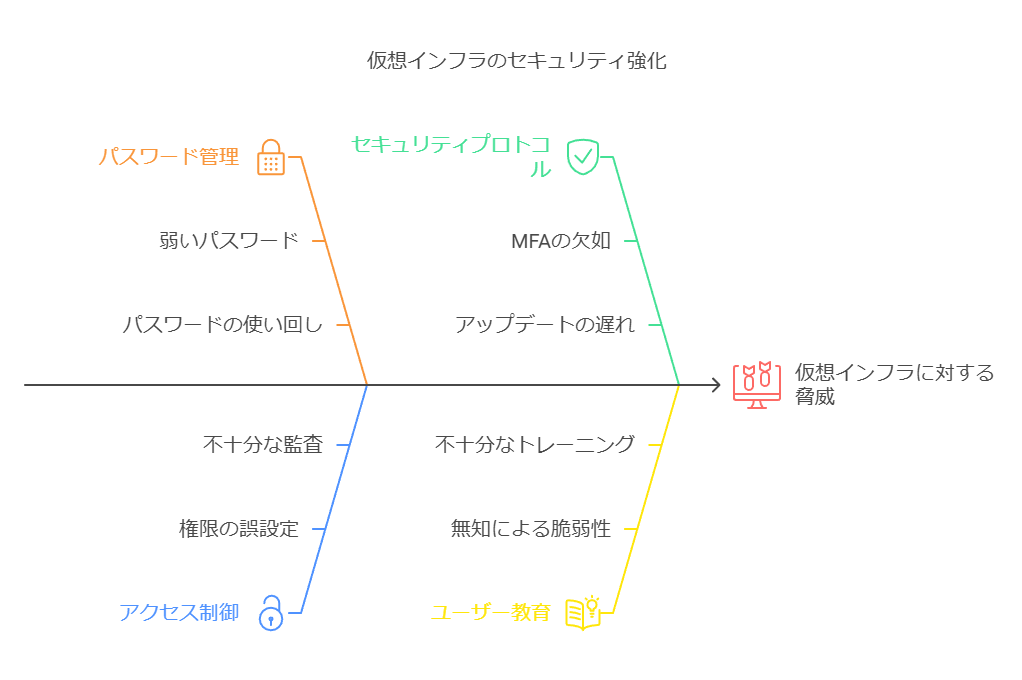

今後の防御戦略

企業は仮想インフラに対して、次のようなセキュリティ対策を講じる必要があります。

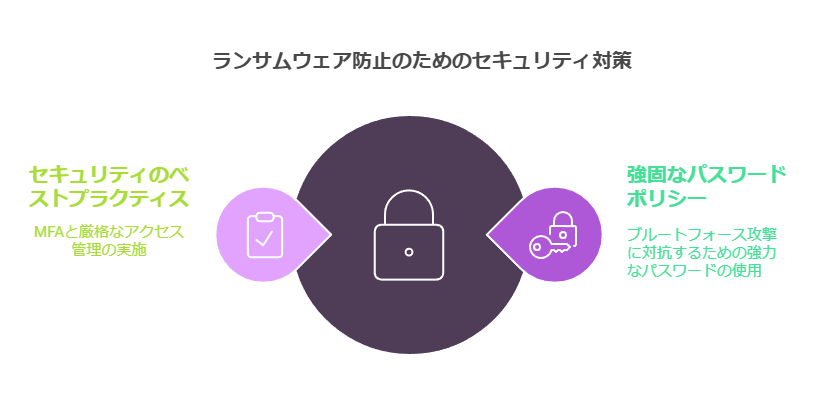

強固なパスワードポリシー: ブルートフォース攻撃に対抗できる十分に強力なパスワードを使用し、攻撃者が簡単にアクセスできないようにする。

セキュリティのベストプラクティスの遵守: 多要素認証(MFA)の強制適用や、アクセス権の厳格な管理を行うことで、管理者権限の不正取得を防ぎます。

結論: データの保護と即応性の強化

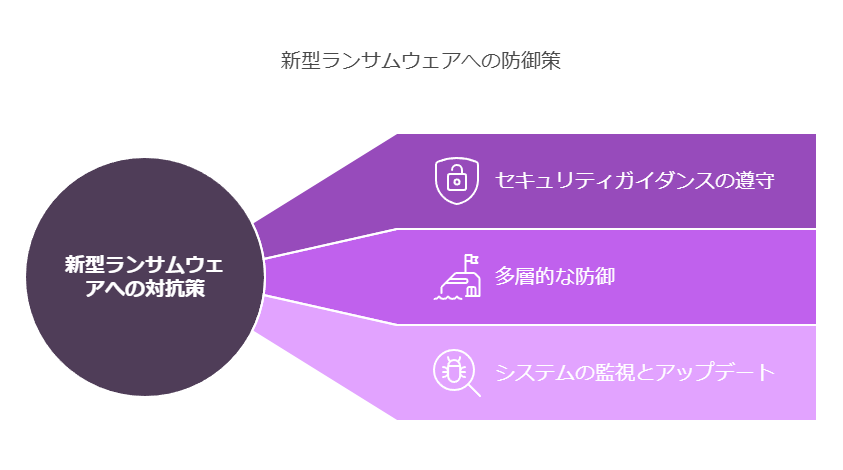

この新型ランサムウェアの特徴は、高速かつ狙撃手のように正確な攻撃であることです。これに対抗するためには、従来のセキュリティ対策を超えた迅速な対応と仮想インフラに特化した防御策を構築する必要があります。具体的には、VMwareやESXiに関連するセキュリティガイダンスの厳守、多層的な防御の導入、そしてシステムの定期的な監視とアップデートが求められます。

データコンサルタントの視点から医療機関向けに具体的な提案や改善策を示し、セキュリティ対策の導入とその効果を提示

1: 現状分析とセキュリティ課題の理解

医療機関がランサムウェアの標的にされる理由は、セキュリティ予算の制約による防御力の不足です。しかし、限られたリソースでも効果的なセキュリティ対策を講じることで、サイバー攻撃から患者データや医療システムを守ることが可能です。

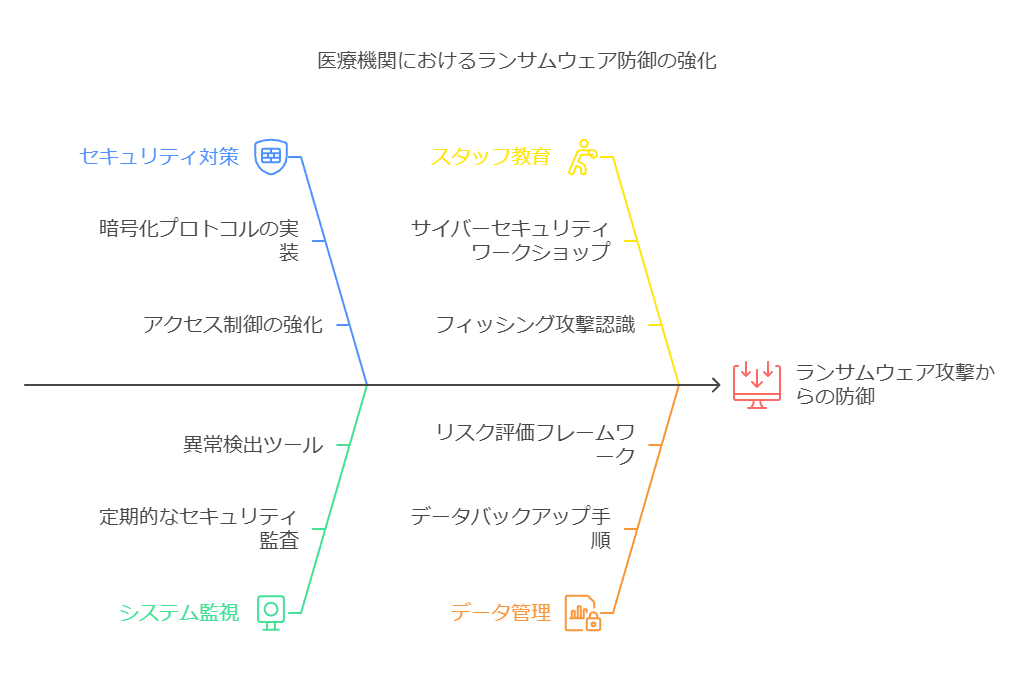

2: セキュリティ対策の提案と実施

医療機関が取るべき具体的な対策として、以下の3つのステップを推奨します。

多要素認証の導入

医療機関において、多要素認証(MFA)の導入は必須です。パスワードの脆弱性を補うために、指紋や顔認証などの生体認証を組み合わせることで、不正アクセスのリスクを大幅に低減できます。MFAの導入は、攻撃者がシステムに侵入するのを防ぐ強力な手段となります。

エンドポイント保護の強化

特に在宅勤務が増加する現代では、従業員が使用するデバイスや家庭のネットワークが脅威にさらされやすくなっています。医療機関は、リモート環境におけるエンドポイントセキュリティを強化することで、ネットワーク全体を保護することができます。これには、ウイルス対策ソフトの更新、デバイスの暗号化、VPNの利用が含まれます。

ネットワークセグメンテーションの実施

ネットワークセグメンテーションは、システム内のマルウェア拡散を防ぐための重要な手段です。医療機関は、例えば救急救命室と外科病棟を異なるネットワークセグメントに分割し、システム間のアクセス制御を強化する必要があります。これにより、万が一侵入が発生した場合でも、被害を局所化し、全体への影響を最小限に抑えることができます。

3: 継続的な改善と教育の必要性

これらの対策を講じた後も、医療機関にとって重要なのは、継続的なセキュリティの見直しと従業員教育です。定期的なセキュリティ診断や訓練を通じて、最新の脅威に対する防御力を維持し、全従業員が適切にリスクに対応できるようにします。また、セキュリティインシデントが発生した場合の対応計画(インシデントレスポンスプラン)を策定し、迅速かつ効果的な対応ができるよう準備を整えましょう。

このように、医療機関がランサムウェアに負けないためには、具体的かつ実行可能なセキュリティ対策を段階的に導入することが重要です。最終的には、サイバーセキュリティ態勢を強化し、患者データの安全性を確保することが、信頼性の高い医療サービスを提供するための鍵となります。

ランサムウェア現状分析と対策の重要性

ランサムウェア対策の重要性についての教訓は、多くの企業にとって貴重な指針となります。彼の示した対策の中でも、特にバックアップシステムの検証や復旧計画のテスト、エンドポイントセキュリティの強化などは、システムを守る上での基本的な施策です。

改善提案とリスクマネジメント

貴社においては、ランサムウェア対策として、既存のデータ保護対策や導入済みのツール・製品を見直すことが重要です。外部サービスの活用を含め、以下のポイントに着目して対策を進めることをお勧めします。

バックアップの保護: 攻撃者がバックアップシステムに侵入できないよう、定期的なセキュリティ診断を実施し、バックアップデータの隔離や暗号化を強化します。

復旧計画の精査とテスト: 復旧計画が現実的かつ迅速に実行可能であることを確認するため、定期的なテストを実施し、不備が見つかれば即座に修正します。

エンドポイントセキュリティの強化: 特にリモートワークが普及する中、エンドポイントの脆弱性はランサムウェア攻撃のターゲットとなりやすいため、最先端のエンドポイントセキュリティソリューションの導入を検討します。

長期的なセキュリティ戦略と教育の重要性

ユバ郡の取り組みは、ユーザーのセキュリティ意識向上が再発防止に寄与することを示しています。貴社でも同様に、定期的なセキュリティトレーニングを実施し、全社員がサイバー攻撃の脅威を認識し、適切に対処できる体制を整えることが重要です。

また、サイバーセキュリティ保険の内容を再確認し、必要に応じて補償範囲の拡大を検討することも、リスクマネジメントの一環として有効です。

追加ステップ: 貴社の課題を解決するための具体的なアクション

貴社が抱えるセキュリティ対策やシステム運用の課題に対して、次のステップとして以下のアクションを提案します。

マルウェア侵入防止策の再評価: エンドポイントセキュリティを強化することで、ランサムウェアや標的型攻撃からの防御力を高めます。多層的な防御策(ウイルス対策ソフト、ファイアウォール、侵入検知システムなど)を組み合わせ、ゼロトラストモデルの導入を検討します。

データ保護・管理の最適化: データの増大に伴い、データ保護の適切なフレームワークを導入し、データ分類、暗号化、アクセス制御を徹底することが求められます。これにより、データ漏洩のリスクを最小化し、法規制への対応力を向上させます。

BCP/DR対策の強化: システム障害時の事業継続計画(BCP)および災害復旧計画(DR)を再評価し、バックアップデータのリストア手順や復旧時間の短縮に向けた施策を強化します。クラウドベースのDRソリューションも選択肢として検討します。

システム運用の効率化: 複雑化したシステムの運用負荷を軽減するため、運用管理ツールの統合や自動化技術の導入を進め、リソースの最適配分と運用コストの削減を目指します。

このように、現状の問題を的確に把握し、実効性のあるセキュリティ対策を講じることで、ランサムウェアをはじめとするサイバー攻撃から企業の重要なデータとシステムを守ることができます。

現状分析とランサムウェアの脅威の認識

ランサムウェア攻撃は、サイバー攻撃の中でも特に脅威度が高く、IPA(情報処理推進機構)が2023年に公表した「情報セキュリティ10大脅威 2023」(組織編)において3年連続で1位にランクインしています。国内外で発生している多数の被害事例からもわかるように、ランサムウェアは全世界で猛威を振るっており、その影響は医療機関や大学機関などにも及び、深刻なシステム障害や業務停止を引き起こしています。

重要資産の保護と現状の課題

攻撃者が特に狙うのは、個人情報や機密情報などが保管されたファイルサーバやデータベースです。ランサムウェア感染による被害は、業務の継続を妨げるだけでなく、情報漏洩リスクを増大させる可能性があるため、これらの重要資産を保護するための対策が急務です。多くの企業や組織では、データのバックアップをはじめとしたセキュリティ対策を実施していますが、現実にはこれまでの対策が十分とは言えず、多くの組織で深刻な課題となっています。

具体的なセキュリティ対策と改善提案

現在、規模や業種を問わず、すべての企業や組織がランサムウェアの標的となり得ます。この脅威に対抗するためには、従来のセキュリティ対策に加え、以下のような高度な対策を導入することが求められます。

システムのサイロ化の解消

多くの組織が直面しているシステムのサイロ化は、セキュリティ管理の複雑化と脆弱性を生み出します。これを解消するためには、統合されたセキュリティ管理プラットフォームを導入し、全体の可視性と一貫性を確保することが重要です。

脆弱性診断とデバイス管理の強化

マルウェアの振る舞いを検知する技術や、定期的な脆弱性診断を実施することで、潜在的なセキュリティリスクを早期に発見し、対応することが可能になります。また、リモートワークが普及する中、デバイス管理の強化も不可欠です。すべてのエンドポイントを保護するために、適切なデバイス管理ソリューションを導入することが推奨されます。

高度なデータ保護の導入

データのバックアップだけでなく、暗号化、アクセス制御、データ分類といった高度なデータ保護機能を実装することで、万が一ランサムウェアに感染した場合でも、被害を最小限に抑えることができます。これらのソリューションを導入することで、重要資産の安全性を大幅に向上させることが可能です。

継続的なセキュリティ強化と教育の必要性

サイバー攻撃への対策は一度導入して終わりではなく、常に進化し続ける脅威に対して継続的に改善していくことが必要です。セキュリティベンダーとの協力や最新の技術を取り入れることで、常に防御態勢を最適化し、企業や組織がサイバー攻撃に対抗できる力を維持します。また、従業員へのセキュリティ教育も不可欠であり、定期的なトレーニングを通じて、全員がサイバーセキュリティに対する意識を高め、適切に対処できるようにすることが重要です。

このように、ランサムウェアの脅威に対応するためには、現状の課題を認識し、具体的な改善策を段階的に導入することが求められます。これにより、企業や組織はランサムウェアに対する防御力を強化し、安全な業務運営を維持することができます。

データ資産の重要性と脆弱性

企業のデータ資産は、ビジネスの中核を成す重要な要素です。しかし、これらのデータを保管するサーバーは、サイバー攻撃者にとって魅力的な標的となっています。攻撃者は、サーバーOSやアプリケーションの脆弱性を悪用し、ランサムウェア攻撃を仕掛けることで、情報の搾取やサービス停止、身代金要求などの被害をもたらしています。

データセキュリティの現状分析

従来のセキュリティ対策の限界現在のセキュリティ対策は、主に事前対策(UTM、アンチウイルス)と事後対策(EDR)に分類されます。しかし、これらの対策には以下の課題があります:

事前対策だけでは完全な防御が困難

事後対策は主に感染状況の把握に留まる

防御プロセスに”すき間”が存在する

データ保護の新たなアプローチ

「侵入されても発症しない」戦略データ資産を効果的に保護するためには、従来の対策を超えた新たなアプローチが必要です。「侵入されても発症させない」という戦略は、以下の点で有効です:

最新のサイバー脅威環境に適応

ランサムウェアの傾向を考慮

サーバーに特化したセキュリティ対策

データリスク分析

ランサムウェアによる潜在的影響ランサムウェア感染がもたらす潜在的な影響を定量化することが重要です:

データ損失・流出による直接的な金銭的損失

サービス停止による機会損失

企業の信頼性低下による長期的な影響

サプライチェーン全体への波及効果

データ保護戦略の最適化

効果的なデータ保護戦略を構築するために、以下の要素を考慮する必要があります:

リアルタイムのデータ監視と異常検知

多層防御アプローチの採用

データバックアップと復旧計画の強化

従業員のセキュリティ意識向上プログラムの実施

データコンサルタントとして、クライアントのデータ資産を包括的に分析し、リスクを最小化しつつ、データの価値を最大化する戦略を提案することが重要です。単なるセキュリティ対策を超え、データを中心としたビジネス戦略の一環として位置付けられるべきです。

ランサムウェア攻撃の製造業への影響分析

製造業がランサムウェア攻撃の主要ターゲットとなっている現状を踏まえ、データ駆動型のアプローチで対策を検討する必要があります。被害状況の定量化2023年のランサムウェア被害報告197件のうち、製造業が67件(34%)を占めており、最も高い割合となっています。この数値は、製造業のデータセキュリティ対策の緊急性を示しています。リスク要因の特定製造業が標的となる主な要因:

広範なサプライチェーン

生産ラインの停止による重大な損失

CADデータなどの高価値機密情報の存在

これらの要因を考慮し、データセキュリティ戦略を立案する必要があります。

データ保護戦略の策定

エンドポイントセキュリティの強化製造業特有の分散型システム環境を考慮し、エンドポイントセキュリティを重点的に強化することが効果的です。データバックアップと復旧計画の最適化

重要データの特定と分類

バックアップ頻度の最適化

復旧時間目標(RTO)と復旧ポイント目標(RPO)の設定

予測分析の活用機械学習モデルを用いて、未知のランサムウェアの挙動パターンを予測し、早期検出システムを構築することが可能です。

データガバナンスの確立

セキュリティポリシーの策定

データアクセス権限の明確化

暗号化基準の設定

セキュリティ監査プロセスの確立

従業員教育プログラムの実施データセキュリティに関する従業員の意識向上と、適切なデータ取り扱い手順の徹底が重要です。

継続的なリスク評価とモニタリング

セキュリティメトリクスの設定

インシデント対応時間

脆弱性検出率

セキュリティ投資対効果(ROI)

これらの指標を定期的に測定し、セキュリティ対策の有効性を評価します。データコンサルタントとして、上記のアプローチを通じて製造業のランサムウェア対策を強化し、データ資産の保護と事業継続性の確保を支援することが可能です。

公的機関も狙うランサムウェア:最新手法と防御策

公的機関を狙うランサムウェアの脅威:医療機関や図書館の事例から学ぶ

ランサムウェアの脅威は依然として深刻で、IPA(情報処理推進機構)が2022年1月に発表した「情報セキュリティ10大脅威 2022」(組織編)でも2年連続で1位にランクインしています。国内では、製造業のサプライチェーン攻撃や公共インフラ事業者への攻撃が報告されていますが、特に公的機関での被害が増加しています。2022年10月には、公立図書館や総合病院がランサムウェアに感染し、システム障害が発生、結果として臨時休館や診療停止など、事業継続への重大な影響が出ました。

攻撃者が狙う重要資産:ファイルサーバとデータベースの脆弱性

ランサムウェア攻撃者が特に狙うのは、個人情報や機密情報といった重要なデータが保管されているファイルサーバやデータベースです。これらの資産が攻撃されると、業務継続が妨げられ、情報漏えいのリスクが大幅に増加します。セキュリティ対策を強化するだけでなく、データのバックアップも不可欠ですが、現状では多くの企業が万全な備えを持っているとは言い難い状況です。

ランサムウェアの最新手法と防御策を実演で学ぶ

現代の高度化したサイバー攻撃に対しては、従来型のセキュリティ対策だけでは十分に対抗できない可能性があります。すべての企業や組織が標的となり得る今、どのようにして高度なサイバー攻撃から自組織を守るべきでしょうか。本セッションでは、国内外の被害実例を詳細に解説するとともに、システムのサイロ化やセキュリティベンダーの撤退といったセキュリティ運用に関する課題にも触れます。さらに、マルウェアの振る舞い検知、脆弱性診断、デバイス管理などのセキュリティ機能と高度なデータ保護を実現するソリューションもご紹介します。

対象:サイバー攻撃対策に不安を抱える企業の担当者

このセッションは、サイバー攻撃に対する防御策に不安を抱えている企業担当者の方々を対象としています。

公的機関におけるランサムウェアの脅威を具体的な事例とともに示し、重要なデータ資産を保護するための具体的な対策とその必要性があり。またデモやソリューション紹介を通じて、企業の担当者が現状の課題に対応できるように設計されています。

増加するVPN脆弱性とメールを悪用したActive Directory攻撃の脅威

昨今、VPN機器の脆弱性や、メールを悪用したActive Directory(AD)への攻撃が増加しており、企業のセキュリティに大きな脅威を与えています。VPN機器を初期侵入経路として悪用するケースでは、攻撃者がVPNと連携するActive Directoryに直接アクセスし、企業の重要情報へ不正にアクセスする事例が増えています。また、メールを悪用した攻撃では、フィッシングやマルウェアを用いてPC端末を乗っ取り、そこから認証情報を窃取し、Active Directory内での横展開を図る攻撃が広く行われています。

Active Directoryセキュリティの現状と課題

Active Directoryは、企業の重要情報や認証情報が集約されているため、攻撃の標的になりやすいシステムです。さらに、ADは長年にわたり多くの企業で使用されてきたシステムであるため、稼働の継続が優先される一方、セキュリティ対策が後回しにされがちな傾向があります。その結果、設定不備や管理の不十分さが攻撃者にとっての格好の標的となり、深刻なセキュリティインシデントを引き起こすリスクが高まっています。

Active Directoryセキュリティ対策の強化

企業がこのような脅威に対抗するためには、Active Directoryの可視化が不可欠です。具体的には、設定不備や変更をリアルタイムで監視し、異常が検知された際には管理者に迅速にアラート通知を行うことで、攻撃が実行される前に適切な対応を取ることが可能となります。このようなアプローチは、企業のセキュリティ体制を強化し、Active Directoryに対する攻撃リスクを大幅に低減する効果があります。

このソリューションを特にお勧めする企業様

ランサムウェア攻撃を受けた経験がある、もしくは同業他社が攻撃を受けている

すでに攻撃を経験した、または近隣の業界で攻撃事例がある企業は、再発防止や予防措置を講じる必要があります。Azure Active DirectoryとActive Directoryを併用している

複数のディレクトリサービスを併用する環境では、設定の複雑さがセキュリティの盲点となりやすいため、可視化と監視の強化が求められます。複数のドメインを管理している

ドメインが多い場合、それぞれの設定やアクセス制御を一元管理することが難しく、攻撃リスクが高まる可能性があります。Active Directoryの技術者が不足している

技術者不足により、セキュリティ対応が十分に行えていない企業は、可視化ツールを活用することでそのギャップを埋めることができます。Active Directoryを攻撃されにくい環境にしたい

予防的なセキュリティ対策を強化することで、Active Directoryの堅牢性を向上させ、攻撃リスクを低減することが可能です。

ここでは、現状のセキュリティ課題を明確化し、具体的な対策を提案する内容に強化しました。また、特定の企業に対してのソリューション提案を行い、より実践的かつ戦略的なセキュリティ対策を講じるための視点を取り入れています。

公的機関に広がるランサムウェアの脅威とその対策

1. 深刻化するランサムウェア被害:公的機関にも広がる影響

ランサムウェアによる被害は、製造業や公共インフラ事業者にとどまらず、医療機関や図書館などの公的機関にも広がりを見せています。IPAが2022年に発表した「情報セキュリティ10大脅威 2022」では、このランサムウェアが2年連続で1位に挙げられており、国内の公立図書館や総合病院でもシステム障害が発生するなど、事業継続への深刻な影響が確認されています。これらの事例は、ランサムウェアの脅威が業界を問わず拡大していることを示しています。

2. 重要資産の保護に向けたデータ保護対策の必要性

ランサムウェアの攻撃対象は、個人情報や機密情報が保管されているファイルサーバやデータベースといった重要な情報資産です。これらの資産が攻撃されると、業務の継続が妨げられ、情報漏えいのリスクが高まります。従来のセキュリティ対策に加え、データのバックアップと高度なデータ保護が必要不可欠です。特に、高度化するサイバー攻撃に対しては、従来の対策だけでは不十分であり、より強固な防御策が求められています。

3. ランサムウェア感染時の影響と最適な対策方法の解説

ランサムウェアに実際に感染すると、企業や組織はどのような影響を受けるのでしょうか。国内外のサイバー攻撃の実例を基に、ランサムウェアの具体的な影響と、それに対する最適な対策方法を解説します。特に、システムのサイロ化やセキュリティベンダーの撤退といった運用上の課題、さらにはマルウェアの振る舞い検知、脆弱性診断、デバイス管理などのセキュリティ機能を強化するためのソリューションについても紹介します。

4. 高度なデータ保護とセキュリティ強化の必要性

すべての企業や組織がランサムウェアの標的となるリスクを抱えている現代において、高度なセキュリティ対策とデータ保護は欠かせません。特に、システムのサイロ化を防ぎ、包括的なセキュリティ戦略を構築することが重要です。サイバー攻撃への対策に不安を抱えている企業担当者向けに、最新のソリューションとその導入方法を具体的に解説します。これにより、組織全体のセキュリティ体制を強化し、ランサムウェアによる被害を未然に防ぐための実践的なアプローチを提供します。

データコンサルタントの視点では、ランサムウェアの脅威に対する対策は、セキュリティだけでなく、データ保護、業務継続性の確保を含めた包括的なアプローチが必要であることを強調します。各組織に適したソリューションの選定と導入支援が重要です。

脅威インテリジェンスの重要性が増す背景

ロシアによるウクライナ侵攻の長期化や、米中関係の悪化といった国際的な緊張が背景にある中、日本国内でもサイバー脅威インテリジェンス(CTI)の活用に注目が集まっています。2022年に発生した主なセキュリティインシデントでは、自動車工場の操業停止や大型病院の診療停止など、ランサムウェアによる被害が引き続き深刻な脅威となっています。また、サプライチェーンやシステムの脆弱性が標的となるケースも増加しており、もはや自社内の対策だけで組織を完全に守ることは困難です。このような状況下では、未然の防止策としてのサイバー脅威インテリジェンスの活用が不可欠です。

サイバー脅威インテリジェンスと事業継続への影響

高度化するサイバー攻撃や内部不正のリスクは、企業の事業継続を直接脅かす重大な問題となっています。ランサムウェア攻撃がもたらす被害はもちろんのこと、内部関係者による機密情報の持ち出しやアカウントの不正利用など、セキュリティインシデントが発生すれば、組織全体に深刻な影響を及ぼす可能性があります。こうしたリスクを軽減し、組織を守るためには、セキュリティ対策の強化が不可欠であり、同時に被害にあった場合でも影響を最小限に抑えるための対策が求められています。

ログ管理の課題とその重要性

セキュリティ対策において、ログ管理は極めて重要な役割を果たします。インシデントの早期検出や対応、脆弱性の管理に貢献するだけでなく、不正行為の兆候を検出し、内部監査の一環として組織内の業務プロセスや活動の適正性を評価する手段となります。しかし、働き方改革やテレワークの普及、デジタル・トランスフォーメーション(DX)の推進に伴い、クラウドサービスの業務利用が増加する中で、企業システムの複雑化が進んでいます。この結果、日々生成されるログの量は増大し、各所に散在するようになりました。

効果的なログ管理方法によるインシデント対応の強化

このような状況において、インシデント対応に有益な情報を抽出し、サイバー攻撃や内部不正を早期に発見・防止するためには、効果的なログ管理方法が必要です。ログデータの一元管理とリアルタイムな分析を可能にする高度なツールや、AIを活用した異常検知技術を導入することで、セキュリティインシデントに対する迅速な対応と組織全体のセキュリティ強化が実現できます。これにより、企業は増大するセキュリティリスクに対処しつつ、事業継続の安全性を確保することができるでしょう。