目次

- 1 製造業が直面するランサムウェアの脅威と基本対策

- 2 ランサムウェア攻撃の脅威と脆弱性管理の重要性

- 3 ランサムウェア対策の最終防御策として「データ暗号化の阻止」を重視

- 4 データコンサルタントの視点から現状分析を踏まえた具体的な対策や中小企業に向けたセキュリティサービスの提供方法を提示

- 5 データコンサルタントの視点からエンドユーザー企業の重要性を示し、ランサムウェアに対する具体的な対策とその実行方法を提示

- 6 中小企業へのサイバー攻撃が増加、サービス事業者の責任がより重要に

- 7 データセキュリティの重要性

- 8 IPA発表の「情報セキュリティ10大脅威 2022」におけるランサムウェアの脅威

- 9 データ駆動型アプローチによるサイバーセキュリティ強化

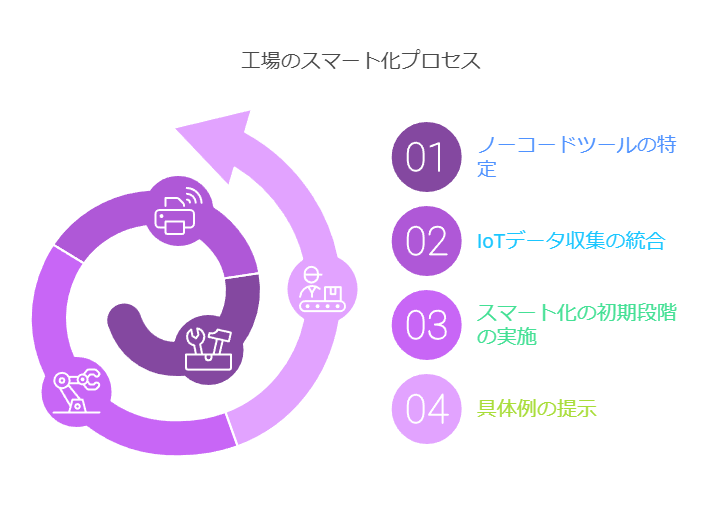

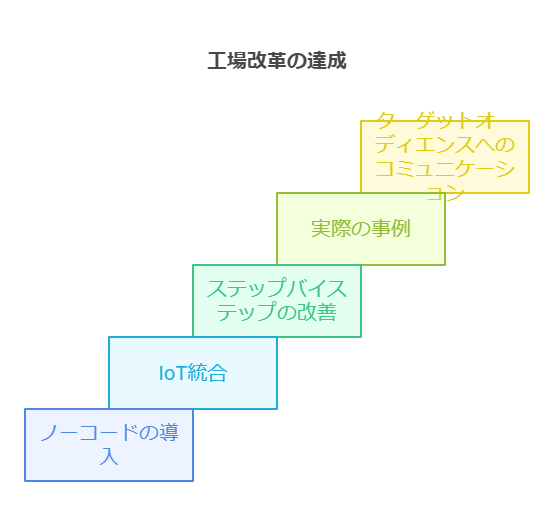

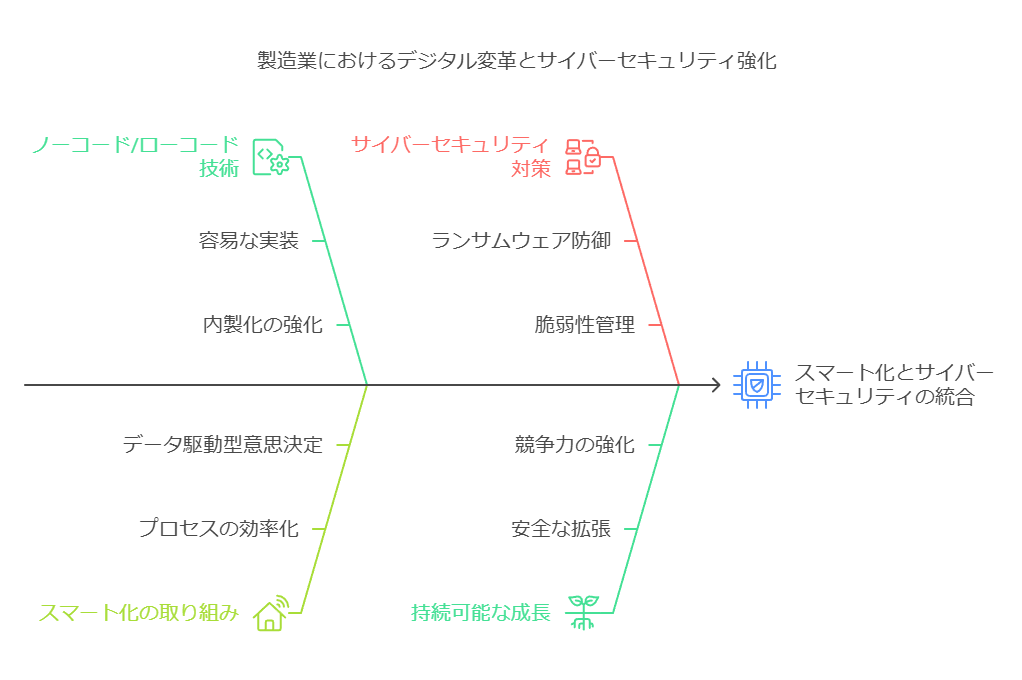

データコンサルタントの視点で、ターゲットにわかりやすく具体的に伝えるために、段階的に改善していきます。ノーコードやIoTの技術を工場改革にどう活用できるかを明確にし、具体的な利点と事例を簡潔に提示しました。

1. タイトルの簡潔化と魅力的な表現

タイトルを短くわかりやすくし、関心を引くための言葉にします。

現状の課題: 「ノーコード×IoTデータ自動収集で現場巻き込む工場改革の実現方法」

改善提案: 「ノーコードとIoTで進める工場のスマート化と現場改革」

2. 導入部分の目的を明確化

ノーコードツールとIoTソリューションの具体的な利点と目的を強調し、現場のスマート化がどのように実現されるかを簡潔に示します。

現状の課題: 「ノーコードツールである電子帳票ツールやと現場設備の稼働データ収集ソリューションを活用して、現場の負荷を軽減しながら、小規模で始められる工場のスマート化の実現方法について、具体的な事例を交えて詳しく説明します。」

改善提案: 「ノーコードツールとIoTデータ収集を活用し、現場の負担を減らしながら小規模から始める工場スマート化の方法を、具体的な事例と共に解説します。」

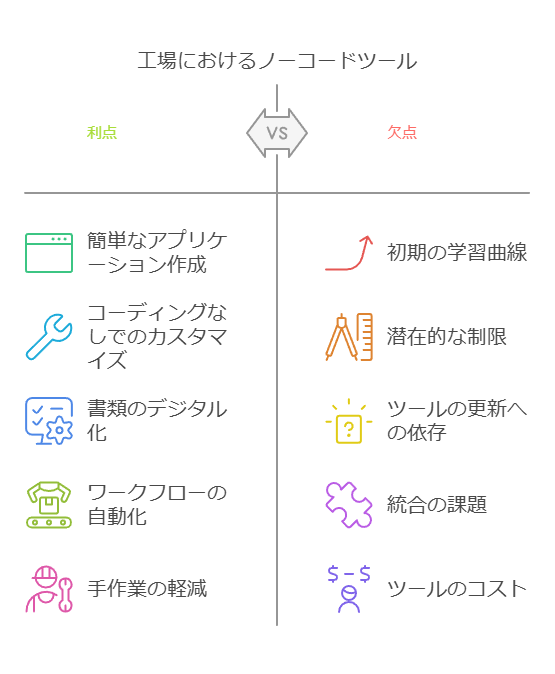

3. ノーコードツールの利点を具体的に説明

ノーコードツールの利用メリットを現場に即した形で明確にし、どのように手作業が効率化されるかを説明します。

現状の課題: 「ノーコードツールを使用することにより、プログラミングスキルが少ないユーザーも簡単に業務アプリケーションを作成・カスタマイズできるので、手書きの帳票をそのままデジタル化するだけでなく、各種業務フローをデジタル化し、自動化することで、手作業の負担を軽減します。」

改善提案: 「ノーコードツールを使えば、プログラミング知識がなくても簡単に業務アプリを作成・カスタマイズできます。これにより、手書きの帳票をデジタル化し、業務フロー全体の自動化が進み、手作業の負担が大幅に軽減されます。」

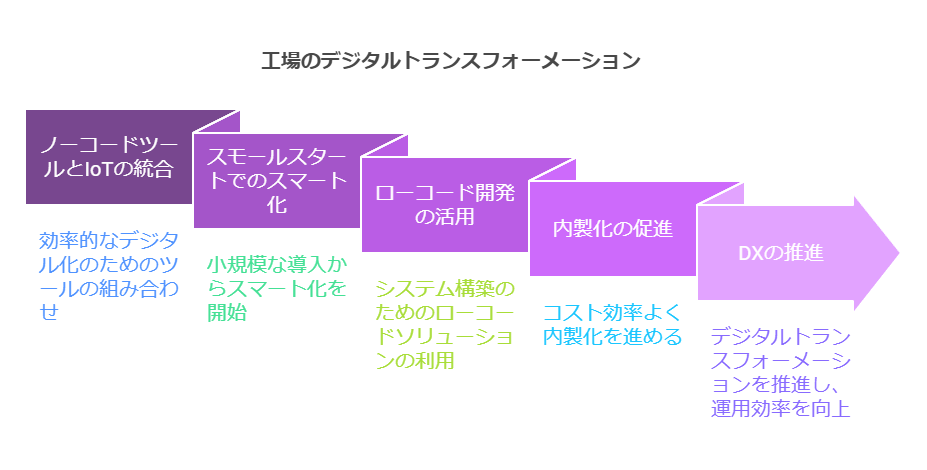

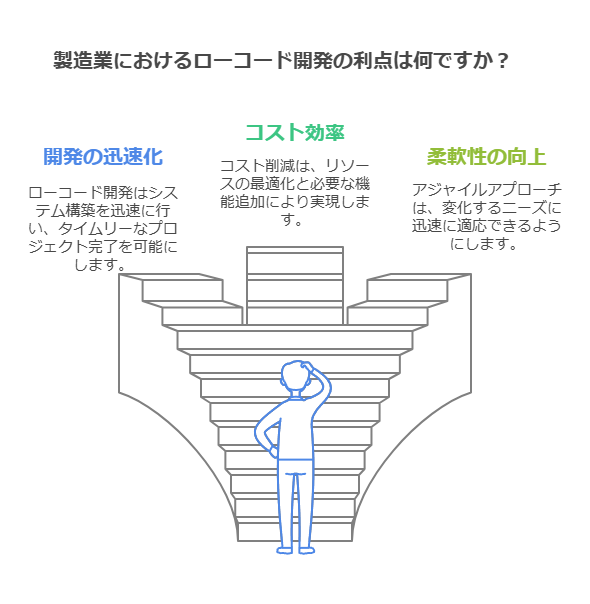

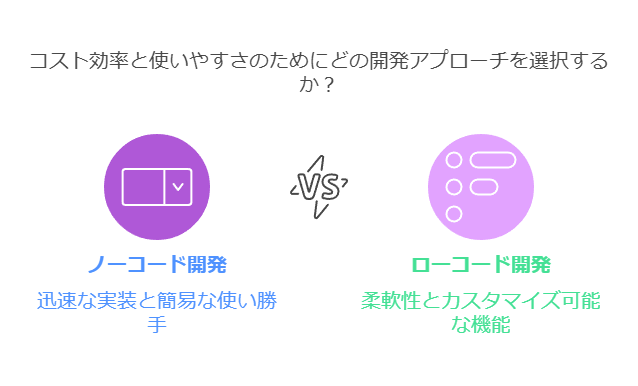

4. ローコード開発の利点を強調

ローコードのメリットを強調し、システム開発の効率化やコスト削減について具体的な事例を挙げて説明します。

現状の課題: 「新システムの開発もローコードで対応可能。また、既存システムの機能や業務フローを踏まえた新システムの開発が2つ目の解決策です。開発はローコードでアジャイルに行うため、開発期間やコストも抑えることが可能です。」

改善提案: 「ローコード開発を使えば、既存システムを活用しつつ、アジャイル開発で新しいシステムを素早く構築できます。これにより、開発期間の短縮とコスト削減が実現し、必要に応じた迅速な機能追加や保守対応も可能です。」

5. ターゲット層に向けた具体的な訴求

情報システム部門や決裁者に向けて、解決策がどのように彼らの課題に対応するかを具体的に示します。

現状の課題: 「『システムが使いにくく、改善したい』とお考えの方や、『リプレースを行う必要があるがコストに課題がある』といったお悩みをお持ちの、情報システム部門のご担当者や決裁者様、DXの推進に携わる方向け」

改善提案: 「システムの使い勝手を改善したい方や、コスト効率よくリプレースを進めたい情報システム部門の担当者やDX推進の責任者にとって、ノーコードとローコード開発は最適な選択肢です。」

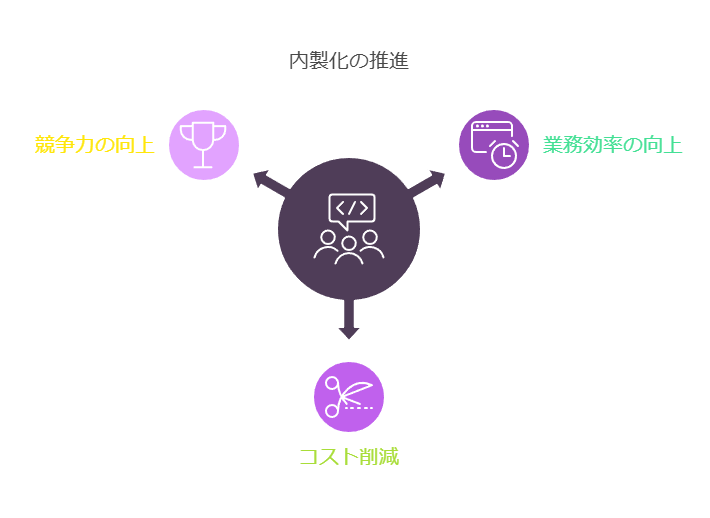

6. 内製化のメリットと課題の明確化

内製化の現状やメリットを数字を使って明確に説明し、読者に理解を促します。

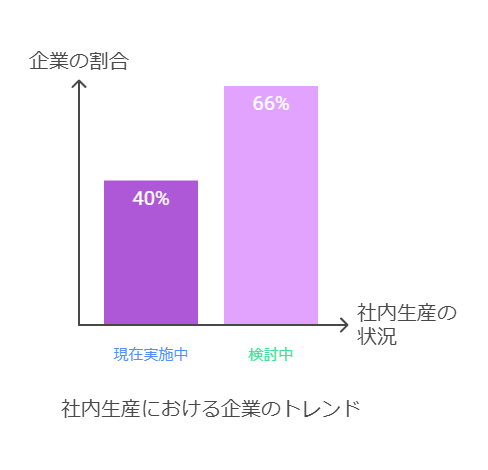

現状の課題: 「約4割の企業が既に何らかの形で内製化に取り組まれています。そこに『検討している』という回答を含めると約3分の2になります。」

改善提案: 「現在、約4割の企業が内製化を進めており、さらに3分の2の企業が検討中です。多くの企業が内製化のメリットに気づき、対応を加速させています。」

7. IT部門の重要性を強調

IT部門やDX推進部門が、内製化の中心としてどのように役割を果たしているかを強調します。

現状の課題: 「IT部門や社内のDX推進部門などからのお問い合わせも増えています。このことからも、会社全体で内製化に舵を切ろうとしている企業が増えていることが伺えます。」

改善提案: 「IT部門やDX推進部門が内製化の鍵を握り、企業全体で内製化に取り組む動きが加速しています。これにより、業務効率の向上とコスト削減を実現し、競争力を高めることが可能です。」

全体まとめ: 「ノーコードツールとIoTデータ収集を組み合わせることで、現場負担を軽減しながら、スモールスタートで工場のスマート化が可能です。さらにローコード開発によるシステム構築で、コスト効率よく内製化が進み、多くの企業が業務のデジタル化に成功しています。DXを推進するために、内製化の障壁を乗り越え、より効率的な運用を目指しましょう。」

これにより、ノーコードやローコード技術が工場のスマート化や内製化にどのように貢献するかを具体的かつ明確に伝えることができます。

製造業が直面するランサムウェアの脅威と基本対策

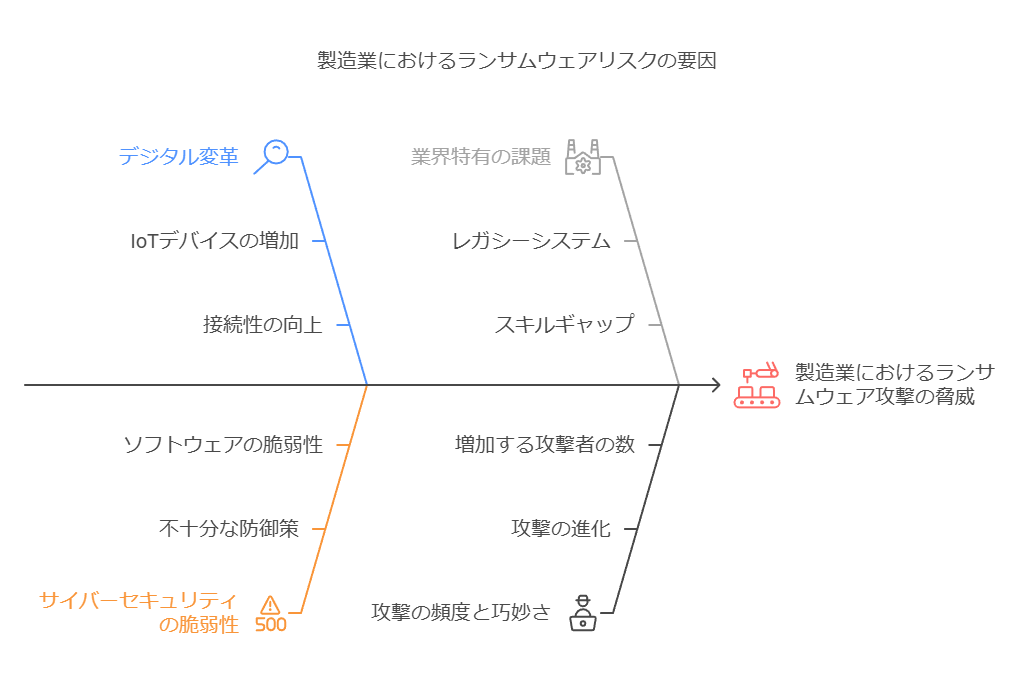

製造業界において、DXやIoTの導入が加速する中で、サイバー攻撃、とりわけランサムウェアのリスクが急速に高まっています。このような状況下で製造業が真っ先に取り組むべき基本的な対策とは何か、その背景と重要ポイントを考察します。

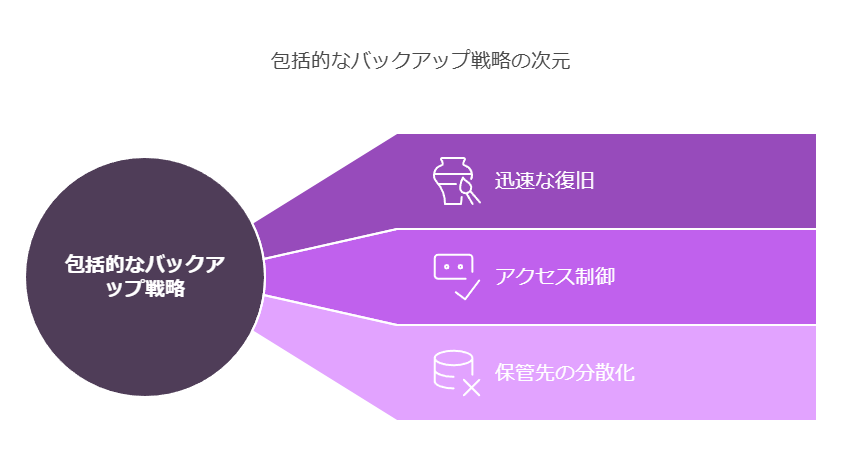

ランサムウェアへの備え:新しいバックアップ戦略の重要性

ランサムウェア攻撃への効果的な対策の一つとしてバックアップ体制の強化が挙げられますが、従来の方法だけでは不十分な場合もあります。最新のバックアップ戦略は、単なるデータの保存だけでなく、攻撃から迅速に復旧できる仕組みやアクセス制限、保管先の分散化が求められます。

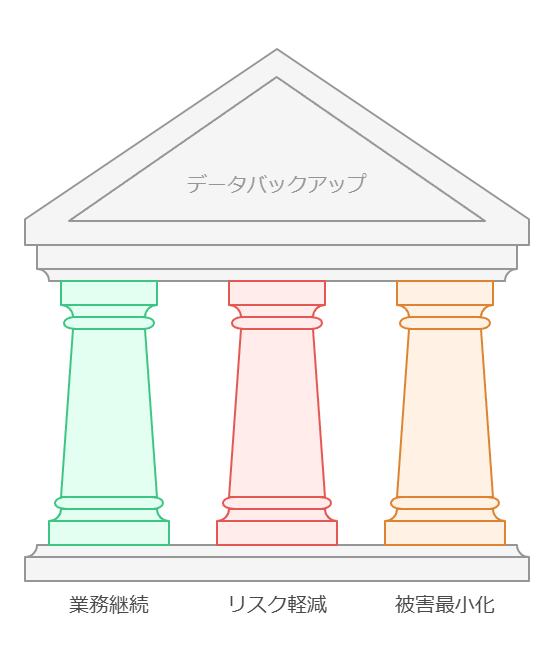

BCP対策としてのバックアップ強化

近年、ランサムウェアや自然災害が相次ぐ中で、企業のBCP(業務継続計画)においてデータバックアップの重要性が増しています。データバックアップは、業務の中断リスクを低減し、被害を最小限に抑えるための基本的かつ不可欠な要素です。多くの企業がバックアップ体制の見直しや強化に取り組んでおり、特に復旧のスピードと信頼性を確保する必要性が再認識されています。

バックアップ運用の複雑さと重要な考慮点

データバックアップの構築には、リストア先の選定や、システム全体に適したバックアップ戦略の策定など、多くの検討事項が必要です。特に、オンプレミス、クラウド、リモートのどこにバックアップを保存し、どこでリストアするかを適切に決定することは、企業の運用環境やニーズに応じた柔軟な設計が求められます。

オンプレミス環境のバックアップ実施:Veeam Backupの事例

オンプレミス環境におけるバックアップを効果的に運用するためには、柔軟なバックアップとリストア機能が鍵です。Veeam Backupの事例をもとに、バックアップデータの保管場所やリストアオプションの選定を検討することにより、異常時に迅速に業務が再開できる体制構築が可能になります。バックアップ環境の設計は、災害時やサイバー攻撃時においても信頼性を確保するための基盤です。

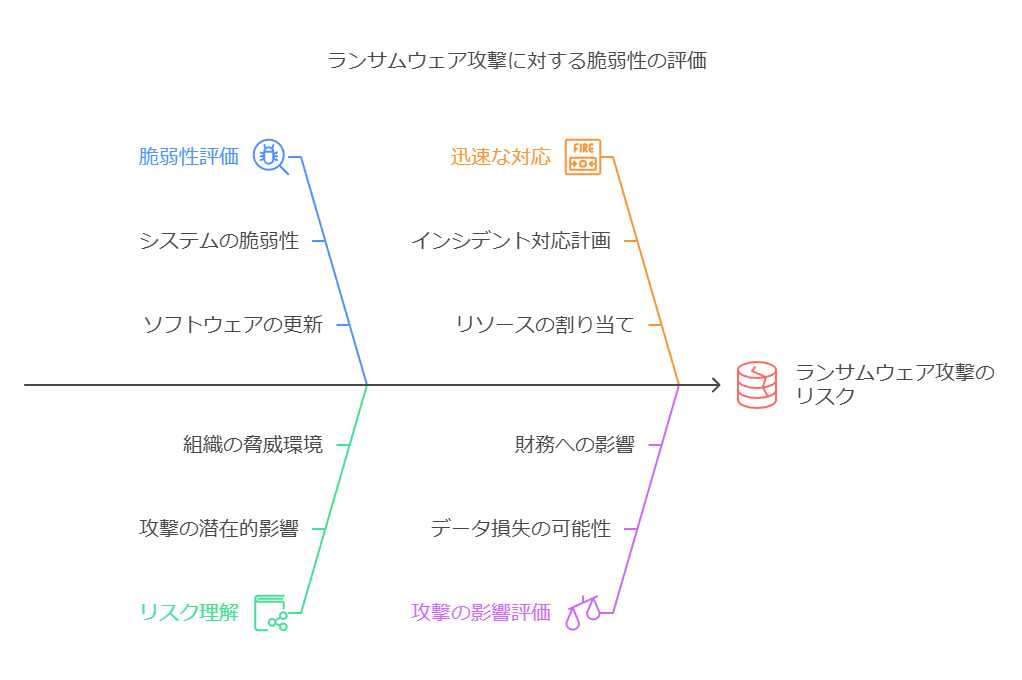

ランサムウェア攻撃の脅威と脆弱性管理の重要性

ランサムウェア攻撃がもたらすリスクと現状

サイバー攻撃、特にランサムウェア攻撃は、多くの企業に事業継続の危機をもたらしています。出版、保険、小売、製造業といった幅広い業界が標的となり、情報の搾取や業務停止など甚大な被害が報告されています。攻撃手法は急速に進化しており、以下の特徴が見られます:

ゼロデイ攻撃やRaaS(Ransomware-as-a-Service):組織的な攻撃サービスの台頭。

生成AIを悪用した巧妙な攻撃:従来型のセキュリティ対策では防ぎきれないケースの増加。

攻撃者の優位性:攻撃手法の多様化と専門化が進む一方、防御側の対応が追いついていない現状。

特に生成AIを活用した攻撃は、よりリアルなフィッシングメールや未知のマルウェアを作り出すことで防御のハードルを上げています。

脆弱性管理の課題:対応すべきリスクの優先順位付けがカギ

ランサムウェア攻撃の根本的な原因の1つは、企業が管理しきれていない脆弱性の多さです。以下の現状がその背景にあります:

対応率の低さ:脆弱性に対処できている割合はわずか10%程度。

人的リソース不足:セキュリティ担当者が不足しており、すべての脆弱性に対応することが困難。

CVSSスコアの限界:リスクの重要度をスコア化するCVSSだけでは、優先順位付けが不十分である。

この課題に対処するためには、脆弱性の影響を評価し、迅速に対応すべき項目を特定する**SSVC(Stakeholder-Specific Vulnerability Categorization)**の導入が有効です。これにより、リソースの最適化と脆弱性管理の効率化が期待できます。

新たなセキュリティ対策アプローチ:検知依存から隔離型へ

従来型のエンドポイント・セキュリティ(例:アンチウイルスソフトやEDR)は、脅威の検知を前提としています。しかし、以下の理由から、検知だけに依存する防御には限界があります:

未知の攻撃手法やゼロデイ脆弱性への対応力の不足。

攻撃者が生成AIを駆使し、従来手法では検知が困難な攻撃を仕掛けること。

このような課題に対処するため、新たなエンドポイントセキュリティ対策として「隔離型セキュリティ」が注目されています。

「マイクロVM」による仮想環境隔離:WebブラウザやOfficeアプリケーション(ExcelやWordなど)を仮想環境内で操作し、攻撃を隔離。

既存ツールとの組み合わせ:EDRなどと連携し、多層型の防御を構築。

実績:実際に350億件以上のドキュメントを保護した実績に基づく有効性を提供。

脆弱性管理の今後:法令と技術進化への対応

今後、企業は以下の外的要因への対応が求められます:

サイバーレジリエンス法の制定:法的要件を満たすための脆弱性管理体制の整備。

生成AIの進化:より高度化する攻撃手法への対応。

これらの課題を克服するため、リスクベースのアプローチによる脆弱性の優先順位付けや、セキュリティ体制の抜本的見直しが重要です。

最新のセキュリティ対策と脆弱性管理のベストプラクティス

以下のテーマで課題解決のヒントを提供します:

脆弱性管理の現状と課題解決方法

SSVCを活用した優先順位付けと管理の効率化。

隔離型エンドポイントセキュリティの導入効果

仮想環境による攻撃の封じ込めと多層型防御の構築。

最新のセキュリティ脅威とその対応策

生成AIを活用した新たな攻撃手法への対応事例。

「ランサムウェアや生成AIを悪用したサイバー攻撃から自社を守りたい」「脆弱性管理を効率化したい」とお考えの方は、ぜひご検討ください。

ランサムウェア対策の最終防御策として「データ暗号化の阻止」を重視

ランサムウェアがシステムに侵入し、ファイルを暗号化してしまった場合、その復元は非常に困難です。そのため、ランサムウェアの被害を最小化するためには、侵入を未然に防ぐだけでなく、不審な挙動をいち早く検知し、データ暗号化のプロセスが始まる前に遮断することが重要です。このような防御策を実施することで、被害を大幅に抑えることが可能です。

また、ランサムウェアの侵入を防ぐ手段として、「DNSフィルタリング」が効果的です。この技術を活用することで、悪意のある不正サイトや有害コンテンツへのアクセスを事前にブロックし、インターネット上でのドメイン名とIPアドレスの対応付けを管理することで、ネットワーク全体のセキュリティを強化できます。このアプローチにより、メールやWebサイト経由でのマルウェア感染や情報漏洩リスクを大幅に低減することができます。

医療業界におけるランサムウェア被害の増加と「医療情報システムの安全管理に関するガイドライン」の改定

医療業界は、膨大な個人情報を扱うため、サイバー攻撃の主要ターゲットとなっています。近年ではランサムウェア被害が多発しており、これに対処するために、厚生労働省は2022年3月に「医療情報システムの安全管理に関するガイドライン」を改定しました。この改定により、医療施設や関連企業は、情報システムに対するセキュリティ対策をより一層強化する必要性に迫られています。

アクセス権限管理の重要性

ランサムウェア対策の一環として、アクセス権限の適切な管理も不可欠です。機密情報が意図しない相手に渡るリスクを最小限に抑えるためには、各ユーザーに付与する権限を必要最低限に制限することが求められます。また、不審なログインやアクセスをリアルタイムで検知し、迅速に対応できる仕組みの導入も重要です。

ランサムウェア対策としての技術的なアプローチに加え、特に医療業界におけるセキュリティ強化の必要性を強調し、アクセス権限管理の重要性についても触れてみました。

データコンサルタントの視点から現状分析を踏まえた具体的な対策や中小企業に向けたセキュリティサービスの提供方法を提示

1: 現状の脅威認識と分析

日本国内における最大のセキュリティ脅威は、間違いなく「ランサムウェア」です。2022年1月にIPA(情報処理推進機構)が公表した「情報セキュリティ10大脅威 2022」(組織編)では、前年に続き「ランサムウェアによる被害」が1位となりました。国内の企業や病院が次々とランサムウェアの標的となっており、その被害は報道される事例に留まらず、さらに多くの企業が影響を受けています。これらの報道はサイバー犯罪の氷山の一角に過ぎず、ランサムウェアはもはや日本国内のあらゆる組織にとって最大のセキュリティ脅威となっています。

2: 中小企業の脆弱性とサプライチェーンのリスク

特に中小企業は、セキュリティ対策の専門部署や専任の人材が不足しているため、サイバー攻撃のターゲットとなりやすい状況にあります。攻撃者は中小企業を起点にサプライチェーン全体に感染を拡大させることを狙っています。そのため、IPAは「どの組織でも被害に遭う可能性がある」と強調し、事前準備の重要性を説いています。中小企業にとって、統合的なセキュリティの確保と万全なデータ保護が最重要課題であり、これらの対策を講じることが求められています。

3: MSP/MSSP事業者の役割と必要な対策

中小企業を顧客としてITインフラやセキュリティの運用保守・監視業務を提供するMSP(マネージドサービスプロバイダ)やMSSP(マネージドセキュリティサービスプロバイダ)事業者は、これらの状況にどう対処すべきでしょうか?まず、MSP/MSSP事業者自身が標的とされるリスクを認識し、提供するサービスがランサムウェアやその他のサイバー攻撃に対して十分な防御力を持つよう、ITインフラの整備と万全な運用体制を構築することが不可欠です。

4: 中小企業に選ばれるサービス事業者になるための提案

中小企業を支えるためには、MSP/MSSP事業者が提供するサービスが進化し続けるサイバー攻撃に対応できるものである必要があります。例えば、最新の脅威インテリジェンスを取り入れた高度なサイバーセキュリティ対策や、統合型データ保護ソリューションを導入することで、顧客企業のセキュリティ体制を強化し、信頼を得ることができます。さらに、これらのサービスは単なる技術提供に留まらず、継続的なモニタリングとサポートを提供することで、中小企業にとって欠かせないパートナーとなることができます。

5: 提供サービスの具体化とターゲット層へのアプローチ

システムインテグレーターやリセラーとして、マネージドサービスの提供を検討する際には、ターゲットとなる中小企業のニーズに合わせたサービス設計が重要です。中小企業が直面するセキュリティ課題を深く理解し、それに対する具体的な解決策を提供することで、競争力を高めることができます。また、セキュリティやデータ保護に関する教育と啓発活動も強化し、顧客企業のセキュリティ意識を高めることが、長期的なパートナーシップの構築につながります。

このように、ランサムウェアの脅威に対する中小企業の脆弱性を認識し、MSP/MSSP事業者が提供するセキュリティサービスの重要性を強調しつつ、具体的な対策と提案を提示することで、企業全体のセキュリティ体制を強化することができます。

データコンサルタントの視点からエンドユーザー企業の重要性を示し、ランサムウェアに対する具体的な対策とその実行方法を提示

1: 対象企業への明確なメッセージ

IT事業者以外のエンドユーザー企業を対象としています。そのため、該当企業以外の方のお申し込みはお断りする場合がございますので、あらかじめご了承ください。

2: ランサムウェアの脅威に対する緊急性の強調

急速に拡大するランサムウェア攻撃の脅威に対応するため、多くの皆様からのご要望に応じ、追加開催が決定しました。「対策しても感染してしまう」と言われる最新のランサムウェア事例に焦点を当て、その感染理由を解説します。

3: 国内外の被害実例と最新の脅威動向

IPA(情報処理推進機構)が2023年1月に公表した「情報セキュリティ10大脅威 2023」(組織編)では、ランサムウェアが3年連続で1位となり、最も警戒すべき脅威として位置づけられています。2022年には、総合病院や大学機関がランサムウェアに感染し、システム障害などの甚大な影響が報告されており、国内外で多くの被害が発生しています。

4: 重要資産への脅威と必要な対策

攻撃者は、個人情報や機密情報などの重要な資産が保管されているファイルサーバやデータベースを狙っています。これらの資産がランサムウェアに感染すると、業務の継続が妨げられ、情報漏えいのリスクが急激に高まります。このような被害を防ぐためには、基本的なセキュリティ対策に加え、堅牢なデータのバックアップが必要不可欠です。

5: 実例に基づく具体的な防御戦略の提示

セミナーでは、サイバー攻撃の国内外の被害実例を詳しく解説し、システムのサイロ化やセキュリティベンダーの撤退といった運用上の課題にも言及します。また、マルウェアの振る舞い検知、脆弱性診断、デバイス管理などのセキュリティ機能を活用し、高度なデータ保護を実現するためのソリューションを紹介します。

6: 不安を抱える企業担当者への具体的なアドバイス

このセミナーは、サイバー攻撃への対策に不安を抱えている企業の担当者に向けたものであり、最新のセキュリティ脅威に対抗するための具体的な防御戦略と、データ保護の重要性を実践的に学べる内容となっています。企業が直面するセキュリティ課題を解決するための実務的な知識を提供します。

このように、エンドユーザー企業に対する明確な対象設定とともに、具体的な脅威認識とその対策方法を提示することで、対策の価値を高めています。

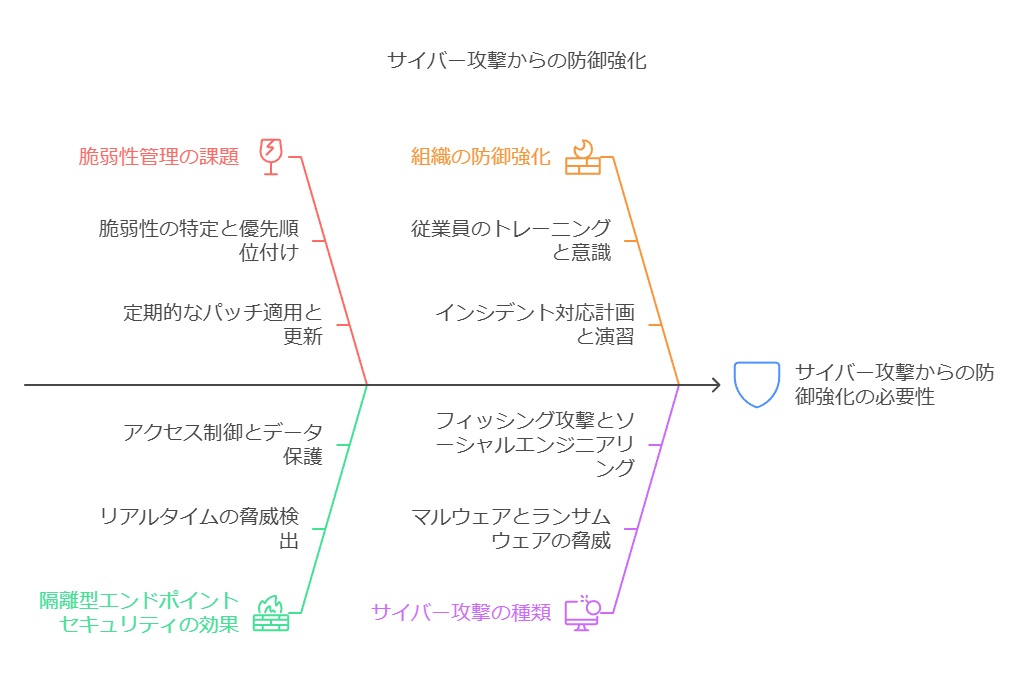

中小企業へのサイバー攻撃が増加、サービス事業者の責任がより重要に

ランサムウェアをはじめとするサイバー攻撃の被害は依然として後を絶ちません。報道されている事例は実際の被害の一部に過ぎず、氷山の一角に過ぎません。特に、セキュリティ対策のリソースが限られている中小企業が攻撃の主要なターゲットとなりつつあります。このような背景から、ITインフラやセキュリティの運用・保守・監視業務を担当するMSP(マネージドサービスプロバイダー)やMSSP(マネージドセキュリティサービスプロバイダー)の責任が一層重くなっています。

最新の攻撃手法と防御技術の理解が不可欠

2021年に発生した国際的な犯罪グループ「REvil」によるサプライチェーン攻撃は、MSPやMSSP自身が標的となったケースを浮き彫りにしました。今後、サービス事業者は自社だけでなく、顧客企業に提供するサービスのセキュリティにも深い配慮を払う必要があります。そのためには、技術的な視点から最新の攻撃手法と防御技術を理解し、それに基づいた対策を講じることが不可欠です。

ランサムウェアの進化と新たな脅威

企業や組織の事業活動に対する最も警戒すべきセキュリティリスクは、依然として「ランサムウェア」です。IPA(情報処理推進機構)の『情報セキュリティ10大脅威2023(組織編)』で3年連続1位となったこの脅威は、標的型攻撃や「人手によるランサムウェア」、さらにデータ暴露による「二重の脅迫」などの手法へと進化しています。これらの手法により、攻撃者は企業に金銭を支払わざるを得ない状況を作り出し、高額な身代金を要求するケースが増加しています。

対策の難しさと課題の解決策

多くの企業はランサムウェアの脅威を認識しているものの、具体的な対策を講じる上で課題に直面しています。「どのような具体的対策を取るべきか?」といった悩みを抱える企業に対して、データコンサルタントとしては、リスク評価の実施、従来の防御策の見直し、そして最新の技術とプロセスの導入を強く推奨します。特に、企業の規模や業種に応じたカスタマイズされたセキュリティ戦略を策定し、実行することが求められています。

中小企業が直面するサイバー脅威と、それに対応するためのMSP/MSSP事業者の役割を強調し、さらにランサムウェアの進化に対する最新の防御策と具体的な対策の必要性があります。

データセキュリティの重要性

製造業におけるランサムウェア攻撃の脅威が増大しています。2023年のデータによると、製造業は全ランサムウェア被害の34%を占め、最も標的にされやすい業種となっています。この状況は、データセキュリティの重要性を浮き彫りにしています。データ保護の課題製造業が直面する主な課題は以下の通りです:

広範なサプライチェーンによるデータ脆弱性の増大

CADデータなどの機密情報の保護

生産ラインの停止によるデータフローの中断

データ駆動型セキュリティ戦略

製造業におけるデータセキュリティを強化するために、以下の戦略を提案します:1. データマッピングとリスク評価重要なデータの所在と流れを把握し、リスクを評価します。これにより、優先的に保護すべきデータ資産を特定できます。2. エンドポイントデータ保護の強化従業員のPCやモバイルデバイスなど、エンドポイントでのデータセキュリティを強化します。これには、暗号化、アクセス制御、データ損失防止(DLP)ソリューションの導入が含まれます。3. AIを活用した異常検知機械学習アルゴリズムを用いて、通常のデータパターンから逸脱する挙動を検出し、未知のランサムウェアによる攻撃を早期に発見します。4. データバックアップと復旧計画の最適化定期的なデータバックアップと、迅速な復旧を可能にする計画を策定します。これには、クラウドベースのソリューションの活用も考慮します。

データガバナンスの確立

セキュリティ対策の効果を最大化するために、強固なデータガバナンス体制を確立することが重要です。主要な施策:

データ分類ポリシーの策定

アクセス権限の厳格な管理

従業員のデータリテラシー教育

サプライチェーン全体でのデータセキュリティ基準の統一

製造業におけるランサムウェア対策は、単なるセキュリティ対策ではなく、包括的なデータマネジメント戦略の一環として捉える必要があります。データの価値を最大化しつつ、リスクを最小化する取り組みが、今後の競争力維持に不可欠です

IPA発表の「情報セキュリティ10大脅威 2022」におけるランサムウェアの脅威

IPA(情報処理推進機構)が2022年1月に公表した「情報セキュリティ10大脅威 2022」(組織編)では、「ランサムウェアによる被害」が2年連続で1位となっています。実際、国内の製造業におけるサプライチェーン攻撃や医療機関・公共インフラ事業者を標的としたランサムウェアの被害が相次いでおり、この問題はますます深刻化しています。

対象者:サービス事業者およびマネージドサービスを提供するシステムインテグレーターやリセラー

この内容は、特にサービス事業者や、マネージドサービスの提供を検討するシステムインテグレーターやリセラー向けです。なお、エンドユーザー企業の方のお申込みをお断りする場合がある点をご了承ください。

ランサムウェア:日本企業における最大のセキュリティ脅威

IPAが発表した「情報セキュリティ10大脅威 2022」で、2年連続で1位となった「ランサムウェアによる被害」は、日本企業にとって最大のセキュリティ脅威です。近年、国内の企業や病院などでランサムウェア被害が相次いで報道されており、報道されていない事例も含めると、被害は非常に広範囲に及んでいる可能性があります。ランサムウェアは日本企業にとって、今や無視できないセキュリティリスクとなっています。

繰り返される「マルウェア感染」の脅威

近年、国内外の企業・組織が警戒している「ランサムウェア」や、収束しては活動を再開する「Emotet」などのマルウェアは、いずれも非常に深刻な被害をもたらす可能性があります。これらのマルウェアは常に進化を続け、攻撃者はより効果的な手法を模索しています。そのため、企業や組織はこれらの脅威に対して、状況に応じた防御策を講じることが求められています。

ここでは、ランサムウェアとEmotetを含むマルウェアの脅威を強調し、特に日本企業が直面しているリスクと、それに対応するためのシステムインテグレーターやリセラーの役割を強調しました。また、継続的な防御策の必要性にも焦点にしました。

データ駆動型アプローチによるサイバーセキュリティ強化

サイバー攻撃から組織を守るためには、データ分析に基づく「サイバーハイジーン」の徹底が不可欠です。多くの企業では、セキュリティ対策の重要性を認識しつつも、具体的な行動に移せていない現状があります。

セキュリティリスクの定量化

従業員のPCセキュリティ管理状況を数値化し、リスクを可視化することが重要です。例えば:

セキュリティパッチ適用率: 75%

最新OSバージョン使用率: 60%

マルウェア検出率: 月平均2.5件/100台

これらの指標を継続的にモニタリングし、改善目標を設定することで、組織全体のセキュリティレベルを向上させることができます。

データ分析によるリスク予測

過去のインシデントデータを分析し、リスク予測モデルを構築します:

このモデルを用いて、各PCのリスクスコアを算出し、優先的に対策すべき対象を特定します。

ランサムウェア対策の効果測定

ランサムウェア対策の効果を定量的に評価するため、以下の指標を設定し、継続的にモニタリングします:

インシデント発生率: 対策前後の比較

平均検知時間: MTTD=∑i=1n(検知時刻i−攻撃開始時刻i)nMTTD=n∑i=1n(検知時刻i−攻撃開始時刻i)

平均復旧時間: MTTR=∑i=1n(復旧完了時刻i−インシデント発生時刻i)nMTTR=n∑i=1n(復旧完了時刻i−インシデント発生時刻i)

これらの指標を可視化し、経営層に報告することで、セキュリティ投資の重要性を客観的に示すことができます。

セキュリティ対策の費用対効果分析

セキュリティ対策の投資判断を支援するため、ROIを算出します:ROI=(リスク軽減額+コスト削減額)−投資額投資額×100%ROI=投資額(リスク軽減額+コスト削減額)−投資額×100%各対策のROIを比較することで、限られたリソースを最適に配分し、効果的なセキュリティ強化を実現できます。このようなデータ駆動型アプローチにより、サイバーセキュリティ対策の効果を客観的に評価し、継続的な改善サイクルを確立することが可能となります