目次

医療機関・図書館などの公的機関も標的に—拡大するランサムウェア被害とその対策

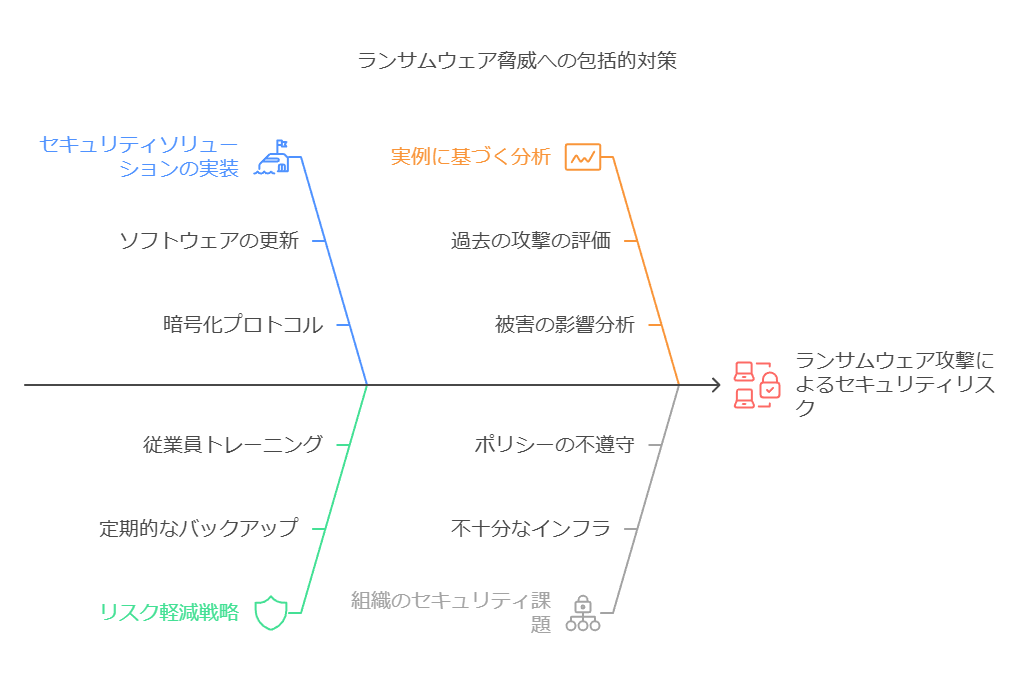

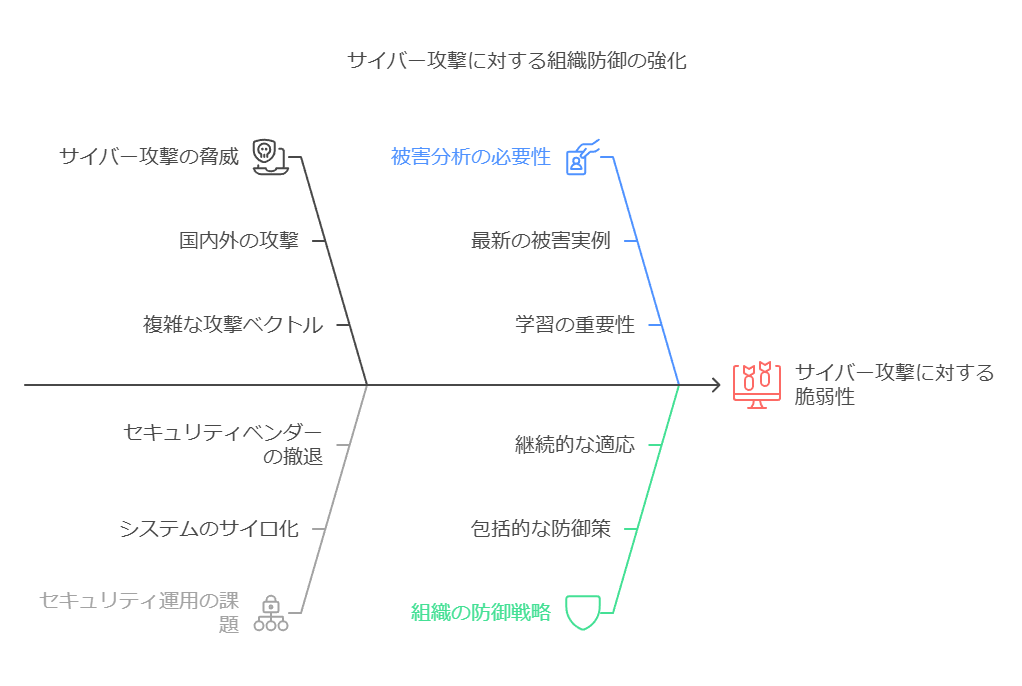

1. サイバー攻撃の脅威とランサムウェアの深刻化 2022年も引き続き、サイバー攻撃の脅威が拡大しています。特に「ランサムウェアによる被害」は、IPAが2022年1月に発表した「情報セキュリティ10大脅威 2022」(組織編)で2年連続で1位に選ばれ、その深刻さが浮き彫りとなっています。国内では製造業のサプライチェーン攻撃や公共インフラ事業者への被害が報告されており、2022年には公立図書館や総合病院などがランサムウェアに感染し、システム障害を引き起こす事例が発生しました。その結果、臨時休館や診療停止といった事業継続への深刻な影響が懸念されています。

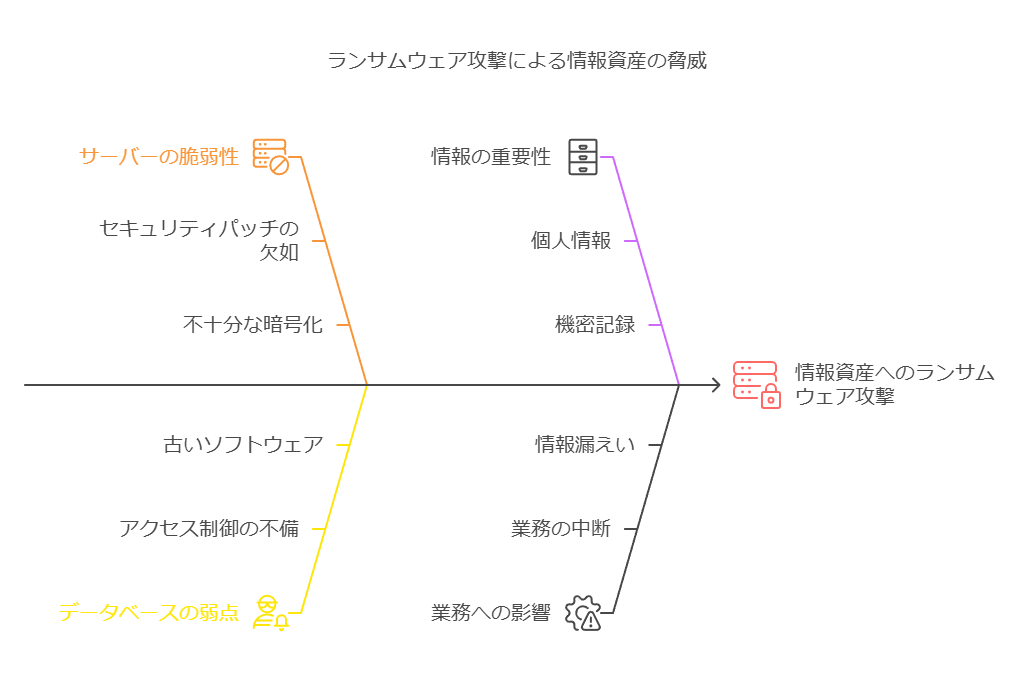

2. ファイルサーバやデータベースへの攻撃リスク ランサムウェア攻撃者が特に狙うのは、個人情報や機密情報といった重要な情報資産が保管されているファイルサーバやデータベースです。これらの重要資産をターゲットにすることで、業務の継続を妨げ、情報漏えいのリスクを高めることができるためです。

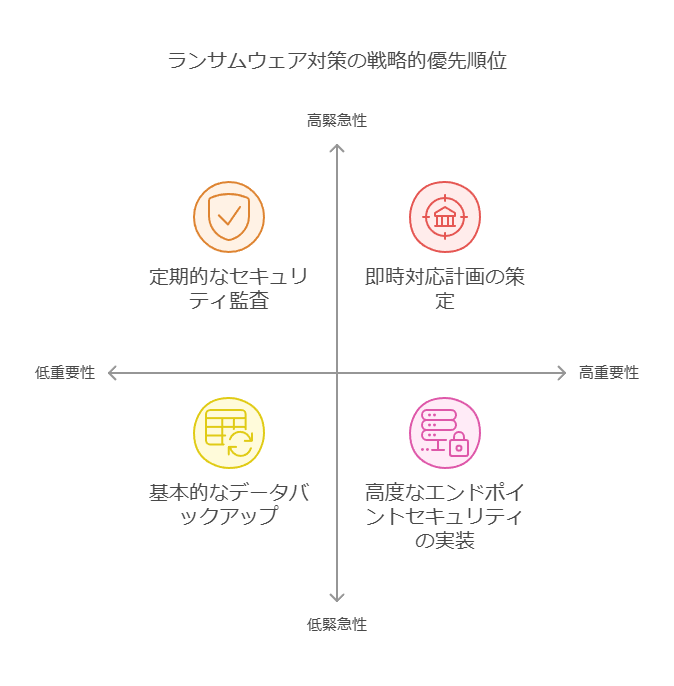

3. データバックアップと総合的なセキュリティ対策の必要性 ランサムウェアによる被害を最小限に抑えるためには、セキュリティ対策の強化に加え、データのバックアップが極めて重要です。しかし、多くの企業・組織において、従来のデータ保護対策が万全とは言い切れず、これが大きな課題となっています。データバックアップの重要性を再認識し、サイバー攻撃に対する備えを強化することが求められます。

4. 実例に基づいた最新の被害分析と有効な対策 現在では、企業や組織の規模や業種を問わず、全ての組織が高度なサイバー攻撃の標的となり得ます。そのため、自組織を守るためには、最新の被害実例を理解し、そこから学ぶことが重要です。国内外のサイバー攻撃の被害実例を詳細に分析し、システムのサイロ化やセキュリティベンダーの撤退など、セキュリティ運用に伴う課題も解説します。

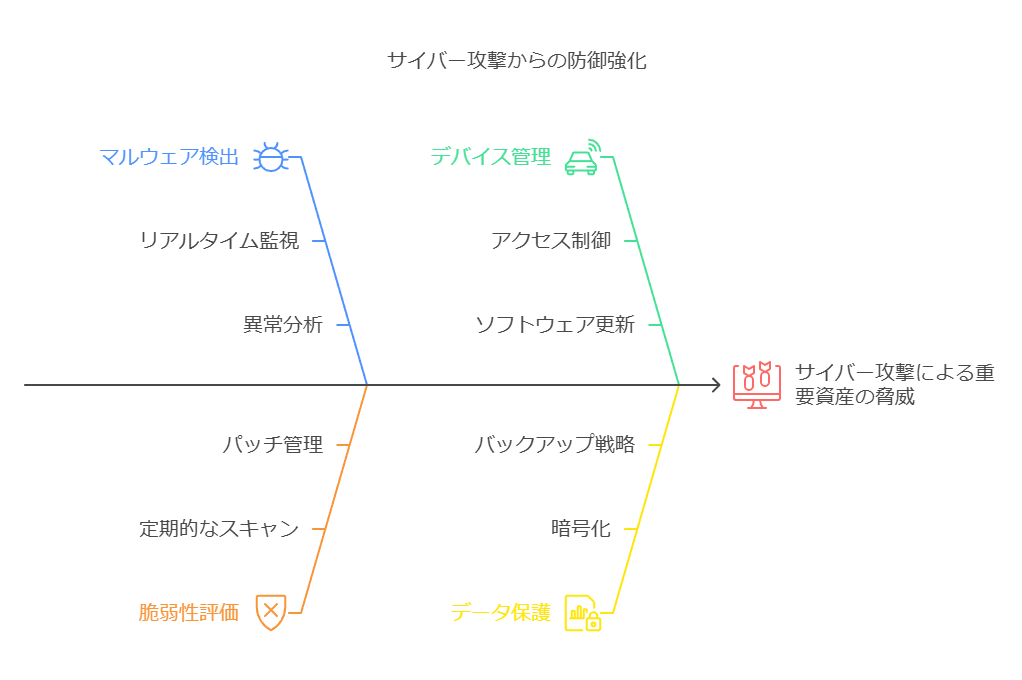

5. 高度なセキュリティソリューションの提案 マルウェアの振る舞い検知、脆弱性診断、デバイス管理などのセキュリティ機能を備えたソリューションを活用することで、サイバー攻撃に対する防御を強化するとともに、データ保護の精度を高めることが可能です。こうしたソリューションを導入することで、ランサムウェアやその他のサイバー攻撃から企業の重要資産を守り、業務の継続性を確保するための具体的な対策を講じることができます。

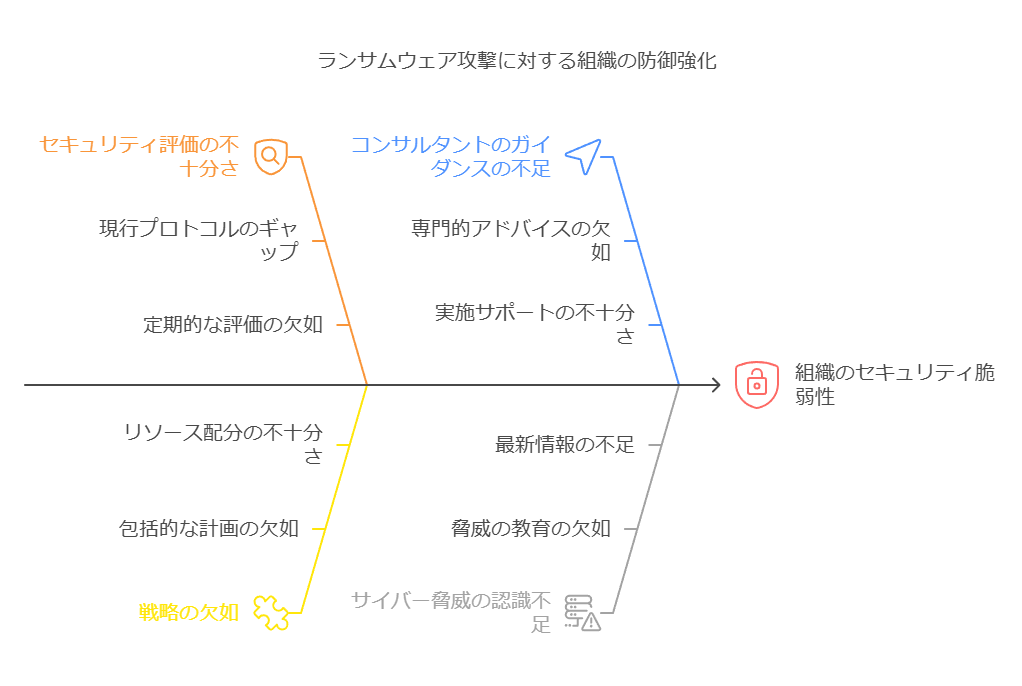

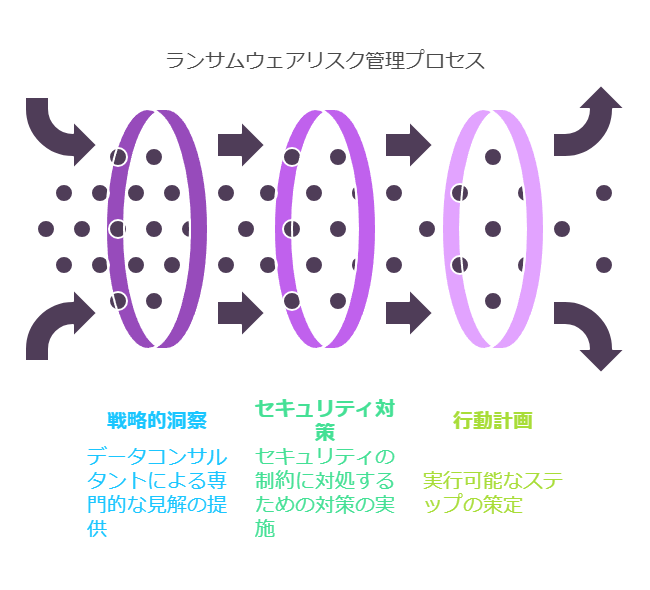

6. データコンサルタントからの提言 サイバー攻撃への対策に不安を抱えている企業の担当者は、現状のセキュリティ体制を再評価し、総合的なセキュリティ戦略を策定することが不可欠です。データコンサルタントとしては、組織のセキュリティを強化するための最適なソリューションの選定や、リスクを低減するための実効性のある対策を提案し、ランサムウェアなどのサイバー脅威から組織を守るための具体的なアクションプランを策定する支援を行います。

ここでは、データコンサルタントの視点から、ランサムウェアの脅威に対する総合的な対策と、セキュリティソリューションの導入によるリスク低減策を提案しました。また、具体的な被害実例に基づいた分析を通じて、企業や組織が直面するセキュリティ課題に対して、実効性のあるアプローチを提案しています。

ESG調査結果とランサムウェア対策

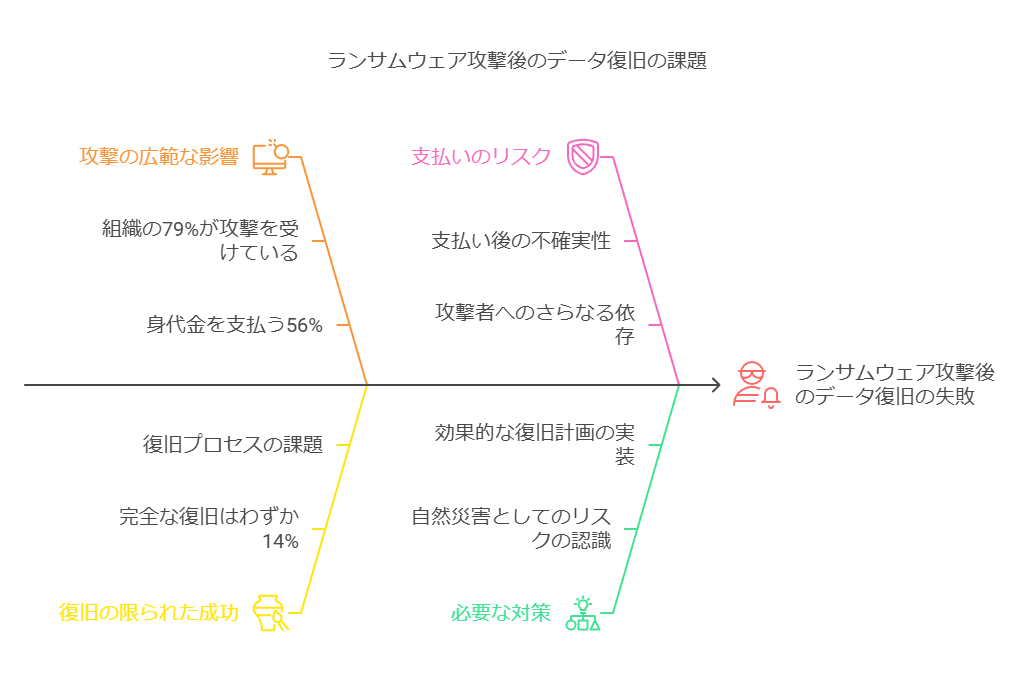

ESGの調査によれば、79%の組織がランサムウェア攻撃を受けており、そのうち56%が身代金を支払いました。しかし、支払い後にデータを完全に復旧できた組織はわずか14%にとどまっています。このような状況を踏まえ、ランサムウェアの被害を自然災害と同様のリスクと捉え、迅速かつ確実にデータを復旧できる体制を整えることが、今後ますます重要になります。本ソリューションは、このようなニーズを持つ企業に最適です。

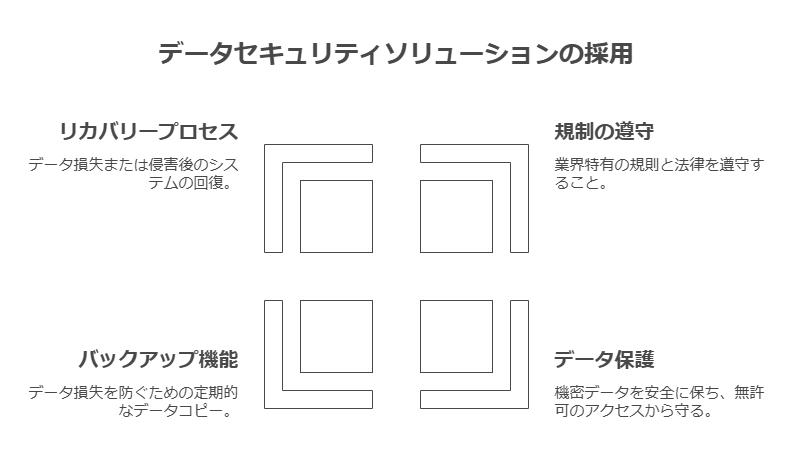

業種・企業規模の導入傾向

本ソリューションは、データセキュリティやデータ管理を企業全体の最優先事項として捉えるエンタープライズ企業を中心に広く導入されています。特に、医療、製薬、金融、教育、建設、製造、通信、インフラ、ゲーム業界など、機密データの取り扱いが厳しい業種で利用が拡大しています。これらの業界では、規制の遵守やデータ保護に対する高い要求があり、当ソリューションのバックアップとリカバリー機能が効果的に機能します。

他製品との差別化ポイント

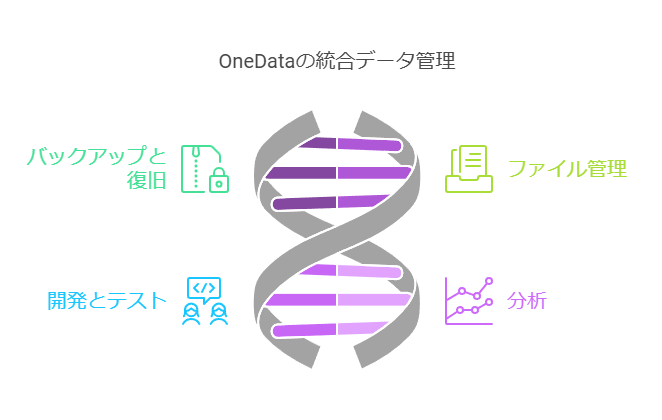

OneData株式会社の全部調べる君ソリューションは、1つの統合データ管理プラットフォームを支援する上で、バックアップ、災害復旧、ファイル・オブジェクト管理、開発/テスト、分析など、あらゆるデータ整理を提供します。この統合によってデータの集約が可能となり、TCO(総所有コスト)を削減するだけでなく、データの断片化を排除し、サイバー攻撃のリスクとなる攻撃対象領域の縮小も実現します。また、異なるシステム間のデータ移行や管理の煩雑さを解消し、企業のデータガバナンス強化を支援します。

このように、データコンサルタントとしての視点から、製品のメリットを具体的に示し、企業が直面する課題に対する明確なソリューションを提供することで、説得力が増します。また、導入検討時の不安点を解消し、具体的な導入メリットを強調しました。

データコンサルタントとして、以下のように段階的に文章を整理し、企業が直面するリスクや対策について具体的で戦略的な視点を加えます。セキュリティやリソースの制約を踏まえ、ランサムウェアに対する適切なデータ保護戦略の必要性を強調し、行動計画を提案します。

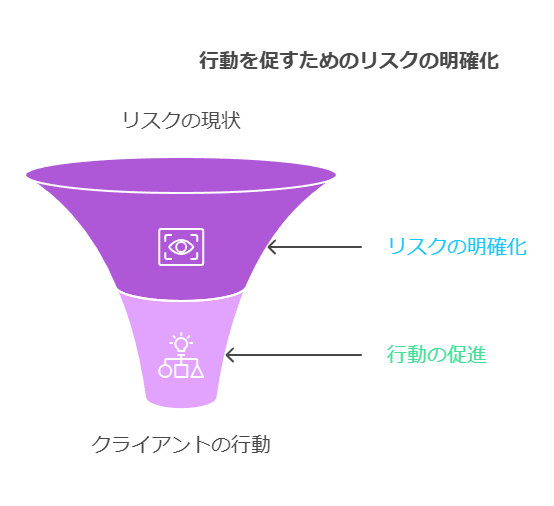

問題の明確化と現状の脅威を整理:

まず、ランサムウェアの影響や企業が直面しているサイバーセキュリティの課題を明確にし、現在のリスクを整理します。これにより、危機感を喚起し、具体的な対応の必要性を強調します。

「ランサムウェアの急増:企業に迫る現実的脅威

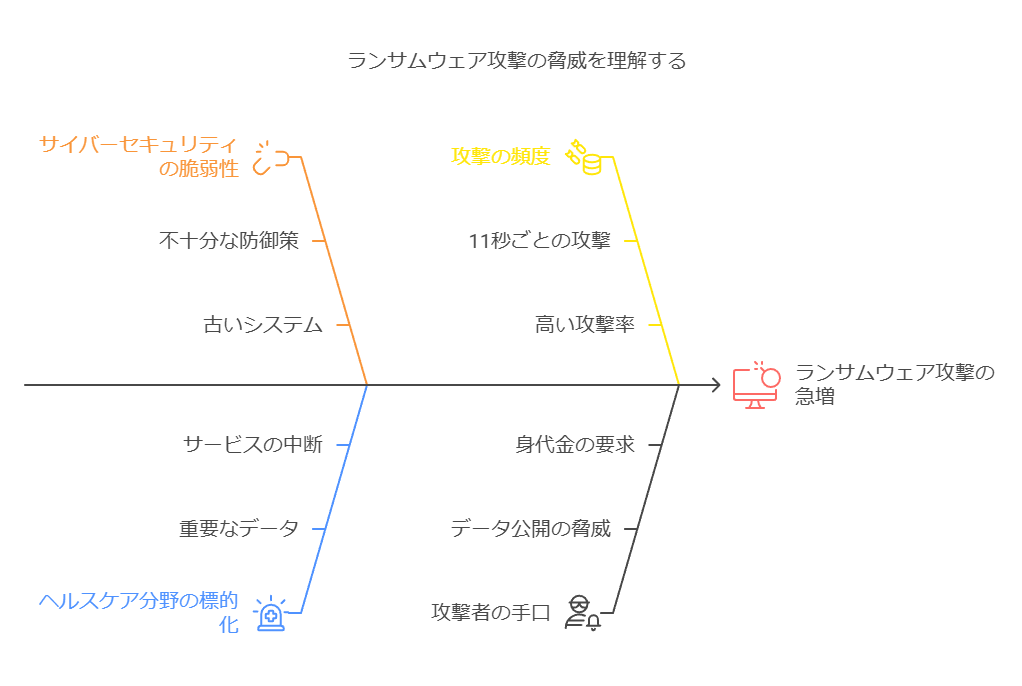

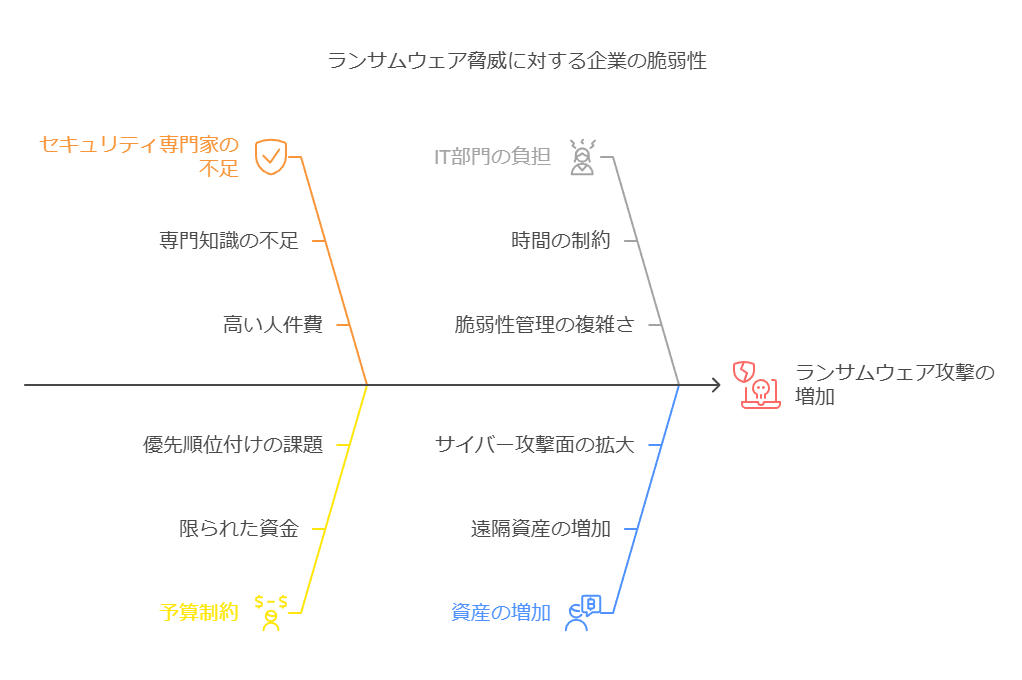

2021年には企業の59%がランサムウェアの被害を報告しており、その被害は年々増加しています。セキュリティの専門家不足や予算制約に直面する中、企業のIT部門は脆弱性の整理と優先順位付けに多くの時間を費やしています。これは、従来の働き方の変化に伴い、保護すべき資産が増加している一方で、限られたリソースで対応せざるを得ない状況を示しています。

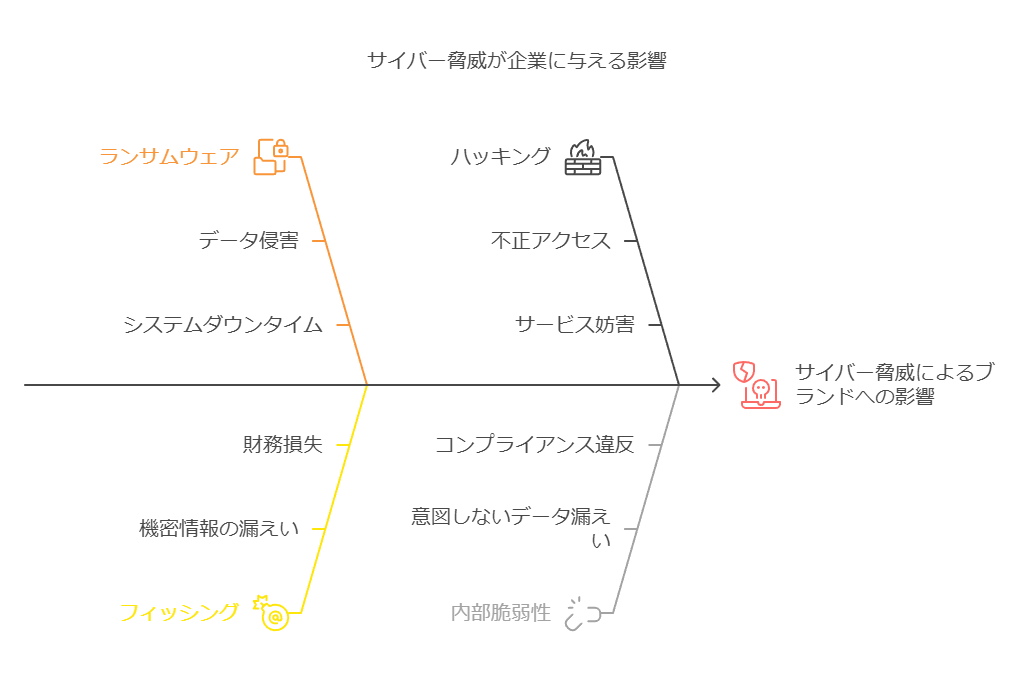

現状維持では、このリスクを無視することに等しく、企業はランサムウェア、フィッシング、ハッキング、さらには内部からの脆弱性(意図的かどうかを問わず)にさらされ続けます。これにより、情報漏えい、コンプライアンス違反、予期せぬダウンタイムが発生し、企業ブランドへの甚大な影響を引き起こします。」

被害の具体例とインパクトを強調:

次に、ランサムウェアが企業にもたらす具体的な損害やコストについて詳述し、被害を受けた場合の深刻さを説明します。これにより、企業が積極的に対策を講じる必要性を強調します。

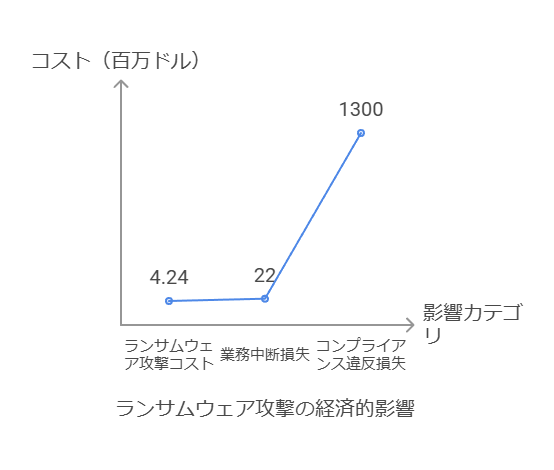

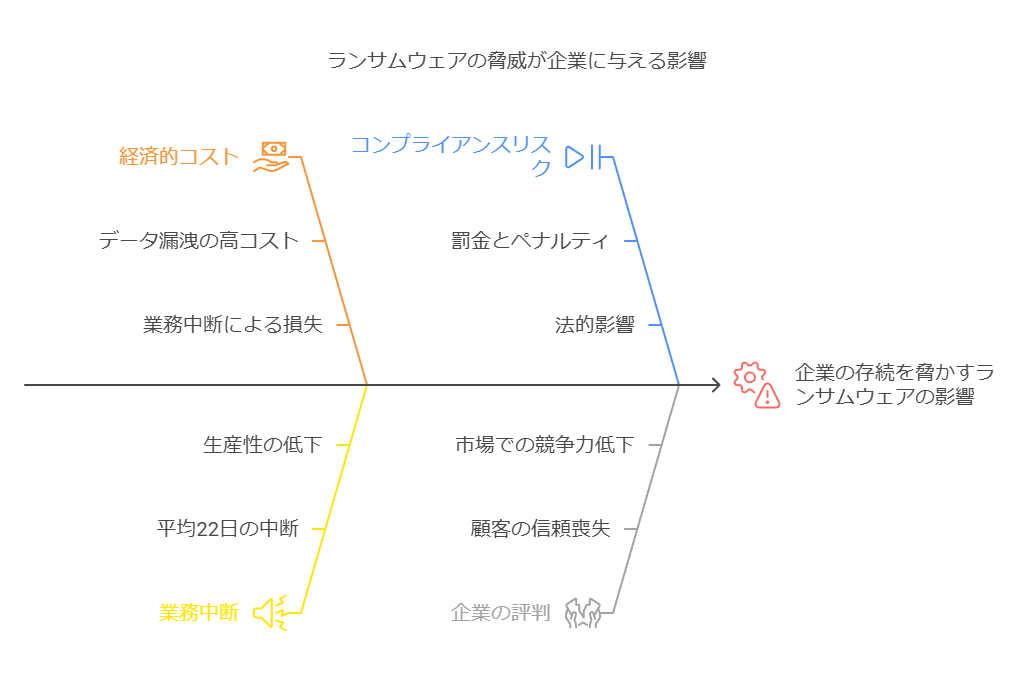

「ランサムウェア被害の深刻さ

ランサムウェアによるデータ漏洩は、1件につき平均で424万ドル(約4億8000万円)のコストがかかると試算されています。さらに、攻撃によって平均22日間の業務中断が発生し、これが直接的なビジネス損失を引き起こします。企業がコンプライアンス違反を犯した場合、その影響はさらに拡大し、違反による損失は13億ドル(約1400億円)を超えることがあります。

これらの数値は、ランサムウェアが単なる一時的な問題ではなく、企業の存続に関わる重大なリスクであることを強調しています。」

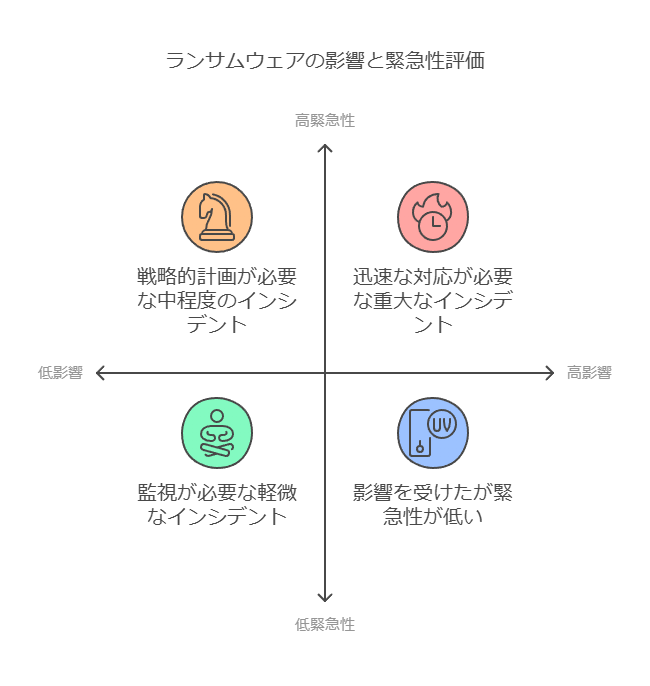

リスク管理の提案:

企業がランサムウェアに対してどのようにリスク管理を行うべきか、具体的なソリューションやアプローチを提示します。これにより、クライアントが具体的なアクションプランをイメージしやすくなります。

「ランサムウェア対策:行動計画の必要性

あらゆるサイバー犯罪の中でも特に懸念されるのがランサムウェアです。攻撃者は、身代金が支払われるまでデータへのアクセスを封じ、さらにはデータを公開すると脅迫することが一般的です。2021年の予測によれば、11秒に1社がランサムウェアによる攻撃を受けるとされ、特にヘルスケア分野が攻撃の標的になる可能性が高いとされています。

企業がこれに対処するためには、単なるバックアップソリューションを導入するだけでなく、データの整合性を保証し、攻撃を受けた場合にも迅速に復旧できる仕組みが必要です。特に監査機能を備えたデータ保護ソリューションを選択し、データの正確性と完全性を常に確認できることが重要です。この監査機能は、コアソリューションの一部として提供されるべきであり、追加コストのかかるオプションではないことが理想です。」

最終的な行動呼びかけ:

最後に、企業がどのような具体的なステップを踏むべきか提案し、データ保護に対する積極的な行動を促します。

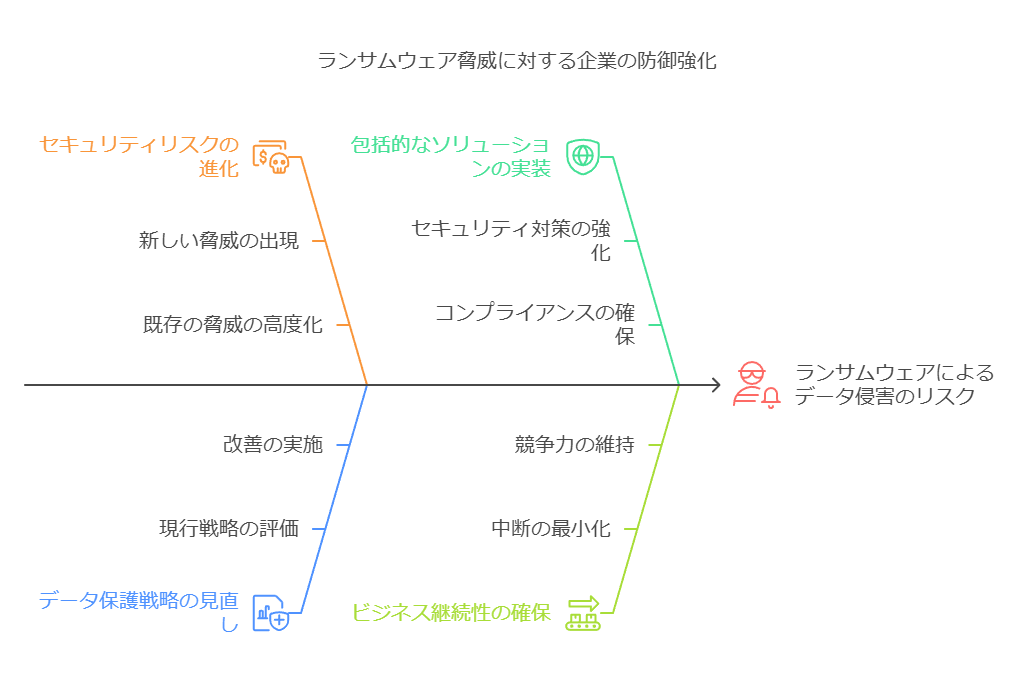

「今すぐ行動を起こすべき理由

セキュリティリスクは急速に進化し続けており、現状維持は選択肢にはなりません。企業はランサムウェアに備え、今すぐデータ保護戦略を見直し、セキュリティとコンプライアンスに対応する包括的なデータ保護ソリューションを導入すべきです。これにより、企業の継続的な運用を確保し、ビジネスの競争力を保つことができます。」

このように、リスクの現状を明確にし、企業に具体的な対策を促すように修正することで、クライアントが実際の行動に移りやすい構成にしました。

データコンサルタント視点での文章改善提案: ランサムウェア対策の強化とデータ保護

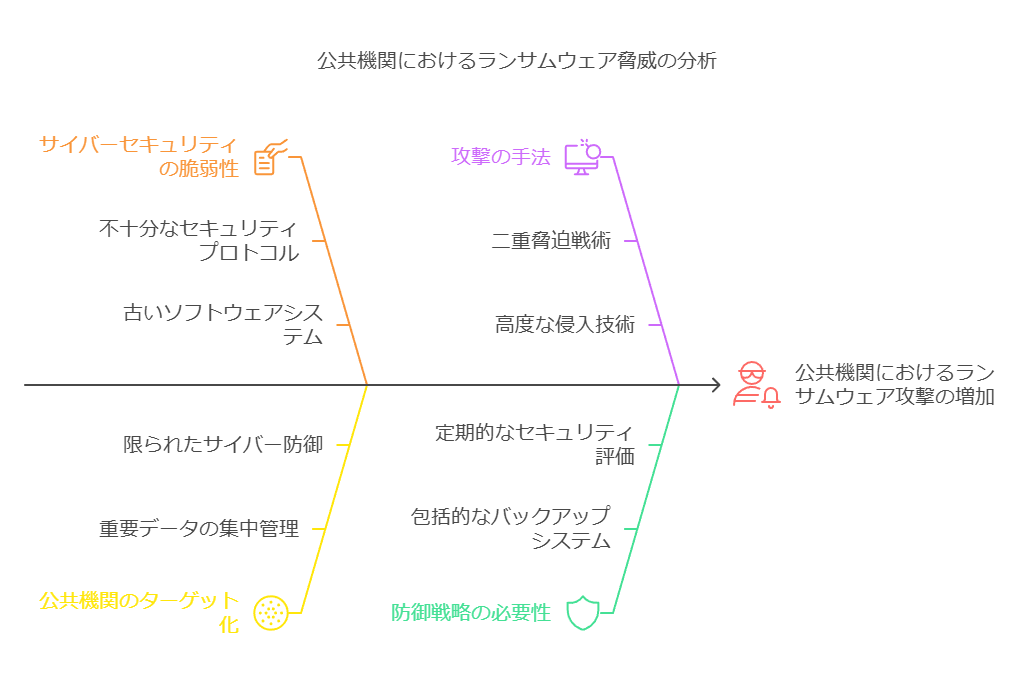

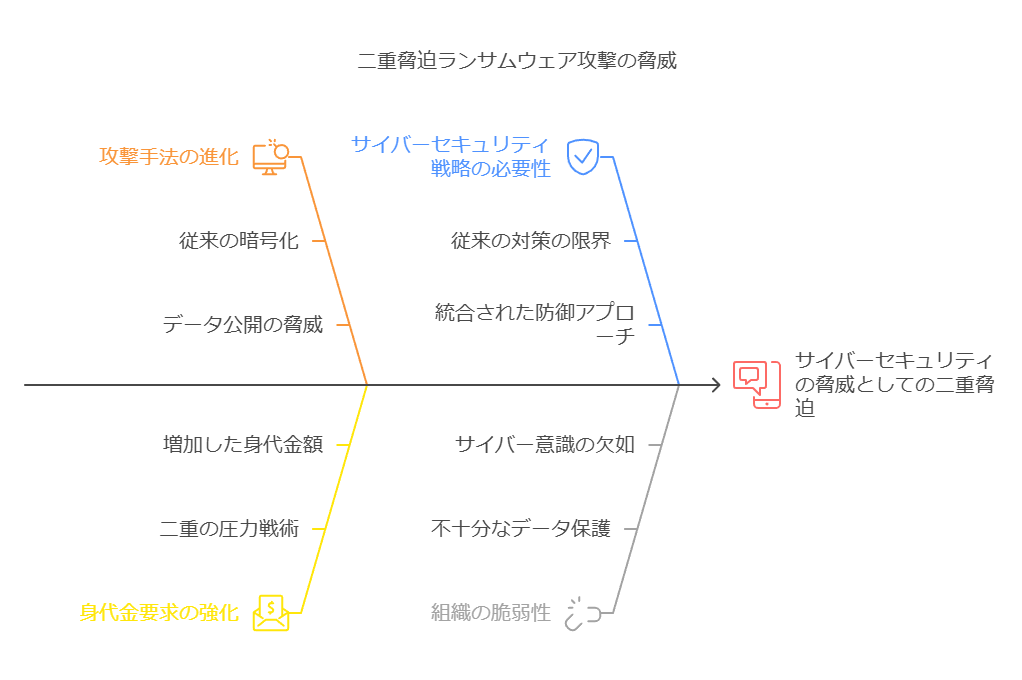

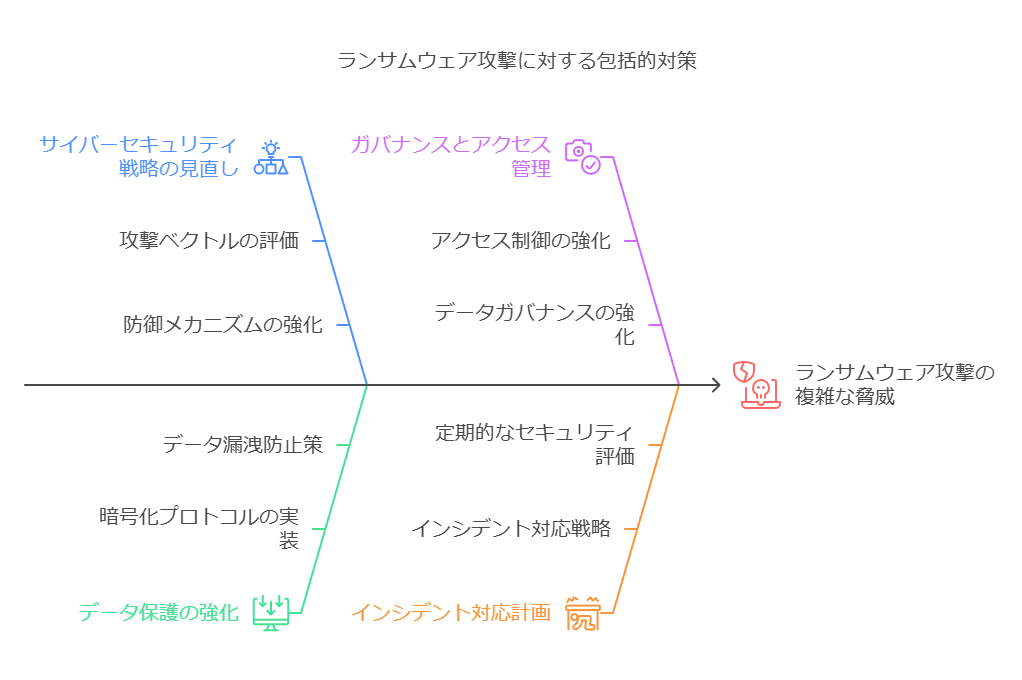

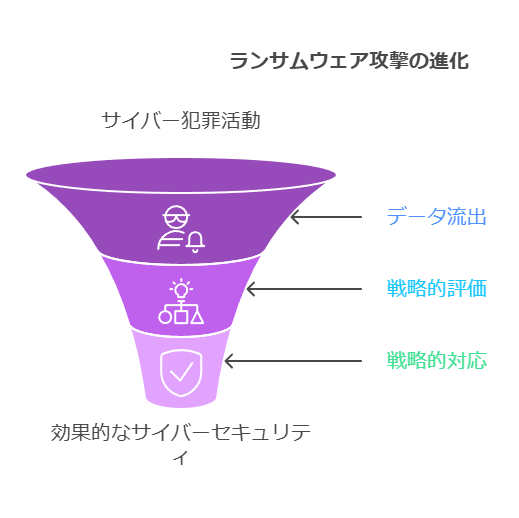

1. ランサムウェアの進化と対応の重要性 ランサムウェア攻撃は常に進化しており、企業や組織はその変化に迅速に対応することが求められています。特に最近の「二重脅迫」と呼ばれる攻撃手法は、従来のデータ暗号化と並行して、データの公開を盾にさらに強力な身代金要求を行う手法です。このような高度な脅威に対しては、従来の対策だけでなく、全体的なサイバーセキュリティ戦略の見直しが急務です。

データコンサルタントの視点:

全体的なデータセキュリティの再評価: 企業はデータ保護とバックアップの体制を再構築し、特にインシデント発生時のデータ流出を防ぐための多層的な防御策を導入する必要があります。暗号化だけでは不十分であり、データ漏洩リスクを抑えるために、強力なデータガバナンスとアクセス管理を実装すべきです。

2. 「二重脅迫」ランサムウェアの手口 「二重脅迫」ランサムウェアは、単にデータを暗号化するだけでなく、身代金を支払わない場合にデータをインターネット上に公開すると脅迫する手法です。これは企業にとって、データ復元の手段があったとしても、情報漏洩やブランドイメージの損失という新たな脅威に直面するリスクを増大させます。

データコンサルタントの視点:

多層防御とリスク評価の強化: ランサムウェアによる「二重脅迫」への対策には、システムのバックアップに加え、漏洩リスクの低減策が不可欠です。データの暗号化やアクセス制限だけでなく、エンドポイントセキュリティの強化や継続的なモニタリングも重要です。また、被害が発生した際のリスク管理や評判への影響を最小限に抑えるため、早期警戒システムやシミュレーションを実施し、事前の対応計画を策定しておくべきです。

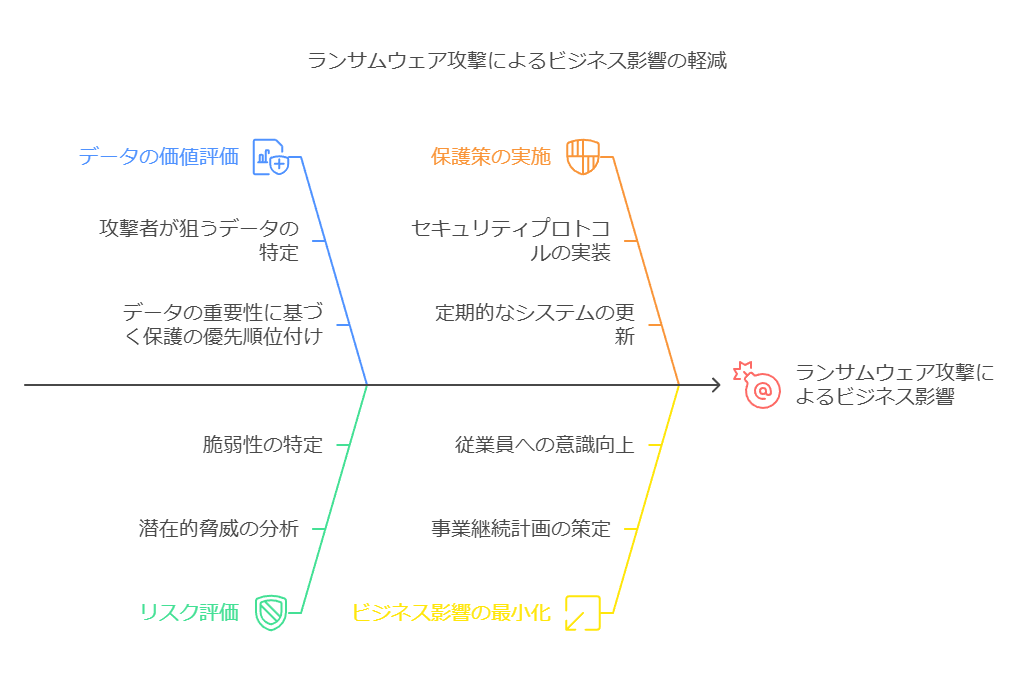

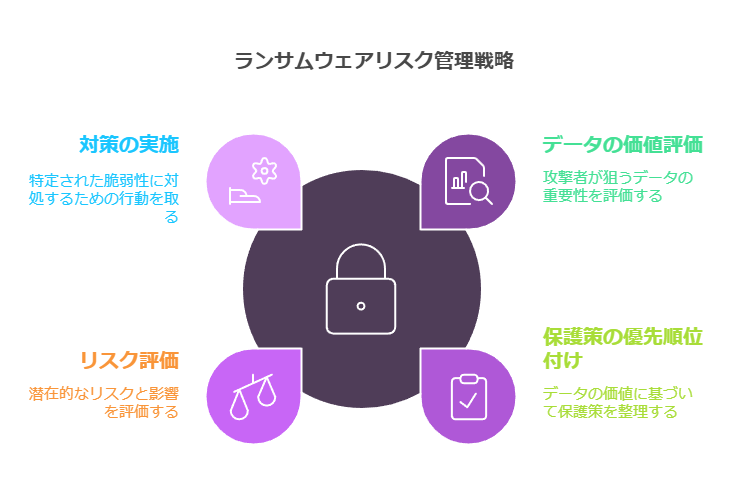

3. ランサムウェアグループの進化 REvil(Sodinokibi)などのサイバー犯罪グループは、単純にデータを流出させるだけでなく、そのデータをダークウェブ上でオークションにかけ、さらに収益を増やす手口を採用しています。このように攻撃が巧妙化する中で、企業は単なる技術的対策だけでなく、データの価値に応じた戦略的対応が求められています。

データコンサルタントの視点:

インシデント対応とデータの価値評価: 攻撃者が狙うデータの価値を評価し、それに応じた保護策を優先的に実施することが重要です。また、ランサムウェア攻撃によるビジネスへの影響を最小化するために、データ分類と保護層の明確化、および万が一の情報漏洩時に迅速に対応できる体制を整備する必要があります。情報漏洩時に備えた法的対応やPR戦略の策定も不可欠です。

4. 実効性のあるランサムウェア対策 企業が取るべきランサムウェア対策は、単なる技術的な防御だけでなく、全体的なセキュリティ戦略に基づいた多層防御を実施することが重要です。特に、データ暗号化やバックアップの強化だけでなく、データ漏洩の脅威に対しても準備する必要があります。

データコンサルタントの推奨アプローチ:

包括的なセキュリティプランの策定: 企業は、ランサムウェア対策として、技術面だけでなく人的およびプロセス面での対応策を強化する必要があります。全社的なセキュリティトレーニングや定期的なリスク評価、インシデント対応シナリオの実施など、幅広い防御策を取り入れるべきです。また、外部の専門家との連携やセキュリティインテリジェンスの活用により、攻撃手法の進化に柔軟に対応する体制を整えることが求められます。

ランサムウェア対策の現代的な視点と多層防御の重要性

「二重脅迫」ランサムウェアのような巧妙な攻撃手法に対抗するには、単なる技術的対策を超えた、全社的なセキュリティアプローチが必要です。企業は、データ漏洩のリスクに備え、適切なインシデント対応体制を整えながら、データ価値に応じたセキュリティ対策を段階的に強化すべきです。

二重脅迫ランサムウェアへの包括的対策

1. 攻撃グループの戦略的進化 二重脅迫ランサムウェアを仕掛ける攻撃グループは、従来の「日和見的なアプローチ」から脱却し、より戦略的に標的と手段を選んでいます。パッセリ氏の見解によれば、攻撃者はデータ流出の影響が大きい組織を優先的に標的にしています。これは、企業の業務停止や顧客への影響が甚大であるため、より高額な身代金を要求できるからです。

データコンサルタントの視点:

業界特化型リスク評価の必要性: 組織ごとのデータ流出リスクを評価し、ビジネスモデルに応じた対策を講じることが重要です。例えば、医療、金融、製造などの高リスク業界では、機密性の高いデータに対して強固な保護策を構築し、攻撃対象となるリスクを軽減するためのセキュリティフレームワークを導入すべきです。

2. 攻撃手段の多様化 スピアフィッシングは依然として主要な攻撃手段ですが、VPN機器の脆弱性を悪用するケースも増加しています。パッセリ氏は、特にオンプレミス機器が狙われている点を強調しています。近年、多くのVPN技術が脆弱性を突かれ、同様の攻撃に利用されています。

データコンサルタントの視点:

脆弱性管理とゼロトラストの導入: オンプレミスおよびクラウドベースのインフラに対する定期的な脆弱性評価を実施し、早期にリスクを発見・修正することが不可欠です。また、ゼロトラストセキュリティモデルの導入により、ユーザーとデバイスの検証を強化し、アクセス制御の堅牢化を図ることが推奨されます。

3. 二重脅迫の手口とその効果 ランサムウェアの攻撃者は、最初にデータの暗号解除のための身代金を要求し、次にデータ流出を防ぐための追加の身代金を要求します。ヤコブ・クルステック氏によると、この手口は「さらし」とも呼ばれ、被害者にとっては、データ公開による信用損失のリスクが大きいため、従うケースが多いとされています。

データコンサルタントの視点:

データ漏洩防止と迅速な対応策の構築: データ流出によるダメージを最小限に抑えるため、情報漏洩防止(DLP)システムの導入や、早期のインシデント対応体制を構築することが重要です。DLPツールにより、機密データの不正な転送を検知・ブロックすることで、流出リスクを軽減できます。

4. 攻撃の拡大と有名グループの関与 二重脅迫ランサムウェア攻撃は2019年後半から増加し、特にMazeのような有名ハッカーグループが積極的にこの手法を取り入れることで、攻撃が広がりました。この攻撃が広く認知されるようになり、サイバー犯罪者たちはより効率的に被害者を脅迫する戦略を磨いています。

データコンサルタントの視点:

グローバルな脅威インテリジェンスの活用: セキュリティチームは最新の脅威情報を常にキャッチアップし、攻撃手法の進化に対して先手を打つ体制を整える必要があります。脅威インテリジェンスの共有プラットフォームを活用し、業界間での情報交換やベストプラクティスの導入を促進することで、攻撃者の動向に柔軟に対応できます。

5. 最後の防衛線とバックアップの重要性 万が一、攻撃を防ぎきれなかった場合に備え、暗号化が進行する前にそれを隔離し、食い止める「最後の防衛線」を構築する必要があります。さらに、サイバー攻撃による重大なデータ損失に備えたオフラインのバックアッププロセスが重要です。

データコンサルタントの視点:

災害復旧計画と自動化された隔離機能の導入: 攻撃を食い止めるためには、リアルタイムでの脅威検出と隔離機能を持つセキュリティツールの導入が不可欠です。また、オフラインバックアップの確実な運用を徹底し、万が一のデータ損失時に迅速に業務を復旧できるような災害復旧(DR)計画を策定する必要があります。

二重脅迫ランサムウェアへの包括的対策

企業は、従来のセキュリティ対策だけでは進化するランサムウェアの脅威に対応できない状況にあります。攻撃手法の進化に対応するためには、多層的なセキュリティ対策と最新の脅威インテリジェンスの活用が必要です。さらに、バックアップの強化や、事前のインシデント対応計画を策定し、組織全体でのリスク管理能力を向上させることで、ランサムウェア攻撃による影響を最小限に抑えることができます。

ランサムウェア対策における優先事項と対策の基本的な手順

データセンターやシステムがランサムウェア(身代金要求型のマルウェア)攻撃を受けると、重要データの暗号化やアクセス不可のリスクに晒されます。そのため、企業においては、迅速かつ効果的な対策を講じることが重要です。以下は、ランサムウェア対策の基本的な手順と優先事項です。

1. リスク評価とシステムの集約・簡素化

企業が利用するクラウドサービスやITインフラが多いほど、システムは複雑になり、脆弱性も増えがちです。特に中小企業では、一般的なバックアップツールやセキュリティソリューションを使用していることが多いため、最新のランサムウェアの手口に対抗するには不十分なことがあります。

推奨事項: インフラを簡素化し、システムや使用ツールを集約することで攻撃対象を減らし、保護管理をより効率的に行える体制を整えます。

2. 重要システムの特定と優先的な保護

すべてのシステムを一斉に保護するのはコスト面やリソース的に難しいため、まずは業務上価値の高いシステムやデータから対策を始めることが重要です。

実施ステップ: 最も優先するシステムを特定し、ランサムウェア攻撃に対して多層的な保護策を設けます。ある調査会社によると「まずは自社にとって価値あるものから対策を開始すべき」と強調しています。

3. ソフトウェアのアップデートと修正プログラム(パッチ)の適用

サポートが終了しているシステム(例:Microsoftの「Windows Server 2003」)を使用している場合、脆弱性が修正されないままになるため、ランサムウェアのターゲットになりやすくなります。

推奨事項: 最新のパッチを定期的に適用し、サポートが終了したソフトウェアやシステムは安全なバージョンに置き換えます。

4. 復旧計画(RPOとRTO)の設定とリスク軽減

ランサムウェア攻撃を受けた場合、どの程度の時間で復旧が可能かを予測しておくことは、事前対策において重要です。リスク低減のため、目標復旧時点(RPO)や目標復旧時間(RTO)を設定し、速やかに復旧できる体制を整えておきます。

対策例: 必要に応じてバックアップの頻度を調整し、復旧に必要なリソースや手順を事前に確認することで、実際の攻撃発生時にも迅速に対応できるようにします。

ランサムウェア対策には、技術的なソリューションだけでなく、組織全体での計画的な対策が不可欠です。企業規模やリソースを踏まえた現実的なアプローチで、日々変化する脅威に備えた対策を強化しましょう。

エアギャップの重要性と論理的エアギャップの利点

ランサムウェア(身代金要求型マルウェア)攻撃がますます高度化する中、データセンターの保護には「エアギャップ」が欠かせません。エアギャップを設けることで、攻撃によるシステムの暗号化だけでなく、データの盗難や公開といった脅威からもシステムを守ることが可能です。以下は、エアギャップと論理的エアギャップの違いとその実装方法について解説します。

エアギャップの概要とデメリットの回避方法

エアギャップとは、データのコピーをオフライン環境に隔離する仕組みです。たとえば、データのコピーをテープに保存し、物理的に本番システムから離れた場所に保管するなどがその一例です。

デメリット: オフラインバックアップはランサムウェアから隔離する手段として有効ですが、復旧に時間がかかり、IT部門の負担が増すというデメリットがあります。

論理的エアギャップの実装例

オフラインバックアップに代わる手段として、「論理的エアギャップ」が注目されています。クラウドサービスの利用がその代表的な例です。クラウド上にデータのコピーを保存し、リモート環境でデータの復旧を行うことが可能で、復旧時間の短縮とIT負荷の軽減に寄与します。

さらに、ランサムウェア攻撃後に本番システムと隔離された環境でデータ復旧を試みることで、マルウェア検知ツールの使用や攻撃の原因究明を並行して実施でき、今後の防御強化につなげることができます。

エアギャップの意義とデータ保護戦略

攻撃者はインフラそのものも標的にするため、エアギャップを確保して攻撃者がアクセスできないデータコピーを常備することが不可欠とされています。

特にバックアップシステムの保護にはエアギャップが効果的で、インフラ全体のレジリエンスを高める戦略の一環として有効です。

システム復旧と再発防止策

企業は攻撃の規模に応じて、すべてのシステムの復旧が必要となる「最悪のシナリオ」に備える必要があります。復旧プロセスの一環として、従業員が使用する端末に感染がないかも確認し、確認が取れるまではアクセス制限を行うことが推奨されます。

エアギャップや論理的エアギャップを活用することで、企業はランサムウェアに対する防御力を強化し、攻撃後の迅速な復旧と再発防止策の構築が可能となります。

ランサムウェア攻撃:究極の対策とシステム簡素化の重要性

ランサムウェア(身代金要求型マルウェア)攻撃は、特にデータセンターに対する脅威として増加しています。攻撃者は、システムを暗号化するだけでなく、データの盗難や公開を行う「三重恐喝型」攻撃を仕掛けてきており、従来よりも深刻なリスクが生じています。このような状況で、企業が講じるべき究極の対策は、必要のないシステムを廃棄し、全体のシステムを簡素化することです。

攻撃の背景とデータセンターへの脅威

過去のランサムウェア攻撃は個人をターゲットにしていましたが、近年ではデータセンターを持つ企業がより高額な身代金を支払うことから、主要な標的にされています。攻撃手法も進化しており、以前のような不特定多数に向けたメール攻撃から、特定のターゲットを狙った手法へと変化しています。このような変化は、企業にとってデータセンターの保護を強化する必要性を高めています。

システム簡素化と攻撃リスクの低減

特に有効な対策として挙げられるのが、システムの「簡素化」です。複雑なシステム構成は脆弱性を増やし、攻撃リスクを高めます。例えば、複数のクラウドサービスを併用するケースや、クラウドとオンプレミス環境を組み合わせたハイブリッド構成は、システム管理の難易度を上げ、セキュリティ対策が困難になります。

ある調査会社によるとクラウドサービスの数が増えれば、攻撃リスクも増える。これは『複雑さの関数と言われています。つまり、企業がシステムを集約・簡素化し、攻撃対象となる箇所を減らすことが、ランサムウェアに対する効果的な防御手段となります。

効果的なセキュリティ対策の導入

具体的な防御策としては、パスワードの安全な管理や多要素認証の活用が重要です。また、ネットワークのセグメント化やゼロトラストセキュリティの導入も、データセンターの安全性向上に寄与します。ゼロトラストは、すべてのアクセスを信用しない前提で認証を行うことで、潜在的な脅威に対する防御を強化するアプローチです。

データセンターの集約によるセキュリティ管理の効率化

すべてのシステムをデータセンターに集約すれば、セキュリティ管理が一元化され、運用が簡素化されます。しかし、実際には複数のクラウドを併用するケースも多く、管理の複雑さが増しているのが現状です。そのため、まずは不要なシステムの削減と、管理の集中化を検討することが、リスク低減への第一歩です。

企業がシステムの簡素化とセキュリティの基本を見直し、迅速に対応することで、ランサムウェア攻撃に対する防御力を強化し、将来のリスクを軽減することが可能です。

製造業がランサムウェアに狙われる理由と基本的な対策の重要性

ランサムウェアをはじめとするサイバー攻撃の被害が増加するなか、特に製造業が多くの攻撃対象として報道されています。しかし、本当に製造業だけが特別に狙われているのでしょうか。実際には、製造業の特徴や業界の規模が報道に影響を与えている面もあります。

製造業が狙われる背景

2022年、日本国内では「Emotet」と呼ばれるコンピュータウイルスの大量感染が報告されました。このEmotetはランサムウェアの前段階として機能し、無差別に拡散される性質を持っているため、製造業だけでなく多くの業界に被害をもたらしました。しかし、日本における製造業の規模と企業数の多さから、製造業への影響が目立って報道されているのも事実です。

製造業は他業種と比較して全国・海外に多くの拠点を展開しており、企業規模にかかわらずサプライチェーン全体がつながっているため、被害が広がるリスクが高まります。このような業界構造から、「製造業が狙い撃ちされている」といった報道がなされやすい状況です。

安全性を確保するための基本的な対策

しかしながら、製造業だけが狙われているわけではありません。重要なのは、自社が「攻撃の標的になりうる存在である」という前提でセキュリティ対策を強化することです。ランサムウェア攻撃は他のマルウェア同様、攻撃者の隙を狙ってシステムに侵入するため、包括的なサイバーセキュリティ対策が欠かせません。

まず基本となるのは、次の対策を徹底することです:

システムとソフトウェアの更新:OSやアプリケーション、VPNのセキュリティパッチを最新に保つことで、既知の脆弱性を塞ぎます。

パスワードの強化:推測されやすい弱いパスワードの使用を避け、多要素認証の導入を検討します。

バックアップの実施と復旧訓練:システムが攻撃を受けた際、迅速に復旧できるよう、データのバックアップと復元プロセスの確認と訓練を行います。

セキュリティの見直しとマルウェア対策の強化

さらに、既存のマルウェア対策ソフトの導入や定期的なシステム監視、ネットワークセグメント化などの追加措置も有効です。これにより、自社内のネットワーク内での感染拡大を防止し、取引先や関連企業への被害を防ぐことができます。

製造業はサプライチェーンが密接に連携しているため、攻撃がもたらす生産停止や部品供給の遅延といった被害を防ぐため、予防的なセキュリティ対策が不可欠です。

具体的なリスクと対策を強調し、企業が直面する現実的な課題と、それに対する効果的なアプローチを示しています。

包括的なセキュリティ対策:高検知率のエンドポイントセキュリティとイミュータブルなバックアップ

ランサムウェアの脅威がますます高まる中、企業が感染予防と確実なデータ復元を実現するためには、高度なエンドポイントセキュリティと堅牢なバックアップ環境の構築が不可欠です。特に、99%以上の検知率を誇るエンドポイントセキュリティと、改ざん不可能なイミュータブル(不変)バックアップを組み合わせた包括的な対策が求められます。

ランサムウェアの影響と企業へのリスク

国内では、医療機関や自動車メーカーをはじめ、さまざまな業種でランサムウェア攻撃の被害が拡大しています。例えば、先月、大阪市の総合病院がランサムウェア攻撃を受け、電子カルテシステムが停止し、通常の診療が大きく制約されました。また、今年2月には、大手自動車メーカーの取引先企業が攻撃を受けたことで、国内の全工場が一時停止する事態が発生しています。このように、ランサムウェア攻撃は企業の業務継続に多大な影響を及ぼし、甚大な被害をもたらすことが明らかです。

IPA(独立行政法人 情報処理推進機構)は、2022年の「情報セキュリティ10大脅威」において、ランサムウェアを1位に指定し、企業に対して警鐘を鳴らしています。

ランサムウェア攻撃による影響と対策の現実

「ランサムウェア攻撃があってもバックアップがあれば安心」と考える企業も多いかもしれません。しかし、実際には以下のような複雑な問題が発生します:

システム停止のリスク: バックアップがあっても、システムが一時的に停止し、場合によっては数週間にわたる業務停止が発生する可能性があります。

バックアップ自体が攻撃対象: ランサムウェアはバックアップデータも標的にするケースが増加しており、イミュータブルなバックアップが重要です。

業務継続の検討: システム停止時の業務継続計画(BCP)や、必要に応じた業務停止の判断が求められます。

顧客・取引先対応: 攻撃を受けた場合、顧客や取引先への適切な説明と対応が必要です。

損害賠償のリスク: 攻撃による損害が発生した場合、損害賠償請求に対応する必要があります。

原因調査と解明: ランサムウェア攻撃の原因を調査・解明し、今後の防止策を講じるためには専門家の支援が必要です。

対外発表の対応: 公的な発表が必要となる場合、適切な情報公開と対応が求められます。

最新の脅威動向と効果的なデータ保護手法

ランサムウェア攻撃の被害に遭うと、何が起こるのか?その詳細とともに、最新のサイバー攻撃の脅威動向を理解し、重要なデータをいかにして効果的に保護するかが今後の課題です。

さらに、こうした保護されたデータを企業内でどのように活用し、最適な検索方法を取り入れるかが、データコンサルタントとしての提案の一環となります。高度なセキュリティとデータ活用の両立が、企業の競争力を高める鍵となるでしょう。

ここでは、企業が直面する具体的なセキュリティリスクを強調し、それに対する包括的な対策を提示しています。データコンサルタントとして、単なるリスクの説明にとどまらず、実践的な解決策を提案し、企業のセキュリティと業務継続性を向上させるための具体的なアクションを促しています。