目次

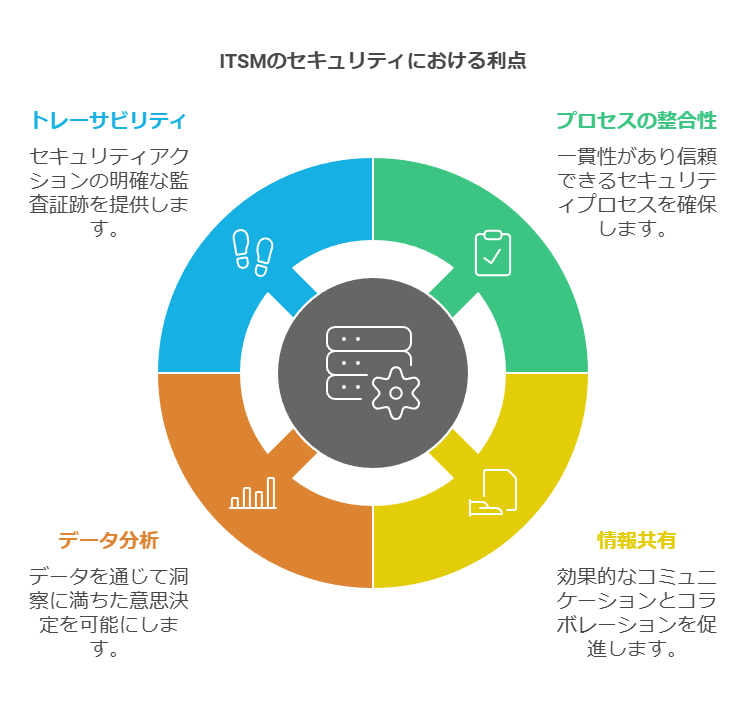

ITSM導入によるセキュリティインシデント対応のメリット

プロセスの整合性と迅速な対応

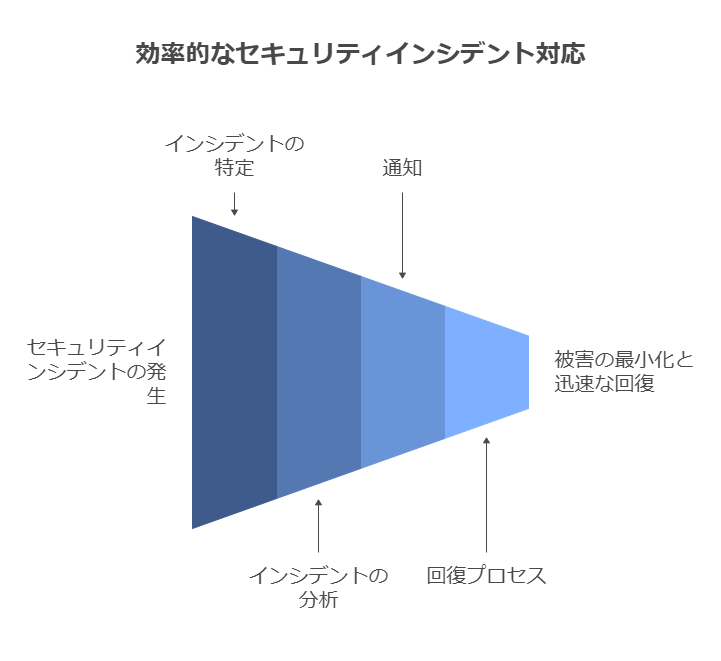

ITサービスマネジメント(ITSM)の導入により、プロセスの標準化と運用の一貫性が実現されます。セキュリティインシデントが発生した際、定義されたプロセスに基づいて対応することで、インシデント特定から分析、通知、復旧までを効率的に進行させ、混乱や手戻りを最小限に抑えることが可能です。これにより、迅速なリカバリと被害の拡大防止が促進されます。

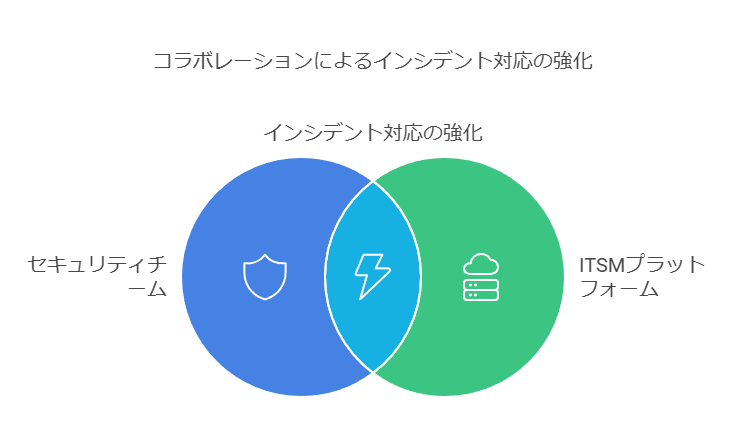

情報共有とチーム協力

ITSMプラットフォームは、異なるチーム間のコラボレーションを促進し、情報共有を効率化します。セキュリティチーム、ネットワークチーム、システム管理チームなど関連部門がシームレスに連携できる環境を提供し、インシデント対応のスピードと正確性を向上させます。

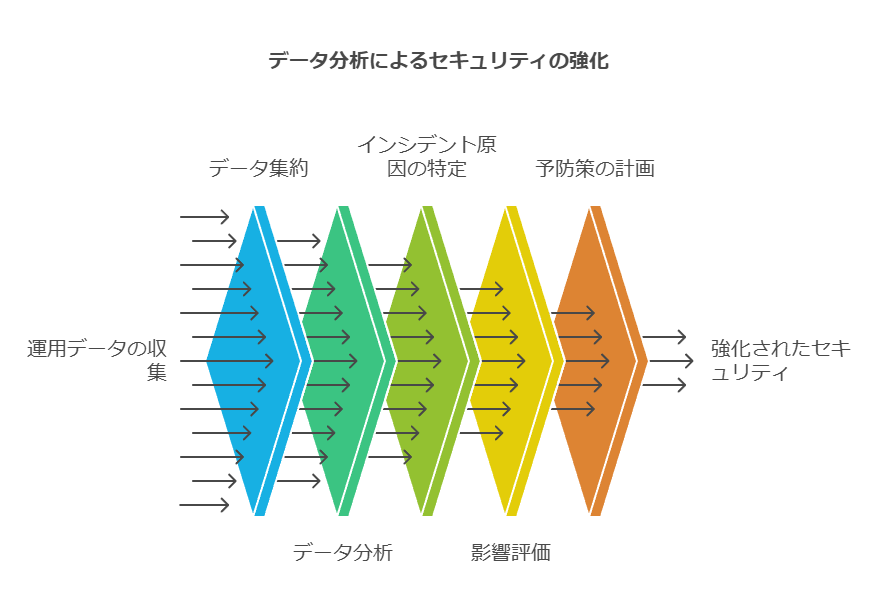

運用データの集約と分析

ITSMツールは、運用データやログを集約し、分析機能を提供します。これにより、セキュリティインシデントの原因や影響範囲の特定が容易になり、将来的な予防策をデータに基づいて計画することが可能です。データに基づく運用の改善が、システム全体のセキュリティを強化します。

トレーサビリティと監査対応

ITSMは、作業履歴の記録機能を備えており、セキュリティインシデントの対応過程を詳細に記録します。これにより、後からトレーサビリティを確保することができ、監査対応の際にも証拠として活用できます。

セキュリティインシデント対応における重要なポイント

セキュリティインシデント対応においては、通常のインシデント対応以上に即時性が求められます。迅速な通報と対応により、被害の拡大を抑制し、システムやデータの保護を確実にすることが重要です。自動的な通報機能やアラートシステムを活用し、関係者が即座に対応可能な体制を整備することで、インシデントの深刻化を防ぎます。

リーダー的組織とビギナー組織のツール利用における違い

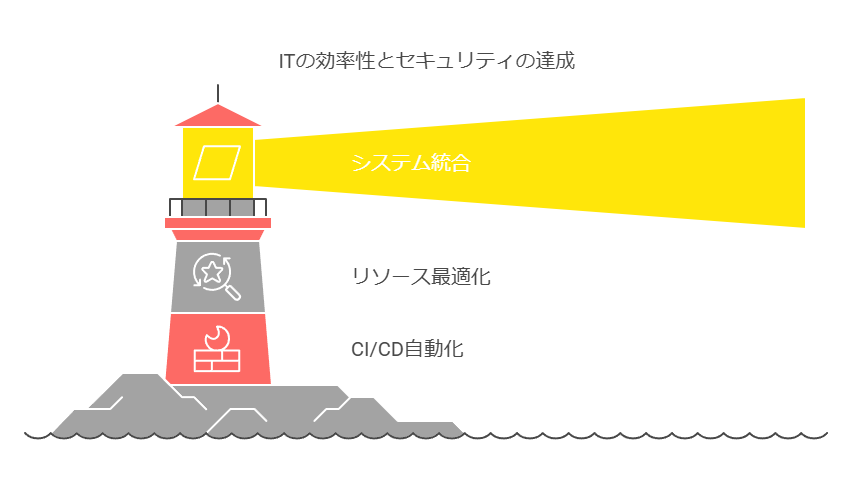

データ分析の結果、リーダー的組織とビギナー組織の間でツールとベンダーの利用に違いが見られます。リーダー的組織は、ビギナー組織に比べて使用するツールの数が多く、ベンダー数が少ないという特徴があります。これは、リーダー組織が自社に最適なツールを選び、ベンダー統合を進めているためです。

ベンダー削減のメリットとしては、トレーニングコストの削減や相互運用性の向上、調達・オンボーディングプロセスの合理化などが挙げられます。

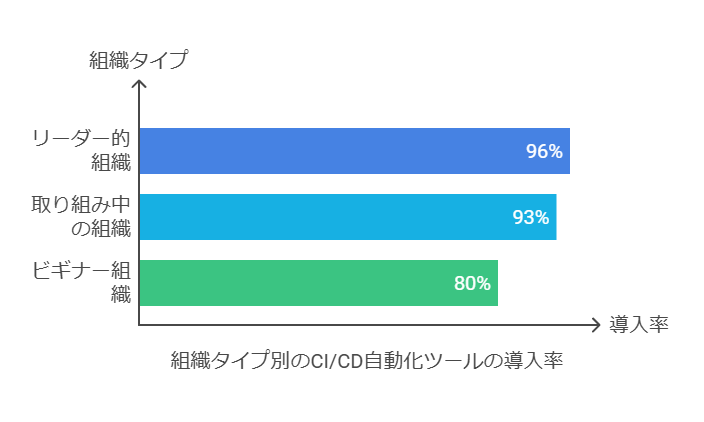

CI/CDの自動化ツールの導入状況

リーダー的組織の多くが、CI/CD(継続的インテグレーション/継続的デリバリー)の自動化ツールを導入しており、これはDevOpsに不可欠な要素です。クラウドの導入が進むにつれてCI/CDの重要性は増し、リーダー的組織では96%、取り組み中の組織では93%、ビギナー組織でも80%が導入しています。CI/CDの自動化により、開発チームの負担軽減とデプロイの効率化が図られます。

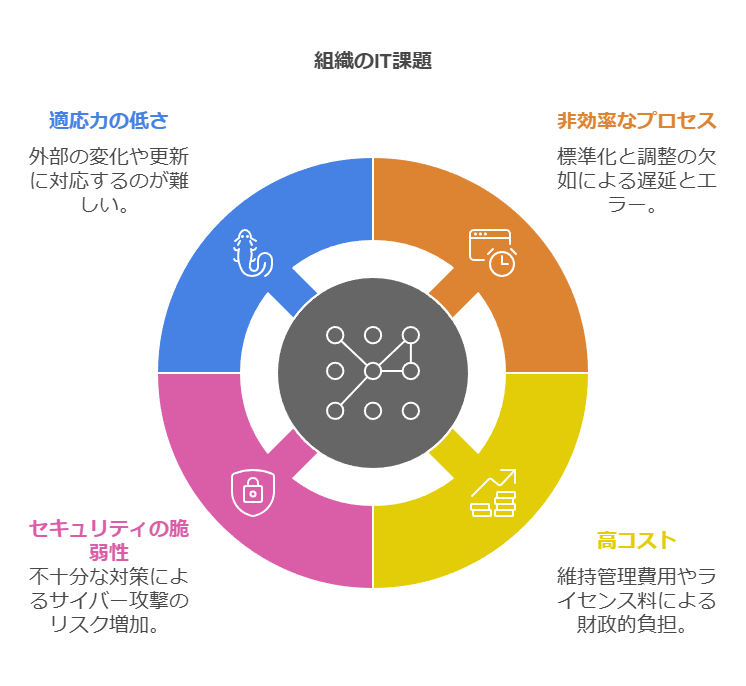

基幹システムの導入形態別の主要課題

システム間連携の不十分さ

部門横断的なデータ連携が滞り、業務の効率性が低下している。

ITスタッフの高齢化

システム知識を持つ担当者が高齢化し、ノウハウの承継が困難。

多重入力や情報分散、属人化した業務

重複したデータ入力や、担当者に依存した非効率な業務プロセスが存在。

アドオンが多く、バージョンアップが困難

カスタマイズにより、システムのアップデートがスムーズに行えない。

ライセンス・保守料金の高さ

システム維持にかかるコストが負担となっている。

処理の遅さと可視化の不足

システム処理が遅く、リアルタイムで経営情報を可視化できない。

業務プロセスの標準化が困難

部門間で統一されたプロセスが確立できず、効率が悪化。

セキュリティの不安

サイバー攻撃への対策が不十分で、システムの脆弱性が残る。

BCP対策の不備

緊急時の対応計画が不十分で、事業継続性が確保できない。

外部環境の変化への対応

IFRSや税制改正などの外部環境の変化に迅速に対応できていない。

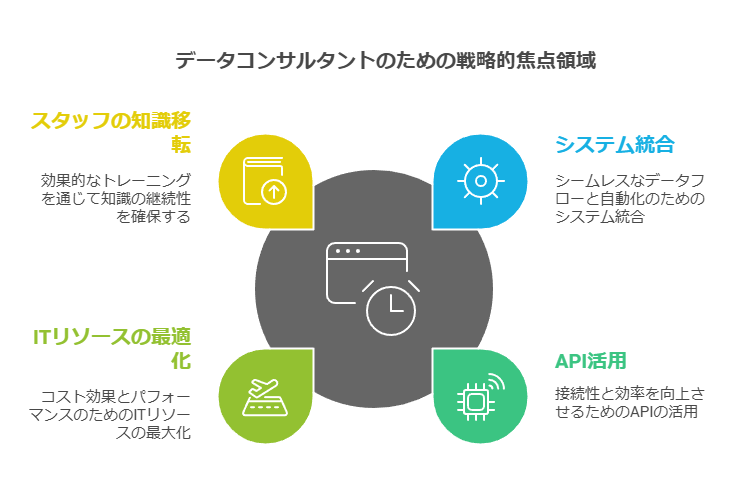

提言

データコンサルタントとして、企業は以下の点を重視すべきです:

システム連携とAPIの活用により、業務の自動化と効率化を促進。

ITリソースの最適化とスタッフの知識継承を推進し、組織の運用リスクを軽減。

CI/CDツールの自動化を導入し、開発プロセスを効率化しながら、セキュリティ対策の強化を図る。

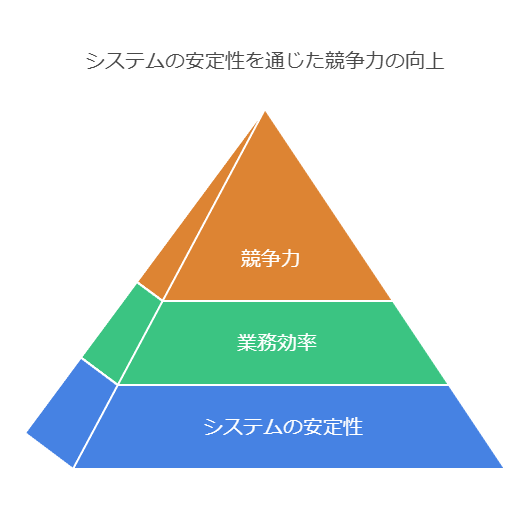

これらの施策により、基幹システムの安定性と業務効率を向上させ、競争力を高めることが期待されます。

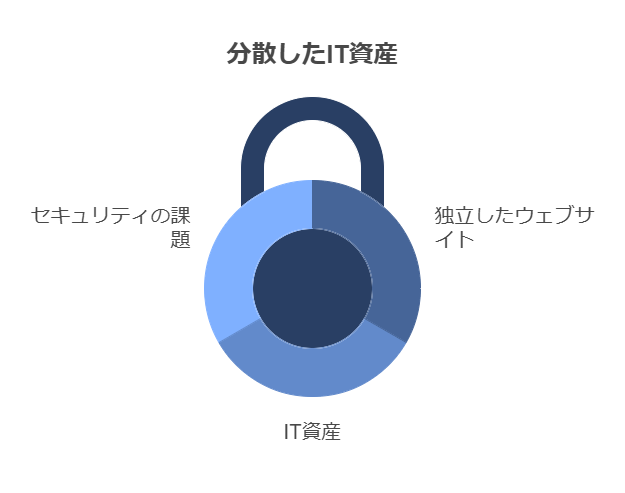

課題:分散するIT資産と全社的なセキュリティ対策の困難さ

多くの組織では、各部署が独自に立ち上げたWebサイトやIT資産が乱立しています。この状況では、全社的にこれらの資産を把握し、適切なセキュリティ対策を実施することが困難です。

サイバー攻撃者の多くは、攻撃対象を選定する際に、まずインターネットに公開されている情報や外部からアクセス可能なIT資産を調査します。これに基づき攻撃手法を検討し、脆弱性を突くことで侵入を試みます。したがって、組織内の公開IT資産を正確に把握し、定期的に脆弱性を評価する仕組みを構築することが、セキュリティ強化の第一歩となります。

しかし、以下のような状況が頻繁に見受けられます:

各部署が独自に立ち上げた多数のWebサイトやドメインの棚卸しが不十分。

大量のIT資産に対して、最新の状態を把握できていない。

分散する情報管理が原因で、全社的なセキュリティ戦略を実行できていない。

これらの状況は、サイバー攻撃やセキュリティ・インシデントのリスクを高める要因となっています。

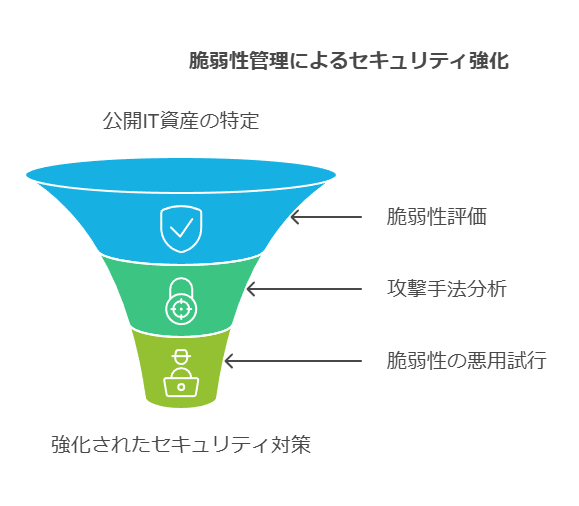

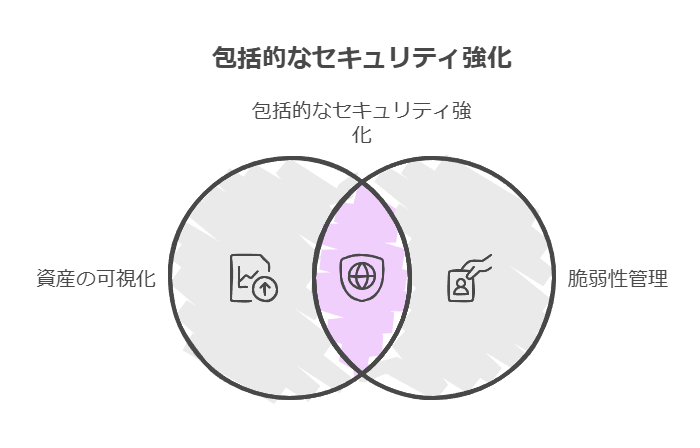

解決策:ASM(Attack Surface Management)の導入

こうした課題に対する解決策として、**ASM(Attack Surface Management)**の導入を提言します。ASMは、外部からアクセス可能なIT資産を可視化し、脆弱性を継続的に評価・管理するアプローチです。これにより、セキュリティを包括的かつ効率的に強化することが可能です。

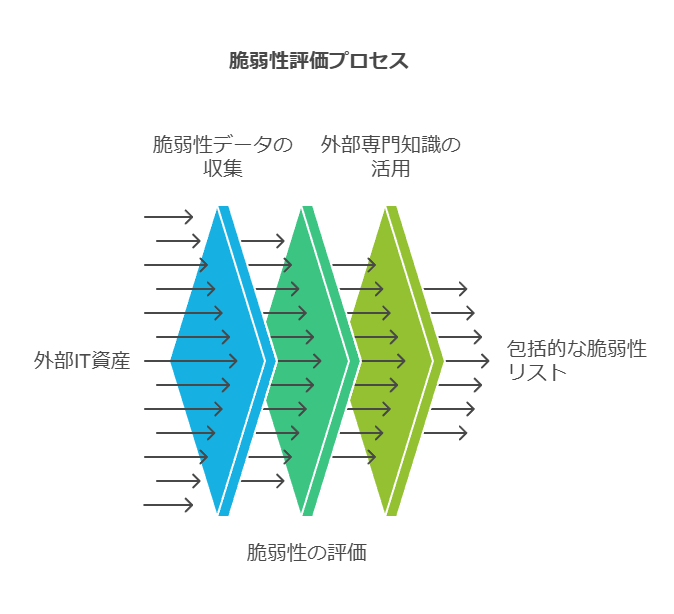

ASMによるセキュリティ強化の4ステップ

外部IT資産の特定と可視化

組織が保有するすべての外部公開IT資産(Webサイト、ドメイン、IPアドレス、APIなど)を網羅的に特定します。

特定された資産を一元的にリスト化し、どの部署が管理しているか明確にします。

脆弱性情報の収集と評価

公開資産に対して、既知の脆弱性や設定ミスを調査します。

必要に応じて外部のセキュリティ専門機関を活用し、最新の脆弱性データを収集します。

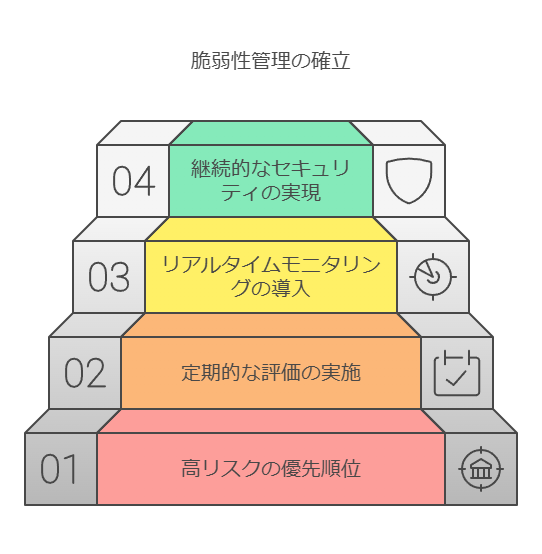

脆弱性管理プロセスの確立

リスクの高い脆弱性から優先的に修正を実施します。

定期的な評価とリアルタイムモニタリングを導入し、継続的なセキュリティ対策を実現します。

全社的なガバナンス強化

セキュリティ対応を全社レベルで標準化し、役割と責任を明確にします。

部署横断的な協力体制を構築し、セキュリティリスクの情報を迅速に共有します。

ASM導入のメリット

外部公開IT資産の一元管理

乱立するIT資産を一元管理することで、脆弱性への迅速な対応が可能になります。

診断コストと手間の最適化

膨大な資産に対する診断を効率化し、コストと人的リソースの負担を軽減します。

セキュリティリスクの可視化と低減

攻撃対象となり得る弱点を定期的に把握することで、リスクを最小限に抑えます。

最後に

「外部IT資産の管理が複雑化し、セキュリティ対応に課題を感じている」

そのような組織にとって、ASMは今後のセキュリティ戦略において必須の取り組みとなります。本提案を通じて、セキュリティリスク低減の第一歩を踏み出してください。

ASMの導入に関する具体的なコンサルティングや技術支援も承ります。

詳しい情報やご相談は、ぜひお問い合わせください。

定期的に実施される「セキュリティ診断」の課題と解決策

1. セキュリティ診断の現状とその限界 Webサイトやシステムの脆弱性を検知・対処するため、企業や組織では「セキュリティ診断」が広く行われています。従来の手法では、セキュリティ診断は年に1回程度の頻度や大きな機能リリースのタイミングで実施されることが一般的です。しかし、日々新たな脆弱性が発見される現状において、年に1回の診断では不十分だと感じるセキュリティチームも少なくありません。

2. 頻度を高める難しさと内製化の課題 セキュリティ診断の頻度を高めることが望ましい一方で、事前準備の手間や診断にかかる工数・コストが大きな障壁となっています。一部の企業では内製化を検討することもありますが、診断には高度な専門知識と技術が求められるため、これらのリソースを確保するには時間と費用がかかります。特に、事業部門でこれらのリソースを確保するのは難しく、全社のセキュリティチームに業務が集中し、運用負荷が増大してしまう結果、内製での継続的な診断を断念する企業も見られます。

3. 事業部門とセキュリティ診断の摩擦 さらに、事業部門側でセキュリティ診断自体に対する抵抗があるケースも少なくありません。セキュリティ診断では疑似的な攻撃を行うことがあるため、本番環境で実施するとユーザーに対して悪影響が出る可能性があります。これを避けるために検証環境で診断を行うのが一般的ですが、開発プロジェクトによっては検証環境と本番環境に差異が生じていることがあり、診断前に両環境を同期させる手間が発生します。

4. 事業部門の協力を得るための戦略 これらの課題を背景に、事業部門にセキュリティ診断の協力を求めても、その重要性を理解してもらえない場合や、反発が起こることがあります。これを解決するためには、まず事業部門がセキュリティ診断の重要性を理解し、共感できるようなコミュニケーションが必要です。また、診断の手間やリスクを最小限に抑えるツールやプロセスを導入することが効果的です。

5. データコンサルタントとしての提案 データコンサルタントとしては、まずセキュリティ診断の内製化を進めるためのリソース確保の支援や、外部の専門サービスとの連携を提案します。これにより、診断の頻度を高めつつ、事業部門や情シス部門の負荷を軽減できます。また、ASM(Attack Surface Management)ツールや、自動化されたセキュリティ診断ツールの導入を推奨し、診断プロセスを効率化することも重要です。さらに、セキュリティ診断の効果や必要性を経営層や事業部門に可視化することで、全社的な理解と協力を促進することが可能です。

まとめ 定期的なセキュリティ診断は、組織のサイバーセキュリティを強化する上で不可欠です。しかし、その実施には多くの課題が伴います。データコンサルタントとして、これらの課題を解決するための戦略的なアプローチを提案し、企業全体でのセキュリティ意識の向上と、効率的な診断プロセスの実現を支援します。

各部署が次々と立ち上げるWebサイトに潜む脆弱性リスクと対策

1. デジタル基盤の急速な拡大と脆弱性リスクの増加 デジタル技術の急速な普及に伴い、企業や組織がデジタル基盤を活用して事業を展開するケースが増えています。しかし、その一方で、サイバー攻撃の脅威が増加しており、特にクラウドサービスやホスティングサービスの普及により、インターネット上に容易にサービスを公開できるようになったことで、事業部門が主導して立ち上げたWebサイトや製品・サービスがセキュリティチームの監視外にあることが増えています。これらは企業や組織にとって新たなセキュリティリスクを生み出しています。

2. 継続的かつ負荷の少ないセキュリティ診断の必要性 事業部門が主導するWebサイトやサービスは、サイバー攻撃の対象になりやすく、その脆弱性が全社的なリスクに発展する可能性があります。このため、企業としては、事業部門やシステム運用部門に過度な負担をかけずに、効率的かつ継続的なセキュリティ診断を行う方法を確立することが重要です。

3. 脆弱性診断のベストプラクティスとASMツールの提案 脆弱性診断を実施する際に直面する課題には、組織全体の脆弱性情報の一元管理の欠如や、手間やコストの制約が挙げられます。これらの課題を解決し、事業部門に負担をかけずに、継続的かつ効果的なセキュリティ診断を実現するためには、「ASM(Attack Surface Management)」ツールの導入が有効です。ASMツールは、組織全体のIT資産に対する脆弱性情報を一元管理し、効果的な診断プロセスをサポートします。

4. セキュリティ診断の実施に向けたアプローチ ASMツールを活用することで、企業全体のセキュリティ強化を図ることが可能です。特に、「組織全体の脆弱性情報を一元管理できていない」、「手間やコストの観点で有効なセキュリティ診断が実施できていない」といった課題を抱える組織にとって、ASMツールは非常に有用な解決策となります。

まとめ データコンサルタントとして、企業や組織が直面するセキュリティリスクに対応するため、事業部門の手を止めずに継続的なセキュリティ診断を実施できる仕組みを提案します。ASMツールの導入により、脆弱性情報の一元管理と効率的な診断を実現し、全社的なセキュリティ強化に貢献します。

焦点を、IT資産管理とサイバーセキュリティに対する組織全体の戦略的なアプローチに置いています。

サイバー攻撃の増加とIT機器の脆弱性管理の重要性

近年、ランサムウェアをはじめとするサイバー攻撃の被害が急増しています。特に、攻撃者はターゲット企業の脆弱性を特定するために徹底的な偵察行為を行い、脆弱性や設定ミスが確認された企業に対して効率的に攻撃を仕掛けてきます。これは特に「IT機器の脆弱性」や「設定ミス」を突いた攻撃が多く、企業が直面する脅威はますます高度化しています。こうした背景から、企業が自社のIT資産を適切に管理することは、サイバーリスクを軽減するための第一歩として不可欠です。

増大するアタックサーフェースへの対応策としてのASM(Attack Surface Management)

今日の企業環境では、リモートワークやクラウドサービスの導入、Webサイト運営などにより、外部に公開されているIT資産の範囲が拡大し続けています。この拡大は攻撃対象範囲、いわゆる「アタックサーフェース」の増大を意味し、組織の脆弱性が外部に露出する機会も増加しています。

企業のIT資産が増大する一方で、これらを全て手作業で管理し、脆弱性診断を行うことは非現実的です。そこで、注目を集めているのが「ASM(Attack Surface Management)」です。ASMは、外部から見える企業のIT資産を一元的に可視化・管理し、脆弱性を検出するための包括的なソリューションです。

2023年5月、経済産業省は「ASM(Attack Surface Management)導入ガイダンス」を取りまとめ、企業が自組織のIT資産を把握し管理するための重要な指針を示しています。このガイダンスでは、セキュリティ診断におけるASMの活用が推奨されており、IT資産管理と脆弱性対策を一体化させることの重要性が強調されています。

ASM導入の具体的なステップと実施方法

データコンサルタントの視点から、企業がASMを効果的に導入するためには、以下の4つのステップを推奨します。

外部公開IT資産の全体把握

まず、外部に公開されている全てのIT資産を洗い出し、把握することが必要です。これにより、潜在的な脆弱性を特定しやすくなります。

脆弱性情報の一元管理

洗い出したIT資産に関する脆弱性情報を一元管理し、脆弱性が発生した場合に即座に対応できる体制を整えます。

リスク優先順位の設定

すべてのIT資産に脆弱性診断を実施することはコストや手間の観点で非現実的な場合もあります。そこで、リスクの高いIT資産に対して優先的に診断や対策を行います。

自動化されたモニタリングと更新

ASMツールを活用して、IT資産の状況を自動的にモニタリングし、脆弱性や設定ミスが発見された際に即時修正するプロセスを自動化します。

サイバー攻撃に対処するための包括的なIT資産管理

ランサムウェアなどのサイバー攻撃が増加する現代のビジネスにおいて、データは企業の生命線です。サイバー攻撃者は企業の脆弱性を巧みに突いて攻撃を仕掛けてきますが、適切なIT資産管理と脆弱性対策を実施することで、これらのリスクを大幅に軽減することができます。

ASMの導入は、企業が外部に公開しているIT資産の脆弱性を可視化し、管理するための効果的なソリューションです。セキュリティ強化を図る担当者は、このプロセスを通じて、攻撃対象を最小化し、サイバー脅威に対する耐性を強化することができます。

ここでは、具体的なセキュリティ対策としてASMを中心に据え、IT資産管理の重要性をデータコンサルタントの視点で強調しています。

増加するサイバー攻撃と拡大する「アタックサーフェース」への対応

デジタル環境の拡張とリスクの増大

デジタル技術の急速な普及に伴い、企業や組織はインターネット、クラウド、IoT(モノのインターネット)を活用したビジネス展開を進めています。ビッグデータやAI(人工知能)を活用する機会も増える一方で、これらのシステムに潜む脆弱性を狙うサイバー攻撃のリスクが高まっています。

現在、サイバー攻撃の対象となる領域、いわゆる「アタックサーフェース(攻撃対象範囲)」は拡大の一途をたどっています。特に、企業が管理しきれていない外部公開IT資産は、攻撃者にとって狙いやすいポイントとなっています。

攻撃者の手法とリスクの高まる未把握資産

攻撃者は、まずインターネット上に公開されている情報を収集し、標的となるシステムや脆弱性を特定します。特に、以下のような未把握資産は大きなリスクを抱えています。

事業部門が独自に立ち上げたWebサイトやサーバ

従業員が利用するクラウドサービス(シャドーIT)

子会社・グループ会社が運営するIT資産

これらのIT資産が適切に管理されていない場合、セキュリティ対策が不十分なまま外部に露出し、サイバー攻撃の入り口となる可能性が高まります。

外部公開IT資産の把握とリスク管理の重要性

組織のセキュリティを強化するためには、外部公開されているIT資産を特定し、定期的なリスク評価を行う仕組みの構築が不可欠です。特に、以下のような対応が求められます。

外部公開IT資産の可視化

継続的なIT資産の棚卸しを実施し、把握できていないシステムを特定する。

自社だけでなく、子会社・グループ会社も含めたIT資産管理を強化する。

リスクの評価と管理

脆弱性診断やペネトレーションテストを実施し、潜在的なリスクを評価する。

特に、過去に設定したが未更新のシステムや、不要となったIT資産を整理・統合する。

全社的なセキュリティ対策の実施

IT資産の適切な管理体制を確立し、情報システム部門だけでなく、各事業部門とも連携する。

セキュリティ教育を強化し、従業員の意識を向上させる。

データコンサルタントの視点からの提言

データ管理とリスクマネジメントの観点から、組織はIT資産の状況をリアルタイムに把握し、データドリブンなセキュリティ対策を講じる必要があります。

データ統合・分析の活用:外部公開IT資産のデータを一元管理し、アクセスログや変更履歴を可視化する。

自動化の導入:AIやRPAを活用し、脆弱性のスキャンやリスク評価を自動化する。

ガバナンス強化:データ管理ポリシーを整備し、全社的なIT資産の管理を標準化する。

適切なデータ管理と継続的なリスク評価を行うことで、サイバー攻撃のリスクを最小限に抑え、安全なデジタル環境を維持することが可能になります。

経産省も推奨「ASM(Attack Surface Management)」の導入

こうした背景を受け、2023年には経済産業省から

「ASM導入ガイダンス ~外部から把握できる情報を用いたIT資産管理~」 が公開され、企業のASM導入を支援する動きが強まっています。

このガイダンスでは、以下のような視点からASMの必要性と実践方法が整理されています:

外部公開資産の洗い出しと定期的なモニタリング

ツール・サービスの選定と活用方法

グループ企業・サプライチェーンを含めたガバナンスの考え方

実際の導入事例と課題への対応ポイント

ASM導入は4ステップで着実に実現可能

ASMを導入し、攻撃対象領域を可視化・管理するには、以下の4ステップが推奨されます:

IT資産の全体把握(アタックサーフェスの棚卸し)

外部公開されている全資産の一覧化を行い、「どこに何があるか」を明確にします。

リスク資産の特定と分類

セキュリティ強度や公開目的に応じて、優先度をつけたリスク評価を行います。

モニタリングとアラート設計

定期的な監視と通知体制を構築し、変化や異常を検知できる状態にします。

改善の継続と社内への定着

自動化ツールやガイドラインの整備を通じて、継続的な改善サイクルを実現します。

ASM導入

ASMの実践にあたっては、国産で扱いやすく、コストパフォーマンスに優れたツールの選定が重要です。

は以下のような特徴を備え、導入しやすい選択肢の一つです:

外部公開資産の自動スキャン

未把握資産の発見とリスクレポート

グループ会社資産の一元可視化

情報システム部門の運用負荷を最小化

実践的なノウハウを学べるウェビナーを開催中

テナブル社では、ASMの考え方や導入の実際を学べる無料ウェビナーを定期開催しています。

顧客事例やデモンストレーションを通じて、現場での適用方法を具体的に理解できる内容となっています。

対象者:

情シスやセキュリティ担当者

グループ企業を持つ経営企画・IT統括部門

顧客企業のASM導入支援を行うコンサルタントやベンダー

まとめ:ASM導入は「情報資産の安全管理の基本」

アタックサーフェスの管理は、企業のセキュリティ対策の「入り口」として最も重要な領域です。未把握資産の存在が、組織全体のリスクを高めることは避けられません。

だからこそ今、ASMによる全社的な可視化と管理体制の構築が求められています。

まずは、現状把握とリスク分析から始めてみませんか?

【1. 社会的背景とリスクの顕在化】

デジタル技術の急速な普及に伴い、多くの企業・組織はインターネットやクラウドサービス、IoT、AI、ビッグデータなどの先進的なテクノロジーを業務に取り入れ、ビジネスのデジタル化を推進しています。

一方で、こうしたIT資産の拡大に比例して「アタックサーフェース(攻撃対象領域)」も拡大しており、これがサイバー攻撃者の格好の標的となっています。

【2. 課題:IT資産の未把握がもたらすリスク】

攻撃者はまず、外部からアクセス可能なWebサイトやサーバ、クラウドサービスなどの公開情報を調査し、そこから攻撃対象を絞り込みます。

この際、特に問題となるのが「組織内で把握されていない外部公開IT資産」の存在です。

例えば:

事業部門が独自に立ち上げたWebシステム

子会社やグループ会社が保持するサーバやAPI

管理外のクラウドサービス利用(シャドーIT)

これらの未把握資産は、セキュリティ対策が不十分なまま外部に公開されており、サイバー攻撃の「入り口」として悪用されるリスクが高まっています。

【3. 解決策:ASM(アタックサーフェスマネジメント)の活用】

こうした課題に対し、組織が取るべき戦略的なアプローチが「ASM(Attack Surface Management)」です。ASMは、自社および関連組織の外部公開IT資産を網羅的に特定・可視化し、脆弱性の把握と対応を継続的に行うための仕組みです。

【4. 実行手段:ガイダンスと具体的ツール】

2023年、経済産業省は「ASM導入ガイダンス」を発表し、ASMの基本概念、導入ステップ、活用ツール、実践事例などを体系的に整理しました。

本ガイダンスでは、特に以下のようなニーズに応える内容が含まれています:

外部公開資産を全社横断で棚卸したい

子会社・グループ会社の管理体制を整備したい

脆弱性を可視化し、定期的な改善サイクルを回したい

また、国産のASMツール「ネットde診断 ASM」は、手軽に導入可能でありながら、網羅的な資産可視化とリスク評価を実現できるソリューションとして注目されています。

【5. 組織のセキュリティ対策を一歩前へ】

アタックサーフェースの拡大とともに、従来型の境界防御だけではもはや十分とは言えません。

全社的かつ継続的に外部IT資産を把握・管理するASMの導入は、今や「選択肢」ではなく「必須要件」となりつつあります。

本ガイダンスとツールを活用し、貴社のセキュリティ体制をアップデートしてみませんか?