目次

初期の改善: 論理的な流れとデータの活用に焦点を当てる

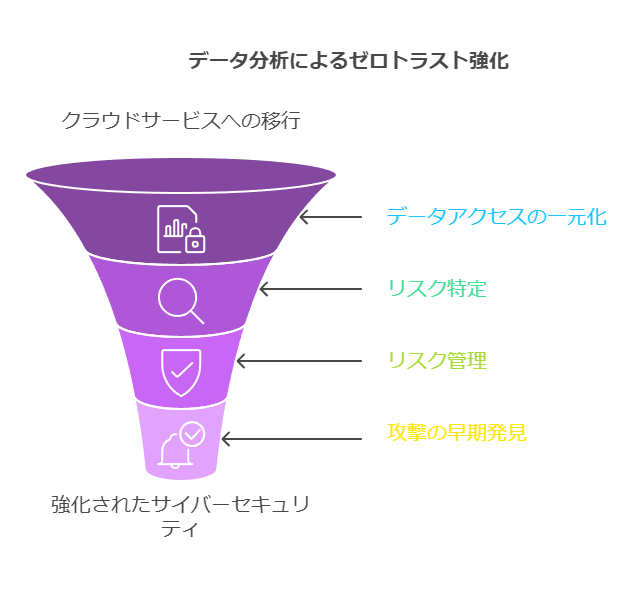

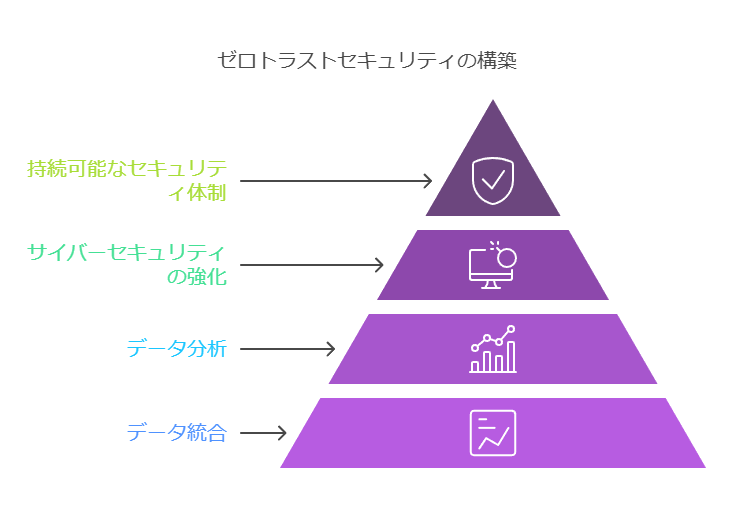

ゼロトラスト戦略の推進においては、SaaS、IaaS、PaaSなどのセキュアなクラウドサービスへの迅速な移行が不可欠です。特に、サイバーセキュリティに関連するデータへのアクセスの一元化を図り、リスクの特定および管理を効率化するためには、強力なデータ分析機能を導入する必要があります。データの統合とリアルタイム分析の能力が、攻撃の早期発見と対策強化に直結します。

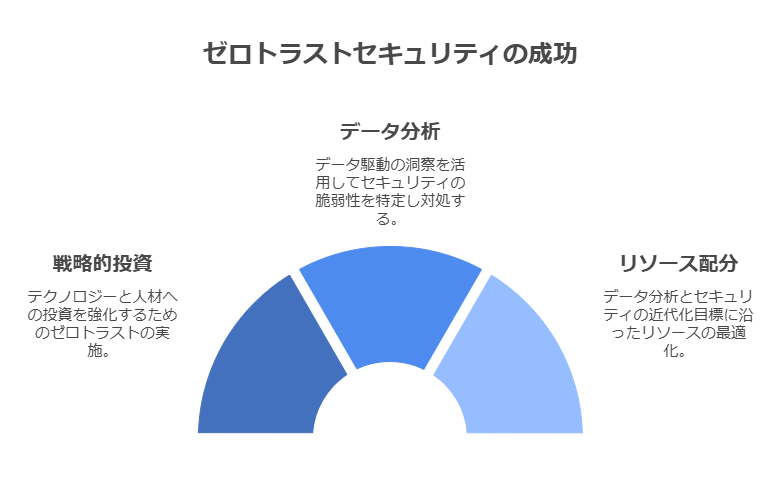

データの重要性と投資の視点を強調する

ゼロトラスト導入の成功には、テクノロジーと人材の双方への戦略的な投資が不可欠です。データ分析とセキュリティのモダナイゼーション目標に沿った適切なリソース配分を行うことで、組織全体のサイバーセキュリティ体制を強化し、持続可能な形でリスクに対処する基盤を築くことが求められます。

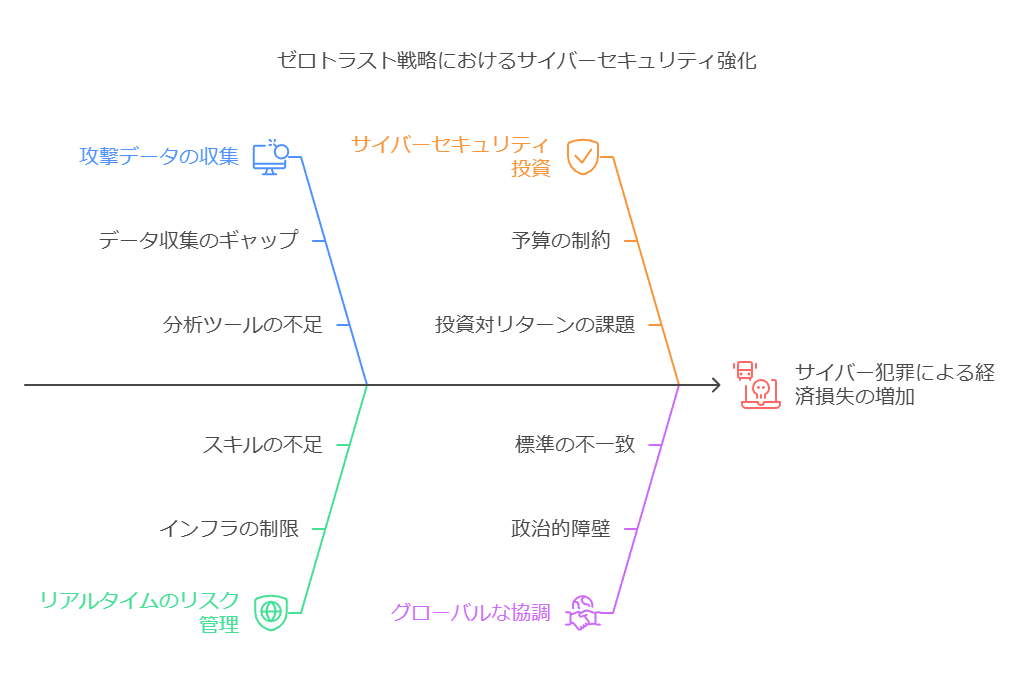

グローバルな課題認識とデータドリブンな対応

2025年までにサイバー犯罪による世界経済への損失が年間10.5兆ドルに達するとの予測を受け、大統領令はゼロトラスト戦略を世界規模のサイバーセキュリティ強化策として推奨しています。グローバルな企業においては、データに基づいたセキュリティ対策の強化が急務であり、特に攻撃データの収集・分析を基にしたリアルタイムなリスク管理が重要となります。

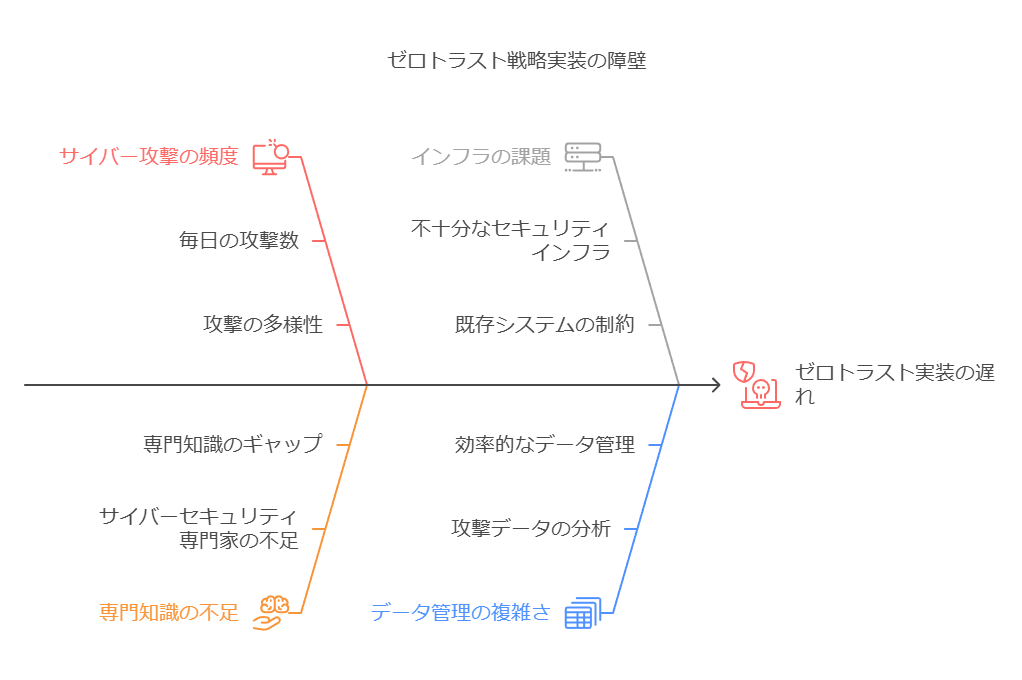

実装の障壁とデータ主導の課題解決

ゼロトラスト導入を妨げる主な障壁は、1日あたり約2000件のサイバー攻撃が発生する現状に対応するための社内の専門知識やインフラの不足にあります。多くの組織がゼロトラストのメリットを認識している一方、攻撃データの膨大さやその効率的な分析・管理が課題となっています。データ主導のソリューションを導入し、専門知識を強化することで、ゼロトラストの実装が加速すると考えられます。

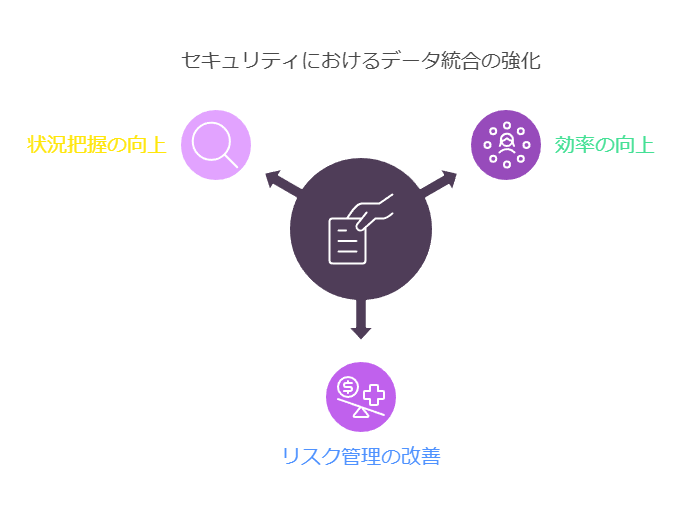

セキュリティチームの現状とデータ統合の重要性

セキュリティチームは、複雑なIT環境(データセンター、クラウド、エッジ拠点、データサイロなど)で頻発するサイバー攻撃に対応する日々に追われています。この結果、膨大なデータに対処しきれず、適切なツールやプラットフォームの不足が組織全体の状況把握を困難にしています。データ統合と可視化を強化することで、セキュリティチームの効率が向上し、より的確なリスク管理が可能になります。

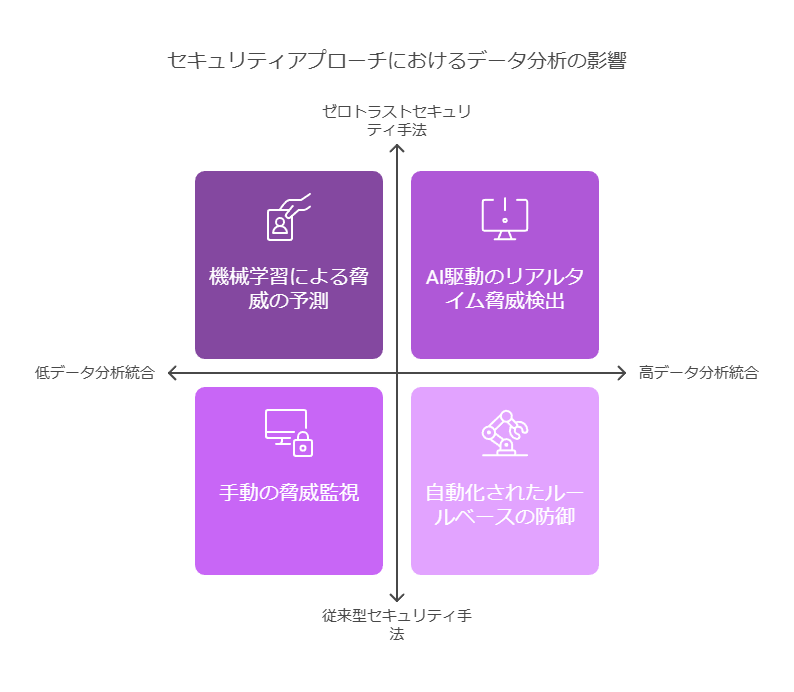

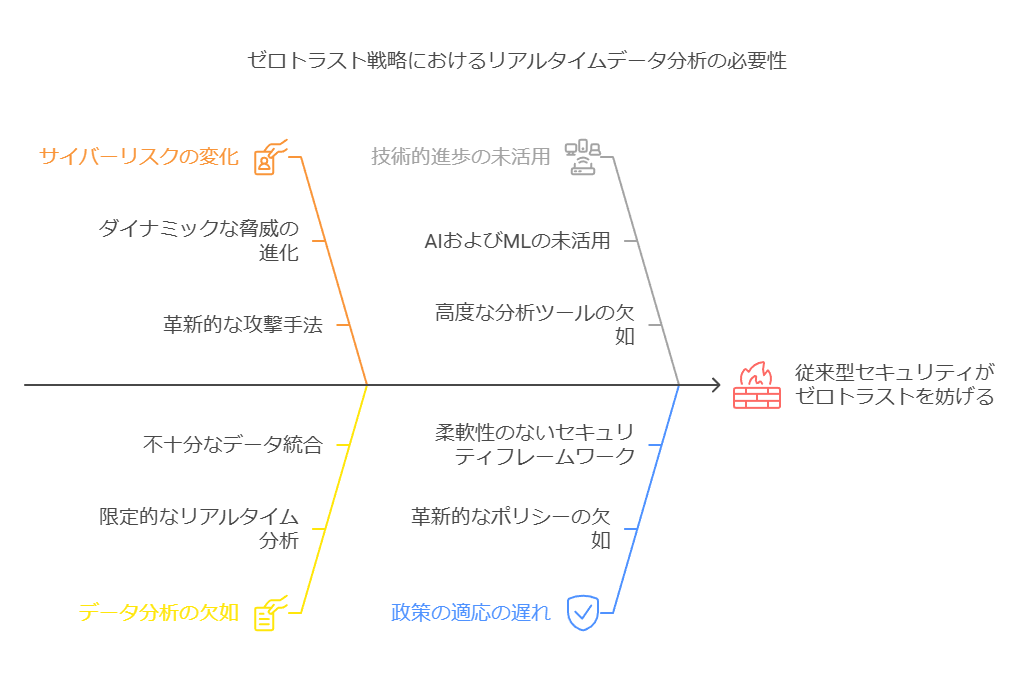

従来型セキュリティの限界とデータ分析の必要性

従来型のセキュリティアプローチは、サイバーリスクのダイナミックな変化に対応できず、ゼロトラスト導入の足かせとなっています。これを克服するためには、リアルタイムでのデータ分析を中心にしたアプローチが必要であり、特に機械学習やAIを活用した高度な分析ツールが、攻撃の早期検出や防止に役立ちます。

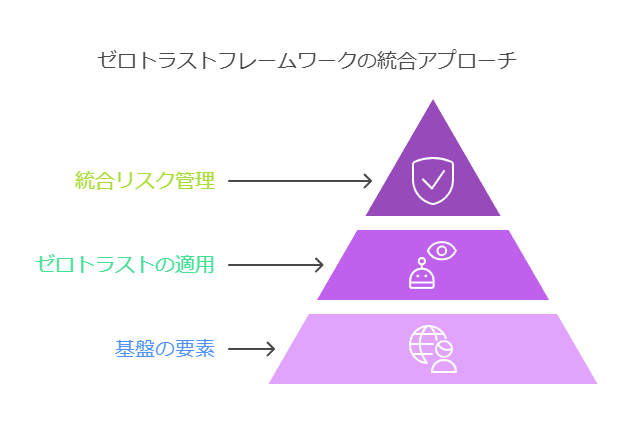

ゼロトラストの定義を明確化し、データ駆動の視点を導入

ゼロトラストはネットワークだけに留まらず、企業のテクノロジースタック全体に適用されるべきフレームワークです。これは、データ、アプリケーション、人材、インフラ、オペレーティングシステムといったすべての要素に対してゼロトラストを適用し、統合的なリスク管理を可能にします。特にデータへのアクセスや使用に関するポリシーを強化することで、より高度なセキュリティ体制を実現します。

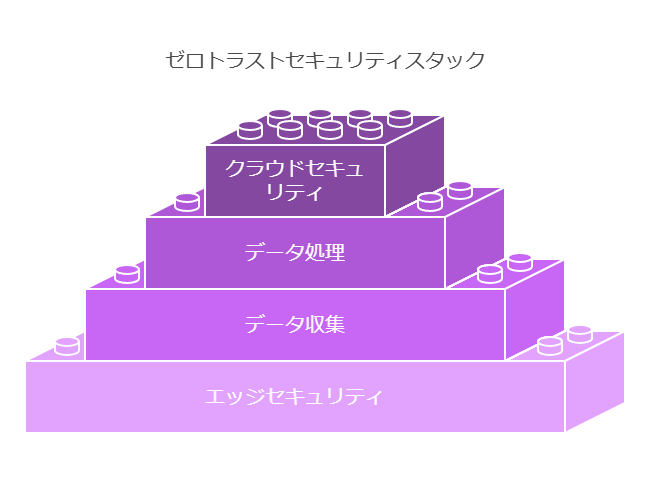

テクノロジースタック全体のアプローチとデータの役割

HPEは、ゼロトラストに対応した統合的なITスタックを提供します。このスタックは、エッジからクラウドまでを網羅し、各レイヤーに適切なゼロトラストポリシーを適用します。データの収集、処理、分析がリアルタイムで行われ、セキュリティエキスパートが各層のリスクを動的に管理することを可能にします。これにより、企業全体でセキュリティリスクを最小限に抑え、迅速な意思決定をサポートします。

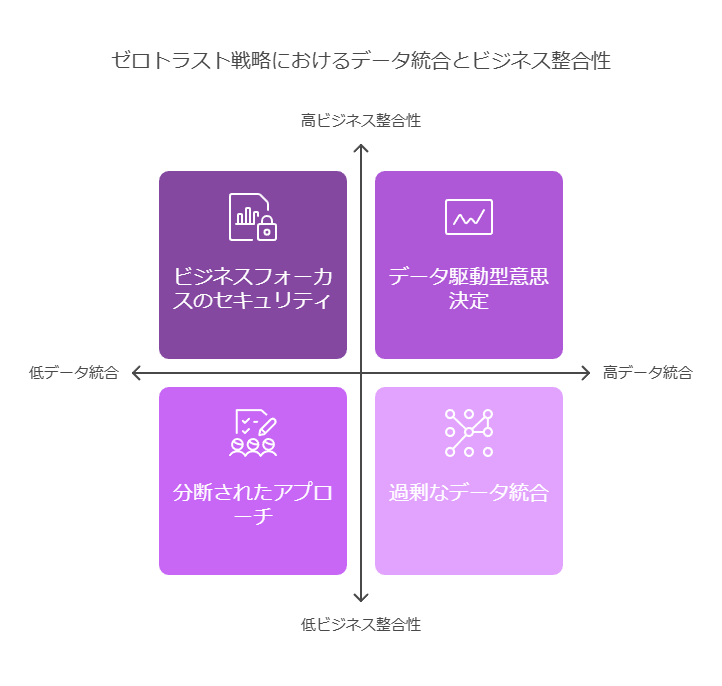

ビジネス主導のアプローチにデータドリブンな要素を追加

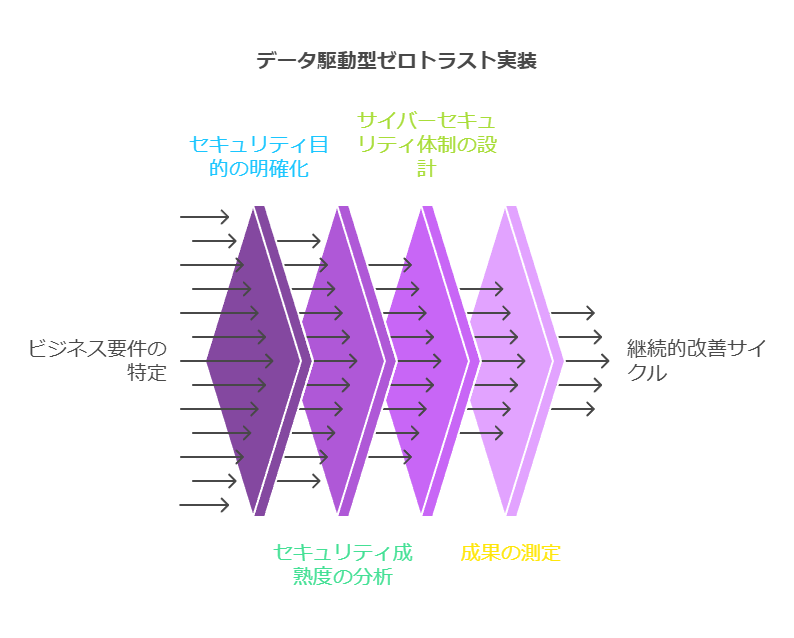

ゼロトラストフレームワークの成功は、ビジネス主導のアプローチとデータドリブンな戦略が不可欠です。ビジネス要件に基づき、ゼロトラストを導入する目的をデータに基づいて明確化し、現状のセキュリティ成熟度を分析した上で、最適なサイバーセキュリティ体制を設計します。データを活用して、導入後の成果を測定し、継続的な改善サイクルを構築することが成功への鍵となります。

セキュリティチームとビジネスチームの連携をデータで強化

ビジネス主導のゼロトラスト戦略には、セキュリティチームとビジネスチームの密な連携が不可欠です。セキュリティチームは、ビジネスチームの活動や目標をデータを通じて正確に把握し、それに基づいたアーキテクチャを設計します。これにより、ビジネス上の目標達成を支援するだけでなく、セキュリティリスクを最小限に抑えることができます。データの共有と可視化が、このプロセスをスムーズに進めるための重要な要素です。

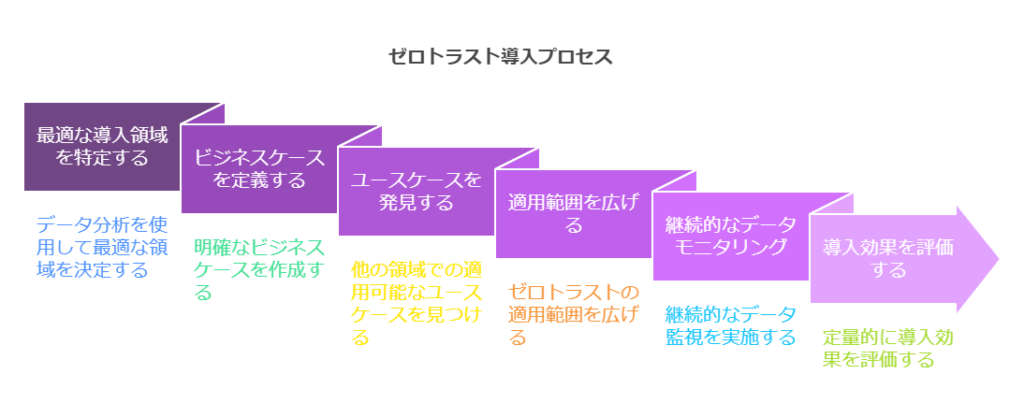

ゼロトラスト導入の具体的プロセスとデータの役割

ゼロトラストの導入を成功させるための第一歩は、データに基づいて最適な導入領域を特定し、明確なビジネスケースを定義することです。その後、組織内の他の領域にもゼロトラストが適用できるユースケースをデータ分析を通じて発見し、適用範囲を広げていきます。このプロセスでは、継続的なデータモニタリングが重要な役割を果たし、導入効果を定量的に評価することが可能です。

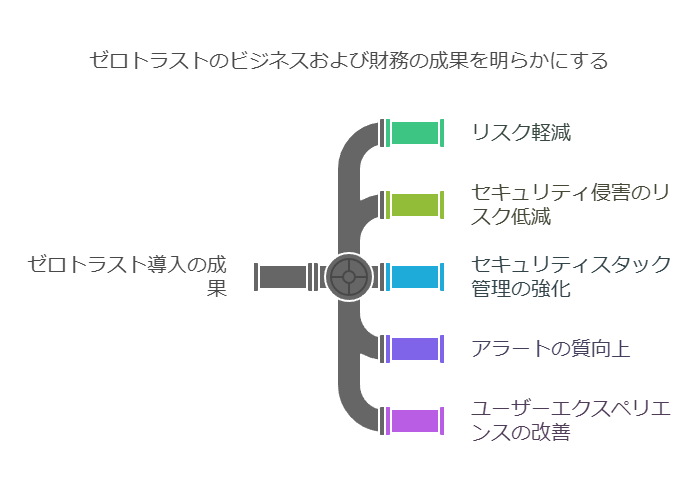

ビジネスおよび財務面でのメリットの可視化

ゼロトラスト導入によるビジネスおよび財務面でのメリットは、データに基づいた成果の可視化によって明確化されます。具体的には、組織全体のリスク軽減、セキュリティ侵害のリスク低減、セキュリティスタックの管理強化、アラートの質向上、およびユーザーエクスペリエンスの改善などが挙げられます。これらの指標は、導入後のパフォーマンスデータを活用して定量的に測定され、継続的な改善の指針として利用されます。

このように、データコンサルタントの視点でゼロトラスト導入の成功をデータ活用に基づいた戦略と関連付けて強調し、企業の意思決定やリスク管理にデータがいかに重要な役割を果たすかを示しました。

データコンサルタントの視点で、以下の内容をデータ駆動型アプローチに焦点を当て、組織がデータを活用してゼロトラストフレームワークを導入する際の課題解決を強調しました。

1. データ駆動型のゼロトラスト導入と複雑なセキュリティソリューションの統合

多くの組織は、ゼロトラストフレームワークの実装に向け、セキュリティ脅威に対するデータ駆動型のアプローチが求められる中、膨大なセキュリティソリューションの選定と統合に圧倒されています。これらの課題に対処するためには、セキュリティソリューション間で生成されるデータを効果的に分析し、最適なソリューションを導入することが鍵となります。

2. 規制対応とスキルの確保におけるデータの重要性

規制対応の複雑さが増す中で、データの可視性を確保しながら、ゼロトラストを実装するための専門知識が不可欠です。組織内外から得られるデータを効果的に活用することで、規制対応をリアルタイムで行い、スキルギャップを埋めることができます。

3. マネージドサービスによるデータ駆動型のセキュリティガバナンス

HPEの専門知識を活かしたマネージドサービスは、データ駆動型のセキュリティガバナンスを提供し、インフラストラクチャ、アプリケーション、データを統合的に保護します。リアルタイムで収集・分析されるセキュリティデータに基づき、ガバナンスを最適化し、効率的なリスク管理を実現します。

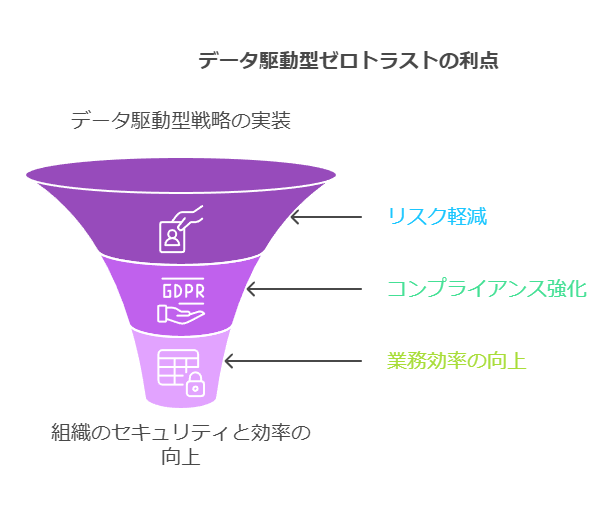

4. ゼロトラスト導入によるコンプライアンス強化とリスク軽減

ゼロトラストアプローチのデータ分析を活用した導入と最適化により、規制やコンプライアンスの変化に即座に対応可能となります。マルチクラウド環境から生成されるデータを基に、リスクを迅速に特定し、セキュリティリスクの軽減とコンプライアンスの強化を実現します。

5. IDベースのポリシーとデータ活用によるセキュリティ基盤の強化

データインフラストラクチャセキュリティでは、ユーザーおよびデバイスのIDに基づいたデータドリブンなITアクセスポリシーを定義し、ゼロトラストおよびSASEフレームワークの基盤を強化します。ネットワークトラフィックをマイクロセグメンテーションし、データ分析により役割ごとに必要なITリソースへのアクセスを動的に管理します。

6. ユースケース設計からデータ活用によるセキュリティ管理

ユースケース設計の段階からデータ活用を組み込むことで、データセンター、クラウド、エッジ環境のいずれにおいても、リアルタイムなデータに基づいたセキュリティ管理が可能となります。データに最も近い場所でセキュリティポリシーを動的に適用し、迅速かつ精度の高いセキュリティ管理を実現します。

7. データ活用による組織リスクの軽減と境界防御

環境全体から収集されたデータを活用して、組織的なリスクを定量的に評価・軽減します。また、データ分析に基づいてより強固な境界防御を実装することで、複雑なマルウェアの脅威を未然に防止し、セキュリティ侵害リスクを大幅に低減します。

8. 透明性のあるデータ駆動型のセキュリティと業務の効率化

データ駆動型のセキュリティ管理により、ユーザーに透明性を確保しつつ、業務フローに影響を与えないセキュリティを実現します。従業員は、システムのセキュリティレベルが常に最適化されているという安心感を持ち、業務に集中することができます。

9. 継続的な監視とデータ分析によるコンプライアンスの最適化

データ分析を用いた継続的な監視と検査により、コンプライアンス範囲を効率化・最適化します。データに基づくゼロトラストの成熟したアプローチが、コンプライアンス規制にも迅速に対応し、持続的なセキュリティと規制対応の改善をもたらします。

これにより、ゼロトラストフレームワークの導入においてデータの活用がいかに重要であるかを強調し、セキュリティとコンプライアンスにおけるデータ駆動型のアプローチの利点を明確にしました。組織は、データを活用することで、リスク軽減、コンプライアンス強化、業務効率化を実現できることが伝わる内容となっています。

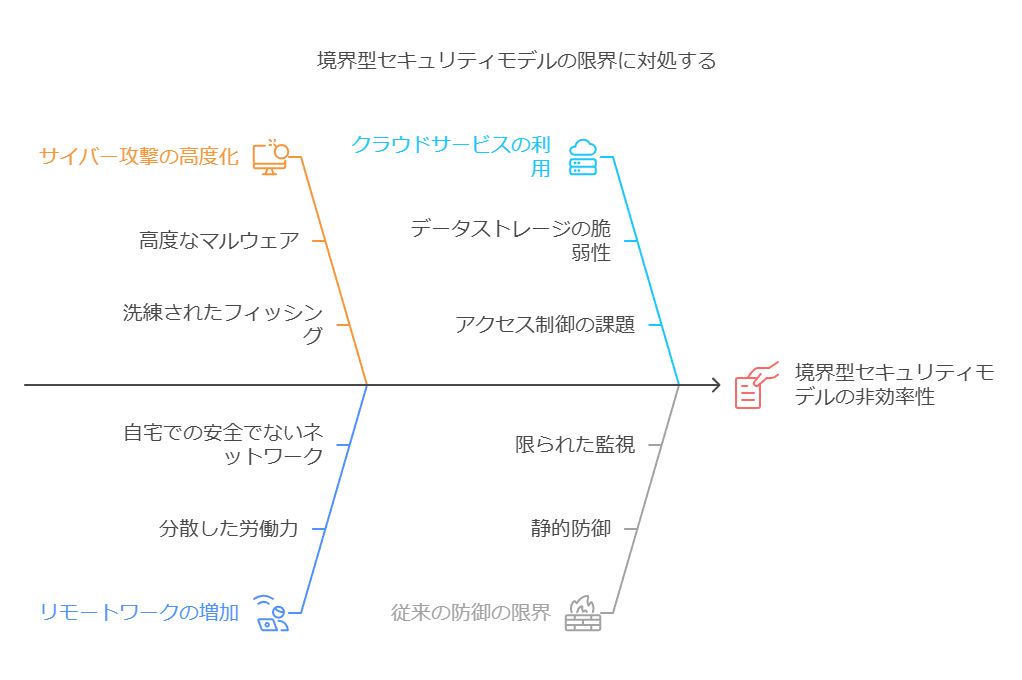

境界型セキュリティモデルの限界とゼロトラストへの移行

サイバー攻撃の高度化により、従来の「境界型セキュリティモデル」では企業の安全を完全には守りきれない状況が生まれています。リモートワークやクラウドサービスの利用が急速に拡大する中で、その脆弱性を突く攻撃が増加し、事業継続を脅かすリスクが高まっています。ファイアウォールやVPNを中心とした境界型セキュリティだけでは、企業の防御力が不十分となり、信頼できるセキュリティモデルとして「ゼロトラスト」が急速に注目されています。このゼロトラストモデルは、あらゆるトラフィックやアクセスを信頼せず、常に検証を行うことで、ネットワーク環境のセキュリティを強化することを目的としています。

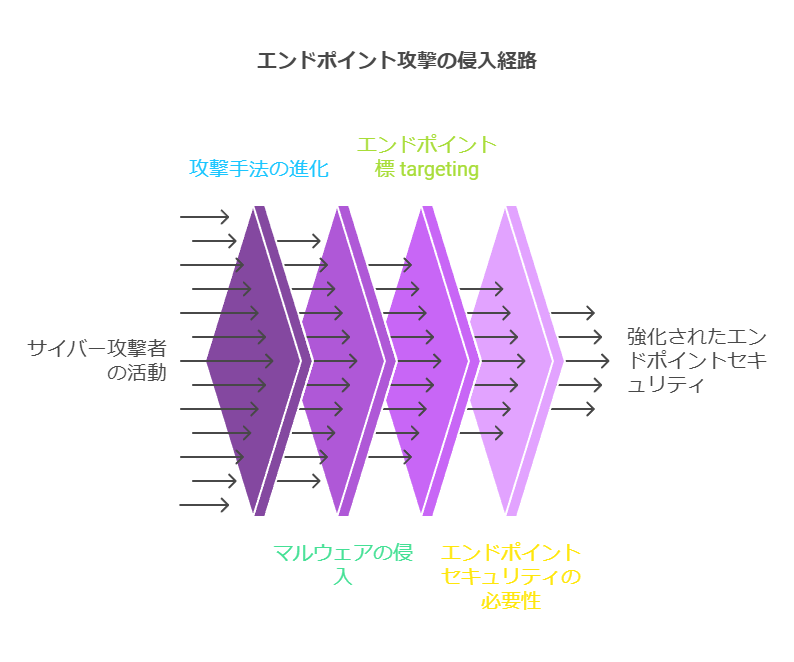

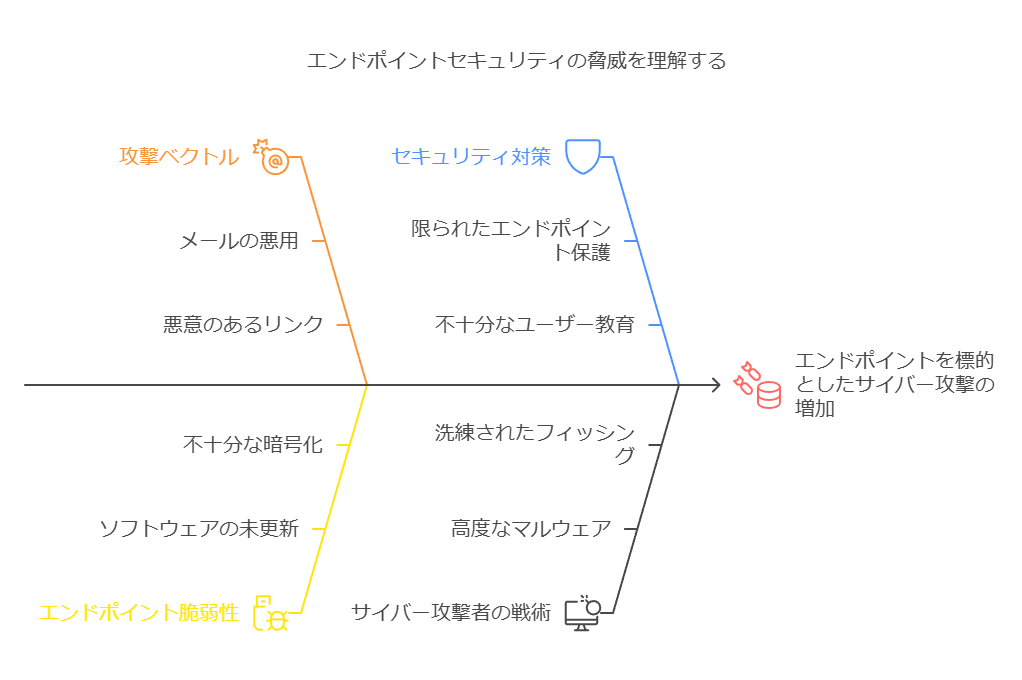

エンドポイントを狙う多様化・高度化する攻撃

サイバー攻撃者は、特にエンドポイントを標的とした攻撃手法を高度化させています。マルウェアの侵入経路として依然として「メール」が主要な手段であり、悪意のある添付ファイルやリンクを通じて、PCやサーバ、スマートフォン、タブレットなどのエンドポイントが攻撃の発端となるケースが多く見受けられます。このような状況下では、ネットワーク上のセキュリティ対策に加え、エンドポイントそのものや、端末に保存された情報を守る「エンドポイント・セキュリティ対策」の強化が不可欠です。

既存のエンドポイント・セキュリティが抱える課題と新たな対策の必要性

働き方の多様化により、Webアプリケーションやクラウドサービスの利用が拡大している一方で、エンドポイントを狙う攻撃はますます高度化し、従来のエンドポイント・セキュリティ対策では、これらの攻撃を防ぐことが困難になっています。企業が今後も安全に業務を続けるためには、従来のセキュリティ対策を超える、新たなエンドポイント・セキュリティ戦略の導入が求められています。

ここでは、境界型セキュリティの限界を示しつつ、ゼロトラストモデルへの移行の必要性を強調しています。また、エンドポイントを狙う攻撃の高度化を背景に、従来のエンドポイント・セキュリティでは不十分であることを指摘し、新たな対策の必要性を訴えています。

データコンサルタントの視点で、ZTNA(ゼロトラストネットワークアクセス)技術をデータの視点から改良し、技術導入のメリットとビジネス価値を明確に伝えました。

1. ZTNA技術の特徴に対するデータ駆動型の視点

ZTNA技術の主要な機能は、データの流れとセキュリティ可視化を最適化する点で特に注目すべきです。まず、従来のネットワークセグメンテーションに代わり、データに基づくマイクロセグメンテーションを採用することで、アプリケーションやデータへのアクセスをきめ細かく管理します。また、ZTNAは、ネットワークに依存せずに直接アプリケーションにアクセスするため、不要なネットワークトラフィックを削減し、リアルタイムでのデータ分析が容易になります。

データ視点のポイント:

インサイドアウト接続によるアプリケーションの隠蔽は、セキュリティ侵害のリスクを大幅に軽減し、データ漏洩リスクの早期発見を可能にします。

未知のアプリケーションのエンタイトルメント検出機能により、データベース内のアプリケーションリソースを効率的に保護し、IDベースのアクセス管理を通じて認証情報をリアルタイムに追跡します。

2. ZTNAと他のテクノロジーの統合によるデータ管理の強化

ZTNAは、Zscaler Internet Accessなどのテクノロジーと連携することで、アウトバウンドトラフィックの詳細なデータ分析を可能にし、異常なアクティビティの可視化やボットネットの検知、データ紛失防止を強化します。これにより、企業のデータ資産全体にわたる包括的なセキュリティ可視化が可能となり、プライベートおよび外部アプリケーションへのアクセスをリアルタイムで監視・制御できます。

データ視点のポイント:

アウトバウンドトラフィックに関するデータを継続的に監視・分析することで、潜在的な脅威を早期に検出し、対策を自動化します。

データ紛失の防止機能により、重要な企業データの流出リスクを最小限に抑え、法令遵守のデータ管理基盤を強化します。

3. ZTNAの認証プロセスとデータ駆動型アクセス管理

ZTNAの接続は、まずユーザとデバイスのデータ認証に基づき行われ、セキュリティを強化します。信頼できるブローカーを通じてユーザのIDが確認され、そのデータに基づき利用可能なアプリケーションの一覧が提供されます。このプロセスは、リアルタイムのデータ認証により、不正アクセスを防止し、最適なセキュリティレベルを維持します。

データ視点のポイント:

データ駆動型の認証により、ユーザとデバイスのID情報をリアルタイムに検証し、動的にアクセス権を管理します。

利用可能なアプリケーションのデータに基づき、アクセス制御が即時に調整されるため、セキュリティの柔軟性が向上します。

4. ZTNAの導入理由におけるデータと効率性

ZTNAテクノロジーを導入する理由の一つに、データ処理の効率性が挙げられます。従来のVPNは接続スピードが遅く、特にマルチクラウド環境へのアクセス時にデータ処理の遅延が生じることが多くあります。ZTNAは、リアルタイムでのデータ処理とアクセスを可能にし、シームレスかつ高速なユーザエクスペリエンスを提供します。

データ視点のポイント:

ZTNAはクラウドを介した接続により、データの遅延を最小限に抑え、リアルタイムのデータ処理を最適化します。

マイクロセグメンテーションにより、ネットワーク全体に対してデータのアクセス権を最小限にし、セキュリティとパフォーマンスを向上させます。

5. マイクロセグメンテーションによるデータとセキュリティの最適化

ZTNAは、アプリケーションインスタンスのレベルでのマイクロセグメンテーションを実現し、データを細かく管理することで、セキュリティを強化します。ユーザは広範なネットワークセグメントを経由する必要がなく、マルウェア拡散のリスクをデータ駆動型で抑制します。

データ視点のポイント:

マイクロセグメンテーションにより、各アプリケーションインスタンスのデータフローを独立して管理し、攻撃の拡大をデータレベルで抑制します。

アプリケーションごとのデータアクセス権をリアルタイムで管理し、脅威の動的対応を実現します。

これにより、ZTNAの技術的利点がデータ活用と密接に結びついていることを明確にし、リアルタイムデータの分析やセキュリティ強化がいかにZTNA導入を後押しするかを示しました。組織は、データを中心にZTNAを導入することで、効率性の向上とセキュリティの強化が期待できます。

セキュアなサプライチェーンとデータ主導のゼロトラストアプローチ

サプライチェーン全体にわたるデータドリブンなセキュリティ管理は、ゼロトラスト対応のクラウドネイティブビルディングブロックを提供します。このデータ主導のアプローチにより、サプライチェーンの各段階でリアルタイムなセキュリティモニタリングが可能となり、潜在的なリスクを早期に特定・対処します。

ゼロトラスト確認のデータ駆動型初回起動プロセス

サプライチェーンでは、製造からデリバリに至るまでの各工程で、ゼロトラストの原則に基づき、データを活用した初回起動時の確認プロセスを実施しています。ネットワーク接続前にすべてのデバイスが完全性を検証されることで、製造時点からリアルタイムでデータに基づいたセキュリティチェックを行い、リスクを低減します。

インフラストラクチャのライフサイクル管理におけるデータの役割

ゼロトラスト対応アーキテクチャーを実現するために、インフラストラクチャライフサイクルの各段階でデータを活用した完全性検証とリスク管理を導入しています。これにより、インフラ全体のセキュリティ基盤が強化され、信頼性の高いシステムを構築します。

データ活用によるセキュリティ基盤の強化

データドリブンなゼロトラストアーキテクチャーのセキュリティ基盤を構築し、信頼性の高い状態を維持するインフラを開発します。データ分析を用いてリアルタイムでシステムの健全性をモニタリングし、潜在的な脅威を事前に検知します。

データを活用したリスク管理とコンプライアンス保証

リスク管理のプロセス全体で、データ駆動型のアプローチを活用し、リスクの特定、管理、制御を一元化します。これにより、サプライチェーン全体のコンプライアンスを確保し、データに基づいた保証活動を支援します。

セキュアなソフトウェア開発フレームワークとデータ管理

セキュアなソフトウェア開発フレームワークにおいては、開発プロセス全体でデータを一元的に管理し、コードの健全性や潜在的脆弱性をリアルタイムでモニタリングします。これにより、セキュリティリスクを早期に検出し、迅速に対処することが可能となります。

サプライチェーン全体のセキュリティとデータ統合による競争力強化

製品設計、調達、加工に至るすべての段階でデータを統合し、セキュリティを強化しています。さらに、クラウドサービスまでセキュリティを拡張することで、サプライチェーン全体をデータ主導で管理し、競争力の向上に貢献します。この包括的なデータ駆動型アプローチにより、セキュリティとビジネス価値の両立を実現します。

リスクベースのセキュリティ監査とデータトレーサビリティの強化

リスクベースのセキュリティ監査とデータに基づいたプログラム監視を実施し、サプライチェーン全体のコンプライアンスを確保しています。電子部品の検査やコンポーネントのトレーサビリティも、データ駆動型のプロセスで管理され、資材の流れをリアルタイムで追跡可能にすることで、サプライチェーン全体の透明性と信頼性を向上させています。

アメリカ国家運輸安全委員会(NTSB)は、ゼットスケーラーのケーススタディで、過去のリモート接続に関する課題を明らかにしました。VPNやTIC(Trusted Internet Connection)を通じたリモートアクセスは、各サーバーやアプリケーションへの接続が複雑で、クラウド間の移動も容易ではありませんでした。その結果、NTSBの調査員は作業効率が低下し、業務中にストレスを感じていました。

データコンサルタントの視点での付加価値

この課題は、従来のネットワークアーキテクチャでは複雑な手動操作が求められ、マルチクラウド環境における柔軟性と効率が欠如していたことを示しています。そこで、Zero Trust Network Access(ZTNA)によるアプローチが解決策として注目されています。

マルチクラウドへのセキュアアクセス

現在、企業の約半数が複数のパブリッククラウドサービスを利用し、プライベートアプリケーションを実行しています。ZTNAサービスを導入することで、信頼できるブローカーがすべてのクラウドアクセスを一元的に管理し、セキュリティを確保できます。この統一されたセキュリティ基盤により、パブリッククラウドへのスムーズな移行が可能となり、すべてのクラウドプラットフォームで一貫したユーザー体験が提供されます。

業務効率の向上とデータセキュリティの強化

ZTNAによって企業は、一元的なセキュリティフレームワークを確立し、クラウド環境全体での統一されたアクセス管理が可能になります。これにより、生産性が最大化され、業務効率が向上します。さらに、フレームワークを無視したアクセスや不正行為の検知が容易となり、リスクの軽減にも寄与します。

セキュアなパートナーアクセス

サードパーティ(ビジネスパートナー、下請け業者、フランチャイズなど)によるアクセスは、多くのビジネスにおいて不可欠ですが、リスクを伴います。実際、セキュリティ侵害の多くがサードパーティ経由で発生しています。ZTNAサービスを利用することで、管理されていないデバイスによるアクセスでも安全性を確保し、過剰なアクセス権限によるリスクを最小限に抑えることができます。これにより、企業はサードパーティが必要な業務を遂行できるよう支援しつつ、セキュリティを高めることが可能です。

データコンサルタントとしての推奨事項

データコンサルタントとして、企業がZTNAサービスを導入する際には、以下のポイントを考慮することを推奨します。

一元的なクラウドアクセス管理:ZTNAを用いて、マルチクラウド環境における一貫したセキュリティポリシーを確立し、運用コストを削減します。

セキュリティリスクの最小化:サードパーティのアクセス権限を細かく管理し、必要最低限のアクセスのみ許可することで、侵害リスクを低減。

可視化と自動化の強化:ZTNAを活用し、シャドーITや不正アクセスを自動的に検出・除去することで、セキュリティ態勢を改善。

最終的な結論

ZTNAの導入により、企業は複雑なマルチクラウド環境でもセキュリティと効率性を両立させることが可能です。サードパーティのアクセス管理を含め、セキュアな接続環境を構築することで、ビジネスの目的達成を支援し、同時にリスクを最小限に抑えます。

クラウドベースのゼロトラストネットワーキングによる解決策の展望

従来の固定的なセキュリティアーキテクチャから、クラウドを活用した柔軟なゼロトラストネットワーキングへ移行する際には、理論的な枠組みと実践的な運用方法の両方で大きな変革が求められます。この移行は単に技術的な変化だけでなく、企業のセキュリティ戦略そのものに対する考え方の再構築を意味します。

データコンサルタント視点の移行ポイント:

柔軟なアーキテクチャの必要性 従来の境界ベースのペリメーターセキュリティでは、特定のネットワーク内での制御を前提としていましたが、クラウドベースのアーキテクチャにおいては、制御ポイントが分散され、かつ複数存在します。このため、従来型の固定的なアプローチでは、ビジネスニーズのスピードや分散化したリソースに対応しきれません。クラウドでは、リアルタイムに応じたポリシー変更や管理の効率化が求められ、そのためにはゼロトラストの導入が不可欠です。

セキュリティのクラウド移行による運用効率の向上 ホスティング型や管理型のアプライアンスベースのセキュリティ管理は、オンプレミスを中心とした古い方法論に基づいており、データ量やリソース分散に対して迅速な対応が難しくなります。クラウド移行によって、セキュリティはサービスとして提供され、迅速に更新や拡張が可能になります。この変革は、以下の利点をもたらします。

グローバル展開と一元管理

クラウド上のセキュリティは、1つの管理ポイントから全社的に統一ポリシーを適用でき、必要に応じて即座にグローバルに変更が反映されます。これにより、セキュリティの運用が大幅に効率化され、管理の複雑さが削減されます。

ハードウェア依存からの脱却

従来の物理的なハードウェア管理から、クラウドベースのセキュリティへ移行することで、ハードウェアの更新作業が不要になり、運用コストが低減されます。また、アップデートやセキュリティ強化がスピードアップされ、ビジネスの進化に迅速に対応可能です。

ユーザエクスペリエンスの向上

ゼロトラストネットワークアクセス技術を導入することで、バックホール方式(企業データセンター経由の接続)に依存しないアクセスが可能になります。これにより、ユーザーのアプリケーションアクセスのスピードが向上し、エクスペリエンスが向上します。

ゼロトラストアーキテクチャの優位性 ゼロトラストモデルにおけるすべてのアプリケーションアクセスは、信頼できるブローカーを介して行われ、このブローカーが単一の制御点として機能します。このアプローチにより、セキュリティの可視性が大幅に向上し、リスクをリアルタイムで監視、対応できる環境が整います。

セキュリティのコスト削減 クラウドベースのセキュリティソリューションにより、設備投資や運用コストの削減が可能です。オンプレミスのハードウェアやソフトウェアの管理コストが大幅に削減され、また新たな技術の導入や構成変更もスピードアップするため、リスク対応力も向上します。

クラウドセキュリティ移行の必然性

アプリケーションがクラウドに移行したように、セキュリティも同様の理由でクラウドに移行する必要があります。クラウドベースのセキュリティは、柔軟かつスケーラブルで、今日の分散化した業務環境に即応するための鍵となります。

データコンサルタントとしての結論

データ主導のアプローチに基づき、クラウドベースのゼロトラストアーキテクチャへの移行は、企業のセキュリティ戦略を強化し、ビジネスのスピードと柔軟性に対応するための最適な手段です。これにより、従来型のセキュリティソリューションが抱える課題を解決し、セキュリティリスクを低減することが可能です。

攻撃対象領域の拡大とゼロトラストの必要性

組織がビジネスプロセスを進化させるに従い、攻撃対象領域が広がり、新たな脅威が日々発生しています。これに対応するため、ゼロトラストアプローチが重要性を増しています。ゼロトラストは、一度限りの導入ではなく、継続的に進化するセキュリティ戦略であり、企業のデータ保護と脅威に対する柔軟性を向上させます。特に、サイバーセキュリティ計画の策定やマネジメントに関わる複数のステークホルダーが協力し、戦略的に取り組むことが重要です。

データコンサルタント視点: クライアントに対して、ゼロトラストは従来のセキュリティ手法ではカバーできない領域を補完するものであり、新たな脅威に対しても効果的であることを強調します。また、ゼロトラストの導入は一時的な措置ではなく、組織の長期的なセキュリティ戦略として位置付けるべきだと提案します。

ゼロトラスト導入の現在地と展望の理解

本資料で説明した内容は、ゼロトラスト戦略における現状評価および今後の計画を策定する際に役立つ情報を提供します。ゼロトラストは動的に進化するモデルであり、技術的な導入だけでなく、組織全体の意識変革とガバナンスの調整が必要不可欠です。

データコンサルタント視点: クライアントには、現在のゼロトラストの取り組み状況を正確に把握し、今後の拡張計画や改善点を定義するためのベンチマークを提供します。また、これを基に、組織のセキュリティ戦略の継続的な見直しをサポートします。

レガシーインフラストラクチャの課題

多くの組織は、クラウドやモバイル技術が普及する以前に設計された従来型のインフラストラクチャに依存しています。これにより、リモートワークへの対応が遅れ、リモートアクセスに必要なセキュリティソリューションや機器が不足している場合があります。従来のファイアウォールやVPNを仮想化しても、パフォーマンスが低下し、ユーザー体験を損なうリスクがあります。

データコンサルタント視点: クライアントに対して、現行のインフラストラクチャを評価し、どの部分が現代のクラウド環境やリモートワーク要件に対応していないかを明確にします。また、レガシーシステムの限界を理解し、優先的にアップグレードすべき箇所を特定し、投資の最適化を提案します。

クラウドネイティブセキュリティの導入

業界では、リモートワーカーのセキュリティを保護するために、**クラウドネイティブなSASE(セキュアアクセスサービスエッジ)とZTNA(ゼロトラストネットワークアクセス)**の組み合わせが推奨されています。これにより、組織はリモートワーク環境においても高いセキュリティとパフォーマンスを実現できます。

データコンサルタント視点: クライアントには、クラウドネイティブなSASEとZTNAの採用によって、従来のセキュリティモデルでは対応できないリモートアクセスのセキュリティ課題を克服できることを説明します。特に、これらのソリューションは拡張性が高く、将来的な技術変化にも柔軟に対応できるため、長期的なセキュリティ戦略に組み込む価値があると提案します。

まとめ

ゼロトラストは、動的かつ進化するサイバーセキュリティ戦略であり、組織が現代の複雑な脅威に対応するためには欠かせない要素です。従来型のインフラからの移行が遅れている組織でも、クラウドネイティブなアプローチを活用することで、リモートワーク環境におけるセキュリティを強化できます。データコンサルタントとしては、クライアントの現状評価を行い、最適な移行プランを提案することが重要です。

ゼロトラストネットワークアクセス(ZTNA)の概要

ゼロトラストネットワークアクセス(ZTNA)は、セキュリティの新たなパラダイムとして、従来の境界型セキュリティモデルから、境界外のリソースへのダイレクト接続を保護するアプローチへと移行します。ZTNAは、企業内外のすべての接続をセキュアに保ち、特にオープンインターネットを介したアクセスに対してもセキュリティの変革を実現します。

データコンサルタント視点: クライアントには、ZTNAが従来のネットワークセキュリティとは異なり、リソースへのアクセスを動的に管理し、特にモバイルやリモート環境でのリスクを最小化するための戦略であることを強調します。従来の「城と堀」モデルでは保護できないクラウドやリモートアクセスのセキュリティ強化が可能である点をアピールします。

ゼロトラストの基本原則

ZTNAの中心にある「ゼロトラスト」とは、デフォルトではアクセスを拒否するセキュリティポリシーに基づいており、過剰な信頼を排除する考え方です。このモデルでは、きめ細かいポリシーによってアクセスが制御され、「知る必要がある」最小限の権限に基づいてアクセスが許可されます。さらに、ユーザ、デバイス、場所、アプリケーションのコンテキストに応じて動的に信頼を変化させるアダプティブトラストモデルが採用されています。

データコンサルタント視点: クライアントには、ゼロトラストモデルが企業にとって重要なセキュリティ対策であることを説明します。特に、従来の「信頼されたネットワーク」への依存を排除し、個々のリソースやユーザーごとに最小限の特権に基づいたアクセス管理が可能になることが、セキュリティの強化に大きく貢献すると伝えます。また、コンテキストに応じた動的な信頼管理が柔軟な対応を可能にする点も強調します。

クラウドネイティブのZTNAによるモバイルワークのサポート

ZTNAは、クラウドネイティブな設計により、100%モバイルワークをサポートするための構成を提供します。これにより、高速なユーザーエクスペリエンスを維持しつつ、セキュリティとデータ保護のフルスタック機能を実現します。さらに、攻撃対象領域をゼロに近づけることで、企業全体のセキュリティリスクを大幅に低減します。

データコンサルタント視点: クライアントには、ZTNAが特にリモートワーク環境の拡大に対応するためのクラウドネイティブなセキュリティソリューションであることを説明します。特に、リモートワークやモバイル環境でのセキュリティリスクが増大する中、ZTNAによって柔軟で安全なアクセスを確保し、セキュリティ侵害のリスクを最小化できる点を強調します。

まとめ: ZTNAのビジネス価値提案

ZTNAは、クラウドやリモートアクセス時代のセキュリティ戦略として、従来の境界型セキュリティを超えて、リソースへのダイレクトかつセキュアなアクセスを提供します。ゼロトラストの原則に基づいた動的なアクセス制御と、モバイルワーク環境に対応したクラウドネイティブな設計により、企業のセキュリティリスクを大幅に軽減します。

データコンサルタントの提言: クライアントには、ZTNAの導入がもたらすセキュリティの強化と柔軟なリモートアクセス対応が、特にハイブリッドワークやクラウド活用が進む現代において重要な競争優位性をもたらすことを強調し、ZTNAの価値を提案します。