目次

ゼロトラストの進化とCARTAフレームワークの役割

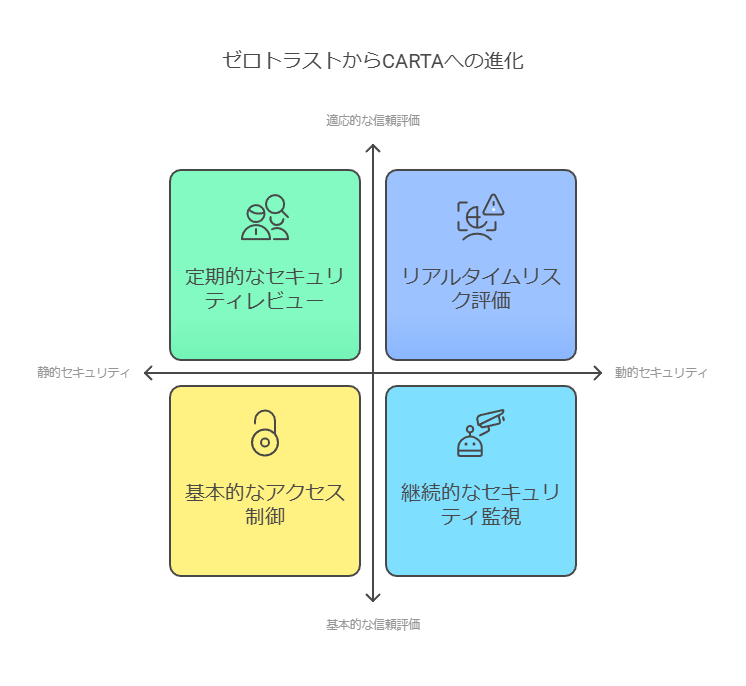

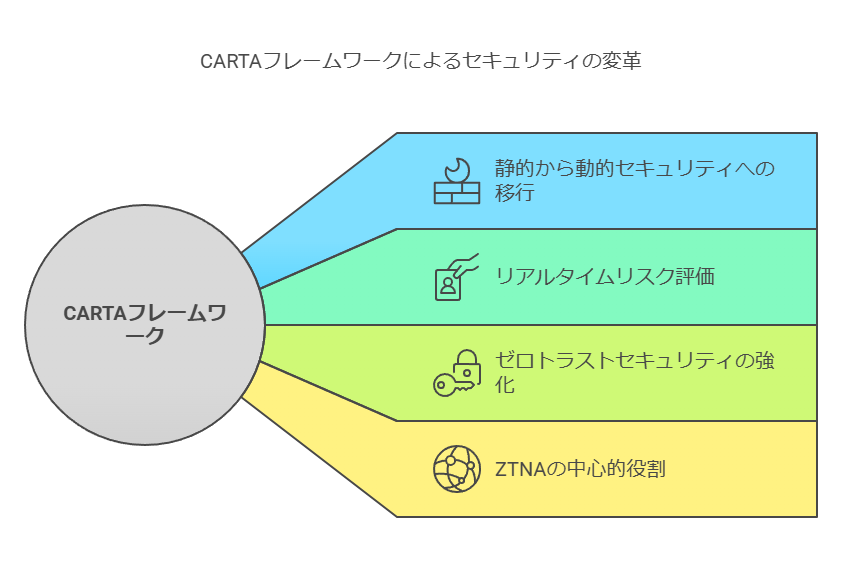

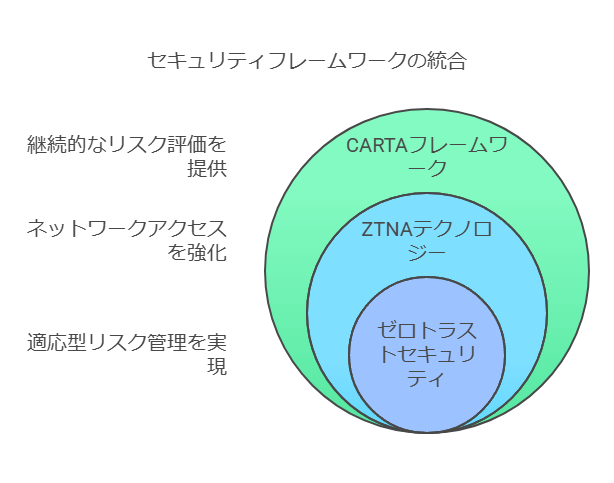

ゼロトラストセキュリティの導入において、ZTNA(ゼロトラストネットワークアクセス)テクノロジーが非常に重要な役割を担っていますが、その背景にはガートナー社が提唱するCARTA(Continuous Adaptive Risk and Trust Assessment)フレームワークがあります。CARTAは、ゼロトラストの概念をさらに洗練させ、動的なリスク管理と信頼評価を組み込んだ高度なアプローチを提供するものです。

データコンサルタント視点のポイント

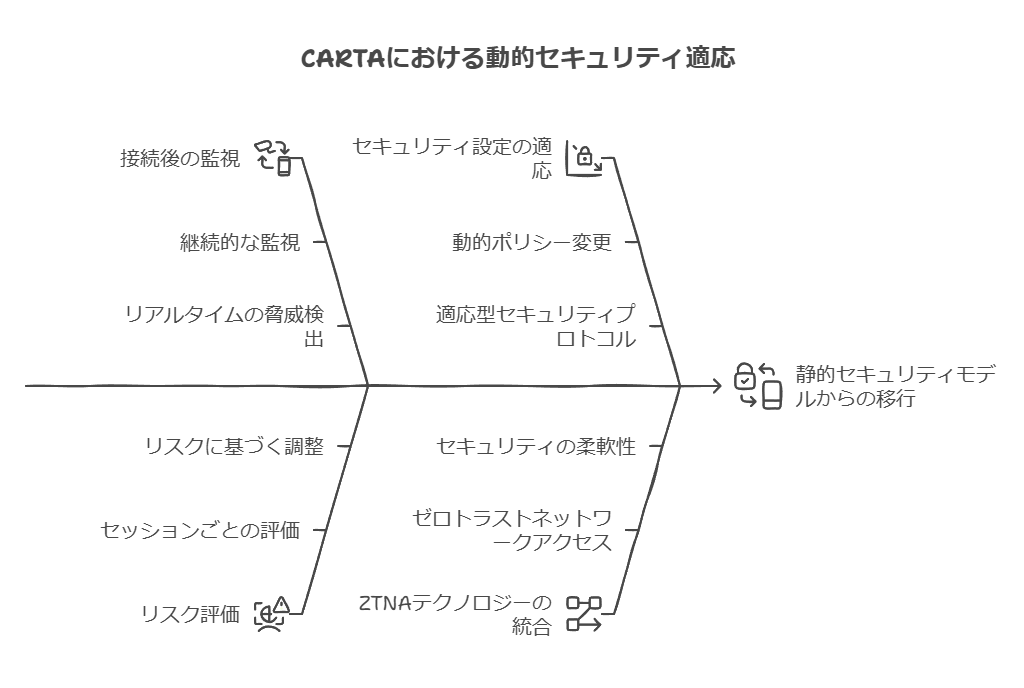

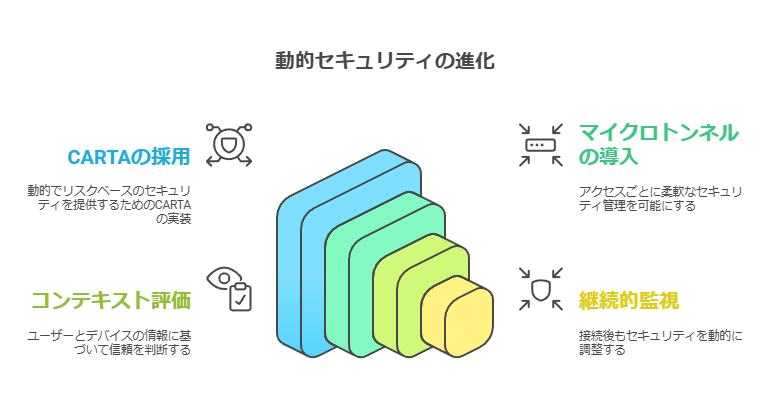

CARTAフレームワークによるセキュリティの進化 ガートナー社は、従来のゼロトラストモデルに改善の余地があると認識し、CARTAフレームワークを作成しました。このフレームワークは、アクセスの瞬間だけでなく、接続後もセキュリティを動的に監視・調整するという考え方に基づいています。CARTAのアプローチは、単なる「信頼しない」というゼロトラストの基本原則を超え、リスクに応じた柔軟で適応的な信頼の評価を行います。

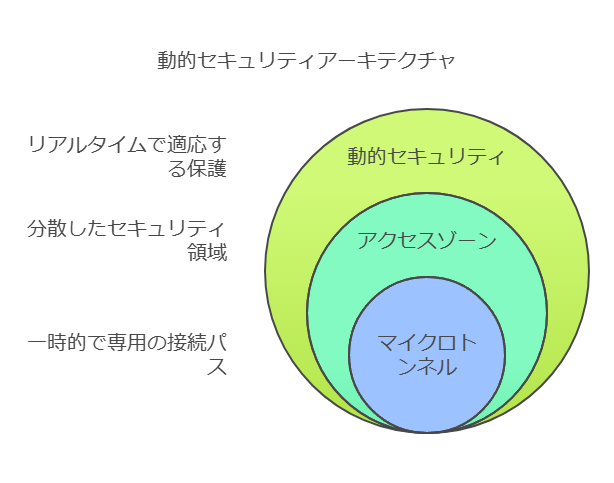

ペリメーターの再定義とマイクロトンネルの重要性 CARTAでは、従来の固定的なペリメーターは完全に廃止されるわけではなく、むしろアクセスゾーンという形で分散化されます。この分散化により、ユーザーやアプリケーションが要求する接続ごとに専用のマイクロトンネルを作成し、そのセッションが終了すればトンネルも終了するという動的な仕組みが理想とされます。このアプローチにより、セキュリティはリアルタイムで柔軟に対応でき、リスクを最小化することが可能です。

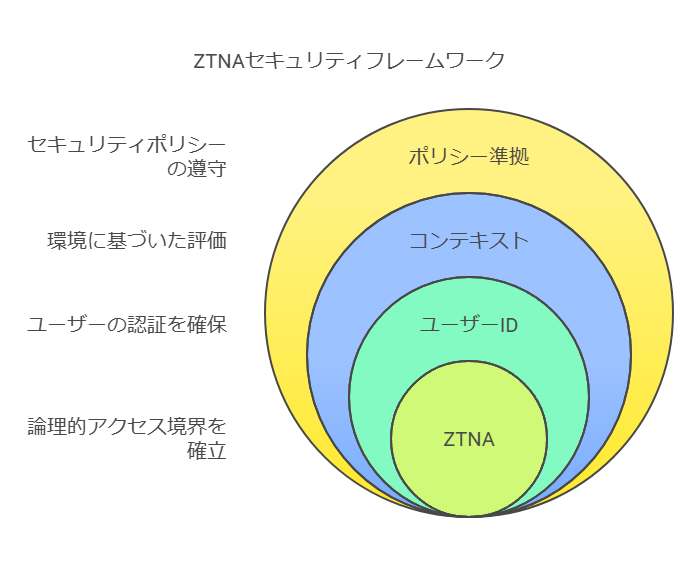

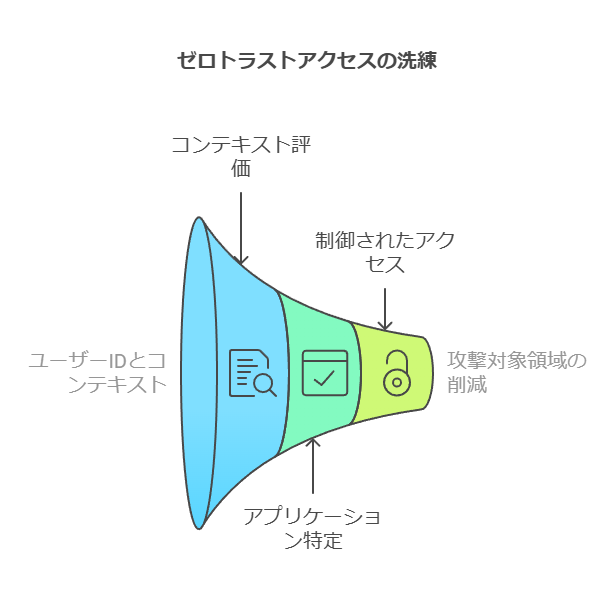

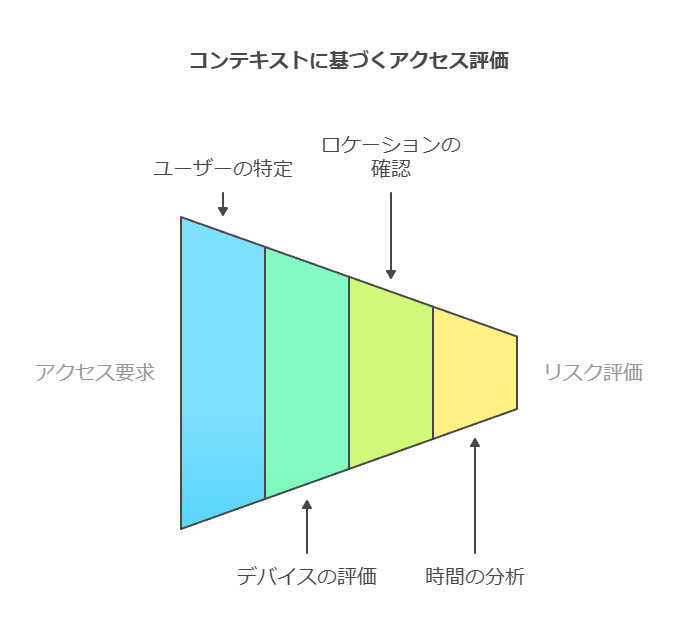

フルコンテキストでのリスク評価 CARTAのもう一つの重要な要素は、アクセス要求に応じてフルコンテキストを使用することです。ユーザーの詳細な情報(誰が、どのデバイスを、どこで、いつ使用しているか)を把握し、これに基づいてリスク評価を行います。ゼロトラストと言いつつ、実際にはその都度「信頼」を判断しなければならず、このプロセスにおいて多くのコンテキスト情報が求められます。

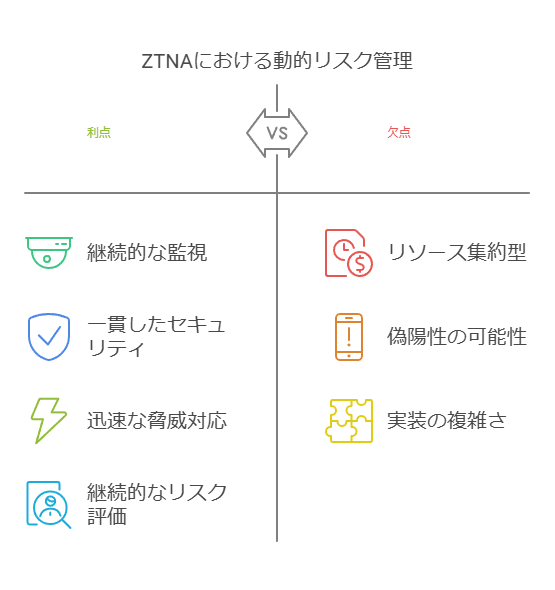

接続後の継続的な監視と適応型セキュリティ CARTAの最大の革新は、接続後もセキュリティを継続的に監視し、必要に応じてリスク評価を行い、セキュリティ設定を動的に適応させる点にあります。これは、従来の「設定して完了」という静的なセキュリティモデルとは一線を画しています。ZTNAテクノロジーが得意とするのは、まさにこの接続後の監視と動的なリスク対応であり、セッションごとのリスクに応じてセキュリティポリシーを変更することが可能です。

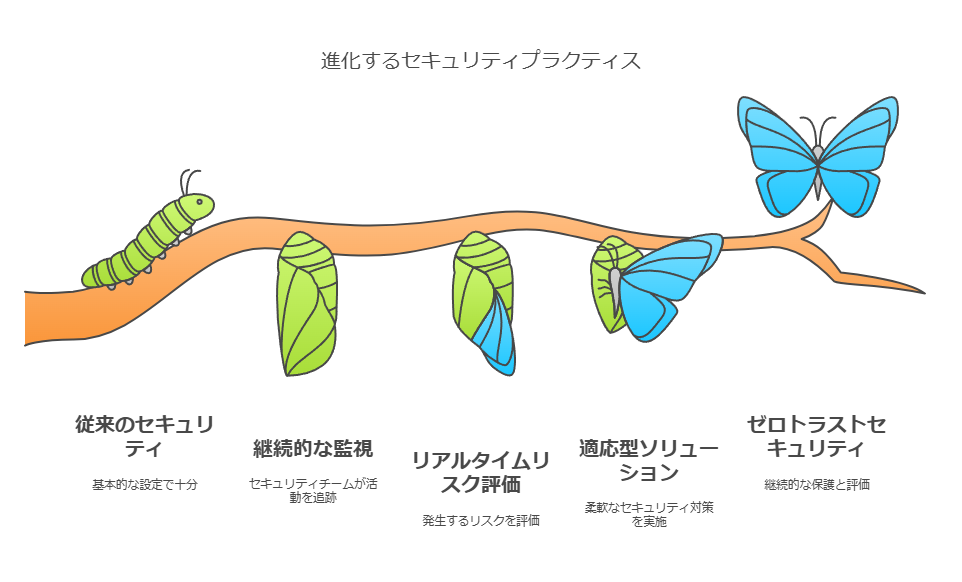

セキュリティの継続的なアプローチが必要な理由 これまでのように、単に設定を行えばセキュリティが確保できる時代は終わりを迎えています。ゼロトラストの実践では、セキュリティチームが常にアクティビティを監視し、リスクをリアルタイムで評価し続ける必要があります。このため、セキュリティソリューションも継続的な適応が可能なものが求められます。

データコンサルタントの見解

CARTAフレームワークの導入により、企業は静的なセキュリティから動的で適応的なセキュリティへと進化できます。データ主導のアプローチによって、ユーザーやデバイスの行動に基づいたリアルタイムのリスク評価が可能となり、ゼロトラストセキュリティの実装が一層強化されます。ZTNAは、CARTAが目指す動的でインテリジェントなセキュリティモデルの中心的な技術であり、今後のセキュリティ戦略の要となるでしょう。

まとめ

CARTAフレームワーク:ゼロトラストの進化版として、動的でリスクベースのセキュリティを提供。

マイクロトンネルの導入:アクセスごとに柔軟なセキュリティ管理を実現。

フルコンテキスト評価:ユーザーやデバイスの情報をもとにした信頼の判断。

継続的監視と適応型セキュリティ:接続後もセキュリティを動的に調整し、リスクを最小化。

ZTNAテクノロジーによるゼロトラストの実現

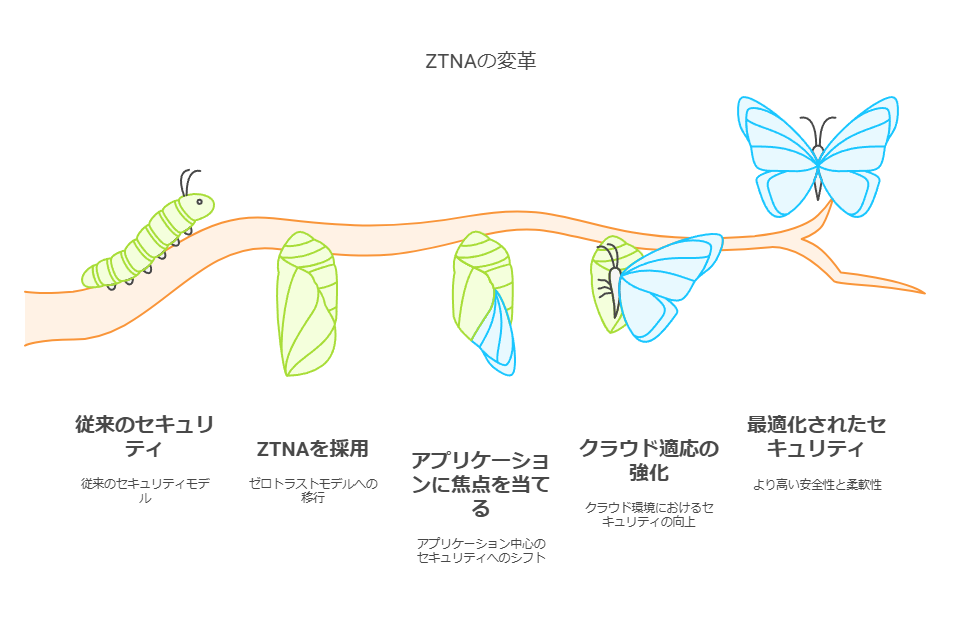

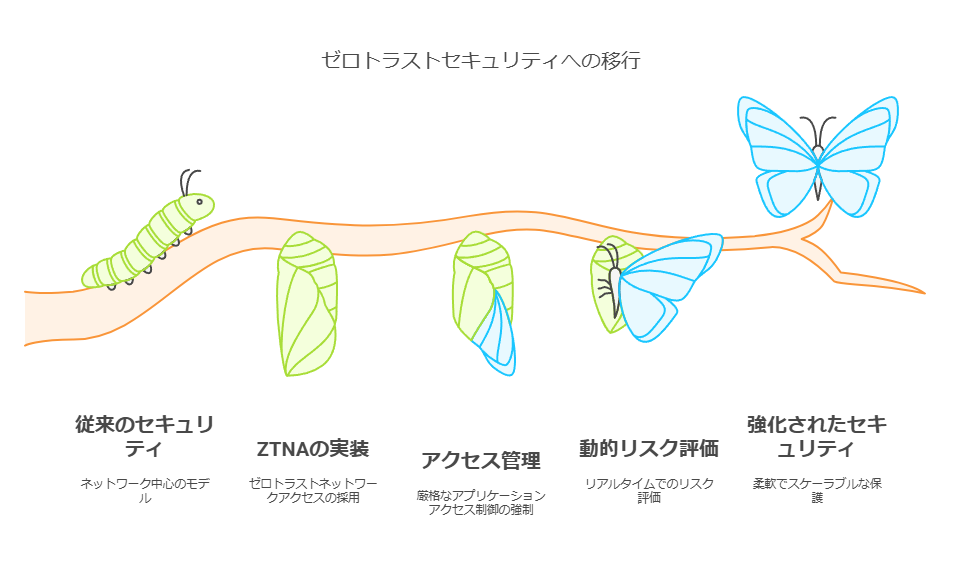

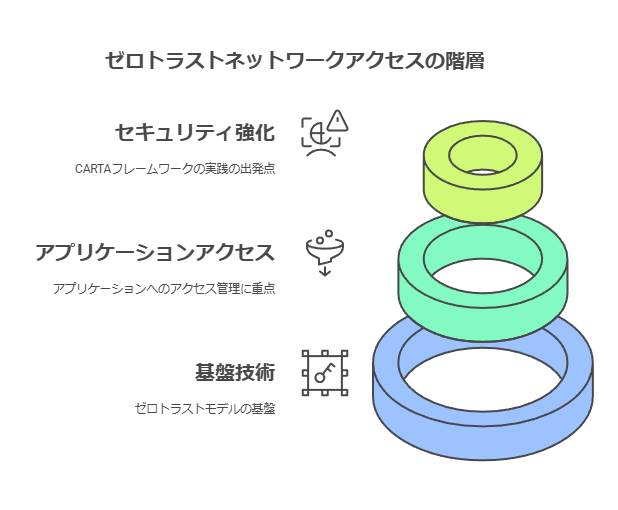

ZTNA(ゼロトラストネットワークアクセス)テクノロジーは、ゼロトラストモデルを実装するための重要な基盤を提供し、企業がCARTA(Continuous Adaptive Risk and Trust Assessment)フレームワークを実践するためのスタート地点となります。ZTNAの名称には「N」(ネットワーク)が含まれていますが、このテクノロジーの中心はネットワークではなく、アプリケーションへのアクセス管理にあります。ここでは、データコンサルタントの視点から、このテクノロジーの意義や企業へのメリットを段階的に解説します。

1. アプリケーションアクセスの重視

ZTNAは、従来のファイアウォールベースのネットワークアクセスモデルと異なり、アプリケーションアクセスを中心に設計されています。企業ネットワーク全体へのアクセスを許可するのではなく、特定のアプリケーションやリソースに対して、ユーザーのIDとコンテキストに基づいて制御されたアクセスを提供します。このことで、攻撃対象領域を大幅に削減し、アプリケーション資産の露出を最小化します。

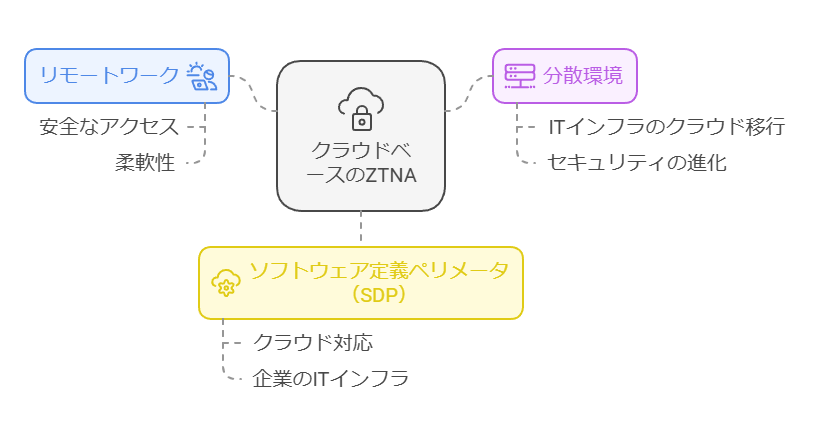

2. ソフトウェア定義ペリメータ(SDP)の採用

ZTNAは、ソフトウェア定義ペリメータ(SDP)としても知られ、従来の物理的な境界の代わりに、論理的なアクセス境界をアプリケーションの周囲に構築します。この境界は、ユーザーのID、コンテキスト、そしてポリシーの準拠性に基づいて動的に生成されます。これにより、企業は特定のユーザーやデバイスごとにカスタマイズされたセキュリティ対策を適用することが可能です。

3. 信頼できるブローカーによるアクセス管理

ZTNAでは、ファイアウォールを通過するトンネルを使わずに、ユーザーが直接アプリケーションにアクセスするのではなく、信頼できるブローカーを通じて接続が管理されます。ユーザーがアプリケーションアクセスを要求すると、このブローカーがユーザーのIDやコンテキスト、ポリシーの遵守状況を確認し、その後、特定のアプリケーションインスタンスへのアクセスを許可します。このアプローチは、攻撃のリスクを低減し、より高度なセキュリティを実現します。

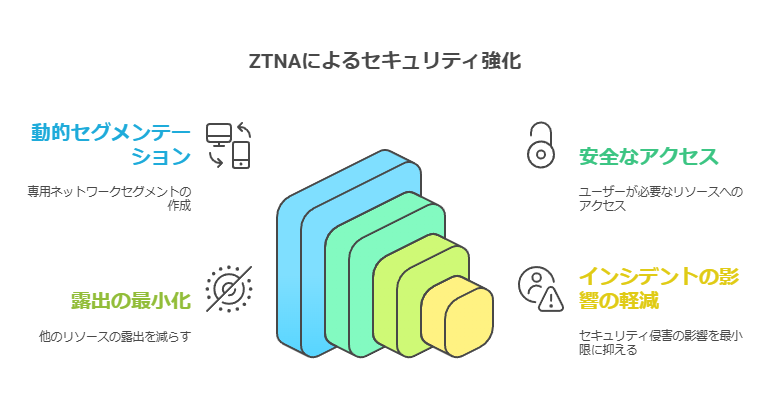

4. 動的ネットワークセグメンテーション

ZTNAでは、ユーザーがアプリケーションに接続する際、そのアプリケーション専用のネットワークセグメントが動的に作成されます。これにより、他のアプリケーションやリソースが不必要に露出することなく、ユーザーが必要なリソースだけに安全にアクセスできる環境が整います。このネットワーク分離の仕組みは、万が一セキュリティが侵害された場合にも被害範囲を最小化するために効果的です。

5. 接続後の継続的監視とリスク管理

ZTNAは、アクセスの瞬間だけでなく、接続後のアクティビティも監視します。CARTAの原則に基づき、接続が適切に使用されているかを常に監視し、リスクの評価を続けることで、セキュリティの一貫性を維持します。この動的なリスク管理により、企業は新たな脅威や不正行為に迅速に対応することができます。

6. クラウドベースZTNAソリューションのメリット

ガートナー社も推奨するように、ZTNAテクノロジーはクラウドベースのサービスとして利用することが一般的です。クラウドベースのZTNAは、企業のリモートワークや分散環境に適しており、ユーザーがどこにいてもアプリケーションに安全にアクセスできる柔軟性を提供します。また、ソフトウェア定義ペリメータ(SDP)ソリューションの多くがクラウドに対応しており、企業のITインフラ全体がクラウド移行を進める中で、セキュリティも同様に進化していく必要があります。

7. ZTNAの実用性と導入メリット

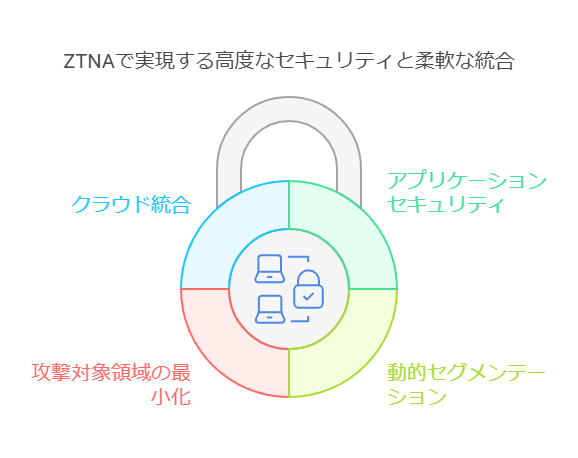

アプリケーション中心のセキュリティ:ZTNAは、ネットワーク全体を保護するのではなく、アプリケーションごとにアクセスを管理するため、セキュリティの精度が向上します。

動的なセグメンテーション:リアルタイムでネットワークセグメントを作成し、不要なリソースの露出を防ぐことができます。

攻撃対象領域の最小化:アプリケーション資産を非公開に保ち、攻撃の機会を減少させます。

クラウドとの統合:クラウドベースのソリューションとシームレスに統合でき、現代のリモートワークや分散環境に適した柔軟なセキュリティを提供します。

データコンサルタントの提言

ZTNAテクノロジーの導入は、企業がゼロトラストモデルを効果的に実装し、分散型の現代のビジネス環境においても高いセキュリティを維持するための重要なステップです。従来のネットワーク中心のセキュリティモデルから脱却し、アプリケーションアクセスの厳格な管理と動的なリスク評価を実現することで、攻撃リスクを大幅に削減し、セキュリティの柔軟性と拡張性を向上させることが可能です。

結論

ZTNAは、ゼロトラストモデルの進化版として、アプリケーション中心のセキュリティとクラウド環境への適応を実現します。企業は、このテクノロジーを活用することで、セキュリティ管理の負荷を軽減しつつ、より高い安全性と柔軟性を確保することができます。

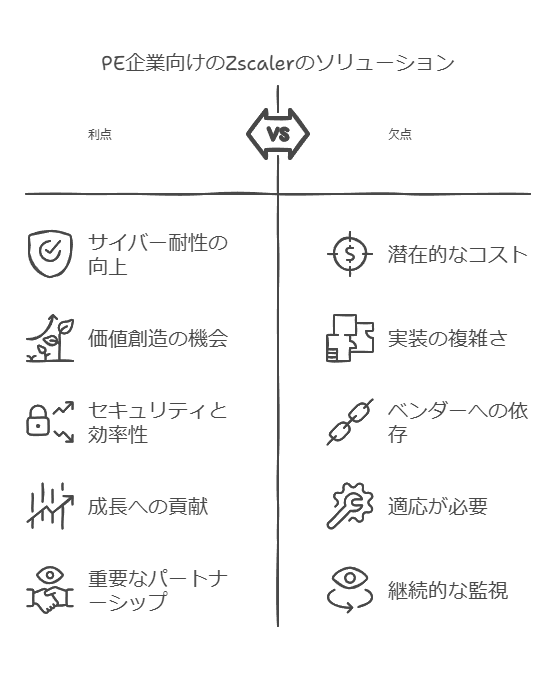

Zscalerの価値:PE企業向けサイバーセキュリティと価値創造

Zscalerは、15年以上にわたり、PE(プライベートエクイティ)企業およびそのポートフォリオ企業に対して、サイバーレジリエンス(サイバー攻撃に対する回復力)を向上させつつ、価値創造の機会を支援してきました。データコンサルタントの視点から見ると、Zscalerの提供するソリューションは、セキュリティ強化と業務効率化を同時に実現し、企業の成長に貢献するため、PE企業にとって重要なパートナーシップを築いています。具体的な支援内容は以下の通りです。

1. サイバーリスクの軽減と制御

Zscalerは、ポートフォリオ企業に対して、攻撃対象領域の大幅な縮小を実現します。多くの顧客は、Zscaler導入後に攻撃対象領域が85%縮小したことを確認しています。特に、Zscaler for Usersを利用することで、PE企業がサポートするポートフォリオ企業は、内部アセットの保護とセキュリティ態勢の迅速な改善を実現できます。セキュリティリスクの制御と軽減は、企業価値の維持に不可欠であり、データ漏洩や攻撃リスクを最小限に抑えることで、企業の安定的な運営をサポートします。

2. デジタル価値創造の推進

Zscalerは、従来型のネットワークやセキュリティのポイントソリューションにかけるコストを削減し、EBITDAの向上を支援します。具体的には、MPLS、VPN、およびその他のポイント製品を廃止することにより、ネットワークとセキュリティに関連する費用を最大30~40%削減できます。これにより、PE企業にとっては、デジタル価値創造の推進だけでなく、コスト構造の改善に直結し、企業全体のパフォーマンス向上が見込まれます。

3. 価値実現までの時間短縮

Zscalerのソリューションは、ネットワークを統合せずにユーザーをアプリケーションに接続できるため、企業統合のスピードを飛躍的に向上させます。これにより、PE企業が行うプラットフォーム型買収に伴う統合プロセスを迅速に実行でき、規模拡大が可能です。ITおよびネットワーク統合のためのコンポーネントを排除することで、統合プロセス全体のタイムラインを最大50%短縮することも可能です。データコンサルタントの観点からは、これにより市場の変化に迅速に対応できる企業体制が構築され、事業の成長速度が大幅に向上します。

4. マクロ経済的プレッシャーへの対応

脅威の進化やマクロ経済的な不確実性が増す中、PE企業およびポートフォリオ企業は、価値の創造と維持を優先する必要があります。Zscalerのゼロトラストアーキテクチャは、これを可能にする革新的なソリューションです。従来のネットワークセキュリティアプローチとは異なり、ゼロトラストモデルは、あらゆるユーザー、デバイス、アプリケーションに対して厳格なアクセス制御を提供します。これにより、サイバーレジリエンスを高めつつ、デジタル環境での価値創造を安全に推進することが証明されています。

結論

Zscalerは、PE企業とそのポートフォリオ企業に対して、セキュリティリスクの軽減、コスト削減、価値実現のスピード向上といった具体的な成果を提供します。特に、進化する脅威と経済的なプレッシャーに対応するために、Zscalerのゼロトラストアプローチは、サイバーレジリエンスを確保しつつ、持続的な価値創造を支える重要な鍵となります。

Zscalerによる真のゼロトラスト実現

Zscalerは、世界中にある150のデータセンターで稼働するクラウドネイティブなプラットフォーム「Zscaler Zero Trust Exchange」を通じて、真のゼロトラストセキュリティを提供します。このプラットフォームは、世界最大のセキュリティクラウドを活用し、ユーザーに高速かつ安全な接続を提供します。これにより、従業員はインターネットを企業ネットワークの延長として利用でき、どのデバイスからでも安全に業務を遂行できる環境を実現します。

ゼロトラストモデルの特徴

従来のファイアウォールやVPNとは異なり、Zero Trust Exchangeは「最小特権アクセス」の原則に基づいて動作します。この原則は、ユーザーやアプリケーションを自動的に信頼しないことを前提とし、アクセスを許可する際には、ユーザーの位置情報、デバイスのセキュリティ状態、アクセスするアプリケーション、さらには通信内容を評価し、承認を行います。これにより、リスクに基づいた動的なアクセス制御が実現されます。

仕組みの詳細

Zero Trust Exchangeは、まずすべての接続を終了させ、トラフィックの暗号化や詳細なデータおよび脅威分析を実施します。その後、ユーザー、デバイス、要求されたアプリケーション、コンテンツの種類といったコンテキスト情報に基づいて、IDとデバイスを特定し、ビジネスポリシーに従ってアクセス権を検証します。これにより、企業ネットワークへの直接的な接続を避け、ユーザーとアプリケーション間の接続を安全に仲介することで、セキュリティが強化されます。

Zscalerのメリット

Zscalerは、従来のネットワークセキュリティアプローチに依存せず、デジタル変革を推進するためのプラットフォームです。モバイル対応やクラウドファーストの環境を前提に設計されており、どのデバイス、場所、ネットワークからでも安全かつ効率的にユーザーがアプリケーションやクラウドサービスにアクセスできるようにします。これにより、高価で複雑なゲートウェイアプライアンスが不要となり、ネットワーク全体のセキュリティ管理がシンプル化されます。

データコンサルタントの視点からの解説:

セキュリティとスケーラビリティの向上

Zero Trust Exchangeの仕組みは、ユーザーの動的な属性(コンテキスト)に基づいてアクセスを制御するため、セキュリティが強固でありながら、スケーラブルな環境を提供します。従来のVPNやファイアウォールに依存しないモデルであり、リモートワークやクラウド移行が進む現代の企業にとって非常に重要なアプローチです。

データの保護と効率化

Zscalerのゼロトラストモデルは、企業のネットワークに接続することなく、必要なリソースにアクセスできるようにするため、攻撃対象領域の縮小が可能です。また、ネットワークにかかる負荷も軽減され、効率的なデータ保護とリソースの利用が実現されます。これは、企業の運用コスト削減にも直結します。

デジタル変革の推進

従来の複雑なネットワークセキュリティシステムを廃止し、Zscalerのようなクラウドベースのソリューションに移行することで、企業は迅速かつ効率的にデジタル変革を進めることが可能です。特に、従業員のリモートアクセスや多様なデバイスの使用が増える中で、ユーザーエクスペリエンスを損なうことなく、高度なセキュリティが確保されます。

ゼロデイ攻撃への対策 従来のセキュリティ戦略は、既存の脅威データベースに基づいたパターン認識型の防御を中心としており、未知の脅威に対しては対応が後手に回ることが一般的でした。この結果、ゼロデイ攻撃(新たに発見される脆弱性を悪用する攻撃)の発生に対する防御は十分ではありませんでした。

データ駆動型のゼロトラストセキュリティモデルは、ユーザーやデバイスの動作データやトラフィックパターンのリアルタイム分析に基づき、常にアクセスの検証と監視を行うため、未知の脅威に対しても迅速な対応が可能となります。このように、動的なデータ分析と検証プロセスの組み込みにより、ゼロデイ攻撃に対する耐性を大幅に向上させることができます。

アクセス許可範囲の最適化 従来のモデルでは、認証を受けたユーザーやデバイスが広範囲なリソースへアクセスできる設定が一般的でしたが、このアプローチは、内部からのリスクや攻撃に対して脆弱です。特に、アクセスログやアクティビティデータが十分に活用されていない場合、潜在的な脅威の発見が遅れがちです。

ゼロトラストモデルは、データの最小権限アクセス原則に基づき、各ユーザーやデバイスが必要とする最小限のリソースにのみアクセスできるように動的に権限を設定します。アクセスログデータやコンテキスト情報を分析し、アクセス許可を細かく調整することで、過剰な権限付与によるリスクを最小化します。

ゼロトラストアーキテクチャを構築するための代表的な要素は、セキュリティとデータ管理の観点から以下のように整理されます。

認証とアクセス制御の強化

各ユーザーやデバイスの認証プロセスを強化し、システム全体のアクセスログを統合的に管理することで、誰が、どのデータに、どの権限でアクセスできるかを明確にします。動的なアクセス制御により、データへの不要なアクセスを防ぎつつ、業務に必要なアクセス権限は常に適切に維持されます。

ゼロトラスト・ネットワーキングの導入

ネットワーク上の全てのアクセスを検証し、トラフィックデータをリアルタイムで分析することにより、異常な動作を早期に検出します。このモデルは、すべての接続が信頼できないものと仮定し、データフローの検証とモニタリングを徹底します。

コンテキストに基づくアクセス制御

場所、デバイスの種類、過去のアクセス履歴といったデータを活用し、動的にアクセス制御を調整します。これにより、リスクの高い環境からのアクセスや異常な行動が即座に検出・拒否される仕組みが強化されます。

マイクロセグメンテーションによるネットワーク分割

データとネットワークを細かく分割し、重要なリソースを物理的・論理的に隔離します。セグメントごとに厳密なアクセス制御を設定し、必要最小限のデータフローに絞り込むことで、侵害時の被害を最小限に抑えます。

データ暗号化の徹底

データの暗号化を通信レベルやストレージレベルで一貫して適用し、外部からの不正アクセスやデータ漏洩を防止します。暗号化ポリシーと暗号化技術の定期的な見直しを行うことも、リスク管理において重要です。

これらの要素を組み合わせ、データの管理と保護を強化することで、リスクを最小限に抑えながら信頼性の高いセキュリティを確保できます。

データコンサルタントおよびデータアナリストの視点から現状を分析すると、ゼロトラストが求められる現代において、複雑化するセキュリティ運用における「使いやすさ」と「効率性」は、セキュリティインシデント対応時間や運用コストに関するメトリクス改善の観点から重要な課題となっています。

この課題に対応するため、生成AIとセキュリティオペレーションの融合が注目されており、特にLLM(大規模言語モデル)とそのデータ分析能力を強化するRAG(Retrieval-Augmented Generation)の活用が進んでいます。RAGは、LLMが持つ一般的な知識に加え、外部のセキュリティナレッジデータ(例:クラウドセキュリティガイドラインなど)を参照し、関連性の高い情報を基に回答を生成する仕組みです。これにより、LLM+RAGは、膨大なセキュリティ関連情報(データ)を構造化・要約し、実務で役立つ形式に変換するデータ処理手法として利用できます。本講演では、クラウドセキュリティガイドラインといった具体的な題材を用いて、LLMとRAGを活用した情報の整理・生成プロセスを紐解き、実務での活用方法に関するデータ活用の観点をご紹介します。さらに、RAGの精度向上に向けた取り組みや、セキュリティ運用の現場で直面するデータに関連する課題にも触れながら、セキュリティオペレーションにおけるLLMの可能性(例:インシデントデータ分析の自動化、対応手順データの生成支援)について考察します。

ハイブリッドワークの普及は、データ収集対象となるエンドポイントとアクセスポイントに関するデータを多様化させ、セキュリティ脅威の攻撃対象領域データを拡大させています。従業員が場所やデバイスを問わずネットワークにアクセスできるようになる一方で、ユーザー行動データや接続環境データに起因する情報漏えいや不正アクセスといったセキュリティリスクデータへの対処が不可欠となりました。特にセキュリティ上の脅威として、ランサムウェアによるインシデント発生データは高いレベルで推移し、VPNの脆弱性を突いた攻撃の急増データは、事業継続を脅かすような大規模なセキュリティ事故の増加に繋がっています。これらの攻撃手法の巧妙化データは、従来の境界防御モデルの限界を示しています。

従来のセキュリティ対策の多くは、ネットワーク境界やエンドポイント(ファイルのハッシュデータやプロセスの振る舞いデータなど)での防御を中心としたEPP(Endpoint Protection Platform)が主軸でした。しかし、日々進化を続けるサイバー攻撃の特性データ分析によると、完全に侵入を防ぐことは困難である現状が明らかです。そのため、「侵入されないこと」を目指すだけでなく、万が一感染・侵入された場合でも、被害範囲データと検知・対応時間データ(Dwell Time)を最小限に抑えるための対策の重要性が高まっています。「侵入されることを前提」とする対策として近年関心が高まっているのが、エンドポイントの詳細な活動ログデータ(テレメトリ)を収集・分析するEDR(Endpoint Detection and Response)です。

また、「Microsoft 365」や「Google Workspace」、「Salesforce」「Dropbox」「Slack」といった多様なクラウドサービスが広く業務で利用されるようになり、異なるプラットフォーム間での認証・認可に関するデータを一貫性を持って管理し、セキュリティの高いログイン管理を整備・運用することが難しくなっています。

こうしたネットワーク環境の変化やサイバー攻撃への防御を実現するセキュリティモデルとして、多くの企業・組織がデータに基づいた実装を進めているのが「ゼロトラスト・セキュリティ」です。ゼロトラストは、ネットワーク位置データに基づいて暗黙の信頼を与えるのではなく、全てのリクエストに対し、ユーザーIDデータ、デバイス状態データ、ロケーションデータ、アクセス対象データ、脅威インテリジェンスデータといったリアルタイムのコンテキストデータに基づいてリスク評価とアクセス制御データを行うモデルです。これにより、きめ細やかなアクセスログデータとセキュリティポスチャデータの常時監視が可能となり、組織全体のセキュリティリスクデータを低減することを目指します。

データコンサルタントおよびデータアナリストの視点から分析すると、「ハイブリッドワークなど多様化する働き方におけるセキュリティレベルのデータ格差が大きい」「グループ・拠点間でのセキュリティレベル統一がデータ収集・評価の観点から難しい」といった現場の声が多く観測されています。こうした状況から、データに基づいたリスク管理の観点からも、ゼロトラスト型セキュリティモデルへの移行は避けては通れない状況といえます。

セキュリティ運用の現場では、大量のアラートデータに振り回されてしまうことが多いのが現状であり、これは運用負荷に関する重要なメトリクスです。さらに差し迫る「2025年問題」として、IT管理者やセキュリティ管理者といった専門人材の不足、およびその維持・確保がさらに難しくなるという予測データも存在します。こうした状況下で、複雑化・煩雑化したセキュリティ運用の負荷を軽減しつつ、ゼロトラストモデルを効果的に実装するにはどうすればよいのでしょうか。

この課題に対し、国内外を問わず複数拠点で事業を展開する組織の情報システム部門やセキュリティ担当者を対象とした分析と提言を行います。VPNの脆弱性に関するデータやランサムウェア攻撃パターンデータといったセキュリティリスクへの対応方法に関するデータに基づいた解説とともに、最適なゼロトラストの実装を支援する具体的なソリューションとして、統合型SASE、EDRソリューション、IDaaS基盤といった、多角的なセキュリティデータ収集と分析を可能にする製品群を提案します。さらに、実際にサービスを導入している企業の導入経験データを交えつつ、複雑化・煩雑化したネットワーク・セキュリティ運用管理の負担を軽減できるデータ活用のヒントを解説します。

リモートワークやクラウドサービスの利用増加といった業務環境の変化により、企業・組織におけるセキュリティリスクレベルは年々上昇していることがリスク評価データから明らかです。サイバー攻撃の被害や機密情報の漏えいといったインシデントが発生した場合、事業活動の停止期間データや復旧費用データ、取引先・顧客との関係悪化やブランドイメージ・信頼の低下に関する評価データといった非常に多くの定量的損失を被ってしまいます。これらのインシデント発生データとその影響に関する分析は、セキュリティ対策の強化がもはや避けて通れない重要な経営課題の一つであることを示しています。

高度化・多様化するセキュリティリスクへの対策としては、これまで主流だったネットワーク境界防御型のモデルでは万全とは言えない状況であり、検知・防御の有効性に関するデータに限界が見えています。そのため、セキュリティ対策の概念として「ゼロトラスト型」が広く知られるようになりました。しかし、「重要な資産にアクセスするものはすべて信用しない=ゼロトラスト」というコンセプトを、データに基づきシステム全体で実現するためには、多くの組織が直面する課題が浮き彫りとなっています。例えば、ゼロトラストへ移行するには既存システムのアーキテクチャデータ再構築やアップグレードが必要となり、複雑化するインフラ全体でゼロトラストを実装することは非常に困難です。また、広範囲にわたるセキュリティ分野をカバーするには、複数のセキュリティツールやサービスを連携させ、異なるデータソースからの情報を統合する必要があり、多大なコストデータと複雑性データが発生します。さらに、セキュリティの運用と管理が複雑化し、前述のセキュリティ人材が不足している状況で管理負荷の増大も重要な課題データです。

「ゼロトラストの実装をデータに基づきどう進めていけばいいのか分からない」「ランサムウェアやマルウェアなど高度化するサイバー攻撃の発生データから組織を守りたい」「増え続けるセキュリティ運用の負荷をメトリクスとして計測し、軽減したい」などとお考えの方にとって、本分析と提言はデータに基づいた意思決定のための重要な示唆を提供します。