目次

自動化とオーケストレーション:セキュリティソリューションの進化を加速する要素

1. 自動化とオーケストレーションの必要性

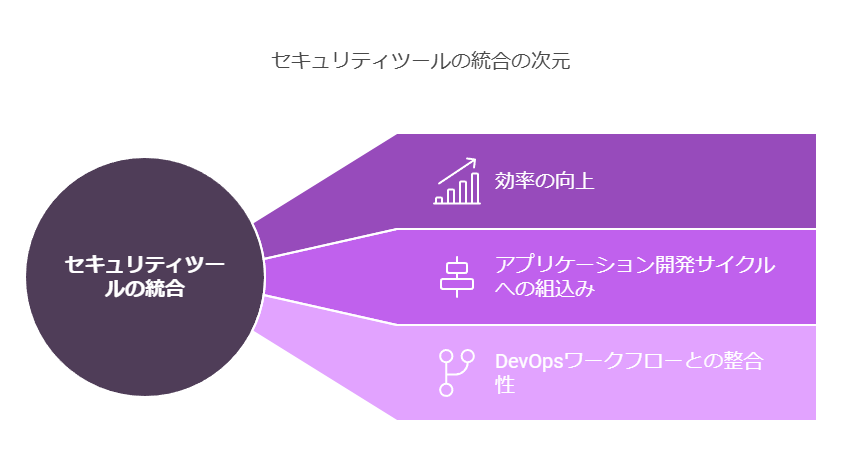

WebアプリケーションおよびAPIセキュリティソリューションにおける成功要因は、自動化とオーケストレーション機能の統合にあります。具体的には以下の点が求められています:

DevOpsツールとの連携

開発と運用プロセスが高度に連携した現代のIT環境では、セキュリティツールがDevOpsの既存のワークフローとシームレスに統合されることが必須です。これにより、セキュリティ運用がアプリケーション開発サイクルに組み込まれ、効率化が進みます。

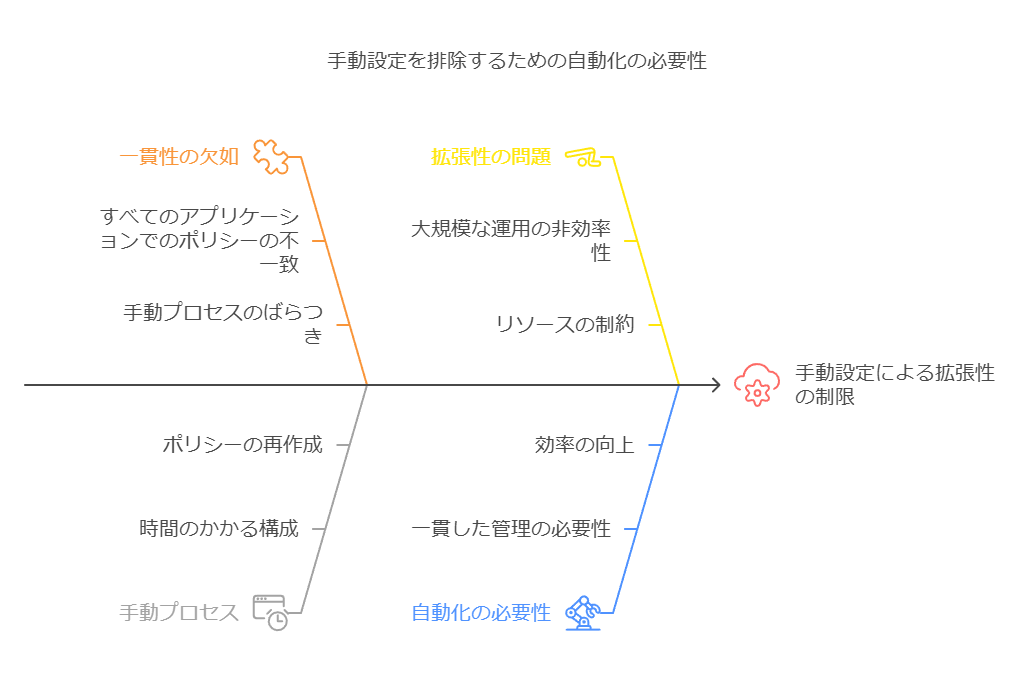

全体的なオーケストレーションの実現

アプリケーション全体で一貫したセキュリティポリシーとルールを適用し、手動による構成やポリシーの書き直しを不要にすることが不可欠です。手動での設定は、多くの企業にとって高い拡張性を妨げる主因となっています。これを排除するため、自動化と一貫性のある管理が求められています。

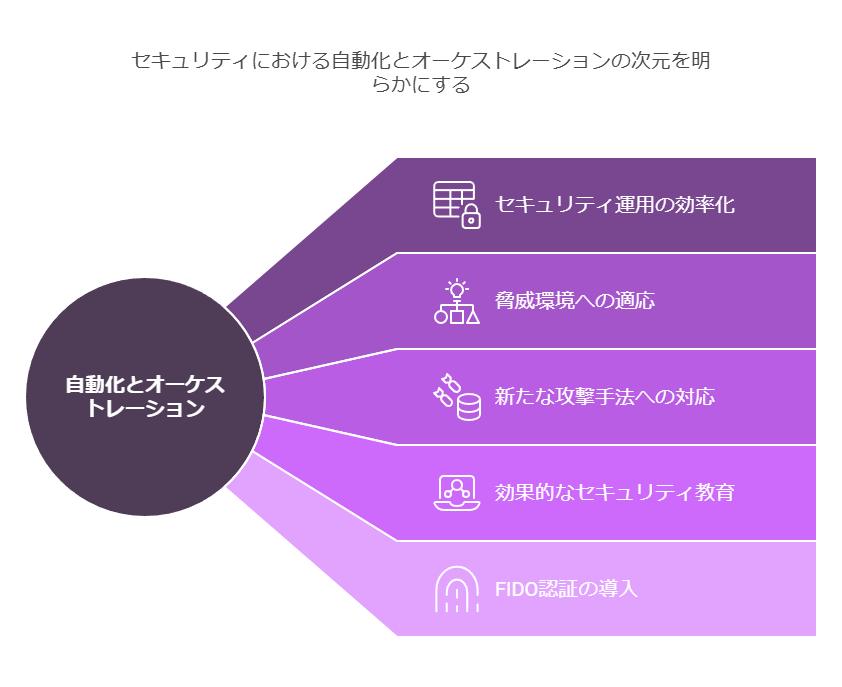

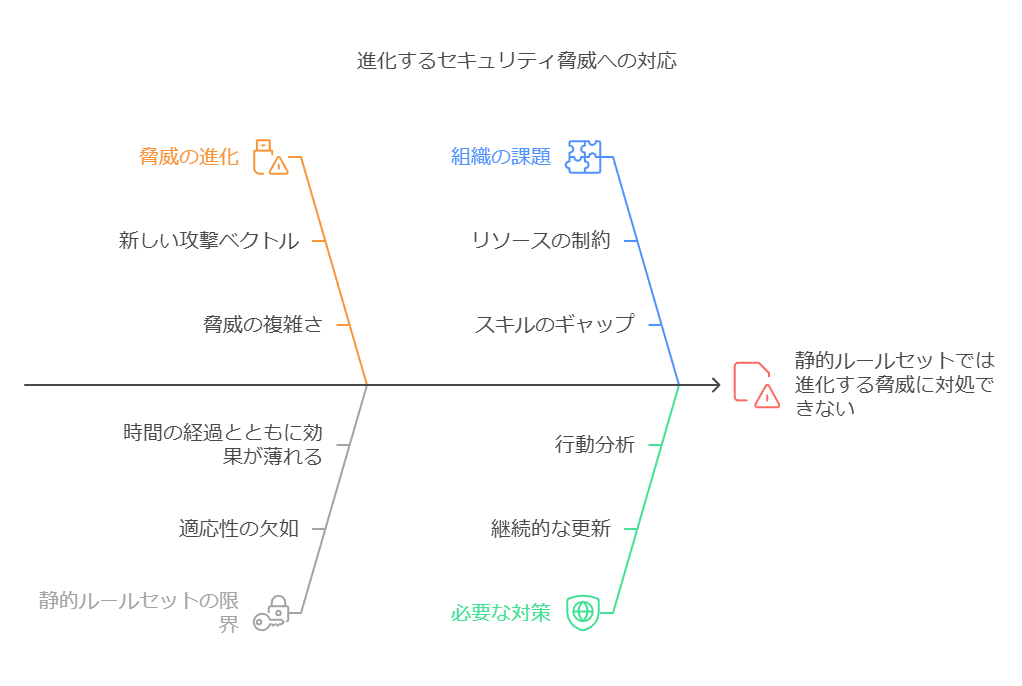

2. 継続的な更新:変化する脅威環境への適応

セキュリティ脅威は進化を続けており、静的なルールセットではこれらに対応することは困難です。データが示す通り、多くの組織が直面している課題を解決するためには以下の対策が必要です:

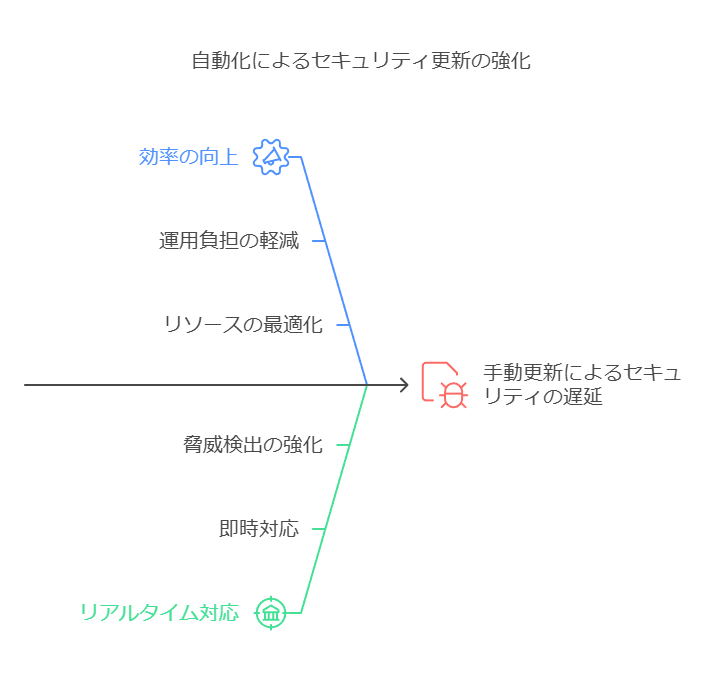

自動更新の重要性

ルールセットやポリシーの更新を手動で行う方法では、変化のスピードに追いつけません。これに対し、更新プロセスを自動化することで、運用負担を大幅に軽減できます。さらに、自動化された更新は、運用面の効率性向上にとどまらず、攻撃に対するリアルタイム対応力の強化にも寄与します。

運用上のメリット

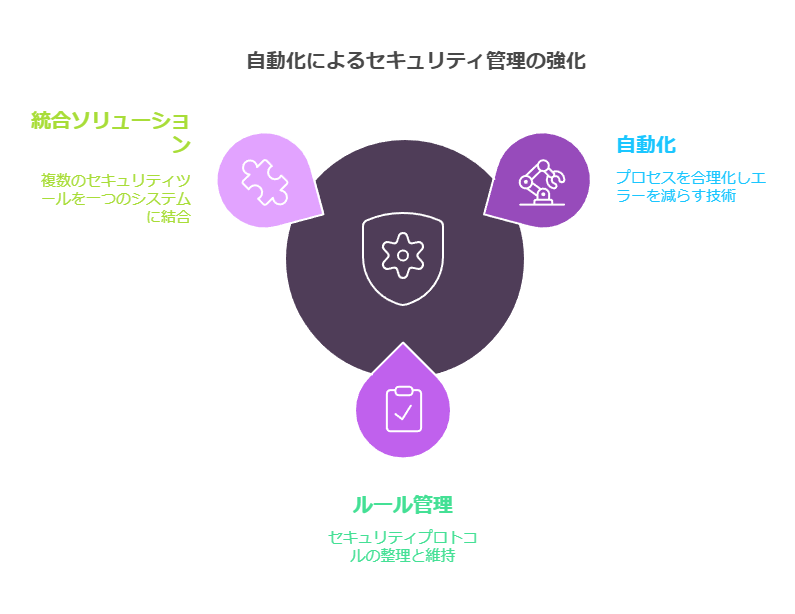

自動化によるルール管理は、統合ソリューションが提供する主な価値の一つです。この機能により、セキュリティチームは手作業による構成ミスを防ぎ、より戦略的なタスクに集中できるようになります。

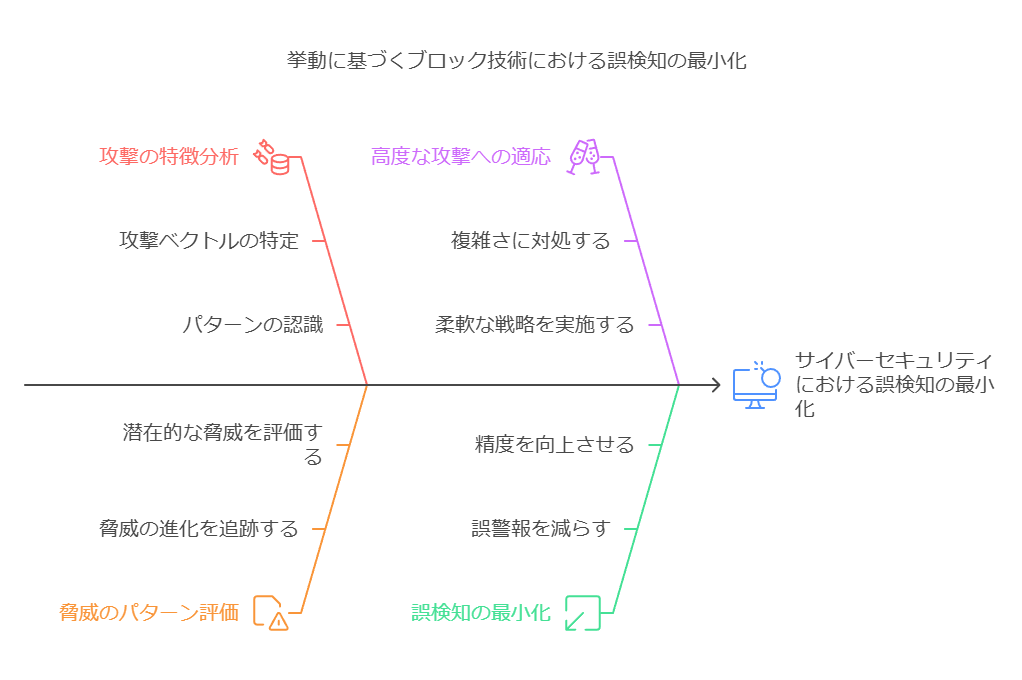

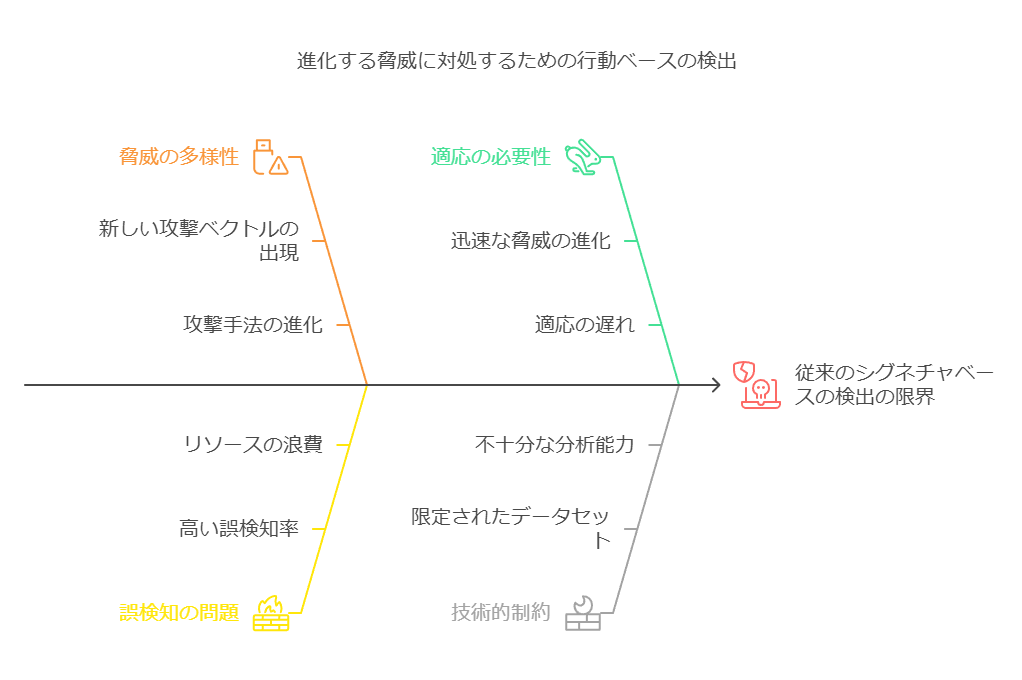

3. 挙動に基づくブロック:シグネチャベース検知の限界を超える

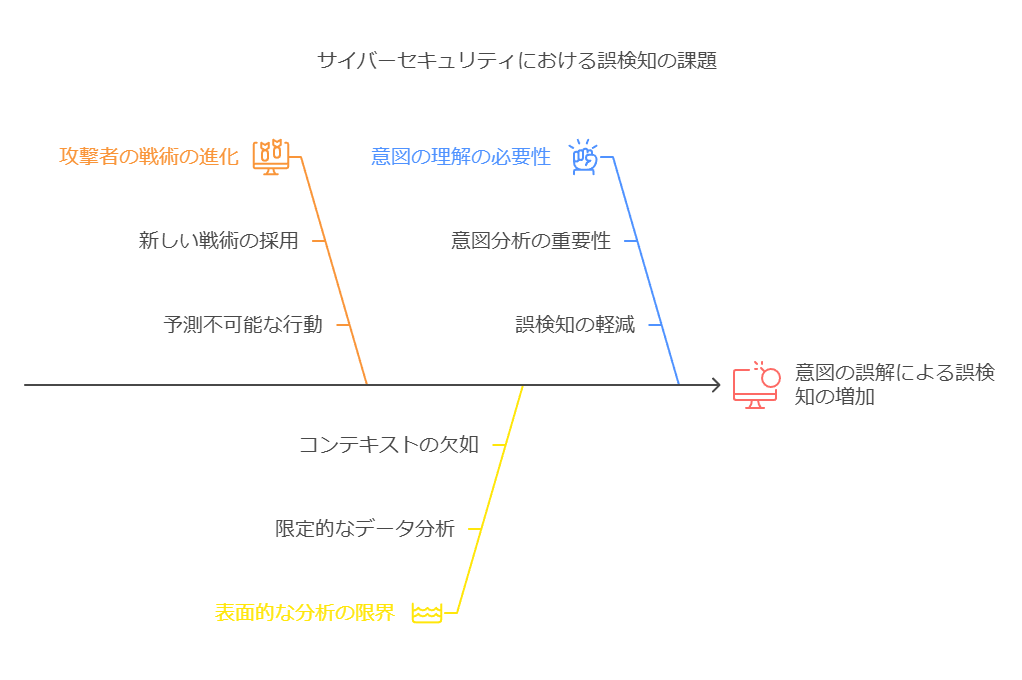

攻撃手法が多様化し続ける現在、従来のシグネチャベースの検知手法では、進化する脅威に対応しきれない場面が増えています。特に以下の点が問題として浮き彫りになっています:

誤検知の課題

攻撃者が戦術を変化させ続ける中、誤検知の発生率が高まる一方です。このため、セキュリティソリューションは単なるリクエストの表面を分析するだけでは不十分です。リクエストの背後にある意図を正確に理解する能力が重要です。

挙動分析の利点

挙動に基づくブロック技術は、単純なシグネチャ検知に依存するのではなく、攻撃の特徴やパターンを分析し、潜在的な脅威を特定します。このアプローチにより、誤検知を最小限に抑えつつ、高度な攻撃にも柔軟に対応することが可能です。

4. データドリブンな意思決定のために:統合ソリューションの重要性

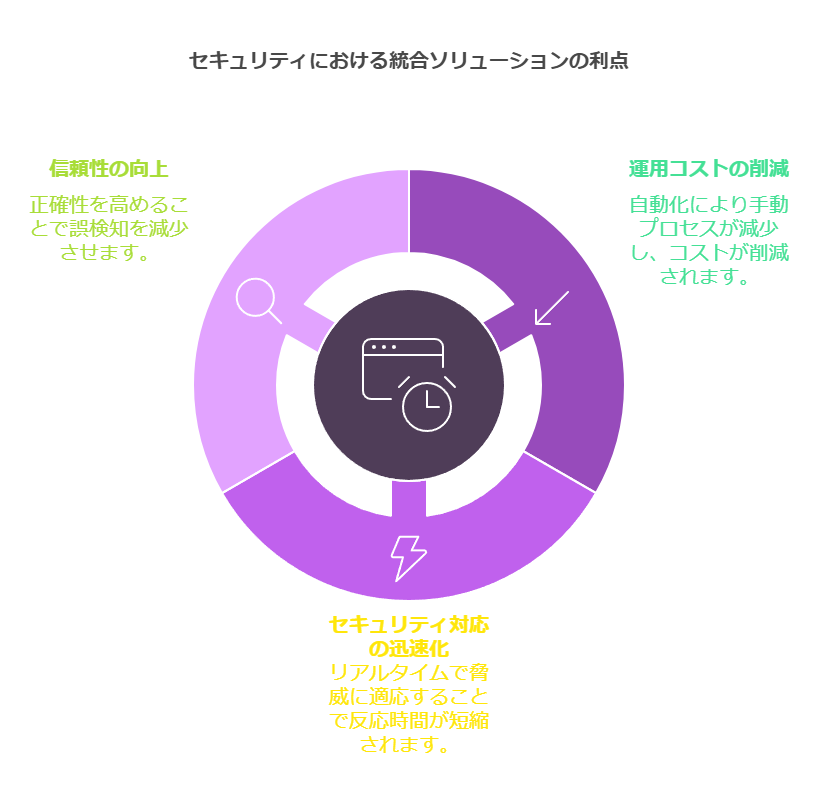

現在のセキュリティ環境では、自動化、オーケストレーション、そして挙動に基づくブロック技術を備えた統合ソリューションの採用が、セキュリティ運用の効率と有効性を高める鍵となっています。これらの技術的特長は次のような具体的な成果をもたらします:

運用コストの削減:手動プロセスの削減により、人的リソースを効率化。

セキュリティ対応の迅速化:脅威環境の変化にリアルタイムで適応。

信頼性の向上:誤検知を減らし、正確性を確保。

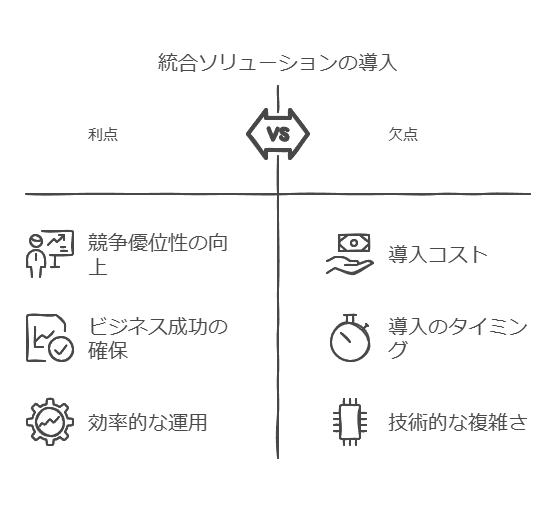

統合ソリューションは、単なる技術的な選択肢ではなく、企業が競争優位性を高めるための必須要素として位置付けられるべきです。導入のタイミングを逃さないことが、未来のビジネス成功を左右するでしょう。

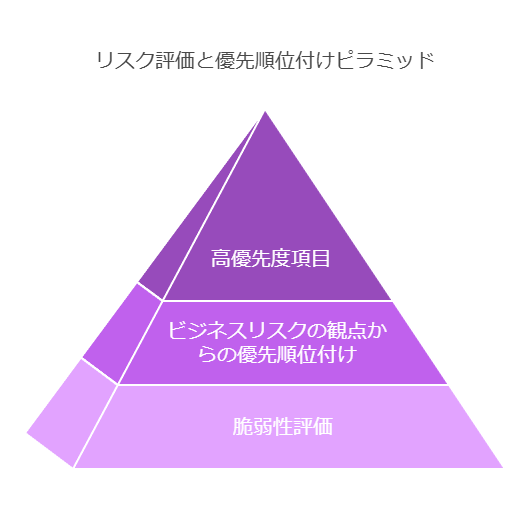

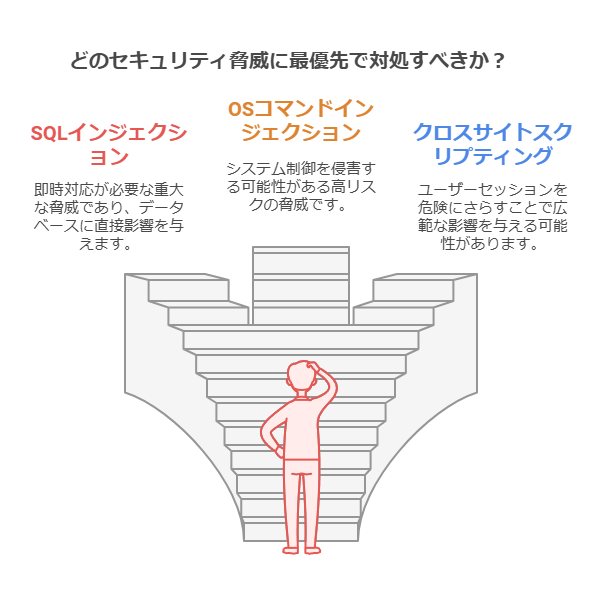

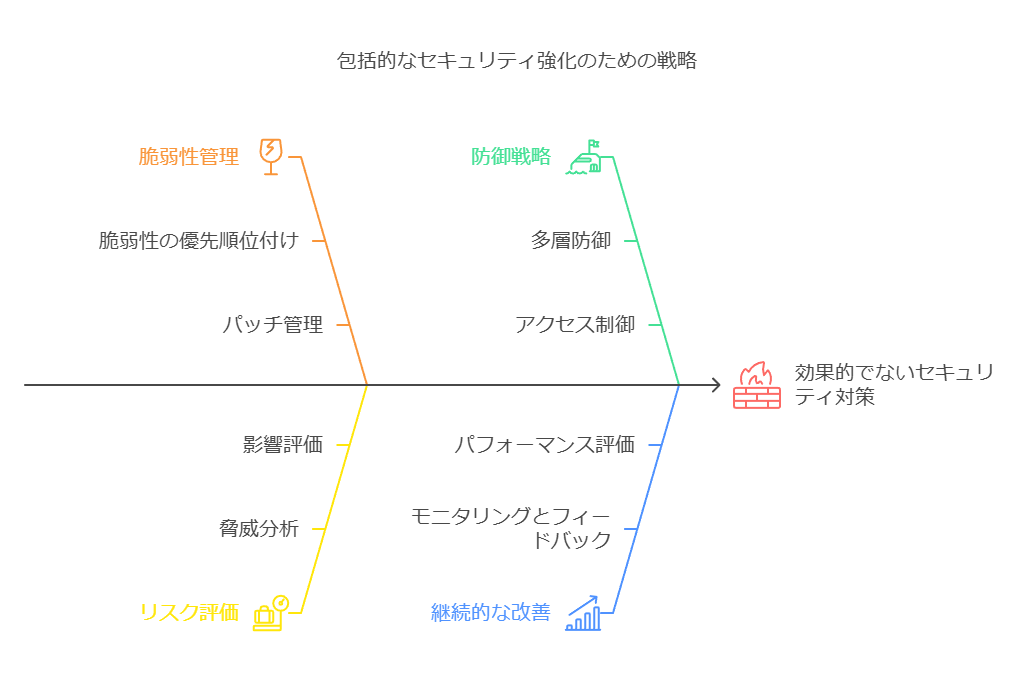

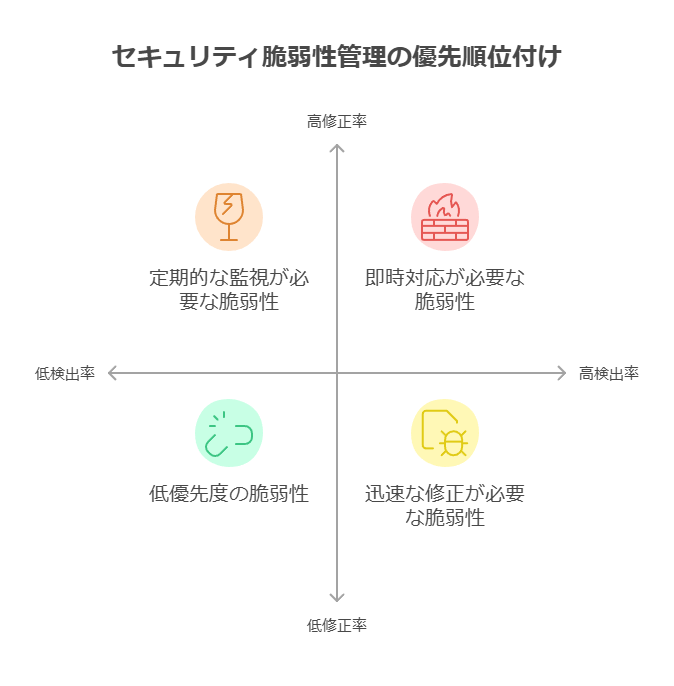

- リスク評価とプライオリティ付け

まず、各脆弱性の潜在的な影響度と発生確率を評価し、ビジネスリスクの観点からプライオリティを設定します。

- 高優先度(即時対応)

- SQLインジェクション

- OSコマンドインジェクション

- クロスサイトスクリプティング

- 認証の不備

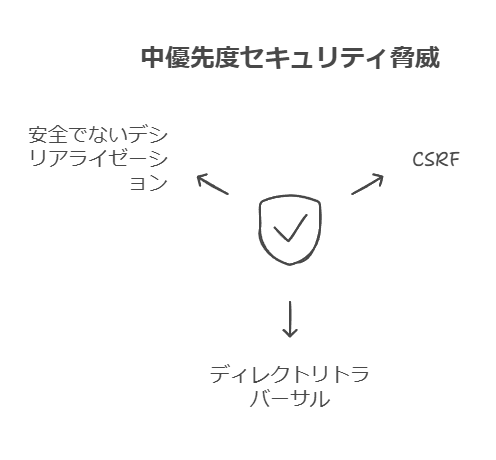

- 中優先度(計画的対応)

- CSRF

- ディレクトリトラバーサル

- 安全でないデシリアライゼーション

- 低優先度(監視・評価)

- XMLエンティティ参照

- その他の項目

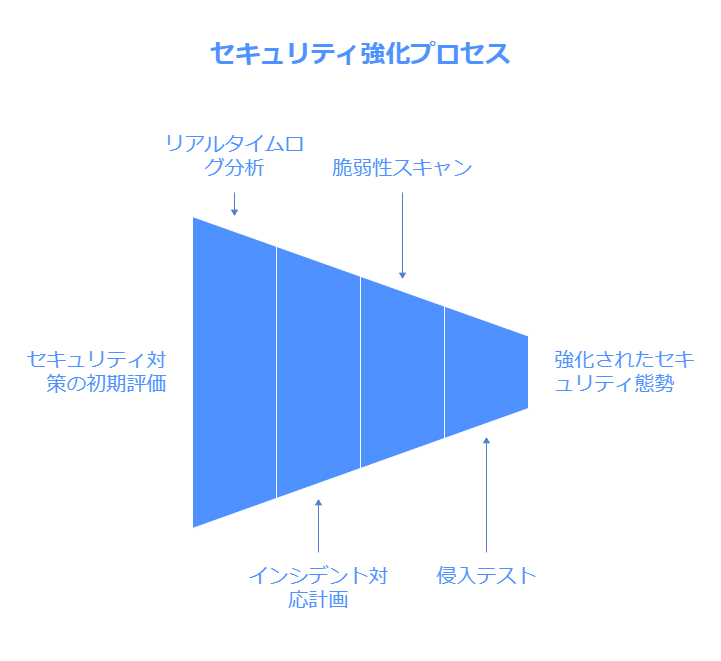

- 包括的なセキュリティ戦略の策定

次に、個別の脆弱性対策だけでなく、総合的なセキュリティ強化策を提案します:

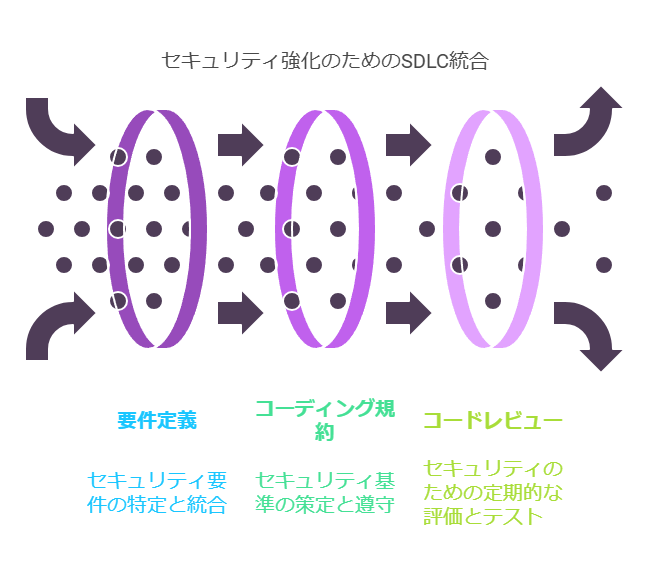

- セキュアな開発ライフサイクル(SDLC)の導入

- 要件定義段階からセキュリティを考慮

- コーディング規約の策定と遵守

- 定期的なコードレビューとセキュリティテスト

- 多層防御戦略の実装

- ネットワークセキュリティ(ファイアウォール、IPS/IDS)

- アプリケーションセキュリティ(WAF、入力検証)

- データベースセキュリティ(暗号化、アクセス制御)

- 継続的なモニタリングと対応

- リアルタイムログ分析

- インシデント対応計画の策定

- 定期的な脆弱性スキャンと侵入テスト

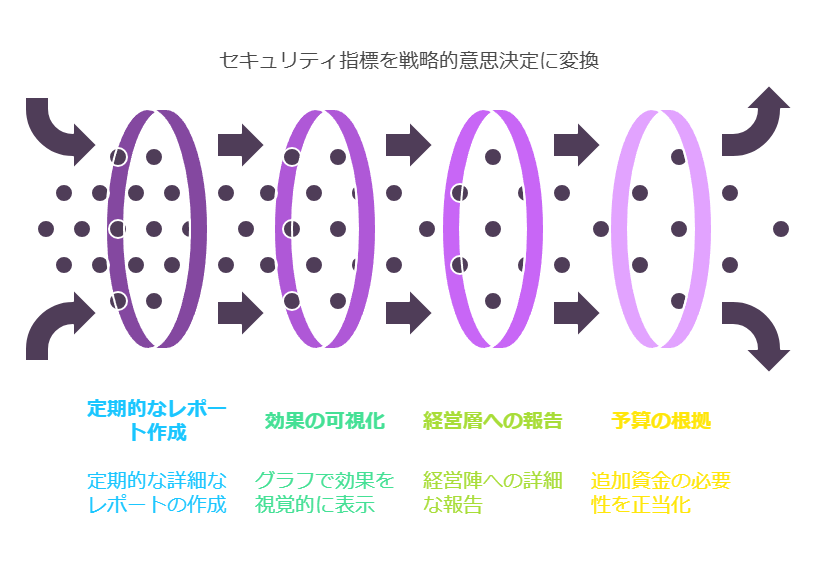

- データ駆動型の改善プロセス

脆弱性診断の結果を定量化し、継続的な改善のためのKPIを設定します:

- 脆弱性の検出率と修正率

- 平均修正時間(MTTR: Mean Time To Repair)

- セキュリティインシデントの発生頻度と影響度

これらの指標を追跡し、定期的にレポートを作成することで、セキュリティ対策の効果を可視化し、経営層への報告や予算獲得の根拠とします。

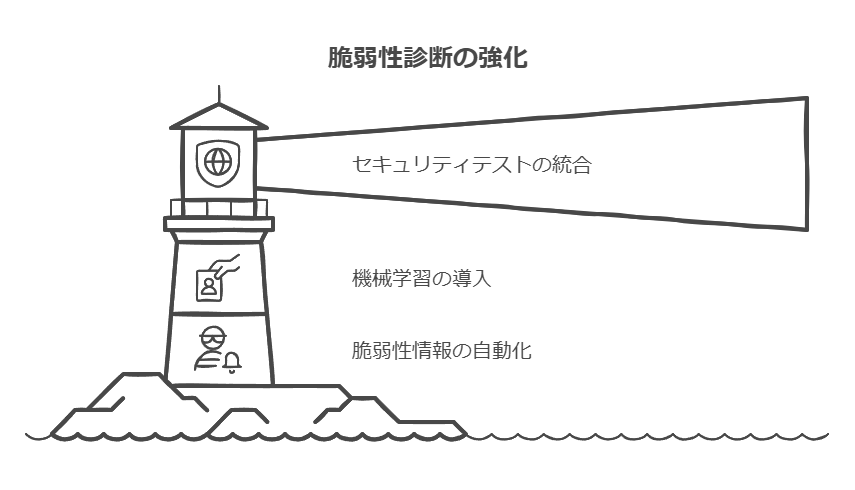

- 自動化とAIの活用

最後に、脆弱性診断プロセスの効率化と精度向上のために、以下の技術を導入します:

- CI/CDパイプラインへのセキュリティテストの組み込み

- 機械学習ベースの異常検知システムの導入

- 脆弱性情報の自動収集と分析

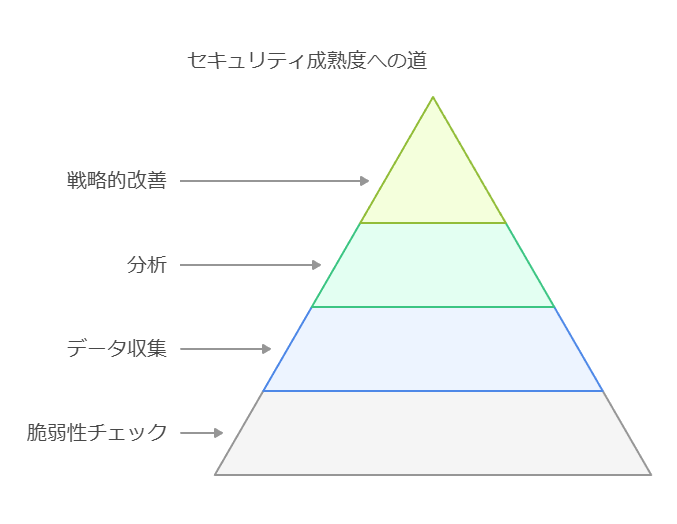

このアプローチにより、単なる脆弱性チェックリストから、組織全体のセキュリティ成熟度を高める包括的な戦略へと転換することができます。各ステップでデータを収集・分析し、継続的に改善を行うことで、長期的かつ効果的なセキュリティ体制を構築することが可能となります。

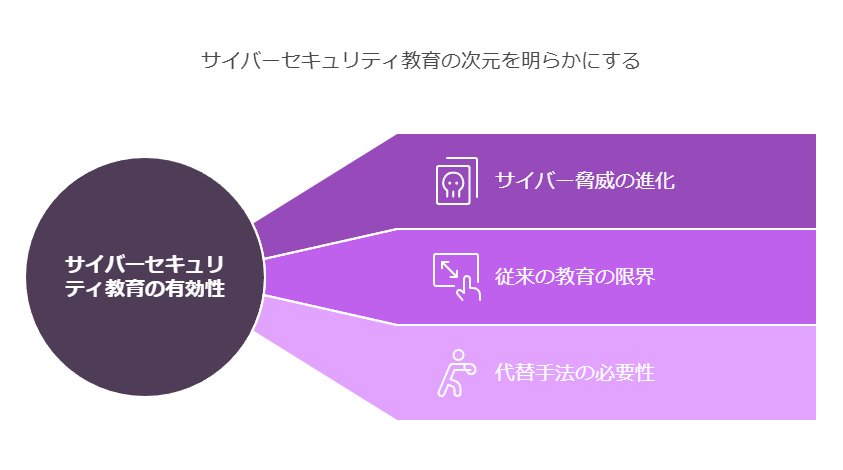

形骸化したサイバーセキュリティ教育、今後の対策と実効性の向上

サイバー攻撃は日々進化し、特にランサムウェアや高度なサイバー攻撃が企業を脅かし続けています。これに対応するためには、従業員向けのセキュリティ教育が重要です。しかし、従来の座学形式の研修は現実感が乏しく、受講者が受動的になり、結果として当事者意識が薄れてしまう傾向にあります。このような教育手法が「形骸化」しつつある中で、セキュリティ教育を継続的に実施することに意味があるのかという疑問が浮上しています。

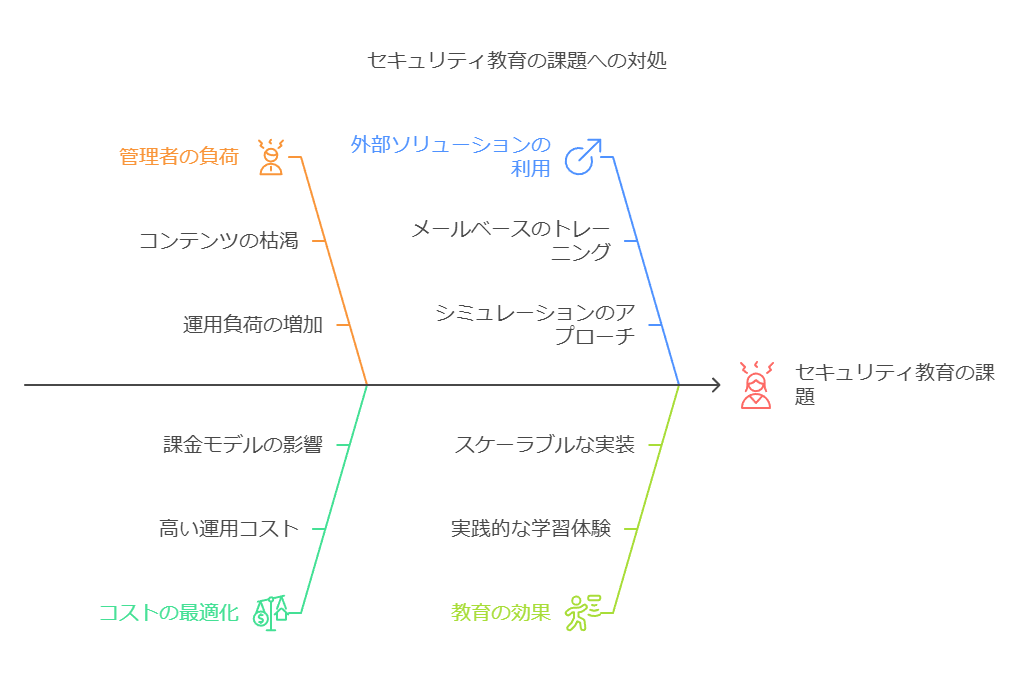

セキュリティ教育の課題と運用負荷の増加

企業がセキュリティ教育に取り組む際、担当者には運用負荷の増大やコンテンツの枯渇という現実的な課題が付きまといます。特に、少人数での運用が求められる中小企業では、自社開発のコンテンツでは限界があり、毎回新たな素材やシナリオを作成するのは現実的ではありません。さらに、利用人数に基づく料金体系がコストに直結するため、運用コストの増加も深刻な課題です。

こうした課題に対しては、メール訓練型やシミュレーション型の実践的なセキュリティ教育を導入する企業が増加しており、社外のソリューションを活用することで、担当者の負荷軽減や運用コストの最適化を図ることが可能です。

効果的なセキュリティ教育の実施方法

セキュリティ教育の効果を高めるためには、ロールプレイング形式で従業員が攻撃シナリオを体験することが有効です。こうした実践的なアプローチは、座学研修では得られないリアリティを提供し、従業員にサイバー脅威への危機感を持たせることができます。これにより、教育の形骸化を防ぎ、継続的な効果が期待できます。また、IPA(情報処理推進機構)の推奨するセキュリティ対策フレームワークに基づいたトレーニングを導入することで、最新の技術動向やセキュリティリスクに対応した対策が可能となります。

制御システムのセキュリティ対策の重要性と課題

工場や製造現場における制御システムのセキュリティ対策は、ますます重要になっています。しかし、制御システムの環境は複雑であり、それぞれの企業や工場に応じたカスタマイズされた対策が求められます。さらに、IPAで体系化された対策は高度な知識を必要とし、専門用語や情報量が多いため、現場での導入が難しいという声もあります。

この課題を解決するために、具体的なソリューションとしてセキュリティリスク分析ソリューションを導入することが考えられます。このソリューションは、工場や企業の特有の環境に適したセキュリティリスクを評価し、必要な対応策を明確にすることで、現場の負担を軽減しつつ、適切な対策を実施することが可能です。

総合的な提案

セキュリティ教育を効果的に進めるためには、リアリティのある教育手法や社外ソリューションの活用がカギとなります。さらに、制御システムのセキュリティ対策も並行して行うことで、企業全体としてのサイバーリスク管理が強化されます。

ログインセキュリティの強化とUI/UXの両立に向けたFIDO認証の重要性

近年、Webアプリケーションを狙ったサイバー攻撃が急増しており、フィッシング詐欺、不正アクセス、データ漏えいなどのリスクが高まっています。特にログイン時のセキュリティ強化が重要視されており、これに対応するために多くの企業がセキュリティ戦略を見直しています。その一環として、UI/UXの向上とサイバー攻撃対策を両立できる認証方式として注目されているのが「FIDO生体認証」です。

FIDO認証の導入がもたらすビジネスメリット

FIDO生体認証は、従来のID/パスワード方式とは異なり、ユーザーは顔や指紋などの生体情報を使ってログインできます。これにより、パスワード管理の手間が不要となり、セキュリティと利便性が飛躍的に向上します。金融機関、EC事業者、インターネット企業、教育機関など、多くの国内大手企業がすでにFIDO認証を採用しており、実際に「ログイン成功率を99%に向上させた」という事例も報告されています。また、ログインに関連する問い合わせの減少により、コールセンターの運用コスト削減にも成功しています。

FIDO認証を低コストで導入する方法

データコンサルタントの視点から見ると、FIDO認証の導入は単なるセキュリティ強化ではなく、コスト削減とユーザー体験の向上という点でも大きなメリットをもたらします。具体的な導入ステップとしては、まず現行の認証方式との比較や導入コストの評価を行い、FIDO認証が最適であるかを判断します。特に、WebアプリやWebサイトをビジネスの中心に据える企業にとって、パスワードレス認証はセキュリティリスクを低減しながらもUIを改善できる有効な手段です。

FIDO認証と他の認証方式の比較

FIDO認証の導入には、他の認証方式との比較が不可欠です。例えば、従来のパスワード認証や多要素認証(MFA)と比べて、FIDO認証は使いやすさとセキュリティを両立しており、特にリスクの高いフィッシング攻撃やデータ漏えいに対して強力な防御策となります。さらに、FIDO認証はID/パスワードに頼らないため、ユーザーがパスワードを忘れるリスクがなくなり、サポートコストを削減することが可能です。

まとめ:UI/UXとセキュリティのバランスを考慮したFIDO認証導入

「UIを改善してログイン成功率を上げたい」「ログイン認証にかかるコストを削減したい」「サイバー攻撃に備えつつ、ユーザー体験を悪化させたくない」といった課題を抱える企業にとって、FIDO認証は理想的なソリューションです。FIDOやパスキー認証などの最新トレンドを理解し、具体的な導入事例を参考にしながら、最適な認証方式を選択することが、これからのビジネス競争力を強化する鍵となります。

官公庁・自治体で一層高まるセキュリティ確保の重要性

近年、官公庁や自治体におけるセキュリティ対策の重要性が、デジタル化の進展に伴いさらに高まっています。総務省が定めるガイドラインには、自治体が準拠すべき情報セキュリティの基本方針や情報セキュリティポリシー策定の手順が明確に示されています。令和4年3月の改訂では、機密性の高い情報を外部サービスで取り扱う際の規程が新たに追加されるなど、セキュリティ対策に関する要件はますます厳格化されています。

このような背景から、官公庁や自治体がガイドラインに基づいて堅牢なシステム運用を行い、情報セキュリティを強化することが求められています。特に、個人情報の漏洩リスクを最小限に抑えるためには、外部サービス利用時のリスク評価や、内部システムと外部サービスとの連携を慎重に管理する必要があります。

ネットワーク分離がもたらすアカウント権限管理の課題

クラウドストレージの利用が増加する一方で、機密情報に対するセキュリティリスクも顕在化しています。このため、機密性の高い情報をオンプレミスのファイルサーバーに格納し、クラウドストレージとは分離して管理する企業が多く見られます。しかし、こうした分離管理は、オンプレミス環境とクラウド環境で別々のアカウントを運用しなければならないという課題を生み出します。結果として、アカウント権限の管理が煩雑化し、セキュリティと利便性のバランスを取ることが難しくなります。

データコンサルタントとしては、ネットワーク分離の方針に基づくアカウント管理の一元化と自動化の必要性を強調します。統合されたアカウント管理システムを導入することで、運用の効率化とセキュリティの強化を同時に実現することが可能です。

テレワークとオフィス勤務におけるアクセス権限の柔軟な管理

テレワークの普及に伴い、従業員がオフィスとリモート環境で異なるアクセス権限を必要とするケースが増えています。通常、企業は従業員ごとに一律のアクセス権限を付与しますが、テレワーク時にはオフィス勤務時と比べてセキュリティリスクが異なるため、適切なアクセス制御が求められます。

例えば、外出先で機密情報にアクセスする場合、その情報がセキュリティの低いネットワークを経由して漏洩するリスクや、外部者に覗き見されるリスクがあります。このようなリスクを軽減するためには、状況に応じた細かなアクセス権限の切り替えが必要です。

データコンサルタントとしては、シーンごとに異なるアクセス権限を設定するための動的アクセス制御(Dynamic Access Control)の導入を推奨します。これにより、従業員の状況に応じた柔軟なアクセス制御が可能となり、セキュリティリスクを最小限に抑えつつ、管理の煩雑さを解消することができます。

ここでは、データコンサルタントの視点から、セキュリティ対策の強化やアクセス権限管理の効率化に焦点を当て、具体的な解決策を提示しました。官公庁・自治体のセキュリティ対策の重要性を強調しつつ、企業におけるアカウント管理の課題に対する実践的なアプローチを示しています。

現状のサイバーセキュリティ対策の状況

導入済みの主要製品・サービス

貴社では、以下のセキュリティ製品やサービスがすでに導入されています:

エンドポイント保護

アンチウイルス/マルウェア対策

EDR(エンドポイント検出&対応)

MDM(モバイルデバイス管理)/EMM(エンタープライズモビリティ管理)

ネットワーク・データ保護

ファイアウォール

DLP(データ損失防止)

運用支援・アウトソーシング

IT資産管理

SOC(セキュリティ運用サービス)

MDR(セキュリティ運用アウトソーシングサービス)

これらの導入により、エンドポイントやネットワーク、データの保護がある程度進んでいますが、さらなる強化が求められる分野が明確化されています。

セキュリティ対策における課題

アイデンティティ分野の課題

現在、以下の分野での強化が必要とされています:

統合管理と効率化

クラウド ID 統合管理

シングルサインオン

高度なセキュリティ対策

特権アカウントの管理(PAM)

リスクベースのアクセス制御

パスワードレス認証の導入

IDの監視とガバナンス

IDリスク検出のインテリジェンスサービス

ロール管理の標準化と適切な運用

IDガバナンスの構築

セキュリティ運用分野の課題

セキュリティ運用とモニタリングの最適化

エンドポイントの高度な保護(XDRへの移行)

セキュリティ運用の自動化(SOAR導入)

統合ログ管理(SIEMの活用)

セキュリティアラートの迅速な対応体制整備

クラウド環境における保護と監視

クラウドワークロードのコンプライアンス監視

Cloud Access Security Broker (CASB) を活用したアプリケーション保護

CSPM(Cloud Security Posture Management)によるインフラ保護

データ保護と暗号化

ドキュメントのラベリングおよび暗号化

セキュリティ対策を進めるうえでの全社的な課題

経営層の理解と支援

セキュリティ投資に対する経営層の理解が不足していることが、リソース確保の妨げになっている可能性があります。

リソース不足

予算や専門人材の不足が、迅速な対策実施の妨げとなっています。

従業員リテラシーの向上

全社的なセキュリティ意識の向上が急務です。特にサイバー攻撃の標的となりやすい従業員の教育が重要です。

グループ会社や海外拠点のセキュリティ統一

セキュリティ方針の標準化が不足している場合、グループ全体のリスクが高まります。

取引先やサプライチェーンのリスク管理

取引先のセキュリティ基準を統一することで、サプライチェーン全体のリスクを軽減できます。

有事対応の計画不足

インシデント発生時の対応手順や責任分担が明確化されていない場合、復旧までの時間が大幅に延びる可能性があります。

次のステップ:実行可能な解決策の提示

短期的施策

セキュリティ診断の実施

現在のシステムや運用体制の課題を洗い出し、リスクを定量化します。

優先度の高い対策の実施

ID管理とセキュリティ運用の効率化に向け、パスワードレス認証やSOARの導入検討を開始します。

中長期的施策

全社的なセキュリティ方針の策定

経営層を巻き込み、セキュリティ戦略の中長期的ビジョンを構築します。

クラウドセキュリティ強化

CASBやCSPMを活用し、クラウド環境における保護レベルを向上させます。

セキュリティ教育の強化

全社員向けに段階的なセキュリティトレーニングプログラムを導入します。

標準化と自動化の推進

グループ全体で統一されたセキュリティ基準を設定し、SOARやSIEMを活用した自動化を進めます。

まとめ:

現状の製品・サービス導入を活かしつつ、アイデンティティ管理やクラウドセキュリティの強化、全社的なリテラシー向上を図ることで、包括的なセキュリティ体制を構築できます。これにより、リスクを低減し、長期的な運用コスト削減も期待できます。

今後導入予定のサイバーセキュリティ対策の概要

以下は、貴社が今後計画しているセキュリティ対策の主要分野です。これらを段階的に導入し、統合的なセキュリティ基盤を構築することが期待されます。

1.1 必須の技術・ソリューション

ゲートウェイおよびエンドポイントセキュリティソリューション

ネットワークやエンドポイントを守る基盤としての導入。

データ保護ソリューション

機密データの暗号化、DLP(データ損失防止)の実装。

ログ収集およびモニタリングツール

SIEM(統合ログ管理)を活用し、異常検知およびインシデント対応を迅速化。

1.2 高度な保護技術の導入

AI/機械学習を活用したセキュリティソリューション

攻撃パターンの予測・検知を強化し、プロアクティブな対策を可能に。

脆弱性管理ツール

継続的なスキャンと脆弱性の即時修正。

クラウドセキュリティ対策

CSPM(Cloud Security Posture Management)およびCASB(Cloud Access Security Broker)の導入を検討。

1.3 組織力向上への取り組み

サイバー攻撃演習や研修

社員のリテラシー向上を図り、全社的なセキュリティ意識を強化。

セキュリティコンサルティングサービス

専門家の支援を活用し、長期的なセキュリティ戦略を構築。

2. 現在最も脅威と感じているセキュリティリスク

2.1 内部および外部からの主な脅威

内部犯行による情報流出・漏えい

特権アカウントの不正利用、意図的なデータ持ち出し。

外部攻撃による情報流出・業務停止

ランサムウェア、DDoS攻撃、標的型攻撃。

脆弱性悪用攻撃

ゼロデイ攻撃やパッチ適用遅延による被害拡大。

2.2 法規制とコンプライアンスリスク

個人情報保護法やGDPRなどの違反による罰則。

サイバーセキュリティ指針の未対応による評価低下。

3. 現在の取り組みと実行中のアプローチ

3.1 技術的な取り組み

ゼロトラストアーキテクチャの導入

「信頼しない」を前提としたアクセス制御の強化。

AI/機械学習の活用

新しい脅威の検知をリアルタイムで実施。

SASE(Secure Access Service Edge)の展開

分散したリモート環境にも対応可能なセキュリティアプローチ。

EDRの実装

エンドポイントでの高度なインシデント検知と対応を実現。

3.2 組織的な取り組み

CSIRT/SOCの構築

全社的なインシデント管理体制の整備。

サイバー攻撃演習

実践的な訓練を通じた組織対応力の向上。

4. 2025年の主要なセキュリティ脅威と推奨対策

4.1 予測される脅威

ランサムウェア攻撃の高度化

暗号化だけでなく、情報の二次利用や二重恐喝の増加。

サプライチェーン攻撃

取引先を経由した間接的な侵入リスクの高まり。

標的型攻撃

特定の役職やシステムを狙った機密情報の搾取。

内部不正

従業員や請負業者による意図的または過失による漏えい。

ゼロデイ攻撃

未解決の脆弱性を悪用した攻撃増加。

4.2 推奨対策

データ保護の強化

イミュータブルストレージや多層バックアップ戦略の導入(例: 3-2-1-1ルール)。

サプライチェーンのセキュリティ評価

取引先の基準適合状況を監査し、契約段階でのリスク評価を徹底。

AI/MLによる異常検知

正常と異常のパターンを継続的に学習するシステムを導入。

教育プログラムの拡大

従業員および管理職に対する定期的なセキュリティトレーニングを実施。

5. コンサルタントからの提言

短期的には、ゼロトラストアーキテクチャとSASEの導入により、外部攻撃やテレワーク環境への脅威を軽減可能です。

中期的には、AI/ML活用を強化し、迅速な検知と対応を実現してください。

長期的には、CSIRT/SOCの成熟度向上および全社的なセキュリティ意識改革を推進し、全体的な防御力を向上させる戦略を取ることが望ましいです。

これにより、2025年に向けて予測される脅威に対する耐性を高め、貴社のビジネス継続性を確保できます。

DX推進とセキュリティ強化の必要性

社会的背景と現状

デジタルトランスフォーメーション(DX)が企業競争力の向上に欠かせない時代となっています。しかし、2024年においても多くのセキュリティ事故が報告されており、DX推進に伴うセキュリティリスクが深刻化しています。

DXによってツールやシステムの利用が増える一方で、個人情報や機密情報の接触ポイントが増加し、これが新たなリスクを招く要因となっています。

現場での課題意識

DXを推進したいが、具体的な進め方がわからない。

セキュリティ対策に投資しているが、効果が見えづらい。

利用中のツールや端末が目的に合わず、業務効率が低下している。

DX推進・セキュリティ強化を阻む障害

DX推進における課題

ツール選定の難しさ

市場に多数のツールが乱立しており、最適な選択肢を見極めるのが困難。

活用イメージの欠如

目的を明確にしないまま導入した結果、期待した業務効率化が達成されない。

ハードウェア制約

利用端末が新しいツールに対応できず、業務パフォーマンスが低下するケース。

セキュリティ強化における課題

成果の可視化が難しい

高額なセキュリティ投資を行っても、その効果が具体的に見えづらい。

運用負荷の増加

多様なセキュリティツールが導入される一方で、運用管理が複雑化する傾向。

解決策: DX推進とセキュリティ強化のためのソリューション

推奨ソリューション

以下の製品群は、DX推進とセキュリティ強化を両立するために最適です。

Google Workspace

クラウドベースでのコラボレーションとセキュリティを両立。

Chrome Enterprise

セキュアかつ軽量な端末環境を提供し、管理負荷を軽減。

SideBooks

ドキュメント管理の効率化を通じた業務改善。

効果的な活用方法

製品の組み合わせによる相乗効果

Google WorkspaceとChrome Enterpriseを組み合わせることで、セキュリティと操作性を最大化。

ツールのポテンシャルを最大化

各ツールの機能を活かした運用事例や活用ガイドの提供。

LCM(ライフサイクルマネジメント)サービスの重要性

LCMサービスを通じ、以下のような導入・運用上の課題を解消します。

サービス内容

適切な端末選定と導入支援

ツールに最適化された端末を提案し、導入の負担を軽減。

導入後の運用サポート

故障対応や端末管理、アップデートの効率化をサポート。

メリット

運用コストの削減と安定化。

導入後の迅速なトラブル対応で業務の継続性を確保。

コンサルタントからの提言

短期的施策: 現在利用中のツールや端末環境を見直し、優先度の高い課題に集中して取り組む。

中期的施策: Google WorkspaceやChrome Enterpriseを活用し、セキュアで効率的な業務環境を整備。

長期的施策: LCMサービスを活用し、IT資産管理とセキュリティ運用を継続的に改善する体制を構築する。

これにより、DX推進を成功させると同時に、セキュリティリスクへの対応力を強化することが可能です。

DX推進とセキュリティ強化の必要性

背景

現在、DX(デジタルトランスフォーメーション)の推進が、業務効率化や競争力向上の鍵となっています。しかし、2024年においても多くの企業がセキュリティ事故に直面しており、DXの推進とともに情報資産の保護がより重要になっています。

現状の課題

DXを推進することで、新しいツールやシステムの導入が増加し、それに伴い以下のような課題が浮上しています。

個人情報や機密情報に触れる場面が増え、リスクが拡大。

DX推進の方針を持ちながらも進め方が不明確な企業が多い。

セキュリティ対策において「十分なのか」「コストに見合っているのか」といった不安を抱える声が増加。

DX推進とセキュリティ強化を阻む障害

1. DX推進における障害

ツール選定の混乱

市場に数多くのツールが存在し、最適な選択肢を見極めるのが難しい。

具体的な活用イメージの欠如

導入目的が不明瞭なままツールを導入した結果、期待する業務効率化が実現できない。

ハードウェアの非対応

現在使用している端末が新しいツールに対応しておらず、導入効果を十分に発揮できない。

2. セキュリティ強化における障害

成果の可視化の難しさ

高額なセキュリティ対策を導入しても、その効果を明確に実感しづらい。

コストと運用の負担

セキュリティ対策が増えるほど、運用や管理の負担が増加。

課題を解決するための推奨ソリューション

以下の製品群は、DX推進とセキュリティ強化を両立するために効果的です。

1. Google Workspace

クラウドベースでシームレスなコラボレーション環境を提供し、セキュリティも確保。

多要素認証やデータ損失防止機能(DLP)などの高度なセキュリティ対策を内蔵。

2. Chrome Enterprise

安全かつ軽量な端末環境を提供。セキュリティリスクを最小限に抑えつつ、業務効率を最大化。

セントラル管理による運用負荷の軽減と、端末のライフサイクル管理の最適化を実現。

3. SideBooks

文書管理の効率化を実現し、情報共有の円滑化とリスクの軽減を同時に達成。

データコンサルタントの視点からの提案

短期的対応策

現在導入済みのツールや端末環境を見直し、最適化するための評価を実施。

Google WorkspaceやChrome Enterpriseを部分導入し、運用のシンプル化を図る。

中期的対応策

各ツールの活用事例やベストプラクティスを社内に展開し、運用効率を向上。

SideBooksを活用した文書管理プロセスの改善で、データセキュリティと効率性を両立。

長期的視点での運用体制構築

ライフサイクルマネジメント(LCM)サービスを活用し、端末導入から運用、廃棄までのプロセスを最適化。

セキュリティ対策の定期的な見直しと運用ガイドラインの更新を継続的に実施。

これらの提案により、DX推進のスムーズな進行と、堅牢なセキュリティ基盤の構築が可能になります。また、効果を最大化するためには、企業の現状に合った段階的な導入と運用改善が重要です。

日本国内で進展する「脱PPAP」の取り組み

背景

2020年11月、当時のデジタル改革担当大臣の宣言を皮切りに、「PPAP(添付ファイルのZip暗号化)」の廃止が公的機関を中心に進展しました。現在では、官民を問わず多くの企業や組織で「脱PPAP」への取り組みが進んでいます。しかし、一部の企業では未だに十分な対策が取られておらず、従来の方法に依存している現状が見受けられます。

PPAPの課題

PPAPは、社内外でのファイル共有における情報漏えい対策として広く利用されてきましたが、以下のセキュリティリスクが指摘されています。

ウイルスチェックが困難

暗号化されたファイルはメールセキュリティソリューションで検査が難しい。

通信中の傍受リスク

メールそのものが傍受されると、ZIPパスワードとファイルが漏えいする可能性が高い。

ZIPパスワードの脆弱性

技術的に解読が容易であり、十分な安全性が確保できない。

これらの問題点から、より安全かつ効率的な代替手段の導入が求められています。

脱PPAPの解決策:ファイル転送システムの導入

選択肢の比較:オンラインストレージ vs. ファイル転送システム

「オンラインストレージ」と「ファイル転送システム」の2つが主な代替手段として挙げられますが、それぞれの特徴を以下に整理しました。

| 項目 | オンラインストレージ | ファイル転送システム |

|---|---|---|

| 使いやすさ | ログイン操作やフォルダ管理が必要で手間が増える場合も | シンプルで手軽な操作性 |

| セキュリティ | 高度な暗号化とアクセス制御が可能 | ファイル単位でのセキュアな転送を実現 |

| 運用負担 | 利用者側の教育や運用管理が必要 | 現行のメール運用に近い形で導入可能 |

推奨ソリューション:ファイル転送システム

ファイル転送システムは以下の理由から、現実的かつ効果的な選択肢です。

ユーザーにとって「手軽に」導入・利用可能で、教育コストを最小限に抑えられる。

機密情報を安全に送受信するための機能を搭載(例:リンクの有効期限設定、ダウンロード通知)。

メール運用に馴染みやすく、現場の負担が少ない。

メール誤送信リスクの軽減策

課題

IPA(情報処理推進機構)の「情報セキュリティ10大脅威 2024(組織編)」では、「不注意による情報漏えい等の被害」が第6位にランクインしており、その多くがメール誤送信によるものです。脱PPAPを進める過程で、このリスクにも同時に対処する必要があります。

現状の制約

人的チェックの限界

ヒューマンエラーの可能性を完全に排除することは困難。

送信ルール制御の不十分さ

ルール違反に気づけず、不適切な送信が発生するケースが後を絶たない。

提案されるソリューション:脱PPAPと誤送信対策の一体化

ファイル転送システムによるセキュリティ向上

パスワード不要のセキュアリンクを利用し、誤送信時のリスクを軽減。

ダウンロード履歴や送信状況のログ管理で追跡可能性を確保。

誤送信防止機能の導入

送信前のアラート機能や、添付ファイルの自動検出機能を備えたツールの導入。

送信先のチェック強化(例:ドメイン間フィルタリング)。

包括的な運用ガイドラインの策定

新しいシステムの導入に合わせた従業員向けのトレーニングと運用マニュアルを整備。

結論:脱PPAPを成功させるために

脱PPAPは、単なるツールの置き換えではなく、情報共有の在り方そのものを見直す絶好の機会です。ファイル転送システムを基盤としたセキュリティ対策と、誤送信防止の一体化によって、より安全かつ効率的な運用体制を構築することが可能です。

データコンサルタントとしては、企業の現状に合ったシステムの選定から導入支援、運用後のサポートまで包括的なアプローチで支援します。