目次

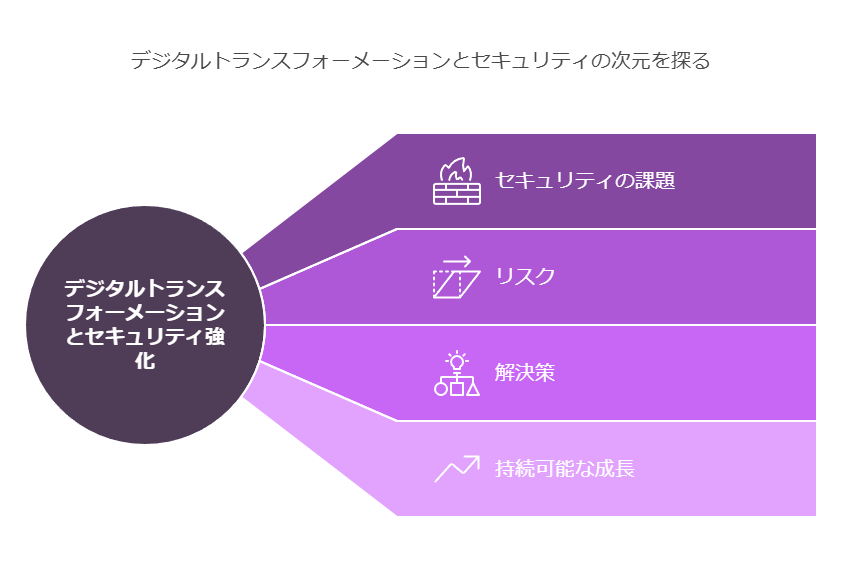

DX推進とセキュリティ強化の必要性

現状と課題

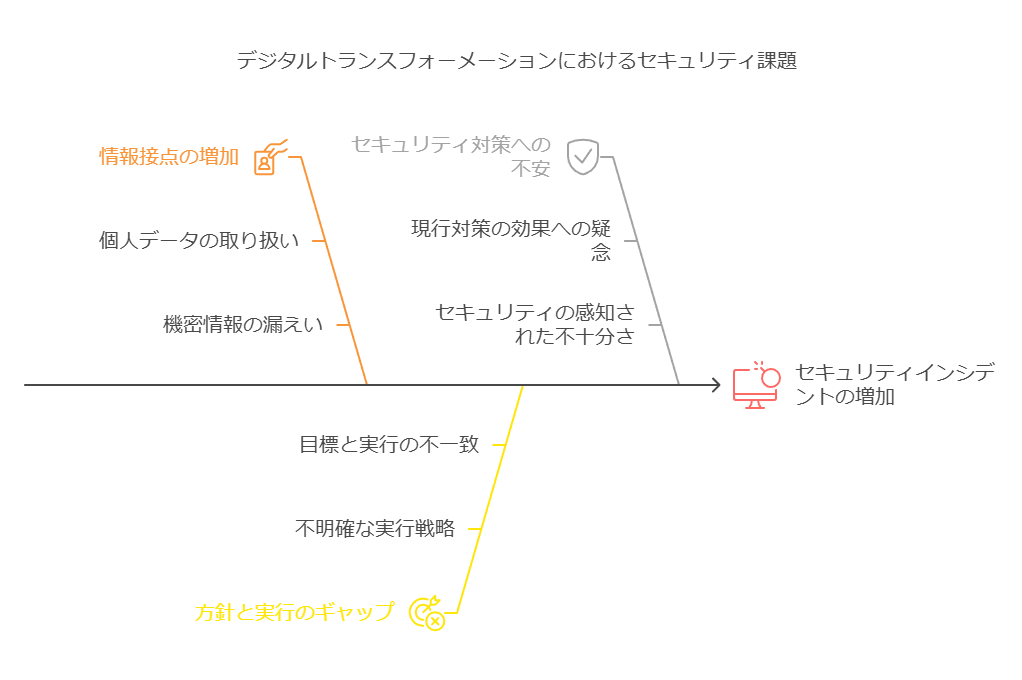

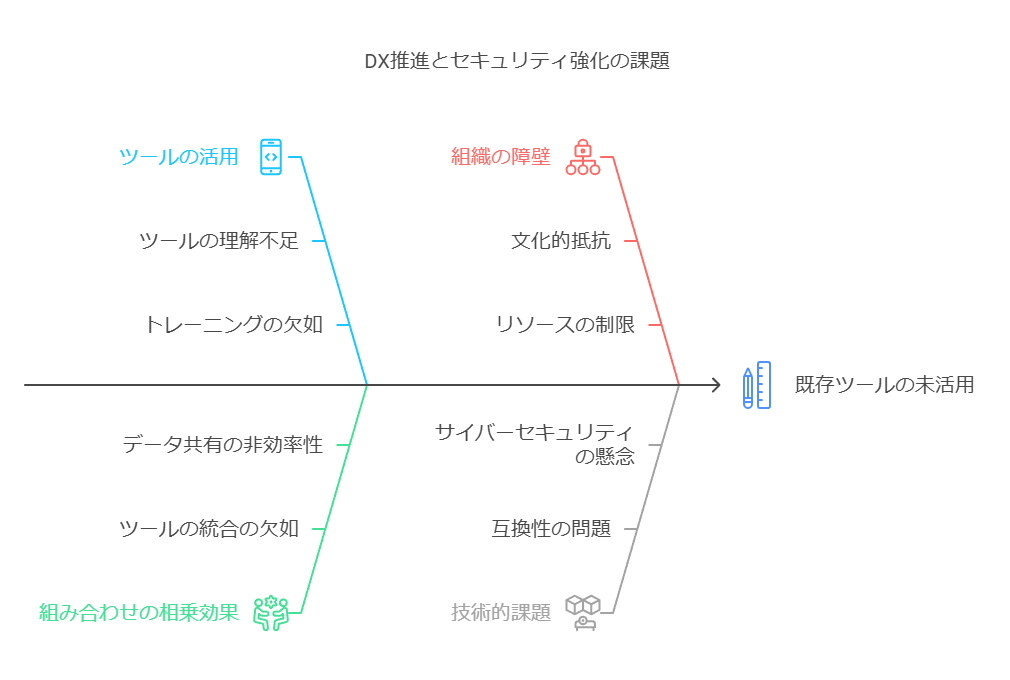

デジタル技術の活用が不可欠な社会環境の中、2024年においても依然として多くのセキュリティ事故が発生しています。DX推進に伴いツールやシステムの導入が加速する一方で、以下のような課題が見受けられます:

情報接点の増加:DX推進により個人情報や機密情報を扱う機会が増え、漏えいリスクが拡大。

方針と手段のギャップ:DXを推進しようとする企業が多い一方、具体的な実行方法が不明確なケースが多い。

セキュリティ対策への不安:現在のセキュリティ体制が十分かどうか分からない、あるいは効果を実感しづらいといった声が散見されます。

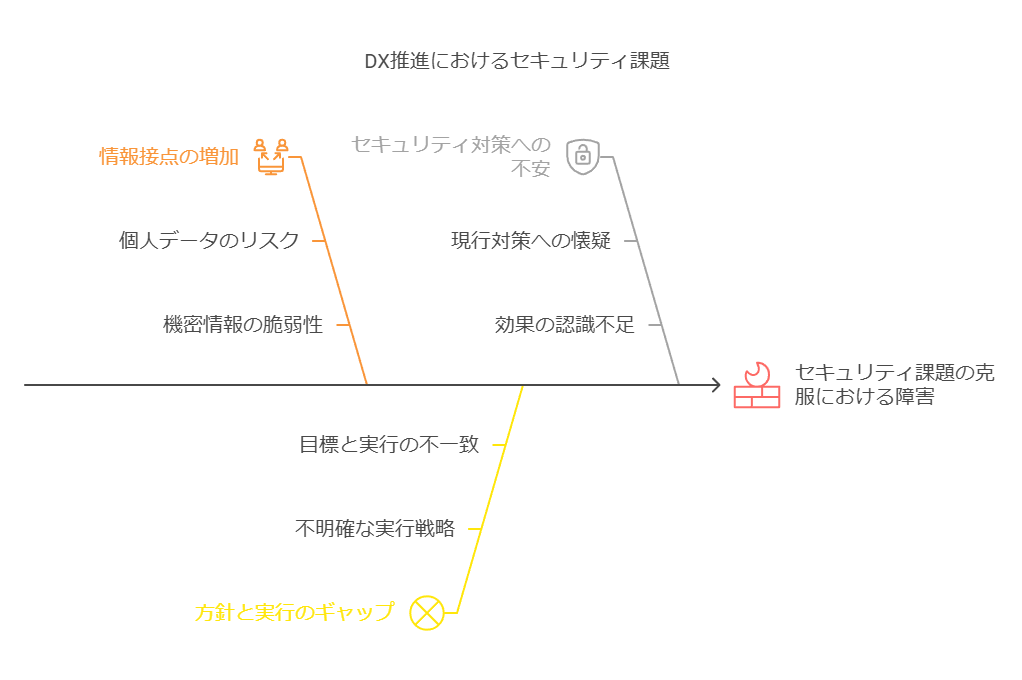

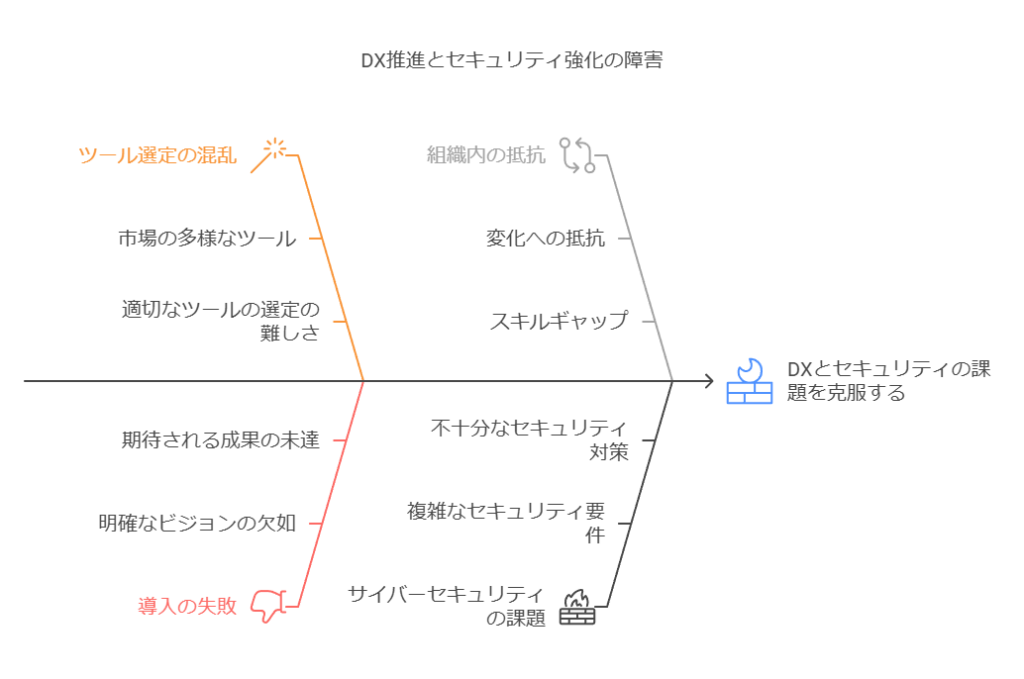

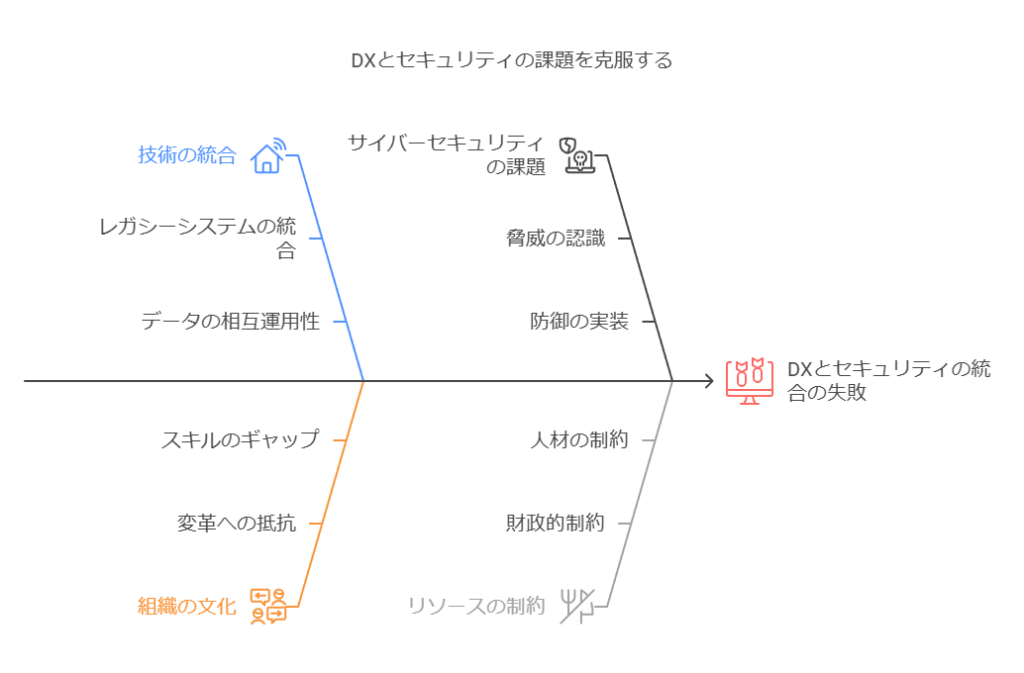

DX推進とセキュリティ強化を阻む障害

DX推進やセキュリティ強化を実現する際に、次のような障害が立ちはだかります:

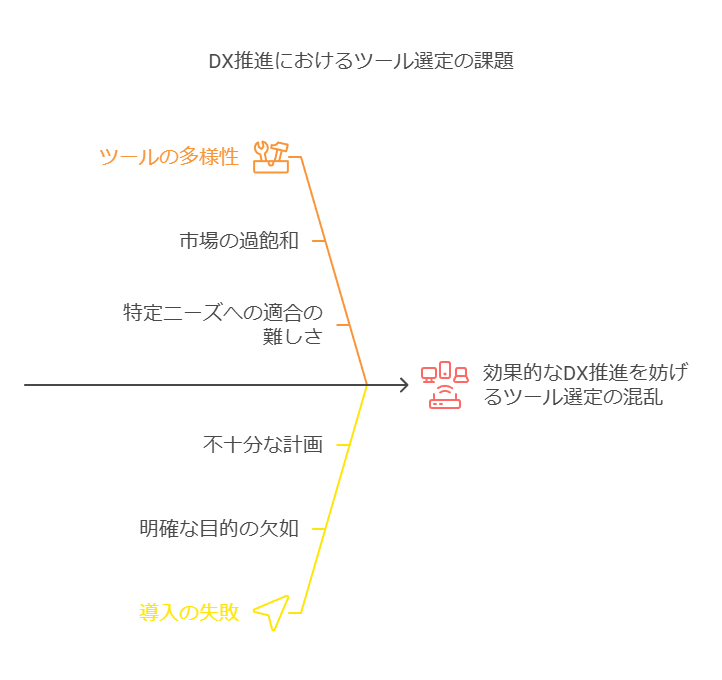

1. ツール選定と活用の混乱

ツールの乱立:市場には多様なDX支援ツールが存在し、適切な選定が困難。

導入の失敗事例:具体的な活用イメージを持たないままツールを導入した結果、目的である業務効率化が実現できないことも。

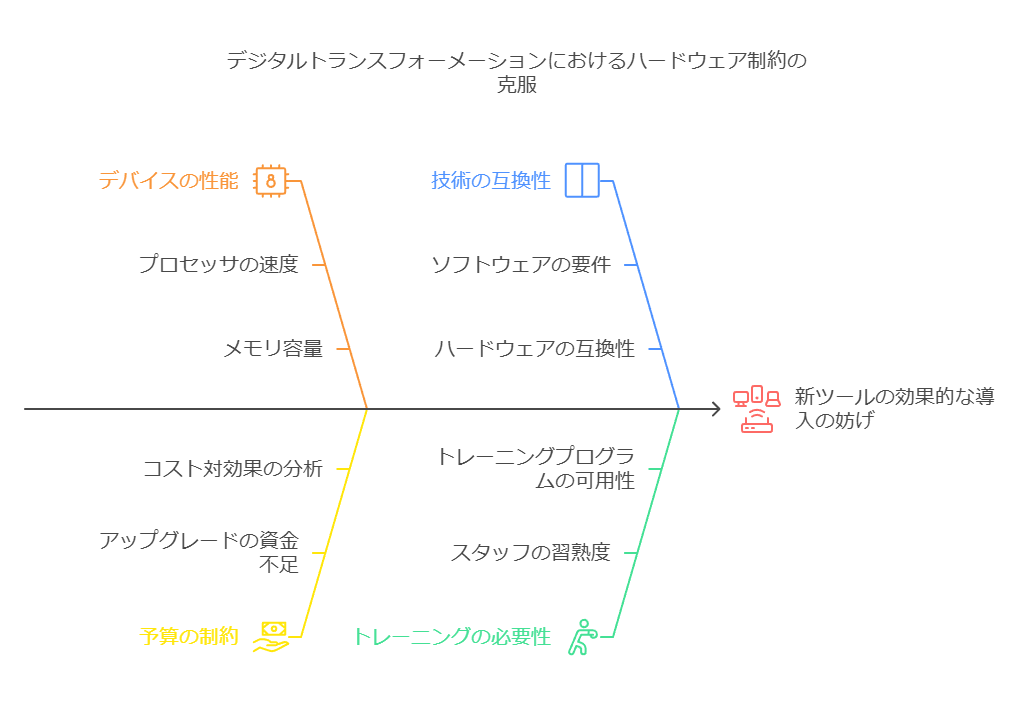

2. ハード面の制約

端末スペックの不足:現場で使用しているデバイスが新たなツールの要求に対応できない場合、導入効果が限定される。

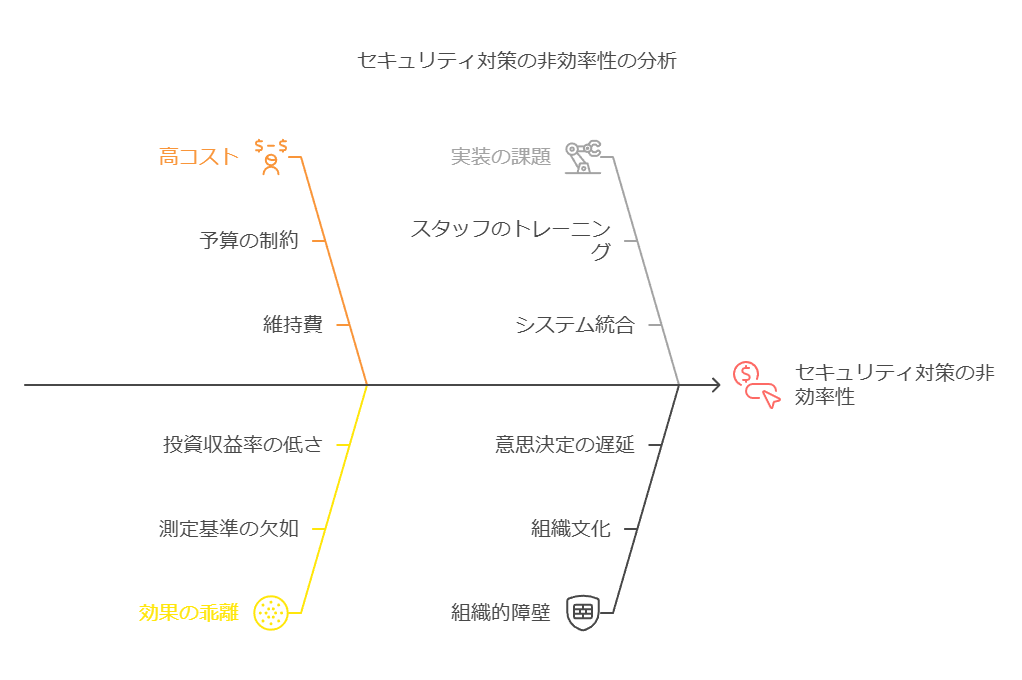

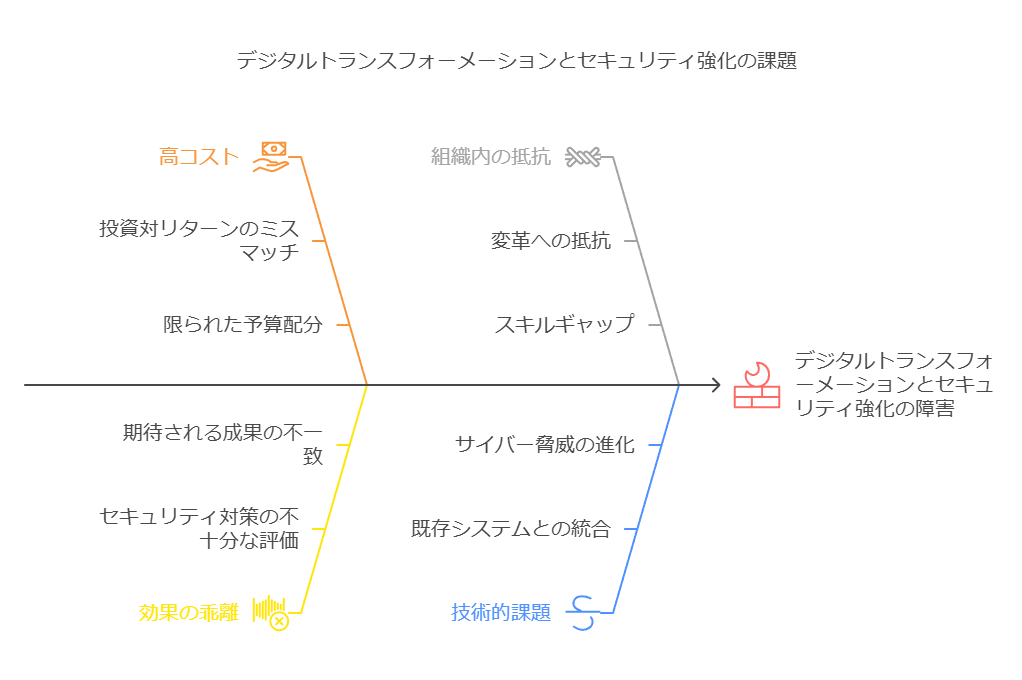

3. セキュリティ対策の非効率性

高コストと効果の乖離:多額の投資を行っても、セキュリティ対策の成果を実感しにくい状況が依然として存在。

これらの課題を抱えたままでは、DX推進とセキュリティ強化を十分に実現することが難しいと考えられます。

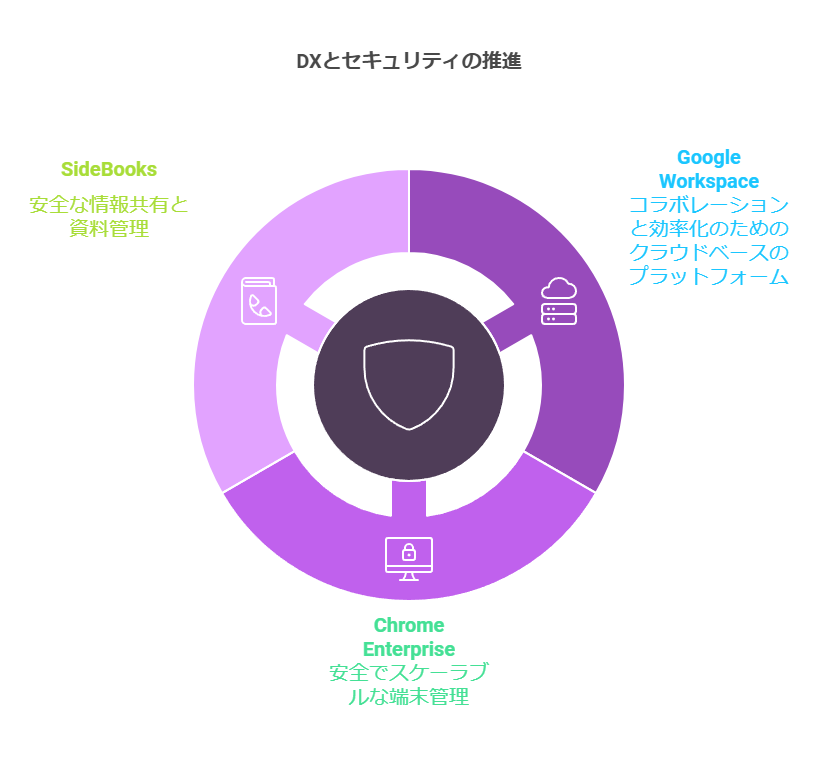

課題を解決するソリューションとサポート

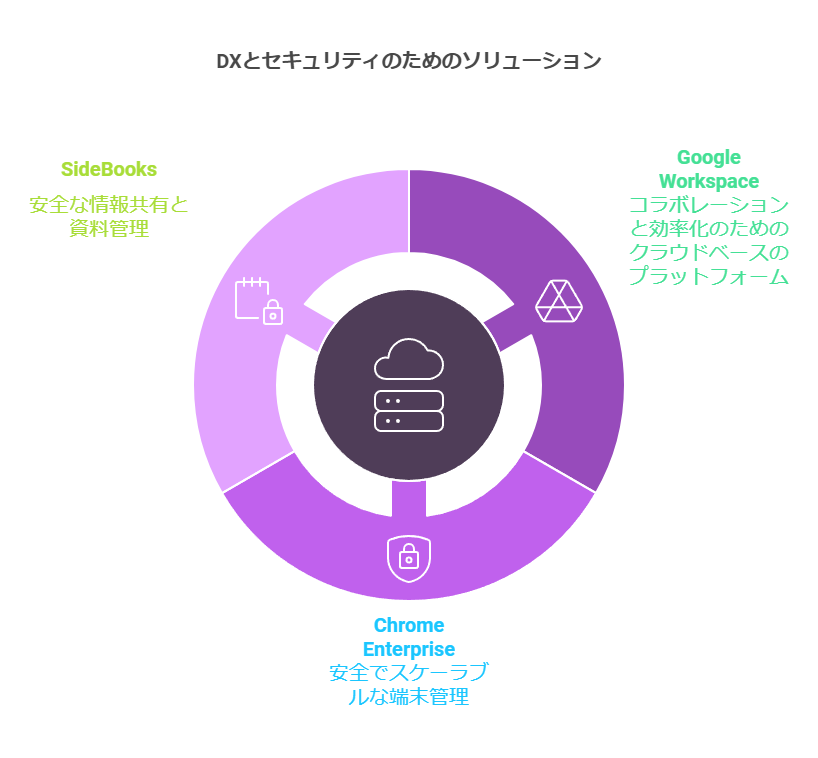

DX推進とセキュリティ強化を効果的に進めるために、以下のソリューションを提案します:

1. ソリューションの紹介

Google Workspace:業務効率化とコラボレーションを強化するクラウドベースの統合プラットフォーム。

Chrome Enterprise:安全でスケーラブルな端末管理を実現し、セキュリティ強化にも貢献。

SideBooks:情報共有や資料管理をシンプルかつ安全に行えるツール。

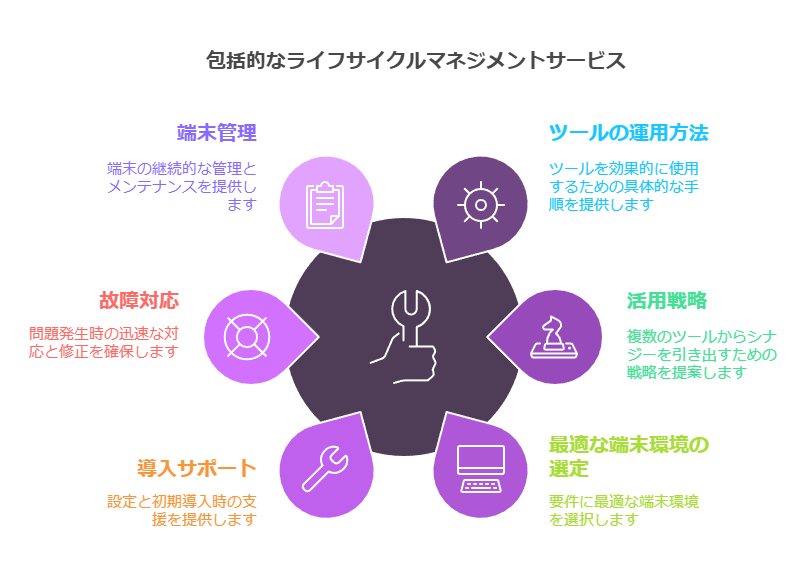

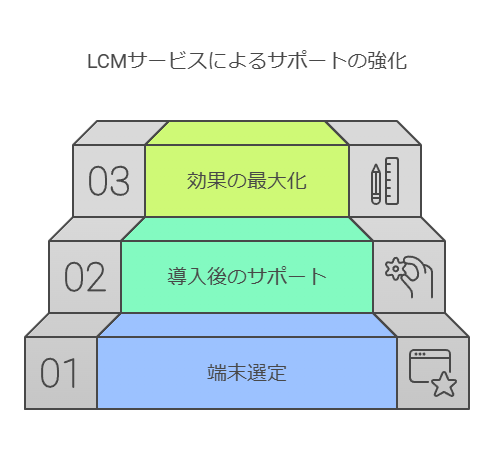

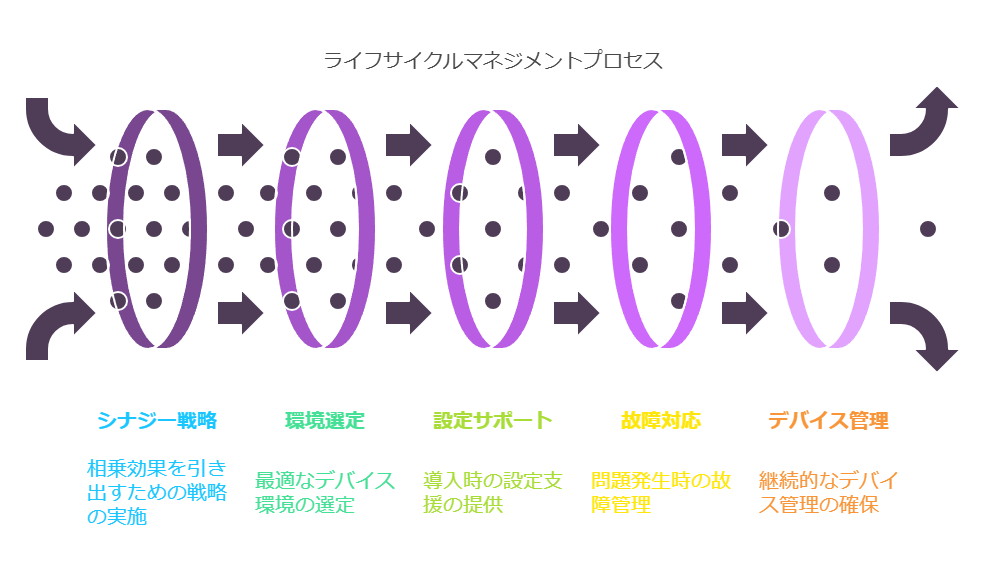

2. 導入後の支援:LCM(ライフサイクルマネジメント)サービス

端末選定と導入支援:ツールのポテンシャルを最大限に引き出すため、適切な端末の選定をサポート。

導入後のサポート:故障対応、更新管理、運用最適化まで一貫して支援。

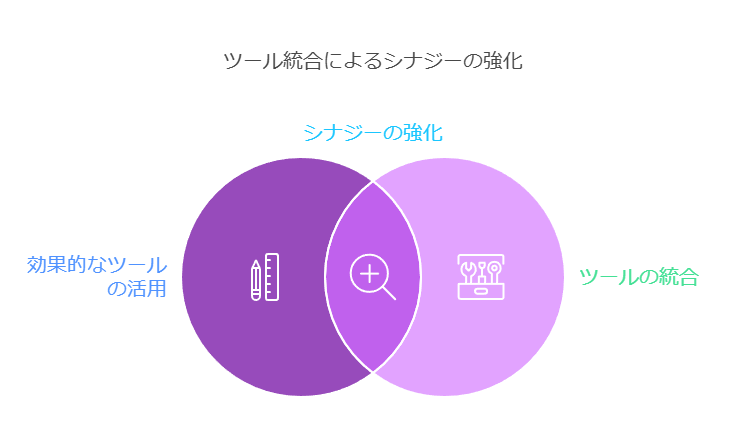

組み合わせ利用による効果最大化:複数のツールを連携させ、業務効率化とセキュリティ強化の両立を実現。

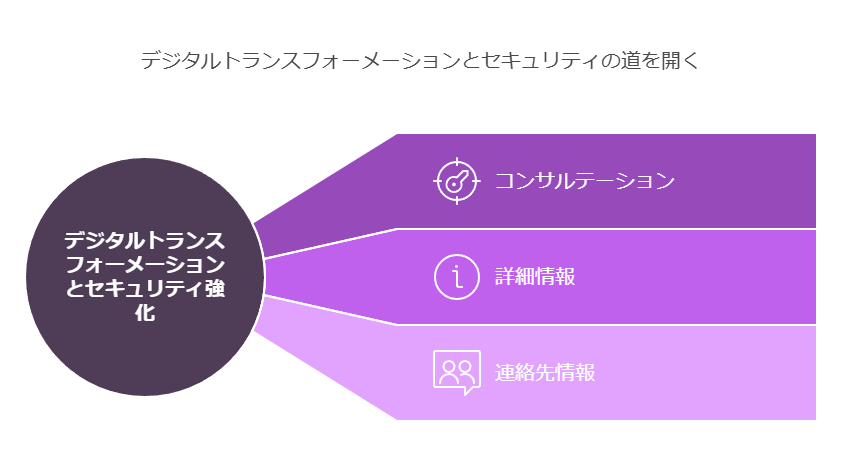

次のステップ

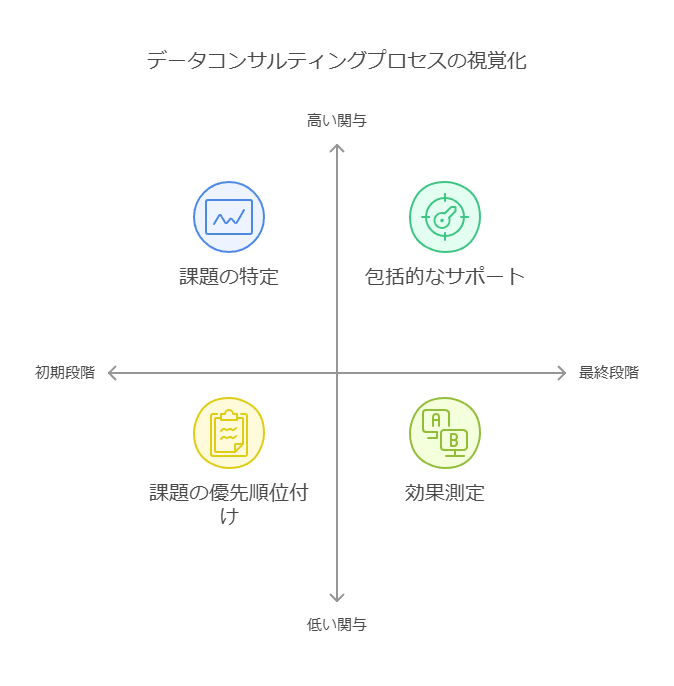

データコンサルタントとしては、以下のプロセスで支援を行います:

現状分析:課題の特定と優先順位付け。

最適なソリューションの設計:ツール選定と活用戦略の立案。

導入支援と運用フォロー:ツールの導入から効果測定、運用最適化までを包括的にサポート。

これにより、企業のDX推進とセキュリティ強化の成功を確実なものにします。

DXに関する具体的なご相談やさらなる詳細が必要な場合は、ぜひお問い合わせください。

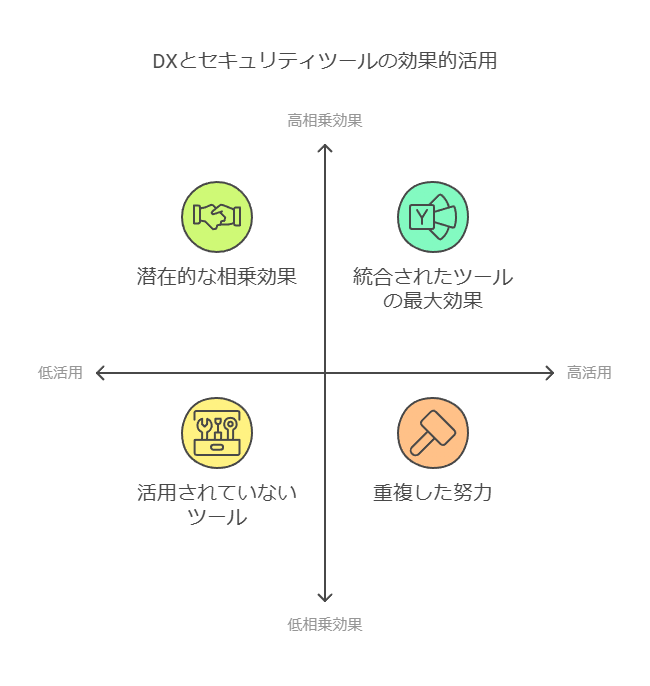

導入済み製品のさらなる活用と相乗効果の最大化

既に一部のDX推進やセキュリティ強化ツールを導入済みの企業においても、以下の点に課題が残ることがあります:

効果的な活用方法の理解不足

複数ツールの組み合わせによる相乗効果の未発揮

これらを解消するために、ツールの具体的な運用方法を解説するとともに、複合的なシナジーを引き出す活用戦略をご提案します。また、最適な端末環境の選定から、導入時の設定サポート、さらには導入後の故障対応や端末管理まで、LCM(ライフサイクルマネジメント)サービスを一貫して提供します。

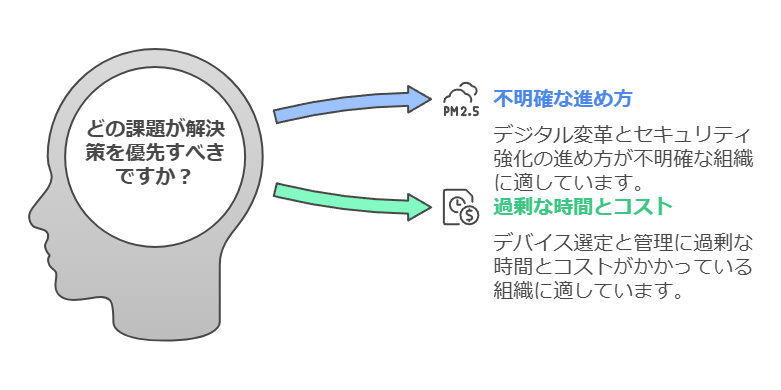

特に、以下のような課題をお持ちの方におすすめです:

DX推進やセキュリティ強化の進め方が不明確

端末の選定や運用管理に時間やコストがかかりすぎている

ファイアウォール製品導入における課題と解決策

導入・運用で検討すべき主なポイント

スループット(性能)

費用対効果(コストと価値)

セキュリティ強度

設定の容易さ

サポート体制と導入支援の有無

メーカーの信頼性と導入実績

これらの項目を評価基準とし、現状の課題や次世代の要件を見据えた最適な方針を策定します。

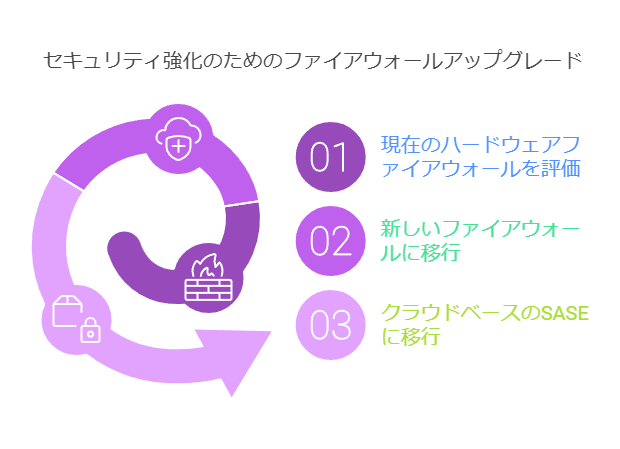

ファイアウォール導入・提案の今後の方針

ハードウェアファイアウォールのリプレース

現行システムのパフォーマンスやセキュリティ強化を目的に、最新型のファイアウォールへ移行。

クラウドベースのSASE(Secure Access Service Edge)への移行

柔軟性とスケーラビリティを重視したセキュリティ管理への転換。

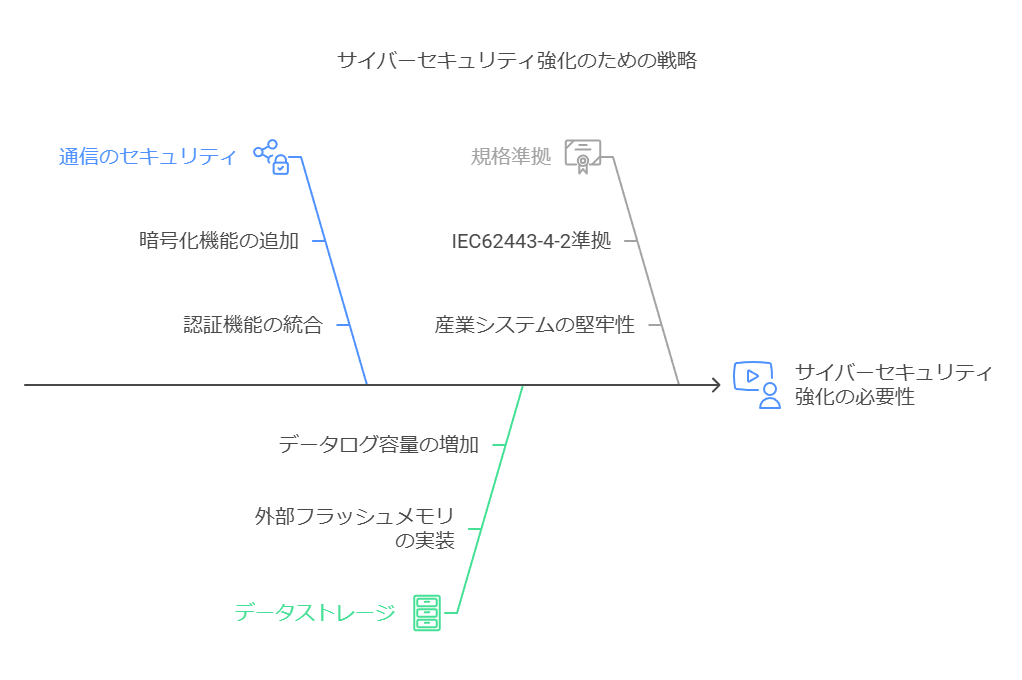

サイバーセキュリティ要件に対応する具体策

現在のセキュリティ環境に即した、以下の技術を活用するソリューションを提案します:

セキュア通信の強化

既存設計への暗号化・認証機能のアドオン。

MCUに軽量なパーサーソフトを導入するだけで簡単にセキュリティ向上を実現。

弊社提供の無償QLIBライブラリにより、セキュリティ専門知識がなくても運用可能。

外部フラッシュメモリの活用

データログ蓄積量を大幅に増加。

ファームウェアの保守・復旧機能を強化。

セキュリティ規格対応とIoTへの拡張

IEC62443-4-2準拠で産業用システムの堅牢性を確保。

AIエッジのテレメトリーデータ解析やデジタルツイン実現に必要な基盤技術の提供。

今後のステップ

現状診断

導入済み製品やセキュリティ環境の評価。

課題の優先順位化

DX推進やセキュリティ強化におけるボトルネックの特定。

統合ソリューションの提案

現行ツールの有効活用と次世代製品の適切な選定。

導入と運用支援

システム移行のスムーズな実現と運用効率化。

これにより、貴社が抱えるDX推進・セキュリティ強化の課題を包括的に解決し、より高いパフォーマンスと安全性を実現します。

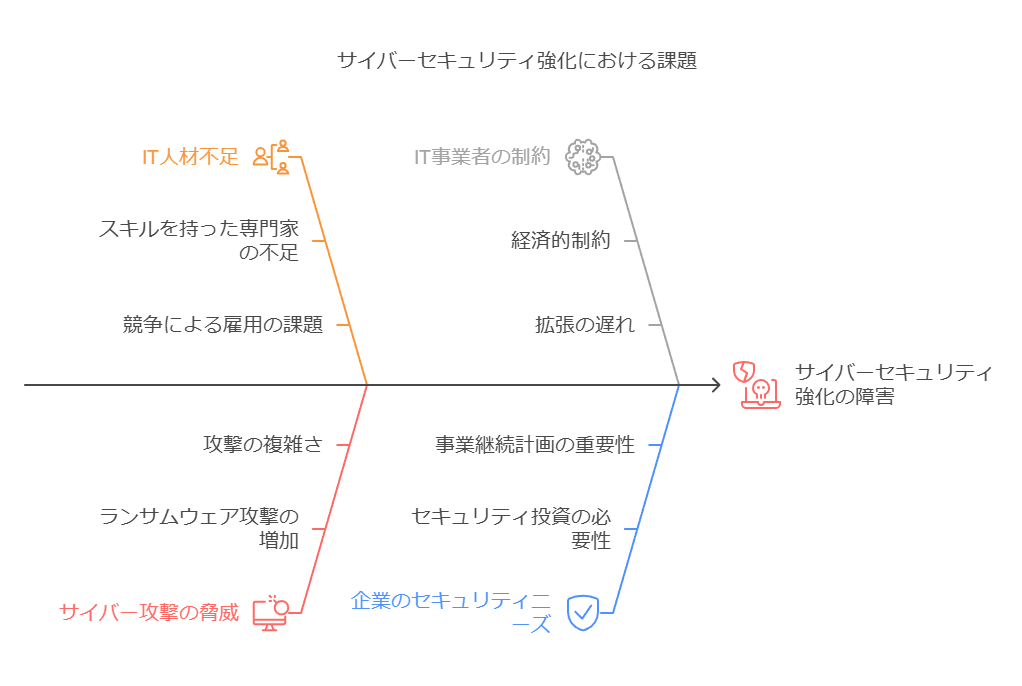

サイバーセキュリティ問題提起と背景の整理

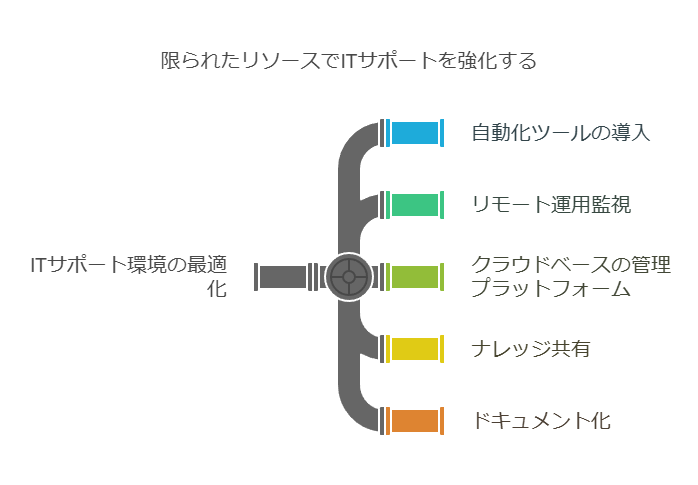

IT事業者は、現在多くの企業が抱えるIT人材不足を補うために、IT運用支援ビジネスの拡大を目指しています。しかし、社会が新型コロナウイルスの影響から回復しつつある中で、サイバー攻撃の脅威が増大しており、特にランサムウェアによる攻撃が深刻な問題となっています。このため、セキュリティ強化は企業の業務継続に不可欠な要素となっています。一方で、IT事業者自身も深刻な人材不足に直面しており、これがIT運用支援ビジネスの拡大を妨げる要因となっています。

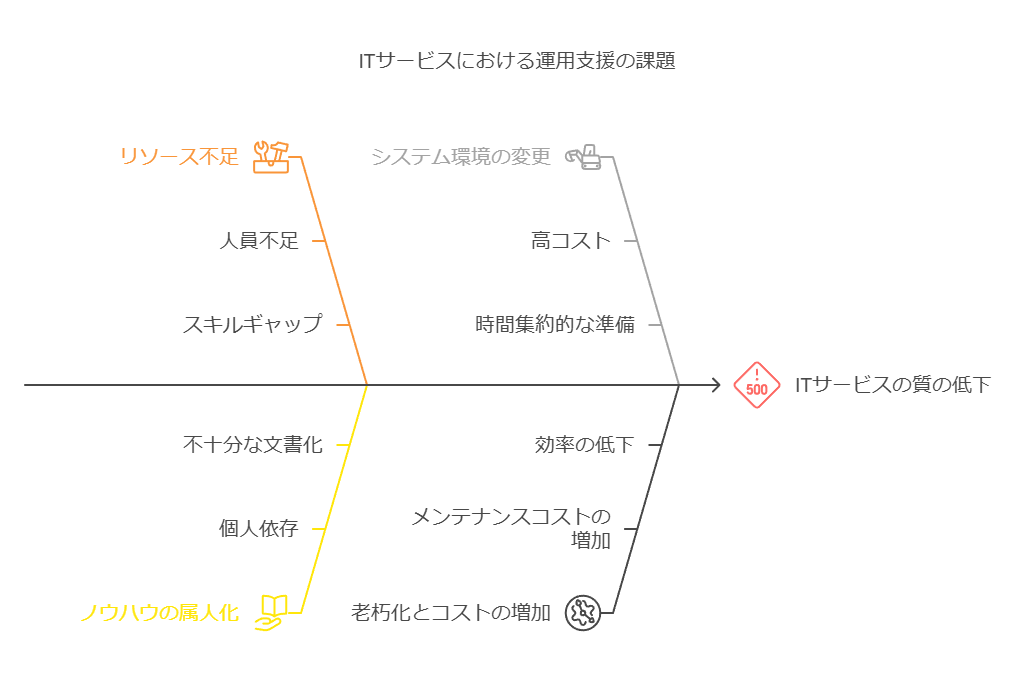

現状の課題とリスクの整理

IT事業者は顧客企業に対して複数の運用支援を行う中で、自社のリソース不足やノウハウの属人化によるリスクに直面しています。これにより、現場対応がつぎはぎだらけの状態となり、サービスの質が低下する可能性があります。また、システム環境の変更には長期間の準備と高額なコストが伴い、現状を維持することが最終的に老朽化や維持管理コストの増加につながる可能性があります。

解決策の提示と推奨アクション

これらの課題に対応するためには、IT事業者はサポート環境の再構築を検討する必要があります。具体的には、自動化ツールの導入や、リモート運用監視の強化、クラウドベースの管理プラットフォームの活用などが考えられます。また、属人化のリスクを軽減するために、ナレッジの共有やドキュメント化の推進も重要です。これにより、少ないリソースで効率的に運用支援を提供し、顧客満足度を高めることが可能になります。

実践に向けた具体的なアプローチ

これからIT運用支援ビジネスを展開する企業に向けて、現状のリソースを最大限に活用しつつ、コストを抑えた成長戦略を講じることが求められます。例えば、既存の体制でも業務負荷を軽減できるようなツールやプロセスの最適化、セキュリティ強化に向けた段階的な投資などが考えられます。また、顧客企業との連携を強化し、共にリスクを管理するアプローチも有効です。

総括

IT事業者が直面する人材不足とセキュリティ強化の必要性に対して、データコンサルタントの視点からは、効率的な運用支援と持続可能な成長を両立させるための戦略的な再構築が重要です。これにより、企業は限られたリソースを最大限に活用し、顧客に対するサービスの質を維持しながら、セキュリティリスクを効果的に管理することが可能になります。

量子コンピュータの脅威

サイバーセキュリティの観点から見ると、量子コンピュータはデータ暗号化の効果を根本的に脅かす潜在的なリスクをはらんでいます。現段階では、量子コンピュータが商用化されておらず、大多数の組織が即座にサイバー犯罪に悪用されるほどの脅威にはなっていません。

国家を後ろ盾に持つ脅威

しかし、国家の支援を受けた犯罪集団の存在を無視することはできません。現在、量子コンピュータを保有・開発している国は多く、その用途は医学研究、天気予報、複雑な計算処理などの善意に基づくものが中心です。しかし、歴史的に見ても、スパイ活動などを専門とする政府機関がこのような先端技術を利用しないわけがありません。

政府機関のデータスクレイピングの実態

多くの政府機関が長年にわたり、データスクレイピングと呼ばれるプロセスを活用して、他国や企業から経済的利益を得るために大量の暗号化データを収集してきました。これらのデータは依然として存在しており、量子コンピュータが実用化されれば、瞬く間に解読される可能性があります。

耐量子コンピューティングアルゴリズムへの移行

このため、組織は情報への「署名」や通信用の暗号鍵の確立、情報の整合性保護において、耐量子コンピューティングアルゴリズムへの迅速な移行を進める必要があります。これは特に、国家機密や経済的価値の高い情報を扱う組織にとっては不可欠です。

世界的な暗号化技術開発の動向

現在、世界中の大学、政府機関、専門のセキュリティ組織が暗号化の俊敏性を確保するための高度な暗号化ツールの開発に莫大なリソースを投入しています。これらのツールは、量子コンピュータの時代に対応するため、より強力で柔軟な暗号化手法を提供することを目的としています。

まとめ サイバーセキュリティの観点から、量子コンピュータはデータ暗号化に対する大きな脅威となり得ます。現段階では、量子コンピュータが商用化されていないため、多くの組織がすぐにサイバー犯罪に利用される心配はないものの、国家の支援を受けた犯罪集団の存在を考慮する必要があります。現在、量子コンピュータを保有または開発中の国々は、主に医学研究、天気予報、複雑な計算処理などの善意の目的で活用していますが、スパイ活動を行う政府機関がこれらの技術を利用しないという保証はありません。

多くの政府機関は、長年にわたってデータスクレイピングを通じて他国や企業から大量の暗号化データを収集してきました。これらのデータは依然として存在しており、量子コンピュータが実用化されれば、瞬時に解読されるリスクがあります。したがって、組織は情報署名、通信用暗号鍵の確立、情報の整合性保護といった領域で、耐量子コンピューティングアルゴリズムへの移行を急ぐ必要があります。

現在、世界中の大学、政府機関、専門セキュリティ組織が、量子コンピュータ時代に対応するための高度な暗号化ツールの開発に多大なリソースを投じています。これらのツールは、暗号化の俊敏性を維持し、次世代のサイバー脅威に対応するための基盤となるでしょう。

SSO(シングルサインオン)

概要

SSO(シングルサインオン)は、1つの認証情報を用いて複数のアプリケーションにアクセスできる認証技術です。これにより、ユーザーは毎回個別の認証を行う必要がなくなり、利便性と効率性が向上します。

推奨認証プロトコル

Gartnerの推奨によると、以下のモダンな認証技術を活用したSSOを選択する必要があります:

OAuth: 標準的なトークンベース認証。

OpenID Connect: OAuth 2.0をベースとしたアイデンティティプロバイダー認証。

SAML: シングルサインオン用の広く採用されている認証プロトコル。

CASB(クラウドアクセスセキュリティブローカー)

概要

CASBは、ユーザーとクラウドベースのアプリケーション間のセキュリティを強化する技術です。主な機能には以下が含まれます:

データ損失防止(DLP): データの不適切なアクセスや転送を防ぐ。

ファイアウォール・暗号化: 通信内容の安全性を確保。

認証: ユーザーやデバイスの検証。

注意点

CASBはオンプレミスリソースへのセキュアリモートアクセスは提供しません。そのため、クラウドセキュリティを中心とした設計が必要です。

活用方法

単独ツールとしての利用: CASB単体でクラウドアプリケーション保護に使用。

統合型ソリューション(SASE): SD-WAN(ソフトウェア定義WAN)やZTNA(ゼロトラストネットワークアクセス)と組み合わせて包括的なセキュリティを提供。

ZTNA(ゼロトラストネットワークアクセス)

概要

ZTNAは、従来のVPNとは異なり、ユーザーごとにネットワークリソースへのアクセスを細かく調整するセキュリティアプローチです。アクセス制御は以下の基準に基づきます:

ユーザーID: 認証された個々のユーザー。

コンテキスト: デバイスや接続場所、時間帯などの環境情報。

利点

VPNのような一律許可ではなく、細分化されたアクセス制御を実現。

セキュリティリスクの低減と運用効率の向上を両立。

SASEとの統合

ZTNAは、SD-WANやCASBと組み合わせた「SASE(セキュアアクセスサービスエッジ)」の一部として利用される場合があります。これにより、包括的なセキュリティとネットワーク管理が可能になります。

AppCheck

概要

AppCheckはランサムウェア対策ソフトウェアで、状況認識技術を活用してリアルタイムに不正なファイル操作を検出します。

主な特徴

マルウェア対策ソフトとの併用可能: 他のセキュリティツールと補完的に利用可能。

リアルタイム監視: ファイル変更箇所、速度、頻度を監視して異常を検出。

用途

ランサムウェア攻撃を防ぎ、被害を最小限に抑えることができます。企業のセキュリティインシデント対応計画の一環として推奨されます。

OneXafe

概要

OneXafeは、ランサムウェア対策に有効なバックアップデータ保存用の「イミュータブルストレージ(変更不可能なストレージ)」を提供しています。

主な特徴

SMB/NFS共有対応: バックアップデータの簡易保存が可能。

スナップショット機能: 定期的に変更不可能なデータスナップショットを取得し、データ改ざんのリスクを回避。

要件

利用には以下のバックアップソフトウェアが必要です:

Arcserve UDP

Arcserve Backup

提供元: Arcserve, LLC

まとめ

各技術はそれぞれの役割を持ちつつ、相互に補完的な関係があります。企業が最適なセキュリティ体制を構築するためには、以下の点を検討することが重要です:

現状の課題を明確化: SSOやCASBの導入で解決すべき具体的な課題を特定。

適切なツールの選定: ZTNAやAppCheckなど、目的に応じた最適なソリューションを選択。

統合的な運用: SASEのような包括的なモデルを活用し、セキュリティとネットワークの効率化を目指す。

データコンサルタントとして、これらの技術を組み合わせた導入戦略を提案します。

VDI(仮想デスクトップインフラ)

概要

VDI(仮想デスクトップインフラ)は、リモート環境でデスクトップOSやアプリケーションを利用可能にする技術です。オフィス内PCと同等の操作環境を提供します。

クラウド版:DaaS

DaaS(Desktop as a Service)はVDIのクラウド版で、インフラ管理の負担軽減と柔軟性の向上を実現します。

利点と課題

利点:

Gartnerのアナリスト、マイケル・ケリー氏によれば、VDIは一貫性の高いユーザーエクスペリエンスを提供可能です。特にデスクトップPC向けの用途で優れた性能を発揮します。

課題:

技術的管理が複雑で、初期導入や運用コストが高くなりがちです。

モバイルデバイスには最適化されておらず、PC画面の配信に特化しているため相性が良くありません。

総評

リモートアクセス技術の効率性は選択肢ごとに異なります。歴史的に、VPNや従来型の技術はセキュリティが脆弱で、導入や拡張に課題がありました。これを踏まえ、VDIやDaaSを選定する際には、特定の業務要件とデバイス環境への適合性を慎重に評価する必要があります。

ESETセキュリティ ソリューションシリーズ

概要

ESET社のEDR(Endpoint Detection and Response)製品は、高度な脅威検知技術とEPP(Endpoint Protection Platform)の統合ソリューションを提供します。

主な特徴

迅速な導入:

複雑な設定や開発作業が不要で、短期間での導入が可能です。

相関分析の効率化:

ソリューション間での連携がスムーズで、相関分析が簡易化されます。

適用場面

エンドポイントセキュリティを強化したい企業にとって、包括的な防御を迅速かつ効率的に実現する手段となります。特に複数拠点やリモート環境でのセキュリティ対策が必要な場合に適しています。

提供元: ESET spol. s.r.o.

GUARDIANWALL

概要

GUARDIANWALLは、AI技術やサンドボックス解析を活用したクラウド型メールセキュリティサービスで、メールを介した高度な脅威に対応します。

主な特徴

保護対象:

ランサムウェア

ビジネスメール詐欺(BEC)

技術的アプローチ:

AIによる動的解析とサンドボックス環境での検証を組み合わせて、高度な脅威を効果的にブロックします。

適用場面

多様なメール環境を持つ企業が、メール経由の攻撃リスクを最小限に抑えるためのソリューションです。特にクラウドベースの運用が進む企業に向けて推奨されます。

まとめと提言

企業がリモートアクセスやセキュリティ強化を目指す場合、以下の点を考慮することが重要です:

技術選択の適合性評価

VDIはデスクトップPC利用者に適している一方、モバイルデバイスには課題があります。DaaSの導入で管理負担を軽減する戦略も検討するべきです。

ESETソリューションは迅速なエンドポイント保護が必要な場合に有効です。

GUARDIANWALLは、メールを介した攻撃リスクが高い企業にとって効果的な防御手段です。

総合的な運用設計

リモートアクセス、エンドポイント、メールセキュリティといった個別技術を統合し、相乗効果を発揮する運用モデルを構築することが鍵です。

データコンサルタントとして、これら技術の最適な組み合わせを提案し、貴社のセキュリティ基盤強化をサポートいたします。

情報セキュリティにおける現状と課題

1. 情報セキュリティ脅威の動向

IPA(独立行政法人情報処理推進機構)は、2023年に社会的影響が大きかったサイバーセキュリティの課題を「情報セキュリティ10大脅威 2024」として発表しました。このランキングでは、最新の脅威の特徴と影響範囲が示され、以下の点が強調されています:

全脅威の重要性: ランキング下位であっても、無視できない影響を持つ可能性があります。

組織ごとの優先順位設定: 組織の特性や業界に応じて、緊急度や重要度を見極めた対策の実施が求められます。

提言: 情報セキュリティの最新トレンドを継続的にモニタリングし、脅威の優先順位に応じたリソース配分を行いましょう。

2. セキュリティ対策の見直しの必要性

サイバー攻撃の進化に伴い、既存の対策を維持するだけでは十分ではありません。以下の変化が指摘されています:

アタックサーフェスの拡大:

テレワークやクラウドサービスの普及により、攻撃対象が増加しています。

攻撃者が複数の入口を狙うことで、標的型攻撃や多段階攻撃が増加しています。

従来型セキュリティの限界:

境界型セキュリティモデルでは、内部への侵入後の被害拡大を防ぎきれないケースが増えています。

侵入後に不正アカウントの利用や横展開型の攻撃で機密情報へのアクセスが広がるリスクが顕著です。

提言: 定期的なセキュリティ対策の見直しと、環境や技術進化に対応したプロアクティブなセキュリティ戦略の策定が不可欠です。

3. 次世代セキュリティモデルへの移行

従来の境界型セキュリティを補完・代替するモデルとして、「ゼロトラスト」が注目されています。

ゼロトラストの基本概念:

通信の完全検証:

外部・内部問わず、すべての通信に対して認証と検証を実施。

最小権限の原則:

アクセス権を業務に必要な最小限に抑制。

情報資産と接続の管理:

アクセスするユーザーやデバイスを特定し、状況に応じて動的にアクセスを管理します。

導入の意義:

内部からの攻撃や、不正アクセスによる情報漏洩を未然に防止。

クラウドやリモート環境における柔軟なセキュリティ対策の実現。

提言: ゼロトラストを基盤としたセキュリティモデルへの移行は、長期的なリスク軽減と適応力向上に寄与します。段階的に導入を進め、現状のセキュリティ施策との統合を図るべきです。

まとめと戦略的アプローチ

データに基づく優先順位の設定:

「情報セキュリティ10大脅威」などの公開情報を活用し、自社にとって最もリスクが高い脅威を特定する。

既存対策の評価とアップデート:

定期的なセキュリティ監査を実施し、新たな環境変化に適応可能なプロセスを整備する。

次世代技術の活用:

ゼロトラストを含む新しいセキュリティモデルの導入計画を立て、必要な技術基盤を整える。

データコンサルタントとして、これらの施策を具体的なデータ活用戦略やツールの導入計画に反映し、貴社のセキュリティ基盤強化を支援いたします。

EDR (Endpoint Detection and Response): エンドポイント保護の強化

EDRの基本機能と目的

常時監視: PCやエンドポイントデバイスにエージェントを組み込み、マルウェアやランサムウェアの不審な挙動をリアルタイムで監視。

侵入後対応: 脅威の侵入そのものを防ぐのではなく、侵入後の検出・修復を目的とした対策。

EPPとの連携:

事前対策の EPP (Endpoint Protection Platform) と、事後対策のEDRを組み合わせることで、脅威の検出率と対策効果を高める。

実務へのインパクト

複合的な攻撃(例: 標的型攻撃や多段階攻撃)に対して、侵入後の迅速な対応を実現。

エンドポイントから収集されたデータを基に、脅威のパターンやトレンドを可視化し、全社的なセキュリティ戦略の向上に貢献。

メールセキュリティ: 初期防御の要

メールセキュリティの主要機能

不正プログラム検索機能:

添付ファイルの検査により、マルウェアを駆除または隔離。

Webレピュテーション機能:

メール本文や添付ファイルに含まれるURLを検査し、不審なURLを特定。必要に応じてメールの削除や隔離を実行。

実務での適用例

社内メールや取引先からのメールを通じた侵入経路を閉鎖し、フィッシング詐欺やマルウェア感染のリスクを低減。

高リスクの添付ファイルやURLを自動的に遮断することで、ヒューマンエラーによる被害を予防。

ランサムウェア対策: 新たな脅威への対応

課題の現状

従来のバックアップデータにまでランサムウェアの被害が及ぶケースが報告されており、事業継続計画 (BCP) における新たな課題となっています。

先進的な対策

状況認識技術:

シグネチャに依存せず、未知のランサムウェアの活動を検出・防御。

リアルタイムバックアップ:

被害発生後も、迅速にファイルを復元できる仕組みを提供。

実務での活用

重要データのバックアップを多層的に保護し、システム復旧時間を短縮。

未知の脅威にも対応可能な技術導入で、攻撃者に先んじた防御を実現。

イミュータブルストレージ: データ復旧の最後の砦

イミュータブルストレージの仕組み

「変更不可能な」ストレージ:

定期的に変更不可能なスナップショットをバックグラウンドで取得。

ランサムウェアや不正アクセスによるデータ改ざんや削除を防止。

復旧機能:

攻撃後でも正常なデータをスナップショットから迅速に復元可能。

実務への利点

データ改ざんや削除のリスクを軽減し、事業継続の信頼性を向上。

システムダウン時の復旧プロセスを迅速化し、ダウンタイムの削減に貢献。

まとめと戦略的提言

多層的な防御策の導入:

EDR と EPP の組み合わせで、侵入防止と侵入後対応を強化。

メールセキュリティで初期防御ラインを確立。

ランサムウェア対策の進化:

従来型のシグネチャベース対策に加え、状況認識技術やイミュータブルストレージを活用。

事業継続性の確保:

リアルタイムバックアップと迅速な復旧機能を備えたデータ保護体制を構築。

データコンサルタントとして、これらの対策をシステムインフラの現状評価や導入計画に反映し、実践的なセキュリティ向上施策をご提案します。

データコンサルタントの視点から、脆弱性管理と内部脅威対策の重要性を強調し、企業のセキュリティ体制を強化するための具体的な提案を示しています。

現状把握とシステムの見直しに基づく戦略的セキュリティ強化

脆弱性診断などを通じてシステムの現状を正確に把握し、必要に応じてISMSなどの認証取得を推奨します。このプロセスは、セキュリティリスクの全体像を明確にし、効果的な対策を講じるための第一歩です。また、危機管理体制の構築やインシデント対応力の強化も重要で、特にインシデントが発生した際に迅速に対応できる体制を維持することが求められます。

対策②: 教育とルール遵守の徹底

マニュアルやガイドラインの整備だけでなく、これらを従業員に浸透させるための教育も不可欠です。従業員への注意喚起は、冊子やテキストを用いるだけでなく、座学研修や実践的な有事トレーニングの実施を通じて行います。特に、サイバーリテラシーの向上には、定期的な教育プログラムの継続的な実施が推奨されます。これにより、セキュリティ文化の定着と、従業員の意識向上を図ることが可能です。

対策③: ツールの導入と内部脅威への対抗

規程の整備や従業員教育は重要ですが、特に悪意のある内部犯行に対しては無力である可能性があります。暗号化やフィルタリングは外部からの脅威には有効ですが、内部の脅威に対処するためには、企業内の各種ログデータや管理情報を分析し、内部リスクを検知するためのツール導入が不可欠です。これにより、内部犯行の早期発見と迅速な対処が可能となります。

リスクベースの脆弱性管理アプローチの導入

従来の定期的なスキャンに依存せず、継続的な検出と監視を行うことで、より広範囲の脆弱性を発見・管理するリスクベースのアプローチを採用することが推奨されます。Microsoftの脅威インテリジェンスを活用して脆弱性に優先順位を付け、推奨事項やビルトインのワークフロー、アプリケーションブロック機能を通じて、脆弱性をシームレスに修復し、迅速に保護することが可能です。これにより、企業のセキュリティ体制をより強固にし、脅威に対する迅速な対応が可能となります。

脆弱性管理の重要性を強調し、内部脅威への対策を具体的に提案しています。また、継続的な監視と優先順位付けによるリスクベースのアプローチが、企業のセキュリティ体制を効果的に強化する手段であることを明確に示しています。

サイバーセキュリティ問題提起と背景の整理

システム開発において、「開発の効率化」と「セキュリティ」の両立は重要な課題です。特に、リリース後に発生するセキュリティインシデントは、ビジネスに甚大な影響を及ぼします。こうしたリスクを未然に防ぐためには、DevSecOpsの考え方を導入し、開発段階からセキュリティを考慮することが求められています。また、近年ではソフトウェアの部品を「SBOM(ソフトウェア部品管理表)」で管理する取り組みも進んでいます。

課題の具体化

しかし、多くの企業が抱える課題として、セキュリティに関する知識やリソースが不足しており、開発の効率化とセキュリティの強化を同時に進めることが難しいという現状があります。その結果、内製化の推進が進まず、プロジェクトの効率的な運営を阻害する要因となり得ます。

解決策の提示

これらの課題を解決するためには、システム開発ライフサイクルの改善が不可欠です。具体的には、DevSecOpsの導入や内製化の促進を通じて、生産性とセキュリティを両立させる方法を採用することが効果的です。また、ツールの乱立による非効率を解消し、開発生産性を向上させるためには、統合されたプラットフォームの活用が推奨されます。

具体的なソリューションの紹介

例えば、「GitLab」を基盤としたソリューションは、プロジェクト管理や開発の生産性向上に加え、セキュリティやガバナンスの強化を図るための効果的な手段となります。これにより、ツールの乱立を防ぎ、効率的な開発環境を構築することが可能です。

実践と参加の呼びかけ

システム開発や運用、セキュリティ担当者、またはDX推進部門の方々は、これらの手法を実践することで、より安全で信頼性の高いシステム開発を実現できます。生産性向上や品質管理の課題に直面している場合は、ぜひ「開発ライフサイクル」の改善方法を学び、内製化やプロジェクト推進の円滑化に役立ててください。

総括

開発の効率化とセキュリティの両立は、現代のシステム開発において避けては通れない課題です。これを実現するためには、適切なツールの導入と開発プロセスの最適化が必要です。データコンサルタントとしては、これらの戦略を提案し、企業が持続可能で競争力のあるシステム開発を進められるよう支援していくことが重要です。