目次

Microsoft 365 Defenderなどのセキュリティ製品群による組織の防御強化

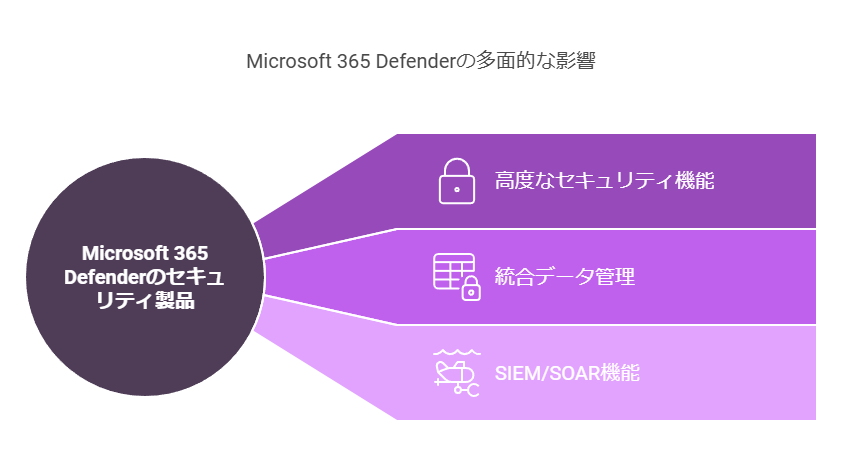

Microsoftのセキュリティ製品群の価値: サイバーセキュリティの脅威が日々高度化する中、Microsoftが提供する「Microsoft 365」は、組織の防御戦略において重要な役割を果たします。Microsoftは長年にわたり、サイバーセキュリティの研究と分析を重ね、その成果を「Microsoft 365」内のセキュリティサービスに反映させています。特に「Microsoft 365 E3」に含まれる「Microsoft Defender」サービス群は、悪意のあるソフトウェアや不正活動の検出に加え、クラウド連携による最新の脅威情報の収集、振る舞いベースの検出技術、機械学習アルゴリズムなどの高度な機能を備えています。

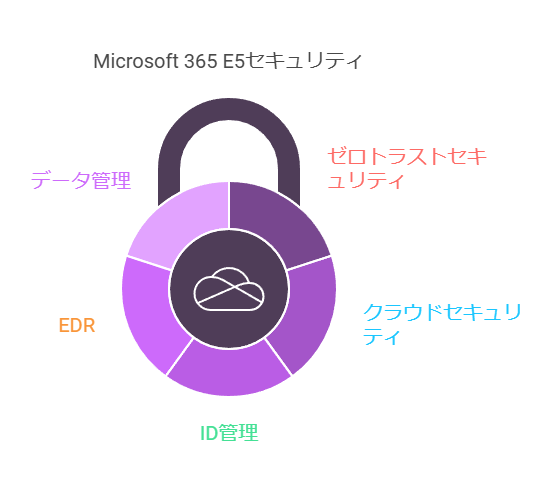

高度なセキュリティ機能と統合データ管理: さらに、上位ライセンスである「Microsoft 365 E5」では、ゼロトラスト・セキュリティを実現するためのクラウドセキュリティ、ID管理、EDR(Endpoint Detection and Response)などの高度なセキュリティ機能が提供されます。また、統合データ管理と保護を担う「Microsoft Purview」サービス群も利用可能です。この包括的なセキュリティ機能により、組織はサイバー攻撃に対する防御を強化し、データ保護を一元的に管理できます。

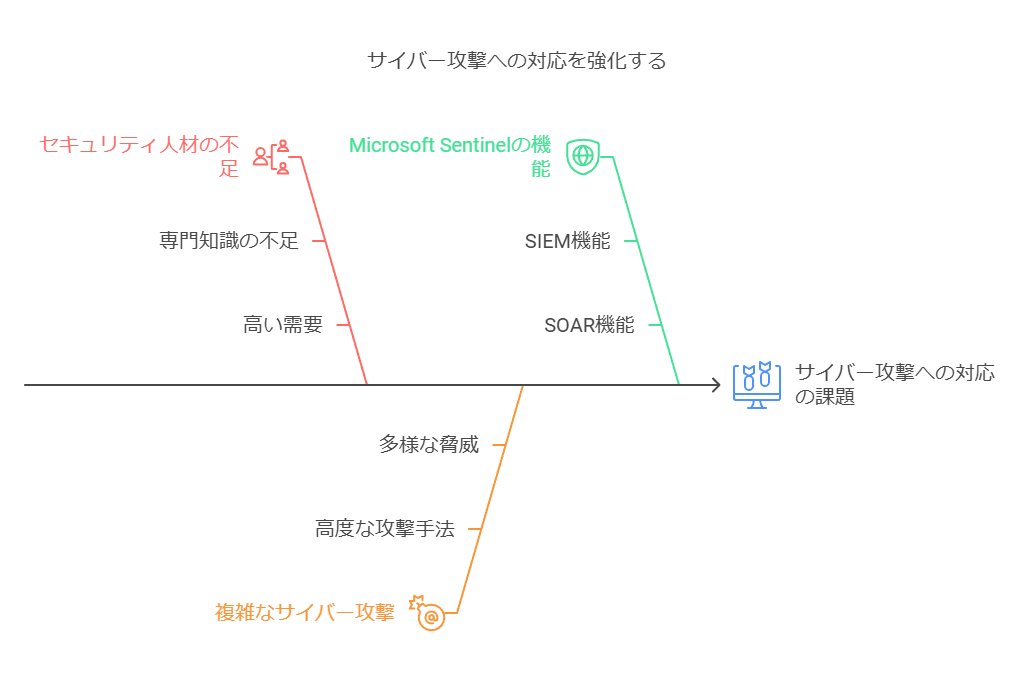

SIEM/SOAR機能による高度な対応力: セキュリティ人材の不足が課題となっている現代において、「Microsoft Sentinel」はSIEM(セキュリティ情報イベント管理)とSOAR(セキュリティオーケストレーション自動応答)機能を提供し、効果的にサイバー攻撃やセキュリティインシデントに対処できる体制を構築します。これにより、複雑化するサイバー攻撃に対して、迅速かつ効率的な対応が可能となります。

導入と運用のポイント: Microsoft 365は多くの企業・組織にとって強力なセキュリティ強化のツールである一方で、利用可能なサービスや機能はライセンスによって異なります。そのため、導入済みのMicrosoft 365がどのようにセキュリティ対策に活用できるかを理解し、最適な運用方法を確立することが重要です。

「正しい理解」と「運用方法」の重要性: Microsoft 365を既に導入している、または導入を検討中の企業の情報システム部門やセキュリティ運用の担当者を対象に、各ライセンスごとのセキュリティ製品・サービス群とその機能をわかりやすく整理します。また、Microsoft 365のセキュリティ対策を最大限に活用し、日々のセキュリティ運用における課題をどのように解決できるかを具体的に解説します。

このアプローチにより、企業や組織はMicrosoft 365のセキュリティ機能を正しく理解し、最適な運用を実現することで、より堅牢な防御体制を構築することが可能となります。

過去の事例と現在の傾向から見えるサイバーセキュリティの本質

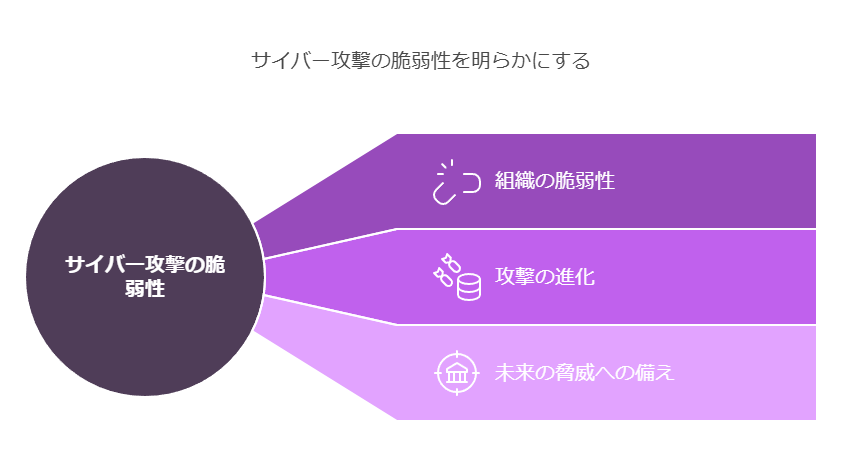

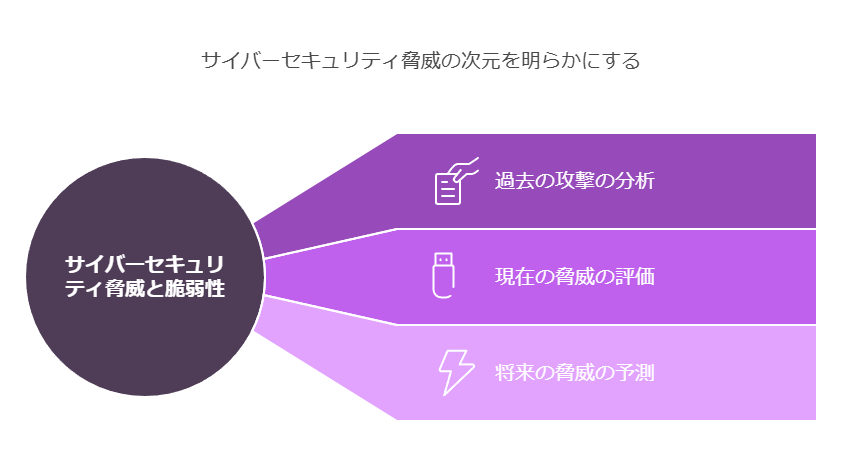

2010年代以降、サイバー攻撃は急速に高度化・大規模化し、個人や企業、組織に多大な影響を与えてきました。これらのサイバー攻撃の歴史を分析すると、時代を問わず被害に遭った組織に共通する脆弱性が浮かび上がってきます。この共通点を理解することで、未来の脅威に対する備えが可能となります。

また、最新のセキュリティ脅威動向を分析することで、今後最も警戒すべきセキュリティの弱点を予測することが可能です。こうした分析は、単なる過去の事例検証に留まらず、今後のセキュリティ対策の最適な指針を提供するための基盤となります。

なぜ対策をしても被害が発生するのか? 今後のセキュリティ対策の方向性

過去のサイバー攻撃の被害事例を振り返ると、多くの企業が対策を講じているにもかかわらず、被害に遭うケースが多々見受けられます。その原因を分析し、攻撃に遭うポイントを明確にすることが、今後のセキュリティ強化に不可欠です。

2023年1月にIPA(情報処理推進機構)が公表した「情報セキュリティ10大脅威 2023」(組織編)では、最新の動向を踏まえたリスクが指摘されています。これらの動向を基に、今後リスクが高まると予想されるセキュリティ脅威についても考察します。この考察を通じて、企業が直面するであろう新たな脅威に対する予防策と、強化すべきセキュリティ方針のヒントを提供します。

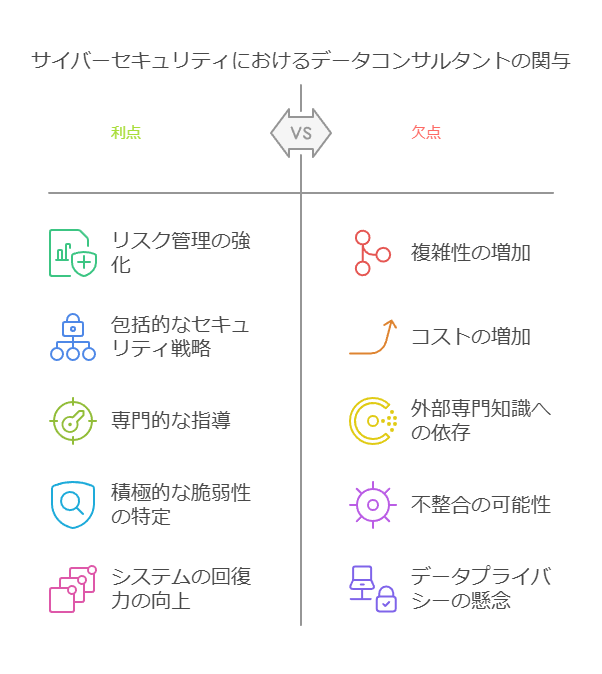

特に「専門的なスキルやノウハウが不足しているため、効果的なセキュリティ運用が困難」という課題に直面している企業にとって、データコンサルタントとしての支援が不可欠です。専門的な支援を通じて、組織のセキュリティ態勢を強化し、未来の脅威に備えるための体制を整えることが求められます。

IT業界の人材不足とそれに伴う運用の課題

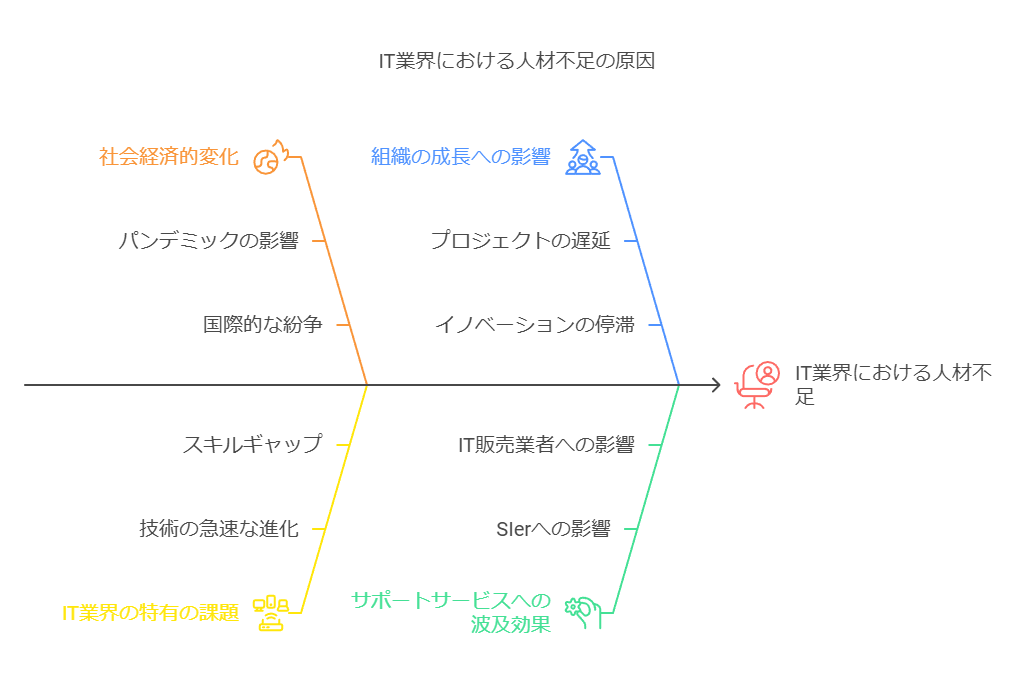

パンデミックや国際的な紛争、円安や原材料の高騰といった社会情勢の変化により、多くの企業がコスト増に悩まされています。特にIT業界においては、慢性的な人材不足が、企業の成長や事業継続の大きな障壁となっています。

この人材不足は、単に中小企業の情報システム部門に留まらず、IT運用サポートサービスを提供するSIerや、IT機器/PCの販売やリース事業者にも深刻な影響を与えています。複雑化するシステムを自社で運用することがますます困難になる中、データコンサルタントとしては、効率的な運用サポートやアウトソーシングの活用を提案し、企業が直面する運用課題を解決するための戦略を提供します。

ここでは、サイバーセキュリティの重要性と今後の対策の方向性を強調しつつ、IT業界における人材不足の課題とその解決策を提案する内容にしています。

情報システム担当者への期待とセキュリティ対策の課題

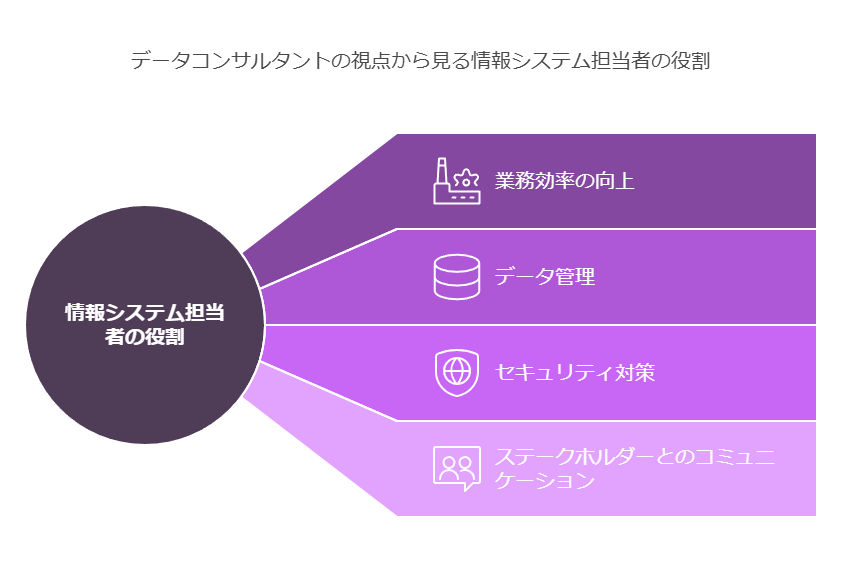

1. 情報システム担当者への期待

情報システム担当者は、企業内で業務効率を向上させるために重要な役割を果たします。データコンサルタントの視点から、この役割には以下のような具体的な期待が含まれます。

業務効率化のためのIT施策の推進:従業員の生産性を向上させるためには、業務プロセスの自動化やデータ活用の最適化を図るITツールやシステムの導入が求められます。これには、デジタルトランスフォーメーション(DX)に基づいた社内システムの再構築や、新しいSaaS(Software as a Service)ツールの導入が含まれます。

成果の可視化と評価への貢献:これらの取り組みにより、従業員からの信頼を得るだけでなく、人事評価の向上にもつながります。具体的な成果をデータで示すことにより、組織全体での認識が深まり、情報システム担当者の役割がさらに評価されるでしょう。

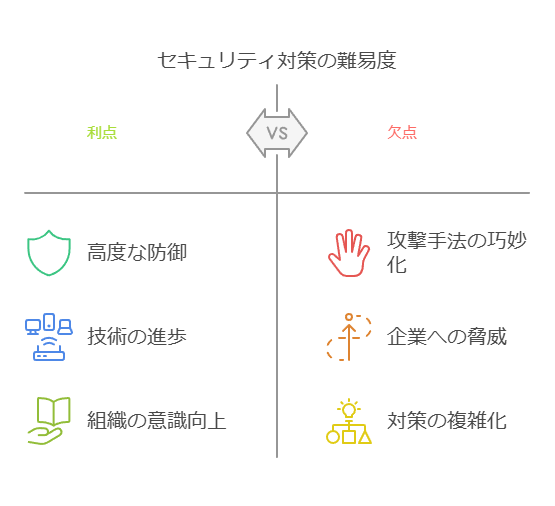

2. セキュリティ対策の複雑化

一方で、セキュリティ対策は年々難易度が増しています。近年のサイバー攻撃は、特に以下の点で企業にとって大きな脅威となっています。巧妙化・高度化する攻撃手法:ゼロデイ攻撃や高度なフィッシング詐欺など、未知の脆弱性を突いた攻撃が増加しています。これらの攻撃に対処するためには、従来の防御策だけでは不十分であり、より専門的かつ高度な知識が必要です。

セキュリティ業務の負荷増加:攻撃手法が高度化する一方で、情報システム担当者の業務負荷も増加しています。セキュリティ対策を継続しながら、他のIT施策を推進するためには、セキュリティ業務の効率化が不可欠です。

3. セキュリティ業務負荷の軽減策

複雑化したセキュリティ対策を効率的に行うためには、脅威インテリジェンスプラットフォームの活用が効果的です。このプラットフォームを導入することで、情報システム担当者は次のようなメリットを享受できます。

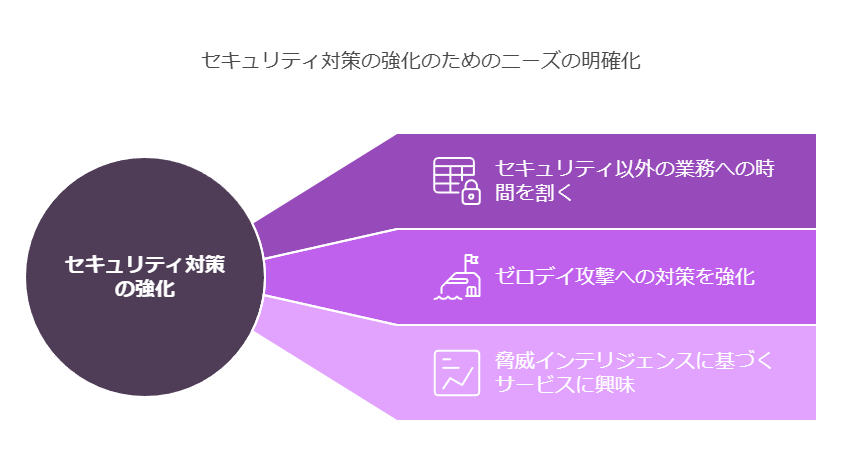

運用負荷の軽減:脅威インテリジェンスプラットフォームは、未知の脅威や新たな攻撃手法に対して自動的に対応し、セキュリティ業務の負荷を大幅に軽減します。これにより、情報システム担当者はセキュリティ以外の業務により多くの時間を割くことが可能になります。

ゼロデイ攻撃への対応:このプラットフォームは、最新の脅威情報をリアルタイムで提供し、ゼロデイ攻撃への迅速な対応を可能にします。脅威インテリジェンスの活用:脅威インテリジェンスを活用することで、より精度の高いセキュリティ対策が可能になり、企業全体の防御力が強化されます。

4. 導入対象者の推奨

このようなセキュリティ対策の強化策は、以下のニーズを持つ情報システム担当者に特におすすめです。

セキュリティ以外の業務に時間を割きたい:業務の多様化に対応し、セキュリティ以外のIT施策にも時間を確保したい担当者。

ゼロデイ攻撃を含むサイバー攻撃への対策を強化したい:最新の攻撃手法に対する備えを万全にし、リスクを最小限に抑えたい担当者。

脅威インテリジェンスに基づいたセキュリティサービスに興味がある:最新の脅威情報を活用して、より強固なセキュリティ体制を構築したい担当者。

データコンサルタントとして、このような戦略的アプローチを推進することで、企業のセキュリティリスクを最小限に抑えつつ、情報システム担当者が期待される役割を効果的に果たすことが可能になります。

セキュリティ脆弱性リスク管理におけるデータコンサルタントの視点

ビジネスのデジタル化が進む中、サイバーセキュリティの脅威は急速に拡大しており、攻撃者たちは社内外で稼働するシステムの脆弱性を巧みに狙っています。

データコンサルタントの視点: デジタル変革の推進に伴い、企業が取り扱うデータの範囲が広がり、攻撃対象となるシステムも複雑化しています。この変化は、企業が直面するサイバーリスクの種類と規模を劇的に増加させ、セキュリティの取り組みがシステム全体に浸透していない場合、潜在的な脆弱性が無数に存在する状態に陥りやすくなります。

多くの企業は、サービスのリリース前に「脆弱性診断」を実施し、セキュリティ対策を講じていますが、その後もセキュリティインシデントが発生し、事後対応に追われる状況が続いています。

データコンサルタントの視点: 脆弱性診断はセキュリティ確保の一環として重要ですが、静的なアプローチでは十分でないことが多く、継続的なモニタリングと脆弱性管理が必要です。システムのリリース後も定期的な診断やリアルタイムのリスク評価を行い、未然に問題を防ぐことが求められます。

品質管理や保証部門、プロダクトマネージャーは、複雑化したシステムにおける脆弱性リスク管理を見直す必要があります。

データコンサルタントの視点: システムが複雑になるほど、従来の脆弱性管理手法では対応しきれない部分が増加します。そのため、セキュリティリスクの管理は全体的な可視化と優先順位付けが重要です。特に、異なる技術やフレームワークを組み合わせたシステムにおいては、セキュリティのガバナンスを強化するために、データ駆動型のアプローチや、統合的なリスク管理ツールの導入が効果的です。

企業は、自社開発や委託先による開発プロジェクトの品質評価に悩んでおり、セキュリティ脆弱性の発見と修正が困難な状況にあります。

データコンサルタントの視点: 自社のセキュリティ基準を厳格に適用し、開発ライフサイクル全体にわたってセキュリティリスクを管理するためには、SAST(静的アプリケーションセキュリティテスト)やSCA(ソフトウェア構成分析)ツールを活用し、早期に脆弱性を特定することが重要です。また、これらのツールの導入は、セキュリティ専門家のリソース不足を補うための効果的な手段となり得ます。

適切なノウハウや解決手段を持つ企業は、脆弱性リスクを効果的に管理できます。

データコンサルタントの視点: 企業が直面するセキュリティリスクには、過去の脆弱なバージョンのコンポーネントや、誤検出、検出漏れなどが含まれます。これらのリスクに対処するために、コンサルタントは、最新の脆弱性管理ツールや分析手法の導入を提案し、開発環境全体の可視化と脆弱性の優先順位付けを支援します。

リスク管理のコスト効率と迅速な導入を実現するために、SAST/SCAツールの活用をデモで紹介し、企業にとって最適な選択をサポートします。

データコンサルタントの視点: 効果的なセキュリティ対策には、最新のツールと技術を導入することが不可欠です。その際、導入の容易さや運用コスト、既存システムとの互換性を考慮しながら、最適なソリューションを選定することが重要です。また、導入後の効果測定を行い、継続的な改善を図ることが企業のセキュリティ強化に繋がります。

セキュリティ対策を進めるにあたり、「どこから手をつけるか、何を優先するか」を明確にし、迅速かつ効果的なアクションプランを立てることが求められます。

データコンサルタントの視点: セキュリティ対策を成功させるためには、優先順位をつけて計画的に取り組むことが不可欠です。コンサルタントは、企業の特性やリスクプロファイルに基づいて、具体的なアクションプランを策定し、導入から運用までを包括的にサポートします。

これにより、企業はセキュリティ脆弱性に対するリスクを効果的に管理し、ビジネスの安定性を確保することが可能になります。

企業におけるセキュリティ対策に関する課題

1. ユーザー体験とリソース制約のバランス

課題点

ユーザー利便性が低下し、業務効率への影響が懸念される。

クライアントPCのパフォーマンス低下が作業速度に影響。

リモートワーク環境におけるセキュリティ強化が不十分。

推奨アクション

利便性を考慮したセキュリティツールの最適化。

リモートワーク用セキュリティの包括的な戦略立案。

クライアントデバイスへの負荷を軽減するクラウドベースのソリューション導入。

2. スキルギャップと組織内知識の欠如

課題点

社員のセキュリティリテラシーやスキルが不足。

セキュリティインシデント対応ノウハウが未確立。

最新動向や技術革新に対応できる人材が不足。

推奨アクション

定期的なセキュリティ教育およびサイバー攻撃演習の実施。

セキュリティコンサルタントや外部研修の活用。

社内のナレッジベースを構築し、標準手順を確立。

3. 運用管理の複雑化

課題点

複数のセキュリティ製品の管理負担が大きい。

パッチや定義ファイルの更新作業が煩雑。

情報収集と適切なソリューション選定が追いつかない。

推奨アクション

セキュリティ製品の統合管理プラットフォーム導入。

自動化ツールで更新プロセスの効率化。

専門家の意見をもとに導入優先度を明確化。

4. 予算と経営課題

課題点

セキュリティ対策への予算が不足。

投資対効果の説明が難しく、経営層の理解を得られない。

推奨アクション

コスト最適化とROIを定量化したセキュリティ戦略を提案。

低コストで高効果を狙えるセキュリティ施策の優先順位付け。

5. 規制遵守と新たな脅威への対応

課題点

GDPRなどの法規制対応が複雑。

デバイスやシステム要素に対するセキュリティが不十分。

推奨アクション

法規制の要件を満たすフレームワークを構築。

デバイスやシステム全体をカバーする包括的な脆弱性管理の実施。

現在導入済みのセキュリティ対策

既に多くのソリューションが導入されていますが、統合的に管理されていない点が課題として浮き彫りになっています。以下に既存対策を整理し、改善の方向性を示します。

導入済みのソリューションとその役割

ゲートウェイセキュリティソリューション

ネットワークの出入口を保護するための防御策。

エンドポイントセキュリティ

デバイスごとの脅威検出と対策を実施。

データ保護ソリューション

機密情報の漏洩防止と暗号化。

ログ収集とモニタリング

異常検出やインシデント対応を迅速化。

ID管理と認証ソリューション

多要素認証などでアクセス管理を強化。

モバイルセキュリティ

モバイルデバイスの安全性を確保。

AI・機械学習活用セキュリティ

サイバー攻撃パターンの分析と予測。

脆弱性管理ソリューション

システムの脆弱性を特定し、早期対応。

クラウドセキュリティ対策

クラウド環境への包括的な保護。

セキュリティ演習やコンサルティング

継続的な知識向上と戦略設計。

次のステップ

ギャップ分析

現在の対策と将来のリスク予測を比較し、具体的な不足領域を特定。

優先課題の選定

利便性・スキル向上・予算制約を考慮し、影響が大きい課題から取り組む。

統合ソリューションの導入

複数のツールを統合し、運用効率を向上。

経営層への提案資料作成

投資対効果やリスク低減効果を定量化して報告。

このような段階的な取り組みにより、課題解決とセキュリティ強化が同時に達成できます。ご要望に応じてさらに詳細なプランを提案いたします。

サイバーセキュリティ製品選定におけるポイント

1. コスト

初期コスト: 導入費用の透明性と予算に対する適合性が重要。

ランニングコスト: ライセンス更新やオプション利用の長期的な負担を評価。

2. 運用のしやすさ

運用負荷: 管理の簡便さとシステム統合の容易さ。

セキュリティアップデートの容易さ: 更新作業の自動化や効率性。

エンドユーザーの利便性: セキュリティ強化がユーザー体験を損なわないこと。

3. 機能性

パフォーマンス: 検出精度とシステム速度のバランス。

性能や機能の拡張性: 将来の需要増加や新技術への対応力。

クラウド対応: ハイブリッド環境への適応性。

4. サポートと信頼性

日本語対応とサポート体制: ローカルニーズへの対応力。

導入実績とベンダーの信頼性: 実績豊富な企業やベンダーの評価。

セキュリティベンダーとしての知名度: 市場での信用力。

5. 特定要件

レポートのわかりやすさ: 分析結果の視認性と迅速な意思決定支援。

負荷分散やログストレージ: 有償オプションを含む柔軟な機能セット。

業務システムへの影響: 業務継続性を妨げない対策設計。

外部攻撃や漏洩に対する現在の取り組み

1. 最新技術を活用した防御

ゼロトラストアーキテクチャ: 信頼を前提としない設計で全ての接続を検証。

AI/機械学習: サイバー攻撃パターンを学習し、未知の脅威を検出。

SASE (Secure Access Service Edge): ネットワークとセキュリティを統合。

2. セキュリティ体制の強化

CSIRT/SOCの構築: インシデントの監視・対応能力を内部に確保。

サイバー攻撃演習: 現実の攻撃シナリオを模擬し、対応力を向上。

3. エンドポイントと運用の保護

EDR (Endpoint Detection and Response): エンドポイントレベルでの高度な検出と対応。

シンクライアントの導入: データ漏洩リスクを軽減する環境構築。

メールセキュリティ対策

1. GUARDIANWALL Inbound Security for Mail Gateway

機能: AI技術やサンドボックス分析を活用した高度なメールセキュリティ。

効果: ランサムウェアやビジネスメール詐欺など、複雑な脅威を効率的に防御。

2. GUARDIANWALL Mail セキュリティ・クラウド

構成要素:

MailFilter on Cloud: スパムメール対策。

MailConvert on Cloud: メールの変換と処理。

MailArchive on Cloud: 重要なメールデータの保管。

付加価値: DKIM対応による信頼性向上。

セキュリティ教育とリスク低減サービス

1. セキュリティ教育サービス

目的: 組織内の知識向上とセキュリティ文化の浸透。

内容: 情報セキュリティの基本から高度なリスク軽減策まで。

2. 標的型攻撃メール訓練サービス

機能: 疑似攻撃メールを使用した実践的訓練。

効果: 社員の判断力を向上させ、標的型攻撃に対する抵抗力を強化。

次のアクション

課題の優先順位設定:

現行システムの負荷軽減。

ゼロトラストやAI導入の加速。

統合管理の推進:

異なるソリューションの統合により運用効率を改善。

教育プログラムの強化:

セキュリティ教育と訓練を定期化し、全社的なセキュリティ意識を向上。

これにより、現在の取り組みの効果を最大化し、新たな脅威への対応能力を高めることが期待されます。

サイバーセキュリティテストとスキャン手法の概要

1. SAST (Static Application Security Testing)

目的: ソースコード解析により静的な脆弱性を検出。

適用例: SQLインジェクション、バッファオーバーフロー。

2. 依存関係スキャン

目的: パッケージマネージャ(例: Maven, Gems)の依存関係を解析し、既知ライブラリの脆弱性を検出。

適用例: CVE-2017-5638 (Apache Struts2の脆弱性)。

3. シークレット検出 (Secret Detection)

目的: コード内に含まれる資格情報やシークレット情報を特定し、機微な情報の漏洩リスクを軽減。

適用例: AWS Keyやパスワードの誤コミット。

4. ライセンスコンプライアンス

目的: プロジェクトの依存関係を解析し、ポリシーに準拠しているか確認。未許可ライセンスの混入を防ぐ。

適用例: AGPLライセンスの検出と排除。

5. コンテナスキャン

目的: コンテナ内のパッケージマネージャ(例: Dpkg, RPM)のライブラリを解析し、既知の脆弱性を検出。

適用例: Heartbleed、ShellShock。

6. Coverage Guided Fuzz

目的: ホワイトボックステストの一環として、関数やメソッドにランダムな引数を渡し、脆弱性を誘発。

適用例: ArrayIndexOutOfBoundsException (Java)、Heap-Buffer-Overflow (C++)。

7. DAST (Dynamic Application Security Testing)

目的: 実行中のWebアプリケーションのランタイム環境で脆弱性を検出。

適用例: CSRF (Cross-Site Request Forgery)攻撃。

8. Web API Fuzz

目的: 実行中のWeb APIにランダムなリクエストを発行し、エラーやセキュリティホールを発見。

適用例: 500 INTERNAL SERVER ERROR。

2025年に企業が直面するセキュリティの脅威

1. サイバー犯罪の進化

ランサムウェアの被害拡大: 標的型や高度な暗号化手法を使用した攻撃。

犯罪のビジネス化: アンダーグラウンドでのサービス提供(Ransomware-as-a-Serviceなど)。

2. サプライチェーンの脆弱性

サプライチェーン攻撃: 外部ベンダーの弱点を利用した侵入。

脆弱性情報の公開に伴う悪用: 公開された脆弱性を迅速に利用する攻撃者の増加。

3. 社会的要因を利用した攻撃

標的型攻撃: 機密情報を狙ったソーシャルエンジニアリング攻撃。

ビジネスメール詐欺: 偽装メールを使用した金銭詐欺。

内部不正: 内部従業員による意図的または偶発的な情報漏洩。

4. ニューノーマルな環境への対応

テレワーク環境を狙った攻撃: 分散したデバイスやネットワークのセキュリティ弱点を悪用。

ゼロデイ攻撃: 修正プログラムの公開前を狙う攻撃。

5. ヒューマンエラー

不注意による情報漏洩: セキュリティ意識の欠如や操作ミスが原因。

次のアクション

包括的なスキャン技術の導入:

SASTとDASTを併用したコードレベルとランタイムレベルの脆弱性対策。

ライセンスコンプライアンスツールを用いて、法的リスクを削減。

セキュリティガバナンスの強化:

サプライチェーン監査とゼロトラストアーキテクチャの導入。

テレワーク環境のセキュリティポリシー再評価。

教育とトレーニング:

全従業員向けに標的型攻撃やビジネスメール詐欺に関する訓練を実施。

インシデント対応スキルの向上を目的とした演習の強化。

これらのステップにより、企業は2025年以降に予想される脅威に効果的に備えることができます。

サイバーセキュリティ背景の整理と現状分析

2024年における企業の情報セキュリティ環境は、ますます高度化・複雑化しています。特に、ランサムウェアや標的型攻撃、サプライチェーンを狙った攻撃など、企業が直面する脅威は多岐にわたります。さらに、ニューノーマルな働き方の普及に伴い、テレワークを狙った攻撃や内部不正による情報漏洩のリスクも増大しています。

課題の具体化

このような脅威に対して、企業は従来のセキュリティ対策だけでは不十分であり、新たなアプローチやセキュリティ製品の導入が不可欠です。例えば、ゼロデイ攻撃の増加に対応するためには、リアルタイムの脅威インテリジェンスや迅速なパッチ管理が求められます。また、内部不正や不注意による情報漏洩を防ぐためには、強固なID管理やアクセス制御が必要です。

解決策の提案

これらの課題に対応するため、以下のセキュリティ製品・分野の導入が検討されています:

マルウェア対策:ランサムウェアやスパイウェアなどの高度なマルウェアに対する防御策として、AIベースの検知技術や行動分析に基づくセキュリティソリューションが有効です。

標的型攻撃対策:機密情報の搾取を防ぐためには、高度なメールフィルタリング技術や多層防御戦略の導入が推奨されます。

メールセキュリティ:ビジネスメール詐欺などのリスクに対応するため、スピアフィッシングや詐欺メールを高度に検出するセキュリティ製品が必要です。

クラウドセキュリティ:クラウド環境の普及に伴い、クラウドネイティブなセキュリティプラットフォームの導入が重要です。これにより、クラウド上のデータやアプリケーションを保護できます。

ネットワークセキュリティ:テレワークやリモートアクセスを安全に行うためには、VPNやファイアウォール、IDS/IPSの強化が不可欠です。また、ゼロトラストセキュリティモデルの採用も検討すべきです。

ID管理・アクセス制御:PKIや多要素認証(MFA)の導入により、強固なID管理とアクセス制御を実現し、内部不正や認証情報の漏洩を防ぎます。

OT/IoTセキュリティ:産業用制御システムやIoTデバイスのセキュリティは、従来のITセキュリティとは異なる視点からの対策が求められます。専門的なセキュリティ製品の導入が重要です。

IT資産管理:エンドポイントセキュリティやデータ保護の強化に加え、定期的なバックアップとその運用管理が企業のセキュリティ基盤の強化に寄与します。

段階4:2024年のセキュリティ脅威への対応策

ランサムウェア対策:高度なエンドポイント保護とともに、データの定期的なバックアップとその隔離が求められます。

サプライチェーンの強化:パートナー企業のセキュリティ対策を含めた包括的なリスク管理が必要です。

標的型攻撃の防御:インシデント対応のスピードと精度を高めるため、24/7体制のセキュリティオペレーションセンター(SOC)の利用が推奨されます。

内部不正の監視:アクセスログの継続的なモニタリングと異常検知システムの導入が重要です。

テレワークのセキュリティ強化:ゼロトラストアーキテクチャの採用により、リモートアクセスの安全性を確保します。

ゼロデイ攻撃の防御:脆弱性の早期発見と迅速なパッチ適用が重要です。

ビジネスメール詐欺対策:AIによる不正メール検出と、従業員向けのセキュリティ教育の強化が効果的です。

情報漏洩防止:機密情報の暗号化とデータ損失防止(DLP)ツールの導入が推奨されます。

段階5:総括

2024年に向けて、企業はこれらのセキュリティ製品や対策を戦略的に導入することで、急速に進化する脅威に対応し、セキュリティ体制を強化する必要があります。データコンサルタントとして、企業の個別ニーズに応じた最適なセキュリティ戦略を提案し、実行をサポートすることが重要です。

セキュリティ運用の強化策:

24時間年中無休の監視体制: 有能なエンジニアとアナリストを24時間体制で配置し、迅速な対応を可能にします。これにより、サイバー脅威に対するリアルタイムの対応が強化されます。

検知テクノロジーの継続的更新: 新たな攻撃者のソフトウェアや戦術に適応するため、検知技術を定期的に更新します。これにより、最新の脅威に対する防御力を常に維持します。

分析: サイバーセキュリティの問題検知と封じ込めに関する負担を軽減するため、定量的なメトリクスを提供します。これにより、セキュリティの状況を可視化し、戦略的な意思決定を支援します。

コミュニケーションチャンネルのテスト: 定期的にコミュニケーションチャンネルをテストし、緊急時に確実に機能するようにします。これにより、迅速な情報共有が可能となり、インシデント対応の効果が向上します。

アラートのカスタマイズ: 顧客のラベル付けと優先順位付けに基づき、アラートをカスタマイズします。これにより、重要度の高いインシデントに迅速に対応することが可能となります。

封じ込め対応の通知: 実施した封じ込め対応の状況を随時通知し、顧客に対する透明性を確保します。

脅威ハンティングと演習の策定: 積極的に脅威を探し出す脅威ハンティングを実施し、定期的に卓上演習や技術演習を提供します。これにより、実際のインシデント対応力を強化します。

顧客の責任:

対象システムの特定とポリシーの明確化: 顧客は、自身のシステムの特定とクラウド利用に関するポリシーを明確にする必要があります。これにより、セキュリティ対策の範囲と対応方針が明確化されます。

オンコールサポートの提供: 顧客は、最低限のオンコールサポートを提供し、エスカレーションされた問題に対処する必要があります。

セキュリティアーキテクチャの更新と維持: セキュリティアーキテクチャの継続的な更新やITベストプラクティスの展開、構成ベースラインの維持管理を顧客自身が行うことが求められます。

メトリクスのレビュー: 顧客は提供されたメトリクスを定期的にレビューし、セキュリティ状態を評価する責任があります。

プロバイダとの連携: プロバイダから報告された問題について、顧客は評価し、正検知や誤検知のフィードバックを行います。これにより、継続的な改善と精度の向上が期待されます。

連絡先情報の提供: 最新のスタッフの連絡先情報を定期的に提供することで、緊急時の対応を迅速に行える体制を整えます。

リスクの優先順位付け: ローリスクの項目に対しても適切な優先順位を付け、対応の迅速化を図ります。

封じ込め対応の検証: 実施された封じ込め対応とその後の根絶・回復措置が適切であるかを顧客自身が検証する責任を持ちます。

不審な活動に対する提案: 顧客は、自身のアプリケーションやシステムに関連する不審・異常な活動についてのアイデアを提供し、セキュリティの強化に貢献します。

演習への参加: 顧客は、提供される卓上演習や技術演習に積極的に参加し、実践的なスキルを習得する責任があります。

これにより、顧客とプロバイダが協力してセキュリティの強化を図るための、明確な責任分担とプロセスが確立されます。

CASB、ZTNA、VDI:現代のセキュアなアクセス管理とデバイス管理

CASB(クラウドアクセスセキュリティブローカー)

CASBは、ファイアウォール、暗号化、認証、データ損失防止(DLP)といった技術を通じて、ユーザーとクラウドインフラ内のアプリケーションとの安全な接続を提供します。しかし、オンプレミスのリソースへのセキュアリモートアクセス機能は提供しません。企業はCASBを単体のセキュリティツールとして利用するだけでなく、セキュアリモートアクセスやSD-WAN(ソフトウェア定義WAN)機能と組み合わせた「SASE(セキュアアクセスサービスエッジ)」として統合利用することも可能です。

ZTNA(ゼロトラストネットワークアクセス)

ZTNAはゼロトラストモデルに基づき、ネットワークリソースへのアクセスをユーザーごとに動的に制御する方式です。従来のVPNがユーザーの一括接続を許すのに対し、ZTNAはユーザーIDやデバイス、アクセス状況を基に、特定のユーザーが特定の時間に特定のリソースへのアクセスが許可されるかを判断します。ZTNAも、CASBやSD-WANとともにSASEの構成要素として利用され、ネットワークセキュリティを強化する役割を果たします。

VDI(仮想デスクトップインフラ)

VDIは、リモートでオフィス内のPCを操作するようにOSやアプリケーションを利用できる環境を提供します。クラウドベースのVDIソリューションとしては「DaaS(Desktop as a Service)」があり、柔軟なリモートワーク環境の一つとして企業に活用されています。Gartnerのアナリストであるマイケル・ケリー氏は「VDIは一貫したユーザーエクスペリエンスを提供する」と述べていますが、技術的に複雑でコストも高くなる傾向がある点には留意が必要です。VDIはPC向けのUIをそのまま提供するため、モバイルデバイスとの親和性は低い点も考慮すべきです。

データコンサルタントの視点からのポイント

CASBの有効活用

CASBはクラウドセキュリティの中核であり、クラウド利用の拡大に伴って企業での導入が加速しています。SASEとしての統合も進んでおり、クラウドとオンプレミスの両方でセキュリティを一元管理できるため、複数の環境にまたがる企業システムに適しています。

ZTNAの導入によるゼロトラストセキュリティの実現

データの重要性が増す中、ZTNAは高度なアクセス管理を提供し、セキュリティリスクの低減に貢献します。従来のVPNに代わる選択肢としてゼロトラストの概念を徹底し、企業のリモートワークニーズに対応できます。

VDIとDaaSの選定基準

VDIは一貫したユーザー体験を提供しますが、初期コストや技術要件を重視する企業にとってはDaaSが有効な代替手段です。リモートワークが増加する現在、VDIとDaaSの両方の特徴を理解し、組織の要件に最適なソリューションを選定することが重要です。

企業のセキュリティ管理の全体像を構築するため、CASB、ZTNA、VDIといった各種テクノロジーを包括的に理解し、リモートアクセスやクラウド利用の安全性を確保することが求められます。