目次

多要素認証 (MFA) の導入でサイバー攻撃の99.9%を防止可能

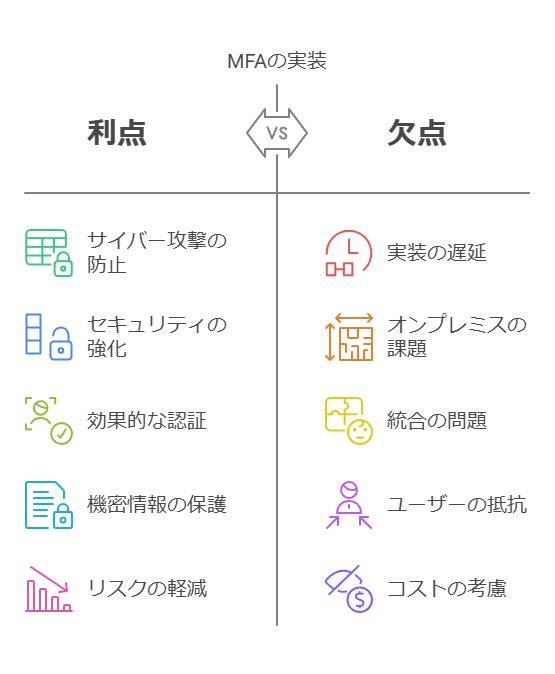

現代の企業にとって、サイバー攻撃のリスクは急速に高まっており、機密情報の保護が喫緊の課題となっています。サイバー攻撃の多くは、企業システムへの不正ログインを試みることから始まります。したがって、効果的な情報資産の保護には、まずログイン管理の強化が不可欠です。特に、多要素認証(MFA)はこのログイン管理を飛躍的に強化し、サイバー攻撃の99.9%を防ぐとされています。

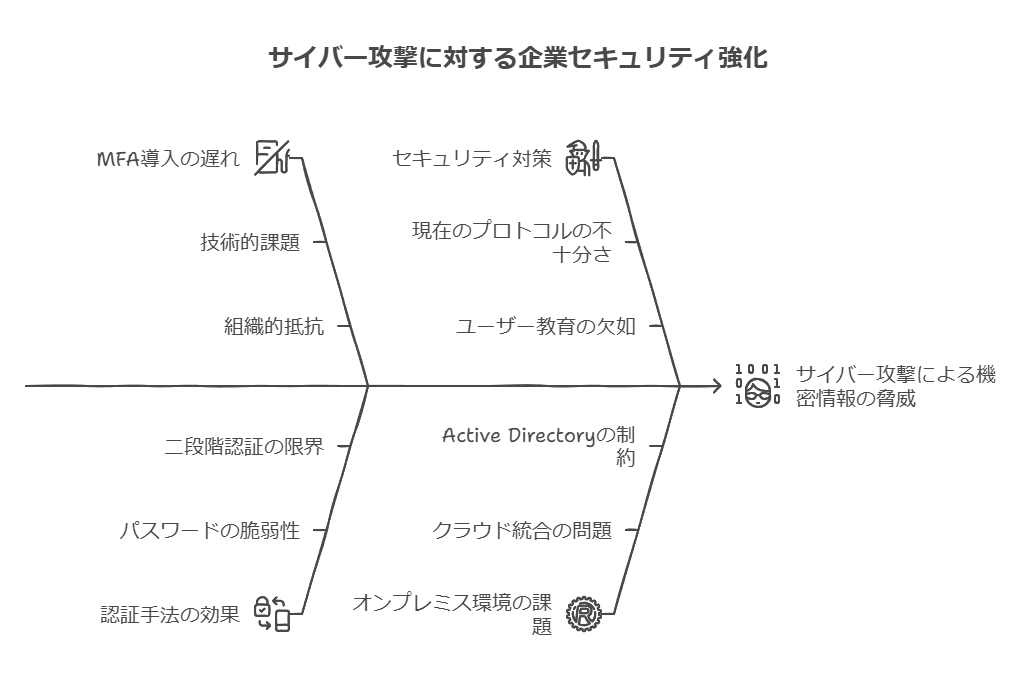

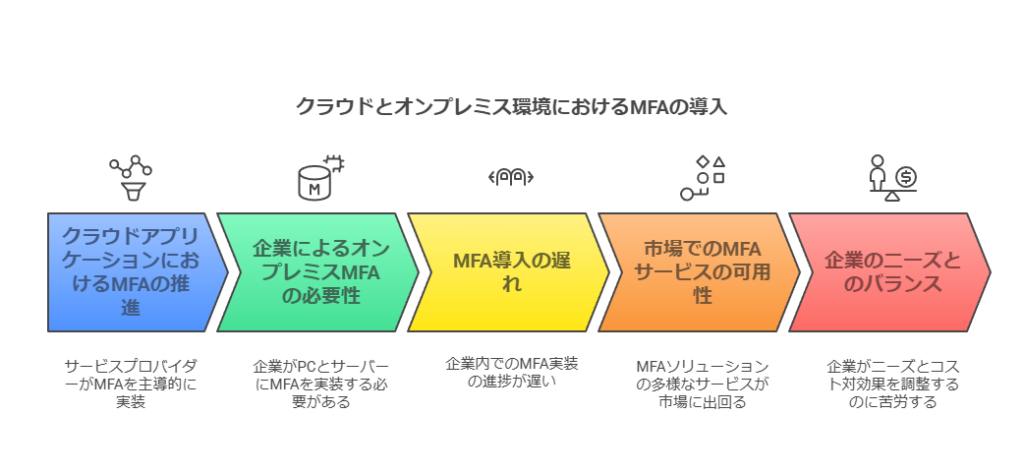

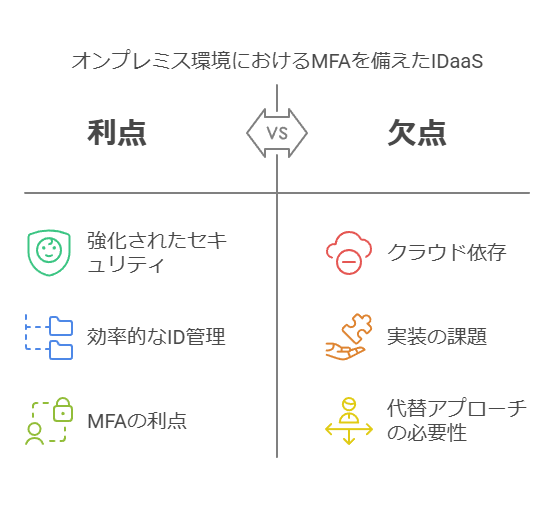

オンプレミス環境におけるMFAの導入遅れとその課題

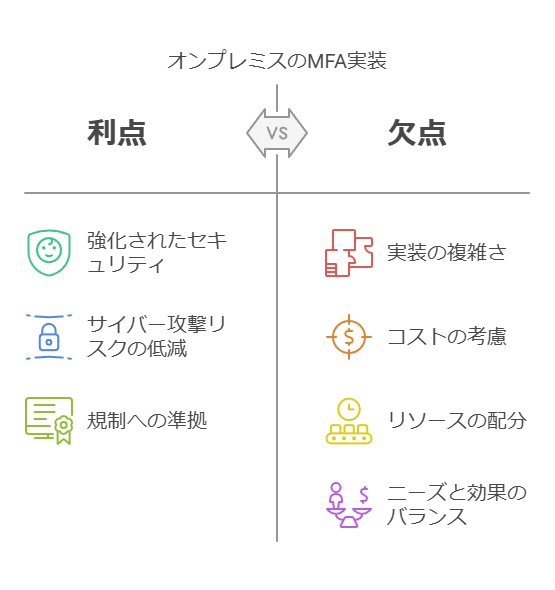

クラウドベースのアプリケーションにおいては、サービスプロバイダー主導でMFAが進展していますが、オンプレミス環境におけるPCやサーバーへの多要素認証導入は、各企業が主体的に取り組む必要があり、その進捗に遅れが見られます。MFAを実装するためのさまざまなサービスが市場に出回っていますが、自社のニーズや費用対効果とのバランスが取れず、導入に至らない事例が多く見受けられます。

IDaaSのクラウド前提とオンプレミスへの適用課題

近年、ID管理のセキュリティを強化し、効率化を図る「IDaaS(Identity as a Service)」が普及しており、これらのソリューションにはMFA機能も含まれています。しかし、IDaaSは基本的にクラウド環境での利用を前提としているため、オンプレミス環境にそのまま適用するのは困難な場合が多いです。このため、オンプレミス環境でのセキュリティ強化においては別のアプローチが必要となります。

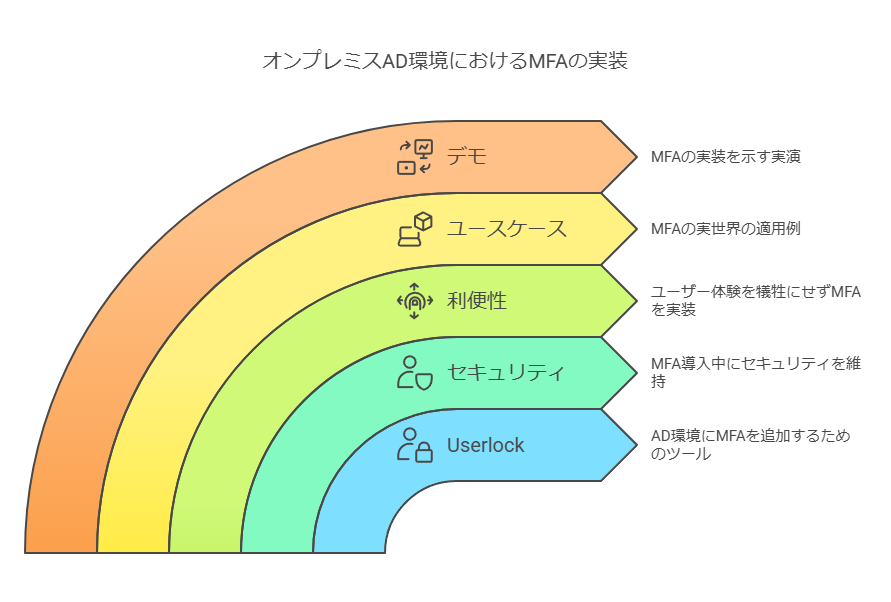

オンプレミスActive Directory環境での多要素認証の実現方法

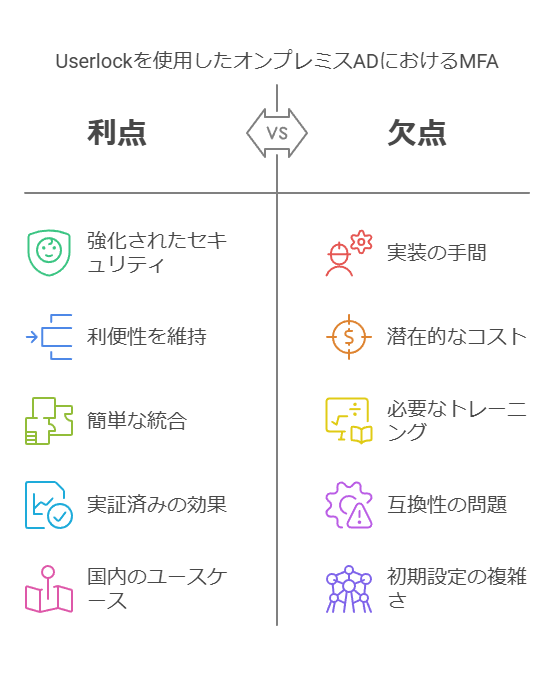

オンプレミスのActive Directory(AD)環境における多要素認証を実現するには、既存のAD環境に後付けで実装可能なソリューションが求められます。その一例が「Userlock」です。このツールは、セキュリティを損なわず、かつ利便性を犠牲にすることなく、既存のAD環境に多要素認証を追加できます。国内のユースケースやデモを通じて、その効果と導入プロセスを具体的に解説いたします。

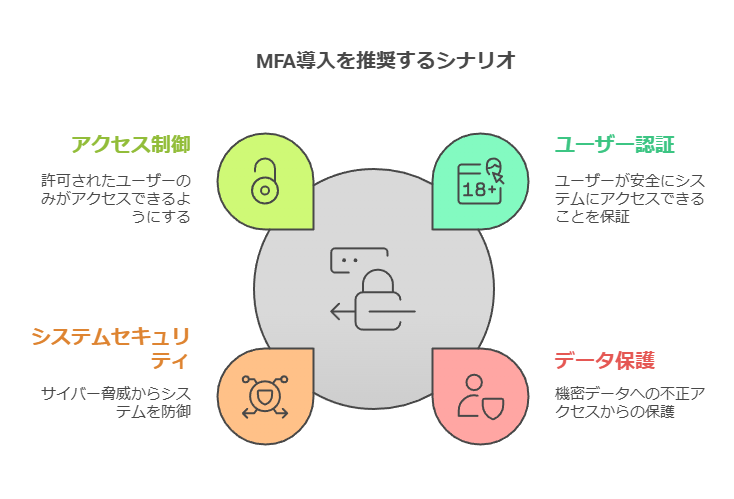

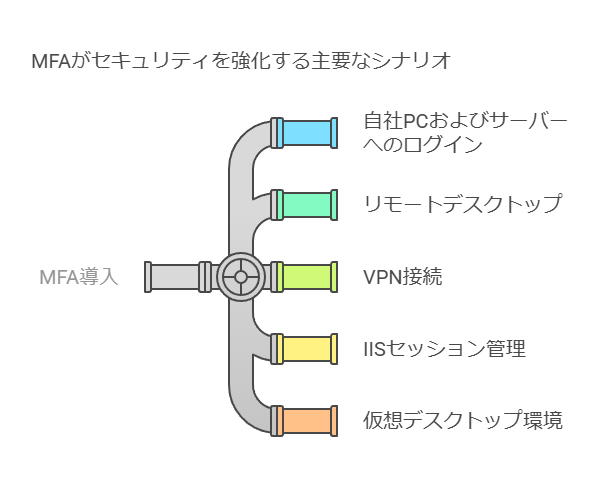

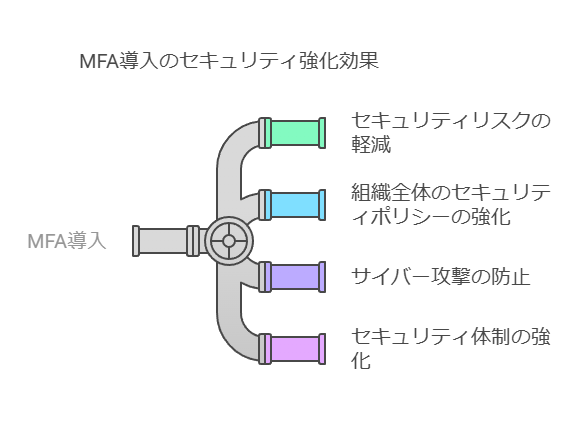

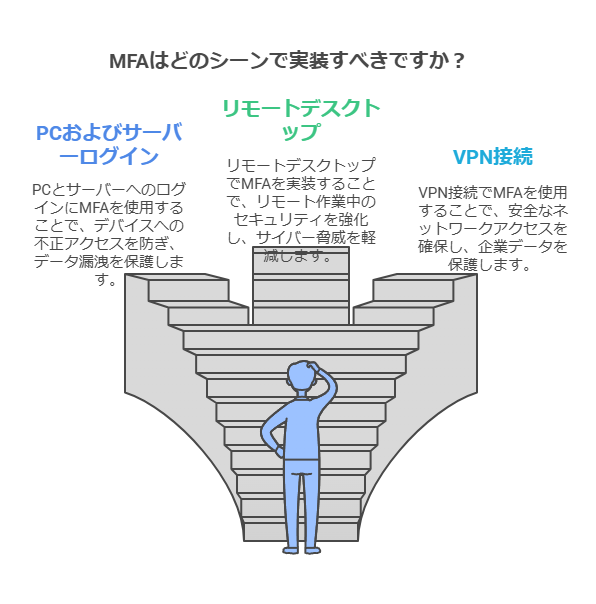

MFA導入が効果的なシーン

以下のシーンで、特にMFAの導入が推奨されます:

- 自社PCおよびサーバーへのログイン

- リモートデスクトップ(RemoteApp含む)

- VPN接続時

- IISセッション管理

- 仮想デスクトップ環境

これらの場面におけるMFA導入は、セキュリティリスクの軽減に加え、企業全体のセキュリティポリシーの強化に貢献します。

アカウントセキュリティの強化に向けた最適なパスワード管理と二段階認証の実践

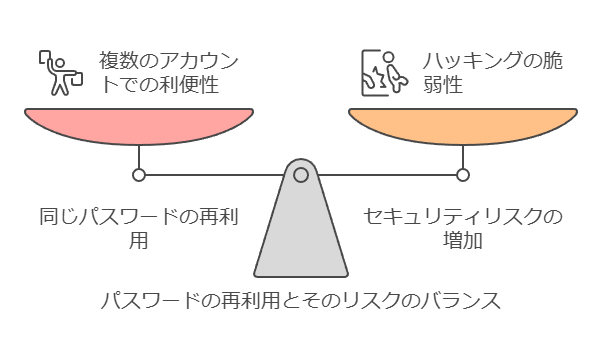

現代のデジタル環境では、InstagramやTwitterなどのソーシャルメディアを含む多様なサービスの利用が日常的になっていますが、それに伴いパスワード管理の重要性も増しています。利用するサービスが増えるにつれて、同じパスワードを複数のサイトで使い回す傾向がありますが、これはセキュリティリスクを高める行為です。

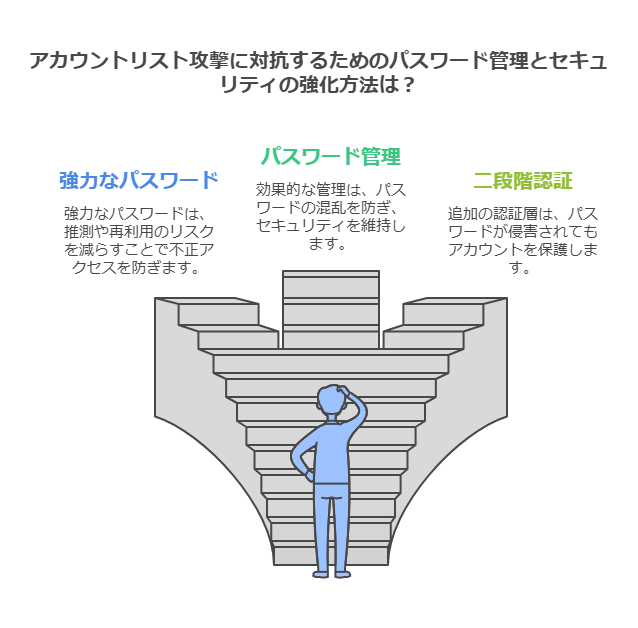

アカウントリスト攻撃のリスクと防止策

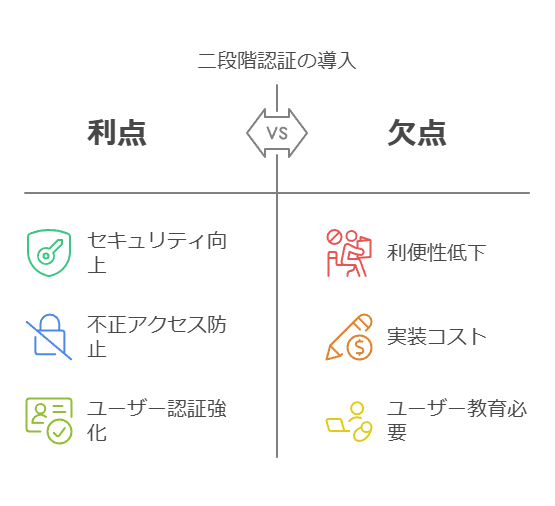

特定のサイトで入手されたIDとパスワードの組み合わせが、他のサイトでも不正アクセスに利用される「アカウントリスト攻撃」が増加している現状を踏まえ、パスワードの設定と管理の方法を見直すことが不可欠です。これに対抗するため、IDとパスワードの強固な設定と管理に加え、二段階認証の導入が推奨されます。

二段階認証の重要性と適切な方法の選択

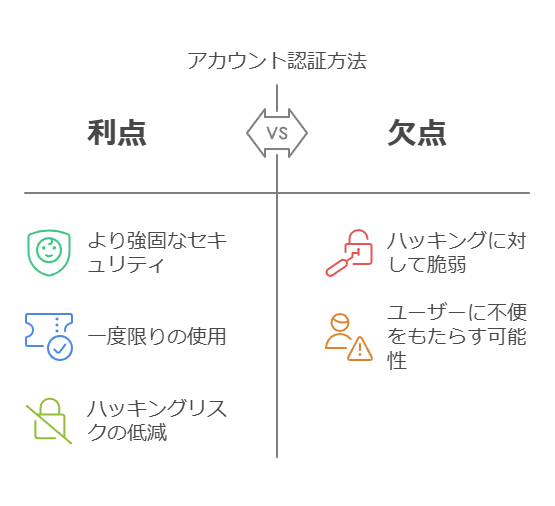

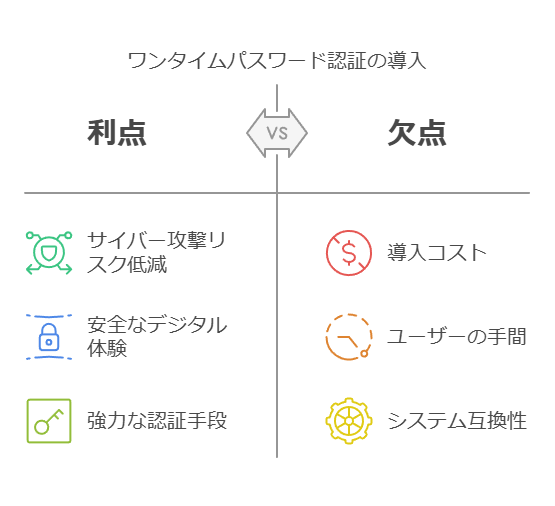

二段階認証は、従来のIDとパスワードによる本人確認に加え、もう一つの認証要素を追加することで、アカウントセキュリティを大幅に向上させる仕組みです。二段階認証には、携帯電話に送られる「SMS認証」と、アプリや専用デバイスで表示される「ワンタイムパスワード認証」の2つの方式があります。

ワンタイムパスワード認証の優位性

SMS認証は広く利用されていますが、高度なハッキングに対して脆弱性が指摘されています。一方、ワンタイムパスワード認証は、認証時に使用するパスワードが一度限りのものとなるため、より強固なセキュリティを提供します。したがって、アカウントの安全性を最大限に確保するためには、SMS認証ではなく、ワンタイムパスワード認証を導入することが推奨されます。

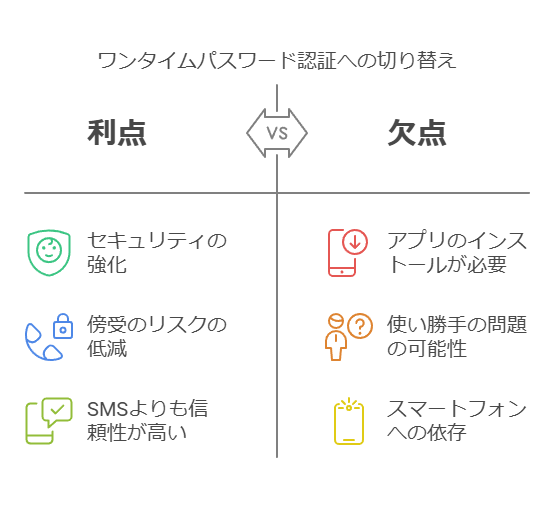

ワンタイムパスワード認証への切り替え方法

多くのSNS、特に若年層に人気のあるTwitterでも二段階認証が導入されていますが、SMS認証とワンタイムパスワード認証のどちらかを選択できます。セキュリティ強化の観点から、SMS認証からワンタイムパスワード認証に切り替えることが重要です。具体的な設定手順については、アカウントのセキュリティ設定から「ワンタイムパスワード認証」を選択し、対応するアプリをダウンロードして連携させることが必要です。

まとめ

現代の複雑なサイバーセキュリティ環境において、適切なパスワード管理と強力な認証手段の導入は、個人および企業のデジタル資産を守るために不可欠です。特に、ワンタイムパスワード認証を導入することで、サイバー攻撃のリスクを効果的に低減させ、より安全なデジタル体験を提供することが可能になります。

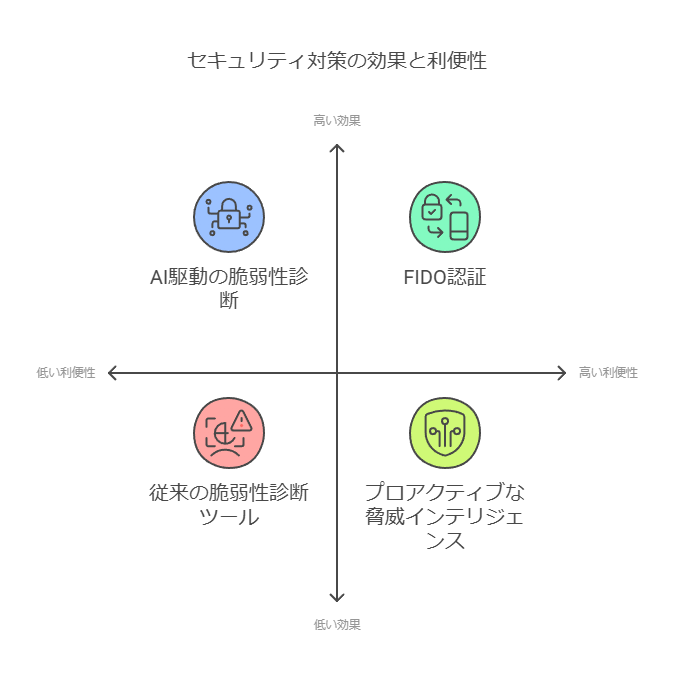

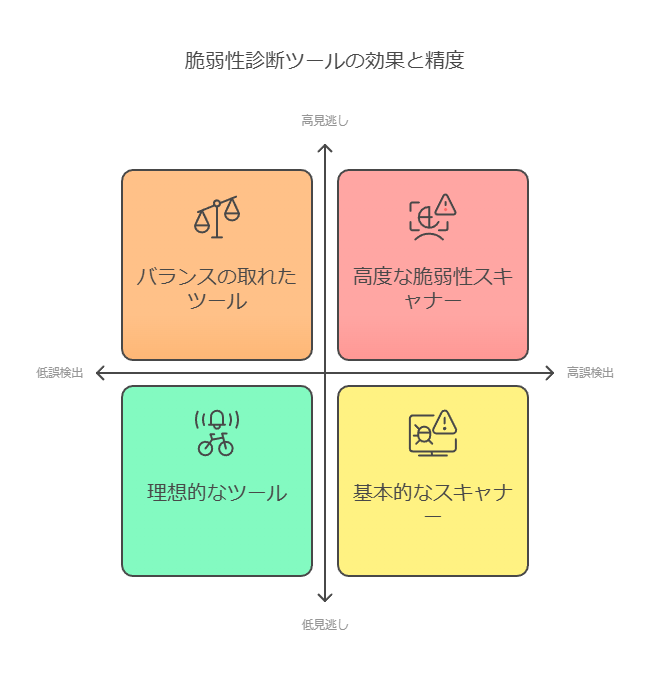

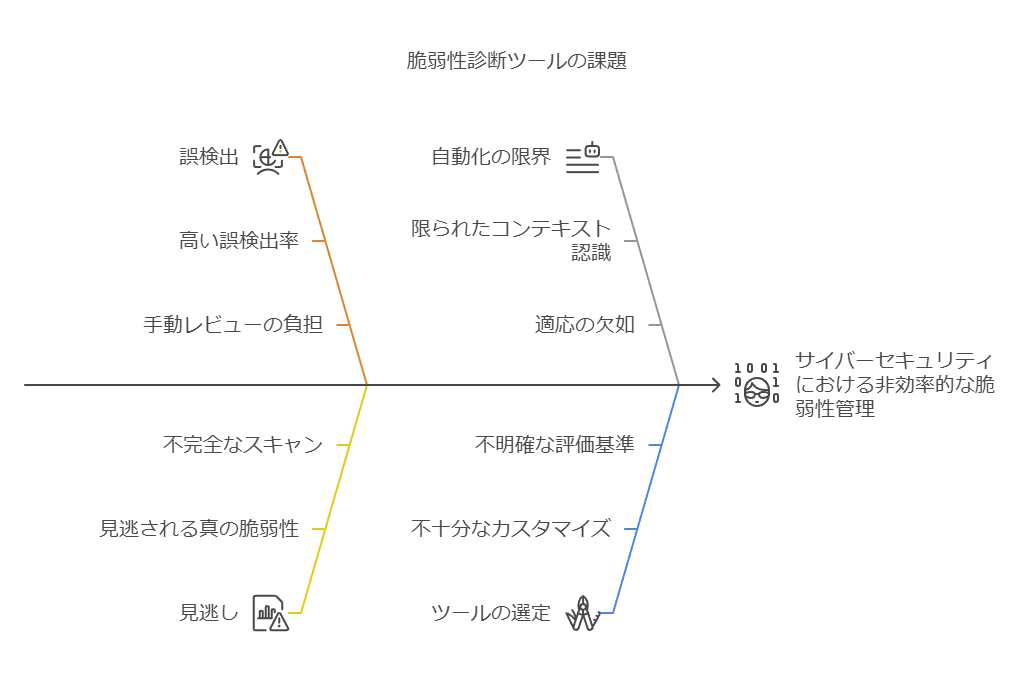

既存の脆弱性診断ツールの課題:大量のFP(誤検出)とFN(見逃し)

脆弱性の検出は、サイバー攻撃から企業を守るために不可欠ですが、対象とする情報や管理すべき範囲が非常に広範であり、手動で対応するのは現実的ではありません。そのため、自動化された脆弱性診断ツールが広く利用されています。しかし、これらのツールは大量のFP(False Positive: 誤検出)を含む傾向があり、すべての検出結果を精査するのは非常に手間がかかります。また、真の脆弱性を見逃すFN(False Negative: 見逃し)も発生しうるため、ツールの選定や運用方法に工夫が求められます。

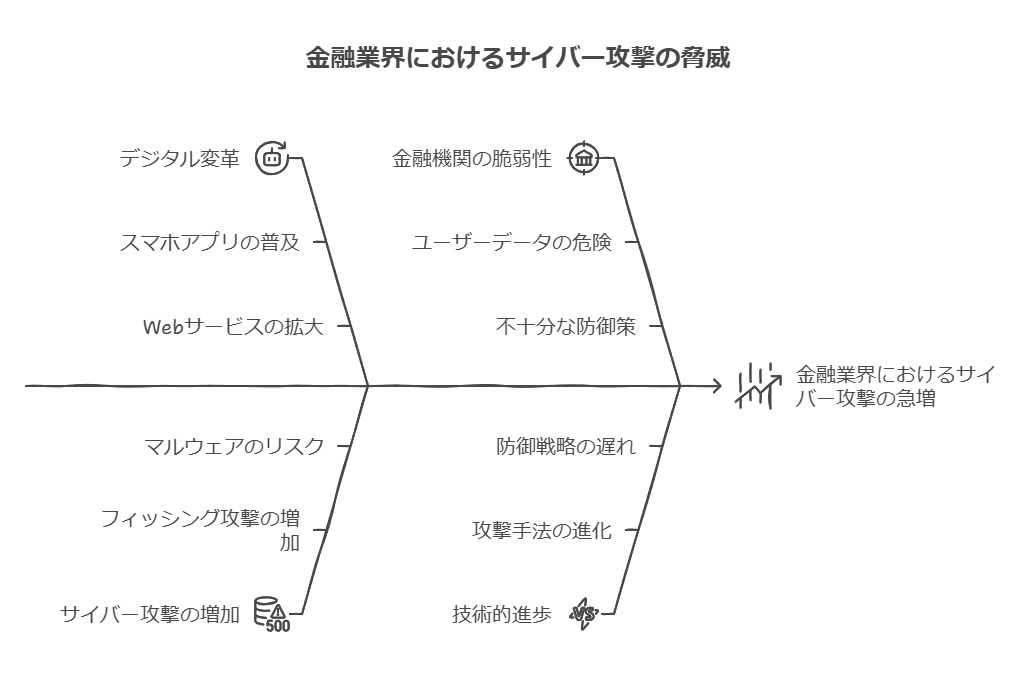

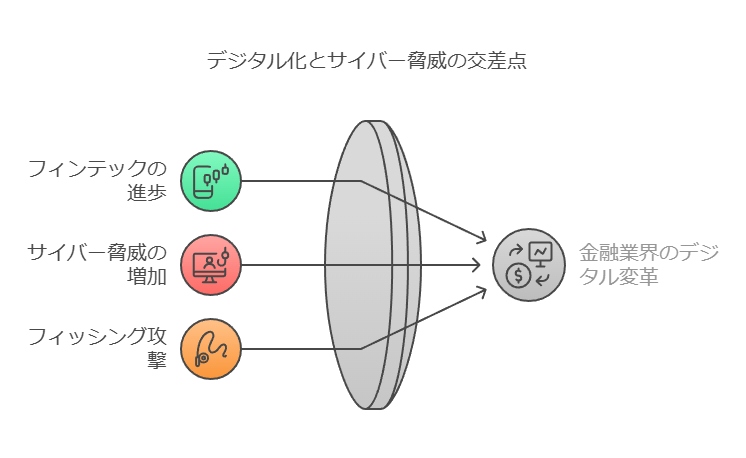

金融機関を取り巻く急増するセキュリティ脅威:フィッシング攻撃と不正利用

デジタル・トランスフォーメーション(DX)の波は、金融業界にも押し寄せており、銀行、証券会社、信用金庫、保険会社、カード事業者などの既存の金融機関からフィンテック企業に至るまで、スマホアプリやWebサービスの開発が加速しています。しかし、このデジタル化の進展に伴い、金融機関を狙ったサイバー攻撃も急増しています。特にフィッシング攻撃の被害は深刻で、ユーザーが偽のWebサイトやリンクに誘導され、マルウェアに感染するリスクが高まっています。

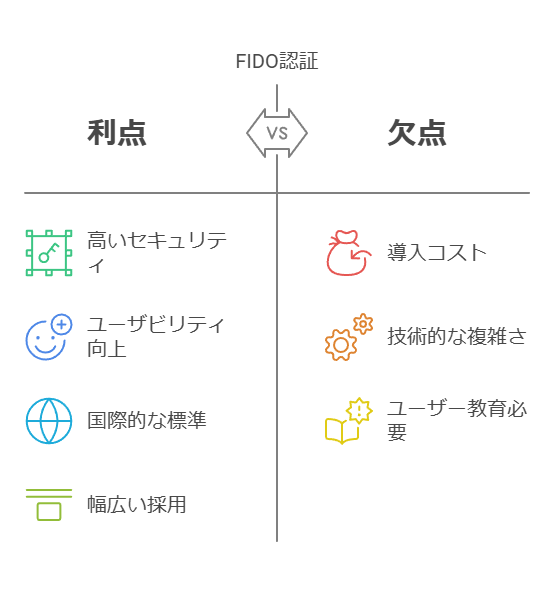

メガバンクが採用する「FIDO認証」:金融機関のセキュリティ対策の新潮流

こうしたフィッシング攻撃や不正アクセス、データ漏えいを防ぐ手段として、金融機関で注目されているのが「FIDO認証」です。FIDO認証は、生体認証や公開鍵暗号を活用し、従来のパスワード認証よりも高いセキュリティを提供します。さらに、ユーザーが煩わしい操作をせずにログインできるため、セキュリティとユーザビリティの両立を実現しています。この認証方法は国際的な業界標準として認知され、米国や韓国をはじめとする海外の金融機関でも広く採用されており、日本国内でも三菱UFJ銀行、三井住友銀行、みずほ銀行などのメガバンクが導入しています。

コンサルタント視点からの提案

金融機関にとって、セキュリティ対策の強化は継続的な課題です。従来の脆弱性診断ツールだけでは、FPやFNに対応するのは困難なため、AIや機械学習を活用した次世代の診断ツールの導入や、脅威インテリジェンスを活用したプロアクティブなセキュリティ運用が求められます。また、FIDO認証のような先進的な認証技術の導入により、セキュリティを強化するとともに、利用者の利便性を損なわないバランスの取れたアプローチを推進することが重要です。

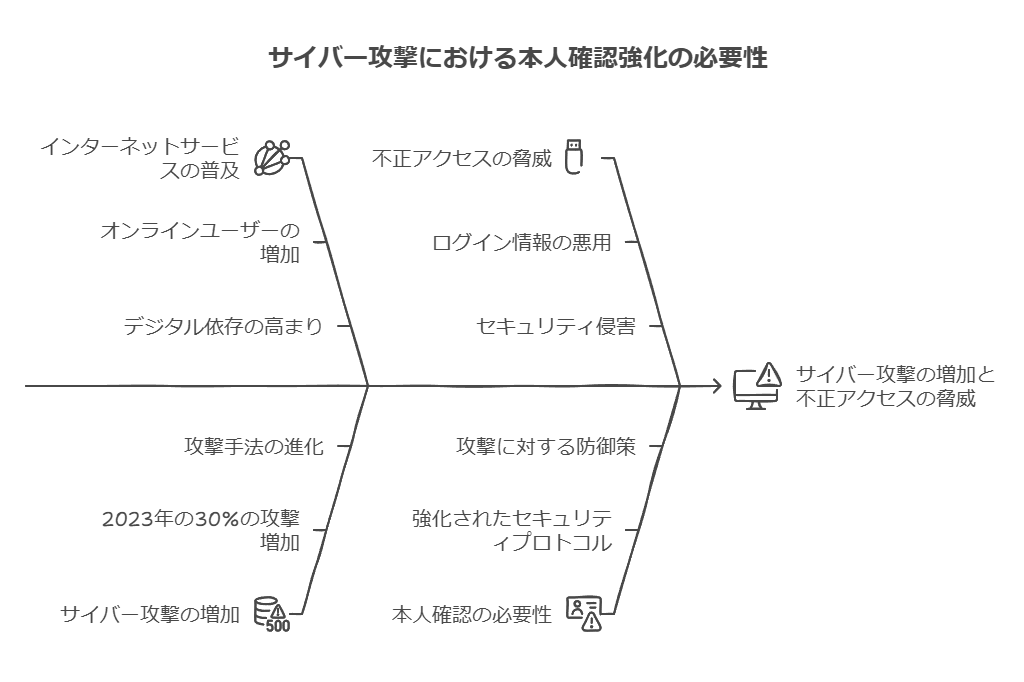

サイバー攻撃の急増と強固な「本人確認」対策の重要性

インターネットサービスは私たちの日常生活に欠かせないものとなり、サービス利用者の増加に伴ってサイバー攻撃も増加しています。具体的には、2023年には前年比30%増加したサイバー攻撃が報告され、その多くがログイン情報を悪用した「不正アクセス」に関連しています。このような状況下で、本人確認の強化が急務となっています。

一方で、ユーザーにとって認証手続きが煩わしいものになると、単純なパスワードや使い回しが横行し、逆にリスクを高めてしまうという問題も見られます。データ調査によると、85%のユーザーは煩雑な認証を避け、パスワードの使い回しをしています。このことは、サービス提供者にとって重要なリスク管理の課題です。

「多要素認証」と「統合認証基盤」へのニーズと導入課題

現在、セキュリティを強化するための主な対策として、「多要素認証(MFA)」や「統合認証基盤」が注目されています。MFAを導入する企業は2022年には前年より25%増加しました。これにより、企業内の不正アクセス率は平均で約40%削減されたというデータもあります。

しかし、MFAの導入にはユーザーの利便性が低下するというリスクが伴い、特にサービス業界では導入に慎重になる企業も多いのが現状です。また、統合認証基盤の導入にはシステムの大幅な改修や運用負荷の増大が問題視されています。ある大手企業のケーススタディでは、統合認証基盤の導入により年間運用コストが約15%増加したというデータがあり、導入に際しては十分なコスト・ベネフィット分析が必要です。

次世代認証方式「パスキー」とAI活用の「ライフスタイル認証」

次世代認証技術として「パスキー」やAIを活用した「ライフスタイル認証」も注目されています。「パスキー」は、2025年までに導入企業が3倍に増加すると予測されており、生体認証との併用によって不正アクセスリスクを70%削減できる可能性があります。

これらの新技術は、FIDO認証と組み合わせた具体的なユースケースが期待されており、特にデータに基づくリスク評価やシステム設計が重要です。企業がこれらの認証技術を導入する際には、セキュリティ向上と利便性のバランスを考慮した戦略的な計画が求められます。

このように、データに基づいた判断と、技術的課題の整理が今後の本人確認強化の鍵となります。企業が持続可能なセキュリティ戦略を構築するためには、正確なデータ分析と技術選定が不可欠です。

目的の明確化と問題点の特定: 現状の課題を整理し、攻撃増加の背景と本人確認の重要性を定量的な視点から分析。

データに基づく解決策の提示: 具体的なデータや統計を用いて、パスワードレスや多要素認証(MFA)の導入効果を提示。

技術的・運用的な課題の整理: システムの連携問題や運用負荷の見積もりを数値化し、意思決定を支援。

未来の技術・トレンドの評価: 新技術の可能性を、実績データや成功事例に基づき、信頼性の高い形で評価。

働き方の多様化に伴うセキュリティ確保の重要性

テレワークの普及により、在宅勤務やサテライトオフィスの利用が増加し、企業は働き方の多様化に対応する必要があります。しかし、従来のオフィス勤務を前提としたセキュリティ対策では、これらの新しい働き方に伴うリスクを完全にカバーすることは困難です。サイバー攻撃が高度化する昨今、各企業は自社の業務形態に最適化されたセキュリティ対策を構築することが急務となっています。

多要素認証の限界とリスク認識の必要性

多要素認証(MFA)は、多くの企業で導入が進んでいるセキュリティ対策の一つです。しかし、MFAが導入されているからといって、全てのセキュリティリスクが解消されるわけではありません。近年では、多要素認証疲労攻撃やフィッシング攻撃、Adversary-in-the-Middle(AiTM)攻撃など、MFAを突破する高度な攻撃手法も存在します。これにより、企業はMFA導入後も引き続きリスク管理を強化する必要があります。

認証方法ごとのリスク評価と対策の重要性

MFAはセキュリティの向上に寄与しますが、効果的な対策を講じるには、各認証方法の特徴とリスクを理解し、それに基づいて適切なセキュリティ対策を設計することが不可欠です。また、セキュリティ強化と業務の利便性を両立させることも、企業にとって重要な課題です。バランスの取れたアプローチが、全社的なセキュリティ対策の成功に繋がります。

認証リスクの比較とクライアント証明書の必要性

各認証方法のリスクと特徴を詳細に評価することで、企業はより堅牢なセキュリティ基盤を構築することができます。その中でも、クライアント証明書の導入は、セキュリティ強化において重要な役割を果たします。クライアント証明書は、ユーザーやデバイスの認証を強固にし、フィッシング攻撃やなりすましからの保護を提供します。

セキュリティ強化と利便性向上のトレードオフを解決するための一例として、GMOグローバルサイン社のクライアント証明書サービス「マネージド PKI Lite by GMO」をご紹介します。このサービスは、管理の手間を軽減しながら高度なセキュリティを提供することで、企業のセキュリティ担当者やSIer、SaaSサービスベンダーにとって有益なソリューションとなるでしょう。セキュリティ環境を一層強化したいとお考えの方は、ぜひこの機会をご活用ください。

ここでは、データコンサルタントの視点から、働き方の多様化に対応したセキュリティ対策の重要性を強調し、具体的な認証方法のリスク管理について言及しました。また、クライアント証明書の必要性を強調し、セキュリティと利便性の両立に向けた実践的なアプローチを提示しました。

データコンサルタント視点での多要素認証(MFA)技術導入の提案

次世代認証技術「パスキー」と「ライフスタイル認証」への注目

データコンサルタントとして、認証技術の進化はクライアントにとって重要なテーマです。セキュリティ強化を目的とした多要素認証(MFA)は、ユーザー体験を損なわずに導入することが求められます。最近注目を集める次世代認証技術「パスキー」は、パスワードレスでの認証を実現し、FIDOプロトコルに基づく生体認証を簡単に導入可能なため、セキュリティ強化のための新たな標準として期待されています。

また、「ライフスタイル認証」のようなAI技術を活用した認証方法は、ユーザーの行動パターンを基に本人確認を行うため、従来のパスワードや生体認証を補完する有力な手段となります。これにより、パスワードの管理に伴う負担を軽減し、セキュリティと利便性の両立が可能です。

柔軟な多要素認証サービスの導入に向けた解決策

多要素認証を導入する際、クライアントが直面する課題は認証基盤の柔軟性と管理負荷です。従来のシステムでは複数の認証技術を同時に利用するのが難しいケースが多いため、クラウドベースの多要素認証/統合認証サービスの導入を提案します。これにより、FIDOやパスキーといった次世代認証技術に加え、利用者にとって利便性が高く、シンプルな操作で認証を完了できるようなソリューションを実現します。これらの技術を統合することで、運用負荷を軽減しつつ、セキュリティリスクを最小限に抑えることが可能です。

認証手法の選択肢とその特長の比較

スマートフォンでの認証手法は、多様な選択肢が存在しますが、具体的な利用シーンに合わせて適切な認証手法を選ぶことが重要です。例えば、一般的に利用されている「SMS認証」は、そのリスクが指摘されていることから、電話発信認証サービス「TELEO」が新たな選択肢として注目されています。この認証方式は、利用者がスマートフォンから電話をかけるだけで簡単に認証が完了するため、操作がシンプルであり、SMS認証の代替として最適です。

多要素認証の導入に対する懸念への対応

多要素認証を導入する際、クライアントが懸念するのは、既存の認証基盤が柔軟に対応できない場合や、利用シーンに応じて異なる認証方式を取り入れたいというニーズです。この点において、クラウドベースの多要素認証サービスは、認証技術の柔軟な組み合わせと簡単な運用を実現できるため、導入をスムーズに進めることが可能です。こうしたソリューションを提供することで、クライアントはセキュリティと利便性のバランスを最適化し、ユーザー体験の向上と運用コストの削減を同時に実現できます。

総括

データコンサルタントとして、パスキーやライフスタイル認証などの次世代認証技術を活用した多要素認証ソリューションは、クライアントの認証基盤を強化するうえで非常に有効です。また、認証手法の選択肢を柔軟に提供することで、特定のシーンに合わせた最適な認証方法を簡単に導入できるため、クライアントにとっての運用負荷を最小限に抑えつつ、セキュリティリスクを低減させることが可能です。このような包括的な提案は、クライアントにとって大きなメリットを提供します。

多要素認証(MFA)の現状と課題:万全ではない対策の現実

1. 多要素認証の導入による安全性の向上

パスワードのみの認証は不正アクセスのリスクが高いため、多要素認証(MFA)の導入が重要視されています。MFAでは、以下の手法が一般的に利用されています:

ICカード:認証の精度は高いものの、発行コストが課題。

生体認証(指紋、静脈、顔認証など):利便性は高いが、読み取りデバイスの導入コストや、本人拒否率・他人受入率といった制度上の限界が存在。

ワンタイムパスワード(OTP):専用トークンやモバイルアプリを利用する方式で、比較的導入しやすく採用例が多い。

2. 多要素認証の限界

MFAは高度なセキュリティを提供しますが、盲信は禁物です。具体的な攻撃手法として以下のようなリスクが存在します:

リプレイ攻撃:タイムベースのワンタイムパスワードを、一定時間内に再利用することで突破される可能性。

このことから、多要素認証は単体で「万全な対策」として捉えるのではなく、他のセキュリティ対策と併用する必要性が浮き彫りになります。

3. 特権ID奪取の深刻な影響

攻撃者が特権IDを奪取した場合、そのアクセスは正規ユーザーの操作と区別がつかない形で行われるため、検知が非常に難しい状況が発生します。

不正アクセスの難易度:特権IDを用いた攻撃は正規のアクセス方法と同様に見えるため、従来のログ分析やアラート設定では検出が困難。

SOC(セキュリティオペレーションセンター)の課題:アクセスログの監視だけでは、業務目的の正規アクセスと不正アクセスの判別ができない。

4. 総合的なセキュリティ対策の提言

(1) 多要素認証を補完する追加施策

異常検知システムの強化:通常のアクセスパターンを学習し、異常な操作(アクセス時間、地理的な矛盾など)をリアルタイムに検出する仕組みを導入。

ゼロトラストセキュリティの徹底:全てのアクセスリクエストを再検証し、信頼性を都度確認するアプローチを採用。

(2) 特権アクセス管理(PAM)の導入

特権IDの管理・監視:特権アクセスを厳格に管理し、必要最小限の権限付与とリアルタイム監視を行う。

セッションの記録と再生:特権IDを利用したセッションの操作記録を残し、疑わしい行動を後から検証可能にする。

(3) SOCの高度化

AI活用の強化:AIによる異常検知と行動分析を用いることで、従来の監視手法では捉えにくい潜在的な脅威を早期に察知。

脅威ハンティングの実施:アクセスログやセキュリティデータを用いて、潜在的な攻撃者の活動を積極的に洗い出すアプローチを導入。

5. データコンサルタントからのアドバイス

リスクベースの認証戦略:MFAの導入を超えて、リスクレベルに応じた認証強度を動的に調整する仕組みを検討。

可視性の向上:特権IDの利用状況やネットワーク全体のアクセスパターンを統合的に把握するため、包括的な可視化ツールを導入。

段階的なロードマップ:既存のセキュリティスタックを分析し、追加施策の優先順位を明確化した実行計画を策定。

多要素認証や特権管理を中心としたセキュリティ基盤の強化は、単一の施策で完結するものではなく、統合的な視点での取り組みが必要不可欠です。

デジタル化が進み、業務においてクラウドサービスの利用は不可欠な要素となっています。これにより、組織のデータ資産はクラウド環境へと移行し、場所を問わない柔軟なデータアクセスが可能になりました。しかし同時に、従来のパスワード認証に依存し続けることは、これらのクラウド上の機密データ資産をサイバー攻撃の危険に晒すことに繋がります。データ資産を確実に保護するためには、認証方法の進化への対応が不可欠です。データコンサルタントやデータアナリストにとって、セキュアな認証とデータ移行は、データ活用の基盤を固める上で重要な要素です。

データ資産への脅威:パスワード認証の限界とMFAバイパス

従来のパスワード認証は、特にサイバー攻撃者が資格情報を詐取するために最もよく利用するフィッシング攻撃に対して脆弱です。攻撃者は巧妙な手口でパスワードを詐取し、これにより組織のデータ資産が格納されるクラウドサービスやアプリケーションへの不正アクセスを試みます。ひとたびパスワードが漏洩すれば、攻撃者は正規ユーザーとして振る舞い、機密データの窃盗、改ざん、破壊といった重大なインシデントに直結します。これは、データ資産の機密性、完全性、可用性に対する直接的な脅威となります。

多要素認証(MFA)の導入はデータセキュリティを大きく向上させ、不正アクセスのハードルを上げますが、MFAにも様々な種類があり、すべての形態のフィッシング攻撃や不正アクセスを完全に解決するわけではありません。ユーザーに不正アクセスを承認させる(MFAプッシュ通知疲労攻撃など)といった、MFAをバイパスする巧妙な攻撃も確認されており、これによりユーザーが意図しない形でデータ資産へのアクセスを承認してしまうリスクが存在します。

データアクセス保護の進化:フィッシングに強いパスキー認証

この進化する脅威に対し、パスワードを使わないパスワードレス認証、なかでもフィッシングに極めて強い「パスキー」による認証が、クラウドデータ資産への安全なアクセスを実現する有力な手段として注目されています。パスキーは、ユーザーのデバイスに安全に保管される公開鍵暗号方式に基づく認証情報であり、パスワードのように漏洩するリスクがありません。また、パスキーはユーザーがアクセスしようとしているサイトが正規のものであるかを暗号技術によって検証するため、攻撃者が用意した偽サイトに誘導されて認証情報が詐取されるフィッシング攻撃を防ぎます。これにより、組織のクラウドデータ資産への不正アクセス経路を効果的に遮断します。

パスワードレス認証はセキュリティ面だけでなく、パスワードの作成、管理、リセットといった管理負担や、ユーザーの利便性といった従来のパスワード認証が抱える課題の解消にも繋がります。これにより、データにアクセスする際の認証プロセスがスムーズになり、ユーザーエクスペリエンスを向上させると同時に、不正ログインによるデータ侵害リスクを低減します。

Microsoft 365移行とデータ移行の重要性

様々なグループウェアからMicrosoft 365(SharePointを含む)への移行は、組織の重要なデータ資産をクラウド環境に集約し、セキュアなデータ共有・コラボレーション基盤を構築する戦略的な取り組みです。この移行においては、単にデータを移すだけでなく、Microsoft 365の機能を最大限に活用するための業務プロセスの再設計や、現場の効率的な業務改善をサポートするサービスが不可欠です。これには、データ移行環境構築支援やデータ移行・手順のトレーニング、不具合時のヘルプといった専門的なサポートを含みますが、データコンサルタントの視点からは、これらのプロセスがデータ移行におけるセキュリティ、データ整合性の維持、そして移行先環境(SharePointなど)における適切なデータアクセス制御とデータガバナンスの確立に貢献することが極めて重要です。データ移行を正確かつスムーズに完遂することで、移行されたデータ資産の信頼性が担保され、クラウド環境での安全なデータ活用が可能になります。

シングルサインオン環境のセキュリティ強化

特にシングルサインオン(SSO)を導入している組織において、認証のセキュリティは複数のデータソースやアプリケーションへの統合されたアクセス経路を保護する上で中心的な課題となります。SSOの導入によりユーザーの利便性は向上しますが、SSOアカウントが侵害された場合、それが連携している全てのデータ資産への不正アクセスに繋がるリスクがあるため、その認証強化が極めて重要です。SSOのセキュリティに課題を感じている組織にとって、パスキーのようなフィッシングに強い認証方法をSSOと組み合わせることは、統合されたデータアクセス経路に対するセキュリティレベルを飛躍的に向上させるための有効な手段です。

デジタル化とクラウド利用が進む現代において、組織の貴重なデータ資産を守るためには、認証方法の強化と安全なデータ移行プロセスが不可欠です。パスキーによるパスワードレス認証は、フィッシングといった主要な攻撃手法からクラウド上のデータアクセス経路を強固に保護する有力な手段です。そして、Microsoft 365のようなプラットフォームへのデータ移行を専門的な支援を受けて安全に行うことは、データ資産のセキュリティとガバナンスをクラウド環境で確立するための重要なステップです。これらの取り組みを通じて、データ活用の安全性と信頼性を確保し、ビジネス価値の最大化を目指します。

近年、企業ネットワークを標的としたランサムウェア攻撃や不正アクセスが急増し、組織の重要なデータ資産に対する深刻な脅威となっています。これらの攻撃は、しばしばID・パスワードの漏洩や脆弱性を悪用してシステムに侵入し、機密データの暗号化、窃盗、改ざんといった壊滅的な被害をもたらします。医療機関の患者データ、製造業の設計図面、金融機関の取引情報など、企業活動の根幹を支える機密情報を確実に保護するため、認証基盤の強化は喫緊の課題です。データコンサルタントやデータアナリストにとって、ランサムウェアや不正アクセスによるデータ侵害を防ぐための認証対策は、データ資産保護戦略における最優先事項の一つです。

データ資産への脅威に対する防御:ランサムウェア対策としての多要素認証の必要性

この脅威に対する最も基本的で費用対効果の高いセキュリティ対策の一つが、複数の認証手段を組合わせる「多要素認証(MFA)」です。MFAは、アクセス制御の中でも最も基本的なセキュリティ分野となっており、たとえID・パスワードがフィッシングなどで漏洩しても、不正アクセス、ひいてはランサムウェア感染をはじめとしたデータセキュリティリスクを効果的に低減することができます。データ資産への不正アクセスを防ぐための最初の、そして最も重要な防衛線となります。多要素認証の導入により99%の不正アクセスを防ぐことができると言われており、機密情報を扱うサーバーやデータストレージへのアクセスについては、より強固な認証基盤の構築が急務となっています。

しかし、MFAにも様々な種類があり、導入したからと言ってすべての形態のフィッシング攻撃や不正アクセスを完全に解決するわけではありません。ユーザーに不正アクセスを承認させる(MFAプッシュ通知疲労攻撃など)といった、MFAをバイパスする巧妙な攻撃も確認されており、これによりユーザーが意図しない形でデータ資産へのアクセスを承認してしまうリスクが存在します。

Windowsログインにおける多要素認証導入の課題とデータへの影響

多要素認証の重要性は広く認識されており、クラウドアプリの多要素認証が普及している一方で、多くのデータシステムが稼働する、あるいはデータアクセスに利用されるWindowsログインの多要素認証は、組織内で主体的に推進する必要があり、多くの企業で遅れを取っています。機密情報を扱うサーバーへの認証管理が十分でない組織が多く、常に情報漏洩のリスクと隣り合わせの状態が続いているのが実情です。

また、Windowsサーバーやワークステーションへのログインに対する多要素認証システムの構築・運用には専門知識や人的リソースが必要となり、導入・運用コストがデータセキュリティ予算の大きな負担になる可能性があります。さらに、認証操作の複雑化によるユーザーの業務効率低下は、日常的なデータアクセスやデータ処理ワークフローの妨げになる懸念もあり、データ活用の生産性とのバランスが課題となります。

データアクセス保護のための解決策:Windowsログインに最適化された多要素認証

これらの課題を解決し、Windowsログインを通じたデータアクセスを保護するのが「UserLock」のようなソリューションです。UserLockは、Windowsログインに最適化された多要素認証ソリューションで、端末への直接ログイン、リモートデスクトップ接続(RDP)、IISセッション、RemoteApp等、データへの様々なアクセス経路に対応しております。オンプレミス環境からIaaS環境まで、あらゆるシステム環境でデータ資産へのアクセスを保護する多要素認証を実現します。

UserLockは、既存の認証基盤を活かしながら段階的に導入を進められる柔軟性と、シンプルな運用管理を実現する優れた操作性を持ち合わせています。特に、グループやOU単位でセッション種別ごとに多要素認証の適用頻度を毎回、1日1回、1時間に1回といったきめ細かい設定ができ、組織のポリシーに沿った運用でデータセキュリティとデータアクセスの利便性を両立させることが可能です。これにより、機密情報を扱うサーバーへのアクセスに対してより厳格な認証を要求しつつ、他のセッションではユーザー負担を軽減するといった柔軟な対応が可能になり、データ関連業務の運用負荷を最小限に抑えることに貢献します。

データ資産の機密性を確保するためのMFA導入

高度化するランサムウェアや不正アクセスの脅威から組織の重要な機密データ資産を確実に守るためには、認証基盤の強化が不可欠です。特に、Windowsログインやデータを取り扱うサーバーへの多要素認証の実装は、データ侵害を防ぐための最も効果的な手段の一つです。UserLockのような、Windows環境に最適化された多要素認証ソリューションを活用することで、これらのデータアクセスポイントを強固に保護し、データ資産の機密性、完全性、可用性を確保しながら、運用負荷を最小限に抑えることができます。データ保護戦略において、WindowsログインへのMFA導入は欠かせない要素です。