目次

組織は、データ資産への不正アクセスリスクを低減し、データガバナンスを強化するため、以下の4つのポイントを踏まえてパスワードレス認証の導入を進めるべきです。

多要素認証(MFA)を導入する

データ保護のためのパスワードレス認証への移行に踏み出すには、企業はまず多要素認証(MFA)を実装すべきです。「多要素認証(MFA)の導入が進むことで、エンドユーザーの操作を必要としない「パッシブ認証」の世界が実現しつつあり、これがデータアクセス時のユーザーエクスペリエンスを向上させます」とアナリストは指摘します。MFAは、単に認証を強化するだけでなく、生体認証やICカードなどを使ったパスワードレス認証の仕組みを、データ関連システムへのアクセスで従業員が試行する機会を提供します。これにより、データアクセス時の新しい認証方法に慣れるのに役立ち、完全なパスワードレス化に向けた準備がスムーズに進みやすくなります。GoogleやMicrosoft Azure ADといった大手ベンダーがMFAを推進していることは、広く利用されているクラウドデータプラットフォームへのアクセス保護においてMFAが標準となりつつあることを示唆しています。MFAは、パスワードレス認証への移行を促し、従業員がデータ資産への安全なアクセスに必要な新しい認証方法に慣れるのに役立ちます。

ゼロトラストセキュリティを推進する

パスワードレス認証を目指す場合、企業の出発点はゼロトラストセキュリティモデルを導入することになります。ゼロトラストセキュリティは、「決して信頼せず常に検証する」という考え方に基づき、従業員が社内LANの内外にいるかどうかにかかわらず、データ資産へのアクセスが必要な都度、認証を実施するセキュリティモデルです。これにより、データアクセスを許可する前に、ユーザーやデバイスが信頼できるかどうかの確認に重点を置きます。アナリストは、「ほとんどの企業にとって、強力なMFAを採用したゼロトラストセキュリティの導入は、データアクセス保護に向けたパスワードレス化への取り組みを始める有力な方法だ」と語ります。この仕組みによって継続的な認証が実現し、データ資産へのアクセスを許可する際の安全性が向上します。パスワードなど個人の知識に基づく認証要素(知識要素)への依存を減らすためにもゼロトラストセキュリティが役立ちます。

行動生体認証の導入を検討する

企業がパスワードレス認証を実現できる別の認証方法が、エンドユーザーの場所、歩行、デバイスの使い方といった行動情報を基に本人確認をする「行動生体認証」です。「行動生体認証は素晴らしい進化を遂げている」とアナリストは述べています。行動生体認証は、エンドユーザーの行動情報からリスクスコアを算出し、スコアに基づいて本人かどうかを識別します。特にデータ資産へのアクセス中の行動を監視し、通常のデータ操作パターンと異なる異常な行動(例:通常アクセスしない大量データのダウンロード、深夜のアクセス)が検出されリスクスコアがしきい値を超えると、エンドユーザーにワンタイムパスワードや顔認識などによる追加の認証を求めることができます。行動生体認証により、企業はパスワードレス認証への移行を進めることができる他、従業員がデータ関連システムにログインしている間、継続的に本人確認を実施できるようになり、データ侵害リスクの早期検知や防止に繋がります。

複数ベンダーの製品を導入する

パスワードレス認証は登場からまだ日が浅く、それを実現する製品は市場に出回りつつありますが、比較的新しいものが多い状況です。Forrester Researchのアナリストは、「パスワードレス認証を実現する製品が市場に出回りつつあるが、それらはまだ比較的新しい」と説明しています。組織のデータ資産は多様なアプリケーションやプラットフォームに分散して存在しているため、パスワードレス認証の導入においては、単一ベンダーのソリューションだけでは、データアクセスポイント全体をカバーしきれない可能性があります。様々なデータ関連アプリケーションやサービスに対応する複数ベンダーの製品を組み合わせる「マルチベンダー」のアプローチが、データ資産全体に対する包括的なパスワードレス認証を実現する上で現実的な道となります。より多くのベンダーが、より多くのアプリケーションに、より多くの認証方法を追加するにつれて、パスワード認証を使う機会は徐々に減っていく可能性があります。

これらのポイントを踏まえた段階的なアプローチでパスワードレス認証を導入することは、データ資産への不正アクセスリスクを大幅に低減し、データガバナンスとデータセキュリティ体制を強化するための不可欠なステップです。MFAによる初期的な強化から始め、ゼロトラストモデルを確立し、行動生体認証のような継続的な検証を取り入れ、そして多様なデータアクセスポイントをカバーするためにマルチベンダー戦略を採用することが、データ資産の信頼性と安全性を確保する「パスワードのない世界」への現実的な道となります。

パスワードを使い回す運用や複雑なパスワードによるユーザー負荷は、データ資産へのアクセスにおける利便性と安全性の両立を難しくしています。これにより、ユーザーはリスクの高い行動(パスワードの使い回しやメモなど)を取りがちになり、データセキュリティが損なわれる可能性があります。こうした背景から、パスワードレス認証への移行が、データ資産への安全なアクセスを実現する上で求められています。その中でもクライアント証明書は、フィッシング攻撃に強く、多要素認証を実現する重要な要素として注目されています。

データ資産アクセス保護の強化:クライアント証明書パスワードレス認証とその運用効率化

パスワードレス認証の実現手段として有効なクライアント証明書ですが、その導入と運用にはいくつかの障壁が存在し、これがデータアクセスセキュリティの拡大を阻む要因となり得ます。

インハウスPKI(公開鍵基盤)の課題: 自社で証明書発行・管理を行う場合、データアクセス認証基盤の構築に高度な専門知識と多大な設備投資が求められます。加えて、証明書の発行、配布、更新、失効管理といった証明書ライフサイクルの運用負荷の高さが、データセキュリティやデータ運用を担うIT部門のリソースを圧迫します。

パブリック認証局利用の課題: パブリック認証局を利用する場合でも、コスト、証明書ライフサイクル管理の柔軟性、そして企業独自のデータアクセスに関するセキュリティポリシーとの適合といった課題があり、データガバナンス要件との整合性が問題となることがあります。

これらの課題をクリアし、データ資産への安全なパスワードレス環境を構築するためには、運用負荷を軽減しつつ、信頼性の高いサービスを選定することが重要です。

マネージドPKIによるデータアクセスセキュリティ強化と運用効率化

これらの課題に対する具体的な解決策として、認証基盤の運用を効率化し、データ資産へのパスワードレス認証を実現するマネージドPKIサービスが有効です。例えば、あるマネージのようなサービスは、パスワードレス認証を実現しつつ、データアクセスセキュリティ強化とデータアクセスの利便性向上の両方を叶えます。

ID・パスワードに依存しない証明書による認証で、フィッシング耐性を大幅に向上させ、データアクセス認証情報の詐取リスクを低減します。また、ユーザーのパスワード管理負担を軽減することで、より安全かつ効率的なデータアクセス管理を実現します。

加えて、認証局の運用や証明書の発行・更新といった複雑なプロセスをクラウド型で簡易化し、管理負荷の少ない運用を可能にします。これは、データセキュリティ担当者やデータ運用チームが、証明書管理というインフラ運用ではなく、データ資産そのものの保護やガバナンスに注力できる時間を増やします。

このようなサービスの導入事例や実際の運用フローは、企業が直面するデータアクセス認証課題に対する具体的な解決策を提示し、安心・安全なデータ資産へのパスワードレス環境への移行方法を示します。

クライアント証明書を用いたパスワードレス認証は、データ資産へのアクセスを保護するための強力な手段ですが、その運用には専門的な知見とリソースが必要です。マネージドPKIサービスを活用することで、これらの運用負荷を軽減し、データセキュリティのレベルを維持・向上させながら、データアクセスの利便性を向上させることが可能になります。データ資産の保護とデータガバナンスの実践において、信頼性の高いマネージドPKIサービスを選定し、クライアント証明書によるパスワードレス認証を導入することは、重要な戦略的判断と言えます。

データコンサルタントやデータアナリストにとって、組織のデータ資産の安全を確保するためには、それを格納・処理するシステムへのアクセスをいかに制御するかが極めて重要です。これまでの認証方法に関するセキュリティ問題は、直接的にデータ侵害やデータ資産の機密性・完全性の損なわれに繋がってきました。データプロフェッショナルとして、これらの認証関連の課題を理解し、データ保護の観点から最適な認証戦略を検討することは不可欠です。

データ資産への脅威:認証関連のセキュリティ問題

これまでに認証関連で発生したセキュリティ問題は、組織のデータ資産に対する重大なインシデントを引き起こす主要因となってきました。

パスワードの漏えい: フィッシングやマルウェアなどによりパスワードが漏洩すると、攻撃者は正規ユーザーとしてデータ資産が格納されるシステム、データベース、クラウドストレージへ容易にアクセス可能になり、機密データの窃盗、改ざん、破壊といった被害に直結します。

フィッシング詐欺: 偽サイトへの誘導により資格情報を詐取し、その情報を用いて機密データへの不正アクセスを試みる手口です。

不正アクセス: 漏洩したパスワードやシステムの脆弱性を悪用し、データ資産への許可されないアクセスを実現します。

エンドユーザーの本人確認が不十分: アクセスしているアイデンティティが正規のものであるか確認できないことは、データアクセスログの信頼性を損ない、データ侵害発生時の責任追跡や原因究明を困難にします。

データ保護のための新しい認証サービス選定ポイント

新しい認証サービスを導入する際、データ保護の観点から最も重視すべきポイントは以下の通りです。

セキュリティレベルの向上: データ資産への不正アクセスをどれだけ強力に阻止できるかが最優先です。フィッシング耐性やアカウント乗っ取りへの耐性などが重要になります。

エンドユーザーの利便性: データにアクセスする日常業務における認証操作の負担を過度に増やさないこと。セキュリティ強化とデータ活用の生産性のバランスを取る必要があります。

コストの削減: 導入・運用コストだけでなく、**データ侵害が発生した場合の潜在的なコスト(復旧費用、賠償金、法規制による罰金、信頼失墜など)**と比較し、費用対効果を評価すること。

実装の簡便さ: データシステムやアプリケーションへの認証連携をいかに迅速かつ容易に行えるか。特に多様なデータソースや分析ツールを利用する場合、スムーズな統合が重要です。

法規制への準拠: データプライバシー(個人情報保護法、GDPR等)やセキュリティ関連の法規制において求められる、厳格な本人確認やアクセスログ取得要件を満たせるか。

組織内で現在採用されている認証方法には、パスワード、PINコード、IDカード、多要素認証、セキュリティトークン、指紋認証、顔認証、指静脈認証など様々なものがありますが、データ資産へのアクセス保護という観点から、それぞれ有効性や課題が異なります。

パスワード認証の限界とデータ漏洩リスク

通信会社 Verizon Communications の報告書 「2021 Data Breach Investigations Report」 によると、同社が2021年に観測した実績では、漏えいしたデータの61%は、パスワードなど個人の知識に基づく認証要素(知識要素)を含んでいました。これは、パスワードがデータ漏洩の主要な経路の一つであることを明確に示しており、パスワード認証の限界が露呈しています。

こうした状況から、企業はパスワード認証が中心となっている認証の現状を見直し、データ資産をより安全に保護するための認証戦略を検討する必要に迫られています。「パスワードを使わない認証」であるパスワードレス認証の話題が盛り上がっているのは、この背景からです。調査企業 Forrester Research が2021年に実施した調査では、回答者の約7割近くが「パスワードレス認証の導入初期段階にある(概念実証やパイロットプロジェクトを通じて、特定の従業員にデータ関連システムへのアクセスなどで試験導入)」と答えています。これは、多くの組織がデータセキュリティ強化のためにパスワードレス認証に注目していることを示しています。

データ資産保護の進化:パスワードレス認証への道

「パスワードのない世界」は以前からセキュリティ分野の目標ですが、その実現は時間がかかる長い道のりだとアナリストやベンダーは共通見解を示しています。しかし、より多くのベンダーが、より多くのアプリケーション、特にデータ関連のクラウドサービスやSaaSツールに、より多くの認証方法(パスキーなどのパスワードレス認証)を追加するにつれて、パスワード認証を使う機会は徐々に減っていく可能性があり、これがデータアクセスをよりセキュアにする方向に繋がります。

パスワード認証の限界が露呈するに伴い、企業はデータ資産をより安全に保護するための認証方法の見直しを進めています。有力な代替案となり得るのが「パスワードレス認証」です。導入に踏み切る組織は、データセキュリティ、データガバナンス、そして運用の観点からどのような点を考慮すべきか、考えるべき“4大ポイント”があります。

「パスワードのいらない世界」への道は続いており、データ資産への不正アクセスリスクを低減し、データガバナンスを強化する上で、パスワードレス認証は不可欠な進化と言えます。データセキュリティとデータ活用の信頼性を確保するため、組織はパスワードレス認証の導入を積極的に検討すべき時期に来ています。

クラウド時代のID管理と認証戦略:パスワード依存からの脱却と次世代認証への移行パス

1. 分析対象:クラウドサービス普及に伴う認証情報の脆弱化

クラウドサービスの導入は、事業の俊敏性を高める一方で、アイデンティティおよびアクセス管理(IAM)における新たな課題を顕在化させています。特に、従来型のパスワード認証は、システムアーキテクチャ上の致命的な脆弱性となりつつあります。

課題は2点に集約されます。

クレデンシャル・スプロール(認証情報の無秩序な増大):

利用サービス数の増加に比例して、ユーザーが管理すべきIDとパスワードの組み合わせは増大します。これは、パスワードの使い回しや簡易な文字列の設定といった、ユーザーの危険な行動を誘発し、セキュリティポリシーの実効性を著しく低下させます。

進化するサイバー攻撃への対応不全:

ソーシャルエンジニアリング(人間の心理的隙を突く攻撃)や、MFA(多要素認証)の疲弊を狙うプッシュボミング攻撃など、攻撃手法は高度化・多様化しています。単一要素であるパスワード認証では、これらの脅威に対する防御は事実上不可能です。

2. 現行の最適解:多要素認証(MFA)の標準化

上記リスクを低減するための現行のベストプラクティスは、MFAの導入です。知識情報(パスワード等)、所持情報(スマートフォン等)、生体情報(指紋等)のうち、2つ以上の要素を組み合わせることで、認証の堅牢性は飛躍的に向上します。

2022年のSalesforceによるMFA必須化は、市場の転換点となりました。以降、AWS、Google Workspace、GitHubといった主要プラットフォーマーが追随しており、MFAはもはや推奨事項ではなく、ビジネスインフラにおける標準的なセキュリティ要件であると結論付けられます。

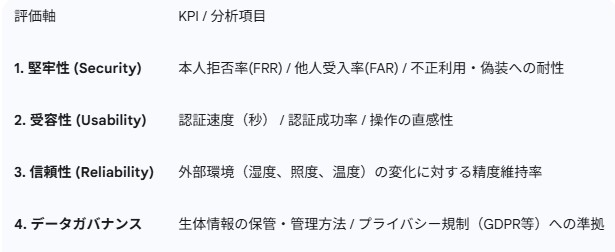

3. 次世代認証への移行戦略:パスワードレス化のデータドリブンな評価

MFAがパスワードの脆弱性を「補う」対策であるのに対し、より本質的な解決策は、パスワードそのものを排除する「パスワードレス認証」への移行です。ここでは、主要な2つの方式をデータに基づき評価します。

方式A:パスキー(FIDO準拠)

フィッシング耐性に極めて優れる公開鍵暗号方式をベースとした認証技術です。サーバー側にはパスワード情報自体を保管しないため、情報漏洩時の被害を最小化します。ユーザー体験とセキュリティを両立する有力な選択肢です。

これらの定量的・定性的な指標を基に、自社のユースケースとセキュリティ要件に最も合致する技術を選定するアプローチが求められます。

4. 実践的シナリオ:Microsoft 365移行と認証基盤の刷新

例えば、既存のグループウェアからMicrosoft 365へ移行するプロジェクトは、単なるツール入れ替えに留まりません。テナント単位のライセンス体系は、大規模なデータ移行におけるコスト効率化に寄与しますが、それ以上に重要なのは、この機を捉えて認証基盤をEntra ID(旧Azure AD)ベースのモダンなアーキテクチャに刷新することです。

MFAの全社展開や、将来的にはパスキー・生体認証を組み合わせたパスワードレス運用を視野に入れた移行計画を策定することで、ツールの導入効果を最大化し、組織全体のセキュリティレベルを戦略的に引き上げることが可能になります。

データドリブンなMFA戦略の策定:セキュリティ、UX、コストの最適化

画一的な多要素認証(MFA)のソリューションでは、複雑化する脅威と多様な利用シナリオに対応できません。MFA戦略の成功は、セキュリティ強度、ユーザーエクスペリエンス(UX)、そして運用コストという3つの要素を、データに基づき継続的に最適化していくことで実現されます。以下に、そのための具体的なアプローチを提示します。

1. 認証方式の選定とリスクベースでの階層化

すべての認証方式が同等のセキュリティを提供するわけではありません。脅威インテリジェンスの分析に基づき、各認証方式のリスクを客観的に評価し、階層化することが不可欠です。

フィッシング耐性を最優先指標とする:

近年の侵害事例の多くはフィッシングに起因します。したがって、パスワードレス認証(FIDO2/WebAuthn)やPIV/CACスマートカードなど、原理的にフィッシングへの耐性が極めて高い方式を最高レベルの認証として位置づけ、その導入を積極的に推進します。

各認証方式のリスクを定量化する:

例えば、SIMスワップ攻撃のデータに基づけば、SMS経由のワンタイムパスワード(OTP)は高リスクと判断されます。プッシュ通知はOTPより堅牢ですが、「MFA疲労攻撃」の標的となり得ます。そこで、ナンバーチャレンジ付きプッシュ通知やハードウェアベースの認証器をより高い保証レベルとして定義し、アクセスされる情報の機密性に応じて適用する認証方式を動的に変更するポリシーを策定します。

認証情報のドメイン検証を必須とする:

認証プロトコルにおいて、認証情報がアクセス要求元のドメインと正しく紐づけられているか(Origin Binding)を検証する仕組みは、中間者攻撃を防ぐ上で極めて重要です。

2. データ活用によるUXの向上とコスト削減

セキュリティ強化がユーザーの利便性を損ない、結果的に運用コストを増大させる事態は避けなければなりません。

生体認証の活用によるUX改善:

Windows HelloやTouch IDなどの生体認証は、ログインプロセスを簡素化し、UXを大幅に向上させます。組織内のデバイス構成データを分析し、生体認証の利用可能率を把握した上で、これを標準的な第2要素として推奨することで、認証時間短縮という定量的な効果が期待できます。

セルフサービス・リカバリによる運用効率化:

ヘルプデスクへの問い合わせで最も多いのが、アカウントロックアウトや認証デバイスの紛失です。これを削減するため、オンボーディング時に複数の認証要素(バックアップ含む)を登録するプロセスを必須とします。複数要素の登録率をKPIとして追跡・改善することで、ユーザー自身によるリカバリが可能となり、ヘルプデスクのインシデント対応コストを直接的に削減できます。

3. 認証ログの分析とプロアクティブな脅威検知

認証ログは、単なる事後監査のための記録ではなく、セキュリティインテリジェンスの宝庫です。

異常検知ルールの構築:

ログイン試行の失敗、成功、利用された認証要素、アクセス元IPアドレス、タイムスタンプなどのログデータを収集・分析します。これにより、「短時間におけるMFA試行の失敗多発」や「通常とは異なる地域からのアクセス」といった異常パターンをリアルタイムで検知し、ブルートフォース攻撃やクレデンシャルスタッフィングの兆候を早期に捉えることが可能になります。

プロアクティブなインシデント対応:

特定のユーザーアカウントに対するMFAチャレンジの失敗が急増した場合、それを不審なアクティビティとして検知し、対象ユーザーおよび管理者に自動で警告を発します。これにより、アカウントが侵害される前に、パスワードリセットや認証情報の再登録を促すといったプロアクティブな対応が実現します。

結論:継続的な測定と改善サイクル

効果的なMFA戦略とは、一度構築して終わりではありません。「認証成功率」「MFA失敗率」「ログインにかかる時間」「アカウントリカバリに関する問い合わせ件数」といった重要業績評価指標(KPI)を定め、これらのデータを継続的に監視します。そして、その分析結果に基づいてポリシーを見直し、改善していくPDCAサイクルを回すことこそが、持続可能で強固な認証基盤を維持する鍵となります。

ユーザーアクセスライフサイクル全体のデータ駆動型最適化

認証セキュリティ戦略の目的は、脅威から資産を保護するだけでなく、ユーザーの生産性を最大化し、運用コストを最適化することにあります。そのためには、オンボーディングからデバイス紛失といったインシデント対応まで、アクセスライフサイクル全体をデータに基づき分析し、継続的に改善するアプローチが不可欠です。

1. オンボーディング体験の定量分析と生産性向上

新しい従業員が業務を開始するまでの時間は、ビジネスにおける重要な生産性指標です。この「Time-to-Productivity」を短縮するために、認証プロセスにおけるフリクション(摩擦)を定量的に評価し、削減する必要があります。

認証UXのデータ分析:

デバイス組込みの生体認証やプッシュ通知認証(Okta Verifyなど)の利用を推奨する理由は、これらがユーザーの認証時間を著しく短縮するためです。各認証方法の平均所要時間、成功率、失敗率を計測することで、最も効率的な手段を特定し、ユーザーにガイドすることが可能になります。

オンボーディングプロセスの効率測定:

リモートでのオンボーディングが増加する中、個人のメールアドレスを活用してセットアップ手順を送付するプロセスは、その有効性をデータで測定すべきです。例えば、「手順送付から初回ログイン成功までの時間」や、「オンボーディング期間中のヘルプデスクへの問い合わせ件数」をKPIとして設定し、プロセスのボトルネックを特定・改善します。

2. デバイスリスクの可視化とゼロトラストに基づいたアクセス制御

BYOD(個人所有デバイスの利用)の普及は、管理外デバイスという予測不能なリスク要因を増大させます。この脅威ベクトルを管理するためには、「決して信頼せず、常に検証する(Zero Trust)」という原則に基づき、すべてのアクセス要求をデータで評価する仕組みが求められます。

デバイス状態のデータポイント化:

デバイス保証ポリシーは、単なるセキュリティ機能ではなく、リスク評価のためのデータ収集エンジンと捉えるべきです。OSのバージョン、ディスク暗号化の有無、ジェイルブレイク(root化)の検知といった各項目をデータポイントとして収集し、デバイスのセキュリティ状態をリアルタイムでスコアリングします。

動的なアクセスポリシーの適用:

収集したデータに基づき、セキュリティ態勢が基準を満たさないデバイスからのアクセスは、自動的にブロックまたは制限します。これにより、主観的な判断を排し、データに基づいた一貫性のあるセキュリティポリシーを適用できます。

エンドポイントMFAによる情報漏洩リスクの低減:

PCへのログイン時にMFAを要求することは、コンプライアンス要件を満たすだけでなく、紛失・盗難時のデータ漏洩リスクを大幅に低減させるための重要な制御策です。これらの認証イベントログを収集・分析することは、インシデント発生後の追跡調査や監査証跡として極めて重要です。

3. インシデント対応プロセスの指標管理と高度化

デバイスの紛失は避けられないインシデントです。重要なのは、その発生を前提とし、被害を最小化するための対応プロセスを標準化し、その有効性を指標で管理することです。

対応時間のKPI設定:

デバイス紛失の報告を受けてから、対策が完了するまでの一連の対応(セッションの強制終了、デバイス関連付けの解除、リモートワイプ等)は、SOP(標準作業手順書)として定義します。そして、その実効性を**MTTR(平均修復時間)**として計測し、短縮目標を設定・管理します。これにより、アカウントが不正利用される危険な時間(Window of Exposure)を最小化します。

インシデント前のログデータの相関分析:

デバイス紛失が報告された際、単に対応措置を講じるだけでは不十分です。紛失前の対象アカウントのアクセスログ、認証アクティビティ、データダウンロード履歴などを監査し、不審な挙動がなかったかを分析します。これにより、紛失が単純な事案か、より大きな攻撃キャンペーンの一部であるかを判断し、次の対策へと繋げることができます。

データに基づいた認証戦略:リスク、コンプライアンス、多様な働き方への適応

現代の認証戦略は、単にセキュリティ要件を満たすだけでなく、データ分析を通じてリスクを定量的に評価し、コンプライアンス遵守を継続的に証明し、多様化する働き方に動的に適応していく必要があります。

1. 認証セキュリティリスクの定量的評価と対策

フィッシング耐性は、認証セキュリティにおける最重要のリスク評価指標です。米国国立標準技術研究所(NIST)が定義するように、認証チャネルと認証器が暗号学的に紐づけられている(例:Webサイトのドメインと認証器が紐づく)ことが、その核心となります。この定義は、近年増加しているAiTM(Adversary-in-the-Middle)攻撃のような高度なフィッシングを無効化できるか否かを判断する、明確な基準となります。

データ分析の観点からは、まず組織内で利用されている認証方式のポートフォリオを棚卸しし、それぞれをNISTの定義に基づき「フィッシング耐性:高・中・低」で分類・可視化することが第一歩です。その上で、「フィッシング耐性の高い認証方式(FIDO2/WebAuthn、PIVスマートカード等)の利用率」を重要業績評価指標(KPI)として設定し、この比率を向上させることで、組織全体のセキュリティリスクを定量的に低減させるアプローチを取ります。

2. データによるコンプライアンス遵守の継続的証明

PCI DSS、SOX法、HIPAAといった各種コンプライアンス標準への対応は、監査の際に文書を提示する一過性のイベントではありません。むしろ、「データによって遵守状況を常時証明できる状態」を維持する継続的なプロセスと捉えるべきです。

そのためには、強力な認証が求められるシステムへのアクセスログ、MFAの成功・失敗イベント、ポリシー設定の変更履歴といった、監査証跡となるデータを体系的に収集・保管するデータ基盤が不可欠です。

理想的には、これらのデータを集約した「コンプライアンス・ダッシュボード」を構築します。例えば、「保護対象データへのアクセスにおけるMFA適用率」や「特権アカウントの認証成功・失敗イベントの推移」などをリアルタイムで可視化することで、コンプライアンスからの逸脱を即座に検知し、監査人に対して迅速かつ客観的な証拠を提示することが可能になります。これは、監査対応コストの削減と、プロアクティブなリスク管理に直結します。

3. ハイブリッドワーク環境におけるアクセスパターンの分析と最適化

ハイブリッドワークの拡大は、認証に関する新たな課題をもたらしますが、同時に豊富なデータ分析の機会も提供します。画一的なポリシーを適用するのではなく、働き方の実態データに基づいて認証体験を最適化することが求められます。

まずは、勤務場所(オフィス、リモート)、利用デバイス(会社支給、個人所有)、アクセス元のネットワークといった属性でユーザーをセグメント化します。そして、各セグメントにおけるMFAの登録・利用状況、認証失敗率、ヘルプデスクへの問い合わせ内容などを比較分析します。

この分析から得られたインサイトに基づき、適応型認証(Adaptive Authentication)ポリシーを設計します。例えば、「社内ネットワーク上の管理デバイスからのアクセス」といった低リスクなコンテキストでは利便性の高い認証を、「深夜帯に海外の不明なネットワークから機密情報へアクセス」といった高リスクなコンテキストではフィッシング耐性の高い認証を動的に要求します。このように、データに基づきリスクと利便性のバランスを最適化することが、現代のワークスタイルにおける効果的なセキュリティの姿です。

データ駆動型MFAポリシー設計:リスクの定量化とユーザー体験の最適化

効果的なMFA(多要素認証)ポリシーは、静的なルールセットではなく、データ分析に基づき継続的に進化する動的なフレームワークであるべきです。その目的は、セキュリティリスクを定量的に評価・管理し、同時にユーザーの生産性を損なわない認証体験を設計することにあります。

1. データに基づくリスク評価と動的な認証制御(アダプティブ認証)

MFAポリシーの策定は、まず組織が直面する脅威のデータ分析から始める必要があります。過去のインシデントデータ、脅威インテリジェンス、そして各情報資産の重要度評価(Business Impact Analysis)に基づき、保護すべき対象と主要な攻撃ベクトルを特定します。

次に、これらの分析結果を用いて、アクセス要求ごとにリスクをリアルタイムで評価するリスクスコアリングモデルを構築します。このモデルは、以下のような複数のデータ要素をインプットとします。

ユーザー属性: 職務権限、過去の行動パターン、所属グループ(開発者、経営層など)

アクセスコンテキスト: デバイスの信頼性、IPアドレスのレピュテーション、アクセス元の地理情報、時間帯

リソースの機密性: アクセス対象のアプリケーションやデータの重要度

このスコアに基づき、認証要件を動的に変更するアダプティブ認証を導入します。例えば、リスクスコアが低い場合(例:既知のネットワーク上の管理デバイスから定常業務システムへのアクセス)は、摩擦の少ない認証を許可します。一方で、スコアが設定した閾値を超えた場合(例:未登録のデバイスから深夜に顧客データベースへアクセス)には、「ステップアップ認証」として、より強力な認証要素を自動で要求します。

さらに、アプリケーション内の特定の操作(例:送金承認、管理者設定の変更)に対してもリスク評価を行い、操作実行の直前にMFAを要求することで、内部不正やアカウント乗っ取りによる被害を最小化します。このアプローチにより、セキュリティを最も必要とするポイントに絞って強化でき、コンプライアンス要件への対応もより確実なものとなります。

2. ユーザーセグメンテーションと認証ポートフォリオの最適化

画一的な認証方式は、多様な働き方や利用環境の実態に適合しません。データに基づきユーザーをセグメント化し、各セグメントに最適な認証方式の組み合わせ(認証ポートフォリオ)を提供することが重要です。

まず、職務内容、雇用形態(正社員、契約社員など)、主な利用環境(オフィス、リモート、電波の不安定な場所など)といったデータでユーザーを分類します。

次に、利用可能な各認証方式(SMS、プッシュ通知、OTP、ハードウェアトークン等)を、以下の複数の軸で客観的に評価し、マッピングします。

可用性: オフライン環境での利用可否

セキュリティ強度: フィッシング耐性、複製困難性

ユーザビリティ: 認証にかかる時間、デバイス依存度

総所有コスト(TCO): 初期導入費用、紛失・再発行に伴う運用コスト

この分析に基づき、各ユーザーセグメントの特性に合わせた認証ポートフォリオを設計します。例えば、離職率が高い職務のセグメントには、物理デバイスの配布・回収コストが高いハードウェアトークンよりも、スマートフォンアプリを利用した認証がTCOの観点から合理的と判断できます。

最終的に、ポリシーの有効性は「ログイン成功率」「認証にかかる平均時間」「MFA関連のヘルプデスク問い合わせ件数」といったKPIを設定し、継続的に測定します。これらのデータを分析し、ユーザー体験とセキュリティのバランスを取りながらポリシーを改善していくPDCAサイクルを回すことが、持続可能で効果的なMFA戦略の鍵となります。