目次

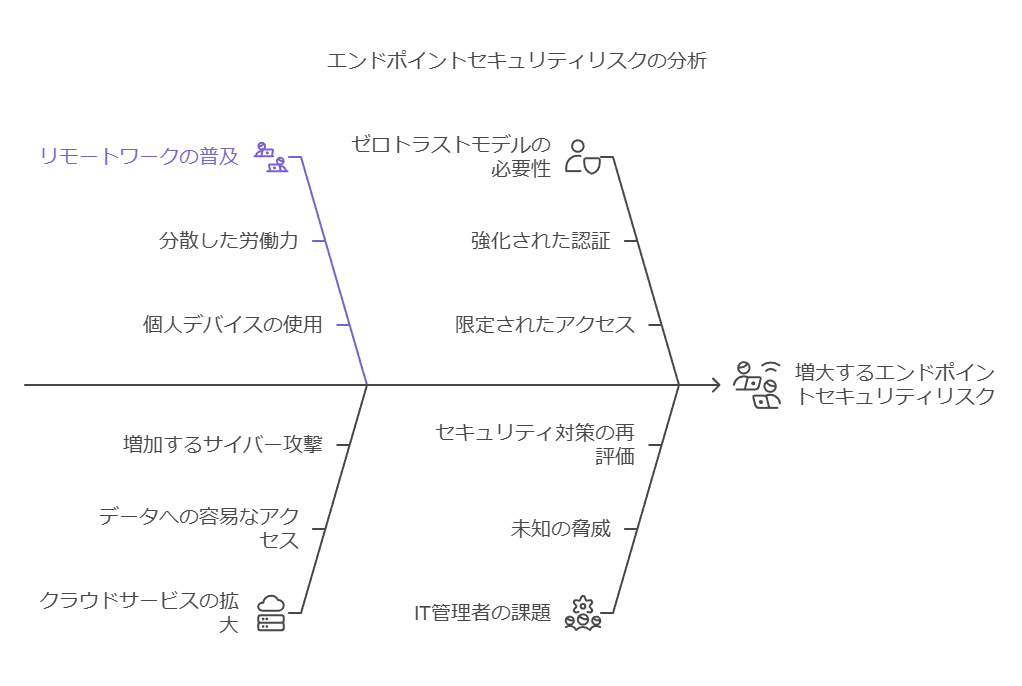

エンドポイント環境の変化とセキュリティリスクの増大

リモートワークの普及やクラウドサービスの利用拡大に伴い、企業のデータやデバイスが社内外に分散する傾向が強まっています。このような環境では、従来の境界型セキュリティモデルではカバーしきれないリスクが顕在化しており、ゼロトラストモデルの採用が急務となっています。その中でも、エンドポイントを狙ったサイバー攻撃は年々増加しており、これに対応するためのセキュリティ強化が求められています。

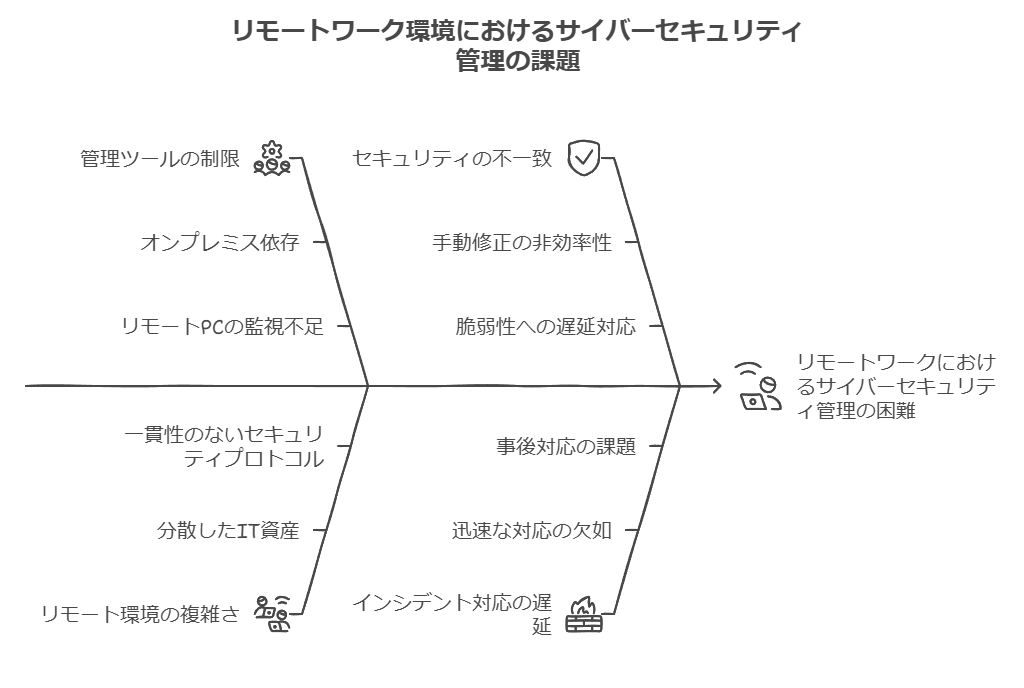

IT管理者が直面するセキュリティ課題

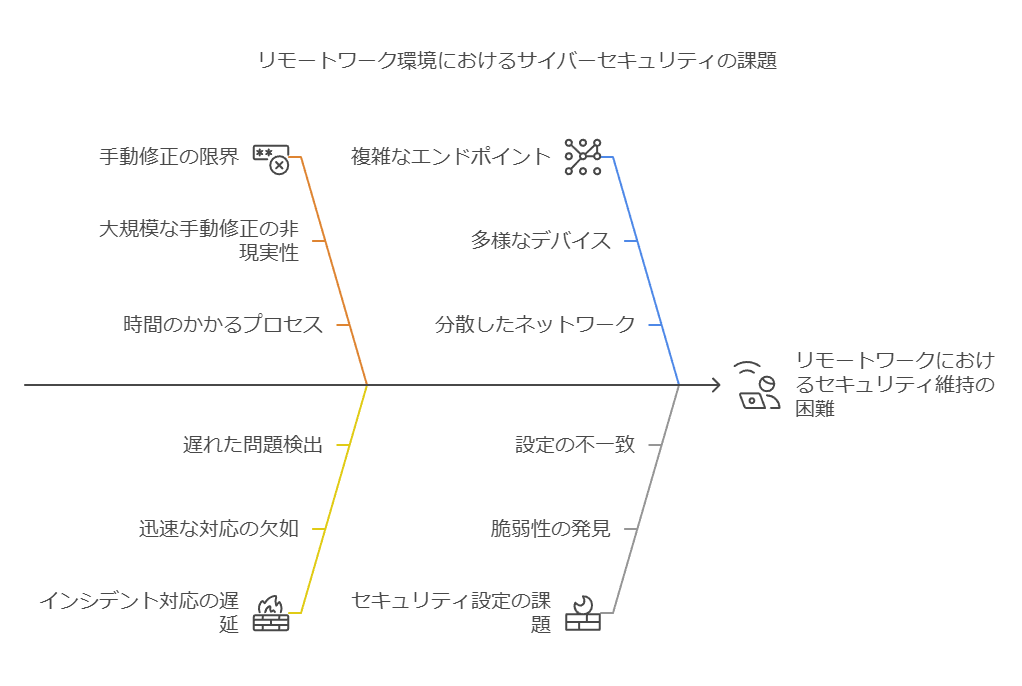

企業におけるサイバー攻撃の被害を最小限に抑えるためには、全てのPCが常に安全な状態に保たれていることが不可欠です。しかし、特にリモートワーク環境では、全社的にPCの状態を管理・維持し続けることは困難です。多くの企業は、既にIT資産管理ツールを導入しているものの、オンプレミス環境に依存する管理サーバではリモート環境にあるPCの状態管理が難しくなっています。

さらに、セキュリティ設定の不備や脆弱性が発見された場合、リモート環境を含む全てのPCに対して手動で是正対応を行うのは現実的ではありません。また、リモートワーク環境下では、インシデントが発生した際の迅速な事後対応も大きな課題となっています。このような複雑化したエンドポイント環境に対して、どのようにしてセキュリティを維持するかが、IT管理者にとって頭を悩ませる問題となっています。

今求められるエンドポイント・セキュリティとは

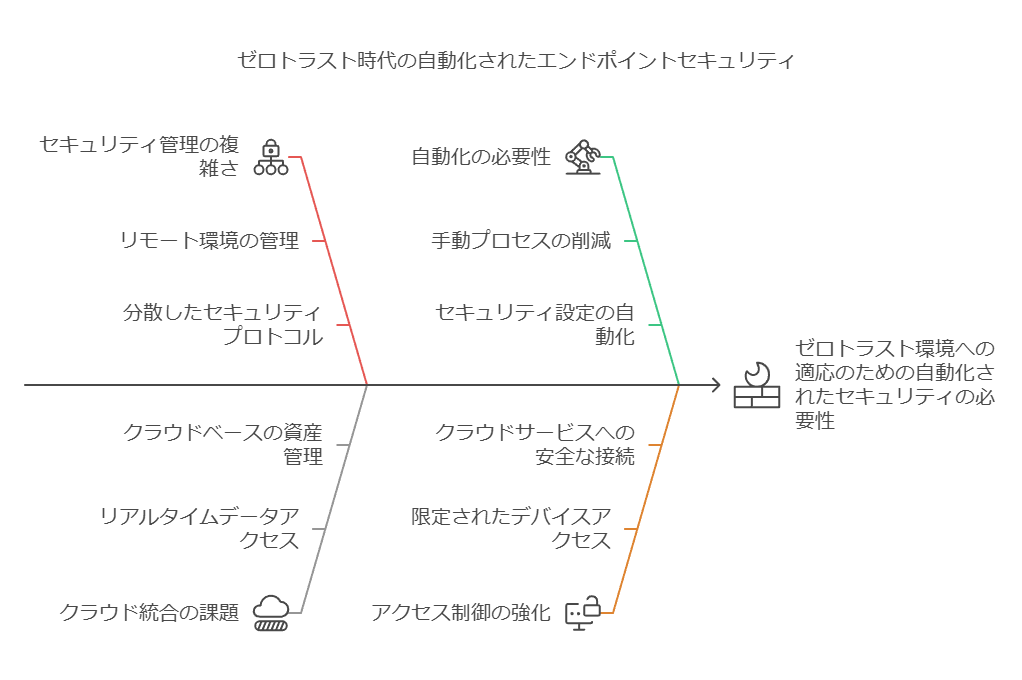

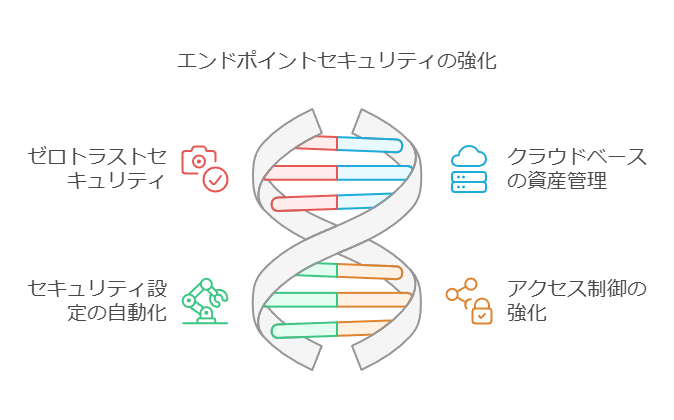

ゼロトラスト時代に対応するためには、従来の手動対応ではなく、効率的で自動化されたエンドポイント・セキュリティ対策が求められます。特に次のようなニーズが高まっています:

ゼロトラストを実現するエンドポイント・セキュリティ対策: リモート環境を含む全ての社給PCのセキュリティ状態を一元的に管理する必要があります。

資産管理ツールのクラウド化: オンプレミス環境の限界を超え、クラウドベースで全PCの状態をリアルタイムで把握し、管理・是正が可能な環境を整えることが重要です。

セキュリティ設定の自動化: 手間をかけずにセキュリティ設定の維持・管理を自動化し、管理者の負担を軽減します。

アクセス制御の強化: クラウドサービスにアクセスする端末を社給PCのみに限定することで、外部からの不正アクセスリスクを最小限に抑えます。

こうした対策を講じることで、セキュリティインシデントの発生を未然に防ぎ、システム運用の安全性を高めることができます。特に、手間を掛けずに実現可能な具体的な方法を導入することが、ゼロトラスト時代におけるエンドポイント・セキュリティ対策の鍵となります。

データコンサルタント視点からの未知のセキュリティ脅威への備え

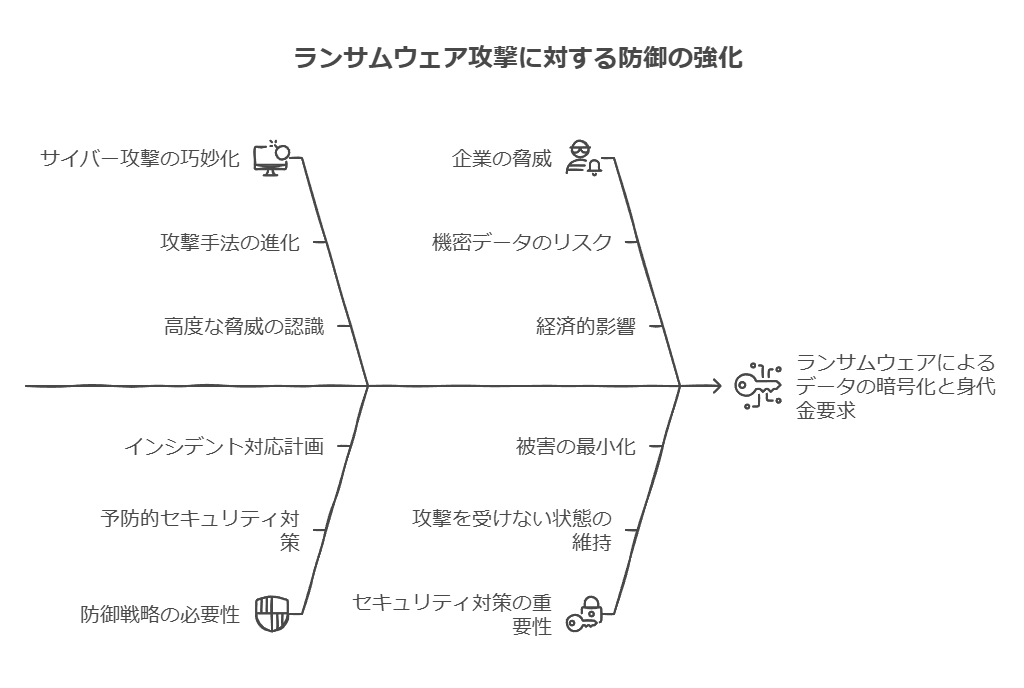

巧妙化するサイバー攻撃への対応が急務

近年、サイバー攻撃はますます巧妙化し、企業の機密情報を狙った手口が進化しています。特に、ランサムウェアによるデータの暗号化や身代金要求といった営利目的の攻撃は急増しており、企業にとって深刻な脅威となっています。これらの攻撃に対しては、被害を最小限に抑えるための対策が不可欠ですが、最も望ましいのは、そもそも攻撃を受けない状態を維持することです。

しかし、従来のエンドポイントセキュリティソリューションは、未知の脅威からの攻撃を防ぐ能力が限られており、これが課題となっています。

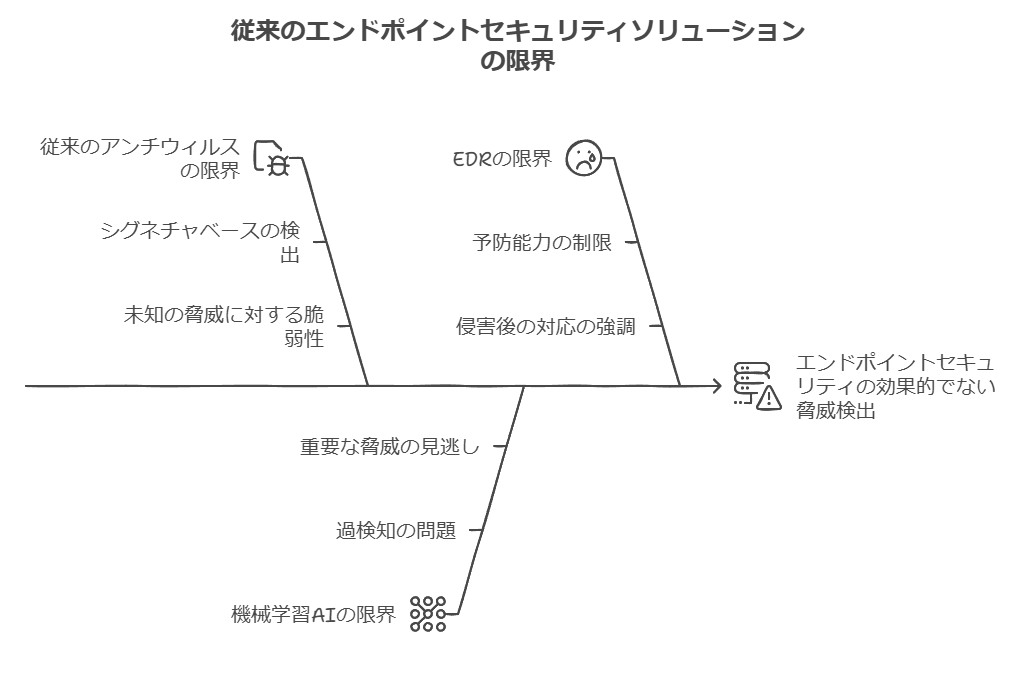

従来のエンドポイントセキュリティの限界とその課題

従来のアンチウィルスの課題: 従来型のアンチウィルス製品は、既知の脅威に対してシグネチャベースで対応しています。これは「誰かが攻撃を受けた」後に、その攻撃に対するシグネチャが作成され、検出に利用される仕組みです。このため、未知の脅威や新たに変異した攻撃がシグネチャをすり抜け、検知されないリスクが常に存在します。

機械学習型AIの課題: 機械学習を用いた次世代型アンチウイルスは、未知の脅威を検出する能力を高めていますが、過検知や誤検知が発生しやすく、実際の運用においては重要な脅威を見逃してしまうケースも増加しています。

EDRの課題: EDR(Endpoint Detection & Response)は、サイバー攻撃の「感染後」の対応に重点を置いており、被害を最小化するためのツールです。EDRの主な目的は、すでに侵入された後に被害を最小化することであり、攻撃そのものを未然に防ぐ能力は限られています。

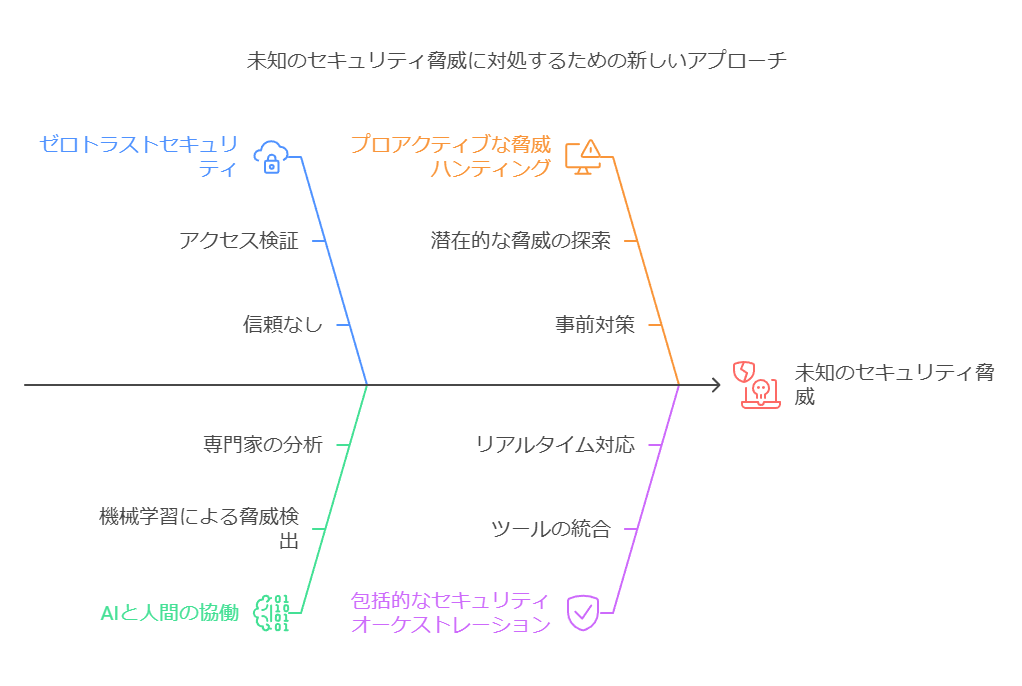

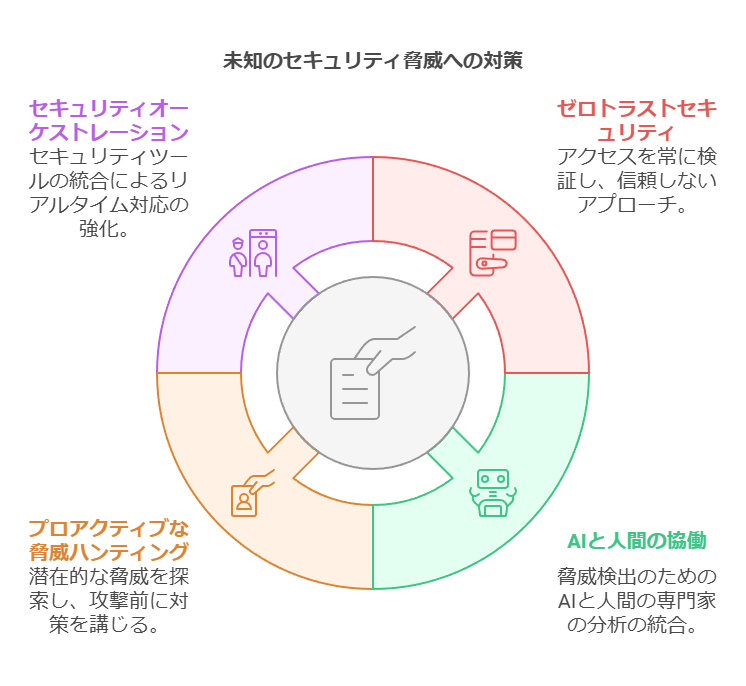

未知のセキュリティ脅威に対する新たなアプローチ

データコンサルタントとして、未知のセキュリティ脅威に対しては、「感染後の被害極小化」だけではなく、攻撃自体を未然に防ぐ新しいアプローチが求められています。これには、以下のような戦略が考えられます。

ゼロトラストセキュリティの導入: ネットワークの内外を問わず、全てのアクセスを信頼せず、常に検証するゼロトラストアプローチは、未知の脅威に対しても強力な防御を提供します。

AIと人間の協働: 機械学習型AIによる脅威検出と人間の専門家による分析を組み合わせ、過検知・誤検知を減らし、より精度の高いセキュリティ対策を構築します。

プロアクティブな脅威ハンティング: 既知の脅威への対応に加えて、プロアクティブに潜在的な脅威を探索し、攻撃が発生する前に対策を講じることが求められます。

包括的なセキュリティオーケストレーション: セキュリティツールを統合し、脅威に対するリアルタイムの対応能力を高め、未知の脅威にも迅速に対処できる体制を構築します。

これらの戦略を通じて、企業は未知のセキュリティ脅威に対しても、より一層の防御力を備えたセキュリティ体制を確立することが可能となります。

データコンサルタント視点からのエンドポイントセキュリティの再評価

エンドポイントからの脅威の侵入:現状と課題

サイバー攻撃は依然として猛威を振るっており、特にランサムウェアによる被害は、企業に甚大な損害をもたらします。感染が発生すると、「情報漏洩」や「システム・事業停止」、「社会的信用の低下」、さらには「損害賠償」といった深刻な影響が懸念されます。

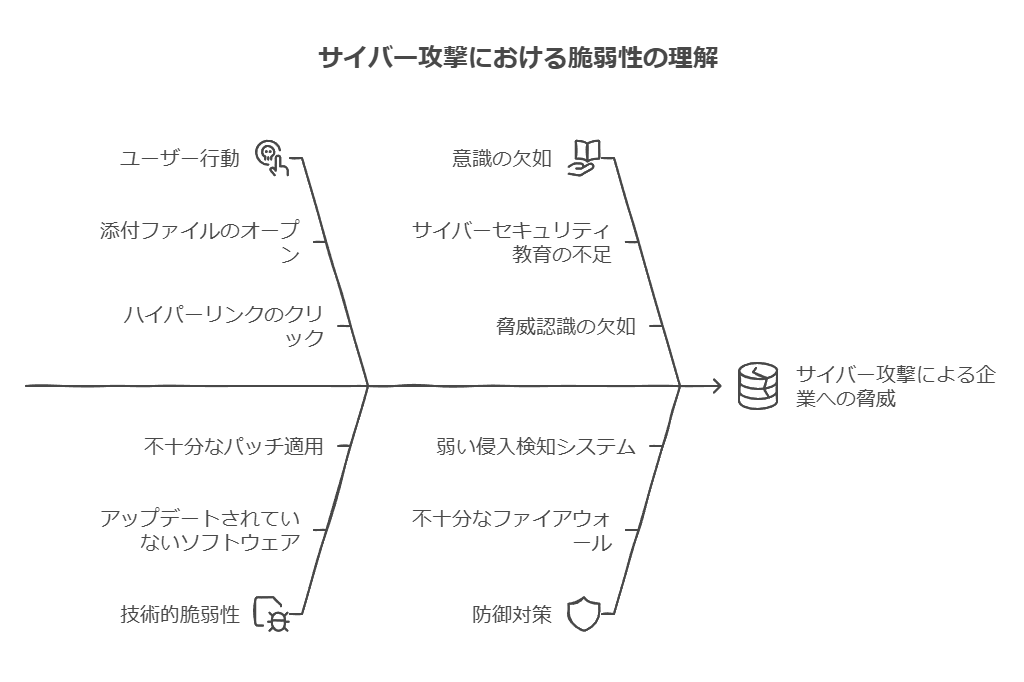

現在のセキュリティ脅威の主な侵入経路として、電子メールやWebブラウザからの攻撃が顕著です。例えば、「電子メールの添付ファイルを開く」、「電子メール内のハイパーリンクをクリックする」、「Webサイトからファイルをダウンロードする」など、ユーザーの行動を起点とした侵入が主な手口となっています。ある調査によると、脅威の侵入経路の69%が電子メール、17%がWebからのダウンロードであることが報告されています。

サイバー攻撃の増加とエンドポイントセキュリティの重要性

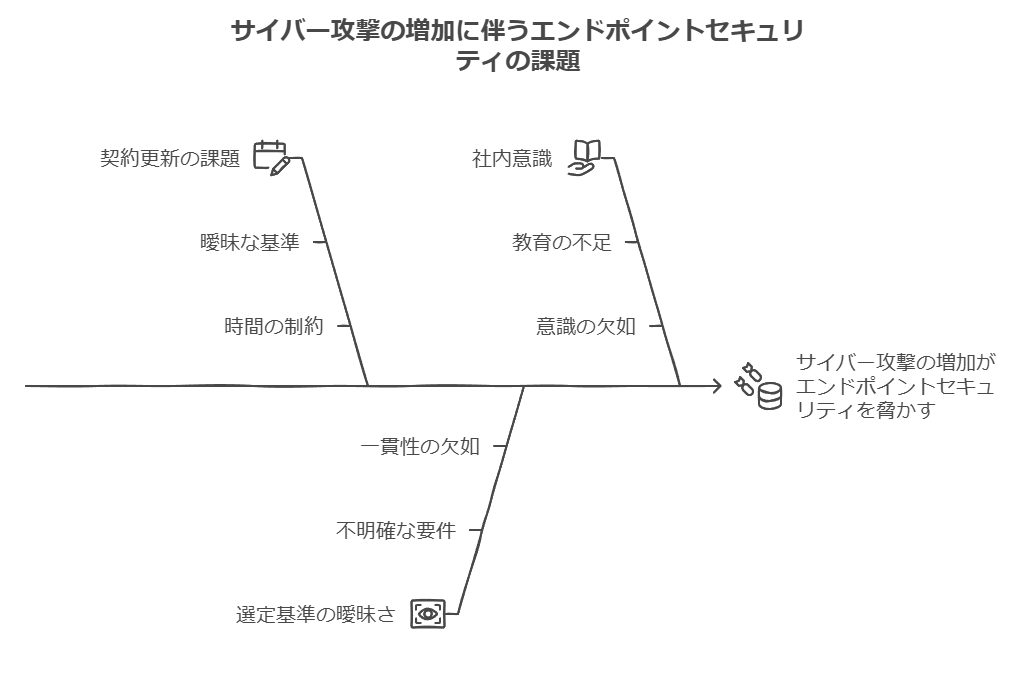

サイバー攻撃が増加する中で、特に企業ネットワークの境界を越えて内部に侵入する手口が増えているため、エンドポイントセキュリティの重要性が高まっています。企業のエンドポイントは、常に攻撃の対象となっており、適切な対策を講じることが求められています。

企業が直面する課題として、以下のような状況が考えられます。

契約更新のタイミング:現在利用しているエンドポイントセキュリティ製品の契約更新が迫っているため、最適な新製品の選定が必要。

選定基準の曖昧さ:アンチウイルスソフト、EPP(Endpoint Protection Platform)、およびEDR(Endpoint Detection and Response)の選び方が明確でない。

社内意識の高まり:身近でセキュリティ事故が発生し、社内でエンドポイントセキュリティの重要性が認識されつつある。

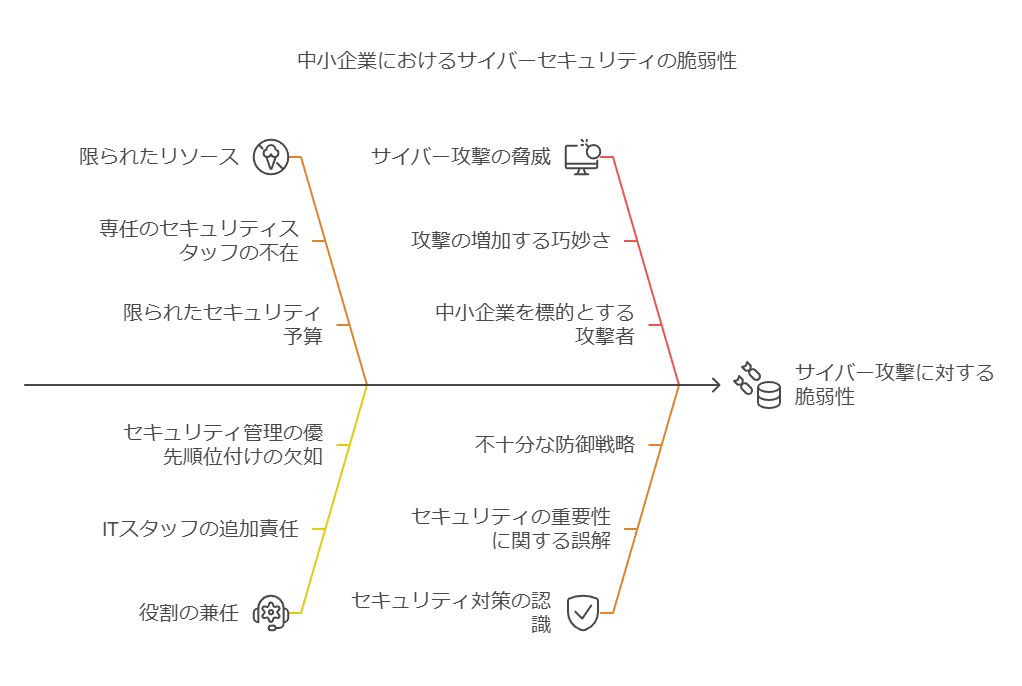

中小企業におけるエンドポイント対策の現状と課題

従業員100~200名以下の中小企業では、専任のセキュリティスタッフが不在で、システム担当者や総務担当者がセキュリティ対策を兼任しているケースが多く見受けられます。このような企業では、エンドポイントセキュリティに割けるリソースが限られており、結果としてサイバー攻撃の標的となりやすい状況が生まれています。

エンドポイントセキュリティ選定におけるよくある誤解

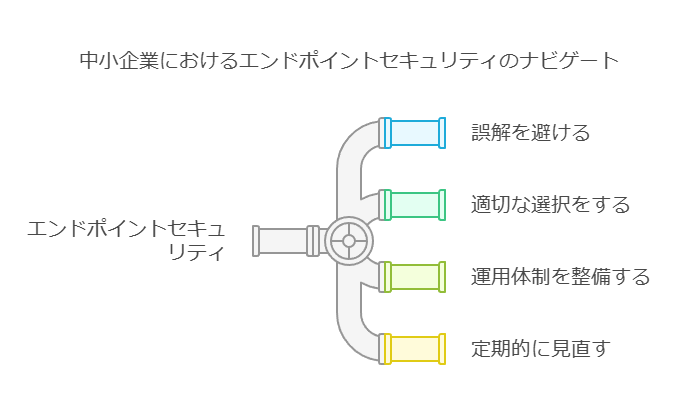

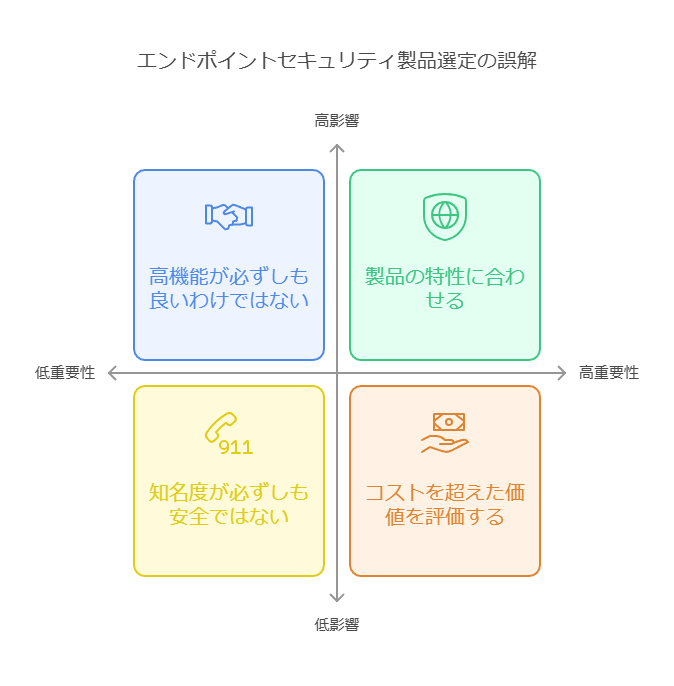

エンドポイントセキュリティの重要性を理解していても、選定においていくつかの誤解が生じることがあります。以下のような誤解を持つことが、情報漏洩や重大なセキュリティ事故につながる可能性があります。

EPPなら何でも良い:エンドポイント保護プラットフォーム(EPP)の選定を軽視し、適当に選ぶことはリスクを増大させます。

機能が多ければ多いほど良い:多機能であっても、それが企業のニーズに合致しなければ意味がありません。過剰な機能は管理の複雑化を招きます。

知名度の高い製品なら安心:知名度だけで選定するのではなく、企業の特性に合わせた製品を選ぶことが重要です。

ライセンス料金が安い方がお得:コストだけで判断するのではなく、長期的なセキュリティリスクと運用コストを考慮した総合的な評価が必要です。

総括

エンドポイントセキュリティは、企業のデータと運用を守るための最前線です。特に中小企業ではリソースが限られているため、製品の選定や運用において誤解を避け、適切な判断を下すことが求められます。セキュリティ対策は単なる製品導入に留まらず、運用体制の整備と定期的な見直しが不可欠です。

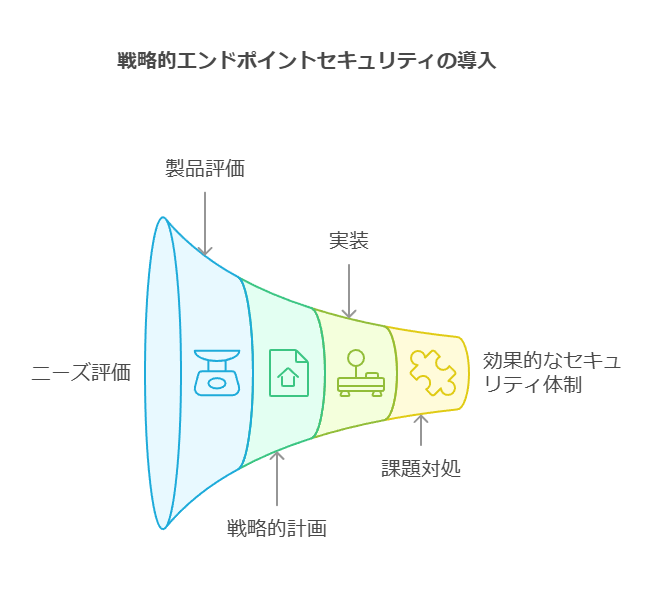

製品選定と運用失敗を防ぐための戦略的アプローチ

エンドポイントセキュリティの導入において、実効性のあるセキュリティ体制を構築するためには、製品の選定や運用において戦略的なアプローチが求められます。これにより、リプレイスを検討している企業が直面する課題に対処し、最適なソリューションを見つけるための指針を提供します。

製品選定のポイント

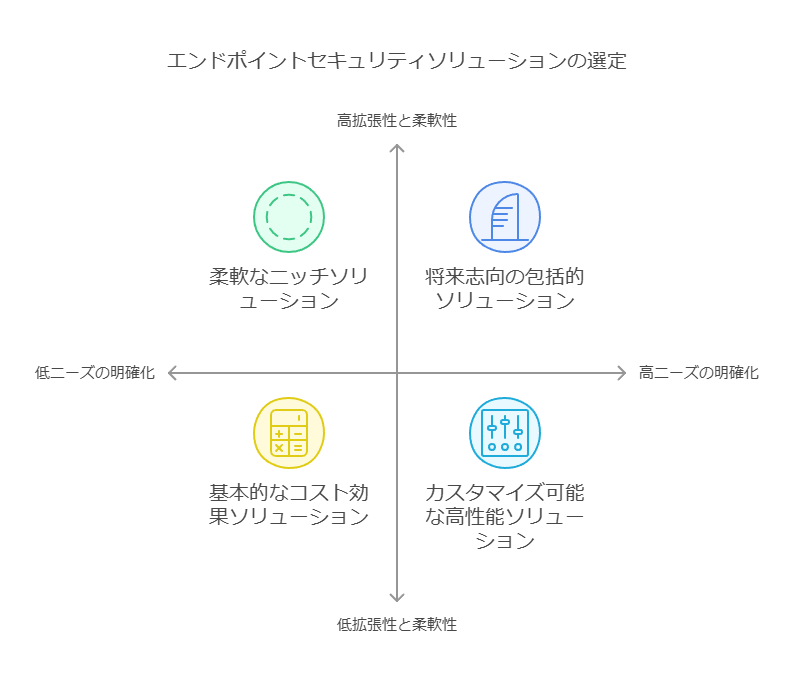

エンドポイントセキュリティの製品比較においては、以下の点が重要です。

ニーズの明確化: 企業の規模や業界特性に応じたニーズを洗い出し、そのニーズに合致した製品を選定することが重要です。例えば、従業員数や使用するアプリケーションの種類によって必要なセキュリティ機能が異なります。

拡張性と柔軟性: 将来的なビジネスの成長や新しい脅威に対応できるよう、拡張性や柔軟性のあるソリューションを選ぶことが求められます。

費用対効果の検討: 初期コストだけでなく、運用コストやライセンス費用などを含めた総合的なコストを評価し、費用対効果を考慮することが重要です。

運用課題の解決方法

運用における課題を解決するためには、以下のような対策が考えられます。

自動化の活用: セキュリティ運用の効率化を図るため、自動化ツールやサービスの活用が重要です。これにより、人的リソースの負担を軽減し、迅速な対応が可能となります。

継続的な教育とトレーニング: セキュリティ体制を維持するためには、担当者のスキルアップが不可欠です。定期的な教育とトレーニングを実施し、最新の脅威に対応できる能力を養うことが重要です。

外部パートナーとの連携: 内部リソースだけで全てを賄うのが難しい場合、信頼できる外部パートナーと連携することで、効果的な運用体制を構築することができます。

AWS環境におけるセキュリティの責任共有

AWSの利用に際しても、ユーザー企業が果たすべきセキュリティ責任は依然として重大です。AWSは「責任共有モデル」を採用しており、AWS側がインフラのセキュリティを担当する一方で、ユーザー企業はその上で動作するデータやアプリケーションのセキュリティを担う必要があります。

ユーザー企業のセキュリティ責任

ユーザー企業は、以下のようなセキュリティ対策を講じる必要があります。

アカウント管理の徹底: アクセス権限の適切な管理や、マルチファクター認証(MFA)の導入によって、アカウント乗っ取りのリスクを最小化します。

データ暗号化: 機密情報を保護するために、データの暗号化を徹底し、漏洩リスクを低減させる必要があります。

セキュリティインシデントへの迅速な対応: 監視ツールやアラート機能を活用して、インシデント発生時に迅速な対応ができる体制を整えることが重要です。

クラウドネイティブ時代のサイバーセキュリティ

クラウドネイティブ時代においては、セキュリティ運用の高度化が求められます。しかし、優秀な人材の確保が困難な状況において、以下のようなアプローチが有効です。

セキュリティの自動化とオーケストレーション: セキュリティ運用を効率化し、人的ミスを減らすための自動化とオーケストレーションツールの導入が重要です。

セキュリティトレーニングの強化: 社内外のリソースを活用して、定期的なセキュリティトレーニングを実施し、組織全体のセキュリティ意識を向上させることが求められます。

最新技術の活用: AIや機械学習を活用した次世代のセキュリティソリューションを導入し、未知の脅威に対する防御力を高めることが重要です。

これらの戦略的なアプローチを実践することで、企業はセキュリティリスクを最小化し、効果的なセキュリティ体制を構築できるでしょう。

データコンサルタントの視点から、デバイス管理に関する課題を整理し、ソリューションを分かりやすく提案する形にしました。ポイントは、企業におけるエンドポイント管理とセキュリティの一貫性、効率化の重要性を強調しつつ、具体的な機能を明確にすることです。

一貫したデバイス管理とエンドポイントセキュリティの実現

多様化するエンドポイントの管理は、セキュリティリスクを軽減し、IT部門の業務効率を最大化する上で非常に重要です。デバイスのオンボーディングからアプリケーションのプロビジョニング、設定管理に至るまで、すべてのプロセスを統合することで、ITの生産性を向上させ、ユーザー体験を改善できます。

1. 大規模なオンボーディングとデバイス管理の効率化

企業が数百、数千台のデバイスを管理する際、手作業による設定や導入は多大な時間とコストを伴います。しかし、Apple Business Manager(ABM)やGoogle Zero-Touch Enrollment、Windows AutoPilotなどのサービスを活用することで、IT部門はデバイスの自動登録と設定を簡素化できます。この仕組みにより、IT管理者はユーザーに迅速でスムーズなオンボーディング体験を提供できます。

2. デバイスポスチャとコンプライアンス遵守のモニタリング

セキュリティポリシーの順守は、エンドポイントの保護に欠かせません。デバイスの状態(ポスチャ)を常時モニタリングし、コンプライアンス違反を自動的に検出して対処することで、企業全体のセキュリティレベルを維持できます。また、問題が発生した際には、リモートで迅速に修正を行い、ダウンタイムや業務の中断を最小限に抑えることが可能です。

3. 自動化されたアップデートとセキュリティパッチの展開

OSやサードパーティ製アプリケーションの脆弱性を検出し、自動でソフトウェアアップデートやセキュリティパッチを展開することで、エンドユーザーの業務に対する中断を最小限にし、シームレスな運用を支援します。この自動化により、IT部門は効率的な運用を確保しながら、セキュリティリスクを迅速に低減できます。

4. 複数プラットフォームおよびデバイスの統合管理

iOS、Android、macOS、Windows、Linux、ChromeOSなど、さまざまなOSを搭載したデバイスに加え、HoloLensやOculusなどの没入型デバイス、Zebraなどの堅牢な業務用デバイスも統一して管理できます。これにより、エンタープライズ環境におけるあらゆるエンドポイントを可視化し、保護することが可能です。

5. 複数のデバイス所有モデルのサポート

企業所有のデバイスだけでなく、BYOD(Bring Your Own Device)や共有デバイスも安全に管理、設定、保護できる機能は、現代の労働環境において不可欠です。特に、現場スタッフが使用するデバイスについては、必要最低限の管理で、業務に必要なアプリケーションやデータへの安全なアクセスを可能にします。

6. データとアプリケーションへの安全なアクセスの提供

すべてのデバイスに対して、安全なアクセス権限を提供することは、データ漏洩や不正アクセスを防ぐための重要なステップです。これにより、ユーザーはいつでもどこでも、業務に必要なアプリケーションやデータに安全にアクセスでき、生産性が向上します。

7. ダッシュボードとレポートによる可視化と制御

包括的なダッシュボードを利用することで、リアルタイムのデバイス状況やセキュリティポリシーの適用状況を一目で確認でき、IT管理者の意思決定をサポートします。また、カスタムレポートや自動化された修正アクションにより、すべての管理対象デバイスの詳細な可視化と統制が可能となり、ITインフラ全体の健全性を維持します。

まとめ

統合エンドポイント管理の導入により、企業は膨大な数のデバイスを一貫して効率的に管理し、セキュリティリスクを最小限に抑えることが可能です。これにより、IT部門はプロビジョニングや設定の手間を削減し、ユーザーに快適なエクスペリエンスを提供できます。また、企業が求めるコンプライアンス遵守、セキュリティ強化、データ保護を実現するための強力なツールとして、UEMは不可欠な存在となります。

デバイス管理の自動化と可視化、そしてリアルタイムでの修正アクションを組み合わせることで、企業は効果的なセキュリティ戦略を展開し、ビジネス全体のデジタルリスクに対して強力な防御を構築できます。

データコンサルタントの視点で、統合エンドポイント管理(UEM: Unified Endpoint Management)の役割やメリットをより具体的かつ戦略的に伝えました。これにより、企業が直面する課題を解決し、導入メリットを強調しました。

統合エンドポイント管理(UEM)によるデバイス管理のモダン化

ハイブリッド型の労働環境が一般化する中で、エンドポイントのセキュリティと管理の重要性はこれまでになく高まっています。企業のIT部門と従業員の双方にとって、エンドポイント管理の効率化とセキュリティ強化は不可欠です。最新のデバイス管理戦略を導入することで、IT管理者はデバイスのプロビジョニング、ソフトウェア展開の自動化、迅速な問題解決が可能となり、結果としてITとユーザーの生産性向上を実現します。

1. マルチOS対応の重要性

多様なデバイスやOSを統合して管理するには、幅広いプラットフォームに対応することが必要です。iOS、Android、Windows、macOS、Linux、ChromeOS、ウェアラブルデバイス、IoTデバイスなど、さまざまなオペレーティングシステムやデバイスの管理を一元化するUEMソリューションは、統一基準での管理を可能にし、全体のセキュリティを向上させます。

2. エンドポイントセキュリティとプライバシー保護の両立

UEMの大きな利点は、オンプレミスおよびSaaSベースの両方で利用可能なため、企業の展開ニーズに柔軟に対応できる点です。特に、BYOD(Bring Your Own Device)戦略においては、従業員が個人所有のデバイスを使用しても、業務データと個人データを完全に分離し、ユーザーのプライバシーを保護しながら企業データを安全に管理できます。これは従業員の生産性を最大化し、同時にセキュリティリスクを最小限に抑える上で重要な機能です。

3. 統合エンドポイント管理の導入メリット

UEMソリューションを導入することで、企業は以下のような重要なメリットを享受できます:

自動化と効率化: デバイスのプロビジョニングやソフトウェア展開が自動化され、ITチームの業務負担を軽減します。また、迅速なトラブルシューティングによって、従業員がデバイスの問題に悩まされる時間が短縮されます。

セキュリティの一元管理: 統合されたセキュリティポリシーの適用により、すべてのデバイスを同一基準で管理でき、エンドポイントに対するセキュリティリスクが削減されます。

柔軟なデバイス管理: モバイルデバイスやIoTデバイスなど、あらゆる種類のデバイスを一元管理することができ、組織全体でのデバイス管理の標準化が可能です。

従業員のプライバシー保護: UEMは、業務データと個人データを分離することで、従業員のプライバシーを保護しつつ、業務に必要なセキュリティ管理を強化します。

4. UEMに求められる追加機能と課題解決

統合エンドポイント管理の進化に伴い、企業が直面する複雑なセキュリティリスクや管理課題にも対応できることが求められています。特に以下の機能が重要です:

アクセス制御の強化: ICSやSCADAシステムとビジネスネットワーク間でのアクセス制御には、SSHやTLSの技術を活用した強固な管理が必要です。

セキュリティアナリティクス: ネットワークトラフィックの継続的な記録と分析を行い、エンドポイントから発生するセキュリティリスクをリアルタイムで特定、対応することが可能です。

認証の強化: 二要素認証やバイオメトリクスなどの強力な認証手段を導入し、デバイスやアプリケーションへのアクセスをさらに安全にします。

特権ID管理(PIM): 管理者の権限を適切にコントロールし、不正アクセスや悪用を防ぐためのID管理は、企業のセキュリティ戦略において不可欠です。

災害対応計画: 自然災害やサイバー攻撃などの突発的な事象に対しても、UEMによって事業運営を迅速に回復できる体制を整えます。

5. データ活用の失敗を防ぐための戦略

企業が膨大なデータを効率的に活用できない場合、その原因は管理不足や適切な分析手法の欠如にあります。UEMを活用することで、エンドポイントから収集されるデバイスアナリティクスやセキュリティデータを効果的に分析し、意思決定に役立てることが可能です。これにより、データ活用の失敗を防ぎ、ビジネスにおける競争優位を保つことができます。

総括

統合エンドポイント管理(UEM)は、企業がデジタル変革の中で安全かつ効率的なデバイス管理を実現するために不可欠なソリューションです。多様なデバイスとOSの一元管理、セキュリティの自動化、プライバシー保護の両立、そして企業固有のセキュリティ課題への対応力を備えたUEMは、現代のビジネス環境における重要な管理手法となっています。データコンサルタントとして、UEMの導入が企業の持続的成長とリスク軽減にどのように貢献できるかを明確に理解し、適切なソリューションを提案することが求められます。

エンドポイントセキュリティ選定における重要なポイントは、企業のニーズに応じた適切なソリューションを導入することです。データコンサルタントの視点から、以下のように戦略的にエンドポイントセキュリティ選定を考えることが重要です。

1. セキュリティの多層防御を実現する

多様化するサイバー攻撃に対応するためには、エンドポイントセキュリティ製品がマルウェア対策だけでなく、複数の防御レイヤーを持つことが必要です。たとえば、アプリケーションのブラックリスト制御やデータ暗号化機能は、単なるウイルス検出に留まらず、より深いセキュリティを提供します。企業が守りたいデバイスやデータの種類に応じて、これらの機能が包括的に含まれているかを確認します。

2. ゼロデイ脆弱性に対する対応力

ゼロデイ攻撃は非常に破壊力が高いため、エクスプロイトと脅威検出機能が必須です。この機能は、ベンダーからパッチが提供されていない脆弱性を攻撃するリスクを軽減します。エンドポイントセキュリティ製品には、リアルタイムの脆弱性スキャンと迅速な隔離対応が求められます。たとえば、Kasperskyの「Kaspersky Sandbox」のように、本番環境に影響を与えない形で脅威を解析できる機能は、他のデバイスやシステムの保護にも貢献します。

3. マルチプラットフォーム対応

セキュリティリスクはWindowsに限らず、Macやモバイルデバイスにも存在します。そのため、導入するエンドポイントセキュリティ製品が多様なOSとデバイスに対応しているかを確認することが不可欠です。特に、モバイルデバイス管理(MDM)と連携し、企業全体のセキュリティを一元管理できる製品を選ぶことが重要です。

4. 自動化とパッチ管理

パッチ管理機能を備えたエンドポイントセキュリティは、OSやアプリケーションの脆弱性を自動的に修正し、攻撃リスクを最小限に抑えます。また、自動化された異常検出やリスク通知機能があることで、IT管理者はリソースを効率的に配分し、重要なインシデントへの対応に集中できます。

5. データ保護と暗号化

現代のデータ駆動型のビジネスでは、データの暗号化とその保護は非常に重要です。特に、外部へのデータ流出やデータの不正利用を防ぐためには、強力な暗号化技術が不可欠です。また、クラウドとの連携が必要な場合は、クラウド上のデータにも同様のセキュリティ対策が施されているか確認します。

6. 運用のスケーラビリティ

大規模な企業では、エンドポイントセキュリティの管理と監視が簡便で、スケーラブルなソリューションが求められます。中央管理機能を持つエンドポイントセキュリティ製品は、全体のセキュリティ状態を一元的に把握し、適切に対応できるため、特に大規模な組織には効果的です。

エンドポイントセキュリティの選定では、多様な機能を備えた製品から自社のセキュリティ要件に最も適したものを選ぶことが重要です。ゼロデイ攻撃やマルチプラットフォーム対応、データ保護の強化、運用のスケーラビリティを考慮することで、企業全体を包括的に守るための強固なセキュリティ戦略を実現できます。

データコンサルタント視点からのランサムウェア対策とエンドポイントセキュリティ運用の課題

働き方の変化に伴うセキュリティ脅威の増大

近年、リモートワークの普及に伴い、自宅や社外からのインターネットおよび社内リソースへのアクセスが増加しています。これにより、ランサムウェアなどのサイバーセキュリティ脅威が急速に増大し、これらの脅威に対する対策が企業の経営課題としてますます重要視されています。

警察庁の2022年上半期の調査によると、ランサムウェア被害の約50%が調査・復旧費用として1,000万円以上のコストを伴っていることが明らかになりました。このような状況下で、適切な対策を模索している企業は少なくありません。

エンドポイントセキュリティ製品の選定における考慮点

エンドポイントセキュリティの選定においては、EPP(Endpoint Protection Platform)やEDR(Endpoint Detection and Response)機能を備えた製品が主流となっています。

EPP: 既知のマルウェアの検出をデータベースに基づき行うほか、ふるまい検知やサンドボックス機能により未知の脅威にも対応します。

EDR: エンドポイントの挙動をリアルタイムで監視・記録し、不審な動作を迅速に検知・対応します。

これらの機能を持つ製品は、企業のセキュリティを強化し、既存のマルウェアだけでなく未知の脅威に対しても有効です。しかし、類似した機能を持つ製品が多く存在するため、専門知識が不足している場合には、製品選定が非常に困難であることが現実です。

見落とされがちな導入後の運用課題

セキュリティ製品の導入は、マルウェアの脅威を完全に排除するわけではなく、むしろ運用フェーズにおいて、設定や検知ルールのメンテナンスが重要です。また、インシデント発生時の迅速な対応が求められます。これらの運用が適切に行われなければ、製品の持つ効果を最大限に発揮することはできません。

しかしながら、多くの企業では人的リソースや専門知識が不足しており、これらの運用に不安を感じる現場担当者も少なくありません。

製品選定と運用の失敗を避けるためのアプローチ

効果的なセキュリティ体制を構築するためには、エンドポイントセキュリティ製品の比較・選定が重要です。これに加え、運用課題を解決するための方法を事例を交えながら検討する必要があります。

データのコンサルタントとしてのアドバイス: 製品選定では、企業の特定のリスクプロファイルや運用体制に合わせた製品を選ぶことが不可欠です。また、運用面では、設定や検知ルールの定期的な見直し、インシデント対応のスキル向上を目的としたトレーニングや自動化ツールの導入を検討することで、リソースの不足を補うことができます。

これにより、企業はエンドポイントセキュリティを有効に活用し、ランサムウェアをはじめとするサイバー脅威に対する防御力を強化することができるでしょう。

最新のエンドポイント・セキュリティ対策: 「次世代マルウェア」防御と「アプリケーション隔離」方式

国内企業を取り巻くセキュリティ脅威は、日々進化しています。特に、攻撃者はより巧妙な手法を用いてエンドポイントを狙っており、企業はこれに対抗するための最新セキュリティ対策を導入する必要があります。本セクションでは、「次世代マルウェア」の防御や「アプリケーション隔離」方式など、最先端のエンドポイント・セキュリティ対策について詳しく解説します。

中小企業におけるエンドポイント対策の課題

従業員100~200名以下の中小企業では、専任のセキュリティスタッフが不足していることが一般的です。このような環境では、システム担当者や総務担当者がセキュリティ対策を兼任しているケースが多く、リソースが限られているため、サイバー攻撃の標的になりやすいとされています。これに対して、適切なリソース配分と戦略的なセキュリティ対策の導入が必要不可欠です。

エンドポイント選びにおける一般的な誤解

エンドポイントセキュリティは、情報漏洩や重大なセキュリティ事故の防止において重要な役割を果たしますが、その選定においては多くの企業が誤った認識を持っています。以下の点について、再度確認してみてください。

EPP(Endpoint Protection Platform)は何でもよい: 必ずしも全てのEPPが同じレベルの保護を提供するわけではありません。機能や保護範囲を精査する必要があります。

機能が多ければ多いほど良い: 多機能であっても、企業のニーズに合わない場合や運用が複雑になるリスクもあります。選定時には運用性も考慮することが重要です。

知名度が高い製品を選べば安心: ブランドの知名度が高いからといって、必ずしも自社に最適とは限りません。実際の性能やサポート体制も評価基準に含めるべきです。

ライセンス料金が安い方が得: コストを重視するあまり、必要な機能が不足している製品を選んでしまうと、結果的に大きなリスクを背負うことになります。

中小企業のエンドポイント対策選定: よくある10の誤解とその対策

エンドポイントセキュリティの選定において、上記の誤解は多くの中小企業で見られます。特に、今後数年以内にEDR(Endpoint Detection and Response)の導入を検討している場合は、以下のポイントを押さえた上で製品選定を進めることが重要です。

契約更新が近い: 現在契約しているエンドポイント製品の契約が迫っている場合、新しい製品の検討を早めに開始し、必要なセキュリティレベルを再評価することが推奨されます。

アンチウイルスソフト、EPP、EDRの選び方: これらの違いと、それぞれのメリット・デメリットを理解することが重要です。単なるウイルス対策を超えた包括的な保護を目指すべきです。

セキュリティ事故が発生した場合の対応: 近年、社内でセキュリティ事故が発生した場合、その経験を基に、エンドポイントセキュリティの強化策を講じることが急務です。

これらの点を踏まえ、適切なエンドポイントセキュリティ対策を選定し、導入することが中小企業にとって重要です。セキュリティの強化は、単に技術的な対応に留まらず、企業全体のリスクマネジメントの一環として取り組むべき課題です。

エンドポイントセキュリティ体制

情報セキュリティポリシーの確立と遵守: 企業全体で包括的な情報セキュリティ方針やポリシーが策定され、従業員全員がその遵守を徹底している。

セキュリティ推進の組織化: セキュリティを推進するための専門組織や定期的な会議体が設けられ、リスク管理が体系的に実施されている。

リスクアセスメントの定期実施: 定期的にリスクアセスメントを行い、情報資産の棚卸し、リスクの分析、対策の検討が継続的に行われ、リスク対応が迅速かつ適切に実施されている。

インシデント対応体制: インシデント発生時には、SIRT(セキュリティインシデントレスポンスチーム)やSOC(セキュリティオペレーションセンター)が迅速に対応し、被害の最小化に努める体制が整っている。

自社のセキュリティ対策における課題

シャドーITのリスク: 従業員が私物端末を無断で持ち込み、または部門が独自にサーバーを運用することで、企業全体のセキュリティポリシーが無視され、セキュリティリスクが増大している。

外部接続のセキュリティ: 保守ベンダーなど外部の業者が社内ネットワークに接続する必要があり、セキュリティコントロールが難しくなり、ネットワークにセキュリティホールが生じている。

専門機器とエンドポイントセキュリティ: 専用機器やスマートフォンの使用が一般化する中で、従来のエンドポイントマルウェア対策だけでは十分なセキュリティ対策が難しくなっている。

メール起因の攻撃対策: 標的型メールやフィッシングなど、メールを介した攻撃が増加しており、現行の対策に不安がある。

データ漏洩のリスク

一般的なデータ漏洩: システムやネットワークのセキュリティホールを突かれた一般的なデータ漏洩リスク。

内部要因によるデータ盗難: 離職予定の従業員がデータを不正に持ち出すリスク。

不満を持つ従業員による漏洩: 職場に不満を抱えた従業員が、意図的にデータを漏洩させるリスク。

重要ユーザーによるデータ漏洩: 権限を持つユーザーが意図的または無意識にデータを漏洩するリスク。

セキュリティポリシー違反

離職予定者による違反: 離職予定の従業員が、退職前にセキュリティポリシーを無視するケース。

不満を持つユーザーによる違反: 不満を抱えるユーザーが故意にポリシーを違反するリスク。

重要ユーザーによる違反: 高い権限を持つユーザーが、セキュリティポリシーを無視または誤って違反するケース。

企業の主要責任者

最高経営責任者(CEO): 企業全体の経営戦略を策定し、セキュリティ方針の最終責任を負う。

最高情報セキュリティ責任者(CISO): 情報セキュリティ戦略の策定と実行を担当し、全社的なセキュリティの確保に責任を持つ。

最高リスク責任者(CRO): 企業全体のリスク管理を統括し、リスクの低減とコントロールを担う。

最高財務責任者(CFO): 財務戦略と予算管理を統括し、セキュリティ投資の最適化を図る。

最高法務責任者(CLO): 企業の法的リスクを管理し、セキュリティポリシーの法的適合性を確保する。

情報セキュリティ対策の実施項目

情報セキュリティポリシーの更新: 最新の脅威や法規制に対応するため、情報セキュリティポリシーを定期的に見直し、更新する。

ソフトウェアのバージョン管理: OSやアプリケーションソフトウェアのバージョンを最新の状態に保ち、既知の脆弱性を排除する。

パスワードルールの制定: 不正ログインを防止するため、強力なパスワードポリシーを策定し、従業員に徹底させる。

アクセス制限の管理: データやアプリケーションの利用制限を厳密に管理し、必要最低限の権限付与を徹底する。

脅威情報の収集: 最新の脅威や攻撃手法に関する情報を定期的に収集し、セキュリティ対策に反映する。

セキュリティ教育の実施: 全従業員を対象に、定期的なセキュリティ教育を実施し、セキュリティ意識を高める。

PC管理規定の整備: 企業内のPC管理規定を明確化し、適切な運用と管理を促進する。

事故対応プロセスの策定: 不正アクセスやウイルス感染などのセキュリティインシデントに対する対応プロセスを策定し、迅速な対応を可能にする。

推奨アプローチ:

データコンサルタントとして、組織が上記のセキュリティ対策を確実に実施するための以下のステップを提案します。

リスク管理の強化: シャドーITを含むすべてのセキュリティリスクを明確化し、管理プロセスに組み込む。

外部接続のセキュリティ: ベンダーや外部業者が社内ネットワークにアクセスする際のセキュリティプロトコルを強化する。

包括的なセキュリティ教育: 従業員のセキュリティ意識を高めるため、定期的な教育とトレーニングを実施し、最新の脅威に対応する知識を提供する。

これにより、企業は情報セキュリティ体制を強化し、将来のサイバー脅威に対する備えを強化することができます。