目次

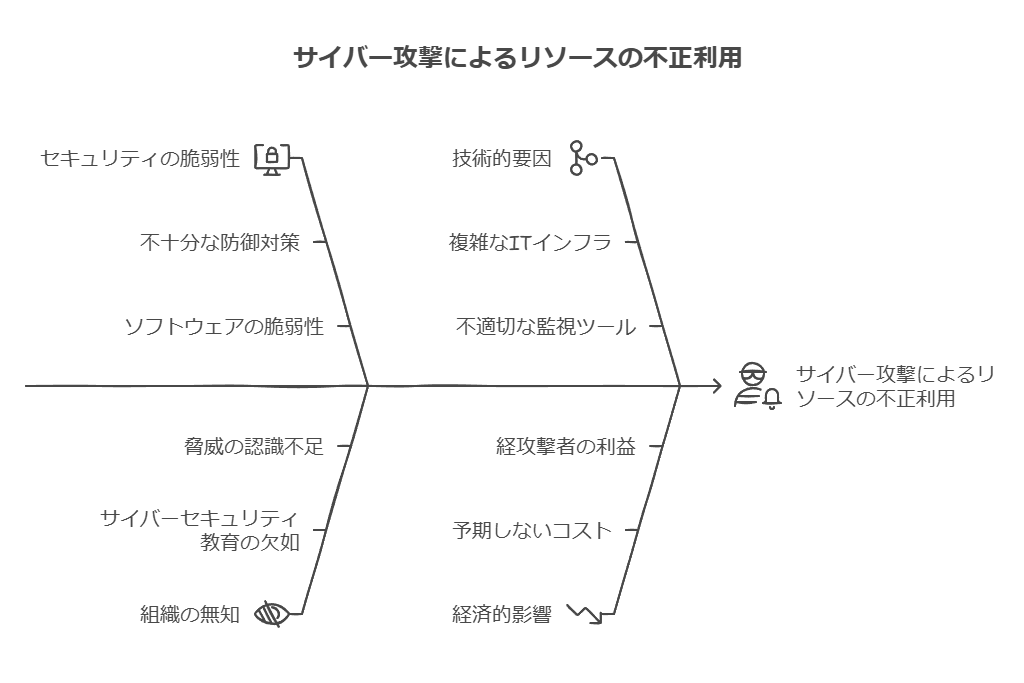

サイバー攻撃によるリソースの不正利用とその影響

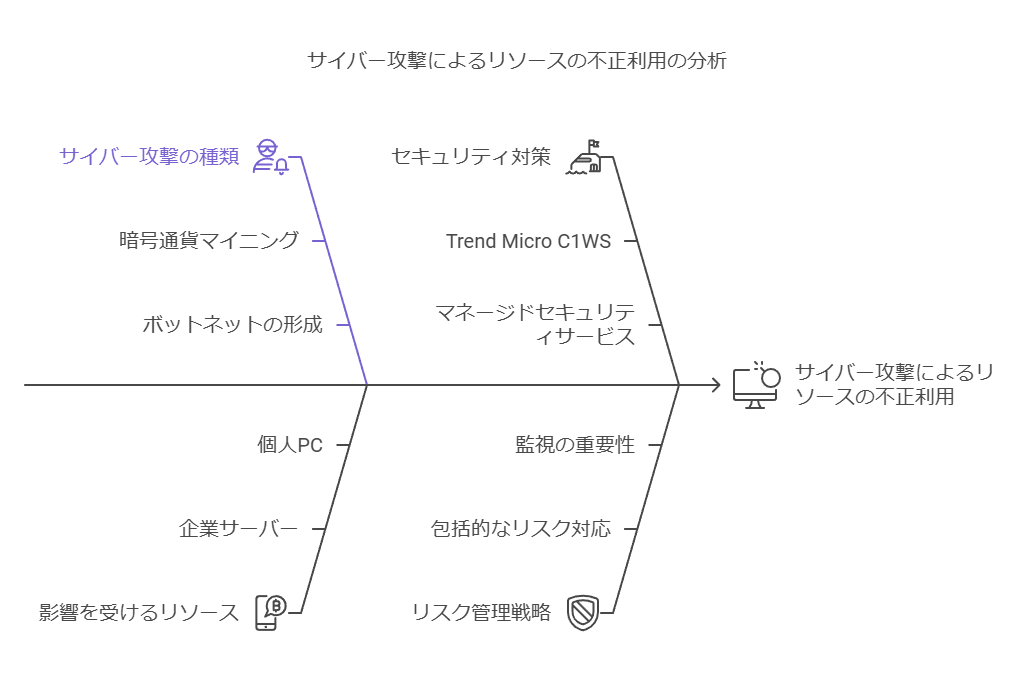

サイバー攻撃では、必ずしも機密情報の盗難だけが目的とは限りません。暗号通貨のマイニングのために企業のサーバーやPCのリソースが狙われるケースも増えています。攻撃者は組織のリソースを密かに消費し、クラウドベースのサーバーを利用している場合、企業は気づかぬうちにリソースの利用料を支払い、その一部が攻撃者の目的に利用されるリスクもあります。

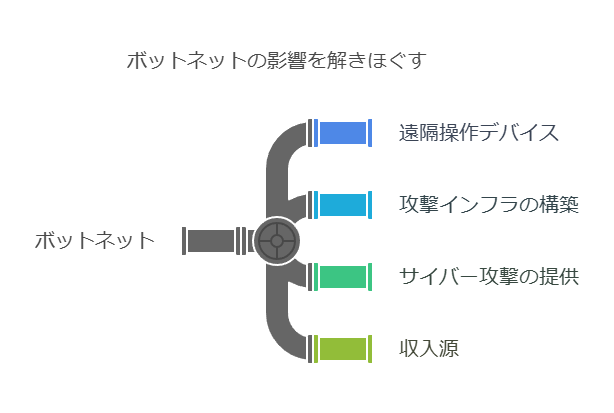

ボットネットとしての不正利用

サイバー攻撃者は「ボット」と呼ばれるマルウェアを使ってPCやサーバーを遠隔操作し、「ボットネット」という大量の感染端末の集合を形成します。100万台を超える規模にまで膨れ上がるボットネットも存在し、攻撃者はこれを自らの攻撃インフラとして利用するだけでなく、他の攻撃者にDDoS攻撃やスパム配信、マルウェア拡散のためのサービスとして提供・販売することもあります。

ボットネットは、構築したサイバー攻撃グループが他の攻撃者にインフラとして提供することで収益化されるため、攻撃者にとっては機密情報の窃取以上に重要な収入源となることも多いのです。

C1WSによる包括的なリスク対応

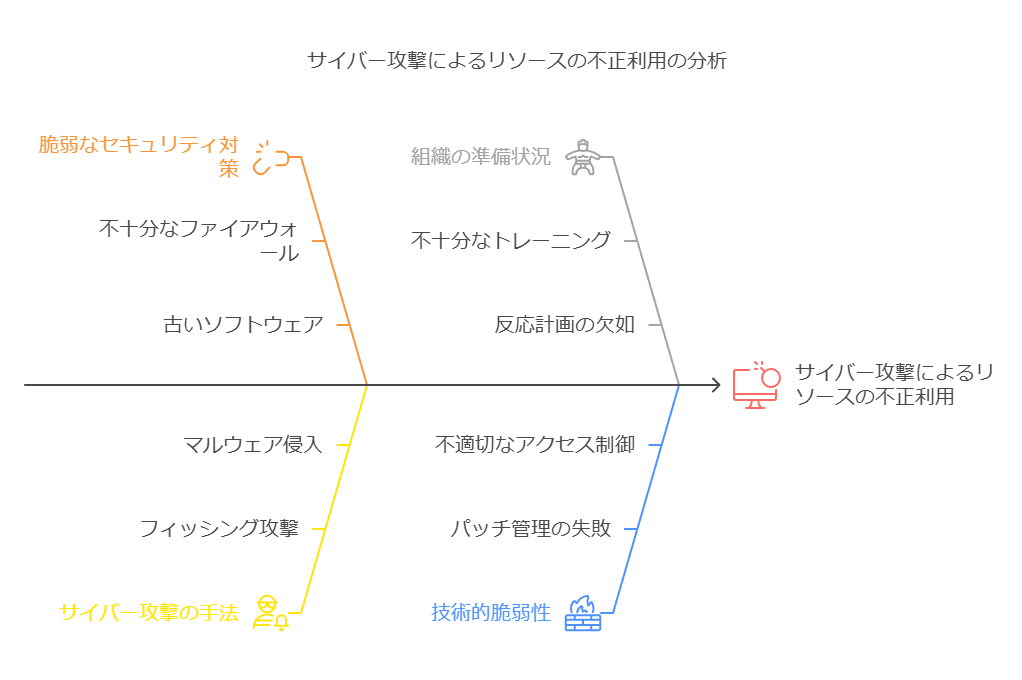

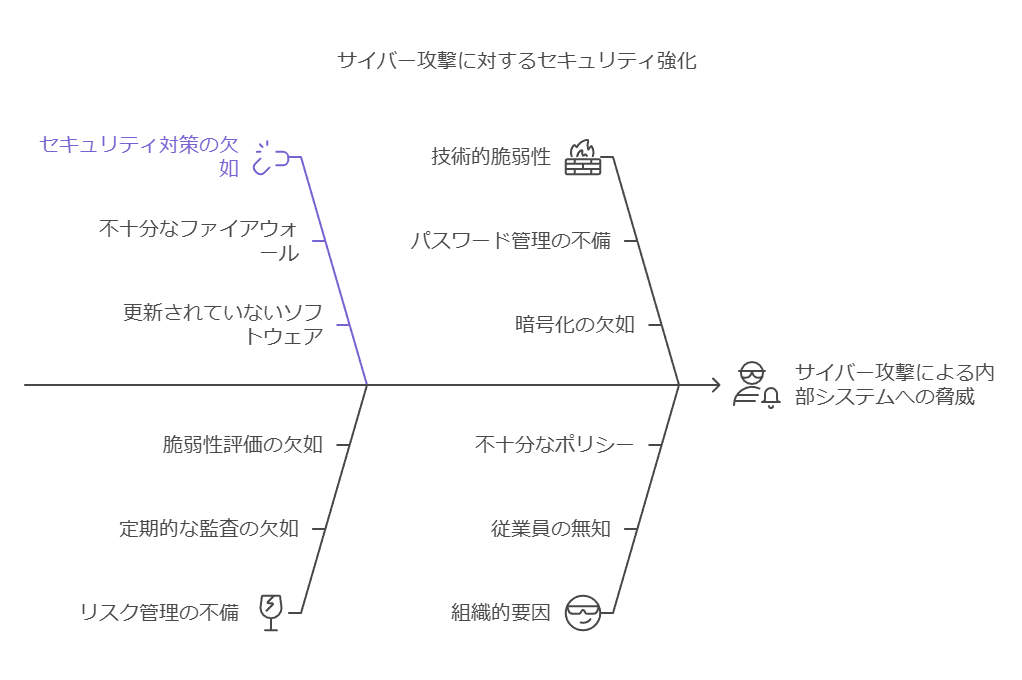

こうしたサイバー攻撃の中には、目に見える直接的な被害をすぐにはもたらさないものも存在します。しかし、予測不能なタイミングで内部システムが標的にされるリスクは常に存在し、セキュリティ対策の欠如は大きな脅威となり得ます。

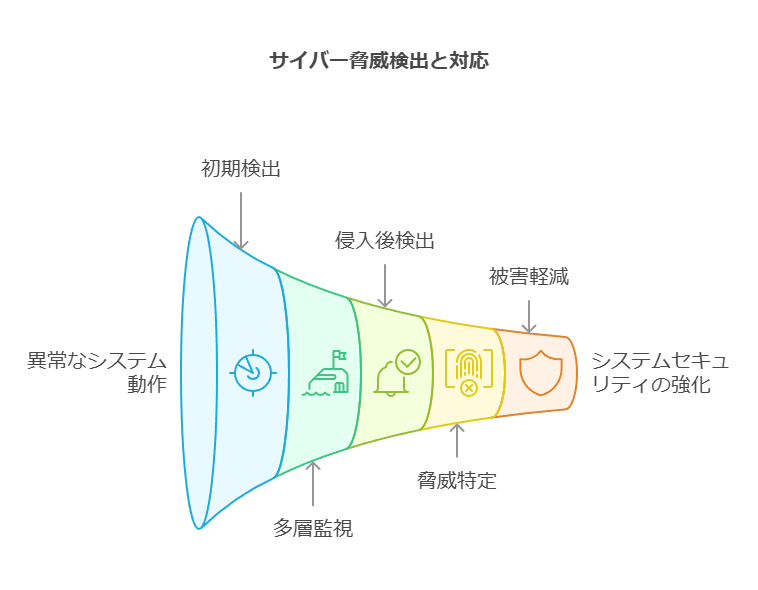

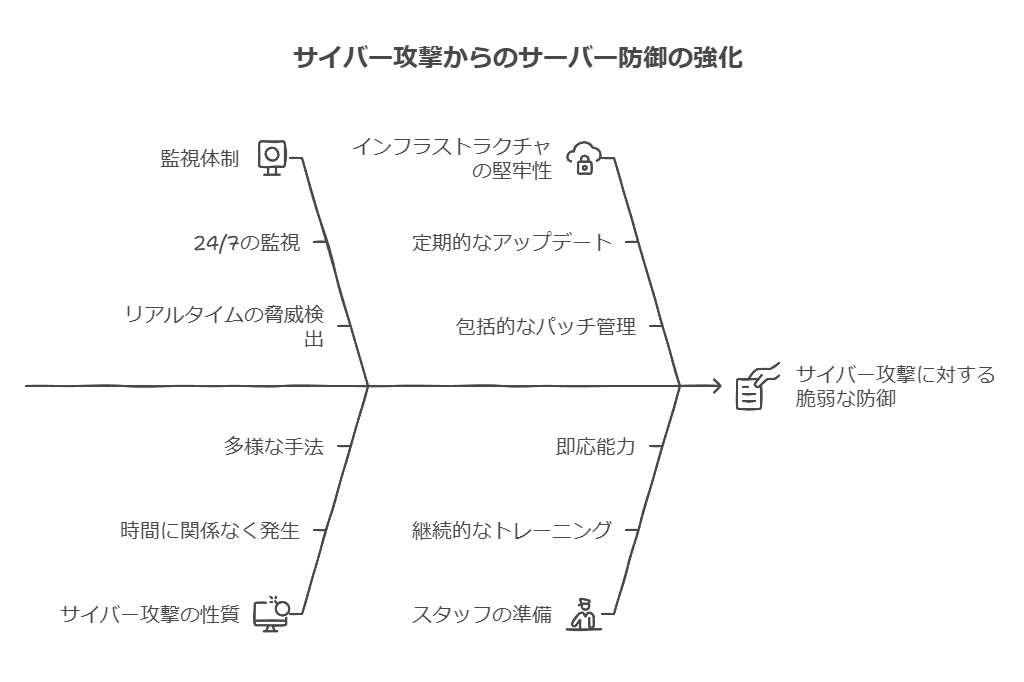

多段階セキュリティ対策の重要性

さまざまなサイバー攻撃に対応するためには、侵入の検出だけでなく、侵入後の攻撃も多段階で監視・検出できる体制が必要です。多層的な監視体制を整えることで、パッチが適用される前の侵入があっても、システム内部の異常な動きを基に早期発見し、被害を最小限に抑えることが可能です。

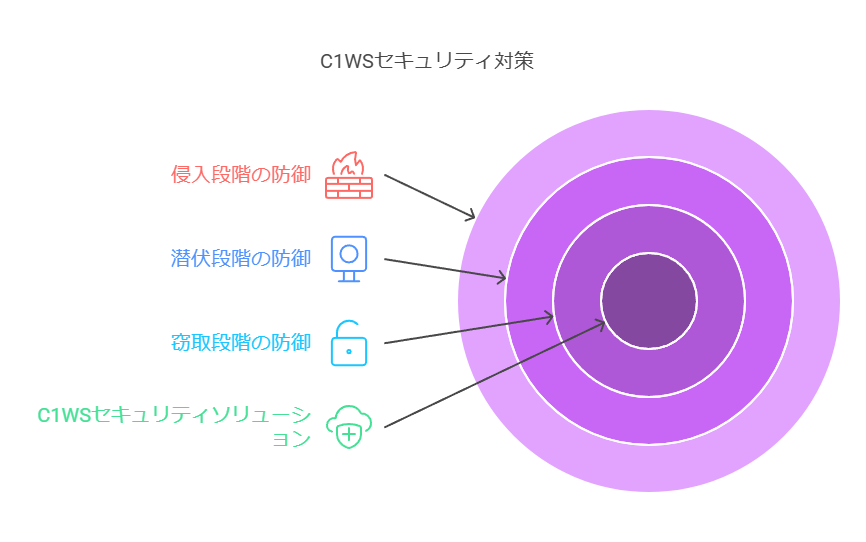

サイバー攻撃各段階に応じた包括的な保護機能の提供

「Trend Micro Cloud One Workload Security(以下、C1WS)」は、企業のサーバーを多層的に保護し、サイバー攻撃に対する総合的なセキュリティを実現するクラウド型ソリューションです。C1WSはクラウド上で提供されているため、柔軟な月額プランを通じてスケーラブルな導入と運用が可能です。

C1WSは、サイバー攻撃の「侵入段階」「潜伏段階」「窃取段階」の各ステージに対し、以下のような対策機能を提供します:

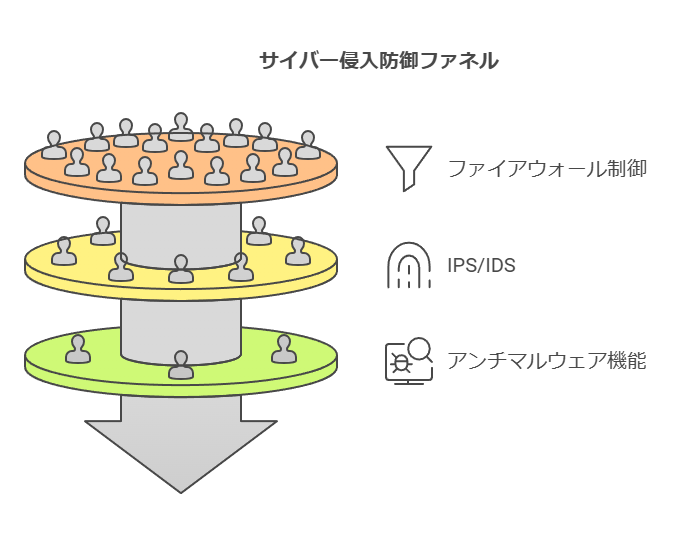

侵入段階での防御

ファイアウォール制御: ポートやIPアドレスの管理により、外部からのアクセスを制限。

IPS/IDS (不正侵入検知): 仮想パッチを通じてOSやミドルウェアの脆弱性を保護。

アンチマルウェア機能: リアルタイムにウイルスなどの不正プログラムをブロック。

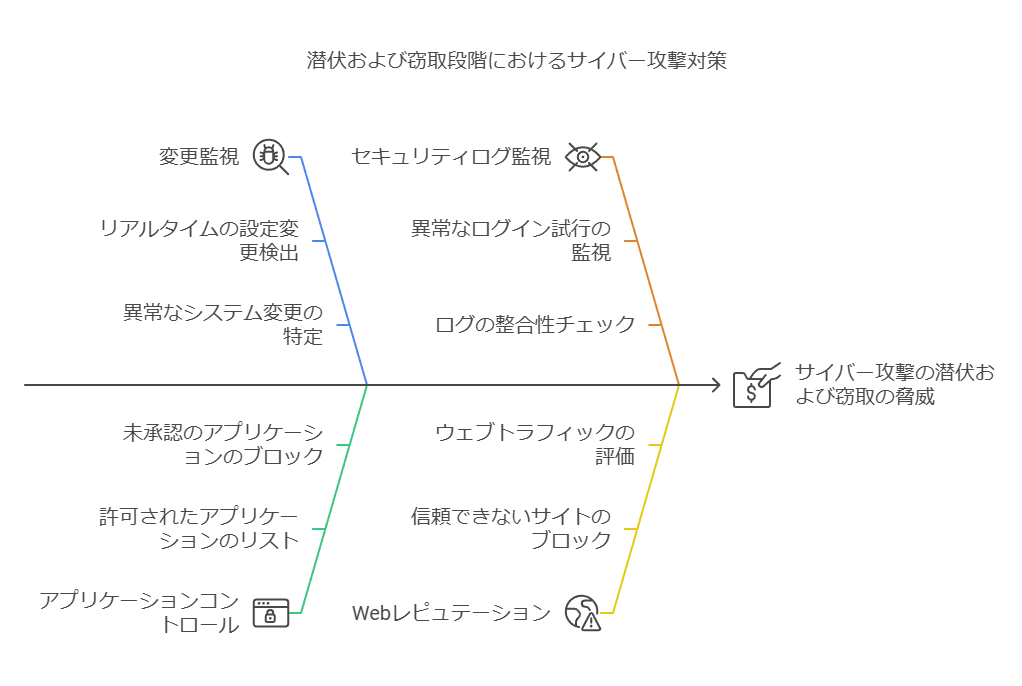

潜伏・窃取段階での対策

変更監視: ファイルやレジストリの変化をモニタリングし、不正なバックドアの永続化を検知。

アプリケーションコントロール: 承認されていないアプリのインストールを防ぎ、不正プログラムの実行を抑止。

セキュリティログ監視: 不審な変更や実行を即座に検知し、管理者に通知。

Webレピュテーション: 既知の不正なIPやURLへのアクセスを制限。

セキュリティ監視と効果的な運用体制の重要性

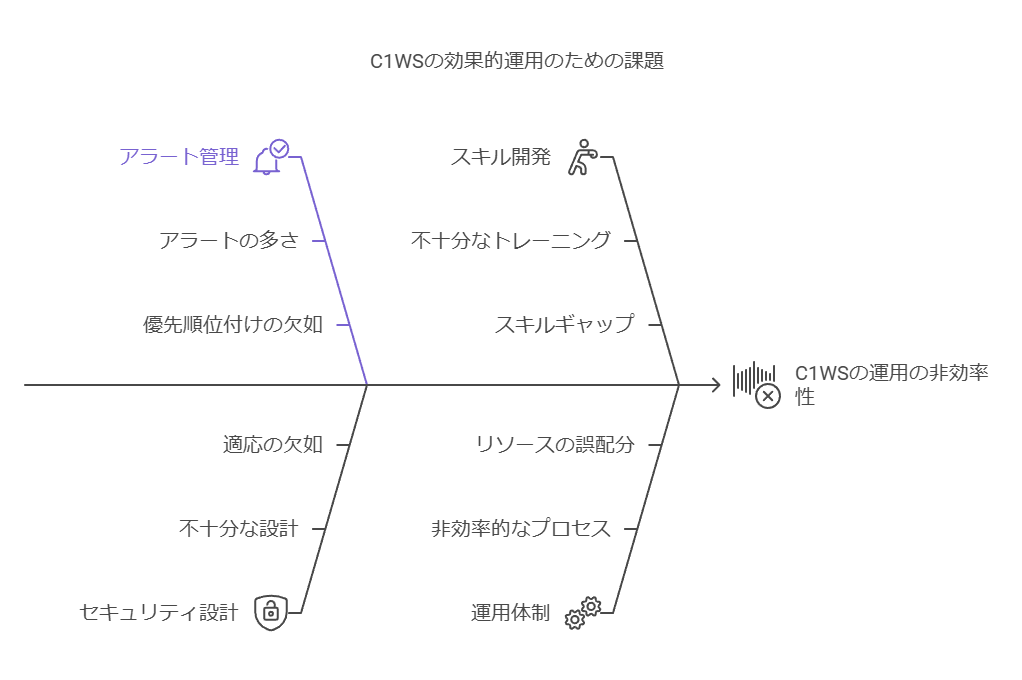

C1WSは、公開サーバーをターゲットにしたサイバー攻撃の連鎖を断ち切る強力なソリューションですが、真の効果を得るためには、導入後の適切な運用体制と活用が不可欠です。十分に管理体制を整えていないと、サイバー攻撃者の侵入や、すでに発生している脅威に気付かないリスクがあります。

特に、次のような課題が適切な運用体制を求める理由です:

緊急度の高いアラートが多発し、対応や判断が追いつかない。

アラートが多すぎることで情報システム部門の負荷が増加し、対応が滞る。

こうした状況を防ぐため、セキュリティ体制の適切な設計と、運用担当者のスキル向上が不可欠です。C1WSの効果的な運用体制を確立し、システム全体のセキュリティを強化していくことが、サイバーリスクを最小限に抑える鍵となります。

サイバー攻撃幅広いアラート対応に必要な経験と専門知識

C1WSは多様なセキュリティ対策機能を備えているため、多岐にわたるセキュリティアラートが生成されます。この際、アラートの重要度、他機能での検出状況、影響範囲、外部の攻撃状況などを分析し、迅速かつ的確に対応することが求められます。この判断を迅速に行うためには、セキュリティ担当者に深い知識と経験が求められます。

24時間365日の監視体制の構築

C1WSは365日24時間のサーバー稼働を守るため、監視体制も同様に24時間365日運用されることが理想です。サイバー攻撃は、曜日や時間を問わず発生するため、常時監視する体制は不可欠です。

そこで当社では、セキュリティ監視が難しいお客様のために、24時間365日の監視と対応が可能なマネージド・セキュリティ・サービス(MSS)を提供しています。

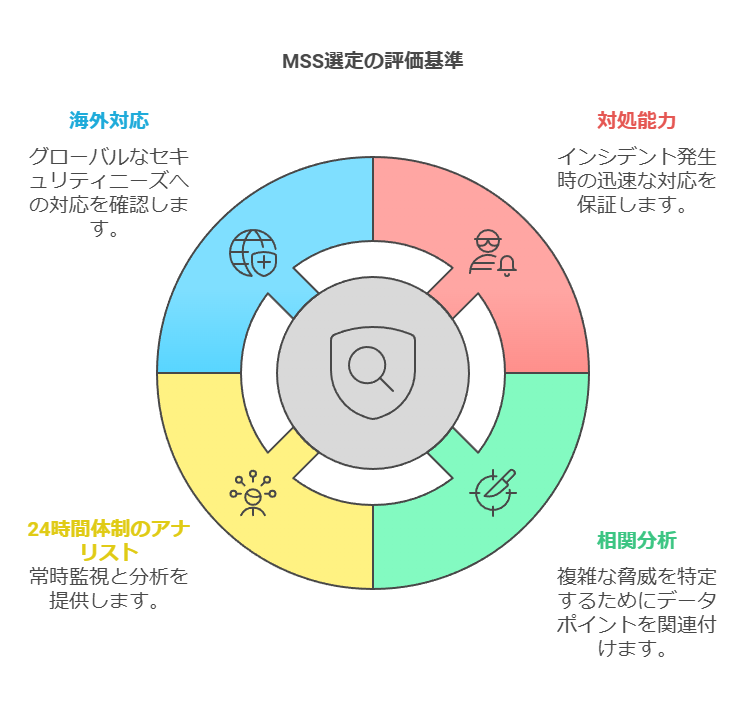

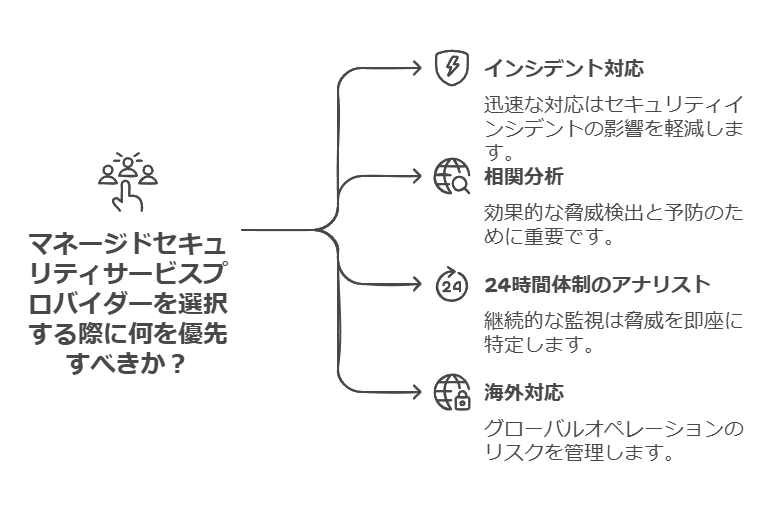

MSSを選定する際の比較検討ポイント

MSSはベンダーにより提供内容が異なるため、以下の4つの比較ポイントが重要です:

インシデント発生時の対処能力

MSSのSOC(セキュリティ監視センター)で、発生したインシデント(侵害行為)に対処できるか確認します。ベンダーによっては、インシデント検出のみを行い、対応は顧客に任せるケースもあります。この場合、顧客側で夜間や休日も即時対応が求められるため、初動が遅れると被害が拡大するリスクがあります。

当社のMSSでは、重大なインシデントが発生した際は、24時間365日対応し、ブロック操作と恒久対策の提案まで行います。

これにより、インシデント発生時の初動対応の確実性が高まり、リスクを抑制できます。

相関分析の重要性と24時間体制のセキュリティ運用について

1. 相関分析の実施とその必要性

相関分析とは、各種セキュリティ機器から生成されるセキュリティアラートを一連の攻撃と見なして統合的に分析し、侵害の影響度を判断する手法です。特に、C1WSの運用においては、ファイアウォール、不正プログラム検知、ログ変更監視、Webレピュテーション機能などの多層的なセキュリティ機能が提供されていますが、相関分析をしない場合、各機器からのアラートを個別に分析・報告するだけで終わってしまうリスクがあります。

一方で、相関分析を行うMSS(マネージド・セキュリティ・サービス)では、複数の機器ログを照合することで、より正確に侵害の影響度を把握し、侵入経路の特定を迅速に行うことが可能です。特に多段階セキュリティを提供するC1WSのような環境では、将来のセキュリティ対策を見越し、他のセキュリティ対策との相関分析も視野に入れることが推奨されます。

2. セキュリティアナリストの24時間体制

セキュリティアナリストが24時間稼働する体制は、夜間のインシデント発生時でも迅速にサイバー攻撃を検知・対処できるため、極めて重要です。MSSベンダーによっては24時間アラート受付の体制のみが整備され、夜間にセキュリティアナリストが不在となるケースも存在します。こうした場合、インシデントの深刻度によっては初動対応が遅れる可能性があるため、稼働体制の確認が必要です。

3. 海外拠点対応の確認

多拠点に展開する企業では、海外拠点の対応可否も重要です。例えば、日本国内の拠点には日本語、海外拠点には英語で対応する体制が必要です。この際、各国の夜間対応体制も考慮する必要があり、日本の夜間を海外対応とするケースも見られますが、国内と海外のコミュニケーションギャップが発生しやすい点に留意が必要です。

当社では、国内外それぞれの拠点で24時間体制を敷くことで、現地語でのリアルタイムなコミュニケーションとスムーズな対応を実現しています。

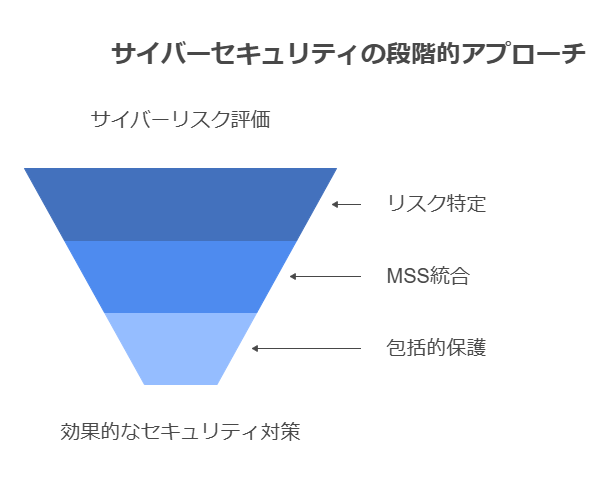

サイバー攻撃への全体対策とマネージド・セキュリティ・サービス(MSS)の役割

1. サイバー攻撃対策の段階的アプローチ

サイバー攻撃に対抗するには、段階的なアプローチが必要です。ここまで、公開サーバーのセキュリティ強化に効果的なMSS(マネージド・セキュリティ・サービス)について解説してきましたが、PC端末の情報資産やクラウドサービスの保護も不可欠です。以下の図に示すように、サイバー攻撃への防御策はシステムとフェーズに分けて構築することが理想です。SBテクノロジーでは、MSSに加えて幅広いサービスを提供し、包括的な情報資産の保護を支援しています。

効果的な対策を講じるには、まず自社にどのようなリスクが存在するのか、どの資産を守るべきかを明確にする調査から始めることが重要です。さらに、近年はサイバー攻撃による被害の発生を前提に、いかに迅速に復旧を行うかが重要視されています。

2. MSSのラインアップと各種セキュリティ対策

公開サーバー向けのMSS以外にも、エンドポイント、ネットワーク、クラウド環境などに特化したMSSを展開しています。これにより、企業の多様なセキュリティニーズに対応し、セキュリティ運用負荷の軽減をサポートします。

セキュリティ運用に課題を抱えている企業様は、御検討してください。

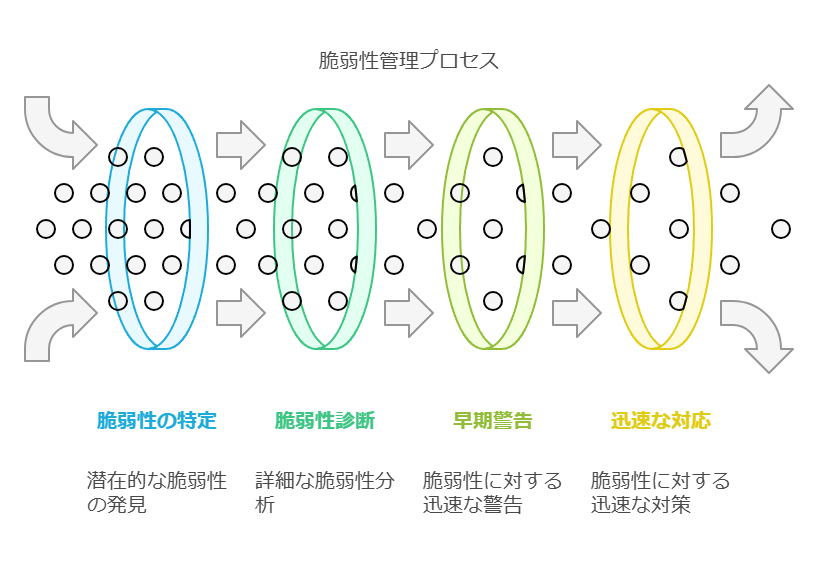

サイバー攻撃対策におけるASMと脆弱性診断の重要性をデータコンサルタントの視点で再構成

1. サイバー攻撃対策の基盤としての「ASM」と「脆弱性診断」

サイバーセキュリティの基盤として、IT資産の管理と脆弱性の早期発見が重要です。従来より、ITシステムの脆弱性を検出し、リスクを評価するために「脆弱性診断」が実施されてきました。しかし、増え続けるIT資産の管理には、外部からアクセス可能な資産に焦点を当てた「ASM(Attack Surface Management)」の導入が不可欠です。ASMは、IT資産を外部から監視し、潜在的な脆弱性を把握する役割を果たしますが、見つかった脆弱性への対応には「脆弱性診断」と連携することが効果的です。これらのツールを組み合わせることで、脆弱性の早期発見と迅速な対応が可能になり、セキュリティ体制の強化に貢献します。

2. ASMと脆弱性診断の活用法:攻撃者視点からのセキュリティ対策

攻撃者視点に立ったセキュリティ検証は、外部公開IT資産のセキュリティを強化するために重要です。本セミナーでは、特に中堅企業向けに、ASMと脆弱性診断の違いや相互補完的な活用方法をわかりやすく解説します。また、キヤノンITソリューションズが2024年10月から提供する中堅企業向けのASMサービスも紹介し、外部公開IT資産の管理体制の構築を支援します。さらに、ASMや脆弱性診断で特定されたリスクの高い経路に対し、ペネトレーションテスト(侵入テスト)を実施し、攻撃者の視点で侵入を試みるシミュレーションを行います。これにより、企業が持つIT資産が実際にどの程度の耐性を有するか、具体的に検証できます。

3. 外部公開IT資産のセキュリティ管理を検討される方へ

以下のような課題を抱えている方にとって、ASMと脆弱性診断は有力なソリューションです。

外部公開IT資産の管理に不安があり、すべての資産の情報を正確に把握できていない。

サイバー攻撃に対する耐性やシステムの強度を実際に検証したい。

既存のセキュリティ体制を強化し、サイバー攻撃に対して高い防御力を確立したい。

このような企業課題に対応するため、ASMと脆弱性診断を活用した実践的なセキュリティ強化法を提案します。データに基づいたリスク管理が、サイバーセキュリティの維持において重要な役割を果たすでしょう。

サイバー攻撃の脅威増大に対するクラウドメールセキュリティ対策の必要性

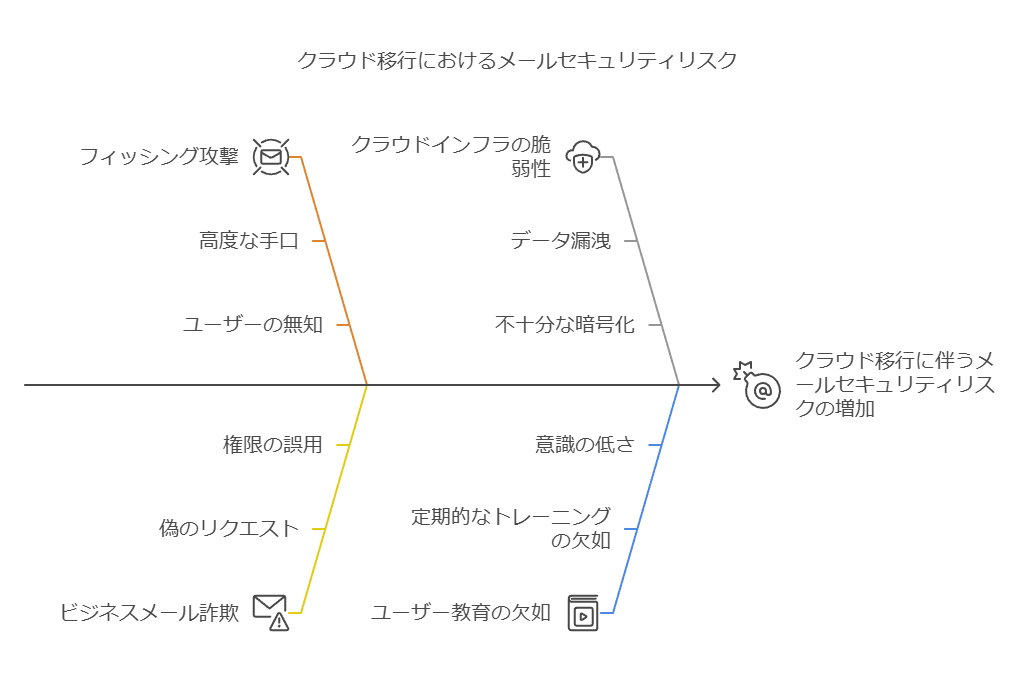

1. フィッシング攻撃の多様化と増加する被害

企業のITインフラがクラウドへ移行し、利便性が向上する一方で、サイバー攻撃も進化を続けています。とりわけ、ランサムウェアやなりすまし、ビジネスメール詐欺(BEC)など、メール経由のセキュリティリスクが多様化しており、フィッシング攻撃が急増しています。これらの攻撃は「Microsoft 365」や「Gmail」など主要なクラウドメールプラットフォームを標的にしており、企業にとってはリスクの把握と迅速な対策が急務です。

フィッシングの手法も巧妙化しており、特定の個人を狙ったスピアフィッシングや、リンクや添付ファイルを通じて不正サイトに誘導する手法が増えています。従来のメールセキュリティでは見分けが難しく、国内の大手製造業もランサムウェアの被害を受け、メールセキュリティ対策の見直しが進んでいます。

2. クラウドメールにおける従来のセキュリティ対策の限界

フィッシング攻撃への対応策として、フィルタリングやマルウェア対策ソフトの導入が一般的ですが、これらの対策をすり抜けるフィッシング手法も増加しているため、企業・組織では既存の対策に加え、新たな防御策が求められます。特に「Microsoft 365」や「Google Workspace(Gmail)」といったクラウドメール環境においては、従来のオンプレミスメールサーバ向けのセキュリティ設計では不十分です。クラウド環境に特化したセキュリティ戦略の再構築が必要です。

また、2024年2月からはGmailの送信ガイドラインが強化され、「DMARC(Domain-based Message Authentication, Reporting & Conformance)」対応が要件として含まれることになりました。DMARC対応により、送信ドメインの認証と詐欺メールの識別がより徹底される見込みですが、企業としてもこのような標準機能に加え、クラウドに最適化された保護を導入することが必須です。

3. 企業が取るべき今後の対策

クラウドメールセキュリティを強化するためには、以下のような対応が有効です:

クラウド専用のセキュリティ対策の導入:従来のフィルタリングやマルウェア対策を補完する形で、クラウドメール向けに設計されたセキュリティツールを導入し、最新の攻撃手法に備える。

DMARC対応の徹底:ドメイン認証を通じたフィッシング対策を強化し、なりすましメールのリスクを低減する。

継続的なモニタリングとユーザー教育:攻撃の傾向に対応するため、メール環境の定期的な監視と従業員に対するフィッシング防止トレーニングを継続的に実施する。

今後、クラウドサービスを利用する企業は、メール経由のセキュリティリスクに対し、従来の枠にとらわれない包括的な対策が求められます。

コラボレーション/ファイル共有ツールへのサイバー攻撃とセキュリティ強化の必要性

1. コラボレーション/ファイル共有ツールも攻撃対象に

サイバー攻撃の対象はメールに留まらず、Microsoft Teams、OneDrive、SharePoint、Slackなど、多くの企業がリモートワークや共同作業で活用するコラボレーションツールも含まれるようになっています。これらのツールは利便性が高く多様な機能を提供しますが、脆弱性も存在するため、セキュリティ対策の重要性が増しています。

特にファイル共有機能では、不正ファイルを通じたマルウェアやランサムウェアの侵入リスクがあります。さらに、アクセス権限の設定ミスによる情報漏洩や悪意のあるユーザーによる不正操作がシステム全体にリスクをもたらす可能性もあります。また、他のアプリケーションと統合されることの多いコラボレーションツールでは、サードパーティーアプリケーションのセキュリティが不十分な場合、それらが攻撃経路となるリスクが存在します。

2. フィッシング攻撃やコラボレーションツールのセキュリティ強化の最新アプローチ

フィッシング攻撃への対応として、多くの企業が既存のメールセキュリティ対策を導入していますが、クラウドメール環境やコラボレーションツール固有の課題を解決するためには、より包括的なセキュリティソリューションが必要です。Microsoft 365やGoogle Workspaceなどのクラウドプラットフォームでの脅威対策を強化するため、最新のフィッシング検知機能を備えたメール/コラボレーションセキュリティ統合ソリューションが推奨されます。

この統合アプローチでは、DMARC対応を強化することで、メールのなりすましリスクを低減すると同時に、クラウド環境固有のセキュリティリスクに対応します。こうしたソリューションにより、既存のメールセキュリティを補完しつつ、コラボレーションツールのセキュリティを包括的に管理することが可能になります。

3. 企業が取り組むべき今後の対策

クラウド環境でのセキュリティ対策を強化するため、以下のような取り組みが有効です:

クラウド向けメールセキュリティのベストプラクティスの導入:既存の対策から乗り換え、フィッシングやBEC(ビジネスメール詐欺)などを防ぐ高度な対策を整える。

アクセス権限の適切な管理:コラボレーションツールにおける権限設定の定期的な見直しを行い、リスクの低減を図る。

サードパーティーアプリケーションのセキュリティ評価:コラボレーションツールと連携するアプリケーションが安全であることを確認し、脆弱性リスクを軽減する。

これからのサイバーリスクに対応するためには、メールおよびコラボレーションツール双方に最適化された統合セキュリティ対策を採用し、企業全体でセキュリティの意識と対策を強化していく必要があります。

1. データ分析による脅威の定量化

中小企業がサイバー攻撃のターゲットとなる傾向が増加しています。この傾向を定量的に把握するため、以下のデータ分析が必要です:

中小企業へのサイバー攻撃件数の推移

攻撃の種類と頻度の分布

業種別の攻撃傾向

これらのデータを可視化することで、中小企業が直面する脅威の実態を明確に示すことができます。

2. リスク評価モデルの構築

中小企業のセキュリティリスクを評価するためのモデルを構築します:

セキュリティ対策の実施状況

IT資産の脆弱性スコア

従業員のセキュリティ意識レベル

これらの要素を数値化し、総合的なリスクスコアを算出することで、各企業の現状を客観的に評価できます。

3. コスト・ベネフィット分析

セキュリティ対策の投資対効果を分析します:

セキュリティ対策の実施コスト

潜在的な被害額の推定

投資回収期間の計算

この分析により、経営者に対してセキュリティ投資の重要性を数字で示すことができます。

4. 予測モデルの開発

機械学習を活用して、将来的なサイバー攻撃の傾向を予測するモデルを開発します:

過去の攻撃パターンの分析

新たな脅威の出現確率の推定

業界特有のリスク要因の特定

このモデルにより、先手を打った対策の立案が可能になります。

5. データドリブンな対策の提案

分析結果に基づいて、具体的な対策を提案します:

優先度の高い脆弱性への対処

コストパフォーマンスの高いセキュリティツールの選定

従業員教育プログラムの最適化

データに基づく提案により、限られたリソースで最大の効果を得られる対策を実施できます。

データコンサルタントの視点を取り入れることで、中小企業のサイバーセキュリティ対策は以下のように変革されます:

脅威の実態を数値で把握

客観的なリスク評価の実施

投資対効果の明確化

将来的な脅威の予測

データに基づく効果的な対策の立案

これらのアプローチにより、中小企業は限られたリソースを最大限に活用し、効果的なセキュリティ対策を実施することが可能になります。

DDoS攻撃の概要とその進化

DDoS (Distributed Denial of Service) 攻撃は、サーバーやネットワークに過剰なリクエストを送り、正当なリクエストの処理を妨害することでサービスを停止させるサイバー攻撃です。この手法は進化を続け、現在では攻撃の検知と防御が一層困難になっています。

攻撃の特徴と目的

リクエストの偽装:なりすましリクエストを正当なリクエストと見分けることが難しいため、防御が複雑化。

注意の分散:DDoS攻撃は「囮」としても機能し、セキュリティチームのリソースを消耗させる間に、別のサイバー脅威(例:データ窃取や内部侵害)を仕掛けるケースもあります。

例:ある企業がDDoS攻撃を受けた際、セキュリティチームが復旧作業に注力している間に、悪意のある内部関係者が機密情報へアクセスを試みる可能性がある。

DDoS攻撃の主要スタイル

DDoS攻撃は目的や手法に応じて以下の3種類に分類されます。

1. ボリューム型攻撃(Volumetric Attack)

ボリューム型攻撃では、攻撃者が不正にネットワーク化されたデバイス群(ボットネット)を利用して、大量の偽リクエストを標的のサーバーに送り込みます。

攻撃の目的:

サーバーやネットワークに過剰な負荷をかける。

リソース不足(リソーススターベーション)を引き起こし、正当なリクエストの処理を妨害する。

攻撃手法:

ボットネットからの分散リクエストにより、被害者のCPUや帯域幅を消耗させる。

サービス拒否を誘発する大規模なデータフローを生成。

DDoS攻撃への効果的な対応策:ManageEngine Log360 Cloud

ManageEngine Log360 Cloudは、DDoS攻撃の検知と防御において強力なツールです。このソリューションは以下のような機能を提供し、ネットワークの保護を実現します:

リアルタイム監視:DDoS攻撃を迅速に識別し、即時に対応。

分析機能:攻撃の特性や傾向を可視化し、将来的な予防策を設計可能。

一元管理:複数のネットワークログを統合して管理し、セキュリティ運用を効率化。

提言:組織におけるDDoS対策の強化

DDoS攻撃は企業のサービス停止や情報漏洩のリスクを増大させるため、以下のアプローチを採用することが重要です:

多層防御の導入:DDoS攻撃検知ツールとファイアウォール、侵入防止システム(IPS)を統合。

可視性の向上:ネットワーク全体のトラフィックをリアルタイムで監視する仕組みを構築。

セキュリティチームの訓練:DDoS攻撃時に適切な対策を迅速に講じるためのシミュレーション演習を実施。

クラウドベースの防御ツール活用:ManageEngine Log360 Cloudのような包括的なソリューションを活用し、効率的な防御を確立。

これらの戦略により、DDoS攻撃への対応力を向上させ、企業の重要なサービスとデータを保護することが可能となります。