目次

ゼロトラストとは?

クラウドサービスやテレワークの普及に伴い、従来の「インターネットは危険」「社内ネットワークは安全」という境界型のセキュリティ概念がもはや通用しなくなっています。この変化により、F/WやVPNを中心とした「境界型防御」では、企業のセキュリティを十分に確保できない状況が生まれています。

そこで注目されているのが、「ゼロトラスト」というセキュリティアプローチです。このアプローチは、あらゆるアクセスを潜在的に危険と見なし、信頼できるものだけを許可するという考え方に基づいています。

VPNの限界とZTNA(ゼロトラスト・ネットワーク・アクセス)

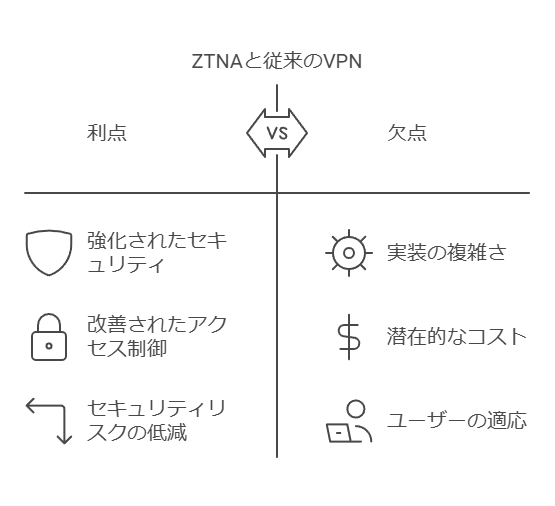

「ゼロトラスト」セキュリティの構成要素の中でも、特に重要視されているのがZTNA(ゼロトラスト・ネットワーク・アクセス)です。ZTNAは、インターネット経由で社内ネットワークにアクセスする際のセキュリティ強化を目的としており、従来のVPNに代わる新たなアクセス制御メカニズムを提供します。

従来のVPNは、「インターネットは危険」「社内ネットワークは安全」という旧来の前提に基づいて設計されています。この設計により、一旦社内ネットワークへのアクセスが成功すると、その後は様々な情報リソースへのアクセスが容易になります。これが、VPNがランサムウェア攻撃の主要な起点となっている理由の一つです。

IAP(Identity-Aware Proxy)とは?

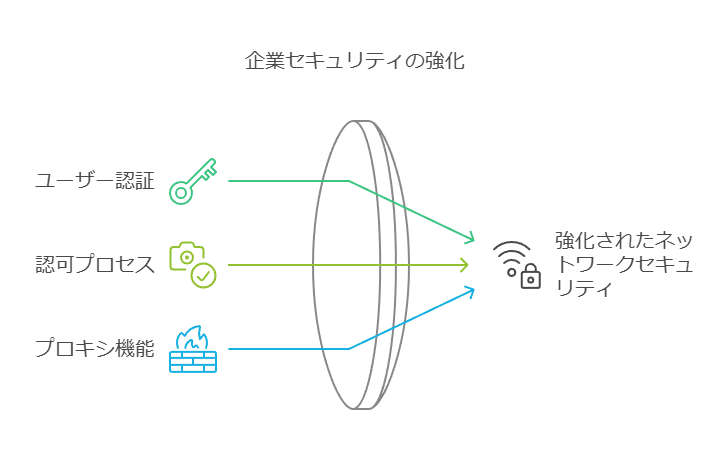

IAP(Identity-Aware Proxy、アイデンティティ認識型プロキシ)は、ZTNAの一種であり、ユーザーがアプリケーションにアクセスする際に、IDaaSやAzure ADなどの認証基盤と連携して、逐一認可を実施するプロキシです。このプロセスにより、アクセスごとにユーザーの認証と権限確認が行われ、企業ネットワーク全体のセキュリティを強化することができます。

このようなゼロトラストのアプローチは、クラウドサービスやリモートワークが主流となる中で、企業が直面するセキュリティリスクに対応するための最適な手段となり得ます。企業はZTNAやIAPの導入を通じて、より高度なセキュリティ環境を構築し、運用負荷を軽減しつつ、セキュリティリスクを最小化することが可能です。

ゼロトラストとは何か?

クラウドサービスの普及とテレワークの浸透に伴い、「インターネットは危険」「社内ネットワークは安全」という従来のセキュリティ観念は、もはや適用できなくなっています。これにより、ファイアウォールやVPNを中心とした従来の「境界型防御」では、企業のセキュリティを十分に確保することが難しくなってきました。そこで、現在注目されているのが「ゼロトラスト」のアプローチです。しかし、その導入には専門的な知識と計画が求められ、単純なプロセスではありません。

ゼロトラストの基礎をわかりやすく解説

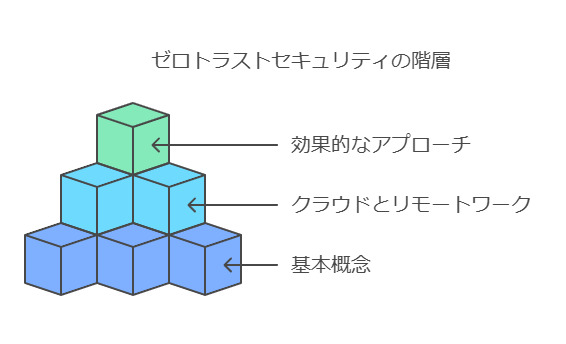

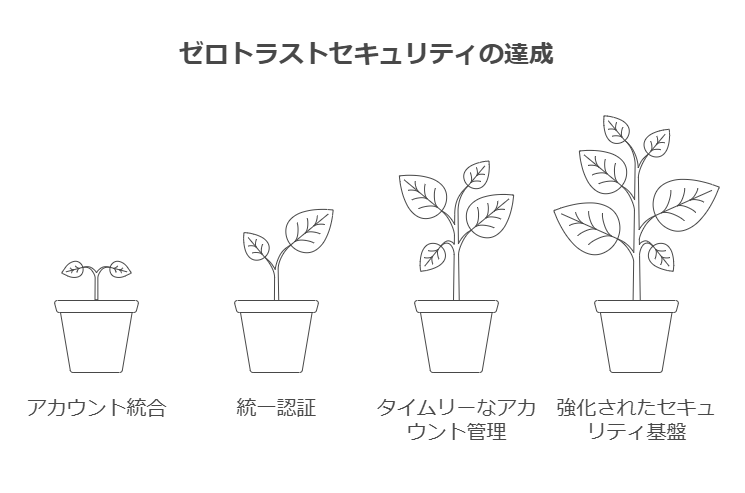

まずゼロトラストの基本概念を初心者向けにわかりやすく解説します。ゼロトラストの第一歩として、認証統合(シングルサインオン:SSO)とアカウント管理(ID管理)が重要な役割を果たします。このプロセスを通じて、組織内のアクセス管理を効率的に一元化し、セキュリティの基盤を強化することが可能となります。

ゼロトラスト導入の第一歩:認証統合とアカウント管理

ゼロトラスト導入の第一段階は、全てのSaaSおよびオンプレミスのシステムにおけるアカウントの統合管理と認証の一元化(シングルサインオン)です。具体的には、新入社員のアカウント作成、人事異動による権限の変更、退職者のアカウント削除などをタイムリーに行う必要があります。さらに、適切なライセンスを付与し、これらの管理されたアカウント(ID)に基づいて認証を実施します。このアプローチはオンプレミスのシステムにも同様に適用されます。

Azure ADを活用したゼロトラストの簡単な導入方法

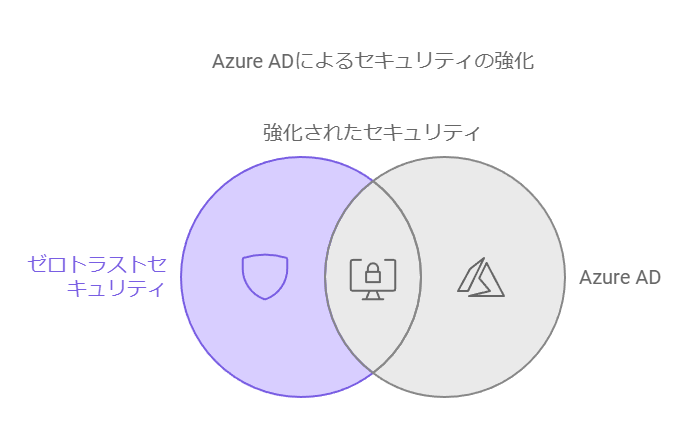

テレワークの普及に伴うクラウドサービスの利用拡大や、内部不正の増加により、ゼロトラストセキュリティの必要性がかつてないほど高まっています。従来の境界型防御のみでは、企業の情報資産を守ることが困難になってきており、全ての通信を信用しないゼロトラストの概念が、業界や企業の規模を問わず、急速に浸透しつつあります。

ゼロトラストは単なる概念に留まらず、その実現には複数のソリューションを適切に組み合わせて導入する必要があります。しかし、多くの企業では、セキュリティの専門知識やノウハウが不足しており、具体的に何から始めたら良いのか分からないという課題を抱えていることが多いでしょう。このセミナーでは、Azure ADを活用した、ゼロトラスト導入の簡単かつ効果的な方法を解説します。

このアプローチにより、企業はセキュリティの強化を図り、次世代の脅威に対抗するための堅固なセキュリティ基盤を構築することができます。

ゼロトラストの「実装パターン」と最適なソリューション選定

ゼロトラストセキュリティの導入には、適切な製品を効果的に組み合わせることが不可欠です。本稿では、ゼロトラストの「実装パターン」をわかりやすく解説し、企業の具体的な状況に応じた最適なソリューション選定のポイントを示します。

境界型防御の限界と「ゼロトラスト」への移行の必要性

リモートワークの普及やクラウドサービスの活用が進む中、従来のネットワーク環境は大きく変化しました。この変化に伴い、ファイアウォールやVPNといった「境界型防御」に依存したセキュリティ対策では、新たなセキュリティリスクに対応しきれない現実が浮き彫りになっています。その結果、ゼロトラストモデルへの関心が高まり、企業は新たなセキュリティ戦略の検討を迫られています。

中堅企業がゼロトラスト移行に躊躇する理由とその解決策

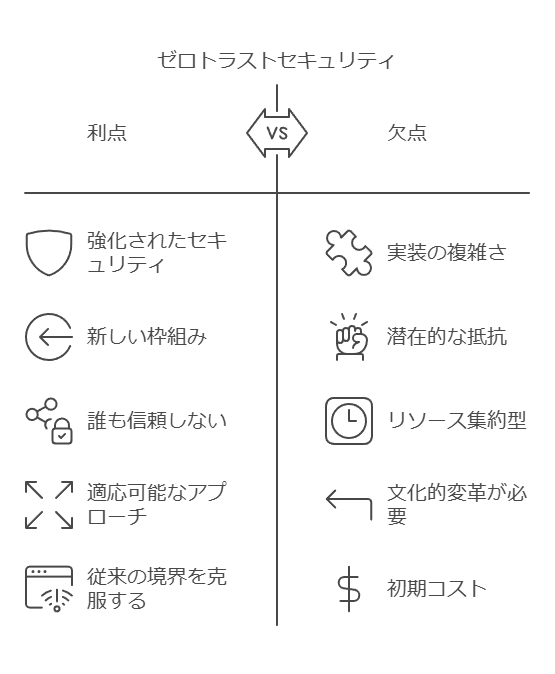

ゼロトラストモデルは、「何も信頼しない」という厳格な前提に基づき、エンドポイントやネットワークのセキュリティを強化することを目的としています。しかし、その実現には複数の高度な製品・ソリューションを組み合わせる必要があり、コストや人的リソースの面でハードルが高いとされています。特に中堅企業にとっては、ゼロトラストの必要性を理解しつつも、その移行に踏み切れない状況が続いています。

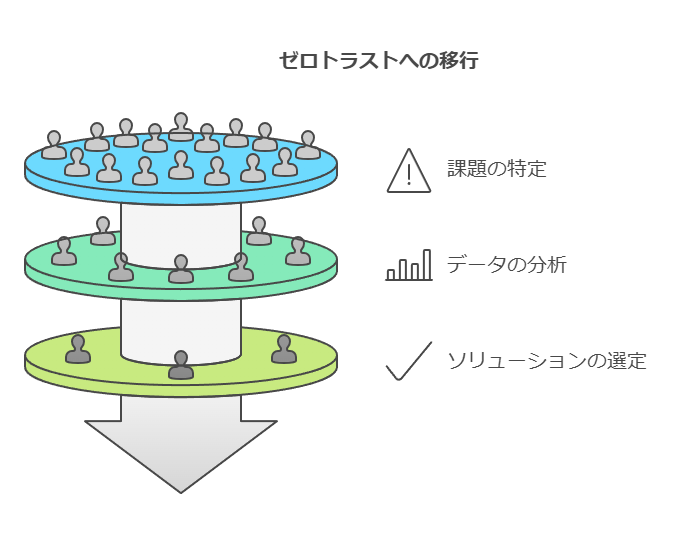

「現状分析/アセスメント」の重要性と導入のステップ

ゼロトラストへの移行を成功させるためには、まず現状のネットワーク環境を正確に把握することが不可欠です。「ゼロトラストに移行したいが、どこから手を付ければいいのか」「どの製品やサービスを選べばよいのか」といった疑問を抱える企業に向け、まず「現状分析/アセスメント」を行い、課題を明確化することが第一歩となります。このプロセスを経ることで、適切なソリューションの選定が可能となり、ゼロトラストの導入をスムーズに進めることができます。

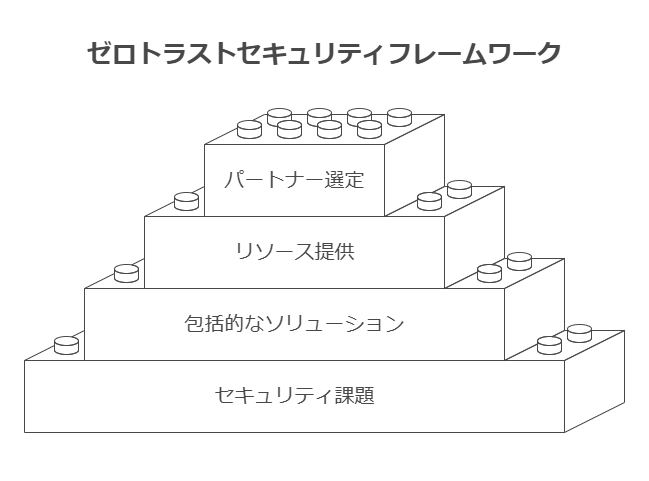

中小・中堅企業向けの包括的なセキュリティ解決策

ゼロトラストの導入に向けた具体的なステップを踏むにあたり、中小・中堅企業が直面するセキュリティ課題を包括的に解決するサービスの導入が鍵となります。これには、ゼロトラストセキュリティの構築・運用に必要なリソースを効率的に提供するパートナーの選定が重要です。事例を通じて、自組織でゼロトラストセキュリティを効果的に導入するための具体的な手法を紹介し、企業のITセキュリティを次のステージへと導きます。

パートナープログラムを通じたゼロトラスト事業への参入

私たちは、パートナー企業が自社ブランドと独自の価格設定でICTサービスを提供できるパートナープログラムを実施しています。このプログラムを活用することで、パートナー企業は在庫リスクや開発コストを回避し、導入後のサポート窓口にリソースを割くことなく、新たなICT事業を展開できます。

特に、昨今のサイバー脅威に対応する「ゼロトラスト」のテーマに焦点を当てたセキュリティ事業への低コスト・低リスクでの参入を支援します。これにより、パートナー企業は自社ブランドで製品を販売し、競争力を高めることが可能です。さらに、パートナープログラムを活用した成功事例を通じて、具体的なビジネス展開のヒントをご提供いたします。

テレワーク時代のクライアント環境におけるセキュリティリスク

テレワークの普及により、多様なデバイスが場所を問わず社内システムにアクセスし、また生産性向上を目的としたクラウドサービスの利用も急増しています。しかし、その一方で、クライアント環境におけるセキュリティリスクが急速に増大しています。このような環境下では、企業ごとに適切なセキュリティ対策を講じることが不可欠です。

クライアント環境のセキュリティ強化に向けた最適解

多様なデバイスやクラウドサービスの利用拡大に伴い、外部からのアクセスが増加する一方で、マルウェア感染や第三者による不正アクセスなど、セキュリティ事故のリスクが高まっています。これらの事故の多くは、クライアント環境の脆弱性に起因しています。

こうした課題に対する効果的な解決策として注目されているのが、「ゼロトラスト」のアプローチです。特に、防御に特化した機能とDaaS(Desktop as a Service)を組み合わせたクライアント環境の構築は、セキュリティ事故を未然に防ぐための最も有効な手段と言えるでしょう。

このような包括的な対策を導入することで、企業は変化する脅威環境に対応しながら、より安全で柔軟な業務環境を実現することが可能です。

ゼロトラストとは?全てを疑うセキュリティの新たなアプローチ

クラウドサービスの普及やリモートワークの浸透に伴い、従来の「境界型」セキュリティモデルはその限界を迎えつつあります。従来のモデルは、企業内のネットワークを安全な領域とし、外部からのアクセスを制限する「境界」を意識したものでしたが、今日のデジタル環境においては、社内外のユーザーやデバイスが複雑に入り組み、境界を越えたリソースアクセスが増加しています。このような状況に対応するため、次世代のセキュリティアプローチとして「ゼロトラスト」が注目されています。

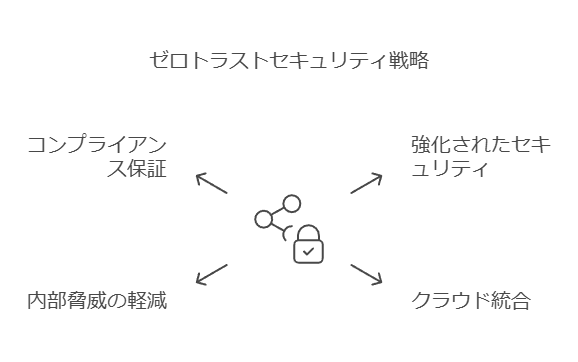

ゼロトラストでネットワークセキュリティを強化する5つの理由

ゼロトラストは、単なる流行語のように見えるかもしれませんが、実際には企業がクラウドとオンプレミスの環境を安全に運用するための根本的な考え方です。ゼロトラストの基本は「何も信頼せず、すべてを検証する」というアプローチです。これにより、従来の境界防御を前提としたセキュリティモデルでは対応しきれない、外部からの攻撃や内部の脅威に対しても強力な保護を提供します。

インターネットの黎明期には、セキュリティ専門家は「要塞」や「境界」といった物理的な防御をイメージした言葉を使用してネットワークを保護していました。当時のインフラはシンプルで、企業は「社内の信頼できるユーザー」と「社外の信頼できないユーザー」に明確に分けて管理できました。しかし、今日の複雑なネットワーク環境では、この区別はもはや有効ではありません。

現代では、従業員だけでなく、ベンダー、サプライヤー、外部パートナーもネットワークリソースにアクセスするため、アクセスするユーザーを一律に信頼することはできません。また、BYOD(私物端末の業務利用)やパブリッククラウドサービスの利用が増加する中で、ネットワーク全体に一貫したセキュリティを維持するためには、個別の認証とアクセス管理が求められます。ゼロトラストモデルを導入することで、企業はこれらの課題に対応し、包括的かつ柔軟なセキュリティ体制を確立できます。

ゼロトラストの説明を強調し、現代のデジタル環境における具体的な課題とその解決策に焦点を当てました。また、データコンサルタントの視点として、ゼロトラストがセキュリティ戦略の一部としてどのように役立つかを明示しています。

データコンサルタントとして、ゼロトラストセキュリティの概念をビジネスやデータ管理の観点からわかりやすく説明し、企業にとっての具体的なメリットを強調しました。

ゼロトラストモデルのセキュリティとは?

ゼロトラストモデルは、従来の境界型セキュリティに依存せず、社内外を問わずすべてのエンドユーザーデバイスやトランザクションを潜在的なリスクとして扱うという前提に基づいたセキュリティ戦略です。このアプローチにより、企業はクラウド利用やリモートワークが増える中で、複雑化するネットワークセキュリティへの対策を強化することが可能になります。

ゼロトラストの本質は「決して信頼しないこと」

ゼロトラストは技術や特定の製品を指すのではなく、ネットワークセキュリティに対する戦略的なフレームワークです。2010年に提唱されたこのモデルでは、ユーザー、デバイス、そしてデータのすべてが厳密な検査と認証をクリアしない限りアクセスを許可しないというアーキテクチャが中心に据えられています。さらに、必要最低限のアクセス権しか付与しない「最小権限の原則」も重要な要素です。

従来の「信頼するが検証する」というアプローチとは異なり、ゼロトラストでは「決して信頼せず、常に検証する」という姿勢を徹底します。この戦略により、企業は攻撃者や内部からの脅威に対してより柔軟かつ強固な防御を構築できます。

ネットワーク全体にマイクロペリメーターを設置する

ゼロトラストモデルの一環として、企業はネットワークを細かく分割する「マイクロペリメーター」を導入し、ネットワークセグメンテーションを強化します。これにより、たとえ一部のセキュリティが突破されたとしても、他の領域への横断的な侵入が防止され、データの漏洩やシステムへのさらなる侵害が抑制されます。このアプローチは、特に「VLANホッピング」などの攻撃手法に対して有効です。

ポリシーとガバナンスの重要性

ゼロトラストの実現には、従業員やパートナーが必要最低限のアクセス権を持つようにするための厳格なポリシーとガバナンスが欠かせません。企業は「誰が、どこから、いつ、どのリソースにアクセスできるのか」を厳密に管理し、アクセス権の細かな制御を実施することが必要です。これにより、内部および外部からの脅威に対して、より強固で適応力のあるセキュリティ環境を提供することが可能になります。

なぜゼロトラストが必要か?

現代のサイバー攻撃は、個人情報や認証情報を悪用し、ますます巧妙かつ破壊的になっています。従来の境界型セキュリティでは、このような高度な攻撃に対抗するには不十分です。ゼロトラストモデルは、クラウドサービスやリモートワークが主流となりつつあるビジネス環境において、企業がより動的で効果的なセキュリティ体制を構築するための必須の戦略です。

ここでは、ゼロトラストモデルが企業にとってなぜ重要なのか、セキュリティだけでなく、ビジネスのデジタルトランスフォーメーションやデータ保護の観点からも解説しています。ポリシーやガバナンスの重要性を強調し、データ管理の専門家としての視点を反映させました。

データコンサルタントとして、ゼロトラストセキュリティの概念をビジネスやデータ管理の観点からわかりやすく説明し、企業にとっての具体的なメリットを強調しました。

ゼロトラストモデルは、従来の境界型セキュリティに依存せず、社内外を問わずすべてのエンドユーザーデバイスやトランザクションを潜在的なリスクとして扱うという前提に基づいたセキュリティ戦略です。このアプローチにより、企業はクラウド利用やリモートワークが増える中で、複雑化するネットワークセキュリティへの対策を強化することが可能になります。

ゼロトラストの本質は「決して信頼しないこと」

ゼロトラストは技術や特定の製品を指すのではなく、ネットワークセキュリティに対する戦略的なフレームワークです。2010年に提唱されたこのモデルでは、ユーザー、デバイス、そしてデータのすべてが厳密な検査と認証をクリアしない限りアクセスを許可しないというアーキテクチャが中心に据えられています。さらに、必要最低限のアクセス権しか付与しない「最小権限の原則」も重要な要素です。

従来の「信頼するが検証する」というアプローチとは異なり、ゼロトラストでは「決して信頼せず、常に検証する」という姿勢を徹底します。この戦略により、企業は攻撃者や内部からの脅威に対してより柔軟かつ強固な防御を構築できます。

ネットワーク全体にマイクロペリメーターを設置する

ゼロトラストモデルの一環として、企業はネットワークを細かく分割する「マイクロペリメーター」を導入し、ネットワークセグメンテーションを強化します。これにより、たとえ一部のセキュリティが突破されたとしても、他の領域への横断的な侵入が防止され、データの漏洩やシステムへのさらなる侵害が抑制されます。このアプローチは、特に「VLANホッピング」などの攻撃手法に対して有効です。

ポリシーとガバナンスの重要性

ゼロトラストの実現には、従業員やパートナーが必要最低限のアクセス権を持つようにするための厳格なポリシーとガバナンスが欠かせません。企業は「誰が、どこから、いつ、どのリソースにアクセスできるのか」を厳密に管理し、アクセス権の細かな制御を実施することが必要です。これにより、内部および外部からの脅威に対して、より強固で適応力のあるセキュリティ環境を提供することが可能になります。

なぜゼロトラストが必要か?

現代のサイバー攻撃は、個人情報や認証情報を悪用し、ますます巧妙かつ破壊的になっています。従来の境界型セキュリティでは、このような高度な攻撃に対抗するには不十分です。ゼロトラストモデルは、クラウドサービスやリモートワークが主流となりつつあるビジネス環境において、企業がより動的で効果的なセキュリティ体制を構築するための必須の戦略です。

ここでは、ゼロトラストモデルが企業にとってなぜ重要なのか、セキュリティだけでなく、ビジネスのデジタルトランスフォーメーションやデータ保護の観点からも解説しています。ポリシーやガバナンスの重要性を強調し、データ管理の専門家としての視点を反映させました。

効果的なゼロトラストインフラストラクチャの実装においては、データコンサルタントの視点からは、データの完全性と可視性、そしてインフラの各層での自動化されたセキュリティ管理が重要な要素となります。

効果的なゼロトラストインフラストラクチャのパターン実装

ゼロトラストインフラストラクチャの実現には、HPEによる高度なセキュリティ基盤のプロビジョニングが、競争優位性をもたらす重要な差別化要因となります。特殊なツールを組み込めば、サーバー起動時に即座に脅威が存在しないか確認する高度なプロセスを提供できます。ある特殊なツールでは、シリコンの改変不可能なフィンガープリントを検査し、すべてのファームウェアコードが正当で改ざんされていないことを確認します。こうした機能により、システムは起動時だけでなく、インフラストラクチャのライフサイクル全体を通して継続的に自己監視を行い、セキュリティを維持します。

エッジからクラウドまでの統合運用では、セキュアでスケーラブルなクラウドネイティブおよびクラウドベースの管理が不可欠です。シンプルなシステムの状態確認から、全サーバーの自動ファームウェア管理まで、セキュリティの自動化を強力にサポートしています。データコンサルタントの視点からは、これにより、データアクセスの効率性が向上し、システム運用全体の信頼性が向上します。

また、ある会社が提供するツールでは完全性検証機能をテクノロジースタックの各層に組み込むことで、シリコンからクラウドまでのあらゆる攻撃やセキュリティ侵害から組織を保護しています。この機能により、データとプラットフォーム全体での安全性が強化され、リスクの早期検出と迅速な対応が可能となります。

さらに、ゼロトラストの原則をサービスデリバリに統合し、継続的かつリアルタイムのID検証をすべてのアクティビティにおいて実行できます。これは、ゼロトラスト戦略におけるデータセキュリティの根幹を成すものであり、アクセス権限とユーザー権限の管理を自動化することで、人的エラーや権限の誤用を防ぎます。このID重視のアプローチが、権限ベースのセキュリティ戦略の基本となり、データセキュリティの強化に寄与しています。

ここでは、データコンサルタントの視点でゼロトラストの設計におけるインフラ全体の保護とデータ管理の重要性を強調し、特に自動化と継続的なセキュリティ強化に焦点を当てています。

ユーザー、デバイス、システム、アプリケーション、そしてデータのセキュリティ設計を統合し、継続的に監視することで、組織全体のセキュリティ体制を強化し、サイバー攻撃の被害を未然に防ぐことが可能です。HPEは、「どんなときも、何も信用せず、すべてを確認する」というゼロトラストのアプローチを採用し、エッジからクラウドまでのハイブリッドクラウド環境におけるセキュリティ強化をサポートしています。組織全体でデータ主導のゼロトラスト戦略を取り入れることで、データファーストのモダナイゼーションに不可欠な要素として、サイバーセキュリティが組織文化に浸透します。

このアプローチは、24時間365日のデータ保護、データが収集・処理される分散環境における包括的な可視化、そしてデータアクセスに対するきめ細かいポリシー制御を特徴としています。

サイバー犯罪のグローバルな脅威

現在、デジタル情報の窃盗がグローバルな脅威となり、サイバーセキュリティの重要性がかつてないほど高まっています。政府機関、公共部門、民間企業のいずれも、ランサムウェア、フィッシング、データ漏洩、ハッキング、内部脅威といったサイバー脅威にさらされており、その影響は広がっています。

今日では、どの業界においても「サイバー犯罪の標的になるかどうか」ではなく、「いつ、どの程度の被害を受けるか」が大きな問題です。このような脅威に対処するため、多くの組織は、ユーザー、デバイス、システム、アプリケーション、データに対して「認証されるまで信頼しない」というゼロトラスト戦略に注目しています。また、ゼロトラスト環境の需要は、モバイルワーカーに対してよりセキュアかつ柔軟なハイブリッド接続を提供する必要性からも高まっています。

データコンサルタントの視点: セキュリティの統合と継続的監視が組織のサイバー防衛にどう寄与するかを強調し、データ主導のセキュリティ文化の重要性を示しました。

技術と文化の両面を強調: ゼロトラストの技術的側面と、サイバーセキュリティを組織文化に組み込むことでデータファーストなアプローチを進めるべき点を追加。

脅威の現実: サイバー犯罪の現実的な脅威を強調し、すべての業界がその対象であることを明示しました。ゼロトラスト戦略の導入背景にモバイルワーカーやハイブリッド環境のニーズを盛り込み、現代のセキュリティ課題に対応する必要性を明確にしました。

ゼロトラストフレームワークの実現に向けた効果的なアプローチについて、データコンサルタントの視点からは、データ主導の戦略とリアルタイムの分析を基盤としたアプローチが鍵となります。

効果的なゼロトラストフレームワークの実現

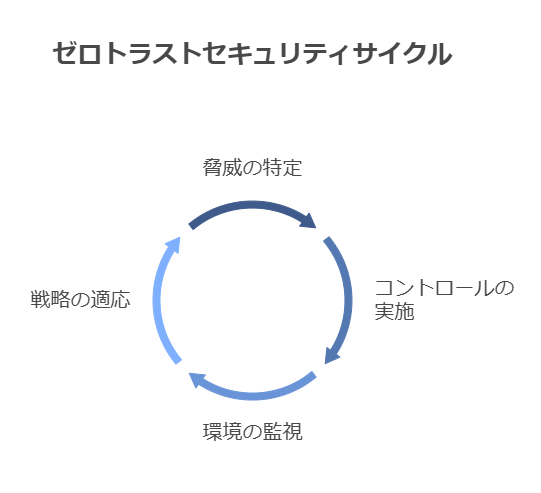

ゼロトラストフレームワークの設計は高度なデータ管理とセキュリティの統合が必要であり、組織のデジタル環境全体にわたるデータフローを的確に把握し、リスクに基づいた最適なポリシーを定義することが求められます。また、各組織が抱えるセキュリティ目標や業務要件に応じて、ゼロトラストのアプローチは柔軟かつカスタマイズ可能である必要があります。

ゼロトラスト戦略では、個別の組織に合わせたセキュリティガバナンスとオーケストレーション機能を中心に据え、ID管理やデータ完全性の検証を自動化する仕組みを備えています。これにより、コントロールプレーンと各種セキュリティ機能が一体となり、ネットワーク、インフラストラクチャ、ワークロード全体にわたるゼロトラストのアプローチが実現されます。

ゼロトラストにおけるネットワーキングの課題

ゼロトラストを効率的に導入するためには、データアクセスやネットワーク制御における可視性を高め、エンドツーエンドでリアルタイムの監視とインサイト提供が必要です。以下のネットワーク課題に対処し、エッジからクラウドまでの包括的なゼロトラストセキュリティを実装することで、ITの境界が曖昧になる環境でもセキュリティを維持しつつ、スムーズなユーザーエクスペリエンスを確保できます。

アクセス前のID確認: リアルタイムの認証機能により、データやアプリケーションへのアクセスが許可される前に、IDが確実に検証されます。

デバイス検出とプロファイリングの強化: データ主導のアプローチを活用し、ネットワークの死角を排除し、デバイスの完全な可視性を確保します。

最小権限アクセスの確立: ポリシーに基づき、ユーザーやデバイスに必要最低限の権限のみを付与し、リスクを最小化します。

継続的な監視とアナリティクス: セキュリティエコシステム全体を常時監視し、異常検知や潜在的な攻撃の兆候をリアルタイムで特定します。

インシデント時のアクセス制御: 攻撃の兆候が確認された場合、迅速にアクセス権限を制限し、ネットワークを守ります。

ここでは、ゼロトラストの設計と実装における現実的な課題に対するデータコンサルタントの視点を強調して、特にネットワーク管理におけるリアルタイム分析とリスクベースの自動化が、セキュリティ体制を効果的に強化することを示しています。