目次

XDRを活用した攻撃分析:イニシャルアクセスブローカーの関与を示唆する事例

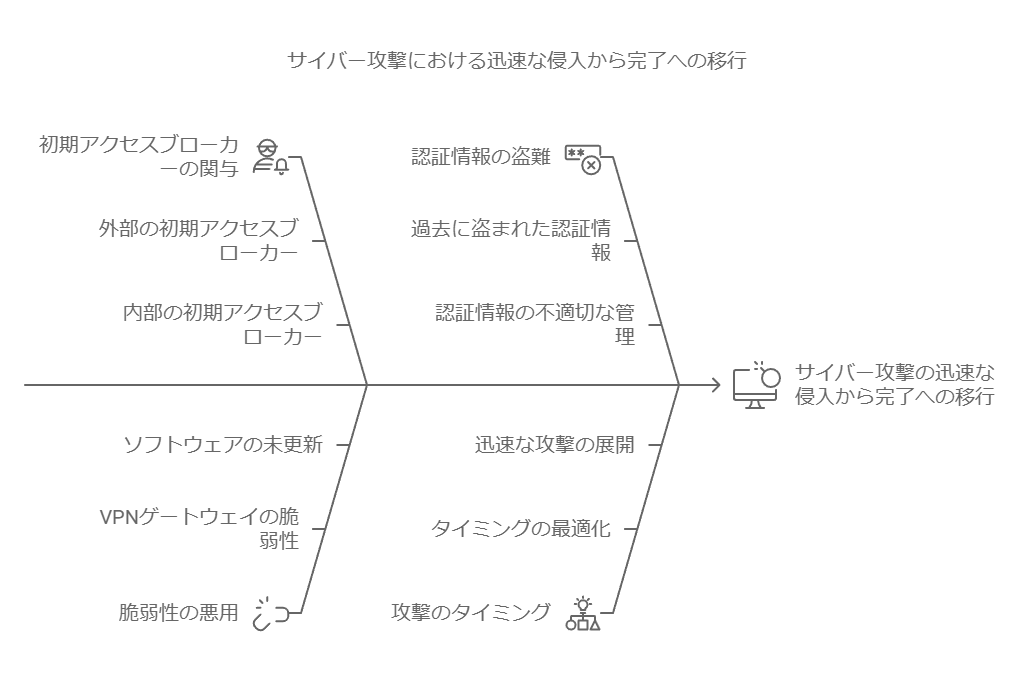

近年のサイバー攻撃において、初期侵入から攻撃完了までの時間が短縮される傾向が見られます。ここでは、XDR(拡張検知・対応)を通じて明らかになった、イニシャルアクセスブローカーが関与していると推測される事例を2つ紹介します。

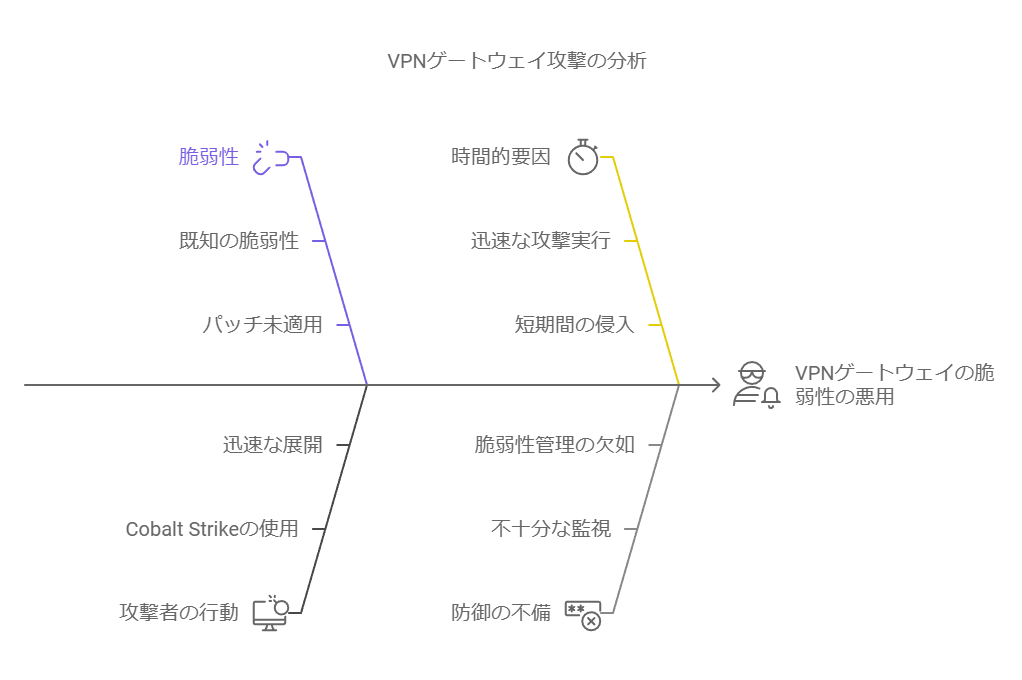

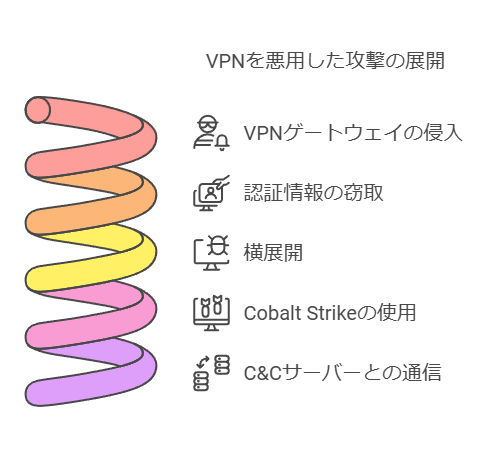

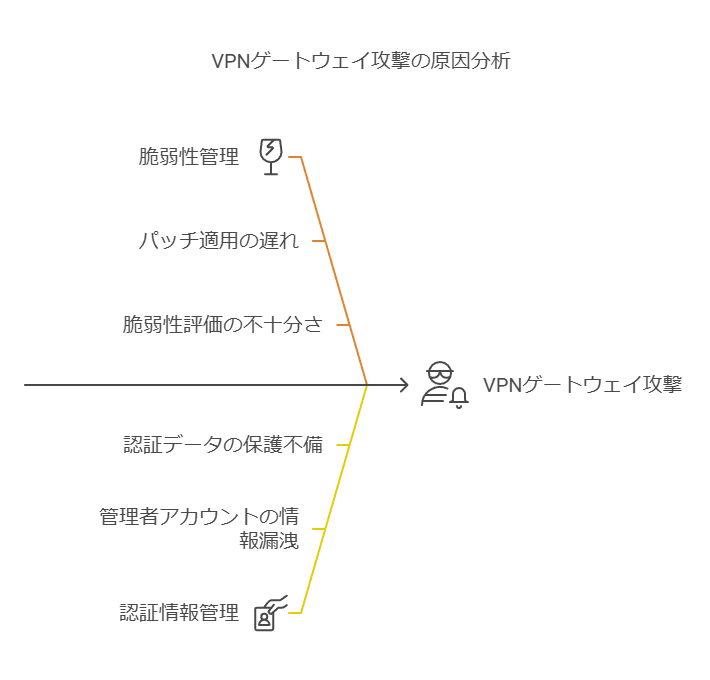

事例1:VPNゲートウェイ脆弱性を悪用した攻撃

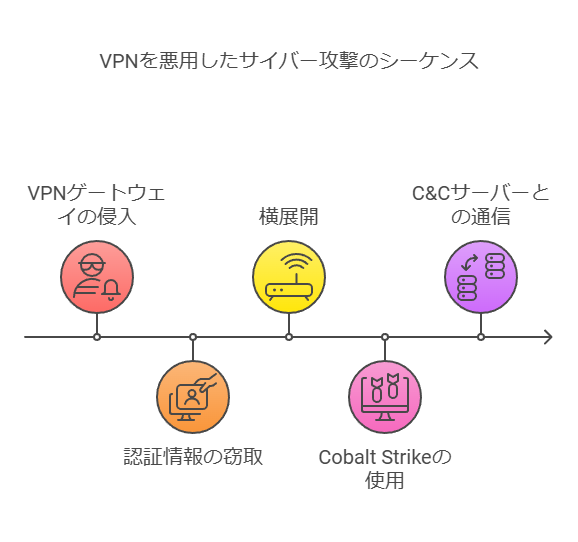

攻撃者がVPNゲートウェイの既知の脆弱性を悪用し、わずか6時間以内にCobalt Strikeを実行した事例です。

攻撃の特徴と要因:

迅速な攻撃展開:

VPNゲートウェイ侵入後、数時間で認証情報を窃取。

横展開を通じて、他端末でCobalt Strikeを使用しC&Cサーバとの通信を確立。

脆弱性の未修正:

この脆弱性は数カ月前に公開され、修正パッチも提供されていたにもかかわらず、適用が怠られていた。

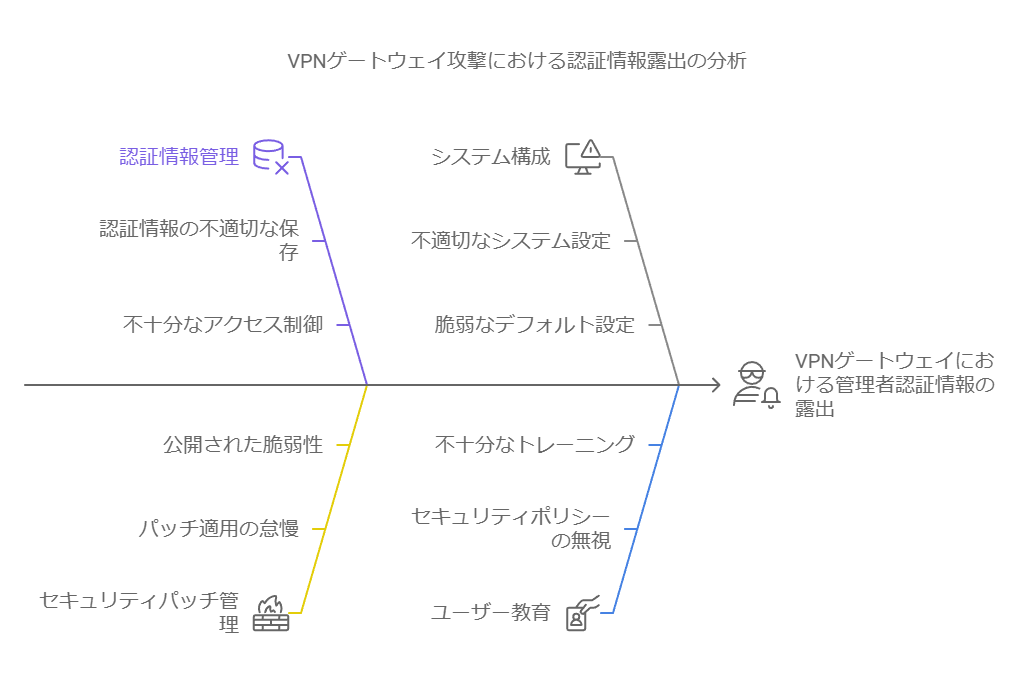

管理者認証情報の露出:

VPNゲートウェイOS内に管理者アカウントの認証情報が保存されていたことが、横展開を容易にする要因となった。

教訓:

脆弱性管理の徹底:修正パッチ適用の遅れが攻撃の引き金となる。

認証情報管理の強化:管理者アカウントの情報保護が重要。

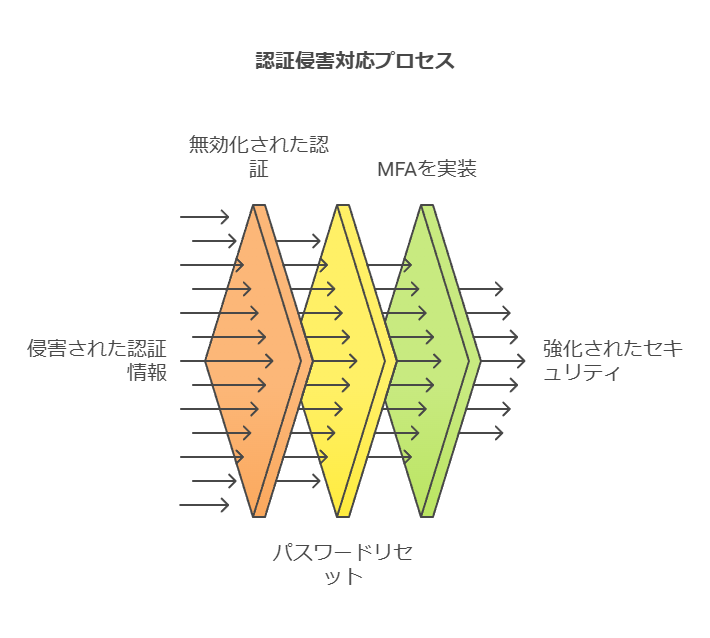

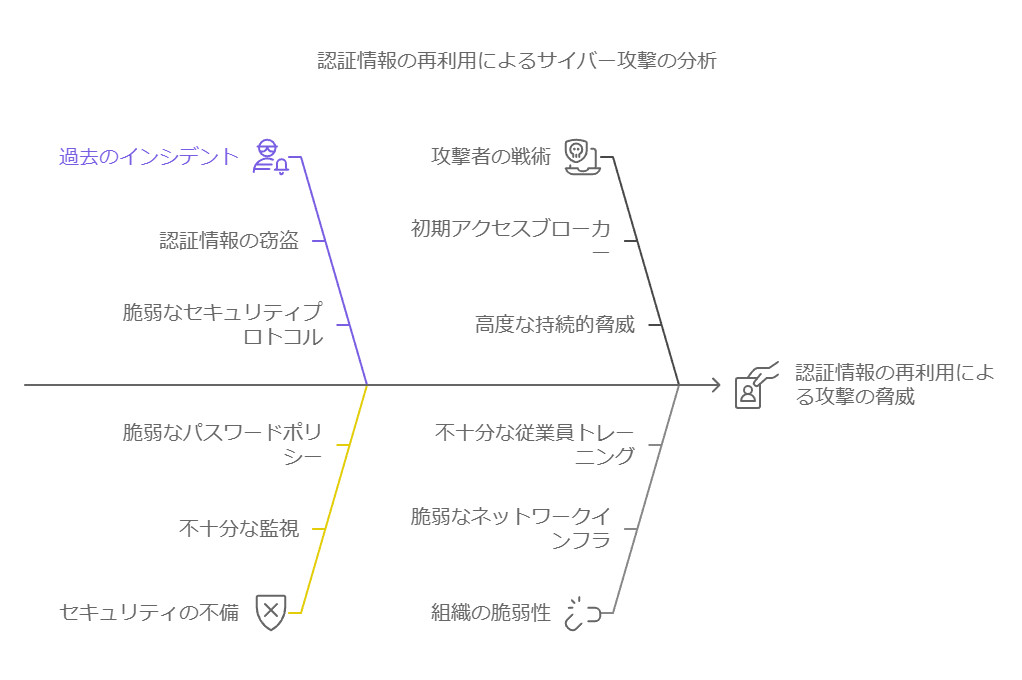

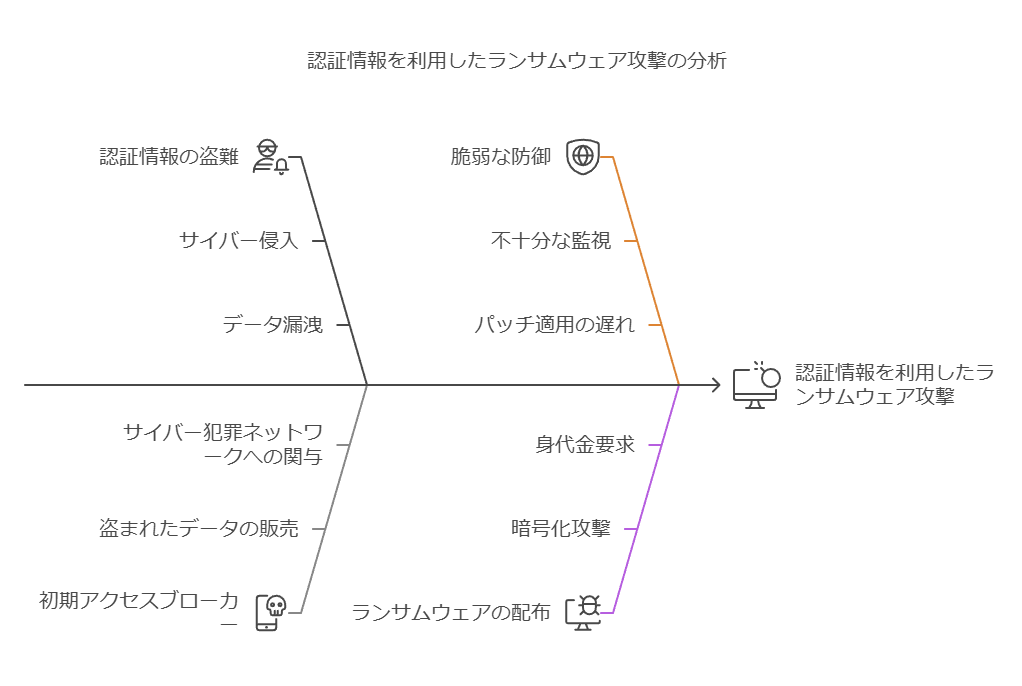

事例2:過去に窃取された認証情報を利用した攻撃

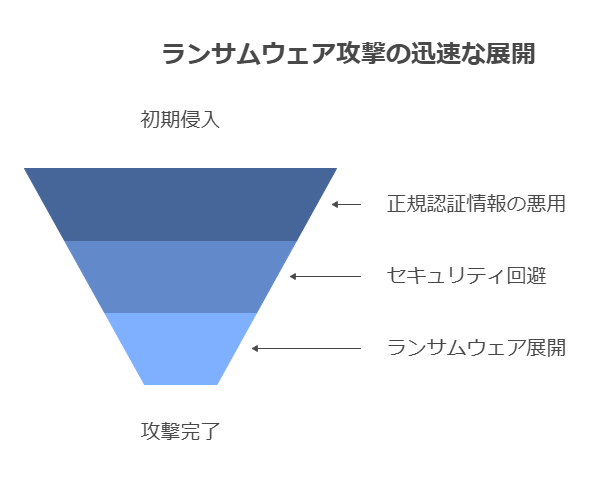

別のケースでは、イニシャルアクセスブローカーが以前に窃取した正規の認証情報を用いて侵入が行われ、最終的にランサムウェア攻撃が実行されました。

攻撃の特徴:

過去のインシデントから派生:

攻撃対象企業では、過去に認証情報窃取が疑われるインシデントが発生していた。

その際盗まれた認証情報が今回再利用されたと考えられる。

迅速な攻撃完了:

初期侵入からランサムウェア展開まで、約6時間で実行。

正規認証情報を悪用しているため、セキュリティシステムを回避しやすい。

教訓:

インシデント後の対応の重要性:窃取された認証情報の無効化やパスワードリセットの徹底が必要。

多要素認証(MFA)の導入:正規情報の悪用リスクを軽減。

データコンサルタントの提言

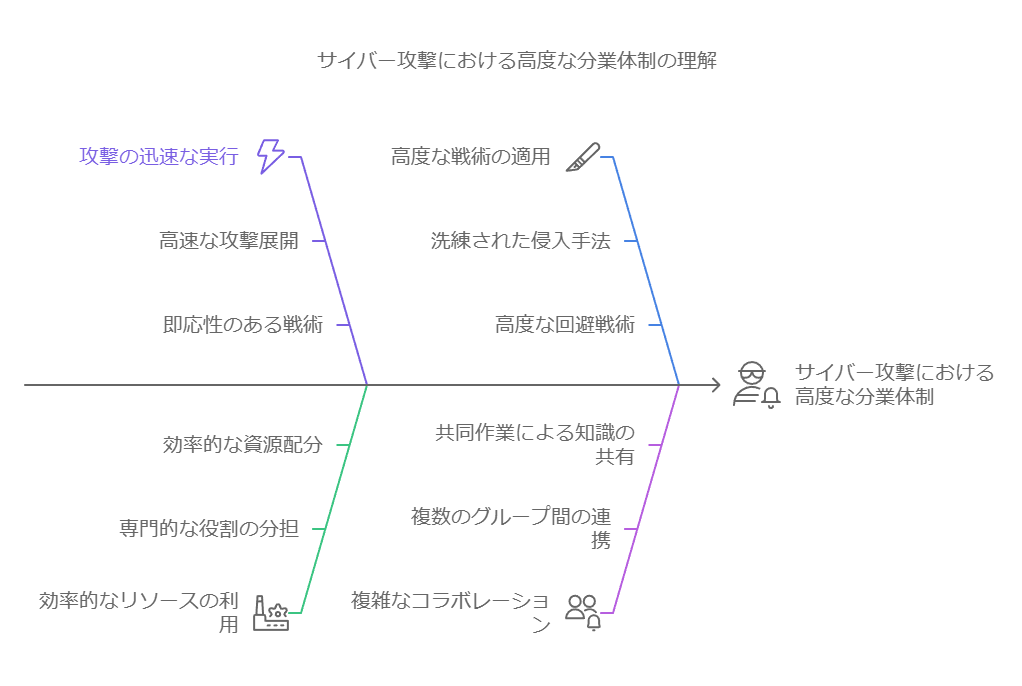

これらの事例は、攻撃者が迅速かつ効率的に攻撃を実行するための高度な分業体制を持っていることを示しています。以下の対策を提案します:

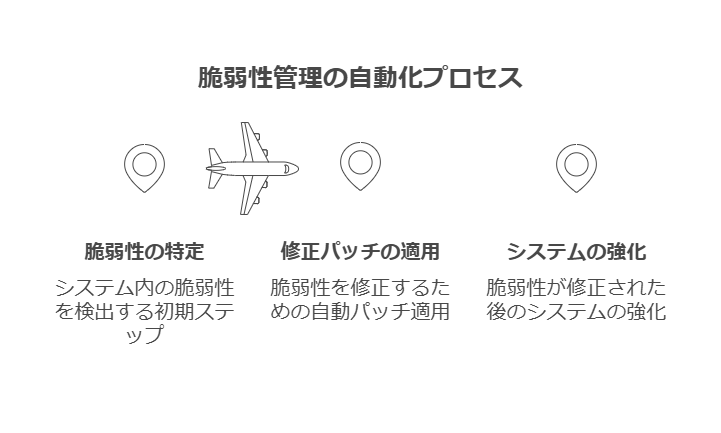

脆弱性管理の自動化:

修正パッチの適用を自動化し、パッチ適用漏れを防ぐ仕組みを構築。

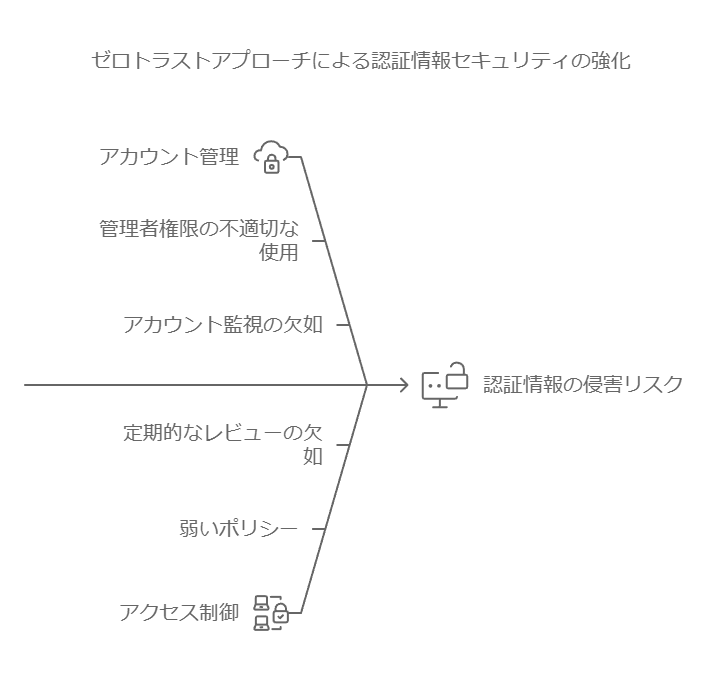

認証情報のゼロトラスト化:

管理者アカウントの厳格な管理と、アクセス制御ポリシーの強化。

窃取された認証情報が利用されにくい環境を整備(例:動的認証情報や一時的アクセス許可の導入)。

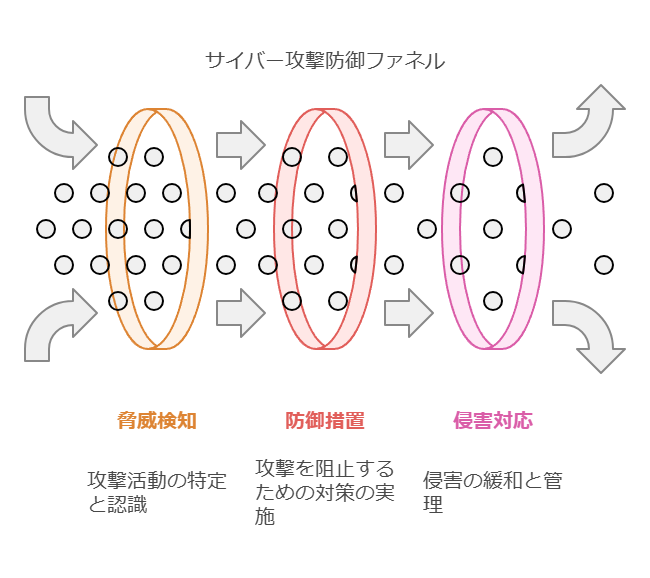

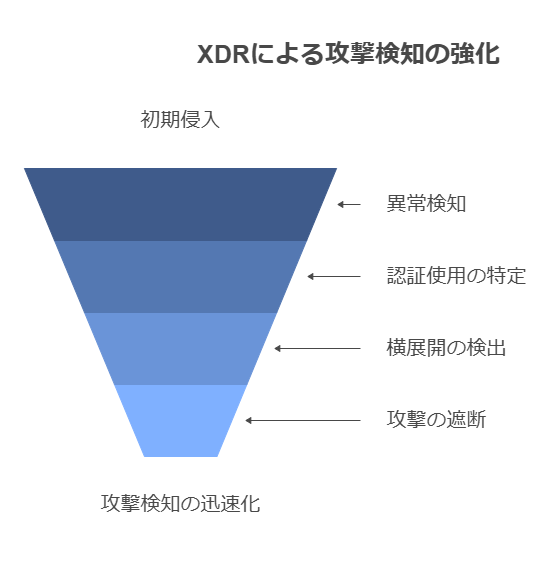

攻撃検知の迅速化:

XDRを活用し、初期侵入後の異常な認証情報の使用や横展開をリアルタイムで検知・遮断。

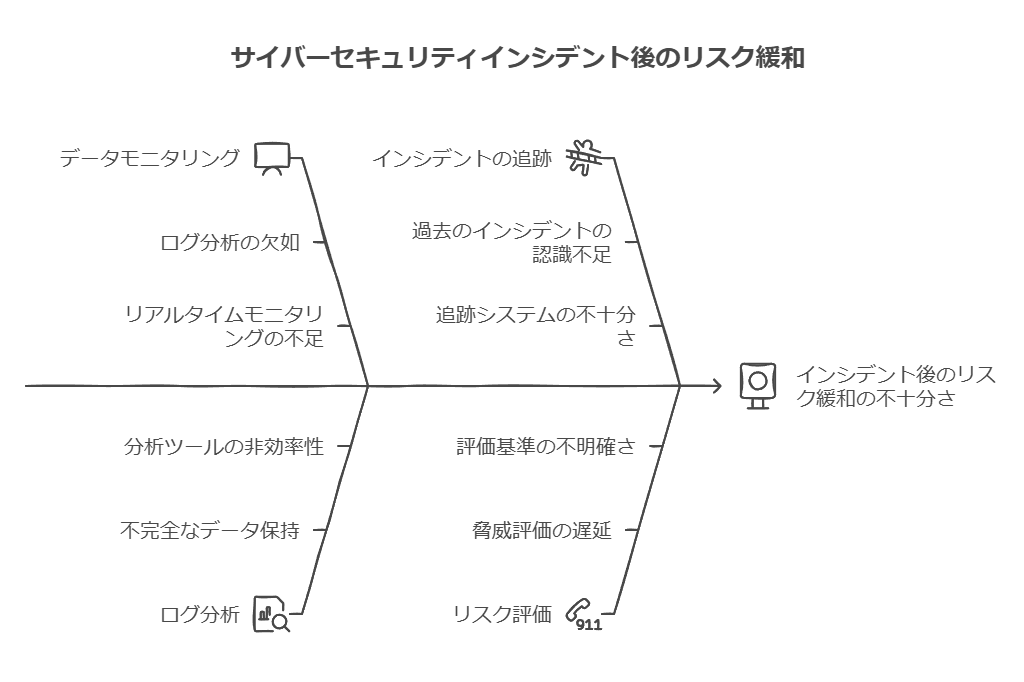

インシデント後のリスク緩和策:

過去のインシデントに関連するデータやログを継続的にモニタリング。

認証情報漏洩に備えた定期的なクレデンシャル監査を実施。

これらの施策により、攻撃者の迅速な攻撃展開に対応し、被害の拡大を未然に防ぐことが可能です。

XDRを活用した脆弱性管理とインシデント対応の強化

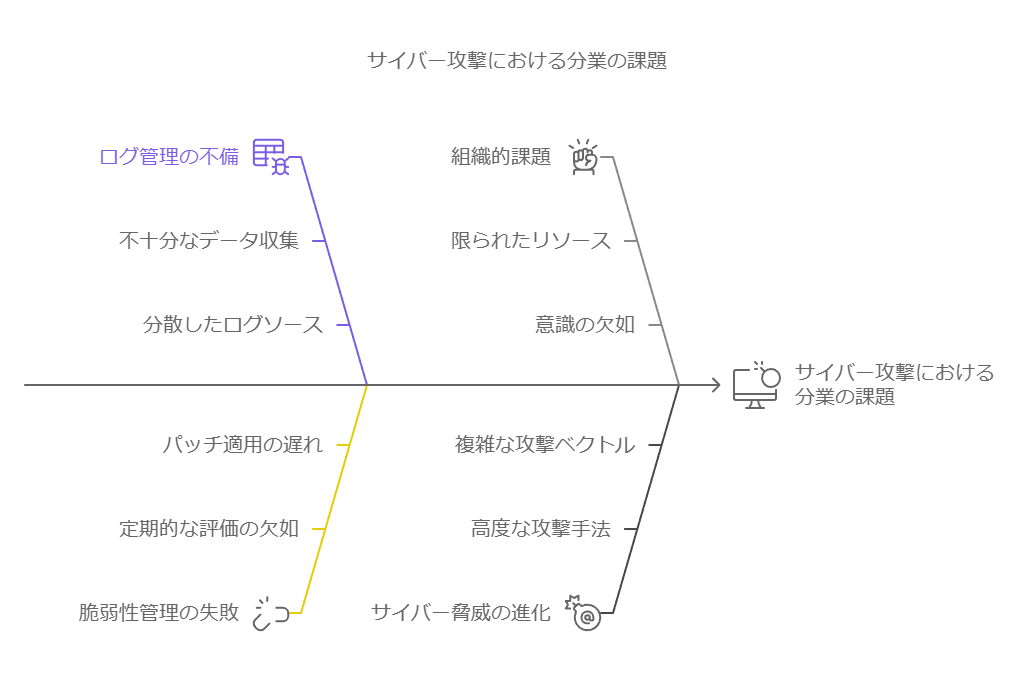

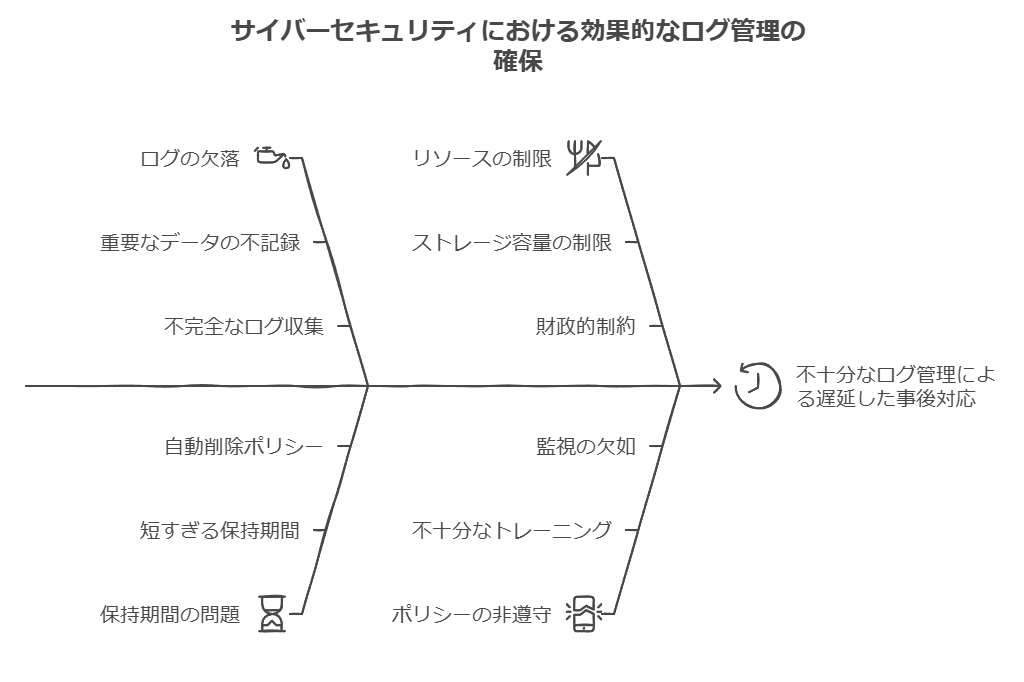

近年観測されているサイバー攻撃の多くは、イニシャルアクセスブローカーと攻撃実行者の分業体制によって実施されています。そのため、適切なログ管理と脆弱性対応が求められます。しかし、以下の課題が依然として多くの組織で見受けられます。

現状の課題

ログ管理の不備:

必要なログが欠落、または保持期間が不十分で、事後対応が遅延。

ディスク容量の不足により、重要なログが上書きされるケース。

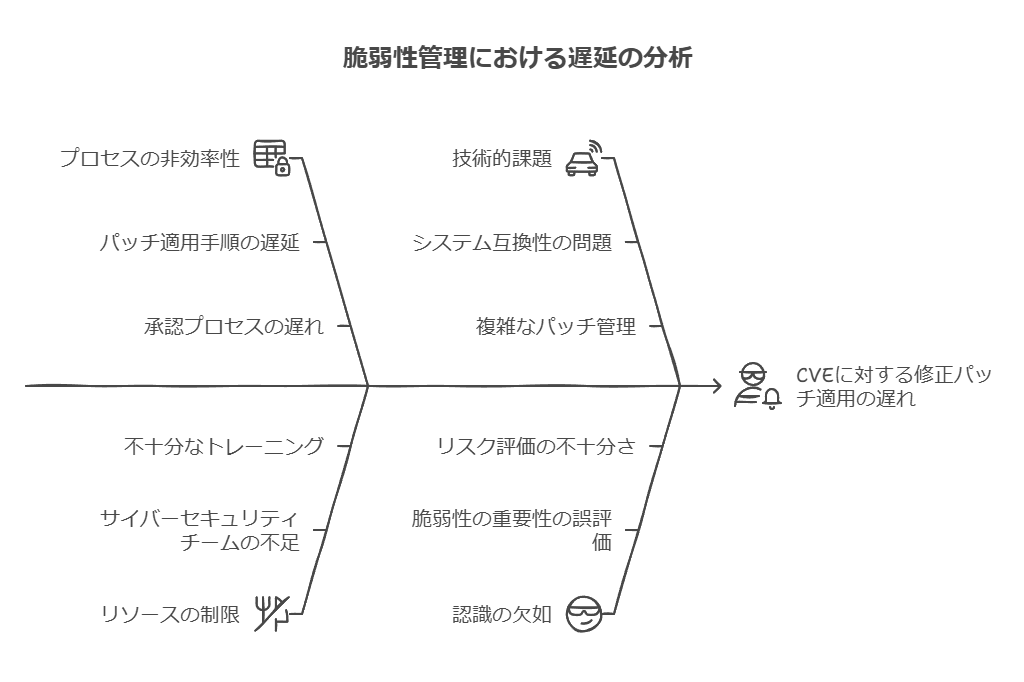

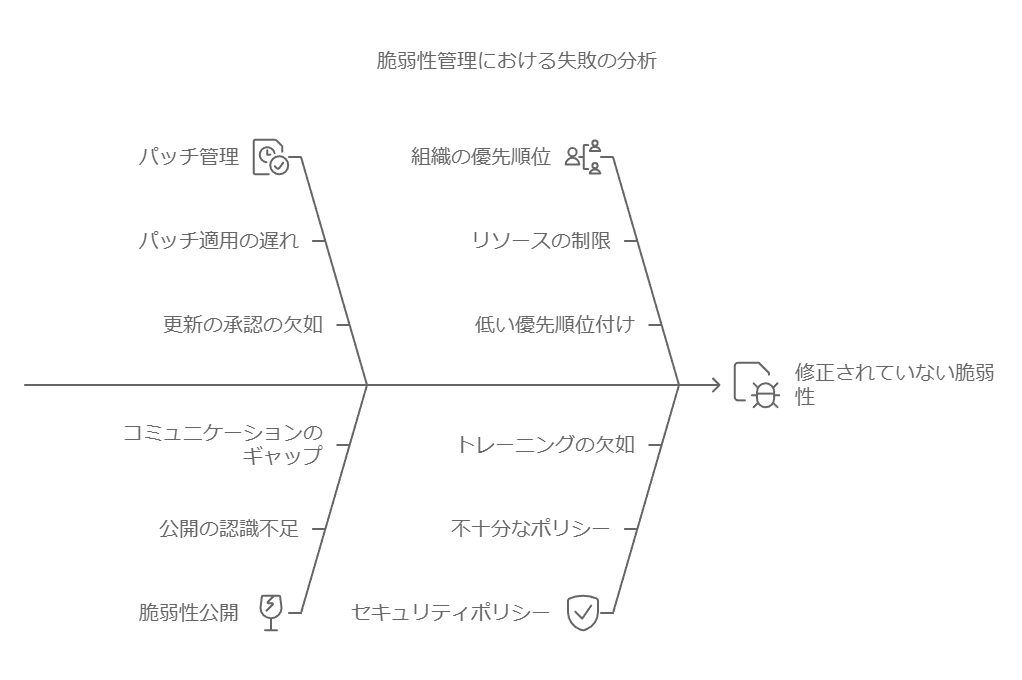

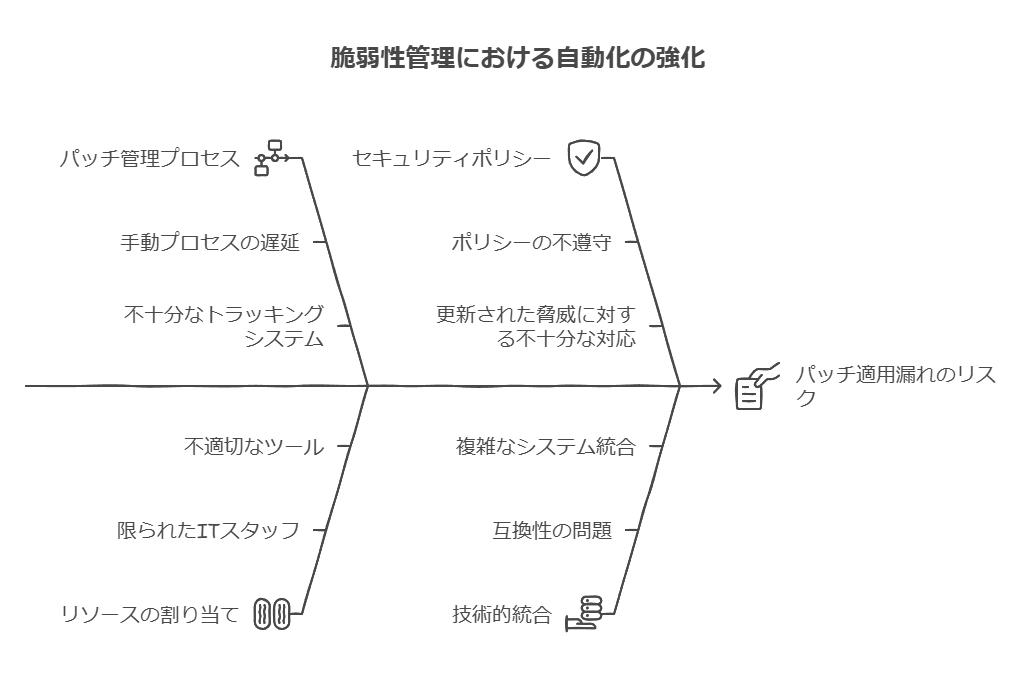

脆弱性管理の不足:

公開済みのCVEに対する修正パッチ適用の遅れ。

認証情報窃取後、リセットやアクセス制御の強化が実施されないまま放置される。

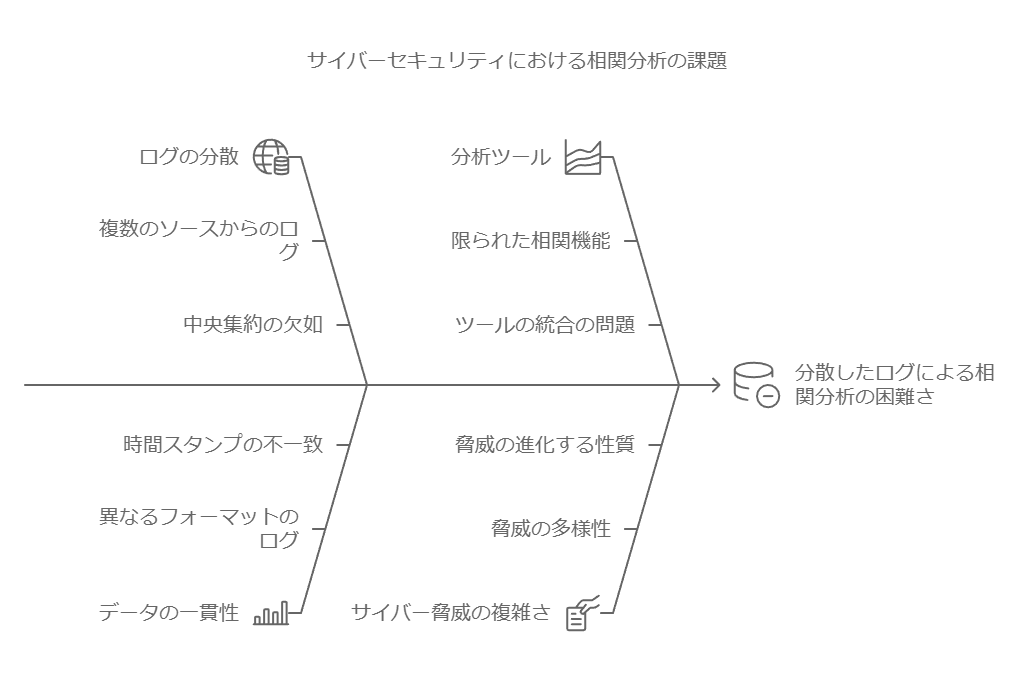

相関分析の困難さ:

初期侵入からポストエクスプロイト(後続攻撃)までのログが分散しており、一貫した相関分析が難しい。

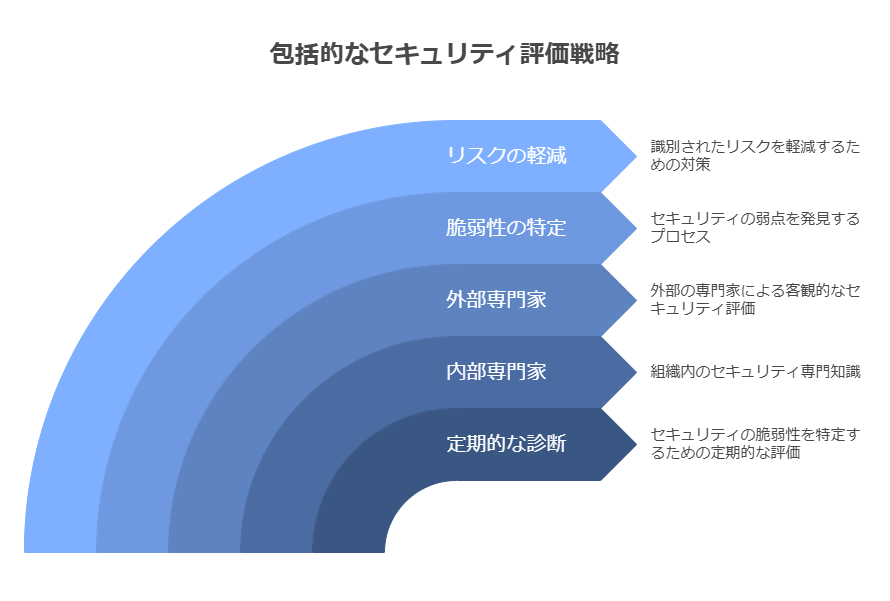

改善に向けた提言

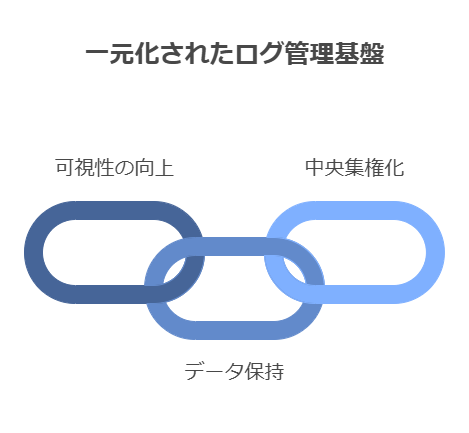

1. ログ管理の強化(Visibility & Retention)

一元化されたログ管理基盤の構築:

各システムからのログを統合し、容易に参照可能なダッシュボードを導入する。

ログの保持ポリシーを明確化し、適切なストレージを確保。

リアルタイムモニタリングとアラート設定:

異常検知に基づく迅速なアクションを可能にするため、重要なイベントのリアルタイムモニタリングを実施。

2. 脆弱性管理の自動化(Patch Management)

修正パッチの自動適用:

公開された脆弱性(CVE)情報に基づき、自動パッチ適用を可能にするシステムを導入。

特にクリティカルな脆弱性については、適用期限を明確に設定し管理。

認証情報の管理強化:

認証情報漏洩後の迅速なリセット手順を策定。

多要素認証(MFA)の全社的な導入を推進。

3. インシデント後対応プロセスの整備(Post-Incident Workflow)

事後対応フレームワークの確立:

インシデント後、修正した対策の効果をテストするプロセスを標準化。

課題や対応漏れを洗い出す仕組みを導入。

継続的な教育とプロセス改善:

インシデントレスポンス担当者向けの訓練やシミュレーションを定期的に実施。

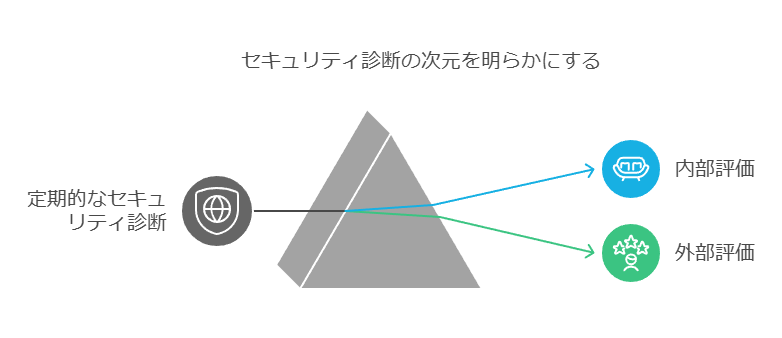

4. 定期的なセキュリティ診断(Proactive Security Assessment)

侵害調査の実施:

定期的に内部および外部の専門機関による侵害調査を実施し、現状のセキュリティ態勢を評価。

ペネトレーションテストの導入:

攻撃シナリオを模擬したペネトレーションテストを実施し、潜在的な弱点を発見・修正。

行動指針(Takeaways)

ログ管理は「記録する」だけでなく、「即座に活用できる」状態を目指す。

脆弱性管理は、公開情報の反映と修正アクションの迅速化が重要。

インシデント対応後の検証をルーチン化し、再発防止を徹底する。

定期的な診断とテストにより、潜在的なリスクを予防的に洗い出す。

これらの施策により、初期侵入からポストエクスプロイトに至る一連の攻撃に対して、効果的な防御・検知・対応が可能になります。

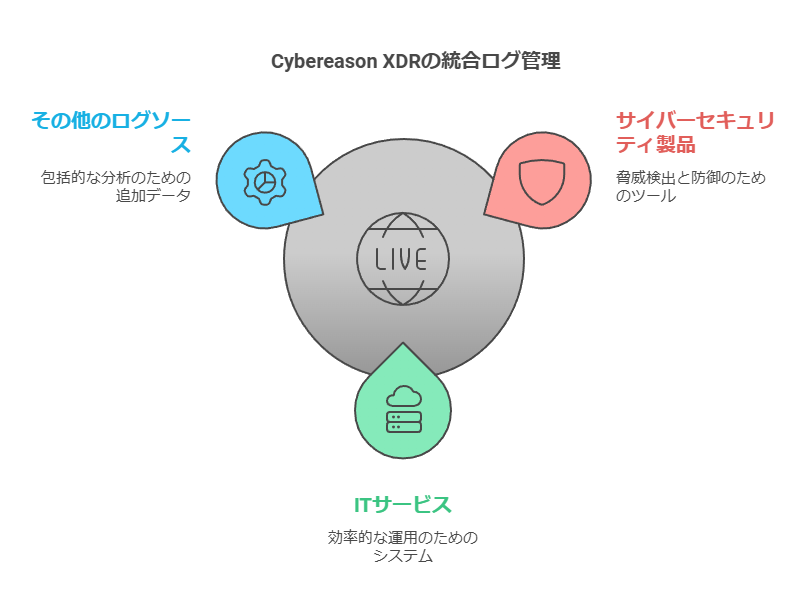

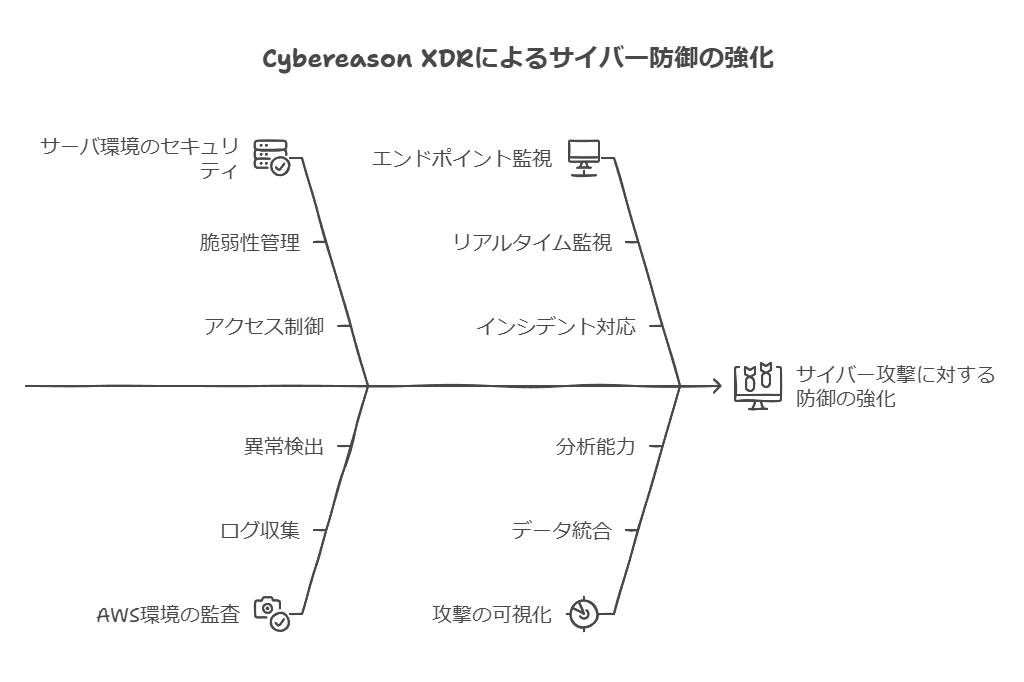

Cybereason XDRによる監視体制の強化と今後の展望

オープンハウスグループでは、サーバ環境や基幹システムのセキュリティ強化を目的に、Cybereason XDRを導入しました。この導入により、従来のエンドポイント監視に加え、AWS(Amazon Web Services)環境の監査ログも収集可能となり、サイバー攻撃全体の可視化と防御力が大幅に向上しています。

導入の成果

多様な製品・サービスとの連携

Cybereason XDRは、さまざまなログソースと連携し、ログを一元管理可能。

初期段階では、AWS環境の監査ログを収集し、基幹システムの重要サーバを監視。

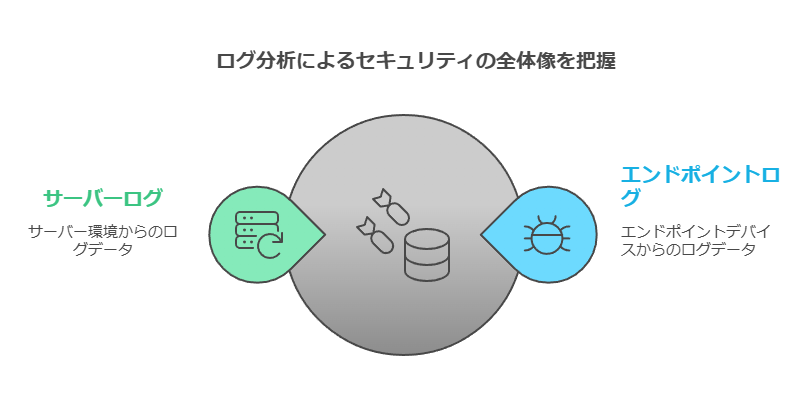

ログの相関分析による全体像の把握

エンドポイントとサーバ環境のログを突き合わせることで、攻撃の全体像を高精度で把握可能。

ログの統合管理により、迅速なインシデント検知と対応を実現。

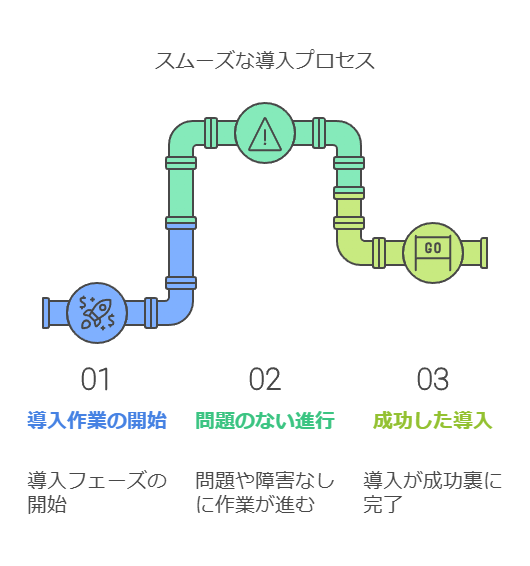

スムーズな導入プロセス

導入作業は問題なく進行。

AWS側の設定に一部課題があったものの、サイバーリーズン社エンジニアのサポートで迅速に解決。

現状と今後の方針

現在のところ、深刻な脅威の検知事例はありませんが、今後の運用を見据えた改善計画が立てられています。

監視対象範囲の拡大

AWS環境以外のログ収集:オンプレミス環境やその他のクラウドサービスの監視ログを統合管理。

ID管理システムの統合監視:認証情報を扱うID管理製品も監視対象に追加し、セキュリティ体制を強化。

統合的な脅威分析の実現

XDRの特長であるエンドポイント、ネットワーク、クラウド環境を横断的に分析する機能を最大限活用。

組織全体のセキュリティリスクを総合的に把握し、対応の優先度を明確化。

運用効率の向上

自動化されたアラートやレポート機能を活用し、セキュリティチームの負荷を軽減。

継続的なモニタリングにより、未知の脅威や新たなリスクにも対応可能な体制を構築。

Cybereason XDRを中心にセキュリティ基盤を強化することで、攻撃の早期発見と迅速な対応を実現しています。ID管理製品なども含めた幅広い範囲での統合的管理を推進することで、全体的なセキュリティリスクを効果的に低減していく計画です。

今後、XDR導入の効果を最大化するためには、監視範囲のさらなる拡張と、運用プロセスの継続的な改善が重要です。このような取り組みは、サイバー攻撃が高度化する中で、組織の防御力を高めるための有効な戦略となるでしょう。

ID管理を含めた広範な製品・サービスの監視体制構築へ

Cybereason XDRは、幅広い製品やサービスと連携してログを収集し、統合的な脅威分析を可能にするツールです。オープンハウスグループでは、まず同社の基幹システムを支えるAWS(Amazon Web Services)環境の監査ログ収集を開始し、重要サーバの監視を実現しました。この取り組みにより、従来のエンドポイント監視に加えてサーバ環境のログも統一的に管理できるようになり、相関分析によってサイバー攻撃の全体像を高精度で把握する基盤が整備されています。

導入の成果と実務上の工夫

ログの一元管理による可視性の向上

エンドポイントとサーバ環境の監視ログを統合管理し、相互のログデータを突き合わせることで攻撃の関連性を分析。

これにより、潜在的な脅威や攻撃経路を精密に特定する能力が向上。

スムーズな導入プロセス

導入時には特段の課題が発生せず、作業はスムーズに完了。

AWS側の設定作業において一部戸惑いがあったものの、サイバーリーズンの専門エンジニアのサポートにより解決。

現時点での成果

現在のところ、深刻な脅威の検知は報告されていないものの、セキュリティ基盤としての信頼性が向上。

ログ収集・分析の基盤が整ったことで、次のステップとして監視範囲の拡大が可能に。

今後の展望と強化計画

渡辺氏によると、現状の運用基盤に加え、さらなる監視対象の拡張を進めることでCybereason XDRの効果を最大化する方針です。

監視対象の拡大

AWSクラウド環境に加え、オンプレミス環境や他のクラウドサービスのログ収集を計画。

ID管理製品のログを統合管理することで、認証情報の悪用や侵入リスクをより効果的に監視。

統合的な脅威分析の強化

ネットワーク、クラウド、エンドポイントを横断的に監視することで、セキュリティリスクの包括的な可視化を実現。

データの関連性を活用し、より迅速かつ的確な脅威検知と対応を目指す。

運用プロセスの最適化

ログ管理の効率化とアラート自動化により、セキュリティ担当者の負担軽減。

定期的な診断と改善を行い、脅威モデルの精度を向上。

Cybereason XDRの導入は、重要なセキュリティ基盤の整備を意味しています。同社では、AWS環境の監視に始まり、今後はID管理製品やその他のシステムまで監視範囲を拡大する計画を立てています。

XDRはエンドポイントだけでなく、ネットワークやクラウドなど幅広い領域での脅威分析が可能な点が非常に魅力的です。今後は、複数のシステムを統合的に管理し、全社的なセキュリティリスクを可視化しながら、迅速かつ正確な対応を目指していきたいと考えています。このような統合的な取り組みは、セキュリティ基盤の強化だけでなく、リスク低減に向けた効果的な一歩となるでしょう。

セキュリティ対策におけるXDRの導入動向と期待

企業が直面するセキュリティリスクの多様化に伴い、より効率的で包括的な対策が求められています。その中で、以下のトレンドが見られます:

1. 現在の導入状況

最も関心の高いセキュリティ製品:

「ZTNA(Zero Trust Network Access)」および「EDR」がトップ。

「XDR(Extended Detection and Response)」も関心が高まっていますが、実際に導入している企業はまだ少数にとどまります。

2. 導入が遅れている理由

セキュリティ運用の課題:

複数のセキュリティ製品を導入した結果、それぞれの運用管理に手間がかかる。

サイバー攻撃の全体像を迅速に把握できる運用基盤が不足している。

人材不足:

セキュリティに精通した人材が限られている中で、効率的な監視体制を求める声が高まっています。

XDRがもたらす価値

XDRは、現在の分断されたセキュリティ運用の課題を解決するための鍵とされています。以下は、XDRの特長とその期待される効果です:

1. 多様なログデータの収集と相関分析

従来のEDRとの違い:

EDR: エンドポイント上のログ(デバイス)を主に分析。

XDR: メールシステム、ファイアウォール、IPS/IDS、クラウド監査ログなど、多種多様なデータソースを対象に分析。

効果:

サイバー攻撃の兆候を包括的に検知し、被害の全体像を迅速に把握。

相関分析による高精度な脅威検知。

2. 自動化と運用の効率化

セキュリティ監視を自動化することで、手作業を減らし、迅速なインシデント対応を実現。

運用の一元化により、監視チームの負担軽減とレスポンス速度の向上。

XDRの具体的な機能と活用シーン

XDRは、多様なセキュリティリスクに対応するために以下のような機能を提供します:

1. フィッシング攻撃の検出

組織内の被害者を狙うフィッシングメールを特定。

ワークスペースやネットワークから疑わしいURLやコンテンツを識別し、攻撃を未然に防止。

2. アカウント乗っ取りの防止

ユーザー行動の監視により、不正アクセスの兆候を検知。

パスワード推測やMFA(多要素認証)バイパスの試みを早期に発見。

3. データ搾取の阻止

システム上のデータアクセスを監視し、不正なデータ流出の試みを遮断。

XDR導入を進めるための次のステップ

現在の課題と要件の明確化

既存のセキュリティ運用の課題を洗い出し、XDRが必要とされる領域を特定。

パイロット導入の実施

小規模環境でXDRを試験導入し、効果や運用性を検証。

統合運用基盤の構築

複数のセキュリティ製品を連携させるための基盤設計と自動化の推進。

セキュリティ人材の教育

XDRの運用や脅威分析を担当するチームのスキルアップを図る。

ベンダー選定とパートナーシップ

自社環境に適したXDRソリューションを提供する信頼性の高いベンダーの選定。

結論

XDRは、セキュリティ運用を一元化し、リソース不足や多層防御の課題を解消する強力なソリューションです。導入により、以下を実現できます:

攻撃の兆候や被害の迅速な把握。

インシデント対応までのリードタイム短縮。

セキュリティ運用の負荷軽減と効率向上。

企業のセキュリティ戦略を次のレベルへ引き上げるために、XDRの活用をぜひご検討ください。

XDR導入の必要性とセキュリティ対策の強化ポイント

セキュリティ対策の現場では、特に外部からの攻撃による侵害リスクが深刻化しています。以下は、VPN機器の脆弱性悪用や認証情報の窃取など、主要なセキュリティ課題とその対応策を整理した内容です。

1. 現状の脅威と課題

VPN機器などの脆弱性:

攻撃者が機器の脆弱性を悪用して侵入を許し、認証情報を窃取するケースが多発。

セキュリティ人材不足:

多くの企業が内部のセキュリティ体制の強化に苦戦しており、運用負担が大きい現状が見受けられます。

2. 必要なセキュリティ対策

(1) 脆弱性管理と予防策の徹底

パッチ運用の強化:

自社環境の脆弱性を漏れなく洗い出し、迅速にセキュリティパッチを適用する運用が重要です。

アタックサーフェイスマネジメント(ASM):

攻撃対象となり得る範囲を継続的に把握・管理し、リスクを最小化。

第三者による脆弱性診断:

自社のセキュリティ状況を客観的に評価するため、専門サービスの活用を検討。例えば、弊社の「CSPA(サイバーセキュリティプログラム評価)」サービスは、環境全体の脆弱性を診断し、リスクを可視化します。

(2) インシデント対応と復旧体制の整備

事前の対策だけでなく、万が一のインシデント発生時に迅速かつ的確に対応するための手順と体制を構築。

弊社では「IR(インシデント対応)サービス」による支援を提供しており、迅速な復旧をサポートします。

3. XDRが注目される理由と導入のポイント

「XDR(Extended Detection and Response)」は、現在の分断されたセキュリティ運用の課題を解消し、効率的な統合監視を可能にする技術です。以下にその有効性と導入に向けたポイントを示します。

(1) XDRがもたらす利点

多様なログデータの統合管理:

メールシステム、ファイアウォール、クラウド監査ログなど、複数のデータソースを収集・分析。

脅威の兆候を相関分析で検知し、攻撃全体の把握と対応を迅速化。

運用負荷の軽減:

自動化された監視基盤により、人的負担を減らし、対応効率を向上。

(2) 導入を進める際のポイント

課題の明確化:

自社のセキュリティ運用上の課題を洗い出し、XDR導入で解決可能な領域を特定。

人材不足への対応:

XDRの活用には一定の運用スキルが必要。ベンダーサポートや教育体制の活用が重要。

信頼できるソリューションの選定:

「Cybereason XDR」など、実績があり、自社環境に適したツールを選定することが成功の鍵です。

4. 調査結果から見えるセキュリティ担当者の課題

弊社が2023年8月に実施したアンケートでは、以下の課題が浮き彫りになりました:

最も多かった回答:「内部のセキュリティ人材不足」

企業は、セキュリティ体制の整備に課題を抱えながらも、持続可能な運用モデルを模索しています。

結論

XDRは、従来の分散型セキュリティ運用を統合し、効率化する鍵となる技術です。脆弱性管理やインシデント対応と併せてXDRを導入することで、以下を実現できます:

サイバー脅威への迅速な対応。

運用負荷の軽減と人材不足の克服。

リスクの全体像の把握によるインシデント抑止。

Cybereason XDR: 他製品と差別化された特長と導入メリット

1. 他のXDR製品と比べた際の差別化ポイント

(1) 高い検知能力

Cybereason XDRの最大の特長は、国内実績No.1のEDR製品「Cybereason EDR」の検知技術を基盤としている点です。この技術力により、サイバー脅威を迅速かつ高精度で検出する能力が業界内でも際立っています。

(2) シームレスなログ収集

Cybereason XDRは、サードパーティ製品やクラウドサービスと直接接続してログを収集できます。一部の他社製品が必要とするような、SIEM製品へのログ格納などの制約がありません。この柔軟性により、ベンダーロックインのリスクを最小限に抑え、運用効率を向上させます。

(3) SOCサービスの提供

単なるXDR製品の提供にとどまらず、検出したアラートの分析や適切な対処方法の案内を行うSOC(セキュリティオペレーションセンター)サービスも利用可能です。これにより、運用リソースが限られている企業でも、専門的なサポートを受けながらXDRを活用できます。

2. 導入企業の事例から見るCybereason XDRの優位性

ある導入企業では、次のような背景と課題を経てCybereason XDRを選定しました:

背景と課題

既存のEPP(Endpoint Protection Platform)では高度なサイバー攻撃への対応が不十分。

EDRでエンドポイント上の脅威を検知していたが、ネットワーク全体を一貫して保護する必要性を感じた。

選定理由

既にCybereason EDRを導入済みであり、同一プラットフォーム上でスムーズにXDRを追加運用できる点を評価。

複数のXDR製品を比較した結果、運用性と対応能力のバランスでCybereason XDRが最適と判断。

3. Cybereason XDRの導入メリット

包括的な防御能力

エンドポイントだけでなく、ネットワーク、クラウド環境、メールシステムなど、幅広い領域を一元的に保護。

運用負荷の軽減

自動化された脅威検知とSOCによる支援サービスで、限られたリソースでも効果的な運用が可能。

柔軟性と拡張性

他社製品に依存しない設計で、導入環境や運用要件に応じて最適化可能。

4. 今後の検討の進め方

現在、XDR導入を検討中の企業様には、以下のステップを推奨します:

自社のセキュリティ課題を明確化(例:カバー範囲の拡大、運用効率化)。

XDRソリューションの比較検討(導入済みのセキュリティ製品との連携性がポイント)。

専門的なサポートやサービスを含む製品の活用を検討(例:SOCや診断支援)。

弊社の製品紹介ページや担当者が、より詳細な情報や導入相談を提供します。ぜひ一度ご確認ください。

Cybereason XDRは、運用性と検知能力の両面で他社製品と一線を画するソリューションです。包括的なセキュリティ対策を検討されている企業様にとって、最適な選択肢の一つとなるでしょう。

ネットワークセキュリティにおけるXDRの重要性

1. ネットワーク全体での脅威検知能力

(1) C&C通信や攻撃者の活動検出

XDRは、C&C(コマンド&コントロール)通信、横方向の移動、防御回避、ステルス/永続化活動といったネットワーク関連のアクティビティを高精度で検出します。これにより、従来の個別のセキュリティ製品では捉えきれなかった攻撃の兆候を把握可能です。

(2) ランサムウェア対策

XDRはファイルシステムアラート、ネットワークトラフィック、エンドポイントのセキュリティ情報を相関的に分析し、ランサムウェア攻撃を検出します。行動分析と脅威インテリジェンスを活用し、データが暗号化される前の段階で攻撃を特定することが可能です。

2. 従来手法との比較: XDRの優位性

(1) 高度なスキルと労力を不要に

手作業による相関分析も理論上は可能ですが、これには極めて高度な専門知識と膨大な時間が必要です。これをシステム化するためのSIEM製品も存在しますが、構築や運用に大きな工数がかかります。

(2) 自動化による効率化

XDRはクラウドサービス上で、これらの機能や処理を自動的に実行します。ログ収集が開始された瞬間から監視が始まり、運用の負担を最小化しつつ、最大限の効果が得られます。

3. Cybereason XDRの特長: 高精度検知と柔軟な接続性

(1) 高精度な脅威検知

Cybereason XDRは、従来のEDR(Endpoint Detection and Response)技術を進化させ、より広範囲なネットワーク活動の検知能力を備えています。これにより、ネットワークやクラウドを含む包括的な保護が可能です。

(2) オープンな接続性

多様なセキュリティ製品やサービスと直接接続してログを収集できるため、他製品と比較して柔軟性が高く、ベンダーロックインのリスクを低減します。

4. 導入効果と展望

現在、多くの企業がXDRの導入効果に注目しており、各セキュリティベンダーもこの分野に力を注いでいます。弊社が提供する「Cybereason XDR」も2023年4月のリリース以降、多くのお客様に導入いただき、以下のような成果を上げています:

迅速な脅威検知とインシデント対応

運用負荷の大幅な軽減

既存環境との円滑な統合

Cybereason XDRは、ネットワーク全体を包括的に保護する次世代型ソリューションです。従来のセキュリティ運用に課題を感じている企業様には、導入効果を最大化できる選択肢としておすすめします。

XDRとSIEMの並行運用モデル:セキュリティ体制の最適化戦略

1. 技術選定の背景

オープンハウスグループは、サイバー攻撃が高度化・多様化する中、迅速かつ包括的な脅威検知と対応を実現するため、XDRとSIEMの両方を評価。最終的に、両製品を同時導入し、相互補完的な運用を行う方針を採用しました。

選定理由

SIEM: ログデータの集約と分析基盤の提供。特にシステム監査要件に適合。

XDR: 高精度な脅威検知に優れ、攻撃パターンの早期可視化が可能。

渡辺氏は次のように語っています:

「XDRとSIEMはそれぞれ異なる強みを持っています。SIEMは包括的なデータ連携とログ管理に強みがありますが、誤検知が多く、運用コストも高い。一方、XDRは検知精度が高く、誤検知を最小限に抑える性能を持ちます。この特性を活かすために、両者を並行運用する選択をしました。」

2. 並行運用の具体的なアプローチ

SIEMの役割:

多数のセキュリティツールとの連携を実現。

監査目的でのログデータの中央集約を推進。

内製化可能な運用設計を採用し、セキュリティデータの可視化を強化。

XDRの役割:

高度なAI分析を活用し、誤検知率を低減。

ネットワーク全体にわたる攻撃経路の可視化と包括的な対応を実現。

MDR(Managed Detection and Response)サービスと連携し、監視・対応作業をアウトソース。

3. 内製化と外部リソースの組み合わせ

オープンハウスグループは、SIEMの運用を内製化する一方で、XDRについてはCybereason MDRのようなSOC(Security Operations Center)マネージドサービスを活用。これにより、運用コストを抑えつつ、専門知識不足を補完する仕組みを構築しました。

渡辺氏のコメント:

「セキュリティ人材不足は依然として課題です。そのため、内製化と外部リソースの活用をバランスよく組み合わせることで、現状のリソース制約を克服しながら、効果的な運用を実現しました。」

4. 導入成果と運用モデルの価値

迅速な脅威対応

SIEMとXDRの連携により、広範なログデータの分析と高精度な脅威検知を実現。

コスト効率の向上

内製化とマネージドサービスの併用により、予算内での最適なセキュリティ運用を達成。

スケーラブルな運用基盤

SIEMをデータハブとしつつ、XDRの拡張性を活用することで、将来的なセキュリティニーズにも対応可能。

データコンサルタントの視点:他社への示唆

このケーススタディは、次のような指針を提供します:

技術選定は目的に応じて行う:XDRとSIEMの特性を正しく理解し、それぞれを補完的に活用。

人的リソースの現状を考慮する:内製化と外部委託をバランスよく組み合わせ、効率的な運用体制を設計。

長期的な拡張性を視野に入れる:柔軟な接続性を持つソリューションを採用し、将来的なIT環境の変化にも対応可能な体制を構築。

まとめ

XDRとSIEMの並行運用は、セキュリティ課題を抱える多くの企業にとって、現実的かつ効果的な選択肢です。オープンハウスグループの取り組みは、効率的かつ柔軟なセキュリティ運用モデルの一例として、他企業の参考になるでしょう。