目次

Webサイトの脆弱性を狙ったサイバー攻撃の増加と対策の重要性

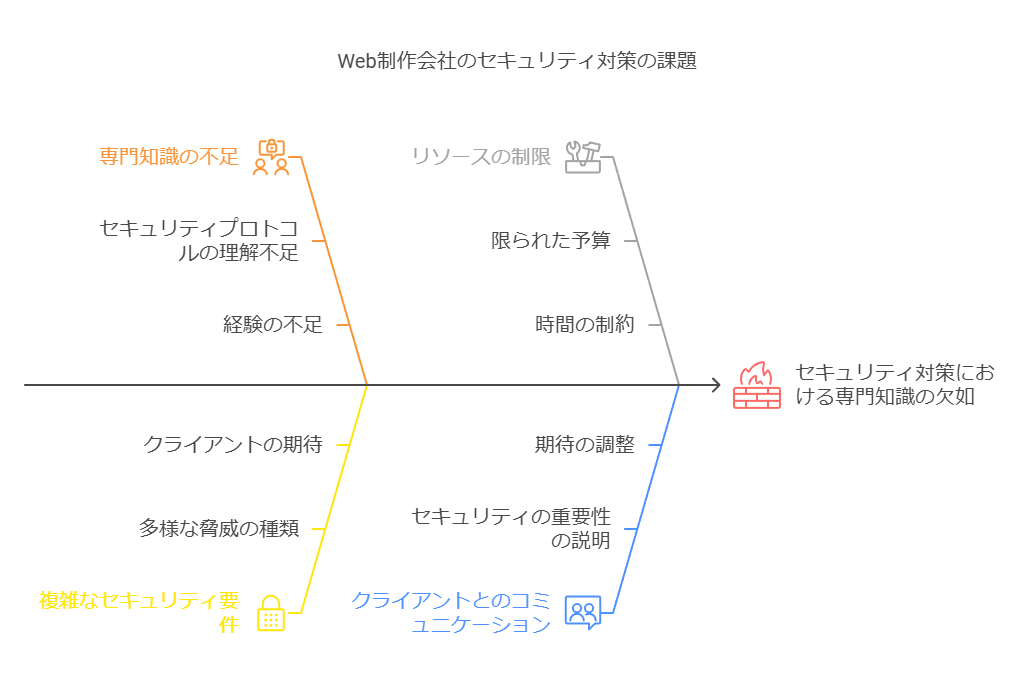

近年、企業のWebサイトがサイバー攻撃の標的となるケースが増加しており、その脆弱性を悪用した攻撃が頻繁に発生しています。特にWeb制作会社にとっては、クライアントから高いレベルのセキュリティ対策を求められる一方で、セキュリティ専門知識が不足している場合、具体的な対策に悩むことが多いのが現状です。

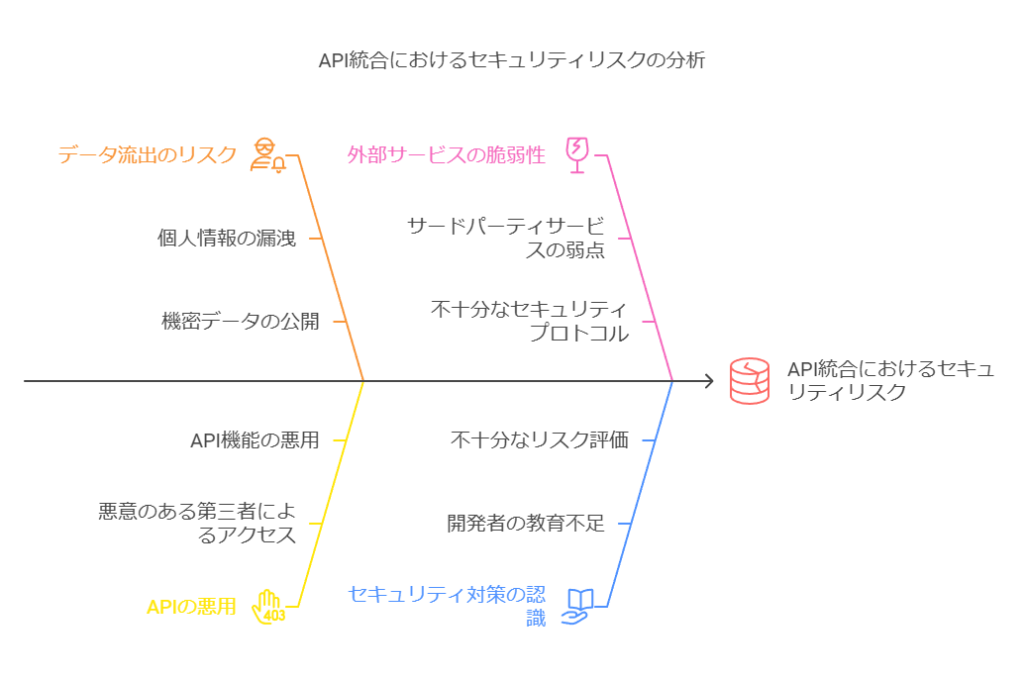

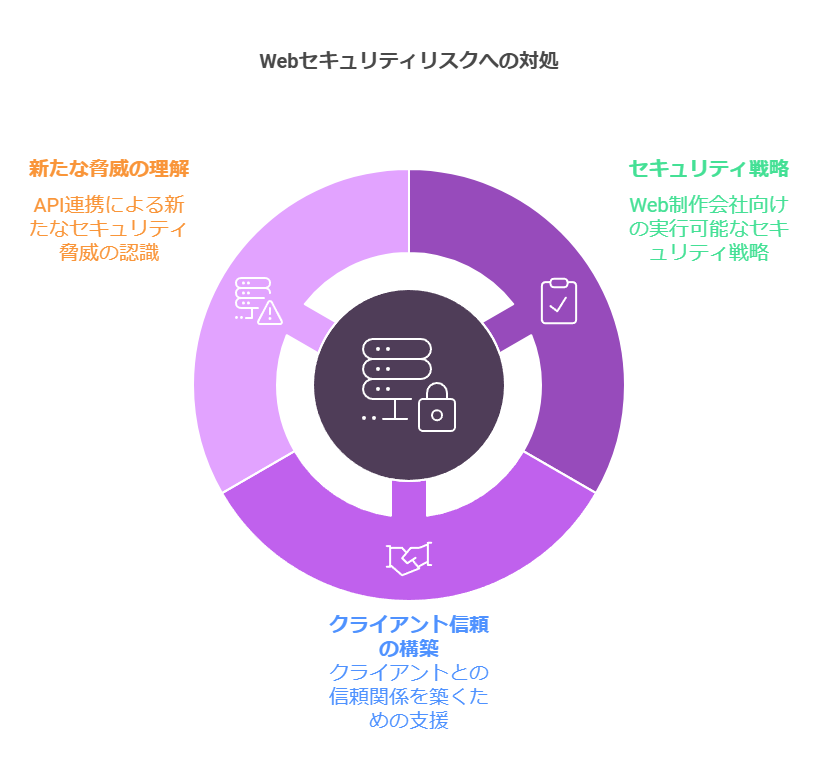

外部WebサービスとAPI連携によるセキュリティリスク

現代のWebサイトは、利便性向上のために多くの外部サービスとAPI連携を行っています。しかし、これによりデータ流出のリスクや、悪意のある第三者によるAPIの悪用といった新たなセキュリティリスクが生じています。Web制作会社がAPI連携を行う際には、これらのリスクを十分に認識し、適切なセキュリティ対策を講じることが求められます。

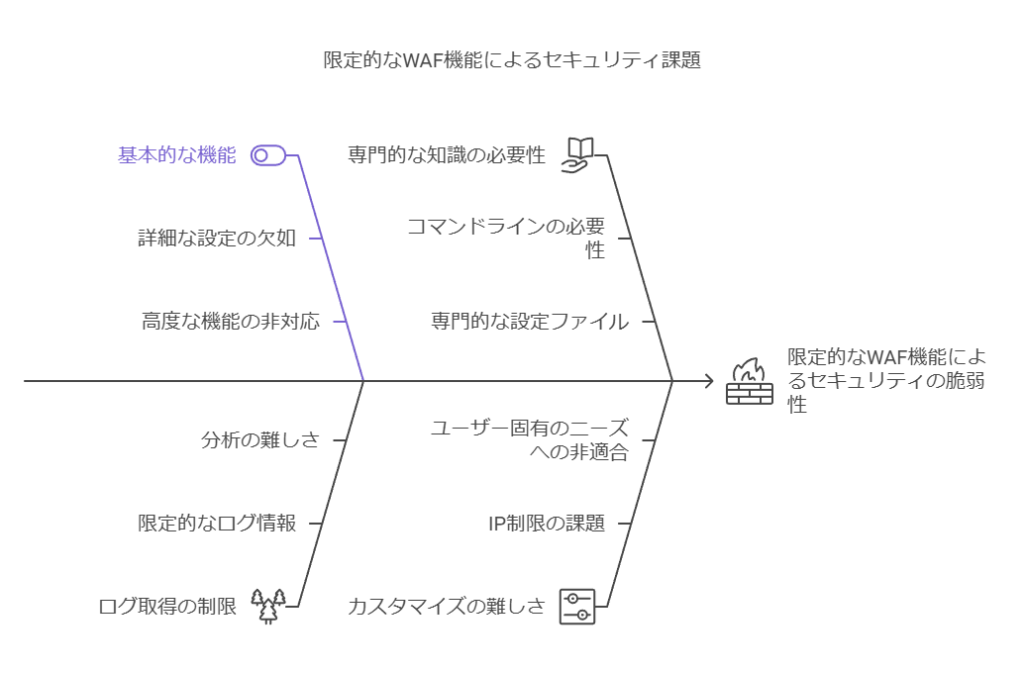

レンタルサーバーのWAFによるセキュリティ対策の限界

攻撃リスクに対しては、レンタルサーバーにバンドルされているWAF(Web Application Firewall)を利用するケースが多いものの、その機能が限定的であることがしばしば問題となります。例えば、WAFが提供するのは基本的なON・OFFの機能だけで、詳細なログ取得やIP制限の設定が難しく、細やかなセキュリティ対策が不十分になりがちです。さらに、高度な設定を行うためには、コマンドラインや設定ファイルの編集が必要となり、専門的な知識が求められます。

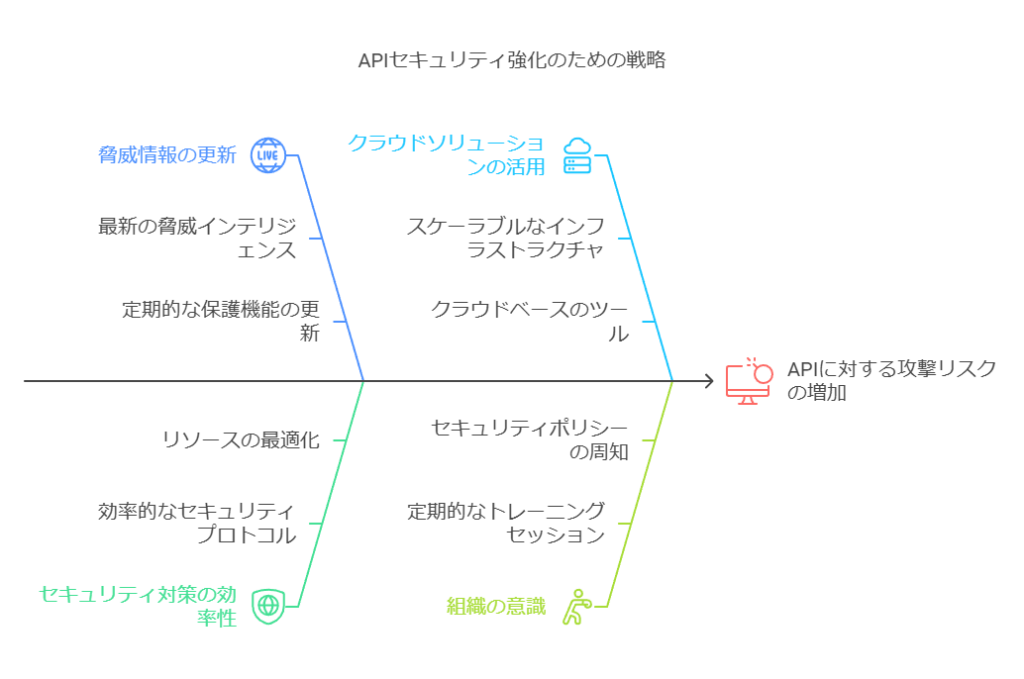

APIに対する本格的なセキュリティ対策の必要性

APIに対する攻撃のリスクが高まる中、Web制作会社はAPIのセキュリティ対策を強化する必要があります。これには、常に最新の脅威情報を基にした保護機能の更新や、効率的なセキュリティ対策が可能なクラウドベースのソリューションが有効です。

セキュリティ対策に悩むWeb制作会社への支援

Webサイトのセキュリティ対策をクライアントから求められているものの、専門知識の不足によりどのように対応すべきか悩んでいるWeb制作会社のインフラおよびシステム開発担当者向けに、具体的なセキュリティ対策についての支援や相談が必要です。データコンサルタントとして、こうした課題に対する解決策を提供し、Web制作会社が自信を持ってセキュリティ対策を実施できるようサポートいたします。

さまざまなウェブセキュリティリスクについて言及しており、それぞれのリスクがどのように発生し、何が問題となるかを説明しています。しかし、これらのリスクに対する対策や、企業がどのようにこれらのリスクを管理し、軽減するべきかについては、具体的なガイダンスが不足しています。

データコンサルタントとしては、これらの技術的リスクを組織のビジネス運営におけるリスクとして捉え、具体的なセキュリティ戦略や対策を提案することが重要です。また、リスクの影響を明確にし、それに対応するための戦略を包括的に示すことで、組織のセキュリティ意識と対応力を高めることが目標となります。

データコンサルタントの視点からコマンド実行とその他のセキュリティリスクの包括的対応策

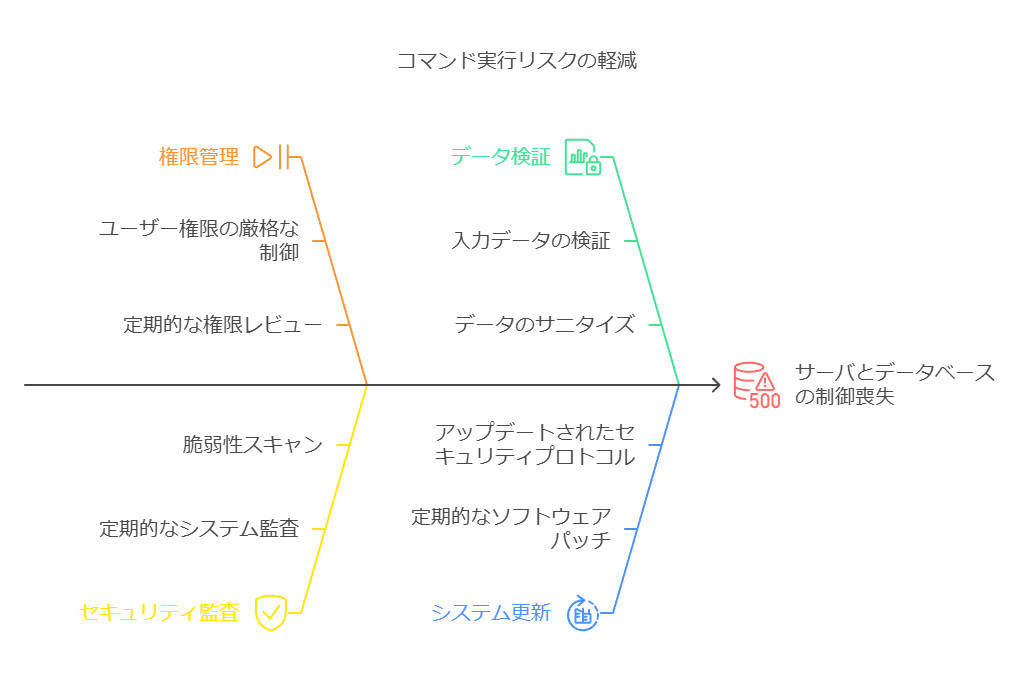

コマンド実行に伴うリスクとその軽減策

Command Execution(コマンドの実行)は、攻撃者がOSのコマンドやその他の命令を不正に実行することで、サーバやデータベースの制御を奪取する可能性がある重大なリスクです。このリスクを軽減するためには、コマンドの実行権限を厳密に制限し、セキュリティホールがないか定期的にチェックすることが求められます。また、ウェブアプリケーションにおける入力データの厳密な検証とサニタイズが必須です。

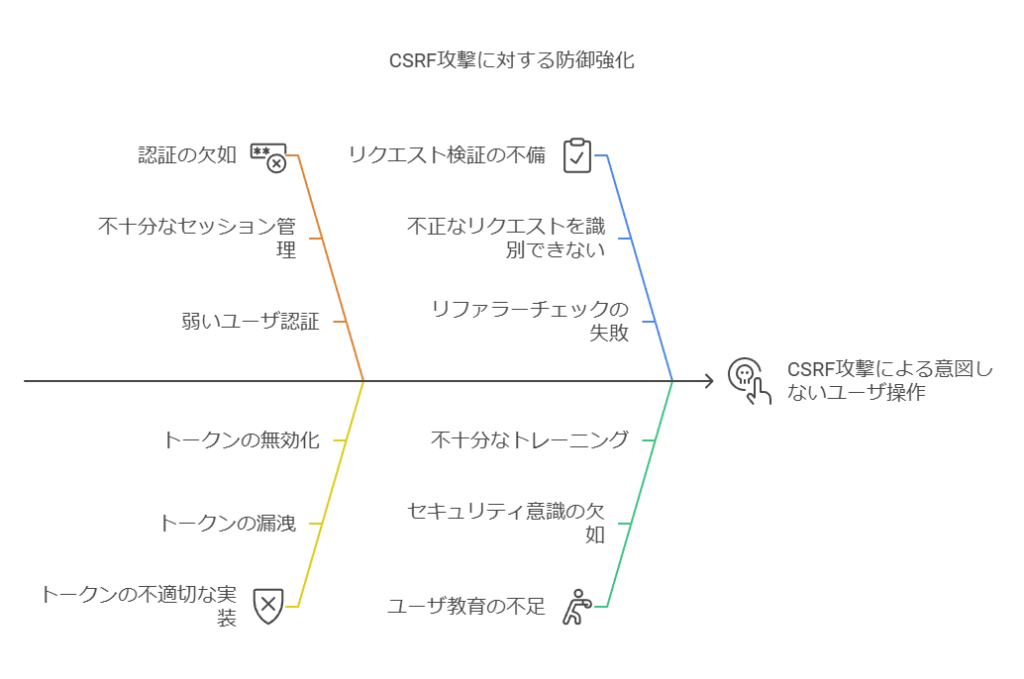

クロス・サイト・リクエスト・フォージェリ (CSRF) の防御策

Cross-Site Request Forgery (CSRF) は、ユーザが意図しない操作を実行させられる攻撃で、例えば、ユーザが意図しないままオンラインショッピングで購入を行わされるなどのリスクがあります。CSRF対策としては、トークンベースの認証を導入し、リクエストの正当性を検証する仕組みを強化することが重要です。

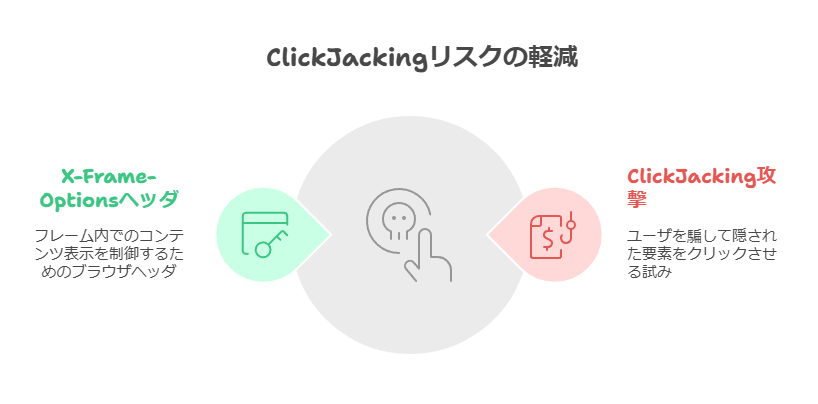

クリックジャッキングとその予防策

ClickJackingは、ユーザが意図せずに隠されたボタンやリンクをクリックさせられる攻撃です。このリスクを防ぐために、ウェブアプリケーションにX-Frame-Optionsヘッダを設定し、外部からのフレーム内での表示を防止することが推奨されます。

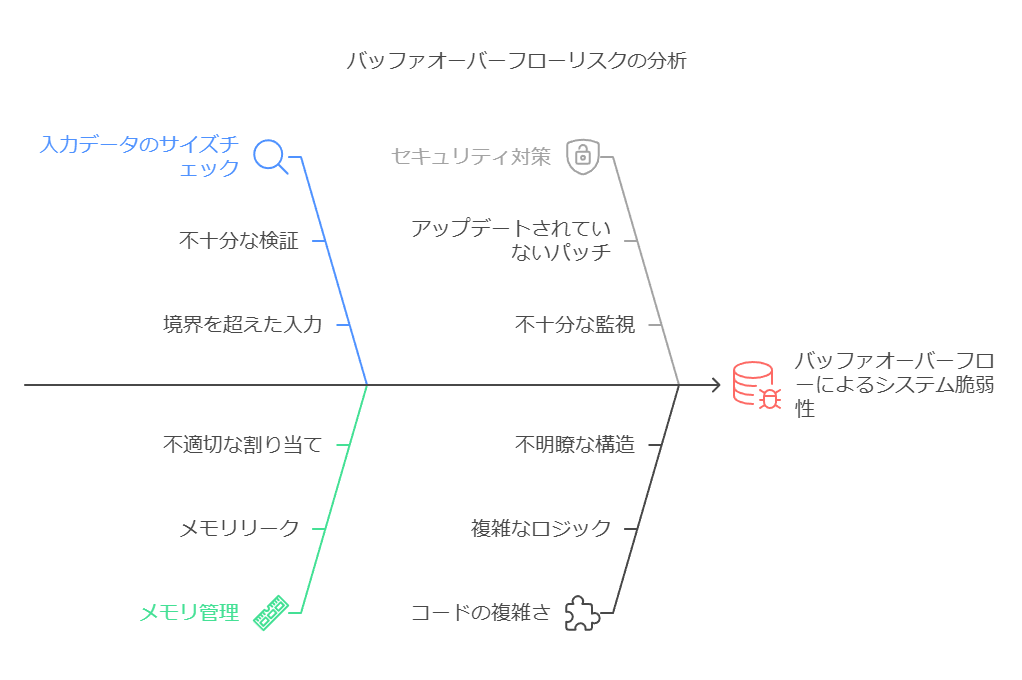

バッファ・オーバーフローのリスク管理

Buffer Overflow(バッファ・オーバーフロー)は、メモリ領域を超えるデータが書き込まれることで発生し、不正なコード実行やシステムのクラッシュを引き起こす可能性があります。このリスクを軽減するためには、入力データの厳密なサイズチェックや、メモリ管理の強化が求められます。

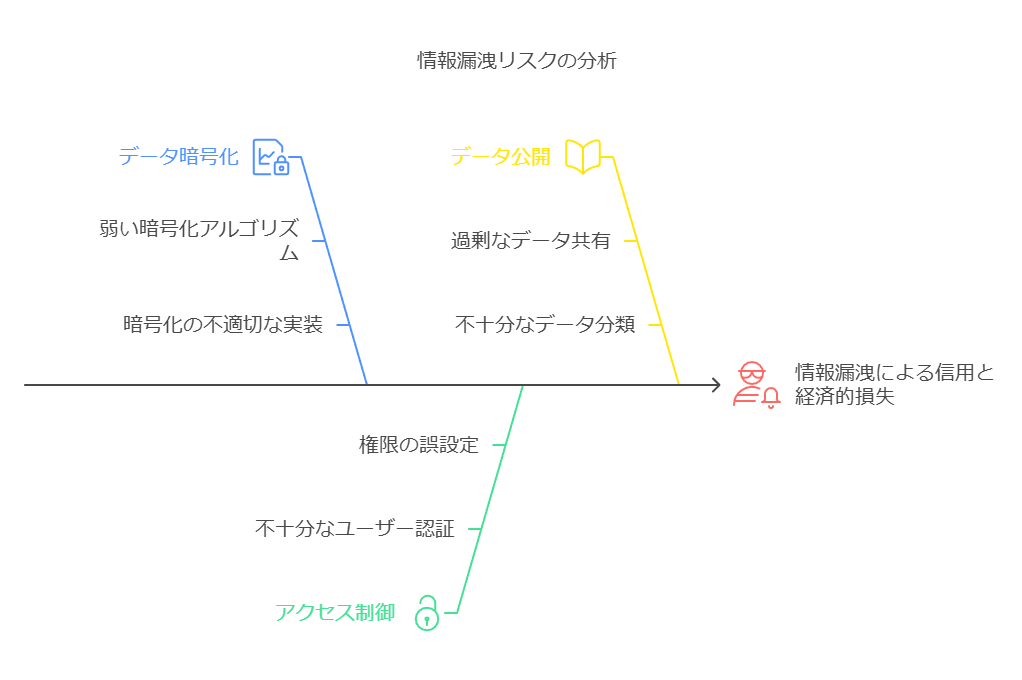

情報漏洩とデータ保護の強化策

Information Leakage(情報漏洩)は、機密データが不正に外部へ漏れることで、組織の信用を損ない、経済的損失を引き起こすリスクがあります。このリスクを防ぐためには、データの暗号化、アクセス制御の強化、およびデータの最小限の公開が重要です。

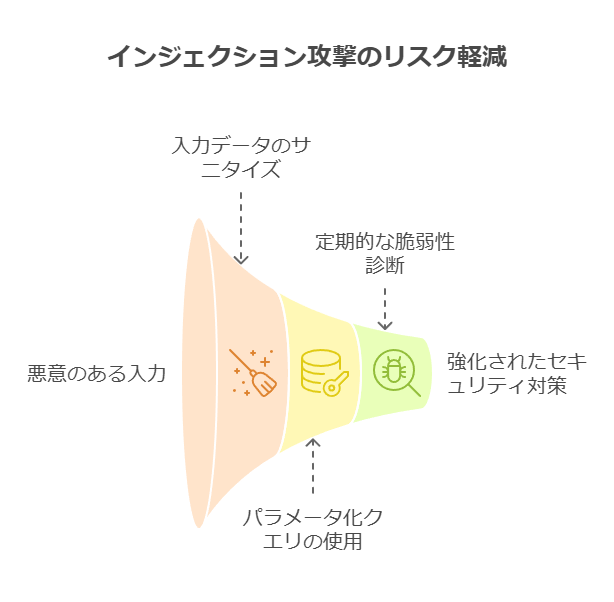

LDAP インジェクションおよびその他のインジェクション攻撃への対応

LDAP InjectionやSQL Injection、SSI Injectionなどのインジェクション攻撃は、悪意のある入力を利用してデータベースやサーバを不正に操作する攻撃です。これらのリスクを軽減するためには、入力データのサニタイズとパラメータ化クエリの使用が推奨されます。また、脆弱性診断を定期的に実施し、新たな脅威に対する対応策を講じることが必要です。

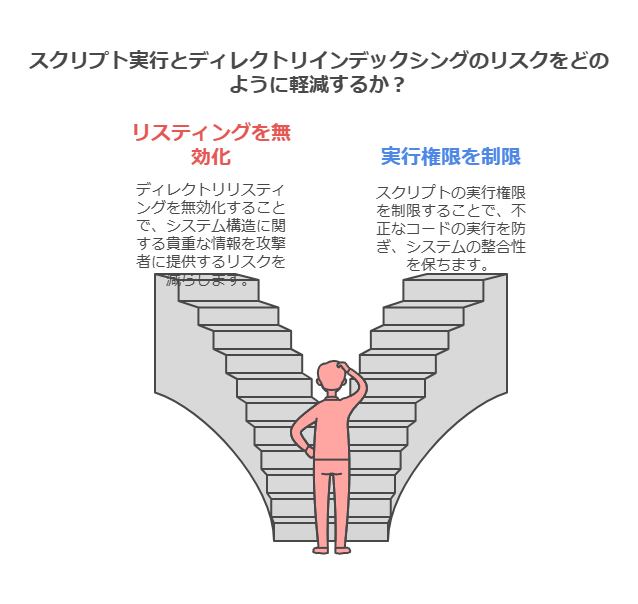

スクリプト実行とディレクトリ・インデックシングのリスク管理

Script Execution(スクリプトの実行)やDirectory Indexing(ディレクトリ・インデックシング)は、攻撃者が不正なコードを実行したり、システムの構造を把握するために利用されるリスクです。これらを防ぐためには、ディレクトリリスティングの無効化や、スクリプトの実行権限を制限することが効果的です。

総括

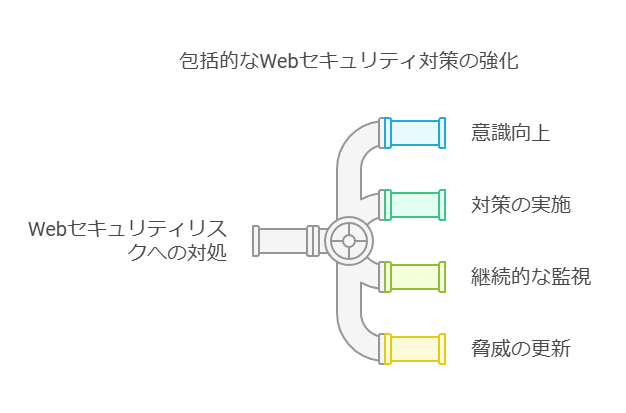

これらのセキュリティリスクに対する包括的な対応策を講じることで、Webサーバやアプリケーションの安全性を大幅に向上させることが可能です。データコンサルタントとして、組織がこれらのリスクに対する意識を高め、具体的な対策を講じることを支援します。また、これらの対策は継続的な監視と改善が必要であり、最新の脅威に対応できるよう、セキュリティ対策を常にアップデートしていくことが重要です。

ここでは、各リスクに対する具体的な対応策を提案し、企業が実行可能な形でセキュリティ戦略を強化するための方法を示しています。データコンサルタントとしての視点を活かし、包括的なリスク管理とセキュリティ強化を促進する内容となっています。

Webアプリケーション脆弱性診断サービスの診断項目をリスト化していますが、各項目のリスクや対策が抽象的であり、具体的な解決策や組織にとっての影響が明確になっていません。

データコンサルタントとしては、これらの脆弱性がどのようにビジネスに影響を与えるかを明確にし、リスク管理の重要性を強調することで、組織が適切なセキュリティ対策を講じるための具体的な指針を提供することが求められます。また、診断項目ごとに実施すべき対策や、その効果を説明することが重要です。

データコンサルタントの視点からWebアプリケーション脆弱性診断サービスの診断項目とリスク管理戦略

診断メニューとリスク概要

1. 認証 (Authentication)

総当たり攻撃 (Brute Force): 総当たり攻撃は、攻撃者が可能な限り多くのIDやパスワードの組み合わせを試みることで、アカウントへの不正アクセスを試みる手法です。このリスクを軽減するためには、強力なパスワードポリシーの導入、多要素認証(MFA)の実装、ならびにアカウントロックアウト機能の設定が重要です。

不適切な認証 (Insufficient Authentication): 適切な認証プロセスが導入されていない場合、攻撃者が容易にアカウントにアクセスし、機密情報を不正に取得するリスクがあります。認証が適切に実施されているかを診断し、必要に応じて強化策を提案します。

2. 脆弱性が存在する場合の影響と対策

IDやパスワードの推測 (Credential Guessing): 簡単に推測できるパスワードやIDの使用は、管理者やユーザのアカウントが乗っ取られる危険性を増大させます。強力なパスワードポリシーと定期的なパスワード変更を奨励します。

セッションの推測 (Session Prediction): セッション管理が不十分な場合、攻撃者がセッションIDを推測し、不正にログイン後の画面にアクセスするリスクがあります。セッションIDのランダム化と短命なセッション期限の設定が推奨されます。

3. 承認 (Authorization)

不適切な承認 (Insufficient Authorization): 適切な承認が行われないと、攻撃者が管理者権限を取得するリスクが増大します。各ユーザのアクセス権限を厳密に管理し、必要な最小限の権限のみを付与することで、リスクを低減します。

不適切なセッション期限 (Insufficient Session Expiration): セッションが適切に終了しない場合、攻撃者がセッションを引き継いで不正アクセスするリスクがあります。セッションの自動タイムアウトを設定し、長時間の無操作時にセッションを終了することが推奨されます。

4. クライアント側での攻撃 (Client-side Attacks)

コンテンツの詐称 (Content Spoofing): 攻撃者がウェブページの内容を改ざんし、ユーザを誤解させるリスクがあります。このリスクを防ぐために、コンテンツの整合性を検証し、HTTPSの導入を徹底することが推奨されます。

クロスサイト・トレーシング (Cross-Site Tracing): この攻撃は、クロスサイト・スクリプティング(XSS)と同様に、ユーザのデータを不正に取得するリスクがあります。サーバ設定の見直しや、脆弱性のある機能の無効化が必要です。

総括

Webアプリケーション脆弱性診断は、組織のセキュリティレベルを評価し、潜在的な脅威を特定するために不可欠です。各診断項目に対するリスクを正確に把握し、適切な対策を講じることで、Webアプリケーションの安全性を高めることができます。データコンサルタントとして、組織がこれらのリスクに対する意識を高め、実効性のあるセキュリティ対策を実施するサポートを行います。

ここでは、診断項目ごとのリスクとその対策を具体的に示し、組織が実行可能な形でセキュリティ強化を図るための指針を提供しています。データコンサルタントとしての視点を活かし、包括的なリスク管理とセキュリティ強化を促進する内容となっています。

Webアプリケーションに対するさまざまな脅威や攻撃手法に関する説明を含んでいますが、各攻撃の影響が具体的に示されておらず、企業や組織がどのように対応すべきかが明確になっていません。データコンサルタントの視点では、これらのリスクが企業の業務や情報セキュリティにどのような影響を与えるかを具体化し、適切な対応策を提示することが求められます。

データコンサルタントの視点からWebアプリケーションの脅威とリスク管理の重要性

1. アプリケーション異常終了によるサービス停止リスク

予期しないデータの送信: 攻撃者が不正なデータをアプリケーションに送信することで、アプリケーションが異常終了し、サービスの提供が停止する可能性があります。このような攻撃は、業務の中断や顧客へのサービス提供に支障をきたし、信頼性の低下を招く危険性があります。また、サーバの乗っ取りに繋がる可能性があり、早急な対応が必要です。

対策: 入力データの検証やエラーハンドリングの強化により、異常データによる影響を最小限に抑え、サービスの継続性を確保します。

2. フォーマット文字列攻撃によるシステムクラッシュリスク

書式加工時の脆弱性: 入力された文字列の書式加工時にプログラムがクラッシュしたり、不正なコードが実行されるリスクがあります。これにより、Webサーバが停止し、サービスが提供できなくなるばかりか、サーバが攻撃者に制御される危険性も生じます。

対策: 入力データに対するサニタイズ処理や、信頼できるライブラリの使用を推奨し、不正コードの実行を防ぎます。

3. LDAPインジェクションによる情報漏えいリスク

LDAPコマンドの不正使用: 攻撃者がLDAPインジェクションを利用して不正にコマンドを実行することで、機密情報が漏洩したり、データが改ざんされるリスクがあります。このリスクは、顧客情報や従業員データの保護に重大な影響を与える可能性があります。

対策: LDAPクエリの入力値を検証し、インジェクション攻撃を防止するために、クエリのパラメータ化を実施します。

4. OSコマンドインジェクションによるシステム侵害リスク

OSコマンドの不正実行: サーバ内のOSコマンドが不正に実行されることで、システム全体が攻撃者に制御される危険性があります。これにより、Webサイトからの情報漏えいや改ざんが発生し、システム全体が脅威に晒されます。

対策: コマンド実行部分の入力値のサニタイズや、最小限の権限で実行する設定を行い、システムへの不正アクセスを防ぎます。

5. SQLインジェクションによるデータベース侵害リスク

DBサーバへの不正アクセス: SQLインジェクションを利用してデータベースに不正にアクセスされると、Webサイトからの情報漏えいやデータ改ざんのリスクが増大します。特に顧客情報や取引データなど、機密性の高い情報が漏洩する危険性があります。

対策: SQLクエリのパラメータ化や、ユーザー入力の検証を徹底し、データベースの保護を強化します。

6. サーバサイドインクルージョン (SSI) インジェクションによるセキュリティリスク

SSIコマンドの不正実行: 攻撃者がSSIコマンドを不正に実行することで、Webサイトの情報漏洩や改ざんが発生するリスクがあります。特に、管理者権限を持つユーザのセッションが狙われると、システム全体のセキュリティが危機に晒されます。

対策: SSIを無効にするか、信頼できるユーザのみに限定する設定を行い、リスクを最小限に抑えます。

7. XMLインジェクションによるデータ漏洩リスク

XMLデータの不正操作: XMLデータにスクリプトや不正なコードを混入されることで、Webサイトからの情報漏洩や改ざんが発生するリスクがあります。このような攻撃により、顧客の信頼を失い、ビジネスに重大な損害を与える可能性があります。

対策: XMLパーサーの設定を厳格にし、外部エンティティの無効化やデータの検証を行うことで、セキュリティを強化します。

8. パラメータ改ざんによる不正アクセスリスク

パラメータ改ざん: 攻撃者がウェブアプリケーションのパラメータを不正に改ざんすることで、管理者や他のユーザになりすまし、不正アクセスやデータ漏洩を引き起こすリスクがあります。このリスクを無視すると、システム全体が危険に晒されます。

対策: パラメータの署名や、サーバ側での検証を実施し、パラメータ改ざんを防ぎます。

9. スクリプトの不正実行によるセキュリティリスク

スクリプトの不正実行: 攻撃者が許可されていないスクリプトを実行することで、情報漏洩やWebサイトの改ざんが発生するリスクがあります。このような脆弱性は、顧客データやビジネスに大きな影響を与える可能性があります。

対策: コンテンツセキュリティポリシー (CSP) を導入し、スクリプトの実行制御を強化します。

総括

Webアプリケーションの脆弱性は、企業の情報資産を脅かす重大なリスクを含んでいます。これらの脅威に対して適切な対策を講じることが、ビジネスの継続性と顧客の信頼を守るために不可欠です。データコンサルタントとして、組織がこれらのリスクを理解し、実効性のあるセキュリティ対策を導入できるようサポートします。

ここでは、各脅威の具体的なリスクと、それに対する効果的な対策を示し、組織が実行可能な形でセキュリティ強化を図るための指針を提供しています。データコンサルタントとしての視点を反映させ、リスク管理とセキュリティの重要性を強調しています。

Webアプリケーションに対するサイバー攻撃の増加とその脅威

インターネットやモバイルデバイスの普及、クラウドサービスの拡大、そしてデジタル・トランスフォーメーション(DX)の進展により、Webアプリケーションは企業にとって不可欠なインフラとなっています。しかし、このような重要な役割を果たすWebアプリケーションは、サイバー犯罪者にとっても魅力的な攻撃対象です。

近年、サイバー攻撃は多様化しており、代表的な脅威にはSQLインジェクションやクロスサイトスクリプティング(XSS)などがあります。これらの攻撃により、機密データが盗まれるリスクが高まっています。さらに、攻撃者は新しい手法を次々と開発しており、企業のセキュリティ対策は日々の更新が求められています。

WAFの限界とそれを補う対策の必要性

Webアプリケーションのセキュリティ対策として、WAF(Webアプリケーション・ファイアウォール)は一般的に利用されていますが、最近ではWAFだけでは防げない高度な脅威への対策も不可欠です。例えば、クレデンシャル・スタッフィング攻撃、悪質なBotによるDDoS攻撃、ゼロデイ攻撃、暗号化された攻撃トラフィックなどがこれに該当します。

加えて、APIの普及に伴い、APIを介した攻撃も増加しており、WAFの運用だけでは十分ではない場合があります。特に、複雑な設定や監視が必要となるWAFの管理は、専門知識や経験が必要なため、多くの企業では自社だけでの運用が難しいケースが見受けられます。間違った設定によるセキュリティリスクの増加や、監視・運用にかかる負荷が業務を圧迫することも懸念されています。

多層防御型セキュリティの実現によるリスク軽減と運用効率化

サイバー攻撃の高度化に伴い、企業は従来の単一防御ではなく、複数の層でセキュリティを強化する「多層防御型セキュリティ」が必要となっています。以下に、効果的な多層防御を実現するための具体的な方法をご紹介します。

Webアプリケーション防御の強化: WAFだけに頼るのではなく、AIや機械学習を活用した攻撃検知システムを導入し、未知の脅威にも対応できる体制を整える。

DDoS攻撃やBot対策の実装: 特にDDoS攻撃やBotによる不正アクセスに対しては、専用の防御ツールを追加することで、WAFを補完し、攻撃の遮断率を向上させる。

APIセキュリティの強化: APIを介した通信を常時監視し、異常なトラフィックや不正アクセスを検知するためのソリューションを導入。特に、データ漏洩のリスクが高い場合には、暗号化とアクセス制御の強化が必要です。

セキュリティ監視と自動化の統合: セキュリティ監視のためのSIEM(セキュリティ情報・イベント管理)ツールを活用し、攻撃の兆候を早期に検知するとともに、運用管理の自動化を進めることで、運用負荷を軽減する。

WAF運用効率化とアウトソーシングの検討

WAFの運用負荷を軽減し、専門知識の不足を補うために、アウトソーシングや管理代行サービスの導入も有効な手段です。特に、中小規模の企業では、セキュリティ専門の管理サービス(MSSP)を利用することで、24時間365日の監視や脅威の早期検出が可能となり、リソースの最適化が図れます。

まとめ: セキュリティ強化のための総合的なアプローチ

セキュリティ環境が複雑化する中、単一の対策だけでは多様化するサイバー脅威に対抗するのは困難です。多層防御型のセキュリティアプローチを採用し、WAF運用の効率化や専門サービスの活用を組み合わせることで、企業はより強固な防御体制を実現し、攻撃者に対抗することが可能です。

Webサーバに対する脅威やセキュリティリスクについて記述されていますが、具体的な影響や、企業や組織がどのように対応すべきかが曖昧です。データコンサルタントとしては、これらのリスクが企業の業務に与える影響を明確にし、具体的な対応策を提案することが求められます。

データコンサルタントの視点からWebサーバのセキュリティリスクと対応策

1. ファイル閲覧による攻撃リスク

ファイル閲覧の脅威: Webサーバ内のファイルが不正に閲覧されることで、攻撃者にとってサーバ攻撃の手がかりとなる可能性があります。これにより、企業の機密情報が漏洩し、さらなる攻撃の足がかりとなる危険性があります。

対策: サーバのファイルシステムに対するアクセス制限を設け、重要なファイルの閲覧を防ぐために適切な権限管理と暗号化を実施します。

2. 内部情報の意図しない漏洩リスク

内部情報の漏洩: Webサーバから意図していない内部情報が外部に漏洩することで、企業の競争優位性や信頼性に悪影響を与える可能性があります。このような情報漏洩は、業務運営に支障をきたすリスクがあり、特に顧客データやビジネスプロセスに関する情報が漏洩した場合、重大な問題を引き起こします。

対策: 内部情報へのアクセス制御を強化し、Webサーバ上の公開情報を定期的にレビューすることで、意図しない漏洩を防止します。

3. パスの指定による情報漏洩リスク

パスの不正指定: Webブラウザのアドレスバーやパラメータから任意のパスが指定されることにより、機密情報が保管されている場所に不正アクセスされる危険性があります。これにより、重要なデータが漏洩し、企業のセキュリティが脅かされる可能性があります。

対策: パスの入力検証やホワイトリスト制御を実装し、不正なパス指定を防止します。さらに、重要なファイルの場所を隠蔽するためのディレクトリ構造の再設計も考慮します。

4. 簡単に推測可能なリソース配置によるリスク

推測可能なリソース配置: フォルダ名やファイル名が簡単に推測可能な場合、攻撃者に重要なリソースの位置を特定され、情報漏洩やシステム侵害のリスクが高まります。このようなリスクは、企業の情報資産を狙った標的型攻撃につながる可能性があります。

対策: ファイル名やフォルダ名を難読化し、推測されにくい名称に変更することで、リスクを軽減します。また、定期的なセキュリティレビューにより、潜在的な脆弱性を早期に発見し、対策を講じます。

5. サーバおよびアプリケーションの情報露出による攻撃リスク

情報露出の脅威: WebサーバやWebアプリケーションの種類やバージョン情報が外部に露出することで、攻撃者がその脆弱性を探り、攻撃の足がかりにされるリスクがあります。このような情報露出は、特にゼロデイ攻撃のような未解決の脆弱性を利用した攻撃に対して企業を脆弱にします。

対策: バージョン情報やエラーメッセージを隠蔽し、攻撃者がサーバの詳細情報にアクセスできないように設定を変更します。

6. 不正な機能実行による悪用リスク

機能の不正利用: WebサーバやWebアプリケーションが持つ機能が不正に実行されることで、サーバがSPAMの中継地点として悪用されるなどのリスクがあります。これにより、サーバの信頼性が低下し、メールサービス提供者としての評判が損なわれる可能性があります。

対策: サーバ機能の利用制限を設定し、不正なアクセスや利用を防止するための監視体制を強化します。

7. サーバ停止や性能低下リスク

サービス停止の脅威: Webサーバが攻撃を受け、サービスが停止または性能が低下することで、業務運営に深刻な影響を与えるリスクがあります。特に、ロボットによる連続攻撃を受けると、システムの負荷が増大し、正常なサービス提供が困難になる可能性があります。

対策: DDoS対策の導入や、リソースの負荷分散を行うことで、サービス停止リスクを軽減します。また、ログイン試行回数を制限し、不正アクセスを未然に防ぐ措置を講じます。

8. 正常な画面遷移を無視したアクセスによるリスク

画面遷移の脆弱性: 正常な画面遷移を無視して特定の画面に直接アクセスされることで、成りすましや情報漏洩のリスクが生じます。このような脆弱性は、攻撃者がユーザーのセッションを乗っ取る手段として利用される可能性があります。

対策: 画面遷移の検証やセッション管理の強化により、不正アクセスを防止します。また、アクセス制御リストの定期的な見直しを行い、最新の脅威に対応します。

総括

Webサーバにおける脆弱性は、企業の情報資産と業務運営に多大なリスクをもたらす可能性があります。データコンサルタントとして、これらのリスクに対する適切な対策を導入し、組織のセキュリティ体制を強化することで、安心してビジネスを運営できる環境を提供します。

ここでは、各リスクの具体的な影響と、それに対する効果的な対策を示し、企業が直面する可能性のある脅威に対してどのように対応すべきかを明確にしました。データコンサルタントとして、リスク管理とセキュリティ強化の重要性を強調し、実効性のあるセキュリティ戦略を提供しています。

WAFだけでは対処できない攻撃と運用課題

近年のWebセキュリティでは、従来の「WAF(Webアプリケーション・ファイアウォール)」では十分に対応できない脅威が増加しており、より包括的な対策が求められています。例えば、クレデンシャル・スタッフィング攻撃、DDoS攻撃、ゼロデイ攻撃、そして暗号化されたトラフィックを悪用した攻撃などが頻繁に発生しており、これらに対する万全の備えが必要です。また、APIの活用が広がるにつれ、APIに対する攻撃リスクも高まり、より高度で統合されたセキュリティ対策が必要となっています。

WAF運用の複雑化とリソース課題

しかし、WAFを効果的に運用するためには、専門的な知識や経験が必要であり、設定ミスや監視不足はかえってリスクを増大させる可能性があります。多くの企業では、このような運用の複雑さに対応できるリソースやスキルが不足しており、WAFの常時監視体制を確立することが難しいという課題を抱えています。これは特に、セキュリティ運用の負荷が既存の業務に悪影響を及ぼすケースで顕著です。

多層防御型セキュリティの導入による効果的な対策

こうした状況を踏まえ、多層防御型セキュリティの導入が必要となります。これには、WAFに加えて、DDoS攻撃や不正アクセス、悪質なBot攻撃などに対応するための複数の防御層を組み合わせるアプローチが効果的です。さらに、運用の効率化を実現するためには、マネージドWAFサービスや自動化されたセキュリティ監視ツールを活用し、企業の負担を軽減することが重要です。

ベストプラクティスの提案と運用改善

具体的な対策としては、DDoS攻撃や不正アクセスなど多様な脅威に対抗するセキュリティの強化策を講じるだけでなく、WAFの運用管理を効率化するための方法も重要です。マネージドサービスを活用することで、限られたリソースでも高度なセキュリティ運用が可能になり、迅速なインシデント対応や攻撃の早期検知を実現する体制を整えることができます。

推奨アクション

多層防御:WAFに加え、DDoS対策やBot対策を含む複数のセキュリティ層を導入

マネージドサービスの活用:WAF運用の負担を軽減し、専門知識を持たない組織でも強固な防御体制を維持

自動化ツールの導入:セキュリティ監視とインシデント対応を自動化し、運用効率を向上

APIセキュリティの強化:APIを利用するシステムの保護に注力し、適切な権限管理や脆弱性対策を徹底

このように、多層防御型セキュリティの導入と運用の効率化を図ることで、企業は最新のサイバー脅威に対応しつつ、リソースを最適化することが可能です。

AWS WAFの概要と運用課題

AWS WAFは、AWSが提供するアプリケーション層へのサイバー攻撃を遮断するセキュリティサービスです。簡単な導入プロセスや従量課金制の柔軟性により、多くのAWSユーザーに利用されています。しかし、**効果を最大化するためには「適切な運用」**が欠かせません。

具体的には、以下の運用上の課題が多くの企業で挙げられています:

ルールのカスタマイズ不足

マネージドルールをそのまま使用している場合、最新の脅威に対応できないことがある。

誤検知への対応

必要な通信が遮断されると、クラウドサービスの可用性や信頼性に悪影響を及ぼすリスクがある。

専門知識やリソースの不足

サイバー攻撃のトレンドを把握し、ルールを更新・最適化できる人材が不足している。

適切な運用がされない場合、サイバー攻撃の被害リスクが高まるだけでなく、正常な通信を遮断してしまうことで、サービスの信頼性や顧客体験が損なわれる可能性もあります。

課題解決:WAF運用の自動化による最適化

これらの課題に対応するため、WAF自動運用サービス「WafCharm」を活用することが有効です。

WafCharmの特徴:

自動最適化:AIを活用し、AWS WAFやAzure WAFに適したルールセットを自動で更新。

運用負担の軽減:設定や更新の自動化により、専門知識を持つ人材がいなくても適切な運用が可能。

誤検知リスクの低減:必要な通信を妨げないルールを適用し、クラウドサービスの可用性を維持。

最新脅威への対応:定期的なルール更新により、最新のサイバー攻撃にも対応可能。

これにより、セキュリティレベルを向上させながら、運用コストや工数を削減できます。

WafCharmを活用したWAF運用の最適化について解説します。以下のポイントを中心にお伝えします:

AWS WAFやAzure WAFにおける典型的な運用課題とその解決策

WafCharmの導入事例:実際の企業でどのように活用されているか

自動化による運用コスト削減とセキュリティ向上の実現方法

対象者

AWS WAFやAzure WAFを運用中で課題を抱えているご担当者様

サイバーセキュリティの運用を効率化したい経営者やIT管理者の方

自社のセキュリティ運用を強化しつつ、コストを抑えたい方

期待できる成果

これらを通して、以下のような知見が得られます:

WAF運用の現状課題と改善策の理解

自動化ツールの導入により得られる具体的なメリットの把握

効率的で効果的なWAF運用の方法

AWS WAFやAzure WAFの運用にお悩みの方にとって、実践的なヒントが得られる内容です。

API利用拡大がもたらすセキュリティリスクの現実

インターネットやモバイルデバイスの普及、クラウドの急速な浸透、そしてデジタル・トランスフォーメーション(DX)の進展により、Webアプリケーションの重要性がかつてないほど高まっています。この変化に伴い、サイバー犯罪者にとってWebアプリケーションは格好の攻撃対象となっています。

さらに近年では、API(Application Programming Interface)の活用拡大により、システム間のデータ共有や機能統合が容易になりました。しかし、APIはデータを直接操作するエンドポイントであり、高い権限を持つことが多いため攻撃者の標的となりやすい特徴があります。その結果、APIに起因する脆弱性やプライバシーリスクが発生し、セキュリティ上の脅威が急速に増大しています。

このような背景から、WebアプリケーションやAPIに対する一層の強固なセキュリティ対策が企業にとって喫緊の課題となっています。

「セキュリティ対策製品の導入」で終わらない継続的な運用の重要性

Webアプリケーションのセキュリティ対策としては、以下の技術や手法が一般的です:

Webアプリケーションファイアウォール(WAF)

侵入検知システム(IDS)/侵入防止システム(IPS)

Webアプリケーション脆弱性診断

APIエンドポイントを保護するAPIセキュリティソリューション

しかし、こうしたセキュリティ対策製品を導入しても、運用が疎かになる現状が多くの企業で見られます。たとえば、各セキュリティ機器から出力される膨大なログの分析や管理にリソースが割けず、運用が停滞してしまうケースです。

さらに、F5ネットワークスの調査では以下の問題が指摘されています:

組織の85%が最新アプリと従来アプリを混在運用しており、アーキテクチャの複雑化が進行。

APIの無秩序な広がりにより、一貫性のないセキュリティ体制が構築されている。

また、初期導入や運用コストの高さから導入をためらうケースも少なくありません。

データコンサルタントの提言:持続可能なセキュリティ運用の実現方法

APIセキュリティ戦略の見直し

APIの全エンドポイントを可視化し、利用状況やリスクを継続的にモニタリングする体制を構築。

アクセス制御や認証を強化し、APIの権限を最小化する設計を採用。

ログ管理の効率化と自動化

ログの膨大な量に対応するため、SIEM(セキュリティ情報・イベント管理)ツールやAI駆動の自動分析ツールを導入。

これにより、重要なイベントのみを迅速に抽出・対応可能な体制を整備。

運用負担を軽減するソリューションの導入

セキュリティ製品の導入時には、運用の負担軽減を考慮したツールを選定。例として、

WAF自動運用サービス(例:WafCharm)

APIセキュリティ専用ツール(例:Noname Security, Salt Security)

セキュリティ運用の社内リソース強化

社内のセキュリティ担当者が不足している場合、外部のマネージドセキュリティサービスを活用しつつ、長期的には社内人材の育成計画を策定。

定期的なリスクアセスメントとトレンド分析

サイバー攻撃のトレンドは急速に進化しており、定期的に新たな脅威を把握し、既存の対策を更新するプロセスが必要。

次の一歩:運用効率化とセキュリティ強化の両立を目指す

「導入して終わり」ではなく、セキュリティ運用を継続的に改善することが、現代の複雑なセキュリティリスクに対抗する唯一の方法です。APIやWebアプリケーションを安全に運用するためには、適切なツールとプロセスを導入し、効率的かつ持続可能な運用体制を確立する必要があります。

貴社に最適なセキュリティ運用モデルを構築するための詳細なコンサルティングを提供いたしますので、ぜひご相談ください!

API連携によるサービスの多様化とアプリケーションの分散化

現代のビジネス環境では、競争力を高めるために、APIを活用したサービスの多様化と分散化が進んでいます。企業はこれにより、顧客への価値提供を強化し、業務の効率化や新たなビジネスモデルの構築が可能となります。しかし、これらの利点に伴い、アプリケーション環境の管理が複雑化し、特にセキュリティリスクが増大しています。

環境ごとのセキュリティポリシー適用と管理の複雑化

分散化されたアプリケーション環境では、異なる環境ごとに適用すべきセキュリティポリシーが存在するため、その管理が複雑になります。この複雑さは、設定ミスや不適切な管理による脆弱性を引き起こすリスクを伴います。セキュリティの一貫性を保ちながら、異なる環境に対応するための戦略的アプローチが求められます。

従量課金制クラウドWAFのコスト予測の難しさ

多くの企業が、アプリケーションのセキュリティ対策としてクラウドベースのWAF(Web Application Firewall)を導入・検討していますが、従量課金制を採用しているクラウドWAFは、コストの予測が難しいという課題があります。通信量や攻撃の頻度に応じてコストが変動するため、突発的なコスト増加が企業のIT予算に影響を与えるリスクが存在します。これは、企業の予算管理や長期的な投資計画において大きな課題となります。

一元管理によるセキュリティポリシーの最適化とコスト管理

これらの課題に対応するため、次世代のWebセキュリティアプローチである「WAAP(Web Application and API Protection)」を活用し、セキュリティポリシーの一元管理を行うことが重要です。WAAPを活用することで、WAF、DDoS、ボット対策、API保護などを統一されたセキュリティポリシーの下で実施し、予測可能なコストで運用することが可能になります。これにより、企業はセキュリティの複雑さを軽減しつつ、安定したコスト管理を実現できます。

まとめ

APIの活用と分散化されたアプリケーション環境の管理は、企業の成長と競争力向上に不可欠ですが、同時にセキュリティリスクとコスト管理の課題を引き起こします。WAAPを導入することで、これらの課題を解決し、セキュリティの強化とコストの予測可能性を両立させることができます。企業のネットワークセキュリティやアプリケーションの脆弱性対策に関心のある担当者は、ぜひWAAPの導入を検討し、セキュリティとコスト管理の最適化を図るべきです。