目次

サイバーリスクの現状とその影響

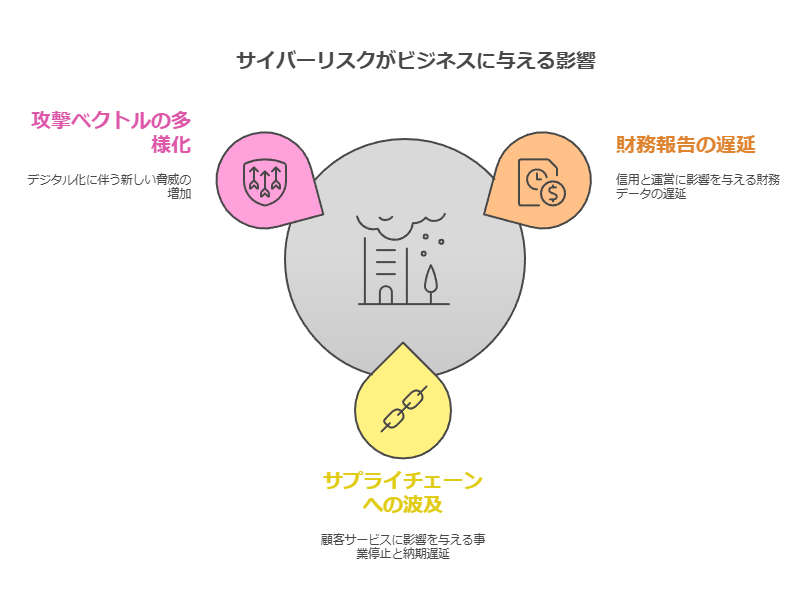

近年、サイバー侵害の規模と深刻度は増大しており、以下のような影響が企業に広がっています:

財務報告の遅延:事業運営や信用に重大な影響。

サプライチェーンへの波及:事業停止や納期遅延など、顧客対応における課題。

攻撃ベクトルの多様化:事業変化やデジタル化に伴い、新たな攻撃手法が増加。

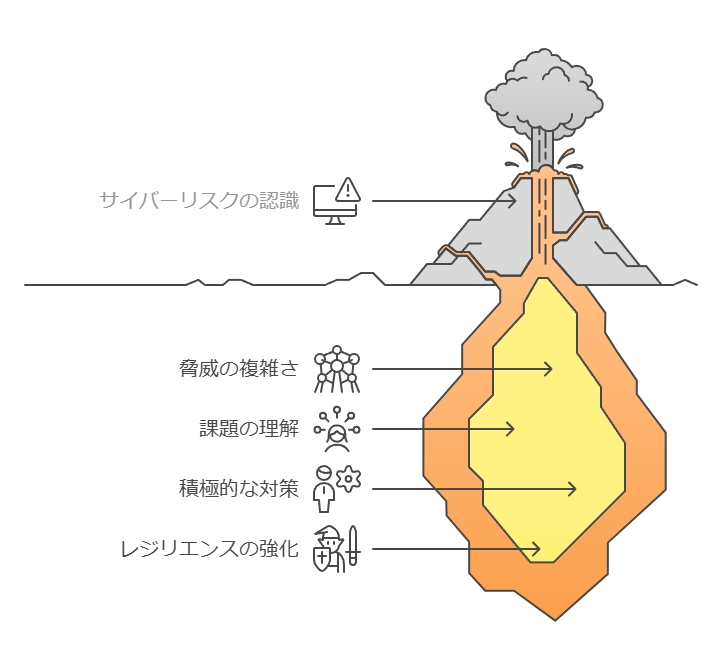

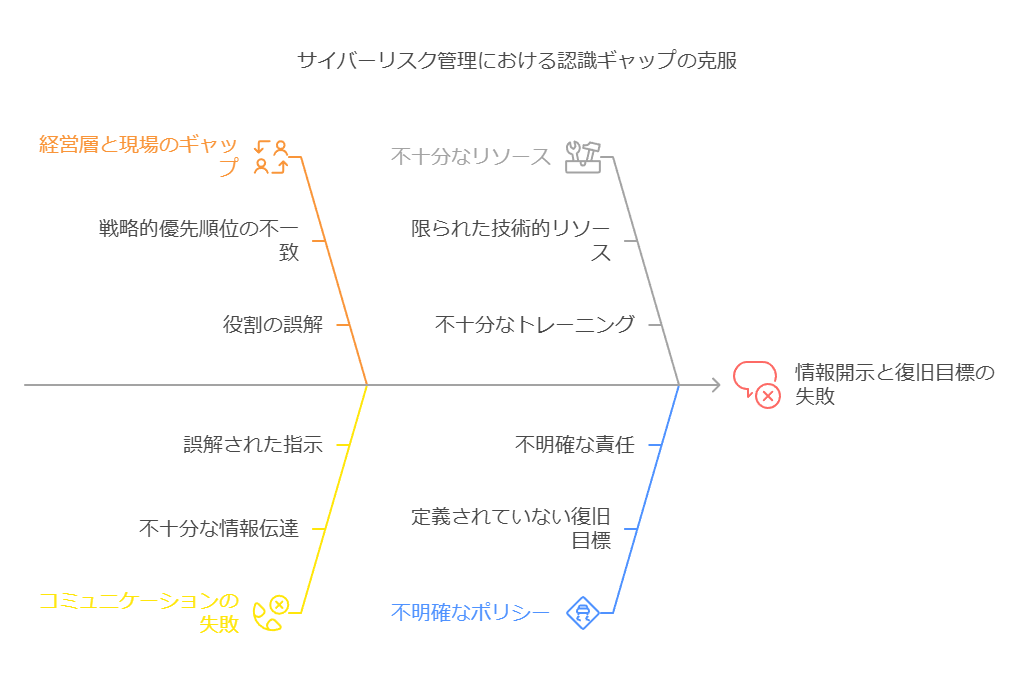

このような状況下で、サイバーリスクに対する経営層の認識は高まっているものの、十分に把握できていないケースも見られます。また、サイバー攻撃が減少する兆候はなく、インシデントの早期検知と影響範囲の最小化(レジリエンス強化)がこれまで以上に重要となっています。

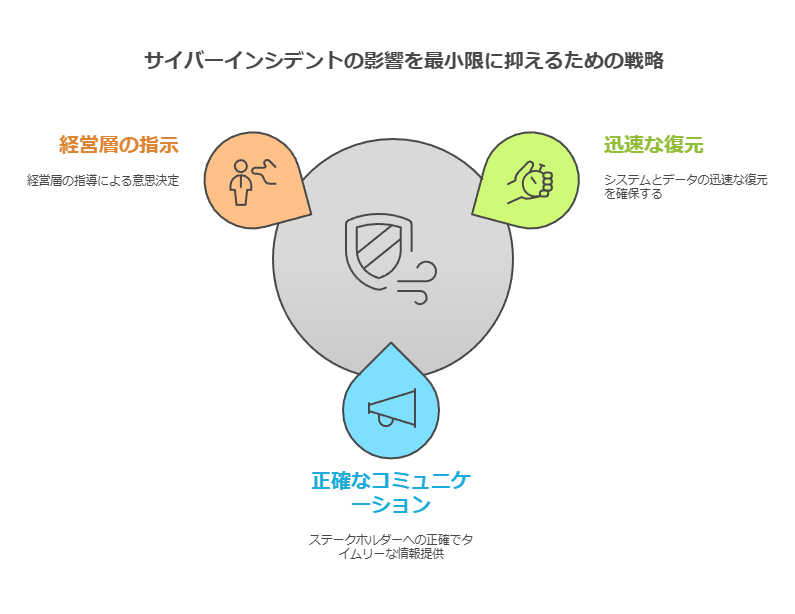

必要な対応:迅速な復元と透明性の確保

被害を最小化するためには、迅速なデータ・システムの復元に加え、以下の対応が求められます:

事実確認と情報開示:ステークホルダーへの正確かつ迅速な情報提供が必須。

経営層の指示を伴う意思決定:被害対応には、経営層や委任を受けた役員による的確な判断が必要です。

実際には、情報の開示制限や復旧目標(RTO: Recovery Time Objective、RLO: Recovery Level Objective)の未達成が多く報告されています。

背景には、経営層と現場間の認識ギャップが存在し、これが対応の遅れを招いています。

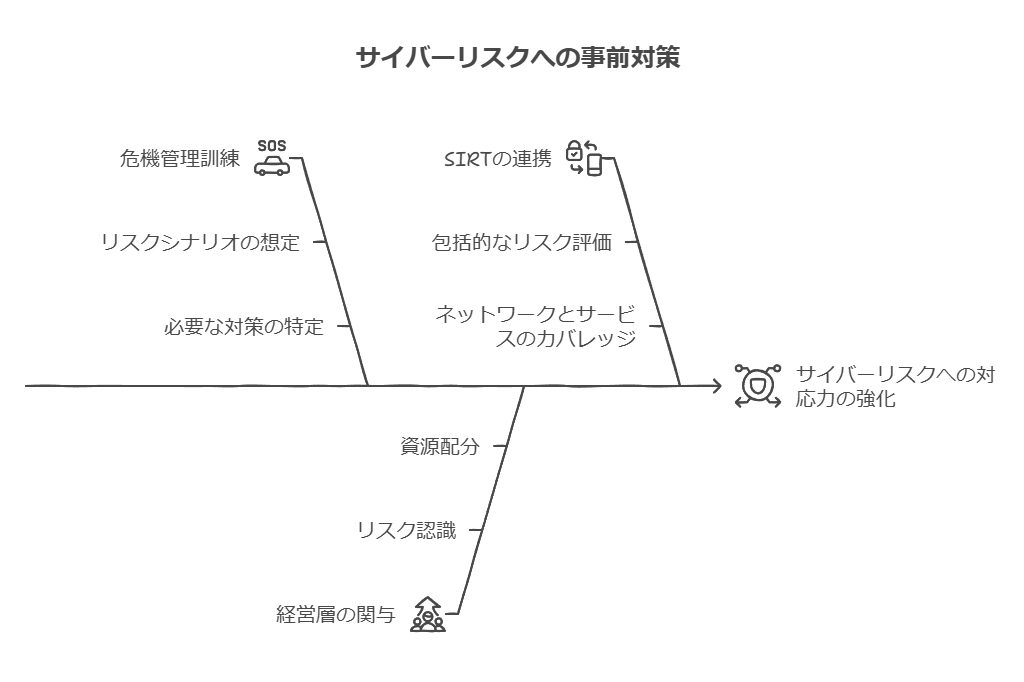

インシデント対応の強化:予防から訓練まで

サイバーリスクへの対応力を強化するためには、インシデント発生後に学ぶのではなく、事前対策を徹底する必要があります。以下のアプローチが有効です:

危機管理訓練の実施:訓練を通じてリスクシナリオを想定し、逆算的に必要な対策を特定。

経営層の関与:訓練を通じて経営層に具体的なリスクを認識させ、適切な資源配分を促進。

各領域のSIRT(Security Incident Response Team)の連携:企業ネットワークだけでなく、製品やサービスを含む広範なリスクを評価。

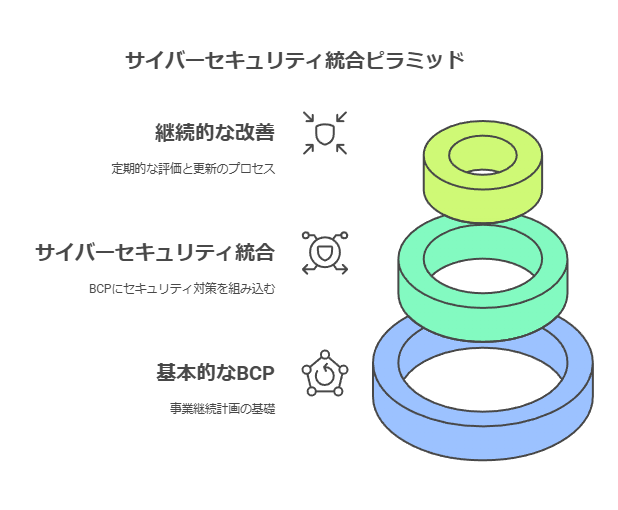

サイバーリスクを考慮したBCPの策定と改善

サイバーセキュリティの観点を組み込んだBCP(事業継続計画)の策定も重要です。

他領域のガイドラインを活用:既存のBCPフレームワークを基に、サイバーセキュリティ特有の要素を追加。

リスク変動を考慮した改善プロセス:サイバーリスクは日々進化するため、定期的な評価と更新が必要です。

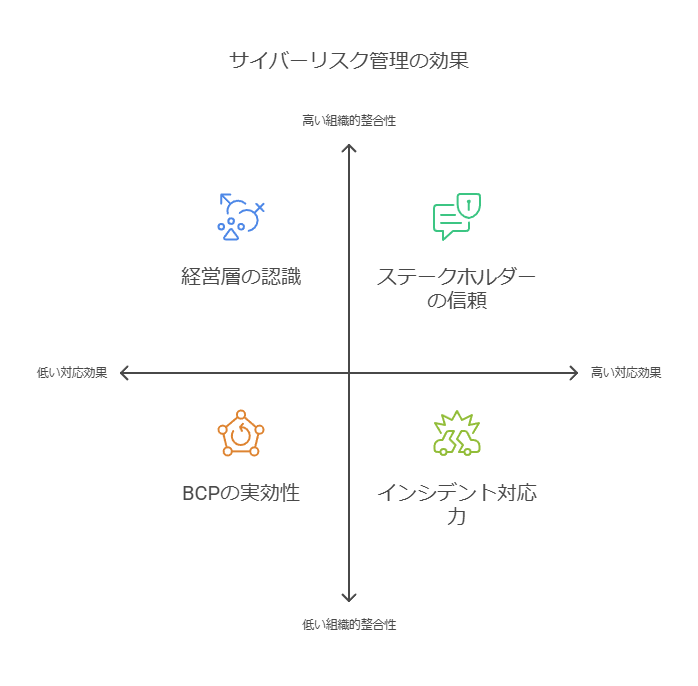

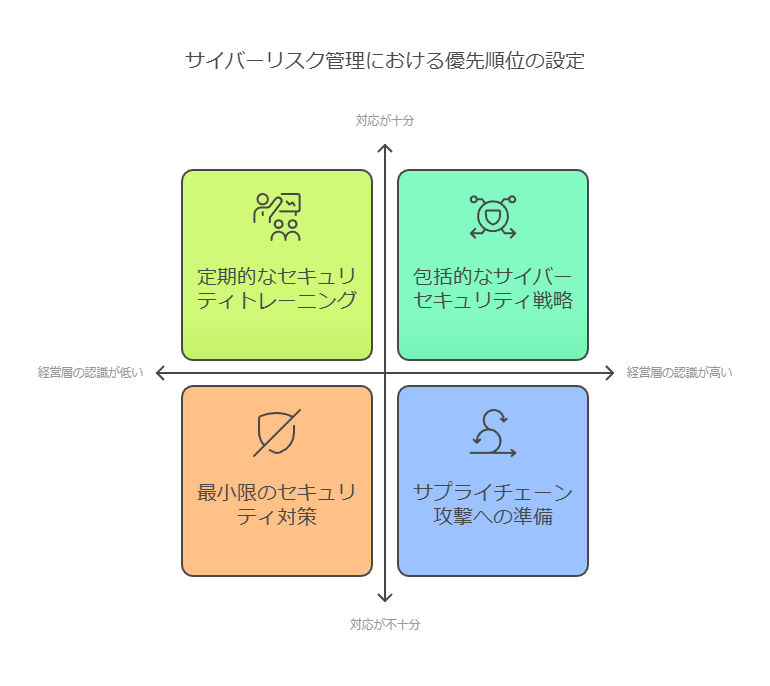

サイバーリスク対応で得られる主な効果

適切な対応を講じることで、以下の効果が期待できます:

インシデント対応力の向上:早期検知・復旧を可能にし、被害範囲を最小化。

経営層と現場の認識統一:円滑な意思決定とスムーズな対応を実現。

ステークホルダーの信頼確保:透明性のある情報開示による信頼の維持・向上。

BCPの実効性向上:継続的改善を通じて、リスク対応力を強化。

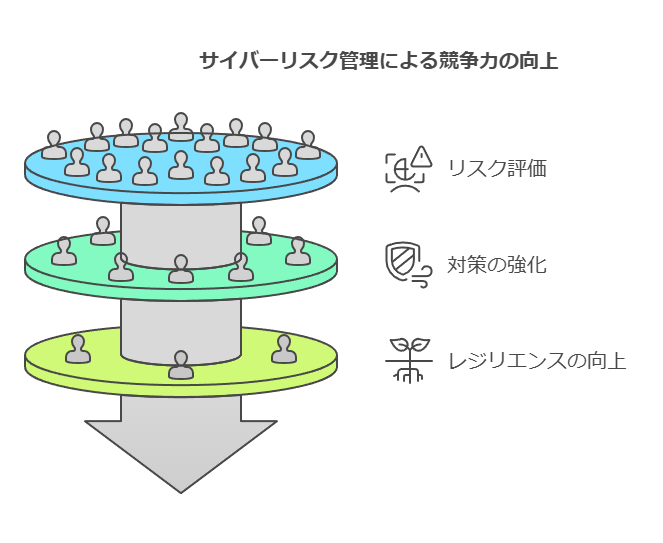

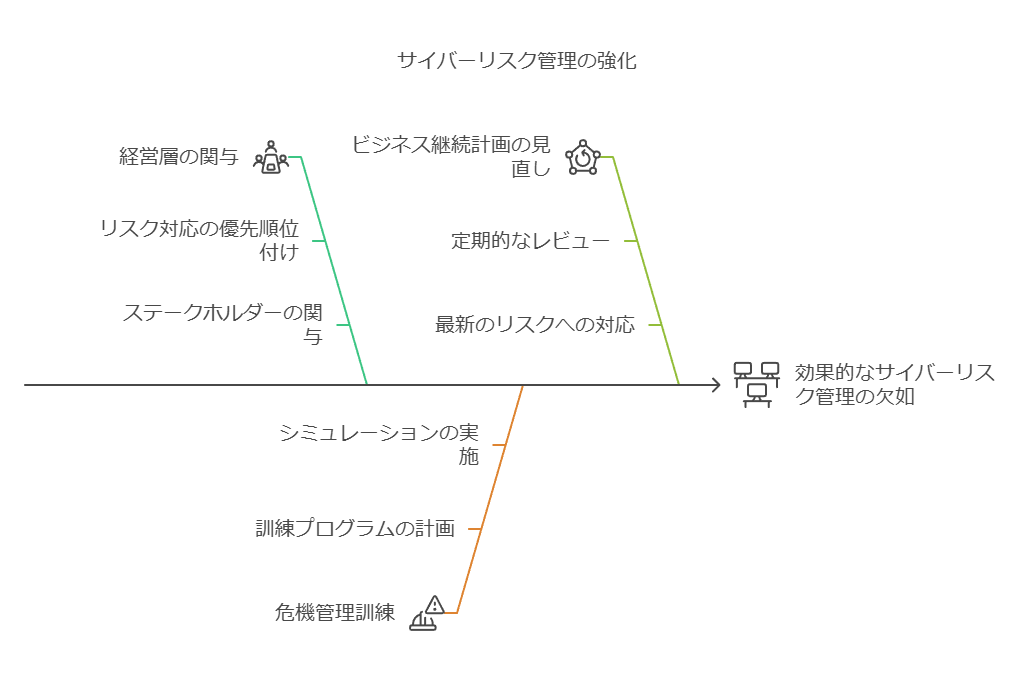

次のステップ:サイバーリスク管理の強化に向けて

経営層の関与を促進し、リスク対応の優先度を明確化する。

危機管理訓練を計画・実施し、シミュレーションを通じた弱点の洗い出しを行う。

BCPの見直しを定期的に行い、最新のサイバーリスクに対応したフレームワークを構築する。

サイバーリスクは企業の存続に直結する課題です。早期の対策強化を通じて、競争優位性を保ちつつ、レジリエンスを高めていくことが求められます。

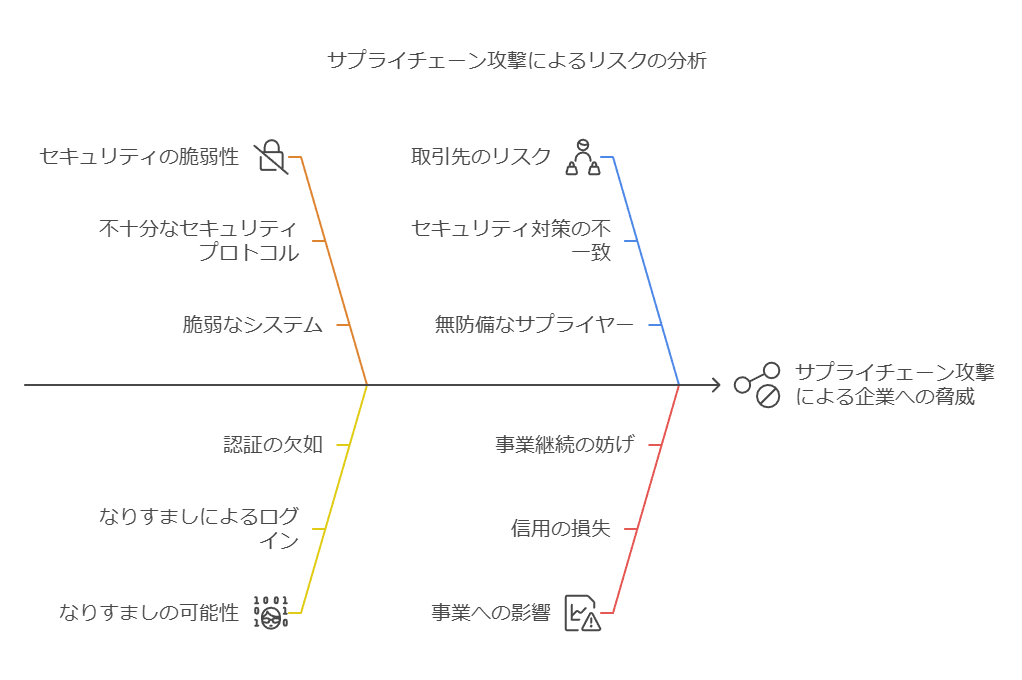

サプライチェーン攻撃の脅威に対する包括的対策の必要性

IPAが公開した「情報セキュリティ10大脅威 2022」において、サプライチェーンの弱点を悪用した攻撃が第3位にランクインしており、企業にとって深刻なリスクが浮き彫りとなっています。この種の攻撃は、セキュリティ対策が不十分な取引先や関連会社を経由して、ターゲットとなる企業へと侵入するもので、例えば、なりすましによって共通システムにログインし、企業のネットワークに不正アクセスすることが考えられます。こうした攻撃による被害が発生した場合、企業の信用が失墜し、事業継続にも深刻な影響を与えることが予想されます。

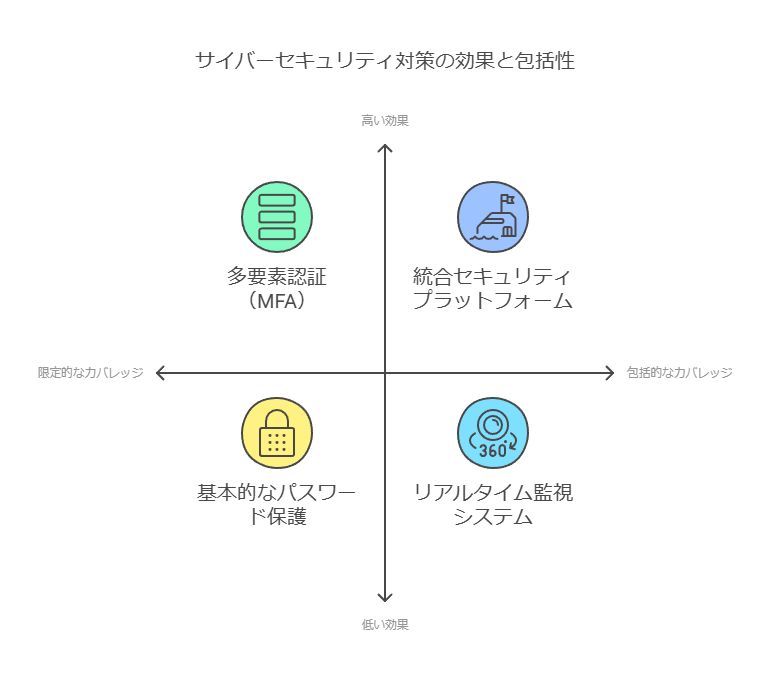

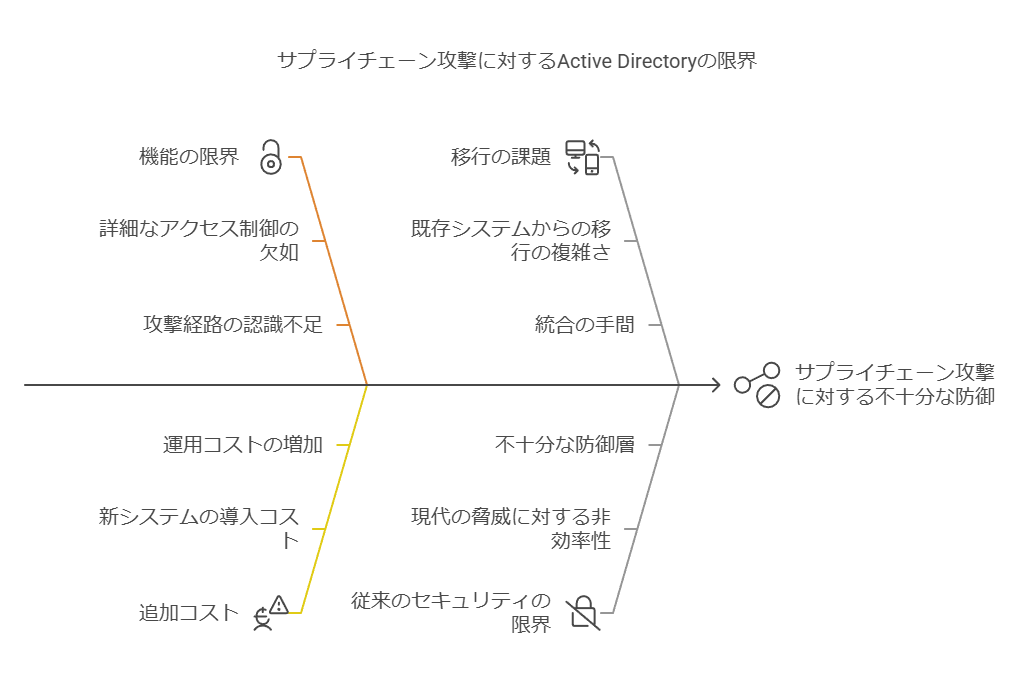

Active Directoryの限界と統合セキュリティの重要性

多くの企業がWindowsのActive Directoryを用いてアクセス管理を行っていますが、サプライチェーン攻撃に対する防御を考える上では、Active Directory単体では不十分です。詳細なアクセス権限の設定など、必須の機能が不足しており、従来のセキュリティ対策だけでは、サプライチェーンを経由した攻撃に対応するには限界があります。また、対策強化のために別のシステムを導入する際には、既存環境からの移行が手間となり、運用コストが増加するという課題が生じます。

不正アクセス後の内部不正に対する対策の必要性

サプライチェーン攻撃では、入口での対策だけでなく、なりすましによる不正ログイン後の内部不正への対策も不可欠です。不正アクセスを受けた後、攻撃者は企業内の価値の高い資産を探索するために横方向への移動(ラテラルムーブメント)を行います。これに対する対策や、不審な動作を即座に可視化・制御する仕組みの導入が求められます。しかし、これらの対策は、既存のアクセス管理システムとは別のシステムを導入する必要があり、さらなる導入コストや運用負担が発生します。

データコンサルタントからの提言:サプライチェーン攻撃に対する統合的なセキュリティ対策

サプライチェーンを狙った攻撃や内部不正に対抗するためには、企業はまず自社のセキュリティ体制を再評価し、サプライチェーン全体を通じたリスク管理を強化する必要があります。具体的な手段として、Active Directoryと連携可能な統合セキュリティプラットフォームの導入を推奨します。このプラットフォームは、多要素認証(MFA)やログイン状況の可視化、異常な挙動のリアルタイム検知と制御を実現することで、入口と内部のセキュリティ対策を統合的に強化します。これにより、サプライチェーン全体にわたるセキュリティリスクを低減し、企業の信用と事業継続を守るための堅牢な防御体制を構築することが可能です。

ここでは、サプライチェーン攻撃に対するリスクを明確にし、Active Directory単体では不十分な点を指摘するとともに、統合的なセキュリティ対策の重要性を強調しています。さらに、企業が取るべき具体的な行動と、データコンサルタントとして推奨するソリューションを提案することで、企業がより強固なセキュリティ体制を構築するための支援を行います。

データに基づくサプライチェーンの可視化とレジリエンス強化

近年のグローバルな不確実性が高まる中、サプライチェーンの健全性とセキュリティは事業継続の喫緊の課題となっています。データコンサルタントおよびデータアナリストの視点からは、こうした課題への対応は、サプライチェーンに関するデータの網羅的な収集、統合、分析に基づいた可視化と意思決定の高度化にかかっていると認識しています。

過去数年間の混乱は、多くの組織にとってサプライチェーン運営の脆弱性をデータとして浮き彫りにしました。パンデミック以降、複数の新たな課題が加わり、相互に依存するグローバルサプライチェーンにおいて、混乱の状態が「ニューノーマル」として定着しつつあることは、様々なデータが示唆しています。在る会社の調査データによると、産業組織の60%が、サプライチェーンの不安定性、インフレ圧力、労働力不足に対する継続的な懸念を報告しており、これらの要素はデータに基づいたリスク評価と計画の必要性を示しています。

次にどのような混乱が発生しようとも、その影響を最小限に抑えるためには、過去および現在のデータから将来のリスクを予測し、データに基づいた長期的な戦略と計画を策定することが不可欠です。

あるホワイトペーパーでは、SAPの後援によるeBook「Secure the Future: Leveraging Today’s Insights for Tomorrow’s Supply Chain (安全な未来のために: 今日の情報と知恵を明日のサプライチェーンのために使う)」(2022年6月)で指摘された4つのトレンドに基づき、サプライチェーンのレジリエンス強化に向けた4つの重要なアクションが提案されています。これらのアクションは、サプライチェーンに関するデータの収集、分析、活用の高度化を通じて、混乱に対する組織の適応能力を高めることに主眼を置いています。

これらの提案を通じて、データに基づいたサプライチェーン運営の成功に向けた新しい視点を提供できれば幸いです。SAPは、データ活用のためのソリューションを提供し、企業がデジタル機能を活用してサプライチェーンのデータに基づいた混乱への迅速な適応を支援することで、事業運営の迅速な回復と環境変化の競争優位性への転換をサポートしています。

サプライチェーンの透明性向上とレジリエンス強化のためのデータ戦略

ここ数年の世界的な混乱と不安定さを背景に、データに基づいたリスクの軽減は組織にとっての最優先事項になりました。「事業継続性」という言葉が広く認識されるようになったのも、データが示す中断リスクの高さに起因しています。

供給網をデジタル化し、関係者間でデータを共有可能なプラットフォームを構築することで、サプライヤーを含むエンドツーエンドの可視化と取引先とのデータ連携を実現した企業は、変化に対するデータに基づいた柔軟な方向転換が可能になりました。在る会社の調査データは、グローバル組織の85%が、デジタルテクノロジー、特にデータ収集・分析・共有を可能にする技術が、過去2年間の俊敏性(Agility)とレジリエンス(Resilience)向上を牽引したと認識していることを示しています。

より効果的にリスクを管理するためには、サプライヤーに対するエンドツーエンドのデータ可視性を目指す必要があります。これは、個々のサプライヤーのセキュリティ状態、運用パフォーマンス、コンプライアンス状況などに関するデータを収集・統合し、サプライチェーン全体のリスクをデータに基づき評価・監視することを意味します。この実現には、異なるシステム間でデータフローを確立するための自動化とデータ統合が不可欠です。

具体的には、以下のサプライチェーンサイバーセキュリティ対策は、それぞれデータ管理と分析の対象領域として重要です。

製品に関わる法規制への対応: 製品仕様、部品構成、製造プロセスなどに関するデータを、各国の規制要件データと照合・管理し、コンプライアンスリスクをデータに基づき評価・追跡します。

脆弱性対応: ソフトウェアコンポーネントやハードウェアに関する脆弱性データベース情報と、製品構成データ(SBOMなど)を照合し、製品の脆弱性リスクデータを特定し、パッチ適用状況などの対応状況をデータで管理します。

製品のリスクアセスメント: 製品に関連する資産データ、潜在的な脅威データ、脆弱性データなどを統合的に分析し、リスク評価データを生成します。これにより、リスクレベルをデータに基づき定量化し、優先順位付けを行います。

セキュリティ教育、人材育成: セキュリティ意識向上研修の実施状況データや、従業員のスキル評価データに基づき、組織全体のセキュリティリスク対応能力をデータで評価し、育成計画を策定します。

インシデント対応訓練: 訓練シナリオデータ、参加者の対応プロセスデータ、結果データなどを収集・分析し、インシデント発生時の対応手順やチーム連携の有効性をデータに基づき評価・改善します。

SBOM (Software Bill of Materials): SBOMは、製品を構成するソフトウェアコンポーネントに関する構造化されたデータ資産です。これを利用することで、既知の脆弱性を持つコンポーネントをデータとして特定し、サプライチェーン全体での脆弱性管理を効率化できます。

製品のセキュリティ監視/SOC (Security Operation Center)の運用: 製品やシステムから収集されるセキュリティログデータ、イベントデータ、脅威インテリジェンスデータなどをリアルタイムに分析し、潜在的なセキュリティインシデントを検知します。SOCはこれらのデータを分析し、インシデント対応の意思決定をデータに基づいて行います。

結論として、不確実性の高い現代のビジネス環境において、サプライチェーンのセキュリティを確保し、レジリエンスを高めるためには、サプライチェーンに関するデータ資産の戦略的な管理と、データに基づいた継続的な可視化、分析、そして意思決定が不可欠です。

データ活用によるサプライチェーンのレジリエンス強化と変化への適応

データコンサルタントおよびデータアナリストの視点からは、近年のサプライチェーンが直面する不確実性に対応し、レジリエンスを強化するためには、データに基づいた戦略的な意思決定とオペレーションが不可欠であると認識しています。これは、供給ベース、製品、輸送モードの多様化といったサプライチェーン構成要素の拡大に伴い、管理すべきデータ量と複雑性が増加している現状を踏まえると、ますます重要になります。

データに基づいたサプライチェーン戦略において、以下の要素が鍵となります。

予測分析の活用: 過去および現在のサプライチェーンデータ(需要データ、在庫データ、輸送データ、市場データなど)に基づき予測モデルを構築し、将来の潜在的なボトルネックやリスクを特定します。これにより得られる実用的なインサイトを活用することで、サプライチェーンの方向転換を迅速かつデータに基づき実行できるようになります。

データ主導の組織刷新: データ収集、分析、そしてその結果としてのインサイトを行動へと迅速に変換できる組織体制とプロセスを設計します。データ主導のインサイトは、それが具体的なオペレーション改善や意思決定に結びついた場合に初めて価値を発揮します。データフローの最適化、分析ツールの導入、データリテラシーの向上などが含まれます。

継続的なリスク管理: サプライチェーンに関連するリスクデータ(地政学リスク、自然災害リスク、サプライヤー信用リスク、サイバーセキュリティリスクなど)を継続的に監視・分析します。データに基づきリスクレベルを評価し、代替サプライヤー、代替輸送ルート、代替製造拠点といった代替策をデータとして事前に評価・準備しておくことが、混乱発生時の迅速な対応を可能にします。ここ数年の混乱は、多くの組織がこの代替策データの準備の重要性を痛感した機会となりました。

サプライチェーンの透明性向上とレジリエンス強化におけるデータ資産の重要性

サプライチェーンの透明性向上は、レジリエンス強化のための最低条件です。しかし、現状のデータは課題を示しています。ある調査データによると、経営幹部の約4割程度が、自社の調達・購買プロセスのほぼすべてを手作業で行っていると回答しており、直接材支出においては、約3割程度が、主要なサプライチェーンプロセスで外部パートナーとの連絡手段として、依然として電話、メール、スプレッドシートといったオフラインデータや非構造化データに依存している状況です。

この透明性は、サプライチェーン内のより多くの企業やステークホルダーとリアルタイムにデータを共有し、内部システムとのデータ統合によって実現されるものです。手作業のプロセスやオフラインデータに依存した状態では、リアルタイムなデータフローや統合が阻害され、真の透明性は達成できません。

「最終的には、サプライチェーンデータとそこから生まれるインサイトに戦略的に投資した企業が、サプライチェーンのデータ可視性、透明性、トレーサビリティを劇的に向上させられるでしょう」とされており、これはデータ資産への投資がサプライチェーンの競争力に直結することを示唆しています。

透明性向上とリスク管理のために講じるべきデータ関連のアクションとしては、以下が挙げられます。

自動化と統合の継続的推進: サプライチェーン全体でのデータ収集、変換、システム間(ERP、SCM、CRMなど)連携の自動化・統合を進め、データパイプラインを継続的に改善します。これにより、手作業によるデータ入力や転記ミスを排除し、データの正確性と鮮度を向上させます。

サプライチェーンのデータ可視化: サプライヤーの位置情報、関係性データ、輸送ルートデータ、在庫データ、リスクデータなどを統合的に収集・分析し、グローバルマップ形式でデータ可視化ツールを作成・利用します。これにより、サプライチェーンエコシステム全体とその依存関係をデータとして俯瞰し、リアルタイムにモニタリングすることで、潜在的な問題や混乱の兆候を早期に発見できます。

取引先とのデジタルデータ連携: 要件、変更、遅延、在庫状況などに関するリアルタイム情報をデータとして共有するためのデジタルプラットフォームを構築したり、API連携を進めたりします。これにより、取引先とのデータに基づく迅速なコミュニケーションと協調的な対応が可能になります。

サプライヤーとのデータ連携によるパートナーシップ: サプライヤーを単なる取引先ではなく、データ連携を通じてリスクを共有し、共同で問題解決に取り組むパートナーとして位置づけます。サプライヤーの運用データ、セキュリティ状態データ、品質データ、ESG関連データなどを共有・共同分析することで、サプライチェーン全体の機敏性を高め、データに基づいた意思決定を行います。

ESG対応におけるサプライチェーンデータの重要性

近年、顧客は製品の購入元企業の価値基準、倫理、慣習をより重視する姿勢を強めており、これは企業のESG(環境、社会、ガバナンス)目標達成に対する要求の増加としてデータに表れています。ESG目標を達成し、顧客の期待に応えるためには、サプライヤーベースに関する詳細なデータ(原材料の調達元データ、製造プロセスにおける排出量データ、労働環境データなど)の可視性、透明性、そしてトレーサビリティが不可欠です。

サステナビリティへの取り組みは、原材料の調達からラストワンマイル物流、製品返品、リサイクルプロセスまで、サプライチェーンの全ての段階に拡大する必要があります。これは、これらの各段階で発生する環境負荷データ、社会貢献データ、ガバナンス関連データなどを収集・管理し、データに基づきサプライチェーン全体のサステナビリティパフォーマンスを評価・改善していく必要があることを意味します。データに基づいたトレーサビリティを確保することで、製品のライフサイクル全体にわたるESG関連データを追跡し、信頼性のある報告と改善活動につなげることができます。

データ活用こそが、現代の複雑で不確実性の高いサプライチェーンにおいて、リスク管理を強化し、レジリエンスを高め、そしてESGといった新たなビジネスドライバーに対応するための、根本的なアプローチであると言えます。

データに基づくサプライチェーンセキュリティ強化:SDLC全体でのデータ活用とDevSecOps

サプライチェーンにおけるサイバーセキュリティリスクは、ソフトウェア開発ライフサイクル(SDLC)の早期段階から組み込み、開発ライフサイクルのあらゆる段階で継続的に考慮されるべき喫緊の課題です。データコンサルタントおよびデータアナリストの視点からは、これはすなわち、SDLC全体を通じてセキュリティ関連データを継続的に収集、分析し、その結果に基づいた意思決定と対策を実行していくことを意味します。これには、セキュリティテスト、脆弱性スキャン、コード解析といったプロセスから得られるデータの活用に加え、セキュアコーディング手法の実践を通じて、潜在的な脆弱性データ生成のリスクを低減する取り組みが含まれます。

ある識者は「セキュリティに関しては、自動化やチェックのようなものが現状では不足している。真に必要なのは手作業によるチェックの自動化であり、とにかくより早い段階でセキュリティリスクデータを発見できるに越したことはない」と述べています。この指摘は、セキュリティ関連データの収集、分析、評価プロセスにおける自動化の重要性を示しています。

可能な限りセキュリティプロセスを自動化することは、セキュリティテストやレビューのプロセスを最適化し、より効率的かつデータに基づいた効果的なものにします。例えば、脆弱性スキャンの自動化、テストの自動化、そして継続的インテグレーションおよびデプロイメント(CI/CD)パイプラインへの組み込みは、セキュリティ関連データを継続的に収集し、開発から本番環境に至るデータフローの中でリアルタイムに近い形で分析することを可能にします。

DevSecOps:データ共有によるサプライチェーンセキュリティの実現

ソフトウェア・サプライチェーンのセキュリティは、構成要素、依存関係、開発プロセスなど多岐にわたるデータを管理する必要があるため、複雑かつ多面的です。この複雑性に対応するためには、包括的なDevSecOpsアプローチを採用することが効果的です。DevSecOps手法の成功は、開発、セキュリティ、運用チームがセキュリティ関連データ(脆弱性情報、設定情報、インシデントデータ、ポリシー違反データなど)を共有し、データに基づいた共通の目標、すなわちサプライチェーンセキュリティの実現に向かって協力できるかにかかっています。これは、データ共有と分析が高度に統合された「約束の地」を目指すアプローチと言えます。

DevSecOpsにおける重要なデータ管理課題の一つは、ソフトウェア・サプライチェーンにおいてオープンソースソフトウェアの安全性をどのように確保するかです。オープンソースコードやサードパーティへの依存関係に含まれる脆弱性は、サプライチェーンにおける主要なリスクデータ源となります。これらの脆弱性データを早期に発見するための継続的な監視とテストのプロセスが欠如している場合、セキュリティリスクデータが蓄積されていきます。さらに、開発チームとセキュリティチームが、インシデント発生データや脆弱性データに基づいた分析を行い、サービスインシデントの優先順位付けと予防のための必要なセキュリティメンテナンス作業(パッチ適用、設定変更など)をデータとして追跡して実行することが困難になります。

Red Hatは、サプライチェーンのレジリエンスを向上させ、企業がセキュリティ要件を満たしながらアプリケーションをより迅速にリリースできるよう、イノベーションサイクルに対応するためのデータに基づいたソリューションを提供しています。クラウドサービスとして利用可能なRed Hat Trusted Software Supply Chainは、信頼できるソフトウェアコンポーネントに関するデータを一貫してコーディング、構築、監視するためのDevSecOpsフレームワークを提供します。このソリューションは、ソフトウェア開発のライフサイクルの各段階でセキュリティガードレールを統合することにより、アプリケーションにおけるオープンソースソフトウェアの使用とサードパーティの依存関係に関するセキュリティ関連データを保護し、価値実現までの時間を短縮します。このセキュリティガードレールの統合は、数回のクリックで実現可能であり、SDLCの各段階でセキュリティ関連データ(テスト結果、脆弱性レポート、コード解析結果など)を自動的に収集・分析・評価する仕組みの導入を容易にします。

開発者はユーザーからの信頼を大切にしており、Red Hatは開発者が過剰な運用オーバーヘッドなしにデータに基づいたセキュリティ判断を容易に行えるようになることを支援したいと考えています。Red Hatのソリューションは、ソフトウェア開発のライフサイクル全体を通じて、開発者がセキュリティ関連データにアクセスし、セキュリティを早期に取り入れるのを支援します(これは、おそらくSDLC全体でのセキュリティデータ収集、分析、管理プロセスのフローを示すデータパイプライン図やデータ統合図として示される図1によって視覚的に補強されます)。

結論として、サプライチェーンセキュリティを強化し、現代の複雑な脅威環境に対応するためには、SDLC全体でのセキュリティデータ収集、分析、そしてDevSecOpsアプローチの下でのデータ共有と自動化が不可欠です。データ活用こそが、安全でレジリエントなソフトウェアサプライチェーン構築の鍵となります。

データコンサルタント/データアナリスト視点での現状分析と提言

現在の市場環境下では、競争優位性を確立するために、高品質なソフトウェア体験を迅速かつ安全に提供できるアプリケーション基盤への変革が不可欠です。これは、デリバリーパイプライン全体の効率性向上とリスク低減をデータに基づいて実現する取り組みと言えます。多くの組織が、レガシーシステムからの脱却とクラウドネイティブ技術の導入を進めていますが、その過程でデータによる課題認識に苦慮しているケースが散見されます。

データ分析によると、こうした変革における主な課題は以下のデータポイントとして観測されます。

ITリソース配分の非効率性: レガシーアプリケーションおよびインフラストラクチャの維持・改善は、ITリソースの配分データに大きな負担をかけ、改善の難易度が高い非効率性のデータポイントとして現れます。既存システムに関する構造データやパフォーマンスデータの不足が、意思決定をさらに複雑にします。

開発チームへの負荷増大: 先進的なフレームワークやクラウドネイティブアーキテクチャの採用は、開発チームの生産性データに一時的な低下をもたらす可能性があり、適切なスキルデータやデータ連携がなければ負荷が増大します。新しい技術スタックにおけるデバッグやパフォーマンスチューニングは、新たなデータ収集・分析手法を必要とします。

セキュリティリスクデータの遅延: セキュリティは開発ライフサイクルの終盤に検討される傾向があり、セキュリティ関連のデータやリスク情報が早期に開発チームと共有されません。これは、脆弱性発見の遅延というデータとして観測され、修正コストの増大に直結します。セキュリティ関連データが他の開発・運用データと分断されているデータサイロ問題が根幹にあります。

ツールの分断による可視性欠如: アプリケーション開発、セキュリティ、運用に関わるツールやプロセスの分断は、データのサイロ化を招き、エンドツーエンドの可視性データが得られません。結果として、メトリクスに基づいた効果測定や問題箇所の特定が困難になり、手戻りやヒューマンエラーの発生率を高めます。

これらの課題は、データに基づいたリスク評価によると、セキュリティインシデント発生リスクの増大という深刻な結果を招き、アプリケーションの開発および提供スピード、そして全体の効率性を妨げるボトルネックとなります。これは、デリバリーパイプラインのパフォーマンスデータとして明確に現れます。

解決策の方向性として、ソフトウェアサプライチェーンセキュリティとDevSecOpsは、セキュアなソフトウェア開発において、それぞれ異なるデータ分析と対策の焦点を持ちながらも不可欠な要素です。

ソフトウェアサプライチェーンセキュリティは、サプライチェーンを通じて流通するソフトウェアコンポーネントの整合性や脆弱性に関するデータの管理と保護に重点を置きます。具体的には、使用されるライブラリ、フレームワーク、コンテナイメージなどの脆弱性データ、ライセンスデータ、来歴データなどを追跡・検証します。

DevSecOpsは、セキュアなコーディング規範の実践と、開発ライフサイクル全体を通じたセキュリティ関連データの継続的な収集・分析・改善に主眼を置きます。静的解析、動的解析、IasC(Infrastructure as Code)スキャンなどにより得られるセキュリティデータを、開発・テスト・運用の各フェーズで活用し、データに基づいた迅速なフィードバックと改善を行います。

どちらか一方だけでは、データに基づいた包括的なセキュリティ体制は構築できません。開発者にとって、ソフトウェア開発そのものにDevSecOpsの手法(セキュリティ関連データの積極的な活用)を取り入れ、それが安全なソフトウェアサプライチェーン(信頼できるコンポーネントデータと来歴情報)の上に成り立つことが極めて重要です。これにより、セキュリティを「後から追加する機能」ではなく、「データに基づいて継続的に改善する品質特性」として位置づけることが可能になります。

開発者が実践すべき重要なベストプラクティスについて、データ活用の観点も踏まえて次に説明します。