目次

- 1 サプライチェーン攻撃現状の脅威と課題の明確化

- 2 増大するサイバー脅威:サプライチェーン攻撃に対する大企業の防衛戦略

- 3 サプライチェーン攻撃への防御戦略: 信頼性と事業継続を守るために

- 4 Active Directoryの限界とサプライチェーン攻撃への対策強化

- 5 4つのステップで実現する「ASM(Attack Surface Management)」によるセキュリティ強化の手法

- 6 大規模企業におけるサプライチェーン管理の課題

- 7 自動車業界におけるDX推進とサイバーセキュリティリスクの高まり

- 8 自動車業界全体のセキュリティ強化を支える「自工会/部工会・サイバーセキュリティガイドラインV2.1」

- 9 サプライチェーン全体でのセキュリティ対策の重要性

- 10 サプライチェーン攻撃の脅威とASMの重要性についてのデータコンサルタント視点での解説

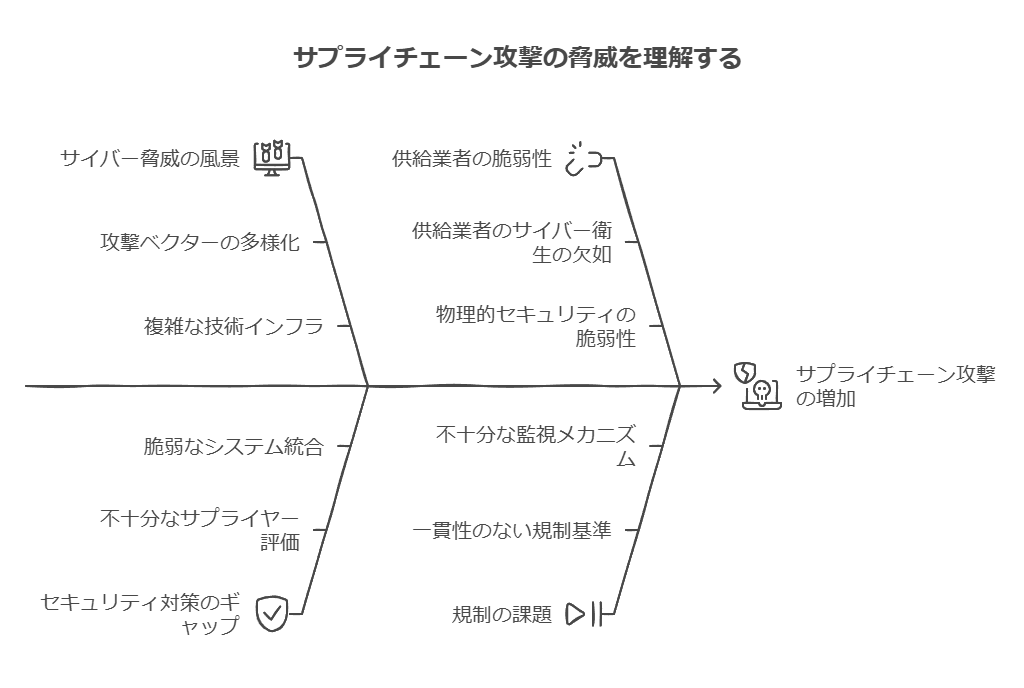

サプライチェーン攻撃現状の脅威と課題の明確化

サプライチェーン攻撃の増加とその深刻度

世界的に広がるサイバー攻撃の中で、特にサプライチェーン攻撃の被害が顕著に増加しています。これにより、企業は自社だけでなく、取引先や供給業者のセキュリティ対策にも厳重な注意が求められるようになりました。

セキュリティ脅威ランキングと防衛産業への影響

IPAが発表した「情報セキュリティ10大脅威 2023」で、サプライチェーン攻撃は前年よりも順位を上げ、2位にランクインしています。この脅威の高まりを受け、特に防衛産業ではより厳格なセキュリティ対策が求められています。

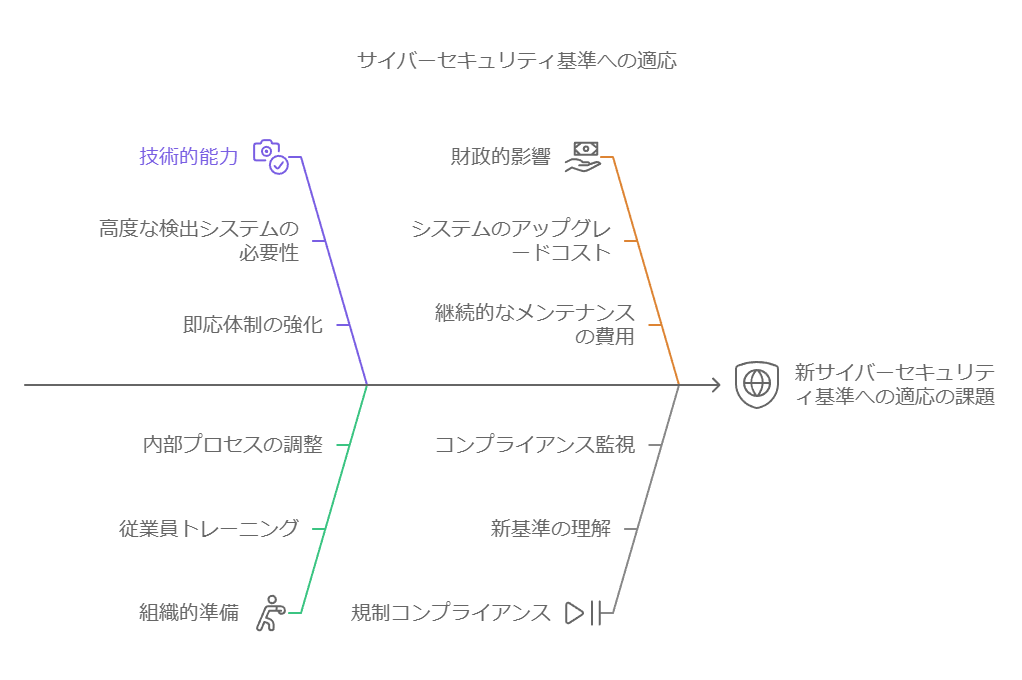

米国基準に基づく新しい防衛産業サイバーセキュリティ基準

2023年度から、防衛産業においては、米国の先進的な取り組みを参考にした「防衛産業サイバーセキュリティ基準」が導入され、サプライチェーン全体のセキュリティ強化が図られています。

——————————

基準変更と具体的対策の必要性

新基準への適応と具体的な対策の課題

新しい「防衛産業サイバーセキュリティ基準」に適応するためには、現行のセキュリティ基準との変更点を理解し、適切な対策を迅速に講じることが不可欠です。しかし、ガイドラインを見ても、具体的にどこから手を付けるべきか悩む企業も少なくありません。

不正アクセス防御から早期発見・対処へ

新基準の大きな変更点は、単なる不正アクセス防御にとどまらず、攻撃を受けた後の迅速な発見と対処を求める点にあります。これにより、企業はより高度な検知システムや即応体制の構築を求められています。

——————————

ソリューションの提案と実施に向けたガイドライン

ソリューション選定の課題と慎重な対応

新基準に対応するために別システムの導入を検討する際、移行の手間や追加コストが課題となります。したがって、企業は慎重にソリューションを選定し、費用対効果を最大化する戦略的アプローチが求められます。

Active Directory連携による効率的なセキュリティ強化

具体的には、既存システムの構成を維持しつつ、最小限の投資で導入可能な「UserLock」を活用したソリューションがあります。このツールはActive Directoryと連携し、ログイン制御やユーザー監視を強化することで、多層防御体制を確立し、サプライチェーン攻撃からの保護を効果的に実現します。

このように、データコンサルタントの視点から業務を改善し、企業が直面する現実的な課題とそれに対する戦略的な解決策を策定する事が可能です。

増大するサイバー脅威:サプライチェーン攻撃に対する大企業の防衛戦略

1. サプライチェーン攻撃の脅威と企業防衛の課題 現在、巧妙かつ高度なサイバー攻撃が増加する中で、単に自社のセキュリティ対策を強化するだけでは、セキュリティインシデントのリスクを完全に回避することが難しくなっています。特に、大規模な企業では、関連企業や取引先を経由したサプライチェーン攻撃のリスクが高まり、情報漏えいのリスクがさらに深刻化しています。

2. インシデント対応の準備と迅速な対応の重要性 加えて、フィッシングサイトの増加や、マルウェアによるID/アカウント情報の不正利用など、外部からの脅威を完全に防ぐことは非常に困難です。そのため、企業はインシデント発生前にしっかりと準備を整え、発生時には迅速かつ的確な初動対応を行うことが被害を最小化するための鍵となります。

3. ログデータとアラートの課題:脅威の見逃しを防ぐには 多くの企業では、セキュリティインシデントに対処するために、CSIRT(Computer Security Incident Response Team)を設立し、セキュリティアナリストを採用しています。しかし、システムの複雑化に伴い、膨大な量のログやアラートに埋もれてしまい、最も警戒すべき脅威を見逃すリスクが増しています。これは、適切な対応を阻害し、企業のセキュリティ体制に大きな課題をもたらしています。

4. セキュリティ対策の高度化と運用効率の向上 企業が存続するためには、最新の脅威情報を活用し、膨大なログの中から見逃された脅威を迅速に検知し対応するためのセキュリティ対策の高度化が不可欠です。また、情報システム部門やセキュリティ運用チーム(SOC)の負荷を軽減し、優先順位に基づいた迅速な意思決定をサポートする手法を導入することが、セキュリティインシデントのリスクを最小化する上で非常に効果的です。

5. 優先順位に基づく意思決定の重要性 本ガイドでは、企業が直面するセキュリティインシデントのリスクを最小化するための具体的な方法を紹介します。優先順位に基づいた迅速な意思決定を可能にするためのアプローチを理解し、セキュリティ対策を強化したいと考える企業の担当者にとって、非常に有益な内容となっています。

このように、サプライチェーン攻撃への防御戦略は、企業のセキュリティ体制の根幹を支える要素であり、全体のセキュリティアプローチを再構築することが求められます。

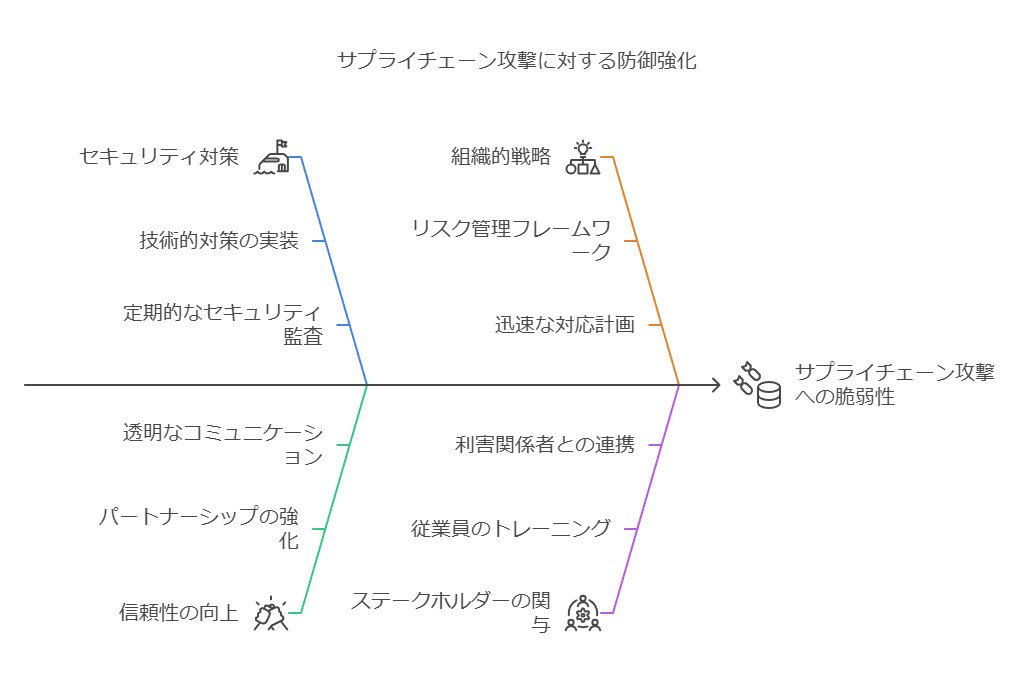

サプライチェーン攻撃への防御戦略: 信頼性と事業継続を守るために

1. サプライチェーン攻撃のリスクとその影響 IPAが公表した「情報セキュリティ10大脅威 2022」では、「サプライチェーンの弱点を悪用した攻撃」が第3位にランクインしています。この攻撃は、セキュリティ対策が不十分な取引先や関連会社を経由し、ターゲット企業に対する攻撃を行うものです。例えば、取引先の従業員になりすまして共通システムへログインし、ターゲット企業のネットワークに侵入するケースが挙げられます。こうした攻撃が成功すると、企業の信用が失われ、事業継続に深刻な影響を及ぼす可能性があります。

2. Active Directoryの限界と補完策の重要性 多くの企業では、WindowsのActive Directoryを利用してアクセス管理を行っていますが、これだけではサプライチェーン攻撃に対する防御策として不十分な部分があります。特に、詳細なアクセス権限の設定や不正ログイン後の内部不正に対する対策が求められます。しかし、別システムを導入してこれらの課題に対応しようとすると、既存環境からの移行や運用に多大なコストと労力がかかるのが現実です。

3. 内部不正への備えと可視化・制御の必要性 攻撃の入り口である不正アクセスに対する対策だけではなく、不正アクセスが成功した後の内部不正への備えも不可欠です。攻撃者がネットワーク内で横方向に移動し、重要資産を探し回る「Lateral Movement(横方向移動)」への対策や、不審な行動が発生した際にそれを迅速に可視化・制御する仕組みを導入する必要があります。ただし、これらの内部不正対策も、前述のアクセス管理システムとは別のシステムが必要になる場合が多く、さらなるコスト増加が課題となります。

4. サプライチェーン攻撃への統合的な対策の提案 企業がサプライチェーン攻撃や内部不正から自社を守るためには、統合的なセキュリティ対策が求められます。具体的には、Active Directoryと連携し、多要素認証やログイン状況の可視化・制御を実現するソリューションを導入することで、攻撃の入り口と内部不正の両方に対する効果的な防御策を構築できます。例えば、「UserLock」を利用することで、これらのセキュリティ機能を統合し、既存のインフラに無理なく導入・運用が可能です。

5. サプライチェーン攻撃への備えを強化するために

サプライチェーン攻撃の脅威に対する企業の具体的な対策方法はいくつかあります。

セキュリティ対策を強化し、信頼性を高めたい企業の担当者の方は、色々とご検討ください。

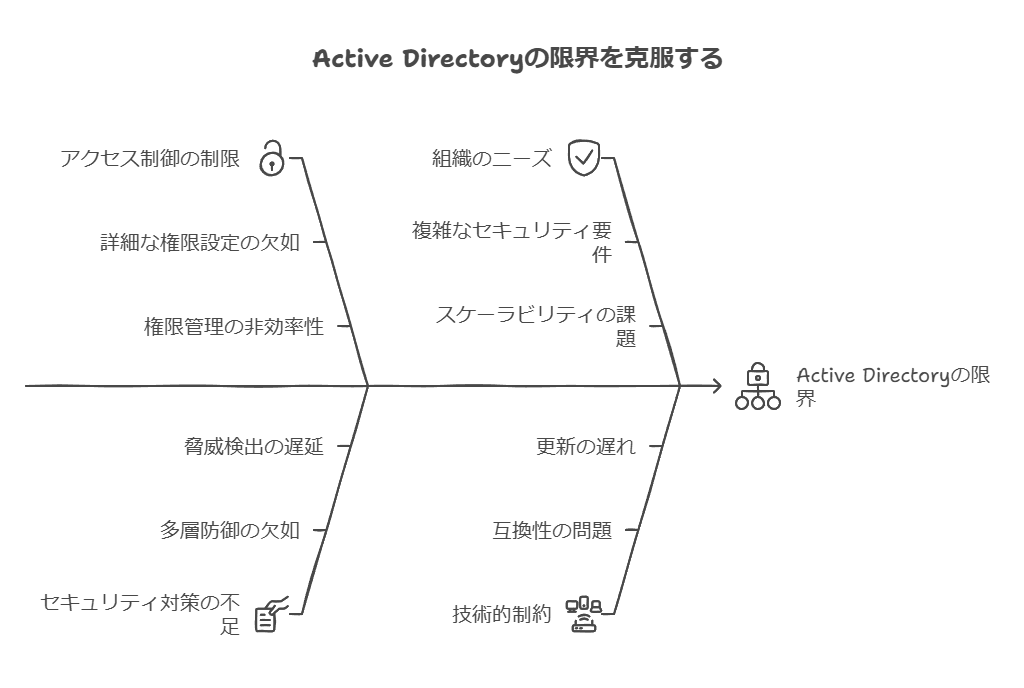

Active Directoryの限界とサプライチェーン攻撃への対策強化

1. Active Directoryの限界とその補完の必要性 多くの企業では、WindowsのActive Directoryを用いてアクセス管理を行っていますが、サイバー攻撃の増加に対応するためには、これだけでは不十分です。Active Directoryは基本的なアクセス制御機能を提供しますが、詳細なアクセス権限の設定や多層的なセキュリティ対策には限界があります。特にサプライチェーンを狙った攻撃に対しては、従来のアクセス管理システムだけでは脆弱性が残るため、補完的なシステムの導入が求められます。しかし、新しいシステムの導入には既存環境からの移行作業が発生し、コストや手間が増えるという課題が浮上します。

2. 内部不正への対策と可視化・制御の必要性 サイバー攻撃への備えは、入口の防御に留まらず、不正ログイン後の内部不正にも対応する必要があります。攻撃者がネットワーク内で横方向に移動し、重要な資産を探索する「Lateral Movement(横方向移動)」を防ぐための対策が不可欠です。また、不審な動作が発生した際に、それを即座に可視化し、適切に制御できる仕組みが求められます。これには、既存のアクセス管理システムとは別に高度なセキュリティソリューションの導入が必要となり、そのための追加コストや運用負担が発生することも考慮しなければなりません。

3. サプライチェーン攻撃への包括的な対策提案 サプライチェーンを狙った不正アクセスや内部不正を防ぐためには、統合的なセキュリティ対策が求められます。具体的には、Active Directoryと連携し、多要素認証やログイン状況の可視化・制御を実現するソリューションを導入することが効果的です。例えば、「UserLock」などのソリューションを導入することで、入口から内部までのセキュリティ対策を強化し、サプライチェーン攻撃から企業を守る体制を構築できます。

4. サプライチェーン攻撃の脅威に備えた実践的アプローチ サプライチェーン攻撃は、IPAが公表した「情報セキュリティ10大脅威 2022」の第3位にランクインしている深刻なリスクです。この攻撃は、セキュリティが甘い取引先や関連会社を経由して、ターゲット企業に対して行われるものであり、企業の信用や事業継続に深刻な影響を及ぼします。そのため、企業はこの脅威に対して積極的な対策を講じることが必要です。

サプライチェーン攻撃に対する具体的な対策方法を解説します。これにより、企業は最新の脅威に備えたセキュリティ戦略を構築し、事業の継続性を確保するための実践的なアプローチを学ぶことができます。

4つのステップで実現する「ASM(Attack Surface Management)」によるセキュリティ強化の手法

現代の企業において、IT資産が増え続ける中で、攻撃対象領域(アタックサーフェース)の管理がますます困難になっています。自組織のセキュリティを強化するためには、これらの増え続けるアタックサーフェースをいかに把握し、管理するかが重要な課題となります。その解決策として提言されるのが「ASM(Attack Surface Management)」です。

ASMは、外部(インターネット)からアクセス可能なIT資産の情報を可視化し、継続的にその脆弱性を評価・管理する取り組みです。これにより、サイバー攻撃のリスクを低減し、セキュリティ体制を強化するための基盤を確立できます。ASMは、今後のセキュリティ戦略において不可欠な要素となるでしょう。

本解説では、ASMがどのように外部IT資産の可視化に役立つか、その重要性について触れるとともに、ASMを効果的に実行するための4つの具体的なステップを分かりやすく解説します。

増加するサプライチェーン攻撃・不正アクセス・標的型攻撃への対応

近年、サプライチェーン攻撃や不正アクセス、標的型攻撃などによる個人情報漏洩事件が急増しています。これらの攻撃は、企業に深刻な影響を与えるリスクを含んでおり、企業の信頼性低下や法的リスク、さらには罰金や訴訟などの重大な影響を及ぼします。そのため、これらの脅威に対するセキュリティ強化は、全企業にとって喫緊の課題となっています。

サプライチェーン攻撃への備え

情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2022」において、”サプライチェーンの弱点を悪用した攻撃”が第3位にランクインしています。この種の攻撃は、セキュリティ対策が不十分な取引先や関連会社を経由して、ターゲット企業への侵入を試みるものです。例えば、なりすましによる共通システムへのログインから、ターゲット企業のネットワークに不正に侵入するといった手口が典型的です。

サプライチェーン攻撃が成功すると、被害を受けた企業は信用失墜や事業継続の危機に直面することになります。これを防ぐためには、取引先や関連企業との連携を強化し、全体として堅牢なセキュリティ対策を講じることが不可欠です。

ここでは、データコンサルタントの視点から、ASMの重要性を強調し、具体的な実施方法を提示しています。また、サプライチェーン攻撃の脅威に対して、企業全体でのセキュリティ強化の必要性を強調し、現実的な対策を提案する内容としています。

大規模企業におけるサプライチェーン管理の課題

大規模企業では、管理対象となるクラウドサービスの数が年々増加しており、それに伴う管理コストの肥大化が深刻な問題となっています。サプライチェーン管理の観点から、クラウドサービス利用に関連するリスクを適切かつ定期的に把握し、対策を講じることは不可欠です。しかし、管理対象が増加することで、効率的なリスク管理がますます難しくなり、リソースの最適化が求められています。

高度化するサイバー犯罪とサプライチェーン攻撃への対応

サイバー攻撃の手法が日々巧妙化する中、大規模企業は、自社のセキュリティ対策を強化するだけではリスクを完全に排除することが困難になっています。特に、サプライチェーン攻撃によって関連企業や取引先を経由した不正侵入が増加しており、情報漏えいリスクが一層高まっています。このような状況では、従来のセキュリティ対策に加え、サプライチェーン全体を視野に入れた包括的なアプローチが必要です。

インシデント発生前の準備と対応の重要性

フィッシングサイトの増加や漏えいしたID/アカウント情報を用いた不正アクセスが頻発する現在、企業は外部からの脅威を完全に防ぐことが困難になっています。これに対処するためには、セキュリティインシデントにつながる兆候を迅速に検知し、的確な意思決定と初動対応が鍵となります。準備段階からインシデント対応プロトコルを整備し、リスクの最小化に向けた体制を強化することが不可欠です。

ログデータとアラートの管理課題

多くの企業がセキュリティインシデント対応のために「CSIRT(Computer Security Incident Response Team)」の設立やセキュリティアナリストの採用を進めていますが、システムの複雑化に伴い、膨大なログデータやアラートの管理が新たな課題となっています。大量のログに埋もれて最も警戒すべき脅威が見逃されるリスクは依然として高く、効率的かつ精度の高いログ分析とアラート管理の実現が急務です。これに対応するためには、AIや自動化ツールの導入など、次世代のテクノロジーを活用したアプローチが求められています。

ここでは、サプライチェーン管理やセキュリティインシデント対応の課題に対して、効率化と精度向上を両立させるための戦略的アプローチを提案し、次世代技術の活用を視野に入れた包括的なセキュリティ強化を強調しています。

自動車業界におけるDX推進とサイバーセキュリティリスクの高まり

自動車業界は「100年に一度の大変革期」とされる現在、「CASE(Connected、Autonomous、Shared & Services、Electric)」技術の導入や「デジタル・トランスフォーメーション(DX)」の推進が急務となっています。しかし、ITインフラや工場の制御システムがインターネットに接続されることで、サイバー攻撃のリスクが急速に拡大しています。特にランサムウェアを含むサイバー攻撃の被害は年々増加しており、自動車産業におけるサイバーセキュリティリスクが深刻化しています。

サプライチェーン攻撃の脅威と脆弱性管理の重要性

自動車業界は、自動車メーカーから部品・素材メーカーに至るまで数千社が連携する広範なサプライチェーンで構成されています。このため、サプライチェーン全体を狙った攻撃が増加しています。攻撃者は、標的企業のセキュリティを突破するために、まず関連企業や取引先のネットワークに不正侵入する手口を利用します。さらに、標的企業が利用するWebサイトやアプリケーションに不正なプログラムを埋め込み、広範な影響を与える攻撃も行われています。

例えば、企業のWebサイトの脆弱性を利用した改ざんや、VPNなどのネットワーク機器の脆弱性を突いた不正侵入による情報窃取などが実際に発生しています。これらの脅威に対処するためには、Webサイトやアプリケーションの脆弱性診断を定期的に実施することが不可欠です。しかし、これには専門的なスキルと構築・運用コストが伴うため、効果的な脆弱性管理には十分なリソースの確保が必要です。

認証情報の保護と多要素認証の導入

さらに、認証情報の漏えいや不正利用を防ぐためには、強固なセキュリティ対策が求められます。特に、多要素認証(MFA)の導入は、不正アクセスを防ぐための重要な手段となります。MFAは、ユーザー認証プロセスに複数の要素を追加することで、単一の認証情報が漏えいした場合でも、攻撃者がシステムにアクセスするのを防ぐ効果があります。

自動車業界においては、DXの推進とともに、サイバーセキュリティ対策の強化が急務となっており、特にサプライチェーン全体のリスクを見据えた包括的なセキュリティ戦略が必要です。効果的な脆弱性管理と多要素認証の導入を通じて、企業全体のセキュリティ体制を強化し、サイバー攻撃のリスクを最小化することが求められています。

ここでは、データコンサルタントの視点から、自動車業界におけるサイバーセキュリティの現状と課題を詳細に解説し、包括的なセキュリティ対策の必要性を強調しています。また、具体的な対策として脆弱性管理と多要素認証の導入を提案し、実務的なアドバイスを提示しています。

自動車業界全体のセキュリティ強化を支える「自工会/部工会・サイバーセキュリティガイドラインV2.1」

自動車業界において、サイバーセキュリティの重要性が増す中、業界全体で統一されたセキュリティ基準を確立することが急務です。この背景を踏まえ、日本自動車工業会(自工会:JAMA)と日本自動車部品工業会(部工会:JAPIA)は、2020年3月に共同で「自工会/部工会・サイバーセキュリティガイドライン」を策定しました。

最新版のV2.1(2023年改訂)では、エンタープライズ領域(会社全体の基盤となるOA環境)を対象に、企業規模に関わらず実施すべき21項目の要求事項と153項目の達成条件が明示されています。このガイドラインは、自動車業界における関連企業が自社のセキュリティ対策レベルを自己評価し、必要な改善策を講じるための基準を提供しています。

ガイドライン準拠のセキュリティ運用体制の構築と支援ソリューション

「自工会/部工会・サイバーセキュリティガイドラインV2.1」では、特に以下のセキュリティ強化項目が強調されています:

サイバー攻撃の予兆を監視・分析する体制の構築

サプライチェーンを含むパートナーのセキュリティ対策

脆弱性の迅速な発見と対応

これらの項目を効果的に実施するためには、ガイドラインに準拠したセキュリティ運用体制を構築することが不可欠です。

データコンサルタントとして、自動車メーカーや関連企業がこのガイドラインに基づき、堅牢なセキュリティ運用体制を実現するためのアプローチを提案します。まずは、クラウド型脆弱性診断サービスを導入し、継続的に脆弱性をモニタリングすることが推奨されます。次に、多要素認証ソリューションの採用により、認証強度を高め、不正アクセスのリスクを大幅に低減できます。

これらのソリューションを適切に活用することで、自動車業界が直面する多様なサイバー攻撃から企業を守る堅牢なセキュリティ運用体制を構築することが可能です。セキュリティ担当者は、このガイドラインに基づいた対策を着実に実行し、企業のセキュリティレベルを向上させることが求められています。

ここでは、データコンサルタントとして、ガイドラインの重要性を強調し、具体的な対策とソリューションを提案することで、企業のセキュリティ運用体制を強化する方法を提示しています。

サプライチェーン全体でのセキュリティ対策の重要性

情報漏洩リスクは、自社のセキュリティ対策だけでなく、業務委託先や子会社といった関連企業のセキュリティ体制にも依存しています。特に、委託先のセキュリティに不備がある場合、自社が提供した個人情報が流出する可能性が高まります。こうしたサイバー攻撃をサプライチェーン攻撃と呼び、近年、その手口は急速に進化・増加しています。

データコンサルタントの視点から、企業は自社のみならず、サプライチェーン全体を包括するセキュリティ戦略を構築する必要があります。これには、委託先のセキュリティ評価、定期的なリスクアセスメント、契約におけるセキュリティ要件の明確化、そしてサプライヤーとの緊密な連携が求められます。これにより、サプライチェーン全体で統一されたセキュリティ基準を確立し、情報漏洩リスクを最小限に抑えることができます。

中小IT事業者が直面するセキュリティ課題

サイバー攻撃がますます複雑化し、多様化する中で、企業に求められるセキュリティ対策のレベルも一層高まっています。しかし、中小IT事業者にとっては、限られたリソースや知識不足が原因で、顧客からのセキュリティ相談に十分に対応できない場合があります。特に、顧客が単一のソリューション、例えばアンチウイルスやファイアウォールを求めてきた場合、より包括的な対策(ランサムウェア防御やバックアップ戦略)を提案する余裕がないことも少なくありません。

データコンサルタントの視点から、これらの課題を解決するためには、以下のステップが重要です:

リソースの最適化: 中小IT事業者は、限られたリソースを最大限に活用し、セキュリティに関する専門知識の向上を図る必要があります。これは、定期的なトレーニングやセキュリティベンダーとの提携を通じて実現できます。

包括的なソリューション提案: 顧客が単体のセキュリティソリューションを求めてきた場合でも、その背景にあるリスクを説明し、ランサムウェア対策やバックアップを含む包括的なセキュリティ戦略を提案することが求められます。

顧客教育の強化: 顧客に対して、単一のソリューションでは現代の複雑なセキュリティリスクに対応しきれないことを説明し、総合的な対策の必要性を理解してもらうための教育が重要です。

強力かつ統合されたセキュリティ製品の活用

ネットワークセキュリティの可視化、AIによる脅威検出、パッチ管理、バックアップや災害対策までを網羅したセキュリティ製品が企業で活用されています。これらの統合されたソリューションは、すべての機能が理解しやすく整理されており、ユーザーにとって使いやすいのが特徴です。これにより、習得期間が短縮され、少ない工数で高品質なセキュリティサービスを提供することが可能です。

データコンサルタントとして、このような製品を活用することで、中小IT事業者も高度なセキュリティ対策を迅速かつ効果的に提供できるようになります。適切なツール選定とその導入支援により、事業者は顧客の多様なセキュリティニーズに応えつつ、競争力を高めることが可能です。

サプライチェーン攻撃の脅威とASMの重要性についてのデータコンサルタント視点での解説

1. 急増するサプライチェーン攻撃と外部公開IT資産のリスク

デジタル技術の進展に伴い、多くの企業がDX(デジタルトランスフォーメーション)を加速させ、デジタルプラットフォームを基盤とするビジネス運営が一般化しています。こうしたデジタル化の進展に伴い、Webサイトやクラウドサービスの利用が部門レベルで推進され、システム管理部門では把握しきれない範囲でIT資産が拡大しています。これにより、サプライチェーン攻撃やサイバー攻撃の対象が増え、新たなリスクが発生しています。

サイバーキルチェーン(サイバー攻撃のプロセス)では、まず「偵察」によって攻撃対象を選定します。この際、インターネット上で公開されている情報や外部からアクセス可能なIT資産の脆弱性が狙われやすく、これらを入り口とする攻撃のリスクが増加しているのが現状です。

2. 外部公開IT資産のセキュリティ対策の遅れ

従来のサイバー攻撃では、Webサイトやメール経由でのマルウェア配布が主流でしたが、現在では外部からアクセス可能なIT資産に対する攻撃が急増しています。多くの企業で従来型のマルウェア対策はある程度整備されている一方、公開IT資産に対する脆弱性管理や監視は十分に行われていないケースが多く、この点での対策の遅れがリスクを増大させています。

3. 攻撃対象領域管理(ASM)への注目

こうした状況を受け、サイバー攻撃から自社のIT資産を守るための新たな取り組みとして「ASM(Attack Surface Management)」が注目されています。ASMは、インターネットからアクセス可能なIT資産を定期的にスキャンし、脆弱性を把握・評価するプロセスで、企業がリスクに対して先手を打つために不可欠です。

2023年5月、経済産業省はASMの導入を推進するための「ASM導入ガイダンス」を発表しました。このガイダンスでは、ASMの基本概念や導入の際の留意点、企業における活用事例などが紹介されており、IT資産管理の一環としてASMを導入する意義が強調されています。

4. ASM導入の意義と課題

全てのIT資産を網羅的に管理することは容易ではありませんが、ASMの導入により企業は外部に公開されたIT資産の脆弱性を継続的に監視し、リスクに先回りして対策を講じることが可能になります。ASMは、特にデジタル化が進展する現代においてサイバーセキュリティ強化の重要な一歩として期待されています。企業は、ASMを通じてセキュリティガバナンスを向上させ、日々進化するサプライチェーン攻撃への備えを万全にすることが求められます。

デジタル化が進む中で、ASMのようなツールを活用した継続的なリスク管理が、今後のサイバーセキュリティ戦略において重要な役割を果たすでしょう。