目次

SOC運用支援サービスの概要と課題の提示

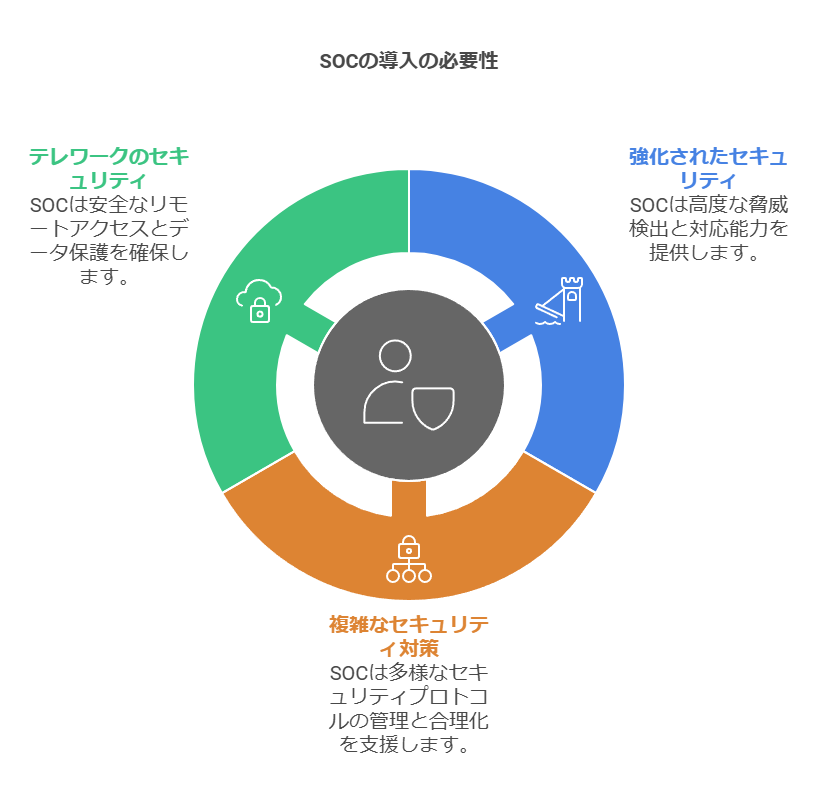

SOC(セキュリティオペレーションセンター)運用支援サービスは、貴社のセキュリティ体制を強化するため、24時間365日体制でセキュリティ監視・検知・分析を行うサービスです。近年、企業が直面するセキュリティリスクはますます高度化・複雑化しており、従来のセキュリティ対策では十分に対応できない状況が増えています。こうした状況において、SOCの必要性が以下の観点から急速に高まっています:

企業の社会的責任:セキュリティ事故が社会インフラに与える影響が大きく、企業はその一員として高いレベルのセキュリティ対応が求められます。

セキュリティ脅威の高度化・複雑化:攻撃手法は日々進化しており、常に新たな脅威に直面しています。

セキュリティ対策の複雑化:テレワークなど新しい働き方に伴い、セキュリティ対策の難易度が上がっています。

継続的な対策の必要性:年1回の脆弱性診断だけでは不十分で、日々のモニタリングと継続的な対策が不可欠です。

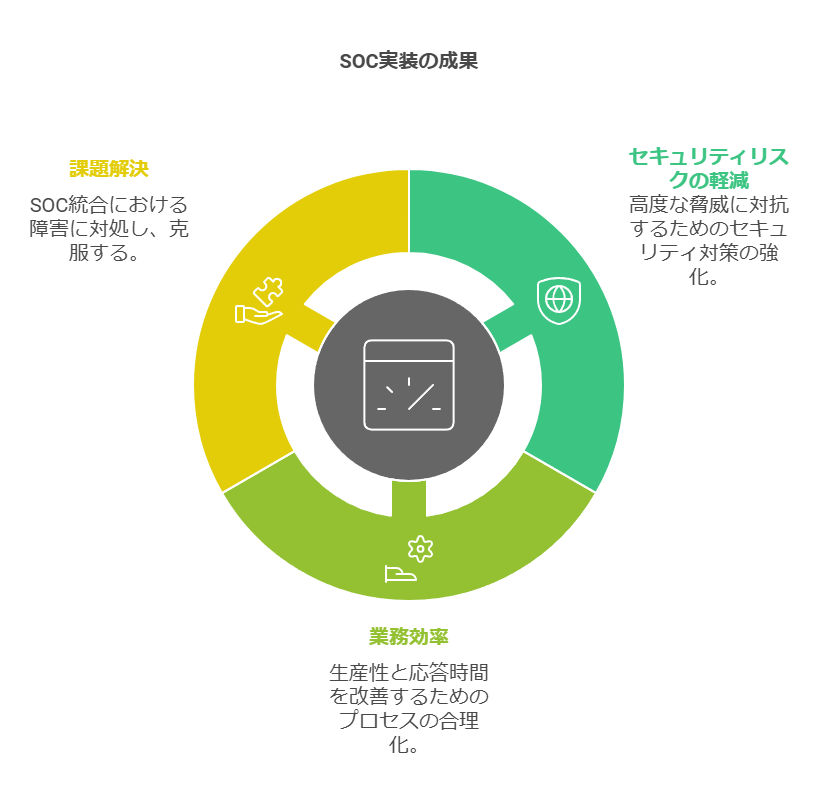

SOC導入の効果

SOCを導入することで、企業は次のような具体的な効果を期待できます:

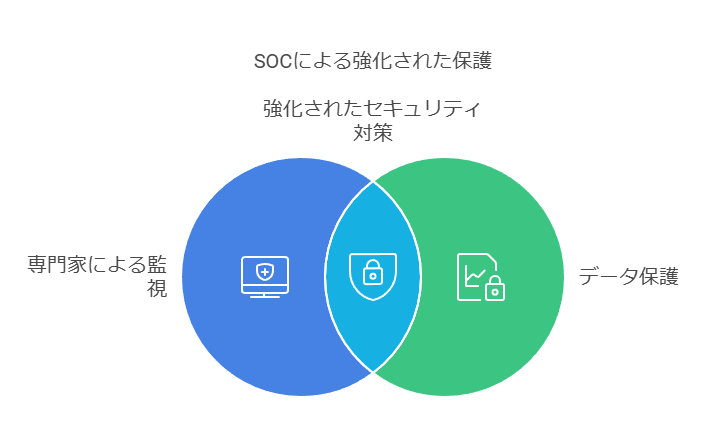

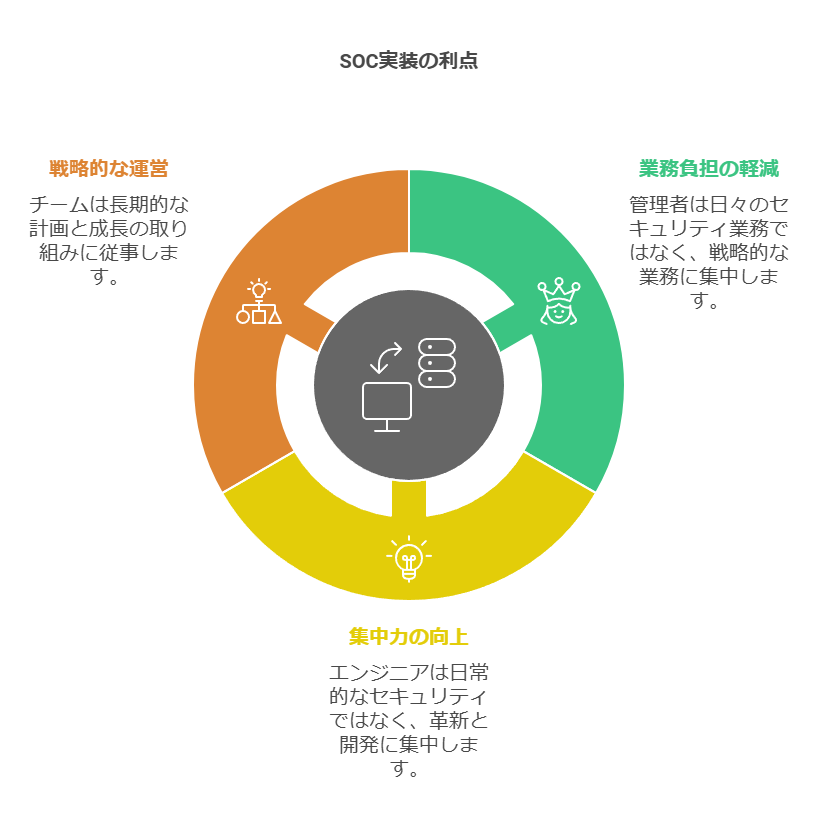

可視化と即応体制の強化:セキュリティの第一歩は可視化です。SOCは24時間体制で企業のセキュリティ状態をリアルタイムで監視し、異常が発生した際には即座に気づくことが可能です。これにより、「すぐに対応できる体制」が構築されます。

情報資産の保護:顧客データや機密情報の保護は企業にとって最重要課題です。SOCでは、豊富な知識と経験を持つ専門家が監視を担当するため、セキュリティ対策レベルが大幅に向上します。

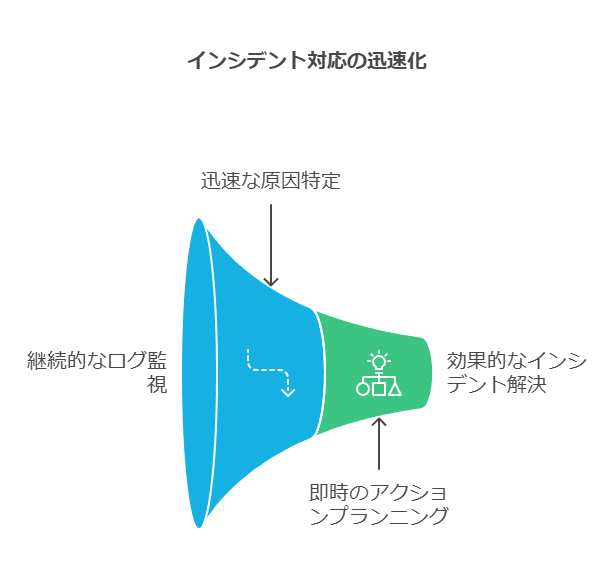

インシデント対応の迅速化:攻撃を受けた場合、SOCが常時ログを監視しているため、迅速な原因特定と対策の検討が可能です。早期対応により、被害範囲を最小限に抑え、迅速な問題解決を実現します。

業務負担の軽減:情報システム管理者やエンジニアは、日々のセキュリティ対応から解放され、より戦略的な業務に集中できるようになります。さらに、SOCが高いセキュリティレベルを担保するため、企業全体のリスクが低減します。

SOCの導入を検討すべき理由と推奨アクション

企業のセキュリティ対策がますます複雑化する中、SOCの導入は不可欠です。単発的な脆弱性診断に留まらず、継続的なセキュリティモニタリングとプロアクティブな対策を実施することが、企業のリスク管理を強化し、ビジネスの持続可能性を確保するための最も効果的なアプローチです。セキュリティ専門家の支援を受けながら、企業はより高いレベルのセキュリティ環境を実現し、社会的責任を果たしつつ、業務効率を高めることができます。

SOC運用支援サービスは、現代の企業が直面するセキュリティ課題を総合的に解決するための強力なソリューションです。詳細な導入計画やカスタマイズされたソリューションについては、ぜひご相談ください。

ポイント:

SOCの価値を、企業の現状の課題に結び付けて説明し、緊急性を提示。

導入による具体的な効果を明確にし、即応体制や業務効率の向上を提示。

最後に、企業が直面する課題に対する推奨アクションを示し、導入の必要性を提示。

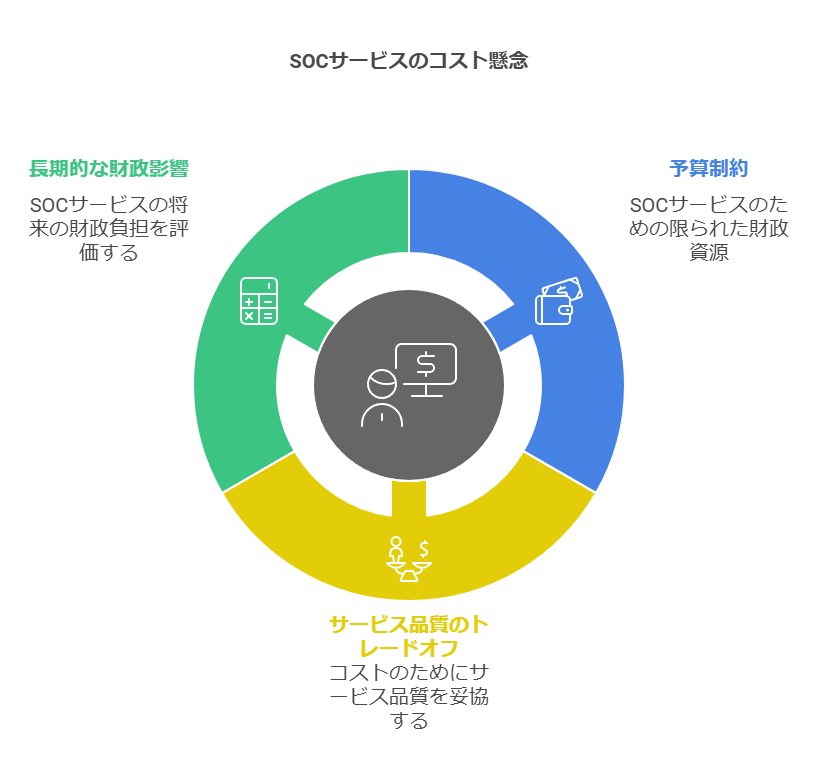

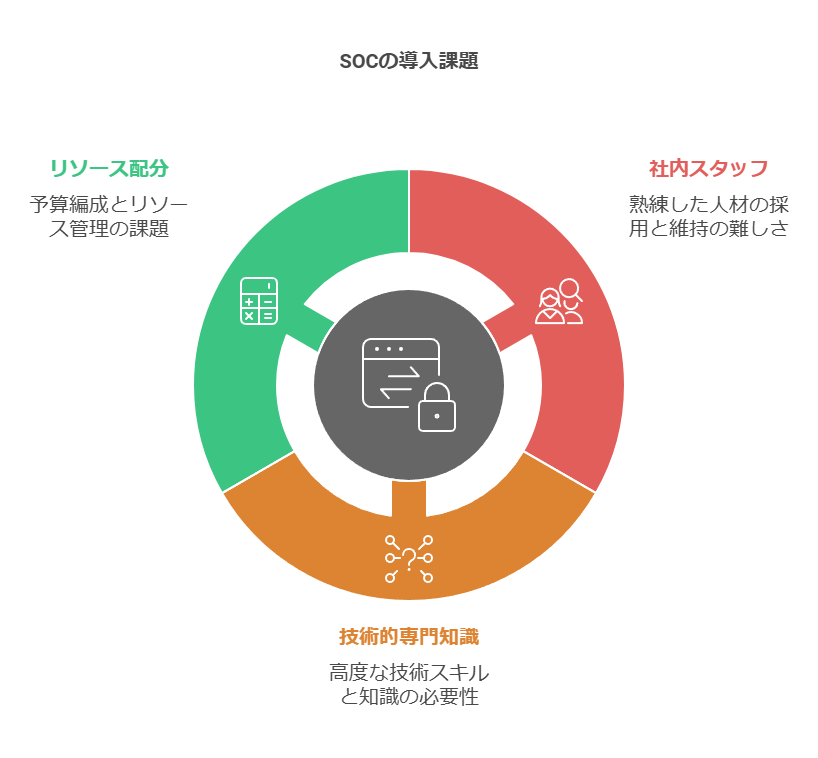

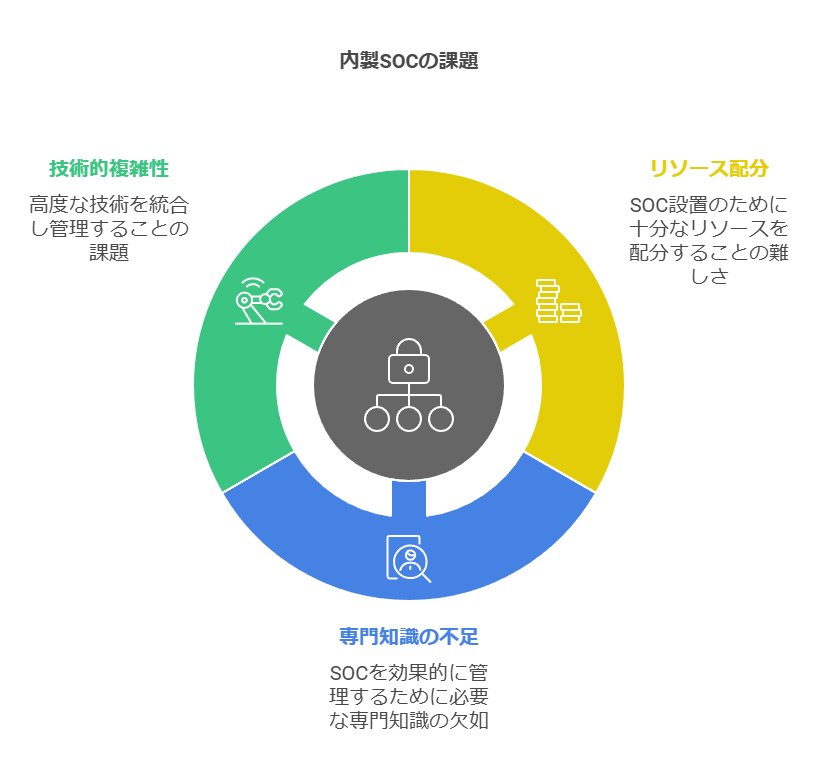

SOC導入における課題の明確化

セキュリティ対策として効果的なSOCですが、導入時には多くの企業が次のような課題に直面します:

内製(プライベートSOC)のハードル:SOCを内製するには、専門の人材、技術ノウハウ、そして大きなコストが必要です。多くの企業はこれらを自社でまかなうことが難しいと感じています。

外部委託のコスト:外部に委託する場合、SOCサービスのコストが高額になることが懸念されることがよくあります。

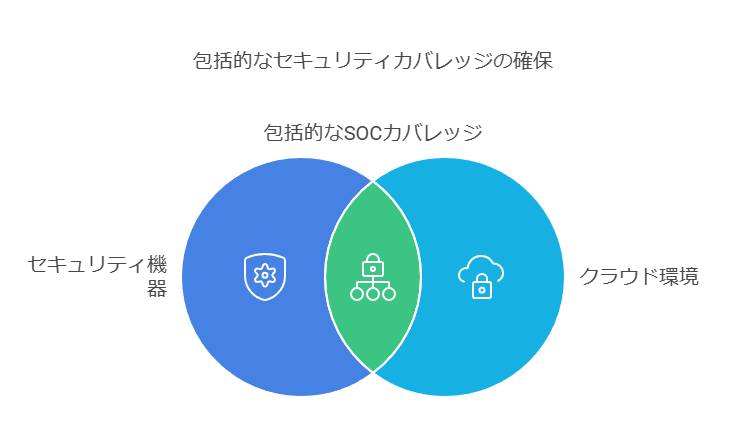

対応範囲の不確実性:自社が使用しているセキュリティ機器やクラウド環境に完全対応できるのか、不安を抱く企業も少なくありません。

品質のバラつき:アラートが絶えず鳴り続ける、対応者によってアラートの対応レベルが異なるなど、SOCサービスの品質に対して不安を持つ声も聞かれます。

インシデント後の対応不明:インシデントが検知されたとしても、その後の対応策や解決プロセスが明確でないことが、企業にとって大きな課題です。

言語の障壁:一部のSOCサービスでは、コミュニケーションに英語が必要とされることがあり、これが不便さを感じる要因の一つです。

SOCが解決する課題

これらの課題に対して、SOCは具体的な解決策を提供しています。

ログ設定のサポート:

必要なログ設定を対象デバイスやクラウド環境に合わせて支援し、ログ量を予算内に抑える最適な調整を行います。これにより、余計なコストを発生させずに、効率的なログ管理を実現します。

チューニングの支援:

誤検知を排除し、SOCの運用を最適化するためのチューニングをサポートします。さらに、遮断に必要な設定変更も支援し、システム全体の安全性を高めます。

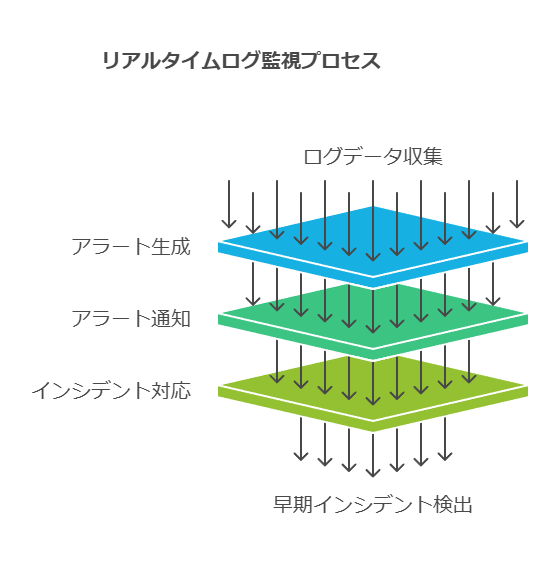

リアルタイムなログ監視:

緊急度の高いアラートを即座に通知し、常にログが適切に受信できているかを監視します。これにより、インシデントの早期発見と対応が可能です。

レポーティング:

月次レポートにて、全アラートの内容と推移を報告するとともに、最新のセキュリティトレンドも共有します。これにより、企業のセキュリティ状態を把握しやすくなります。

実際の導入事例による具体的なメリット

SOCは、様々な企業のニーズに応じた具体的なメリットを提供しています。

クラウド基盤のログ監視をサポート:

「クラウド活用のハードルが高い弊社にとって、AWSやAzureのログ監視を支援できるベンダーを見つけるのが難しかったですが、SOCはそのニーズに完全に対応していました。導入により、運用効率が大幅に向上しました。」

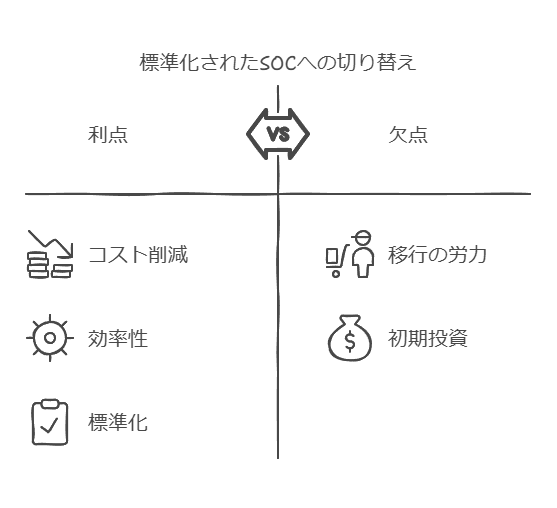

大幅なコスト削減:

「監視に毎月多額のコストがかかっていましたが、標準化されたSOCに切り替えることで、コストが大幅に削減されました。特に、チケット制によるオンデマンド対応により、固定費の削減にもつながり、必要な時だけのコスト発生となりました。」

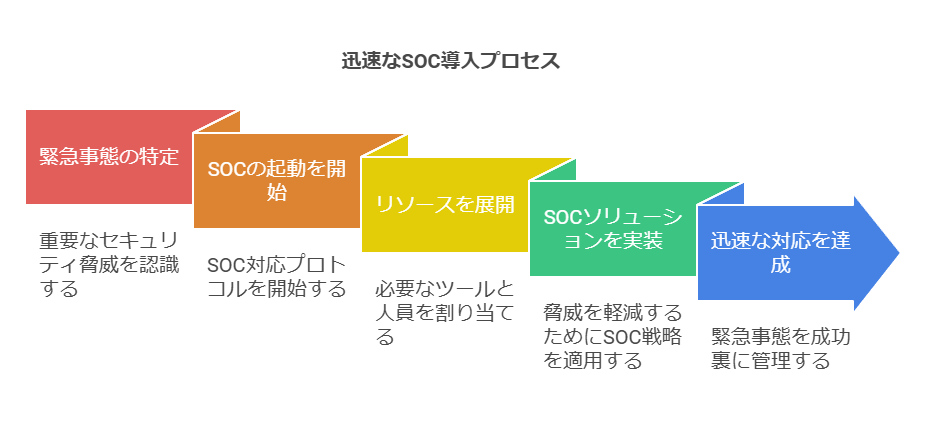

迅速な導入プロセス:

「マルウェア感染による情報漏洩が発生し、早急な対策が必要でした。他のベンダーは数ヶ月かかると回答していましたが、SHIFTは最短2週間での導入が可能ということで、すぐに決断しました。スピーディな対応に感謝しています。」

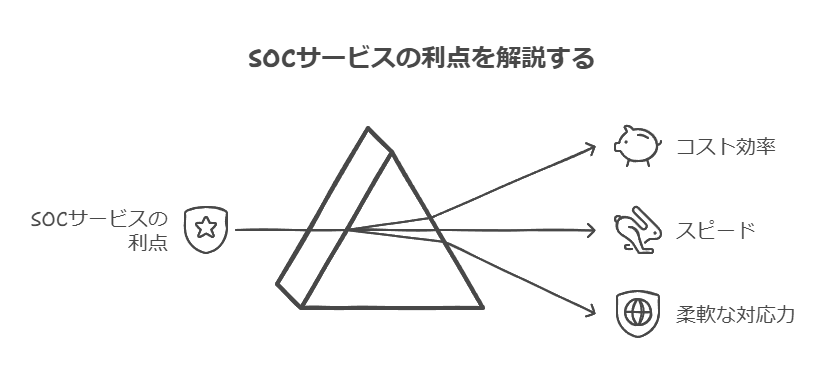

SOCを選ぶべき理由

SOCは、単なるセキュリティ監視にとどまらず、コスト効率、スピード、柔軟な対応力を兼ね備えたサービスです。クラウド基盤を含む多様な環境でのログ監視をサポートし、さらに、必要に応じたチューニングやオンデマンド対応により、企業のセキュリティ対策をより効果的かつ効率的にサポートします。

貴社のセキュリティ課題に合わせたソリューションを提供し、長期的な視点でのコスト削減と運用効率化を実現します。SOCは、次世代のセキュリティ管理を支える強力なパートナーです。

進化するサイバー攻撃に対応するためのWAFとSOCの連携戦略

1. 企業が直面するWAF運用の課題と必要な対策: 現在、多くの企業が「WAF(Web Application Firewall)」を導入し、Webアプリケーションのセキュリティを強化しています。しかし、サイバー攻撃は日々進化しており、これに対応するためには、常に最新の脅威情報に基づいて迅速に防御態勢を整えることが求められます。多くの企業や組織にとって、このような継続的な防御体制の維持は非常に困難です。

WAFを効果的に運用するためには、定期的な設定のチューニングが不可欠です。この作業は高度な専門知識を要するため、社内のエンジニアだけでは対応しきれないケースが多く見られます。特に、設定ミスや脆弱性の見落としがセキュリティリスクを増大させる可能性があるため、慎重かつ専門的な対応が求められます。

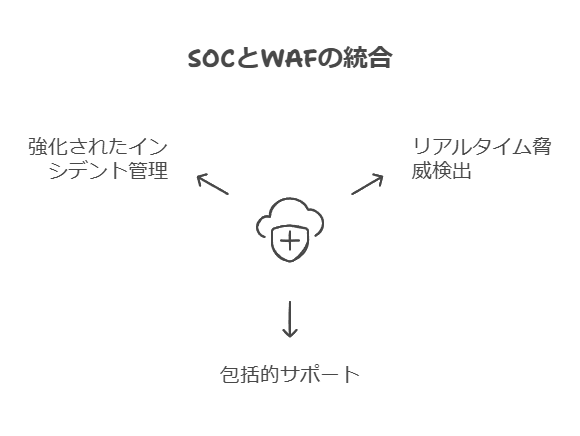

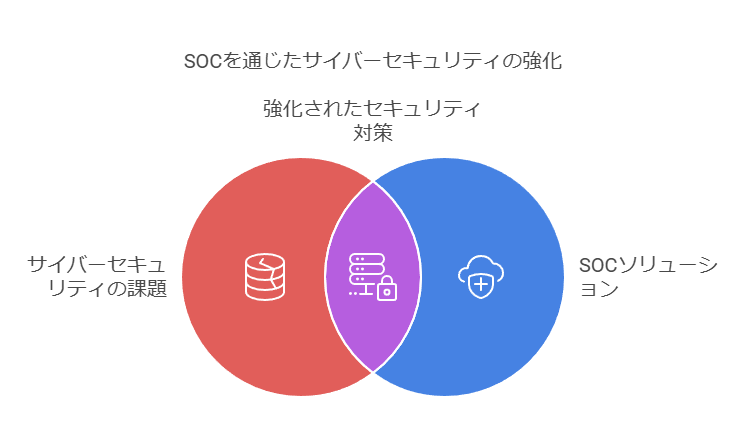

2. SOC(Security Operations Center)の導入による包括的なセキュリティ管理: こうした課題を解決するため、多くの企業が24時間365日体制でサイバー脅威を監視・対応する「SOC(Security Operations Center)」を導入し始めています。SOCは、リアルタイムでサイバー脅威を検出し、専門のSOCアナリストが迅速に分析・対応することで、WAF運用やインシデント管理を包括的にサポートします。

SOCの導入により、企業は最新のサイバー攻撃に対してワンストップで防御体制を構築することが可能となります。これにより、従来のWAF運用の課題を解消しつつ、新たな脅威への迅速な対応が実現します。

3. 継続的なセキュリティ強化と最新トレンドへの対応: サイバーセキュリティの継続的な強化は、企業の存続に直結する重要な課題です。近年のサイバー攻撃のトレンドを整理・分析することで、WAFをはじめとする様々なセキュリティ対策を包括的に実現するソリューションの有効性を評価できます。

さらに、SOCによる高度なセキュリティサービスは、WAF運用の最適化とインシデント管理を強力にサポートし、企業にとって最良の選択肢となります。世界基準のセキュリティサービスを活用することで、企業はサイバー攻撃への対応能力を大幅に向上させることが可能です。

4. 具体的な導入事例とSOCサービスの必要性: 実際に、サイバー攻撃に直面していた企業がSOCを導入することで課題を解決した事例も多く存在します。これらの事例を通じて、SOCサービスの有効性や運用の秘訣を具体的にご紹介します。

総括として、SOCサービスの導入は、WAF運用における課題解消とセキュリティ対策の強化において、不可欠な要素となっています。SOCを活用することで、企業はサイバー脅威に対してより強固な防御体制を築き、デジタルビジネスの安全性を確保することができます。

インシデントレスポンスの戦略的アプローチ

エンドポイントセキュリティには多くの利点がありますが、どんなに優れたソリューションであっても、攻撃者がその網をかいくぐる可能性は常に存在します。そのため、ランサムウェアやその他の攻撃が成功する前にそれをブロックすることが最も重要ですが、それと同様に、攻撃が発生した際に損害を最小限に抑えるための計画と準備も不可欠です。セキュリティインシデントが発生した場合、迅速かつ効果的なレスポンスが、損害を軽減するための鍵となります。

インシデントレスポンスの重要性

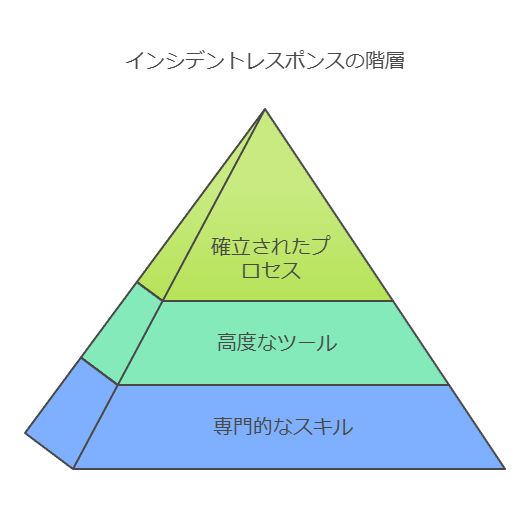

インシデントレスポンスを適切に行うためには、以下の要素が必要です。

専門的なスキルと知識: インシデントの発見から封じ込め、回復までの各プロセスには、高度な専門知識とスキルが求められます。これにより、脅威の拡大を防ぎつつ、オペレーションを迅速に回復させることが可能となります。

高度なツールの導入: 効果的なインシデントレスポンスには、最新のツールを活用することが重要です。これにより、状況の迅速な把握と対応が可能になり、脅威を効果的に軽減することができます。

繰り返し可能なプロセスの確立: インシデントレスポンスにおいては、繰り返し利用できる標準化されたプロセスが不可欠です。これにより、予測可能な結果を得ることができ、オペレーションの安定性が向上します。

自動化されたエンドポイントセキュリティ

現代のエンドポイントセキュリティプラットフォームは、場所に縛られない働き方を求める世界中の企業にとって、最初で最後の防御線となるべきです。最新のプラットフォームは、未承認のファイル暗号化やC2サーバーへの接続といった悪意のあるアクションを自動で検知し、事前に設定された対策に基づいて脅威を排除し、エンドポイントを修復する機能を備えることが求められます。

SOCスタッフの負担軽減と自動化の導入

第1世代のEDRツールは、AIや機械学習(ML)アルゴリズムを活用して脅威に対応する優れたものでしたが、アラートの大量発生により、SOCスタッフに大きな負担がかかり、極度の疲労を引き起こしました。これに対処するためには、インシデントレスポンスをプレイブックとしてカスタマイズし、手動による修復の必要をなくすことが重要です。

プレイブックのカスタマイズにより、インシデントレスポンスのプロセスを自動化し、SOCスタッフの負担を軽減することができます。これにより、スタッフがより高度な判断を必要とするタスクに集中できるようになり、組織全体のセキュリティ体制が強化されます。

最後に

インシデントレスポンスの有効性を最大化するためには、エンドポイントセキュリティの自動化とプロセスの標準化が不可欠です。これにより、企業は攻撃に対する防御力を強化し、潜在的な損害を最小限に抑えることができるでしょう。

セキュリティ態勢の可視化とSOCパフォーマンスの最適化: リアルタイムインサイトの重要性

現状分析と可視化の課題: セキュリティ運用の中核となる可視性は、多くの組織において捉えどころのない概念として扱われがちです。可視性の必要性は広く認識されていますが、実際にどの部分を可視化すれば効果的なセキュリティ態勢を構築できるかは明確ではありません。特に、現代の企業は多数のセキュリティツールを導入しているものの、これらを統合的に管理し、全体像を把握することはますます困難になっています。

さらに、全体的な可視性だけでなく、ユーザーの役割や目標に応じて可視性を適切に調整することも重要です。各部門やステークホルダーが求めるインサイトに応じた可視化を行うことで、セキュリティ態勢全体の強化を図る必要があります。

ステークホルダー別の可視性ニーズ: 組織全体でセキュリティデータを共有することで、異なるステークホルダーのニーズに応じた可視性を実現することが可能です。同一プラットフォームでIT部門、セキュリティ部門、リスク管理部門からのデータを統合することにより、以下のようなインサイトを提供できます。

シニアマネジメント:

セキュリティとリスクに関する業界トレンド、セキュリティ準備状況、組織のリスクエクスポージャー、そして経時的なSOCパフォーマンスに関するデータが必要です。これにより、経営層は戦略的な意思決定を行うための情報をリアルタイムで把握できます。

運用セキュリティ部門:

脆弱性やイベントに関するリアルタイムのビュー、マルウェアの兆候、誤用やコンプライアンス違反に関するインサイトが求められます。これにより、セキュリティオペレーションチームは迅速に対応し、リスクを最小限に抑えることが可能になります。

アナリスト:

ベースライン動作の監視、デバイスの通信状況、最新の脅威、そして過去の類似インシデントの解決方法に関する詳細なインサイトが必要です。これにより、アナリストはより効果的な脅威解析と対応策の策定が行えます。

可視化の重要性とリスクの軽減: 可視化が不十分であると、特にソフトウェアの誤設定によって組織が攻撃者に対して無防備になるリスクがあります。実際、セキュリティ侵害のうち、少なくとも10%がこのような誤設定に起因するものです。したがって、全てのセキュリティツールとデータソースを統合し、リアルタイムでの可視化を実現することが、セキュリティ態勢を強化し、組織の安全を確保するために不可欠です。

結論と推奨アクション: 組織が求める可視性を実現するためには、まずステークホルダーごとのニーズを理解し、それに応じたインサイトを提供するためのデータ戦略を構築する必要があります。データの可視化は単なる技術的課題ではなく、経営戦略の一環として取り組むべき重要な課題です。SOCのパフォーマンスを最大化するための継続的なインサイトの報告と改善は、組織全体のセキュリティ態勢を強化する鍵となります。

未来志向のSOC構築 – 5つのステップと4つの鍵でセキュリティ運用を変革

現代のセキュリティ運用センター(SOC)には、これまでにないほどのプレッシャーがかかっています。最新のセキュリティ脅威は迅速に進化しており、特に資金力を持つ攻撃者が機械学習(ML)、自動化、人工知能(AI)といった高度なテクノロジーに投資することで、SOCの対応が難しくなっています。従来のSOCでは、セキュリティ情報およびイベント管理(SIEM)を活用しているものの、精度の高い脅威検出を主目的として設計されておらず、クラウド移行や高度なサイバー攻撃の増加など、現代のセキュリティ環境に適応しきれていません。

このような課題に対処し、SOCの効率を高めるための主要な変革要素を以下に挙げます。

SOCの現状と課題

従来のSOC環境では、以下のような問題が指摘されています:

可視性とコンテキストの不足:組織全体の脅威を把握するためのデータが不足しており、状況の全体像を理解しにくい。

アラート疲れとノイズ:精度の低いアラートが大量に発生し、担当者が「アラート疲れ」を起こし、重要な脅威を見落とすリスクが増加。

相互運用性の欠如:さまざまなシステムやツールが連携しないため、対応が複雑化し、迅速な対策が困難。

自動化とオーケストレーションの不足:手動の作業が多く、反応速度が低下しがち。

脅威インテリジェンスの不足:脅威インテリジェンスの収集、分析、コンテキスト化が不十分で、リアルタイムの脅威に対応しにくい。

クラウドとの接続不足:クラウド環境に適応できないSOCが多く、柔軟性が欠如。

未来に備えたSOCの5つのステップ

これらの課題に対処するためには、次の5つのステップが重要です。

可視化の向上:ネットワーク全体の可視性を高め、リアルタイムで状況を把握できるようにすることで、脅威の検出精度を向上させます。

コンテキスト情報の付加:アラートに関連する情報を自動的に集め、脅威レベルの理解と迅速な対応を可能にします。

相互運用性の改善:異なるセキュリティシステム間の連携を促進し、シームレスな情報の共有と分析を実現します。

自動化とオーケストレーションの導入:手動作業を減らし、迅速かつ一貫した対応を可能にするため、ワークフローの自動化を進めます。

クラウド環境への対応:クラウドベースの脅威にも対応できるように、SOCの設計をクラウドに最適化し、柔軟性を高めます。

これらの対策を講じることで、SOCは新たな脅威環境に適応し、効率的かつ効果的にサイバーリスクに対処できる体制を整えられます。また、データ駆動型のアプローチを通じて、さらに迅速で情報に基づいた意思決定を支援する環境を整備することが可能です。

自動化を基盤とした次世代SOCの実現

従来のSOCモデルでは、オンプレミスやクラウド環境においても、人間のアナリストが中心となり、日々大量のアラートを精査し、関連データを手動でトリアージする作業が求められていました。このプロセスは、誤検知や手作業の多さにより膨大な時間と労力を要し、データ量の増加とアラートの頻発により限界を迎えつつあります。特に、データ統合が困難になると、人間中心のアプローチでは対応が追いつかなくなります。

この課題を解決するためには、自動化を基盤とした新しいSOCモデルへの転換が必要です。このモデルでは、アナリストが対応するのはリスクの高い少数のインシデントに限られ、日常的なアラートのトリアージや反復的な分析作業、軽減策の実行は自動化されます。これは、飛行機の操縦が常にパイロットの手を借りなくても済む仕組みに近く、SOCの自動化基盤がルーチン業務を管理し、リスクの高いアラートのみを人間のアナリストに通知する仕組みを確立します。

自動化中心のSOCにおけるアプローチは、以下の利点をもたらします:

アナリストの業務効率化:繰り返し業務やリスクの低いアラートを自動化し、緊急性が高いインシデントに集中できる。

データモデリングと統合環境の向上:多様なシステムからのデータを効果的に統合し、解析および検出の自動化を推進することで、個別のカスタム相関ルールの作成やメンテナンスの負担を軽減。

データドリブンなセキュリティ体制:従来の事後対応ルールに依存するだけでなく、大規模なデータセットにデータサイエンスを適用することで、より高度な脅威検出と予測的なセキュリティ管理を実現。

この自律型SOCの実現に向けたビジョンとして、セキュリティプラットフォームが継続的にアクティビティから学習し、最適な対応策をリアルタイムで提供することで、アナリストが効率的に大規模かつ複雑な脅威に対応できる体制を築くことが目指されています。

次世代SOC:脅威に対応するための革新アプローチ

最新の脅威に効果的に対抗するには、従来のSOCの枠組みを超え、全く新しいアーキテクチャとアプローチが求められます。ここでは、SOCの現代化に不可欠な要素とその効果について説明します。

データアーキテクチャと自動化の重要性

高度なSOCは、以下の新たなデータアーキテクチャと手法を活用し、効率的な脅威検出と対応を可能にします:

データの自動化統合・分析・トリアージ:多様なソースからのデータを自動で統合し、分析から対応までのプロセスを効率化します。

統一されたワークフロー:アナリストが一貫した環境で作業できるようにし、チームの生産性を向上させます。

インテリジェンスと自動対応:最小限の人手で攻撃を封じるために、組み込みのインテリジェンスと自動レスポンス機能を提供します。

ステップ 2:ツールの統一と攻撃対象領域の明確化

現在の企業環境では、複数のクラウドやオンプレミスのリソースにまたがり、さまざまなセキュリティツールが散在しています。この「ツールの乱立」はセキュリティ管理を複雑化させ、リスクも増加させています。企業のセキュリティ環境をシンプルにするための監査と最適化は、以下の点で大きな効果を発揮します:

ツールの精選によるリスク低減:統一されないツールの数が増えるほど、管理や監視が複雑化し、攻撃対象が増加します。特に買収や合併を経験した企業では、類似製品や標準化されていないシステムが積み上がりやすいため、標準化と精選が重要です。

攻撃対象領域の可視化:クラウドプロバイダやオンプレミス環境が混在している場合、統合された可視化が不可欠です。クラウドとオンプレミスが連携する環境では、クラウド資産や提供されるサービスを把握し、全体の攻撃対象領域を明確にすることで、リスクに対する準備体制を強化します。

データを的確に収集・統合し、単純化された環境での効率的なセキュリティ管理を行うことで、次世代のSOCが目指す効率的かつ堅牢な防御体制の基盤が構築されます。

データコンサルタントの視点から自動化によるSOC/NOC業務の効率化

現代の高度な脅威に対応するには、SOC (Security Operations Center) やNOC (Network Operations Center) の自動化が欠かせません。以下、自動化がもたらす具体的な効用についてデータコンサルタントの視点で解説します。

インシデントレスポンスの迅速化

自動化されたセキュリティ対応では、低リスクの手動タスクを自動化することでインシデントレスポンスが大幅に効率化されます。これにより、インシデント発生から対応完了までの時間が短縮されるだけでなく、作業の正確性も向上し、アナリストの負担が軽減されるため、満足度も向上します。

プロセスの標準化とスケーリング

自動化は、定型化された手順を通してインシデント対応を標準化します。これにより、SOC/NOCの対応品質に安定性がもたらされ、組織全体でのスケーリングも容易になります。特に、大量のインシデントが発生する組織においては、こうした標準化がリスクの一貫性を確保し、インシデント対応の質を維持する鍵となります。

セキュリティインフラストラクチャの統一

Cortex XSOARのようなSOAR(Security Orchestration, Automation, and Response)プラットフォームは、従来の異なるセキュリティツールをつなぐハブとして機能します。これにより、インシデントレスポンスを一元管理できるため、アナリストが中央コンソールで作業でき、効果的な意思決定が可能になります。

アナリストの生産性向上

低レベルのタスクが自動化されることで、アナリストは単調な作業に追われることなく、より価値のある戦略的な意思決定に集中できます。こうした役割の変化により、セキュリティの抜本的な向上が期待できます。

既存投資の最大活用

オーケストレーションにより、既存の複数製品間のシームレスな連携が実現し、コンソール切り替えが減少します。これにより、既存のセキュリティ投資の価値を最大限に引き出し、リソース効率も向上させます。

インシデント処理の合理化

ServiceNowやJiraなどの主要ITSMベンダーや、Slackなどのコミュニケーションツールと統合することで、インシデント管理の自動化が可能です。事前定義されたインシデントタイプごとに自動的にチケットを配信し、各関係者に適切に割り当てることで、処理速度が向上します。

全体的なセキュリティ体制の向上

上記すべての効果により、SOC/NOCのセキュリティ体制が強化され、組織全体のリスク軽減につながります。

データコンサルタントの視点からSOCの種類と階層アプローチの最適化

SOC(セキュリティオペレーションセンター)には様々なアプローチが存在し、最適なSOC体制を構築するためには組織のニーズに合わせた設計が必要です。パロアルトネットワークスでは、従来の4層構造のSOCモデル(監視、優先順位付け、調査を行う第1層アナリストから、戦略や経営陣への報告を担う第4層マネージャーまで)から脱却し、ハイブリッドアプローチにより効率化を図っています。このアプローチには、以下のような理念と設計が含まれています。

パロアルトネットワークスのSOCの特徴

経験豊富なスタッフの比率の向上

SOCスタッフの80%は過去にSOC経験がある人材で構成されており、豊富な知見を活かした即戦力の確保が行われています。

全領域の複合研修

アラートのトリアージ、インシデントレスポンス、脅威ハンティングなど、幅広い領域における複合的な相互研修が導入されており、SOCチームの対応力が強化されています。

研修予算の充実

各アナリストには年間の研修予算が割り当てられており、継続的な学習環境の確保に努めています。

ハイブリッドSOCアプローチのメリット

このようなハイブリッドアプローチには、以下のメリットがあります。

柔軟な職務対応

SOCチームは担当や職務階層を横断的に移動できるため、柔軟で迅速な体制を維持し、事業継続性のサポートに寄与します。

スタッフの燃え尽き防止と組織文化の向上

継続的な学習とキャリア成長の機会により、SOCアナリストのモチベーションが向上し、離職リスクを軽減します。

効率的なテクノロジー活用による広範囲カバー

適切な技術を活用し、限られたリソースで広範囲のセキュリティ監視を実現します。

サイバーセキュリティ研修と人材の育成

サイバーセキュリティ研修は、従業員や契約企業、さらに協力会社に対しても実施され、フィッシング攻撃やソーシャルエンジニアリングに対処するための知識を提供しています。著名なセキュリティ専門家であるBruce Schneier氏も指摘するように、ユーザーはしばしばセキュリティチェーンの弱点となりがちです。これを克服するため、継続的なトレーニングとサイバーに精通したチームの育成が、組織全体のリスク軽減に重要です。