目次

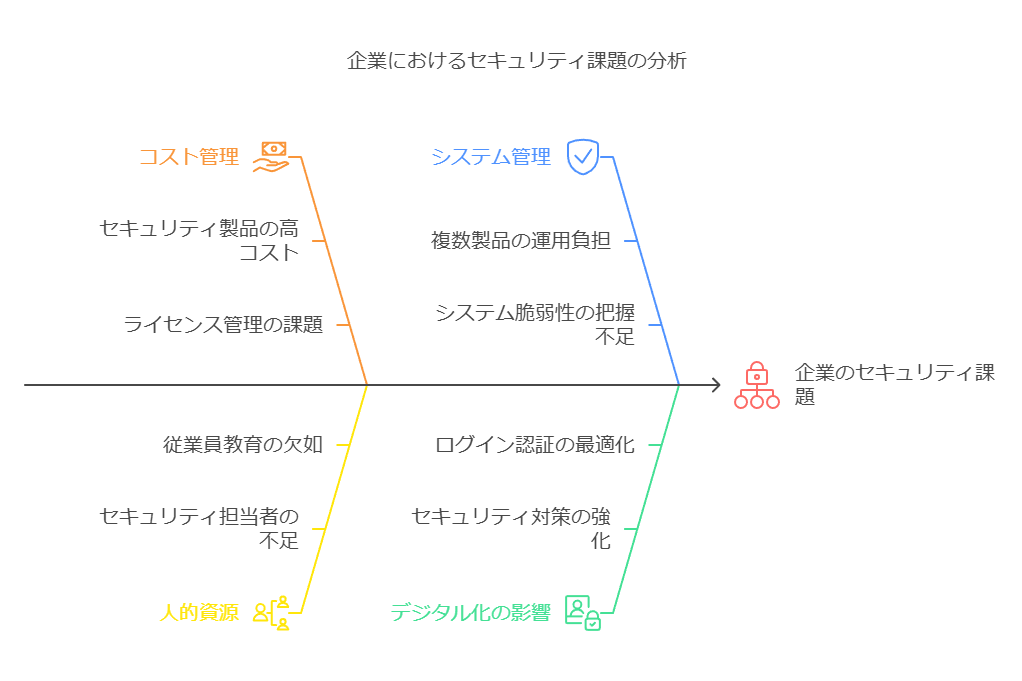

企業におけるセキュリティ課題の整理と対応策

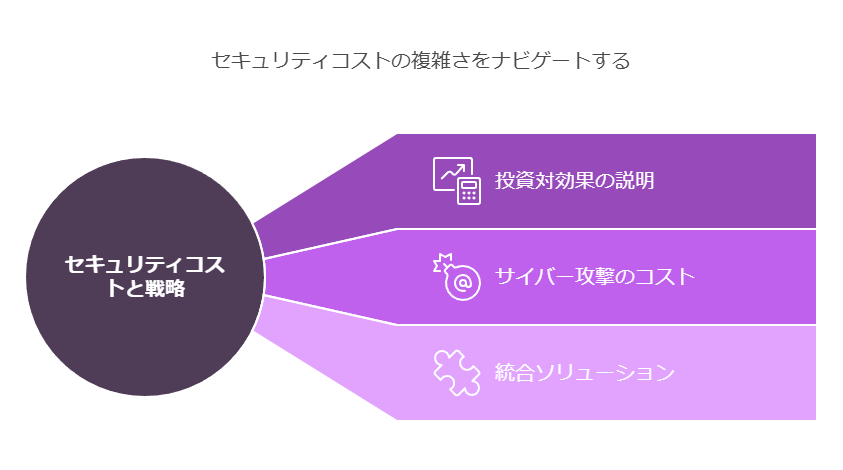

セキュリティ製品のライセンスや運用管理コストの高さ

セキュリティ製品の導入・維持コストが高い場合、上層部に対して具体的な投資対効果(ROI)の説明が重要です。各製品のライセンスコストや管理工数を定量化し、サイバー攻撃の潜在的なコストとの比較によって経営層の理解を促すことで、継続的な投資を確保できます。また、費用対効果の高いソリューションとして、統合型のセキュリティ管理ツール(UEM、CASB、SASEなど)も検討する価値があります。

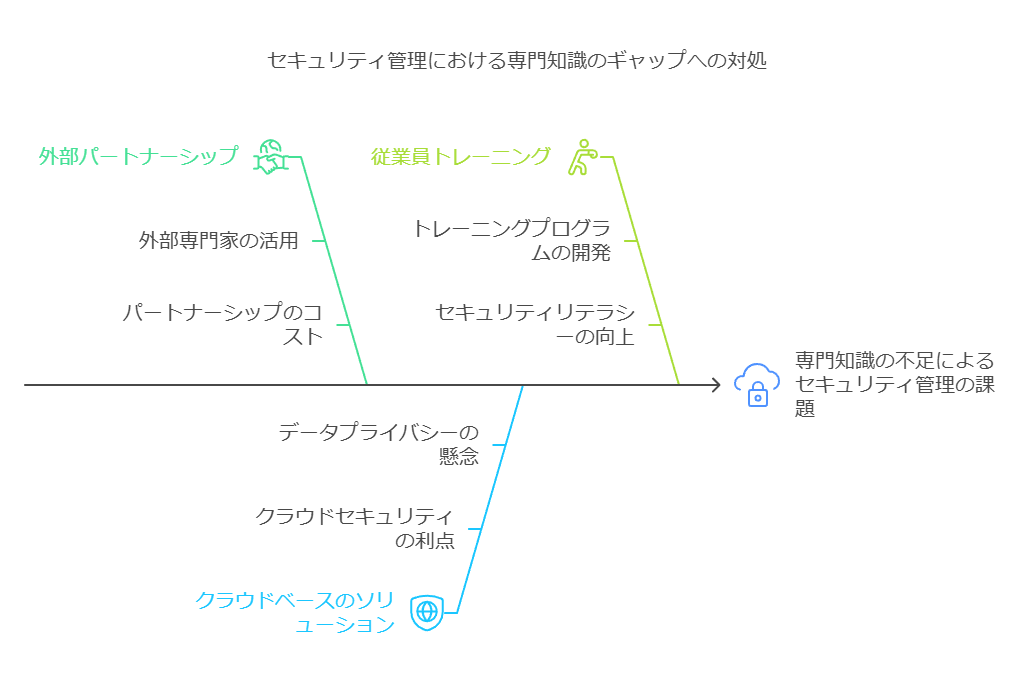

セキュリティ担当者の不足

専門知識を持つ担当者が不足している場合、外部パートナーとの提携やクラウドベースのセキュリティソリューションの導入が推奨されます。これにより、専任のセキュリティ担当者がいなくとも基本的なセキュリティ管理を確保できます。また、従業員のトレーニングプログラムを設けて、セキュリティリテラシーを向上させることも重要です。

複数のセキュリティ製品の運用負担

複数の製品を管理する負担が大きい場合、統合管理が可能なプラットフォームの導入が効果的です。例えば、UEMやSIEM(セキュリティ情報・イベント管理)製品を導入することで、セキュリティイベントの可視化と一元管理が可能になります。

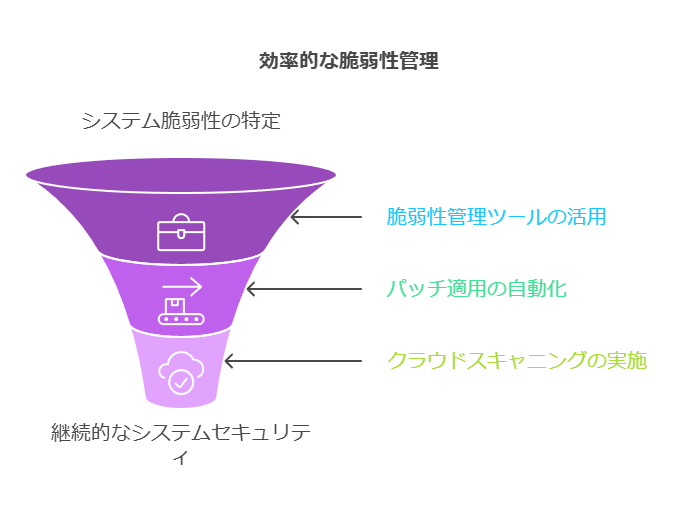

システム脆弱性の把握不足とパッチ管理の課題

システムの脆弱性を適切に把握し、パッチ適用を定期的に行うことはセキュリティの基本です。脆弱性管理ツールやパッチ管理ツールの活用により、パッチ適用の自動化を図ることが可能です。管理者が不在の場合でも、クラウド型の脆弱性スキャニングツールを使うことで、定期的にシステムの安全性をチェックする仕組みが作れます。

従業員へのセキュリティ教育の不足

従業員教育の不足は、フィッシングやシャドーITのリスクを高めます。効果的な教育プログラムを定期的に実施し、シミュレーションやテストを通じて従業員のセキュリティ意識向上を図りましょう。

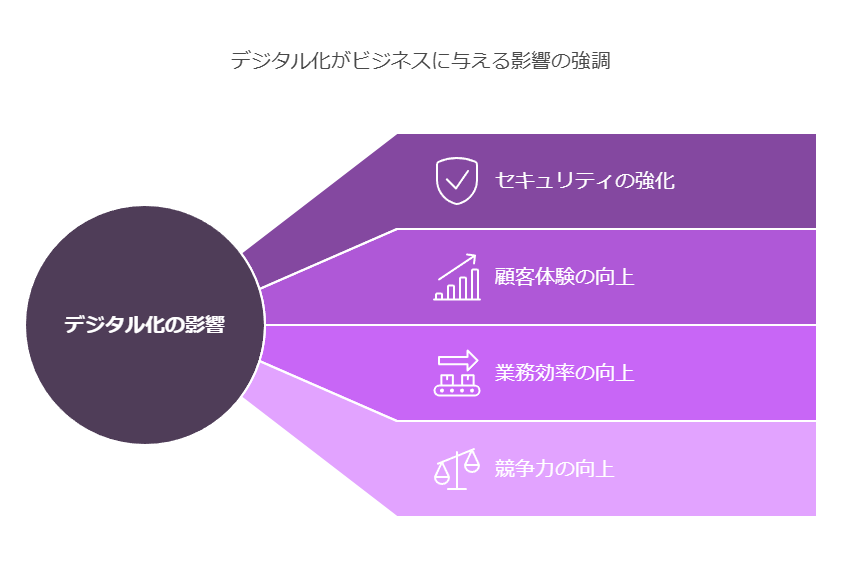

デジタル化とセキュリティ対策の強化

デジタル化の進展により、企業のWebサービスがビジネス拡大に欠かせないものとなりました。特に金融業界などの競争が激しい分野では、セキュリティと顧客体験の両方が重要です。顧客にとって信頼性のある安全なサービスを提供するため、次の取り組みが求められます。

UI/UXの向上とセキュリティの両立

ユーザーインターフェース(UI)や顧客体験(UX)の向上は重要ですが、同時にセキュリティ対策も強化する必要があります。利便性を損なわず、認証・アクセス管理を統合することでユーザーの負担を減らしながら、安全なサービス提供を実現できます。

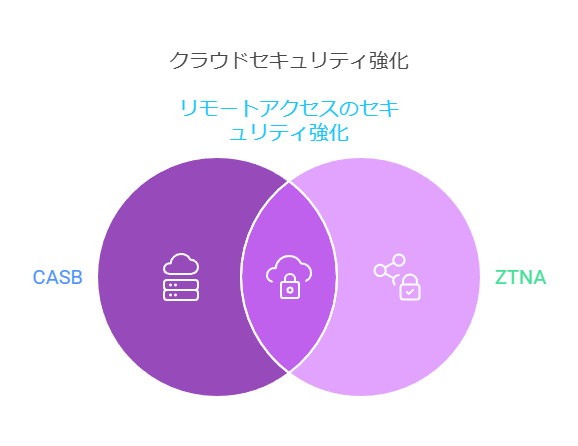

クラウドおよびオンラインサービスのセキュリティ強化

クラウドサービス利用に対してはCASBやZTNAを導入し、リモートアクセスのセキュリティを向上させるとともに、従業員が安全にクラウドへアクセスできる環境を構築することが推奨されます。

デジタル化やクラウドシフトが加速する中、適切なセキュリティ対策を実施しつつ、ユーザー体験や利便性を維持することが成功の鍵となります。

ログイン認証の最適化による顧客満足度・運用効率の向上

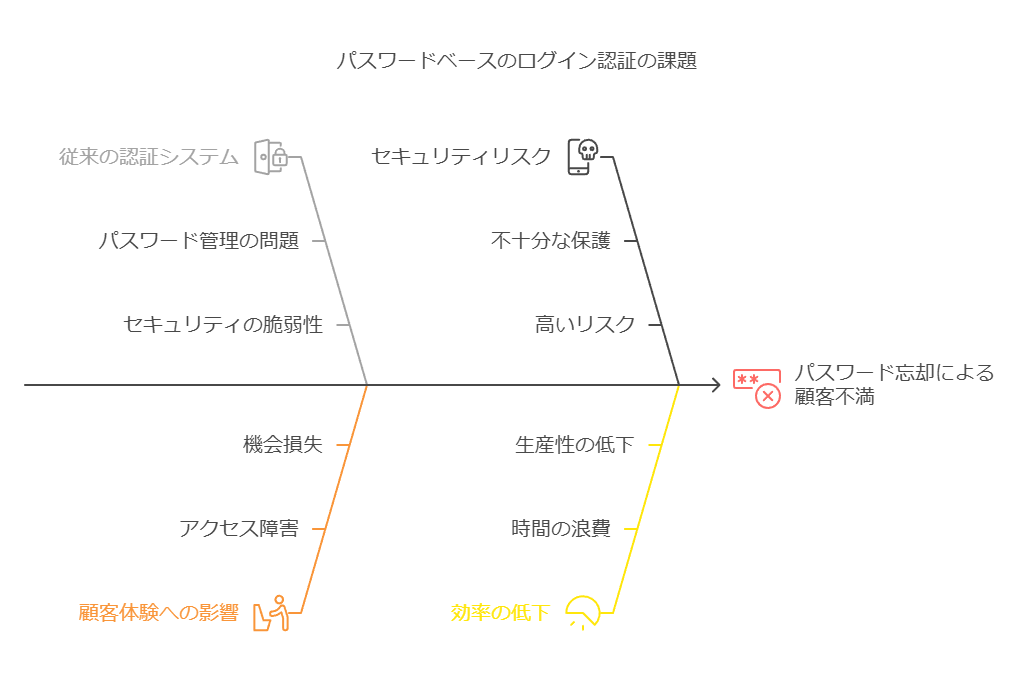

ログイン認証の課題とビジネスへの影響

ログイン認証の利便性が顧客体験の満足度に直結しています。従来の「ID/パスワード認証」は一般的ですが、ユーザーがパスワードを忘れるとログインできず、アクセス障害や機会損失が発生する原因となります。多くの企業が「ログイン成功率」の向上を目指すのは、ユーザーのリテンションやコンバージョン率、競争優位の確保に直結するためです。また、パスワードリセットやアカウント関連の問い合わせが増えると、サポートセンターの負荷が増大し、運用コストが上昇する傾向にあります。

新たな認証方式としての「パスキー認証」

ログイン成功率を高め、顧客満足度を向上させるための対策として、注目されているのが「パスキー認証」です。この方法は生体情報(顔や指紋)を使うため、ID/パスワードを不要とし、シンプルで高いセキュリティを実現します。実際にGoogleやApple、NTTドコモなどの大手企業では、この認証方式を導入しており、ログイン成功率を99%にまで向上させる事例も報告されています。また、ログイン関連の問い合わせを減らし、サポートコストを削減した実績もあります。

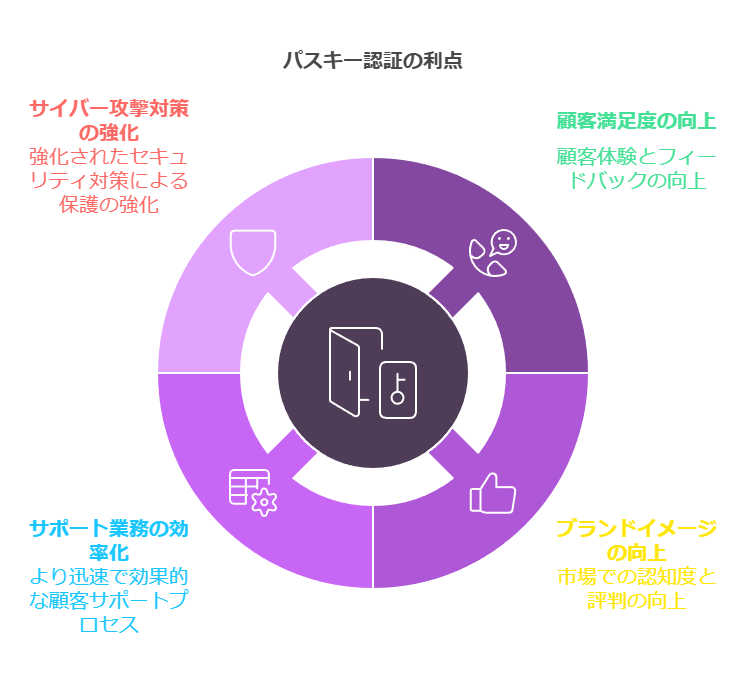

パスキー認証による効果

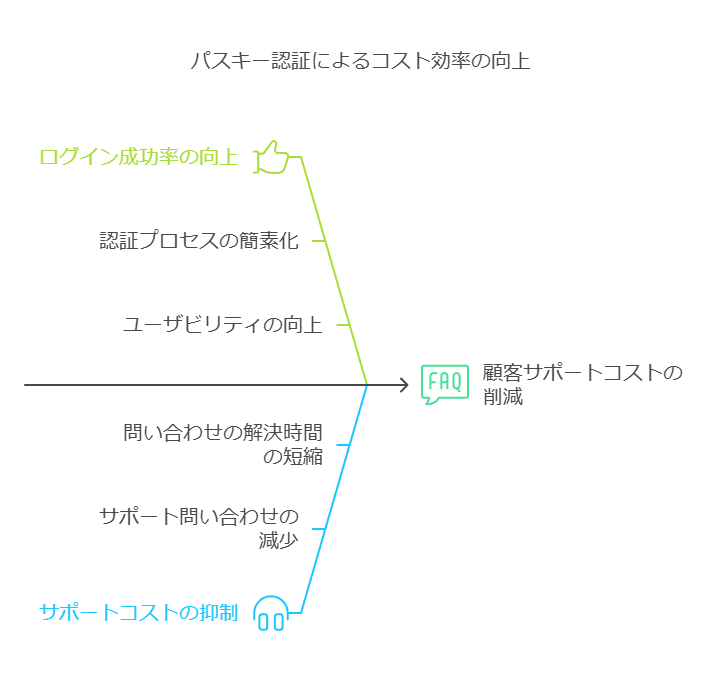

パスキー認証を導入することで、以下の効果が期待できます:

顧客満足度とブランドイメージの向上

ユーザーが容易にアクセスできることで、ストレスなくサービスを利用でき、ブランドの好印象を高めます。

サポート業務の効率化

パスワードリセット依頼やログイン関連の問い合わせが減ることで、コールセンターの負担が軽減し、運用コストが削減されます。

サイバー攻撃対策の強化

生体認証により、フィッシングや不正アクセスのリスクが低減され、データ漏えい防止にも寄与します。

まとめ

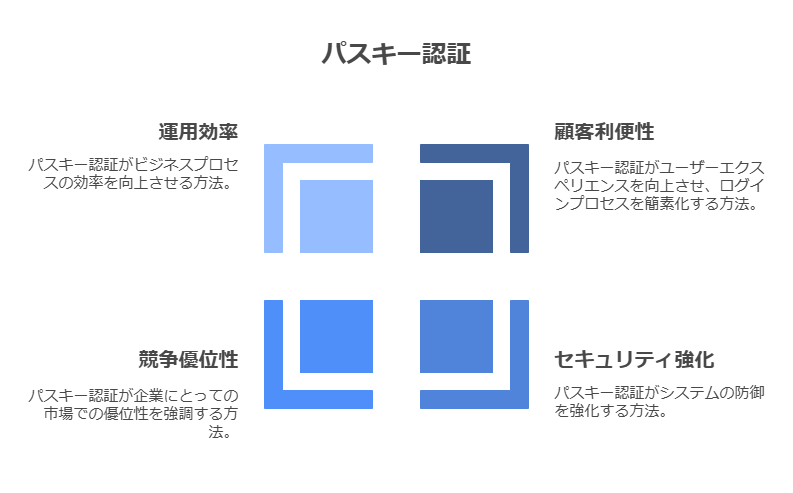

顧客利便性とセキュリティを両立する「パスキー認証」は、企業の競争優位性の確保や運用効率の改善に貢献します。企業は「ログイン成功率」と「セキュリティ強化」を同時に実現する方法として、パスキー認証の導入を積極的に検討するべきでしょう。

UI/UXとセキュリティを両立するFIDO認証の低コスト導入方法

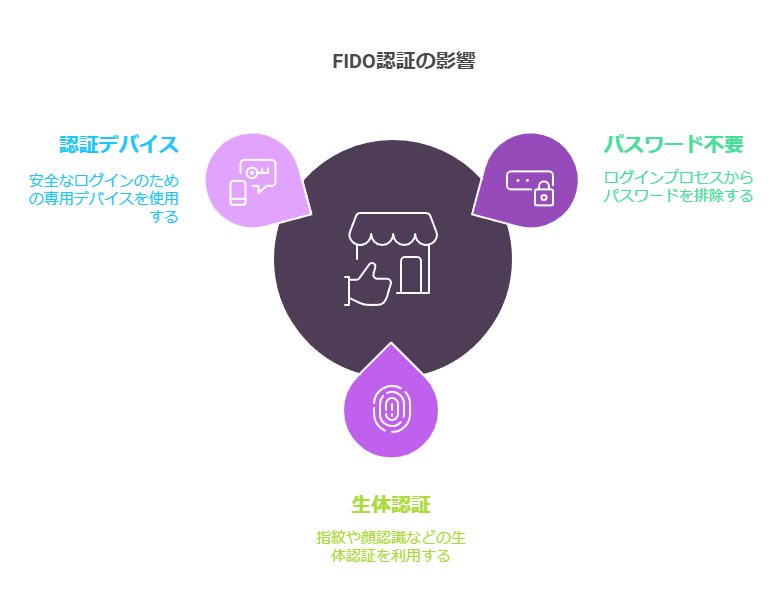

近年、パスワードレス認証が注目されていますが、その中でも「パスキー認証/FIDO認証」が金融機関や関連事業者におけるUI/UXの向上とセキュリティ強化の両立を目指したソリューションとして注目を集めています。FIDO認証の導入によって、企業はパスワードを不要とする生体認証や認証デバイスによるログインを実現でき、顧客満足度の向上、運用負荷の削減、そして競争力の強化が期待できます。

本解説では、以下のポイントについて、導入事例も交えながら具体的に紹介します:

パスキー認証/FIDO認証と他の認証方式の比較

FIDO認証は、従来のID/パスワード認証と比較して、セキュリティリスクの低減や操作の簡便さを実現します。サイバー攻撃対策の一環としても、フィッシング攻撃を防止できるため、顧客と企業双方にメリットを提供します。

導入・運用コストの分析

コスト効率の面でも、パスキー認証はログイン成功率の向上によって顧客サポートのコストを抑制する効果が期待されます。既存システムと統合する際のコストも、運用例から低コストでの導入事例が報告されています。

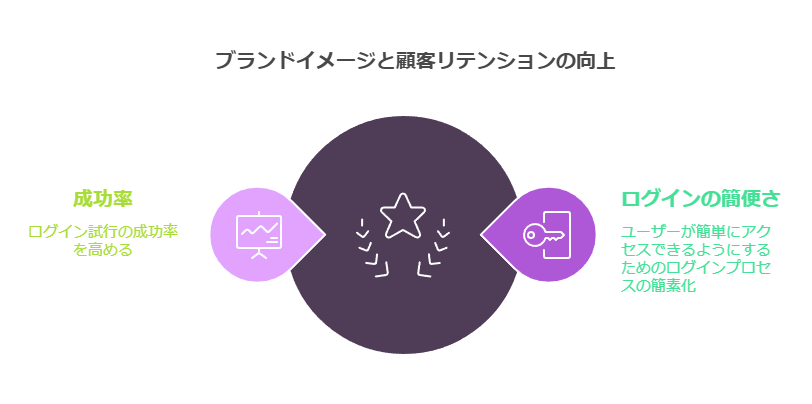

UI/UX改善による顧客満足度向上とビジネス成長

ログインの簡便さと成功率の向上は、ブランドイメージや顧客リテンションの向上に貢献します。また、ログイン関連の問い合わせ削減により、サポート部門の負荷も軽減し、コスト削減にもつながります。

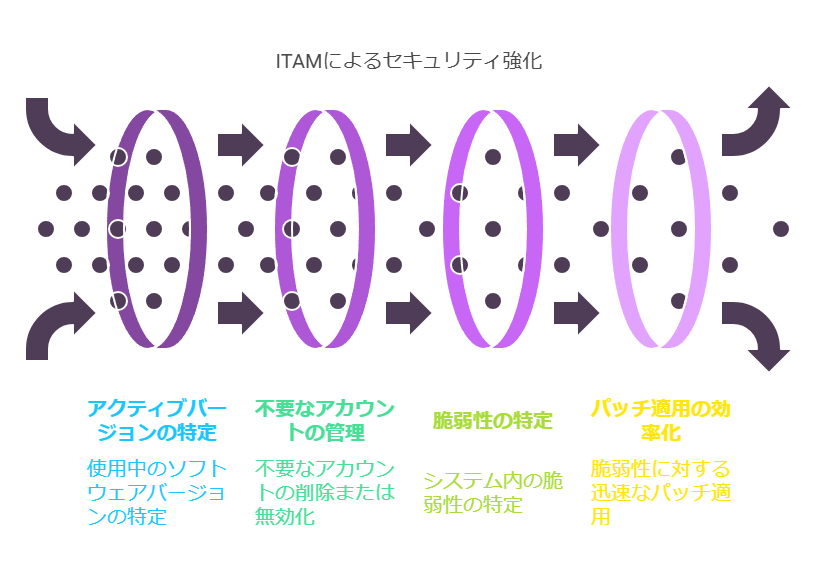

サイバーセキュリティとIT資産管理(ITAM)

Forrester社の2022年のレポートによると、企業は外部からのサイバー攻撃に加えて内部的なインシデント、第三者由来の脆弱性にも悩まされています。ITAMの活用により、アクティブなソフトウェアバージョンや不要なアカウントの管理を行い、リスクに対するパッチ適用を効率化できます。これにより、企業のセキュリティポートフォリオの整備・簡素化が可能になります。

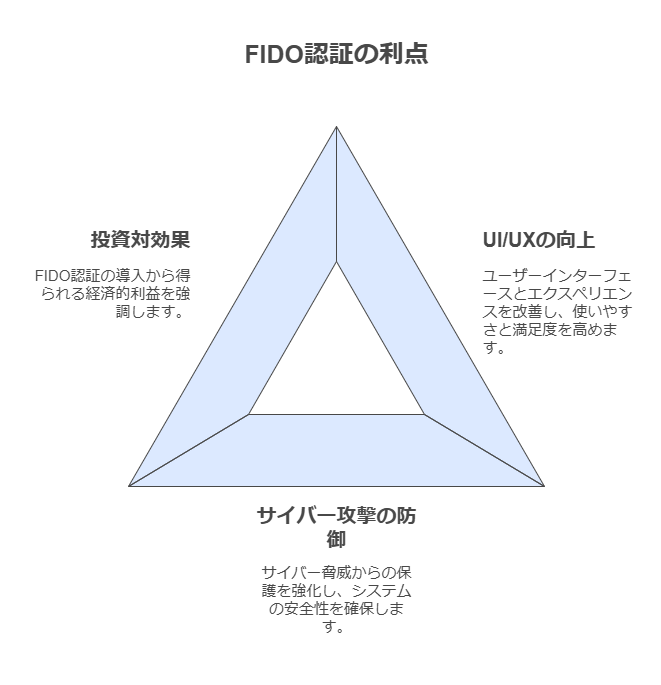

結論:FIDO認証によるメリット

競争力を高め、持続可能な成長を実現するためには、顧客体験を重視しながらもセキュリティ対策を強化することが不可欠です。FIDO認証の導入は、UI/UXの向上やサイバー攻撃対策として有効であり、ROI(投資対効果)も十分期待できます。

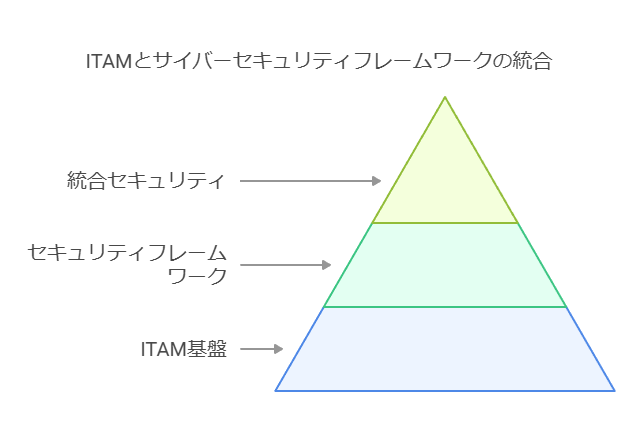

主要サイバーセキュリティフレームワークにおけるITAMの役割

IT資産管理(ITAM)は、主要なサイバーセキュリティフレームワークにおいて、企業のセキュリティを支える重要な要素として位置づけられています。具体的なフレームワークとして、NISTサイバーセキュリティフレームワーク(「アイデンティティ機能」としてITAMを明記)、ISO 27001セキュリティフレームワーク、Cloud Security Alliance(CSA)のクラウドコントロールマトリックス(CCM)、さらにCOBITフレームワークが挙げられます。これらの標準において、ITAMは組織の脅威管理および脆弱性への対策を効果的に行うために欠かせない要素とされています。

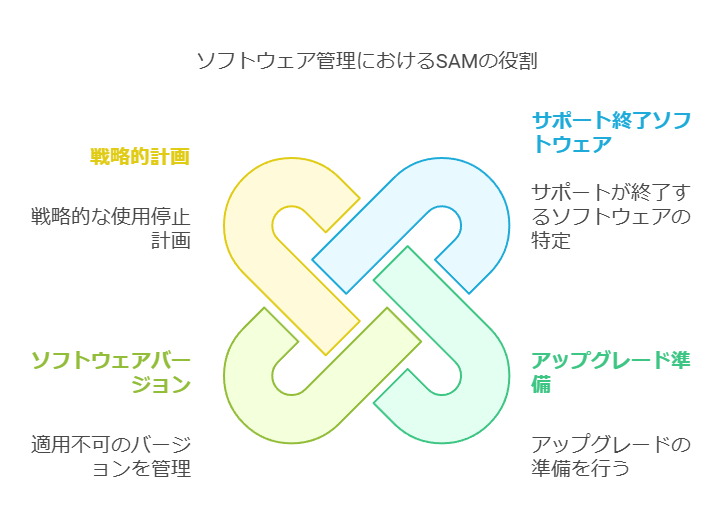

ServiceNowのSoftware Asset Management(SAM)によるセキュリティ強化

ServiceNowのSoftware Asset Management(SAM)は、企業がサイバーセキュリティを維持する上で以下のような不可欠な役割を果たします:

ゼロデイ対応のエクスポージャーアセスメント

サイバー攻撃やゼロデイ脆弱性が発見された際に、SAMは、問題が発生しているソフトウェアに関連するすべての資産を迅速に可視化します。正確なマッピングと全社的な検出により、セキュリティチームは潜在的な脆弱性を速やかに把握し、対応速度と精度を向上させることができます。

これにより、ITAMとSAMを適切に活用することで、企業は動的な脅威環境に対応し、効率的にセキュリティを強化する基盤を構築できるのです。

制限対象ソフトウェアリストによる予防的なリスク回避

企業が従業員に支給するデバイスに私物のソフトウェアがインストールされることは、よく見られる現象です。しかし、こうしたインストールがソフトウェアコンプライアンスの欠如や脆弱性を引き起こし、最悪の場合、企業のポリシー違反やセキュリティリスクにつながる可能性があります。Software Asset Management (SAM) を活用すれば、企業はポリシーに従って未許可のソフトウェアを予防的に除去し、セキュリティリスクを事前に排除することが可能です。

サポート終了ソフトウェアへの対応計画の重要性

サポートが終了したオペレーティングシステムやアプリケーションは、サイバー攻撃の格好の標的となります。プロバイダーによるパッチ提供が停止すると、システムは脆弱性のある状態のまま放置され、リスクが急増します。SAMは、サポートが終了予定のソフトウェアや適用不可のバージョンを正確に把握し、企業が計画的にアップグレードや使用停止の準備を行うための指針となります。

分散したソフトウェア支出とシャドーITの管理

Software Asset Managementは、企業内で承認された経路および未承認の経路を通じて導入された全ソフトウェアを可視化し、ITチームが潜在的な攻撃対象を完全に把握するための基盤を提供します。IT Operations Managementの一部であるServiceNow Discoveryは、ネットワーク内外の資産や購買プロセスを通じて導入された資産を一元的に収集し、適切な追跡やライセンス管理、契約情報を維持します。部門が独自にIT資産を調達する場合でも、セキュリティ部門はその資産が企業ポリシーに準拠していることを確認し、リスク回避を図ることが重要です。

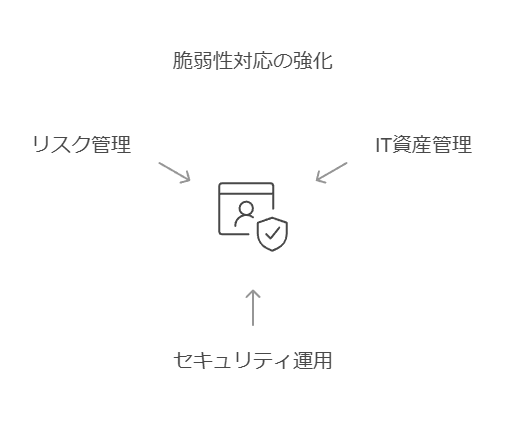

ITAM、Security Operations、リスク管理の連携による迅速な脆弱性対応

IT資産管理(ITAM)、Security Operations(セキュリティ運用)、リスク管理の各チームが連携することで、脆弱性対応のスピードと精度が向上します。セキュリティ、IT運用、リスク管理、資産管理を統合する自動化ワークフローにより、各チームが迅速かつ詳細な情報を共有できるようになり、修復作業をスムーズに行えます。この統合的なアプローチにより、異なる専門分野のチームが連携して脆弱性を早期に発見し、修復を迅速化します。

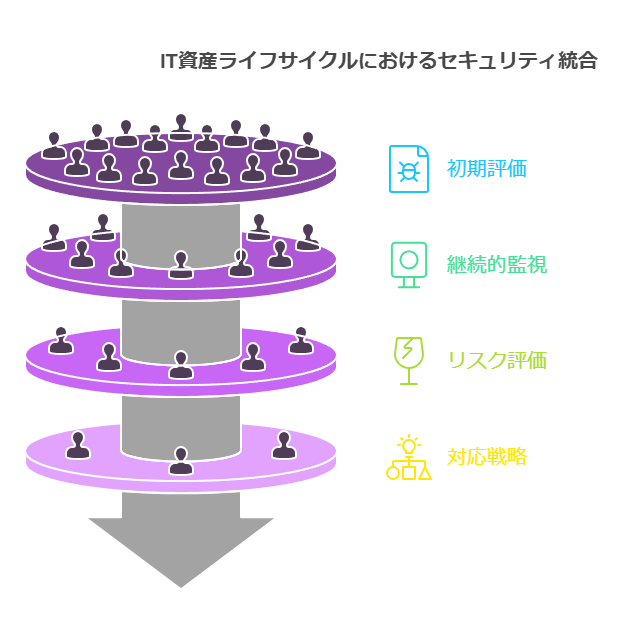

IT資産ライフサイクル全体でのセキュリティチェックの組み込み

脆弱性の早期発見と迅速な対応には、IT資産ライフサイクルの各段階(監視、運用、廃棄)にセキュリティチェックを組み込むことが重要です。Now Platform®では、こうしたセキュリティチェックをSecurity Operationsワークフローに組み込むことで、検出から修復までの脆弱性対応プロセスを自動化します。この一貫した追跡と管理により、脆弱性の解消状況が全ての関係者に明確になり、管理プロセスが完結します。

数分から数時間での脆弱性修復を実現するNow Platformの活用

Now PlatformのServiceNow Vulnerability ResponseおよびSoftware Asset Management機能を利用すれば、企業は脆弱なシステムを数分から数時間で修復可能です。ソフトウェア資産の詳細なインサイトとVulnerability Responseの修復管理機能により、脆弱性マネージャーは特定のソフトウェアやバージョンに関連するリスクを特定できます。また、共通脆弱性識別子(CVE)に依存せず、発見事項とリスクの関連付けが可能です。さらに、ITチーム向けに修復のためのタスクが作成され、関連情報が効率的に共有されることで、修復が迅速に行える体制が整います。

「脱PPAP」が進まない現状と課題

2020年11月、デジタル改革担当大臣が「PPAP」(パスワード付きZIPファイルの送信とパスワード別送)廃止を宣言し、行政機関での利用停止が進みました。この流れは一般企業にも広がり、多くの企業が「暗号化圧縮ファイルの利用廃止」方針をWebサイトで発表しています。しかし、実際には対策が進んでいない企業も少なくありません。

セキュリティリスクを認識しながらも、移行が進まない背景

PPAPは長年、社内外のファイル共有手段として利用されてきましたが、現在は「ウイルススキャンができない」「メールの傍受リスクがある」「ZIPパスワードの脆弱性」などのセキュリティ問題が指摘されています。それにもかかわらず、多くの企業が依然としてPPAPを使い続けている背景には、次の要因が挙げられます。

既存の規定や手順が阻害要因:多くの企業ではPPAPが規定手順として組み込まれており、明示的にセキュリティ対策を実施していることを示すための手段として継続されています。

現場の抵抗:新たなファイル共有手段に対する現場の抵抗も根強く、使い慣れた方法からの移行が進みにくい傾向があります。

コスト面での制約:経営層からシステム変更に伴うコスト抑制が求められるケースも多く、積極的な変更が難しい現実があります。

「ファイル転送システム」が脱PPAPの最適解である理由

情報システム部門やセキュリティ担当者にとって、「重要だが本格的な移行が難しい」というジレンマは深刻です。講演では、この課題に対する解決策として、「オンラインストレージ」と「ファイル転送」の2つの代替手段の特長を解説しつつ、脱PPAPの手軽な代替手段として「ファイル転送システム」を推奨します。ファイル転送システムは、次のような理由で最適な選択肢といえます。

セキュリティと利便性の両立:ファイル転送システムは、セキュリティを確保しつつ使いやすいインターフェースを提供するため、現場の抵抗も少なく移行しやすい。

管理とコスト効率:管理が容易であるだけでなく、コスト面でも柔軟なプランが提供されており、既存システムとの統合も可能です。

「脱PPAP」に踏み切れない企業が抱える課題を解決するために、ファイル転送システムがいかに効果的であるかをご紹介します。

現在のセキュリティ管理における課題と懸念点

現在、セキュリティ管理の運用には、システム形態の多様化と共に多くの課題が存在しています。オンプレミスとクラウドの両環境が混在し、それらの一元管理が困難になっている点が代表的な課題です。さらに、管理対象のログが増加し、分析に時間がかかる一方で、誤検知による膨大なアラート対応が発生し、担当者の負担が急増しています。

攻撃の検出と修復には手間とコストがかかり、対応に必要なセキュリティ製品の導入も増加傾向にあるため、ライセンス費用や管理工数が増大しています。また、セキュリティを担う人材やスキルが不足しているため、エンドユーザーへの教育や経営層へのセキュリティ意識の浸透が進みにくい点も課題です。

今後のセキュリティ管理ツール選定時の重視ポイント

セキュリティ管理ツールを選定する際には、以下の点が重視されます。

迅速な脅威対応:社内外からの脅威に対して遅延なく対応できること

AIによる自動化:脅威の検出と修復作業がAIによって自動化されること

柔軟なアクセス管理:リモートからも管理業務が可能であること

業界内事例:同業界での導入事例の有無

費用対効果:他製品と比較した際のコストパフォーマンス

サポート体制:導入前後のコンサルティングおよびサポート対応が充実していること

勤務先で重視するセキュリティソリューション

勤務先のセキュリティ戦略において、次のようなソリューションが重要視されています。

クラウド管理:CASB(Cloud Access Security Broker)やDLP(Data Loss Prevention)

エンドポイントとネットワークの保護:EDR(Endpoint Detection and Response)/ XDR(Extended Detection and Response)、FWaaS(Firewall as a Service)、NDR(Network Detection and Response)

ゼロトラストとアクセス管理:ZTNA(Zero Trust Network Access)やSD-WAN、SSE(Security Service Edge)、SWG(Secure Web Gateway)

エンドポイント保護とアンチウイルス:EPPやアンチウイルス、IDセキュリティ、NGFW(次世代ファイアウォール)、UTM(統合脅威管理)

クラウドおよびAIに関わるセキュリティ:SASE/SSE/SWG/CASBのSaaSセキュリティ、Attack Surface Management、AIセキュリティ、CTEM、CNAPP(Public Cloudやコンテナセキュリティ)

これらのソリューションを活用することで、複雑化するセキュリティ環境を効果的に管理し、業務負荷を軽減しつつ高いセキュリティ水準を維持することが期待されます。

マルチクラウドとシャドーITによる潜在的なセキュリティリスクの増加

現在、多くの企業や組織が複数のクラウドサービスを利用するようになり、クラウドへの依存が進む中、クラウド環境を狙ったサイバー攻撃の件数も増加しています。特に高度化する攻撃手法により、クラウド環境のデータやサービスが大きなリスクにさらされています。

ガートナーの調査によると、「2025年までにクラウドセキュリティインシデントの99%は顧客の過失に起因する」と予測されています(※)。これは、マルチクラウドやオンプレミスとクラウドのハイブリッド環境が普及する中、管理体制が不十分な「シャドーIT」の影響も含まれ、セキュリティ管理が複雑化していることを示しています。

加えて、クラウド特有のセキュリティ課題が従来のオンプレミス環境と異なり、セキュリティの適切な管理や対策が一層求められます。

※引用元: Gartner「Is the Cloud Secure?」

クラウドセキュリティ強化の必要性と初めのステップ

こうした背景から、「クラウドセキュリティの強化」は多くの企業にとって喫緊の課題となっています。しかし、複雑なクラウド環境においては、複数のプラットフォームやプロバイダー間で一貫したセキュリティポリシーを適用するのは容易ではありません。これにより、潜在的なセキュリティインシデントの検知や対応の遅れが生じるリスクも高まります。

クラウドセキュリティの強化に向けては、以下のステップが考えられます:

包括的な可視化:利用中のクラウドリソースを全体的に把握し、セキュリティリスクの潜在箇所を洗い出します。

セキュリティポリシーの一貫性確保:マルチクラウドやハイブリッド環境をまたぐポリシー適用の自動化を検討し、ポリシーの統一化を図ります。

インシデントの早期検知体制:AIや高度なログ解析ツールを導入し、インシデント発生の兆候をリアルタイムで検出できる仕組みを構築します。

これらの初期対策によって、クラウド環境におけるセキュリティリスクを軽減し、堅牢なクラウドセキュリティ体制の確立が期待できます。

クラウドセキュリティの多層的な課題へのアプローチ

クラウドセキュリティは、ネットワーク、アプリケーション、データ保護、アクセスおよびアイデンティティ管理など、幅広い領域を対象とします。クラウドの利便性を損なわず、適切なセキュリティを確保するには、これら各分野における課題を正確に把握し、体系的に対応することが不可欠です。企業における「クラウドファースト」の戦略が広がる中、クラウド環境の拡張とセキュリティ強化が必須となっています。

では、どのようにしてクラウドセキュリティを効果的に強化できるでしょうか?

クラウドセキュリティ強化の鍵「CNAPP」とは?

クラウド環境のセキュリティ強化の最適解として、今注目されているのが「CNAPP(Cloud-Native Application Protection Platform)」です。CNAPPは、クラウドネイティブアプリケーションのための包括的な保護基盤として機能し、予防、検知、対応のすべてを網羅的にサポートします。CNAPPの導入により、クラウド環境におけるセキュリティギャップを効果的に埋め、シームレスな保護を提供できます。

具体的なソリューションとして、予防型クラウドセキュリティを実現する「CloudGuard CNAPP」をご紹介します。同ツールの活用により、設定ミスの早期検知と修正が可能です。本セミナーでは、CloudGuard CNAPPを用いたデモを通じ、設定ミスがクラウド環境のリスクにつながるシーンでどのように活用できるかを解説します。

将来のマルチクラウド化を見据えて、クラウドセキュリティの強化を検討中の方

現状のクラウドセキュリティ対策に不安を感じている方

CNAPPについて詳しく知りたい方

クラウドセキュリティの最新情報と実践的なアプローチをお届けする本セミナーで、貴社のクラウド環境におけるセキュリティの最適化を図るヒントを見つけてください。