目次

- 1 サイバーセキュリティ問題提起と背景の整理

- 2 組織向け情報セキュリティの10大脅威(2022年版)

- 3 データ主導のアプローチでサイバーセキュリティ対策の強化に向けた要点を整理

- 4 脅威インテリジェンス応用

- 5 多層防御型セキュリティ対策が運用現場の負荷を増大させる背景

- 6 積極型防御(脅威ハンティング)で検出された脅威の一覧

- 7 セキュリティインフラ構築と診断プロセス

- 8 増大する脅威にどう対処する?セキュリティ対策の「いつまで」「どのレベル」までの最適化戦略

- 9 共有端末の利用に伴うセキュリティリスクの定量的評価とその対策

- 10 Microsoft 365セキュリティ製品群の「正しい理解」と「セキュリティ強化に役立つ運用方法」

サイバーセキュリティ問題提起と背景の整理

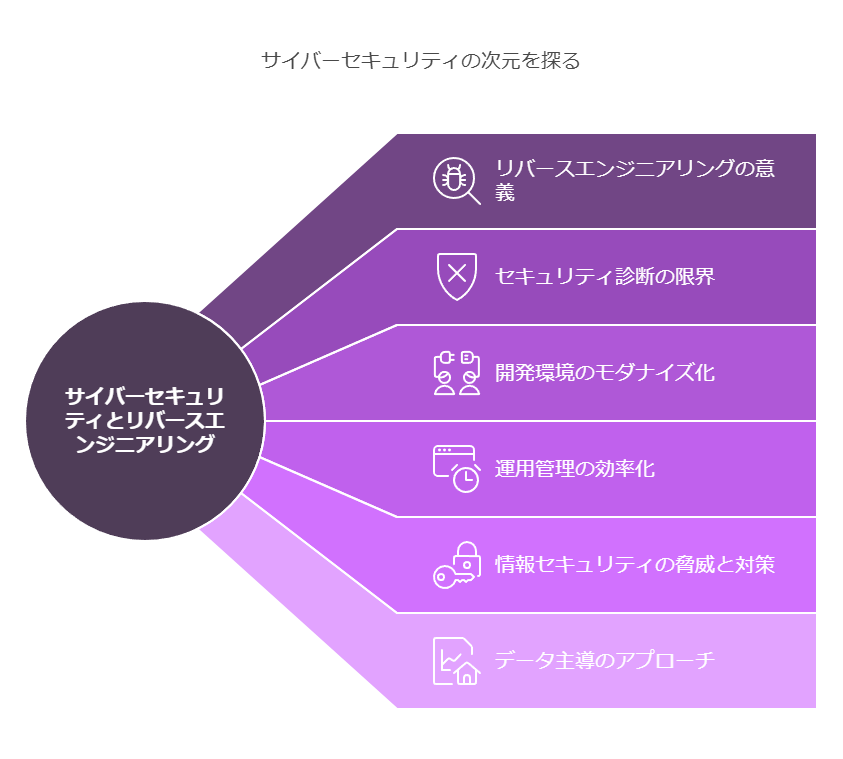

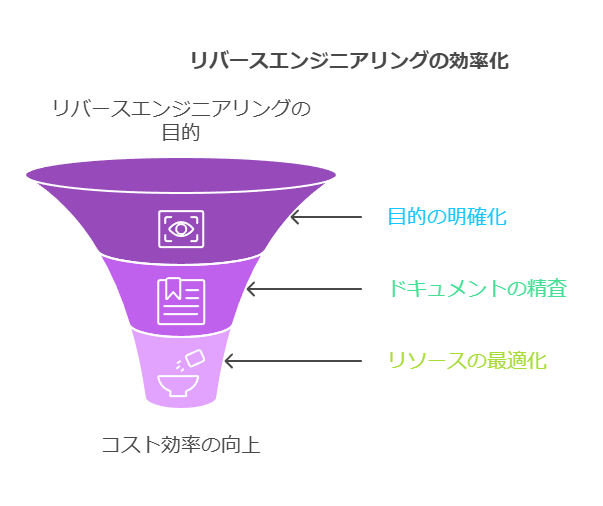

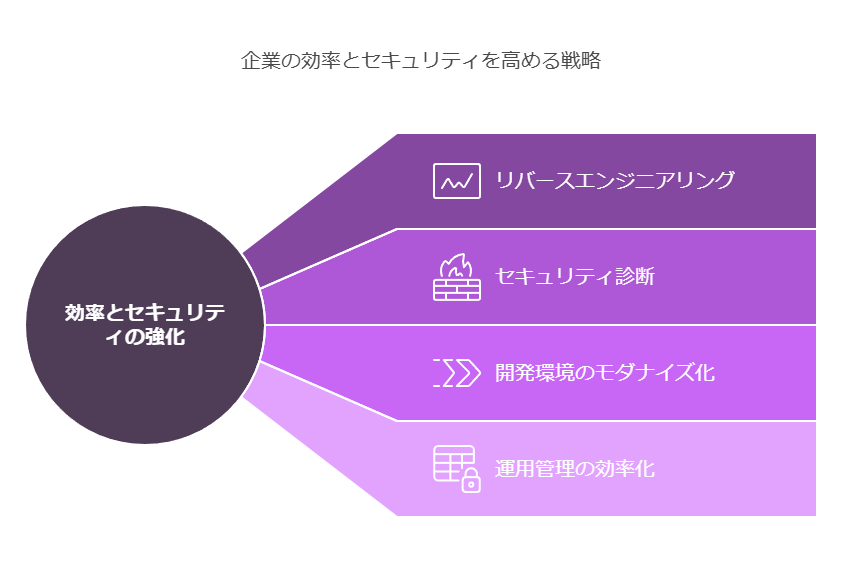

「リバースエンジニアリング」は、既存のシステムやソースコードからドキュメントを生成する手法であり、システムの理解や改善において有効なアプローチです。しかし、リバースエンジニアリングが目的化すると、無駄なドキュメント作成にリソースが費やされ、結果的にコストが増大し、効率を損なうリスクがあります。これを防ぐためには、リバースエンジニアリングの目的を明確にし、必要なドキュメントのみを精査することが重要です。

リバースエンジニアリングの効果的な利用

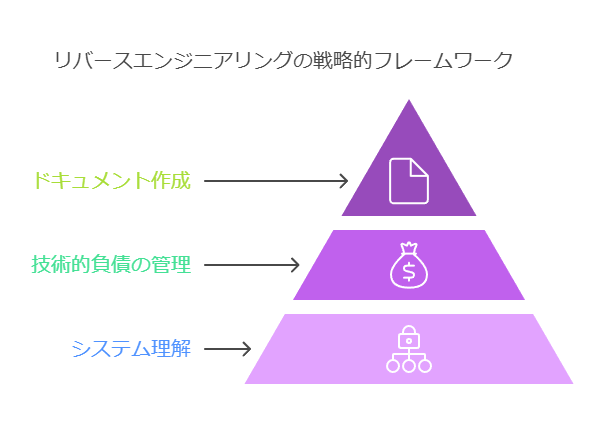

リバースエンジニアリングの真の価値は、システムの理解を深め、中長期的な運用の安定性を確保するための基盤を築くことにあります。これを達成するためには、技術的負債を増やさず、効率的な開発体制を構築することが求められます。具体的には、ドキュメント作成の範囲を適切に設定し、必要最低限の情報を整理することで、運用負荷を軽減し、持続可能な開発プロセスを確立することが可能です。

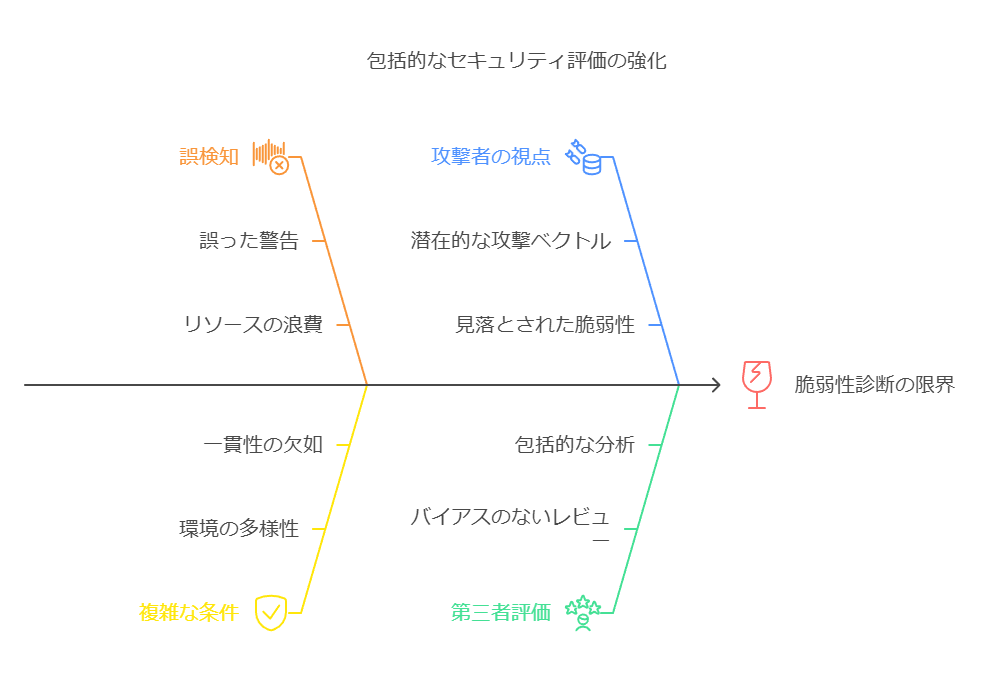

セキュリティ診断の限界と改善策

一般的に使用される脆弱性診断ツールは、セキュリティ対策の一環として有効ですが、誤検知や複雑な条件下での診断精度の限界があるため、これだけでは十分ではありません。自社や既存ベンダーの診断に加え、攻撃者視点を持つ第三者からの評価を取り入れることで、より包括的で効果的なセキュリティ対策が可能になります。これにより、見落とされがちな脆弱性や潜在的なリスクを発見し、対策を強化することができます。

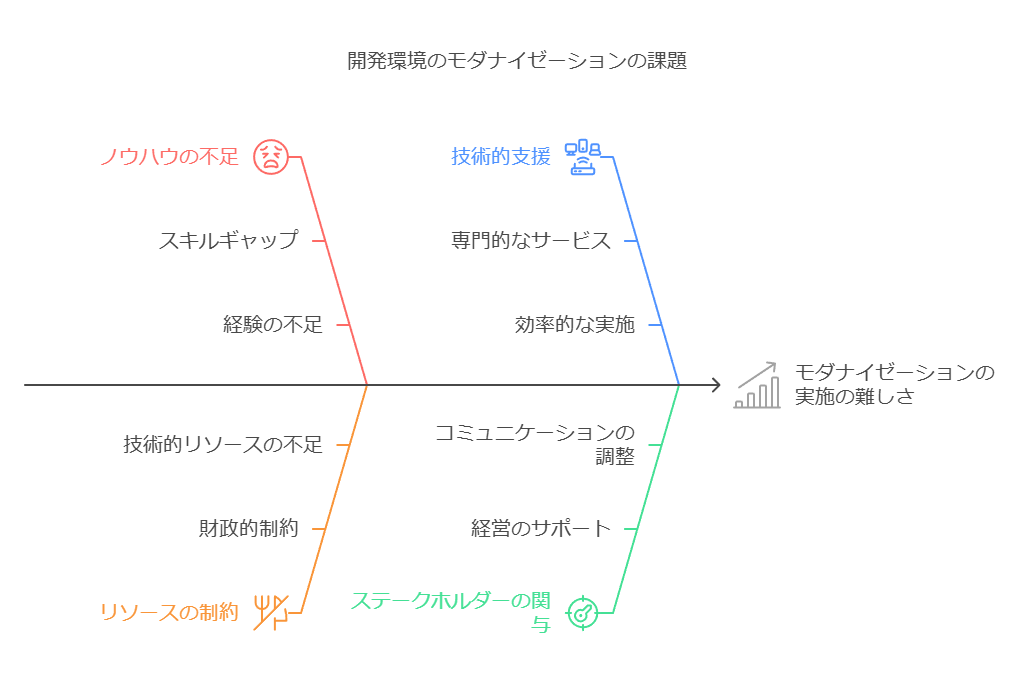

開発環境のモダナイズ化と技術支援

開発環境のモダナイズ化は、企業の競争力を高めるために不可欠ですが、ノウハウやリソースが不足している企業が多いのが現状です。これに対して、専門的な技術支援サービスを活用することで、効率的かつ効果的にモダナイズ化を実現することができます。特に、情シス部門の方々や経営層に向けて、具体的な成功事例を共有し、適切なアプローチを提案することが重要です。

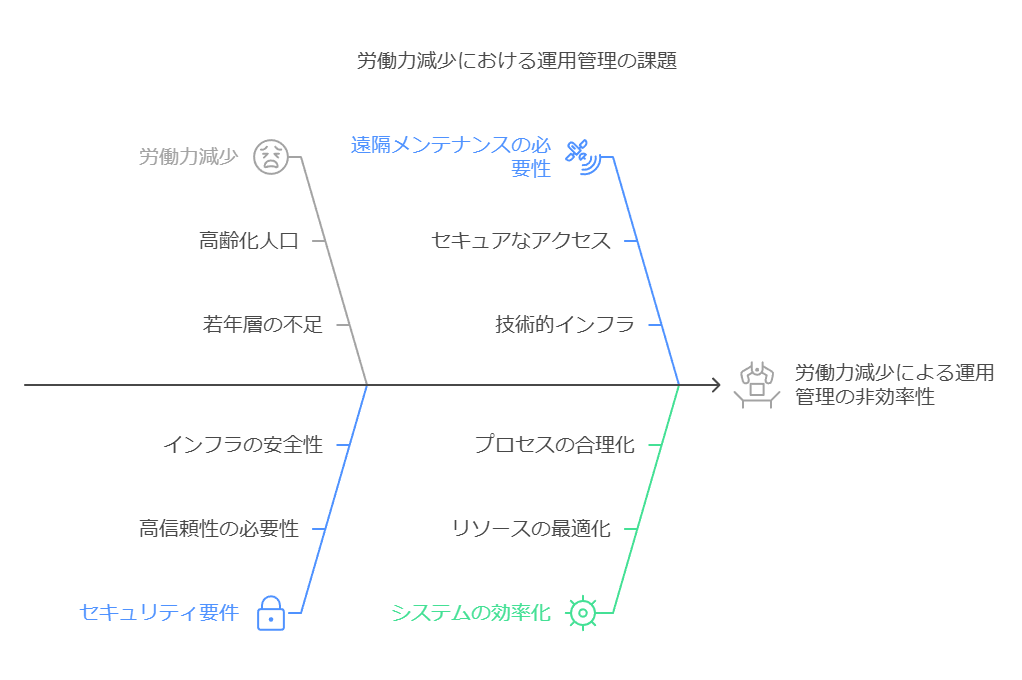

運用管理の効率化とセキュアな遠隔メンテナンス

少子高齢化による労働力人口の減少は、特に製造業や重要インフラの現場で深刻な問題となっています。これらの分野では、高度な信頼性とセキュリティが求められるため、従来の運用管理手法では限界があります。この課題に対応するためには、セキュアな遠隔メンテナンスの導入が不可欠です。これにより、運用管理の効率化とセキュリティの両立を図り、限られたリソースでの安定的なシステム運用が可能になります。

総括

リバースエンジニアリングやセキュリティ診断、開発環境のモダナイズ化、そして運用管理の効率化は、企業が直面する課題に対する効果的なアプローチを提供します。データコンサルタントの視点からは、これらの取り組みを通じて、無駄のない効率的な運用体制を構築し、企業の持続可能な成長とセキュリティの強化を支援することが重要です。

組織向け情報セキュリティの10大脅威(2022年版)

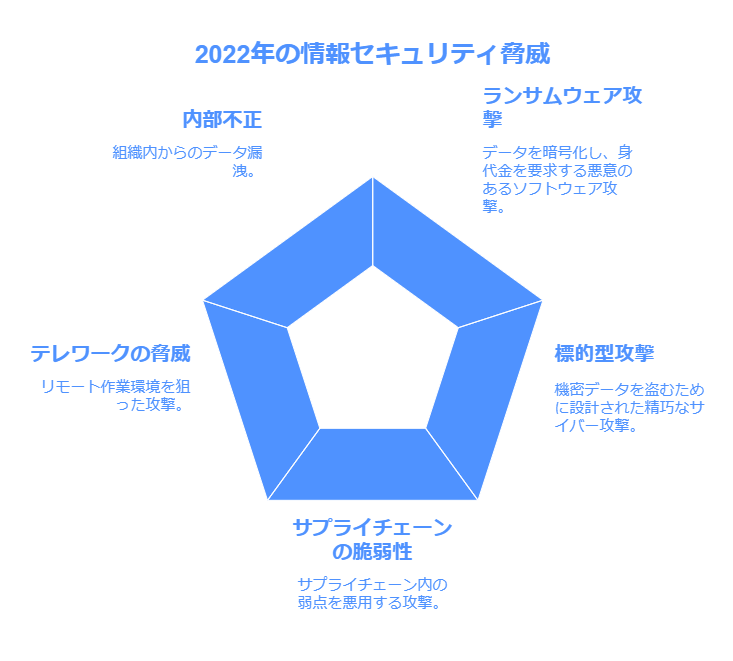

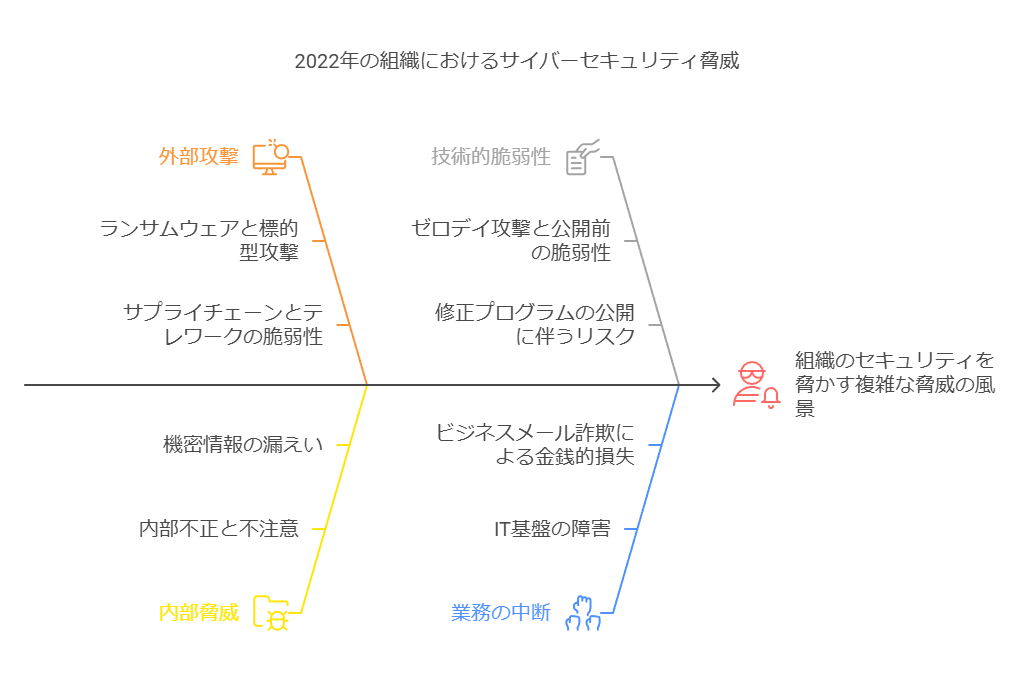

組織における情報セキュリティの脅威は、年々高度化し、複雑化しています。2022年のIPA情報セキュリティ白書によると、組織にとって特に重大な脅威として、以下の10項目が挙げられています。これらの脅威を認識し、適切な対策を講じることが、企業のデータ保護とビジネス継続性を確保するための鍵となります。

ランサムウェアによる被害

近年、ランサムウェアの攻撃は増加傾向にあり、組織の重要なデータが暗号化され、身代金を要求されるケースが急増しています。対策には、バックアップ体制の強化や、検知・防御機能を持つ次世代型のセキュリティソリューションの導入が必須です。

標的型攻撃による機密情報の窃取

特定の組織や人物を狙った攻撃で、機密情報が窃取されるリスクが高まっています。これには、多層的なセキュリティ対策と、社員のセキュリティ意識向上が重要です。

サプライチェーンの弱点を悪用した攻撃

サプライチェーンの一部をターゲットにした攻撃は、企業全体に大きなリスクをもたらします。企業は、サプライチェーン全体のセキュリティを強化し、信頼できるパートナーとの連携を図る必要があります。

テレワーク等のニューノーマルな働き方を狙った攻撃

リモートワークが一般化する中、リモート環境を狙った攻撃が増加しています。リモートワーク環境でもセキュアなアクセスを確保するための対策が必要です。

内部不正による情報漏えい

内部からの不正による情報漏えいは、組織にとって深刻な脅威です。アクセス権の管理強化や、監視体制の整備が求められます。

脆弱性対策情報の公開に伴う悪用増加

脆弱性対策情報の公開後、その情報を悪用した攻撃が増加しています。脆弱性の迅速な修正と、公開情報の適切な管理が重要です。

修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

ゼロデイ攻撃は、修正プログラムが公開される前の脆弱性を狙った攻撃です。予防的なセキュリティ対策が不可欠です。

ビジネスメール詐欺による金銭被害

ビジネスメール詐欺(BEC)は、偽のメールを利用して金銭を詐取する手法で、近年多発しています。多要素認証の導入や社員教育が効果的な対策となります。

予期せぬIT基盤の障害に伴う業務停止

ITインフラの障害は、業務停止に直結するリスクを持ちます。災害復旧計画(DRP)やビジネス継続計画(BCP)の策定が求められます。

不注意による情報漏えい等の被害

ヒューマンエラーによる情報漏えいも依然として大きなリスクです。継続的な教育と自動化ツールの活用が必要です。

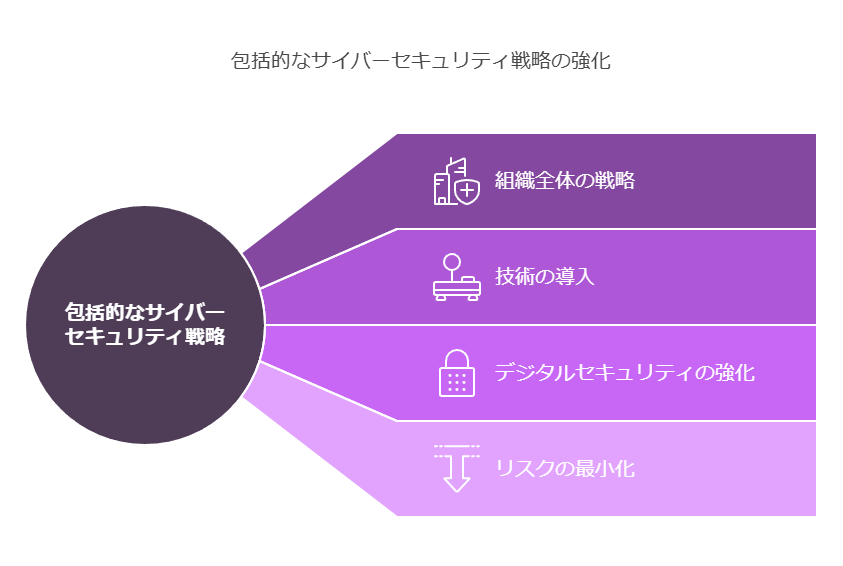

セキュリティ技術と戦略の概要

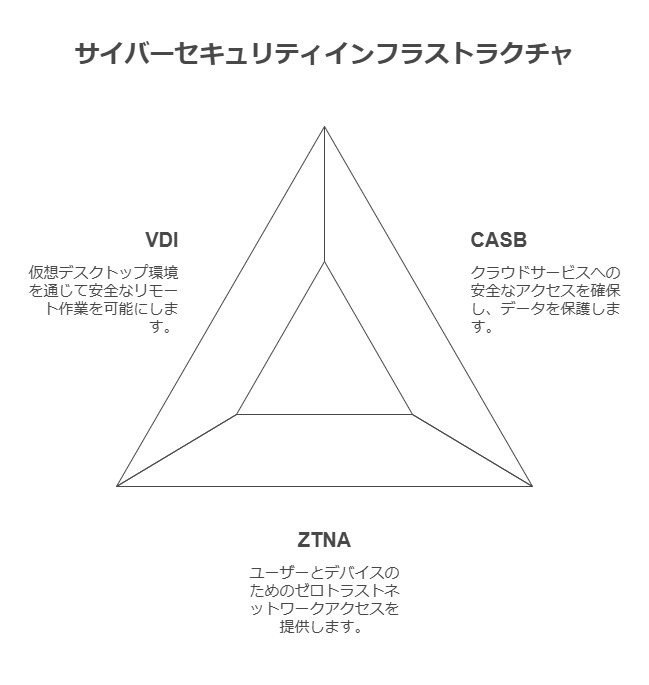

1. CASB(クラウドアクセスセキュリティブローカー)

CASBは、クラウドサービス利用時のセキュリティを強化するためのツールです。ファイアウォール、暗号化、認証、データ損失防止(DLP)などの技術を活用して、ユーザーとクラウドアプリケーション間の安全な接続を確立します。企業は、CASBを単独で導入するか、セキュアリモートアクセス(SRA)機能やSD-WANと組み合わせたSASE(セキュアアクセスサービスエッジ)の一部として活用することで、包括的なセキュリティ対策を実現できます。

2. ZTNA(ゼロトラストネットワークアクセス)

ZTNAは、従来のVPNとは異なり、ユーザーIDとコンテキスト(デバイスやユーザーの状態)に基づいて、ネットワークリソースへのアクセスを動的に制御するセキュリティアプローチです。SASEの一環として、SD-WANやCASBと統合することで、より高度なセキュリティを提供します。

3. VDI(仮想デスクトップインフラ)

VDIは、従業員がリモートから安全に業務を行えるようにするための技術で、物理的なデバイスに依存せず、仮想環境でOSやアプリケーションを利用できます。DaaS(Desktop as a Service)は、そのクラウドベースのバージョンであり、VDIの利便性をさらに拡大します。

このように、最新の脅威に対応するためには、組織全体での包括的なセキュリティ戦略の策定と、適切な技術の導入が不可欠です。データコンサルタントとしては、これらの技術を効果的に組み合わせることで、企業のデジタルセキュリティを強化し、リスクを最小限に抑えるサポートを提供します。

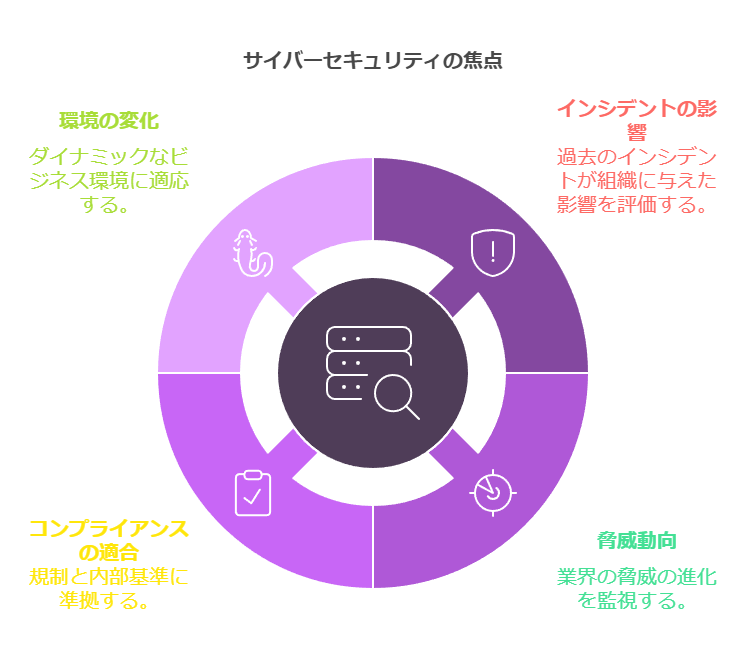

データ主導のアプローチでサイバーセキュリティ対策の強化に向けた要点を整理

サイバーセキュリティ対策強化を検討する起点

自社のインシデントとその影響

自社へのサイバー攻撃による損害

過去の攻撃事例から得た教訓を元に、データ保護と復旧戦略の強化を図る。

業界全体の脅威動向の把握

同業他社へのサイバー攻撃からの学び

業界内で発生した攻撃の分析を通じて、自社へのリスクを再評価し、予防策を導入。

自社や業界への攻撃予兆と懸念

データ分析により業界全体の脅威を可視化し、予防的な対策を講じる。

内部規範とコンプライアンスの適合

自社およびグループ企業によるセキュリティ基準への準拠

内部のリスクアセスメント基準に基づき、データガバナンスを強化。

業務環境の変化への対応

クラウド利用増加とリスク管理

クラウドサービスへの依存が高まる中、セキュリティ管理を強化。

在宅ワークや協業環境の変化

新しい働き方に対応したデータセキュリティの再構築。

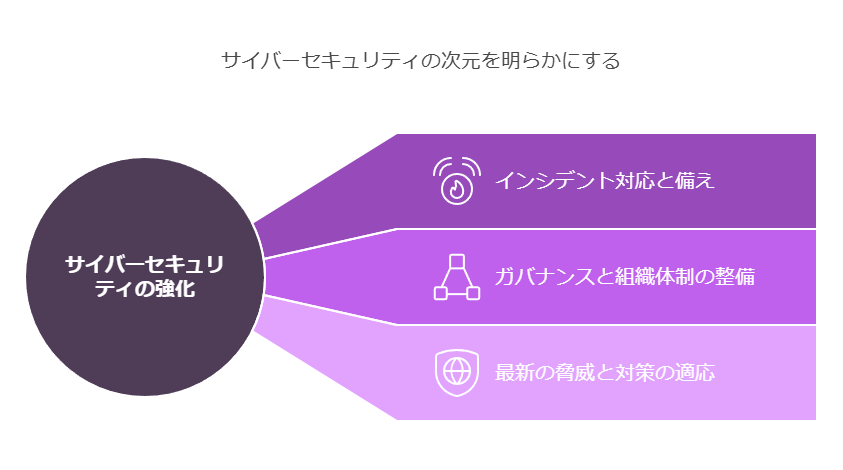

サイバーセキュリティにおける主要課題と優先事項

インシデント対応と備え

侵害発生時の対応体制の強化

データ駆動型の迅速な対応システムの構築。

ガバナンスと組織体制の整備

グローバルなガバナンスの強化

データ統合によるグローバルなセキュリティ戦略の実施。

リソースの最適化と予算管理

データ分析を活用したセキュリティ投資の最適化。

最新の脅威と対策の適応

OTセキュリティ対策とランサムウェア対応

重要インフラを守るためのデータ中心の防御戦略。

サプライチェーン攻撃やゼロデイ攻撃への準備

検知技術を超えた包括的な防御策の導入。

サイバー攻撃の監視と対策有効性の評価

継続的なデータモニタリングによる対策の有効性の確認と調整。

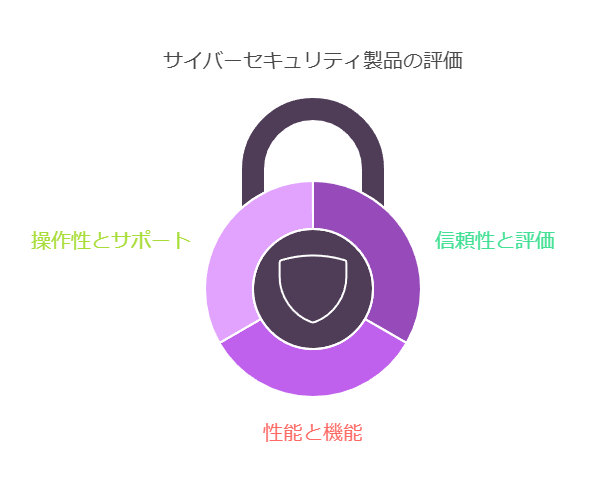

サイバーセキュリティ製品/サービス選定時の重視点

信頼性と市場評価

第三者機関による評価と業界シェア

データドリブンな選定基準を設定し、信頼性の高い製品を選ぶ。

性能と機能の充実度

高い検出率や豊富な機能を持つ製品を選定し、リスクを最小化。

操作性とサポート体制

自社運用の利便性とサポート充実度

社内での運用が容易で、必要なサポートを提供するパートナーを選定。

アウトソーシングの柔軟性

自社の運用と外部委託のバランスを調整できる柔軟な選定基準を採用。

このアプローチにより、データを活用してセキュリティ対策を最適化し、企業全体のリスク管理体制を強化することができます。

脅威インテリジェンス応用

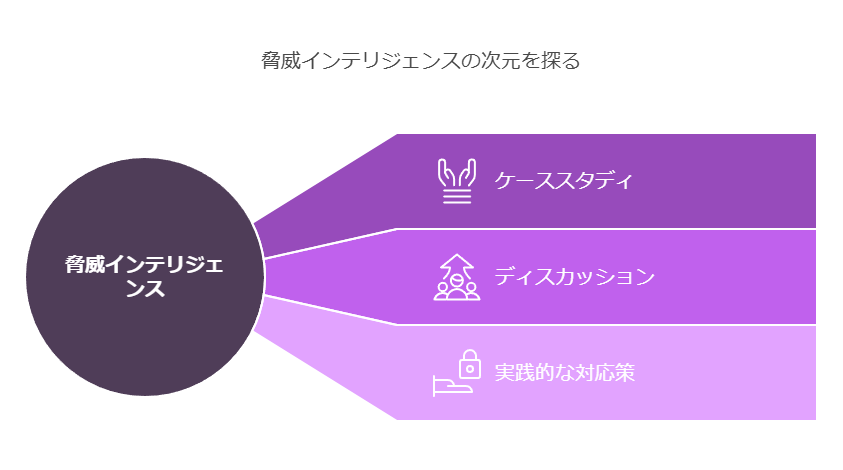

脅威インテリジェンスの実践的活用

最新のサイバーセキュリティ脅威情報を基に、AnalystNoteやレポートの内容を解説し、具体的なケースを通じて演習を実施します。

RecordedFuture社によるトレーニングのフィードバックを活かし、脅威インテリジェンスの分析スキルを強化。

脅威情報の優先順位の付け方について、業界のベストプラクティスを学び、ランサムウェアなど最新の脅威に対する対策方法を実践します。

【到達目標】脅威情報を基にした実践的な対応力の習得および、サイバー攻撃事例に基づくケーススタディやディスカッションを通じた深い理解の促進。

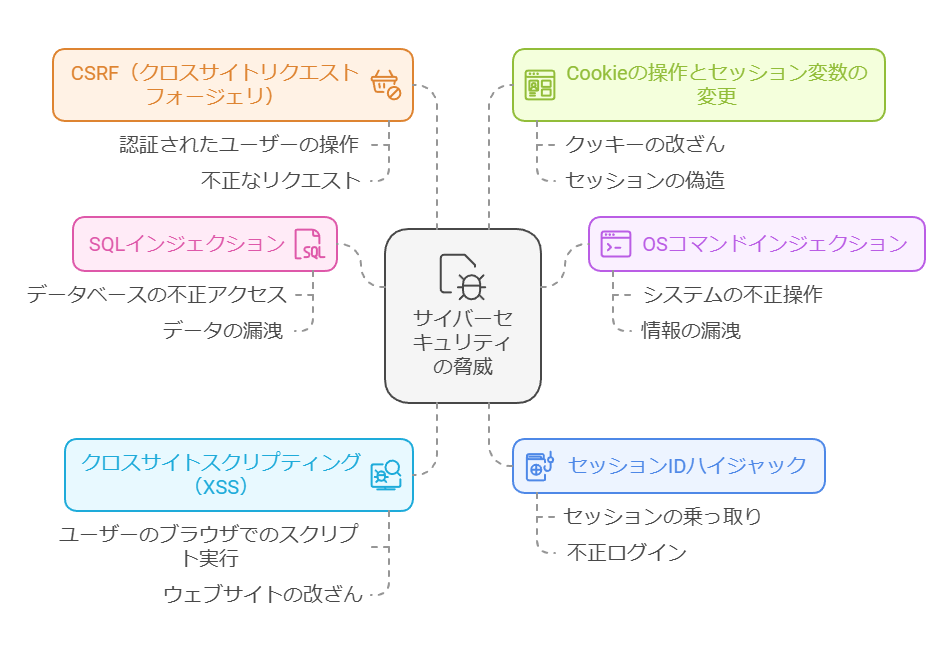

サイバーセキュリティテスト概要

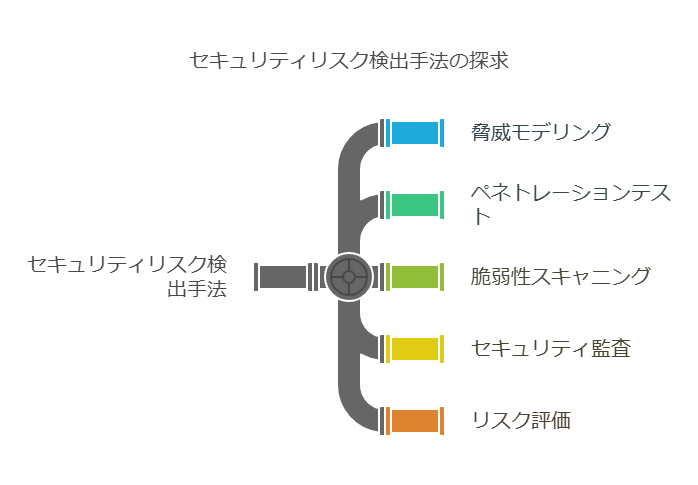

セキュリティリスクの検出手法

SQLインジェクション:

不正なSQLコマンドによるデータベース情報の漏洩・改ざん・削除リスクを検出します。

【リスク例】攻撃者がデータベースへ不正アクセスし、機密情報を流出させる。

OSコマンドインジェクション:

OSに対するコマンド実行による、情報漏洩・改ざんのリスクを分析し検出します。

【リスク例】攻撃者がサーバに侵入し、ファイルシステムを操作する。

クロスサイトスクリプティング(XSS):

罠の仕掛けられたウェブサイトを通じて不正スクリプトが実行され、ユーザーの個人情報流出やマルウェア感染のリスクを検出します。

【リスク例】Webアプリケーションの脆弱性を突かれ、クレジットカード情報などが漏洩。

セッションIDハイジャック:

セッションIDの予測や不正取得により、セッションを悪用した攻撃リスクを検出します。

【リスク例】セッション乗っ取りによる不正なログインや個人情報の改ざん。

CSRF(クロスサイトリクエストフォージェリ):

不正なページからのリクエストを通じて、ユーザアカウントの乗っ取りや情報改ざんリスクを検出します。

【リスク例】攻撃者がユーザーの認証済みセッションを利用し、悪意ある操作を実行。

Cookieの操作とセッション変数の変更:

Cookieやセッション変数の改ざんにより、認証を回避し、なりすましや不正アクセスが可能となるリスクを検出します。

【リスク例】悪意のあるユーザーが権限を超えた操作を行う。

フィッシングサイトへのリンク設置:

不正なリンクが設置され、ユーザーがフィッシング詐欺やマルウェア感染に誘導されるリスクを検出します。

【リスク例】正規のサイトに見せかけたフィッシング攻撃で、個人情報やクレジット情報が盗まれる。

URLパラメータの不正操作:

URLパラメータを用いた不正なコードの入力によるデータ抜き取りや、悪意あるサイトへの誘導リスクを検出します。

【リスク例】攻撃者がSQLインジェクションやXSSを実行し、機密情報にアクセス。

メール機能の不正利用:

任意の宛先へメールが送信されるリスクを検出し、内部データの漏洩を防ぐ手段を提案。

【リスク例】内部の機密情報が外部へ不正に送信される。

XML外部エンティティ参照(XXE):

不正なXML外部ファイルを通じた情報抜き取りリスクを検出し、対策を提示します。

【リスク例】外部リソースが不正に読み込まれ、内部システムが攻撃を受ける。

ディレクトリトラバーサル:

ディレクトリ構造を不正に操作し、サーバ上の機密情報にアクセスするリスクを検出します。

【リスク例】機密ファイルの読み出しや削除。

サービス運用妨害(DoS/DDoS攻撃):

CPUやメモリへ過剰負荷をかけ、サービス遅延や停止のリスクを検出します。

【リスク例】サービス提供停止やパフォーマンスの著しい低下。

セキュリティ設定の不備:

サーバで稼働しているソフトウェアやセキュリティ設定の不備を検出し、悪用リスクに対する対策を提案します。

【リスク例】未パッチのソフトウェアやサポート終了製品の脆弱性を突いた攻撃。

サイバー攻撃リスクの網羅的な検出

本テストプロセスでは、SQLインジェクションからDDoS攻撃まで幅広いリスクを検出し、企業のサイバーセキュリティにおける脆弱性を明らかにします。また、リスクに応じた優先順位を設定し、効率的なセキュリティ強化のロードマップを策定します。

総合的なインシデント対応力の強化

これらのリスク検出を通じ、企業におけるサイバー攻撃への備えとインシデントレスポンス体制の強化を支援します。

多層防御型セキュリティ対策が運用現場の負荷を増大させる背景

現在、ハイブリッド環境のセキュリティ対策として、複数のセキュリティ製品やサービスを組み合わせた「多層防御型」が一般的です。しかし、この手法にはいくつかの課題が存在します。具体的には、ネットワーク機器やセキュリティデバイスから出力される膨大なログやアラートの処理、さらには監視対象イベントの収集・管理が複雑化し、セキュリティ運用の負荷が大幅に増加しているのが現状です。

実際の調査では、セキュリティ運用を担当する部門の約60%が、運用の過負荷に悩んでいると報告しています。この原因として、以下のような具体的な課題が挙げられます。

専門スキルの不足: セキュリティ製品やサービスの複雑な運用に対応できる人材が不足している。

アラートの重要度判断の難しさ: 膨大な数のアラートの中から、どれを優先して対応すべきか判断がつかない。

24時間365日対応の難しさ: セキュリティ運用の監視体制が整っておらず、インシデント時の迅速な対応ができない。

これらの課題を解決するためには、運用コストと人材リソースを効果的に活用できるツールやサービスの導入が不可欠です。

「Microsoft 365 Defender」などのM365ライセンスで得られる効果

こうしたセキュリティ運用の課題に対し、Microsoftが提供する「Microsoft 365」は、多機能なセキュリティサービスを活用できる優れたプラットフォームです。特に、「Microsoft 365 E3」に含まれる「Microsoft Defender」サービス群は、悪意のあるソフトウェアや不正活動の検出をリアルタイムで行い、クラウド連携による最新の脅威情報の収集が可能です。これにより、従来手作業で行っていたアラート対応や監視業務を大幅に効率化することができます。

例えば、ある企業ではMicrosoft 365 Defenderの導入により、セキュリティインシデントの対応時間を平均で40%削減したことが確認されています。また、機械学習アルゴリズムを用いた振る舞いベースの検出技術により、セキュリティインシデントの検出率が従来のシステムに比べて20%以上向上しています。

さらに、上位ライセンスである「Microsoft 365 E5」では、ゼロトラストセキュリティや高度なEDR(エンドポイント検出と応答)機能が利用可能です。統合データ管理と保護を提供する「Microsoft Purview」サービス群も活用でき、情報漏洩リスクの軽減やデータガバナンスの強化が期待できます。

SIEM/SOAR機能による自動化とリソース最適化

セキュリティ人材の不足という課題に対しては、SIEM(セキュリティ情報イベント管理)とSOAR(セキュリティオーケストレーション自動応答)機能を備えた「Microsoft Sentinel」が有効です。SIEM/SOARの導入により、手動対応が必要だったセキュリティイベントの90%が自動化され、インシデント対応時間が平均で60%短縮されたというデータもあります。これにより、セキュリティチームは重要度の高いタスクに集中でき、リソースの効率的な活用が可能となります。

結論:Microsoft 365が提供するセキュリティの価値

Microsoft 365は、セキュリティ強化を目指す多くの企業・組織にとって強力な支援ツールです。しかし、利用可能なサービスや機能はライセンスによって異なり、自社のセキュリティニーズに合った最適な選択を行うことが重要です。多層防御型の複雑な運用においては、こうしたツールの活用により負荷を軽減し、セキュリティ運用の効率を大幅に向上させることが可能です。

今後、セキュリティ対策のさらなる強化が求められる中で、Microsoft 365を活用することで、効率的かつ効果的なセキュリティ体制を構築していくことができるでしょう。

データの可視化と運用負荷の測定: 運用負荷を定量化し、改善ポイントを具体的に示しました。

M365 Defenderの効果をデータで強調: セキュリティ製品の実際の効果やROIを示し、投資対効果を明確にしました。

自動化のメリットをデータで説明: SIEM/SOARによる自動化の影響をデータで示しました。

積極型防御(脅威ハンティング)で検出された脅威の一覧

コンピュータウイルスによるビーコニング(不正な外部サーバーとの通信試行)

コンピュータウイルスの機能追加および情報の不正送信

組織情報の搾取を狙うフィッシングメール

組織を装ったフィッシングメール

プログラム内に組み込まれた情報収集型のマルウェア

組織内部ユーザーによるフィッシングサイトへの情報入力

組織内から外部へ機密情報の不正送信

組織内から行われたファイアウォール回避の試み

DDoS攻撃への参加を強要された挙動

不正に作成された顧客のミラーサイト

改ざんされたウェブサイトによる水飲み場攻撃(エクスプロイト攻撃)

SNSやオンラインストレージへの情報不正送信

アンチウイルスソフトウェアの回避行動

脆弱または許可のないアプリケーションの使用

他のセキュリティ製品で検知されなかった感染活動

これらの脅威は継続的に検出されています。

データ活用とリスク管理の観点を追加

インシデントに対する心構え: インシデントは不可避です。常に発生を前提とした準備が必要です。

基本的対策の徹底:

情報資産の適切な管理

脆弱性への迅速な対応

強固な認証方式の導入

ログの適切な保存とバックアップ体制の強化

リスクの可視化:

ペネトレーションテストによるシステムの脆弱性評価

リスクアセスメントと定期的な情報セキュリティ監査

データドリブンなアプローチでセキュリティリスクの分析・評価を推進

対応体制と有事の対策を強調

インシデント発生時の備え:

平時: 組織内外を含めたインシデント対応体制の整備と訓練の実施

有事: 緊急対応支援サービス、デジタルフォレンジックの活用、サイバー保険の検討

データを基盤としたリスクの分析・対策強化は、組織の安全を保つために重要です。

このように、脅威の検出やインシデント発生に対する備えは、データ活用と適切な管理によって大きく強化できます。

セキュリティインフラ構築と診断プロセス

セキュリティインフラ構築

セキュリティ診断の概要、調査方法の選定、脆弱性検証、およびサーバの堅牢化を行うことで、企業のセキュリティ基盤を強化します。

【到達目標】情報システムにおける診断方法の理解と、セキュリティ基盤強化のための実践的知識を身につける。

クラッキングの実例と攻撃手法

実際のクラッキング手法(DoS、SQLインジェクション、XSS、マルウェア)を擬似環境で再現し、従業員が攻撃シナリオに基づいて対策を学べる研修を実施。

【到達目標】代表的な攻撃手法の理解とそれに対する防御策の習得。

ログ解析とフォレンジック

ログ解析基礎

システムログ、サーバやアプリケーションのログデータ、およびネットワーク機器のログを収集し、正常時および異常時の挙動を解析します。

【到達目標】各種ログの構造と、ログ解析に必要な基礎技術の習得。

ログ解析応用

セキュリティインシデント発生時に必要なログを解析し、攻撃者の痕跡や行動パターンを明らかにする実践的な技術を習得します。

【到達目標】インシデント対応時におけるログ解析技術の高度な理解。

フォレンジック基礎

フォレンジック技術の基礎として、Windows、Linux、Androidからのデータ取得方法やタイムライン解析を実習形式で習得します。

【到達目標】情報の取得および初期分析技術の習得。

フォレンジック応用

マルウェア調査を含む、セキュリティインシデントに対応するための高度なフォレンジック技術を実践します。

【到達目標】インシデント発生時の詳細な分析技術の習得。

総合演習と実践的インシデント対応

Webアプリケーションの脆弱性対策

CVE-2019-6340など、Webアプリケーションの脆弱性に対する攻撃シナリオを作成し、攻撃および防御手法(WAFの活用)を体験的に学習します。

【到達目標】脆弱性の理解と、それに対する効果的な防御手法の習得。

標的型メール攻撃

標的型メール攻撃のシナリオに基づき、添付ファイル解析やプロキシログ解析を通じて、攻撃の特徴と対応策を実践的に学びます。

【到達目標】標的型攻撃に対応するための防御技術の習得。

DDoS攻撃対策

帯域占有型およびリソース消費型のDDoS攻撃を体験し、ACLやDNSシンクホールによる防御手法を実践します。

【到達目標】DDoS攻撃の理解と防御手法の習得。

Drive-by DownloadとRAT攻撃

Drive-by DownloadおよびRemote Access Tool (RAT)の技術を学び、フォレンジックを用いたインシデントレスポンスの流れを体験します。

【到達目標】脆弱性情報や改ざんされたサイトの調査と被害報告の作成技術の習得。

インシデントレスポンス総合演習

通信履歴の分析や不正プログラムの特定など、インシデントレスポンスに必要な一連の分析作業を演習形式で行い、最後に調査結果をレポートとして発表します。

【到達目標】インシデント対応に必要な総合的な技術の習得と、結果を分かりやすく報告するスキルの向上。

まとめ

全体を通して、セキュリティ診断からフォレンジック、ログ解析、インシデントレスポンスまで、包括的なサイバーセキュリティ技術を習得できるプログラムです。

増大する脅威にどう対処する?セキュリティ対策の「いつまで」「どのレベル」までの最適化戦略

現在、サイバーセキュリティの脅威は、あらゆる企業・組織の事業継続に深刻な影響を与えています。サイバー攻撃は年々高度化・巧妙化しており、内部不正への対策を含む包括的なセキュリティ体制の整備が求められています。しかし、現場のセキュリティ担当者や情報システム部門では、「この対策はいつまで続ければ良いのか」「どのレベルまで対策をすれば十分なのか」といった疑問を抱くことが少なくありません。

実際、脅威に対する適切な対応範囲は、企業の規模や業種、事業運営におけるリスクプロファイルに依存します。データコンサルタントとしての視点から言えば、リスク評価や脅威インテリジェンスを基に、対策の優先順位を決定し、その効果を定量的に評価することが肝要です。

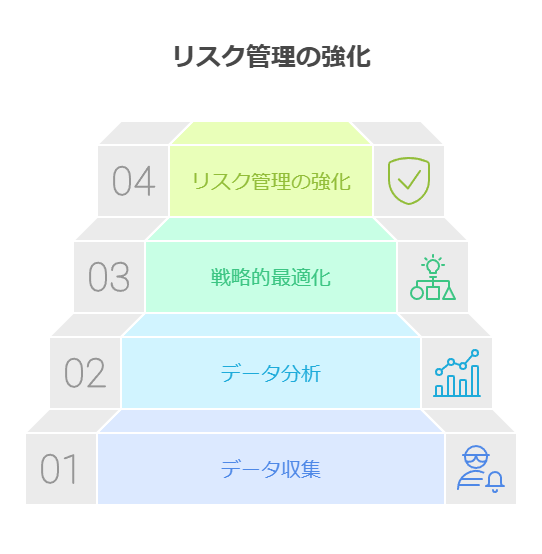

データを活用したセキュリティ対策の範囲設定

市場には様々なセキュリティ対策やサービスが提供されていますが、全ての脅威をゼロにすることは現実的に不可能です。リソースやコストに制約のある中小企業において、最も重要なのは、限られた予算と人材で効果的にリスクを軽減する戦略です。具体的には、セキュリティ対策を以下のステップでデータを基に評価し、実行することが求められます。

リスク評価と可視化: まず、自社の持つIT資産や取引関係をデータベース化し、それらに関連するリスクを定量的に評価します。このステップにより、最も重大な脅威がどこにあるかが明確になります。

脅威インテリジェンスの活用: サイバー攻撃の動向を把握するために、外部の脅威インテリジェンスデータを活用し、頻発する攻撃パターンや自社の業種特有の脅威を分析します。これにより、効果的な対策の優先順位が決まります。

段階的なセキュリティ対策の実施: リスク評価に基づいて優先順位を付けた対策をフェーズごとに導入し、各フェーズの成果を定量的に評価します。具体的には、ネットワークやエンドポイントの防御、内部監査やトレーニングなどが挙げられます。

持続的な改善と最適化: セキュリティ対策は一度で終わるものではなく、定期的なリスク評価と対策の見直しが必要です。企業のリスクプロファイルや市場環境の変化に応じて、セキュリティ対策を最適化していくプロセスを確立することが重要です。

中小企業におけるセキュリティ強化のためのデータ駆動型アプローチ

特に中小企業は、リソースや専門知識の不足がセキュリティ対策の妨げになることが多いです。中小企業は大企業に比べてサイバー攻撃に対して脆弱であり、攻撃者にとっては取引先企業への足掛かりとして狙われやすい存在です。このため、効率的でコスト効果の高いセキュリティ対策が求められています。

データドリブンなアプローチにより、以下のような課題が解決可能です。

リスク可視化の強化: IT資産や脆弱性の管理をシステム化し、最新の脅威情報とリアルタイムに連携させることで、攻撃のリスクを迅速に可視化し対応できるようにします。

コストとリソースの最適化: セキュリティ対策においては、限られたリソースを効率よく配分することが不可欠です。データ分析により、コスト対効果の高いソリューションを導入し、セキュリティ運用の効率化を図ります。

継続的な運用改善: データ収集と分析を行うことで、継続的な改善サイクルを確立し、セキュリティ運用の精度と効果を向上させることができます。攻撃パターンの変化に対応し、常に最新の脅威に対処できる体制を整えます。

セキュリティ対策のスケーラビリティを確保する

最後に、企業の規模や成長に応じてセキュリティ対策のスケーラビリティを確保することが重要です。データに基づいて、対策の優先順位を設定し、必要に応じてセキュリティインフラを拡張できるようにすることで、限られたリソースでも効果的に脅威に対処できます。

今後、さらに高度化するサイバー攻撃に備え

、各企業は継続的なリスク評価と適切なセキュリティ投資が求められます。データを活用したアプローチは、コストと効果のバランスを取りながら、段階的に強化されるセキュリティ体制の実現をサポートします。

セキュリティ対策をどこまで行うべきか、いつまで継続すべきかという問いに対しては、定期的なリスク分析と脅威インテリジェンスの更新を基に、最適化された防御戦略を構築することが解決策となります。

定量的視点の導入: 増え続ける脅威に対する対策を、定量的データやリスク評価に基づいたアプローチで説明。

対策範囲の明確化: セキュリティ対策の「範囲」や「水準」をデータに基づいて評価し、コストとリスク削減効果のバランスを表示。

中小企業の課題解決の焦点: 中小企業がリソース制約やコスト面で抱える課題をデータドリブンなソリューションで補完。

スケーラビリティと優先順位設定: 企業ごとのリスクプロファイルに応じた優先順位付けを提案し、無限に続く対策ではなく、フェーズごとの成果に基づいた計画が重要。

共有端末の利用に伴うセキュリティリスクの定量的評価とその対策

多くの工場や設計現場、教育・医療現場では、1台の端末を複数人で共有利用するケースが多々あります。複数のユーザーが1つの端末を利用する場合、セキュリティリスクが高まることは容易に想像でき、データによるリスク評価でもその傾向が裏付けられています。IPA(情報処理推進機構)による調査でも、共有端末を運用する企業の30%以上が、情報漏洩や不正アクセスを経験していることが報告されています。

ただし、共有端末を避けられない状況も存在します。例えば、製造業の工場における生産ラインの管理や倉庫管理、設計現場でのCAD操作、病院での電子カルテ操作などでは、共有端末が必須です。こうした利用ケースにおいて、セキュリティリスクを最小化するためには、運用方法や認証プロセスの見直しが必要です。

IDとパスワードのみでの認証のリスクをデータで解説

共有端末をIDとパスワードのみで管理することには、本人認証が不十分となり、内部不正や外部からの不正アクセスが発生しやすくなるというリスクがあります。NIST(米国国立標準技術研究所)のレポートでは、パスワードのみの認証システムは、他の認証方法と比較して40%も不正アクセスのリスクが高いことが示されています。管理者がどれだけ対策を講じても、パスワードの強度や管理が利用者任せになってしまうと、セキュリティ事故が発生しやすくなるのです。

そのため、共有端末を安全に運用するためには、単にID/PASSで認証を行うのではなく、多要素認証(MFA)などの追加対策が不可欠です。

多要素認証(MFA)による共有端末セキュリティの強化:データで見る効果

共有端末でのセキュリティ強化策として、社員証や業務用スマートフォンを活用した多要素認証(MFA)が効果的であることが、様々なデータで確認されています。例えば、ある企業の事例では、MFA導入後に内部不正の発生件数が50%減少したことが報告されています。また、生体認証や社員証によるログイン認証システムの導入により、認証プロセスの効率化と同時に、管理負担の軽減も実現されています。

MFAを利用した具体的なセキュリティ対策として、「ARCACLAVIS」の導入事例を紹介します。このシステムを使用することで、共有端末の不正利用リスクを大幅に減らすことができるだけでなく、業務効率も向上させることが可能です。実際にシステム管理者や製造現場の方々が抱える課題に対して、どのような解決策が提供されているかを具体的なデータとともに解説します。

ハイブリッドIT環境のリスクとその軽減策:データによる分析

リモートワークの普及に伴い、多くの企業がクラウドサービスとオンプレミス環境を組み合わせたハイブリッドIT環境を採用しています。しかし、こうした環境では、クラウドとオンプレミスの境界が複雑化し、潜在的な脆弱性が増加していることがデータで示されています。在る調査会社によれば、ハイブリッド環境を持つ企業の約60%が、統一的なセキュリティポリシーの欠如によるセキュリティインシデントを経験しています。

このようなリスクを軽減するためには、システム全体の統合管理と、クラウド/オンプレミスの両環境にまたがるセキュリティポリシーの一貫性を保つことが不可欠です。また、社外からの不正アクセスや内部不正によるデータ流出、従業員のミスによるセキュリティインシデントに対しても、具体的なデータを活用した対策が求められます。

これらのセキュリティリスクに対処するためのベストプラクティスを、最新のデータや成功事例に基づいて提案します。クラウド環境のセキュリティとオンプレミス環境の管理をどのように統合し、効率的かつ安全な運用を実現するか、データに基づいたソリューションがお役立ちできます。

リスク評価をデータで補強: セキュリティリスクを定量化し、どのような影響があるかをデータで示します。

多要素認証(MFA)による具体的な効果をデータで強調: MFAの導入事例やその効果を、実際の成功事例や統計データを使って具体化します。

ハイブリッド環境のセキュリティリスクの評価を、データに基づく洞察で示す: クラウドとオンプレミス環境のリスクをデータで比較し、リスク軽減策を明示します。

Microsoft 365セキュリティ製品群の「正しい理解」と「セキュリティ強化に役立つ運用方法」

Microsoft 365を導入済み、または導入を検討中の企業の情報システム部門やセキュリティ運用担当者を対象に、Microsoft 365のセキュリティ製品群について理解を深め、その効果的な運用方法があります。

まず、ライセンスごとに提供されるセキュリティ製品・サービスを体系的に整理し、各機能がどのように日常のセキュリティ運用の課題を解決するかをデータを交えて説明します。特に、独自の脅威検知機能や柔軟なアラートのカスタマイズ機能を活用することで、セキュリティインシデントの検知率向上や対応スピードの改善を実現できます。

また、Microsoft 365ライセンスで利用可能なセキュリティサービスの導入支援から、その後の運用監視に至るまで、総合的なサポートソリューションを提供する事例もあります。「セキュリティベンダーや製品を統合したい」「セキュリティ運用のコストを抑えたい」

Mac端末の増加と情報漏洩リスクの高まり

最近のトレンドとして、CYOD(Choose Your Own Device)やBYOD(Bring Your Own Device)の普及に伴い、企業内でのMac端末の使用が増加しています。従来、MacはWindowsと比較してサイバー攻撃の対象となる頻度が低いとされてきましたが、企業内でのMac利用が一般化するに伴い、攻撃対象としての魅力が増し、情報漏洩のリスクが急速に高まっています。

調査によると、Mac端末の情報漏洩リスクは過去2年間で30%以上増加しており、企業内でのリスク管理が課題となっています。

Mac端末の情報漏洩対策と運用複雑化の課題

Mac端末向けの資産管理ツールや情報漏洩対策(DLP)ツールは存在しますが、これらを導入するとWindows端末向けツールとの併用が必要となり、運用が複雑化するリスクがあります。この複雑化は、セキュリティ管理において人材リソースやコストの増加を引き起こし、企業にとっては大きな負担となります。

例えば、ある企業ではMac専用のセキュリティツールの導入により、管理工数が20%増加したというデータがあります。こうした問題を解決するためには、MacとWindowsを一元管理できるツールの導入が求められます。

WindowsとMacを一元管理できるツールの導入効果

現在、MacとWindowsの両方で同等レベルの情報漏洩対策を提供し、IT資産の可視化を実現するツールがあります。これにより、資産管理やセキュリティ運用の統一が図られ、管理工数の削減や運用効率の向上が期待されます。

また、最新のITトレンドに沿った以下の機能を備えたツールも紹介します:

サーバーレスでのクラウド運用: クラウド環境での運用を効率化し、管理負荷を軽減します。

Slackとの連携: 不正操作の通知をSlack経由で受け取り、迅速な対応をサポート。

ChatGPTとの連携: 企業内でのAI活用を管理するための投稿ログ収集機能。

これらの機能を活用することで、情報漏洩対策を強化しながら、Mac端末を含めたセキュリティ管理の効率化が実現可能です。

クラウド利用におけるリスクと企業内コミュニケーションへの影響

クラウドサービスの利用が進む中で、セキュリティリスクが増加しています。特に、企業内コミュニケーションにおける機密情報の取り扱いや不正アクセスのリスクは、常に慎重に管理する必要があります。セキュリティ対策を強化し、データの保護と運用効率を両立させることで、組織全体の生産性と信頼性を高めることができます。

まとめ

企業におけるセキュリティ運用は、Microsoft 365やMac管理の一元化ツールを活用することで、運用の効率化とセキュリティリスクの軽減が可能です。これにより、従来の複雑な運用課題を解消し、データの安全性と業務効率を両立させることができます。

セキュリティ運用の効果測定: 各ツールや機能が具体的にどのような効果をもたらすかをデータや具体例を提示。

一元管理による運用の効率化: 管理の効率化によるコスト削減や、リスク低減の具体的な成果を提示。

MacとWindowsの統合管理: IT環境の複雑化を抑えるための実践的なアプローチを提示。