目次

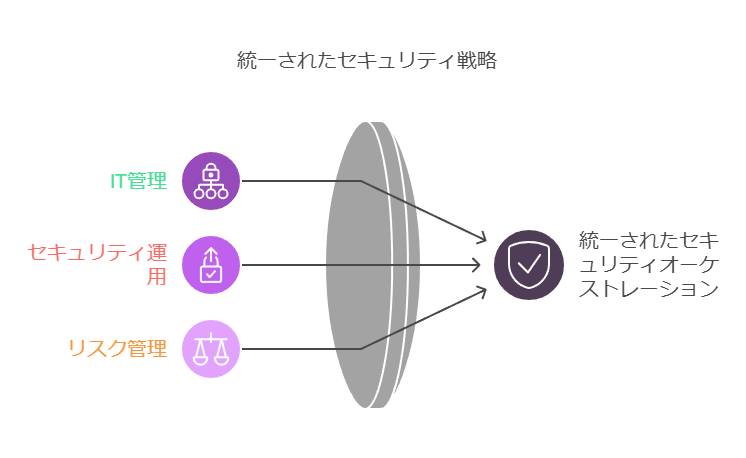

包括的なセキュリティ戦略の構築: IT、セキュリティ運用、リスク管理の統合

背景:

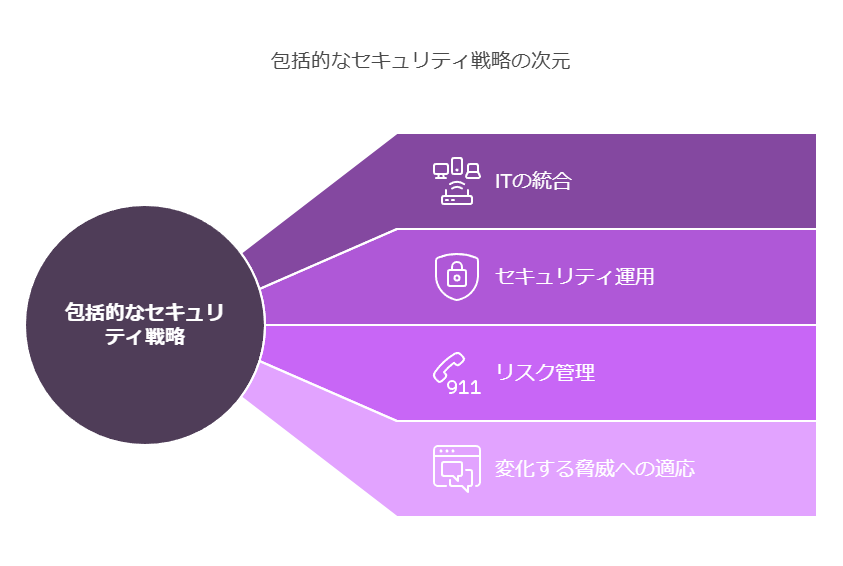

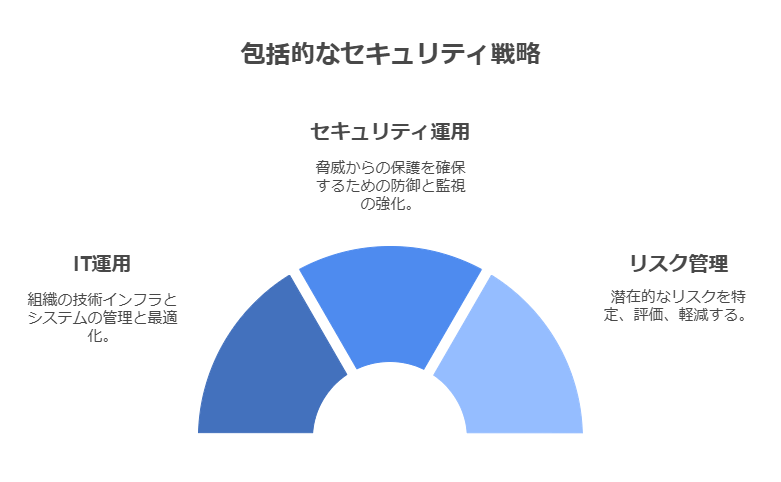

組織のセキュリティを維持するためには、IT運用、セキュリティ運用、リスク管理を統合し、包括的な戦略を構築することが不可欠です。これにより、資産の検出や脆弱性管理から統合されたガバナンス、リスクおよびコンプライアンスの管理まで、あらゆるプロセスを一貫して最適化し、従業員の効率性を向上させることが可能になります。

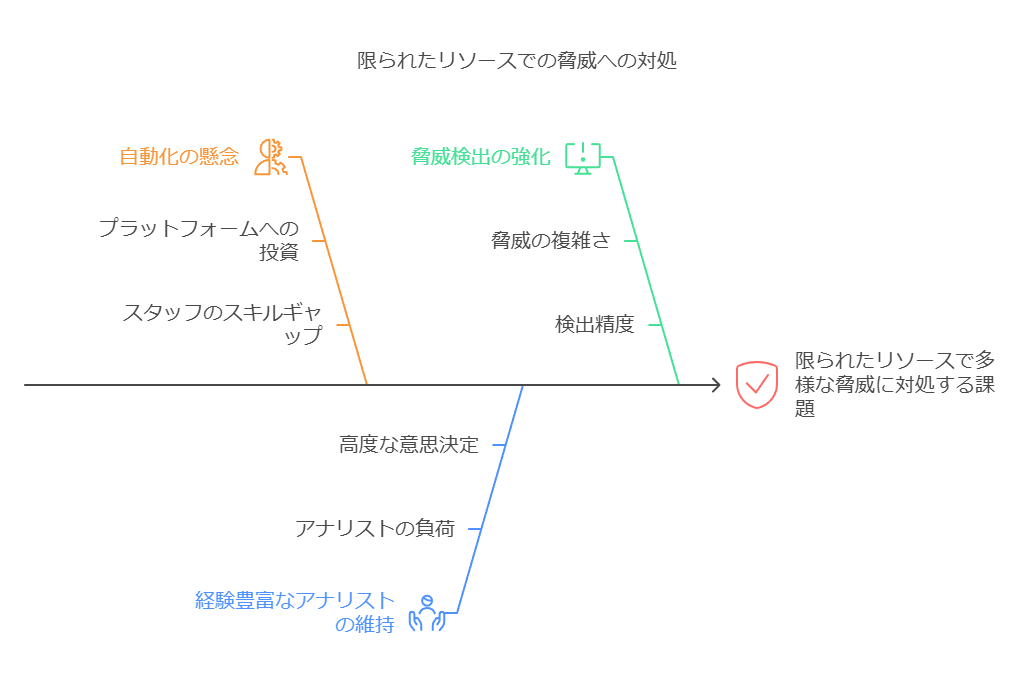

自動化とオーケストレーションによる効率化とリソースの最適活用

課題の指摘:

リスク管理やITセキュリティの分野では、限られたリソースで多様な脅威に対応することが常に課題となっています。多くの組織が、セキュリティプラットフォームへの自動化の導入に対して懸念を抱いていますが、経験豊富なアナリストの意思決定を維持しながら、自動化によって運用規模を拡大できる方法があります。最適な出発点としては、脅威検出の強化が挙げられます。

解決策:

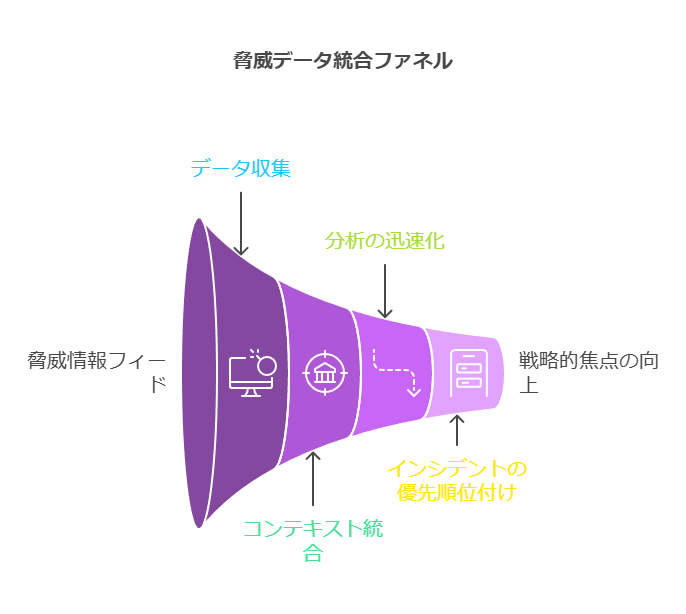

ほとんどの組織はすでにインシデント応答プロセスの一環として脅威情報フィードを活用していますが、これに加えて他のセキュリティツールから取得した脅威コンテキストを自動的に統合することで、分析やインシデントの優先順位付けにかかる時間を大幅に短縮することが可能です。これにより、セキュリティとリスク管理の担当者は、より戦略的な業務に注力できるようになります。

コンプライアンスプログラムを基盤としたリスク管理とセキュリティ運用

重要性:

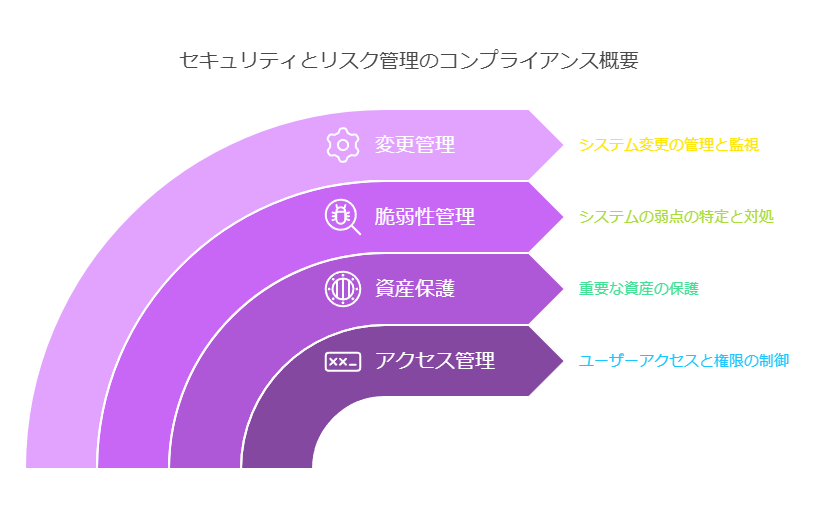

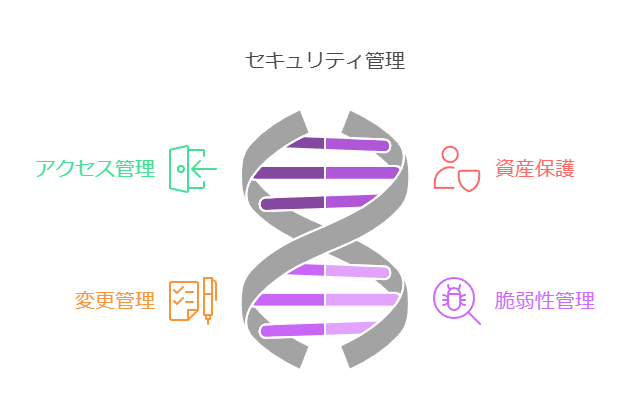

組織は、セキュリティとリスク管理に関連する法規制や業界標準を遵守する義務があります。これには、アクセス管理、資産保護、システムの脆弱性管理、変更管理など、さまざまな側面が含まれます。

実践的なアプローチ:

具体的には、次のような義務を遵守することが求められます:

アクセス管理: 従業員の入退社時におけるラップトップやバッジの回収、Active Directoryからの削除などのタスクの実行。

資産保護: ミッションクリティカルなデータや個人情報を保存するシステムへの不正アクセスを防止し、パッチ未適用のシステムを追跡して証拠を提示。

変更管理: ハードウェアやソフトウェアに対する変更が、承認やバックアウトプランなしに実施されないようにすること。また、緊急変更の文書化を確実に行うこと。

脆弱性管理: 顧客の機密データを扱うアプリケーションに関連した脆弱性を特定し、データの侵害がないことを確認。

これらのプロセスを統一されたプラットフォーム上でオーケストレーションすることで、コンプライアンスを維持しながら、組織の保護を容易かつ確実に実行することが可能になります。データコンサルタントとしては、これらのソリューションを提案し、企業がリスク管理とセキュリティ運用の一体化を効率的に達成できるよう支援することが求められます。

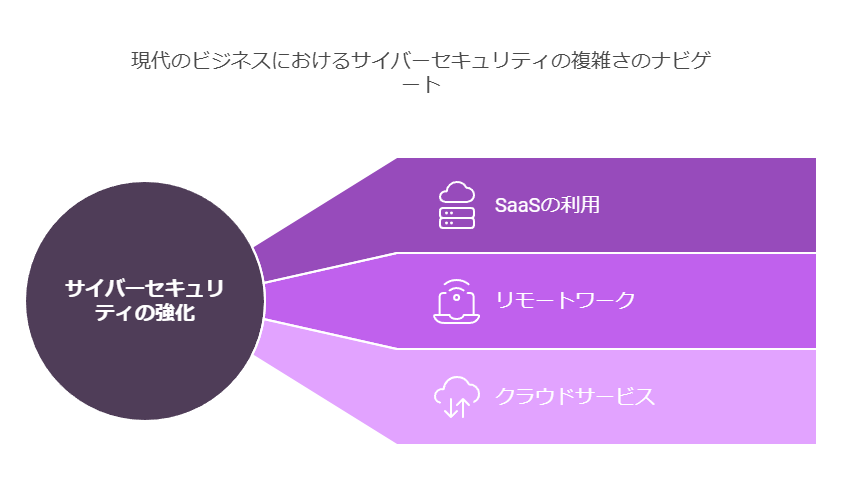

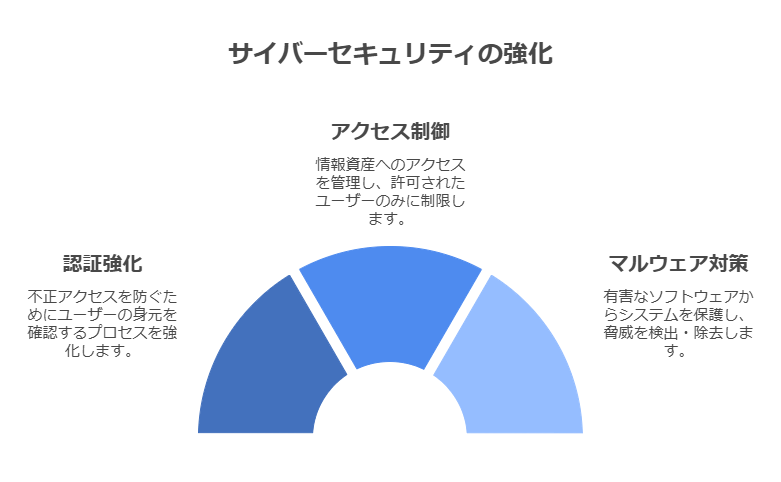

サイバーセキュリティ背景の整理と現状分析

現代のビジネス環境では、サイバーセキュリティの強化が不可欠です。特に、SaaSの利用拡大、リモートワークの普及、そしてクラウドサービスの導入が進む中で、セキュリティリスクは複雑化しています。これらの変化に対応するために、企業は多岐にわたるセキュリティ領域での改善が求められています。

課題の具体化

企業が今後取り組むべきサイバーセキュリティ領域を具体化します。これらの領域には、認証強化、アクセス制御、マルウェア対策などが含まれ、どの領域も企業の情報資産を守るために重要です。

改善領域の詳細とアクションプラン

SaaS利用時のシングルサインオンや多要素認証の実装

- 目的: 社員の認証を簡素化しつつ、セキュリティを強化する。

- アクションプラン: シングルサインオン(SSO)と多要素認証(MFA)を統合した認証システムを導入し、ユーザーエクスペリエンスを改善しながら、不正アクセスのリスクを低減する。

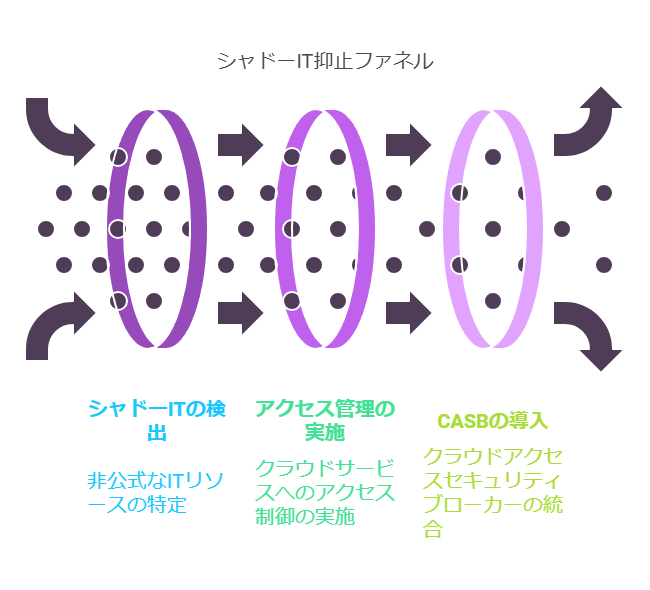

シャドーITの抑止、クラウドサービスの適切な利用を目的としたアクセス制御

- 目的: 非公式なITリソースの使用を防ぎ、クラウドサービスの利用を安全かつ効率的に管理する。

- アクションプラン: クラウドアクセスセキュリティブローカー(CASB)を導入し、シャドーITの検出と制御、ならびにクラウドサービスへの適切なアクセス管理を実施する。

オンプレミスデータセンターへの社外からの安全なアクセス

- 目的: リモートワークや出張先からの安全なデータセンターアクセスを実現する。

- アクションプラン: 仮想プライベートネットワーク(VPN)やゼロトラストネットワークアクセス(ZTNA)を採用し、社外からのアクセスを安全に管理する。

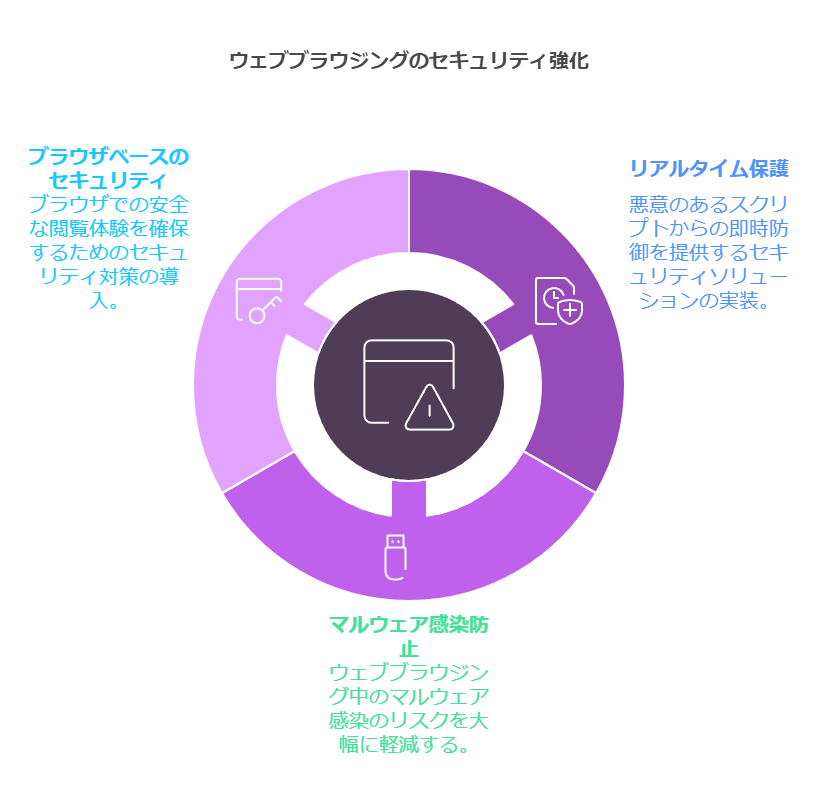

不正なスクリプトを埋め込まれたWebページ閲覧時の不正コード実行の阻止

- 目的: ウェブブラウジング中のマルウェア感染を防ぐ。

- アクションプラン: ブラウザベースのセキュリティソリューションを導入し、リアルタイムでの悪意あるスクリプトの実行を防止する。

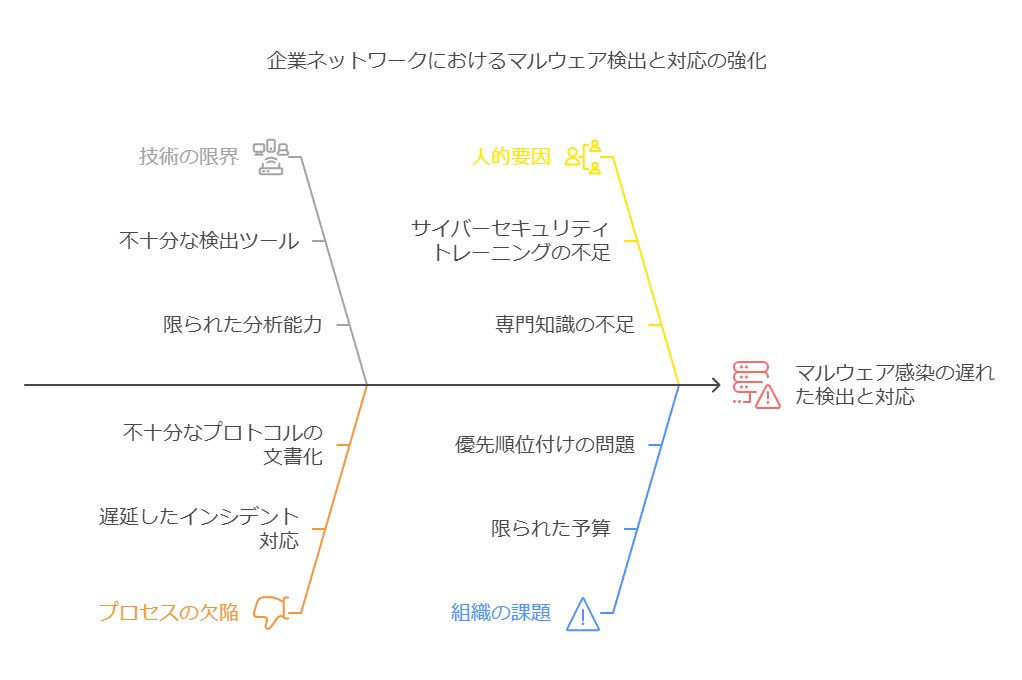

マルウェア・ランサムウェアの検知/対応力の向上

- 目的: 企業ネットワークへのマルウェア感染を早期に検出し、迅速に対応する。

- アクションプラン: 拡張型検出・対応(XDR)やエンドポイント検出・対応(EDR)を導入し、インシデントの検出率を向上させるとともに、対応時間を短縮する。

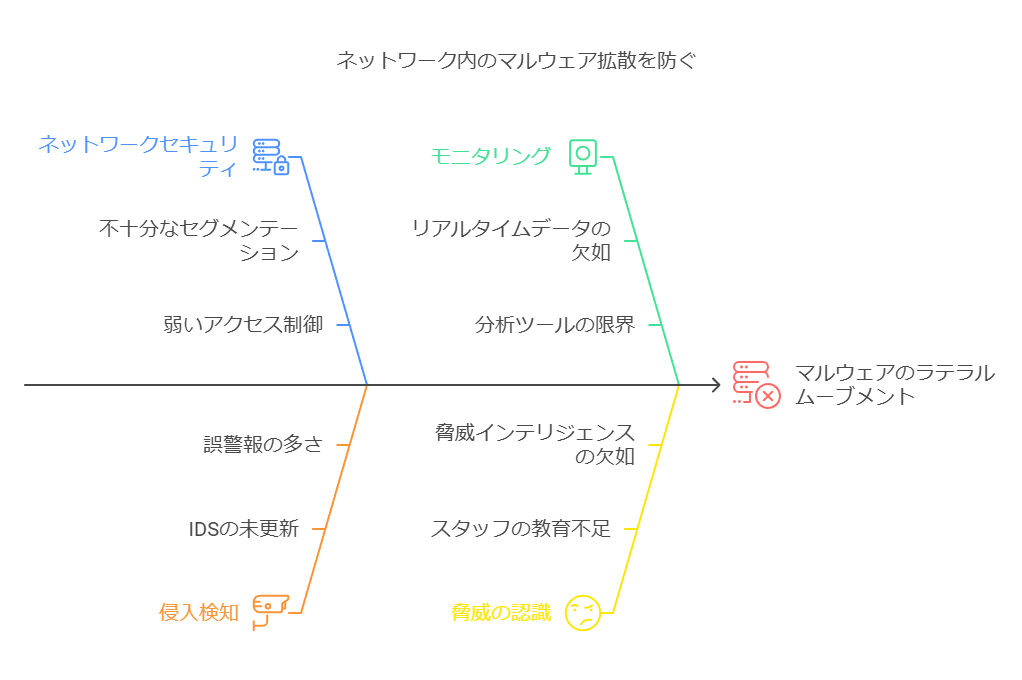

マルウェア・ランサムウェアの侵入拡大(ラテラルムーブメント)の把握・阻止

- 目的: マルウェアがネットワーク内で拡散する前に封じ込める。

- アクションプラン: ネットワークセグメンテーションと侵入検知システム(IDS)を強化し、ラテラルムーブメントを監視・阻止する。

重要データへのアクセス監視

- 目的: 機密データへの不正アクセスを防止し、コンプライアンスを確保する。

- アクションプラン: データ損失防止(DLP)システムを導入し、データアクセスをリアルタイムで監視・記録する。

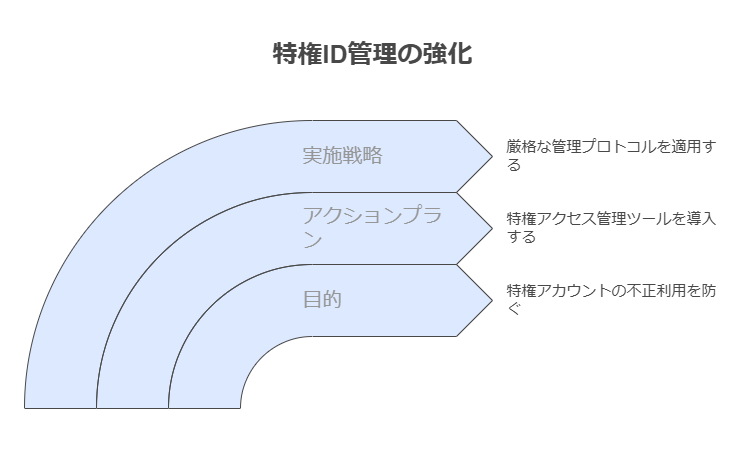

特権ID利用の厳格化

- 目的: 特権アカウントの不正利用を防ぎ、セキュリティを強化する。

- アクションプラン: 特権アクセス管理(PAM)ツールを導入し、特権IDの使用を厳格に管理する。

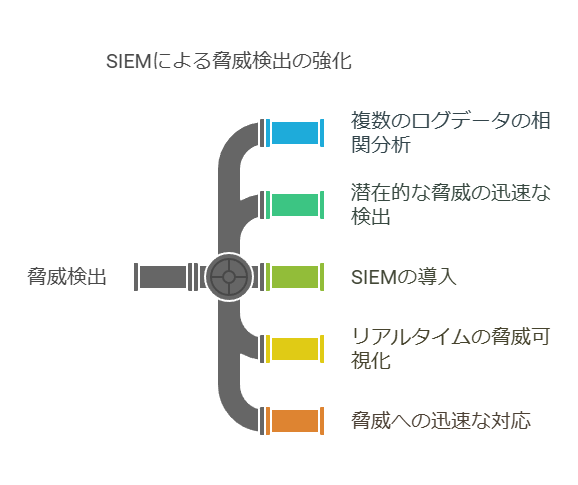

各種ログのリアルタイム相関分析による脅威検出

- 目的: 複数のログデータを相関分析し、潜在的な脅威を迅速に検出する。

- アクションプラン: セキュリティ情報・イベント管理(SIEM)を導入し、リアルタイムでの脅威の可視化と対応を実現する。

総括

これらのサイバーセキュリティ領域における改善は、企業の情報資産を守るだけでなく、社員の業務効率を向上させ、組織全体のセキュリティ文化を強化することに繋がります。データコンサルタントとして、企業の現状と将来のニーズを踏まえた最適なソリューションを提案し、これらの課題解決に貢献することを目指します。

サイバーセキュリティ戦略メニュー

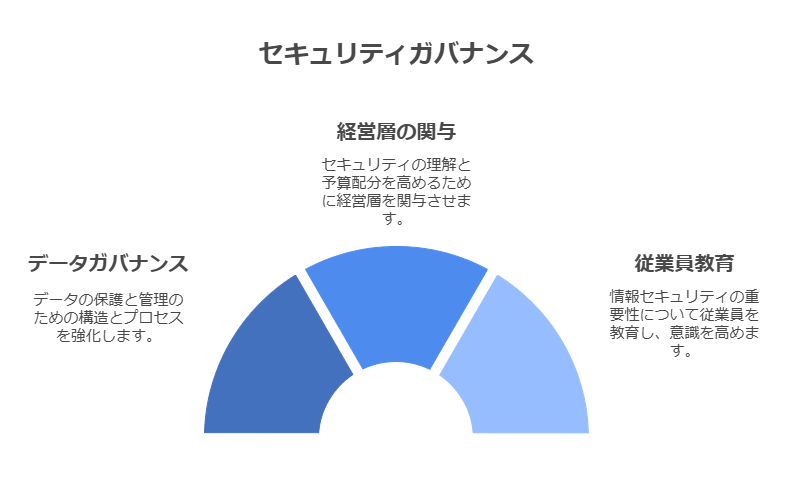

1. 全社的なセキュリティガバナンスの強化

データガバナンス体制の強化

データの管理・保護に関する社内ルールの策定と遵守

セキュリティに対する経営層の理解・予算の獲得

経営層の理解を深め、セキュリティ予算の確保

従業員の情報セキュリティ教育

全従業員向けのセキュリティ教育プログラム

セキュリティ人材の採用・教育・育成

専門的なセキュリティ知識を持つ人材の確保と育成

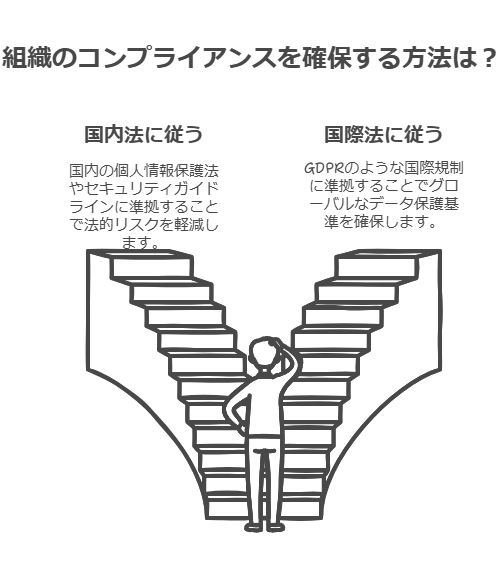

2. 法規制とコンプライアンス対応

個人情報保護法/各種セキュリティガイドライン対応

個人情報保護法や各国のセキュリティガイドラインへの対応

GDPR(EU一般データ保護規則)など国外の法規制対応

国際的なデータ保護規制への準拠

SP800-171などNIST/CSFへの対応

米国NIST基準などの国際規格への適合

3. セキュリティインフラの強化

標的型攻撃対策

高度なサイバー攻撃に対する防御策

セキュリティ情報/イベント管理 (SIEM)

統合的なセキュリティログ管理と異常検知

ネットワーク脅威対策/NDR(Network Detection and Response)

ネットワークレベルでの脅威検知と対応

クラウドセキュリティ対策/CASB

クラウド環境のセキュリティ強化

エンドポイントセキュリティ/EDR(Endpoint Detection and Response)

端末レベルの脅威検知と対応

メールセキュリティ対策

フィッシングやスパムメール対策

暗号化対策

データの暗号化とその管理

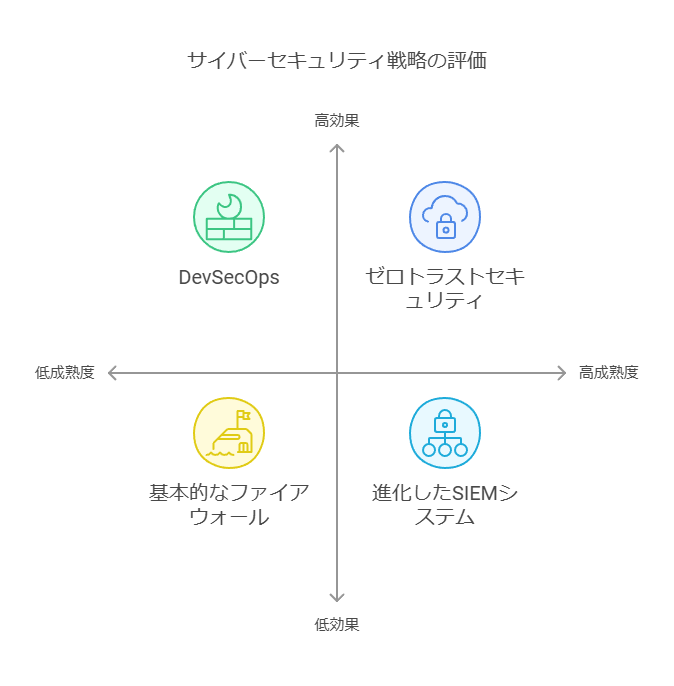

4. 先進的セキュリティアプローチ

ゼロトラストセキュリティ

信頼せず、常に確認するセキュリティモデル

DX推進におけるセキュリティへの対応

デジタルトランスフォーメーションに伴うセキュリティ強化

DevSecOps

セキュリティを組み込んだ開発運用プロセス

XDR(Extended Detection and Response)

統合的な脅威検知と対応

SASE(Secure Access Service Edge)

分散型ネットワーク環境でのセキュリティ強化

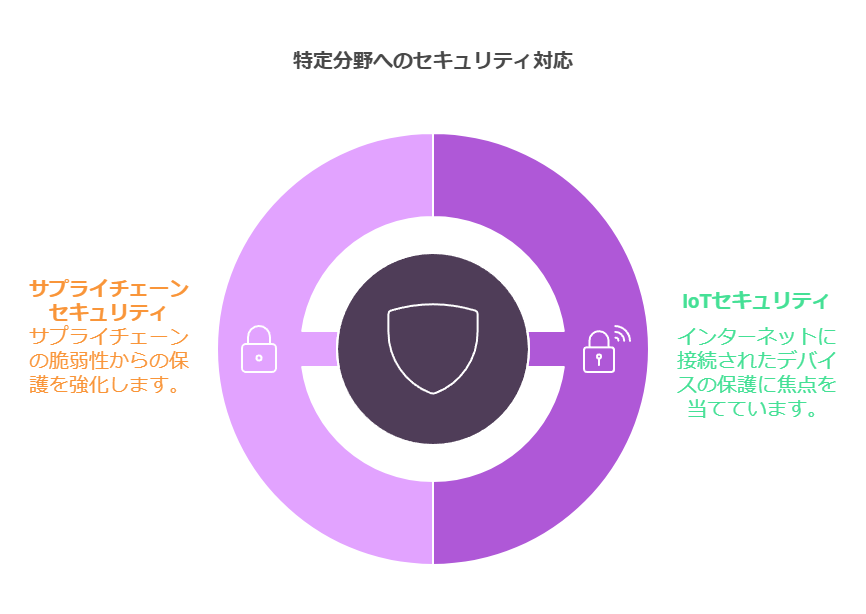

5. 特定分野へのセキュリティ対応

自動車(車載)セキュリティ

車載システムに対するサイバーセキュリティ

IoTセキュリティ

IoTデバイスの安全性確保

サプライチェーンセキュリティ

供給網全体のセキュリティ管理

協力会社のセキュリティチェック

サードパーティのセキュリティ対策

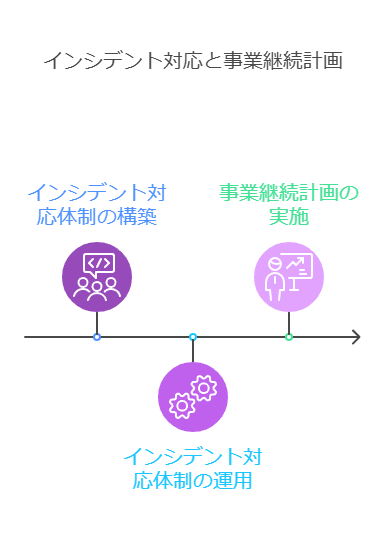

6. インシデント対応と復旧計画

SOC・CSIRT/インシデント体制構築・運用

インシデント対応組織の設立と運用

ランサムウェア対策(データ保護/バックアップ)

ランサムウェアに対する予防とデータ復旧

BCP/事業継続

災害や攻撃時の事業継続計画

リモートワークへの対応

リモートワーク環境におけるセキュリティ強化

7. 新興リスクと未来への対応

地政学的リスク

国際情勢が引き起こすリスクへの対応

シャドーIT対策

社内で管理されていないIT資産の管理

SBOMの導入・活用

ソフトウェアの部品表管理とリスク対策

8. 監査とコンプライアンスの確認

IT監査

セキュリティ運用と体制の定期監査

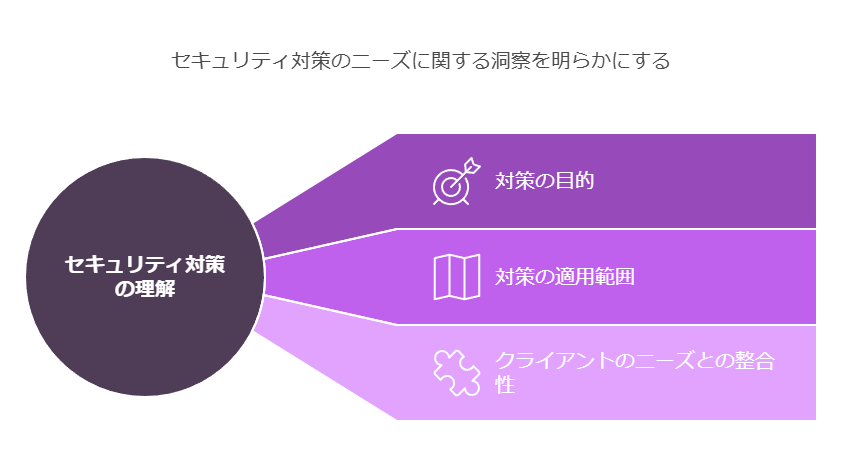

MDR選定チェックリスト

セキュリティサービスプロバイダーの選定基準

プロバイダの責任

セキュリティサービス提供者の責任範囲の明確化

これにより、クライアントは自身のニーズに応じたセキュリティ対策を理解しやすくなり、各対策の目的や適用範囲も明確になります。

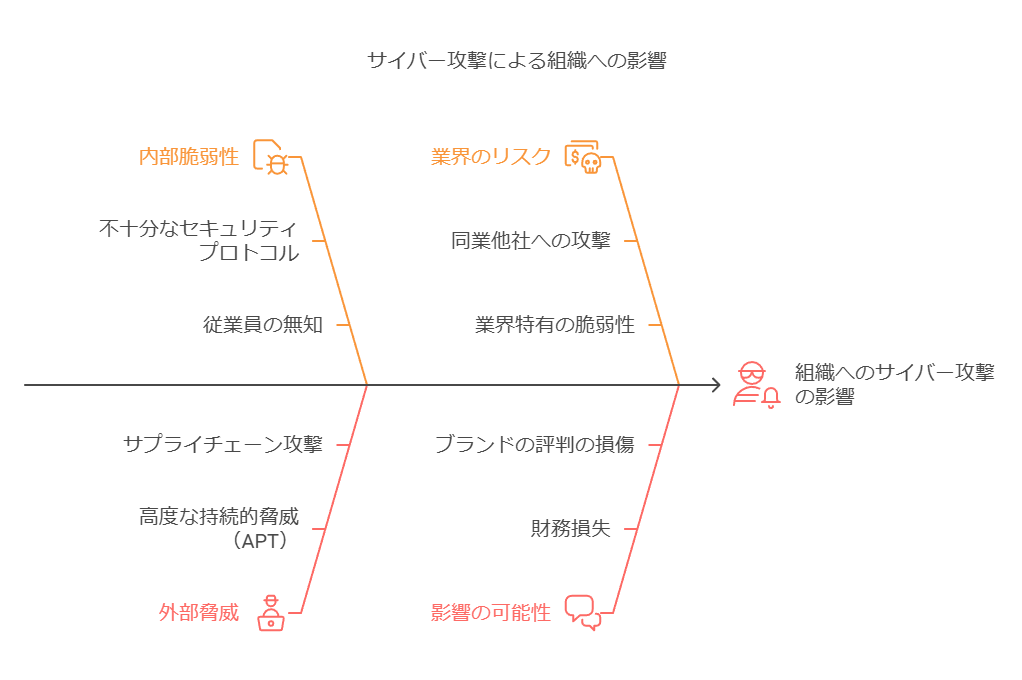

サイバーセキュリティ対策を強化するきっかけ

実際の被害事例

自社へのサイバー攻撃による被害

過去の攻撃による損害や業務への影響を教訓に、セキュリティ対策の強化が急務。

同業他社へのサイバー攻撃による被害

同業他社の被害から得られる学びをもとに、自社の防御策を見直し。

潜在的なリスク

自社に対するサイバー攻撃の予兆・懸念

攻撃の兆候が見られる場合、早期のリスク対応が重要。

業界全体におけるサイバー攻撃の予兆・懸念

自社が属する業界全体に広がる脅威に対して、業界標準の対策を検討。

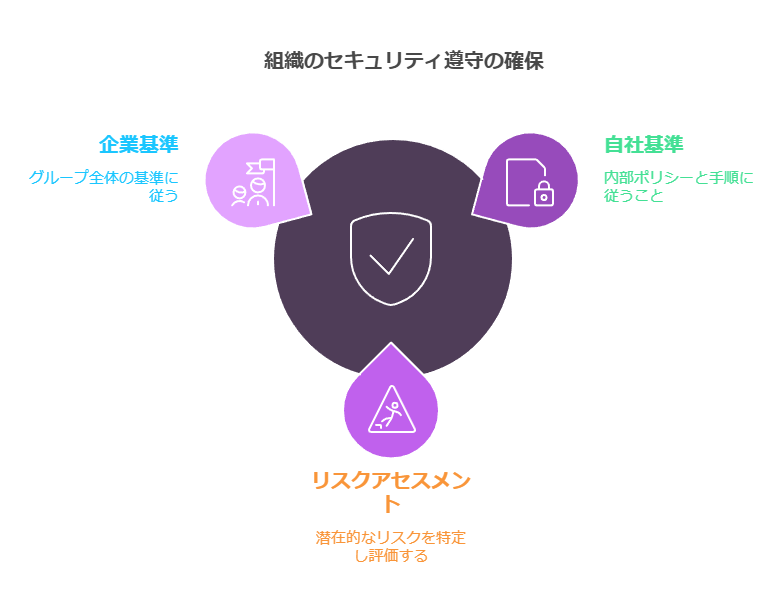

規制と基準への適合

自社のセキュリティ基準やリスクアセスメントの遵守

既存のセキュリティポリシーとの整合性を確認し、必要に応じて強化。

企業グループ内のセキュリティ基準の遵守

グループ企業間での統一された基準の適用。

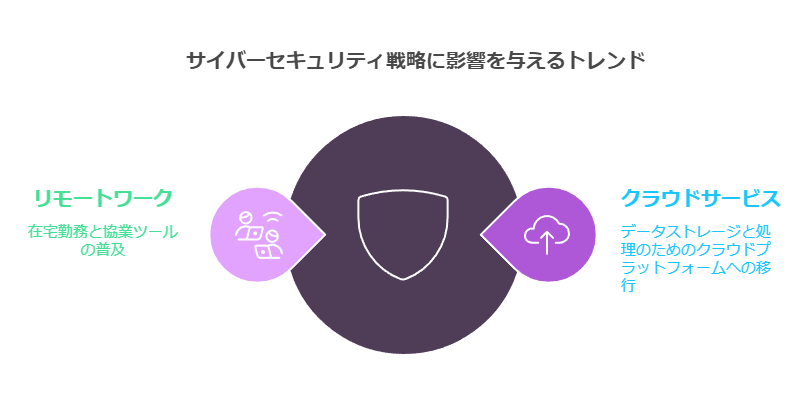

技術と働き方の変化

クラウドサービスの利用増加

クラウド利用の拡大に伴う新たなリスクへの対応。

在宅ワークや協業先とのコラボレーションの増加

働き方の変化に対応したセキュリティ戦略の見直し。

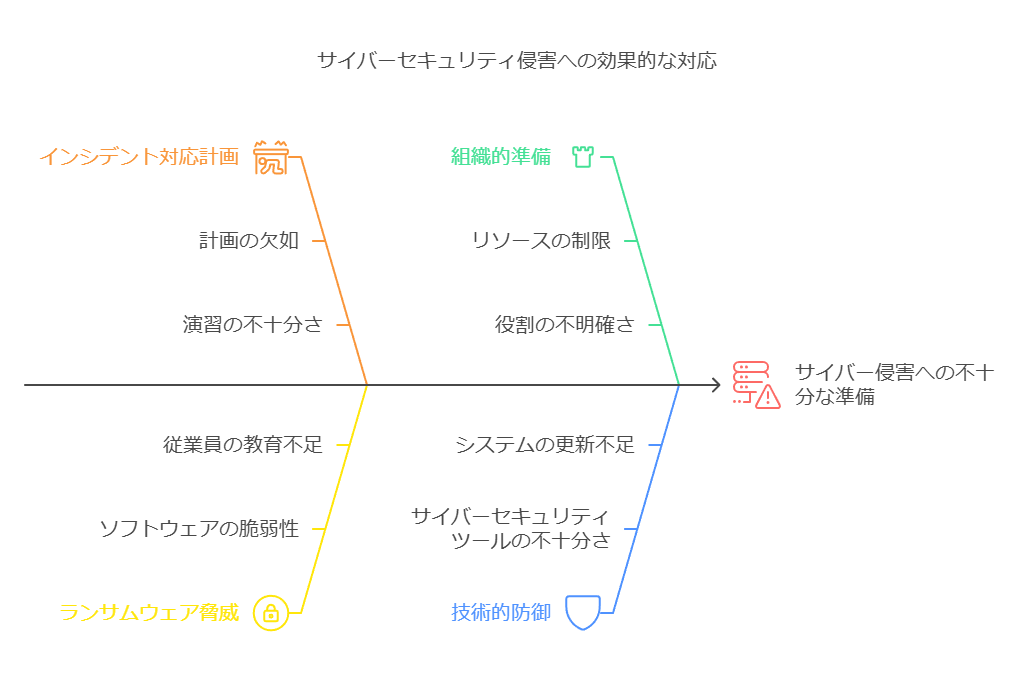

サイバーセキュリティにおける優先課題

インシデント対応と備え

侵害発生時の対応と事前準備

迅速な対応が可能な体制の整備と訓練。

ランサムウェアへの備え

ランサムウェアのリスクに対するデータ保護と復旧計画。

組織のセキュリティ体制の強化

グローバル組織全体のガバナンス

海外拠点も含めた一貫したセキュリティ方針の適用。

セキュリティ体制強化のためのリソース確保

必要な人材とリソースの調達と配置。

投資の最適化と予算確保

効果的な投資でセキュリティ対策を強化。

最新のサイバー攻撃への対応

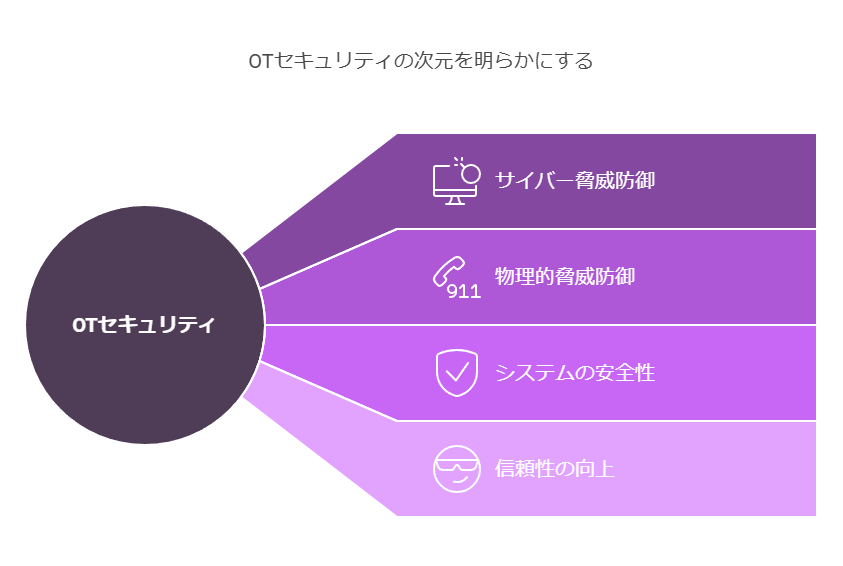

OTセキュリティ対策

製造業などのオペレーショナルテクノロジー分野への対策。

サプライチェーン攻撃やゼロデイ攻撃への備え

検知が難しい攻撃に対する多層防御。

最新の脅威情報の収集と対応策の検証

継続的な脅威インテリジェンスの収集と対策の見直し。

資産管理と脆弱性診断

脆弱性診断と資産の管理

自社資産の脆弱性を継続的に評価・管理し、リスクを最小限に抑える。

サイバーセキュリティ製品/サービスの選定基準

信頼性と実績

第三者機関の評価や業界シェア

製品の信頼性を示す外部評価の確認。

同業他社やグループ企業の採用実績

他社での導入事例を参考に、安全性と運用性を検討。

性能と機能性

高い検出率と豊富な機能

サイバー脅威に対する高性能な検出力と多機能性の追求。

業界最高水準のサービスレベル

業界トップクラスの性能とサービスを提供する製品を選定。

運用の柔軟性

自社内での運用可能性と操作性

自社内で運用する際の使いやすさやサポート体制。

アウトソーシングの選択肢

必要に応じてセキュリティ運用をアウトソーシングできる柔軟性。

自社運用とアウトソーシングの併用

自社内運用と外部委託を状況に応じて適切に使い分ける。

企業のサイバセキュリティ対策におけるデータ主導の課題分析

多様化するサイバー攻撃への対応不安

データインサイトの欠如

多様化するサイバー攻撃に対して、過去のインシデントデータや脅威インテリジェンスを活用していないため、現状の防御策が適切であるかの判断が難しい。

セキュリティ強化とユーザー利便性のバランス

ユーザー行動データの不足

ユーザーの利便性を保ちながらセキュリティを強化するために、ユーザー行動データを分析し、セキュリティ強化がどの程度ユーザー体験に影響するかを測定する必要がある。

エンドポイント保護対策の負荷

自動化の不足

アクセス制御やパッチ適用などのエンドポイント保護が手動で行われており、効率的な自動化が進んでいないことが負荷となっている。

アラート対応の負荷

アラートデータの最適化

誤検知や過検知による多発するアラートが管理業務を圧迫しており、これを最小限に抑えるためのデータドリブンなアラートフィルタリングが求められる。

セキュリティ機器・ツールの管理複雑化

統合データプラットフォームの不足

複数のセキュリティツールが独立して動作しており、統合されたデータプラットフォームを構築することで管理の複雑さを解消する必要がある。

インシデント発生時の迅速な復旧対応の難しさ

インシデントデータの即時共有

インシデント対応に必要なデータが迅速に共有されず、復旧対応が遅れるリスクがある。

セキュリティ人材・スキル不足による運用不安

データ分析ツールの未活用

セキュリティ人材の不足を補うために、データ分析ツールの活用が十分に行われていない。

IT環境全体の脆弱性把握の難しさ

脆弱性データの収集と管理の不整合

IT環境全体の脆弱性を一元的に把握するためのデータ収集と管理が十分に行われていない。

セキュリティ投資の費用対効果の不透明さ

データ駆動型ROI分析の不足

セキュリティ対策への投資に対する費用対効果をデータに基づいて評価する仕組みが整っていない。

クラウドサービスのセキュリティ強化の必要性

クラウドデータのセキュリティ評価不足

利用中のクラウドサービスに対するセキュリティ評価が十分でなく、データ保護対策が脆弱である可能性がある。

セキュリティ脅威対策の導入と強化の優先事項

ランサムウェアによる被害防止

侵入経路データの監視強化

ランサムウェアの侵入経路をデータで分析し、早期発見・封じ込めを徹底。

標的型攻撃による機密情報漏洩の防止

データセンシティビティの分析

機密情報の漏洩リスクをデータ分類とアクセス管理によって最小化。

内部関係者による情報漏洩の防止

アクセスデータのモニタリング

内部関係者のアクセス履歴データを定期的にモニタリングし、不正な行動を早期に検知。

ソフトやWebの脆弱性を突いた攻撃への対応

脆弱性データの定期的なスキャン

ソフトウェアやWebアプリケーションの脆弱性データを定期的にスキャンし、即時対応。

サプライチェーンの脆弱性を突いた攻撃への対策

サプライチェーンデータのリスク評価

サプライチェーン全体のデータを分析し、リスクの高い箇所を特定し強化。

テレワーク環境を狙った攻撃への対策

リモートアクセスデータの強化

テレワーク環境におけるアクセスデータの保護を強化し、攻撃リスクを軽減。

災害や障害による業務停止リスクの軽減

データバックアップと復旧計画の強化

予期せぬ障害に備え、データバックアップと復旧計画を見直し、強化。

導入済みセキュリティ製品やサービス

ウイルス/マルウェア対策

リアルタイムデータスキャン

ウイルスやマルウェアに対するデータスキャンをリアルタイムで実施。

IDS/IPS(侵入検知・防御)

ネットワークデータの監視と防御

ネットワークトラフィックデータを監視し、不正アクセスを自動でブロック。

EDR(エンドポイントでの検知と対応)

エンドポイントデータのリアルタイム監視

すべてのエンドポイントデータをリアルタイムで監視し、異常を即座に対応。

SASE(セキュアアクセスサービスエッジ)

クラウドアクセスデータの保護

クラウドへのアクセスデータをセキュアに保護し、全社的なセキュリティを維持。

SIEM(セキュリティ情報とイベント管理)

統合ログデータの集中管理

すべてのセキュリティログデータを統合し、セキュリティイベントの相関分析を強化。

NTA/NDR(ネットワークトラフィック分析)

ネットワークデータの異常検知

ネットワークトラフィックデータを分析し、異常を迅速に検出。

ASM(攻撃対象領域管理)

攻撃対象領域データの管理

攻撃対象となり得る資産データを管理し、脆弱な箇所を特定し保護。

MSS(マネージドセキュリティサービス)

セキュリティ運用データの外部委託

日常のセキュリティ運用をデータに基づいて外部委託し、社内負担を軽減。

このように、データ分析を活用することで、セキュリティ課題を具体的かつ効果的に特定し、優先順位を付けて対応することが可能です。

サイバーセキュリティ分野における主要課題

エンドポイントセキュリティ(EDR/XDR)の統合

データ駆動型の脅威検知と対応

エンドポイントからのデータをリアルタイムで分析し、全社的なセキュリティを強化。

セキュリティ運用の自動化(SOAR)

運用効率の最大化

自動化されたデータ分析により、脅威の検知から対応までのプロセスを迅速化。

統合されたログ管理(SIEM)の強化

統合データによるインシデント管理

多様なソースからのログを統合し、セキュリティインシデントの早期発見と対応を強化。

セキュリティアラート監視体制の整備

アラートデータの効果的活用

アラートの優先順位をデータ分析で設定し、重要な脅威に対する迅速な対応を実現。

クラウドワークロードのコンプライアンス監視

データコンプライアンスの可視化

クラウド環境におけるデータ遵守状況を継続的に監視し、コンプライアンスリスクを低減。

CASBによるアプリケーション保護

アプリケーション使用データの監視と保護

クラウドベースのアプリケーションをデータレベルで保護し、不正なアクセスやデータ漏洩を防止。

ドキュメントのラベリングと暗号化

機密データの安全性強化

重要ドキュメントに対するデータラベリングと暗号化を実施し、情報漏洩リスクを低減。

CSPMによるインフラ保護

クラウドインフラの安全性向上

クラウドインフラの設定とコンプライアンスをデータ分析に基づいて最適化。

セキュリティ対策の実施項目

社員教育・トレーニング

データセキュリティ意識の向上

社員に対するデータ保護の教育を強化し、セキュリティリスクを減少。

メールセキュリティ

フィッシング攻撃に対する防御

メールのデータ分析を通じて、不審なメッセージを自動でブロック。

クラウド・Webセキュリティ

クラウドデータの防御強化

クラウド環境やWebトラフィックのデータを監視し、脅威を早期に発見・対応。

ネットワークセキュリティ

ネットワークトラフィックの可視化

VPNやファイアウォールのデータをリアルタイムで分析し、侵入を阻止。

ID管理とアクセスログ管理

データアクセスの監視と制御

ユーザーアクセスデータを分析し、特権IDの不正利用を防止。

マルウェア対策

リアルタイムデータによる防御

マルウェアのデータ解析を基に、侵入を未然に防止。

OT/IoTセキュリティ

データ収集による設備の保護

OT/IoTデバイスからのデータを監視し、サイバー攻撃に対する防御を強化。

IT資産管理

資産データの一元管理

エンドポイントやデータ保護、バックアップのデータを統合管理し、セキュリティの一貫性を確保。

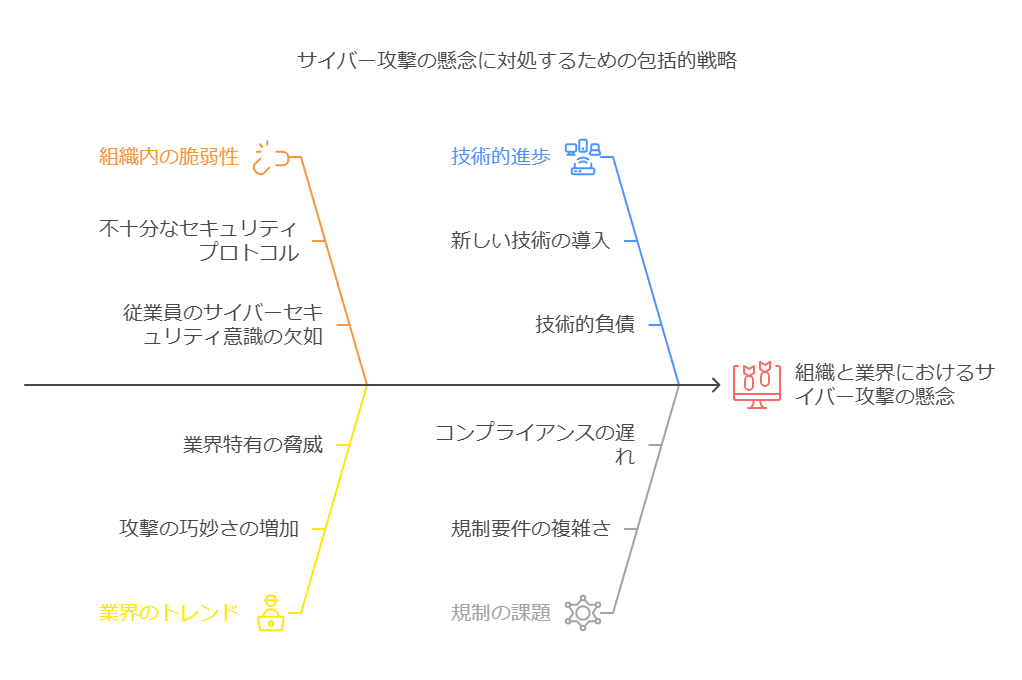

サイバー攻撃対策に関する懸念事項

漠然とした不安と対応策

データ分析に基づく優先順位の明確化

データを基に脅威を特定し、効果的な対応策を導入。

セキュリティ意識の向上

データドリブンな教育の実施

データに基づいたセキュリティ教育を行い、全社的な意識向上を図る。

有事対応への不安

データ駆動型のインシデント対応策

データに基づくシミュレーションやトレーニングで、迅速な対応能力を確立。

セキュリティ人材の不足

データ活用による人材支援

データ分析ツールの活用により、専門知識を持たない人材でも効果的なセキュリティ対策が可能に。

限られた予算の管理

データ分析によるコスト最適化

セキュリティ対策の費用対効果をデータで分析し、限られた予算を最適に配分。

このようにデータを活用したアプローチを導入することで、セキュリティ課題を効果的に特定し、優先順位を付けて対応することが可能です。

データ管理の重要性や自動化の活用、コストが大切です。

現行セキュリティ対策におけるデータ管理上の課題と懸念

多様化するシステム形態による一元管理の難しさ

オンプレミスやクラウドの複雑なインフラ環境の統合不足

異なるシステム間でのデータ統合が不十分で、一元的なセキュリティ管理が困難になっている。

ログやアラートのデータ量増加による対応遅延

大量のデータ解析と対応の時間的コスト

生成されるログやアラートデータが膨大で、迅速な対応が難しくなっている。

誤検知を含むアラート対応の負荷増大

アラートデータのノイズフィルタリングの欠如

誤検知による不要なアラートが多く、これにより管理リソースが浪費されている。

攻撃検出と修復作業のコスト負担

インシデント対応の手作業と費用増大

サイバー攻撃の検出と修復において、手動作業が多く、時間とコストがかさむ。

セキュリティ製品導入増加によるライセンス費用と管理工数の増大

セキュリティツールのスプレッドシート管理の限界

増え続けるセキュリティ製品により、ライセンス費用や管理工数が増え、コスト管理が複雑化。

セキュリティ人材不足とスキルギャップ

高度なデータ分析スキルの欠如

セキュリティチームにデータ分析のスキルが不足しており、効果的な運用が困難になっている。

エンドユーザーのセキュリティ意識の欠如

データドリブンな教育プログラムの不足

エンドユーザー向けのセキュリティ教育が不十分で、意識向上が進んでいない。

経営層のセキュリティ投資への理解不足

投資効果のデータ分析不足

経営層がセキュリティ投資の必要性を理解しておらず、その効果をデータで証明する必要がある。

今後導入予定・検討中のセキュリティ対策製品/サービス

ウイルス/マルウェア対策

リアルタイムデータスキャンによる防御強化

IDS/IPS(侵入検知・防御)

ネットワークデータの監視と侵入防御

EDR(エンドポイントでの検知と対応)

エンドポイントデータの迅速な検知と対応

SASE(セキュアアクセスサービスエッジ)

クラウドアクセスのセキュア化

SIEM(セキュリティ情報とイベント管理)

統合ログデータ管理と脅威分析

NTA/NDR(ネットワークトラフィック分析)

トラフィックデータの異常検知

ASM(攻撃対象領域管理)

攻撃対象領域のデータ監視と管理

MSS(マネージドセキュリティサービス)

セキュリティ運用のデータ委託

セキュリティ対策製品/サービス選定の際に重視するポイント

迅速な脅威対応能力

リアルタイムデータ解析による即応性

AIによる脅威検出と修復作業の自動化

AI活用による脅威検知と自動修復

リモート環境からのセキュリティ管理

データへの安全なリモートアクセス

業界事例の参照

同業他社の導入事例と効果のデータ分析

費用対効果の比較

コスト分析データを基にした最適化

導入前後のコンサルティングとサポート

導入データの評価と長期的サポート体制

このように、データの管理と活用を通じて、セキュリティ対策の選定と導入をより効果的に行うことが可能です。

セキュリティ対策製品/サービス調達時の企業選定基準と方法

信頼性と実績に基づく選定

セキュリティパートナー企業の認定

既に信頼関係が築かれており、過去に成功したプロジェクトを持つ企業をパートナーとして選定。

既存ソリューション提案経験のある企業

これまでに実績があり、自社の業務や環境を理解している企業との継続的な取引。

広範な調査と比較

RFI/RFPによる公募と選定

情報提供依頼書(RFI)や提案依頼書(RFP)を通じて複数の企業から提案を受け、性能、コスト、対応力などを総合的に評価して選定。

組織が改善を目指すサイバーセキュリティ領域

アクセス管理と認証強化

SaaS利用時のシングルサインオンや多要素認証の実装

複数のクラウドサービス利用における統一的かつ強力な認証基盤の整備。

シャドーITの抑止とアクセス制御

社内外のクラウドサービスへの適切なアクセスを管理し、未承認のIT資産の利用を防止。

安全なリモートアクセスとネットワーク防御

オンプレミスデータセンターへの安全なリモートアクセス

外部からのアクセスを安全に管理し、データセンターへの侵入リスクを低減。

不正スクリプト対策

悪意のあるWebページによる不正コードの実行を防ぐセキュリティ対策の導入。

マルウェア・ランサムウェア対策の強化

マルウェア・ランサムウェアの検知/対応力の向上

高度な検知技術の導入とインシデント対応体制の強化。

ラテラルムーブメントの把握と阻止

マルウェアが社内ネットワーク内で広がる前に検出し、封じ込める対策を強化。

データ監視と権限管理の厳格化

重要データへのアクセス監視

機密情報への不正アクセスを常時監視し、異常検知時に即時対応。

特権ID利用の厳格化

特権ユーザーの行動を監視・制限し、セキュリティリスクを最小化。

リアルタイム脅威検知

各種ログのリアルタイム相関分析による脅威検出

ログデータをリアルタイムで分析し、潜在的な脅威を早期に検出。

サイバーセキュリティ対策の強化計画

上記の改善点を踏まえ、以下の領域に対して優先的に対策を強化します。

認証とアクセス制御

シングルサインオンや多要素認証の導入

統一的な認証基盤の構築によるセキュリティの向上。

シャドーITの抑止と適切なクラウド利用

未承認のIT資産利用を防ぐためのアクセス制御強化。

リモートアクセスとネットワークセキュリティ

安全なオンプレミスデータセンターアクセス

リモートワーク環境からの安全なアクセスを確保。

不正スクリプト対策

不正なWebコンテンツからの保護。

マルウェア・ランサムウェア防御

検知と対応の強化

迅速な検知と対応が可能な体制の整備。

ラテラルムーブメントの阻止

ネットワーク内部でのマルウェア拡散を防止。

データ保護と権限管理

重要データアクセスの監視

監視体制の強化によるデータ保護。

特権ID利用の管理強化

特権ユーザーの厳格な管理によるリスク低減。

リアルタイム分析と脅威検知

ログの相関分析

リアルタイムでの脅威検知システムの導入。

これにより、クライアントはセキュリティ対策の優先順位を明確にし、具体的な改善アクションを実行しやすくなります。

このリストには、現代の企業が直面するさまざまなセキュリティ課題が含まれています。データコンサルタントとして、これらの課題を効果的に解決するための視点を取り入れたアプローチを段階的に整理します。

1. 優先順位の設定とリスクアセスメント

企業は、すべてのセキュリティ課題に対して同時に対処するのは難しいため、まずリスクアセスメントを行い、どの課題が最も重大で、企業のビジネスに大きな影響を与える可能性があるかを特定する必要があります。例えば、標的型攻撃やランサムウェア対策が緊急の課題であれば、これらに優先的に取り組むべきです。

2. 包括的なセキュリティ戦略の策定

優先順位を設定した後、包括的なセキュリティ戦略を策定します。この戦略には、以下の要素が含まれるべきです。

標的型攻撃対策: 高度な脅威インテリジェンスとAIを活用したXDRソリューションを導入し、リアルタイムで脅威を検知・対応する。

クラウドセキュリティ: CASBやゼロトラストモデルを採用し、クラウド環境におけるデータ保護とアクセス制御を強化。

内部不正対策: DLP(データ漏洩防止)ツールや行動分析を用いた内部脅威の検出と防止。

認証/ID管理: MFA(多要素認証)とID管理プラットフォームの導入による、アクセスの一元管理と強化。

セキュリティ教育: 従業員向けの継続的なセキュリティ教育プログラムの策定と実施。

3. 最新技術の導入

新しい技術やセキュリティトレンドを積極的に採用します。

SASE: ネットワークとセキュリティ機能を統合し、リモートワークや分散環境に対応。

DevSecOps: 開発プロセスにセキュリティを組み込み、アプリケーション開発の全フェーズで脆弱性を迅速に特定・修正。

ゼロトラスト: ネットワーク内外を問わず、すべてのアクセスを継続的に検証するセキュリティアプローチを採用。

4. 規制対応とデータ保護

国内外の法令やガイドライン(例: GDPR、NIST CSF)に適切に対応するための施策を講じます。

暗号化/証明書管理: データの暗号化と証明書の適切な管理により、情報漏洩リスクを低減。

SBOMの活用: ソフトウェアのサプライチェーンセキュリティを強化し、サプライチェーン攻撃への対応力を向上。

5. 継続的なモニタリングとインシデント対応

SOCやPSIRTの構築・運用を通じて、脅威の早期検知と迅速なインシデント対応を実現します。

データフォレンジック: インシデント後の調査と分析を通じて、再発防止策を講じる。

BCP/事業継続計画: ランサムウェア攻撃などに対する備えとして、データ保護とバックアップ戦略を確立。

6. 経営層の理解とセキュリティ文化の醸成

セキュリティ対策の重要性を経営層に理解させ、予算の確保と組織全体のセキュリティ意識を高めることが不可欠です。

セキュリティ人材の育成: 内部でのセキュリティ専門家の育成と外部からの優秀な人材の確保を推進。

これらの段階を経て、企業のセキュリティ体制を強化し、サイバー攻撃や内部不正などの脅威から効果的に守ることが可能となります。

IPA調査結果をデータから読み解く:ネットワークとエンドポイントの多層防御が必要な理由

中小企業におけるセキュリティ対策はどこから始めるべきでしょうか? 主に中小企業の情報システム部門やセキュリティ担当者を対象に、IPA(情報処理推進機構)が公表した『令和4年度中小企業等に対するサイバー攻撃の実態調査』の結果をデータから詳しく読み解き、最も効果的なセキュリティ対策のポイントを解説します。

調査データによると、中小企業の60%以上がサイバー攻撃の脅威に直面している一方で、十分な対策が取られていない実態が明らかになっています。このような状況で、まず最初に取り組むべきは「ネットワークとエンドポイントの多層防御」です。具体的には、エンドポイント検知・応答(EDR)と統合脅威管理(UTM)の導入による多層的な防御を行うことが、リスク軽減に極めて有効です。

さらに、IPAの「情報セキュリティ10大脅威」で4年連続1位となっているランサムウェア攻撃の実態データを基に、リスク軽減に役立つ具体的なソリューションも提案します。EDRやUTMの導入により、インシデント発生時のリードタイムを30%以上短縮できることがデータで証明されています。

デジタル化社会におけるビジネスリスクとしての”脆弱性”

デジタル化の進展とともに、サイバーセキュリティは企業のビジネスリスク管理において最も重要な要素の一つとなっています。IPAの調査データでは、ソフトウェアの脆弱性がセキュリティインシデントの主要な原因の一つであることが明らかになっており、脆弱性管理が重要な対策とされています。

しかし、多くの企業では、セキュリティ対策におけるリードタイムが長く、攻撃者に有利な時間を与えてしまっている状況です。例えば、脆弱性発見から対応完了までの平均リードタイムが40日以上となっているケースも多く、迅速な対応が求められています。

脆弱性管理の課題と効率的な対策

多くの企業が抱える脆弱性管理に関する問題点は、データ管理の不備に起因するものが多いです。以下のような課題が、脆弱性管理の非効率性を生んでいます。

- システム・インベントリー情報の抜け漏れ: IT資産管理が不十分なため、どのシステムがどの脆弱性に影響を受けているのかを正確に把握できていません。

- リアルタイムの脆弱性情報不足: 必要な情報の収集に時間がかかり、リアルタイムでの対応が困難。

- 属人的なリスク評価: リスク評価が属人的で、一貫性が欠けている。

- 長いリードタイムとサイクルタイム: 脆弱性対応に時間がかかり、対策が遅れることが多い。

これらの課題に対しては、データの可視化と自動化が鍵となります。例えば、最新の脆弱性管理ツールを導入することで、脆弱性の発見から修正までの時間を短縮し、属人的なリスク評価を自動化することが可能です。これにより、対応速度を50%改善した企業事例も多数存在します。

効率的かつ効果的な脆弱性管理を実現するために

企業が効率的かつ効果的に脆弱性管理を行うためには、まずIT資産を正確にインベントリ化し、継続的に更新することが重要です。さらに、脆弱性のリアルタイムな把握と迅速な対応が求められます。これを可能にするために、データ駆動型の管理ツールや自動化された脆弱性スキャンが非常に有効です。

セキュリティ対策を強化し、ビジネスリスクを最小限に抑えるためには、データに基づいたアプローチが不可欠です。これからのセキュリティ戦略において、リスク管理をデータでサポートする仕組みの導入が求められています。

今後のセキュリティ対策に向けて、実際に導入可能なソリューションやその効果について、詳細なセミナーをぜひご覧ください。

- データドリブンな分析を強調: IPAの調査データや、ランサムウェアの統計データを基に、リスク分析を定量的に行い、企業の現状に合わせた対策を提案。

- セキュリティ対策の優先度を明確化: 多層防御やEDR/UTMの導入の具体的な効果を、データに基づいて説明。導入コスト対効果の観点からも明確化。

- 脆弱性管理のデータ可視化: システム・インベントリの欠落や、リアルタイムの情報収集の問題点を、データ管理の観点から最適化するためのソリューション提案。

- 効率化とリードタイムの短縮を強調: セキュリティ運用の効率化を、データ分析による自動化やツールの導入によって解決する方向性を提示。