目次

- 1 複雑化するセキュリティ運用の負担軽減に向けた統合化と自動化の提案

- 2 「平時のセキュリティ運用」が持つ重要な役割

- 3 サイバーセキュリティ脅威に対抗するための戦略: セキュリティ脆弱性はシステム開発の「どこ」で発生するのか

- 4 毎年この時期、テクノロジートレンドを分析して、将来のセキュリティ課題を予測

- 5 進化するセキュリティリスクにどう対処すべきか?

- 6 従来の防御策の限界と守る側の挑戦:デジタルシフトによる新たなセキュリティ課題

- 7 セッション情報の脆弱性に対するリスク

- 8 強固な認証方式の必要性とその導入に向けたアプローチ

- 9 働き方の変化と増大するセキュリティ脅威への対応

- 10 サイバーセキュリティにおける優先課題と対応策

複雑化するセキュリティ運用の負担軽減に向けた統合化と自動化の提案

現在、多くの企業や組織では、ファイアウォール、IPS/IDS、アンチウイルス、EDR、UTMといった多岐にわたるセキュリティ製品やサービスを、複数のベンダーから導入しています。このマルチベンダーによる多層防御戦略は、個々の要素が精緻な検知機能を持つ一方で、セキュリティ運用現場に過大な負担を強いる結果となっています。実際、「過剰なアラート対応に追われ、本当に重要な脅威を見逃すリスクが高まっている」という課題が多くの企業で共通している状況です。

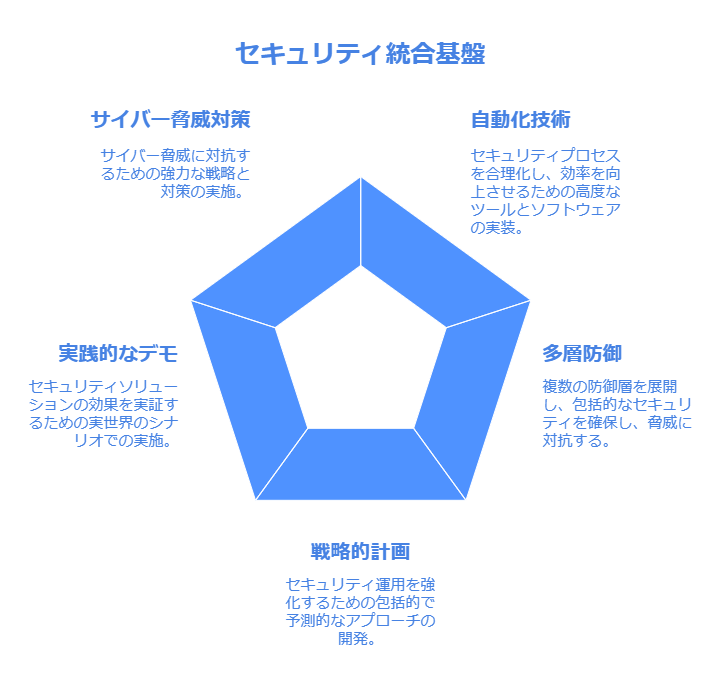

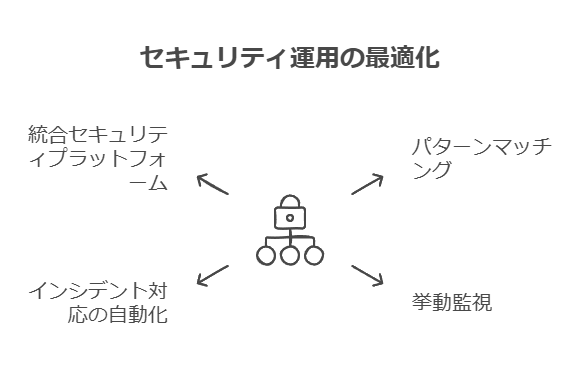

統合化と自動化によるセキュリティ運用の最適化

こうしたセキュリティ運用の課題を解決するには、セキュリティ運用の「統合化」と「自動化」を図ることが重要です。これにより、ツールの多様化による煩雑な作業負担を軽減し、重要な脅威を見逃さないための効率的な対応が可能となります。具体的には、従来のパターンマッチングや挙動監視/振る舞い検知に加え、拡張するセキュリティレイヤーの記録やインシデント対応を自動化し、これらをシームレスに統合できるセキュリティ統合基盤を提案します。

実際の対応デモを通じて理解を深める

このセミナーでは、セキュリティ統合基盤の実力を実際の侵入対応デモを通じてご紹介します。これにより、複雑化するセキュリティ環境でも、効率的かつ効果的に運用を維持できる具体的な方法を提示します。

「脅威が高まる中、複数のセキュリティ製品を導入したものの、運用が煩雑で対応に苦慮している」という課題を抱えるセキュリティ担当者の方に最適な内容です。

ここでは、セキュリティ運用の現場で直面する具体的な課題と、それに対する解決策として「統合化」と「自動化」の重要性を強調しています。また、実際のデモを交えることで、提案するプラットフォームの実用性を具体的に示しています。

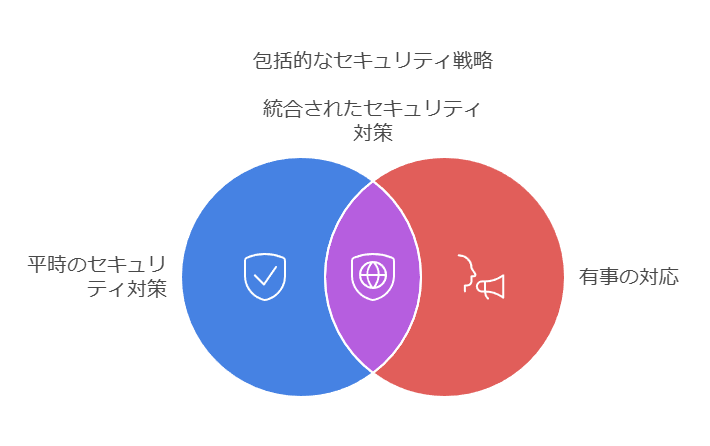

「平時のセキュリティ運用」が持つ重要な役割

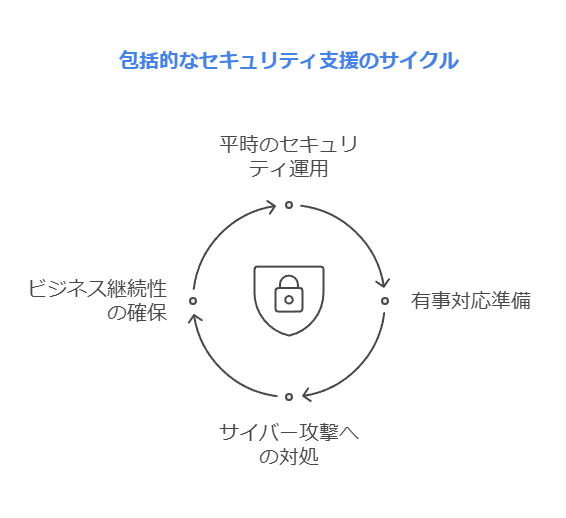

セキュリティインシデントが発生した際、迅速な対応と被害の拡大防止は不可欠です。しかし、それを実現するためには、インシデント発生前からの「平時のセキュリティ運用」が重要な役割を果たします。セキュリティ専門家が迅速かつ的確に対応するためには、顧客の環境やシステム構成を事前に把握し、定期的にセキュリティ状況を確認・更新しておくことが求められます。また、セキュリティ専門家と顧客の間で、日常的なコミュニケーションを通じて脅威動向や環境の変化を共有し、リスクの再評価を行うことも重要です。

これらの準備が整っていない場合、対応が遅れ、被害が拡大するリスクが高まります。セキュリティインシデントを未然に防ぐためには、日頃からの徹底したセキュリティ運用が不可欠であり、それこそが企業の事業継続性を支えるカギとなります。

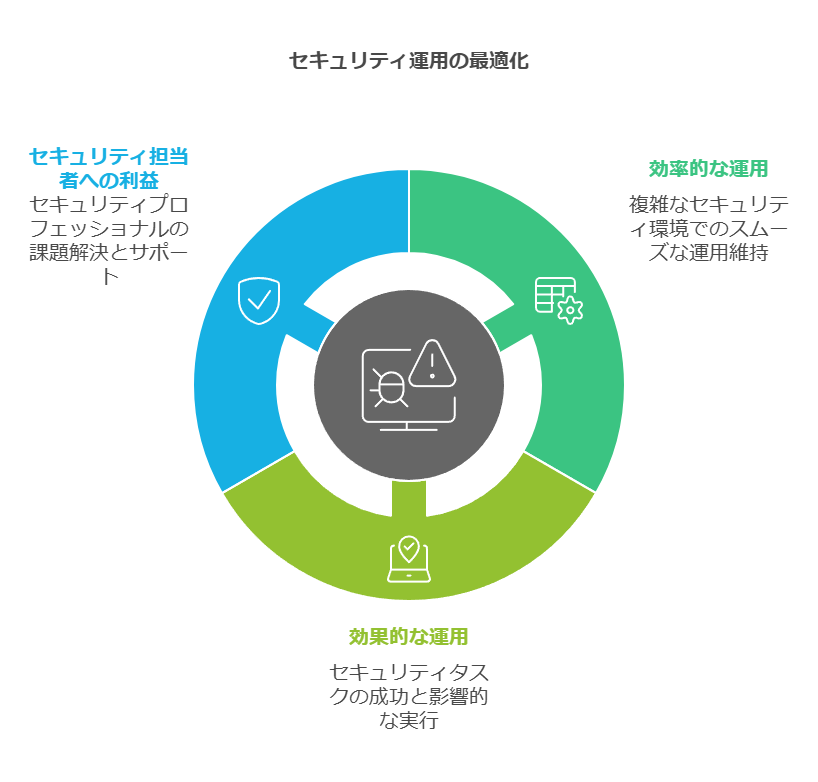

包括的なセキュリティサポートの重要性

セキュリティインシデントは、その企業だけでなく、関連する法人や個人にも深刻な影響を及ぼす可能性があります。そのため、セキュリティ対策は「平時」と「有事」の両面で考慮する必要があります。セキュリティインシデントを「病気」に例えるならば、早期発見と予防が鍵となる「かかりつけ医」が必要です。これは、平時からの定期的なセキュリティ診断や環境の見直し、脅威動向のモニタリングを行う専門家に該当します。

また、万が一インシデントが発生した場合でも、迅速に対応し、恒久的な対策を講じることで再発防止を図ることが求められます。そのため、セキュリティ専門家との信頼関係を築き、日常的に連携しておくことが、企業にとって非常に重要です。

セキュリティ運用の「平時」と「有事」を包括的に支援する解決策

セキュリティの平時運用に加え、有事の迅速な対応をも含む包括的なセキュリティ支援を提供するソリューションが求められています。このような包括的なアプローチを通じて、企業はサイバー攻撃に対するレジリエンスを高め、ビジネスの継続性を確保することが可能です。サイバーセキュリティにおいて「平時」と「有事」の両方を見据えた対策を検討されている企業は、ぜひ専門家にご相談いただくことをお勧めします。

ここでは、平時のセキュリティ運用の重要性と、セキュリティ専門家との日常的なコミュニケーションの必要性を強調しました。また、有事の対応までを包括的にサポートするアプローチの重要性についても言及し、企業に対して包括的なセキュリティ戦略の導入を促す内容にしています。

サイバーセキュリティ脅威に対抗するための戦略: セキュリティ脆弱性はシステム開発の「どこ」で発生するのか

ビジネスのデジタル化が進展する中で、サイバーセキュリティ脅威は増大し続けています。攻撃者は企業内外のシステムの脆弱性を狙い、企業に多大なリスクをもたらします。

多くの企業がサービスのリリース前に「脆弱性診断」を実施していますが、これはセキュリティを確保するための重要なステップです。しかし、セキュリティインシデントの増加に伴い、事後対応に追われる企業が後を絶ちません。品質管理、品質保証部門、およびPSIRT(製品セキュリティインシデント対応チーム)などのセキュリティ推進を担う部署では、対応がますます複雑化し、困難を極めています。

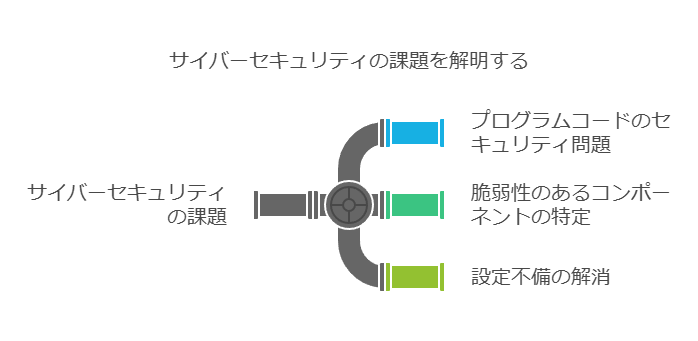

注目すべき視点とアプローチの提案

以下のような課題に対して、御社ではどのように対応されていますか?適切なノウハウや打開策をお持ちでしょうか?

- プログラムコードに潜むセキュリティ問題の発見と改善

- 脆弱性のあるコンポーネントのバージョン特定と最新化

- コンテナやクラウド環境での設定不備

- シャドウAPI(未公開機能)やゾンビAPI(廃止されたAPI)へのアクセスの発見

- SASTツールでの「誤検出」や「検出漏れ」の問題

- 脆弱性対応の優先順位付けの難しさ

- AIで生成されたコードにおけるリスク

これらの課題に対処するためには、従来の方法を超えた視点とアプローチが必要です。

コードレポジトリ品質分析を通じてセキュリティリスクを軽減し、学習する組織を構築する

システム開発・運用、品質保証、コンプライアンス、PSIRTのリーダー層を対象に、セキュリティリスクを劇的に軽減する方法を提案します。具体的には、コードレポジトリの品質分析を通じて、セキュリティリスクを早期に特定し、適切な対応策を講じることで、組織全体の学習能力を高めることが可能です。

効果的な脆弱性診断とセキュアなシステム開発運用のための提案

セキュリティリスクを軽減するためには、効果的な脆弱性診断が不可欠です。また、システム開発・運用の課題を洗い出し、リスク管理に適したSAST/SCA分析を含む新しいサービスとそのデモンストレーションをご紹介します。

さらに、さまざまな開発プロジェクト全体を俯瞰的に可視化し、脆弱性対策の優先順位を明確にすることで、ソフトウェア品質の向上や組織レベルの成長に寄与する実践的な方法を解説します。これにより、御社のセキュリティ戦略をさらに強化し、デジタル時代に適したリスク管理体制の構築を支援します。

毎年この時期、テクノロジートレンドを分析して、将来のセキュリティ課題を予測

毎年この時期、私たちは最新のテクノロジー環境のトレンドに注目し、近い将来、企業が直面する可能性の高いセキュリティの問題を予測しています。セキュリティ脅威の予測は一見、科学というよりも芸術的な要素が強いように思えるかもしれませんが、実際には、脅威がどのように進化し、サイバー犯罪者がどのテクノロジーを利用し、悪用しているかを深く理解することで、より精度の高い予測が可能です。加えて、進化するビジネス戦略やトレンドも考慮する必要があります。

しかし、このような予測を行うためには、サイバー犯罪者の活動や行動を長年にわたり観察し、そのパターンを評価することが重要です。また、法執行機関との連携を強化し、不正行為を阻止するための戦略を構築することも必要です。FortiGuardLabsのサイバーセキュリティ脅威の研究者たちは、20年以上にわたりこうした努力を続けてきました。その結果、細かい変化はあるものの、基本的な攻撃パターンや犯罪行為、目的に大きな変化はないことが分かっています。これらの予測可能な行動とテクノロジートレンドをマッピングすることで、組織は将来のサイバー攻撃に備えるための重要かつ実用的なインテリジェンスを得ることができます。

具体的には、以下のような脅威が挙げられます:

- データや知的財産の盗難

- ランサムウェアの進化した手口

- デバイス感染手法の進化

- ソーシャルエンジニアリング

- 新たに生み出されるデジタル脅威

これらの脅威に対して、サイバー犯罪者たちは膨大なリソースを投入し、リモートワーク環境やクラウドなどの新しいネットワークエッジを標的にしています。この年次予測レポートでは、数年前から注目されているランサムウェアの進化やデジタルビジネスの拡大に伴うリスク、さらにスマートシステム(スマートビル、都市、重要インフラストラクチャなど)を標的にした攻撃についても取り上げています。また、形を変えて進化するマルウェアや、スウォームベースの攻撃、人工知能(AI)や機械学習(ML)の武器化にも言及しています。

これらの脅威の一部はすでに現実となっており、他の脅威も着実に実現に向けて進行しています。組織がこれらの脅威に先手を打つためには、2つの重要なことを実行する必要があります。まず、進行中のトレンドを正確に把握すること。次に、新たな脅威から自社を守るために、今から準備を始めることです。

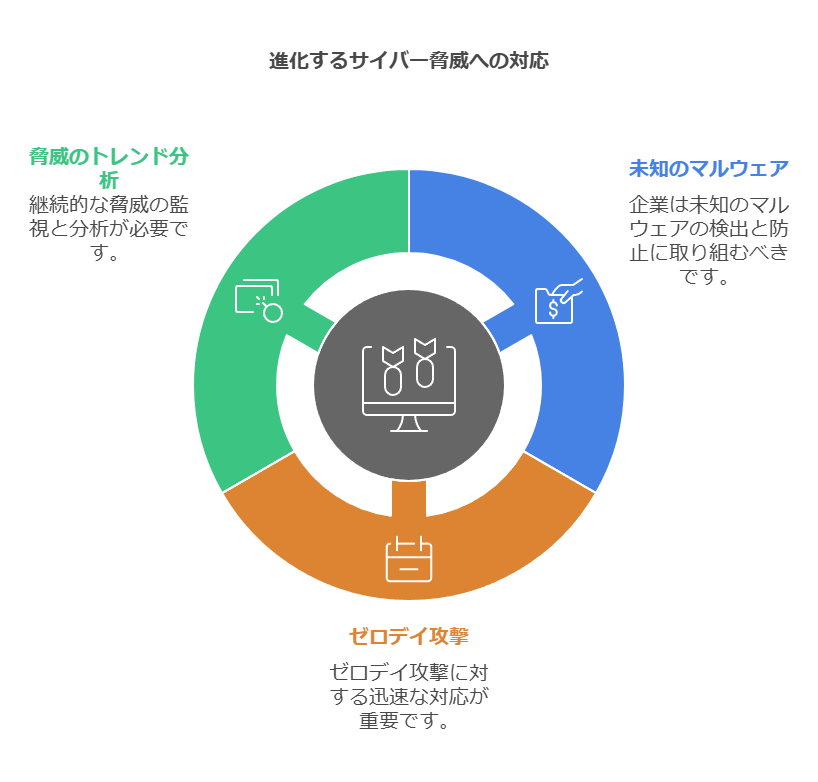

進化するセキュリティリスクにどう対処すべきか?

サイバー攻撃は日々進化しており、企業は既知の脅威に加え、未知のマルウェアやゼロデイ攻撃にも対応する必要があります。しかし、従来のメールセキュリティ対策は未知の脅威に対して脆弱であり、EDR(Endpoint Detection and Response)による検知が行われたとしても、被害が発生する可能性があります。企業が進化するセキュリティリスクに対してどのように対策を講じるべきかが課題となっています。

俯瞰的なリスク管理と未知の脅威への対応策

進化するサイバー攻撃のトレンドと被害事例を解説し、企業が未知のマルウェアなどにどのように対応すべきかを明らかにします。これにより、セキュリティリスクを俯瞰的に捉え、効果的な対策を実施するための具体的なアプローチを提供します。

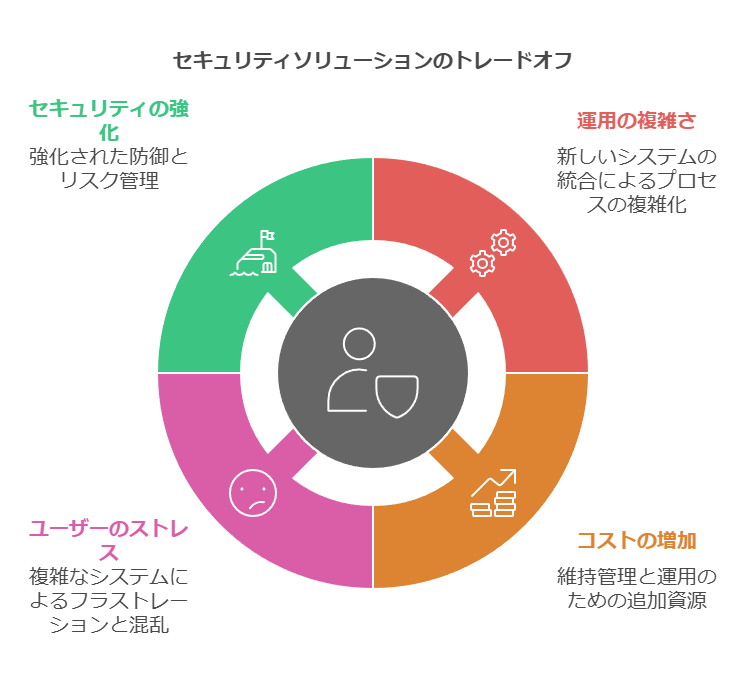

セキュリティ強化と運用効率の両立が課題

多くのセキュリティソリューションが市場に出回っていますが、それらの導入にはしばしば運用の複雑化や利便性の低下といったトレードオフが伴います。企業がセキュリティを強化する一方で、運用の煩雑さや利用者のストレス、維持管理コストの増加をどう抑えるかが重要な課題です。

セキュリティ強化と利便性向上を両立するアプローチ

自社および委託先のセキュリティ対策を強化するための方法を解説します。特に、クライアント証明書を活用した強化策に焦点を当てると共に、セキュリティと利便性を両立するためのツールの導入についても紹介します。これにより、サプライチェーン攻撃や不正アクセス、標的型攻撃に対する対策を検討するセキュリティ担当者や、エンドユーザーにサービスを提案するSIerやSaaSサービスベンダーに具体的な解決策を提供します。

企業存続に関わるセキュリティインシデントのリスク最小化

最新の脅威情報を活用し、広範なインターネットやダークウェブからの脅威を把握しながら、大量のログの中で見逃されがちな脅威を迅速に検知し、対応するための高度なセキュリティ対策を提案します。これにより、企業が直面するセキュリティインシデントのリスクを最小化し、企業存続のための安全性を確保します。

情報システム部門やSOCの負荷軽減策

情報システム部門やセキュリティ運用チーム(SOC)、セキュリティアナリストが直面する負荷を軽減するための具体的な手法を提示します。これにより、セキュリティ運用の効率化を図り、組織全体のセキュリティ態勢を強化することが可能になります。

従来の防御策の限界と守る側の挑戦:デジタルシフトによる新たなセキュリティ課題

企業がデジタルシフトを進める中で、アタックサーフェス(攻撃対象領域)の拡大が避けられず、サイバー攻撃による被害が日常的に報道されています。攻撃者は高度な技術を低コストで駆使し、常に進化を続けています。一方で、企業の防御側は、限られた予算や時間の中で対応を迫られ、従来のセキュリティ対策ではその脅威に十分に対処できなくなってきています。デジタルトランスフォーメーション(DX)の必要性が叫ばれる中、セキュリティ戦略の再評価と革新が急務となっています。

脆弱性診断とペネトレーションテストの新たなアプローチ:米国政府の事例から学ぶ

多くの企業で実施されている脆弱性診断やペネトレーションテストは、長年にわたり画一的な手法に依存しており、少人数での調査が主流となっています。このような状況下で、企業が直面するセキュリティリスクに十分に対応するためには、戦略的・戦術的な変革が必要です。この課題にいち早く対応したのが米国政府です。2016年に導入された「バグ・バウンティプログラム(脆弱性発見報奨金制度)」は、世界中のハッカーが参加し、あらゆる手法で対象アプリケーションやWebサイトの脆弱性を検査するという新しいアプローチを採用しました。このプログラムにより、従来のセキュリティテストが抱えていた検査人数の制約や手法の限界、工数ベースのコストといった問題から解放され、より包括的で効果的な脆弱性管理が可能になっています。

コンサルタント視点からの提案

企業が進化するサイバー脅威に対抗するためには、従来のセキュリティ手法の限界を認識し、新たなアプローチを採用する必要があります。バグ・バウンティプログラムのような外部の知見を活用した革新的な脆弱性診断方法や、AIと機械学習を組み合わせたリアルタイムの脅威検知システムの導入を検討することが重要です。また、セキュリティ戦略の再構築においては、攻撃者の視点を取り入れたプロアクティブな防御策を導入し、企業全体のセキュリティ態勢を強化することが求められます。

セッション情報の脆弱性に対するリスク

セッション情報が予測可能な値で設定されている場合、攻撃者はその値を推測してユーザーや管理者に成りすますリスクが高まります。この問題を放置すると、認証・承認が適切に機能しないため、攻撃者が本来アクセスできない高権限のコンテンツや機能にアクセスしてしまう可能性があります。これは、企業のセキュリティポリシーに重大な脅威を与える要因となります。

セッション期限の適正管理と暗号化の重要性

セッション期限が適切に設定されていない場合、攻撃者にセッション情報を盗用されるリスクが増大します。これにより、攻撃者は管理者やユーザーになりすまし、企業内のシステムやデータに不正アクセスする可能性が高まります。さらに、SSLなどの暗号化技術が導入されていない場合、攻撃者が通信中のセッション情報を簡単に取得し、これを利用して不正行為を行うリスクがさらに増します。データコンサルタントの視点から、セッション管理における期限設定の見直しと、SSL等の暗号化技術の実装は不可欠なセキュリティ対策です。

フィッシング詐欺とコンテンツの偽装に対する防御策

攻撃者が偽のコンテンツを正規のものであるかのように装い、ウェブサイトに表示することで、ユーザーは容易に騙される可能性があります。このような攻撃は、パスワードの抜き取りやフィッシング詐欺サイトへの誘導といった深刻な被害を引き起こすことが考えられます。ウェブサイトのヘッダ情報が不正に読み出されることで、他の脆弱性が利用され、さらなるセキュリティリスクが生じる可能性があります。

クロスサイト・スクリプティング (XSS) のリスクと対策

クロスサイト・スクリプティング (XSS) によって、攻撃者は不正なスクリプトをユーザーに実行させることが可能となります。これにより、偽ページの表示やフィッシング詐欺などが行われ、ユーザーが意図しない行動を取らされるリスクが高まります。企業は、このような攻撃からユーザーを保護するために、ウェブアプリケーションのセキュリティ強化が必要です。

データコンサルタントとしての提案

企業は、セッション管理の強化、適切な暗号化技術の導入、フィッシング対策、そしてクロスサイト・スクリプティング (XSS) への防御策を包括的に見直すべきです。特に、これらのセキュリティ脅威に対する適切な対策を講じることにより、企業はユーザー情報の保護と信頼性の向上を実現することができます。さらに、これらの取り組みは、企業のコンプライアンス遵守にも寄与し、長期的な視点でのセキュリティリスクの軽減に繋がります。

強固な認証方式の必要性とその導入に向けたアプローチ

1. 背景と課題認識

従来の「ID/パスワード認証」は、フィッシング詐欺やクレジットカード不正利用といったサイバー犯罪に対する防御としては限界があり、多くのEC事業者がその脆弱性に課題を感じています。特に、グローバルに展開するEC事業者にとって、セキュリティの強化は競争力を維持するために不可欠です。

2. 次世代認証方式の台頭

このような状況下で、二要素認証(2FA)や多要素認証(MFA)が普及し始めています。これらの認証方式は、ID/パスワードに加え、指紋、顔認証、虹彩認証などの生体情報や、キーストロークのパターンといった行動認証を組み合わせることで、認証の強度を高めます。

3. FIDO生体認証の優位性

特に注目されているのが、FIDO(Fast IDentity Online)生体認証です。FIDOは、パスワードを必要とせず、生体情報を使って安全かつ迅速に認証を行う技術です。この方式は、複雑なパスワード管理やワンタイムパスワードの煩雑さを解消し、シンプルで直感的なユーザー体験を提供します。多くの海外大手EC事業者がこのFIDO生体認証を導入し、セキュリティと利便性を両立させています。

4. FIDO生体認証の国内導入の意義

国内のEC事業者にとっても、FIDO生体認証の導入は単なるセキュリティ対策にとどまらず、競争力強化やブランド価値の向上に寄与する重要な施策となります。特に、国際的な取引が増加する中で、グローバルスタンダードに準拠した認証方式を採用することは、信頼性の向上にもつながります。

5. FIDO生体認証の導入手順と戦略

FIDO生体認証の導入にあたっては、以下のステップが推奨されます。

技術トレンドの理解と比較検討:まず、FIDO認証と他のパスワードレス認証方式(例:パスキー認証)を比較し、自社に最適な方式を選定します。各方式のセキュリティ強度、ユーザー体験、導入コストを総合的に評価します。

導入計画の策定:具体的な導入計画を策定します。ここでは、既存システムとの統合方法、ユーザー教育、移行期間中のサポート体制など、実運用を視野に入れた計画が重要です。

パイロットプロジェクトの実施:リスクを最小限に抑えるため、まずは小規模なパイロットプロジェクトを実施します。これにより、技術的課題やユーザーの反応を事前に把握できます。

本格導入と運用:パイロットプロジェクトで得られたフィードバックを基に、システム全体への本格導入を進めます。同時に、運用開始後のサポート体制を強化し、認証方式の定着を図ります。

6. 導入事例の活用と最適化

導入事例を参照し、成功事例や失敗事例から学ぶことも重要です。特に、同業他社や海外事例を研究し、自社のビジネスモデルに最適な導入アプローチを見つけることが成功の鍵となります。

7. まとめ

FIDO生体認証の導入は、フィッシング詐欺やクレジットカード不正利用への対応だけでなく、EC事業者の競争力を強化し、ブランドイメージの向上にもつながります。データコンサルタントとして、FIDOを含む次世代認証技術の導入は、今後のセキュリティ戦略において不可欠な要素であり、慎重かつ戦略的に進めることが求められます。

働き方の変化と増大するセキュリティ脅威への対応

テレワークの普及に伴い、働き方が急速に変化し、これに伴ってセキュリティ脅威も増大しています。

クラウドサービスの利用や社外からのインターネット接続が増えることで、企業は従来以上に複雑で高度なセキュリティ対策を求められています。最近では、再び猛威を振るい始めた史上最凶のマルウェア「Emotet」の被害が報告されており、企業は従来のセキュリティ対策を見直す必要に迫られています。

エンドポイントセキュリティの見直しと選定のポイント

増大する脅威に対抗するため、エンドポイントセキュリティ対策の再評価が不可欠です。

現在、多くの企業がEPP(Endpoint Protection Platform)やEDR(Endpoint Detection and Response)といった機能を備えた製品を導入しています。EPPは、既知のマルウェア特有のパターンをデータベースに基づいて検出する機能や、ふるまい検知、サンドボックス機能を提供します。EDRは、エンドポイント上の振る舞いを継続的に監視・記録し、異常な振る舞いを即座に検出し対応を支援する仕組みです。

これらの機能は、既知および未知の脅威に対して有効ですが、同様の機能を持つ製品が多いため、専門知識がない場合には適切な製品選定が難しいという課題があります。

業務負荷の軽減とセキュリティの両立

セキュリティ対策を強化する一方で、業務負荷をいかに軽減するかが重要な課題です。

特に、SIer(システムインテグレーター)、IT機器の販売やリース事業者にとって、人材不足が深刻な問題となっている中、コストを抑えながら事業を成長させるためには、効率的なセキュリティ対策の導入が不可欠です。この講演では、デジタル化が進む中で、どのようにしてセキュリティ対策を強化しつつ業務負荷を軽減できるかについて具体的な方法を紹介します。

サイバー攻撃の急増と強固な本人確認対策の必要性

デジタル化の進展により、サイバー攻撃が急増し、より強固な本人確認対策が求められています。

インターネットサービスが私たちの生活に欠かせない存在となる一方で、悪意のある攻撃者は、これらのサービスの脆弱性を狙った不正アクセスを増加させています。特に、IDやパスワードを悪用した「なりすまし」攻撃の被害が頻発しており、サービスの利用においては、より厳格な本人確認が必要となっています。

しかし、複雑な認証手続きはユーザーにとって煩わしく、結果として、簡単なパスワードや使い回しのパスワードが利用されることが多くなり、セキュリティリスクがさらに高まる可能性があります。これらの課題に対処するためには、利便性とセキュリティのバランスを保つ革新的な認証技術の導入が求められます。

働き方の変化によるセキュリティリスクの増加に対応するため、エンドポイントセキュリティの見直しと製品選定、業務負荷軽減のための具体的なアプローチ、そしてサイバー攻撃への対応策としての強固な本人確認対策を段階的に提案しています

サイバーセキュリティにおける優先課題と対応策

1. 侵害発生時の迅速な対応と備え 企業はサイバー攻撃が発生した際の即時対応能力を強化する必要があります。これには、侵害が確認された場合のインシデントハンドリング計画の整備と、全社的な対応チームの設置が不可欠です。また、サイバー攻撃の初動対応を迅速に行うため、最新の脅威インテリジェンスを活用し、事前の準備と訓練を徹底します。

2. グローバル組織におけるセキュリティガバナンス グローバルに展開する組織は、各拠点でのセキュリティガバナンスを統一し、標準化されたセキュリティポリシーを策定することが重要です。これにより、異なる法規制や文化を持つ地域間でのセキュリティリスクを最小化し、統合されたセキュリティ対策を実現します。

3. セキュリティ組織の強化とリソースの確保 効果的なセキュリティ対策を実施するためには、専門的なセキュリティ人材の確保と育成が不可欠です。組織全体でセキュリティに関するリソースを充実させ、IT部門と連携した強固な防御体制を築きます。

4. 投資の最適化と予算の確保 セキュリティ対策への投資は、企業のリスク評価に基づき最適化されるべきです。限られた予算を有効に活用するために、投資の効果を定期的に評価し、優先度の高い領域に資源を集中させます。

5. OTセキュリティ対策 OT(Operational Technology)環境におけるセキュリティは、製造業やインフラ業界において特に重要です。OTとITの融合が進む中で、両者のセキュリティを一元管理し、攻撃に対する防御策を強化します。

6. ランサムウェアへの備え ランサムウェア攻撃に対する準備は、バックアップ戦略の見直しと、ランサムウェア攻撃に対するレジリエンス強化が重要です。復旧プロセスの自動化や、被害を最小限に抑えるためのプロアクティブな対策を講じます。

7. 高度なサイバー攻撃への対応 ゼロデイ攻撃やサプライチェーン攻撃など、検知が困難な攻撃に対しては、多層防御アプローチを採用します。これにより、従来の検知技術を補完し、未知の脅威にも対応可能なセキュリティ体制を構築します。

8. サイバー攻撃の最新動向と組織の対応力 常に最新のサイバー攻撃手法を把握し、自社のセキュリティ対策の有効性を定期的に検証します。脆弱性診断を行い、アセット管理を徹底することで、潜在的なリスクを最小化します。

サイバーセキュリティ製品/サービス選定における重視ポイント

1. 業界評価と第三者機関による評価 製品やサービスの選定において、第三者機関の評価や業界でのシェアを重視します。特に、検出率や機能の豊富さ、サービスレベルが業界最高水準であることが重要です。

2. 実績と操作性 同業他社やグループ企業の採用実績は、製品選定の信頼性を高めます。また、自社内で運用可能な操作性やサポート体制も重視し、運用効率を最大化します。

3. アウトソーシングの柔軟性 運用をアウトソーシングできるかどうか、また、アウトソーシングと自社運用を柔軟に切り替えられる製品やサービスも選定時の重要なポイントです。

インシデントハンドリングにおける組織の対応

1. 自社のセキュリティ専門組織の主導 セキュリティインシデントのハンドリングは、通常、自社のセキュリティ専門組織が中心となり、部門横断的に実施します。一部のインシデントでは、アウトソーシング先との連携が行われることもあります。

2. アウトソーシングの役割 アウトソーシング先がインシデント対応の中心となるケースでは、自社のセキュリティ専門組織との緊密な協力が求められます。また、自社の担当者が情報システム部門を兼任している場合でも、アウトソーシングを活用せずに対応することが考えられます。

これにより、企業がサイバーセキュリティ対策を実施する際の優先事項や、製品選定のポイント、インシデントハンドリングのアプローチを、データコンサルタントの視点で具体的かつ戦略的に提示しています。