目次

セキュリティの多様化と強化が求められる働き方改革

1. 働き方の多様化とセキュリティ強化の必要性

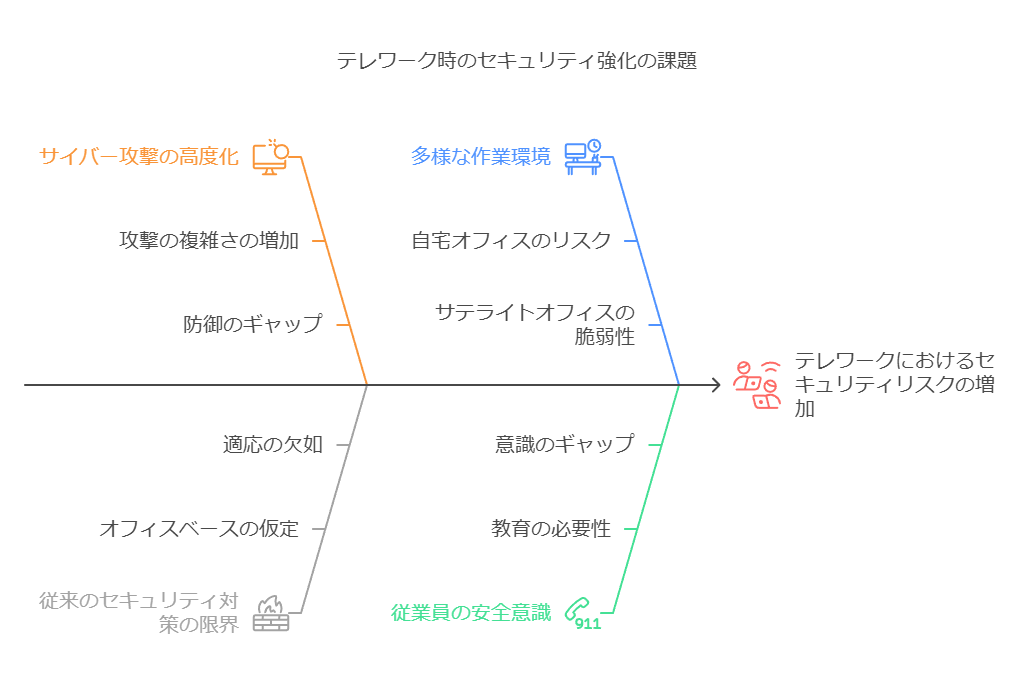

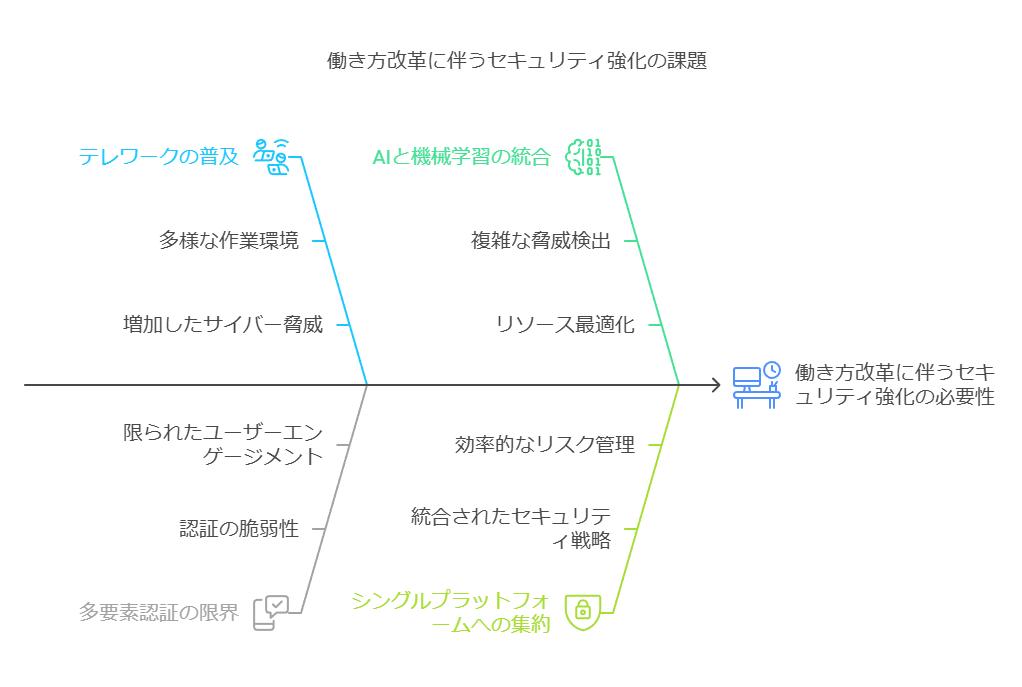

テレワークの普及により、従業員が自宅やサテライトオフィスで働く機会が増え、働き方の選択肢が大きく広がっています。しかし、この変化に伴い、従来のオフィスを前提としたセキュリティ対策では対応できないリスクが顕在化しています。高度化するサイバー攻撃に対して、各企業が自社の業務環境に最適なセキュリティ対策を施すことが不可欠です。従業員がどこで働いても安全が確保されるような柔軟かつ強固なセキュリティ体制の構築が求められています。

2. 多要素認証の限界:突破されるリスクとは?

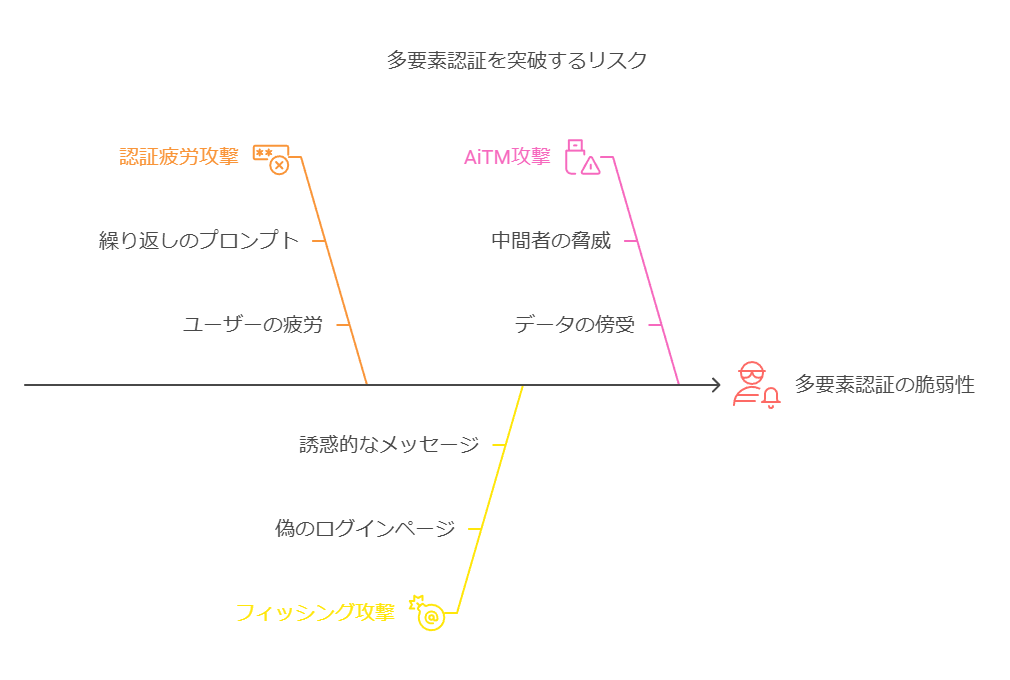

多くの企業がセキュリティ強化の一環として多要素認証を導入していますが、これだけでは十分ではない場合があります。多要素認証が突破されるケースとして、多要素認証疲労攻撃、フィッシング攻撃、およびAdversary-in-the-Middle(AiTM)攻撃が挙げられます。これらの攻撃手法は、多要素認証の一部要素を悪用してシステムに侵入することが可能であり、企業はこうしたリスクにも対応できる高度な対策を講じる必要があります。

3. 認証方法の特徴とリスクに基づく対策の必要性

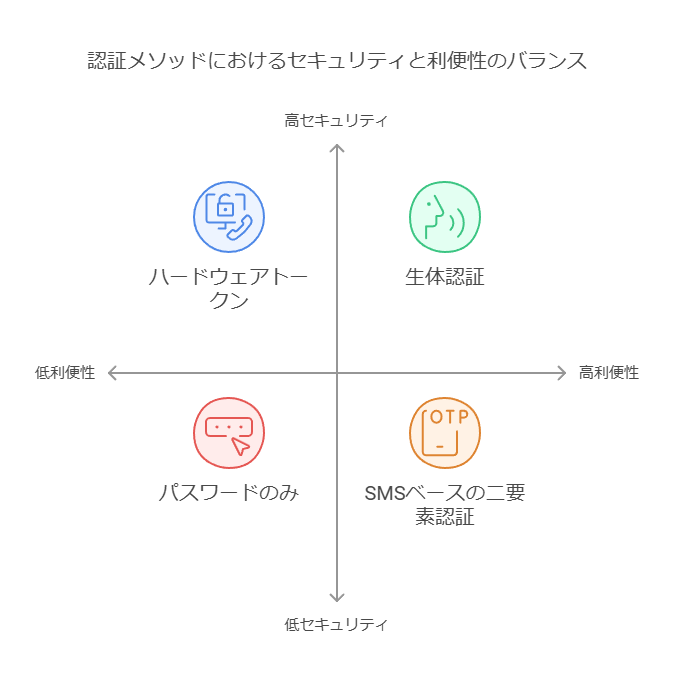

多要素認証はセキュリティ向上に貢献しますが、その効果を最大化するためには、各認証方法の特徴と潜在的リスクを理解し、適切な対策を講じることが重要です。また、企業はセキュリティと利便性のバランスを取ることが求められます。セキュリティが強固すぎると業務効率が低下する可能性があり、逆に利便性を優先しすぎるとセキュリティが脆弱になるリスクがあります。したがって、認証方法ごとのリスクを見極め、業務効率を損なわない範囲での最適なセキュリティ対策を設計することが重要です。

4. 各認証方法のリスク比較とクライアント証明書の重要性

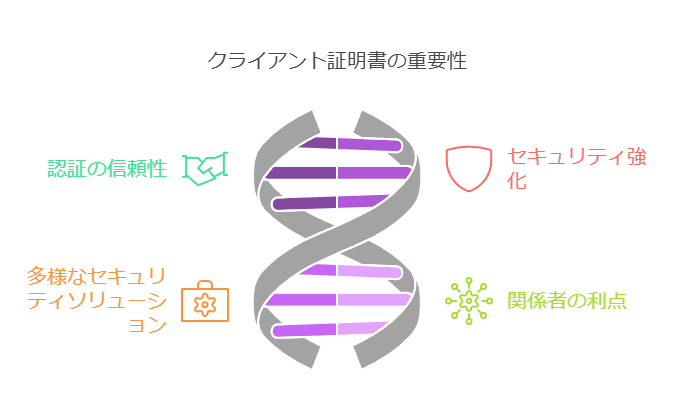

多要素認証を含む各認証方法の特徴とリスクを比較し、その上でなぜクライアント証明書が必要なのかについて解説します。クライアント証明書は、高度なセキュリティ環境を構築するための重要な要素であり、これを導入することで、認証の信頼性が向上し、セキュリティ強化が実現されます。セキュリティ担当者、SIer、およびSaaSサービスベンダーの皆様にとって、これらの知識は、より安全なセキュリティソリューションの提案と導入に役立つでしょう。

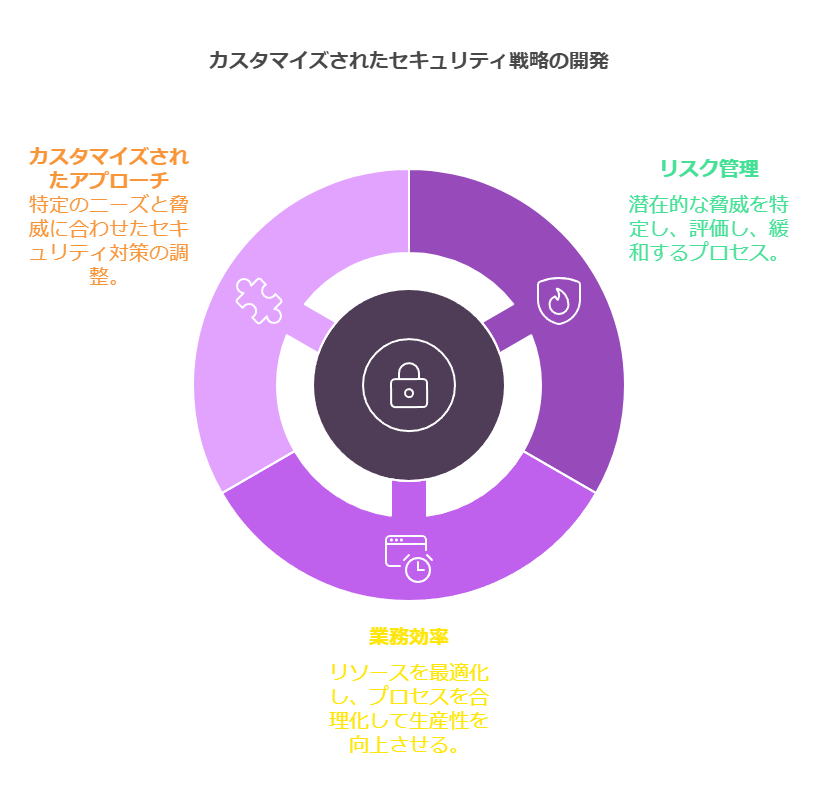

データコンサルタントとして、セキュリティ対策の強化は単なる技術導入にとどまらず、組織全体のリスク管理と業務効率のバランスを考慮した総合的な戦略が求められます。各企業が直面する特有のリスクに対応するためのカスタマイズされたアプローチが重要です。

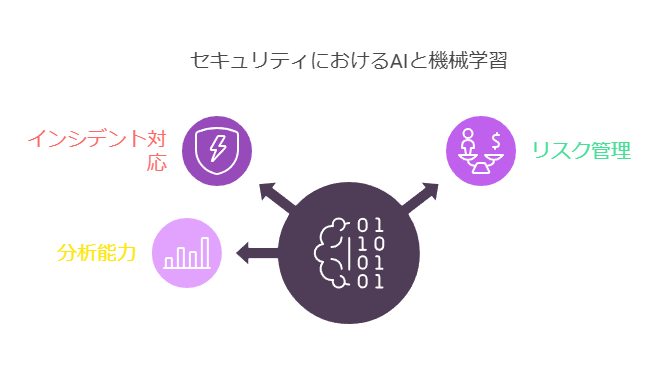

セキュリティの視点から見たAIと機械学習の活用

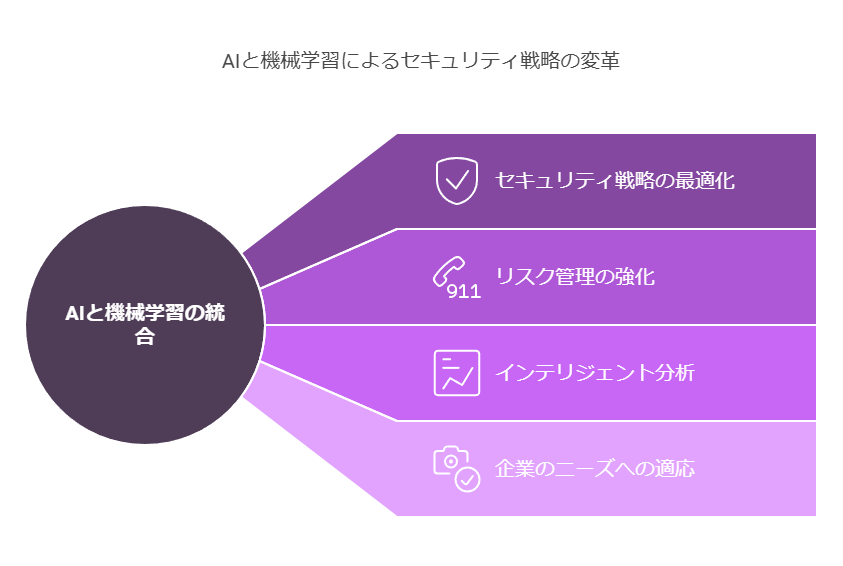

1. AIと機械学習のセキュリティ分野への統合

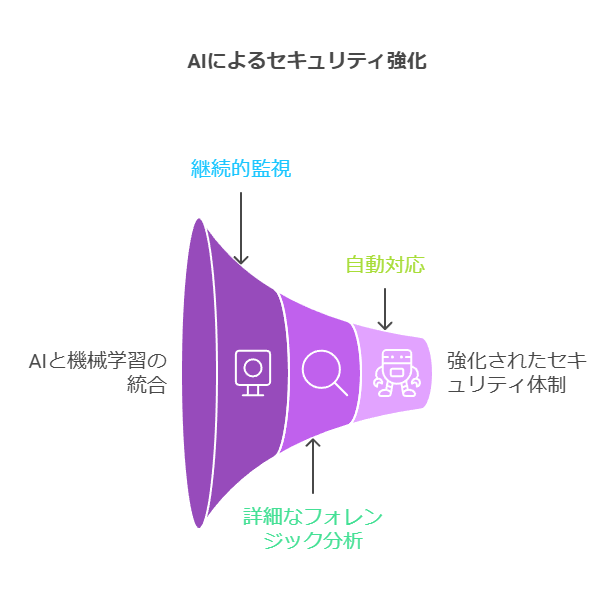

AIや機械学習をセキュリティ対策に活用するアプローチは、もはや新しい概念ではなく、多くのセキュリティ環境で標準的な手法となりつつあります。企業は、これらの技術を導入することで、セキュリティインシデントに対する迅速かつ効果的な分析・対応能力を強化し、全体的なリスクを最小限に抑えることが可能になります。

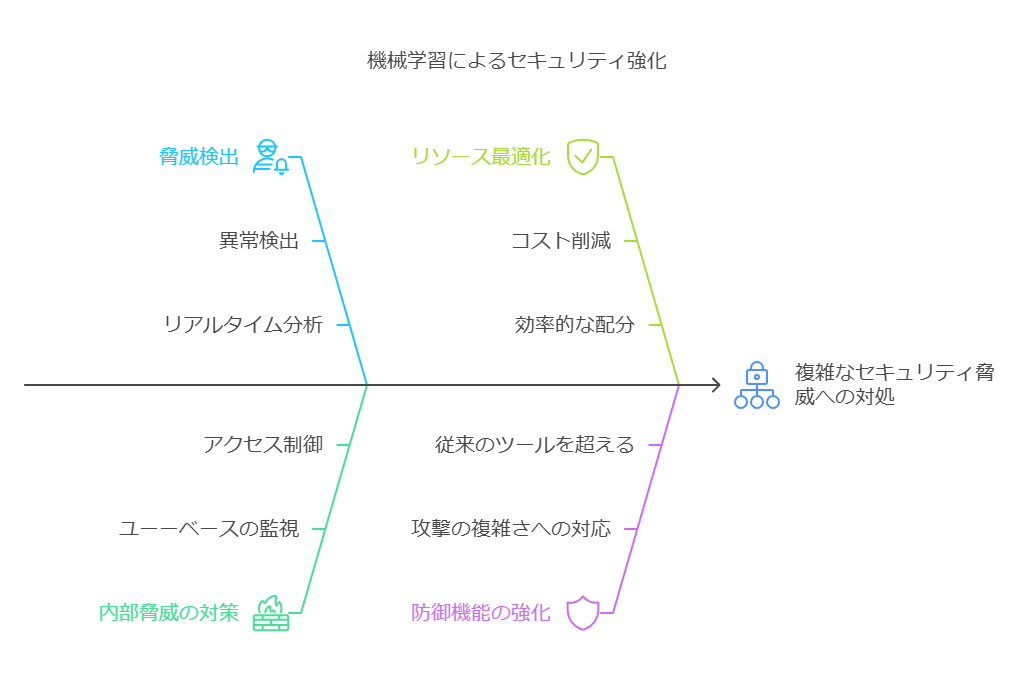

2. 機械学習による脅威検出とリソース最適化

機械学習は特にセキュリティ分野で重要な役割を果たし、高度な脅威検出や内部脅威の対策において不可欠な手段となりつつあります。企業は、これまでにない繊細な監視・対応システムを必要としており、機械学習を用いることで、ネットワーク内での横展開移動や侵害を受けた特権ユーザー、意図しないユーザーによる機密情報へのアクセスなど、複雑な攻撃にも対処できます。これにより、従来のセキュリティツールを超えた新しい防御機能を実現し、コスト削減やリソースの負担軽減も同時に達成可能です。

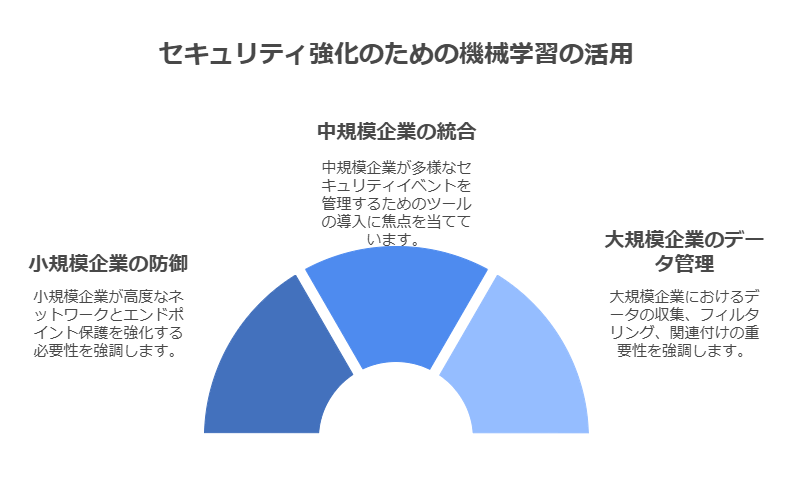

3. 企業規模に応じたセキュリティ戦略の調整

小規模企業は、高度なネットワーク防衛やエンドポイント保護を強化する必要があります。一方、中規模から大規模な企業では、多様なセキュリティイベントを統合的に管理するため、データの収集、フィルタリング、関連付けを行うツールやテクノロジーの導入が求められます。機械学習は、これらの複雑なニーズに対応するための一元的な情報源を提供し、セキュリティ体制の包括的な把握を支援します。

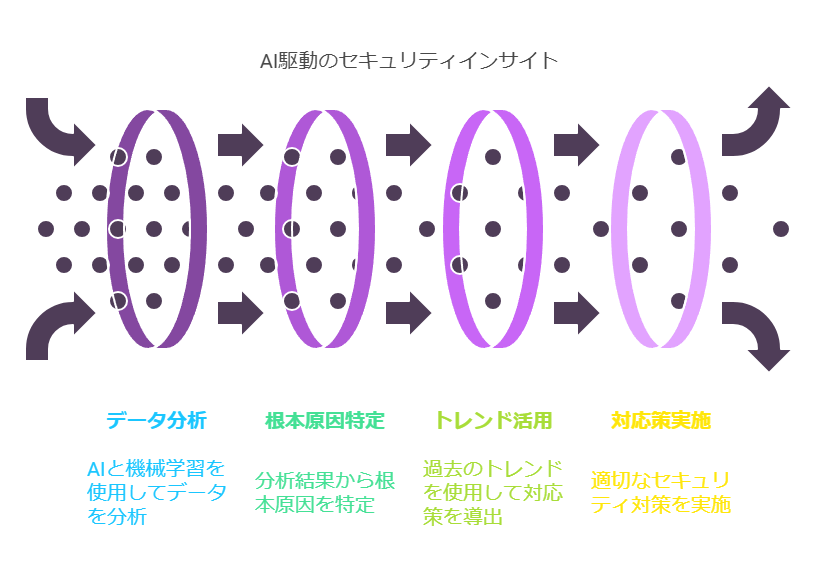

4. AIを活用したスマートなセキュリティ運用

アナリストやSOC(セキュリティオペレーションセンター)チームは、アプリケーション、エンドポイント、ネットワークデバイスのログやイベントデータをAI・機械学習によって分析し、迅速かつ的確な調査を行うことができます。これにより、インシデントの根本原因を特定し、過去のトレンドを活用して適切な対応策を導き出すことができます。また、誤検知や過剰なアラートにより運用が滞ることなく、スムーズなセキュリティ運用が可能になります。

5. セキュリティ体制のアクティブな管理

AIと機械学習を導入することで、企業は継続的な監視から詳細なフォレンジック分析、自動対応に至るまで、セキュリティ体制をよりアクティブに管理することができます。これにより、脅威の影響を最小限に抑えつつ、迅速な対応を可能にし、全体的なセキュリティレベルを向上させることができます。

データコンサルタントとして、AIと機械学習の導入は、単なる技術的進化ではなく、企業のセキュリティ戦略を根本的に変革する鍵となります。企業の規模やニーズに合わせたセキュリティ対策の最適化を支援し、AIによるインテリジェントな分析と対応で、企業が直面するリスクを効果的に管理できるようサポートします。

シングルプラットフォームへの集約によるIT、リスク管理、セキュリティ運用の最適化

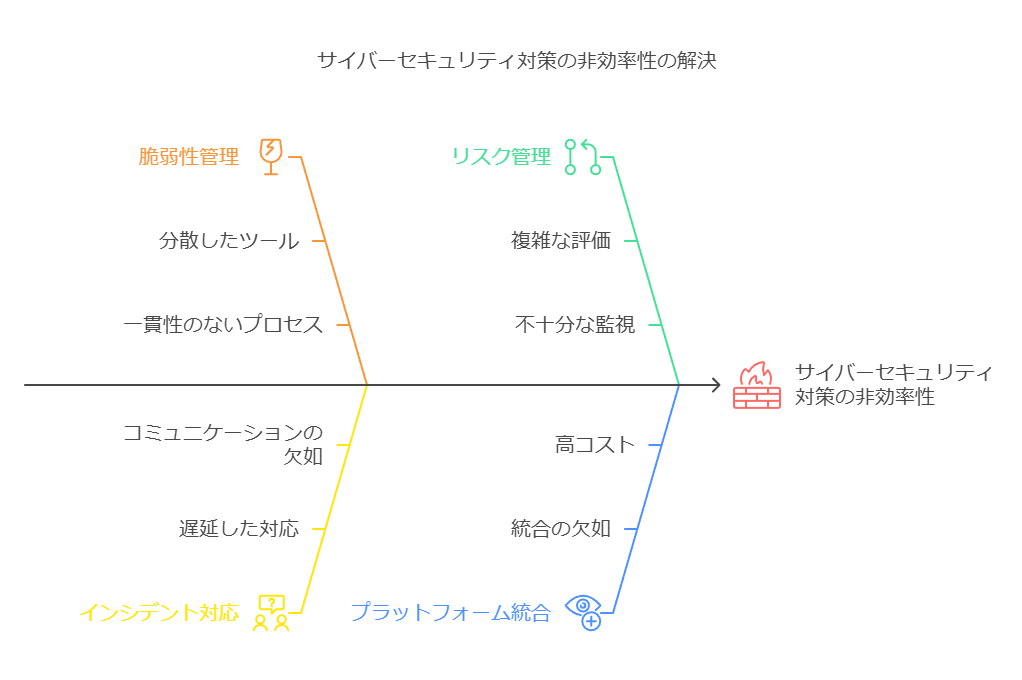

背景:

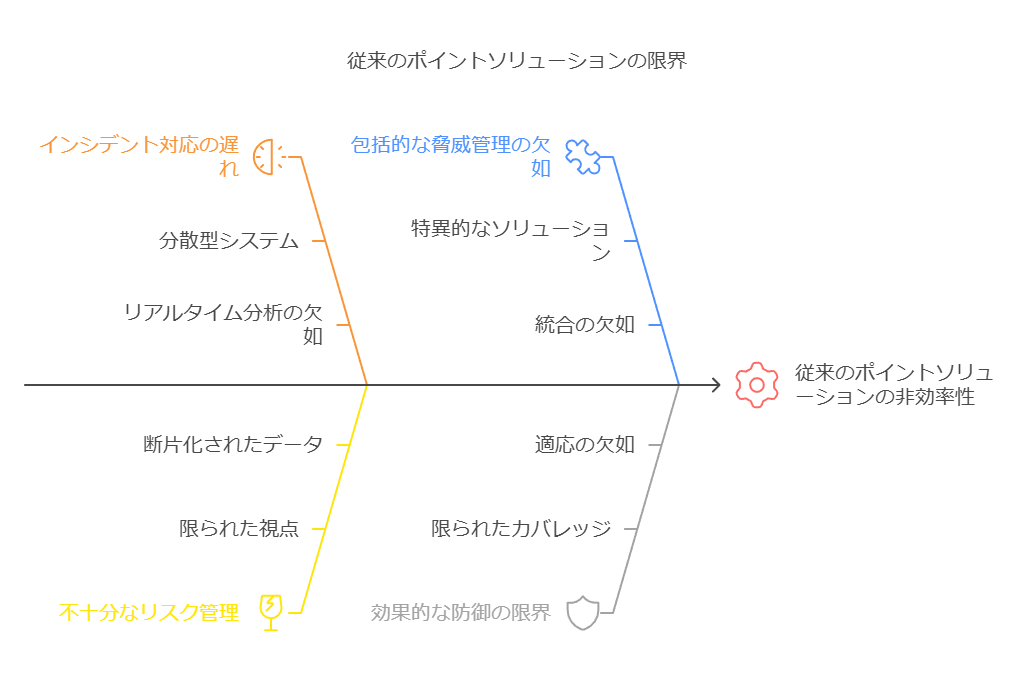

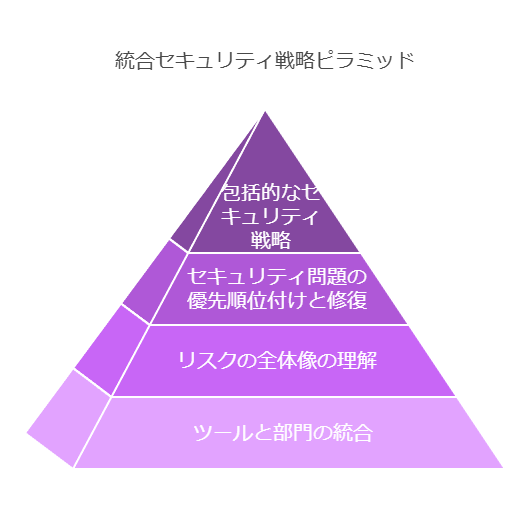

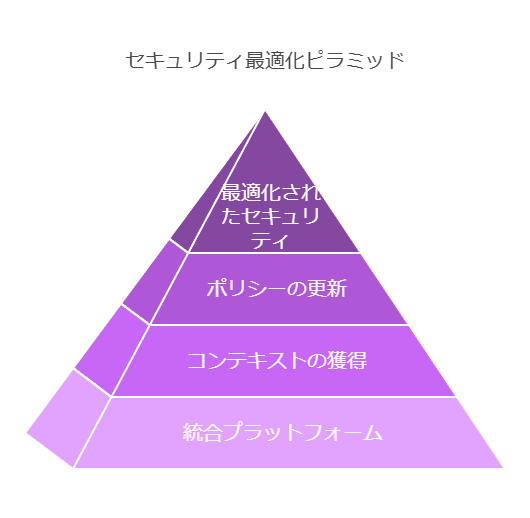

適切なサイバーセキュリティ対策を実現するためには、継続的な取り組みが必要です。しかし、多くの組織では、資産の脆弱性管理、セキュリティインシデント対応、リスク管理が複数のプラットフォームやツールに分散しているため、これらのプロセスが複雑化し、非効率が生じています。こうした状況を改善するために、これらのワークフローをシングルプラットフォームに集約することが有効です。

統合によるメリット:

ワークフローを一元化することで、関係するツールや部門が統合され、リスクの全体像をより深く理解できるようになります。これにより、セキュリティ上の問題が発生した際には、迅速に優先順位を付け、セキュリティ侵害に発展する前に効率的に修復することが可能になります。また、IT、セキュリティ運用、リスク管理を統合することで、組織全体のセキュリティを維持するための包括的な戦略が構築され、資産の検出や脆弱性管理から、統合されたガバナンス、リスクおよびコンプライアンス管理まで、従業員とプロセスの効率性を向上させることができます。

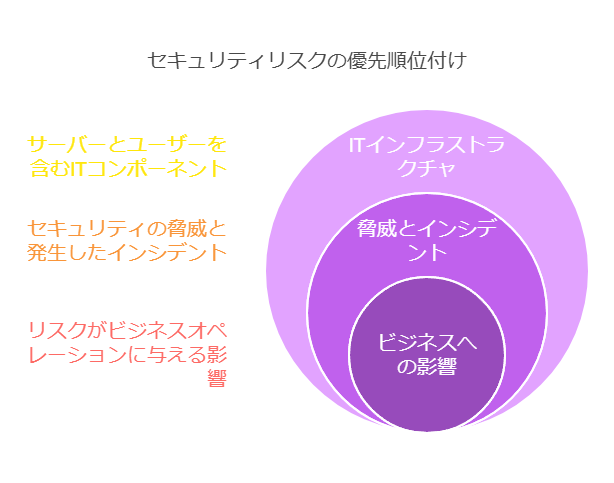

リスクとビジネスの連携:

さらに、脅威やセキュリティインシデント、脆弱性をビジネスサービスだけでなく、サーバーやコンピュータ、ユーザーなどのITインフラストラクチャにマッピングできるようにする必要があります。このマッピングによって、ビジネスへの影響度に基づいたリスクスコアリングと優先順位付けが可能となり、セキュリティ部門はビジネスの最重要事項に集中することができるようになります。

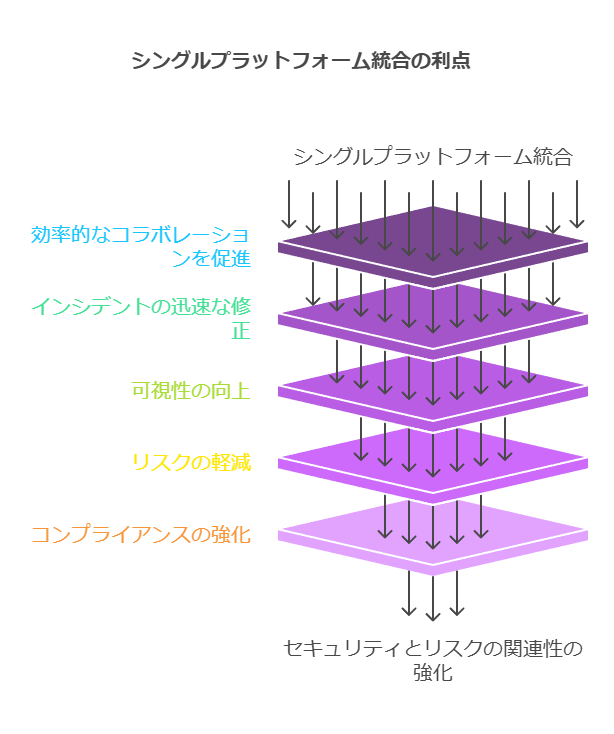

シングルプラットフォームの利点:

シングルプラットフォームで作業することにより、IT部門との効率的なコラボレーションが促進され、リスクやインシデントの迅速な修正が可能になります。また、可視性の向上とサービスレベルアグリーメント(SLA)の追跡が容易になることで、重要なポイントを見落とすリスクを減らすことができます。さらに、規制コンプライアンスとの整合を図り、正しいビジネスプロセスが確実に実行されるようにすることで、セキュリティとリスクの関連性が強化されます。

継続的な改善へのアプローチ:

最終的に、これらの取り組みにより、サイバーポリシーとプロセスの継続的な更新に必要なコンテキストが得られ、組織のセキュリティ対策が常に最新かつ最適な状態に保たれることが期待されます。データコンサルタントとしては、こうした統合的なプラットフォームの導入と運用を支援し、組織のセキュリティとリスク管理の最適化を推進することが求められます。

サイバー脅威を効果的に予測、排除、阻止する最適な方法

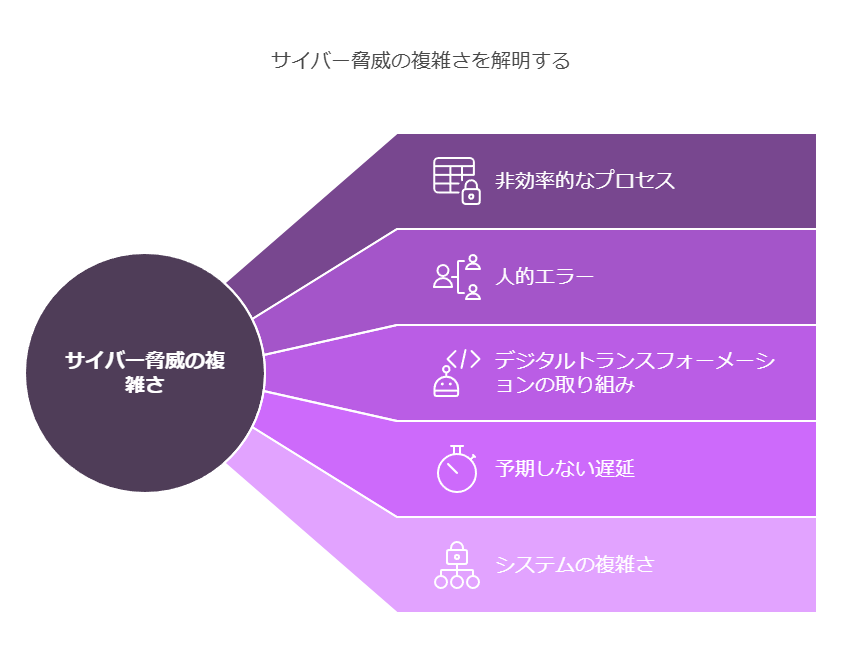

背景と課題:

サイバー脅威は絶え間なく進化を続けており、組織が直面するリスクは複雑さを増しています。非効率的なプロセスや人的ミス、新たなデジタルトランスフォーメーションの取り組み、さらには予期せぬ遅延といった要因がリスクを増大させます。また、新しいプロセス、アプリケーション、ハードウェアが導入されるたびにシステム全体の複雑さはさらに増し、重要なポイントの見落としが発生するリスクが高まります。多くの組織では、見落としが生じた際、その潜在的な影響や見落とし自体を特定できないことがしばしばです。

従来型アプローチの限界:

従来型のポイントソリューションを複数導入していても、インシデント対応の遅れやリスク管理の不備といった課題に直面するケースが多く見られます。ポイントソリューションでは、個別の問題には対応できても、全体の脅威を包括的に管理するには不十分であり、効果的なリスク防御を実現するには限界があります。

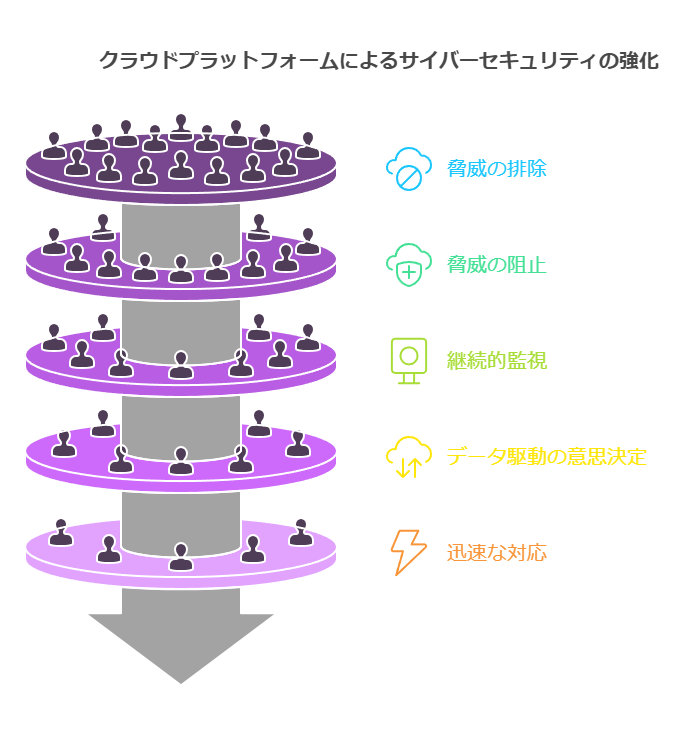

最新のアプローチ:

この電子書籍では、最新のクラウドベースプラットフォームを活用したリスクおよびサイバーセキュリティ管理の最適な方法をご紹介します。このアプローチにより、組織は脅威の予測、排除、阻止を継続的に行うことが可能になります。また、継続的な監視によってリアルタイムでの活動把握が可能となり、データに基づいた意思決定の改善や、脆弱性やセキュリティ侵害が発生した際の迅速な対応が実現します。

効果と期待:

これらのベストプラクティスに従うことで、進化する技術に対応する自信を持ち、組織内外でリーダーシップを発揮することができます。データコンサルタントとしては、このアプローチを活用し、組織のサイバーセキュリティ対策の成熟度を高め、リスクを最小限に抑える戦略的な支援を提供することが求められます。

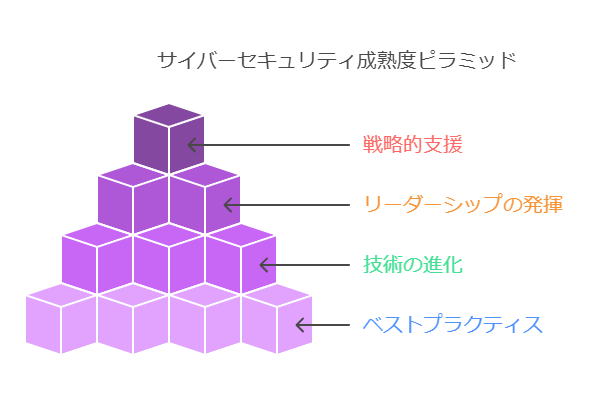

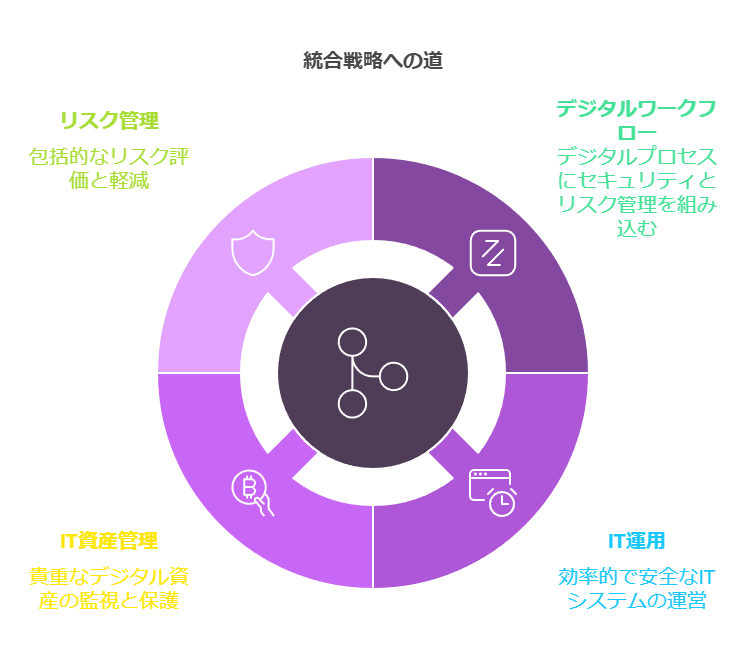

セキュリティとリスク管理態勢の成熟度を高めるための戦略

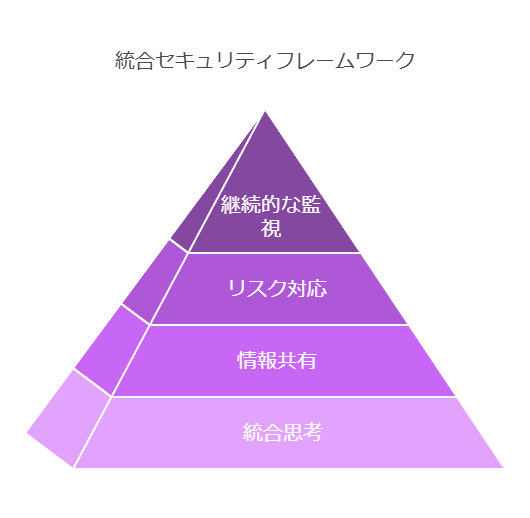

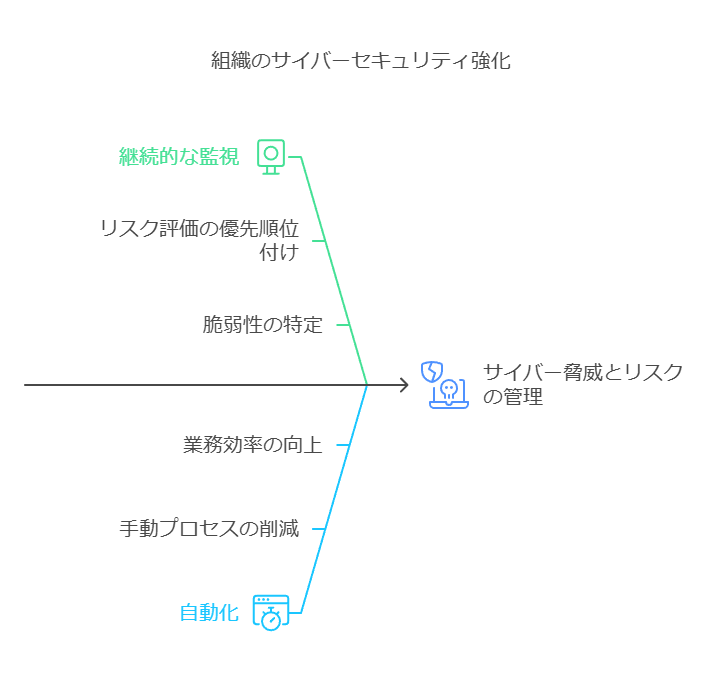

サイバーセキュリティの脅威は日々進化し、その範囲と潜在的な影響は組織のデジタルトランスフォーメーションに伴って拡大しています。このような状況下で、リスクとプレッシャーの増大に効果的に対応するためには、IT運用、IT資産管理、セキュリティ、リスク管理を一体化し、デジタルワークフローに組み込むことが不可欠です。

1. 統合されたデジタルワークフローの必要性

各職能領域が一体となって思考し、行動できるようにすることで、組織全体の情報共有を強化し、リスクへの対応力を向上させます。特に、継続的な監視と管理体制の確立が重要であり、これにより重大な被害が発生する前に、潜在的な侵害や混乱を迅速かつ確実に特定することが可能になります。

2. 共通プラットフォームによる統合ソリューション

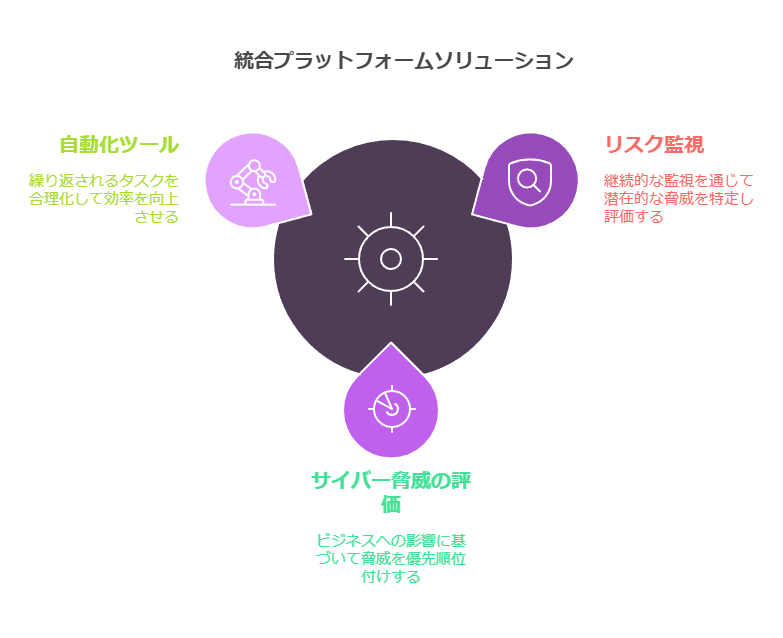

この課題を効果的に解決するには、共通プラットフォーム上の統合ソリューションが必要です。このソリューションにより、以下のことが可能になります。

リスクとサイバー脅威の継続的監視: 組織全体にわたってリスク、脆弱性、インシデントをビジネスへの影響度に基づいて包括的に優先順位付けし、迅速かつ正確な意思決定を支援します。

自動化によるパフォーマンス向上: 繰り返される冗長な手作業を自動化し、業務効率を大幅に向上させます。

3. ツールの活用による効率化

ツールを活用することで、IT部門、セキュリティ部門、リスク管理部門の各部門がより迅速かつスマートに拡張できる環境を構築します。これにより、重要なデータの収集と修復プロセスを自動化し、脅威やインシデントへの対応を効率化します。

4. OneData株式会社の「全部調べる君」によるサイバーレジリエンスの促進

既存のツールからセキュリティと脆弱性のデータを取り込み、インテリジェントなワークフローを使ってセキュリティ応答を効率化します。OneData株式会社の「全部調べる君」の機能を活用することで、サイバーセキュリティリスクの削減とサイバーレジリエンスの向上を実現します。

5. 優先順位付けの課題

調査によれば、組織の約6割がセキュリティ対策の重要性を理解しているものの、適切なアクションの優先順位付けが難しいと感じています。この課題に対応するためには、組織全体のリスク管理態勢の成熟度を高め、統合されたデジタルプラットフォームによる包括的なリスク管理が必要です。セキュリティとリスク管理の重要性とその対応策を強調し、具体的なソリューションとその導入効果を明確にできます。

増加する企業の情報資産とセキュリティリスクの管理

デジタル化の推進に伴い、企業が保有する情報資産は急速に増加しています。各種データ、利用ソフトウェア、クラウドサービス、自社開発のアプリケーションなどがその代表例です。調査によれば、2020年から2025年までの5年間で、これら情報資産の年平均成長率は23%に達すると予測されています。この急速な成長に対応し、企業は自身のサービスやネットワークに潜在するリスクを適切に評価するため、戦略的かつ定期的なセキュリティ診断の実施が不可欠です。

ビジネスの加速に対応するセキュリティ診断の重要性

デジタルトランスフォーメーション(DX)が加速する現在のビジネス環境では、企業は競争優位を維持するために、迅速なビジネス展開や新たなサービスの創出が求められています。これに伴い、新サービスのリリース数や更新頻度が増加し、クラウドサービスの利用拡大やシステム連携の複雑化により、システム全体が高度化しています。一方で、サイバー攻撃の手法も高度化しており、システムの脆弱性が増加する傾向にあります。

このような状況下で、企業の多くは予算制約や診断ベンダーのリソース不足に直面し、高度なセキュリティ診断を定期的に実施することが難しくなっています。これにより、「3ヶ月や半年に1回」「大きなサービスリリース時期」に限ったセキュリティ診断が現状の対応となっている企業も少なくありません。しかし、ビジネスのスピードがさらに加速し、システムがますます複雑化する今、高頻度かつ高品質なセキュリティ診断のニーズが急速に高まっています。

DX時代におけるAIを活用したセキュリティ診断の最新事例

国内最大規模のレッドチームを有するCELは、AI技術を活用したセキュリティ診断サービスを提供しており、年末や年度末の繁忙期においても迅速かつ高品質なセキュリティ診断を可能にしています。特に、顧客のプロジェクトに参画し、開発担当者と連携しながらセキュリティ支援を行うことに強みがあります。

このサービスは、短納期での高品質な診断を求めている企業、診断の頻度に課題を抱えている企業、あるいは診断サービスの選定に悩んでいる企業にとって、非常に有効な選択肢となるでしょう。

これにより、企業が直面するセキュリティリスクとその管理の重要性を明確にし、具体的な解決策としてのセキュリティ診断の進化を提示しています。

脆弱性診断サービスメニュー

1. セキュリティ脆弱性診断

セキュリティ脆弱性診断は、システム全体のセキュリティ状況を定期的に評価し、潜在的なリスクを早期に発見するための重要なプロセスです。この診断は、組織のデジタル資産の「健康診断」として、脆弱性を特定し、効果的な対策を実施するための基盤を提供します。

当社が提供するセキュリティ脆弱性診断には、以下の5つの専門的なメニューがございます。各メニューは、疑似攻撃を通じてシステムの脆弱性を検出し、企業が見落としがちなリスクを洗い出すことを目的としています。診断後には、各項目におけるリスクの重大度、潜在的な攻撃シナリオ、ハッカーの視点からの分析、および具体的な対処方法を盛り込んだ詳細な診断レポートを提供します。

プラットフォーム診断: システム全体のインフラやOS、ミドルウェアの脆弱性を評価し、セキュリティ強化のための改善提案を行います。

WEBアプリケーション診断: Webアプリケーションに特有の脆弱性を検出し、攻撃者の侵入経路を未然に防ぐための対策を提案します。

スマートフォンアプリケーション診断: モバイル環境におけるアプリケーションの脆弱性を洗い出し、安全な利用環境を確保するための施策を提供します。

ペネトレーション診断: 実際の攻撃を模倣し、システムの防御力をテスト。結果に基づき、即時対応可能な改善策を提案します。

IoTセキュリティ診断: IoTデバイスの特性を踏まえた脆弱性評価を実施し、ネットワーク全体の安全性を向上させるためのアドバイスを行います。

2. ヒューリスティック診断

ヒューリスティック診断は、経験則に基づいたユーザビリティ評価手法を用いて、アプリケーションのUIの課題を発見・改善するためのサービスです。経験豊富なユーザビリティ専門家がアプリケーションを評価し、利用者が抱える「使いづらい」「分かりにくい」といった課題を洗い出します。その結果に基づき、改善策を診断レポートとして提供し、ユーザーエクスペリエンスの向上を支援します。

クラウドセキュリティソリューション

分散クラウド(アクセス/帯域制御、セキュリティ)

分散クラウド環境では、複数のクラウドリソースを効果的に管理・最適化するためのセキュリティおよびトラフィック制御ソリューションを提供します。これにより、アクセス制御、帯域の公平性、プロトコル変換、WAF(Web Application Firewall)、TLS/SSL可視化・変換、DNSロードバランス、DDoS攻撃防御、脅威インテリジェンスなどの機能を活用し、クラウド環境全体のセキュリティとパフォーマンスを強化します。

エッジクラウド(プロトコル変換、セキュリティ)

エッジクラウド環境では、ネットワークの境界でトラフィックを管理し、セキュリティを強化するためのソリューションを提供します。具体的には、CGNAT(キャリアグレードNAT)、NAT64/DNS64、L4/7ファイアウォール、WAF、TLS/SSL可視化・変換、GTP Dir/FW、DDoS攻撃防御といった機能を通じて、エッジ環境のセキュリティリスクを軽減します。

プライベートクラウド(トラフィック制御、セキュリティ)

プライベートクラウド環境では、組織内のクラウドリソースを安全かつ効率的に運用するためのトラフィック制御およびセキュリティソリューションを提供します。これには、クラウドアクセスプロキシ、TLS/SSL可視化、CDR/DPI/マルウェア対策、セキュアWebアクセスといった機能が含まれ、組織のデータ保護とアクセス制御を強化します。

このアプローチにより、企業はセキュリティリスクを可視化し、具体的かつ効果的な対策を講じることができ、ビジネスの継続性と信頼性を確保します。

サイバー犯罪者のAI活用のハードル

サイバー犯罪者が高度なAI技術を効果的に活用するには、膨大なデータとコンピューティングリソースが必要であり、さらにAIのトレーニングに何年も投資して期待どおりの結果を出すことが求められます。しかし、これらを自らの手元に持つには、相当なコストがかかります。

限られたAIリソースでのサイバー攻撃

そのため、ほとんどの犯罪組織が利用できるAI技術は、初歩的な機械学習(ML)やAIソリューションにとどまると考えられます。しかし、すでに必要なリソースを持ち、AI技術を攻撃に活用しているサイバー犯罪者も存在します。

AIプレイブックの脅威

彼らは、AIプレイブックを活用して攻撃手法を修正し、セキュリティ対策を回避することが可能です。さらに、防御側の手の内を先読みして、対策を無効化する能力を持っています。これは一時的な脅威ではなく、継続的なリスクとなります。

エッジデバイスの利用によるリソース強化

特に、エッジデバイスが侵害された場合、その広大なネットワークを活用して、巧みなサイバー犯罪者が企業ネットワークに匹敵する処理能力を得ることが可能になります。

ダークネットでのリソース販売

これらのリソースがダークネットでサービスとして提供されるのは時間の問題です。そのため、AIベースのシステムや高度なセキュリティプレイブックの導入や開発が遅れている組織は、こうした攻撃の標的となるリスクが高まります。

完成版 サイバー犯罪者が高度なAI技術を効果的に活用するには、大量のデータとコンピューティングリソースに加えて、AIのトレーニングに長期間の投資が必要です。このようなリソースは多くの犯罪組織にとってコストがかかりすぎるため、通常は初歩的な機械学習(ML)やAIソリューションしか活用できないと考えられます。しかし、既に必要なリソースを持つサイバー犯罪者もおり、彼らはAIプレイブックを利用して攻撃を高度化し、セキュリティ対策を回避する可能性があります。

特に、エッジデバイスが侵害され、そのネットワークが悪用されると、サイバー犯罪者は企業ネットワークに匹敵する処理能力を得ることが可能です。これらのリソースがダークネットで販売される可能性も高く、AIベースのシステムや高度なセキュリティプレイブックの導入が遅れている組織は、これらの高度なサイバー攻撃の標的になるリスクが増大します。

したがって、組織はAIやセキュリティプレイブックの進化に遅れを取らないよう、積極的な対策を講じる必要があります。これには、AIベースの防御システムの導入や既存のセキュリティ戦略の強化が含まれ、これにより組織のサイバーセキュリティ態勢を強化し、将来の脅威に対抗できるようになります。

社内資産全体の脅威検出とセキュリティ運用の強化

企業全体のIT資産に対する脅威の検出とセキュリティ運用を強化するためには、統合されたアプローチが必要です。以下の技術を組み合わせることで、セキュリティ運用の全体最適化を目指します。

Defender for Cloud を活用し、全ワークロードに対する脅威の検出を行う

インフラとユーザー環境を一貫して保護し、セキュリティ運用の全体効率を高める

XDR(拡張型検出と対応) + SIEM(セキュリティ情報イベント管理) によって、企業全体のIT資産を効率的に守る

クラウド環境とセキュリティ運用に対するデータコンサルタントの視点

インダストリクラウドでのセキュリティ強化 インダストリクラウドの導入により、業界特有のトラフィック制御やセキュリティ機能を適用します。以下のようなセキュリティ機能がクラウド環境におけるデータ保護を強化します:

クラウドアクセスプロキシ によるトラフィックの安全な管理

アプリケーションアクセス制御 による適切な権限管理

TLS/SSL可視化 で暗号化通信の監視を強化

DDoS攻撃防御 によるサービスの可用性確保

脅威インテリジェンス を活用したリスク予測と対策

グローバルサーバーロードバランシング によるサーバー負荷の最適化

Webアプリケーションのセキュリティ強化

Webアプリケーション脆弱性対策とセキュリティコストの最適化 Webアプリケーションのセキュリティは企業のオンライン資産保護に不可欠です。以下の対策を講じることで、リスクを最小限に抑えつつ、コスト効率を最大化します:

DDoS対策 によるサーバー過負荷防止

Webサイトやシステムの改ざん・機能停止防止

なりすましやボットによる不正アクセス対策 を導入

セキュリティ監視の強化 によるリアルタイムの脅威検出

セキュリティ対策費用の最適化 を通じて、コストパフォーマンスを向上

このように、データドリブンなアプローチで社内資産全体を保護しつつ、クラウドおよびWeb環境のセキュリティを強化することが、持続可能なセキュリティ運用の基盤となります。

IPAの調査結果から読み解く、ネットワークとエンドポイントの多層防御の重要性とその理由

主に中小企業の情報システム部門やセキュリティ対策を提案する担当者を対象に、最新のサイバーセキュリティの動向と対策をデータに基づいて解説します。具体的には、IPA(情報処理推進機構)が公表した『令和4年度中小企業等に対するサイバー攻撃の実態調査』報告書をもとに、サイバー攻撃の実態をデータで分析し、どの企業でも実施すべき最低限のセキュリティ対策を示します。

特に「ネットワークとエンドポイントの多層防御」が、増え続けるサイバー脅威に対して有効である理由をデータに基づき解説します。IPAの調査によると、ランサムウェア攻撃が4年連続で「情報セキュリティ10大脅威」の1位を占めており、この脅威に対処するためには多層防御が欠かせません。具体的なリスク軽減手法として「EDR(エンドポイント検出・対応)とUTM(統合脅威管理)」の導入のメリットについても、実証データを交えて解説します。

データを基にした中小企業向けのセキュリティ対策

デジタル化が急速に進む社会では、全ての企業が情報セキュリティ対策を強化する必要があります。大企業だけでなく、中小企業もサイバー攻撃の標的になるリスクが高まっています。実際、2023年には個人情報漏洩の発生件数が過去最大となり、その中には多くの中小企業が含まれていました。さらに、セキュリティ事故が発生した企業の約3割が一時的な業務停止に追い込まれており、事業の継続性に深刻な影響を与えています。

このようなデータに基づいても、中小企業がサイバーセキュリティ対策に真剣に取り組む必要があることは明らかです。特にリソースやコストに限界がある中小企業にとって、どのようなセキュリティ対策を優先すべきか、データドリブンなアプローチを提案します。

セキュリティ事故はなぜ発生するのか?データから見る原因と対策

なぜセキュリティ事故が起こるのでしょうか?データから見ると、多くのセキュリティ事故の原因は、脆弱なセキュリティインフラや誤ったリスク評価に起因しています。具体的には、以下の要因が頻繁に挙げられます:

脆弱性の管理不備: 多くの企業が自社のシステムやネットワークの脆弱性を十分に管理できていません。IPAの調査でも、定期的な脆弱性スキャンや更新がされていない企業が多いことが報告されています。

多層防御の欠如: 単一のセキュリティ対策に依存する企業が多く、特にネットワークとエンドポイントの防御が一貫していないケースが多く見受けられます。

人的ミス: セキュリティ事故の多くは、従業員による誤操作やフィッシングメールの開封など、人為的な要因が関与しています。これを防ぐためのトレーニングや意識向上が不十分であることが調査結果からも明らかになっています。

こうしたデータに基づいて、企業はどのような対策を講じるべきかを考える必要があります。まずは自社の現状を把握し、リスクの可視化と評価を行い、段階的かつ持続的なセキュリティ強化を進めることが求められます。

具体的なデータに基づいて、中小企業でも実践可能なセキュリティ対策を分かりやすく解説します。さらに、増加する脅威に対応するためのツールやテクノロジー、そして実践的な導入方法についても具体的な事例を交えて提案します。「何から手をつけて良いかわからない」「限られた予算で効果的なセキュリティ対策を講じたい」とお悩みの方は、ぜひご参加ください。

データ駆動のアプローチ強調: セキュリティ対策の重要性をIPAの調査結果などの定量的データに基づき、信頼性を高めます。

リスク軽減の具体性: 「ネットワークとエンドポイントの多層防御」がもたらす具体的な効果を、データに基づいて提示し、効果を定量的に示します。

中小企業の現状とデータに基づく課題解決: 中小企業が特に抱える課題に対し、リソースやコストの観点で具体的にどのような対策が有効かをデータとともに示します。

セキュリティ事故の要因をデータで解明: なぜセキュリティ事故が起こるのかを、具体的なデータや事例に基づいて説明し、その対策方法を提示します。