目次

- 1 SBOMの重要性の高まり: ソフトウェア脆弱性に対するサイバー攻撃が増加する中、SBOMの導入が重要になっている。

- 2 データコンサルタントの視点から、企業が直面する課題を明確にし、それに対する具体的な解決策と提案を組み込んでいます。

- 3 法規制強化とSBOM提出義務化の加速に伴うリスク管理の重要性

- 4 ソフトウェア・サプライチェーンにおける透明性欠如:データに基づくリスク分析と戦略的対応の緊急性

- 5 SBOMの信頼性を高める「データ整理」の重要性と最新ITトレンド

- 6 SBOMの実効性を高める「データ整理」の実践とITトレンドの融合

- 7 SBOMの運用を成功に導く「データ整理」の実践と最新トレンド

- 8 SBOM運用を支えるデータ整理の実務課題とITトレンドの交差点

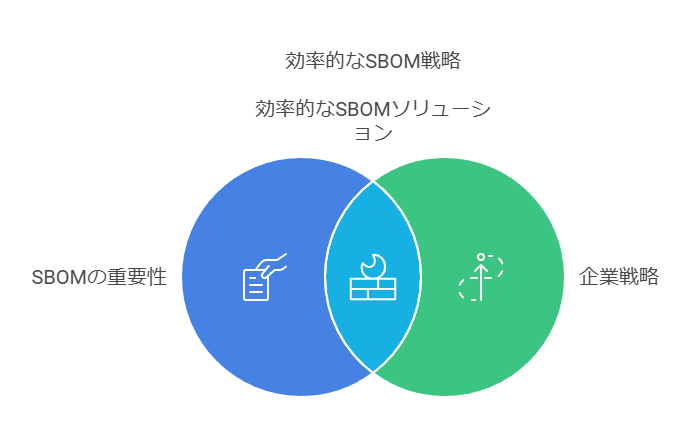

SBOMの重要性の高まり: ソフトウェア脆弱性に対するサイバー攻撃が増加する中、SBOMの導入が重要になっている。

米国の動向と日本企業の対応: 米国でのSBOM標準化の動きが進む中、日本企業も対応が求められている。

企業の課題と対応策への疑問: SBOMに関する基本的な理解と具体的なアクションが不明確な企業が多い。

脆弱性管理の現実的な課題: 手動での脆弱性管理は非現実的であり、ソリューションの必要性が高い。

効率的なSBOM対応策の紹介: ツールを利用した効率的なSBOM対応についての解説。

1. ソフトウェア脆弱性対策におけるSBOMの重要性

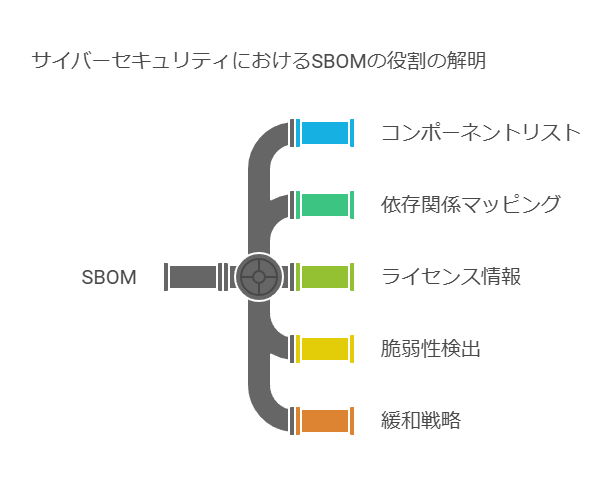

サイバー攻撃が高度化・巧妙化する中で、企業はソフトウェアの脆弱性を管理し、適切に対処することがますます求められています。SBOM(ソフトウェア部品表)は、ソフトウェアに含まれるすべてのコンポーネント、依存関係、ライセンス情報をリスト化し、脆弱性の早期発見と対策を支援する重要なツールとして注目されています。

2. 米国の動向とグローバルな影響

米国では、SBOMが既に標準化されつつあり、政府機関や企業においてSBOMの導入が義務化される動きが進んでいます。この流れはグローバル市場に波及しており、日本企業もこれに対応する必要があります。SBOM対応を怠ることは、国際的なビジネス環境において競争力を失うリスクを意味します。

3. SBOM対応の課題と企業の現状

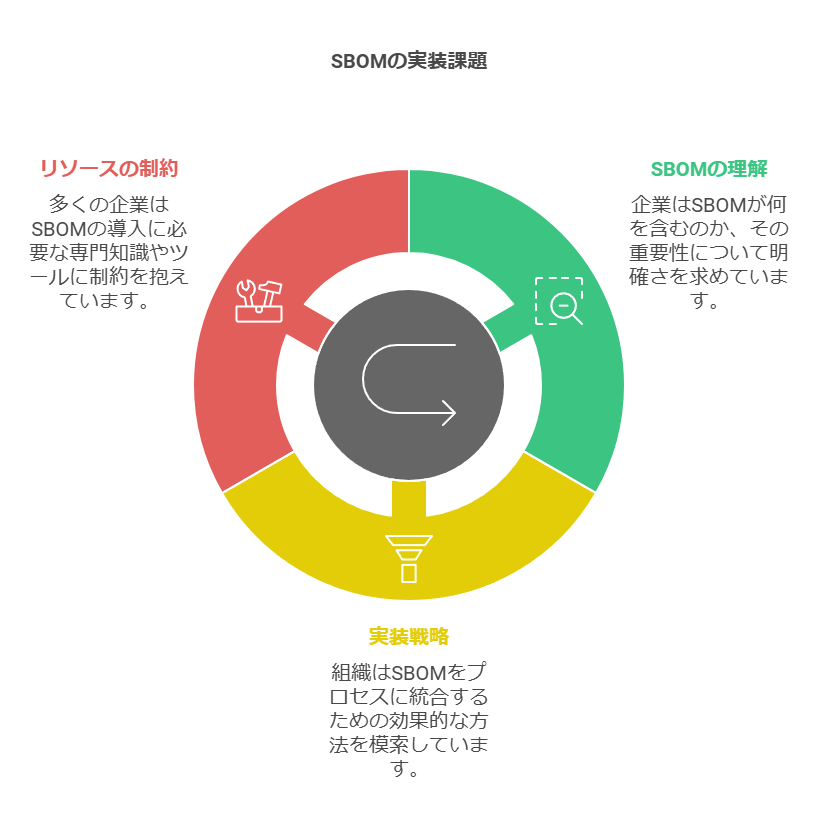

多くの企業がSBOMの必要性を認識しているものの、「そもそもSBOMとは何か?」や「どのように導入・管理すれば良いのか?」といった基本的な疑問に直面しています。また、SBOM対応には高度な専門知識とツールが求められるため、動き出せていない企業が多いのも現実です。

4. 脆弱性管理の現実的な課題とソリューションの必要性

SBOMの導入に伴う脆弱性管理は、手動で行うには非常に非効率であり、現実的ではありません。事例として、毎月45人日もの工数をかけて手動でOSS(オープンソースソフトウェア)管理台帳を作成していた企業もあります。これに対し、自動化されたソリューションを導入することで、管理負担を大幅に軽減し、脆弱性への迅速な対応が可能になります。

5. 効率的なSBOM対応策の提案

SBOM対応の効率化を図るためには、適切なツールの導入が不可欠です。アシュアード社の脆弱性管理クラウドは、SBOM対応を自動化し、脆弱性情報の監視や管理台帳の更新を迅速かつ正確に行えるプラットフォームです。このセミナーでは、SBOMの概要から具体的な対応策、そしてツールを活用した実践的なソリューションについて詳しく解説します。

6. ターゲットオーディエンスへの提案

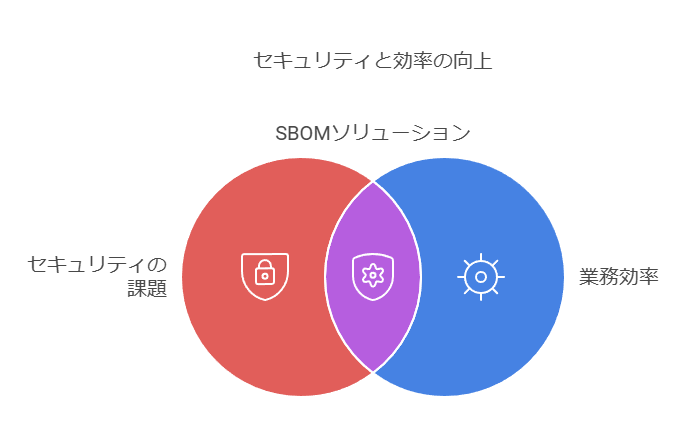

SBOM対応の必要性を感じつつも、具体的な対応方法に悩んでいるセキュリティ担当者、開発担当者、品質保証部門の方々に向けて、このセミナーでは実践的な知識とツールを提供します。これにより、企業が直面する脆弱性管理の課題を解決し、セキュリティの強化と業務効率の向上を支援します。

これにより、データコンサルタントの視点から、企業がSBOM対応を進める際に直面する課題を明確にし、具体的な解決策とそのメリットを示しています。これにより、企業がリスクを適切に管理し、セキュリティ対策を効率的に進めるための道筋が提示されています。

データコンサルタントの視点から、企業が直面する課題を明確にし、それに対する具体的な解決策と提案を組み込んでいます。

1. ソフトウェア脆弱性対策における「SBOM」の重要性と緊急性

現在、サイバー攻撃が増加する中で、ソフトウェアの脆弱性が狙われるケースが急増しています。この脅威に対処するために、特定のソフトウェアが含むコンポーネント、依存関係、ライセンス情報をリスト化した「SBOM(ソフトウェア部品表)」が非常に重要視されています。特に米国ではSBOMの必須化や標準化が進行中であり、日本企業も同様の対応が急務となっています。

2. 企業が直面するSBOM対応の課題

多くの企業にとって、SBOM対応が必要であることは認識されているものの、具体的な取り組み方法が不明確であることが課題です。「SBOMとは具体的に何か?」「どのように対応すべきか?」「対応にはどのような課題があるのか?」といった基本的な疑問を解決しないまま、対応が進められない企業が多く存在します。

3. 手動での脆弱性管理の限界と自動化ソリューションの必要性

SBOMに基づく脆弱性管理は、ソフトウェアやセキュリティ、脆弱性に関するアップデート情報の継続的な監視と管理台帳の更新を含む複雑な業務です。これらを手動で行うことは、非常に労力がかかり、非現実的な手法といえます。実際、毎月45人日もの工数を費やして手動でOSS管理台帳を作成していた企業の事例からも明らかです。

4. 自動化ソリューションによる効率的なSBOM対応

こうした課題を解決するためには、SBOM対応を自動化するソリューションの導入が不可欠です。自動化によって、脆弱性管理の精度と効率を大幅に向上させることができ、企業全体のリスクを低減できます。また、これにより担当者の負担を軽減し、本来の業務に集中できる環境を整えることが可能です。

このように、文章を段階的に変更することで、SBOM対応の重要性、現実的な課題、そしてそれに対する具体的な解決策を明確に提示し、企業がどのように対応すべきかを導き出しています。

法規制強化とSBOM提出義務化の加速に伴うリスク管理の重要性

近年、経済産業省によるSBOM(Software Bill of Materials)ガイドラインの策定を契機に、日本国内でもSBOMの提出義務や管理体制構築の要求が急速に拡大しています。

医療・金融・製造業を中心とした各業界においても、ソフトウェアサプライチェーンの可視化・リスク管理が取引条件として明文化されるケースが増加しており、

SBOM提出は単なる推奨事項ではなく、事業継続に直結する要件となりつつあります。

特に、提出後に未検出の脆弱性が発覚するリスクは深刻であり、

リワーク(再対応)による工数増大、取引先からの信頼毀損、直接的なコスト負担に直結します。

こうした事態を未然に防ぐためには、提出前段階でリスクを体系的に洗い出し、

データに基づくリスク評価と対策を完了させる体制整備が不可欠です。

「提出ありき」のSBOM運用がもたらす隠れたリスク

現状、多くの企業においてSBOMの形式的提出が目的化しており、

・脆弱性の検出漏れ

・影響範囲の特定不足

・提出データと実態の不整合

といった課題が顕在化しています。

実際、弊社調査ではSBOM提出後に脆弱性指摘を受けた企業の約48%が、手戻り対応により予定外コストが発生したというデータもあります。

「見せるためのSBOM」ではなく、「安全性を証明できるSBOM」を作成・提出することが、

信頼確保とリスク最小化の観点から今後の必須要件となります。

誰でも簡単にリスク可視化と対処を実現する国産ツール「SBOMスキャナ」

こうした課題に対して有効なのが、事前に脆弱性を可視化し、安全性を検証できる運用体制です。

その具体的なソリューションとして、国産ツール「SBOMスキャナ」をご紹介します。

GUIベースで直感的に操作可能

専門知識不要、非エンジニア部門でも容易に運用可能

ソースコード不要のバイナリ解析

既存開発プロセスを変えず、短期間・低コストで導入可能

日本企業の業務環境に最適化

現場定着率が高く、スモールスタートから運用拡張も柔軟に対応

これらの特長により、誰でも確実にリスクを見える化し、安全なSBOM提出を実現できる環境を整えます。

実際の導入企業の成功事例データも交えながら、運用効果を具体的にご紹介いたします。

ソフトウェア・サプライチェーンにおける透明性欠如:データに基づくリスク分析と戦略的対応の緊急性

開発効率の陰に潜む「ブラックボックス化」:定量化すべきリスクとその影響

ソフトウェア開発プロセスにおけるオープンソースソフトウェア(OSS)およびサードパーティコンポーネントの広範な活用は、開発サイクルの短縮と効率性の飛躍的向上を実現しました。しかし、この恩恵の裏側で、自社システムを構成するソフトウェア要素、それに関連するライセンス体系、そして潜在的な脆弱性情報を正確に把握・管理できない「ブラックボックス化」が、新たな経営リスクとして顕在化しつつあります。

データに基づけば、脆弱性の発見から修正までの平均時間(MTTR: Mean Time To Remediate)の遅延は、セキュリティインシデント発生確率を有意に高めます。実際に、既知の脆弱性が悪用されたことによる情報漏洩やサービス停止は、直接的な経済損失に加え、企業のブランド価値や社会的信用を大きく毀損する事例が国内外で増加傾向にあります。また、OSSライセンスの意図せぬ違反は、法的紛争や製品出荷停止といった事業継続上の重大なリスクを引き起こす可能性を内包しており、これらの潜在的損失額は無視できません。

国際規制の潮流と日本企業への戦略的インプリケーション

「EU Cyber Resilience Act(CRA:欧州サイバーレジリエンス法)」や「米国大統領令14028(サイバーセキュリティ向上に関する大統領令)」をはじめとする国際的な規制の動きは、ソフトウェアの透明性と安全性に対する要求水準を急速に引き上げています。これらの規制は、対象地域で事業を展開する企業のみならず、グローバルなサプライチェーンに組み込まれる我が国のサプライヤーに対しても、コンプライアンス対応という形で直接的な影響を及ぼします。

特に、金融、医療、交通といった社会基幹インフラを支えるシステムへのソフトウェア組込みが進む現代において、セキュリティ品質の確保は、個々の企業の競争力維持を超え、社会全体の安全保障に関わる重要課題です。ソフトウェアの透明性確保は、これらの規制要件への対応はもとより、企業の市場競争力およびレピュテーションリスク管理における優先度の高い戦略課題として認識する必要があります。

データで評価すべき主要リスク領域:

OSSライセンス違反による法的リスク: ライセンス不整合の発生頻度、潜在的な訴訟費用、事業機会損失額の試算。

ソフトウェア脆弱性対応の遅延: 脆弱性スキャン結果の分析、パッチ適用率のモニタリング、未対応脆弱性が引き起こすインシデント発生確率と想定被害額。

EU Cyber Resilience Act(CRA)等、国際規制への対応不備: 規制要件と自社体制とのギャップ分析、対応遅延による市場アクセス制限リスクの評価。

SCAとSBOM:データドリブンなソフトウェア透明性実現へのアプローチ

このような背景のもと、過去数年にわたり欧米の先進企業を中心に導入が進んでいる実践的手段が、「SCA(Software Composition Analysis:ソフトウェア構成分析)」と、その分析結果として生成される「SBOM(Software Bill of Materials:ソフトウェア部品表)」を活用した管理手法です。SCAは、ソフトウェアを構成するOSSやサードパーティコンポーネントを自動的に識別・リスト化し、バージョン情報、ライセンス種別、既知の脆弱性情報を網羅的に可視化します。これにより、潜在リスクの早期発見と的確な対応策の策定が可能となり、次世代のセキュリティ基盤の中核技術として期待されています。

SBOMは、この分析結果を標準化されたフォーマットで提供し、サプライチェーン全体での情報共有とトレーサビリティを向上させます。

実践的知見:SBOMフォーマット(SPDX、OWASP CycloneDX)の比較分析と戦略的活用

本課題に対するより深い洞察を得るため、講演セッションでは、主要なSBOMフォーマットであるSPDX(Software Package Data Exchange)とOWASP CycloneDXの技術的特性、適用可能なユースケース、そして相互運用性について比較分析を行います。システム内に含まれるOSSやその他コンポーネントのバージョン情報、ライセンス要件、脆弱性データを迅速かつ正確に可視化し、リスクアセスメントと対応プロセスの高度化・迅速化に繋げるためには、これらのフォーマット特性の理解が不可欠です。それぞれのフォーマットがリスク管理指標(例:脆弱性特定までの時間短縮率、ライセンスコンプライアンス違反件数の削減効果など)にどのように貢献し得るかを検証し、自社の開発環境やリスクプロファイルに最適なSBOM戦略を策定するための判断材料を提供します。

【バージョン1:経営層・事業責任者向け】

タイトル:欧州CRAを「コスト」から「競争力」へ転換する、データドリブン製品セキュリティ戦略

【ビジネス環境分析とリスクの定量化】

欧州連合(EU)の「Cyber Resilience Act(CRA)」は、単なる追加の規制ではありません。これは、デジタル製品の信頼性に対する市場の要求が具現化したものであり、製品ライフサイクル全体にわたるデータガバナンスとセキュリティ品質の定量的管理を企業に強制する、構造的な変化の号砲です。

CRAへの対応の遅れは、以下の深刻なビジネスリスクに直結します。

直接的財務損失: 全世界年間売上高の最大2.5%という高額な罰金。

市場からの排除: 欧州市場への出荷停止という、事業機会の完全な喪失。

ブランド価値の毀損: 脆弱性インシデントによる信頼失墜と、それに伴う顧客離反。

「整合規格が未確定であるため様子見する」という判断は、これらのリスクを看過するだけでなく、競合他社に先行を許す機会損失に他なりません。今、求められているのは、曖昧な状況をデータに基づいて分析し、戦略的な意思決定を下すことです。

【課題の本質:データ管理基盤の欠如】

「何をどこまで対応すればよいか不明確」という現場の混乱の本質は、多くの場合、以下の2点に集約されます。

属人的なセキュリティ管理: 部署ごとに対応がサイロ化し、全社横断での進捗やリスクレベルがデータとして可視化・評価できていない。

データ基盤の不在: CRAが要求するSBOM(ソフトウェア部品表)や脆弱性報告は、まさに「製品セキュリティに関するデータの継続的な収集・分析・管理」そのものです。このデータ基盤なくして、効率的かつ網羅的な対応は不可能です。

経営層の関与不足や現場の先入観は、このデータドリブンな体制への移行を阻む障壁に過ぎません。

【提言:データドリブンPSIRT(製品セキュリティ)体制の構築】

CRA対応を、受動的なコストセンター業務から、製品の品質と信頼性を向上させるプロアクティブな活動へと昇華させるべきです。その中核となるのが、データに基づいた意思決定を行うPSIRT(Product Security Incident Response Team)の構築と機能強化です。

本セミナーでは、大手メーカーでPSIRTを率いた専門家が、経験論ではなく、実践から得られたデータに基づき、以下のクリティカルな問いに答えます。

リスクの優先順位付け: 無数の脆弱性情報から、ビジネスインパクトに基づき、対応すべき脆弱性をいかに特定・定量評価するか?

プロセスの最適化: セキュア開発を機能させるために必要な工数と期間はどれくらいか?その進捗を測るKPI(重要業績評価指標)は何か?

データ基盤の構築: SBOMをリスク管理ツールとして機能させるための具体的な整備方法とは?

ご提供する「CRA対応状況アセスメントツール」は、貴社の現状を客観的なデータで評価し、最適な投資領域を特定するための第一歩です。2026年9月の脆弱性報告義務化というマイルストーンから逆算し、今すぐ着手すべき具体的なアクションプランの策定を支援します。

【バージョン2:製品開発・セキュリティ・品質保証部門向け】

タイトル:「様子見」は戦略的誤謬。CRA施行から逆算する、実践的データガバナンスとPSIRT構築

【課題の再定義:規制対応からデータ活用へ】

欧州CRAの各要件は、製品の企画・設計から運用・廃棄に至る全フェーズにわたり、セキュリティ関連データの生成、管理、報告を義務付けるものです。これは、従来のドキュメントベースの品質保証プロセスから、継続的なデータモニタリングと分析を前提としたプロセスへの移行を意味します。

現場レベルで散見される以下の課題は、この移行が円滑に進んでいない証左です。

脆弱性評価の標準化欠如: 「どんな脆弱性を報告すべきか」の判断基準が属人化し、リスク評価にばらつきが生じている。

SBOMの形式的運用: SBOMが作成されているものの、サプライチェーンリスクの動的な分析や、新たな脆弱性発見時の迅速な影響範囲特定に活用できていない。

部門間のデータ連携不全: 開発、品質保証、PSIRT間で脆弱性情報や修正パッチの進捗データが連携されておらず、報告義務への対応遅延リスクを増大させている。

「整合規格待ち」という姿勢は、これらの根本的なデータマネジメント課題の解決を先送りにするだけであり、期限直前での非効率で高コストな対応を余儀なくされる可能性を著しく高めます。

【ソリューション:データフローに基づくCRA対応プロセスの実装】

本セミナーでは、CRA対応を成功させるための勘所を、データフローの観点から具体的に解説します。大手メーカーのPSIRT統括責任者としての実践経験に基づき、机上の空論ではない、現場で機能するアプローチを提示します。

【アジェンダ(抜粋)】

脆弱性データのトリアージ手法: CVE(共通脆弱性識別子)情報と自社製品のコンテキストを組み合わせ、対応優先度をスコアリングする実践的テクニック。

生きたSBOMの構築と運用: SBOMを静的なリストから、継続的インテグレーション(CI/CD)パイプラインに組み込み、脆弱性を自動検知する動的なデータ基盤へと進化させる方法。

PSIRTのKPI設計: 「脆弱性修正までの時間(Time to Remediate)」など、対応プロセスの健全性を定量的に測定・改善するための指標設定とモニタリング手法。

CRA準拠を加速するツール活用: ご紹介する「CRA対応状況アセスメントツール」「アドバイザリーサービス」が、これらのデータドリブンなプロセス構築をいかに支援するかをデモンストレーションします。

2027年12月の全要件発効は、遠い未来ではありません。今、CRA対応のロードマップを描き、データに基づいたアクションを開始することが、将来の競争力を左右します。本セミナーは、そのための具体的な設計図とインサイトを獲得する場です。

SBOMの信頼性を高める「データ整理」の重要性と最新ITトレンド

近年、ソフトウェアのサプライチェーンに対する攻撃が増加し、ソフトウェアの構成要素を明示するSBOM(Software Bill of Materials)への注目が高まっています。SBOMは、ソフトウェアに含まれるすべてのコンポーネントや依存関係を一覧化した「部品表」のようなもので、セキュリティリスクの可視化や脆弱性管理において重要な役割を果たします。

しかし、SBOMを活用するには、正確で整ったデータが前提となります。構成情報が不完全だったり、形式がバラバラだったりすると、SBOMの信頼性が損なわれ、かえってリスクを見逃す原因となりかねません。そこで重要になるのが「データ整理」です。

本記事では、SBOMの品質を高めるためのデータ整理の重要性と、最近のITトレンドを踏まえた実践的なアプローチをご紹介します。

SBOMとは何か?なぜ今注目されているのか

SBOMは、ソフトウェアに含まれるライブラリやモジュール、依存関係、バージョン情報、ライセンス情報などを記載した構成リストです。これにより、以下のような目的が達成できます。

ソフトウェアに含まれる脆弱性の早期発見

ライセンス違反の防止

サプライチェーン全体の透明性向上

インシデント発生時の影響範囲の迅速な特定

米国では2021年に発令された大統領令により、政府調達においてSBOMの提出が求められるようになり、グローバルでも導入が進んでいます。

SBOMにおけるデータ整理の課題

SBOMを作成・活用するには、さまざまなソースから得られる情報を統合し、正確に管理する必要があります。しかし、現実には以下のような課題が存在します。

開発チームやベンダーごとにSBOMの形式が異なる

コンポーネント名やバージョン表記が統一されていない

オープンソースの依存関係が深く、追跡が困難

更新履歴や変更情報が分散しており、整合性が取れない

SBOMの更新が手動で行われており、最新状態を保ちにくい

これらの課題を放置すると、SBOMの信頼性が低下し、セキュリティリスクの可視化や対応が遅れる原因となります。

データ整理がSBOMにもたらす5つの効果

1. 構成情報の正確性向上

各コンポーネントの名称、バージョン、ライセンス情報などを統一フォーマットで管理することで、誤認識や重複を防ぎます。

2. 依存関係の可視化

整理されたデータにより、一次・二次・三次の依存関係まで明確に把握できます。

3. 脆弱性対応の迅速化

CVE(共通脆弱性識別子)とのマッピングが容易になり、影響範囲の特定とパッチ適用がスムーズになります。

4. 監査・コンプライアンス対応の効率化

ライセンス情報や変更履歴が整理されていれば、監査対応や法的リスクの管理が容易になります。

5. 自動化との親和性向上

整理されたデータは、SBOM生成ツールやCI/CDパイプラインとの連携を容易にし、継続的な更新を実現します。

最近のITトレンドとSBOMデータ整理の進化

SBOMの活用を支えるデータ整理の取り組みは、以下のような最新トレンドと密接に関係しています。

1. SPDX・CycloneDXなどの標準化フォーマットの普及

SBOMの記述形式として、SPDXやCycloneDXなどの標準仕様が普及しています。これにより、異なるツール間でのデータ交換や統合がしやすくなり、整理の効率が向上しています。

2. DevSecOpsの浸透

開発・運用・セキュリティを統合するDevSecOpsの考え方が広まり、SBOMの自動生成や更新がCI/CDパイプラインに組み込まれるようになっています。これにより、リアルタイムでのデータ整理が可能になります。

3. ソフトウェアサプライチェーンリスク管理の強化

SolarWinds事件以降、サプライチェーン全体の可視化と管理が求められるようになり、SBOMの整備がセキュリティ戦略の一部として位置づけられています。

4. AIによるコンポーネント識別の自動化

AIを活用して、ソースコードやバイナリから自動的にコンポーネントを識別し、SBOMを生成・更新する技術が登場しています。これにより、データ整理の負荷が大幅に軽減されます。

5. 政府・業界によるガイドラインの整備

NISTやISOなどの機関がSBOMに関するガイドラインを発表しており、データ整理の基準やベストプラクティスが明確化されつつあります。

実践のヒント:SBOMにおけるデータ整理の進め方

1. 使用しているOSSや商用コンポーネントの棚卸しを行う

2. コンポーネント名やバージョン表記を標準化するルールを定める

3. SPDXやCycloneDXなどの標準フォーマットでSBOMを記述する

4. CI/CDパイプラインにSBOM生成・更新のプロセスを組み込む

5. 脆弱性データベース(例:NVD)との連携を自動化する

6. SBOMの保存・検索・共有のためのリポジトリを整備する

まとめ:SBOMの価値は「整理されたデータ」から生まれる

SBOMは、ソフトウェアの透明性とセキュリティを高めるための強力なツールです。しかし、その効果を最大限に引き出すには、構成情報の正確性と整合性が不可欠です。つまり、SBOMの信頼性は「データ整理」によって支えられているのです。

今後、SBOMはセキュリティ対策だけでなく、品質保証や法令遵守の観点からも重要性を増していくと考えられます。最新のITトレンドを活用しながら、標準化・自動化・可視化を推進し、信頼性の高いSBOM運用を実現していきましょう。

SBOMの実効性を高める「データ整理」の実践とITトレンドの融合

ソフトウェア開発の現場では、オープンソースコンポーネントの活用が当たり前となり、複雑化するソフトウェアサプライチェーンの可視化が急務となっています。こうした背景の中で注目されているのが、SBOM(Software Bill of Materials)です。SBOMは、ソフトウェアに含まれるすべての構成要素を明示する「ソフトウェアの部品表」であり、セキュリティやコンプライアンスの観点からその重要性が高まっています。

しかし、SBOMの導入や運用において見落とされがちなのが「データ整理」のプロセスです。SBOMの品質は、構成情報の正確性と整合性に大きく依存しており、データが未整理のままでは、誤検知や対応遅延といったリスクを招きかねません。

本記事では、SBOMの信頼性を支えるデータ整理の重要性と、最新のITトレンドを踏まえた整理戦略について解説します。

SBOMの役割と広がる活用領域

SBOMは、ソフトウェアに含まれるライブラリ、依存関係、バージョン、ライセンス情報などを一覧化したドキュメントです。これにより、以下のような目的が達成されます。

脆弱性の早期発見と対応

ライセンス違反の防止

サプライチェーン全体の透明性向上

インシデント発生時の影響範囲の迅速な特定

特に、政府調達や重要インフラ分野ではSBOMの提出が義務化されつつあり、今後は民間企業にもその波が広がると予想されています。

SBOMにおけるデータ整理の課題

SBOMの作成や活用には、さまざまな情報源からのデータを統合・管理する必要がありますが、以下のような課題が存在します。

コンポーネント名やバージョン表記の揺れ(例:OpenSSL vs. openssl)

異なるツールやベンダーによるSBOM形式の不統一

手動による更新作業によるミスや遅延

OSSの依存関係が深く、全体像の把握が困難

脆弱性情報とのマッピングが煩雑

これらの課題を放置すると、SBOMの信頼性が損なわれ、セキュリティ対応の遅れやコンプライアンス違反につながる恐れがあります。

データ整理がもたらす5つの効果

1. 構成情報の一貫性向上

命名規則やバージョン表記を統一することで、重複や誤認識を防ぎます。

2. 依存関係の明確化

整理されたデータにより、深層の依存関係まで可視化でき、影響範囲の特定が容易になります。

3. 脆弱性管理の効率化

CVEとのマッピングがスムーズになり、脆弱性の検出と対応が迅速になります。

4. 自動化との連携強化

整理されたデータは、CI/CDやSBOM生成ツールとの連携を容易にし、継続的な更新を実現します。

5. 監査・レポート対応の迅速化

ライセンスや変更履歴が整備されていれば、監査対応や報告書作成が効率的に行えます。

最近のITトレンドとSBOMデータ整理の進化

SBOMの活用を支えるデータ整理の取り組みは、以下のような最新トレンドと密接に関係しています。

1. 標準フォーマットの普及(SPDX・CycloneDX)

SBOMの記述形式として、SPDXやCycloneDXなどの標準仕様が広まり、異なるツール間でのデータ交換や統合がしやすくなっています。

2. DevSecOpsの浸透

開発・運用・セキュリティを統合するDevSecOpsの考え方が広まり、SBOMの自動生成や更新がCI/CDパイプラインに組み込まれるようになっています。

3. ソフトウェアサプライチェーンリスクへの関心の高まり

SolarWinds事件以降、サプライチェーン全体の可視化と管理が求められるようになり、SBOMの整備がセキュリティ戦略の一部として位置づけられています。

4. AIによるコンポーネント識別の自動化

AIを活用して、ソースコードやバイナリから自動的にコンポーネントを識別し、SBOMを生成・更新する技術が登場しています。

5. 政府・業界によるガイドラインの整備

NISTやISOなどの機関がSBOMに関するガイドラインを発表しており、データ整理の基準やベストプラクティスが明確化されつつあります。

実践のヒント:SBOMにおけるデータ整理の進め方

使用しているOSSや商用コンポーネントの棚卸しを行う

命名規則やバージョン表記の標準化ルールを策定する

SPDXやCycloneDXなどの標準フォーマットでSBOMを記述する

CI/CDパイプラインにSBOM生成・更新のプロセスを組み込む

脆弱性データベース(例:NVD)との連携を自動化する

SBOMの保存・検索・共有のためのリポジトリを整備する

まとめ:SBOMの価値は「整理された構成情報」から生まれる

SBOMは、ソフトウェアの透明性とセキュリティを高めるための重要な手段です。しかし、その効果を最大限に引き出すには、構成情報の正確性と整合性が不可欠です。つまり、SBOMの信頼性は「データ整理」によって支えられているのです。

今後、SBOMはセキュリティ対策だけでなく、品質保証や法令遵守の観点からも重要性を増していくと考えられます。最新のITトレンドを活用しながら、標準化・自動化・可視化を推進し、信頼性の高いSBOM運用を実現していきましょう。

SBOMの運用を成功に導く「データ整理」の実践と最新トレンド

ソフトウェア開発の現場では、オープンソースや外部ライブラリの活用が一般化し、ソフトウェアの構成はますます複雑になっています。こうした中で、ソフトウェアの透明性とセキュリティを確保する手段として注目されているのがSBOM(Software Bill of Materials)です。

SBOMは、ソフトウェアに含まれるすべてのコンポーネントや依存関係を明示する「構成部品表」のようなもので、脆弱性管理やライセンス遵守、サプライチェーンの可視化において重要な役割を果たします。しかし、SBOMの価値を最大限に引き出すには、正確で整ったデータが不可欠です。そこで鍵となるのが「データ整理」です。

本記事では、SBOMの運用を支えるデータ整理の重要性と、最近のITトレンドを踏まえた実践的なアプローチをご紹介します。

SBOMの基本と広がる活用領域

SBOMは、ソフトウェアに含まれるライブラリ、モジュール、依存関係、バージョン、ライセンス情報などを一覧化したドキュメントです。これにより、以下のような目的が達成されます。

ソフトウェアに含まれる脆弱性の早期発見

ライセンス違反の防止とコンプライアンス対応

サプライチェーン全体の透明性向上

インシデント発生時の影響範囲の迅速な特定

特に、政府調達や重要インフラ分野ではSBOMの提出が義務化されつつあり、今後は民間企業にもその波が広がると予想されています。

SBOMにおけるデータ整理の課題

SBOMの作成や活用には、さまざまな情報源からのデータを統合・管理する必要がありますが、現場では以下のような課題が見られます。

コンポーネント名やバージョン表記の揺れ(例:log4j vs. Log4J)

異なるツールやベンダーによるSBOM形式の不統一

手動による更新作業によるミスや遅延

OSSの依存関係が深く、全体像の把握が困難

脆弱性情報とのマッピングが煩雑で非効率

これらの課題を放置すると、SBOMの信頼性が損なわれ、セキュリティ対応の遅れやコンプライアンス違反につながる恐れがあります。

データ整理がもたらす5つの効果

1. 構成情報の一貫性向上

命名規則やバージョン表記を統一することで、重複や誤認識を防ぎます。

2. 依存関係の明確化

整理されたデータにより、深層の依存関係まで可視化でき、影響範囲の特定が容易になります。

3. 脆弱性管理の効率化

CVEとのマッピングがスムーズになり、脆弱性の検出と対応が迅速になります。

4. 自動化との連携強化

整理されたデータは、CI/CDやSBOM生成ツールとの連携を容易にし、継続的な更新を実現します。

5. 監査・レポート対応の迅速化

ライセンスや変更履歴が整備されていれば、監査対応や報告書作成が効率的に行えます。

最近のITトレンドとSBOMデータ整理の進化

SBOMの活用を支えるデータ整理の取り組みは、以下のような最新トレンドと密接に関係しています。

1. 標準フォーマットの普及(SPDX・CycloneDX)

SBOMの記述形式として、SPDXやCycloneDXなどの標準仕様が広まり、異なるツール間でのデータ交換や統合がしやすくなっています。

2. DevSecOpsの浸透

開発・運用・セキュリティを統合するDevSecOpsの考え方が広まり、SBOMの自動生成や更新がCI/CDパイプラインに組み込まれるようになっています。

3. ソフトウェアサプライチェーンリスクへの関心の高まり

SolarWinds事件以降、サプライチェーン全体の可視化と管理が求められるようになり、SBOMの整備がセキュリティ戦略の一部として位置づけられています。

4. AIによるコンポーネント識別の自動化

AIを活用して、ソースコードやバイナリから自動的にコンポーネントを識別し、SBOMを生成・更新する技術が登場しています。

5. 政府・業界によるガイドラインの整備

NISTやISOなどの機関がSBOMに関するガイドラインを発表しており、データ整理の基準やベストプラクティスが明確化されつつあります。

実践のヒント:SBOMにおけるデータ整理の進め方

使用しているOSSや商用コンポーネントの棚卸しを行う

命名規則やバージョン表記の標準化ルールを策定する

SPDXやCycloneDXなどの標準フォーマットでSBOMを記述する

CI/CDパイプラインにSBOM生成・更新のプロセスを組み込む

脆弱性データベース(例:NVD)との連携を自動化する

SBOMの保存・検索・共有のためのリポジトリを整備する

まとめ:SBOMの価値は「整理された構成情報」から生まれる

SBOMは、ソフトウェアの透明性とセキュリティを高めるための重要な手段です。しかし、その効果を最大限に引き出すには、構成情報の正確性と整合性が不可欠です。つまり、SBOMの信頼性は「データ整理」によって支えられているのです。

今後、SBOMはセキュリティ対策だけでなく、品質保証や法令遵守の観点からも重要性を増していくと考えられます。最新のITトレンドを活用しながら、標準化・自動化・可視化を推進し、信頼性の高いSBOM運用を実現していきましょう。

SBOM運用を支えるデータ整理の実務課題とITトレンドの交差点

ソフトウェア開発の現場では、オープンソースや外部ライブラリの活用が当たり前となり、ソフトウェアの構成はますます複雑化しています。こうした中で注目されているのが「SBOM(Software Bill of Materials:ソフトウェア部品表)」です。SBOMは、ソフトウェアに含まれるすべてのコンポーネントを明示的にリスト化することで、脆弱性管理やライセンス遵守、サプライチェーンの透明性向上に貢献します。

しかし、SBOMを実際に運用するには、膨大なソフトウェアデータの整理と管理が不可欠です。本記事では、SBOM運用におけるデータ整理の実務課題と、最近のITトレンドとの関係について解説します。

SBOMの役割と広がる導入の波

SBOMは、ソフトウェアの構成要素を部品表のように一覧化したもので、各コンポーネントの名前、バージョン、提供元、ライセンス情報などを含みます。これにより、脆弱性が発見された際に、どの製品が影響を受けるかを迅速に特定できるようになります。

米国では、政府機関に対してSBOMの提出が義務化されるなど、国際的にも導入が進んでいます。日本企業にとっても、グローバル市場での信頼性を確保するために、SBOM対応は避けて通れない課題となっています。

データ整理がSBOM運用のカギを握る理由

SBOMの作成と運用には、正確で一貫性のあるデータが必要です。しかし、実際の現場では以下のような課題が頻発しています。

ソフトウェア資産の把握が困難

多くの企業では、開発チームごとに異なるツールやライブラリを使用しており、全体のソフトウェア構成を一元的に把握するのが難しい状況です。

データの形式がバラバラ

SBOMを作成する際、各開発ツールやCI/CDパイプラインから出力される情報の形式が統一されていないため、手動での変換や整形が必要になります。

更新の追跡が煩雑

ソフトウェアは頻繁にアップデートされるため、SBOMの情報も常に最新に保つ必要があります。これには継続的なデータ整理とメンテナンスが求められます。

ライセンス情報の不備

オープンソースコンポーネントのライセンス情報が不完全だったり、誤って記録されていたりするケースも多く、法的リスクを招く可能性があります。

最近のITトレンドとSBOMの交差点

SBOMの運用は、最近のITトレンドとも密接に関係しています。特に以下のような動きが、SBOMの重要性をさらに高めています。

ソフトウェアサプライチェーン攻撃の増加

SolarWinds事件などをきっかけに、ソフトウェアの供給元を狙った攻撃が注目されています。SBOMは、こうしたリスクに対する可視性と対応力を高める手段として期待されています。

DevSecOpsの普及

セキュリティを開発プロセスに組み込むDevSecOpsの考え方が広がる中で、SBOMはセキュリティチェックの自動化や脆弱性スキャンの基盤として活用されています。

AIによる脆弱性予測と自動分類

AIを活用してSBOM内のコンポーネントを自動分類し、リスクの高い要素を優先的に可視化する取り組みも進んでいます。これにより、データ整理の負担を軽減しつつ、対応スピードを向上させることが可能です。

解決に向けたアプローチ

SBOM運用におけるデータ整理の課題を解決するためには、以下のような取り組みが有効です。

SBOM対応ツールの導入

SPDXやCycloneDXなどの標準フォーマットに対応したSBOM生成ツールを活用することで、データ形式の統一と自動化が進みます。

CI/CDとの連携

開発プロセスにSBOM生成を組み込むことで、常に最新の情報を自動で取得・更新できる体制を整えることができます。

データガバナンスの強化

SBOMに含まれる情報の正確性を担保するために、データ管理ルールや責任体制を明確にし、継続的な見直しを行うことが重要です。

社内教育と意識向上

SBOMの重要性を開発者や運用担当者に理解してもらい、日常的なデータ整理の習慣を根付かせることも、長期的な成功には欠かせません。

まとめ

SBOMは、ソフトウェアの透明性とセキュリティを高めるための強力なツールですが、その運用には正確なデータ整理が不可欠です。特に、複雑化する開発環境や多様なクラウドサービスとの連携が求められる現代において、SBOMとデータ整理の重要性はますます高まっています。

AIやDevSecOpsといった最新のITトレンドと組み合わせることで、SBOMの運用はより効率的かつ効果的になります。今後、SBOMは単なるセキュリティ対策にとどまらず、企業の信頼性や競争力を左右する重要な要素となっていくでしょう。