目次

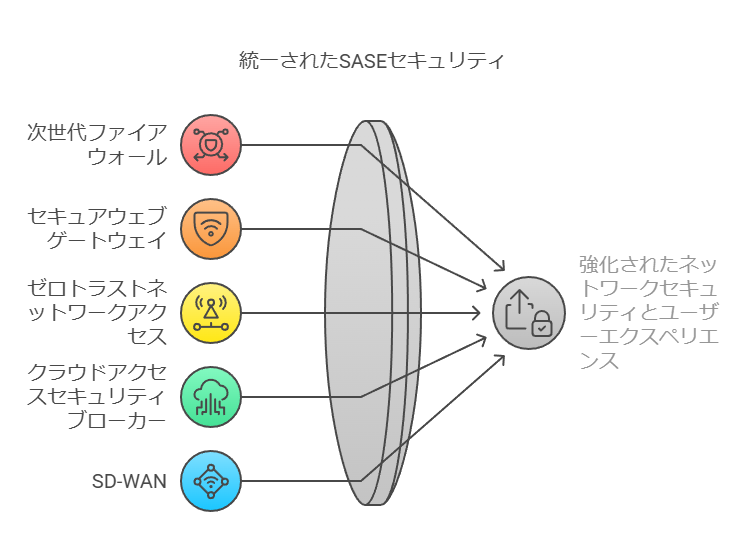

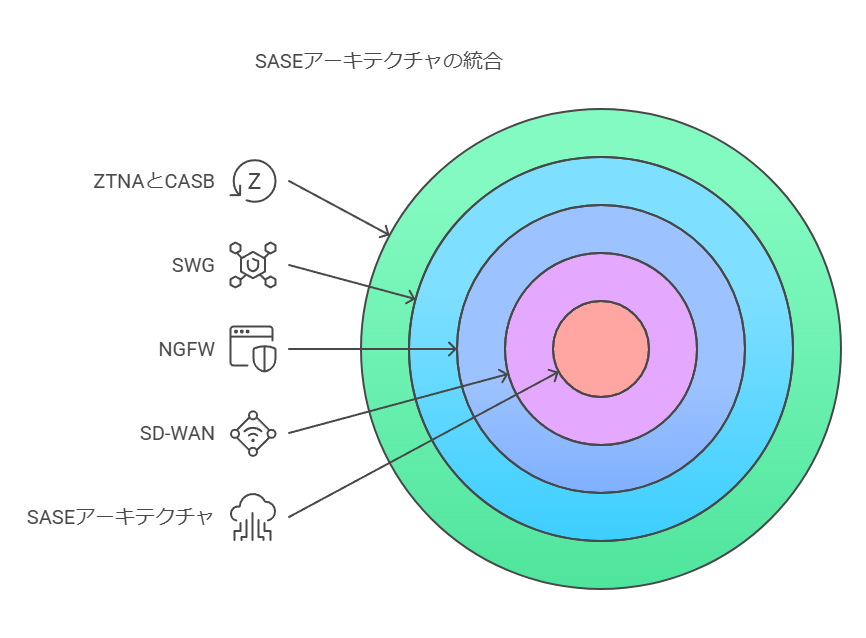

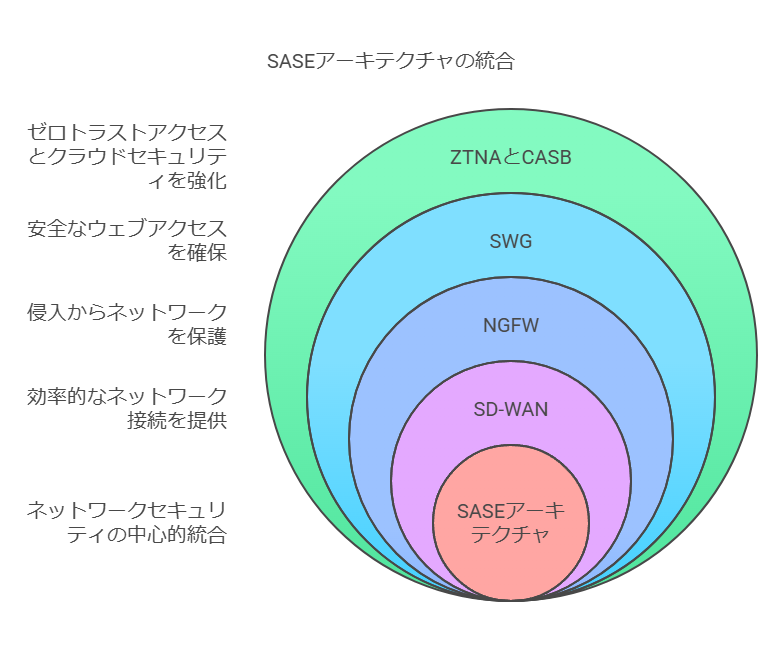

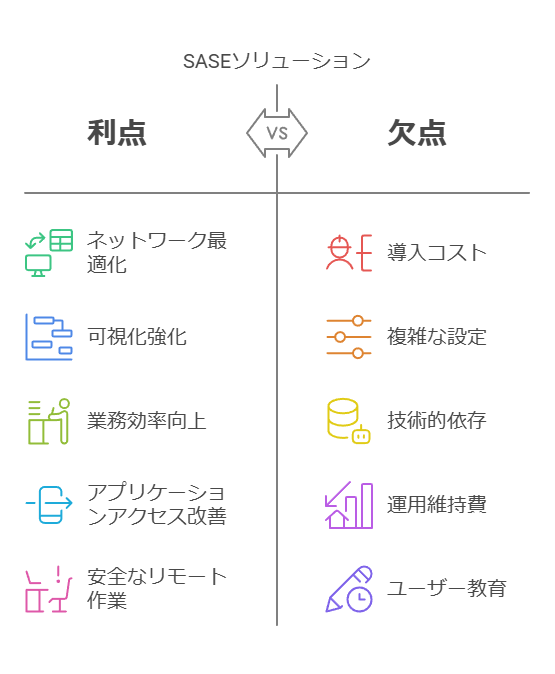

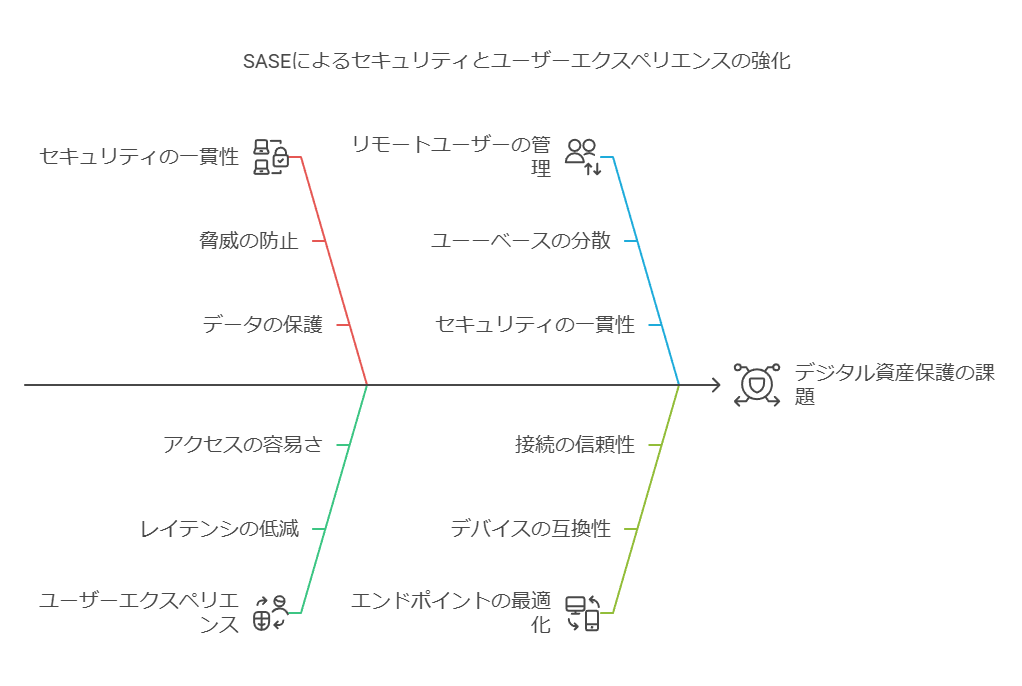

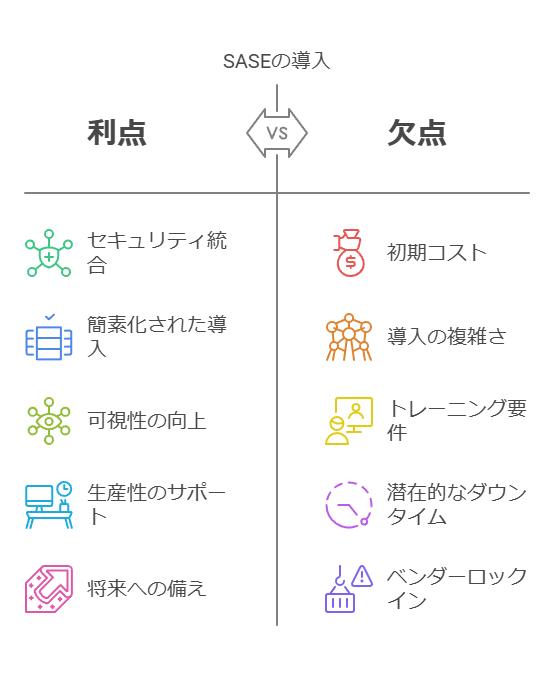

効率的なSASE(Secure Access Service Edge)ソリューションは、NGFW(次世代ファイアウォール)、SWG(セキュアウェブゲートウェイ)、ZTNA(ゼロトラストネットワークアクセス)、CASB(クラウドアクセスセキュリティブローカー)、RBI(リモートブラウザ隔離)、DLP(データ漏洩防止)、そしてエンドツーエンドのDEM(デジタルエクスペリエンスモニタリング)など、多様なセキュリティ機能をSD-WANと共に単一の統合プラットフォームに組み込みます。この統合されたクラウドネイティブアーキテクチャにより、ネットワーク全体のセキュリティスタックが一貫して統合され、管理が簡素化されるとともに、ユーザーエクスペリエンスの最適化や可視性の向上も実現されます。

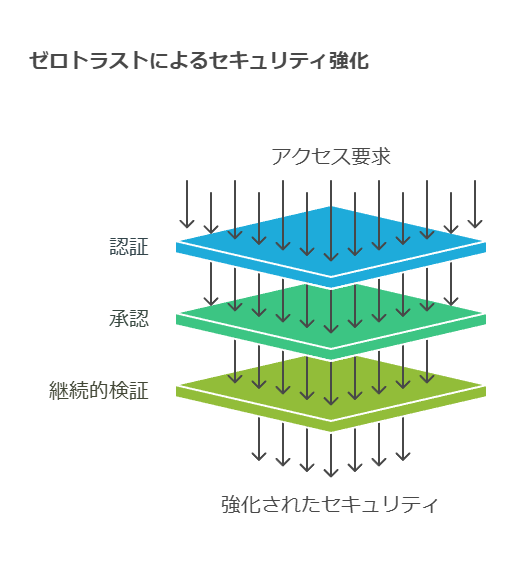

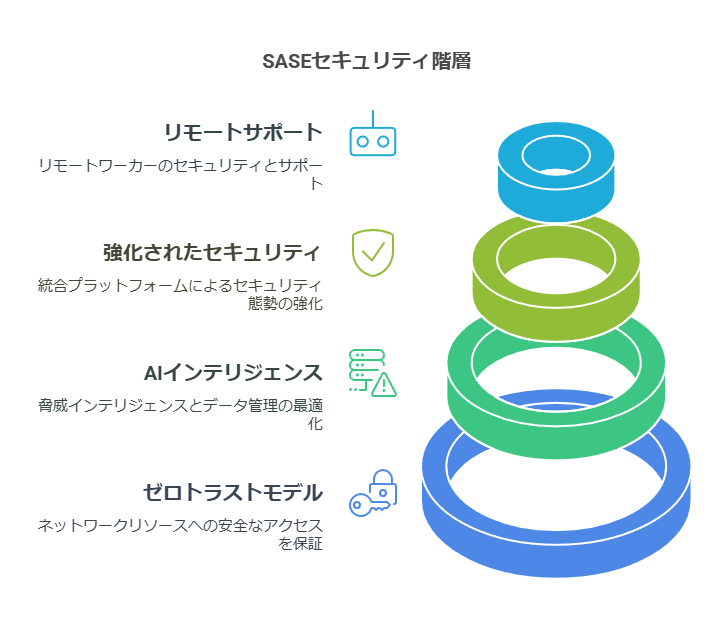

さらに、SASEは社内アプリケーションやSaaS(サービスとしてのソフトウェア)、インターネットへの安全なアクセスを可能にし、様々な脅威から包括的に保護するための基盤を提供します。SASEの導入において、ゼロトラストセキュリティモデルを採用することで、ネットワークリソースへのアクセスは厳格に認証・承認され、継続的な検証メカニズムが機能します。これにより、組織はインサイダー脅威、不正アクセス、ラテラルムーブメントのリスクを低減できるのです。

AIを活用した包括的な脅威インテリジェンスフィードと分析機能を内蔵するSASEは、高度な脅威をリアルタイムで検出し、被害を最小化します。さらに、機械学習や振る舞い分析、脅威インテリジェンスの共有を活用することで、マルウェア、ランサムウェア、フィッシング、ゼロデイエクスプロイトといった多様なサイバー脅威に対するプロアクティブな防御が可能です。

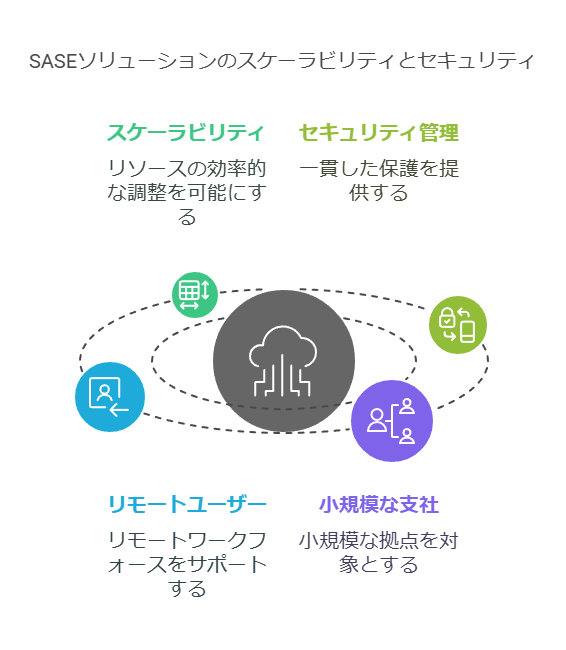

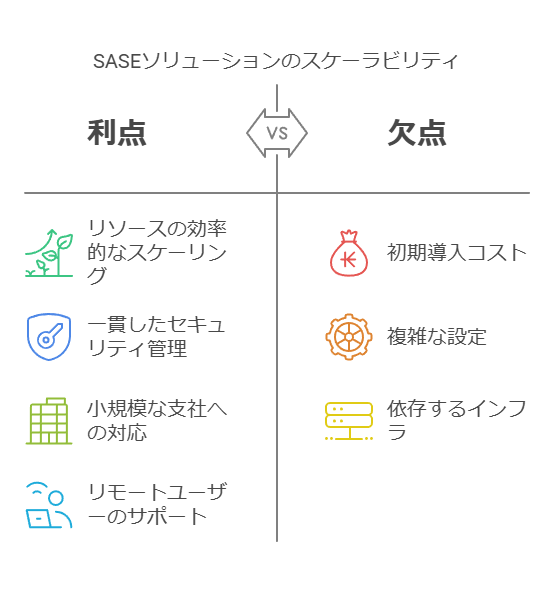

SASEベンダーは、組織のニーズに合わせた柔軟なソリューションを提供し、SASEへの移行をスムーズにサポートする必要があります。これにより、SD-WANを活用する大規模拠点からLAN接続のみの小規模拠点、さらにはリモート環境にいるユーザーまで、あらゆる場所で一貫したユーザーエクスペリエンスとセキュリティが提供されます。

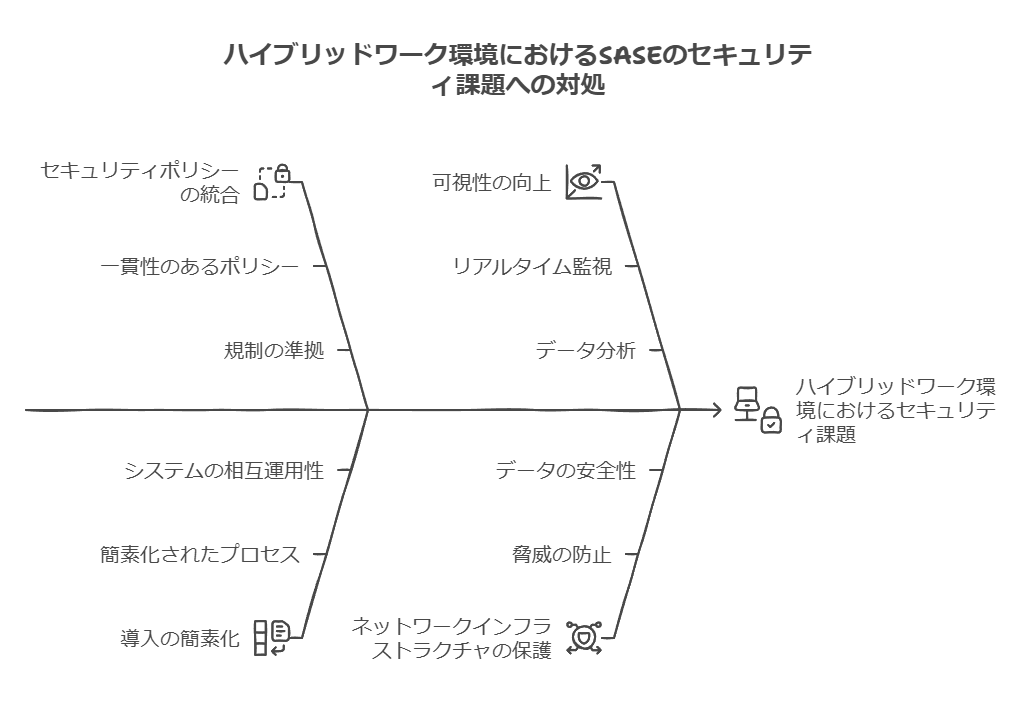

SASEは、ハイブリッドワーク環境におけるセキュリティ課題に対処するだけでなく、拡張性、柔軟性、俊敏性を備えることで、現代企業の進化するニーズに対応します。セキュリティポリシーの統合、導入の簡素化、可視性の向上により、IT部門のセキュリティ態勢を強化し、安全で生産性の高い作業環境をサポートします。

最終的に、SASEは未来のハイブリッドワークセキュリティを牽引し、企業のネットワークインフラストラクチャを包括的に保護し、リモートワーカーを力強くサポートすることで、デジタル時代における複雑な課題に対応するための統合プラットフォームを提供します。

SASE拡張性と柔軟性

SASEソリューションは、現代のビジネス環境における進化するニーズに対応できるよう設計されています。特に、データの観点から考えると、組織が急速に成長してもSASEのアーキテクチャは拡張性を備えており、効率的にリソースをスケールアップまたはダウンすることが可能です。この拡張性により、小規模な支社やグローバルに分散する従業員ネットワークに対しても、シームレスなセキュリティ管理を提供します。結果として、企業は規模や業種、地域にかかわらず、一貫したセキュリティポリシーの適用を維持できます。

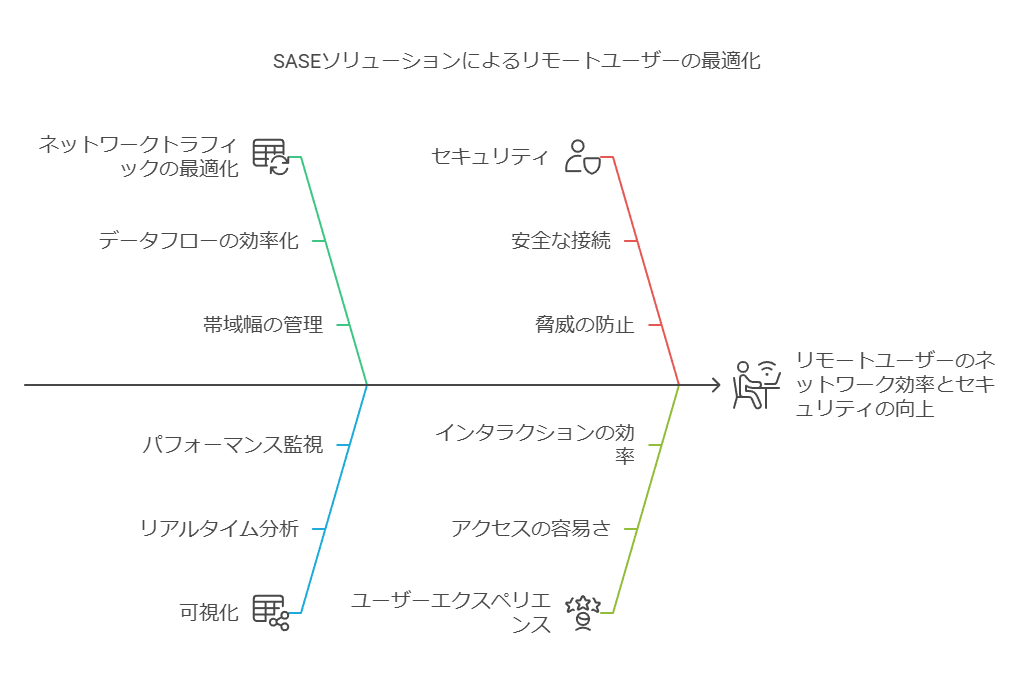

ユーザーエクスペリエンスの最適化

データ管理の観点からは、SASEソリューションによるセキュアSD-WANの導入は、ネットワークトラフィックの最適化と可視化を強化します。オンプレミスのWANを保護するだけでなく、リアルタイムで最適な接続経路をインテリジェントに選択することで、業務効率やアプリケーションアクセスが向上します。データパケットの動的なルーティングとステアリングにより、アプリケーションの応答速度が最適化されるだけでなく、ユーザー体験全体も向上します。これにより、特にリモートユーザーに対して、ビジネス生産性を高める安全なアクセス環境が提供されます。

SASEソリューションの主な要素

従来のネットワークソリューションは、リモートユーザーやオフィス、エンドポイントの増加に応じてスケーリングしてきましたが、セキュリティツールはそれほど迅速に進化していません。そのため、オンプレミスとリモートユーザーに対して一貫したセキュリティと最適なユーザーエクスペリエンスを提供するためには、より包括的なセキュリティアプローチが求められます。

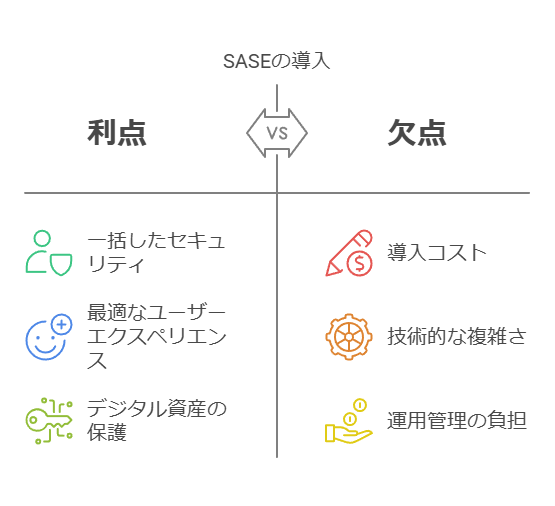

今日の働き方の変革(WFA: Work From Anywhere)の時代において、従業員が多様な場所やデバイスから企業アプリケーションにアクセスするニーズが高まっていますが、従来のVPNではこの柔軟性とセキュリティの両立は困難です。SASEはこの課題に対応するソリューションとして登場し、リモートアクセスとハイブリッドワークにおける包括的なセキュリティアプローチを提供します。データの統合管理やセキュリティポリシーの一元化により、企業全体のデジタル資産を包括的に保護することが可能です。

リモートワークの拡大とデジタル脅威の急増に伴い、企業はセキュリティの統一管理とクラウドリソースへのシームレスなアクセスを確保するため、包括的かつ効率的なアプローチを必要としています。この課題に対処するためには、一貫性のあるポリシーの適用とクラウドのリソース管理の統合が不可欠です。セキュアアクセスサービスエッジ(SASE) は、ネットワークとセキュリティの機能をクラウドネイティブなプラットフォーム上で統合し、ハイブリッドワーク環境における統一されたセキュリティ管理を提供します。SASEは、ユーザーのデバイスやアプリケーション、オフィスの場所に関わらず、あらゆるネットワーク環境で保護を提供することが可能です。

アプリケーションアクセスの保護

現在のデジタル環境では、アプリケーションはデータセンターやパブリッククラウド、SaaS(Software-as-a-Service)プラットフォームなど、さまざまなホスティング環境で運用されています。SASEを導入することで、すべてのユーザーはホスティング環境にかかわらず、サイバー脅威やデータ漏洩から保護されます。特に、クラウドアクセスセキュリティブローカー(CASB)、ゼロトラストネットワークアクセス(ZTNA)、およびSD-WANのインテリジェントなルーティング機能を統合し、SaaSだけでなく、従来型のアプリケーションも包括的に保護します。

統合型セキュリティプラットフォーム

SASEの中核となる統合型セキュリティプラットフォームは、次世代ファイアウォール(NGFW)、セキュアWebゲートウェイ(SWG)、ZTNA、およびセキュアSD-WANを統合し、さまざまなセキュリティサービスを一元的に管理できる環境を提供します。この統合により、セキュリティポリシーやエージェントの管理が簡素化され、セキュリティのサイロ化や死角を解消し、攻撃対象領域を縮小します。

改善案のポイント

一貫したポリシー適用の強化:一元化された管理により、ポリシーのばらつきや例外を減らし、セキュリティ運用の効率を向上。

クラウドアクセスの最適化:どのホスティング環境にも対応可能なアプローチを採用し、ユーザーのアクセス性とセキュリティのバランスを最適化。

セキュリティ運用の統合:複数のセキュリティソリューションを統合し、管理負担の軽減と、迅速な脅威対応が可能となります。

セキュアなSASEアクセスにおけるユースケース

SASEソリューションを検討する際、特定のユースケースや要件に応じたセキュリティとネットワークの統合が求められます。そのため、適切なベンダーを選ぶことが重要です。以下は、SASEベンダーに対して確認すべき主要な質問事項です。

確認すべきSASEベンダーへの質問:

CASBのサポート範囲: ベンダーのソリューションがインラインCASBとAPIベースのCASBの両方をサポートしているかを確認しましょう。これにより、リアルタイムでの脅威検知とリスク管理が強化され、クラウドアプリケーションに対する包括的な保護が実現されます。

SaaSアプリケーションの可視性: ベンダーのソリューションが全てのSaaSアプリケーションの可視性に対応しているか、特にシャドウITに対して対応可能かが重要です。認可済み・未認可のアプリケーションの利用状況を正確に把握し、セキュリティリスクを管理する能力が求められます。

コンプライアンス対応: SOX、GDPR、PCI、HIPAA、NISTなど、主要なコンプライアンス標準に対応し、事前に定義されたレポートを生成できるかを確認することは、コンプライアンス監査への準備を円滑に進める上で不可欠です。

SaaSアプリケーションのDLP機能: データ漏洩防止(DLP)機能が提供されているか、特にSaaSアプリケーション向けのDLP機能を持つかどうかは、データの安全管理において極めて重要です。

高度なデータ保護技術: ベンダーのDLPソリューションが、偶発的なデータ侵害を防ぐための高度なデータ照合技術をサポートしているかも確認すべきです。これにより、誤送信や不正アクセスを防止し、データの一貫した保護を実現します。

拠点接続のためのセキュアSD-WAN

SASEアーキテクチャにおいて、リモート拠点や各種ロケーションでの安全かつ迅速なアクセスは不可欠です。しかし、多くのSASEソリューションは、SSE(セキュリティサービスエッジ)機能を中心に提供する一方、拠点トラフィックを転送する軽量なSD-WAN機能にとどまっています。これでは、拠点間でのセキュリティやパフォーマンスに差が生じることがあります。

最適なSD-WANソリューションは、ネットワークとセキュリティの融合を1つの集中管理システムで実現し、拠点を迅速にセットアップできるようにします。ネットワークやセキュリティの専門家が現場に行く必要がないため、導入コストや時間を大幅に削減し、リモートや複数拠点でも安全かつ安定したネットワーク環境を短期間で整備できます。

このようにSASEを選択する際には、セキュリティとネットワークの機能がどれだけ統合されているか、またそれがどれだけ効率的に拡張できるかを重視することが、ビジネス全体のIT環境を最適化する鍵となります。

ビジネスの意思決定者に対し、SASEソリューションの具体的な利点を強調し、コスト効率と導入の柔軟性が企業のデジタルトランスフォーメーションにどう貢献するかを明確にしました。

SASE ユースケースにおけるベンダー評価のポイント: データコンサルタントの視点

背景

ゼロトラストセキュリティ(ZTNA)は、従来のVPNに代わり、セキュアなリモートアクセスを提供するために重要な役割を果たしています。企業がSASE(Secure Access Service Edge)ソリューションを選定する際には、ゼロトラストモデルに基づいたセキュリティ機能の精査が不可欠です。本稿では、SASEベンダー評価における重要な質問や要件をデータコンサルタント視点で整理し、企業が効率的かつ効果的に導入できるようなアプローチを提案します。

企業アプリケーションへのセキュアリモートアクセスとVPNの置き換え

ゼロトラストセキュリティの基本原則は、「ネットワークや物理的ロケーションに基づく暗黙的な信頼を排除する」ことにあります。このモデルを採用することで、従来のVPNトンネルを不要にし、セキュアなリモートアクセスを提供します。ただし、効果的なZTNAを実現するには、以下のようなデータドリブンな評価と要件が必要です。

ZTNAのコア要件と評価基準

ユーザーIDとリアルタイムのデバイスポスチャ検証

ZTNAソリューションは、セッションごとに各アプリケーションへのアクセスをリアルタイムで制御し、ユーザーIDとデバイスポスチャの継続的な検証を行う必要があります。これにより、非準拠のデバイスやセッションを即座にブロックし、セキュリティリスクを最小化します。

エンドポイントセキュリティと脆弱性管理

エンドポイントデバイスに対して一元化されたエージェントを使用し、デプロイメントと管理を簡素化することが推奨されます。特に、脆弱性のあるデバイスを適時に検出し、適切なセキュリティポリシーを適用できるかどうかが重要です。

アプリケーションごとのセキュリティインスペクション

アプリケーションレベルでのトラフィック検査を行い、悪意のあるトラフィックをリアルタイムでブロックする機能が求められます。この機能が十分でない場合、データ漏洩やセキュリティ侵害のリスクが高まります。

クロスプラットフォーム対応

Windows、Mac、Chromebookなど、企業で使用されるすべてのデバイスをサポートすることが不可欠です。ベンダーがどの範囲のデバイスをサポートしているか、またその互換性の評価が必要です。

統一されたZTNAポリシーの適用

企業ネットワークに接続しているユーザーに対しても、同じセキュリティポリシーが適用されることが理想です。これは、リモートアクセスだけでなく、社内のアクセスも包括的に保護するために重要です。

ZTNA拡張のメリット: ユーザーのロケーションに依存しないセキュリティ

ZTNAの特徴は、リモートアクセスに限らず、企業内のあらゆる環境で同一のセキュリティモデルを適用できる点にあります。これにより、企業は一貫したセキュリティポリシーを維持し、ユーザーがどこからアクセスしているかに関係なく保護を提供できます。

ベンダーへの具体的な質問と検討ポイント

SASEベンダーを評価する際には、以下の質問を通じて、ベンダーの提供するZTNAソリューションがビジネスニーズに合致するかどうかを確認することが重要です。

デバイスポスチャのリアルタイム検証の頻度

ベンダーに対し、デバイスポスチャの確認頻度を詳細に確認しましょう。10~15分ごとの確認ではリスクが高く、侵害されたデバイスやユーザーからのリスクを防ぐためには、ほぼリアルタイムでの検証が必要です。侵害リスクに対する対応策

リアルタイムでのモニタリングを行う際に、どのようにして脅威を検出し、迅速に対応できるかを確認することが求められます。特に侵害されたデバイスや悪意のあるユーザーからのリスク回避方法が明確であるかを確認しましょう。

エンドポイントの統合と管理の容易さ

統合されたエージェントでエンドポイントを管理できるか、またその管理の容易さについてベンダーに確認しましょう。脆弱性が発生した際の対応フローも確認しておくべきです。

SASEおよびゼロトラストセキュリティ:主要ソリューションとベンダー概要

SASE(Secure Access Service Edge)は、クラウドベースのセキュリティとネットワーク管理を統合し、動的な脅威環境に対応する現代的なセキュリティモデルです。以下に、SASEおよびゼロトラストセキュリティソリューションの主要プレイヤー、関連サービス、および機能について整理します。

SASEソリューション:主要なサービスプロバイダー

以下は、代表的なSASEソリューションを提供するベンダーとそのサービスです:

| ベンダー名 | サービス名 |

|---|---|

| Fortinet | FortiSASE |

| Zscaler | Zscaler SASE |

| Palo Alto Networks | Prisma Access |

| Cisco | Cisco Umbrella |

| Cloudflare | Cloudflare One |

| Check Point | Check Point Harmony Connect |

| Netskope | Netskope SASE |

| Cato Networks | Cato SASE |

SASE/ゼロトラストセキュリティ:導入をリードするメーカー一覧

ゼロトラストとSASEの導入を推進する主要なテクノロジーベンダーには以下が含まれます:

Cisco

Fortinet

Microsoft

VMware

Zscaler

Dell Technologies

HPE Aruba Networking

Cloudflare

Menlo Security

3. SASE/ゼロトラストセキュリティの主要機能

1) ネットワークと通信の保護

VPNおよびZTNA(ゼロトラストネットワークアクセス)

どの場所からの通信であっても一貫した保護を提供。

SWG(Secure Web Gateway)/FWaaS(Firewall as a Service)/CASB(Cloud Access Security Broker)

アクセス権限は、クライアントID、アプリケーション属性、資産状態、動的ポリシーに基づいて決定。

SD-WAN(閉域網およびインターネットセキュリティの最適化)

セッション単位で企業リソースへのアクセスを管理し、効率的かつ安全な通信を確保。

2) 資産とデバイスの整合性の監視

UEM(Unified Endpoint Management)/MDM(Mobile Device Management)/EDR(Endpoint Detection and Response)

すべての資産についてセキュリティ動作を監視し、整合性を維持。

3) アイデンティティ管理

IDaaS(Identity as a Service)/SSO(Single Sign-On)

動的認証と認可を実施し、アクセス許可前にセキュリティチェックを徹底。

4) セキュリティ運用の最適化

SIEM(Security Information and Event Management)/SOAR(Security Orchestration, Automation, and Response)/UEBA(User and Entity Behavior Analytics)

資産、ネットワーク、通信に関するデータを収集・分析し、セキュリティ態勢の継続的な改善に活用。

4. データコンサルタントの推奨アクション

1) ベンダー選定のポイント

統合性の評価

複数の機能をシームレスに統合できるプラットフォームを優先的に検討。

柔軟性と拡張性

ネットワーク規模やセキュリティ要件に応じてカスタマイズ可能なソリューションを選択。

2) 導入戦略の最適化

リスクベースのアプローチ

組織のセキュリティリスクを定量化し、優先順位を明確化。

段階的な導入

全社一括導入ではなく、重要部門や高リスクエリアから段階的に展開することで、適応性を確保。

結論:SASEとゼロトラストが示す未来への道筋

SASEとゼロトラストセキュリティは、企業のクラウド移行とリモートワーク拡大に伴う新たなセキュリティ課題に対応するための強力なソリューションです。ベンダー選定と導入戦略の最適化を通じて、組織のセキュリティ態勢を強化し、将来の脅威に対する耐性を向上させることができます。

今後のSASE/ゼロトラストセキュリティソリューション導入計画

以下は、導入を検討中または計画中のSASE/ゼロトラストセキュリティソリューションの主要コンポーネントとその目的です。これらは、現代のネットワークとセキュリティ要件を包括的にサポートします。

1. 主なソリューションと目的

| ソリューション | 目的と特徴 |

|---|---|

| VPN / ZTNA | – ネットワークの場所に関係なく通信を保護。 – リモートアクセスのセキュリティを強化。 |

| SWG / FWaaS / CASB | – クライアントIDやアプリケーション状態を基に動的なポリシーでアクセスを制御。 – クラウドアプリケーションやウェブベースのリソースの保護を実現。 |

| SD-WAN | – 閉域網およびインターネット通信のセキュリティ最適化。 – セッション単位で企業リソースへのアクセス権を付与。 |

| デバイス管理 (UEM/MDM/EDR) | – 資産整合性を監視・測定し、セキュリティリスクを軽減。 |

| ID管理 (IDaaS/SSO) | – 動的認証と認可を通じて、厳密なアクセス制御を実施。 |

| セキュリティ運用 (SIEM/SOAR/UEBA) | ネットワーク、資産、通信のデータ収集を通じてセキュリティ態勢を継続的に改善。 |

導入における懸念事項

導入に際して、以下の課題や懸念事項が挙げられます。それぞれに対して、適切な対応策を検討することが成功の鍵となります。

主な懸念事項(複数回答可)

セキュリティ対応の責任が曖昧

導入後の責任分担を明確にし、プロジェクト開始時に運用ガイドラインを策定する必要があります。

会社としての方針が不透明

経営層の合意形成を促し、SASE導入のビジョンを全社的に共有することが重要です。

従業員規模に見合わない導入規模の懸念

小規模から段階的に導入を進め、運用負荷を分散させる方法が効果的です。

スキル不足

ベンダーやパートナー企業との連携、または研修プログラムを通じたスキル向上を検討します。

既存ネットワークの見直しにかかる手間

現状分析とリソースの優先順位付けを行い、効率的な移行プランを設計します。

ITベンダーからの提案不足

ベンダー選定時に要件を明確化し、積極的に提案を求めることで対応します。

構成要素の複雑さによる運用イメージの欠如

概念実証(PoC)を活用し、運用後の具体的なイメージを事前に確認します。

運用を回せる自信がない

外部リソースの活用(マネージドサービスやアウトソーシング)を検討します。

マルチベンダー時のサポート体制に不安

ベンダー間の連携が取れる統合プラットフォームの選択が推奨されます。

提案:データコンサルタントの視点から

統合戦略の重要性

懸念事項に対応するために、SASE/ゼロトラストの導入を単一プロジェクトではなく、段階的に実施することを推奨します。

PoC(概念実証)によるリスク軽減

実運用を想定した小規模なテスト環境での導入を行い、運用時のリスクを特定して緩和策を計画します。

エコシステムの活用

ベンダーやパートナー企業との協業を最大限に活用し、技術面や運用面での支援体制を強化します。

教育・トレーニングの実施

社内リソース強化のため、従業員向けトレーニングを導入し、セキュリティスキルを向上させることが不可欠です。

結論

SASE/ゼロトラストの導入は、現代の企業におけるセキュリティの基盤となる重要な取り組みです。上記の課題を適切に解決することで、セキュリティの強化とビジネスの持続的成長を同時に実現できます。

Cato Cloud 機能構成:概要と整理

Cato Cloudは、セキュリティとネットワーク機能を統合したSASEプラットフォームです。以下はその主要機能を分類・整理し、導入を検討する際のポイントを明確にしたものです。

1. 基本ネットワーク機能

| 機能 | 説明と利点 |

|---|---|

| SD-WAN | – 拠点間での効率的な接続を実現し、高速で安定したWAN通信を提供します。 |

| ZTNA (ゼロトラストネットワークアクセス) | – 従来型VPNを廃止し、リモートアクセスをより安全に管理可能。 |

| NGFW(次世代ファイアウォール) | – レイヤー4-7に対応した高度なファイアウォール機能を提供。 |

2. Web・トラフィック管理

| 機能 | 説明と利点 |

|---|---|

| SWG (セキュアウェブゲートウェイ) | – URLやカテゴリごとのフィルタリングを実施し、不適切なウェブアクセスを制限。 |

| Analytics | – TLS通信の復号化・解析を行い、トラフィックの透明性を向上。 |

| 固定IP (x3) | – SaaSサービスの送信元IP制限に対応し、セキュリティ要件を満たします。 |

3. 統合脅威管理

| 機能 | 説明と利点 |

|---|---|

| Threat Prevention | – IPS(侵入防止システム)、DNSセキュリティ、NG-Antimalwareを含む包括的な脅威検知機能。 |

| CASB | – SaaSアプリケーションのアクセス状況を可視化し、制御可能。 |

| DLP (データ漏洩防止) | – 機密情報の漏洩を防ぐためのポリシーを適用。 |

| SaaS API | – SaaSセキュリティのためにファイルスキャン機能を提供。 |

4. 高度なセキュリティ機能

| 機能 | 説明と利点 |

|---|---|

| RBI (リモートブラウザ分離) | – 未分類のウェブコンテンツを安全に分離して閲覧可能。 |

| EPP (エンドポイント保護) | – 脅威ファイルや不正なプロセスの実行をブロックし、XDRと連携。 |

| XDR | – AI/MLを活用し、脅威ハンティングやUEBA(ユーザー行動分析)を可能にする統合管理ツール。 |

| Managed XDR | – Cato社のエキスパートによるSOCサービス(セキュリティ運用センター)を提供。 |

5. ラストマイルの監視と可視化

| 機能 | 説明と利点 |

|---|---|

| ILMM (ラストマイル監視) | – ラストマイル接続の可視化と監視を行い、ネットワークの安定性を確保。 |

データコンサルタントからの提案

1. 機能の優先順位付け

導入に際して、企業のセキュリティポリシーや既存インフラに応じて機能を選定することを推奨します。例えば、リモートワークの増加に対応するには、ZTNAやSD-WANを優先的に導入すべきです。

2. PoC(概念実証)の実施

複数の機能を一括導入する前に、PoC環境を活用して実際の運用イメージを確認し、リスクを低減します。

3. 継続的な運用改善

Cato Cloudの統合監視機能(Analytics、XDRなど)を活用し、運用中のデータ分析を継続的に行うことで、セキュリティ態勢を強化します。

4. マネージドサービスの活用

スキル不足やリソースの限界が懸念される場合、Managed XDRやILMMを活用して専門家によるサポートを受けることを検討してください。

結論

Cato Cloudは、ネットワークとセキュリティの統合ソリューションとして、柔軟で拡張性のある選択肢を提供します。導入の際は、自社の課題に適した機能を慎重に選定し、段階的かつ計画的に進めることが成功の鍵となります。

ネットワークセキュリティを巡る環境変化とリスクの複雑化

クラウドシフトやリモートワークの定着により、企業ネットワークの境界が曖昧化し、従来のVPNを基盤としたセキュリティモデルは限界を迎えつつあります。実際に、パフォーマンスの低下や脆弱性を突いたサイバー攻撃の急増は、単なるIT課題ではなく、事業継続性(BCP)に直結する経営課題となっています。

ポイント:

従来VPNでは、接続元の信頼を前提とする「境界型モデル」だが、ゼロトラストが求められる現代環境では対応が困難。

組織全体のセキュリティ態勢を可視化・統制する新たなアーキテクチャが求められている。

ゼロトラスト×SASE導入が進まない背景:運用負荷とデータ整合性のジレンマ

ゼロトラストやSASE(Secure Access Service Edge)といった先進モデルの重要性を理解している企業は多いものの、導入は思うように進んでいません。その理由は、以下のような「可視化されていない課題」にあります。

既存資産との整合性:複数ベンダーのセキュリティツールが混在し、統合・連携が難しい。

運用リソースの制約:現場ではセキュリティ製品を導入しても、管理・運用負荷が増すばかりで、全体最適が図られない。

ROIの不透明さ:セキュリティ強化が、どれだけ業務効率やリスク低減につながるかが明確でない。

データコンサルタントとしては、まず「現行環境の可視化」「セキュリティデータの統合分析」「運用負荷の定量評価」を通じて、次世代アーキテクチャへの定量的な意思決定支援が不可欠です。

CiscoのSASE:データドリブンな統合セキュリティアプローチ

Ciscoの統合SASEソリューションは、VPN環境の脆弱性と運用課題を同時に解消することが可能です。特に注目すべきは「可視化・統合・自動化」の三位一体アプローチです。

統合プラットフォームによる全トラフィック・ユーザー・デバイスの一元監視

24時間365日対応のマネージドサービスにより、運用負荷と属人化の排除

ゼロトラスト・セキュリティポリシーの自動適用によるコンプライアンス対応の効率化

このような構成により、セキュリティ体制の全体最適化だけでなく、TCO(総所有コスト)の抑制とセキュリティROIの向上が実現可能になります。

SASE導入がもたらす定量的な効果

SASE導入の期待効果は以下のように分類できます。データに基づいた事前シミュレーションやPoC(概念実証)により、導入効果の「見える化」を進めましょう。

| 効果カテゴリ | 内容例 |

|---|---|

| セキュリティ強化 | ゼロトラストによるアクセス制御、インシデント対応の迅速化 |

| パフォーマンス向上 | SD-WANによる通信最適化、アプリケーションレベルのQoS |

| 運用管理の効率化 | シングルベンダー統合、管理UIの一元化 |

| リソース拡張の柔軟性 | クラウドネイティブ環境との親和性 |

| コスト最適化 | 重複ツールの排除、運用リソースの効率活用 |

| ベンダー | ソリューション名 | 特徴 |

|---|---|---|

| Fortinet | FortiSASE | オン/オフネットワーク一貫セキュリティ、単一UI管理 |

| Cisco | Cisco Umbrella | SD-WAN連携、統合監視、自動化運用 |

| Zscaler | Zscaler SASE | クラウドファーストに最適、トラフィック制御強化 |

| Palo Alto | Prisma Access | 高度な脅威検出、コンテキストベースポリシー |

| Cloudflare | Cloudflare One | 高速通信重視、グローバルエッジ展開 |

| Check Point | Harmony Connect | コンテナ・クラウド対応が強み |

| Netskope | Netskope SASE | SaaS可視化と制御が強力 |

| Cato Networks | Cato SASE | シンプルな導入・管理が特徴 |

主なSASEソリューションと特徴比較(データドリブン導入支援のために)

主要なSASEベンダーとその強みは以下の通りです。導入においては、組織ごとのデータ要件・運用ポリシー・既存資産との親和性を踏まえた選定が求められます。FortiSASE導入事例:シングルベンダーならではの運用利得

FortinetのFortiSASEは、セキュアWebゲートウェイ、ZTNA、CASB、FaaS、SD-WANを統合したシングルベンダー構成です。実際のユースケースでは、医療・金融・教育など多業種において以下のような成果が確認されています。

インシデント検知時間の短縮

管理工数の大幅削減

外部アクセスに対するセキュリティインシデントのゼロ化

データコンサル的まとめ

「セキュリティは“導入するもの”ではなく、“運用し、可視化し、改善していくもの”です」

SASE導入はゴールではなく、データを活用した持続可能なセキュリティ運用基盤の構築というプロセスの一部です。現状のネットワークデータ・ログ分析・脅威インテリジェンスを統合しながら、セキュリティと業務効率の両立を実現する支援が、データコンサルの本質です。

SASE(Secure Access Service Edge)は、セキュリティとネットワークを統合的にクラウドベースで提供するアーキテクチャモデルです。構成要素は主に以下の2つに分類されます:

SSE(Security Service Edge):FWaaS、SWG、ZTNA、CASBなど、データアクセス制御・可視化・保護を担う SD-WAN(Software-Defined WAN):複数拠点・デバイス間を高速・安全に接続し、ルーティング最適化を実現 この統合によって、分散した働き方(WFA:Work-From-Anywhere)に対応しながら、全体のセキュリティポリシーを一貫して適用可能にします。リモートワークやクラウドアプリ活用の加速により、組織のIT基盤は「境界のないネットワーク」へと変化しています。 これに伴い、以下のような構造的リスクが顕在化しています:| 課題 | 詳細 | リスク |

|---|---|---|

| 攻撃対象領域の拡大 | ユーザーやアプリが社外へ分散 | 境界型セキュリティの限界 |

| 旧式VPN依存 | 集中型構造・柔軟性の欠如 | ボトルネック、脆弱性の温床 |

| セキュリティとネットワークの分断 | 異種ベンダーツールの混在 | 運用負荷増、可視性欠如 |

このような状況においては、エンドポイントやアプリの「場所」ではなく、「接続の安全性と一貫性」を重視したアーキテクチャが求められます。

以下のような条件を持つ組織は、SASEの導入により大きな効果を期待できます: 多拠点・クラウド利用の進む大中規模企業 セキュリティとネットワークの一元管理を志向するCIO/CISO主導のIT部門 管理対象外デバイスの持ち込み(BYOD)や社外パートナーとの接続が多い環境 ハイブリッド/フルリモートを前提とした柔軟な働き方モデルの推進企業 SASEはこれらの要素を統合的にカバーし、運用効率とセキュリティの両立を実現します。 SASEの導入にあたっては、「シングルベンダー vs マルチベンダー」戦略の選択が重要です。| 観点 | シングルベンダー | マルチベンダー |

|---|---|---|

| 導入のしやすさ | 一貫したUI・構成 | 製品ごとの設計が必要 |

| 可視性 | 統合ログとポリシーで全体管理可能 | 分断的な監視と運用 |

| サポート体制 | ベンダー1社に集約 | 問い合わせ・トラブル切り分けが煩雑 |

| コスト | スケールで最適化可能 | ツール数に応じて上昇傾向 |