目次

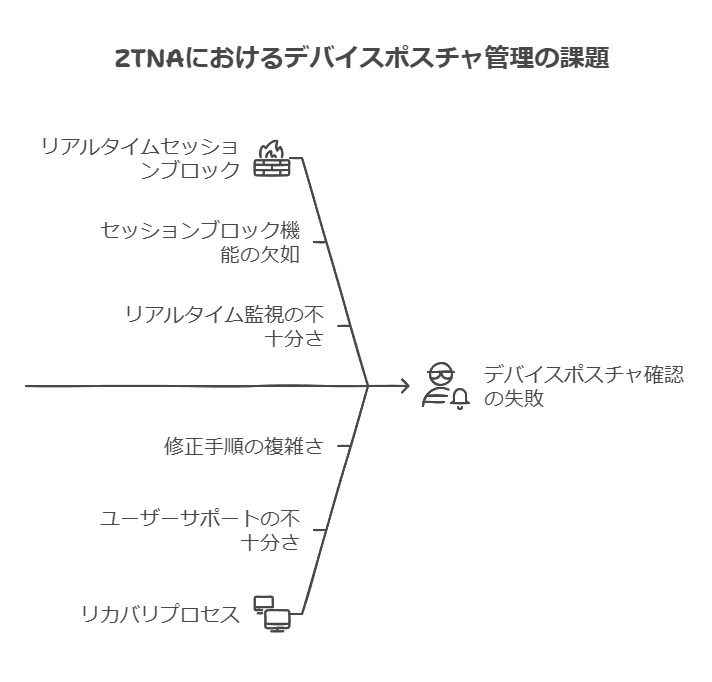

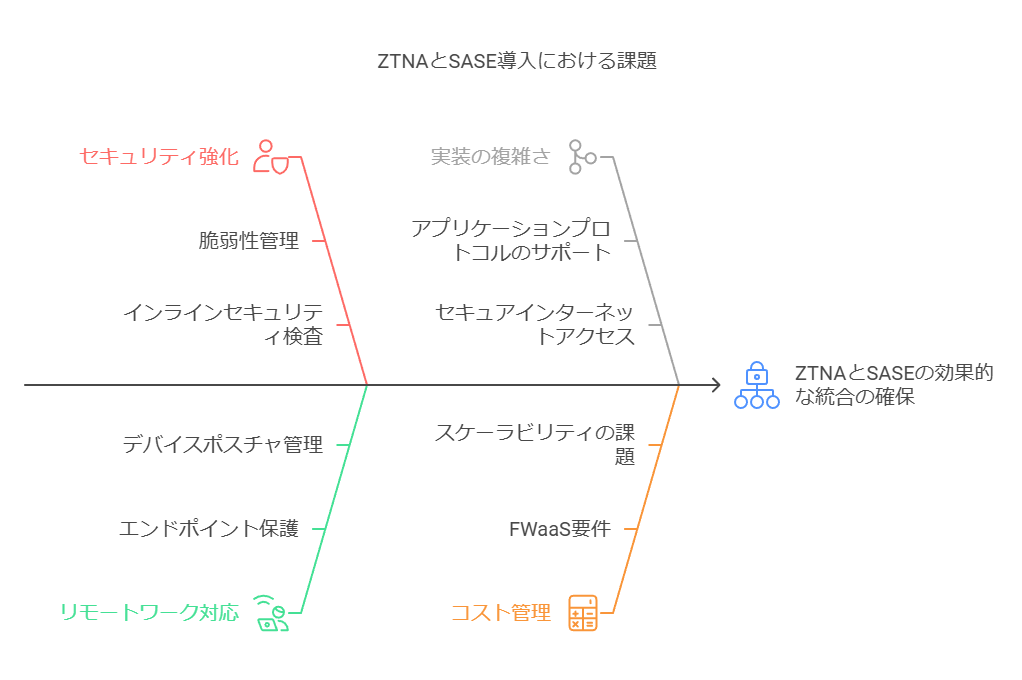

1. ZTNAソリューションにおけるデバイスポスチャ管理

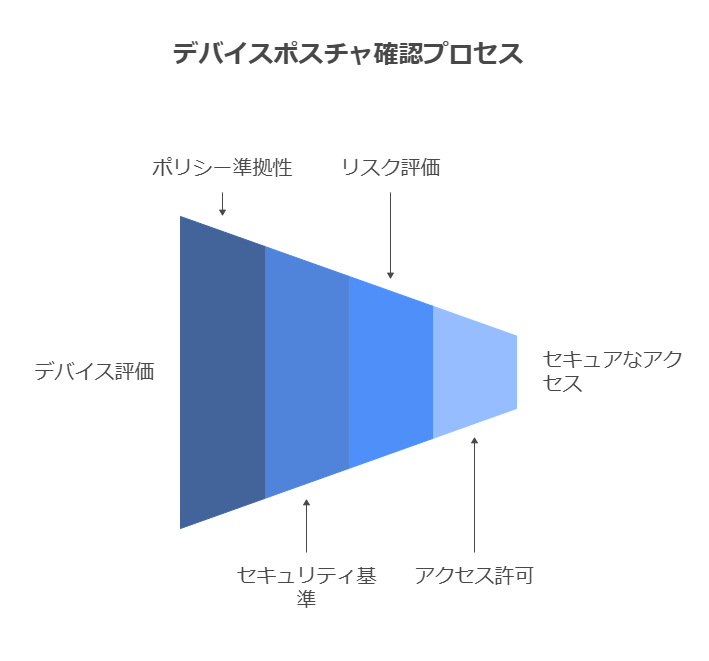

企業がゼロトラストアプローチを導入する際、デバイスポスチャの確認は非常に重要なステップです。これは、ユーザーのデバイスが企業のセキュリティポリシーに準拠しているかを確認するためのプロセスです。

注意点:

デバイスポスチャ確認に失敗した場合の対応:ZTNAソリューションがデバイスポスチャの確認に失敗した場合、リアルタイムでセッションをブロックする機能があるかを確認します。これにより、セキュリティリスクが高まる前に適切な対策を講じることが可能になります。

インシデント発生時のリカバリプロセス:セッションがブロックされた場合、ユーザーがどのようにデバイスを修正し再接続できるか、ZTNAソリューションがそのプロセスを支援するかも重要な要素です。

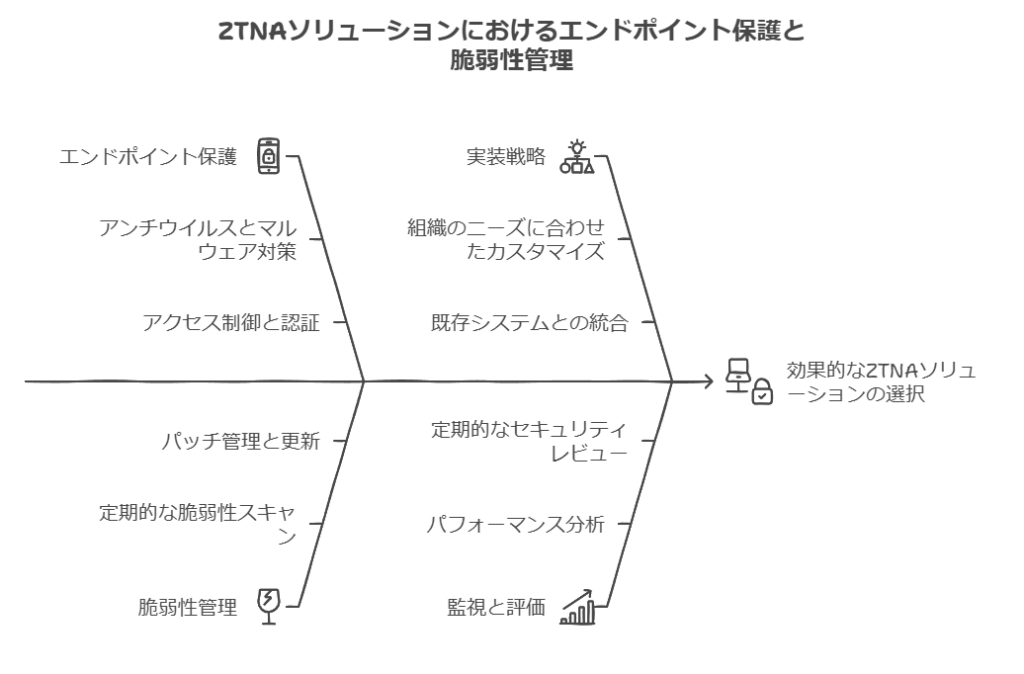

2. エンドポイント保護と脆弱性管理

ZTNAソリューションの選定にあたり、エンドポイントの保護と脆弱性管理機能の実装方法も重要です。

注意点:

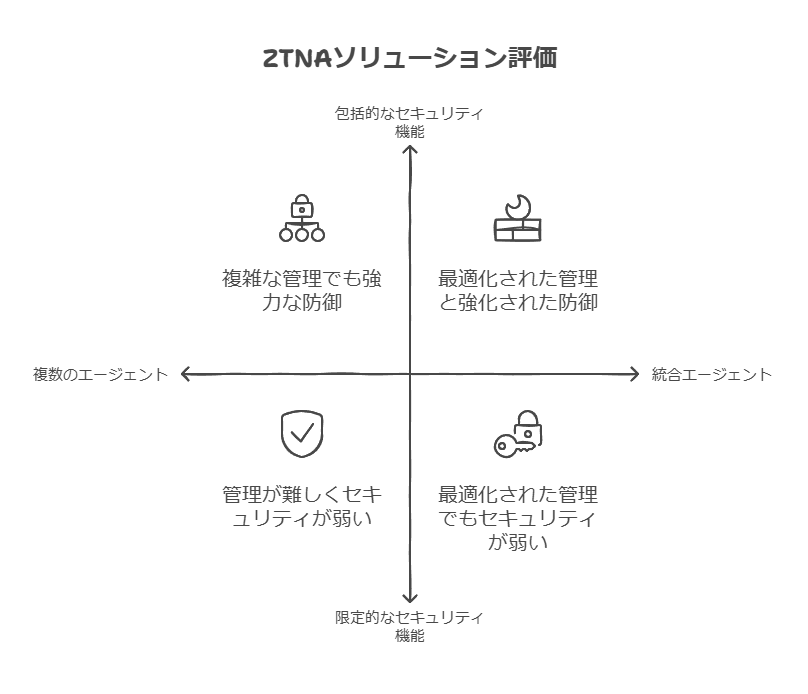

統合エージェントの有無:複数のエージェントをインストールする必要があるか、もしくは統一されたエージェント(ユニファイドエージェント)でエンドポイントのセキュリティ機能が提供されるかを確認します。ユニファイドエージェントは管理の複雑さを軽減し、パフォーマンスの最適化にも寄与します。

エンドポイントのセキュリティ機能:ZTNAソリューションがエンドポイントの保護や脆弱性管理を含むかどうかを確認します。これにより、エンドポイントを狙った攻撃に対する防御が強化されます。

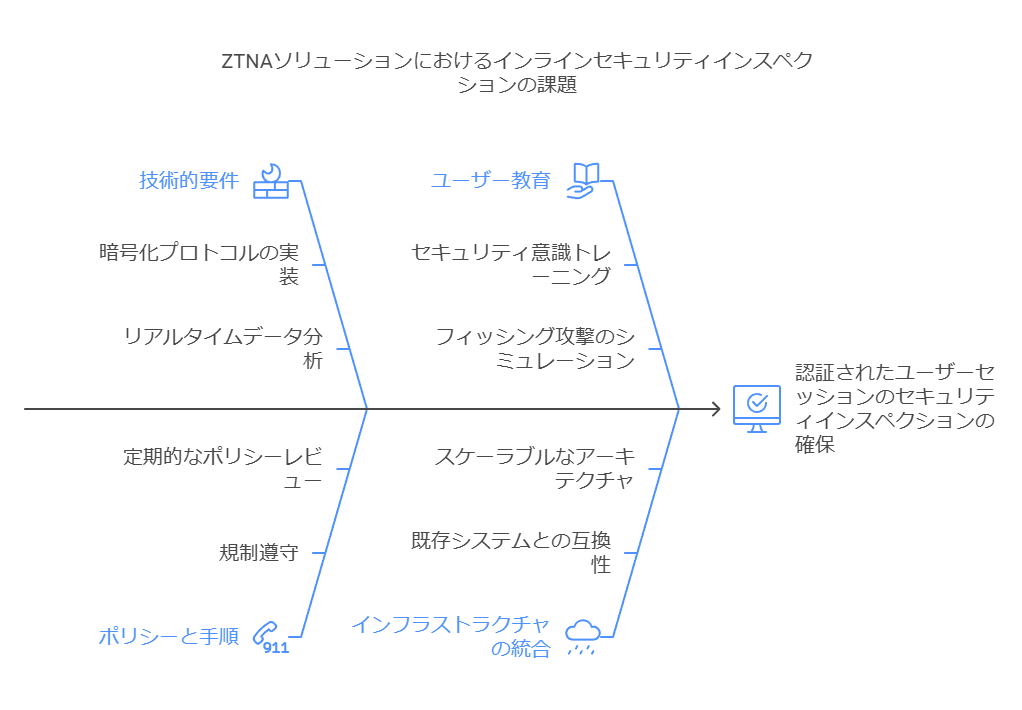

3. インラインセキュリティインスペクション

ZTNAソリューションは、認証されたユーザーのセッションに対してインラインのセキュリティインスペクションを提供する必要があります。

注意点:

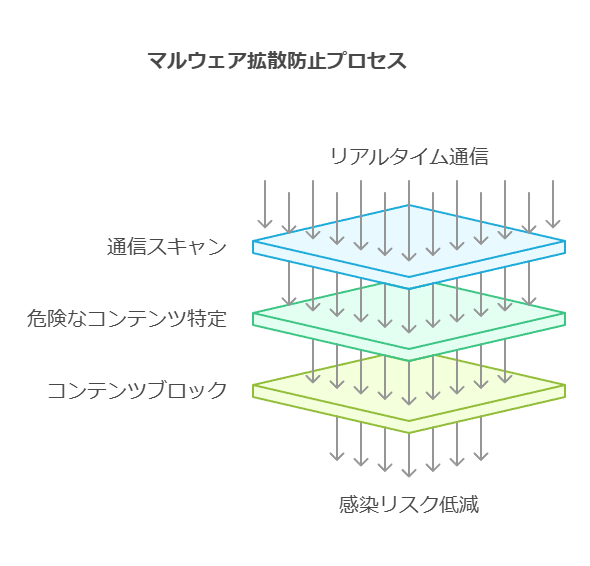

マルウェアの伝播防止:ZTNAがマルウェアの拡散を防ぐために、リアルタイムで通信をスキャンし、危険なコンテンツを即座にブロックできるかを確認します。これにより、内部ネットワークへの感染リスクを低減できます。

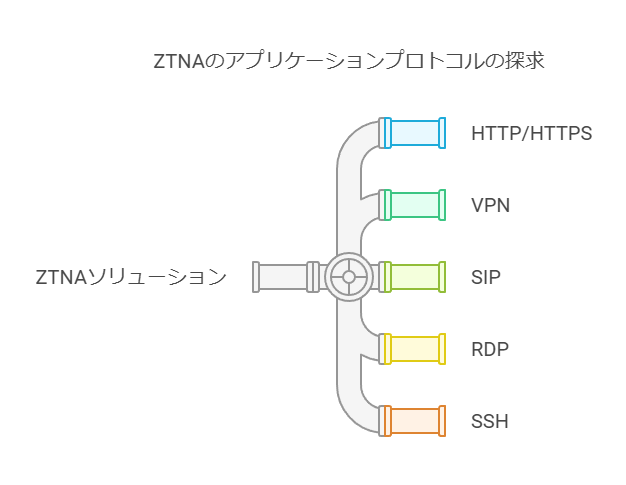

4. アプリケーションプロトコルのサポート

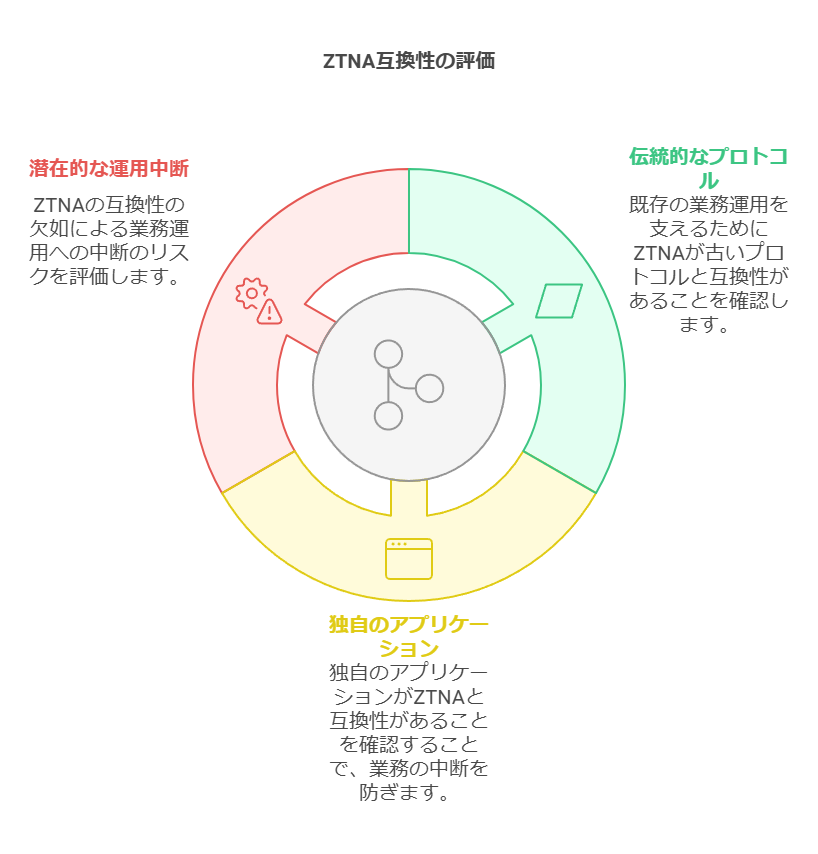

ZTNAソリューションがサポートするアプリケーションプロトコルの範囲も、企業の業務環境に適合するか確認する必要があります。

注意点:

業務アプリケーションとの互換性:ZTNAが企業で利用しているアプリケーションやプロトコルに対応しているかを確認します。特に、旧来のプロトコルや独自のアプリケーションを使用している企業は、ZTNAの互換性が業務運用に支障を与えないかが重要です。

5. セキュアインターネットアクセスとFWaaS(Firewall as a Service)

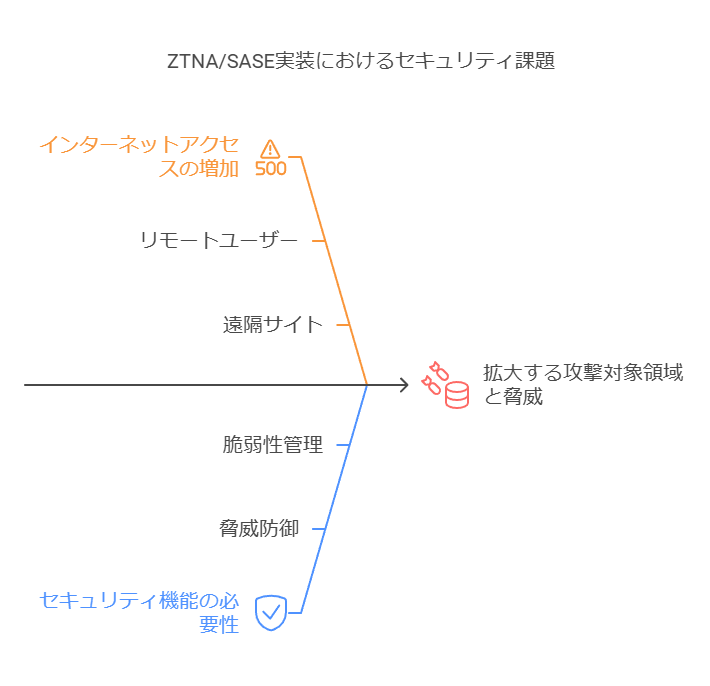

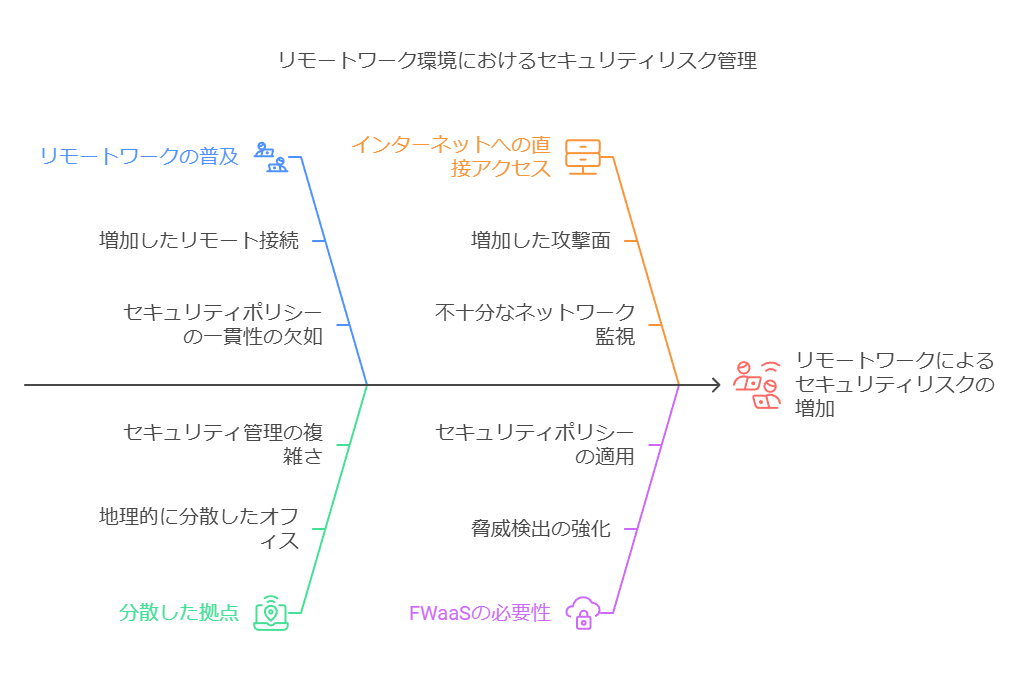

リモートワークや分散拠点の増加により、インターネットへの直接アクセスが一般的になっています。これに伴い、セキュリティリスクが増大するため、SASEソリューションにはFWaaSが不可欠です。

注意点:

攻撃対象領域の拡大:リモートユーザーや拠点がインターネットに直接アクセスする場合、攻撃対象領域が広がり、リスクも高まります。これに対処するため、IPS(侵入防止システム)、Webフィルタリング、SWG(セキュアウェブゲートウェイ)、およびディープSSLインスペクション機能を備えたFWaaSが必要です。

高度な脅威防御機能:SSEクラウド配信サービスには、アンチウイルス、サンドボックス機能などの高度な脅威防御機能が含まれているかを確認し、あらゆる場所からのセキュアなインターネットアクセスを確保することが重要です。

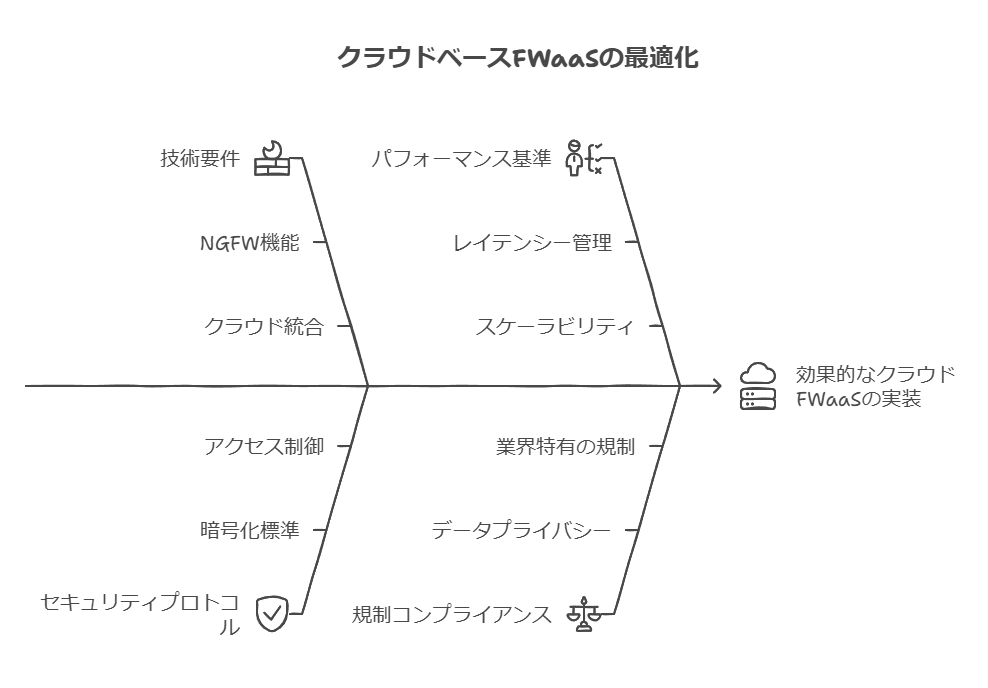

6. FWaaSの詳細要件

クラウドで提供されるFWaaSは、次世代ファイアウォール(NGFW)の機能を持つ必要があります。

注意点:

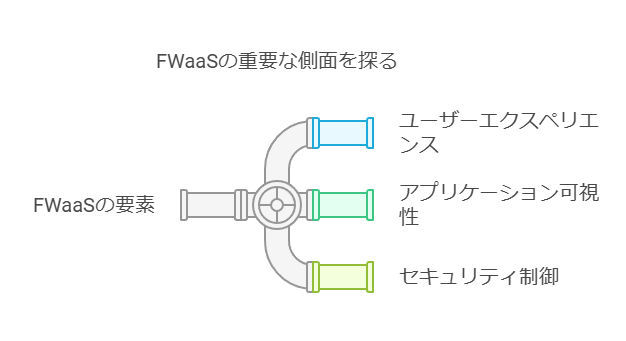

ユーザーエクスペリエンスの維持:FWaaSが全ての接続を保護しつつ、ユーザーエクスペリエンスに影響を与えないかが重要です。特に、インバウンドおよびアウトバウンドトラフィックの分析がリアルタイムで行われるかを確認します。

アプリケーションレイヤーでの可視性と制御:FWaaSがL7アプリケーションレベルの可視性と制御を提供し、Webフィルタリング、SSLインスペクション、DNSセキュリティ、IPS、ATP(高度な脅威防御)に対応しているかを確認します。これにより、企業はトラフィック全体の可視化と制御を一元化し、セキュリティポリシーの強化が可能になります。

ZTNAとSASEソリューションは、企業のセキュリティ体制を強化する上で欠かせない要素です。ZTNAのデバイスポスチャ管理、エンドポイント保護、インラインインスペクション機能に加え、FWaaSを含むSASEの包括的なセキュリティ機能を導入することで、リモートワークや分散環境に対応した堅牢なセキュリティ基盤を構築できます。企業はこれらの要素を統合的に評価し、最適なソリューションを選定することで、セキュリティリスクを最小化し、業務の継続性を確保することが可能です。

SASE(セキュアアクセスサービスエッジ)の統合と課題

1. SASEの役割:リモートワーク時代のセキュリティ基盤

ゼロトラスト戦略において、SASE(セキュアアクセスサービスエッジ)は、リモートワーク(WFA: Work From Anywhere)環境のセキュリティ課題を解決する重要な要素です。特に、ホームオフィスのセキュリティ不足を補いながら、以下を実現する点で注目されています:

一貫性あるセキュリティ提供:リモートおよびオフィス勤務の双方で統一されたセキュリティを提供。

クラウドベースアプリケーションへの安全なアクセス:分散したユーザー環境への効率的なリソース割り当て。

ただし、エンタープライズレベルのセキュリティをすべての拠点に拡大するには、高コストとリソース負荷が伴います。この点で、SASEはコスト効率の良い代替案として浮上しています。

2. 現状の課題:SASEソリューションの制約

多くのSASEソリューションが直面する課題は、既存の物理ネットワークやその他のセキュリティソリューション(例:SD-WAN)との相互運用性の欠如です。この制約により、以下の対応が求められます:

特別なメカニズムの導入:接続、ポリシー適用、モニタリングを引き継ぐための設計・管理が必要。

統合型エージェントの活用:複数ユースケースに対応可能なアプローチが重要。

さらに、多くの組織ではSASE導入に際して次の要素を重視しています:

セキュリティ効果:最大限の保護を提供することが最優先。

統合型エージェントの活用:異なる環境で一貫した管理が可能。

他ソリューションとの相互運用性:SD-WANなど既存インフラとのシームレスな連携。

総所有コスト:容易な実装と管理の負担軽減。

3. SASE導入における戦略的提言

データコンサルタントの視点から、SASE導入の成功には以下のアプローチが推奨されます:

(1) 統合性を重視した設計

ハイブリッドアプローチ:SASEを既存の物理ネットワークやSD-WANと統合するためのインターフェースを導入し、相互運用性を向上。

API駆動型統合:リアルタイムでのポリシー適用やモニタリングを可能にするオープンAPIの採用。

(2) 総所有コストの最適化

クラウドネイティブテクノロジーを活用し、初期投資と運用コストを削減。

柔軟なライセンスモデル:ユーザー数や拠点規模に応じたスケーラブルなライセンス体系を選択。

(3) ユーザーエクスペリエンスの向上

統合型エージェントを採用し、リモートワーカーへの接続性と使いやすさを両立。

遅延を最小限に抑えるため、ローカルなポップやCDN(コンテンツデリバリネットワーク)の併用を検討。

4. まとめ

SASEはゼロトラスト戦略を支える基盤技術として、セキュリティ、コスト効率、そして相互運用性の課題に対応する潜在力を持っています。ただし、成功の鍵は、既存インフラとの統合性とコスト管理、そしてユーザーエクスペリエンスの向上をバランス良く実現することです。これにより、ハイブリッドワーク環境におけるセキュリティの確保と運用効率の向上が可能となります。

必要とされる「柔軟なネットワーク環境」、注目される「SASE」の役割

近年、世界的なパンデミックや働き方改革の影響により、リモートワークが急増し、従業員の業務環境が多様化しています。このような環境の変化に伴い、企業のネットワークにも一層の柔軟性が求められるようになっています。しかし、その柔軟性を阻害する要因の一つが「ネットワーク・セキュリティ」です。

従来のネットワークセキュリティは、システムにアクセスする場所や端末に依存するため、セキュリティレベルに不均一さが生じやすく、サイバー攻撃の標的になりやすいリスクがあります。また、システム運用担当者にとっても、これらの不均一さが管理の煩雑さを増大させる要因となります。

そこで注目されるのが、従来型ファイアウォールを超える強固なセキュリティを確保しつつ、ネットワークの柔軟性と管理の容易性を兼ね備えた新しいセキュリティモデル、「SASE(Secure Access Service Edge)」です。SASEは、クラウドベースのセキュリティとネットワーク機能を統合し、分散したワークフォースにも対応できる柔軟で一貫したセキュリティアプローチを提供します。

ただし、SASEの導入にはクラウドサービスやネットワークインフラの変更が必要となるため、初期投資や運用コストが増加する可能性があります。特に予算やリソースに制約のある中小企業にとっては、SASEの導入コストが大きな課題となり得ます。このような状況下では、SASE導入に伴う費用対効果を慎重に評価し、必要な機能を優先的に取り入れる戦略的なアプローチが求められます。

ここでは、SASEの柔軟性と管理の容易性を強調しつつ、導入コストとそれに伴う課題を明確に示しています。また、特に中小企業にとってのコスト管理の重要性に触れることで、実現可能な戦略的アプローチを提案しています。

中小企業がSASEを実現するための「FWaaS」の効果的な活用方法

中小企業が抱える従来型ファイアウォールの課題に対する解決策として、クラウドベースのセキュリティサービスである「FWaaS(Firewall as a Service)」の活用を提案します。

現在、クラウド技術の進化により、「XaaS(Everything as a Service)」というサービス提供の新たな形態が広がりを見せています。SaaS(Software as a Service)やPaaS(Platform as a Service)、IaaS(Infrastructure as a Service)の成熟に加え、DaaS(Desktop as a Service)やサーバーレスコンピューティングなど、ITインフラ全体が「サービス化」へと移行する段階に来ています。この流れの中で、FWaaSは次世代のネットワーク・セキュリティの中心的な要素となるでしょう。

特に中小企業にとって、オンプレミス環境でのファイアウォール運用に伴う課題を克服し、セキュリティ対策を強化することは重要です。FWaaSの導入により、複雑な運用管理から解放されるだけでなく、コスト効率の向上とセキュリティリスクの軽減が期待できます。さらに、FWaaSはSASE(Secure Access Service Edge)の実現に向けた第一歩として非常に効果的です。

「オンプレミス型ファイアウォールの管理負担を軽減したい」 「多様な働き方に対応する柔軟なネットワーク・セキュリティを構築したい」

と考える中小・中堅企業の担当者の方々に、FWaaSを活用した具体的な導入方法やそのメリットについて詳しく解説します。ぜひ、最新のセキュリティソリューションを検討する一助としてご参加ください。

ここでは、FWaaSが中小企業にとってどのようにSASE実現への鍵となるかを明確にし、その重要性を強調しました。また、従来型ファイアウォールの課題に焦点を当てながら、FWaaSの導入による運用負担の軽減やセキュリティ強化の具体的なメリットを訴求しています。

ユニファイドSASE検討ガイド

ハイブリッドワークに最適なシングルベンダーSASEソリューションを選択するための考慮事項

ハイブリッドワークが進む中、企業はオンサイトおよびオフサイトの従業員がネットワークやアプリケーションに安全にアクセスできる環境を整える必要があります。場所に縛られない働き方(WFA: Work From Anywhere)への移行は、企業の攻撃対象領域を拡大させ、セキュリティの格差を生む要因となり、ネットワークおよびアプリケーションの保護がこれまで以上に複雑化しています。

従来、リモートアクセスのために使用されてきた仮想プライベートネットワーク(VPN)は、ハイブリッドワーク環境におけるエンタープライズアプリケーションの保護において限界を迎えています。VPNはしばしば必要以上のアクセス権をユーザーに与えてしまい、その結果、攻撃対象領域が不必要に広がり、盗まれた認証情報を使用した攻撃者がクリティカルなリソースに容易にアクセスできるリスクが増大します。また、VPNは接続自体の安全性を監視・検査しないため、ハイジャックされた接続や侵害されたエンドポイントを通じてラテラルムーブメント(横移動攻撃)のリスクを高めてしまうのです。

さらに、VPNは通常、中央の拠点に集約されているため、自宅や他の遠隔地から作業するユーザーにはレイテンシ(遅延)が発生し、業務のパフォーマンスに影響を与えることもあります。これに対して、SASEは分散型アーキテクチャを採用し、ユーザーがどこにいても安定したパフォーマンスとセキュリティを提供します。

また、現代の働き方では、従業員がクラウド上のSaaS(Software as a Service)やその他の分散型アプリケーションにアクセスする機会が増加していますが、これに伴ってシャドウIT(承認されていないアプリケーションの使用)のリスクも拡大しています。セキュリティチームは、従業員が利用するSaaSアプリケーションを可視化し、データの保存やアクセスを適切に管理・制御する必要があります。

シングルベンダーのユニファイドSASEソリューションは、これらの課題に対応するための一元的なプラットフォームを提供します。ネットワークとセキュリティ機能を統合し、オンプレミスとクラウドの両方で、アクセスする場所にかかわらず、均一で高度なセキュリティを実現します。

このように、ハイブリッドワーク環境でのセキュリティニーズを強調しつつ、ユニファイドSASEが抱える課題への具体的な解決策を示しました。企業が新たな働き方に適応するためには、リモートワークとクラウド活用を視野に入れたセキュリティ戦略が不可欠です。

従来型ネットワーク構成から新たなアプローチへのシフト

これまで、企業のデータセンターとその他拠点間を接続するネットワーク構成では、「MPLS(MultiProtocol Label Switching)」が主流でした。MPLSは信頼性の高い接続を提供し、長年にわたり企業の基幹ネットワークを支えてきましたが、現代の企業環境においてはいくつかの制約が顕在化しています。たとえば、帯域幅の追加や新しい拠点の接続に時間やコストがかかる点や、クラウドサービスの普及に伴い、インターネット経由のトラフィックをデータセンターで集中管理する場合、パフォーマンスが低下するリスクが増しています。

また、リモートアクセスやモバイルデバイスの普及により、従来のMPLSネットワークではエンドポイント対策を含むセキュリティポリシーの一貫した適用が難しくなり、運用の複雑さが増しています。これにより、企業はセキュリティと運用効率のバランスを見直す必要に迫られています。

SD-WANとSASEへの移行:セキュリティと運用効率の向上

多くの企業は、従来型のネットワーク構成を再評価し、新たな管理手法として「SD-WAN(Software-Defined Wide Area Network)」の導入を進めています。SD-WANは、帯域幅の最適化や拠点間接続の柔軟性を向上させる一方、コスト削減とパフォーマンスの最適化を実現するソリューションです。

しかし、現代の高度化・複雑化したサイバー攻撃に対応するためには、SD-WAN単独では不十分です。従来のセキュリティアプローチを補強するためには、「SASE(Secure Access Service Edge)」の導入が求められます。SASEは、ネットワークとセキュリティを一体化し、クラウドベースのセキュアなアクセスを提供することで、現代の分散型企業環境に適した包括的なセキュリティソリューションを提供します。

理想的なSASEの実装方法を解説

WAN環境において、パフォーマンスの向上とセキュアな通信を同時に実現するためには、適切なSASEソリューションの選定と実装が不可欠です。本ガイドでは、特に製造業を含むグローバル企業において、以下のニーズに対応する方法を解説します。

パブリッククラウド環境やオンプレミスのデータセンター間のトラフィックの最適化

ハイブリッド/マルチクラウド接続の管理・制御の簡素化

支社オフィス、小売店、工場などのブランチ接続の簡素化

これらのニーズを満たすために、従来のMPLSやSD-WANの限界を補完し、WANを含む通信環境にSASEを統合するための最適な実装方法を紹介します。

ここでは、従来のMPLSの課題を明確にし、企業が直面する現代のネットワーク運用やセキュリティ課題に対する新たなソリューションとして、SD-WANとSASEの導入を提案しています。また、具体的な企業ニーズに応じたSASEの実装方法を提示し、データコンサルタントとしての視点から、実践的なアプローチを強調しています。

統合クライアントエージェントとSASEのデプロイメント戦略

データコンサルタント視点

多くのSASE(Secure Access Service Edge)ソリューションでは、エンドポイント保護や脆弱性管理、DEM(Digital Experience Monitoring)、ZTNA(Zero Trust Network Access)、SSE(Security Service Edge)の接続にサードパーティクライアントを追加する必要があります。このアプローチは、全体の所有コスト(TCO)の増大を招くだけでなく、デプロイメントや運用における複雑性も高める可能性があります。

統合クライアントエージェントのメリット

ユニファイドSASEソリューションは、クラウドとエンドポイントセキュリティを統合することで、運用の複雑性やコストを効果的に削減することが可能です。この統合アプローチは、特に多くのエージェントやサードパーティツールを管理しなければならない場面で、その効果が顕著です。

統一クライアントサポートに関する評価ポイント

SASEのベンダーを選定する際には、以下の点について明確な確認が必要です。これにより、企業のセキュリティニーズに合致し、TCOの最適化を図ることができます。

ベンダーへの確認事項

エンドポイント保護と脆弱性管理の対応

SASEクライアントがエンドポイントセキュリティと脆弱性管理に対応しているか、またはサードパーティのソリューションに依存しているかを確認する必要があります。依存する場合、追加のコストや複雑な統合作業が発生するため、コスト面でのリスク評価が必要です。

DEMサポートの有無

ベンダーのSASEクライアントにデジタルエクスペリエンスモニタリング(DEM)の機能が組み込まれているか、あるいは別のサードパーティクライアントが必要かを確認します。内製されたDEM機能を持つクライアントは、ユーザー体験のモニタリングを簡素化し、効率化します。

ライセンスに含まれるクライアント機能

ベンダーのライセンスに含まれるクライアントの機能範囲を確認し、追加費用が発生しないかどうかも重要なポイントです。特に、隠れたコストが発生する可能性があるため、ライセンスの内容を慎重に精査することが必要です。

複雑な統合がTCOに与える影響

市場には多くのSASEベンダーが存在しますが、堅牢なSASEソリューションを構築するためには、しばしば複数の製品を統合する必要があります。これらのコンポーネントが1つのシステムとしてシームレスに動作しない場合、統合と運用が複雑化し、結果としてコストが増大するリスクがあります。

統合によるデメリット

複数ベンダーの管理負担

複数のクライアントやソリューションを管理することは、運用チームの負担を増やし、セキュリティガバナンスを弱体化させる可能性があります。

TCOの増加

統合が複雑になると、管理コスト、統合コスト、そして運用コストが増加します。これにより、SASEによるネットワークとセキュリティの統合効果が損なわれる恐れがあります。

SASE導入は長期戦略

SASEは一度に完了するソリューションではなく、企業のセキュリティインフラの変革に向けた長期間の取り組みが必要です。そのため、SASEの実装は段階的に行われ、企業のビジネスニーズやユースケースに合わせて進化する必要があります。

推奨戦略

現行および将来のニーズに対応する柔軟性を提供し、企業の段階的なSASE導入を支援するソリューションを選定します。

長期的な提携が可能なベンダーを選び、SASEの実装において企業を長期間にわたってサポートする体制を確立します。

まとめ

SASE導入においては、統合クライアントエージェントを持つユニファイドSASEソリューションの活用が、コスト削減や運用の効率化につながります。また、SASEの段階的な導入プロセスを理解し、長期的な戦略として捉えることで、組織全体のネットワークとセキュリティの統合を成功に導くことができます。

SASE導入時の重要なポイント

SASE(Secure Access Service Edge)は、クラウドサービスやIoTデバイスの普及に伴い、分散したITインフラのセキュリティとネットワークを統合するために設計されたアーキテクチャです。しかし、その導入には慎重な計画と社内の連携が不可欠です。特に、ネットワークとセキュリティ機能のクラウドへの移行には、複数の部門が関与する必要があり、具体的な検討事項を以下にまとめます。

1. ネットワークチームとセキュリティチームの協力

SASEは、ネットワークとセキュリティの機能を統合するため、導入プロセスではネットワークチームとセキュリティチームが緊密に連携することが非常に重要です。従来のシステムでは、ネットワークの最適化とセキュリティの強化が別々に管理されていましたが、SASEではこれらを一体的に管理するため、両者が協力してプロジェクトを進める必要があります。以下のような課題が考えられます:

SD-WANとセキュリティポリシーの整合性:SASEに組み込まれるSD-WANのルーティングポリシーやパス選択機能は、セキュリティポリシーと連携して動作させる必要があります。

セキュリティリスクの評価:クラウドベースのセキュリティソリューションを選定する際、既存のネットワーク構成や脅威ベクトルに対するリスクを再評価し、チーム間で一致した戦略を立てることが求められます。

2. ベンダー選定と技術ロードマップ

Gartnerによれば、SASE導入は2030年までにゆっくりと進展すると予想されています。これは、すべての企業が即座にSASEへ完全移行するわけではなく、段階的に導入していくことを示唆しています。したがって、企業は長期的な視点でベンダーを選定し、その技術ロードマップを確認することが重要です。

SD-WANベンダーの選択:現在、多くのSD-WANベンダーはファイアウォールやコンテンツフィルタリングなどの基本的なセキュリティ機能をオプションとして提供しています。しかし、SASEに適合する包括的なセキュリティ機能(ZTNAやSWGなど)が統合されているかどうかは、ベンダーごとに異なります。

セキュリティベンダーとの連携:一部のセキュリティベンダーもSD-WAN機能を提供し始めていますが、企業が導入する際には、将来的な拡張性やサポート体制について確認し、競争環境に後れを取らないようにする必要があります。

3. SASE導入の段階的アプローチ

SASEの導入は、一度に全機能を移行するのではなく、段階的に実施することが現実的です。以下のステップを踏むことで、導入時のリスクを抑えつつ、スムーズに移行できます。

段階1:SD-WAN機能の導入

ネットワークの最適化を優先し、まずはSD-WANを導入してクラウドベースのWAN運用に移行します。これにより、ネットワークのパフォーマンスを向上させ、拠点間の通信コストを削減できます。

段階2:セキュリティ機能の統合

次に、ZTNAやCASBなどのセキュリティ機能を統合し、エンドポイントやクラウドサービスへのアクセスを強化します。ゼロトラストアプローチに基づくアクセス制御を導入することで、リモートワークやクラウド利用時のリスクを軽減します。

段階3:運用の最適化とモニタリング

SASEの全体導入が完了した後は、運用とモニタリングのプロセスを自動化し、ネットワークパフォーマンスやセキュリティの監視を効率化します。AIや機械学習を活用したリアルタイムの脅威分析も視野に入れると良いでしょう。

4. 運用コストとTCOの管理

SASE導入には、初期コストや運用コストが発生します。これらのコストを適切に管理するためには、TCO(総保有コスト)をしっかりと見積もり、長期的なコスト削減の効果を検討することが重要です。特に、従来のハードウェアベースのセキュリティソリューションと比較して、クラウドベースのSASEは運用負荷とコスト削減の効果が大きい点を強調する必要があります。

まとめ

SASE導入は企業にとって大きな変革をもたらしますが、成功にはいくつかの重要な要素があります。ネットワークチームとセキュリティチームの連携、適切なベンダー選定、そして段階的なアプローチが、SASEの効果を最大化する鍵です。また、コスト効率やスケーラビリティの観点からも、SASEは長期的に企業に大きなメリットをもたらす可能性があります。

企業はこれらのポイントを踏まえ、持続可能なセキュリティとネットワーク戦略を構築するために、SASEの導入を計画的に進めるべきです。

SASEによる課題の解決策

SASE (Secure Access Service Edge) アーキテクチャは、大小様々な拠点やリモート環境でのユーザーに対して、安全で高性能な接続を提供することで、場所を問わない働き方 (WFA: Work From Anywhere) のセキュリティニーズに対応します。

SASEは、SD-WANとクラウド提供のセキュリティサービスエッジ (SSE) 機能を統合し、ユーザーがどこにいても、インターネット、SaaS、そしてプライベートアプリケーションに対して安全かつ迅速にアクセスできる環境を整えます。これにより、クラウド化やリモートワークが進む中で、企業の攻撃対象領域を効果的に保護し、ネットワークセキュリティの複雑化に対応することが可能となります。

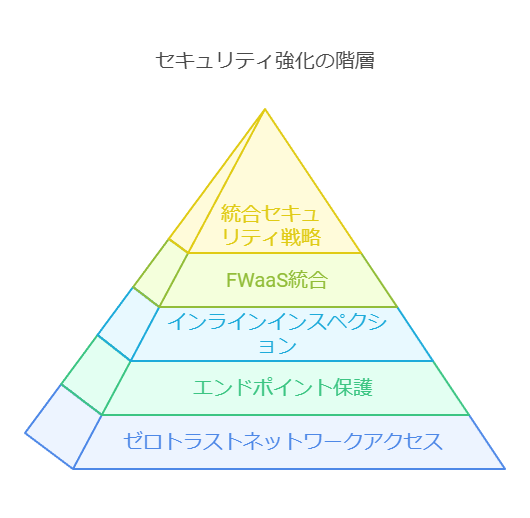

SASEが提供する主なセキュリティ機能には、ゼロトラストネットワークアクセス (ZTNA)、Firewall-as-a-Service (FWaaS)、セキュアウェブゲートウェイ (SWG)、クラウドアクセスセキュリティブローカー (CASB)などがあり、これらは全てクラウドベースで提供されます。これにより、場所やデバイスに関係なく、ユーザーやエンティティのIDに基づいてゼロトラストのセキュリティモデルを実現します。

リアルタイムのコンテキストを基に、セキュリティおよびコンプライアンスのポリシーが動的に適用されるため、企業は一貫したセキュリティ監視とポリシーの適用を保証できます。これにより、従業員が分散した環境でも、常に統一されたセキュリティ体制を維持しつつ、リスクを最小限に抑えることができます。

ユニファイドSASEは、シングルベンダーが提供する統合型ソリューションで、すべてのSASEコンポーネントが統一された管理基盤と共通のOSエンジン上で密接に統合されています。このため、導入や運用の複雑さが大幅に軽減され、シームレスなセキュリティ管理が可能です。さらに、セキュアSD-WANやエージェントベースのセキュリティを含むクライアントエージェントを活用することで、オンプレミスおよびリモート拠点の柔軟な接続がサポートされます。これには、エージェントレスのサポート(例:Chromebookなど)も含まれており、様々なデバイスや環境で一貫したポリシーが適用される点が特徴です。

この統合的なアプローチにより、企業は**総所有コスト (TCO)**の削減が期待できます。従来のオンプレミスのインフラストラクチャを維持しながら、必要に応じて柔軟にセキュリティをデプロイできるため、既存の環境を大規模に置換することなく、クラウドベースのセキュリティを迅速に導入できるのです。

ビジネスニーズに即した具体的なメリット(柔軟性、コスト削減、統一管理)に焦点を当てることで、SASEの導入が企業にとって戦略的な選択であることを提示しました。

効率的なSASE(Secure Access Service Edge)ソリューションは、NGFW(次世代ファイアウォール)、SWG(セキュアウェブゲートウェイ)、ZTNA(ゼロトラストネットワークアクセス)、CASB(クラウドアクセスセキュリティブローカー)、RBI(リモートブラウザ隔離)、DLP(データ漏洩防止)、そしてエンドツーエンドのDEM(デジタルエクスペリエンスモニタリング)など、多様なセキュリティ機能をSD-WANと共に単一の統合プラットフォームに組み込みます。この統合されたクラウドネイティブアーキテクチャにより、ネットワーク全体のセキュリティスタックが一貫して統合され、管理が簡素化されるとともに、ユーザーエクスペリエンスの最適化や可視性の向上も実現されます。

さらに、SASEは社内アプリケーションやSaaS(サービスとしてのソフトウェア)、インターネットへの安全なアクセスを可能にし、様々な脅威から包括的に保護するための基盤を提供します。SASEの導入において、ゼロトラストセキュリティモデルを採用することで、ネットワークリソースへのアクセスは厳格に認証・承認され、継続的な検証メカニズムが機能します。これにより、組織はインサイダー脅威、不正アクセス、ラテラルムーブメントのリスクを低減できるのです。

AIを活用した包括的な脅威インテリジェンスフィードと分析機能を内蔵するSASEは、高度な脅威をリアルタイムで検出し、被害を最小化します。さらに、機械学習や振る舞い分析、脅威インテリジェンスの共有を活用することで、マルウェア、ランサムウェア、フィッシング、ゼロデイエクスプロイトといった多様なサイバー脅威に対するプロアクティブな防御が可能です。

SASEベンダーは、組織のニーズに合わせた柔軟なソリューションを提供し、SASEへの移行をスムーズにサポートする必要があります。これにより、SD-WANを活用する大規模拠点からLAN接続のみの小規模拠点、さらにはリモート環境にいるユーザーまで、あらゆる場所で一貫したユーザーエクスペリエンスとセキュリティが提供されます。

SASEは、ハイブリッドワーク環境におけるセキュリティ課題に対処するだけでなく、拡張性、柔軟性、俊敏性を備えることで、現代企業の進化するニーズに対応します。セキュリティポリシーの統合、導入の簡素化、可視性の向上により、IT部門のセキュリティ態勢を強化し、安全で生産性の高い作業環境をサポートします。

最終的に、SASEは未来のハイブリッドワークセキュリティを牽引し、企業のネットワークインフラストラクチャを包括的に保護し、リモートワーカーを力強くサポートすることで、デジタル時代における複雑な課題に対応するための統合プラットフォームを提供します。