目次

ユニファイド SASE の選択に関する戦略的検討

データコンサルタント視点

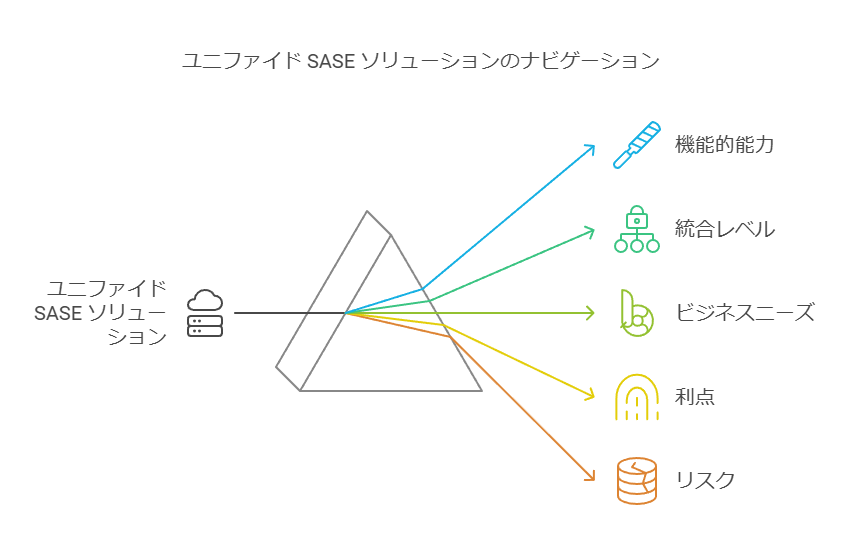

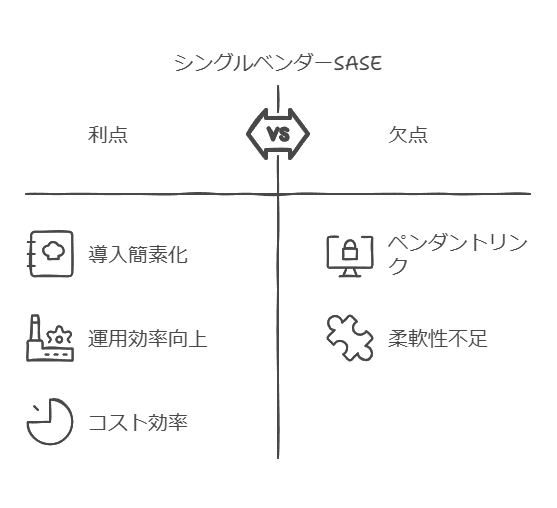

市場にはさまざまなSASE(Secure Access Service Edge)のアプローチが存在し、各ソリューションが提供する機能と統合のレベルは企業のニーズに応じて異なります。企業が最適なSASEソリューションを選定する際には、これらの違いを認識し、導入に伴うメリットとリスクを慎重に評価する必要があります。

デュアルベンダーSASEの特徴とリスク

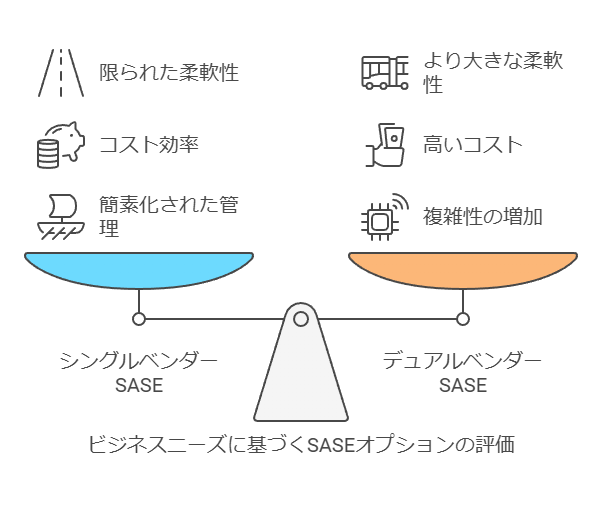

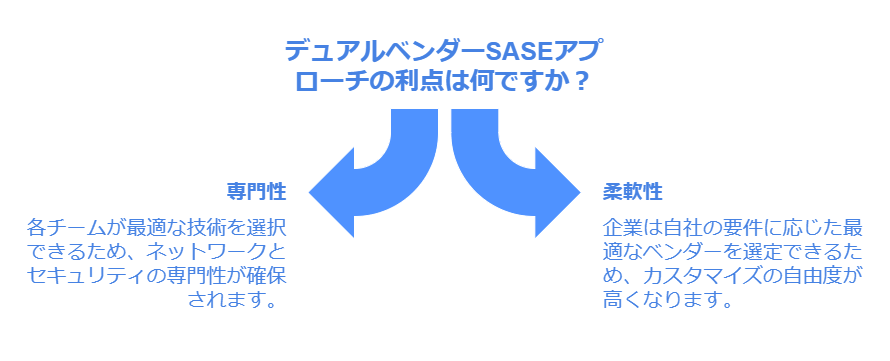

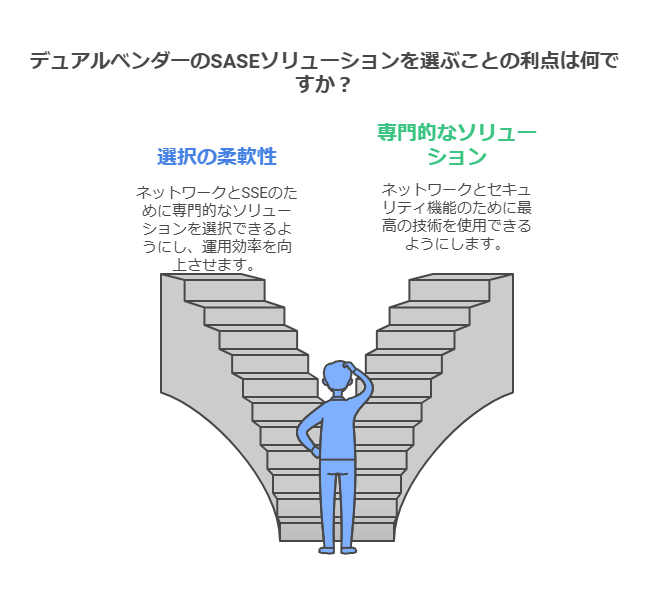

デュアルベンダーのSASEソリューションは、異なるベンダーが提供するSD-WAN(Software-Defined Wide Area Network)機能とSSE(Security Service Edge)機能(ZTNA, SWG, FWaaS, CASB, DLP)を組み合わせて構築されます。この構成のメリットは、ネットワークチームとセキュリティチームがそれぞれの専門領域に特化したソリューションを選択できる柔軟性にあります。

デュアルベンダーSASEの利点

専門性の確保: ネットワークとセキュリティの両方で、各チームが最適な技術を選択できるため、各領域の専門性が確保されます。

柔軟性: 企業は自社の要件に応じた最適なベンダーを選定できるため、カスタマイズの自由度が高くなります。

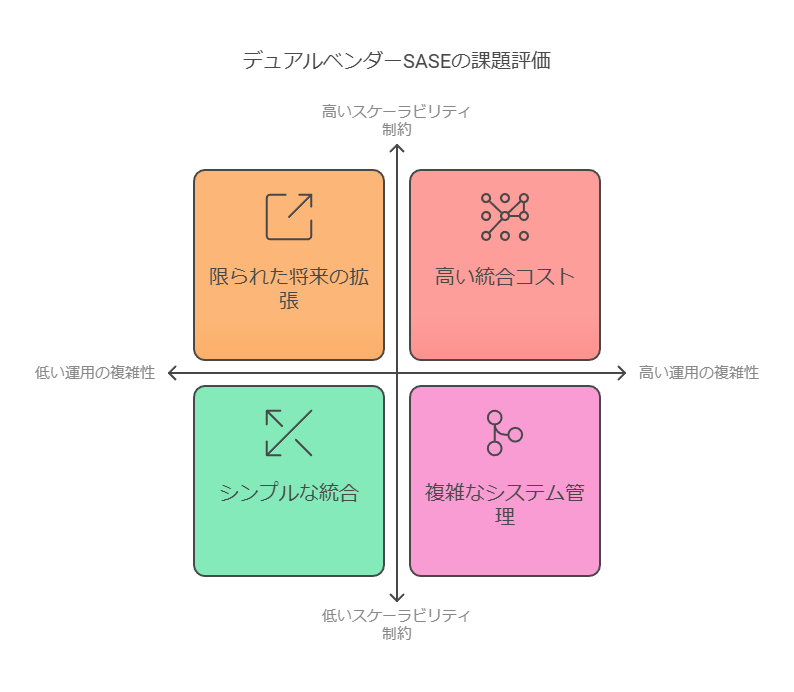

デュアルベンダーSASEのリスクとコスト

運用の複雑化: 異なるベンダーの技術を統合することで、システム管理が複雑になり、統合のための追加コストや工数がかかります。異なる管理コンソールやエージェントの使用が、オーバーヘッドを増加させる原因となります。

スケーラビリティの制限: 異なるベンダーの製品を組み合わせると、将来的な拡張やアップグレードの際に制約が発生する可能性があり、運用の柔軟性が低下するリスクがあります。

シングルベンダーSASEのメリットと考慮点

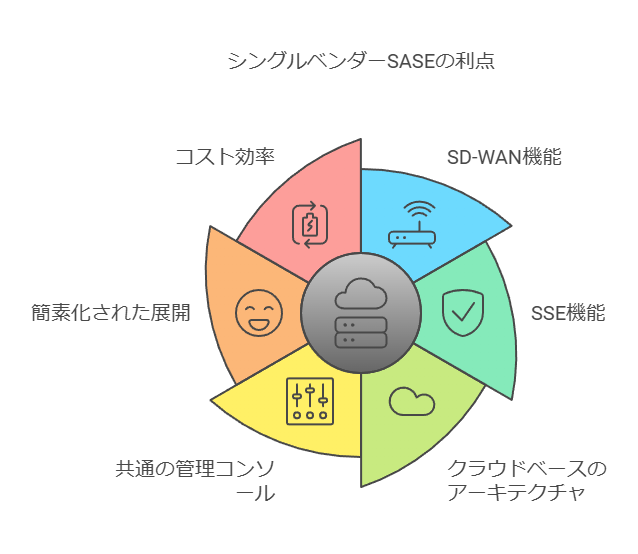

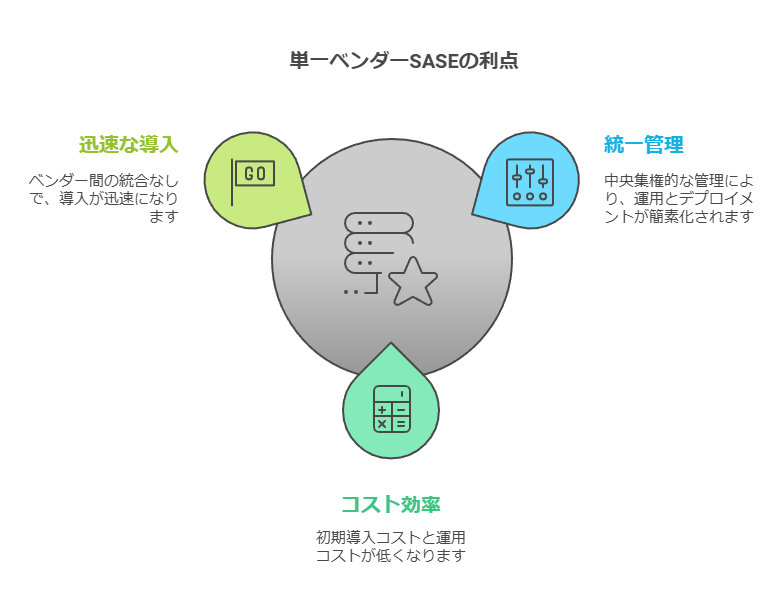

一方で、シングルベンダーSASEソリューションは、SD-WAN機能とSSE機能を一元化して提供します。クラウドベースのアーキテクチャと共通の管理コンソールを活用することで、導入や運用の簡素化とコスト効率の向上が期待できます。

シングルベンダーSASEの利点

一元管理と効率性: 一つのベンダーから提供されるため、管理コンソールが統一されており、運用やデプロイメントが簡単になります。これにより、複数のベンダーを統合する際に生じる複雑さを回避できます。

コスト効率: デュアルベンダー構成よりも初期導入コストや運用コストが低くなる傾向があります。また、ITリソースの節約や管理負担の軽減が期待されます。

迅速な導入: ベンダー間の統合プロセスが不要なため、導入速度が向上し、プロジェクトのタイムラインに影響を与えるリスクが低減されます。

シングルベンダーSASEのリスク

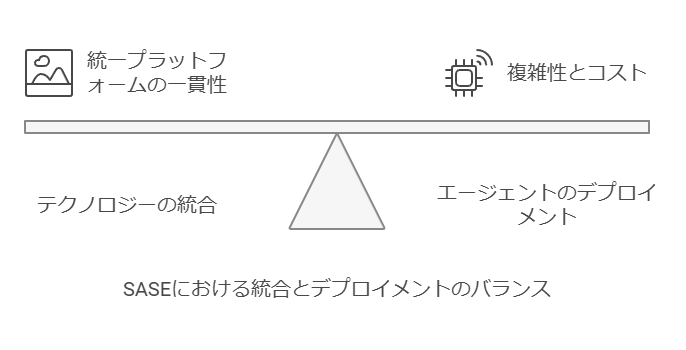

テクノロジーの統合レベル: すべてのシングルベンダーが統一されたプラットフォームやOSを使用しているわけではありません。複数の製品を統合したシングルベンダーSASEソリューションや、サードパーティの技術を組み込んだ構成も存在するため、その場合は複雑性が残る可能性があります。

エージェントの負担: 多くの場合、複数のクライアントエージェントをデプロイする必要があるため、これがコストや複雑性を増加させる要因となります。導入前にこれらの要素を十分に検討することが重要です。

推奨される評価ポイント

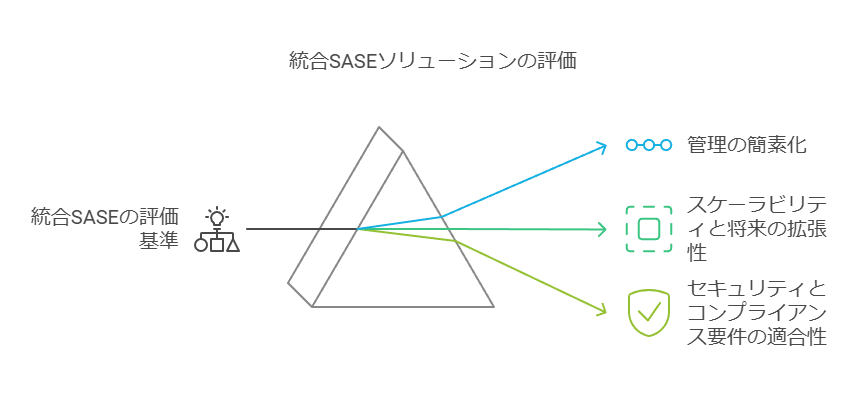

管理の簡素化: 一元管理が可能かどうか、管理コンソールの使いやすさや自動化のレベルを評価し、オペレーションコストの削減につながるか確認します。

スケーラビリティと将来の拡張性: 企業の成長に伴い、どのようにソリューションが拡張できるか、また拡張時の追加コストや時間を考慮する必要があります。

セキュリティとコンプライアンス要件の適合性: シングルベンダーでもデュアルベンダーでも、セキュリティ機能が自社のセキュリティポリシーや法的要件に適合しているかが重要です。

まとめ

企業がSASEを導入する際、シングルベンダーとデュアルベンダーの選択肢にはそれぞれメリットとリスクがあります。どちらの選択が適切かは、企業のネットワークとセキュリティのニーズ、スケーラビリティ、管理リソース、そしてコストに基づいて慎重に判断する必要があります。

SASEとは何か — データコンサルタントの視点からの概要説明

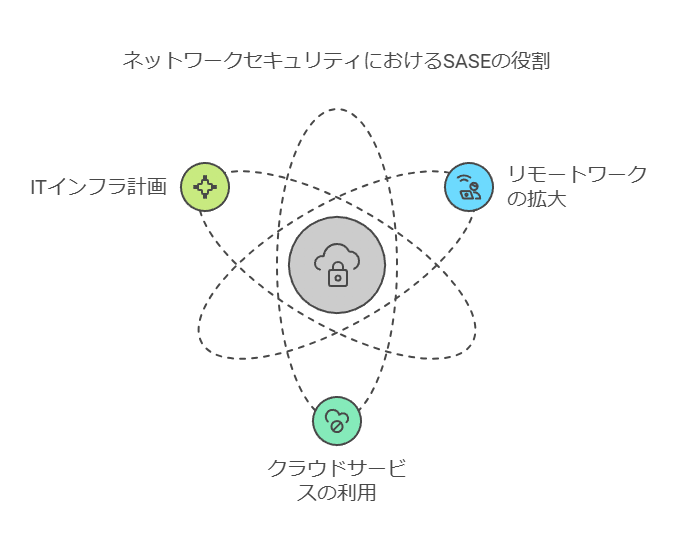

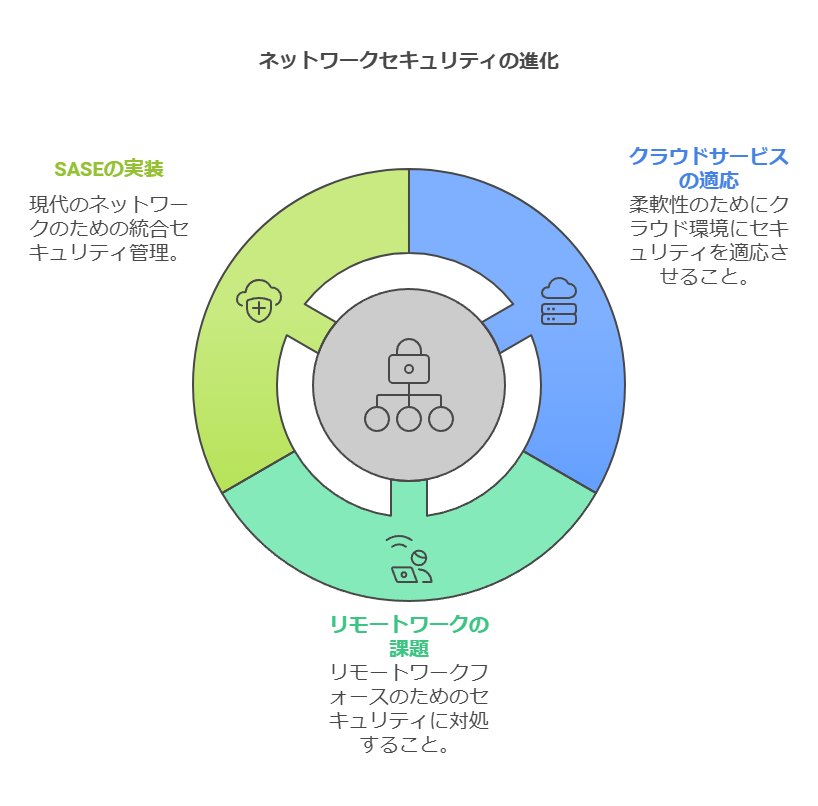

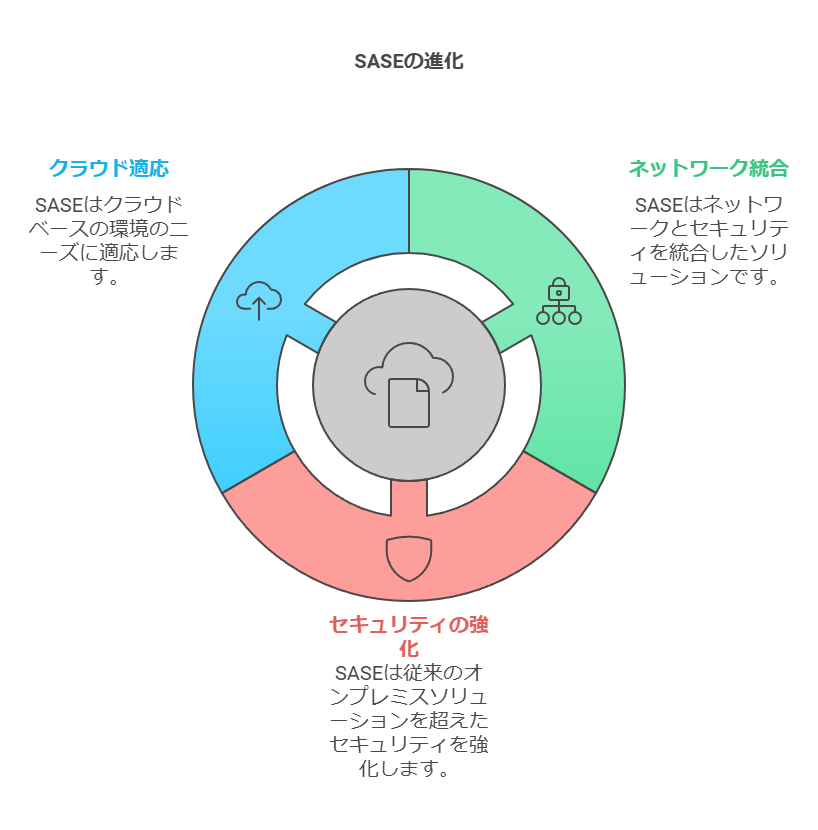

SASE(Secure Access Service Edge)は、クラウド時代におけるネットワークとセキュリティの統合ソリューションとして注目されている新しいアーキテクチャです。企業のITインフラがクラウドやIoT(モノのインターネット)に依存するようになる中、従来のオンプレミス型セキュリティ製品では十分に対応できなくなっています。SASEは、その問題に対処するために登場しました。

SASEの背景と登場の理由

従来、企業のネットワークやセキュリティは、データセンターやオンプレミスのファイアウォール、VPN、ネットワークアクセス制御(NAC)などのハードウェアに依存していました。しかし、クラウドサービスやリモートワークの増加に伴い、従来のセキュリティモデルでは、複雑化した環境を安全に管理することが困難になっています。ここでSASEが登場し、クラウド時代に適応したセキュリティとネットワークの一元管理を提供します。

SASEの特徴とメリット

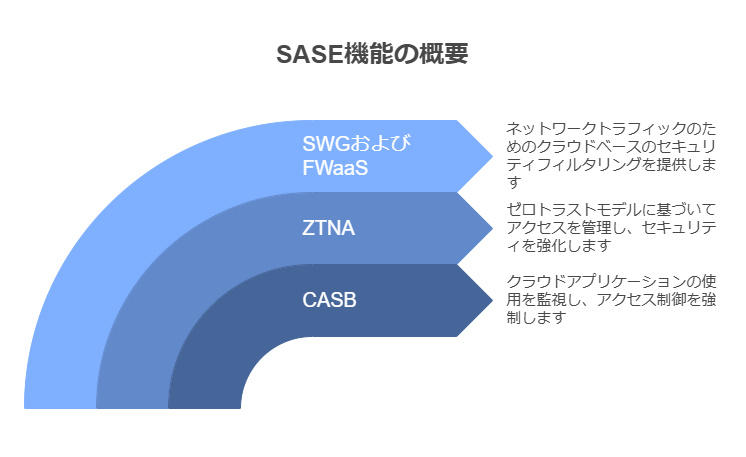

SASEは、ネットワークとセキュリティ機能を統合し、以下のようなさまざまな機能をクラウドベースで提供します。

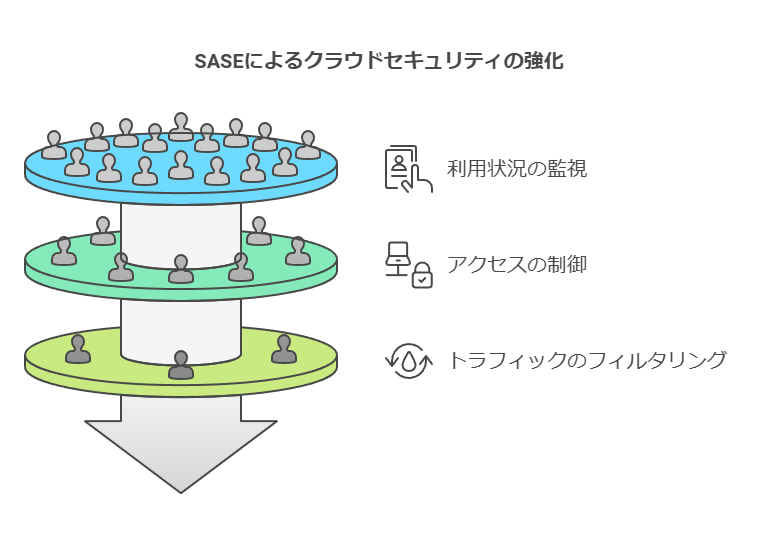

CASB(Cloud Access Security Broker):クラウドアプリケーションの利用状況を監視し、適切なアクセス制御を行う。

ZTNA(Zero Trust Network Access):ユーザーやデバイスに対するアクセスをゼロトラストモデルに基づいて管理し、セキュリティを強化。

SWG(Secure Web Gateway)やFWaaS(Firewall as a Service):クラウド経由で提供されるセキュリティ機能により、トラフィックを適切にフィルタリングし、悪意のある活動を防ぐ。

SASEの最大の強みは、これらの機能を統合されたクラウドベースのプラットフォームで提供できることです。これにより、運用の簡素化とセキュリティの強化が同時に達成されます。

データコンサルタントとしての視点:SASE導入のビジネスインパクト

SASEの導入を検討する際、企業は以下の点を考慮すべきです。

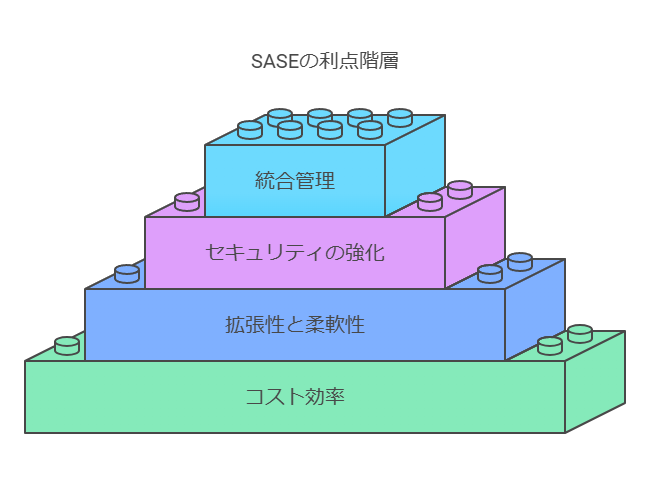

コスト効率の向上

オンプレミスで複数のセキュリティソリューションを導入し管理する場合、それぞれの製品にかかるコストやメンテナンスが負担になります。SASEはこれを統合することで、全体的なコスト削減を図ることができます。

拡張性と柔軟性

SASEはクラウドベースのため、企業の成長や変化に応じて簡単に拡張できます。これにより、企業はセキュリティやネットワークインフラを柔軟にスケールさせることが可能です。

セキュリティの強化

ゼロトラストアーキテクチャに基づくZTNAの導入により、従来のネットワーク境界型セキュリティの欠点を補完し、常に安全なアクセスを確保します。これにより、リモートワークやモバイルデバイスからのアクセスが増えても、セキュリティリスクを軽減できます。

統合された管理と可視性

統合プラットフォームを使用することで、セキュリティポリシーの管理やネットワークパフォーマンスの監視が簡単になります。これにより、ITチームはより少ないリソースで効率的にセキュリティ運用を行えるようになります。

CASBやZTNAとの関連性

SASEは、従来のCASBやZTNAなどの技術を含む広範なセキュリティソリューションです。これらの技術は、SASEの一部として組み込まれることで、さらに強力な保護を提供します。たとえば、ZTNAはユーザーやデバイスごとに詳細なアクセス制御を行い、CASBはクラウドアプリケーションの使用を安全に管理します。これにより、クラウド環境でもオンプレミスと同様のセキュリティを実現します。

SASEの未来と今後のトレンド

SASEは、クラウドとセキュリティを融合したソリューションとして、今後も企業のネットワークセキュリティの主流となることが予想されます。特にリモートワークの拡大やクラウドサービスの利用増加に伴い、SASEは不可欠なソリューションとなるでしょう。

データコンサルタントとしては、企業の現状と将来のITインフラ計画を総合的に評価し、SASEの導入戦略を提案することが重要です。また、各企業が抱える個別の課題に対して、適切なベンダー選定やカスタマイズされた導入計画を支援することも求められます。

SASEの全体像とビジネスの必要性

SASE(Secure Access Service Edge)は、クラウドサービスやモバイルデバイス、IoTデバイスの普及に伴い、企業が直面するネットワークとセキュリティの課題に対処するために設計されたクラウドベースの統合プラットフォームです。従来のオンプレミス型セキュリティは、拡散するデータ環境に対応するには限界があり、企業の情報を効果的に保護することが難しくなっています。

この状況に対応するため、SASEはネットワークとセキュリティ機能を統合し、クラウドを介して提供します。SASEを導入することで、データセンターに限定されず、様々なクラウドや分散したエッジ環境に対して一貫したセキュリティを提供できます。

市場におけるSASEの競争環境

調査会社Gartnerは、この新しい市場において多くのベンダーが競争を繰り広げると予測しています。特に以下の主要ベンダーが注目されています:

Cato Networks

Cisco Systems

Cloudflare

Fortinet

Palo Alto Networks

VMware

これらの企業は、それぞれ独自の技術スタックやアプローチを持ち、企業が必要とするセキュリティとネットワークの統合を提供しています。

データの分散と保護

今日、企業のデータはデータセンターに限らず、Amazon Web Services (AWS)、Microsoft Azure、Salesforce、Workdayなどのクラウドサービスを利用して保存されることが一般的です。また、5G通信の普及により、IoTデバイスもインターネットに接続され、大量のデータが多様な場所で生成・保存されています。

このようにデータが多様な場所に分散される環境では、従来の境界型セキュリティではなく、エッジからクラウドまでをカバーするSASEのような統合的なアプローチが不可欠です。

SASEの機能構成

Gartnerは、SASEが提供すべき機能として、10種類以上のネットワークおよびセキュリティ関連サービスを挙げています。その中には、以下のような重要なコンポーネントが含まれます。

セキュアWebゲートウェイ(SWG):Webトラフィックをフィルタリングし、不正なアクセスを防止する。

CASB(Cloud Access Security Broker):クラウドサービスとの通信を監視し、アクセス制御を強化する。

ファイアウォール as a Service (FWaaS):クラウドベースでファイアウォール機能を提供し、ネットワーク境界を守る。

ZTNA(Zero Trust Network Access):ゼロトラストモデルに基づき、ユーザーやデバイスに基づいて厳格なアクセス制御を行う。

ZTNAの役割

SASEの中でも特に重要な要素が、ZTNA(ゼロトラストネットワークアクセス)です。従来のVPNなどの境界型セキュリティとは異なり、ZTNAはアクセスリクエストごとにユーザーやデバイス、OS、アプリケーションのコンプライアンス状況を確認し、最小限のアクセス権限を与えることによって、セキュリティを強化します。

ZTNAの導入により、リモートワークやクラウドアプリケーションの利用が増加しても、セキュリティリスクを最小限に抑えつつ、ユーザーの利便性を確保できます。

データコンサルタントの視点でのSASE導入のポイント

SASEの導入において、企業は単なる技術選定だけではなく、ビジネスニーズとインフラ要件の整合性を十分に考慮する必要があります。以下のポイントを踏まえて、導入計画を立てることが重要です。

セキュリティリスクの削減

SASEは、従来の分散したセキュリティ管理を統合することで、データ漏洩やサイバー攻撃のリスクを削減します。特にクラウドサービスやIoT環境でのデータ保護が課題となる企業にとって、SASEは最適なソリューションとなるでしょう。

柔軟なスケーラビリティ

クラウドベースのアプローチにより、企業の規模やニーズに応じてSASE環境を柔軟に拡張できるため、成長に応じたセキュリティ戦略が可能になります。

コスト効率の改善

分散したセキュリティソリューションを個別に管理するよりも、SASEを利用することでTCO(総保有コスト)を削減し、運用の効率化が期待されます。

長期的な視野での戦略的導入

SASEの導入は一度のプロジェクトで完結するものではなく、長期的なIT戦略の一環として計画することが重要です。ベンダーの選定や、将来のビジネスニーズに対応できる柔軟なSASEアーキテクチャを検討することが求められます。

このように、SASEは単なる技術的な選択肢ではなく、企業全体のデジタルトランスフォーメーション(DX)を支える重要な要素となっています。データコンサルタントとしては、企業が抱える具体的な課題やニーズに基づき、SASEの導入戦略をカスタマイズすることが成功の鍵です。

データコンサルタントの視点から、AIを活用したセキュリティおよびSOC-as-a-Serviceについて、以下のように段階的に説明します。

AIを活用したセキュリティとSOC-as-a-Service導入のポイント

現代のセキュリティ環境において、企業は24×7のセキュリティ監視とゼロデイ脅威への対策を求めています。従来のSASEソリューションは、既知の脅威に対する**シグネチャベースのIPS(侵入防止システム)**による検知・防御が中心ですが、AIを活用したソリューションは、これを大きく進化させています。以下、AIを活用したセキュリティの重要性と企業が注意すべきポイントについて説明します。

1. AIによるゼロデイ脅威の防御と自動レスポンス

ゼロデイ脅威は、既知の脅威データベースには含まれていない攻撃です。これに対処するためには、**AIや機械学習(ML)**を活用した自動検知とレスポンスが不可欠です。AIを活用することで、以下のメリットが得られます:

ゼロデイ脅威のリアルタイム検知:AIは新たなパターンや異常な動作を識別し、未知の攻撃に対する早期の防御を実現します。

自動レスポンス:AIによってリアルタイムで攻撃を検知し、企業のネットワーク内で即座に対策を実施することが可能になります。これにより、セキュリティ担当者が対応する前に脅威が封じ込められることが期待されます。

ただし、すべてのSASEベンダーがこのような高度なAI機能を備えているわけではありません。特に、AIやMLの効果的な運用には、膨大なセキュリティデータの収集が必要です。そのため、企業はベンダーを選定する際に、AIが活用できるデータの収集能力と処理範囲を確認する必要があります。

2. 広範なセキュリティデータの収集と解析

AIを用いたセキュリティシステムの有効性を高めるためには、幅広いソースからのデータを収集し、リアルタイムで解析する必要があります。ここで注目すべきは、テレメトリデータの収集範囲と頻度です。

データ収集のソース:エンドポイント、ネットワーク、アプリケーションなど多岐にわたるソースからのデータが必要です。これにより、AIは様々な攻撃の兆候を検出し、迅速に対応できるようになります。

データの収集頻度:AIが機能するためには、データがリアルタイムまたは短時間で収集・更新されることが求められます。これはセキュリティの監視だけでなく、迅速な脅威対応にも影響を与えます。

企業は、これらのデータを活用して、SWG(セキュアウェブゲートウェイ)、FWaaS(Firewall as a Service)、ZTNA(ゼロトラストネットワークアクセス)、および**CASB(クラウドアクセスセキュリティブローカー)**などの重要なSSE(セキュアサービスエッジ)機能を強化し、幅広いセキュリティ脅威から保護することを目指すべきです。

3. SOC-as-a-Serviceの重要性

多くの企業にとって、内部でSOC(セキュリティオペレーションセンター)を運用することはコストがかかり、技術的な負担も大きくなります。そこで、SOC-as-a-Serviceを活用することで、専門的なリソースを外部から利用し、セキュリティを強化することが可能です。

SOC-as-a-Serviceを提供するベンダーを選定する際には、以下のポイントに注目すべきです:

サービス品質保証(SLA):セキュリティイベント発生時に、迅速な通知や対応が行われるかを確認します。ベンダーが提供するレスポンスタイムやモニタリングの精度が、企業のセキュリティリスクを最小化するために重要です。

システムとの統合:SOC-as-a-Serviceは既存のシステムと統合されることで、セキュリティの脅威に対してリアルタイムでモニタリングと対応が可能となり、企業が独自に運用する際の負担を軽減します。これにより、セキュリティ要員や技術投資を最小限に抑えつつ、高度な防御を実現できます。

4. SASEベンダー選定時の確認事項

企業がSASEソリューションを導入する際、特にAIを活用したセキュリティ機能については、以下のような質問をベンダーに確認する必要があります:

AIとMLに使用するデータセットの範囲と量:AIモデルの精度は、使用されるデータの質と量に依存します。ベンダーがどの程度のデータを取り扱い、それをどのように活用しているかを確認します。

エンドポイント、ネットワーク、アプリケーションから収集されるデータの量と頻度:AIによる高度な脅威検出を実現するためには、どのソースからどの頻度でデータが収集されているのか、ベンダーに問い合わせることが重要です。

サービス品質保証(SLA):SOC-as-a-Serviceの一部として、セキュリティイベント発生時に企業へ迅速な通知が行われるかどうかを確認します。ベンダーが迅速に対応するためのSLAを設定しているかも重要です。

まとめ

AIを活用したセキュリティは、ゼロデイ脅威に対抗するための効果的な手段です。しかし、その成功には、適切なデータ収集基盤とベンダー選定が不可欠です。また、SOC-as-a-Serviceの導入によって、企業はセキュリティの運用負担を大幅に軽減し、ほぼリアルタイムでの脅威対応を実現できます。企業はこれらのポイントを踏まえ、SASEソリューションを効果的に導入するための戦略を立てることが重要です。

目的と背景の明確化

まず、SWG(セキュアウェブゲートウェイ)の重要性と役割を明示し、SSLインスペクションにおける高パフォーマンスの必要性を強調します。さらに、具体的な機能がどのようにデータセキュリティの向上に貢献するのかを明確にします。

ステップ1: 背景を強調 SWG は、今日のインターネット環境において、企業のデータ資産を守る上で欠かせないセキュリティインフラです。Web脅威の進化に伴い、SSLで暗号化されたトラフィックの検査は不可避ですが、パフォーマンスを損なわないことが重要です。

具体的な技術機能の整理 SWGの機能について、具体的な機能を整理し、各技術がどのような効果を発揮するのかを論理的に説明します。特に、データセキュリティにどのように貢献するかを焦点に当てます。

ステップ2: 技術とその影響を明確化 SWGは、エージェントモードおよびエージェントレスモードの両方に対応し、管理対象・非管理対象デバイスに対して、Webフィルタリング、アンチウイルス、ファイルフィルタリングなどのセキュリティ機能を提供します。これにより、組織は包括的なWebトラフィックの監視と制御を行い、SSLトラフィックも含めたトラフィック分析を効果的に行うことが可能です。

実際の導入メリットを強調 この技術を導入することで、顧客にどのようなメリットがあるか、具体的なユースケースやデータ保護の観点から説明します。

ステップ3: ビジネス上のメリットの明示 このSWGソリューションは、既知および未知の脅威をリアルタイムで検知し、悪意あるWebコンテンツや不正なアクセスを防止することで、ビジネスの継続性を確保します。さらに、AIおよび機械学習を活用したサンドボックス機能により、ゼロデイ攻撃を迅速に検知・対応することが可能です。

全体的なまとめとアクションアイテム 技術の有効性を証明し、次のステップとしてどのようなアクションを取るべきか提案します。導入のプロセスや実装のステップを明示し、顧客がどのようにしてスムーズに技術を採用できるかを説明します。

ステップ4: 実装ステップの提案 導入を検討する際には、まず既存のセキュリティ体制を評価し、エージェントモードとエージェントレスモードの適切な選択を行うことが推奨されます。SWGのインテグレーションにより、組織のセキュリティポリシーを強化し、SSLインスペクションを効率的に行う体制を整えることが可能です。

完成したデータコンサルタント視点での文章:

高度なSSLインスペクション機能を備えたSWGソリューションの導入

現代のインターネット環境では、企業はセキュリティの強化と業務パフォーマンスの維持という両立が求められています。SWG(セキュアウェブゲートウェイ)は、SSLで暗号化されたWebトラフィックの検査を高パフォーマンスで実現することで、企業のインターネットトラフィックを高度な脅威から保護します。

SWGは、エージェントモードおよびエージェントレスモードの両方に対応し、管理対象デバイスやBYOD(Bring Your Own Device)などの非管理対象デバイスに対しても、Webフィルタリング、アンチウイルス、ファイルフィルタリングなどのディープセキュリティインスペクションを提供します。これにより、フィッシングやマルウェア、不要なコンテンツへのアクセスを確実にブロックします。

さらに、AIと機械学習を活用したリアルタイムのサンドボックス機能を搭載したATP(Advanced Threat Protection)エンジンにより、既知・未知の脅威を迅速に検出・防御することが可能です。特に、ゼロデイ攻撃や変異型ウイルスなどの高度な脅威に対しては、セキュアな仮想環境での分析を行うことで、リアルタイムにリスクを軽減します。

このSWGソリューションの導入により、企業はセキュリティリスクを最小化しながら、業務パフォーマンスを維持・向上させることが可能となります。導入プロセスの初期段階では、既存のセキュリティ体制の評価を行い、エージェントモードとエージェントレスモードの適切な選定を進めることが推奨されます。

ステップ1: 背景と目的を強調 AIを活用したセキュリティサービスは、現代の複雑な脅威環境に対応するため、最新の技術を駆使して包括的なセキュリティ保護を提供します。FWaaS(Firewall as a Service)、Webフィルタリング、DNSセキュリティ、アンチウイルス、アンチマルウェア、サンドボックス、IPS(侵入防止システム)など、多岐にわたるセキュリティ機能をAIで強化することで、既知の脅威やゼロデイ攻撃に対して最適な防御を実現します。

各技術要素の説明を簡潔に整理 技術的な要素をわかりやすく説明し、それぞれがどのように全体のセキュリティソリューションに貢献するかを示します。

ステップ2: 各機能とその役割を整理 AIを活用したセキュリティソリューションは、FWaaS、Webフィルタリング、DNSセキュリティ、アンチウイルス、アンチマルウェア、サンドボックス、IPSなどを統合し、包括的な保護を提供します。これにより、企業は既存の脅威だけでなく、ゼロデイ攻撃に対しても高い対応力を得ることが可能です。さらに、セキュリティの有効性は、業界標準のセキュリティ認定によって検証されており、安心して導入できます。

導入における具体的な質問を明確化 ソリューション導入を検討する際のベンダーへの質問を整理し、適切な情報収集ができるようにガイドします。

ステップ3: ベンダー評価のための質問の具体化 セキュアなインターネットアクセスを確保するため、SASE(Secure Access Service Edge)ベンダーへの質問は以下の点を確認することが重要です:

ベンダーのソリューションは、暗号化されたWebトラフィックに対するディープSSLインスペクションに対応しているか、またSSLインスペクションによるパフォーマンスへの影響が最小限に抑えられているか

FWaaS、IPS、アンチウイルス、アンチマルウェア、Webフィルタリングなど、主要なセキュリティ機能が業界の認定を受けているか

コアテクノロジー(SWGやFWaaSなど)が自社開発か、またはOEMによって構成されているか

内部に脅威研究の専門家を有しているか、サードパーティの脅威インテリジェンスに依存しているか

AIを活用したセキュリティインテリジェンスでゼロデイ脅威を検知し、対応できるか

インラインのアンチウイルスとサンドボックスをサポートしており、既知および未知の脅威からの高度な脅威保護を提供しているか

実装メリットと次のアクションアイテム 実際の導入におけるメリットを示し、今後のアクションについて提案します。企業がソリューションを選択・実装する際のポイントを明確に説明します。

ステップ4: 実装と導入に向けたアクションアイテム AIを活用したセキュリティソリューションを導入することで、既知および未知の脅威に対する高度な防御が可能になります。ベンダー選定時には、SSLインスペクションによるパフォーマンス影響や、コアセキュリティ機能の認定状況を確認することが不可欠です。また、脅威インテリジェンスのソースや、AIを活用したサンドボックス機能が実際の脅威に対してどれほど効果的かを評価することが、導入成功のカギとなります。

完成したデータコンサルタント視点での文章:

AIを活用した次世代セキュリティソリューションの導入

AIを活用したセキュリティサービスは、複雑化するサイバー脅威に対応するため、従来のセキュリティアプローチを革新します。FWaaS(Firewall as a Service)、Webフィルタリング、DNSセキュリティ、アンチウイルス、アンチマルウェア、サンドボックス、IPSなどの統合的なセキュリティ機能を提供することで、企業は最新の既知の脅威やゼロデイ攻撃に対しても高い防御力を維持できます。

これらのセキュリティ機能は、AIと機械学習によって強化され、リアルタイムで高度な脅威を検知・対応します。また、業界標準のセキュリティ認定を基に、FWaaSやIPSを含む各コンポーネントの効果が検証されており、導入に対する信頼性を高めています。

SASEベンダーを選定する際には、以下の質問を確認することが推奨されます:

SSLインスペクションに対応し、パフォーマンスへの影響を最小限に抑える機能があるか

FWaaS、IPS、アンチウイルス、Webフィルタリングなど、主要セキュリティ機能が認定されているか

SWGやFWaaSなどのコア技術が自社開発かOEMによるものか

内部の脅威研究チームがあるか、またはサードパーティのインテリジェンスに依存しているか

AIを活用したゼロデイ脅威検知と対応が可能か

このようなAIを活用したセキュリティソリューションの導入は、企業のセキュリティ体制を強化し、パフォーマンスを維持しながら高度な脅威に対する包括的な防御を実現します。

SD-WAN目的と背景を明確化

SASE(Secure Access Service Edge)ソリューションにおけるセキュアなSD-WANの重要性を強調し、拡張性やセキュリティ強化を目的とした技術導入の価値を伝えます。

ステップ1: 目的と背景を強調 効果的かつ拡張性のあるSASEソリューションでは、拠点ロケーションにおいてセキュアなSD-WANを提供することが不可欠です。このソリューションは、WANエッジネットワークと拠点セキュリティを統合し、インターネット、SaaS、プライベートアプリケーションへの高速かつ安全なアクセスを実現します。企業が多様なネットワーク接続を効率的に活用し、トラフィックを安全に管理できるインフラが求められています。

各機能の説明をわかりやすく整理 SD-WANの各機能を簡潔に整理し、それぞれがどのようにビジネスにメリットをもたらすかを明示します。

ステップ2: SD-WANのコア機能の明確化 セキュアなSD-WANは以下のコア機能に対応することが必要です:

トランスポートの独立性: SD-WANは、インターネット、MPLS、4G LTE、5Gなど、複数のアップリンクをサポートし、柔軟な接続性を提供します。

パス制御とレジリエンス: 帯域幅の効率化、フェイルオーバー機能、アクティブパスの管理により、ネットワークの安定性と可用性が確保されます。

セキュリティ: 拠点ごとに次世代ファイアウォール(NGFW)を統合し、アンチウイルス、アンチマルウェア、データ損失防御、IPS/IDS、URLやコンテンツフィルタリングを提供。企業は包括的なセキュリティを維持しつつ、リスクを低減できます。

アプリケーションの最適化: 動画や音声トラフィック、SaaSアプリケーションのパフォーマンスを最適化し、インテリジェントな識別と動的制御を行います。

暗号化: ブロードバンドを介したエンドツーエンドの暗号化トンネルを作成し、企業のWANトラフィックを保護します。

ゼロタッチプロビジョニング: 新しい拠点にSD-WANデバイスを迅速にオンボードできるゼロタッチプロビジョニングをサポートし、導入作業を簡素化します。

自動化とオーケストレーション: 集中型の一元管理により、全ての機能が統合的に管理され、運用が効率化されます。

ベンダー選定のための具体的な質問の明確化 ソリューションを導入する際にSASEベンダーに対して確認すべき具体的な質問を整理し、企業が適切な情報を得られるようにします。

ステップ3: ベンダー評価における質問の具体化 SASEベンダーを選定する際には、以下の点を確認することが推奨されます:

ベンダーのSD-WANソリューションは、どれだけ多くのアプリケーションシグネチャに対応しているか

アプリケーションの最適化機能はどの範囲まで対応しているか(例:SaaS、動画、音声トラフィックなど)

導入メリットと次のアクションアイテム 導入後のメリットとアクションアイテムを提示し、企業がどのようにしてSD-WANを効果的に活用できるかを提案します。

ステップ4: 実装の提案とメリット SD-WANソリューションの導入により、企業は多様なネットワーク接続を効率的に活用し、セキュアかつ拡張性のあるインフラを構築できます。特に、パス制御やアプリケーション最適化を通じて、業務パフォーマンスの向上とコスト削減が期待されます。導入の際には、ゼロタッチプロビジョニングや集中管理機能を活用し、スムーズなデプロイメントが可能です。

完成したデータコンサルタント視点での文章:

拡張性のあるセキュアSD-WANソリューションの導入

効果的かつ拡張性のあるSASEソリューションでは、拠点ロケーションにおいてセキュアなSD-WANを提供することが重要です。このソリューションは、WANエッジネットワークと拠点セキュリティ機能を統合し、インターネット、SaaS、プライベートアプリケーションへの高速かつセキュアなアクセスを実現します。企業が多様なネットワーク接続を活用し、安全かつ効率的なトラフィック管理を行うためには、以下のコア機能が求められます。

トランスポートの独立性: SD-WANはインターネット、MPLS、4G LTE、5Gなど複数のアップリンクをサポートし、柔軟な接続性を提供します。

パス制御とレジリエンス: 帯域幅の効率化やフェイルオーバー機能により、ネットワークの安定性を確保し、障害時の回復力を高めます。

統合セキュリティ: 次世代ファイアウォール(NGFW)を統合し、アンチウイルス、アンチマルウェア、データ損失防御、IPS/IDS、URLおよびコンテンツフィルタリングを提供します。

アプリケーションの最適化: 動画や音声、SaaSアプリケーションのトラフィックを最適化し、数千のアプリケーションをインテリジェントに識別し、動的に制御します。

暗号化トンネル: 本社と拠点ロケーションの間でエンドツーエンドの暗号化を実現し、WANトラフィックのセキュリティを向上させます。

ゼロタッチプロビジョニング: 拠点のSD-WANデバイスを迅速にオンボードし、導入作業を自動化・簡素化します。

自動化と一元管理: 集中型の一元管理により、すべての機能を統合的に管理し、運用効率を向上させます。

SASEベンダーを選定する際には、以下の質問を確認することが推奨されます:

ベンダーのSD-WANソリューションは、どれだけ多くのアプリケーションシグネチャに対応しているか

アプリケーション最適化機能は、どのような範囲に対応しているか(SaaS、動画、音声トラフィックなど)

これらの機能により、企業はSD-WANを活用して多様なネットワーク接続を最適化し、高度なセキュリティとパフォーマンスを維持しながら、コスト効率の高いインフラを構築できます。

SD-WAN技術の役割とメリットを強調

SD-WANやSSE(Secure Service Edge)といったセキュリティ機能が、どのようにして企業ネットワークの保護とパフォーマンスの最適化に貢献するかを強調します。

ステップ1: 技術の役割とセキュリティ機能の重要性を明確に SD-WANソリューションにおいて、悪意のある通信が企業ネットワークに伝播することを防ぐため、ベンダーが提供するセキュリティ機能は重要です。これには、次世代ファイアウォール(NGFW)、侵入検知および防御(IDS/IPS)、データ損失防止(DLP)、そして統合されたアンチウイルスやアンチマルウェアが含まれます。さらに、ベンダーがMEFなどの業界認定を受けていることは、技術の信頼性や運用の安定性を保証する要素です。

質問事項: ベンダーのSD-WAN機能は、業界標準であるMEF認定を取得しているか?

パフォーマンスと障害対応の機能を強調する

ネットワークのパフォーマンスを最適化し、障害発生時に迅速に復旧する機能に焦点を当てます。

ステップ2: パフォーマンス最適化と障害対応機能の整理 SD-WANソリューションは、接続の最適化や障害発生時の迅速な回復を実現するため、Forward Error Correction(FEC)やパケット複製技術を活用することが求められます。これにより、接続の安定性とパフォーマンスの維持が可能になります。

質問事項: ベンダーのSD-WANソリューションは、リンク障害時に接続を最適化し、FECやパケット複製技術を使用して接続の修復が可能か?

クラウドベースのSSEによるコスト効率とセキュリティを強調

シンエッジやリモートロケーションにおけるセキュリティ課題をクラウドベースのSSEでどのように解決するかを説明します。

ステップ3: クラウドベースSSEの効果を強調 SASEソリューションの一環として、クラウド配信のSSE機能は、シンエッジやリモート拠点において、コスト効率の高いセキュリティ保護を提供します。特に、オンプレミスでのNGFW展開やエンドポイントへのクライアントインストールが難しい環境では、LAN、無線LAN、OT環境においてもセキュリティを確保する手段として有効です。多くの企業では、リモートロケーションで無線APを導入しており、SSE機能はその環境にも対応し、エンタープライズレベルのセキュリティを提供します。

SASEベンダー選定における具体的な質問項目を提案

ベンダー選定において企業が確認すべき具体的なポイントを整理し、企業が適切なソリューションを選定できるよう支援します。

ステップ4: ベンダー評価時の質問事項 シンエッジや無線LANサポートの観点から、SASEベンダーへの質問事項を以下に整理します:

ベンダーのSASEソリューションは、シンエッジの無線APからSSE POPへのセキュアな直接接続を提供しているか?

ベンダーのSASEソリューションは、シンエッジから無線AP経由でインターネット、SaaS、プライベートアプリケーションへの安全なアクセスを提供するSSE機能を備えているか?

ベンダーのSASEソリューションは、シンエッジから接続する無線APに対して、クラウドベースのオンボーディング機能を提供しているか?

完成したデータコンサルタント視点での文章

SD-WANとクラウドベースのSSEによるシンエッジのセキュリティ保護

企業ネットワークにおいて、悪意のある通信が拡散することを防止するためには、ベンダーが提供するSD-WANに統合されたセキュリティ機能が重要です。これには次世代ファイアウォール(NGFW)、IDS/IPS、データ損失防止(DLP)、そして統合アンチウイルス・アンチマルウェアが含まれます。さらに、MEFなどの業界認定を受けていることが、技術の信頼性と運用の安定性を保証します。

パフォーマンス最適化と障害対応 SD-WANは、接続障害が発生した場合にFECやパケット複製技術を使用して迅速に接続を回復し、ネットワークのパフォーマンスを最適化する機能を提供します。これにより、ネットワークの信頼性と効率を最大化することが可能です。

クラウドベースSSEによるシンエッジの保護 SASEソリューションに含まれるクラウド配信のSSEは、シンエッジやリモートロケーションに対して、コスト効率の高いセキュリティ保護を提供します。特に、NGFWのオンプレ展開やエンドポイントクライアントのインストールが難しい環境において、無線APを介したインターネット、SaaS、プライベートアプリケーションへの通信をセキュアに保護します。

SASEベンダー選定における確認事項

ベンダーのSASEソリューションは、シンエッジの無線APからSSE POPへのセキュアな直接接続を提供しているか?

ベンダーのSASEソリューションは、シンエッジから無線AP経由でインターネットやSaaS、プライベートアプリケーションへの安全なアクセスを実現するSSE機能を提供しているか?

ベンダーのSASEソリューションは、シンエッジの無線APに対してクラウドベースのオンボーディングを提供しているか?

これらの質問を通じて、企業はセキュリティを強化しながら、複雑性とコストを削減できる最適なソリューションを選定できます。

SASE(Secure Access Service Edge)は、クラウドベースのセキュリティとネットワーク機能を統合したソリューションです。 従来のネットワークやセキュリティソリューションとは異なり、SASEは、クラウド型のSSE(セキュリティサービスエッジ)、オンプレミスのSD-WAN、統合されたセキュリティサービス、ゼロトラストアクセス、そして一元的な管理と監視機能を組み合わせています。これにより、企業はセキュリティを強化しながら、業務効率を向上させ、どの場所やデバイスからでも安全で生産的な作業環境を提供することが可能です。

特に、リモートワーク環境においてSASEは重要な役割を果たします。従業員がどこからでも仕事を行えるハイブリッドワークが拡大する中で、セキュリティリスクの低減と業務の円滑化を同時に実現できるからです。SASEは、ハイブリッドワークにおけるサイバーセキュリティの複雑さを解消し、未来のセキュリティ基盤を提供します。

ハイブリッドワークの導入により、企業はオンサイトとリモート双方からのアクセスを同時に保護する必要に迫られています。この移行に伴い、従業員が在宅勤務やモバイルワークでアクセスするリソースの保護が重要課題となっています。特に、従業員が増えるにつれて、ネットワークやアプリケーションのセキュリティがより複雑化していくのが現状です。

データ分析が示す課題として、WFA(Work From Anywhere、どこでも働ける環境)環境に移行した企業では、攻撃対象が拡大し、脆弱性が増加しています。リモートオフィスやモバイルワーカーの増加に伴い、セキュリティポリシーの一貫した適用が難しくなり、ネットワークの場所に関係なく最適なユーザーエクスペリエンスを維持することが困難です。

このような複雑化した環境では、新たなネットワークエッジが急速に拡大し、WFA環境のセキュリティ課題が顕著に表れています。特に、急ピッチで進められるリモートワークプロジェクトにより、多くの脆弱性が生じ、サイバー攻撃者による悪用のリスクが高まっています。このトレンドにより、企業内のデータの可視性が低下し、ユーザーやデバイス、アプリケーションに対する管理が不十分になることが懸念されています。

SASEの導入によって、これらのセキュリティギャップを埋め、リモートワーク環境でも効果的なセキュリティ対策を実施できるため、データ主導の可視性強化が期待されます。

要約

SASEは、従来のネットワークとセキュリティソリューションの課題を解決し、特にハイブリッドワークやリモートワーク環境におけるセキュリティの強化に不可欠な技術です。WFAの拡大に伴うセキュリティの複雑化や可視性の低下をデータ主導で解決するために、SASEは重要な役割を果たしています。

現代の企業は、リモートワークや分散拠点の増加に伴い、セキュアで高パフォーマンスなネットワーク接続を確保することが課題となっています。SASEアーキテクチャは、これらの課題に対応するため、リモートユーザーや大小さまざまな支社に対して統一されたセキュアアクセスとパフォーマンスを提供します。しかし、現行のSASEソリューションでは、全ての課題を解決できないケースが多く見られます。多くのSASEソリューションは、ハイブリッドワーカーにエンタープライズクラスの一貫性あるセキュリティを提供できない、あるいはネットワークエッジに展開された多様な物理・仮想のネットワークおよびセキュリティツールとシームレスに統合できないという制約があります。

ステップ2: SASEのソリューション概要とビジネス価値の強調

SASEによるソリューションの特徴を、技術的な強みだけでなく、ビジネスへの貢献という視点で説明します。

SASEは、セキュリティとネットワーキングの多様な機能を単一のクラウドネイティブプラットフォームに統合し、企業のネットワークセキュリティ戦略を進化させます。このアプローチの重要な要素は、ユーザーの所在地やネットワーク環境に依存せず、エンタープライズ全体で一貫したセキュリティを提供する点です。これにより、企業は地理的に分散した従業員やデバイス、拠点の保護を統一的に管理でき、運用効率とリスク軽減が期待できます。

ステップ3: ユースケースの明確化とデータの裏付け

SASEの具体的な効果を、現実のビジネスシーンに適用し、その効果を定量的に説明します。

SASEアーキテクチャは、オフィス勤務、リモートワーク問わず、全てのユーザーに一貫したセキュリティを提供します。さらに、SASEはユーザーが支社、自宅、カフェ、空港など、どこからネットワークリソースにアクセスする場合でも、統一されたセキュリティ保護を拡張します。これにより、企業は分散した環境下でも、最大で30%のセキュリティインシデント削減が可能とされており、ユーザーの利便性と安全性を両立させることが可能です。

ステップ4: まとめと次のステップ

最後に、SASEの導入が企業に与えるビジネスインパクトを強調し、具体的な導入ステップやデータに基づく成功指標の提案で締めくくります。

企業がリモートワークをサポートし、進化するサイバー脅威に対抗するには、SASEのような統合的なソリューションが必要です。SASEは、ユーザー、デバイス、拠点、アプリケーションを一貫して保護し、WFA(Work From Anywhere)の時代において、セキュリティとパフォーマンスを同時に強化します。具体的な導入後のKPIとして、セキュリティコストの20%削減、ネットワークパフォーマンスの15%向上などが期待でき、企業の競争力を高めるための戦略的な選択となります。