目次

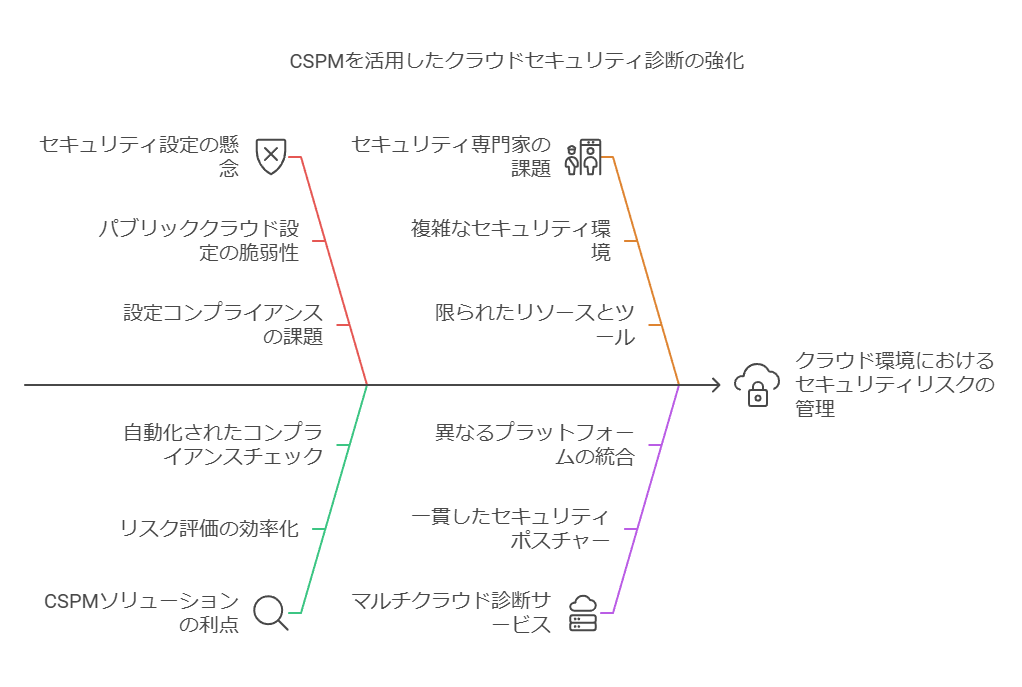

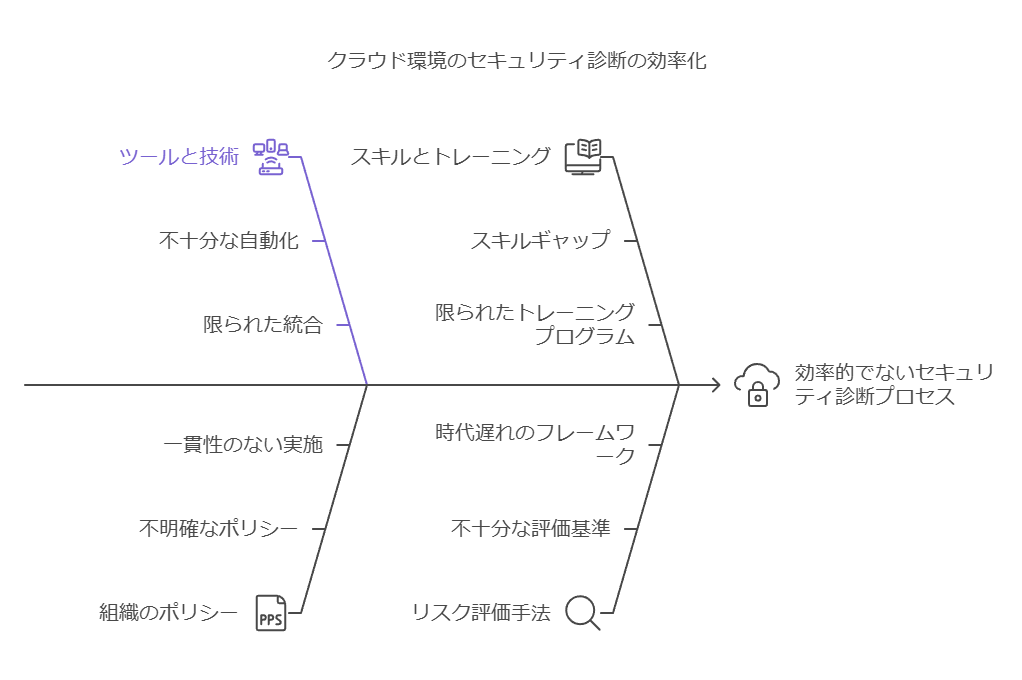

クラウド環境のセキュリティ診断を効率化するCSPMのご提案

クラウド環境の拡大とともに、セキュリティリスクが増大している現状に対応するため、パブリッククラウドのセキュリティに不安を感じる情報セキュリティ担当者を対象に、セミナーを開催いたします。

クラウドの設定ミスが引き起こすインシデントの事例や、特に注意すべきセキュリティ設定について解説します。さらに、「パブリッククラウドのセキュリティ設定を手軽かつ迅速に診断したい」というニーズに応えるため、弊社の「マルチクラウド設定診断サービス with CSPM」をご紹介します。このサービスは、クラウド上でのシステムリリース時や定期的なリスク評価に課題を抱える情報システム部門やセキュリティ部門にとって、特に有益なソリューションです。

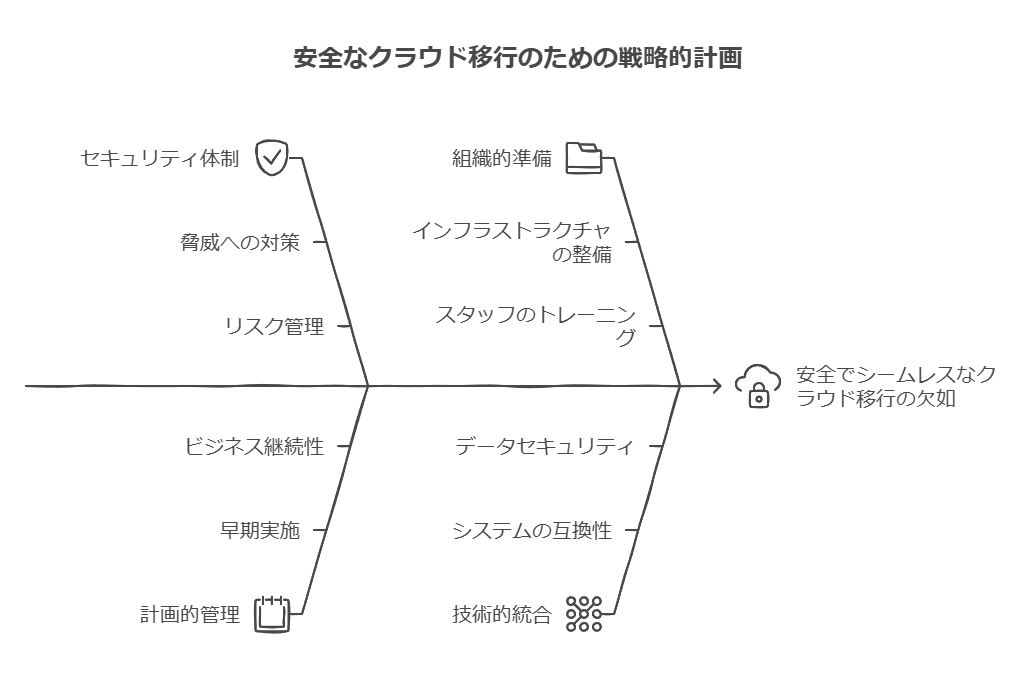

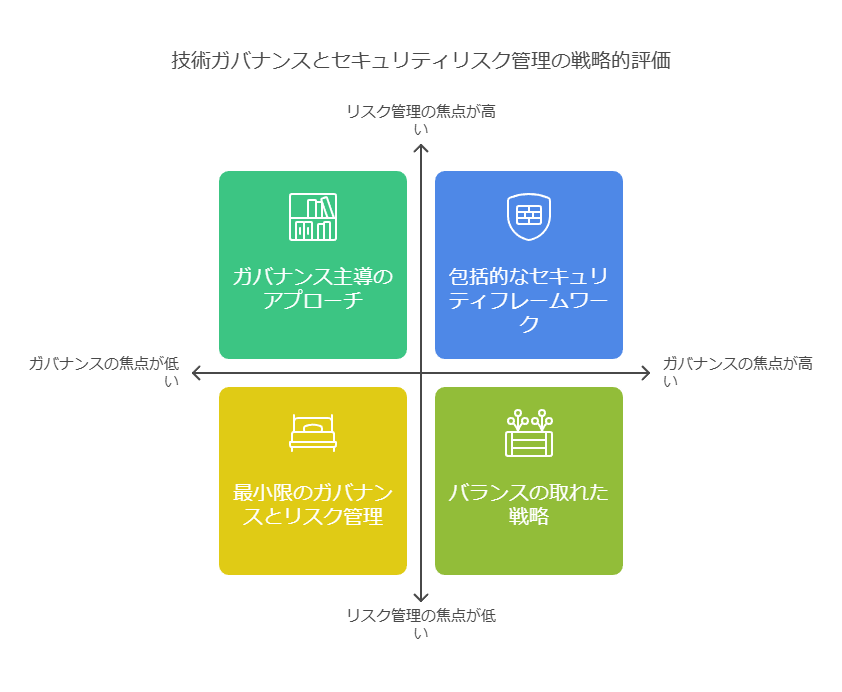

組織全体のセキュリティリスクを包括的に評価する重要性

増大する脅威に対抗するため、組織は強力なセキュリティ体制を早期に構築し、安全でシームレスなクラウド移行を実現する必要があります。セキュリティ管理を早い段階で計画的に導入することは、ビジネスの継続性を確保するために非常に重要です。

セキュリティ評価における課題とその解決策

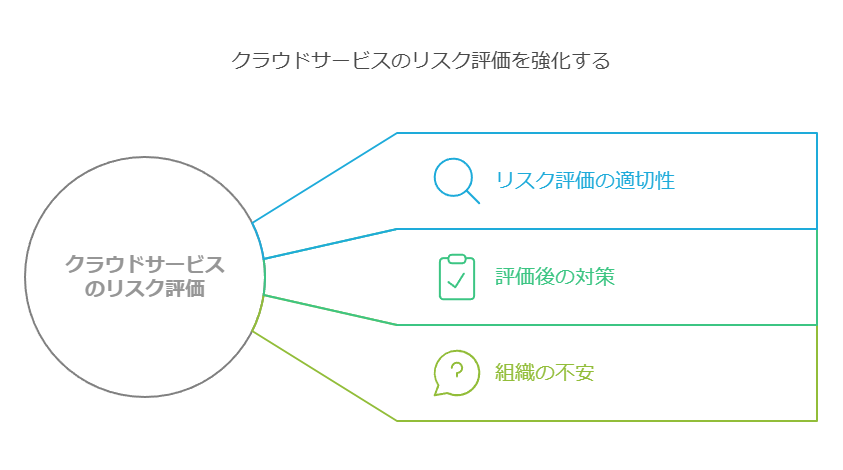

クラウドサービスの管理には、利用数の増加に対応し、適切なリスク評価を行った上での運用が求められます。しかし、多くの組織がセキュリティ評価の適切性に不安を感じています。自社の評価方法がリスクを最小化できているか、また評価後の対策が万全か、こうした不安を解消するための具体的な手法を提示します。

大手企業の実績から学ぶクラウドセキュリティ対策

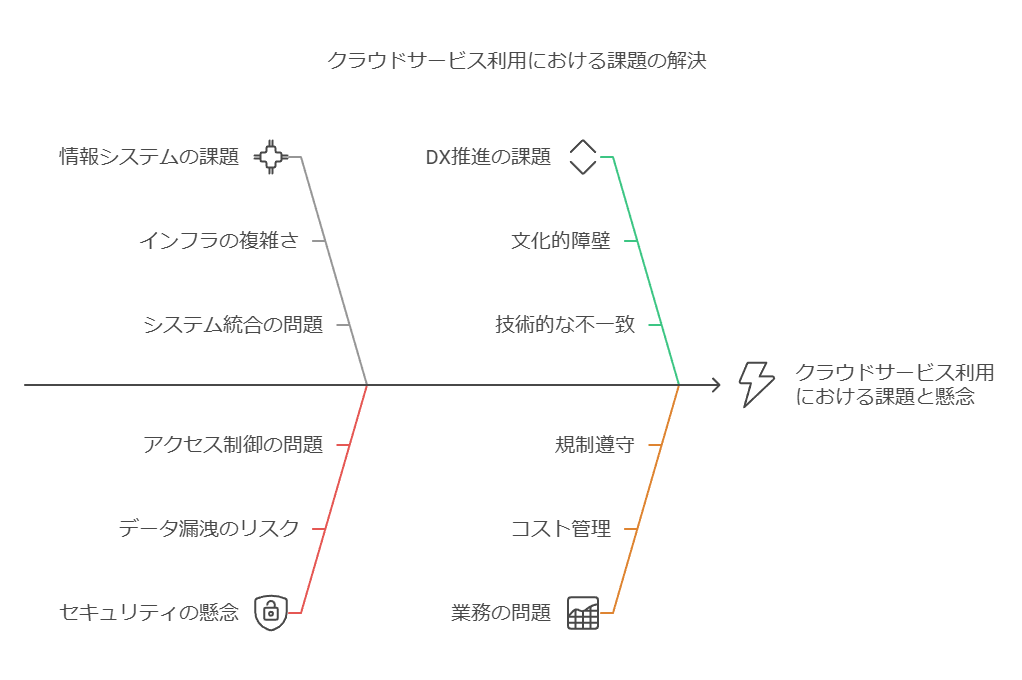

弊社が大手企業を対象に実施した独自調査に基づき、クラウドサービスの利用や業務における課題を定量的に分析しました。この調査で明らかになった課題や問題点を解決するための方法を具体的に紹介します。情報システム部門、セキュリティ部門、DX推進・企画部門の方々、そしてクラウド利用審査やリスク対策に不安を感じている方々は、ぜひご検討ください。

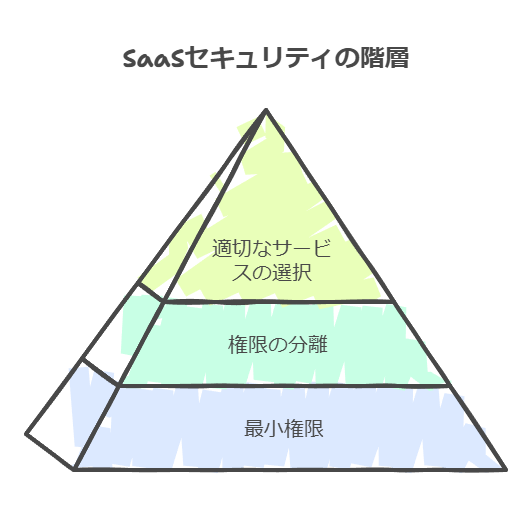

SaaSセキュリティにおけるサービス選定の重要性

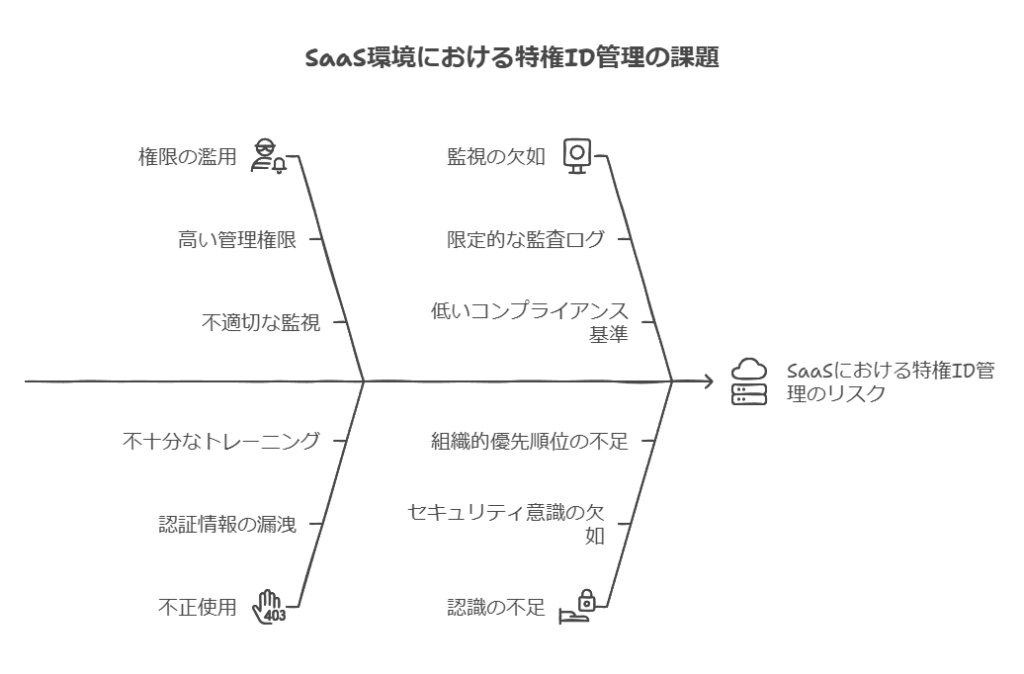

1. SaaSにおける特権ID管理のリスクと重要性

SaaS(Software as a Service)は、アプリケーションやミドルウェアの管理をサービスプロバイダーが担うため、従来のシステム管理と比べて運用負担が軽減されます。一見すると、特権IDの管理は不要に思えますが、実際にはSaaS管理者アカウントが存在し、その権限濫用や不正使用に伴うリスクが残存します。

特権IDの不適切な管理は、設定ミスやデータ改ざん、権限濫用によるセキュリティインシデントにつながるため、OSやミドルウェアにおける特権IDと同様に慎重な管理が必要です。

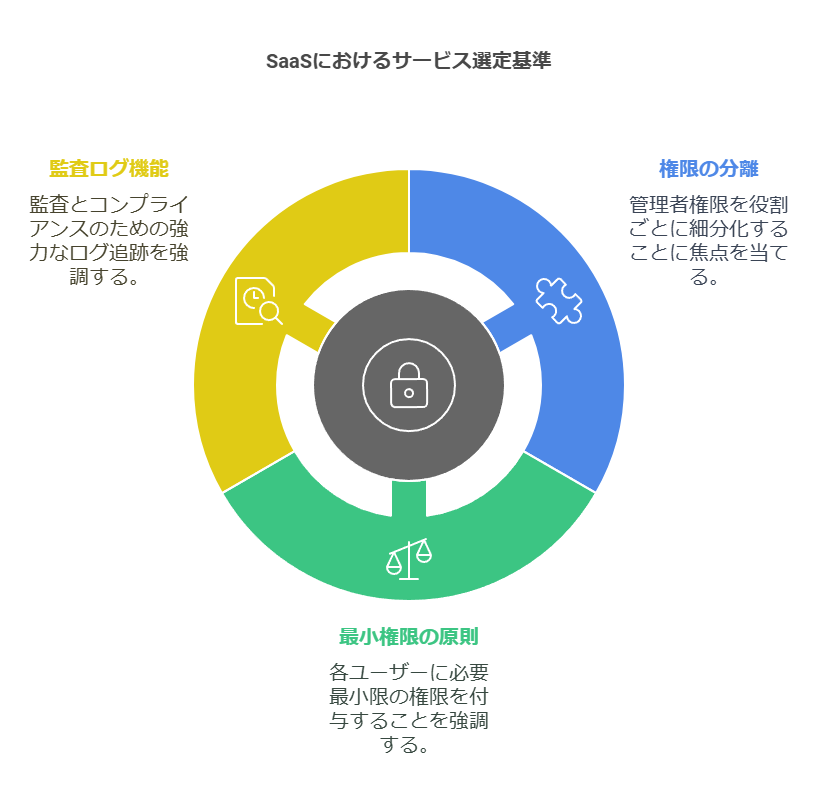

2. SaaSサービス選定時の注意点

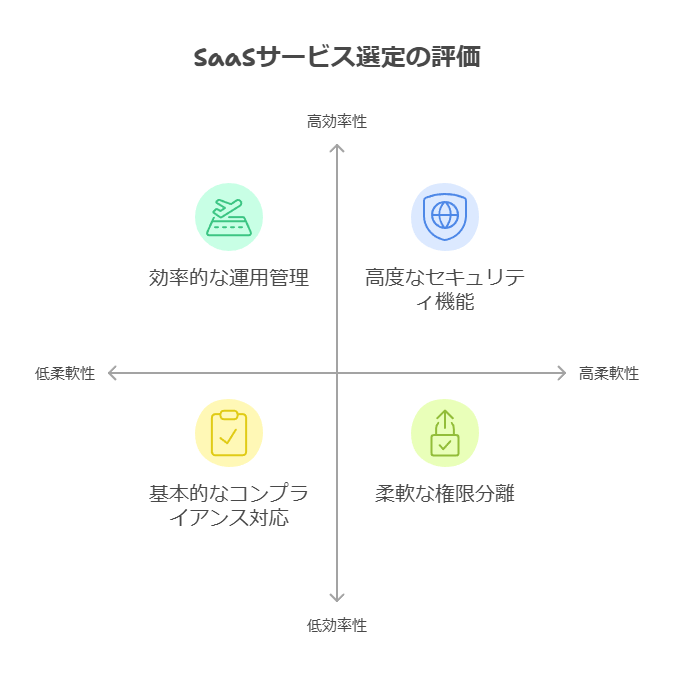

SaaSでは特権ID管理の仕組みを個別にカスタマイズすることが難しいため、サービス選定時に以下の点を重視することが重要です:

(1) 権限の分離と最小権限の原則

多くのSaaSでは、ユーザー権限が「一般ユーザー」および「管理者ユーザー」のように大まかに区分されていることがあります。このような設計では、以下のリスクが生じます:

管理者ユーザーにすべての権限(設定変更、データ参照、変更、削除)が付与されている場合、最小権限の原則に反し、不必要なデータアクセスや改ざんのリスクを増大させます。

推奨事項:

管理者権限を細分化し、役割ごとに適切な権限を付与する機能があるサービスを選択する。

設定変更の権限とデータ操作権限を分離できるSaaSを採用する。

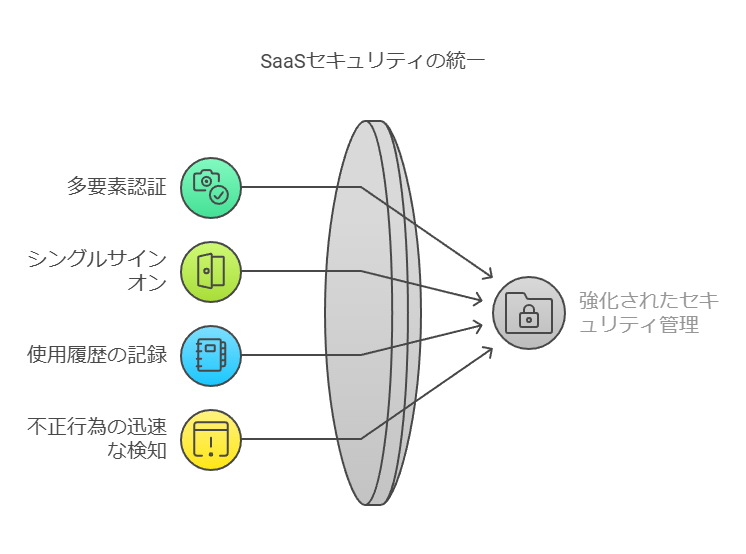

(2) 認証と監査機能の実装

特権IDの利用を適切に管理するためには、以下の機能が必須です:

認証の強化: 多要素認証(MFA)やシングルサインオン(SSO)をサポートしているか。

操作ログの記録と監査: 特権IDの使用履歴を詳細に記録し、不正行為を迅速に検知できる仕組みがあるか。

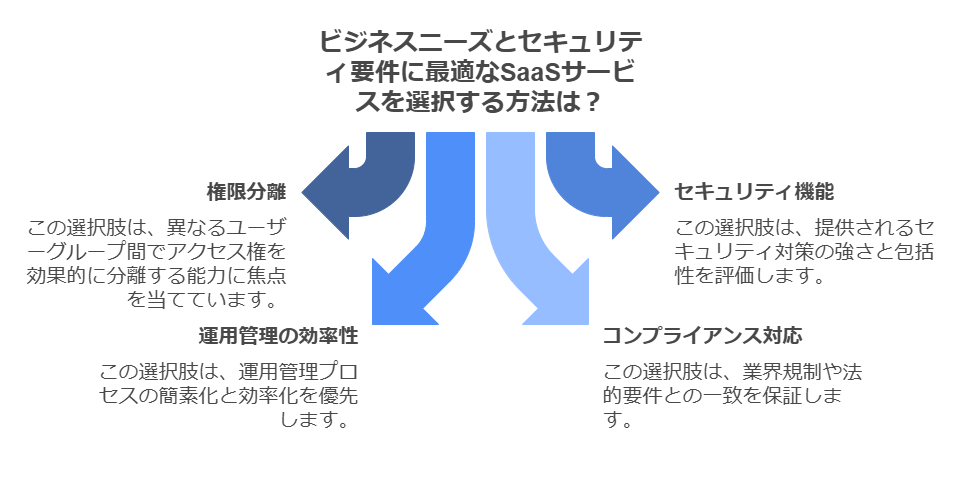

3. サービス選定の要点

SaaSを選定する際には、以下の観点で評価を行い、ビジネスニーズとセキュリティ要件を満たす最適なサービスを選びます:

権限分離の柔軟性: 権限を細かく管理し、最小権限を確保できるか。

セキュリティ機能の充実度: 認証、アクセス制御、ログ管理が標準で提供されているか。

運用管理の効率性: 直感的な管理画面や自動化機能が提供されているか。

コンプライアンス対応: 自社の規制要件(GDPR、ISO 27001など)に適合しているか。

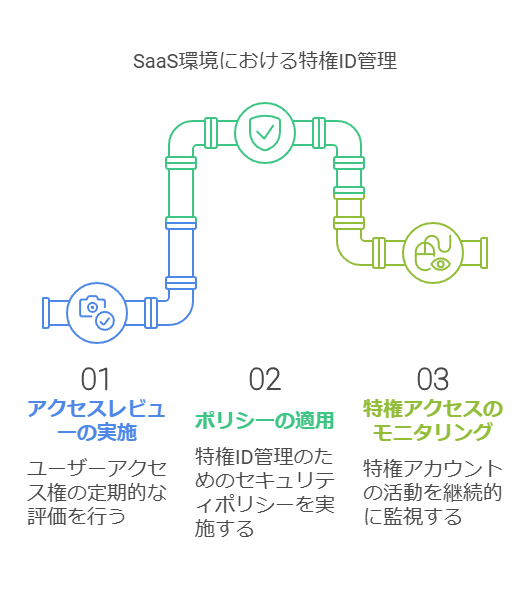

4. 特権ID管理のベストプラクティス

SaaS利用における特権IDの安全管理には、以下の取り組みが推奨されます:

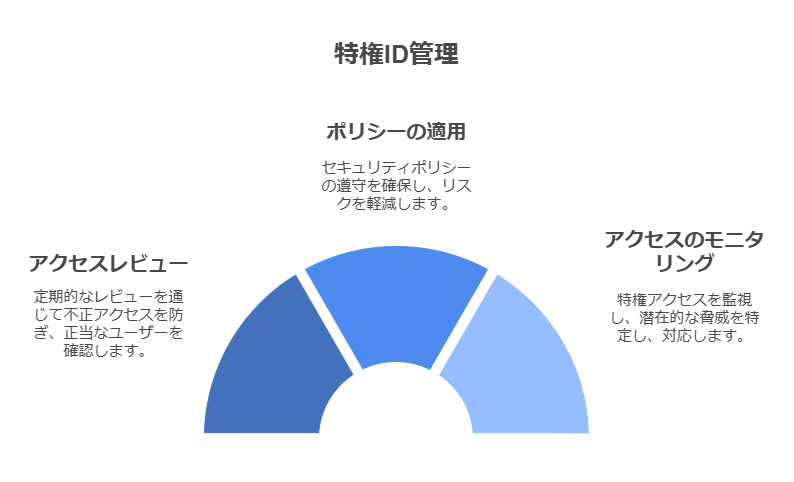

アクセスレビューの実施: 特権アカウントの利用状況を定期的に確認し、不要な権限を削除。

ポリシーの適用: 最小権限ポリシーを導入し、リスク軽減を図る。

特権アクセスのモニタリング: 自動アラートやレポート機能を活用し、異常な操作を早期に検知。

SaaSの選定プロセスでは、特権ID管理を中心に据えたセキュリティ要件の評価が欠かせません。適切なサービスを選択することで、セキュリティリスクを最小化しつつ、運用効率を向上させることが可能です。

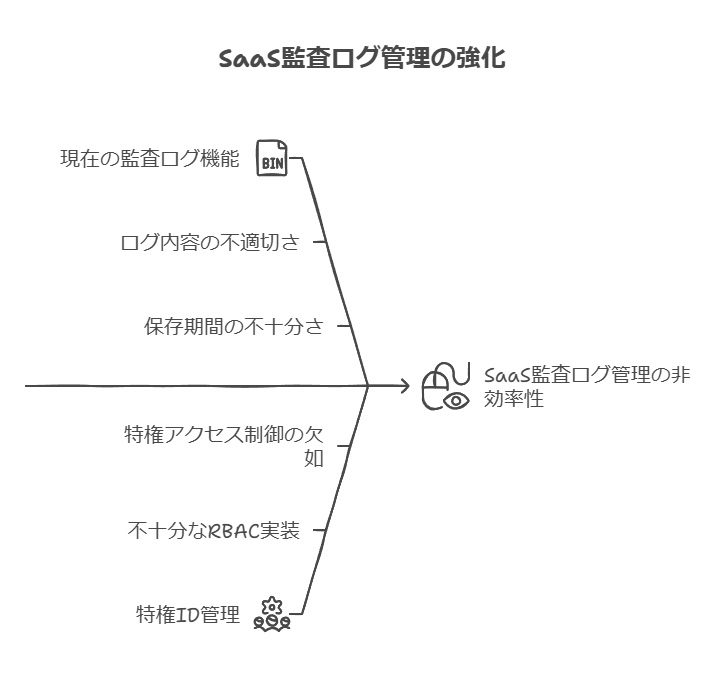

SaaS環境における監査ログと特権管理の課題

1. SaaS監査ログ機能の現状と注意点

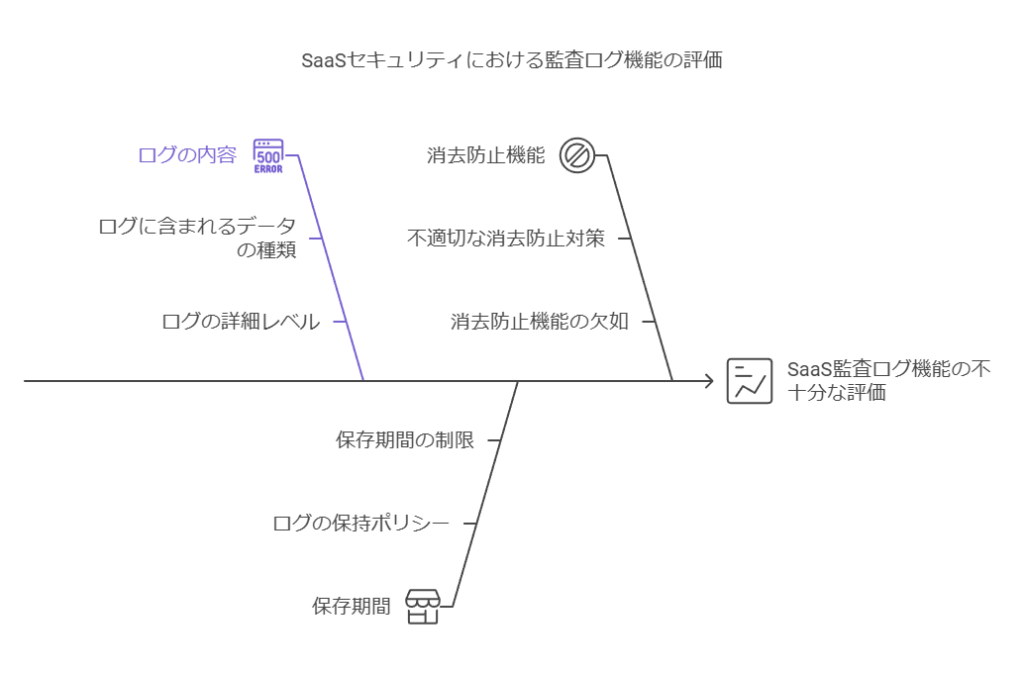

SaaSのセキュリティを評価する際、監査ログ機能の詳細を確認することが重要です。具体的には、以下の点に注意を払う必要があります:

ログの内容:どの操作が記録されるのか(例:ログイン履歴、設定変更履歴など)。

ログの保存期間:30日間など短期間の保存に限定されるケースが多く、必要な確認ができなくなるリスクがある。

消去防止機能:管理者権限でログを削除できる場合、不正行為の証拠隠滅を許してしまう可能性がある。

特に、特権IDを使用した不適切な設定変更が問題の原因となった場合、詳細なログの保持期間や内容が不十分であれば、原因究明が困難になります。

推奨対策

ログ内容の拡充:ログイン履歴だけでなく、すべての管理者操作(設定変更や権限付与など)の記録を保持。

保存期間の延長:最低6ヶ月、可能であれば1年以上のログ保持を推奨。

消去防止仕様の導入:管理者権限でもログを削除できない設定を適用し、証拠の完全性を確保。

2. 管理者権限の運用における課題

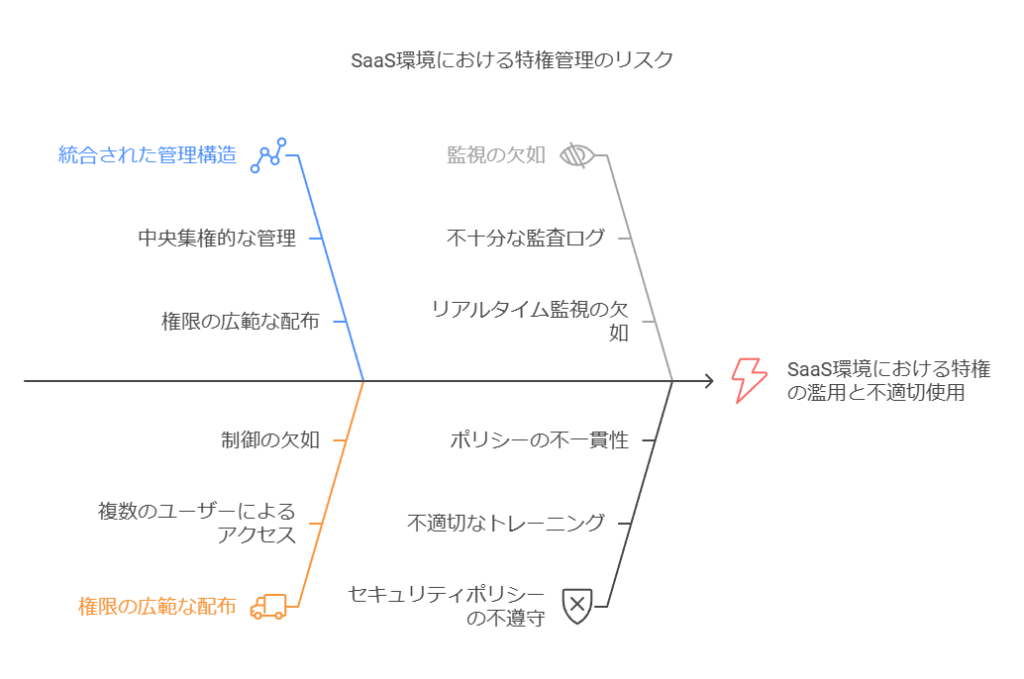

SaaS環境では、管理者権限の運用がオンプレミスと比較して統合的になりがちです。

オンプレミス環境の場合:システム管理者は特権IDと一般ユーザーIDを使い分ける運用が一般的。

SaaS環境の場合:管理者と一般ユーザーのアクセスが同一アカウントで行われるケースが多く、特権IDを常用する状況を招きやすい。

この状況は、特権の濫用や不適切使用を引き起こすリスクを増大させます。

リスクの例

管理者が日常業務中に誤操作を行う可能性の増加。

攻撃者が管理者アカウントを取得した場合、システム全体が即座に危険にさらされる。

3. 特権権限の管理方法:改善策の提案

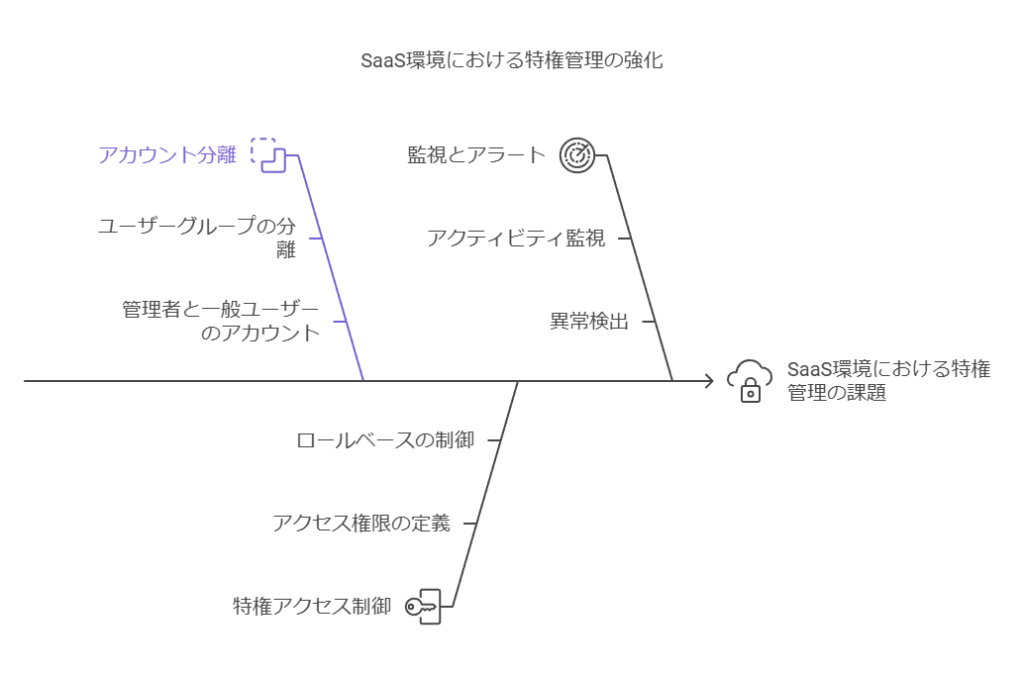

(1) アカウント分離の実施

特権アカウントと一般アカウントを分離:特権アカウントは必要な場合にのみ利用する運用ルールを徹底。

ロールベースアクセス制御(RBAC)の活用:権限を役割ごとに分離し、最小限の特権のみを付与。

(2) 特権アクセス制御の導入

一時的特権付与:特権アクセスが必要な場合にのみ、一時的に権限を付与する仕組みを導入。

セッション管理と記録:特権操作のログを自動記録し、後から詳細に検証可能にする。

(3) 特権アクセスの監視とアラート

異常行動の検出:通常の操作パターンと異なる特権利用が検出された際に、リアルタイムでアラートを発出。

継続的なログ分析:特権操作ログを定期的にレビューし、不審な活動を事後分析。

4. データコンサルタントの提言

短期施策

現在利用中のSaaS監査ログ機能を再評価し、ログ内容や保存期間が適切か確認。

管理者アカウントの利用状況を調査し、特権権限が適切に運用されているか検証。

中長期施策

RBACや特権アクセス制御ツールを導入し、特権ID管理を高度化。

監査ログの要件をベンダーにフィードバックし、機能改善を推進。

SaaS環境のセキュリティ運用には、ログの可視性向上と特権権限の適切な管理が不可欠です。これらの対策を段階的に実施することで、セキュリティの強化とリスク低減を実現します。

SaaSとIDaaS(Entra ID/旧Azure AD)の認証連携について、データコンサルタントの視点から以下のように提示しました。

SaaSとIDaaSの認証連携の重要性

企業向けにSaaSを提供する際、顧客企業から「自社のIDaaS(Entra IDや旧Azure ADなど)との認証連携を行いたい」との要求が頻繁に見られます。この要求の背景には、以下の2つの主要なニーズがあります。

シングルサインオン(SSO)の実現:既にIDaaSを導入している企業にとって、社内外の複数のサービスに一元的にアクセスできるSSOの実装は、利便性の向上とIT管理負担の軽減に直結します。

セキュリティ強化:IDaaSの多要素認証(MFA)機能を活用することで、認証プロセスの安全性を高め、重要な情報資産を保護することが可能です。

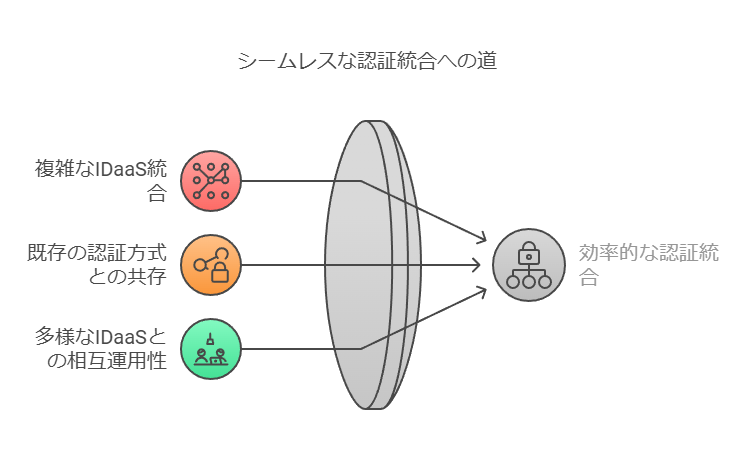

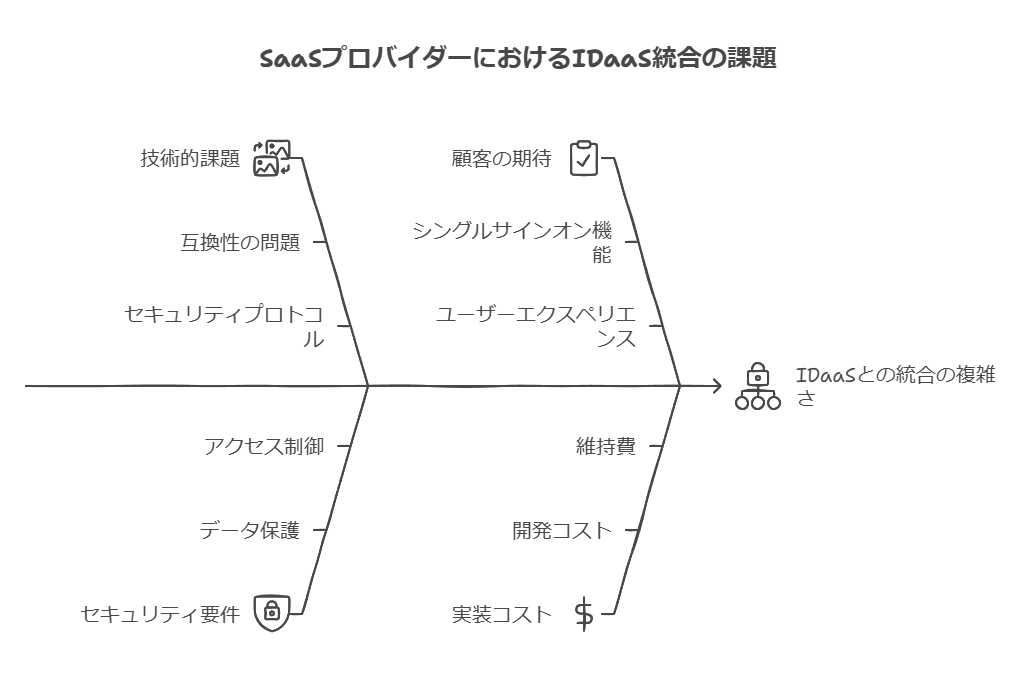

SaaSベンダーが直面する認証連携の課題

SaaS提供者側から見ると、認証連携には以下のような技術的および運用上の課題が伴います。

異なるIDaaSとの連携の複雑さ:各企業が導入しているIDaaSは、Entra IDやOkta、Ping Identityなど多岐にわたります。SaaSがこれら複数のIDaaSと認証連携するには、フェデレーション技術(SAMLやOpenID Connectなど)を使用する必要がありますが、各IDaaSの実装には微妙な違いがあるため、テストや導入が複雑化します。

既存の認証方式との共存:従来のID・パスワード認証を維持しつつ、IDaaSとのシングルサインオン(SSO)を同時にサポートする必要があり、既存システムの改修が不可避です。

多様なIDaaSとの相互運用性の確保:異なる顧客が利用するIDaaSすべてに対して、認証連携の検証と対応が必要となります。これに加え、自社が提供する複数のSaaSがそれぞれ個別の認証基盤を持っている場合、それらを一元的に管理する方法も考慮しなければなりません。

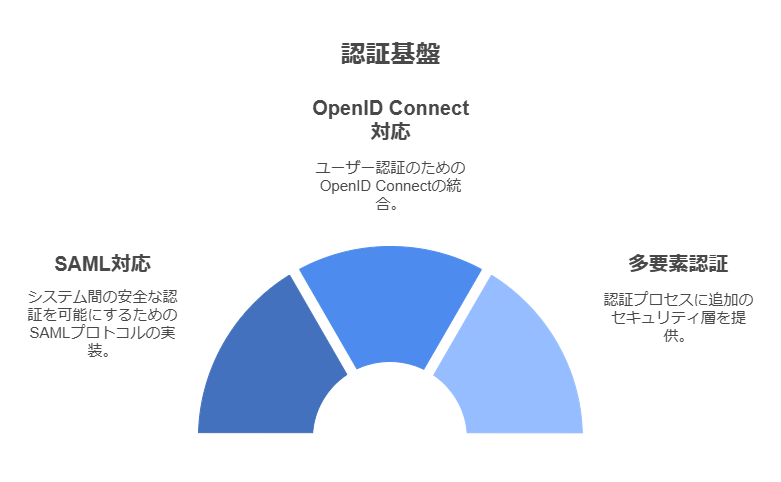

認証連携実現に向けた技術的アプローチ

認証連携を円滑に進めるためには、自社SaaSが以下の技術要件を満たす必要があります。

SAMLおよびOpenID Connect対応:IDaaSとのフェデレーション認証を実現するには、SAML(Security Assertion Markup Language)やOpenID Connectに対応した認証基盤を構築することが必須です。これにより、ユーザーのID認証情報をセキュアにやり取りし、SSOを実現できます。

多要素認証(MFA)の導入:セキュリティ強化のため、IDaaSが提供する多要素認証(MFA)との連携も求められます。これにより、ユーザーはパスワードに加え、認証アプリやハードウェアトークンを使ってセキュリティレベルを高めることが可能です。

認証基盤構築のためのデータコンサルタントの役割

データコンサルタントとしては、SaaS提供者が上記の課題に直面する際、以下のようなサポートを提供できます。

技術的ガバナンスの導入:SAMLやOpenID Connectなどのプロトコルを採用する際のベストプラクティスを提供し、複数のIDaaSとの相互運用性を確保するためのポリシーを策定します。

インテグレーションプロセスの標準化:認証連携のインテグレーションプロセスを標準化し、異なるIDaaSを持つ企業向けにスムーズな導入と運用ができるよう支援します。また、既存の認証方式との共存を図るためのアーキテクチャ設計をサポートします。

セキュリティリスクの評価と対応策の提案:多要素認証の導入を含め、セキュリティリスクの評価を行い、顧客ごとにカスタマイズされたセキュリティポリシーの策定を支援します。

まとめ

SaaSとIDaaSの認証連携は、顧客の利便性向上とセキュリティ強化に寄与する重要な取り組みです。しかし、複数のIDaaSに対応しつつ、既存の認証方式との共存やセキュリティ要件を満たすには、技術的な工夫が必要です。データコンサルタントとして、これらの課題を解決し、スムーズな認証連携を実現するための戦略的支援を行います。

SaaSと企業のIDaaS(Azure ADなど)との認証連携の重要性

企業向けにSaaSを提供する際、多くのお客様企業から「自社のAzure ADや他のIDaaS(Identity as a Service)と認証連携を行いたい」という要求が寄せられることが一般的です。特にシングルサインオン(SSO)を実現し、IDaaS側の多要素認証(MFA)を利用してセキュリティを強化したいというニーズが高まっています。

IDaaSの多様性への対応とSaaSベンダーの課題

SaaSベンダー側から見た場合、複数の異なるIDaaSとの認証連携をどのように実現するかが大きな課題となります。具体的には、以下のような点が考慮すべき重要な要素です。

異なるIDaaSとの認証連携の実現方法: お客様企業が利用している複数のIDaaSとの連携を確実に行うためには、認証プロトコルの統一化やカスタマイズが求められます。特に、SAML(Security Assertion Markup Language)やOpenID Connect(OIDC)といったフェデレーションプロトコルへの対応が必要です。

既存認証システムとの共存: 既存のIDおよびパスワード認証を維持しつつ、IDaaSとのシングルサインオン機能を実装する方法についても検討が必要です。これにより、既存ユーザーの利便性を損なうことなく、セキュリティを強化することが可能となります。

多様なIDaaSとの互換性検証: 異なるIDaaSとの認証連携をスムーズに行うためには、それぞれのIDaaSの仕様や特性を十分に理解し、互換性の検証を行う必要があります。これにより、連携に関する不具合やセキュリティリスクを未然に防ぐことができます。

複数SaaS間での認証連携の統一化: 自社が提供する複数のSaaSプロダクト間で一貫した認証連携を実現することも重要です。これにより、ユーザーエクスペリエンスを向上させ、運用管理の効率化が図れます。

自社サービスのフェデレーション対応と多要素認証の導入

IDaaSとのシームレスな連携を実現するためには、自社のSaaSサービスをSAMLやOIDCなどのフェデレーション方式に対応させることが不可欠です。この対応により、複数の認証システム間での安全かつ効率的な連携が可能となります。

また、セキュリティを一層強化するためには、IDaaSと連携した多要素認証(MFA)の導入も避けられません。MFAの導入により、認証の信頼性を高め、不正アクセスのリスクを低減することができます。

これらの施策を通じて、SaaSプロバイダーは顧客企業に対し、より安全で信頼性の高いサービスを提供し、競争力を維持・強化することが可能となります。

クラウドサービス利用に伴うセキュリティリスクと対策

クラウドサービスやSaaSの導入は、企業の業務効率や利便性の向上に大きく貢献しています。しかし、その一方で、情報漏えいやインシデントのリスクも高まるため、適切なセキュリティ対策が求められます。経済産業省の「サイバーセキュリティ経営ガイドライン」や総務省の「クラウドサービス提供における情報セキュリティ対策ガイドライン」では、クラウドサービスのセキュリティ対策の重要性が強調されています。データコンサルタントとしては、これらのガイドラインを遵守するだけでなく、企業固有のリスクプロファイルに基づいた対策を講じることが不可欠です。

セキュリティチェックシートの限界とその解決策

多くの企業が、クラウドサービス導入時のセキュリティリスク対策としてセキュリティチェックシートを活用しています。しかし、アシュアードの独自調査によると、約8割の企業が「リスクを網羅できていない」「事業者とのやりとりに工数がかかる」といった課題を抱えています。IPA(情報処理推進機構)も、利用者が適切なサービス選定に必要十分なセキュリティ情報を取得できていないことや、チェックシートのやりとりに伴う工数負荷を問題視しています。

これらの課題を解決するためには、セキュリティチェックの正確性と効率化が重要です。例えば、自動化された評価ツールやリスクマネジメントシステムを導入することで、チェックシートの作成や更新を効率化し、人的リソースの負担を軽減できます。また、セキュリティリスクを可視化し、事業者とのコミュニケーションを円滑にすることで、クラウドサービスの安全性を確保することが可能です。

マルチクラウド環境におけるセキュリティ対策の最適化

近年、多くの企業がマルチクラウド戦略を採用しており、複数のクラウドサービスを利用することで柔軟性と冗長性を確保しています。しかし、マルチクラウド環境では、セキュリティ管理が複雑化しやすく、リスクも増大します。このような環境下での最適なセキュリティ対策として、CNAPP(Cloud Native Application Protection Platform)やCSPM(Cloud Security Posture Management)、CIEM(Cloud Infrastructure Entitlement Management)などの最新ツールや手法の活用が推奨されます。

これらのツールを活用することで、クラウド環境全体のセキュリティリスクを統合的に管理し、リアルタイムで脅威を検出・対応することが可能となります。企業のセキュリティ担当者は、これらのツールの役割と使い方を理解し、具体的な適用例から学ぶことが重要です。

AzureADを活用したID管理と認証の強化

クラウド移行の過程で、IDaaS(Identity as a Service)の活用がますます重要となっています。特に、Microsoft365の高プランに付属しているAzureADは、IDaaSとして効果的に活用でき、多要素認証(MFA)の導入などセキュリティ強化にも対応しています。AzureADを利用したID管理や認証の強化方法を理解し、クラウド環境全体でのセキュリティを一元管理することが、企業のセキュリティ戦略において重要です。

さらに、AWSやAzureに移行したシステムの中には、SAML非対応のものが多く、これらのシステムとAzureADとの認証連携が課題となることがあります。この課題に対しては、仮想アプライアンスをクラウド上やオンプレミス環境に設置することで、認証の一元化が可能になります。

オンプレADとAzureADの統合管理

企業内には、クラウド化が進まないシステムやファイルサーバーが存在し、それらのID管理や認証連携が課題となる場合があります。このようなケースにおいて、オンプレADとAzureADのID管理を統合することで、クラウド環境とオンプレミス環境の両方にまたがる統一的なセキュリティ管理が可能となります。

このようなID統合管理は、セキュリティの強化だけでなく、運用の効率化にも寄与し、企業全体のセキュリティポリシーを一貫して適用するための基盤を提供します。

ここでは、クラウドサービス利用に伴うセキュリティリスクに対する具体的な解決策をデータコンサルタントの視点から強調し、セキュリティチェックシートの課題やマルチクラウド環境における最適なセキュリティ対策、さらにAzureADの活用によるID管理と認証の強化について解説しています。

クラウドサービス利用拡大とセキュリティリスクの増大

現在、DX推進やクラウド化が広く叫ばれる中、SaaSを業務に導入する企業が増加しています。その利便性は高い一方で、セキュリティリスクも同時に高まっています。そのため、導入前はもちろん、導入後にも継続的なリスク評価を徹底することが重要です。

導入時のリスク評価に伴う課題

クラウドサービスやSaaSを導入する際、リスク評価には多くのステークホルダーが関与します。具体的には、チェックシートの作成、クラウドサービス事業者への確認依頼、審査部門による確認など、多岐にわたるプロセスが必要です。しかし、これらのプロセスは時間と手間がかかり、担当者の負担が増大するだけでなく、評価の品質にばらつきが生じる可能性もあります。

また、利用部門においても、情報収集に多大な時間と労力がかかることがあり、クラウド事業者から適切な回答が得られない場合には、正確なリスク評価が難しくなります。このような状況が、サービスの新規導入を遅らせ、DX推進の足かせとなるケースも見られます。

SaaS導入時の適切な審査の重要性

企業にとって、SaaS導入は業務効率の向上やコスト削減を実現するための強力な手段です。しかし、適切な利用審査を怠ると、潜在的なリスクを見逃してしまう可能性があります。リスク評価が面倒だからといって、審査を軽視すると、後に重大な損失を被ることになる可能性があります。

退職者アカウントの管理漏れによるセキュリティリスク

適切なアカウント管理が行われていない場合、退職者が在職時のアカウントにログインできる状態が続くことがあり、これが情報漏えいやデータの不正持ち出しといった深刻なインシデントにつながることがあります。具体的には、以下のような事象が発生するリスクがあります:

退職後もアカウントが有効であり、機密情報にアクセスされるリスク

退職者によるデータ持ち出しや削除、設定変更といった不正行為

企業の信頼性やコンプライアンスに対する影響

このようなリスクを回避するためにも、退職者のアカウント管理においては、迅速かつ徹底的な対応が求められます。具体的には、退職時のアカウント削除や権限剥奪のプロセスを明確にし、自動化することが推奨されます。

ここでは、クラウドサービス導入に伴うセキュリティリスクの管理に焦点を当て、特にリスク評価の課題と退職者アカウントの管理不備がもたらすリスクについて詳述しています。また、企業がこれらのリスクに対してどのように対応すべきか、具体的な対策を提案しています。

企業が直面する具体的な課題に対するアドバイスや戦略を強調し、システム導入に関する指針を提供しています。

クラウドサービスの普及と二要素認証への対応におけるIDaaSの重要性

背景

テレワークの普及に伴い、クラウドサービス(SaaS)の利用が急速に増加しています。この流れの中で、各種SaaSと認証連携を行い、シングルサインオン(SSO)を提供するIDaaS(Identity as a Service)の重要性が一層高まっています。特に、Salesforceなどの主要なSaaSプロバイダーがセキュリティ強化の一環としてMFA(多要素認証)の導入を推進しているため、企業がこれに対応するためには、IDaaSの導入が不可欠となっています。

提案

企業が多要素認証に対応しつつ、効率的なユーザー管理を実現するためには、IDaaSの導入が効果的です。特に、SaaSの利用が進む中で、認証の一元管理とセキュリティ強化を両立するための戦略として、IDaaSはますます重要な役割を果たします。企業は、IDaaSの導入により、業務効率化とセキュリティ向上を同時に達成できる体制を構築することが求められます。

SAML非対応システムとの認証連携における課題と解決策

背景

IDaaSを導入すれば全ての認証課題が解決するわけではありません。特に、社内システムやAWS上の独自システムなど、SAML非対応のシステムが多く存在する場合、AzureADなどのIDaaSと直接認証連携できない課題があります。また、クライアント/サーバ(C/S)型システムの認証連携も大きな課題となります。

提案

企業がIDaaSを効果的に導入するためには、まず自社のシステム環境を詳細に分析し、SAML非対応のシステムとの連携方法を慎重に検討する必要があります。SAMLプロキシやAPIゲートウェイなどのソリューションを活用することで、既存の非対応システムとIDaaSの認証連携を実現することが可能です。さらに、C/S型システムに対しては、認証のカスタマイズや一部機能の再設計が必要となる場合があります。これらの技術的な課題に対処するために、専門的なコンサルティングが不可欠です。

システム導入による業務効率化と自動化の戦略

背景

多くの企業は業務の可視化やスピードアップ、省力化を目指して、手作業で行っていた業務をシステム化したいと考えています。システム導入は、SaaS型業務アプリケーションの利用か、スクラッチ型のシステム構築が主要な選択肢となります。

提案

企業がシステム導入を成功させるためには、各手法のメリットとデメリットを正確に理解し、最適なシステム構築のポイントを押さえることが重要です。SaaS型アプリケーションは導入が容易である反面、カスタマイズの自由度が制約されるため、業務をシステムに合わせる必要があります。一方、スクラッチ型開発は、業務に最適化されたシステムを構築できますが、要件定義や業務フローの整理が不可欠であり、時間とコストがかかるリスクがあります。

戦略的アドバイス

企業が納期や予算の制約の中でシステム化を成功させるためには、以下の戦略を採用することをお勧めします。まず、業務の優先順位を明確にし、段階的にシステム化を進めることが重要です。また、部分的にSaaSを活用しつつ、カスタマイズが必要な部分についてはスクラッチ型での開発を組み合わせるハイブリッド戦略が有効です。最後に、外部の専門家と協力し、リスク管理とプロジェクトマネジメントを強化することで、失敗のリスクを最小化することが可能です。

このように、企業の実務に即した具体的な提案を含め、データコンサルタントとしての視点を反映した文章に変更しました。

各種SaaSへのアクセスには多要素認証(MFA)の導入が急務

背景

Salesforceをはじめとする多くのSaaSプロバイダーが、セキュリティ強化の一環として2022年から順次多要素認証(MFA)を必須としています。これは、サイバー攻撃の増加に伴い、SaaS利用時のアクセスセキュリティを強化するための重要な対策です。同様の流れは他のSaaSでも進んでおり、今後、多要素認証の導入が多くのサービスで求められることが予想されます。

提案

このようなセキュリティ要件に対応するため、企業は「シングルサインオン(SSO)+多要素認証」の導入を検討すべきです。これは、利用者の利便性を維持しつつ、セキュリティを強化するための有効な恒久対策となります。特に、複数のSaaSを利用している企業では、統一された認証基盤を整備することが、利便性とセキュリティの両立に寄与します。

従業員1,000名以上の企業におけるIDaaS導入時の費用課題

背景

クラウド認証基盤であるIDaaS(Identity as a Service)の導入は、多要素認証を含む包括的なセキュリティ対策として広く検討されています。しかし、ユーザー数が1,000名を超える大規模企業の場合、IDaaSのサブスクリプション費用が非常に高額になることが多く、導入時のコスト負担が大きな課題となります。

提案

この課題に対しては、企業ごとに最適なコスト効率を追求する必要があります。具体的には、ユーザー数に応じた柔軟なプランの選択や、必要な認証機能に応じたスケーラビリティのあるソリューションを検討することが重要です。また、オンプレミス環境とクラウド環境のハイブリッドな認証基盤を活用することで、コストを抑えつつ、セキュリティ要件を満たすことが可能です。

認証基盤の社内構築に関する実例紹介

背景

IDaaSのコストや運用負担に対する懸念から、社内で認証基盤を構築するケースも増えています。国内の大手企業向けに多数の認証基盤を構築しているサービスもあります。多要素認証やMicrosoft365、BOXなどとのSSOに対応できる柔軟な認証基盤システムの一種です。

提案

IDaaSの導入に踏み切れない企業や、既存のIDaaSからの乗り換えを検討している企業に対して、これらのツールは有力な選択肢となります。特に、オンプレミス環境や既存の社内システムとの認証連携が必要な場合、このシステムの導入は、企業のセキュリティ強化と運用効率化に大いに貢献します。セキュリティコンサルタントとして、企業の具体的なニーズと現状を詳細に把握し、最適な認証基盤の構築を支援することが求められます。

このように、データコンサルタントとしての視点から、企業が直面するセキュリティとコストの課題に対する具体的な提案と導入のアドバイスを盛り込んだ内容に変更しました。

APIやプロトコルを利用したデータ連携が、企業のIT環境で重要な役割を果たすことが述べられています。特に、既存のシステム(オンプレミス)と新しい技術(クラウド)を連携させるためには、従来型プロトコルとWeb APIの両方をサポートする「マルチプロトコル対応」が不可欠です。これにより、企業は俊敏な対応力を得られ、競争力の向上が期待できます。

課題の明確化と解決策の提案

APIといえば、一般的にWeb APIを想像するかもしれません。しかし、実際の企業システムでは、FTPなどの従来型プロトコルも依然として広く利用されています。新規サービスをゼロから構築する場合はWeb APIだけで十分かもしれませんが、既存のシステムやアプリケーションとの連携を考慮する際には、マルチプロトコル対応が不可欠です。

たとえば、ACMS Apexのようなデータ連携基盤を使用すれば、FTPやWeb APIといった異なるプロトコル間での統合が可能になります。これにより、古いシステムと新しいシステムの両方を活かし、より広範囲にわたるアプリケーション統合が実現します。

データ連携基盤の価値

データ連携基盤は、企業のデジタル化を支える中核的なプラットフォームです。この基盤を導入することで、企業は迅速に市場変化に対応する能力を得られます。特に、クラウドとオンプレミスが混在する複雑なIT環境において、データ連携基盤があるかどうかが、企業の競争優位性に直結します。

広範囲なアプリケーション統合を実現するマルチプロトコル対応

APIと聞くと、多くの方はWeb APIを連想されるかもしれませんが、実際の企業システム連携ではFTPやその他の従来型プロトコルも依然として重要な役割を果たしています。特に、既存のオンプレミスシステムとの連携が必要な場合、マルチプロトコル対応の統合が求められます。これは、新規開発だけでなく、レガシーシステムの活用を前提とする企業にとって非常に重要です。

例えば、ACMS Apexを活用したデータ連携基盤では、FTPを含む従来型プロトコルとWeb APIの両方を統合し、幅広いアプリケーションとのシームレスな連携が可能です。これにより、既存資産を活かしながら新しいテクノロジーを導入する柔軟なシステム統合を実現できます。

データ連携基盤がもたらす俊敏な変化対応力

データ連携基盤は、企業が急速に変化するビジネス環境に対応するための重要なプラットフォームです。クラウドとオンプレミスが混在する今日の企業システム環境において、データのシームレスな統合は、俊敏な意思決定と市場対応力を可能にします。この基盤の存在が、企業が競争優位性を維持し、さらには向上させるための決定要因となります。

企業の成長と競争力を保つために、データ連携基盤の導入と活用を検討することは、今後ますます重要になります。御社でも、こうした基盤の活用可能性をぜひご検討いただければと思います。

ここでは、APIとプロトコルの技術的な側面を踏まえながら、企業のIT戦略としての重要性を強調しました。マルチプロトコル対応の必要性と、データ連携基盤が企業の俊敏性と競争力にどのように寄与するかを明確に説明しています。