目次

SaaSセキュリティ

SaaS利用拡大とセキュリティリスク管理の重要性

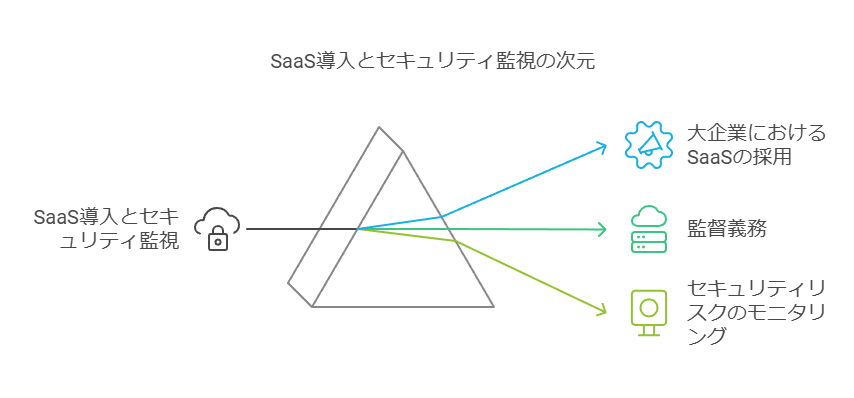

近年、従業員数2000名を超える大企業においても、業務効率化やデジタルトランスフォーメーション(DX)の推進に向けたSaaS導入が急速に進んでいます。

2024年3月、個人情報保護委員会は特定の条件下におけるクラウドサービスの利用に対し、監督義務が発生するとの勧告を発表しました。これにより、多くの企業が自社で利用中のSaaSに対するセキュリティリスクの定期的なモニタリングを重要視し始めています。

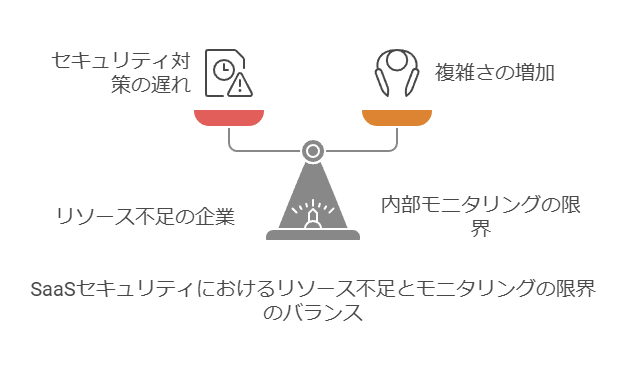

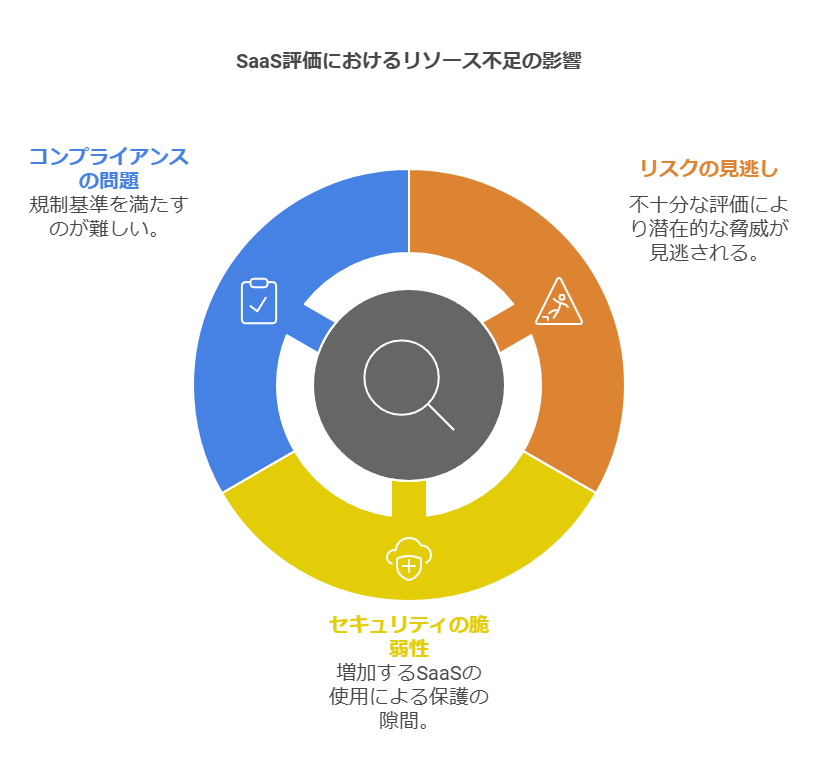

しかし、セキュリティリスク管理の重要性を認識しつつも、リソース不足により対応が追いついていない企業が多いのが現状です。SaaSの利用が増加する中で、モニタリング業務が複雑化し、自社内での対応には限界が生じています。

クラウドサービス利用におけるセキュリティ管理の課題と解決策

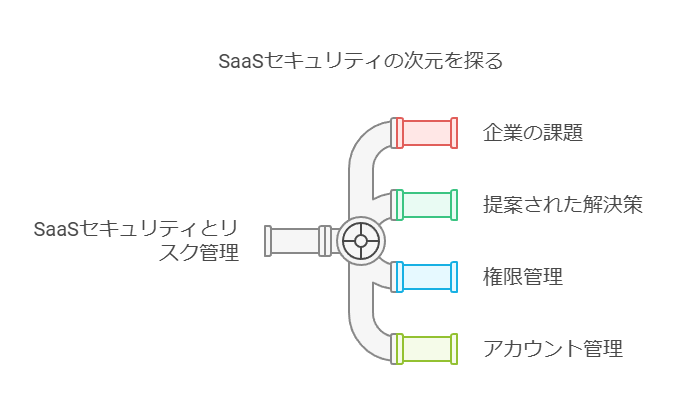

大企業がクラウドサービス利用におけるセキュリティ管理を進める際に直面する主な課題は、以下の3点に集約されます。

急増するSaaSに対する評価のリソース不足

SaaSの数が急増する中、自社リソースのみでの評価が追いつかず、リスクを見逃す可能性が高まっています。

担当者による属人的な審査の限界

セキュリティ審査が担当者に依存しているため、一貫した品質の担保が難しく、属人的な判断によりリスクが生じる可能性があります。

モニタリングの厳格化による工数増加

監督義務の強化に伴い、従来の手法ではモニタリングにかかる工数が増加し、他の重要業務への影響が懸念されています。

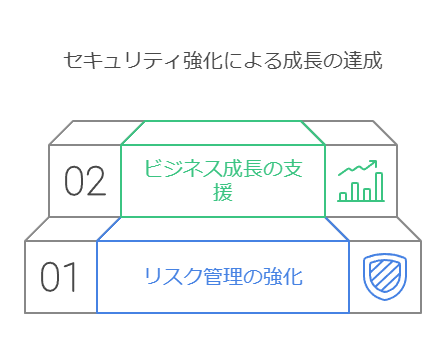

これらの課題に対処するためには、ビジネスのスピードと信頼性の高いリスク管理を両立させるための新たなアプローチが必要です。データコンサルタントとしては、企業がこれらのリスクに効率的かつ効果的に対応できるよう、以下のような戦略を提案します。

外部専門家の活用によるリソースの補完

自社リソースだけでなく、外部のセキュリティ専門家やツールを活用することで、SaaSの評価やモニタリング業務を効率化し、リスク管理の品質を向上させます。

標準化された評価プロセスの導入

属人的な判断を排除し、統一された基準とプロセスを導入することで、評価の一貫性と信頼性を高めます。

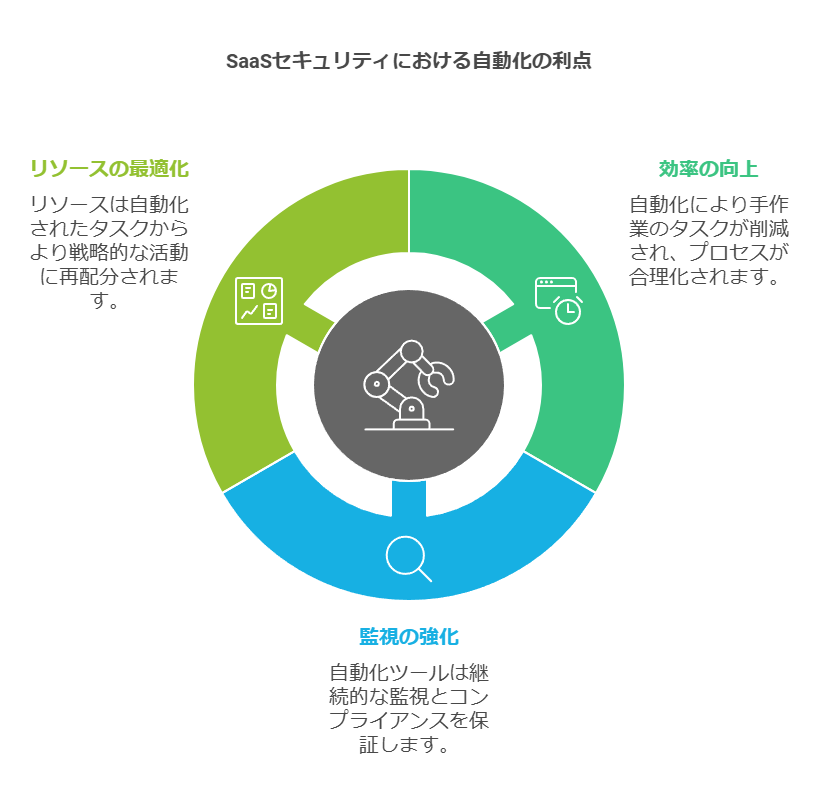

自動化ツールの導入による工数削減

モニタリング業務の自動化ツールを導入し、手作業による工数を削減することで、監督義務に対応しつつ、業務効率を向上させます。

これにより、企業はセキュリティリスク管理を強化し、ビジネスの継続的な成長を支えることが可能となります。

増加するSaaS利用とセキュリティリスクの管理

デジタルトランスフォーメーション(DX)やクラウド化が進む中、SaaSの業務利用がますます増加しています。SaaSはその利便性から多くの企業に導入されていますが、その一方でセキュリティリスクも無視できません。導入時だけでなく、導入後も継続的にリスク評価を行うことが不可欠です。

リスク評価のプロセスとその課題

クラウドサービスやSaaSの導入時には、リスク評価が不可欠です。しかし、その評価プロセスには多くの工数と手間がかかります。例えば、チェックシートの作成、クラウドサービス提供者への確認依頼、社内の審査部門との調整など、複数のステークホルダーが関与するため、担当者に大きな負担がかかることがしばしばあります。この負担が新規サービス導入のハードルを高くし、DX推進の妨げになることも少なくありません。

大手企業におけるセキュリティ管理の課題

大手企業では、管理対象となるクラウドサービスが年々増加しており、そのリスク評価を定期的に行うことが必要です。しかし、管理サービスの数が多いほど、この定期的なチェックには多大な工数がかかります。これにより、チェック担当者に過剰な負担がかかり、チェック漏れやリスクの見逃しが発生するリスクが高まります。

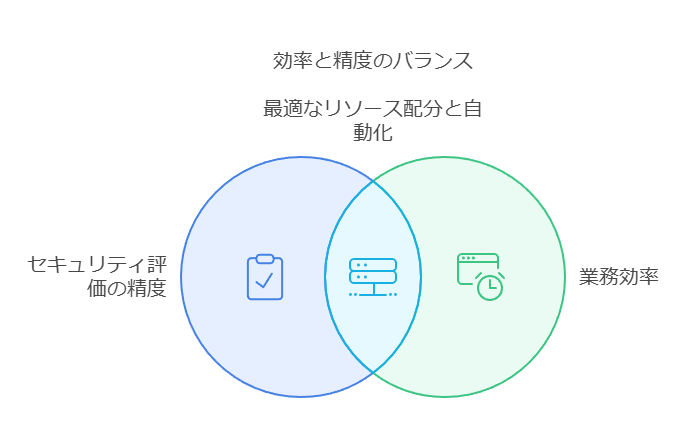

企業は、セキュリティ評価の精度を維持しつつ、効率的な業務体制を構築するためのバランスを取る必要があります。この課題に対して、多くの企業が解決策を模索していますが、最適なリソース配分や自動化ツールの導入が鍵となるでしょう。データコンサルタントとして、こうした課題に対する戦略的なアプローチを提案し、企業のセキュリティ管理をサポートすることが求められます。

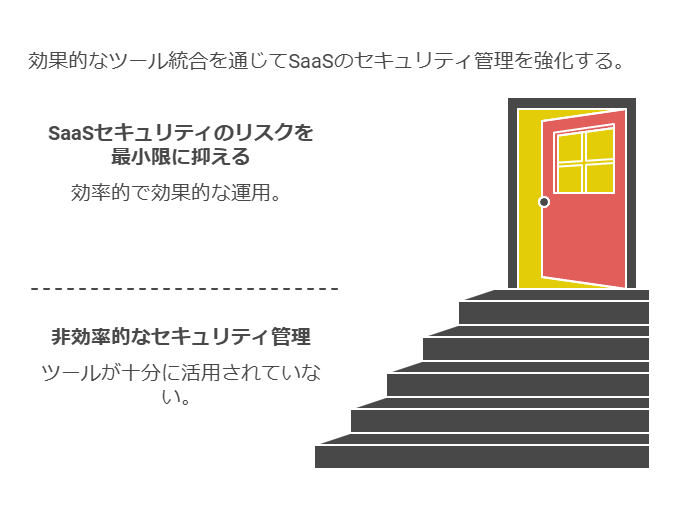

SaaSセキュリティ管理における利用ツールの概要

現在、貴社では以下のツールを活用してSaaSのセキュリティ管理を行っています。

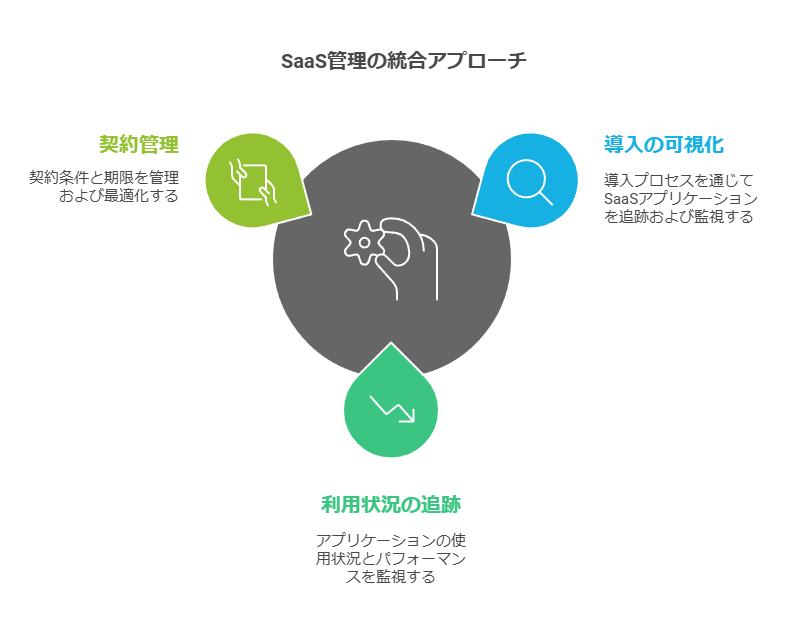

SaaS管理ツール

SaaSの導入、利用状況、契約管理を一元的に可視化し、最適な運用をサポートします。

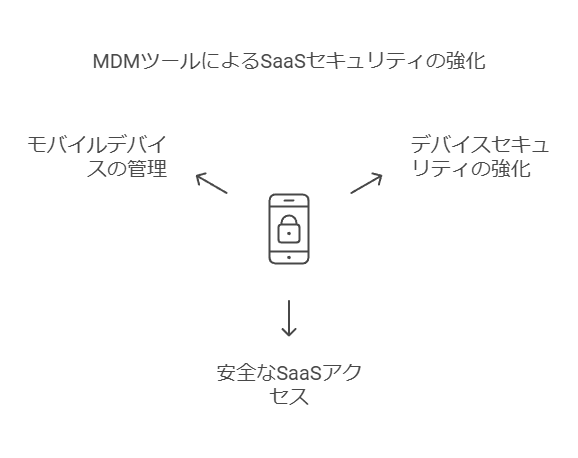

MDM(モバイル端末管理)ツール

モバイルデバイスのセキュリティを強化し、SaaSへの安全なアクセスを確保します。

CASB(クラウドアクセスセキュリティブローカー)

クラウドサービスへのアクセス制御やデータ保護を提供し、SaaSのセキュリティを強化します。

SASE(セキュアアクセスサービスエッジ)

ネットワークとセキュリティ機能を統合し、SaaS利用における安全性を向上させます。

IDP(アイデンティティプロバイダー)

シングルサインオン(SSO)や多要素認証(MFA)を通じて、SaaS利用時のユーザー認証を安全に管理します。

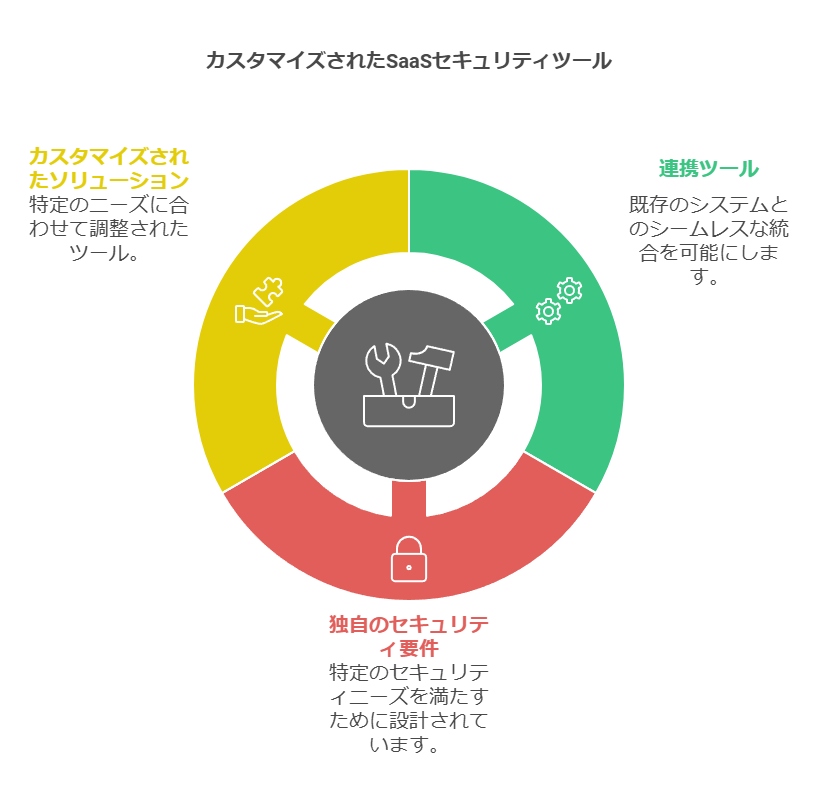

自社開発ツール

特定のニーズに応じたカスタマイズされたツールで、他のツールとの連携や独自のセキュリティ要件に対応します。

これらのツールを効果的に活用することで、SaaSのセキュリティ管理を一層強化し、リスクを最小限に抑えることが可能です。データコンサルタントとしては、これらのツール間の連携や最適な運用方法を提案し、セキュリティ管理の効率化を支援します。

増加するSaaS

増加するSaaSとその管理の必要性

SaaSサービスの導入は、その手軽さから過去数年にわたり急増しており、サービス数は5年前と比較して約2倍にまで増加しています。この成長トレンドは今後も継続することが予測されます。

SaaSの有効活用と無駄の実態

しかし、導入されたSaaSが全て有効に活用されているわけではありません。海外の調査によると、エンタープライズ企業でのSaaS利用料のうち約4割が実際には無駄になっているという結果が示されています。これは、SaaSが適切に管理されていないことが一因と考えられます。

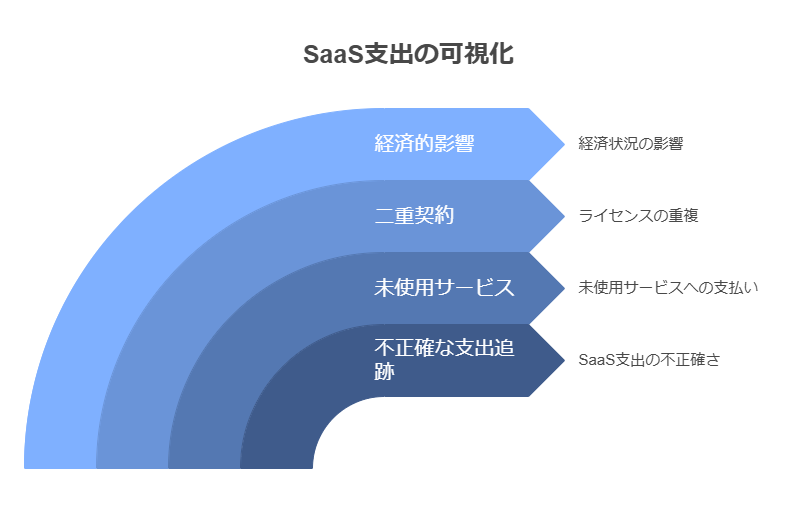

SaaS支出の可視化と管理の重要性

多くの企業では、SaaSによる総支出を正確に把握できていないケースが少なくありません。未使用のSaaSに対する利用料の支払いが続いていたり、ライセンスの二重契約が発生していたりと、無駄な支出が放置されていることが散見されます。現在の不安定な経済状況下では、企業の安定経営のためにコストの最適化が不可欠です。

SaaSコストの最適化に向けた戦略

増加するSaaSの利用状況を可視化し、無駄を削減することで、コストを最適化する方法について解説します。特に、SaaSの管理に課題を抱えるIT・Web系の上場企業の情報システム部門の皆様にとって、有効なアプローチとなるでしょう。コストの最適化は、企業の競争力強化にも直結する重要な課題です。

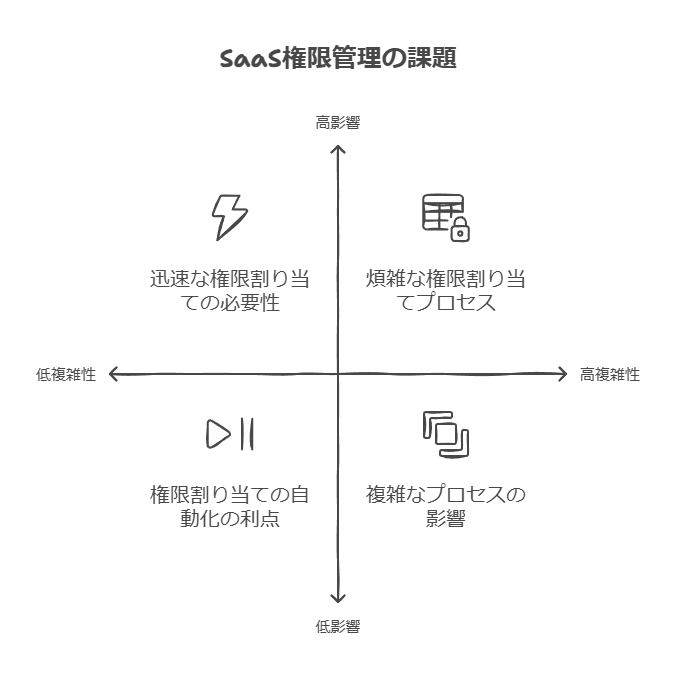

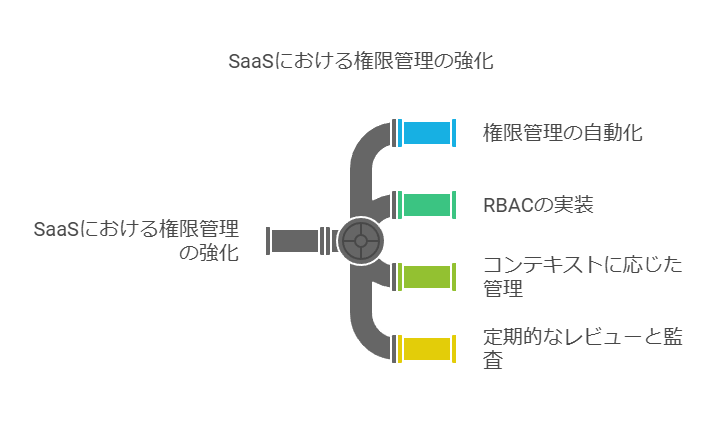

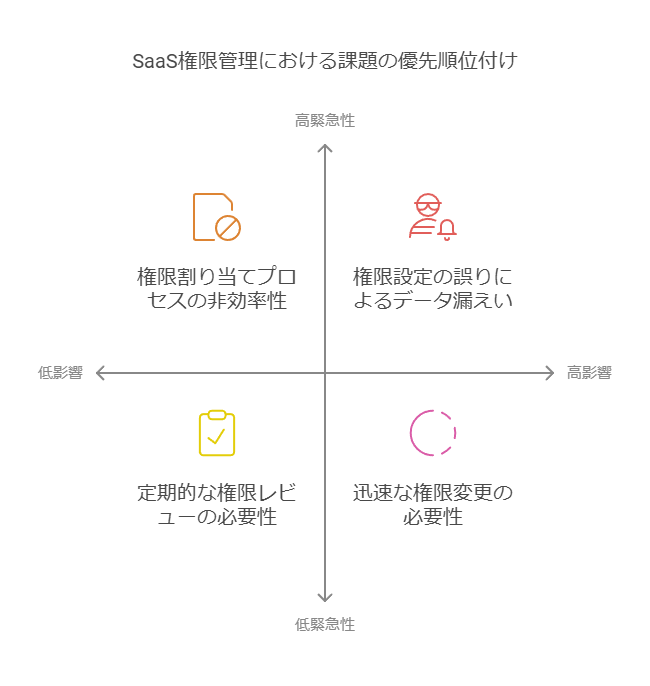

SaaS権限管理における課題と今後の解決策

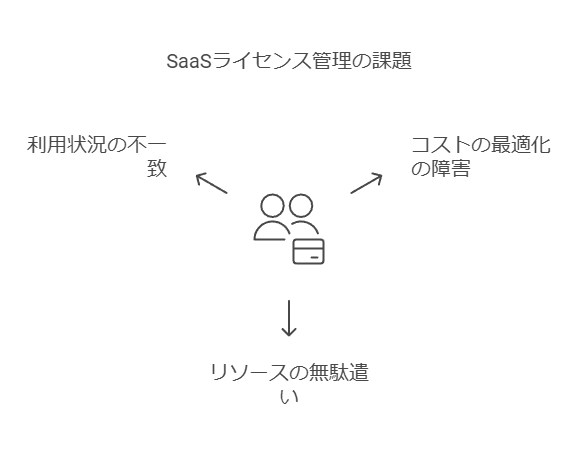

SaaSの権限管理において、貴社が今後解決すべき主要な課題は以下の通りです。

権限の割り当てにかかる手間

各従業員に対して適切な権限を割り当てるプロセスが煩雑で、管理工数が増加しています。これにより、権限設定の迅速な対応が困難となり、運用の効率性に影響を与えています。

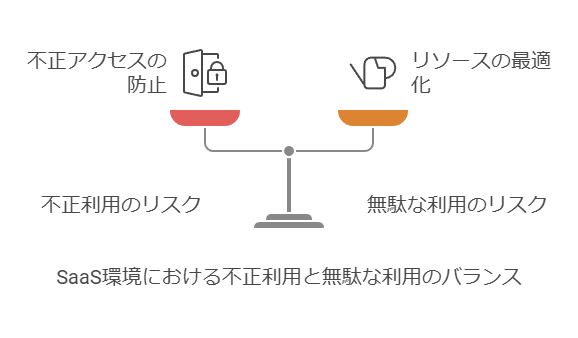

不正利用や無駄な利用の防止が難しい

権限設定が適切でない場合、本来の業務範囲を超えた不正利用や不要なサービス利用が発生しやすく、これらを完全に防止することが難しい状況です。

利用状況に応じたライセンスの適正割り当ての難しさ

実際の利用状況に基づいてライセンスを適切に割り当てることが困難であり、これによりコストの最適化が妨げられています。

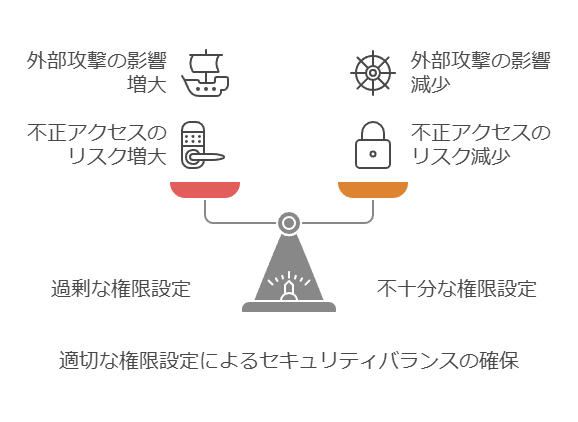

不適切な権限設定によるセキュリティリスク

権限が不適切に設定されていると、外部からの不正アクセスのリスクが増大します。特に、過剰な権限が付与された場合、外部攻撃による影響が深刻になる可能性があります。

データコンサルタントの視点からの解決策

これらの課題に対処するためには、権限管理のプロセスを自動化・効率化するためのツールや戦略を導入することが必要です。例えば、役割ベースのアクセス制御(RBAC)や、コンテキストに応じた権限管理の導入により、適切な権限割り当てが可能になります。また、定期的な権限レビューと監査を実施し、不適切な権限設定を早期に発見・修正する体制を構築することが重要です。

さらに、SaaS利用状況の分析に基づいて、ライセンスの動的割り当てを行うことで、コストの最適化を図りつつ、セキュリティリスクの低減を実現できます。

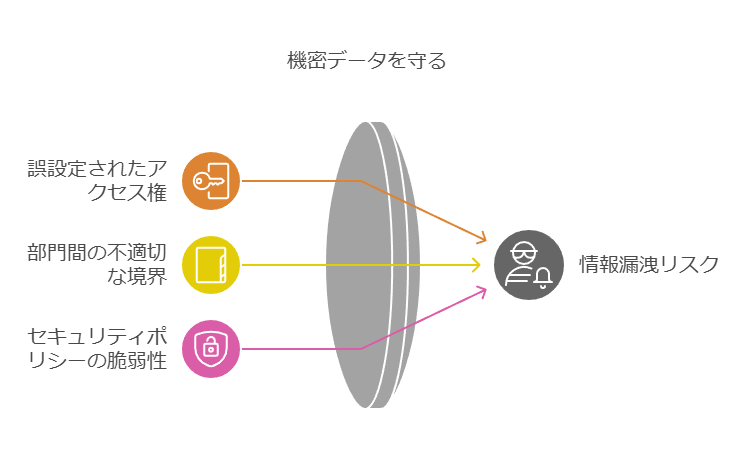

SaaSの権限設定ミスによる情報漏えいリスクとその影響

部門間のアクセス権誤設定による機密情報漏えい

部門間でのアクセス権の設定が誤っていたため、本来アクセスできない別部門の機密情報に不正アクセスが可能となっていた事例です。このような設定ミスは、企業全体の情報セキュリティポリシーの脆弱性を露呈し、重大な情報漏えいリスクを招きます。

外部請負業者への不適切な権限付与

外部請負業者に内部の機密情報やシステムへのアクセス権限が付与されていたケースでは、意図しない第三者が機密情報にアクセスするリスクが増大します。このようなミスは、外部委託先のセキュリティポリシーとの整合性が取れていない場合に特に深刻です。

役職変更や異動による権限管理の不備

役職変更や異動後も従業員に適切な権限が付与されず、業務の滞りや情報管理の不備が発生することがあります。これにより、業務の効率が低下するだけでなく、誤った情報へのアクセスや不必要な情報公開が生じる可能性があります。

不適切なセキュリティ設定による外部からの不正アクセス

セキュリティ設定の不備により、外部からの不正アクセスが内部の機密情報に対して行われたケースです。これにより、企業の機密データが外部に流出するリスクが発生し、企業の信頼性やブランド価値が損なわれる可能性があります。

アカウント共有による機密情報への意図しないアクセス

ユーザー間でアカウントが共有されることにより、権限を持たない意図しないユーザーが機密情報にアクセスできる状況が発生しました。このような事態は、責任の所在が曖昧になり、情報漏えいのリスクを増大させます。

データコンサルタントの視点からの改善策

これらのリスクに対処するためには、以下のような改善策が考えられます。

厳密な権限管理プロセスの導入: 部門間や外部パートナーへの権限付与プロセスを見直し、最小権限の原則に基づいた管理体制を構築します。

権限レビューの自動化: 役職変更や異動時に自動的に権限を見直すシステムを導入し、適切な権限が常に割り当てられるようにします。

アカウント共有の防止: ユーザーごとのアクセス権を明確に管理し、アカウント共有を防止するためのポリシーと技術的な制約を強化します。

セキュリティ設定の定期監査: 定期的なセキュリティ監査を実施し、外部からの不正アクセスを防ぐための防御策を強化します。

これらの施策を通じて、SaaSの権限設定ミスによるリスクを最小限に抑え、企業の情報資産を保護することが可能です。

SaaSのアカウント管理における主要な課題と解決策

アカウント発行・削除の作業時間の削減

SaaSアカウントの発行や削除にかかる作業時間が増加していることが課題です。この手間を削減するためには、プロビジョニングおよびデプロビジョニングの自動化を進め、管理者の負担を軽減する必要があります。

各種SaaSのアカウント情報の一元管理

複数のSaaSにまたがるアカウント情報が分散していることで、管理が煩雑になっています。一元管理ツールを導入することで、アカウント情報の集中管理を実現し、セキュリティリスクを低減します。

退職者アカウントの削除漏れ防止

退職者のアカウント削除が遅れると、セキュリティリスクが高まります。この課題を解決するには、退職通知と連動した自動アカウント削除機能を導入し、リアルタイムでのアカウント管理を徹底します。

監査・コンプライアンス対応の強化

コンプライアンス遵守と監査対応のためには、アカウント管理の透明性と追跡可能性が求められます。監査ログの自動生成や、アカウント管理プロセスの記録を強化することで、監査要件に適切に対応できる体制を構築します。

既存のSaaS管理ツールの使いにくさ

現行のSaaS管理ツールが使いにくく、運用効率が低下している場合、UI/UXの改善や新しいツールへの移行を検討することが必要です。これにより、管理者の作業効率が向上し、ミスの減少が期待できます。

部署異動に伴う不要アカウントの削除漏れ防止

部署異動時に不要なアカウントが削除されずに残るケースが多発しています。この問題を防ぐためには、異動通知と連動した自動アカウントリビュー機能を実装し、適切なアカウント管理を促進します。

シャドーITの把握と防止

従業員が許可なく利用しているSaaS(シャドーIT)の存在がセキュリティリスクを高めます。シャドーITを検出するツールを導入し、許可されたSaaSの利用を徹底することで、リスクを管理します。

従業員が使用しているSaaSアカウントの把握

各従業員が利用しているSaaSアカウントの状況を把握することが難しく、管理が困難です。これに対しては、アカウント使用状況を可視化するダッシュボードを導入し、利用状況のモニタリングを強化することが求められます。

データコンサルタントとして、これらの課題に対応するための具体的なソリューションを提案し、SaaSアカウント管理の効率化とセキュリティ強化をサポートします。

サブスクおよびSaaSの利用とその管理の重要性

現在、サブスクリプション(サブスク)やSaaS(Software as a Service)を利用することが企業活動において標準化しています。働き方の多様化に伴い、これらのサービスは業務効率を高めるために不可欠なツールとなり、多くの企業が積極的に導入を進めています。同時に、サブスクサービスを提供する企業も急増しており、顧客に長期間利用してもらうための効果的な管理がこれまで以上に重要視されています。

データ管理の課題とその克服

サブスクやSaaSビジネスは依然として成長段階にあり、特に事業開始間もない企業では、Excelを使用した手動管理や営業管理ツールの無理な適用が見受けられます。これらの手法は、迅速な経営判断に必要なKPI(重要業績評価指標)を効率的に引き出すことが難しく、経営者や事業責任者のフラストレーションを招きがちです。

データ管理の最適化によるビジネス成長の実現

ビジネスの成長を支えるためには、データ管理の最適化が不可欠です。例えば、2022年にIPOを達成した企業の経営者が、Excel管理から脱却し、データ駆動型のアプローチでビジネスを大幅に成長させた事例が参考になります。このような成功事例に基づき、サブスクやSaaSビジネスをさらに発展させたいと考える経営者や事業責任者向けに、データ管理の重要性とその最適化手法について解説します。

SaaS導入時の審査の重要性とリスク管理

SaaSの導入は、業務効率化やコスト削減の手段として非常に有効ですが、導入時の適切な審査を行わないと、見過ごされたリスクが後に大きな損失を招く可能性があります。審査を疎かにすると、思わぬリスクを見逃すこととなり、事後対応に多大なコストと労力がかかることになります。

リスク評価の品質向上と効率化

クラウドサービス導入や定期的な棚卸時におけるリスク評価は、企業の情報システム部門にとって大きな課題となっています。効率的かつ高精度なリスク評価を実現するための具体的な手法を紹介し、リスク管理の精度向上と業務効率化を両立させるアプローチを提案します。

増加するSaaS利用に伴うセキュリティの優先度向上

デジタルトランスフォーメーション(DX)やクラウド化が急速に進む中、多くの企業が業務効率化のためにSaaSを導入しています。その利便性は魅力的ですが、同時にセキュリティリスクも内包しており、導入時のみならず、導入後の継続的なリスク評価が欠かせません。

導入時のリスク評価が抱える課題

クラウドサービスやSaaSの導入時には、リスク評価が非常に重要です。しかし、リスク評価にはチェックシートの作成、クラウドサービス提供者への問い合わせ、審査部門との確認といった複雑な手続きが伴い、社内のステークホルダー間で多くの時間と労力を必要とします。このプロセスが煩雑であるため、担当者の稼働を圧迫し、新規サービス導入の障壁となり、DX推進における大きなハードルとなっているケースも多く見受けられます。特に管理対象が増え続ける大手企業では、これが深刻な課題となっています。

定期的なリスク評価の重要性と課題

クラウドサービスは頻繁に機能がアップデートされるため、リスク評価は導入時だけでなく、定期的に行う必要があります。大手企業においては、管理対象となるクラウドサービスの数が膨大であり、この定期チェックに多くの工数がかかるのが現状です。過度な負担がチェック担当者にかかると、チェック漏れやリスク検出の遅れが生じる可能性があり、セキュリティ評価の精度を維持しながら、効率的な体制構築とコスト管理をどう実現するかが、多くの企業の課題となっています。

クラウドサービスのリスク審査を迅速化する方法

クラウドサービスやSaaS導入時のリスク審査を効率的かつ迅速に行うための方法を解説します。リスク評価に手間を感じている情報システム部門、セキュリティ部門、およびDX推進・企画部門向けに、具体的な改善策を提案します。

SaaS活用の進展による新たなリスク管理の必要性

SaaSの活用が広がる中で、IT部門が対処すべき新たなリスクも増加しています。退職者によるアカウントの不正利用防止や、シャドーIT(許可されていないアプリケーションの利用)への対応など、不適切なアクセスやデータ漏洩のリスクを未然に防ぐための対策が不可欠です。これらのリスクに対して、効果的な管理体制を構築し、企業全体のセキュリティを強化する必要があります。

例として利用可能なクラウドサービス(SaaS)

Box

Microsoft 365

Salesforce

Garoon

Kintone

Dropbox

Google Workspace

SaaS活用の拡大に伴う新たなリスク管理の重要性

クラウドサービスの利用が企業内で急速に進展する中、IT部門は新たなリスク管理に直面しています。具体的には、退職者のアカウントを悪用されるリスクや、シャドーIT(非承認アプリケーション)の増加に伴うセキュリティ脅威が挙げられます。これらのリスクを未然に防ぎ、企業のデータ保護を強化することが不可欠です。

シャドーIT対策の重要性と管理効率化への取り組み

近年、業務効率化を目的とした現場主導のアプリケーション導入が増加し、シャドーITとして認識されるケースが多発しています。こうした非承認のIT資産は、情報システム部門が把握していない場合が多く、企業のセキュリティ体制に大きなリスクをもたらします。

まずは、シャドーITの検出とフィルタリングを行い、リアルタイムでアラートを発する仕組みを導入することが求められます。さらに、検出されたアプリケーションの評価・承認プロセスを効率化し、必要に応じて企業の正式なIT資産として登録する業務をスムーズに行う体制が重要です。

ノンコア業務の効率化戦略

DX推進の過程で増加する運用管理などのノンコア業務は、多くの企業にとって課題となっています。特にIT部門は、DX戦略の策定やセキュリティポリシーの強化といったコア業務に集中する必要があるため、生成AIの導入や自動化ツールの活用を通じて、ノンコア業務の効率化を図ることが求められます。

このような取り組みを通じて、IT部門が本来の戦略的役割を果たし、企業全体のDX推進を加速させるための環境を整備することが重要です。

ここでは、SaaS利用に伴うリスク管理とシャドーITの対応に焦点を当て、特にIT部門が抱える課題に対して具体的な対策と効率化の必要性を強調しています。また、ノンコア業務の効率化を通じて、IT部門がDX推進に注力できるような環境づくりを提案しています。

業務プロセス改善による売上、利益、生産性向上の実現方法

企業が売上や利益、生産性の向上といったビジネス目標を達成するためには、業務プロセスの改善が不可欠です。この課題に対して、どのように業務プロセスを改善すれば効果的かを説明します。まずは既存の業務プロセスを見える化し、問題点を抽出することが重要です。次に、改善策を導入することでどのような効果が期待できるのかを評価し、自社の実運用業務から得られたノウハウを活用した独自の方法論を基に、具体的なBPR(Business Process Reengineering)手法をご紹介します。

ITの自動化と効率化による運用最適化

次に、IT運用の自動化と効率化を通じて、業務のスピードと精度を向上させる方法をご提案します。特に、デバイスやSaaS(Software as a Service)の統合データベースの活用により、従業員、デバイス、SaaSアカウントの一元管理を実現します。これにより、誰がどのデバイスやアカウントを、どの権限で使用しているかを可視化し、アカウントの発行や削除を一括管理できる体制を整えます。

異常検知と効率的なアクション管理によるリスク軽減

さらに、システムが異常状態を自動的に検知し、対応が必要なアクションを効率的に管理することが可能です。例えば、入退社時の作業漏れや退職者による不正アクセスのリスクを事前に検知し、必要な対応を迅速に行うことができます。また、アカウントの有無だけでなく、実際の利用状況やコストの推移を可視化するダッシュボードを提供することで、効率的な棚卸しやITコストの削減を実現します。

統合データベースと自動化による運用効率の向上

統合データベースを基盤に、IT資産の可視化と自動化されたプロセス管理を実施することで、企業全体の運用効率を大幅に向上させます。これにより、リソースの最適配置やコスト削減が可能となり、戦略的な意思決定をサポートする基盤を強化します。

ここでは、業務プロセスの改善やITの自動化・効率化が売上や利益、生産性の向上にどのように貢献するかを具体的に示し、統合データベースと自動化ツールの導入が企業運用にどのように役立つかを強調しました。また、リスク軽減のための異常検知や効率的なアクション管理の重要性にも焦点を当てました。

増大するITシステム依存とインフラ運用の重要性

現代のビジネス環境では、ITシステムは事業運営に欠かせない基盤となっています。自社がASPやSaaSといったITサービスを提供している場合、あるいは基幹システムのインフラを自社で運用・監視している場合、サービスの安定性と可用性の確保が企業の信頼性や評判に直接影響を与えます。これらの課題に対応するためには、インフラ運用の効率化と標準化が不可欠です。

インフラ運用の属人化がもたらすリスク

多くの企業では、インフラ運用が特定の人物に依存しがちで、属人化が深刻な問題となっています。この属人化は、運用効率の低下や障害対応の遅れを招き、緊急時には大きなリスクとなります。限られたメンバーのみが対応可能な状況では、サービスの安定性が脅かされ、長期的にはインフラ運用コストの増加や知識継承の障害となることもあります。

属人化の原因と解決策

インフラ運用の属人化は、経営層のインフラ運用に対する理解不足や、特定の技術者へのスキル依存が主な原因です。この問題を解決するためには、運用プロセスの標準化、ドキュメンテーションの徹底、そして自動化ツールの導入が重要です。これにより、特定の人物に依存しない運用体制を構築し、サービスの安定性とスケーラビリティを高めることが可能になります。

テレワーク普及に伴う業務SaaS導入の増加

ウィズコロナ、アフターコロナの時代において、テレワークの普及が加速し、それに伴い業務SaaSの導入が増加しています。総務省の最新調査によれば、企業の51.7%がテレワークを導入しており、ZoomやTeams、Slackといったコミュニケーションツールに加えて、勤怠管理、経費精算、人事システム、会計システム、カスタマーサポートなど、多くの業務SaaSが新規導入またはリプレースされています。

SaaS導入後の生産性低下の原因と対策

しかし、業務SaaSの導入が逆に生産性の低下を招くケースも見受けられます。例えば、以下のような課題が生じることがあります:

二重入力の発生: 既存システムと新規SaaSの併用による二重入力が業務負担を増大させる。

データ加工の手間: 既存システムにデータを合わせるために手作業でのデータ加工が必要となり、効率が低下。

SaaSの利用定着率の低さ: 導入したSaaSが実際にはほとんど利用されておらず、投資対効果が見込めない。

これらの問題に対しては、導入前の業務プロセスの見直し、適切なSaaSの選定、そして従業員への教育とサポート体制の強化が求められます。また、システム間のデータ連携をスムーズに行うための統合プラットフォームの導入も、これらの課題解決に効果的です。

ここでは、インフラ運用の属人化がもたらすリスクとその解決策を強調し、さらにSaaS導入後の生産性低下に対する具体的な課題と対策を示しました。これにより、企業が直面するIT運用やSaaS導入における課題解決を支援する内容に仕上げました。