目次

特権IDとは?

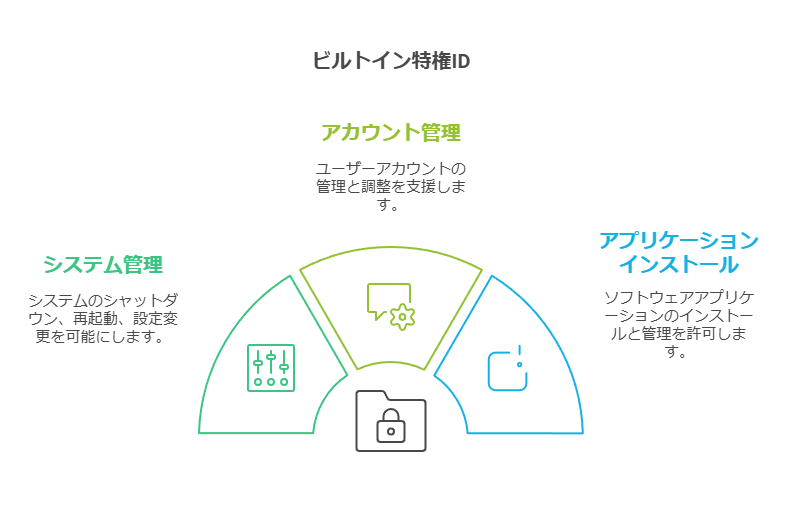

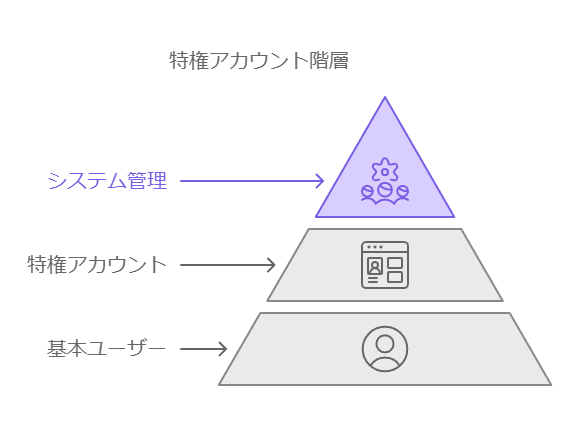

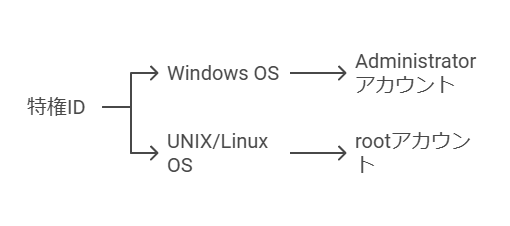

特権ID(または特権アカウント)は、一般ユーザーにはない特別な権限を付与されたアカウントのことで、情報システムの設定や運用に重要な役割を担います。このアカウントを用いることで、システムの初期設定や変更作業が可能になり、一般ユーザーはその設定のもとでシステムを利用します。

主な例

Windows OS: 「Administrator」アカウント

UNIX/Linux OS: 「root」アカウント

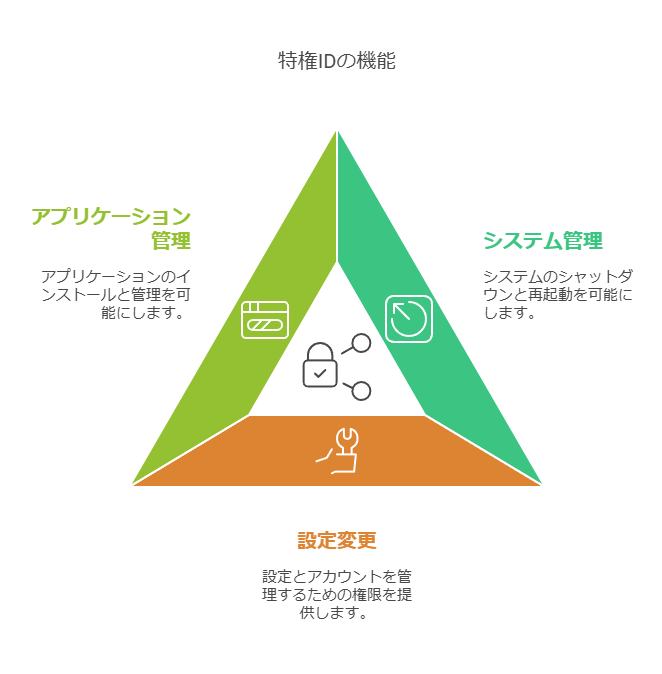

これらはビルトイン特権IDと呼ばれ、システム標準で用意されています。これらのアカウントでは、以下のような操作が可能です。

システムのシャットダウン、再起動

設定変更やアカウント管理

アプリケーションのインストール

また、新規に作成されたアカウントに管理者権限を付与することで、特権IDを追加することも可能です。

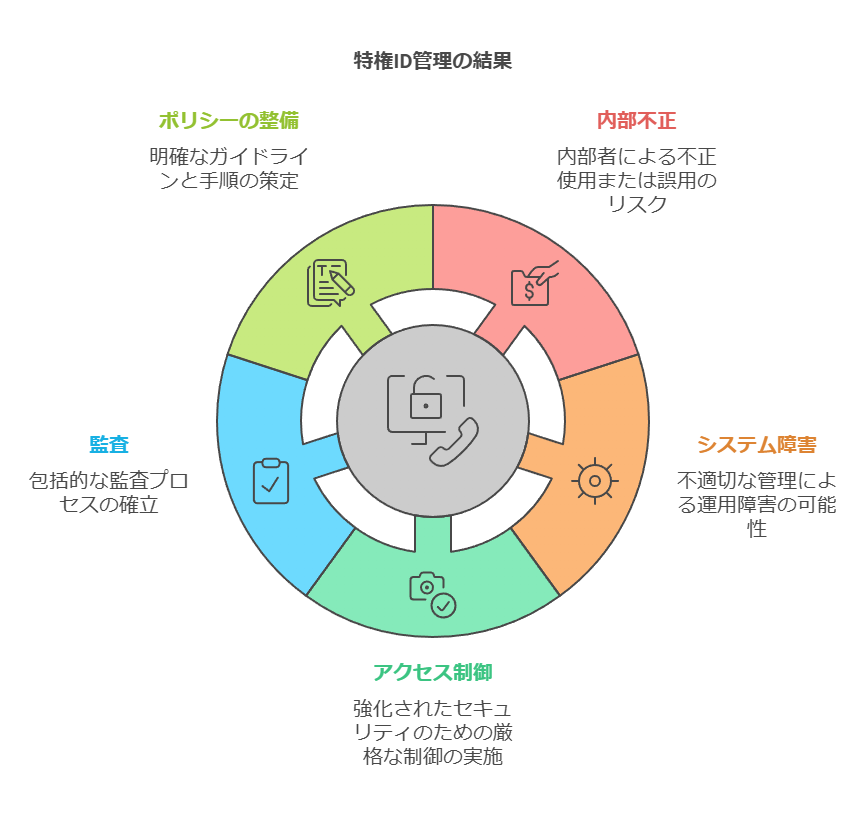

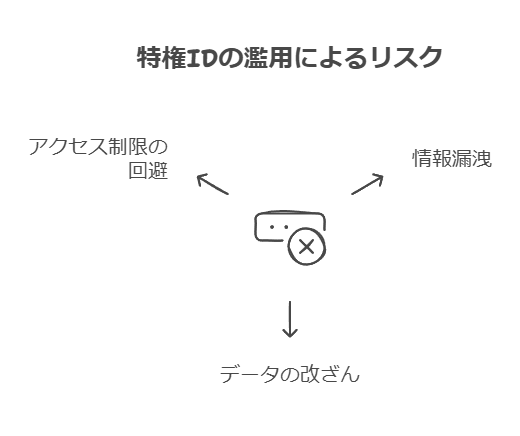

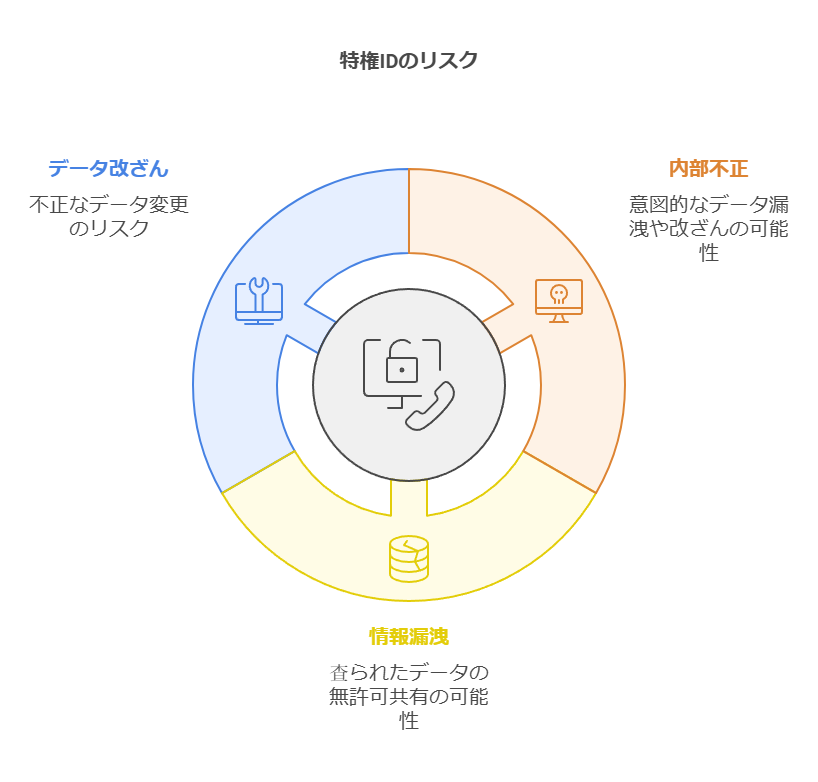

特権ID管理が不適切な場合のリスク

(1) 内部者による不正使用・誤用

特権IDには、システムに対してあらゆる操作が可能なため、その不適切な利用は重大なリスクを引き起こします。以下は主なリスク要因です。

内部不正や情報漏洩のリスク

濫用による影響:

特権IDを使用する管理者が、その権限を意図的に悪用することで、不正な情報漏洩やデータ改ざんが発生する可能性があります。

具体例:

Windowsサーバーをファイルサーバーとして利用する場合、特権ID(Administrator)は、通常アクセス制限がかかっているフォルダやファイルにもアクセスできます。このため、部署ごとの情報管理が形骸化する恐れがあります。

さらに、暗号化されたファイルについても、暗号化システムを管理する権限を持つ管理者であれば、復号して内容を閲覧する可能性があります。

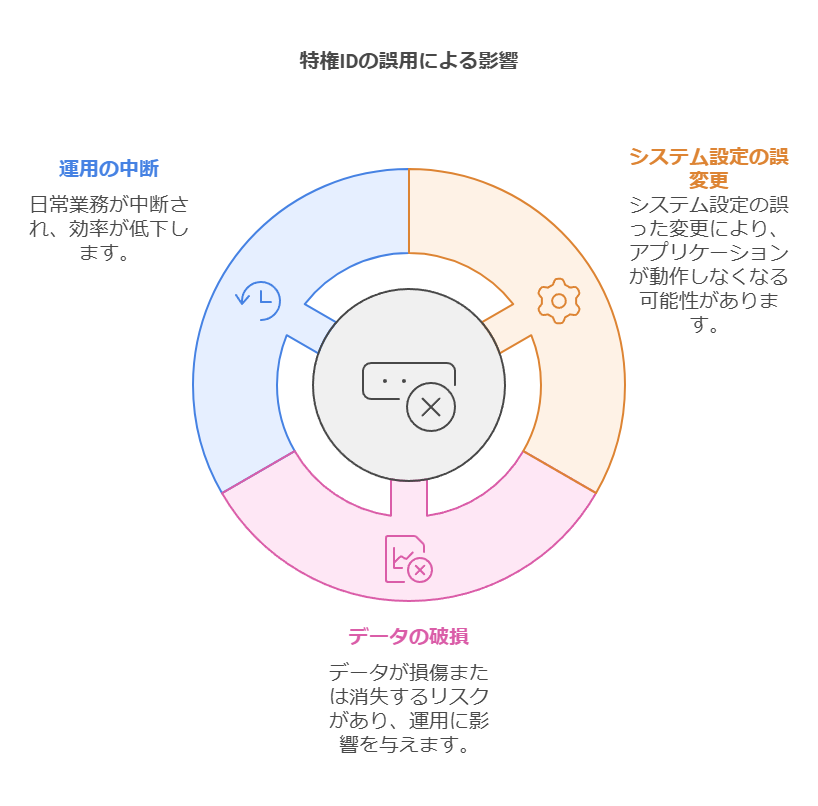

誤用によるシステム障害

特権IDが誤って使用された場合、システムの設定ミスやデータの破損など、運用に深刻な影響を及ぼす可能性があります。

例として、誤操作でシステム設定を変更してしまい、アプリケーションが動作不能になるケースが挙げられます。

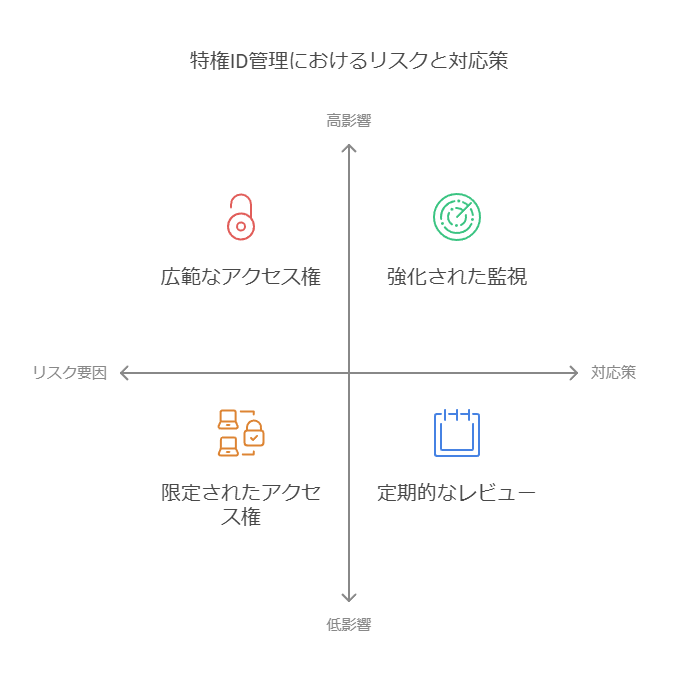

データコンサルタントの視点からの整理

1. リスクの要因と対応策の分離

要因分析: 特権IDが持つ操作範囲の広さが、悪用や誤用のリスクを高める要因。

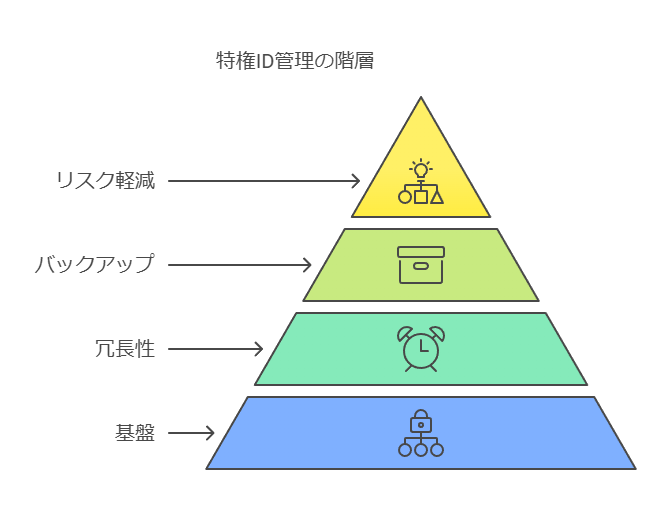

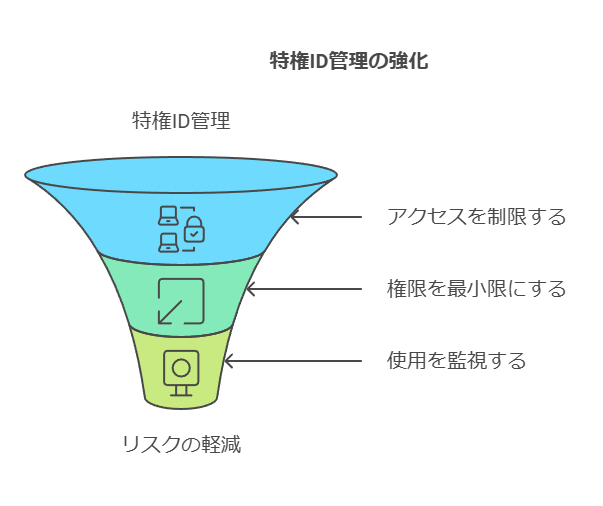

対応策設計: 以下の3つのポイントを中心に、リスク軽減に向けた管理プロセスを設計。

2. 特権ID管理の具体的な対策

アクセス制御の強化

特権IDの利用は最小限の管理者に限定し、必要な権限のみを付与する。

特権IDの使用状況を監視するツール(例:SIEMソリューション)の導入。

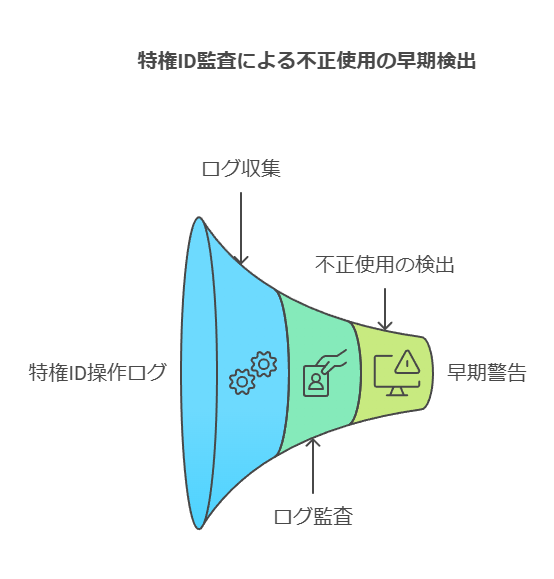

ログの収集と監査

特権IDによる操作ログを定期的に収集・監査することで、不正使用を早期に検知。

アラート機能を活用し、異常操作が発生した際の迅速な対応を可能にする。

ポリシーと教育の徹底

特権ID管理に関する明確なポリシーを策定し、従業員に定期的な教育を実施。

「なぜ特権IDの管理が重要なのか」を実例を交えながら共有する。

冗長構成やバックアップ体制の整備

特権IDの誤用による影響を軽減するため、システムのバックアップや冗長化を徹底。

まとめ

特権IDは、システム運用に欠かせない重要な要素である一方、適切に管理されなければ内部不正やシステム障害など重大なリスクを伴います。これらのリスクに対処するためには、アクセス制御、監査、ポリシーの整備などを統合的に進める必要があります。特権IDの管理を強化することで、組織全体のセキュリティレベル向上が期待できます。

特権IDのリスクと管理の重要性

特権IDの管理不備は、内部操作のリスクと外部サイバー攻撃のリスクという2つの主要な問題につながります。それぞれのリスクを理解し、適切な対策を講じることが不可欠です。

1. 内部操作によるリスク

特権IDの誤用や不正使用は、システム運用に重大な影響を与える可能性があります。

システム障害のリスク

特権IDは一般ユーザーがアクセスできないシステム領域に対して変更権限を持ちますが、これが誤って使用された場合、以下のようなリスクが生じます:

重要データの誤削除: システムに保存されている重要データの意図しない削除。

設定変更ミス: システムの誤設定により、サービス停止や動作異常が発生。

内部不正使用のリスク

特権IDを悪用した場合、組織内部で以下のような被害が発生します:

情報漏えい(例: 部署間で制限されたファイルへの不正アクセス)

システム改ざんや不正な設定変更

2. 外部サイバー攻撃によるリスク

近年のサイバー攻撃の高度化により、内部への侵入を完全に防ぐことは難しくなっています。そのため、侵入を許容した場合の対策として、特権IDの適切な管理が一層重要視されています。

外部攻撃による不正使用のリスク

特権IDが攻撃者に奪取されると、以下の深刻なリスクにつながります:

不正侵入: 重要なシステムへのアクセス権が与えられ、組織全体が危険にさらされる。

情報持ち出し: 特権IDの権限を悪用し、データを盗み出される。

システム改ざん: サービスの停止やデータ破壊など、業務に直接的な損害を与える行為の実行。

高度化するサイバー攻撃への対応

特権IDが奪われることは、サイバー攻撃者の重要な目的のひとつです。特に以下の手口が課題として挙げられます:

標的型攻撃: 重要システムやデータを狙った持続的な侵入行為。

ランサムウェア攻撃: 特権IDを悪用し、データを暗号化して身代金を要求。

特権ID管理の必要性

従来、特権ID管理は主に内部統制や不正防止を目的としていましたが、現在ではサイバー攻撃対策の観点から、その重要性が飛躍的に高まっています。

管理不備がもたらす影響

特権IDの濫用や不正使用によるインシデントは、以下のような特徴を持ちます:

影響範囲の大きさ: システム全体に及ぶ可能性が高い。

企業信頼の失墜: 情報漏えいやシステム障害によるブランドイメージの悪化。

対応コストの増大: システム修復や影響調査に多大なリソースを費やす。

データコンサルタントの視点での対策アプローチ

特権ID管理の問題を解決するためには、以下の対策を段階的に実施することが推奨されます。

1. リスクの可視化と分析

特権IDに関連する操作ログを収集・分析し、不正な操作や異常な利用パターンを早期に検出。

システムへのアクセス頻度や操作内容を記録し、通常の利用と異なる挙動を特定。

2. アクセス制御の徹底

権限の最小化: 必要な権限のみを特権IDに付与し、使用範囲を限定。

多要素認証(MFA)の導入: 認証情報の奪取リスクを軽減。

3. サイバーセキュリティ教育

管理者や従業員に対し、特権IDの重要性と管理手法に関するトレーニングを実施。

最新の攻撃手法や防御策を共有し、セキュリティ意識を向上。

4. インシデント対応計画の策定

特権IDが不正使用された場合に備えた対応フローの整備。

迅速な権限剥奪や影響範囲の特定を可能にする体制を構築。

特権IDはシステム運用の中核を担う重要なリソースであり、その不適切な管理が内部および外部からのリスクを増大させます。特権ID管理の強化は、セキュリティ対策の基盤であり、信頼性の高いIT環境を構築するために欠かせない要素です。管理プロセスを継続的に見直し、進化するサイバー攻撃に適応していくことが求められます。

法規制やガイドラインに基づく特権ID管理の必要性

特権IDの管理不備は、重大なリスクを引き起こす可能性があるため、多くの業界で策定されたセキュリティガイドラインや規制の中で、その適切な管理が義務付けられています。以下では、主なガイドラインを解説します。

1. 情報セキュリティ管理基準(経済産業省)

経済産業省が発行する情報セキュリティ管理基準は、ITの普及に伴うセキュリティリスクに対応するため、企業に求められる基本的な対策を網羅しています。この基準は**ISMS(ISO 27001)**の要求事項を基に構成されており、日本国内の情報セキュリティの標準的な指針となっています。

特権IDに関する規定

要件 7, 8(アクセス制御とアクセス者の識別): 特権IDは一般アカウントよりも厳格な管理が求められています。

要件 10(アクセス内容の追跡・監視): 特権IDで行われた操作の記録・監視が必須です。

これらの規定により、特権IDの運用は、セキュリティ基準を満たす形で厳格化されています。

2. PCI DSS(Payment Card Industry Data Security Standard)

PCI DSSは、クレジットカード業界におけるセキュリティ基準であり、特権ID管理を含む包括的なセキュリティ対策を要求しています。2024年3月末までに準拠が求められている最新バージョン4.0では、サイバーセキュリティの進化に対応するため、特権ID管理に関する以下の追加・修正が実施されました:

パスワードポリシーの強化

パスワードの桁数や複雑性に関する要件の増加。

多要素認証(MFA)の条件拡充

特権IDの認証には、より多くの条件下でMFAの適用が求められるようになりました。

アプリケーション埋め込みパスワードの禁止

パスワードをコード内に直接記載する運用が明確に禁止され、定期的な変更が必須となりました。

共有アカウントの使用制限

特権IDの共有利用に際して、利用手続きや権限管理をさらに明確化する必要があります。

データコンサルタントの視点での解釈と提言

これらのガイドラインは、特権IDの不適切な管理によるリスクを軽減するための実用的な指針を提供しています。特にPCI DSS V4.0で追加された要件は、技術的および運用的な観点から特権ID管理を進化させるための具体的な施策と言えます。

対応策の提言

特権ID管理の強化に向けて、以下の段階的な対策が推奨されます:

現在の特権ID管理状況のアセスメント

特権IDの利用状況、アクセス権限、認証方法を定期的に監査し、ガイドラインとのギャップを特定する。

アクセス管理ポリシーの更新

組織の規模や業務要件に応じたパスワードポリシーの見直し。

多要素認証(MFA)の導入範囲の拡大。

自動化ツールの活用

特権アクセス管理(PAM: Privileged Access Management)ツールの導入により、アクセス権の監視、追跡、管理を効率化する。

定期的な教育とレビュー

管理者や関係者への定期的なセキュリティ教育を実施し、最新の規制要件や攻撃手法への理解を深める。

法規制やガイドラインは、特権IDの管理不備によるリスクを最小化するための方向性を明確に示しています。組織としては、これらの指針を基に自社の管理体制を見直し、継続的に改善することが必要です。適切な特権ID管理の実現は、サイバーセキュリティの強化だけでなく、ビジネスの信頼性向上にも直結します。

セキュリティの教科書では教えてくれない 特権ID管理のベストプラクティス

特権IDの管理は、その権限の高さから厳格な運用が求められますが、運用の複雑化による管理ミスや持続可能な体制構築の難しさも課題となります。本項では、一般的なガイドラインでは触れられない実運用に基づいた管理のポイントを解説します。

1. 教科書的な特権ID管理の基本原則とその課題

情報セキュリティガイドラインにおける特権IDの管理方法は、以下の基本的な原則に基づいています。

共有IDの禁止: 個別のアカウントを用意し、共有アカウントの利用を避ける。

最小権限の原則: 必要最低限の権限のみを付与する。

承認ベースの利用: 特権IDの使用には適切な承認プロセスを設ける。

利用状況の監視: アクションの記録と監査を定期的に実施する。

これらの指針に基づく一般的な運用例:

作業者ごとに個人アカウントを発行。

作業時には承認を経て必要な権限を付与。

定期的にアカウント権限の棚卸を実施。

これらは理論的には有効ですが、以下のような実務上の課題が浮き彫りになります:

アカウントの煩雑化: 個別アカウントを多数管理することで運用負荷が増大する。

作業効率の低下: 承認プロセスが煩雑なため、迅速な対応が求められる場面での遅延が発生。

棚卸の負担: 大規模なシステムでは、定期的な権限確認作業が非効率になりがち。

2. 実運用に適した特権ID管理の課題解決策

現場での運用を円滑に進めるため、以下のベストプラクティスが有効です。

(1) 自動化ツールの活用

特権アクセス管理(PAM: Privileged Access Management)ツールを導入し、アカウントの発行、権限の付与・削除、アクセスログの監視を一元管理。

作業状況に応じた動的な権限付与を自動化することで、手動管理の煩雑さを解消。

(2) 短期間の権限付与

特権権限を「必要な時間だけ」付与するタイムバウンド権限管理を採用。

作業完了後、自動的に権限を削除することで、不正利用リスクを最小化。

(3) ログと監査の高度化

AIや機械学習を活用して、ログデータを分析。異常行動の検知やリスクの早期発見を可能にする。

特権IDの利用状況をリアルタイムで可視化し、必要に応じてアラートを発出。

(4) ロールベースのアクセス制御(RBAC)

個人単位ではなく、業務内容や役割に応じて特権IDの権限をグループ化。

各ロールに必要最低限の権限を割り当てることで、個別管理の手間を削減。

3. 継続的な改善と教育

特権ID管理は一度設定すれば完了するものではなく、継続的な見直しが重要です。

教育の強化: システム管理者や作業者に対し、特権IDのリスクとベストプラクティスを定期的に教育。

運用プロセスのレビュー: ガイドラインや運用体制を定期的に評価し、最新の脅威に対応できるよう更新。

特権ID管理は、教科書的な理論だけでは不十分であり、実運用を考慮した柔軟かつ効率的な管理が求められます。自動化ツールの導入や動的権限管理を活用することで、リスク低減と運用効率の両立を実現できます。特権IDの適切な管理は、セキュリティの基盤強化に直結するため、長期的な視点での体制整備を進めることが重要です。

特権ID管理システム導入がツール運用へ与える影響

1. 既存ツールの互換性確認

特権ID管理システムの導入は、これまで使用していた接続ツールや業務効率化ツール(例:マクロを活用したスクリプト)に影響を及ぼす可能性があります。以下の点を確認する必要があります:

互換性の確認: 既存の接続ツールやスクリプトが新システム下で動作可能か。

非互換時の影響: 業務効率を低下させる場合の対応策(ツールの再設計や代替手段の検討)。

新ツールの適応コスト: 新しい接続ツールやワークフロー変更が必要な場合の教育・導入コスト。

対策提案:

システム導入前に既存ツールの互換性テストを実施し、影響範囲を明確化。

非互換の場合、標準化されたAPIや統合ツールを活用する形で、業務効率化の仕組みを再構築。

2. 汎用性と拡張性の確保

特権ID管理システムは、現在稼働中のシステムだけでなく、将来の拡張性も視野に入れる必要があります。以下の観点を評価します:

対応可能なプラットフォーム: 新しいOS、クラウドサービス、ハイブリッド環境など、多様な基盤への対応力。

拡張性の負担: 将来的なシステム追加に伴うバージョンアップや設定変更が、どの程度簡易か。

コストの透明性: 拡張に必要なライセンス費用、追加コスト、メンテナンス費用など。

具体例:

AWSやAzureなど複数クラウドの同時管理が可能な製品を選定。

バージョンアップが必要な場合、そのプロセスが自動化されているかを確認。

対策提案:

ベンダーの製品ロードマップを確認し、将来的な対応計画を明確に。

拡張性のテスト環境を用意し、変更に伴うリスクを低減。

3. セキュリティ要件の充足

特権ID管理システムは、認証情報の保管や操作に直結するため、セキュリティ要件の厳格な充足が必須です。特に以下を重点的に確認します:

管理サーバーの防御力:

管理サーバー自体の認証方式(多要素認証の採用)。

内部データの暗号化保存。

定期的な脆弱性診断とパッチ適用。

通信の安全性:

管理サーバーと対象システム間の通信暗号化。

SMBやその他高リスクのプロトコル使用の有無と代替手段の提供。

アクセスポリシーの柔軟性:

管理対象システムがカスタムポート(例:RDP/SSH)を使用する場合にも対応可能か。

対策提案:

定期的に第三者機関によるセキュリティ監査を実施。

システム実装後もログ監視ツールを活用し、リアルタイムで異常を検出。

結論: 適切な評価と計画で影響を最小化

特権ID管理システムの導入は、セキュリティ強化と運用効率向上の両立を目指す重要なステップです。ただし、既存ツールの互換性や拡張性、セキュリティ要件への対応が十分でない場合、逆に運用の複雑化やリスク増加を招く可能性があります。

データコンサルタントとしては以下を推奨します:

事前評価の徹底: 導入前に影響分析とテストを実施。

段階的な導入計画: 既存環境への影響を抑えつつ、新システムの移行をスムーズに進める。

教育とサポートの充実: 運用担当者への適切な教育とベンダーサポートの活用。

これらを実行することで、特権ID管理システムの導入に伴うリスクを最小限に抑えつつ、持続可能なセキュリティ体制を構築できます。

特権ID管理における課題と影響分析

1. 管理対象アカウント数の増加に伴う課題

特権ID管理において、個別のアカウントを各システム管理者に割り当てることで、管理対象アカウントの総数が増加する問題があります。特に、以下の状況下で課題が顕在化します:

複数システム環境の管理: 各システム単位で特権IDを作成する必要がある場合、対象システムの増加に比例してアカウント数も増加。

複雑な管理体制: 例えば、50名の管理者が100台のサーバーを担当する場合、最大で5,000個の特権アカウントを管理する必要があります。

リスクと影響:

管理負荷の増大: アカウント登録、削除、権限変更などの運用タスクが膨大になり、人的リソースを圧迫。

管理ミスの増加: アカウント数が多いほど、設定ミスや削除忘れなどのエラー発生確率が高まる。

セキュリティリスク: 古いアカウントの放置や権限設定ミスが、セキュリティインシデントを引き起こす可能性。

推奨解決策:

集中管理型ツールの導入: 統合型特権ID管理システムを活用し、アカウント情報を一元化。

自動化の活用: プロビジョニング(アカウント作成)や権限棚卸作業を自動化することで、管理負荷を軽減。

最小権限の原則の徹底: 必要最小限の特権アカウントを作成し、定期的に利用状況をレビュー。

2. ユーザーエクスペリエンスへの影響

特権ID管理ツールの導入に伴い、システム管理者の日常業務に影響を及ぼす場合があります。特に以下の課題が発生する可能性があります:

運用手順の変更: 従来使用していたツールやワークフローに変更が加わり、業務効率が低下。

ツールの利便性の低下: 複雑な手続きや煩雑な操作が発生すると、ツールの利用率が低下する可能性。

リスクと影響:

定着率の低下: 利便性が低いと、特権ID管理ツールの利用を敬遠する現場の声が増え、適切な管理体制が崩れる。

業務効率の悪化: 業務に不必要な負担が生じることで、システム管理者の作業が遅延する可能性。

推奨解決策:

UI/UXの優先: 直感的な操作が可能で、シンプルなインターフェースを持つ管理ツールを選定。

柔軟なワークフロー設定: 権限レベルに応じたプロセスの簡略化を実現するツールを導入。

トレーニングの実施: ツール導入時に現場の管理者向けの実践的なトレーニングを提供。

3. 特権ID利用手続きの負担

特権ID利用時に過剰な手続きが求められる場合、現場での非効率が生じる可能性があります。具体的には:

権限付与の申請・承認プロセスが複雑化。

必要以上の事前申請が発生し、実務に支障を来す。

リスクと影響:

過剰なプロセスによるボトルネック: 即応性が求められるシステム障害対応時に手続きが遅延。

ツール回避の増加: 手続きが煩雑だと、現場がツールを避け、非公式な手段に頼る可能性が高まる。

推奨解決策:

利用手続きの簡略化: 必要に応じて事前承認なしでアクセス可能な緊急モードの導入。

ポリシーの柔軟性向上: 権限レベルに応じたプロセスを段階的に設定し、低リスクの作業には手続きを簡略化。

利用状況のログ記録と分析: すべての操作を記録し、不正利用が発生した場合に即座に特定可能な仕組みを整備。

まとめ: 管理体制の効率化とセキュリティ強化の両立

特権ID管理システムの導入は、セキュリティ向上に寄与する一方で、アカウント数の増加や現場運用への影響といった課題を生じさせる可能性があります。しかし、以下のアプローチを採用することで、効率化とセキュリティのバランスを取ることが可能です:

一元化と自動化の推進: 管理対象を統合し、作業負担を軽減。

柔軟で使いやすいツール選定: 現場の声を取り入れたUI/UX設計と、業務効率を重視したツールを採用。

教育と継続的なレビュー: システム管理者への教育を充実させ、導入後も定期的に運用プロセスを見直す。

これにより、特権ID管理の課題を克服し、安全かつ効率的な運用を実現できます。

次世代型特権ID管理ソフトウェアの特徴とメリット

1. DX時代に対応した革新的な機能

次世代型特権ID管理ソフトウェアは、従来のノウハウを基盤に、デジタルトランスフォーメーション(DX)に必要な技術や機能を統合しています。以下が主な特徴です:

コンテナ技術とAPI全面公開: 最新の開発・運用環境に対応し、柔軟な拡張性とシステム連携を実現。

ワークフローシステムの同梱: 特権IDの申請・承認プロセスを効率化し、操作の透明性を向上。

パスワードレスアクセス: パスワードを開示せず安全なID貸与を実現することで、セキュリティと利便性を両立。

多要素認証とゲートウェイ構成: 多層防御を採用し、特権IDの悪用リスクを最小化。

2. 一元管理による運用効率の向上

本ソフトウェアは、以下のような多様なシステム環境を統一的に管理します:

対象システムの幅広さ: OS、ミドルウェア、ネットワーク機器、IoTデバイス、IaaS/SaaS、カスタムアプリケーションに対応。

証跡取得と保管: 特権ID使用時の操作内容を詳細に記録し、動画とテキスト形式で保管。これにより、コンプライアンス要件への対応が容易になります。

3. 他システムとのシームレスな連携

APIの全面公開により、以下のメリットを提供します:

RPAや他システムとの統合: 特権ID管理を自動化し、作業効率を向上。

リアルタイム監視と対応: 不正利用や異常動作を即座に検知し、セキュリティリスクを抑制。

特権ID使用時の操作内容を克明に記録する専用ツールがあります。

動画とテキスト形式の詳細記録: 操作の全容を視覚的かつ文章的に把握可能。

リアルタイム検知と監視: 異常操作を即時に通知し、対応を迅速化。

マルチプラットフォーム対応: 多様なIT環境に対応し、システム間の統合を容易に。

選定のポイントに基づく特徴

以下は、特権ID管理ツール選定の基準に照らした場合の本ソフトウェアの優位性です:

1. パスワード管理応用型アーキテクチャ

柔軟性の確保: パスワード管理型の基盤を活用し、そのデメリットを克服する応用型(クライアントツール方式、ゲートウェイ方式)の両方をサポート。

適応性の高い構成: システム構成や運用要件に応じて最適な方式を選択可能。

2. 高度なワークフローシステム

多様な承認プロセスに対応: 多段承認、グループ承認、代理申請、一括承認などの柔軟な設定が可能。

緊急対応の簡易化: 緊急作業申請など、迅速な対応が求められるシナリオにも対応。

3. セキュリティと利便性の両立

多層防御の採用: 多要素認証やゲートウェイ方式を組み合わせ、セキュリティを強化。

シームレスな操作体験: 管理者の負担を軽減しながら、操作性を確保。

次世代型ソリューションを選ぶ理由

特権ID管理は、企業のセキュリティ体制の基盤を形成する重要な要素です。本ソフトウェアは、セキュリティ、運用効率、システム連携のすべてを高い次元で実現しています。企業のITインフラが高度化・多様化する中で、柔軟性と拡張性を兼ね備えた本ソリューションは、最適な選択肢と言えるでしょう。

以上のように、特徴やメリットを整理しつつ、導入効果を具体的にイメージできるように構築しました。さらに改善点や補足があればお知らせください!

内部不正とサイバー攻撃を考慮した特権ID管理の具体的対策

1. 使用機会と権限の最小化

特権IDはリスクが高いため、その利用機会や付与する権限を最小化することで、不正や攻撃の影響を抑えます。

使用機会の制限

特権IDは、業務上必要な場面に限り一時的に権限を貸与する形で管理します。申請・承認ワークフローを導入し、権限付与のプロセスを透明化・明確化することが重要です。

権限の範囲限定

特権IDに付与する権限は、業務遂行に必要な範囲に限定します。過剰な権限付与を防ぐことで、内部不正や攻撃者への権限奪取リスクを軽減します。

2. 認証強化による不正使用防止

特権IDを守るため、強固な認証プロセスを設計し、認証情報の悪用リスクを最小限に抑えます。

複雑かつ推測困難なパスワードの設定

アカウントごとに異なる、十分に複雑なパスワードや認証鍵を設定します。

認証情報の定期更新

パスワードや認証鍵を定期的に更新することで、仮に認証情報が漏洩した場合でも迅速に対処可能な仕組みを構築します。

多要素認証の導入

特権IDの認証プロセスや利用経路に多要素認証を導入し、セキュリティ層を強化します。

3. 使用箇所と経路の限定

特権IDの利用を制限し、リスクの高い箇所での使用や不正アクセスの可能性を抑制します。

使用箇所の制御

マルウェア感染のリスクが高いデバイスや環境での特権ID使用を禁止します。

利用経路の制限

特権IDが使用される経路を明確に限定し、不正アクセス時に識別しやすい状態を維持します。

連続アクセス試行の制御

一定回数以上のログイン失敗時にアカウントを自動的に無効化する仕組みを有効にします。

4. アクセスログの保存と検査

特権IDの利用状況を追跡・検証することで、不正使用や異常動作を迅速に検知します。

詳細なアクセスログの保存

「誰が」「いつ」「どの特権IDを」利用したのかを履歴として保存します。共有型IDの場合、使用者を特定できる補足的な記録(使用簿や履歴)を併用します。

ログの定期的な確認

正規目的外の不審なアクセスや、連続的なログイン失敗イベントの有無を検査します。

5. 操作内容の記録と点検

特権IDを用いた操作の全内容を記録し、必要に応じて確認・評価を行います。

操作記録の取得

特権IDを用いた全操作を記録します。操作履歴は不正行為やエラー発生時のトレーサビリティ確保に役立ちます。

操作内容の点検

記録内容を定期的に点検し、不適切な操作や業務範囲外の使用がないか確認します。

現状のシステム環境や特権ID管理に関する課題を踏まえ、上記の具体的な対策を採用することで、内部不正やサイバー攻撃に対するセキュリティを強化できます。次の解決編では、これらの要件を満たすための具体的なソリューションやプロセスの実装方法を解説します。

誤解を解消する:特権ID管理対策の見直しポイント

特権ID管理を検討する際、広く信じられている誤解がいくつか存在します。本項では、それらを明確にし、現状のリスクと対策の在り方を再考するための指針を示します。システムを取り巻く環境は絶えず進化しており、過去の常識が現在の安全性を担保しない場合もあるため、最新の情報を基に対策をアップデートすることが重要です。

誤解 1: 内部ネットワーク内のシステムは攻撃の対象になりにくい

誤解の背景

内部ネットワークに設置され、外部から直接アクセスできないシステムは、安全であり攻撃対象になりにくいと考えられています。

現実のリスク

標的型攻撃やランサムウェアによる被害事例が示すように、攻撃者は次のような経路を利用して内部ネットワークに侵入します:

業務メールを装ったフィッシングメールを使用し、初期感染端末を足掛かりにする。

内部ネットワークに潜入後、横展開を行い、特権IDを狙った攻撃を実行する。

対策のポイント

内部システムへの過信を排除:外部アクセスができないシステムも攻撃対象となる可能性を認識する。

多層的な防御の実施:ネットワークセグメンテーションや厳格なアクセス制御を採用する。

初期感染端末のリスク管理:エンドポイントセキュリティを強化し、フィッシング攻撃やマルウェアの侵入を防ぐ。

誤解 2: 定期パスワード変更は不要

誤解の背景

2017年に改定されたNISTガイドラインや2018年の総務省セキュリティガイドラインにおいて、定期的なパスワード変更の推奨が削除されたことが発端です。この動きにより、「定期変更を行うことがリスクを招く」という解釈が広がりました。

現実の適用範囲

これらの指針は、主に以下のような一般ユーザーを対象としています:

複数のシステムやサービスで異なるパスワードを管理する必要がある個人や中小企業ユーザー。

共通パスワードや規則性の高いパスワードを使うリスクを懸念するケース。

特権ID管理における考慮点

特権IDは通常のユーザーIDよりも高いリスクを伴うため、以下の点を重視した管理が求められます:

変更頻度の柔軟化:すべての特権IDを一律で定期変更するのではなく、リスクに応じた頻度を設定します。

例:重要度の高い特権IDは一定の周期で変更。

変更プロセスの自動化:パスワードの変更を自動化するツールを導入し、人的エラーや運用負荷を軽減します。

動的パスワードやパスワードレス技術の活用:一時的なID貸与や多要素認証と組み合わせて、リスクをさらに低減します。

継続的な対策の重要性

特権ID管理の誤解を解消することは、セキュリティ対策の第一歩に過ぎません。内部不正やサイバー攻撃の進化に対応するためには、次の施策を継続的に実行する必要があります:

最新ガイドラインの把握:業界動向やセキュリティ標準を定期的に確認する。

リスクベースアプローチ:特権IDの使用状況に応じてリスクを評価し、対策の優先度を設定する。

教育と意識向上:従業員のセキュリティリテラシー向上を図り、運用時のミスを未然に防ぐ。

特権ID管理における誤解を正し、現状に即した対策を構築することで、内部不正や外部攻撃のリスクを大幅に軽減できます。次のステップとして、具体的なツールやプロセスの導入に向けた詳細な計画を策定することが求められます。

特権ID管理におけるパスワード管理の限界と対応策

特権IDのパスワード管理において、従来の方式に頼ることは新たなリスクを生む可能性があります。以下、課題を具体的に整理するとともに、対策の方向性を提案します。

課題 1: 個人にパスワード管理をゆだねるリスク

背景と問題点

特権IDのパスワードを個人に管理させる場合、以下の問題が生じる可能性があります:

パスワードの再利用や簡略化:特に複数のシステムで同じ特権IDを利用する場合、手間を省くために共通パスワードを使用するリスクが高まる。

定期変更の形骸化:本人の負担を考慮し、適切な頻度での変更が行われないことがある。

対策

集中管理によるガバナンス強化:特権IDのパスワードを中央管理し、個人の管理に依存しない運用を実現する。

自動生成と管理:システムによる自動生成で十分に複雑かつ推測困難なパスワードを設定し、手動管理のリスクを排除。

短期間の有効期限設定:仮に認証情報が漏洩しても、不正利用される前に無効化されるような仕組みを導入する。

課題 2: 複雑なパスワードでは防げない攻撃手法

背景と問題点

現代のサイバー攻撃では、単純なパスワードの複雑性強化だけでは以下の手法を防ぎきれないケースが増加しています:

リスト攻撃やブルートフォース攻撃:パスワードリストや辞書を利用した総当たり攻撃。

PASS THE HASH/PASS THE TICKET:セッション情報を悪用した特権IDのなりすまし。

キーロガーやMIB (Man-in-the-Browser):入力中のパスワードを盗み取る攻撃。

対策

多要素認証(MFA)の導入

パスワードのみに依存せず、以下の要素を併用する:

一時的なセキュリティコード(例:トークンデバイスやスマホアプリ)。

生体認証(例:指紋や顔認証)。

ゼロトラストアプローチの採用

特権IDの使用環境において以下を実現:

使用可能なデバイス・IPアドレスを限定。

全セッションを監視し、不正な挙動を検知次第ブロック。

安全な使用経路の確保

特権IDの利用を許可する環境を特定の端末やネットワークに制限し、不正な環境からのアクセスを回避。

課題 3: パスワード運用を効率化しながら安全性を高める必要性

背景と問題点

パスワード管理における複雑性の増加は、運用負担を大幅に高め、管理ミスの原因となる。

ユーザー側での運用負担増加は、利便性低下につながり、セキュリティツールの形骸化を招く。

対策

パスワードレスソリューションの活用

一時的に生成される認証トークンを使用することで、パスワード自体を不要とする。

特権IDの動的貸与

必要な業務に応じて特権IDを一時的に貸与し、利用後は自動的に無効化。これにより、静的なパスワードのリスクを排除可能。

証跡管理の徹底

誰が、いつ、どの特権IDを利用したかを詳細に記録し、監査可能な状態を維持。

まとめ

特権ID管理において、パスワード管理は依然として重要ですが、現代の脅威を考慮すると限界があることを理解する必要があります。多要素認証の導入やパスワードレス技術の採用により、セキュリティを強化しつつ運用負荷を軽減することが鍵です。今後の特権ID管理戦略には、技術的対策と運用プロセスの両方を考慮したバランスの取れたアプローチが求められます。