目次

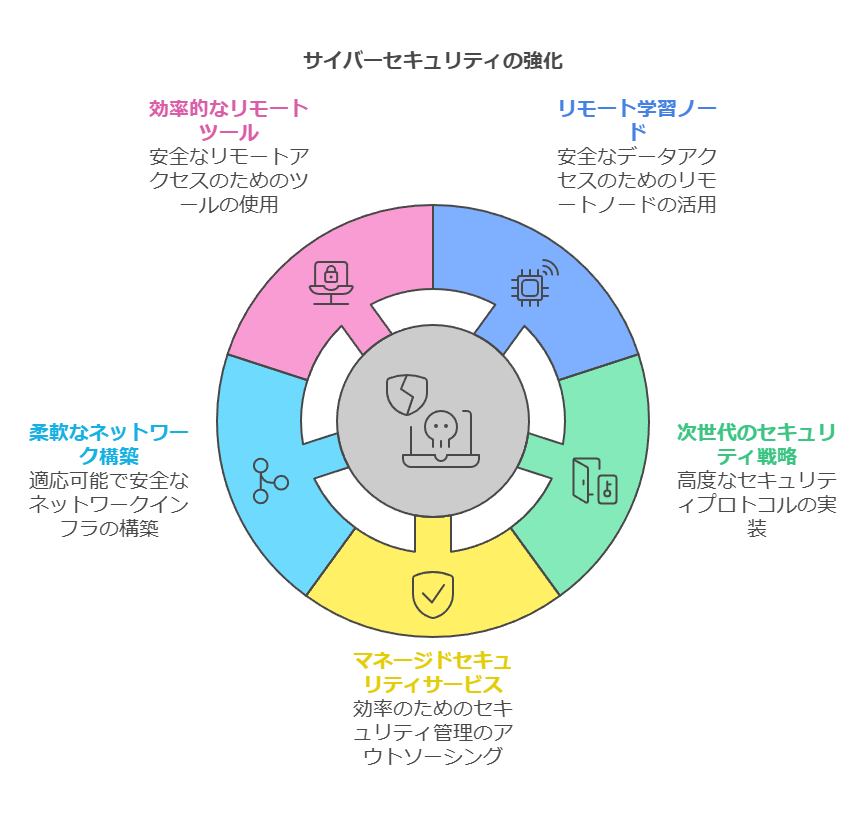

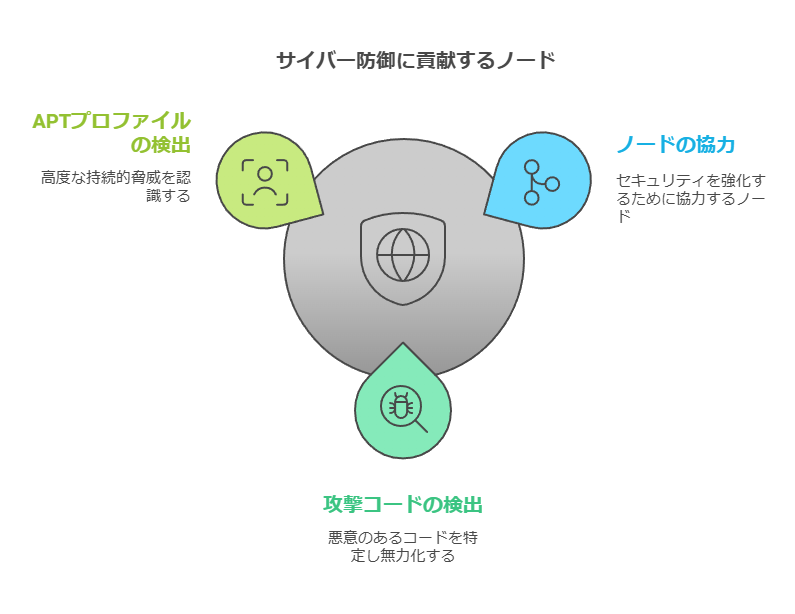

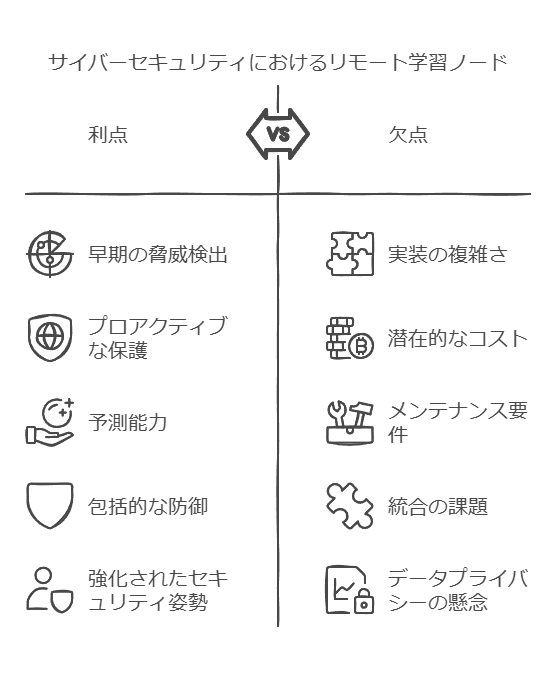

現代のサイバーセキュリティ対策では、ネットワークのエッジやネットワーク外部に配置されたリモート学習ノードを活用し、高度でプロアクティブな保護を実現できます。これにより、脅威を早期に検知し、サイバー犯罪者やマルウェアの動きを予測して、事前に適切な対策を講じることが可能となります。

これらのノードは、他のノードと連携して動作し、これまで入手困難だった攻撃コードやAPT(高度な持続的脅威)グループ特有のプロファイルを同時に検知することで、包括的な防御を提供します。攻撃の手段や手口を封じ込めることで、企業はサイバー攻撃に対してより強固な防衛体制を構築できます。

さらに、サイバー犯罪者の攻撃パターンやTTP(戦術、技術、手順)をプレイブックに反映させることで、脅威へのレスポンスを強化し、セキュリティプロフェッショナルのスキル向上を促進するための攻撃シミュレーションを生成できます。このプロセスは、防御チームのトレーニングにおいて重要であり、ネットワークロックダウンと並行してセキュリティチームの能力を向上させることができます。

さらに、組織全体では、リアルタイムのサイバーリスクの可視化が重要です。特に、現在進行中の脅威のヒートマップに注目することで、インテリジェントシステムを活用してネットワークトラフィックやターゲットをプロアクティブに難読化し、予測される攻撃経路におとりを正確に配置することができます。これにより、サイバー犯罪者を効果的に誘導し、攻撃を未然に防ぐことが可能になります。

将来的には、企業はAIや機械学習を活用したインテリジェントなセキュリティシステムを導入することで、サイバー攻撃に対する優れた制御状態を維持し、あらゆるカウンターインテリジェンス活動を未然に防ぐことが求められます。このような高度なセキュリティ対策は、大規模な組織にとって有利な要素となり、豊富なセキュリティリソースや予算を活用することで、サイバー犯罪者に対して優位に立つことができます。

ここでは、企業が直面するリスクとそれに対する高度なセキュリティ対策を明確に示し、データコンサルタントとして現実的な対策を提示する内容となっています。

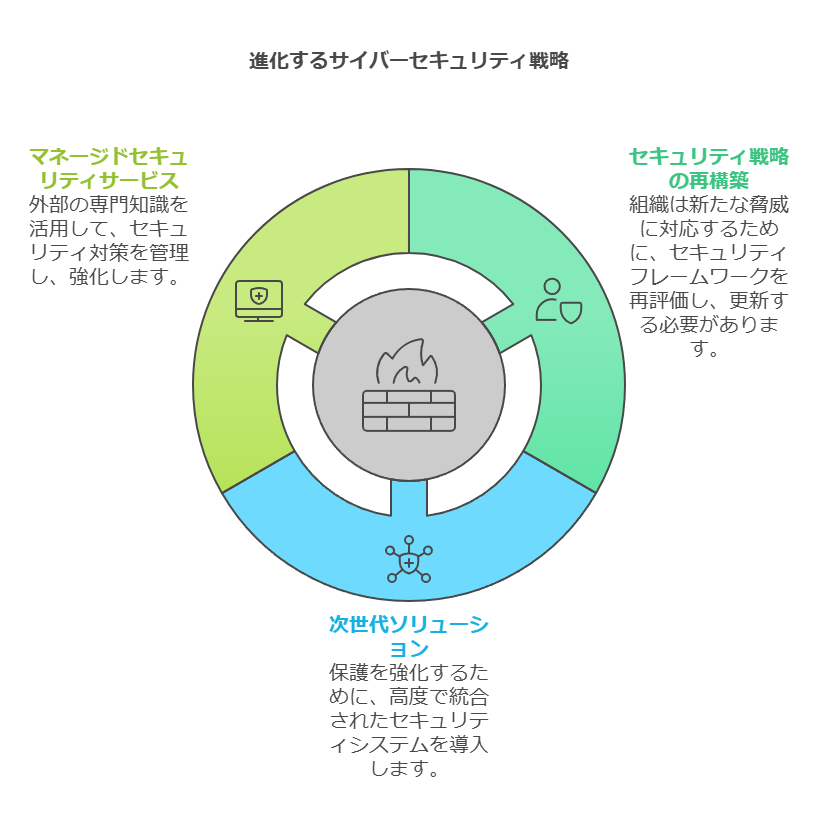

ファイアウォールの限界と次世代セキュリティ戦略の重要性

従来から、企業や組織のセキュリティ対策の要として「ファイアウォール」が広く採用されてきました。これは、外部ネットワークからの不正侵入を防ぐために、内部ネットワークと外部ネットワークの接続点に設置され、サイバー攻撃を効果的に抑止する役割を果たしてきました。

しかし、今日の企業システムは、VPNや専用線ネットワーク、オンプレミス環境、データセンター、さらにはハイブリッドクラウド環境など、多様で複雑なネットワーク構成に進化しています。このような環境では、従来型のファイアウォールだけでは、新たに生じるセキュリティ脅威に対応しきれないという課題が浮上しています。今後、セキュリティ戦略の再構築が求められる中、次世代の統合型セキュリティソリューションの導入が急務です。

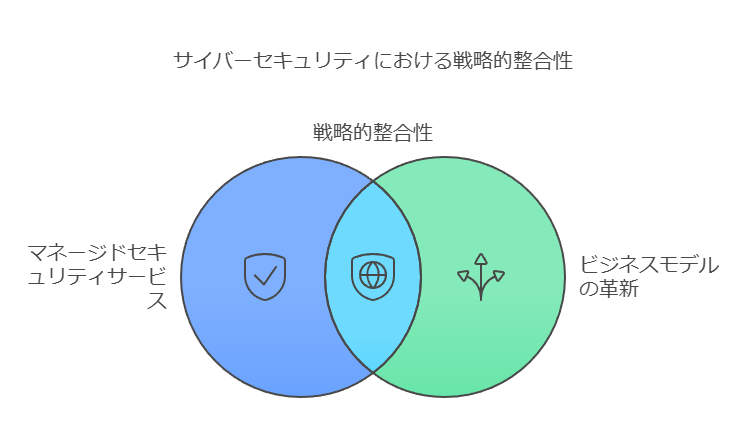

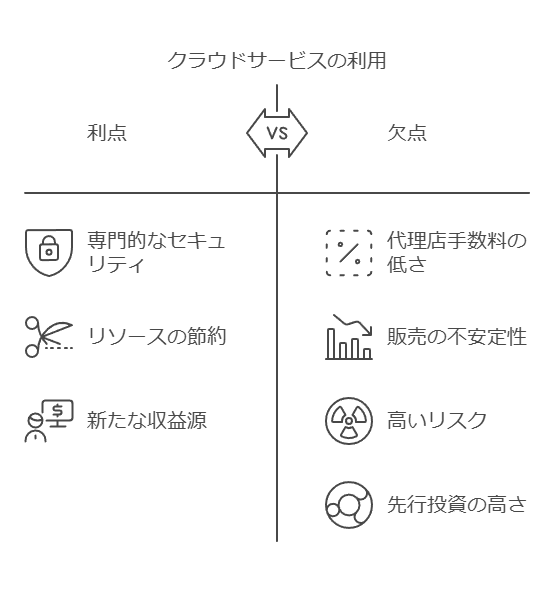

マネージドセキュリティサービス事業の台頭と収益モデルの変革

企業が直面するセキュリティ課題に対応するため、新たなビジネスモデルとして「マネージドセキュリティサービス(MSS)」が注目を集めています。このサービスは、企業が自社でリソースを持たずとも、専門のセキュリティベンダーによるセキュリティ対策を受けられるもので、特にOA販社やSIer、ITベンダーにとっては、顧客機材の購入やIT投資機会が減少する中で、新たな収益源を確保する手段として期待されています。

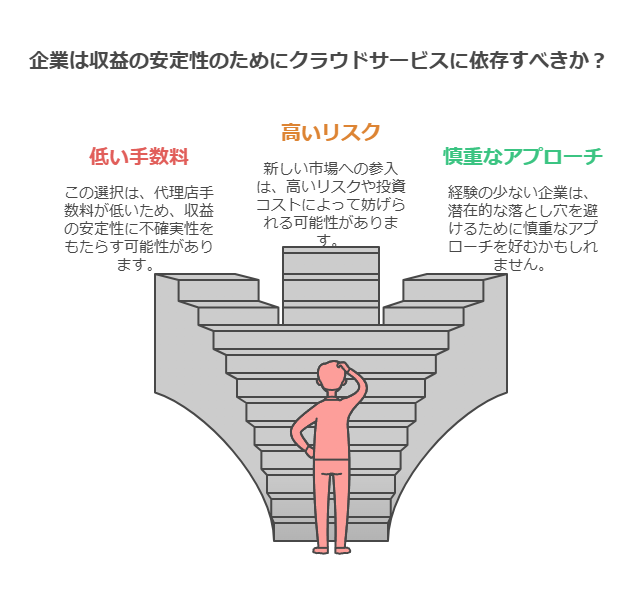

ただし、クラウドサービスの再販やクラウド事業に頼った場合、代理店手数料が低く設定されるケースが多く、売上や収益の安定性に不安が残る可能性があります。また、サービス事業に対する経験が乏しい企業では、リスクや先行投資の高さが障壁となり、新規事業への参入に慎重な姿勢を取るケースも少なくありません。

高度なセキュリティ診断と対策の必要性

さらに、企業のウェブサーバアプリケーションやサービスに対する脅威は高度化しており、推測可能なリソースの位置(Predictable Resource Location)やウェブサーバアプリケーションの特定(Fingerprinting)、機能の悪用(Abuse of Functionality)、サービス拒否(Denial of Service)など、複数の脅威に対する総合的な対策が不可欠です。特に、自動化の停止が不適切(Insufficient Anti-automation)や不適切なプロセス検証(Insufficient Process Validation)といった、セキュリティ対策の不備が新たなリスクを生み出します。

そのため、ログインユーザが意図せず実行してしまう操作や、サービス提供側が予測できない脅威に対する防御策を強化することが、今後のセキュリティ戦略において不可欠です。企業は、これらの課題に対処するため、定期的なセキュリティ診断と包括的な対策を講じる必要があります。

ここでは、企業が直面するセキュリティ上の課題を明確にし、それに対応するための次世代セキュリティ戦略の重要性を強調しました。また、マネージドセキュリティサービス事業への参入に関するリスクと収益の安定性についても、現実的な視点からアドバイスを提示しています。

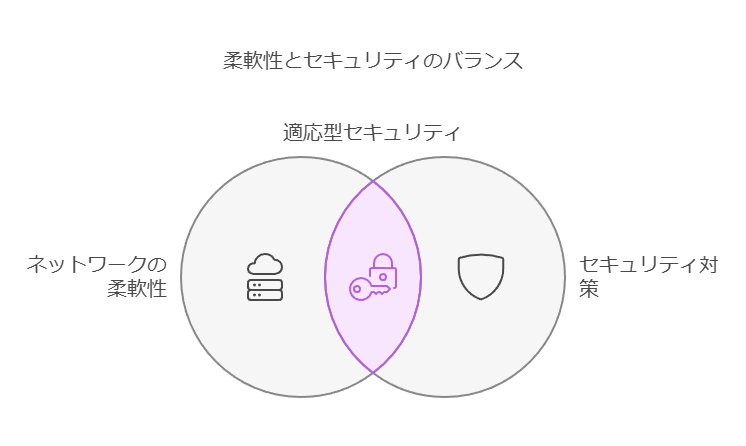

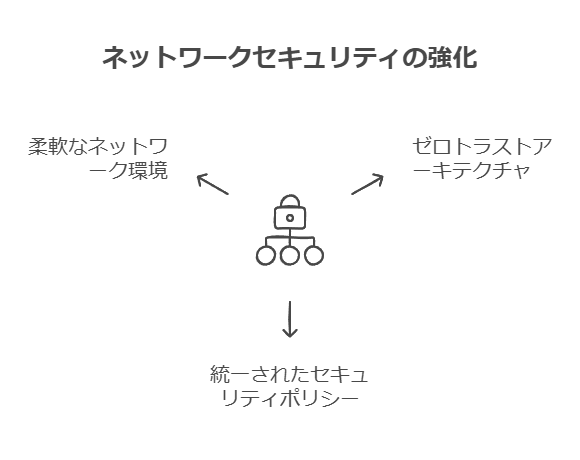

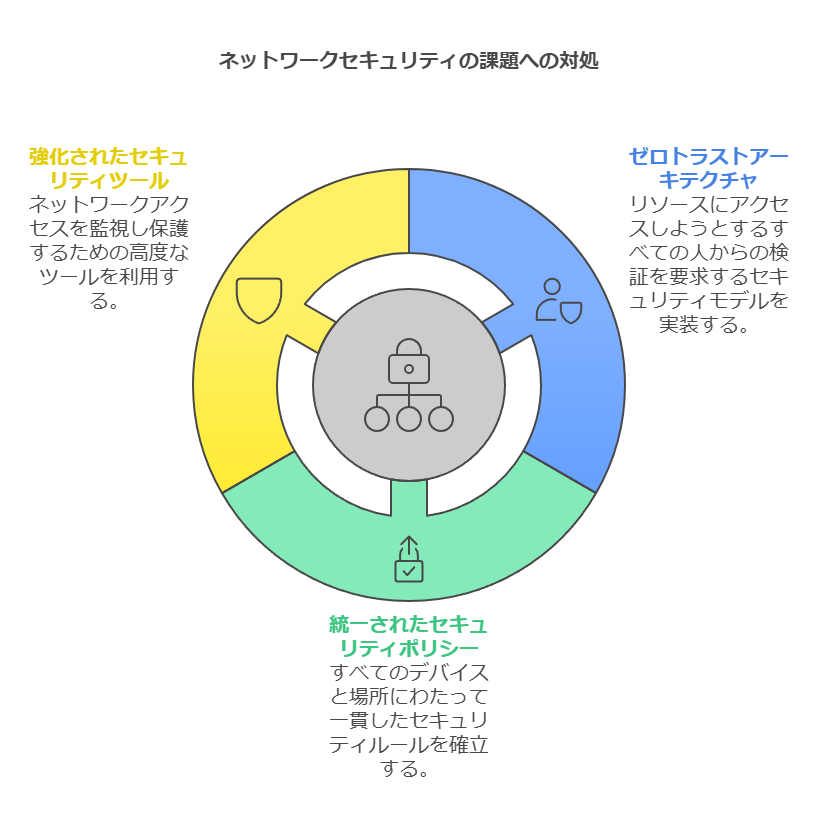

企業ネットワークの柔軟性とセキュリティに関する考察

近年、世界的なパンデミックや働き方改革によって、テレワークが急増し、従業員の業務環境が急速に多様化しました。このような環境変化に対応するため、企業は突貫工事的にテレワーク環境を整備しましたが、最近では「オフィス回帰」の動きが一部で見られるようになっています。この変化により、企業ネットワークには、従来よりも一層の柔軟性が求められています。

しかし、柔軟性を持たせたネットワーク構築において課題となるのが「ネットワーク・セキュリティ」です。システムへのアクセスが異なる場所や端末から行われることが一般的になった今、セキュリティレベルの不均一性が大きなリスクをもたらします。これは、サイバー攻撃の標的になりやすいだけでなく、システム運用担当者にとっても煩雑な管理作業を強いる原因となります。

この状況に対応するため、企業は従来型のファイアウォールに依存するだけではなく、より高度で柔軟性に優れたセキュリティ対策を導入する必要があります。具体的には、ゼロトラストアーキテクチャの導入や、場所やデバイスに依存しない統一的なセキュリティポリシーの適用が求められます。これにより、企業はセキュリティの一貫性を保ちながら、柔軟かつ効率的なネットワーク環境を実現することが可能となります。

これからの企業ネットワークは、変化する業務環境に対応するだけでなく、セキュリティリスクを最小化しつつ、運用の負荷を軽減することが求められます。そのためには、先進的なセキュリティ技術と、柔軟性を兼ね備えたネットワーク環境の構築が不可欠です。

今後のネットワーク・セキュリティの要となる「FWaaS」の最適な実現方法を解説

ネットワーク・セキュリティの進化を支えるクラウドベースのセキュリティサービス「FWaaS(Firewall as a Service)」は、これからの企業にとって欠かせない存在となります。あらゆるものをサービスとして提供する「XaaS」は、クラウド技術の進展により広く普及しています。SaaSやPaaS、IaaSは既に成熟期に入り、DaaSやサーバレスコンピューティングといった新たなソリューションも登場し、ITインフラ全体が「as a Service」化する時代が到来しています。

このようなトレンドの中で、FWaaSは次世代のネットワーク・セキュリティの基盤として注目されています。従来のオンプレミス環境でのファイアウォール運用における課題を解消するだけでなく、スケーラブルかつ柔軟なセキュリティモデルを提供します。具体的なFWaaSの実装方法についても解説し、そのメリットを最大限に活用するための戦略を提案します。

サイバー犯罪者の脅威とAI活用の現状

サイバー攻撃の高度化に伴い、AIの活用が一部のサイバー犯罪者にとって重要な武器となりつつあります。彼らは、大量のデータとコンピューティングリソースを駆使してAIをトレーニングし、高度な攻撃手法を開発しています。これには膨大なコストがかかるため、ほとんどの犯罪組織は初歩的な機械学習(ML)やAIソリューションを使用せざるを得ませんが、中にはこれらのリソースをすでに持ち合わせ、プレイブックを用いて攻撃をカスタマイズし、検知を回避する能力を備えた犯罪者も存在します。

特に、企業ネットワークの防御を無効化するために、AIベースのプレイブックを使用して攻撃を最適化することで、巧みなサイバー犯罪者はエッジデバイスの広範なネットワークを利用し、膨大な処理能力を得ることが可能となります。このような状況が続けば、侵害されたリソースがダークネットでサービスとして販売されるのは時間の問題となるでしょう。

その結果、AIベースのセキュリティ対策が遅れている組織は、これらの先進的なサイバー攻撃の犠牲になるリスクが高まります。企業は、最新のセキュリティプレイブックを活用し、常に進化する脅威に対応できる柔軟な防御体制を構築する必要があります。

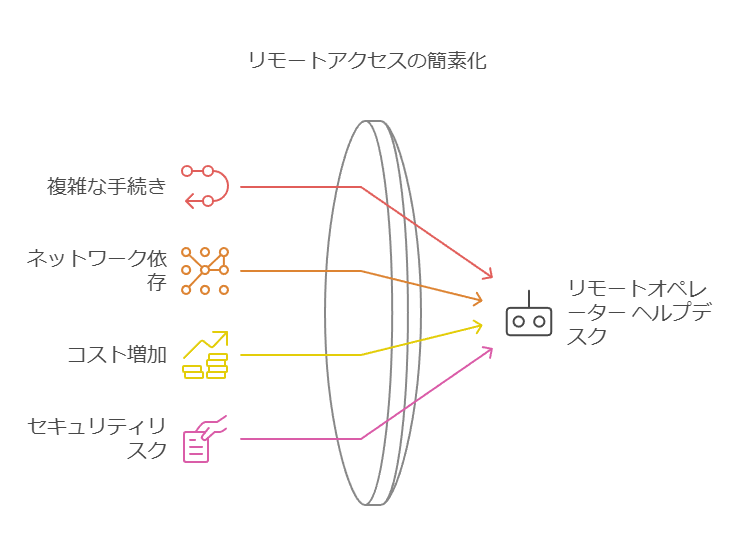

情報システム部門の効率化を支えるリモート接続ツールの重要性

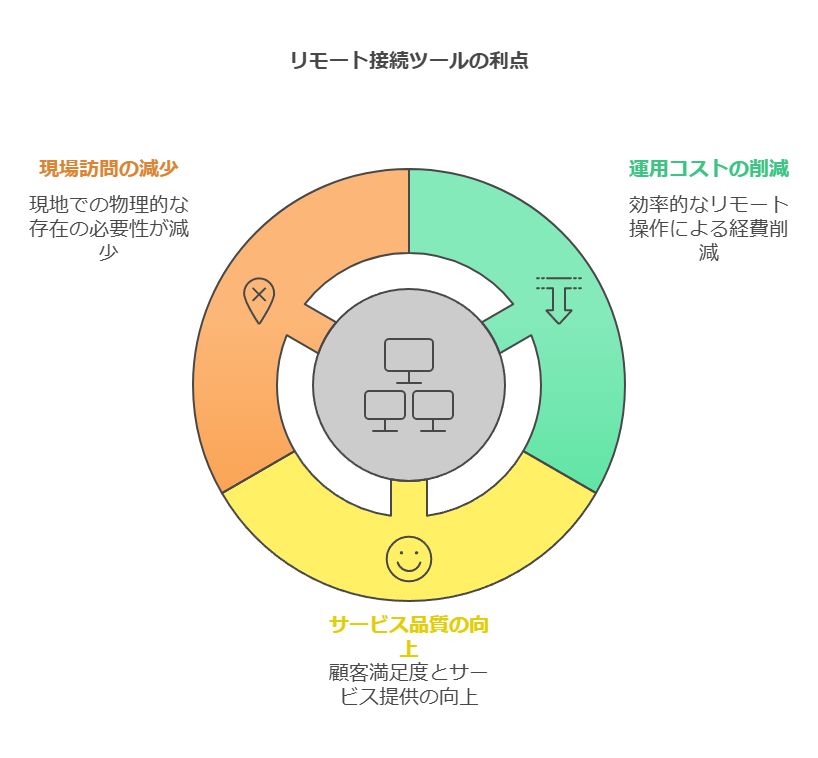

今日のビジネス環境において、ヘルプデスクや運用保守の業務効率を高めるために、リモート接続ツールの導入が重要視されています。特に、遠隔地のPCやサーバーへの操作が可能であることは、従来の電話対応や現場訪問を減らし、運用コストの削減とサービス品質の向上に貢献します。

このようなリモート接続ツールを活用することで、IT担当者は迅速なトラブルシューティングを行い、ユーザー体験を向上させることができるため、多くの情報システム部門でリモートアクセスツールの導入が進んでいます。

従来のリモートアクセスツールの課題

しかし、従来のリモートアクセスツールやVPN接続にはいくつかの課題が存在します。それにより、期待していた効果が十分に得られないケースもあります。主な問題点は以下の通りです:

煩雑な接続手続き:リモートデスクトップでは、サポートを受けるユーザー側での複雑な準備や接続操作が必要であり、業務に支障をきたすことがある。

社内ネットワーク依存:多くのリモートツールは社内ネットワーク内でしか使用できないため、担当者やサポートを受ける社員がテレワーク中や外出中の場合には、対応が電話に限定されてしまう。

コストの増大:年単位・ユーザー単位でのライセンス契約により、長期的には運用コストが高くなる。

VPN利用のセキュリティリスク:特に近年は、ランサムウェア攻撃がVPNを経由して行われるケースが多く、セキュリティリスクが高まっている。

「RemoteOperator Helpdesk」によるリモート接続の効率化とセキュリティ強化

こうした従来型のリモート接続ツールの課題を解決するため、「RemoteOperator Helpdesk」が登場しました。このツールは、リモート接続の利便性を高め、セキュリティを強化しつつ、コスト削減を実現するソリューションです。以下の特徴があります:

ユーザー側での設定不要:ユーザー端末側での煩雑な設定は不要で、インターネット経由で直接接続可能。これにより、テレワーク中の端末にも容易にアクセスができます。

VPN不要で高いセキュリティ:VPNを必要とせず、直接インターネット経由で安全な接続が可能。これにより、ランサムウェアなどの攻撃リスクを大幅に低減できます。

月別のライセンス契約:従来の年単位やユーザー数単位の契約ではなく、必要な同時接続数に応じた柔軟なライセンス契約が可能。これにより、業務の繁忙期など、必要なタイミングでのコスト最適化が実現します。

まとめ

「RemoteOperator Helpdesk」は、煩雑な接続手続きを解消し、VPN不要の安全なリモート接続を提供します。これにより、情報システム部門のヘルプデスクや運用保守担当者は、業務効率を大幅に向上させることができ、セキュリティリスクの軽減とコスト削減も実現します。サービスレベルの向上を目指す企業にとって、このソリューションは理想的な選択肢となるでしょう。

このように、データやコスト効果、セキュリティの向上を強調し、課題を明確に提示した上で、具体的なソリューションのメリットを提案する形に変更しました。

ユーザーリテラシーに依存しないネットワークレベルでのアクセス制御

情報セキュリティにおいて、ユーザーのリテラシーに依存しないネットワークレベルでのアクセス制御は、強固な防御体制を築く上で不可欠です。特に、クラウド環境やリモートアクセスが普及する中、エンドユーザーに依存する形のセキュリティ対策は限界があります。ネットワーク機器やロードバランサーを活用した一元的なアクセス制御により、攻撃のリスクを低減し、安定したセキュリティ体制を構築することが求められています。

進化するロードバランサーの役割

近年、クラウドサービスの急速な普及や、動画・高解像度画像などリッチコンテンツの増加によって、企業のネットワークトラフィックは増加の一途をたどっています。これに対応するため、ロードバランサーの役割も進化しており、トラフィックの単純な分散を超えて、自動スケーリング、暗号化対応、セキュリティ強化といった高度な機能を持つようになっています。この進化により、ロードバランサーはシステムの安定性やユーザ体験の向上に加え、セキュリティ面でも企業インフラに欠かせない存在となっています。

ライセンス形態の変化による課題

ロードバランサーのライセンス形態も変化しており、従来の一括購入型からサブスクリプションモデルへの移行、機能のバンドル化やトラフィックに基づく課金体系が増えています。この変化に伴い、自社が実際に必要とする機能に対して不適切なコスト負担を強いられるケースや、利用形態が自社ニーズに適合しなくなる課題が発生しています。

これを防ぐためには、既存のロードバランサーの機能を定期的に再評価し、自社のビジネス成長計画や将来的なニーズに応じた適切なシステム移行を検討することが重要です。

適切なロードバランサーの選択とコスト最適化

ロードバランサー選定においては、機能面だけでなく、コスト効率やライセンス形態の柔軟性も考慮すべきです。例えば、A10 Thunder ADCのような製品は、買い切り型やサブスクリプション型、帯域共有型などの多様なライセンス形態を提供しており、自社ニーズに沿った最適な形態を選択できます。

ロードバランサーをリプレイスする際は、現在の業務要件に合致する機能と将来的に必要となる機能の双方を評価することが不可欠です。加えて、ライセンスの柔軟性により、将来の価格変更リスクを抑え、長期的なコスト効率を最適化することも重要です。

まとめ

ロードバランサーの選定は、単なる技術選択ではなく、ビジネス戦略とコスト管理を見据えた意思決定が必要です。特に、契約更新時にライセンス形態や料金体系の変更に直面している方、自社に合わない契約形態に悩まされている方にとって、より柔軟でコスト効率の良いソリューションを検討することが今後の成長に繋がります。

ビジネスの将来性を見据えたロードバランサー選定において、最適な選択肢となるでしょう。

ネットワーク運用管理の現状と課題

多くの企業では、依然としてExcelを用いた手作業によるネットワーク運用管理が主流となっています。しかし、こうした手作業は人的ミスによる設定ミスのリスクが高く、ネットワークの規模が拡大するにつれて管理が追いつかないという問題に直面しています。加えて、部署ごとに異なる運用・監視ツールを使用しているケースも多く、ネットワーク全体の把握が困難になり、障害対応にも時間がかかりがちです。

また、NAT(Network Address Translation)によるIPアドレス変換も、大きな課題の一つです。NATはIPv4アドレスの枯渇に対応するため広く採用されていますが、グローバルIPアドレスとプライベートIPアドレスのマッピングにより、セキュリティ異常や障害の原因特定が極めて困難になります。このような課題を放置することで、ネットワークの脆弱性が増大し、さらには運用コストの肥大化につながるリスクが高まります。

ネットワーク管理とセキュリティ強化の最新ソリューション

これらの課題を解決するため、Interop Tokyo 2024にて発表された最新ソリューションが注目を集めています。特に、ネットワーク運用管理を効率化するための2つのソリューションをご紹介します。

AX-Network-Manager(AX-NM)

ネットワークの一元管理を実現し、各部署に分散している運用・監視ツールを統合することで、管理工数を大幅に削減します。このソリューションは、現行の非効率なExcel管理体制からの脱却を支援し、迅速かつ正確なネットワーク運用をサポートします。

AX-Network-Visualization(AX-NV)

ネットワークの可視化を実現し、NATの影響を受けることなくセキュリティ異常を素早く検知・特定します。これにより、従来のNATによるセキュリティ上の障害特定が困難だった問題を克服し、ネットワーク全体の安全性と安定性を確保します。

これらのソリューションを導入することで、手作業管理やツール乱立による運用負担から脱却し、ネットワークセキュリティの高度化と運用コスト削減を実現できます。

最新技術の導入事例と活用法のご紹介

Interop Tokyo 2024での展示内容を踏まえ、これらのソリューションの導入事例や具体的な活用方法についてもご紹介します。ネットワークの運用管理に課題を感じている方、セキュリティリスクの高まりに不安を抱えている方には特に役立つ情報です。実際の導入事例を通じて、企業ごとに異なる運用環境にどう適用できるかを具体的に学ぶことができます。

リモート接続ツールによる効率化とコスト削減

ネットワーク管理の効率化だけでなく、リモート接続ツールを活用することで、業務全般の効率化も期待できます。例えば、ヘルプデスク業務や運用保守において、遠隔地にあるPCやサーバーにアクセスできることは、作業効率の大幅な向上をもたらします。従来、電話による操作説明や現場訪問が必要だったトラブル対応を、IT担当者がリモートで迅速に解決することが可能になり、結果としてコスト削減やサービス品質の向上にも寄与します。

そのため、多くの情報システム部門では、リモートアクセスツールの導入が急速に進んでおり、ネットワーク管理にとどまらず、業務全体の効率化を推進しています。

このように、データコンサルタントの視点でネットワーク管理の効率化、セキュリティ強化、そして全体的なコスト削減に向けた具体的なアプローチを提案しました。

グローバル/多拠点展開におけるネットワーク運用の課題と解決策

現在、企業のグローバル化が加速し、国内外での多拠点展開が一般的になっています。これに伴い、企業のネットワーク構造も進化を余儀なくされており、クラウドサービスの依存度がますます高まっています。ユーザーは場所や端末を問わずネットワークにアクセスする機会が増え、これまでのMPLSなどの既存ネットワークの見直しが求められています。

特に、建設プロジェクト現場、リモートオフィス、イベントや緊急対応時の一時的な拠点など、柔軟かつ迅速にネットワーク環境を構築するニーズが高まっています。これに対し、従来のネットワーク技術やセキュリティ管理方法では、特定の課題に対処しきれない状況が浮き彫りになっています。

短期間でインフラを整備し、効率的に運用することが要求される中で、従来のネットワーク技術では、管理の複雑化や運用コストの増大、セキュリティリスクの増加といった課題を解消できないケースが増えています。

ランサムウェア対策とエンドポイントセキュリティの重要性

さらに、現代のビジネスにおいてサイバー攻撃への対策は、事業継続を保証する上で不可欠な課題となっています。特に、ランサムウェア攻撃をはじめとするマルウェアの脅威はますます高度化しており、その侵入経路の入口となるエンドポイントの対策強化が必須です。

従来のアンチウイルスだけでは、進化する脅威に対応しきれず、次世代型アンチウイルスやEDR(Endpoint Detection and Response)製品ですら回避されるケースも増加しています。特に、日本国内でも巧妙化するマルウェアに対しての検知漏れが報告されており、エンドポイント対策のさらなる高度化が求められています。

SD-WANとSASEによるネットワークセキュリティの統合

こうした課題に対応するために注目されているのが、SD-WANとネットワークセキュリティを統合するSASE(Secure Access Service Edge)です。これにより、拠点間での柔軟なネットワーク接続を実現しつつ、セキュリティ対策を強化することが可能です。

SASEは、ネットワークトラフィックをリアルタイムで監視し、最適化するだけでなく、最新のサイバー攻撃に対抗するためのエンドポイント対策と連携し、多層的な防御体制を構築します。これにより、企業は場所やデバイスに依存しない形でネットワークを保護し、セキュリティリスクを最小化することができます。

グローバルなネットワーク展開において、効率的な運用とセキュリティ強化の両立が不可欠であり、SASEやSD-WANはその実現における鍵となります。企業のネットワーク運用を次のステージに進めるためには、これらの技術を積極的に取り入れ、日々進化する脅威に対応する柔軟なインフラを構築することが求められます。

増え続ける社内トラフィックに対応するネットワークインフラの課題と解決策: データコンサルタントの視点

急増する社内トラフィックとネットワークインフラの課題

近年、企業の業務プロセスのデジタル化や、リッチコンテンツの増加、リモートワークの普及、そしてモバイルデバイスやクラウドサービスの利用拡大により、社内トラフィックが急増しています。このトラフィック増加に伴い、ネットワーク障害やダウンタイムの発生は、企業活動に甚大な影響を与え、ネットワークインフラの信頼性と長期安定稼働が求められる状況です。データコンサルタントの視点から見ると、この課題に対応するには、ネットワークの現状をデータに基づき評価し、最適化するアプローチが不可欠です。

ネットワーク構成の複雑化とそのリスク

多くの企業では、旧式のネットワーク構成が維持されているため、急増するトラフィックに十分対応できないケースが多発しています。ビジネス拡大に伴って次々とネットワークが拡張され、全体の構成が複雑化している企業も少なくありません。こうしたつぎはぎ的なネットワーク環境では、トラフィックの急増に伴うシステムパフォーマンスの低下やネットワークの不安定化が発生しやすくなり、障害リスクが高まります。

特に、旧式の冗長化や障害対応策に依存している場合、障害発生時に原因を特定するのが困難となり、復旧までの時間が長くなる可能性があります。さらに、ランサムウェアなどのサイバー攻撃に対しても防御が難しくなり、脆弱性を抱えたままの状態が続くことになります。

長期安定稼働を実現するためのネットワーク最適化の重要性

企業がネットワークの信頼性と長期安定稼働を維持するためには、ビジネスニーズや成長に合わせたネットワークインフラの定期的な見直しが不可欠です。増加するトラフィックや機器の故障、サイバーセキュリティの脅威に対応するため、シンプルで効率的な機器構成と運用体制を整えることが求められます。

データコンサルタントの視点では、ネットワークのパフォーマンスデータを定期的に分析し、ボトルネックや潜在的なリスクを早期に発見することが重要です。また、システム障害が発生した際には、迅速に原因を切り分け、復旧対応が容易になる仕組みの構築が、長期的な安定稼働を支える基盤となります。加えて、機械学習やAIを活用したトラフィック予測や異常検知システムの導入は、障害の予防や迅速な対応に貢献します。

ユースケースに基づく最新の安定稼働の実現方法

ネットワークの長期安定稼働を実現するためには、成功事例に基づく最新のアプローチを活用することが有効です。例えば、企業が導入した最新のユースケースを分析し、どのようにして「サービスを止めないネットワーク」を実現したかを学ぶことが重要です。

このような事例を通じて、シンプルかつ柔軟なネットワーク設計、迅速なトラブルシューティング、そしてサイバーセキュリティ対策を組み合わせた効果的なネットワーク戦略を導入することが、企業の成長を支える鍵となります。

データドリブンなネットワーク最適化と自動化ツールを活用することで、ネットワークインフラの信頼性を高め、企業のIT環境全体の安定性を向上させることができます。

ファシリティマネジメントにおける人材不足と省人化の必要性

少子高齢化が進行する中、国内の労働力人口は大幅な減少が予測されています。特に、製造業の生産ラインや重要インフラの制御システム、ビルメンテナンスといったファシリティマネジメントの分野では、深刻な人手不足が顕在化しており、今後さらに人材確保が難しくなると考えられています。このような状況において、限られたリソースで効率的な管理と省人化を実現するためには、遠隔から複数拠点やシステムをセキュアに統合管理するソリューションが求められています。

VPN+リモートデスクトップの課題と限界

現在、VPNとリモートデスクトップは、コントロールルームへの遠隔メンテナンスにおける一般的なソリューションとして広く利用されています。VPNはネットワーク接続を安全にプライベートネットワークに拡張するための手法であり、リモートデスクトップやVNCなどを用いて、遠隔地から特定の端末にアクセスします。

しかし、VPNにはセキュリティ面での課題が存在します。一度ネットワークにアクセスが許可されると、その後の細かいアクセス制御が難しく、侵入者がネットワーク内を自由に移動できるリスクが生じます。また、ファシリティマネジメントや制御システムでは、古いOSが使用されていることが多く、最新のセキュリティパッチが適用されていない場合が少なくありません。さらに、リモートデスクトップは単一画面操作を前提としており、複数画面での操作時には帯域幅の制限やプロトコルの制約により、操作性が低下するという問題も発生します。

次世代のセキュアなリモート監視ソリューション:IP-KVMの導入

これらの課題を解決するために、次世代のリモートメンテナンスソリューションとして注目されているのが、IP-KVM(Keyboard, Video, Mouse over IP)です。IP-KVMは、遠隔から物理的な距離に関係なく、コンピュータやサーバーをセキュアに操作できる技術で、特にファシリティマネジメントの自動化・効率化に大きなメリットをもたらします。

IP-KVMは、キーボードやビデオ信号のみをネットワーク経由で転送するため、実際のデータファイルの転送が行われず、情報漏洩のリスクを大幅に低減します。さらに、ハードウェアレベルで操作が可能なため、古いOSを使用している場合でも問題なくリモート操作が実現可能です。この技術を活用することで、大規模な制御システムや複数の遠隔拠点をセキュアに統合管理でき、効率的な運用が可能になります。

高度なセキュリティと柔軟なスケーラビリティを提供するIP-KVMのメリット

次世代のIP-KVMソリューションは、従来のVPNやリモートデスクトップを超える高度なセキュリティ機能を提供します。例えば、高度な暗号化と認証技術を備え、マルチ画面環境にも対応し、高解像度ビデオをサポートすることで、広範なシステムを一元的に管理できます。さらに、無制限の距離拡張と柔軟なスケーラビリティにより、複数拠点のシステムを効率的に運用することが可能です。

これらの機能を活用すれば、機密性の高い環境を社内ネットワークから分離し、許可された端末からのみKVM経由でアクセスを制御することができ、セキュリティを高いレベルで維持しつつ、遠隔からのメンテナンスを安全かつ効率的に実施できます。

IP-KVMの導入効果と推奨ユースケース

IP-KVMは、ファシリティ管理や制御システムの運用保守を行う担当者に特に適しています。例えば、工場やビルのメンテナンスを行う企業において、遠隔地や防爆エリア、クリーンルームといった現場間移動を削減したい場合、この技術を導入することで大幅な効率化が期待できます。

また、セキュアなリモートメンテナンスの構築を目指す企業や、生産性向上に取り組む組織にとっても、IP-KVMは有力なソリューションとなります。特に、中小規模の施設でも導入可能なため、幅広い企業がその恩恵を受けることができます。

ここでは、データコンサルタントの視点を取り入れ、ファシリティマネジメントの自動化や省人化を進める上で、IP-KVM技術の活用を提案しています。セキュリティリスクや古いOSへの対応、さらには遠隔管理の効率化に焦点を当てており、具体的なユースケースや導入効果にも触れています。