目次

メールセキュリティポリシーに必須の7つの要素

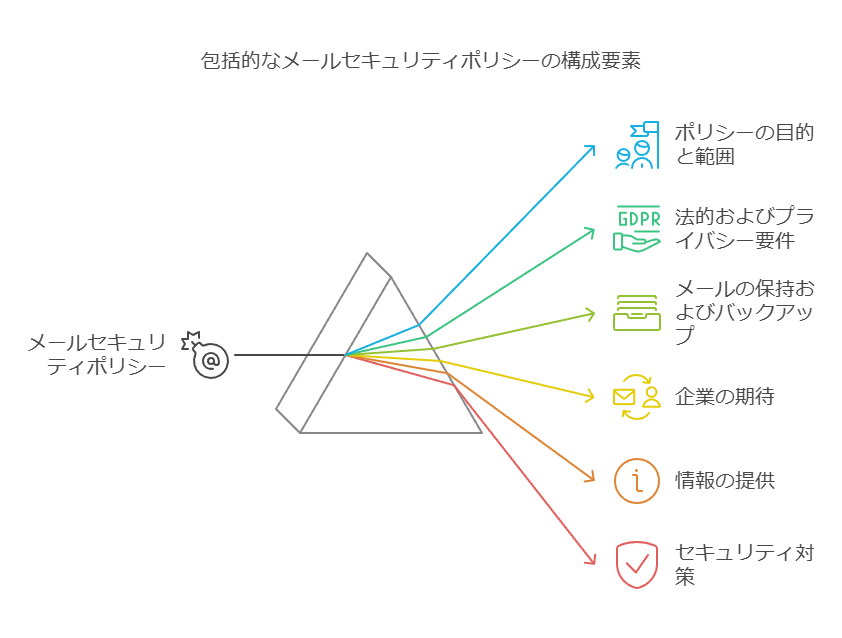

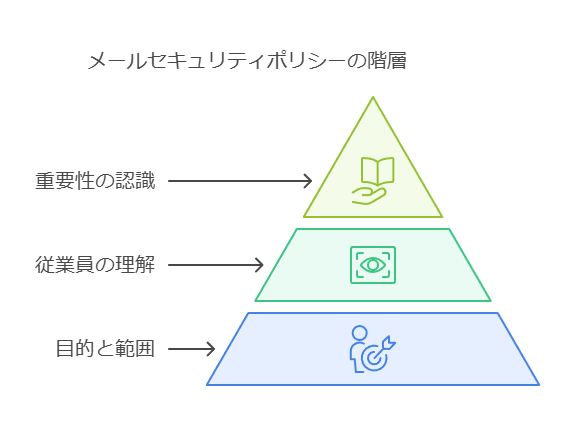

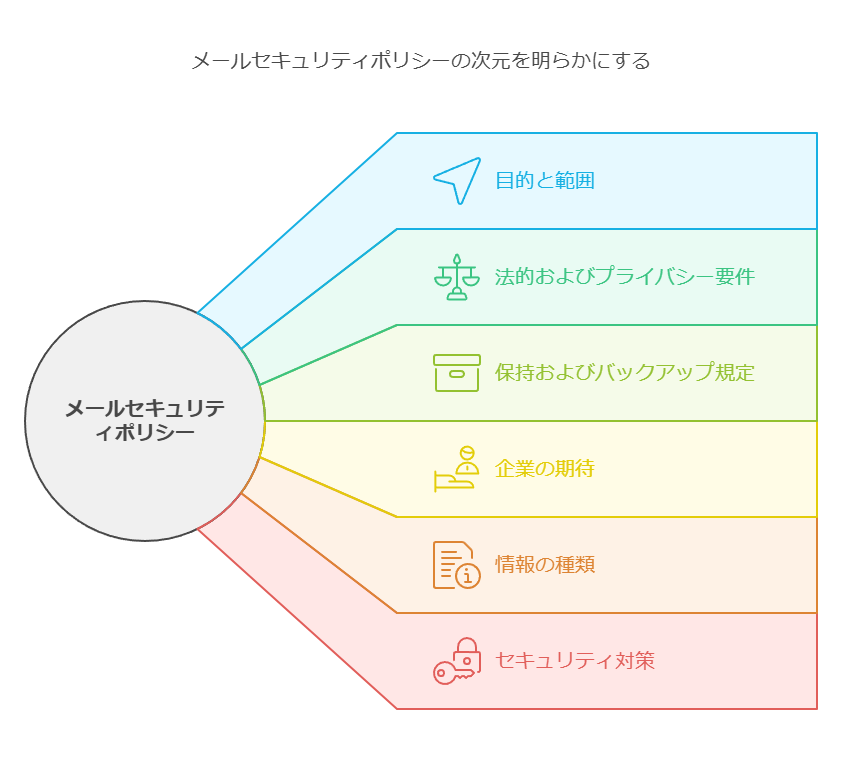

メールセキュリティポリシーは、全従業員がその目的とメール使用における責任を明確に理解できるように策定する必要があります。さらに、従業員が疑問や懸念を抱いた際、適切な対処をどこに求めるべきかを明示することが求められます。企業が包括的かつ効果的なメールセキュリティポリシーを構築するためには、以下の7つの要素を必ず盛り込むべきです。

ポリシーの目的と範囲

メールセキュリティポリシーの目的と、どの範囲に適用されるかを明確に記述します。これにより、従業員はポリシーの重要性と適用範囲を理解し、遵守する意識を高めます。

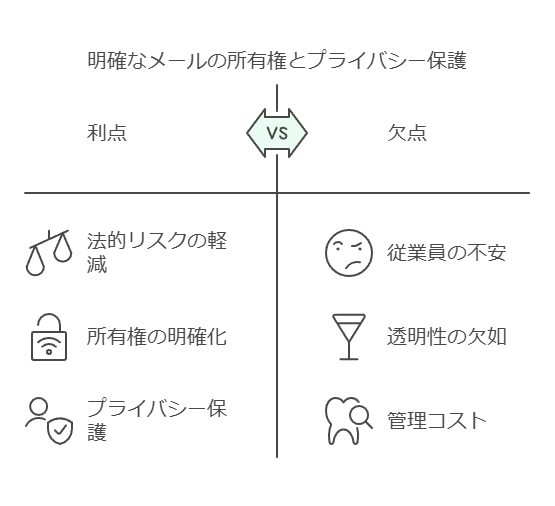

法的所有権とプライバシー条件

メールの所有権が企業にあること、および従業員のプライバシーがどのように保護されるかを明確にします。この項目は、法的リスクを最小限に抑えるために重要です。

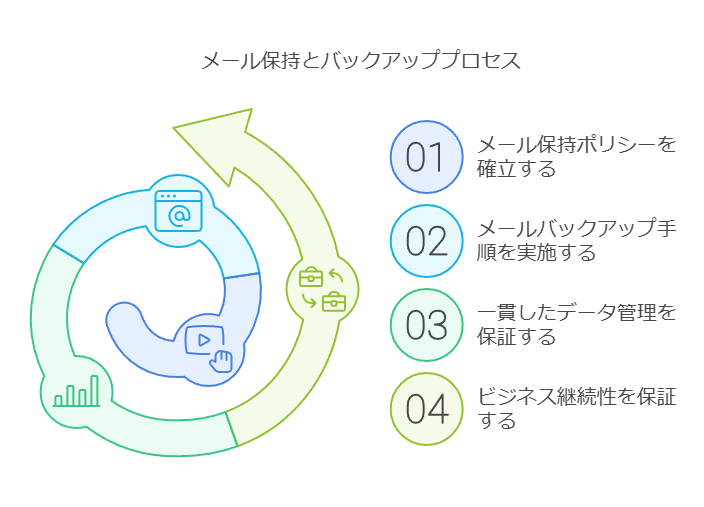

メールの保持およびバックアップ規定

企業がどのようにメールを保持し、バックアップを行うかの規定を明示します。これにより、データ管理が一貫して行われ、ビジネス継続性が保証されます。

メール利用に対する企業の期待

従業員がメールをどのように利用すべきか、企業としての期待を具体的に示します。これには、適切なメールの使用方法や禁止事項が含まれます。

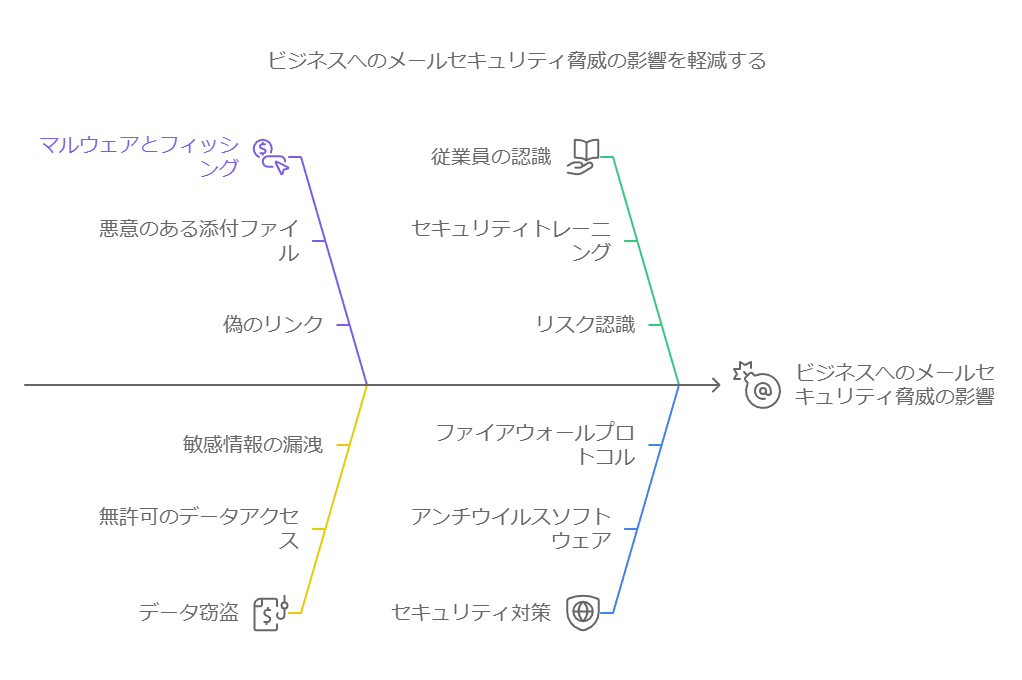

提供すべき情報の種類

マルウェアやフィッシング詐欺などの脅威、データ窃盗や紛失など、ビジネスに影響を与える可能性のある事象に関する情報提供を義務付けます。従業員は、これらのリスクに対する理解を深め、適切に対応できるようになります。

メールセキュリティを保護するための対策

企業が従業員とともにメールセキュリティを守るために取る具体的な対策を示します。多層防御や継続的な教育プログラムなど、実践的なアプローチが推奨されます。

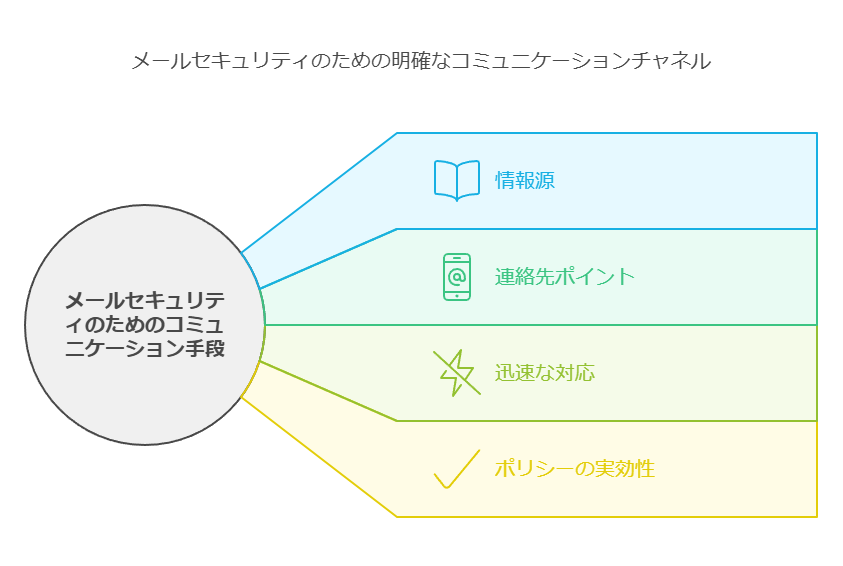

情報提供および問い合わせ手段の明示

従業員がメールセキュリティに関する情報を入手できる手段と、疑問や問題が発生した際に相談すべき連絡先を明確にします。これにより、迅速な対応が可能となり、ポリシーの実効性が向上します。

ここでは、メールセキュリティポリシーの策定において、従業員がその内容を理解しやすく、企業のデータ保護戦略の一環として重要な役割を果たすことを強調しています。また、具体的な項目に分けることで、ポリシーが包括的かつ効果的になるように構成しています。

高リスクにさらされるMicrosoft 365のメールセキュリティ

2021年に実施されたキーマンズネットの調査によれば、法人の65.2%がMicrosoft 365を利用しており、同サービスは最も広く利用されているWebアプリケーションおよびメールツールの一つです。しかし、Microsoftのフィッシングサイトが世界で最も多いことはあまり知られていません。Microsoft 365は、多くの機密情報へのアクセスが可能であるため、一度攻撃者が侵入に成功すれば、サプライチェーン全体に攻撃が拡散するリスクがあります。フィッシング攻撃の手法が高度化する中で、企業はMicrosoft 365のセキュリティを再検討する必要があります。

セキュリティ管理者にかかる運用負荷の課題

セキュリティ対策を強化する際、メールセキュリティに関する管理運用の負荷が増大することがよくあります。例えば、誤検知によるブラックリストやホワイトリストの管理、脅威メールの社内周知や削除依頼の対応、さらに、疑わしいメールの信頼性を判断する業務がセキュリティ管理者に重くのしかかります。特に従業員数が多い企業では、セキュリティ担当者への問い合わせが急増し、運用が滞るリスクがあります。このような状況では、本来のセキュリティ対策が不十分になりかねません。

管理負荷を軽減し、未知の脅威に対応するソリューション

こうした運用負荷の増加に対応しつつ、未知のセキュリティ脅威にも効果的な対策を講じることが求められます。その一例として、”Vade for M365″を紹介します。このソリューションは、セキュリティ管理者の負荷を大幅に削減すると同時に、従来の対策が困難だった未知の脅威にも対応することが可能です。

メールセキュリティの強化を検討している企業や、運用に手間を感じている企業に対し、最適なソリューションとしての導入を提案します。

ここでは、企業のセキュリティ対策における現状の課題を明確にし、データコンサルタントとしての視点から具体的な解決策を提案しています。また、特に注目すべきは、管理負荷の削減と未知の脅威への対応策が明示されている点です。これにより、企業のセキュリティ担当者が直面する問題を軽減し、効果的なセキュリティ運用を支援する内容となっています。

サイバー攻撃の約9割はメール経由:蔓延する多様なフィッシング詐欺

日々繰り返されるサイバー攻撃の中で、特に攻撃者の標的となるのが「電子メール」です。調査によれば、サイバー攻撃の約90%が電子メールを経由しており、たった一通のメールが企業全体に多大な影響を与える可能性があります。特に、ランサムウェアやビジネスメール詐欺(BEC)などの脅威が多様化する中、フィッシング攻撃は依然として蔓延しており、企業のセキュリティ対策において大きな課題となっています。

フィッシング攻撃は、無差別にメールを送信するだけでなく、特定の個人や組織を狙ったスピアフィッシングや、偽装サイトへの誘導、悪意のある添付ファイルを通じたマルウェア感染など、多様な手法が使われています。これらの手法は高度化しており、従来のセキュリティ対策では識別が難しいケースも増加しています。

なぜフィッシング攻撃は既存のメールセキュリティをすり抜けるのか?

フィッシング攻撃に対する対策としては、フィルタリング機能を用いたスパムやフィッシングメールの自動遮断や、マルウェア対策ソフトによる不正なリンクや添付ファイルからのマルウェア感染の防止が一般的です。しかし、これらの対策を実施している企業でさえ、依然として多くのフィッシング攻撃がすり抜けています。特に、「Microsoft 365」や「Google Workspace」などのクラウドサービスに対する従来のメールセキュリティ設計が適していないことが指摘されています。

さらに、2024年2月からはGmailの送信ガイドラインが変更され、「DMARC対応」が要件に加わることで、より強固なメールセキュリティ対策が求められるようになります。これにより、企業は既存のセキュリティ対策を見直し、より高度な脅威に対応する必要があります。

DMARC対応を含む迅速なメールセキュリティ対策と統合管理ソリューション

「既存のセキュリティ製品を導入しているのに、なぜフィッシング攻撃を防げないのか?」、「メールセキュリティの強化をどのように進めるべきか?」と悩んでいるセキュリティ運用担当者の方に向け、最新のメールセキュリティ課題と解決策を提供します。

今回ご紹介する統合メールセキュリティソリューションは、DMARC対応を含む最高品質のマルウェア防御と脅威インテリジェンスを備え、わずか5分で展開可能です。このソリューションは、Microsoft 365やGmailにおけるフィッシング対策に特化しており、企業全体のメールセキュリティを包括的に強化します。

「メールセキュリティの最新トレンドを把握したい」、「フィッシング攻撃への対応を強化したい」と考えている担当者の方々にとって、貴重な機会となるでしょう。ぜひご参加ください。

ここでは、データコンサルタントの視点から、企業が直面するメールセキュリティの現状を整理し、具体的な課題とその解決策を提示しています。特に、既存のセキュリティ対策の限界を明確にし、最新の脅威に対応するための包括的なソリューションを提案することで、企業のセキュリティ強化を支援する内容に仕上げています。

詐欺メールの脅威が深刻化、従業員のセキュリティ教育が不可欠

最近の標的型攻撃やフィッシング詐欺によるサイバー被害は増加の一途をたどっています。特に、ビジネス環境におけるメールの重要性や、テレワークの普及による働き方の変化が攻撃の巧妙化を助長しています。このような状況では、技術的な対策に加え、従業員がメールの脅威を理解し、セキュリティリテラシーを向上させることが不可欠です。

効果的な標的型メール訓練の実施方法

従業員のセキュリティリテラシーを高める手段の一つとして、標的型メール訓練があります。しかし、以下のような課題を抱えている組織は少なくありません。

訓練に適したメールの内容とは何か?

詐欺メールに引っかかってしまった従業員への適切な教育方法とは?

訓練の効果をどのように測定すればよいのか?

これらの疑問や課題を明確にしないまま訓練を実施しても、効果的な成果が得られないことが多いです。

手間とコストを抑えた効率的な訓練の必要性

標的型メール訓練を成功させるには、担当者の労力や訓練に伴うコストの負担を考慮する必要があります。しかし、これらの手間やコストを抑えつつ、効果的なセキュリティ対策を実施することが求められています。効率的で成果の出る訓練のためには、適切な方法とツールを選び、明確な目標設定と成果の測定が重要です。

進化する企業ネットワークの統合管理

ビジネス環境の変化に伴い、企業ネットワークも進化しています。特に、複数拠点やグローバルに展開する企業では、従来のVPNや専用線ネットワーク、オンプレミス・データセンターだけでは対応しきれなくなっています。これに伴い、クラウドを活用したハイブリッド型から、統合的かつ大規模な通信環境への移行が進んでいます。こうした変化に対応するためには、セキュリティ訓練とともにネットワークの統合管理が必要です。

このように、詐欺メール対策の重要性が強調され、具体的な訓練の実施方法とその効果測定がクリアに説明しました。また、企業ネットワークの進化に対する適切な対応も提示しています。

メールセキュリティ強化に向けた包括的なアプローチ「脱PPAP」「メール誤送信対策」の実現方法

近年、多くの企業で「脱PPAP」と「メール誤送信対策」が緊急の課題として浮上しています。これらの課題を解決するためには、単なるツール導入にとどまらず、組織全体のセキュリティフレームワークに適したソリューションの選定が重要です。

データコンサルタントとして私たちは、包括的な解決策としてファイル転送システム「eTransporter」と、メール誤送信防止ソリューション「CipherCraft/Mail」の活用を強く推奨します。これらのソリューションは、企業の情報資産保護を強化する上で、最適な組み合わせです。

eTransporter: 脱PPAPのための確実なファイル転送ソリューション

PPAP(Password付きZIPファイル送付によるファイル共有)の代替手段として、「eTransporter」は安全で効率的なファイル転送を可能にします。ファイルの暗号化、認証、転送履歴の管理が統合されており、従来のPPAPの課題であるセキュリティリスクと手間を大幅に削減できます。これにより、情報漏えいリスクを最小限に抑えつつ、業務の効率化が実現します。

CipherCraft/Mail: 16年連続シェアNo.1のメール誤送信防止ソリューション

メール誤送信は、企業の情報セキュリティにおいて深刻な脅威の一つです。「CipherCraft/Mail」は、メール送信時に自動で添付ファイルや宛先を確認し、不適切なメール送信を防止します。また、操作性に優れたインターフェースにより、従業員の作業効率を損なうことなく、メール送信におけるリスクを大幅に低減します。

導入事例と成功の要因

多くの企業が「eTransporter」を導入した理由、そして「CipherCraft/Mail」が16年連続で市場シェアNo.1を維持している要因は、その優れた機能性にあります。本セミナーでは、これらのツールを導入することで得られる具体的なメリットや、実際の運用デモを通じて、どのように効率的かつ安全なメールセキュリティ対策が実現できるのかを詳しく解説します。

今後のセキュリティ強化のステップ

「脱PPAPが進まない」「包括的なメールセキュリティ強化を目指したい」とお考えの方は、この機会にぜひご検討ください。導入における具体的な課題や解決策を明らかにし、実際の導入事例を基に、貴社に最適なソリューションの提案を行います。

このようにすることで、製品の導入による具体的なメリットや課題解決のフレームワークを提示し、動機を強化しました。

なりすましメール対策の重要性とセキュリティシステムの導入

なりすましメールは、個人や企業に対する深刻な脅威であり、世界的に問題が拡大しています。フィッシング詐欺やランサムウェアなど、多くのサイバー犯罪の初期段階で悪用されており、企業はこれらの脅威に対して効果的な防御策を講じる必要があります。特にビジネスメール詐欺(BEC)は、その手口が非常に巧妙であり、被害規模も非常に大きいため、強固な対策が求められます。

企業は多層的なセキュリティシステムを導入し、複数の対策を組み合わせることで、メール経由のサイバー攻撃に対する防御力を強化することが重要です。

効果的なセキュリティ対策には以下が含まれます:

最新のメールセキュリティソフトの導入:メールフィルタリングやウイルス対策ソフトを常に最新の状態に保ち、既知の脅威に対する防御を強化。

メールシステムの多要素認証(MFA)とアクセス制限:ユーザー認証を強化し、不正アクセスを防ぐ。

ウイルス感染や不正アクセスの防止策:ネットワーク全体のセキュリティを強化し、侵入のリスクを低減。

強力で使い回しのないパスワードの設定:従業員に対してパスワードの複雑さを確保し、定期的な変更を促す。

これらの対策は、なりすましメールを含む幅広いサイバー攻撃に対して効果的であり、企業全体のセキュリティ向上に寄与します。特にサプライチェーン全体においても、取引先や従業員を守るために、これらの対策の積極的な導入が推奨されます。

従業員の意識向上と注意喚起

セキュリティシステムの導入に加えて、従業員のセキュリティ意識を向上させることも不可欠です。高度なシステムを導入していても、人的ミスが原因となるセキュリティインシデントを防ぐためには、従業員一人ひとりがリスクに対する理解を深め、日々の業務で適切な行動をとることが求められます。

従業員に対する具体的な注意点としては:

異常を感じたメールへの注意:通常とは異なる内容や少しでも疑わしいメールに対しては、開封せず社内で相談する。

不審な振込依頼への対応:振込先や決済手段の急な変更が発生した場合、メール以外の方法で取引先に確認を行う。

また、定期的なセキュリティ研修や講習会を開催し、従業員に対して最新の脅威情報を共有することが重要です。従業員のセキュリティリテラシーを向上させることで、組織全体のサイバーセキュリティの向上が期待できます。

データコンサルタントの視点では、企業は単なる技術的な対策だけでなく、従業員の意識改革にも重点を置く必要があります。効果的なセキュリティシステムの導入に加え、定期的な教育や注意喚起を行うことで、全体的なセキュリティリスクを低減し、サイバー攻撃から企業を守ることが可能になります。

脱PPAPとは?

これまで国内で広く用いられてきた「PPAP」というメール送信手法には、セキュリティ上のリスクや運用上の問題点が指摘されてきました。本資料では、PPAPの背景やそのリスク、さらに現代のビジネス環境に適した代替手段について詳しく解説します。

かつては、PPAPを使用することで一定のセキュリティ対策が実施されていると考えられていました。しかし、デジタルトランスフォーメーション(DX)の進展に伴い、ビジネスプロセスも進化しています。見積書や契約書など、従来は紙でやり取りされていた文書も、今では電子データでのやり取りが標準になりつつあります。こうした業務のデジタル化が進む中で、企業が求められるセキュリティ対策も変化しており、PPAPの限界が顕在化しています。

セキュリティリスクと企業が取るべき対策

PPAPとは何か?

PPAPとは、以下の手順を指す略語です:

Password付きのファイルを送信

Passwordを別メールで送信

A号化(暗号化)

Protocol(プロトコル)

具体的には、ZIP形式で暗号化されたファイルをメールで送信し、その後、復号化に必要なパスワードを別のメールで送信するという手法です。この方法は、一時期多くの企業で採用され、特にファイルの誤送信対策として有効とされていました。誤送信された場合でも、復号化用のパスワードが無ければファイルが開けないため、一定の安全性があるとされていたのです。

しかし、近年ではこの方法に対するセキュリティ上の懸念や利便性の問題が浮上しています。例えば、パスワードを同じ通信経路で送る場合、攻撃者が両方のメールを傍受すれば簡単にファイルを開くことができるリスクが存在します。また、作業の手間や運用コストの増加が問題視され、特に国際的なセキュリティ基準に照らすと、この方法の妥当性に疑問が呈されています。

実際、2020年11月24日に当時の平井デジタル改革担当大臣が「自動暗号化ZIPファイルの廃止」を表明し、政府機関においてもPPAPの使用を段階的に廃止する動きが加速しました【※1】。

脱PPAPに向けた具体的な策

PPAPからの脱却に向けて、企業が検討すべき代替策としては、以下のようなソリューションがあります:

セキュアファイル共有プラットフォーム

クラウドベースのファイル共有サービスや専用のエンタープライズ向けプラットフォームを活用することで、ファイルのアクセス権限をきめ細かく管理できます。これにより、暗号化や認証機能が自動的に実施され、メールでのパスワード送信の必要が無くなります。

エンドツーエンド暗号化の導入

メール自体をエンドツーエンドで暗号化することで、受信者以外が内容にアクセスできないようにする方法です。これにより、パスワードを別メールで送信する手間を省きながら、高度なセキュリティを担保します。

データ損失防止(DLP)ソリューションの活用

DLPは、機密データの送信や共有を監視し、不適切な送信や誤送信を防ぐことができるツールです。DLPを導入することで、データの漏洩リスクを最小限に抑えつつ、ビジネスプロセスの効率化を図れます。

結論

PPAPはかつて有効とされていた手法ですが、デジタル化が進む現在、企業のセキュリティニーズに合致していないケースが増えています。今後は、より高度で効率的なセキュリティ対策を導入し、業務のデジタル化に対応する必要があります。企業が求められるのは、単なるPPAPの代替手段を超えた、包括的で持続可能なセキュリティ戦略の構築です。

PPAPの問題点

人的ミスによる誤送信リスク PPAP方式では、1通目のファイルが誤った宛先に送信された場合、続けて送信する2通目のパスワードも同じ宛先に誤送信されるリスクがあります。どれほど手間をかけても、ヒューマンエラーを100%防ぐことはできません。特に複数のメールをやり取りする過程では、宛先ミスに気づかないまま送信を続ける可能性が高まり、セキュリティ上の重大な脆弱性が生じます。

盗聴による情報漏洩のリスク メールが同じ通信経路を経て送信される場合、仮にメールサーバやネットワークにセキュリティホールが存在すると、ファイルとパスワードが共に傍受される可能性があります。たとえファイルが暗号化されていても、盗聴リスクは排除できません。ネットワーク上のデータの安全性が担保されない限り、PPAP方式は根本的なセキュリティ対策としては不十分です。

マルウェアの混入リスク PPAPでは、ファイルを暗号化してメールに添付しますが、暗号化されたファイルはメールサーバ上でウィルススキャンを回避する可能性があります。これは、悪意のあるマルウェアが暗号化ファイル内に混入し、送信先で展開されるリスクを高めます。結果として、受信者に意図しない被害を与える可能性があり、企業の信頼を損なうリスクが増大します。

手間と効率性の低下 PPAPは、1つのファイルを共有するために、送信者が2通のメールを送る必要があり、受信者はそれを受け取って復号化する作業を行わなければなりません。この過程は時間と労力がかかり、パスワードの送信を忘れるなどのヒューマンエラーも起こり得ます。セキュリティ面だけでなく、運用上も非常に非効率であり、両者にとって不便な手法です。

取引先とのファイル共有の制約 多くの企業がPPAPを廃止し、パスワード付きZIPファイルの受信を制限するシステムを導入しています。今後もPPAPを使い続けることで、取引先とのコミュニケーションや業務プロセスに支障が生じる可能性があり、企業の競争力に影響を与えかねません。

課題の要約

PPAPは、セキュリティリスクや手間の増加に加え、取引先との業務プロセスにも悪影響を及ぼす可能性があります。特に、セキュリティに関しては、企業の信用を大きく損なうリスクがあるため、見直しが急務です。

次に、PPAPの代替手段について検討していきましょう。

標的型メール攻撃対策における戦略的アプローチ

1. 標的型メール攻撃対策の多層的な防御: 標的型メール攻撃への対策は、単一の技術や手法だけでなく、複数の層で防御を構築することが重要です。以下のような多層防御を導入することで、攻撃のリスクを最小限に抑えることが可能です。

経路情報の可視化: 攻撃経路を透明化し、異常な通信を迅速に検出します。

SPF/DKIM/DMARC認証: メール送信者の正当性を検証し、なりすましを防止します。

メール攻撃訓練: 社員に対する継続的な教育と訓練を通じて、攻撃のリスク認識と初期対応力を強化します。

アンチスパム/アンチウイルス: 既知のスパムやウイルスをフィルタリングし、メールボックスの安全性を確保します。

サンドボックス: 添付ファイルやURLを隔離環境で検証し、未知の脅威を検出します。

添付ファイルの受け取り禁止: 高リスクな添付ファイルの受信を制限し、感染経路を断つ手段を提供します。

URLのマスク処置: 不審なリンクのクリックを防ぐために、URLをマスクし、無害化します。

添付ファイル分離: 添付ファイルを安全に分離し、検証後にアクセスを許可します。

2. 対策導入時の重要な評価ポイント: 標的型メール攻撃対策を導入する際には、以下の要素を総合的に評価することが求められます。

サポートの充実: 導入後の技術サポートが迅速かつ適切であること。

レスポンスの速さ: 顧客からの問い合わせに対する対応速度が早く、即時性があること。

マルウェア対策の機能と性能: 実際の攻撃に対して効果的に対処できる性能を持っていること。

使いやすさ: エンドユーザーにとって使いやすく、業務の妨げにならないこと。

費用: 導入と運用にかかるコストが、企業の予算に適合していること。

メール運用への影響: 導入によって既存のメール運用にどのような影響が出るかを評価すること。

導入実績: 他社での導入実績や成功事例があることを確認し、信頼性を評価します。

3. 他の優先すべきマルウェア対策: 標的型メール攻撃対策と併せて、以下のマルウェア対策も優先的に検討することが重要です。

EDR/XDR: エンドポイントおよびクロスドメインでの検出と対応を強化することで、広範な攻撃から組織を防御します。

ログ監視: ログデータの継続的な監視を通じて、異常な活動を早期に発見します。

サンドボックス: 不審なファイルやコードを安全な環境でテストし、潜在的な脅威を確認します。

ファイアウォール: ネットワークの境界を保護し、外部からの攻撃を防ぎます。

アンチウイルス/アンチマルウェア: システム内のウイルスやマルウェアを検出し、除去するための基礎的なセキュリティ対策です。

これらの要素を統合することで、企業は多層的で強固なセキュリティ体制を構築し、標的型メール攻撃を含むサイバー脅威に対してより効果的に対処することが可能となります。