目次

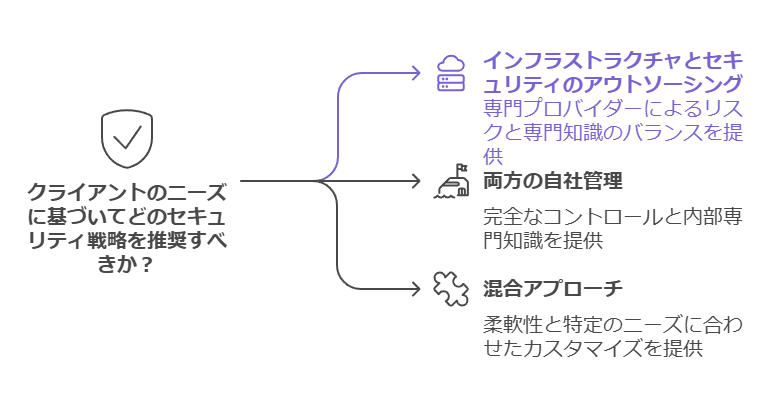

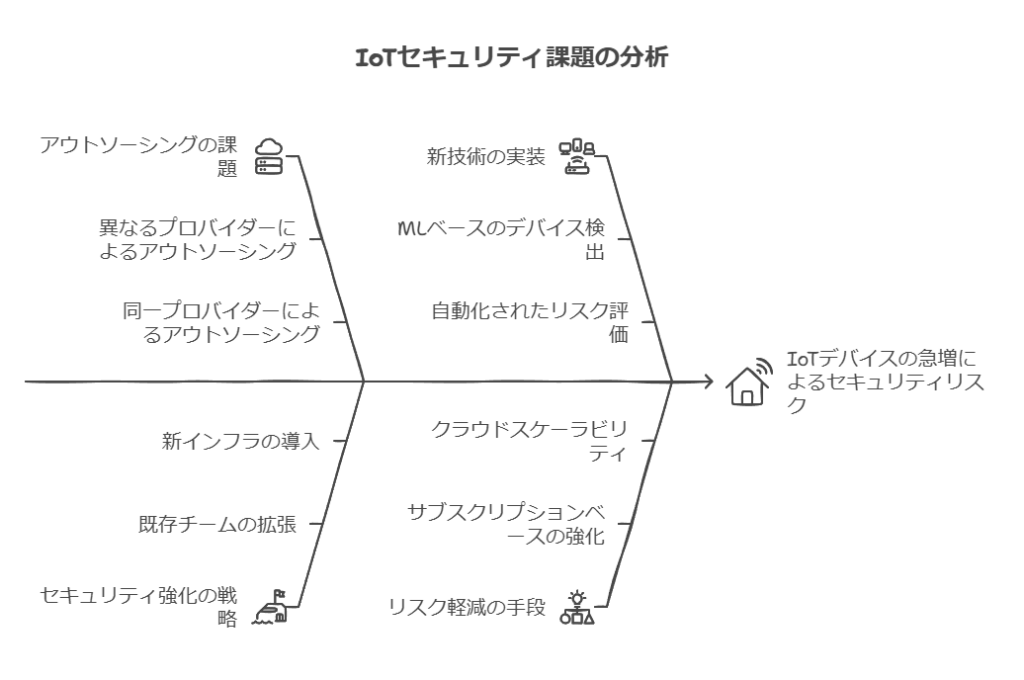

1. インフラストラクチャとセキュリティのアウトソーシング状況:

a) 異なるプロバイダーによるアウトソーシング

b) 同一プロバイダーによるアウトソーシング

c) インフラはアウトソース、セキュリティは自社管理

d) インフラは自社管理、セキュリティはアウトソース

e) 両方とも自社管理

分析: これらの選択肢は、企業のリソース配分、専門性、およびリスク管理戦略を反映しています。データコンサルタントとして、各アプローチのメリットとデメリットを評価し、クライアントの特定のニーズに基づいて推奨事項を提供することが重要です。

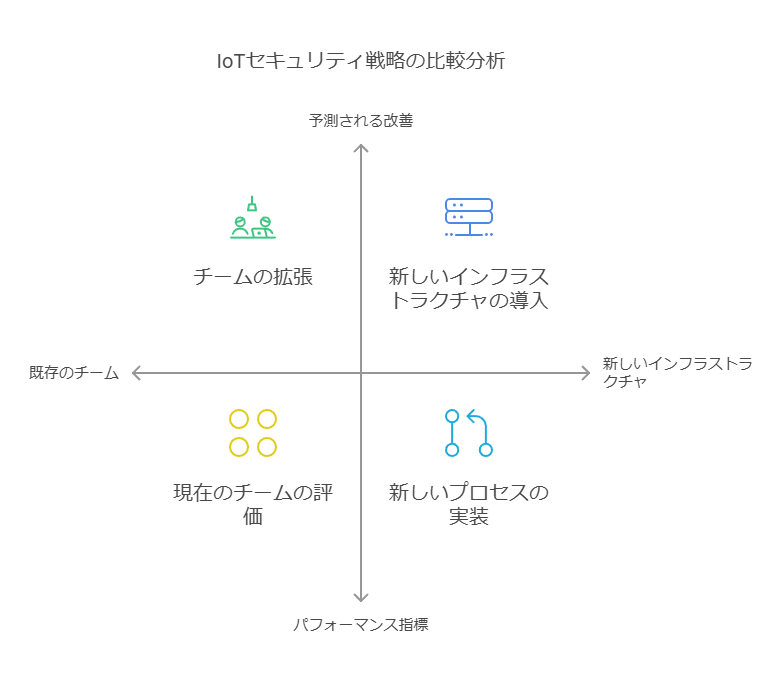

2. セキュリティ強化の方法:

a) 既存のセキュリティチームの拡張

b) 新しいインフラストラクチャの導入または既存の運用プロセスの変更(新チーム不要)

分析: これらの選択肢は、組織の成長戦略と効率性の向上に関連しています。データの観点からは、既存のチームのパフォーマンス指標と新しいインフラや運用プロセスの導入による予測される改善を比較分析することが重要です。

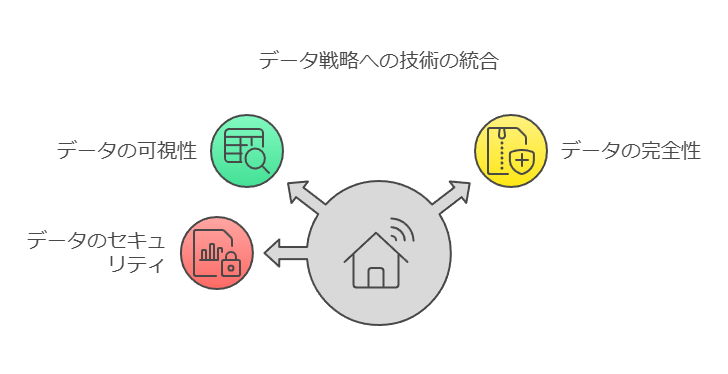

3. 新技術とその特徴:

a) ML ベースの IoTデバイス検出

b) 自動化されたリスク評価

c) セキュリティポリシーのネイティブな適用

d) 柔軟な導入オプション(ハードウェア、仮想化、クラウド)

e) コンテキストに応じたネットワークセグメンテーション

f) 多様なデバイスタイプへの対応

分析: これらの技術は、データ収集、分析、および保護の新しい方法を提供します。データコンサルタントとして、これらの技術がどのようにデータの可視性、完全性、およびセキュリティを向上させるかを評価し、クライアントのデータ戦略に組み込む方法を提案することが重要です。

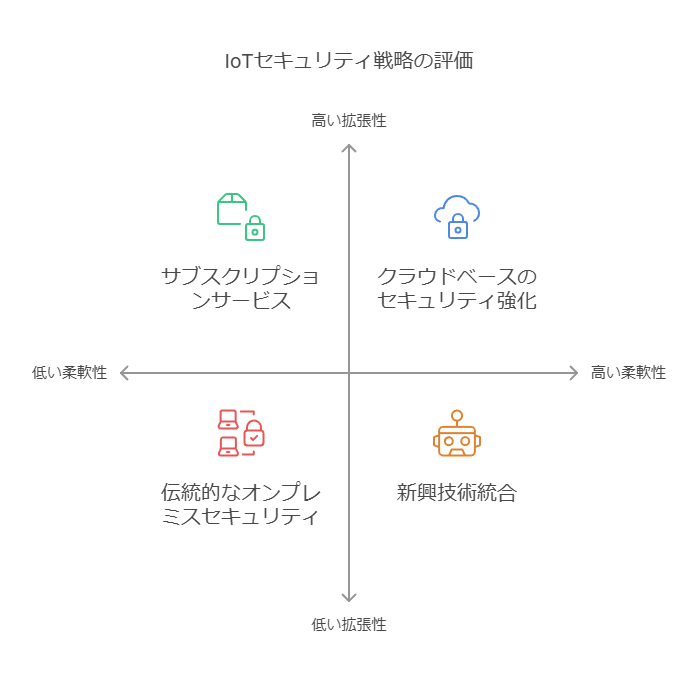

4. セキュリティ強化の手段:

a) サブスクリプションベースのセキュリティ強化

b) クラウドインフラストラクチャによるスケーラビリティ

c) サードパーティ統合による資産管理の強化

分析: これらの手段は、データ管理とセキュリティの柔軟性と拡張性を向上させます。データコンサルタントとして、これらのアプローチがクライアントのデータ量の増加、複雑さの変化、および新たな脅威にどのように対応できるかを評価することが重要です。

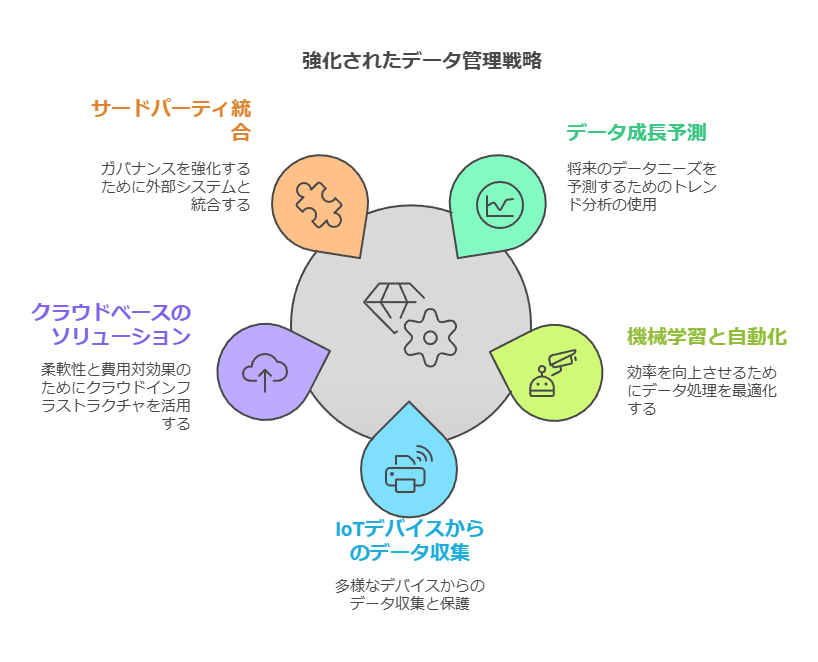

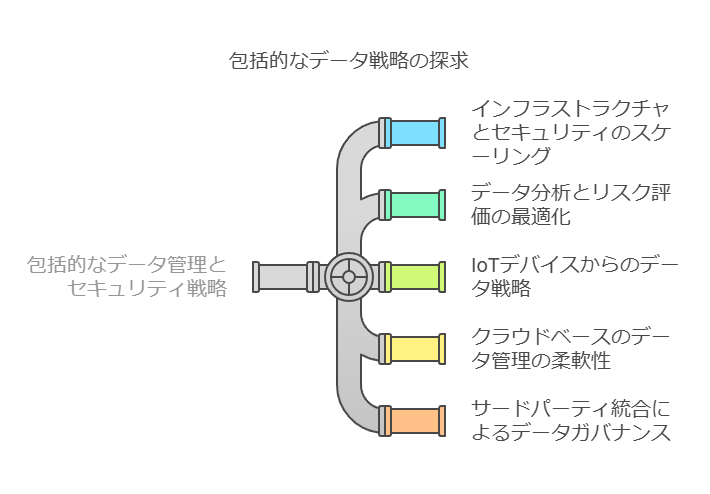

結論:

データコンサルタントの視点から見ると、この情報は包括的なデータ管理とセキュリティ戦略の要素を示しています。クライアントに対しては、以下のようなアドバイスが考えられます:

1. データの成長予測に基づいたインフラストラクチャとセキュリティのスケーリング計画の策定

2. 機械学習と自動化を活用したデータ分析とリスク評価プロセスの最適化

3. IoTデバイスからのデータ収集と保護に関する戦略の開発

4. クラウドベースのソリューションを活用したデータ管理の柔軟性と費用対効果の向上

5. サードパーティ統合を通じたデータガバナンスとコンプライアンスの強化

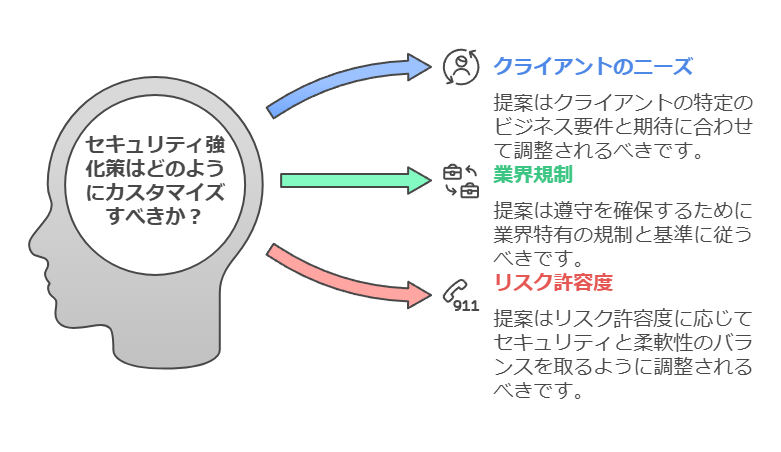

これらの推奨事項は、クライアントの特定のニーズ、業界規制、およびリスク許容度に基づいてさらにカスタマイズする必要があります。

IoTの進化は、企業に新たなセキュリティ課題をもたらします。

企業内で大量のIoTデバイスが導入されることで、特にセキュリティチームに追加の負担が生じています。すでにITエンドポイントの保護に追われている中、エンタープライズネットワークに接続されるIoTデバイスの管理という新たな課題に直面しています。

主なIoTセキュリティの課題は以下の通りです。

インベントリ管理: ネットワークにどのIoTデバイスが接続されているか、正確に把握することが難しい。

データ管理: 管理対象・非管理対象のIoTデバイスから生成される膨大なデータの管理が必要。

多様性の管理: IoTデバイスの形式や機能が多岐にわたり、対応が複雑。

セキュリティリスク: IoTデバイスの多くは適切なセキュリティ対策が施されておらず、パッチの適用も困難。

所有権の分散: 組織内の異なるチームがそれぞれ異なるIoTデバイスを管理しており、リスクが分散している。

統合の困難: IoTデバイスが業務の中心でありながら、IT部門がセキュリティ体制に統合するのは依然として難しい。

段階2:データコンサルタント視点での改善

IoTの急速な普及は、企業のデジタルトランスフォーメーションを促進する一方で、セキュリティ面で深刻な課題をもたらしています。特に、IoTデバイスの大量導入は、セキュリティチームに対して新たなリスクの管理を要求します。以下に、主要な課題をデータ管理およびセキュリティ戦略の観点から整理します。

1. インベントリ管理とデバイストラッキング

IoTデバイスがネットワークに接続される速度に対して、従来のITインベントリ管理システムはその対応が遅れがちです。リアルタイムでのIoTデバイスの可視性を確保するためには、ネットワークモニタリングの自動化やAIを活用したデバイストラッキングシステムの導入が必須です。

2. データ量と多様性の管理

IoTデバイスは、膨大かつ多様なデータを生成します。データコンサルタントとしては、異なるフォーマットや用途に応じたデータ管理戦略を設計し、ビッグデータ解析の活用によって有用なインサイトを引き出すことが重要です。特にエッジコンピューティングの導入により、データ処理を現場で行うことで、ネットワーク負荷を軽減し、効率的なデータ管理が可能となります。

3. セキュリティリスクの評価と対応

IoTデバイスのセキュリティホールは大きなリスク要因です。これに対しては、ゼロトラストモデルを適用し、すべてのデバイスを常に監視・検証するアプローチが求められます。パッチ適用が困難なデバイスに対しては、ネットワークレベルでの防御策や、セグメンテーションによって被害の拡大を防ぐ設計が効果的です。

4. 所有権と責任の一元化

組織内で異なるチームがIoTデバイスを管理している場合、全体のリスク評価と管理が分散し、セキュリティホールが生じやすくなります。データコンサルタントの立場からは、統合管理フレームワークを構築し、デバイスの所有権やセキュリティポリシーを一元管理する体制を提案することが効果的です。

5. IT部門との統合

IoTデバイスが重要な業務の一部であるにもかかわらず、ITセキュリティとの統合は依然として課題です。これを解決するには、IoTセキュリティを組織のセキュリティガバナンスの一環として統合し、業務のニーズとセキュリティ要件を両立させる戦略を構築する必要があります。

段階3:提案を含む最終版

IoTの進化は企業に多くの可能性をもたらしますが、同時に新たなセキュリティ課題を引き起こしています。企業内でのIoTデバイスの大量導入により、セキュリティチームはこれまでにない規模と多様性のリスクに対応しなければなりません。特に、ITインフラ全体にわたるデバイスの可視性、データ管理、セキュリティ強化が重要なテーマです。

データコンサルタントとして、以下の提案を行います。

リアルタイムのデバイストラッキング: 自動化された監視システムとAIを活用し、すべてのIoTデバイスを一元的に追跡。

ビッグデータ解析による効率的なデータ管理: 膨大なIoTデータを適切に管理・分析し、業務改善やセキュリティ向上に活かす。

ゼロトラストセキュリティモデルの導入: デバイスごとの脆弱性に対処し、常時監視・検証を実施。

統合管理フレームワークの構築: デバイスの所有権や管理ポリシーを統一し、セキュリティリスクを削減。

IT部門との緊密な連携: IoTセキュリティを組織のセキュリティガバナンスの一部として組み込み、包括的な体制を整備。

これにより、企業はIoTの利便性を享受しながら、セキュリティのリスクを最小限に抑えることが可能となります。

現在のソリューションは、エンタープライズ内のIoTセキュリティ課題に十分に対処できていません。

ネットワーク上で増加するIoTデバイスは可視化が難しく、セキュリティの脆弱性を引き起こしています。ビルや街灯のセンサー、監視カメラ、IP電話、POSシステムなどがネットワークに接続されることで、攻撃対象が拡大しています。従来のネットワーク境界防御は、このような新たな脅威に対しては不十分です。

主な課題は次の通りです。

脆弱性評価の難しさ: 多様なハードウェア、ソフトウェア、通信プロトコルが使用されているため、IoTデバイスの脆弱性評価は複雑です。脆弱性を識別できても、解決には至っていません。

ネットワークアクセス制御 (NAC) の制約: NACのソリューションはIoTデバイスに適用するには不十分で、問題識別後にしか機能しません。

単一用途セキュリティソリューションの負担: 単一用途のIoTセキュリティ対策は、セキュリティチームに大きな負担をかけ、既存システムとの統合も難航します。

これらの課題に対処するには、IoTデバイスのライフサイクル全体を見据えたアプローチが必要です。理想的なIoTセキュリティソリューションは、IoTデバイスの検出から脅威防御まで、すべての段階で統合的に保護を提供します。

段階2:データコンサルタント視点での改善

現在のソリューションは、エンタープライズ環境におけるIoTセキュリティ課題に対して、根本的な解決を提供していません。IoTデバイスの急増により、企業のネットワーク構造が複雑化し、既存のセキュリティメカニズムでは新たな脅威に十分対応できない状況です。これにより、エンタープライズネットワーク全体が拡大した攻撃対象となっています。

1. 脆弱性評価の複雑さ

IoTデバイスの脆弱性評価は、多様なハードウェアやソフトウェア、プロトコルにより非常に困難です。データコンサルタントの視点では、評価の自動化とAIを活用したリスクアセスメントが鍵となります。これにより、迅速な脆弱性の特定と解決への道筋が明確になります。

2. NACの限界

従来のNACソリューションは、IoTデバイスの特性に対応するには拡張性が不足しています。特に、リアルタイムでの脅威対応能力が欠けており、セキュリティの脆弱性を発見することはできても、その後の対応が遅れがちです。これを解決するには、NACのIoT対応機能を強化し、予防的な脅威検出と即時対応を組み合わせたアプローチが求められます。

3. 単一用途セキュリティソリューションの負担

セキュリティチームにかかる負担は、単一用途のセンサーやシステムによって増大しています。データコンサルタントとしては、システム全体の統合性を高めるために、複数のデバイスやセンサーを一元管理するプラットフォームの導入が有効です。これにより、セキュリティチームの負担を軽減し、効率的な運用が可能になります。

4. ライフサイクルアプローチの重要性

IoTデバイスのセキュリティには、導入から廃棄までのライフサイクル全体を通じた継続的な管理が求められます。データコンサルタントの立場からは、IoTデバイスのライフサイクルに応じたセキュリティフレームワークを構築し、脅威の発見、対策、リスク評価を統合することで、より高いセキュリティレベルを提供できます。

段階3:提案を含む最終版

エンタープライズ環境における現在のセキュリティソリューションは、急速に増加するIoTデバイスのセキュリティ課題に十分対応していません。これにより、ネットワーク全体の攻撃対象が拡大し、従来の境界防御策では新たな脅威に対処できない状況が続いています。

特に以下の課題が顕著です。

複雑な脆弱性評価: IoTデバイスの多様性により、脆弱性評価が困難です。自動化された脆弱性評価システムとAIを活用したリスクアセスメントにより、評価プロセスを効率化することが必要です。

ネットワークアクセス制御 (NAC) の限界: NACソリューションはIoTデバイスの特性に十分対応できておらず、即時対応が求められます。拡張可能なNAC機能の導入が重要です。

単一用途ソリューションの負担: セキュリティチームの負担を軽減するため、IoTデバイスの一元管理プラットフォームの導入が推奨されます。

ライフサイクルアプローチの導入: IoTデバイスのライフサイクル全体を管理し、セキュリティ対策を継続的に実施するためのフレームワークを構築することが必要です。

これにより、IoTデバイスとエンタープライズネットワークのセキュリティを強化し、将来の脅威に対処するための包括的な戦略を確立することが可能になります。

IoTセキュリティソリューションに求められる機能は、IoTデバイスを継続的に監視しリスクを早期に検出することです。

組織がIoTリスクを管理するには、リアルタイムのモニタリング、レポート、アラートが重要です。従来のエンドポイントソリューションでは、IoTデバイスを保護できないため、専用のソフトウェアエージェントが必要です。

リアルタイムモニタリングソリューションは、ネットワーク上のすべてのIoTデバイスの動作を分析し、ネットワークのセグメンテーションを行い、ITデバイスとIoTデバイス間のトラフィックを制御します。以下の機能を持つソリューションが求められます。

複数の脅威フィードと統合し、IoTインベントリの脆弱性をマッピング。

IoTデバイスの異常な動作を検出し、レポート。

リスクの変化を追跡し、デバイスのリスク履歴を保持。

リスクスコアを計算してレポート。

脆弱性管理システムと統合し、IoTリスク管理を一元化。

IoTデバイスベンダーと連携し、セキュリティチームに情報を提供。

段階2:データコンサルタントの視点での改善

IoTセキュリティソリューションには、組織のIoTデバイスをプロアクティブに保護するため、データ主導のアプローチが求められます。リアルタイムのモニタリングによるリスクの早期発見と、脅威の変化に迅速に対応できることが重要です。従来のエンドポイントソリューションでは不十分なため、IoT固有のセキュリティ対策が不可欠です。

1. リアルタイムモニタリングの強化

セキュリティソリューションは、IoTデバイスの動作を継続的に分析し、ネットワーク全体を可視化することが求められます。特に、AIと機械学習を活用して異常なパターンを検出し、即時にアラートを発することで、リスクが顕在化する前に対策を講じることが可能です。

2. ネットワークセグメンテーション

ITデバイスとIoTデバイスを区別し、ネットワークトラフィックの横方向の移動を細かく制御することで、脅威の拡散を防ぎます。これは、リスクスコアや脆弱性評価に基づくネットワーク分離戦略と統合することが理想的です。

3. 脅威インテリジェンスの統合

複数の脅威フィードと連携し、IoTインベントリの脆弱性をリアルタイムでマッピングします。このデータを活用し、リスクの変化を予測することで、セキュリティチームが迅速に対応できるよう支援します。

4. リスクスコアの可視化

各IoTデバイスおよびカテゴリのリスクスコアを計算し、定量化されたレポートを提供することで、リスク状況を可視化します。これにより、セキュリティリーダーが意思決定をデータに基づいて行うことが可能となります。

5. 一元的なリスク管理

脆弱性管理システムと統合することで、リスク管理を一元化し、IoTデバイス全体のリスク評価と対応が効率的に行えるようにします。統合されたプラットフォームでの管理は、セキュリティチームの負担を軽減します。

6. ベンダーとの連携

IoTデバイスベンダーと連携し、最新の脅威情報やアップデート情報をセキュリティチームに提供することで、継続的なセキュリティ強化を図ります。

段階3:提案を含む最終版

IoTセキュリティソリューションには、エンタープライズ環境において以下のような包括的かつデータ主導の機能が求められます。これにより、継続的に発生するIoTデバイスのリスクをプロアクティブに管理し、潜在的な脅威を未然に防ぐことが可能になります。

リアルタイムモニタリング: AIや機械学習を活用し、すべてのIoTデバイスの動作を常時監視。異常な行動を検出し、リスクが顕在化する前に対処します。

ネットワークセグメンテーション: IoTデバイスとITデバイスを分離し、トラフィックを制御。これにより、脅威の横方向拡散を防ぎます。

脅威インテリジェンスの統合: 複数の脅威フィードを活用して、IoTインベントリの脆弱性をリアルタイムでマッピング。リスクの変化を監視し、迅速に対応します。

リスクスコアの可視化: 各デバイスのリスクを定量的に評価し、リーダー層がデータに基づいた意思決定を行えるようサポートします。

一元的なリスク管理: 脆弱性管理システムとの統合により、IoTデバイス全体のリスク管理を効率化。管理者が容易にリスク評価と対応を行える環境を提供します。

ベンダー連携: IoTデバイスベンダーとの連携を強化し、セキュリティチームに最新の情報とアップデートを提供。デバイスのライフサイクル全体にわたり、継続的にセキュリティ対策を更新します。

このようなソリューションを導入することで、組織はIoTデバイスに対するセキュリティリスクを一元的に管理し、リスク軽減のための迅速な対応を実現できます。

重要インフラストラクチャにおけるサイバーセキュリティのトレンドとして、ITとOT(Operational Technology)の統合が進む一方で、その複雑さやリスクが高まっています。調査によれば、OTシステムの約2/3がインターネットに接続されており、多くの組織が統合のプロセスが予想以上に困難であると感じています。

調査では、96%の企業が統合に関連する課題を予測しており、その中でも多くが社内外のセキュリティ専門知識の不足を懸念しています。また、40%以上の企業がデータ漏洩のリスクを強く意識しており、これらの懸念は年々増加しています。

懸念事項は以下の通りです。

IoTやコンバージェンステクノロジーに関するセキュリティ専門知識の不足(サードパーティおよび社内)。

機密データの漏洩リスク。

スマートデバイスに存在するバックドアの悪用。

急速に進化する環境で最新のセキュリティ対策を維持する困難さ。

セキュリティ侵害に対する隔離・阻止機能の不足。

段階2:データコンサルタントの視点での改善

重要インフラストラクチャにおけるITとOTの統合は、企業が大規模なサイバーセキュリティリスクに直面する新たな局面を迎えています。OTシステムのインターネット接続が増加していることから、企業のサイバー攻撃対象が広がり、データ漏洩やセキュリティ侵害のリスクが増大しています。統合プロセスは複雑であり、企業内外のセキュリティ専門知識の不足が大きな課題です。

1. ITとOTの統合リスクの理解

ITとOTの統合により、システムの可視性や効率が向上する一方、統合プロセスは予想以上に複雑です。Forresterの調査によると、96%の企業が統合に伴うセキュリティリスクを予測しています。この複雑さを乗り越えるためには、統合プロセス全体を計画的に進めることが不可欠です。

2. 専門知識の不足

企業内のセキュリティチームやサードパーティのサービスプロバイダーが、IoTデバイスやコンバージェンステクノロジーに特化したセキュリティ専門知識を十分に持っていないことが指摘されています。このギャップを埋めるためには、定期的な教育や研修、外部パートナーとの連携強化が必要です。

3. データ漏洩とセキュリティ侵害

インターネットに接続されたOTシステムは、データ漏洩のリスクを高めます。回答者の40%以上がデータ漏洩を懸念しており、特にバックドアの存在や進化するサイバー攻撃への対応が課題となっています。これに対する解決策として、デバイスやシステム間のセキュリティ隔離を強化し、リスクの分散化を図る必要があります。

4. 最新のセキュリティ戦術の維持

急速に進化するサイバー環境では、企業が最新のセキュリティプロトコルや戦術を維持することが困難です。リスク評価やモニタリングツールを導入し、脅威インテリジェンスの収集や分析を自動化することで、リアルタイムのセキュリティ対策を強化できます。

段階3:提案を含む最終版

重要インフラストラクチャのサイバーセキュリティトレンド:ITとOTの統合リスクへの対応

ITとOTの統合は、効率向上や運用の最適化に貢献する一方、サイバーセキュリティリスクを大幅に増大させます。最新の調査によると、OTシステムの約2/3がインターネットに接続されており、企業はセキュリティ課題に直面しています。96%の回答者が、統合に伴う具体的なリスクを予測しており、その中でも特に懸念されるのは以下の要素です。

専門知識の不足

IoTやコンバージェンステクノロジーに特化したセキュリティ専門知識が不足していることは、統合プロセスの主要な障害となっています。外部パートナーの選定や社内トレーニングを通じて、これらの知識を強化する必要があります。

データ漏洩リスク

OTシステムのインターネット接続により、機密データ漏洩のリスクが増加しています。バックドアの悪用や、セキュリティ侵害を隔離・阻止するための技術的な弱点が指摘されており、企業はリスク評価と監視システムの強化が求められます。

急速に進化するサイバー環境への対応

セキュリティ対策を常に最新の状態に保つことは困難であり、これが組織の大きな課題となっています。AIを活用した脅威インテリジェンスや、リアルタイムでのモニタリングソリューションの導入が、持続的なセキュリティ強化に貢献します。

これらのリスクに対処するため、企業は計画的な統合プロセスの実施と、データ主導のセキュリティ戦略を採用する必要があります。

多くの組織は、OT(運用技術)セキュリティに対して場当たり的で消極的なアプローチを取っております。

その結果、頻繁にセキュリティ侵害が発生しています。調査によると、58%の組織が過去12か月でOTシステムにおいて少なくとも1回のセキュリティ侵害を経験しており、侵害を受けていないと回答した組織はわずか10%でした。また、66%の組織がITおよびOTインフラ全体で過去12か月に4回以上のセキュリティ侵害を経験しています。

これらの侵害は、コンプライアンス、財務、運用、さらには物理的な安全性にまで影響を及ぼしており、10人の回答者のうち6人がICS(産業制御システム)およびSCADAシステムへの攻撃によって重大な影響を報告しています。

ITとOTの統合におけるサイバーセキュリティリスクは、重要インフラストラクチャの所有者や運用者にとって大きな課題です。多くのOTシステムがインターネットに接続され、エアギャップの概念が過去のものとなりつつあり、セキュリティリスクが急増しています。攻撃者の手法も高度化し、サイバー戦争やテロ、産業スパイの脅威が増大する中、未強化のインフラストラクチャは攻撃のターゲットとなりやすくなっています。

一方で、ITとOTの統合は、ビジネス的には理にかなった動きであり、プロセスの効率的なモニタリングやIoTデバイスから得られるデータの活用、コスト削減、従業員の効率化などの利点があります。しかし、この統合には攻撃対象領域の拡大やレガシーシステムの脆弱性、ネットワークセグメンテーションの不備など、多くのセキュリティ課題が伴います。

段階2:データコンサルタントの視点での改善

多くの組織がOTセキュリティにおいて場当たり的なアプローチを取っている状況が続く中、セキュリティイベントの頻発は驚くべきことではありません。データからは、58%の組織が過去12か月に少なくとも1度はOTシステムのセキュリティ侵害を経験しており、侵害がなかった組織はわずか10%に過ぎません。さらに、ITおよびOTインフラ全体では66%の組織が、4回以上のセキュリティ侵害を経験しています。これらの数字は、OTセキュリティの未成熟さを明示しており、企業の対応の遅れを示しています。

1. セキュリティ侵害の影響分析

セキュリティ侵害は、単にシステムの一時停止を引き起こすだけでなく、コンプライアンス違反、財務損失、業務停止、さらには物理的な安全リスクをもたらしています。調査では、ICSおよびSCADAシステムに対する攻撃が、企業に多大な影響を及ぼしていることが確認されています。このデータは、OTセキュリティ対策の欠如が、いかに企業の持続的な運用に悪影響を及ぼすかを示しています。

2. ITとOTの統合によるリスクと利益のバランス

ITとOTの統合はビジネス上の利点が多く、意思決定に役立つIoTデータの活用や、コスト削減、従業員の効率化を促進します。しかし、統合に伴うサイバーリスクは依然として高く、特にエアギャップが失われた環境では、これまで以上に攻撃に対する防御策が重要です。例えば、セグメンテーション不足や可視性の欠如といった問題が、統合プロセスの遅延を引き起こしています。

3. 統合におけるセキュリティ課題

企業が直面するセキュリティ課題は多岐にわたります。ネットワークのセグメント化が不十分であれば、攻撃が拡散しやすくなります。また、旧式のセキュリティシステムは、切断されたインフラストラクチャを前提に設計されており、現代の接続されたOT環境には適していません。この問題に対処するためには、セキュリティツールの最新化とネットワーク可視性の向上が急務です。

段階3:提案を含む最終版

OTセキュリティにおける場当たり的なアプローチのリスクとIT・OT統合のセキュリティ課題

多くの組織が、OTセキュリティに対して場当たり的で消極的なアプローチを取っており、その結果、頻発するセキュリティ侵害が組織の持続的な運用に深刻な影響を与えています。調査データでは、過去12か月で58%の企業が少なくとも1度の侵害を経験しており、特にITとOTの統合が進む中でセキュリティリスクが増大しています。

セキュリティ侵害の影響

ICSやSCADAシステムへの攻撃は、コンプライアンス違反、財務損失、運用停止、さらには物理的な安全リスクにまで影響を及ぼしています。これらのリスクを軽減するためには、組織全体でのセキュリティ意識の向上と、システムの継続的な監視が不可欠です。

ITとOTの統合の利点とリスク

ITとOTの統合は、企業にとって多くのメリットを提供します。例えば、プロセスの効率的なモニタリング、IoTデバイスから得たデータの活用による意思決定の向上、コスト削減、従業員の効率化などが挙げられます。しかし、これにはセキュリティの課題が伴い、特にインフラの攻撃対象領域が拡大するリスクがあります。

セキュリティ課題と対応策

統合に伴うセキュリティリスクは多岐にわたります。レガシーシステムは現代の接続された環境に対応していないため、最新のセキュリティプロトコルへのアップデートが必要です。また、ネットワークセグメント化を強化し、システム全体の可視性を向上させることが、リスク管理の一環として重要です。

このアプローチにより、企業はセキュリティリスクを軽減しつつ、ITとOTの統合を進めることでビジネスの効率性と競争力を向上させることができます。

パロアルトネットワークスのIoTセキュリティソリューションは、機械学習と特許取得済みの次世代ファイアウォール(App-ID機能)を組み合わせて、IoTおよびOTデバイスの詳細な可視化を実現し、通常動作をベースライン化します。このソリューションを活用することで、セキュリティチームは脅威の防御、リスクの監視、異常検出、ポリシー適用を効果的に行うことができます。

さらに、サブスクリプションベースのIoTセキュリティソリューションは、導入が容易で、追加のインフラ投資が不要です。パロアルトネットワークスの機械学習搭載次世代ファイアウォールを有効にするだけで、これまで管理されていなかったIoTおよびOT資産にも保護を拡張できます。

もしパロアルトネットワークスを未導入の場合でも、同社のファイアウォールはセンサーや適用ポイントとして機能し、他社のIoTセキュリティ製品と比較して競争力のあるソリューションを提供します。

機械学習搭載の次世代ファイアウォールには、App-IDやUser-IDといった強力なセキュリティ機能が組み込まれており、リスク低減ポリシーが自動で適用され、信頼できる動作のみをネットワーク内で許可します。この独自の技術により、コンテキストに応じたネットワークセグメンテーションが可能となり、横方向の攻撃からネットワークを保護します。

最後に、このソリューションは、最先端の脅威防御サブスクリプションを適用し、IoTデバイスを既知および未知の脅威から保護します。

段階2:データコンサルタントの視点での改善パロアルトネットワークスのIoTセキュリティソリューションは、特許取得済みの次世代ファイアウォールと機械学習アルゴリズムを組み合わせることで、IoTおよびOTデバイスの高度な可視化を実現しています。この可視化により、通常のデバイス動作をベースライン化し、異常な動作を即座に検出し対応できる仕組みを提供します。セキュリティチームは、この可視化機能を活用して、脅威を事前に防ぎ、ポリシーの適用を自動化することで、リスクを最小限に抑えることができます。

1. プロアクティブなリスク管理

従来のOTおよびIoTデバイスは、しばしばネットワーク全体のセキュリティホールとなり、攻撃者の侵入経路として利用されることがありました。しかし、パロアルトネットワークスのソリューションは、リスク低減ポリシーを自動的に適用し、”Device-ID”ベースのポリシー構成を導入することで、デバイスの信頼性を高めます。これにより、セキュリティ管理が効率化され、ネットワークが未知の脅威にさらされるリスクを低減します。

2. 容易な導入と拡張性

このソリューションの大きな特徴は、導入が簡単である点です。追加のハードウェア投資や複雑なインフラの設置が不要で、サブスクリプションを有効化するだけで即時に運用を開始できるため、コストと時間を削減できます。また、既存のファイアウォールをIoTセキュリティの適用ポイントとして使用することで、他社製品に対しても競争力があります。

3. 高度な可視化と脅威防御

IoTやOTデバイスの可視化を可能にする機能は、企業のセキュリティポリシーの強化に重要です。次世代ファイアウォールは、App-IDやUser-IDを用いたセキュリティ機能を備えており、ネットワーク内での異常な動作を即座に検出、遮断することが可能です。また、このソリューションは既知の脅威だけでなく、未知の脅威にも対応するため、持続的なセキュリティ体制を確保できます。

4. 横方向のエクスプロイト防止

横方向のエクスプロイト(Lateral Movement)は、セキュリティ侵害後に内部で拡散する攻撃手法ですが、パロアルトネットワークスのソリューションは、ネットワークセグメンテーションにより、このリスクを最小限に抑えます。これにより、攻撃の拡散を防ぎ、システム全体のセキュリティレベルを向上させることが可能です。

段階3:提案を含む最終版

パロアルトネットワークスのIoTセキュリティソリューションの全貌

パロアルトネットワークスのIoTセキュリティソリューションは、最新の機械学習技術と特許取得済みの次世代ファイアウォールを組み合わせ、デバイスの可視化やリスク管理を飛躍的に向上させます。これにより、企業は事前に脅威を検出し、適切な対応を迅速に行うことが可能です。加えて、導入が簡単で、追加のハードウェアやセンサーの購入が不要なため、初期コストを抑えながら、管理対象外のIoTおよびOTデバイスにもセキュリティを拡張できます。

このソリューションの強みは、既存のインフラに対する拡張性にあります。すでにパロアルトネットワークスの次世代ファイアウォールを導入している場合、機能を有効化するだけで最先端のセキュリティ保護が提供され、既存のIoTセキュリティソリューションと比べて競争力のある価値を提供します。

また、次世代ファイアウォールに組み込まれたApp-IDやUser-IDのセキュリティ機能は、ネットワーク内のデバイスの信頼性を自動的に評価し、異常を検出するため、運用の効率化とリスクの低減を同時に実現します。この独自の技術により、ネットワークは横方向の攻撃から保護され、未知の脅威に対しても常に最先端の防御が可能です。

IoT:新たなデータ領域の創出

IoT(モノのインターネット)は、過去には取得できなかった膨大なデータを生み出す領域として急速に普及しています。AIや機械学習などの先進技術と組み合わせた活用も進み、IoT市場は消費者・産業の両分野で大きく成長しています。

IoTの消費者向けと産業向けの二面性

消費者にとって、IoTはウェアラブルデバイスやスマート家電(スマートサーモスタット、ドアホンなど)としての役割が大きい一方、企業にとっては重機、製造ライン、ユーティリティなどに設置されたセンサー群の利用が進んでいます。これら産業向けIoTは、マシンデータという今まで活用されにくかったデータソースの有効活用を可能にし、ビジネスインサイトの新たな扉を開きます。

IoTに対する理解と分野別の導入状況

調査によると、IT・ビジネスマネージャーの45%がIoTについて「よく理解している」または「専門的な知識がある」と回答し、データ時代を牽引する6つの主要技術の中で最も理解度が高い結果となりました(5Gとの差は1ポイント)。業界別では、製造業、金融サービス業、小売業のそれぞれで約半数程度の理解度を示しており、特にIoTが事業運営に与える影響の大きさを反映しています。

IoTのデータとその価値

IoTによって得られるマシンデータは、現時点で最も広範に分布し、今後も増大が予測されるデータの一つです。こうしたデータは業務効率やプロセス最適化、製品品質向上に繋がるため、効果的なデータ収集と解析が事業成長の鍵を握っています。企業がIoTを導入し、さらなるイノベーションと競争力を得るためには、適切なデータ統合・分析基盤の整備が不可欠です。

1. 工場内タワー型サーバの役割と用途

タワー型サーバの多岐にわたる用途 工場内で使用されるタワー型サーバは、多様な役割を担っています。これらのサーバは以下のような用途に利用されることが多いです:

機器や設備の操作: タワー型サーバは、工場内の各種機器や設備の制御に使用されます。これにより、オペレーターは一元的に操作を行うことが可能です。

データ収集と管理: 機器、設備、人の作業データ、さらにはカメラやセンサーからのデータも収集し、リアルタイムで解析ができる環境を提供します。

現場データの閲覧・分析: 各種データは現場でのモニタリング、閲覧、さらには詳細な分析に活用されます。

工程管理と作業指示: 工程変更や作業指示もタワー型サーバを介して管理され、効率的な生産管理をサポートします。

工場外とのデータ連携とコミュニケーション: リモートコミュニケーションや外部とのデータ連携もこのサーバを通じて行われます。日報やレポート作成の自動化にも寄与します。

2. タワー型サーバの選定における重要ポイント

選定基準の明確化 工場内で使用するタワー型サーバを選定する際には、以下のポイントを重視することが重要です:

ハードウェアスペックと信頼性: サーバの処理能力と信頼性、そしてサポート体制の強固さが生産性に直結します。

環境対応性と耐久性: 工場環境は過酷なことが多いため、耐久性や環境に対する対応能力が求められます。

セキュリティとグローバル対応: サイバーセキュリティ対策の充実と、グローバル展開を支える対応力も選定の鍵です。

製造特化型アプリケーション対応とAI分析機能: 製造業特有のアプリケーションに対応し、AIを活用したデータ分析機能が備わっていることが望ましいです。

費用対効果と実績: 費用対効果を最大化し、製造業界での実績が豊富なサーバを選ぶことが重要です。

3. 工場内のサイバーセキュリティ対策

多層的なサイバーセキュリティ戦略 工場内のOT環境では、以下のようなサイバーセキュリティ対策が求められます:

ガイドラインの策定と遵守: 工場向けのサイバーセキュリティガイドラインを策定し、遵守することが重要です。

ネットワーク分離とアクセス管理: OTネットワークを外部ネットワークから遮断し、工場内の入退室管理を厳格に行います。

外部記録媒体の管理とトラフィック監視: USBやPCなど、工場内に持ち込まれる外部記録媒体を適切に管理し、ネットワークトラフィックを常時監視します。

ウイルス対策とホワイトリストの実施: 工場内PCにはウイルス対策ソフトを導入し、ホワイトリスト対策を行います。

多層防御の実施: 複数の防御層を設けることで、セキュリティリスクを最小化します。

4. スマート工場化によるメリット

スマート工場の導入効果 スマート工場の導入により、以下のようなメリットが期待できます:

データ収集とコスト削減: モニタリング用データを効率的に収集し、そのコストを削減できます。

生産自動化とリードタイム削減: 生産自動化の領域が拡大し、生産リードタイムが短縮されます。

人員削減と教育コスト削減: 生産ラインの作業人員が低減され、作業員の教育コストも削減できます。

製品品質と生産効率の向上: データの見える化によるカイゼン活動が品質向上に貢献し、メンテナンス回数の削減、生産ライン組み換え時間の短縮が実現します。

工場間の調整とリモートコミュニケーション: 工場間の生産調整や仕向地変更が容易になり、遠隔地とのコミュニケーションも向上します。

5. データ収集方法の整理

スマート工場におけるデータ収集の方法 スマート工場では、以下のような方法でデータが収集されます:

ネットワーク経由での自動収集: 機器や装置、カメラやセンサーからネットワーク経由で自動的にデータを収集します。

手動でのデータ収集と入力: 必要に応じて、手動でデータを収集し、入力します。

計器情報の手動取得と入力: 計器情報や手動記録を取得し、それを手動で入力するケースもあります。

スマート工場におけるデータ管理は、リアルタイム性と正確性が求められるため、適切なデータ収集方法の選定と、管理体制の構築が不可欠です。

タワー型サーバの用途や選定基準、サイバーセキュリティ対策、スマート工場化のメリット、そしてデータ収集方法について、コンサルタントとしての視点から整理し、提案しています。

ITとOTの融合と、IT部門の新たな役割

背景の変化 近年の製造業界では、設備や装置からのリアルタイムデータの活用が進み、生産性や品質の向上、イノベーションの推進が加速しています。この変化に伴い、工場内に閉じたOT(Operational Technology)ネットワークが外部と接続されるケースが増え、サイバー攻撃のリスクも高まっています。従来は工場内で独立していたOTが外部とつながることで、IT部門の役割は従来のシステム管理に加え、OTネットワークのセキュリティ強化も重要な課題となりました。

OT管理の課題とITの対応策 OTネットワークは、ITネットワークとは異なり、リアルタイムの制御や長期安定運転が重視されるため、パッチ適用やセキュリティ対策が難しいケースがあります。また、工場の機器は長寿命で、古いOSが残っていることが多く、これも脆弱性の温床となります。このような環境下では、IT部門がOTの特性に合わせた管理手法を導入し、システムに負荷をかけない監視やセキュリティ対策が求められます。

データコンサルタントとしての視点

データ可視化と資産管理

IT部門はOTネットワークのデバイスやトラフィックを可視化し、脆弱性やリスクを把握するためのソリューションを導入する必要があります。リアルタイムのモニタリングにより、異常なトラフィックや未承認アクセスを早期に検出できる体制が重要です。特に、複雑なネットワーク構造を持つOTシステムでは、集約化されたデータ管理と可視化ツールが効果的です。

セキュリティ対策と脆弱性診断

OT環境におけるセキュリティ強化には、脆弱性診断やペネトレーションテストが不可欠です。しかし、これらのテストを実施する際には、システムへの影響を最小限に抑えることが必要です。特にペネトレーションテストは、攻撃シナリオを想定した高度な知識とスキルが必要となり、OT特有の制約を考慮した慎重な実施が求められます。

OTネットワークのセキュリティ管理 複雑なOTネットワークを管理するためには、次のステップが重要です。

OT資産管理の効率化

OT環境の全デバイスとその接続状況を一元管理し、リスクを定量化するためのシステムが必要です。これにより、セキュリティの脆弱性を早期に発見し、適切な対応を迅速に行うことが可能となります。

リアルタイムモニタリング

ネットワーク内のトラフィックを常時監視し、異常が検出された場合は即座に対応する仕組みが求められます。これにより、外部からの攻撃や内部からのリスクを未然に防ぐことができます。

ペネトレーションテストの重要性

脆弱性診断だけでなく、実際の攻撃シナリオを想定したペネトレーションテストを行うことで、より深いセキュリティ評価が可能です。IT部門は、OTに精通した専門家と連携し、最小限のリスクでテストを実施することが求められます。

まとめ ITとOTの融合が進む中、IT部門の役割はますます広がっています。IT部門がOTの特性を理解し、効率的なセキュリティ管理を導入することは、製造業全体の持続的な成長と競争力向上に寄与します。