目次

機械学習によるコスト削減

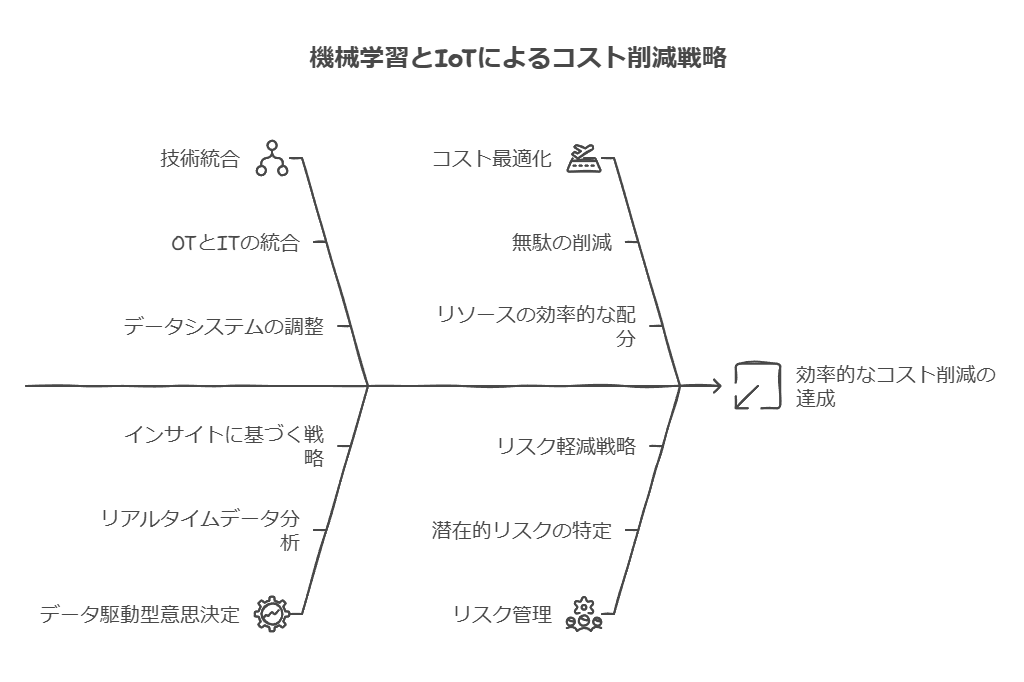

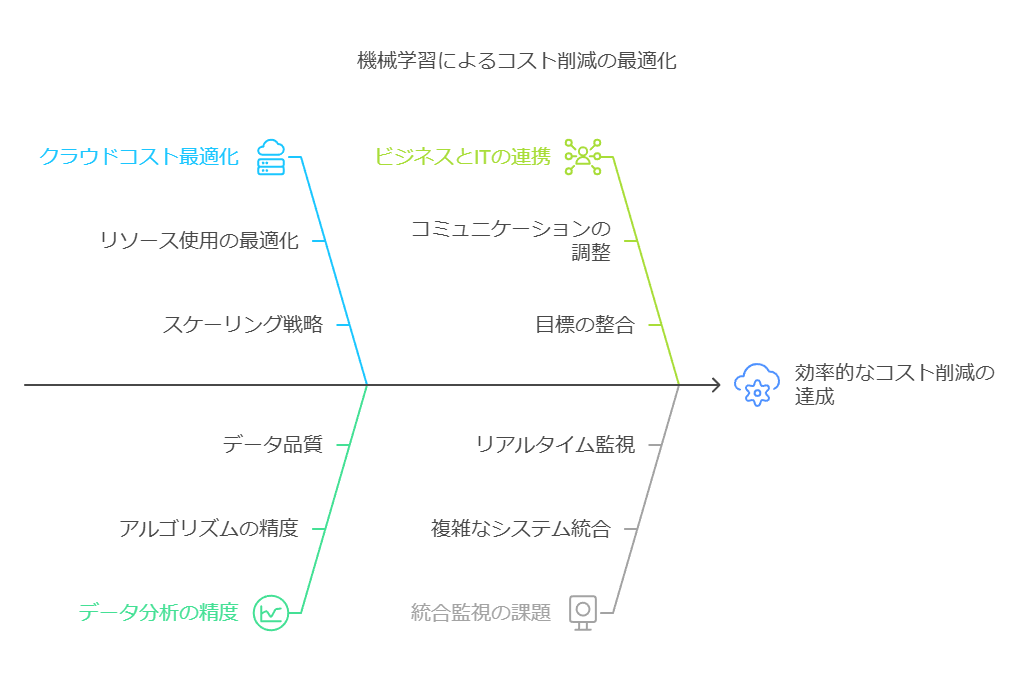

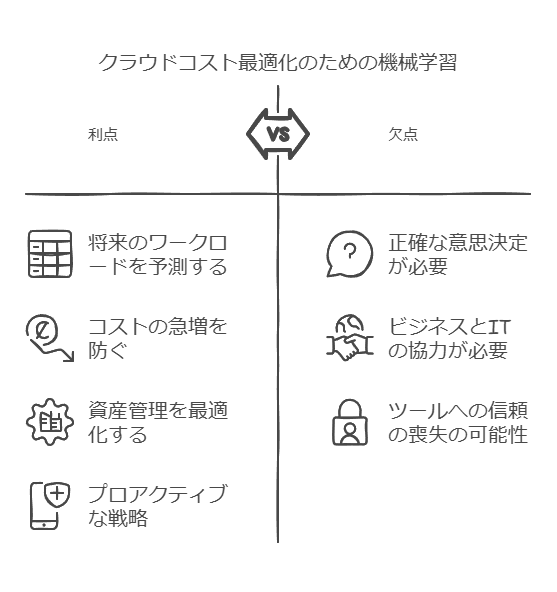

クラウド環境におけるコスト最適化は、単なるリアクティブな手段ではなく、プロアクティブに進めるべき課題です。機械学習を活用した消費データ分析により、企業は今後のワークロードに対する需要を予測し、コストの急増を未然に防ぐことが可能です。特に、クラウドインスタンスの事前購入において、低コストでの購入タイミングを通知することで、企業は資産運用を最大限に効率化できます。

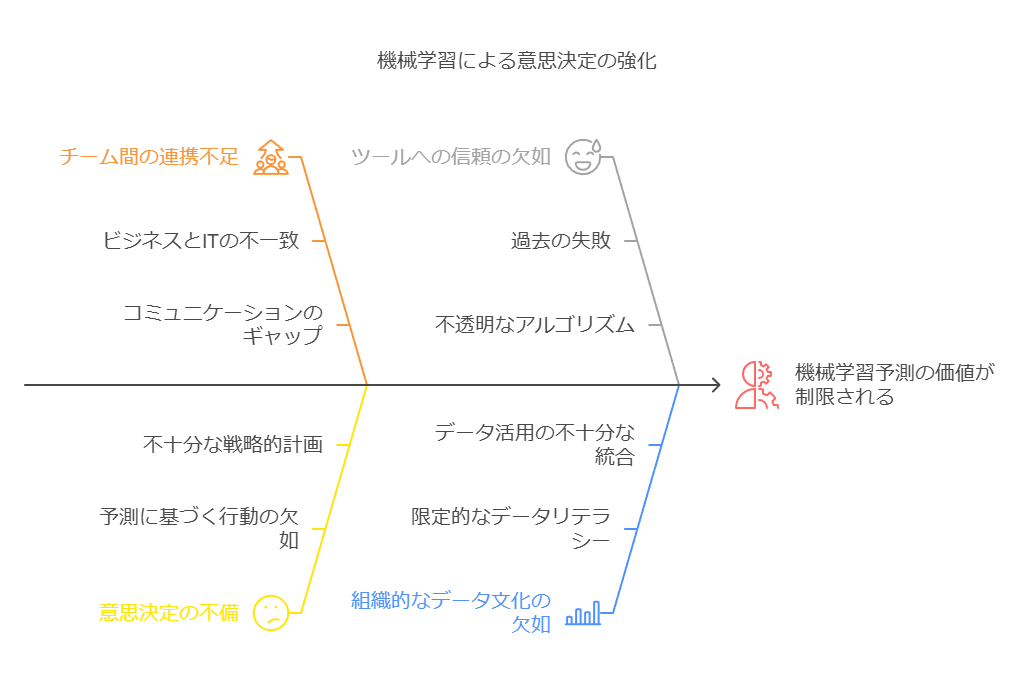

ただし、機械学習アルゴリズムが高精度であっても、予測結果に基づいた意思決定が伴わなければ、その価値は限定されます。ビジネスチームとITチームの連携が不十分であれば、誤った予測が行動に反映されないばかりか、ツール自体への信頼が損なわれる可能性があります。データに基づくアプローチが全社的に浸透することで、企業は利益を最大化し、無駄な支出を抑えることが可能です。

環境がどれだけ変わっても、本質は変わらない

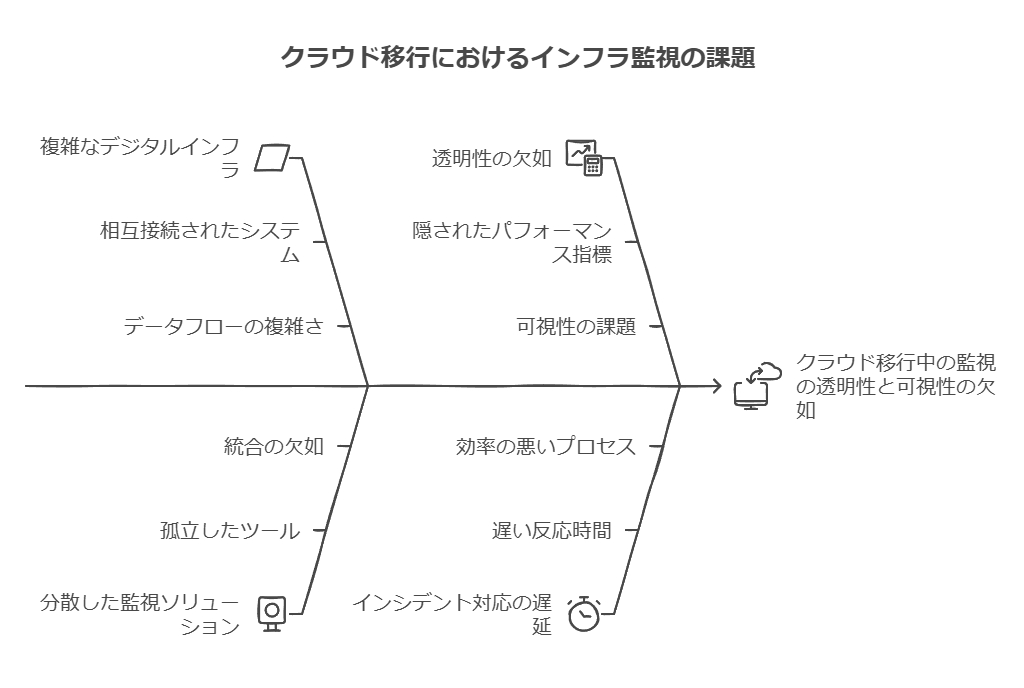

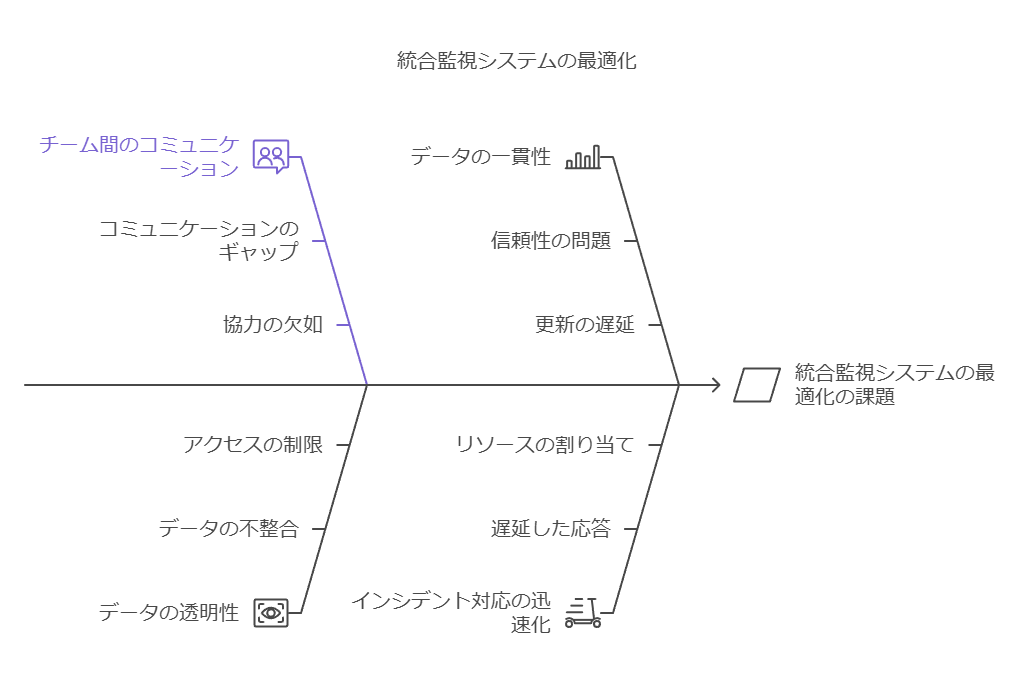

デジタルインフラストラクチャーが複雑化する現代において、インフラのパフォーマンスやセキュリティ問題の早期発見が求められますが、特にクラウド移行の重要なフェーズにおいては、その透明性と可視性が決定的な役割を果たします。個別に細分化された監視ソリューションは、インフラ全体の全体像を掴みにくくし、障害発生時に迅速な対応を困難にします。

一方、統一された監視ダッシュボードを利用することで、異なるチームや部門に共通のデータをリアルタイムに提供でき、インシデント対応の迅速化と、移行プロセスの一体化が可能となります。データの一貫性と信頼性を確保するためには、チーム間のコミュニケーションとデータの透明性が重要です。

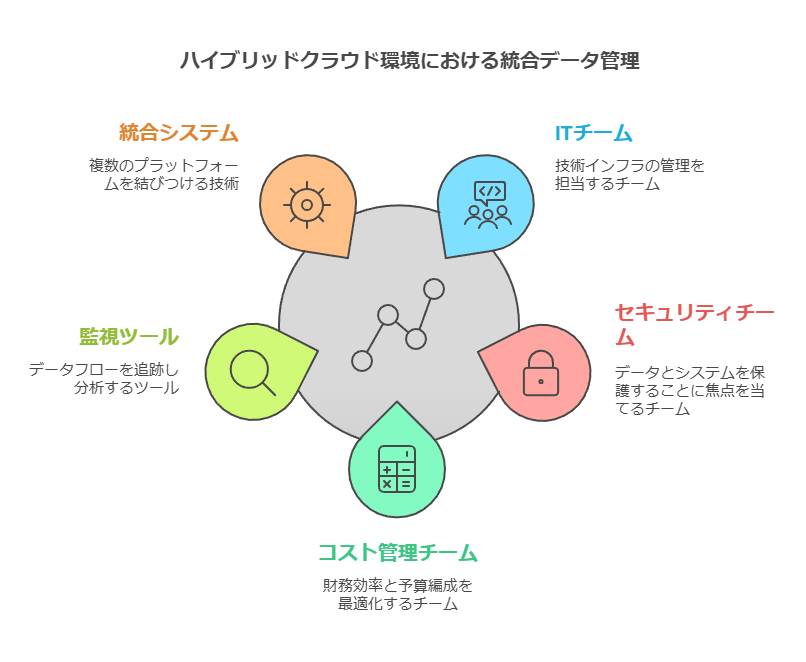

ハイブリッドクラウド環境の統合監視の重要性

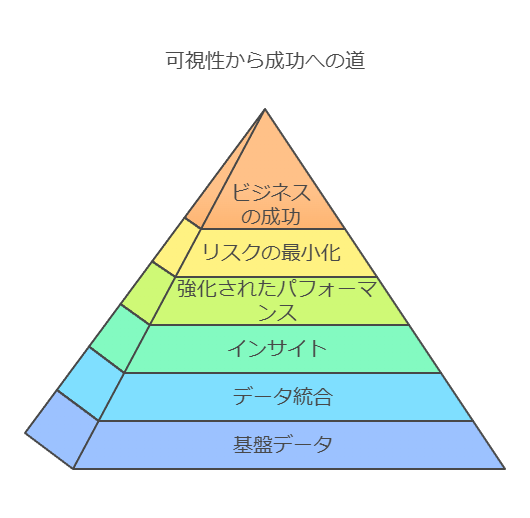

ハイブリッドクラウド環境が広がる中、分散されたデータの一元管理と関連付けは不可欠となっています。エンドツーエンドで全体を俯瞰できる監視ツールを活用することで、IT、セキュリティ、コスト管理といった異なる領域にまたがるチームが、共通のデータをもとに効率的に連携することができます。特に、クラウド環境においては各システムやアーキテクチャーが緊密に関連しているため、データを統合し可視化するツールがなければ、重要なインサイトを見逃してしまうリスクがあります。

最終的には、同じデータを基盤とした意思決定が行えることで、ビジネス全体のパフォーマンス向上や、リスクの最小化を図ることが可能となります。可視性の確保は単なる技術的要件ではなく、ビジネスの成功に直結する要素です。

このように、よりデータに基づいたコンサルタント視点での説明が強化され、ビジネスチームとITチームの連携や、ツールの活用に関する明確な価値提案しました。

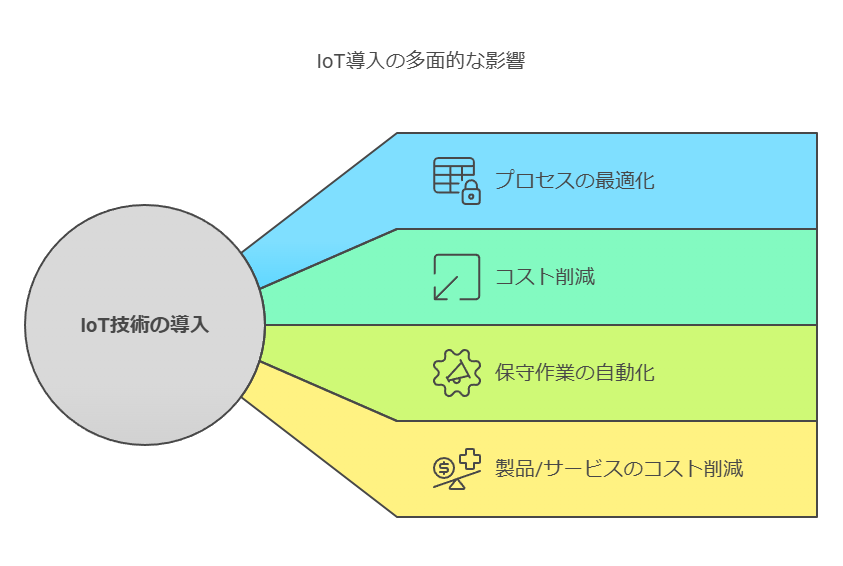

現在、組織の約50%がすでにIoT技術を導入しており、30.2%がIoT技術を評価中、さらに12か月以内に検討を予定している組織も増加傾向にあります。IoTの導入によって、既存のプロセスやワークフローが最適化され、運用コストの削減や効率化が期待できるため、IoTは重要な技術とされています。特に、保守作業の自動化や製品・サービスの運用コスト低減が大きなメリットです。

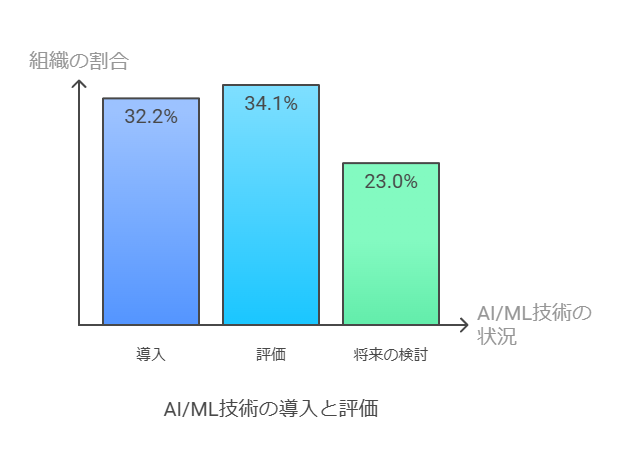

さらに、約3割程度の組織がAI/MLを活用するワークロードを導入しており、34.1%がこれらの技術を評価中、23.0%が12か月以内に検討予定としています。AI/MLの導入により、過去のデータからのビジネス洞察が深まり、将来の予測精度が向上することが期待されています。この技術は、業務改善や効率化の機会を見つけ、競争力を強化するための重要な手段となります。

また、リアルタイムストリーミング分析については、44.2%の組織が現在利用しており、31.5%が評価中、18.2%が12か月以内の導入を検討しています。これには高性能なストレージインフラが必要ですが、IDCの調査によると、Fortune 2000企業の60〜70%が2020年までに少なくとも1つのミッションクリティカルなリアルタイムビッグデータおよび分析ワークロードを導入すると予測されています。この技術の導入は、ビジネスの意思決定を迅速化し、競争優位性を高める重要な要素となります。

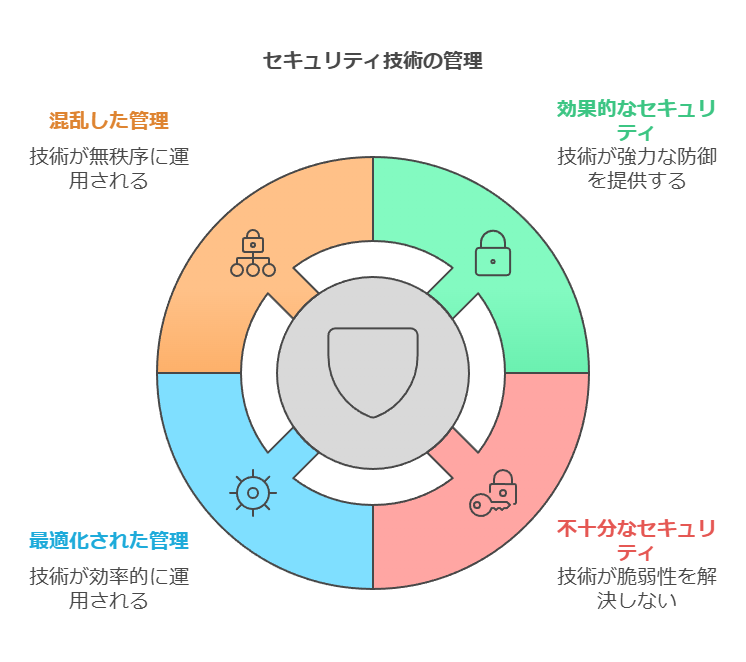

セキュリティ技術のカテゴリ

ワイヤレスセキュリティ

IoTセキュリティ

侵入防止システム (IPS)

ネットワークアクセス制御 (NAC)

仮想化対応セキュリティ技術

セキュリティ情報管理 (SIM) / セキュリティアナリティクス (SA)

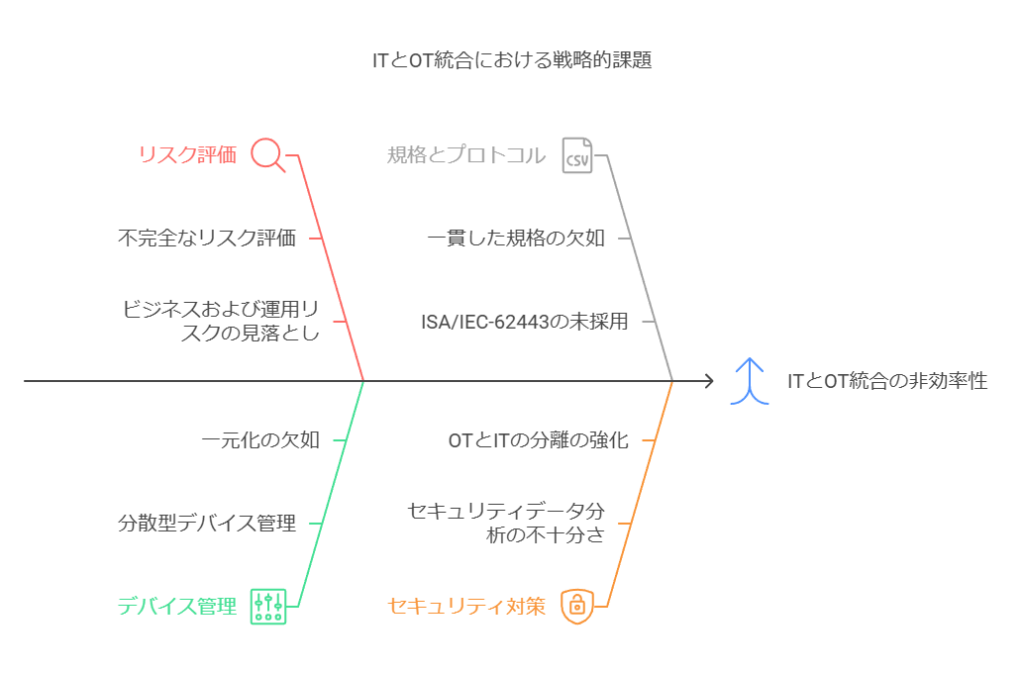

OTセキュリティの現状

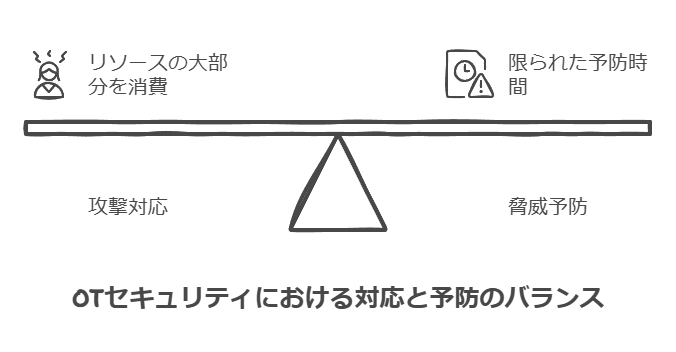

OT (Operational Technology) セキュリティは後手に回りがちで、多くのOTシステムが侵害されている状況があります。多くの組織はOTセキュリティに対して消極的であり、リソースの約半分は攻撃への対応に費やされ、脅威の予防に積極的な対策を講じる時間は21%と少ないという結果が出ています。

戦略的アプローチの必要性

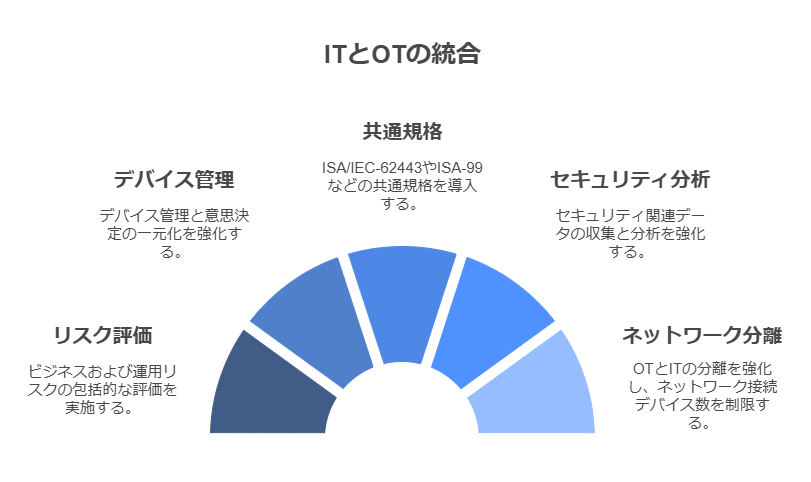

組織は、ITとOTの統合に向けて、以下のような戦略的アクションを認識しています。

ビジネスおよび運用リスクの完全な評価を実施

デバイス管理と意思決定の一元化を強化

ISA/IEC-62443 や ISA-99 などの共通規格を導入

セキュリティ関連データの収集と分析を強化

OTとITの分離を強化し、ネットワーク接続デバイス数を制限

サードパーティ支援の利用を後回しにする傾向

段階 2:

1. セキュリティ技術の現状評価

ワイヤレスセキュリティやIoTセキュリティ、IPS、NACなど、現代のネットワークセキュリティ技術はますます細分化されています。しかし、これら技術の導入が必ずしも効果的なセキュリティ対策に繋がっているとは限りません。組織はこれらの技術を適切に管理し、最適化することが求められています。

2. OTセキュリティにおける課題

データからも明らかですが、OTセキュリティは依然として後手に回る傾向があります。攻撃への対応にリソースの約50%を割いている一方で、脅威の予防に費やされるリソースはわずか21%という結果が示されています。これは、組織のセキュリティ体制が攻撃に対応するための「防御的」なアプローチに偏っていることを示唆します。

3. 戦略的アプローチの必要性とデータによる指針

組織がセキュリティを向上させるために取るべきアクションとして、以下の戦略が有効であるとデータは示唆しています。

リスク評価の徹底

ビジネスおよび運用リスクの評価を行い、現状のセキュリティリスクを可視化することが最優先されるべきです。これにより、適切なリソースの割り当てが可能になります。

デバイス管理の一元化

ITとOTの統合が進む中、デバイス管理と意思決定の一元化は、運用の効率化とセキュリティの強化に繋がります。適切なデータ管理を基盤とした中央集権的な管理体制が重要です。

標準規格の採用

ISA/IEC-62443やISA-99といった共通規格を採用することで、セキュリティの一貫性と効率を確保し、システム全体のセキュリティレベルを向上させることができます。

セキュリティデータの収集と分析の強化

より多くのセキュリティ関連データを収集し、それに基づいたインサイトを導き出すことが、攻撃の予防策として有効です。データ駆動型の意思決定を取り入れることで、脅威の事前予防が可能となります。

ITとOTの分離強化とゾーニング

ネットワーク内にセキュリティゾーンを設け、それぞれのゾーンごとに独自のセキュリティ評価を行うことにより、リスクの局所化と対応の迅速化が図れます。

サードパーティ支援の慎重な利用

多くの組織はサードパーティ支援の利用を避ける傾向にあります。アウトソーシングが万能ではないことを認識しつつも、データ分析を活用し、必要な専門知識を社内で構築することが重要です。

これにより、データに基づいた具体的な課題と改善策が明確化され、組織がセキュリティ戦略を強化するための指針となります。

OTとITの統合時の課題とアウトソーシングの現状

組織の1/3(33%)がOTインフラをアウトソースしており、これは2018年の27%から増加。

一方、OTセキュリティのアウトソーシングは35%から34%に減少している。

セキュリティ機能のアウトソーシングでは、IPS、ワイヤレスセキュリティ、IoTセキュリティが一般的で、41%の組織がこれらを外部委託している。

特にIoTセキュリティのアウトソーシングが増加しており、2018年以降5%増加している。

マルチベンダーアウトソーシングの影響

全体の55%の企業が複数のセキュリティサービスベンダーを利用。

米国企業では、マルチベンダー利用が53%から67%に増加。

マルチベンダーの利用は、OTシステムの保護の断片化と運用の複雑化を引き起こす可能性がある。

サードパーティへのアクセス権の問題

ITプロバイダーやビジネスパートナー、政府機関に対して、過剰なアクセス権を付与している組織が多い。

組織の65%がITプロバイダーに、59%がビジネスパートナーに、53%が政府機関に高レベルのアクセス権を付与。

インテリジェントなセグメンテーションが不足しており、必要以上のアクセス権が与えられている可能性が高い。

段階 2:

1. OTとITの統合における課題とアウトソーシングの現状

データを見る限り、OTとITの統合時に組織が直面する最大の課題は、セキュリティ機能の適切な管理とアウトソーシングのバランスです。OTインフラ全体のアウトソーシングが増加している一方で、OTセキュリティにおけるアウトソーシングは減少しています。このことは、組織がセキュリティをインフラから独立した課題として捉え、慎重な対応をしていることを示唆しています。しかし、企業がインフラ整備のためのアウトソーシングに重きを置く一方で、セキュリティ対策の進展は限定的であることもデータから明らかです。

2. マルチベンダーアウトソーシングのリスクと効率の低下

55%の企業が複数のセキュリティベンダーを利用しており、特に米国ではその割合が2年間で大幅に増加しています。このマルチベンダーによる「ポイントソリューション」への依存は、OTシステムのセキュリティが断片化し、複雑さが増す要因となっています。運用の効率低下やセキュリティリスクの増加が懸念され、特に複数ベンダー間での責任分界が曖昧になるリスクがあります。

データに基づく提言として、複数のセキュリティサービスを一元管理するプラットフォームの導入や、サービス統合の標準化が急務であると考えられます。特に、中央管理の効率化を図ることで、セキュリティ体制全体の可視化と運用負荷の軽減が期待されます。

3. サードパーティへのアクセス権とセグメンテーションの改善

現状、65%の企業がITプロバイダーに、59%がビジネスパートナーに、53%が政府機関に高レベルのアクセス権を与えていますが、これは業務遂行に必要以上の権限を付与している可能性があります。この状況では、脆弱性が生じやすくなり、セキュリティリスクが高まります。

データからも、アクセス権をインテリジェントに管理するセグメンテーションが不十分であることが分かります。セキュリティリスクの軽減には、役割に応じた適切なアクセス制御が不可欠です。アクセス権の見直しを行い、必要最小限の権限付与により、外部からの侵入リスクを低減することが求められます。

まとめ

OTとITの統合時における最大の課題は、複数のセキュリティベンダーの管理に伴う断片化と、外部委託先に対する過剰なアクセス権の付与です。これらの問題を解決するためには、以下のアクションが効果的です。

セキュリティ機能の一元管理

複数のセキュリティベンダーを利用している企業は、統合プラットフォームの導入により管理の一貫性を確保すべきです。

アクセス権の最適化とセグメンテーションの強化

サードパーティに対しては、業務に必要な最低限のアクセス権のみを付与し、アクセス管理の徹底を図ることで、セキュリティリスクを削減します。

これにより、統合されたセキュリティ管理体制を構築し、効率的かつ安全な運用が可能になります。

パロアルトネットワークスの概要とミッション

パロアルトネットワークスは、サイバーセキュリティ分野のリーダーとして、クラウド、ネットワーク、デバイスを保護。

人工知能、分析、自動化、オーケストレーション技術を駆使して、サイバー攻撃から生活を守ることを目指す。

2005年に創設され、カリフォルニア州サンタクララを拠点とし、世界各国でサービスを提供。

IoTセキュリティの重要性

IoTは企業のビジネスモデルやプロセスに革新をもたらし、生産性向上やコスト削減のメリットがある。

IoTによって生成されたデータがビジネス意思決定に大きな影響を与える。

現在のエンタープライズネットワークでは、接続デバイスの30%以上がIoTデバイスであり、この数は増加傾向にある。

ガートナーの予測

IoTエンドポイントの採用が急速に進み、今年度には58.1億台に達する予想。

段階 2: 次に、データの洞察を強調し、企業が意思決定を行う上での根拠や価値を明確にします。

1. パロアルトネットワークスのセキュリティソリューションの優位性

パロアルトネットワークスは、セキュリティ分野におけるイノベーションを牽引しており、企業が直面するサイバーセキュリティの課題に最適なパートナーです。特にIoTセキュリティの分野では、AIや自動化技術を活用した高度な防御体制を提供しています。データに基づく運用を行う企業にとって、パロアルトネットワークスの包括的なソリューションは、セキュリティリスクの低減と業務効率の向上を同時に実現できます。

2. IoTセキュリティの重要性とデータの価値

企業がビジネスプロセスにIoTを取り入れることで得られる最大のメリットは、データから得られるインサイトです。IoTデバイスが生成するデータは、ビジネスの意思決定において重要な情報源となり、競争優位性を確立する手段となります。IoTセキュリティの強化は、こうしたデータの保護だけでなく、将来的な成長の基盤を築くためにも欠かせない要素です。

3. デバイスの増加とセキュリティリスクの拡大

ガートナーのレポートによれば、IoTエンドポイントの採用は急速に進んでおり、2024年には58.1億台に達する見込みです。企業のネットワークにおけるエンドポイントの30%以上がすでにIoTデバイスである現状を踏まえると、セキュリティリスクは今後さらに拡大する可能性があります。このため、早急にIoTデバイスのセキュリティ強化に取り組むことが、企業のサイバー攻撃に対する防御力を強化する上で重要です。

提言: 戦略的なIoTセキュリティの導入

戦略的視点から見たIoTセキュリティの5つの必須要素

包括的な防御アプローチ

単なるセキュリティ強化ではなく、ネットワーク全体をカバーする包括的な防御戦略を構築する必要があります。

デバイス管理の強化

エンドポイント管理と可視化を強化し、すべてのIoTデバイスのステータスをリアルタイムで監視することが重要です。

データの保護

IoTから生成されるデータは、企業の将来を左右する資産です。その保護には、信頼性の高いセキュリティフレームワークが求められます。

AIと自動化の活用

サイバー攻撃の検知と対応には、AI技術や自動化されたセキュリティソリューションが不可欠です。パロアルトネットワークスはこれらの最新技術を提供しています。

ベンダー依存のリスク管理

複数のベンダーに依存する場合、その管理体制をしっかりと構築し、セキュリティの断片化を防ぐ必要があります。

結論:

パロアルトネットワークスのIoTセキュリティソリューションは、企業のサイバーセキュリティ戦略において中心的な役割を果たします。急増するIoTデバイスに対応し、データの保護とセキュリティ強化を同時に実現するために、パロアルトネットワークスの導入を検討することは、企業の持続的な成長に不可欠です。

OTとIT統合時の課題

OT(オペレーショナルテクノロジー)とITの統合において、アウトソーシングが一般的な対応策となっている。

組織の33%がOTインフラをアウトソース(2018年の27%から増加)。

しかし、OTセキュリティのアウトソーシング率は横ばいで、34%にとどまる。

セキュリティ機能のアウトソーシング状況

最も多くアウトソースされるセキュリティ機能は侵入防止システム(IPS)、ワイヤレスセキュリティ、IoTセキュリティであり、41%がこれらを外部委託している。

IoTセキュリティに対するアウトソーシングは、2018年以降5%増加。

マルチベンダー依存のリスク

55%の企業が複数のセキュリティサービスベンダーに依存しており、特に米国ではマルチベンダー利用が53%から67%に増加。

マルチベンダーのポイントソリューションへの依存がOTシステムの複雑化を引き起こし、運用効率の低下を招くリスクがある。

アクセス制御の課題

組織の65%がITプロバイダーに高度なアクセス権を付与しており、ビジネスパートナーや政府機関にも広範なアクセス権を与えている。

セキュリティ管理が適切に行われておらず、過剰なアクセス権が与えられることで、リスクが増大している可能性がある。

段階 2:

次に、データコンサルタントの視点から、統計データとその分析を用いて、組織の意思決定に役立つ情報を提供します。

1. OTとIT統合時のアウトソーシングの現状と課題

データを見ると、OTインフラストラクチャのアウトソーシングは増加傾向にありますが、セキュリティ分野では横ばいの状態です。これは、企業がセキュリティに対して保守的なアプローチを取っている可能性を示しています。組織はインフラに重点を置く一方で、セキュリティは内部リソースで対応する傾向があると考えられます。しかし、複雑化するセキュリティリスクに対応するためには、より包括的な戦略が必要です。

2. マルチベンダー依存によるリスクの増加

データから、企業が複数のベンダーに依存する傾向が強まっていることがわかります。米国では、マルチベンダーアウトソーシングの利用率が2年間で53%から67%に増加しており、これはセキュリティソリューションの断片化や管理の複雑化を引き起こすリスクがあります。これにより、システムの効率が低下し、迅速な対応が難しくなる可能性があるため、統一されたセキュリティ戦略の導入が推奨されます。

3. 過剰なアクセス権とセキュリティリスク

65%の組織がITプロバイダーに対して高度なアクセス権を付与しており、その他のサードパーティにも同様のアクセスを許可している状況が見られます。これにより、必要以上の権限を持つ外部パートナーによるセキュリティリスクが高まる可能性があります。データに基づくアクセス制御の再構築、特にインテリジェントなセグメンテーションを導入することで、リスクを最小化する必要があります。

段階 3: 提言とアクションプランの提示

具体的なデータに基づき、提言と行動計画を提案します。

1. セキュリティアウトソーシングの再評価

組織は、インフラのアウトソーシングと同様に、セキュリティ分野でも積極的に外部リソースを活用することを検討するべきです。IoTセキュリティに関しては、2018年以降5%の増加が見られますが、今後のセキュリティニーズに対応するためには、さらに外部専門家の知見を活用することが重要です。

2. マルチベンダー依存の最適化

マルチベンダー依存による複雑さを軽減するためには、統合管理ソリューションの導入が求められます。セキュリティ機能を集約し、ポイントソリューション間の連携を強化することで、効率的な運用とリスク低減が可能になります。

3. アクセス権管理の改善

データに基づいたアクセス制御の仕組みを導入することが急務です。外部ベンダーやパートナーに対しては、必要最低限のアクセス権を付与し、インテリジェントなセグメンテーションを用いて役割に応じた細かい制御を実施することで、セキュリティリスクを効果的に管理できます。

結論:

OTとITの統合におけるセキュリティ課題に対処するためには、戦略的なアウトソーシングと統一された管理体制が必要です。企業が多様なベンダーに依存し続ける場合、システムの効率と安全性が低下するリスクがあるため、統合的なセキュリティ管理を推進することが重要です。また、アクセス権管理を最適化し、データに基づいたリスクマネジメントを実施することで、サイバー攻撃への耐性を高めることができます。

IoTの完全な可視化の必要性

IoTセキュリティの開始点は、ネットワークに接続されている全IoTデバイスを完全に把握すること。

デバイス検出により、すべてのIoT資産のインベントリを作成し、認識されていないデバイスや忘れられたデバイスも特定する。

ソリューションの機能要件

多用途センサーを活用し、既存のインフラストラクチャに統合できること。

必須のデバイス属性(製造元、OS、ファームウェア、アプリケーション等)の提供。

定期的なシグネチャ更新に頼らず、新しい未知のデバイスを検出する機能。

デバイスの迅速な検出と識別

新たに接続されたデバイスを数分以内に検出。

可視化されたセグメントで、48時間以内に80%以上のデバイスを識別。

IT資産とIoTデバイスの区別を可能にする。

段階 2:

1. IoTデバイスの完全な可視化とその重要性

エンタープライズにおけるIoTセキュリティソリューションの導入において、最も重要なステップは、ネットワーク上の全IoTデバイスを完全に可視化することです。これにより、セキュリティ体制の基盤が構築され、デバイス検出がすべての資産管理の出発点となります。

この可視化は、既知のデバイスだけでなく、未知または放置されたデバイスも含めた包括的な把握を可能にし、最新のインベントリを継続的に更新するために不可欠です。

2. 多用途センサーと高度な属性分析

最適なIoTセキュリティソリューションは、既存のインフラストラクチャに簡単に統合できる多用途センサーを活用します。これにより、次のような詳細なデバイス属性が収集されます。

製造元、モデル、OS、ファームウェア、アプリケーションなどの技術情報。

ポート、VLAN、アンチウイルスステータスといったセキュリティ関連情報。 これらの属性データは、各デバイスのリスクを定量的に評価し、セキュリティ施策をカスタマイズするための基盤となります。

3. 高速なデバイス検出と対応

エンタープライズ環境では、新たに接続されたデバイスを数分以内に検出できる能力が求められます。特に大規模なネットワークでは、迅速なデバイス検出は脅威に対する初動対応の速度を大きく向上させます。また、可視化されたセグメント内で48時間以内に80%以上のデバイスを識別する能力は、システムの健全性と完全性を維持するために必要です。

4. IT資産とIoTデバイスの識別と区別

IoTデバイスとIT資産は、それぞれ異なるセキュリティ要件を持つため、管理対象外のIoTデバイスと管理対象IT資産の区別が不可欠です。デスクトップセキュリティチームが管理対象外のITデバイスを正確に特定できる仕組みは、統合的なセキュリティ戦略を構築するうえで重要です。

段階 3: 提言とアクションプランの提示

IoTセキュリティソリューション導入に向けた提言と具体的なアクションプランを提示します。

1. デバイス可視化の基盤構築

全IoTデバイスの可視化を実現するためには、まずデバイス検出ツールの導入が必要です。これにより、すべてのネットワーク接続デバイスをリアルタイムで追跡し、管理します。特に、認識されていないデバイスの早期発見がセキュリティの強化につながります。

2. 高度なデバイス情報管理

IoTデバイスのセキュリティ属性(製造元、OS、ファームウェア等)の定期的な収集・更新を自動化し、脆弱性の早期発見を目指します。これにより、セキュリティ対応の効率化とリスク低減が期待できます。

3. リアルタイムモニタリングと迅速な対応

新規デバイスの迅速な検出ができるように、リアルタイムのモニタリング体制を整備します。新たなデバイスが接続されるたびに数分以内での検出が可能となり、初期対応が迅速化されます。

4. IT資産とIoTデバイスの区別

IT資産とIoTデバイスの識別を自動化し、管理対象外のデバイスも適切にセキュリティチームが把握できるようなフレームワークを導入します。これにより、統合的な管理体制の確立が可能になります。

結論:

IoTセキュリティソリューションの導入は、まずデバイスの完全な可視化から始まり、迅速な検出と詳細なデバイス情報の収集に基づくセキュリティ施策が鍵となります。さらに、IT資産とIoTデバイスの識別と区別を正確に行うことで、エンタープライズ全体のセキュリティレベルを向上させることができます。

IoTデバイスのリスクベースのセキュリティ管理

リスク状況に基づいた保護: IoTデバイスをリスクに応じてグループ化し、必要に応じたセキュリティ脅威からの保護を選択的に有効化。

既知の脅威に対する防御: IoTに特化したマルウェア、スパイウェア、エクスプロイトの検出と防御。

悪意のあるWebサイトや不適切なURLのブロック: IoT攻撃の主要手段であるDNS攻撃やデータ窃盗を防止。

未知の脅威に対するリアルタイム防御

リアルタイムのマルウェア分析: 特に未知のIoT脅威に対する迅速な対応。

ゼロデイ攻撃防御: これまで見つかっていない攻撃からのデバイス保護。

グローバルデータ活用: クラウドベースの脅威インテリジェンスを活用して、集団免疫や迅速な対応を可能にする。

AI・機械学習による高度な脅威検出

異常行動検出: デバイスのカテゴリ、ベンダー、モデル、インスタンスレベルでの異常検知。

脅威モデリングを強化した機械学習: クラウドソーシングされたインテリジェンスを活用し、未然に脅威を検出・対応。

SOARとの統合: 自動化されたインシデント対応を行い、効果的なセキュリティ管理を実現。

段階 2:

1. リスクに応じたセキュリティの選択的適用

IoTセキュリティソリューションでは、接続されているIoTデバイスのリスク状況に基づいて、柔軟にセキュリティ脅威からの保護を有効化することが可能です。このアプローチにより、全デバイスに対して一律の保護を適用するのではなく、リソースを最適化しつつ、より高リスクなデバイスへの重点的な防御を実現します。

既知の脅威、例えばマルウェア、スパイウェア、エクスプロイトに対しても、迅速かつ効果的に検出と防御が可能です。また、不適切なURLや悪意あるWebサイトからの攻撃を未然に防ぎ、特にDNSを介したデータ窃盗やコマンドアンドコントロール攻撃を防止します。

2. 未知の脅威への迅速対応

未知の脅威に対する防御は、従来の手法では組織内のデータが分断されることで防御が弱まるという課題がありました。IoTセキュリティライフサイクルにおいて、最新の脅威インテリジェンスエンジンを活用することが重要です。

特に、リアルタイムのマルウェア分析とゼロデイ攻撃に対する防御を提供することで、未知の脅威にも迅速に対応でき、IoT環境全体の安全性が向上します。グローバルな脅威インテリジェンスデータをクラウドから利用し、集団免疫の仕組みを構築することで、組織全体でのリスク軽減を実現します。

3. AIおよびクラウドソーシングによる異常検出とプロアクティブな対応

IoTセキュリティソリューションには、デバイスカテゴリやベンダー、モデル、さらにはデバイスインスタンスごとの異常行動を検出できる仕組みが求められます。このような階層的な異常検出により、脅威の特定と対応の精度が向上します。

さらに、クラウドソーシングされた脅威インテリジェンスと脅威モデリングを強化した機械学習の活用により、未知の脅威に対する早期警告やアクションが可能です。セキュリティオーケストレーション、**自動化されたインシデント対応(SOAR)**との統合により、プレイブックベースのインシデント対応が実現し、迅速かつ効果的な対応を支援します。

段階 3: 提言とアクションプランの提示

IoTセキュリティ戦略を成功させるための提言とアクションプランを提示します。

1. リスクベースのセキュリティ強化

全IoTデバイスのリスク状況をリアルタイムで評価し、高リスクデバイスには優先的な保護を適用するアプローチを推奨します。これにより、ネットワーク全体の脆弱性を低減し、リソースの効率的な配分が可能となります。

2. リアルタイム脅威インテリジェンスの導入

未知の脅威やゼロデイ攻撃に対応するため、リアルタイムの脅威インテリジェンスエンジンを活用し、迅速な脅威検出と防御を実現します。また、グローバルな脅威インテリジェンスデータを活用し、組織のセキュリティレベルを高めることが重要です。

3. 異常検知とプロアクティブな対応

機械学習を活用した異常行動検出システムを導入し、IoTデバイスにおける異常な振る舞いを早期に発見・対応する体制を整備します。クラウドベースの脅威インテリジェンスと連携し、プロアクティブな脅威対策を講じることで、未然にセキュリティリスクを軽減します。

結論:

IoTセキュリティにおいて、リスクベースのセキュリティ管理、未知の脅威に対するリアルタイム防御、そしてAIと機械学習を活用した異常検出の導入が重要です。これらの取り組みを通じて、セキュリティ体制を強化し、IoT環境全体の安全性を向上させることが可能です。

OTとITの企業におけるコンプライアンスの重要性

企業全体で、特にICS(産業制御システム)やSCADA(監視制御とデータ収集システム)に対するコンプライアンスが最優先課題となっています。具体的には、EU一般データ保護規則(GDPR)、国際自動化協会(ISA)規格、米国連邦情報セキュリティ管理法(FISMA)などが主な基準となっています。

OT(オペレーショナルテクノロジー)セキュリティへの投資

企業はOTセキュリティの強化を目的として、今後1年間で大規模な投資を計画しています。調査によると、回答者の78%が今後1年間にOTセキュリティ予算を増加させる意向を持ち、そのうち51%は5%以上の予算増加を見込んでいます。これに対し、予算が変わらないと答えたのは10%と少数です。

OTとITの統合の遅れ

一方で、OTシステムとITの統合が遅れているため、セキュリティ対策が場当たり的で断片的になり、結果として侵害が頻発し、企業の収益にも大きな影響を与えています。

戦略的なセキュリティアプローチの必要性

しかし、ICSやSCADAシステムのセキュリティをビジネスのリスク管理と統合し、より戦略的なアプローチを取る動きが一部の企業で進んでいます。この方向に進むことで、特にサードパーティアクセスにおける侵害件数の減少が見られるようになりました。

1. ICSおよびSCADAシステムにおけるコンプライアンスの優先事項

企業全体のコンプライアンス優先度において、ICS(産業制御システム)やSCADA(監視制御とデータ収集システム)は非常に重要な位置を占めています。これらのシステムは、GDPR、ISA規格、FISMAといった主要な国際および地域の規制に準拠することが求められており、これが企業の全体的なリスク管理戦略にも大きく影響しています。

2. OTセキュリティ投資の加速

調査結果から、OTセキュリティに対する投資が大幅に増加する見通しが示されています。78%の回答者が来年に向けてOTセキュリティの支出を増やす予定であり、さらにそのうちの半数以上が5%以上の増加を見込んでいます。この投資は、企業のITインフラとOTインフラの統合を加速させ、将来的なセキュリティ脆弱性の低減につながるでしょう。

3. ITとOTの統合が遅れることによるリスク

しかし、現状では、OTとITの統合が遅れていることが大きなリスクとなっています。多くの組織で、セキュリティ対策が断片的で場当たり的なものであり、その結果、侵害が頻繁に発生し、企業の収益に負の影響を及ぼしています。こうした状況を改善するためには、より統合されたセキュリティ管理が不可欠です。

4. 戦略的アプローチへのシフト

一部の企業は、ICSやSCADAシステムのセキュリティを企業のリスクポートフォリオと統合するための戦略的アプローチにシフトしつつあります。特に、サードパーティによるアクセスの管理を強化することで、侵害件数の減少が見られるなど、肯定的な結果が現れています。

段階 3: 提言とアクションプランの提示

最後に、企業が取るべきアクションプランと、今後の戦略的な進展を予測する提言を加えます。

1. 統合されたリスク管理の導入

ICSおよびSCADAシステムのセキュリティを企業全体のリスク管理プロセスに統合することが重要です。これにより、個別のセキュリティ対策に依存するのではなく、包括的なリスク管理が可能になり、全体のセキュリティ体制が強化されます。

2. OTセキュリティへの投資の効果的な配分

企業は、OTセキュリティ予算の増加を計画しているため、予算をどこに集中させるかを慎重に検討する必要があります。ITとOTの統合を進めるためのインフラ投資や、サードパーティアクセス管理の強化に重点を置くことで、リスクを低減する効果が期待されます。

3. ITとOTの統合によるセキュリティ強化

ITとOTのシステム統合を加速させ、断片的なセキュリティ対策を統一することで、セキュリティ侵害のリスクを低減します。また、これにより、運用効率の向上やコスト削減も期待されます。

4. 戦略的セキュリティアプローチの普及

企業がOTセキュリティをビジネス戦略に組み込むことで、長期的なサイバーセキュリティリスクの低減を図ることができます。特に、サードパーティアクセス管理の改善は、侵害件数を大幅に減少させる可能性があるため、他の企業でもこのアプローチの普及が期待されます。

結論:

OTセキュリティの強化とITとの統合は、今後の企業のセキュリティ戦略において最も重要な要素となります。適切なリスク管理を導入し、戦略的なセキュリティ投資を行うことで、セキュリティ侵害のリスクを低減し、企業全体の競争力を高めることができます。

ITシステムとOTシステムの統合の進展

2020年と2018年のデータを比較すると、ITシステムとOTシステムが統合された回答者の割合はわずかに減少しています(2ポイントの減少)。同時に、OTシステムが完全にエアギャップされているという回答者の割合は変わらず(横ばい)、多くの人が予測していたような急速な統合が進んでいないことが示唆されています。

OTシステムの接続とIoTデバイスの導入

OTシステムがインターネットに接続されている場合、その接続は必ずしも意図的かつ戦略的なものではなく、場合によってはセキュリティ的に不十分な環境で行われています。一方、企業はIoTデバイスを導入しており、特にリアルタイムの位置情報トラッキングやGPSトラッキングデバイスの導入が増えています。

コンプライアンスに対する圧力の増加

重要インフラを持つ企業において、コンプライアンスが大きなセキュリティ上の懸念事項となっており、回答者の70%が規制の圧力が増加したと報告しています。さらに、今後2年間でその圧力はさらに高まると予測する回答者は約8割程度に上ります。企業は20種類の規格に対して規制の対象となっており、回答者の過半数が「ほぼ規制されている」または「完全に規制されている」と感じています。

段階 2:

1. ITとOTシステム統合の進展と課題

2020年と2018年のデータを比較した結果、ITシステムとOTシステムの統合進展は期待に反して鈍化しています。具体的には、統合されたと回答した割合が2ポイント減少し、完全にエアギャップされたままの回答者が変わらなかったことから、多くの企業が想定していたほどの進展は見られていません。このことは、OTとITの統合が進行中であるにもかかわらず、明確な戦略や計画が欠如していることを示唆しています。

2. OTシステムの接続とIoT導入の課題

OTシステムがインターネットに接続されている場合、その接続は必ずしも意図的かつセキュリティを考慮したものではありません。場合によっては、1台のPCがインターネットとOTシステムに接続されることで生じるセキュリティリスクが過小評価されています。一方で、企業はIoTデバイスの大量導入を進めており、特にリアルタイムの位置情報トラッキングやGPSトラッキングの利用が急増しています。これにより、OT環境のセキュリティ管理はさらに複雑化し、IT部門との連携が不可欠となっています。

3. コンプライアンスの圧力増加とその影響

規制に対する圧力が企業の重要な課題となっており、約7割程度の回答者が昨年からの規制強化を感じています。さらに、今後2年間でその圧力が一層高まると答えた回答者は約8割程度に上ります。特に、企業は20種類の規格に対してほぼ全てで規制対象となっており、これが企業のコンプライアンスコストやセキュリティ対応に影響を与えています。これにより、企業は規制遵守のためのリソースの最適化が必要とされています。

段階 3: 提言とアクションプランの提示

最後に、データをもとに改善策や推奨アクションプランを示します。

1. ITとOTの統合推進のための戦略的計画

ITとOTの統合を加速させるためには、明確な戦略と計画が必要です。データは統合の停滞を示していますが、これは戦略的決定が欠如していることを意味しています。企業は、OTとITシステムを統合するためのロードマップを作成し、計画的な進行を目指すべきです。

2. IoTデバイスのセキュリティ強化

IoTデバイスの大量導入が進む中で、セキュリティ基盤の強化が求められています。特に、リアルタイムトラッキングデバイスの増加に伴い、OT環境に対するリスクが増加しています。企業はIoTデバイスのセキュリティポリシーを強化し、インターネット接続に対する監視体制の構築を急ぐべきです。

3. コンプライアンスに対するリソースの最適化

規制の増加に対して、企業はコンプライアンスリソースを効率的に配分する必要があります。約20種類もの規格に対応するには、多層的なコンプライアンスフレームワークの導入が効果的です。これにより、各規制への対応が効率化され、規制コストの削減が可能になります。

結論:

ITとOTの統合が進まない現状を踏まえ、企業は明確な戦略に基づいた統合計画を進める必要があります。また、IoTデバイスの導入拡大に伴うリスクを適切に管理し、規制対応を効率的に進めるためのリソース最適化が今後の重要な課題となるでしょう。