目次

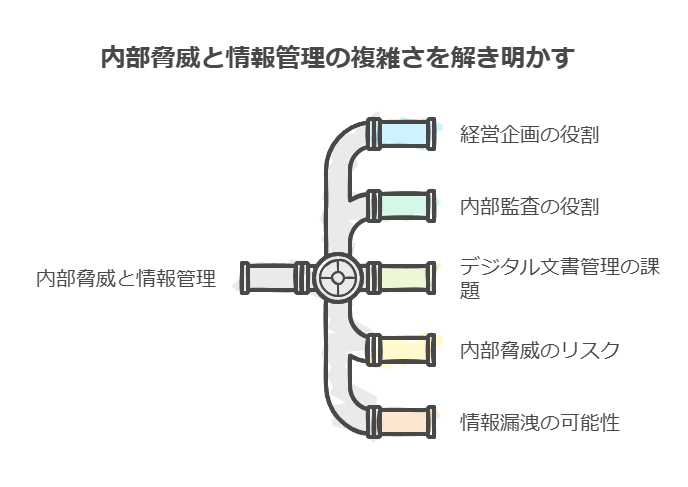

内部脅威対策の複雑化とその課題認識

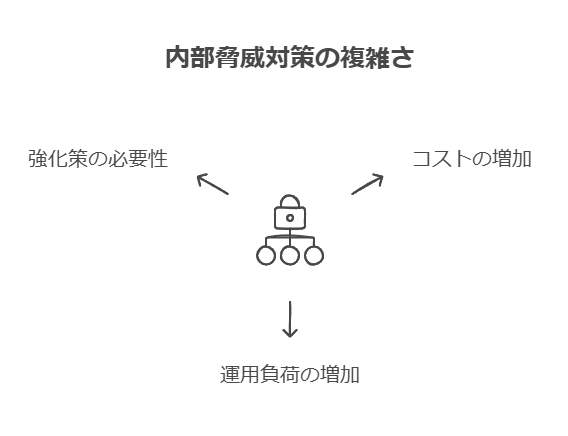

内部脅威対策に取り組む際には、専門的なセキュリティスキルを持つ人材が必要となることが多々あります。しかし、企業システムの構成要素が複雑化する中で、セキュリティ対策製品やツールもますます複雑化しており、その結果、対策にかかるコストや運用負荷が増大しています。こうした背景から、内部脅威に対する対策をいかに強化すべきかが、今まさに重要な課題となっています。

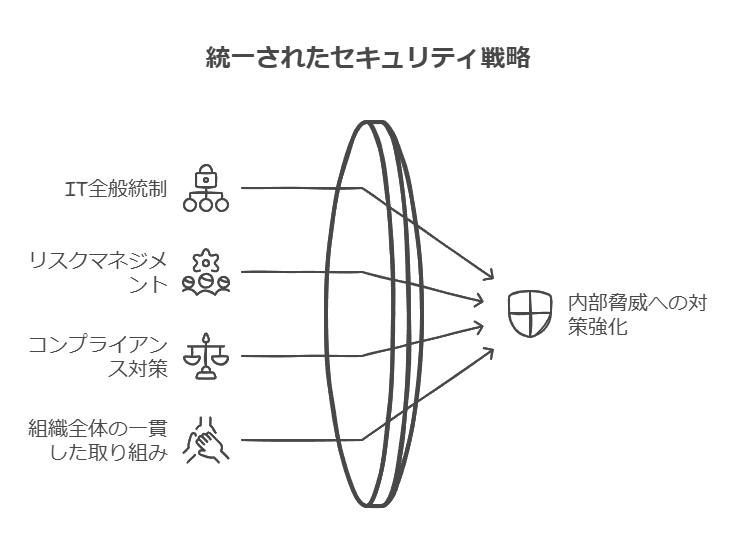

経営企画・内部監査部門が果たすべき役割

内部脅威に対する強固な対策を講じるためには、IT全般統制やリスクマネジメント、コンプライアンス対策の策定・実行を担う経営企画部門や内部監査部門の担当者が中心となり、その最適な方法を検討・実施することが求められます。内部不正行為を未然に防ぐためには、組織全体での一貫した取り組みが不可欠です。

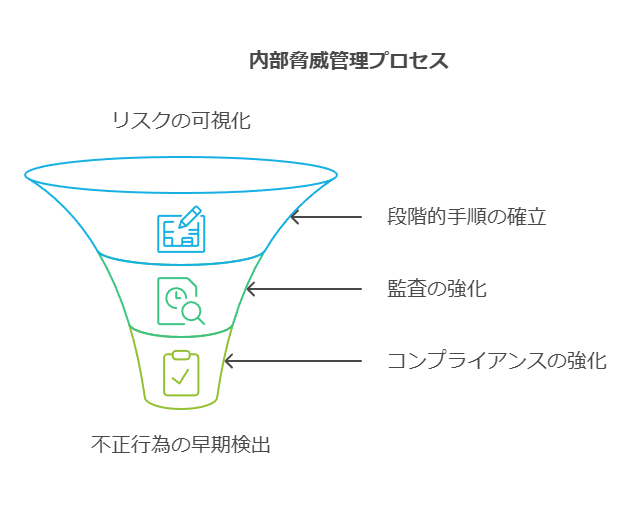

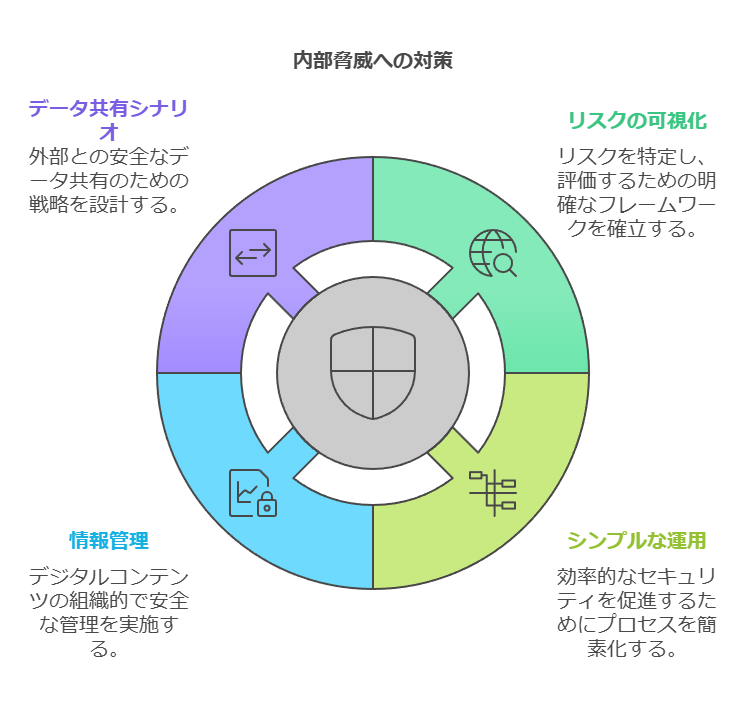

内部脅威リスクの可視化と段階的な運用手順

内部脅威リスクを効果的に管理するためには、リスクの可視化から始めて、監査やコンプライアンス対策の強化につながる段階的な運用手順を確立することが必要です。これにより、企業は不正行為の早期発見と対処が可能になります。実際の運用事例を基に、その具体的な手法を紹介し、組織内部での適切な対策を講じる支援をいたします。

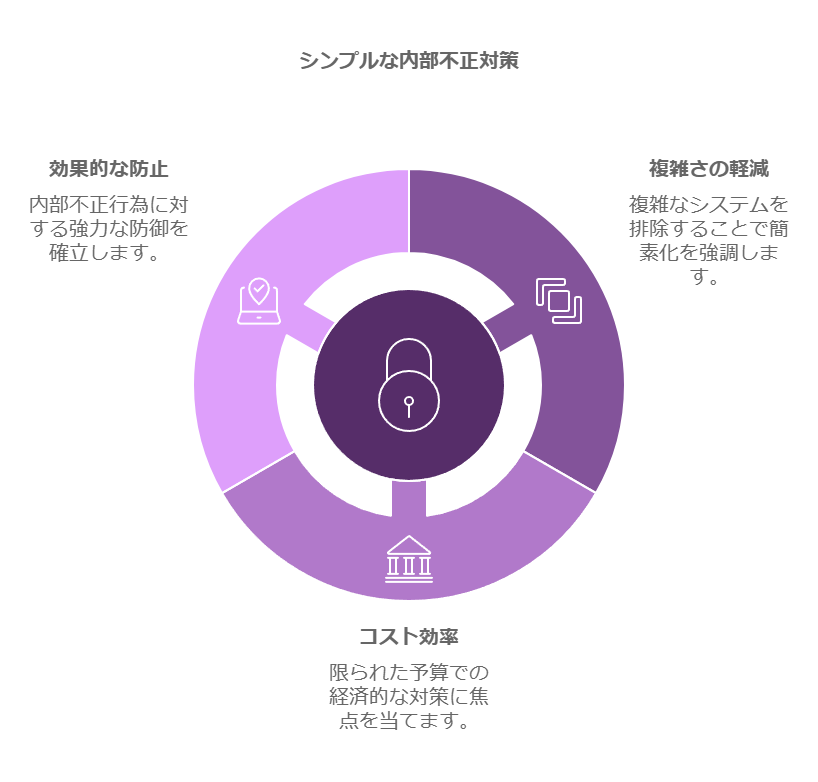

シンプルな運用で実現する内部不正対策

「自社だけでは内部脅威対策が難しい」と感じている企業にとって、シンプルな運用で実現可能な内部不正対策が求められています。このような担当者向けに、複雑なシステムや運用コストを抑えつつ、効果的に内部不正を防ぐための方法を提案します。

コンテンツ・文書情報管理の重要性

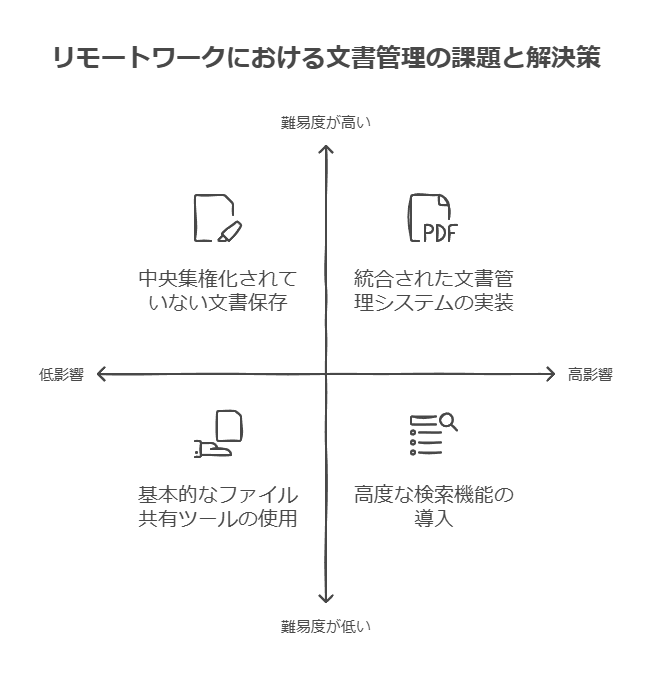

働き方の多様化に伴い、リモートワークやフレキシブルな勤務形態が一般化する中、業務アプリケーションの使用頻度が増加し、次のようなリスクが顕在化する可能性があります。

必要な情報を迅速に検索できない

組織間で文書管理の方法が異なり、全体的な管理が行き届かない

人事異動や組織変更に伴い、管理方法が統一されず、過去の方法が残存している

これらのリスクが顕在化すると、単に生産性が低下するだけでなく、セキュリティ面でのリスクや情報の紛失といった重大な課題も生じる可能性があります。これらのリスクを解決するために重要なのが、コンテンツおよび文書情報の統合管理です。

「内部不正」対策の重要性と運用負荷の増大

セキュリティ侵害のリスクは、外部からの脅威に留まりません。企業や組織の関係者、あるいは元関係者が重要な情報を持ち出したり、情報漏えいや不正操作を行うといった「内部不正」に対する対策も欠かせません。内部不正に対する対策として、ログ管理や行動分析の重要性は高まっていますが、その運用負荷が増大していることも事実です。従業員の不審な行動を迅速に検知し、必要な対処を行う体制の整備が求められます。

データコンサルタントの視点から内部脅威対策の課題とその解決策を明確にし、企業が直面するセキュリティリスクへの具体的な対応方法を明示しました。

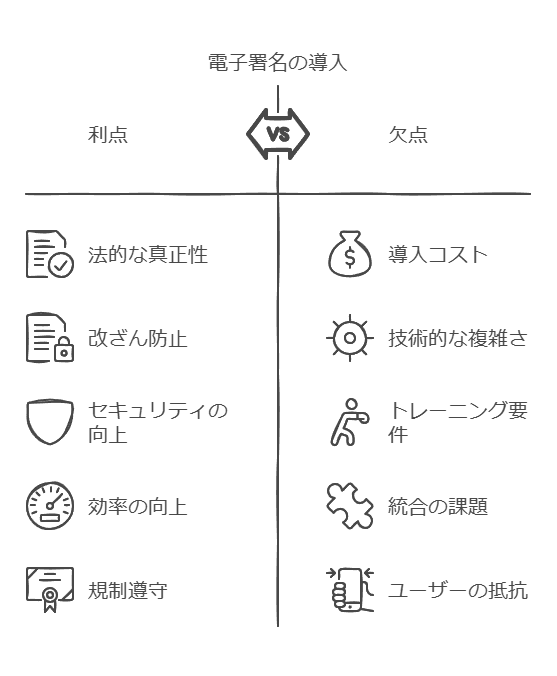

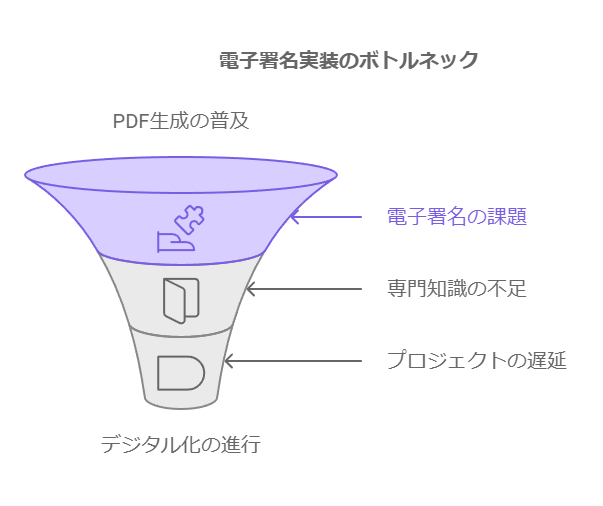

文書デジタル化の進展とその課題

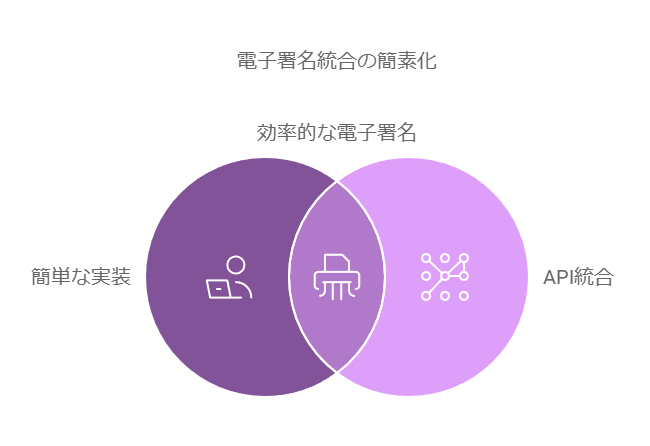

ワークフローシステムの導入やテレワークの普及により、多くの企業が紙文書のデジタル化を検討しています。しかし、単に紙文書をPDFに変換するだけでは、デジタル化の効果を十分に引き出すことはできません。デジタル文書の真正性を確保するためには、電子署名の導入が不可欠です。契約書や帳票、各種証明書に電子署名を付与することで、法的な真正性や改ざん防止の機能を実現できます。

電子署名実装のハードル

多くのサービスプロバイダーやシステム開発企業は、PDF文書の生成には対応できるものの、電子署名の実装については知識やスキルの不足が障害となるケースが多いです。電子署名は真正性を確保するための重要な技術ですが、その専門性ゆえに、導入が遅れることもしばしばです。結果として、デジタル化プロジェクトの進行が滞り、企業の競争力に影響を及ぼす可能性があります。

専門知識不要の電子署名ソリューション

このような課題を解決するため、専門的な開発技術がなくても簡単に電子署名を実装できるソリューションを提供します。API連携を活用することで、既存のシステムやサービスに電子署名機能をシームレスに統合可能です。このソリューションは、PDF文書を扱うシステムやサービスの開発に携わる方々や、なりすましや改ざん防止を必要とする企業に最適です。

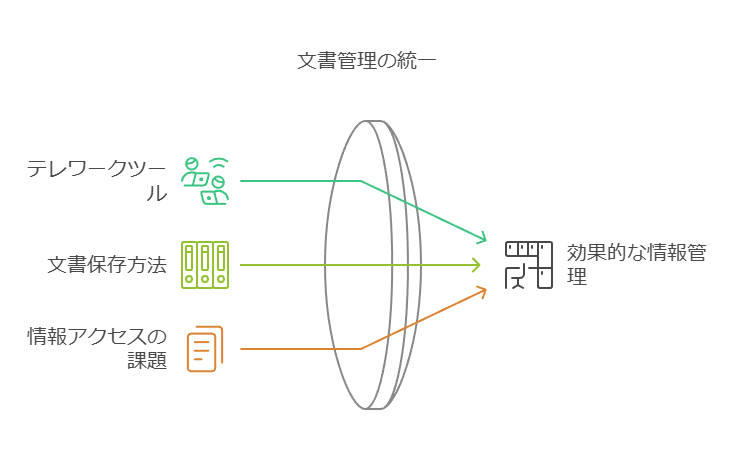

文書保存先の多様化と統合管理の重要性

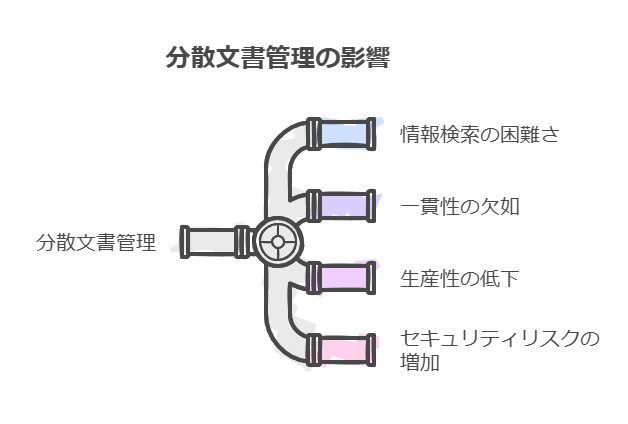

テレワークの普及に伴い、Google DriveやBox、SharePoint、SAP、Salesforce、ServiceNowなど、企業が利用するツールやプラットフォームが多様化しています。各部署やチームが異なるツールを利用する中で、業務文書はそれぞれのプラットフォームに分散して保存され、結果として文書の管理が煩雑になり、重要な情報を迅速に探し出せないという課題が生じています。

文書サイロ化の課題

分散保存された文書情報の統合管理ができていない企業では、以下のような問題が顕在化しています:

必要な情報の迅速な検索が困難

組織ごとに異なる文書管理方法があり、全体の一貫性が欠如

人事異動や組織変更に伴い、過去の管理方法が残ってしまっている

こうした課題は、企業の生産性を低下させるだけでなく、セキュリティリスクの増大にもつながります。

文書情報の統合管理と利活用の提案

これらの課題を解決するために、文書情報の統合管理が求められます。当社は、分散保存された文書情報をどのように統合管理すべきか、そして統合管理した文書情報をどのように利活用すべきかについてのコンサルティングサービスを提供します。例えば、「全部調べる君」などのツールを活用し、クラウドサービスや各種アプリケーションに分散した文書情報を効率的に統合管理し、企業のDX(デジタルトランスフォーメーション)推進に寄与します。

データコンサルタントの視点から、企業が直面する課題を明確にして、その解決策を明示しました。

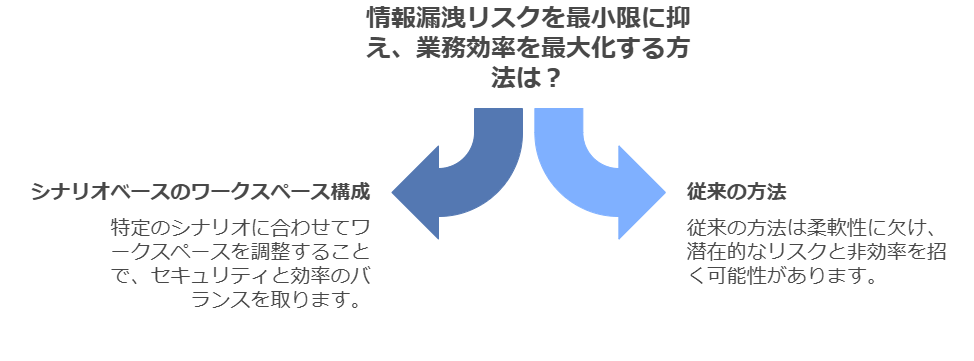

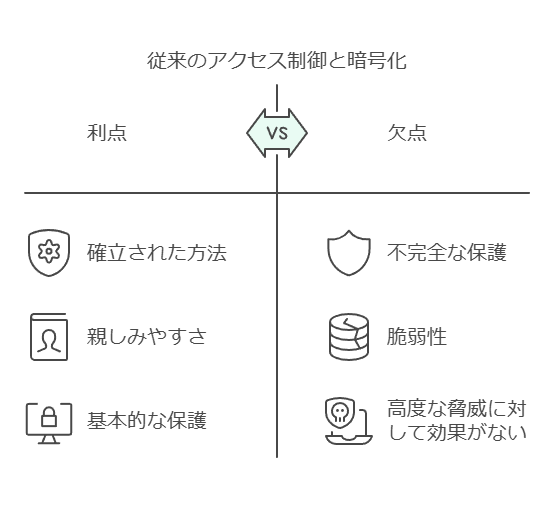

社内外アクセスによる情報漏洩リスクへの対応

近年、データセキュリティの観点から、社内外問わずアクセス可能なユーザーからの情報漏洩リスクへの対応が求められています。従来のアクセス制御や暗号化製品では、アクセス権を付与した後にデータが複製されたり、外部に持ち出されたりすることを完全には防ぎきれない状況が続いています。特に、社外のアクセス許可者によるデータの複製や第三者への提供は、企業にとって大きなリスクとなります。

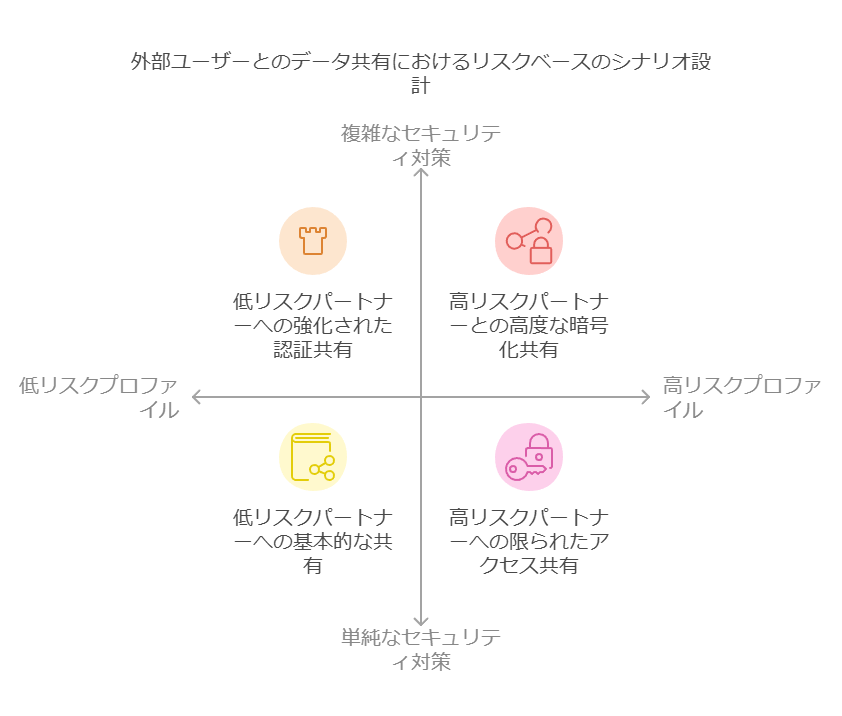

外部ユーザーとの安全なデータ共有のためのシナリオ設計

データの安全な共有を確保するために、企業は外部ユーザーとデータを共有する際の具体的なシナリオを設計する必要があります。以下の4つのシナリオは、異なるリスクプロファイルを持つ組織に対応するためのものです。

オープンなシナリオ

機密性の低いコンテンツを扱い、迅速なコラボレーションが求められる組織に適しています。このシナリオでは、情報共有が最優先され、アクセス制限は最低限に抑えられます。

厳格な制御シナリオ

高度な機密情報を日常的に扱う組織に向いています。外部共有は、管理者によって承認されたごく少数のゲストとのみ行われ、アクセスが厳密に制御されます。

一部制御シナリオ

外部共有の必要性と情報セキュリティのバランスを重視する組織に最適です。テナント全体に適したアプローチが見つかりにくい場合、このシナリオが役立ちます。

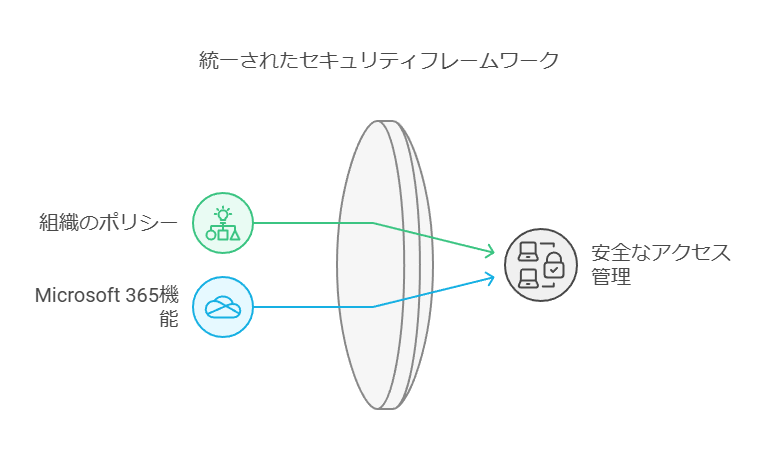

ゲストアクセスポリシーの構成と実践

各組織は外部ユーザーによるアクセスについて固有の要件を持っています。Microsoft 365を活用して安全なアクセスを確立する際には、組織ごとのポリシーを適切に構成することが不可欠です。このセクションでは、標準ライセンスで実装可能な4つの汎用的なシナリオを例に、主要な決定ポイントを概説します。

内部機密ワークスペース

例えば、財務部門などが日常的に使用する、組織内で機密情報を扱う部門向けのワークスペースです。

外部機密ワークスペース

限定されたシナリオで使用され、法務部門が社外弁護士との機密プロジェクトを進める際などに利用されます。

外部非機密ワークスペース

広告代理店などの外部ベンダーが関与するマーケティング部門向けで、機密情報は扱わないが外部共有が必要な場合に使用されます。

内部非機密ワークスペース

組織内の日常業務やコラボレーションの標準ワークスペースとして、最も多く使用されるタイプです。

シナリオの適用とポリシー管理の強化

シナリオごとのワークスペース構成を正しく適用することで、組織は情報漏洩リスクを最小限に抑えながら、業務効率を最大化できます。各シナリオに基づいたポリシーのチェックリストを活用し、企業のセキュリティポリシーが現実に即したものとなるよう、継続的な管理と改善を行うことが重要です。適切なポリシー管理により、外部ユーザーとの安全なコラボレーション環境を構築し、デジタル化の進展をサポートします。

企業が直面するリスクとその対策を段階的に説明し、具体的なシナリオを通じてポリシー設定が重要です。また、データコンサルタントの視点から、情報漏洩リスクへの対応とポリシー管理の必要性を明示しております。

データで見る機密情報漏洩の現状と影響

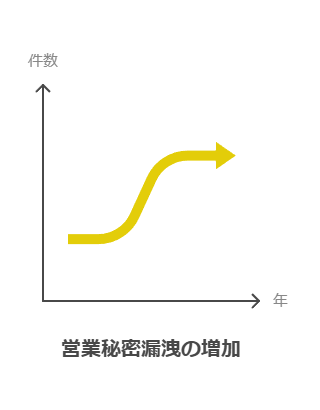

増加傾向にある機密漏洩リスク

営業秘密漏洩事案の発生件数は年々上昇傾向にあります。この背景には以下の要因が考えられます:

転職市場の活性化:転職希望者数の増加率と機密漏洩事案の相関関係を分析する必要があります。

人事データ管理の複雑化:入退社に伴う管理業務量の増加率を定量化し、管理漏れリスクとの関連性を調査します。

SaaS導入の急速な普及:企業におけるSaaS導入率と機密情報管理の課題の相関を分析します。

機密漏洩がもたらす定量的影響

機密情報漏洩が企業に与える影響を数値化すると:

法的対応コスト:刑事事件や民事訴訟に要する平均費用を算出します。

顧客離反率:機密漏洩後の契約打ち切り率と、それに伴う売上減少額を推計します。

ブランド価値の毀損:機密漏洩前後の企業価値や株価の変動を分析します。

国家安全保障への影響:技術情報漏洩が国家競争力に与える影響を経済指標を用いて評価します。

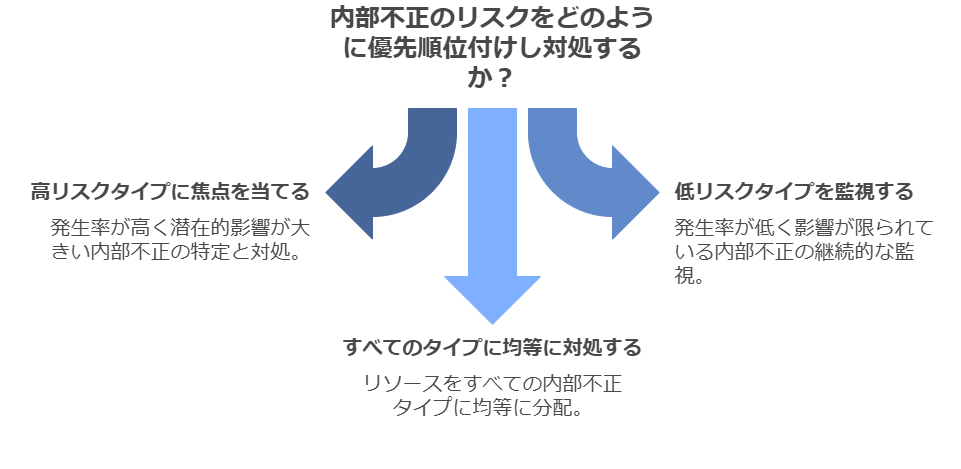

内部不正のデータ分析と対策効果

内部不正の類型と発生頻度

内部不正の種類別発生率を分析し、最も高リスクな類型を特定します:

手土産転職:退職者による情報持ち出しの発生率と損害額の相関を調査します。

産業スパイ:長期潜伏型の情報漏洩の検出率と被害規模を分析します。

正規アクセス権限者による不正:権限レベル別の不正発生率を算出します。

対策の有効性評価

一般的な対策の効果を定量的に評価します:

アクセス権設定:権限制御の厳格度と情報漏洩リスクの低減率の相関を分析します。

監視システム:異常検知の精度と誤検知率、実際の防止成功率を算出します。

教育・啓発活動:セキュリティ研修の実施頻度と内部不正発生率の関係を調査します。

データに基づく今後の対策方針

リスク予測モデルの構築:過去の事例データを基に、機械学習を用いた内部不正リスク予測モデルを開発します。

多層防御戦略の最適化:各防御層の効果を定量化し、コストパフォーマンスの高い多層防御戦略を設計します。

継続的なデータモニタリング:リアルタイムデータ分析により、異常行動の早期検知システムを構築します。

このデータ駆動型アプローチにより、機密情報漏洩リスクの可視化と効果的な対策の実施が可能となります。

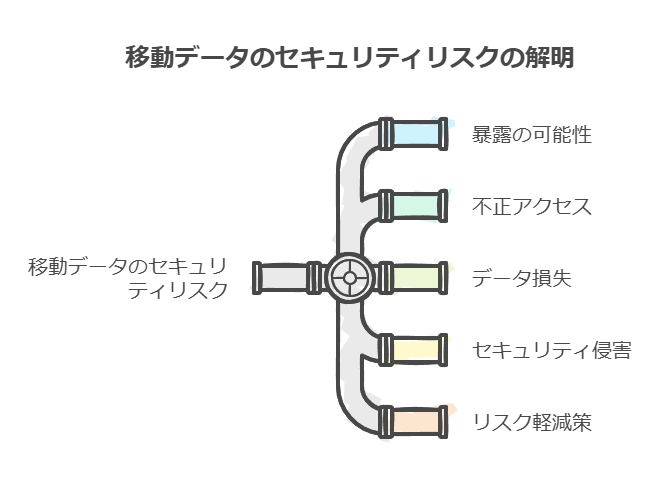

移動中のデータのセキュリティリスク

現代のIT環境において、データの移動は多くの企業にとって重要な課題となっています。アプリケーションが主にWeb経由でアクセスされる現状では、インターネット経由で転送されるデータが移動中のデータの大部分を占めるようになりました。この状況は、以下のシナリオに共通しています。

SaaSアプリケーション(例:Salesforce、Google Workspace)

データセンター内のアプリケーション

パブリッククラウド内のアプリケーション

特に、ユーザーがインターネットにアクセスする際、機密情報が危険な宛先に流出するリスクが高まります。従来のファイアウォールは、ネットワーク外のユーザーを追跡したり、移動中の重要なWebトラフィックを保護する能力に限界がありました。ここで重要なのは、エンドポイントからクラウドやストレージへ流れるデータを包括的に保護するためのソリューションが求められているという点です。

エンドポイントセキュリティの強化:企業のデータがモバイルデバイスやリモートユーザーの間で頻繁に移動する現状において、これらの接点を強化することが、全体のデータセキュリティの向上に直結します。

クラウドアプリケーションのデータ保護:クラウドへのアクセスが主流となっている現代では、クラウドとエンドポイント間でのデータのセキュリティ確保がますます重要となっています。

保存データの保護に対する課題

保存データの大部分は、データセンター、SaaSアプリケーション、パブリッククラウドに存在しています。特にSaaSアプリケーションに保存されるデータの保護は、現代のデータセキュリティにおいて極めて重要な要素です。

SaaSアプリケーションのリスク:Microsoft OneDriveやGoogle Driveなどのアプリケーションでは、数クリックで不正なユーザーにデータが共有されてしまうリスクがあります。これらのプラットフォームは、外部からの侵入や内部の操作ミスが原因となる設定ミスやアクセス権限の誤設定によるセキュリティリスクに常にさらされています。

クラウド環境の複雑性:特にクラウドサービス(SaaSやIaaS)は非常に動的であり、セキュリティ専門ではない個人が設定するケースが多いため、設定ミスが見過ごされやすく、その結果、データが外部からの攻撃に対して脆弱な状態になることがあります。

企業は、これらのリスクを見過ごさないために、専門的なセキュリティ管理や自動化されたポリシー監視システムを導入する必要があります。

暗号化とトラフィックのインスペクション

セキュリティ技術の最終的な目標は、企業の機密データを保護することです。しかし、従来型のファイアウォールでは、移動中や保存中のデータを効率的に識別・制御できないため、組織のデータは依然として危険にさらされています。特に、現代のトラフィックの90%以上がSSL/TLSで暗号化されているにもかかわらず、多くのシステムでは、これらの暗号化されたトラフィックのインスペクションが十分に行われていません。

暗号化トラフィックのインスペクション不足:暗号化された通信は、セキュリティ上重要ですが、従来のファイアウォールではこれを効率的に検査できないため、サイバー攻撃の隠れ蓑として利用されるリスクがあります。

SSL/TLSトラフィックの管理:企業は、暗号化されたトラフィックを安全にインスペクションできる高度なセキュリティ技術を導入し、データ保護を強化する必要があります。これにより、トラフィックの安全性を確保しつつ、機密データの漏洩を未然に防ぐことが可能です。

まとめ:包括的なデータ保護ソリューションの必要性

企業がデータの移動と保存に伴うリスクに対処するためには、従来のファイアウォールやセキュリティ対策では不十分であることが明らかです。これらの課題に対処するためには、以下の要素を含む包括的なソリューションが必要です。

エンドポイントからクラウドまでのデータ保護

SaaSやクラウド環境の動的なリスクに対応できる柔軟な設定とポリシー管理

暗号化トラフィックのインスペクションを強化する技術

これにより、企業は迅速かつ安全にビジネスを展開し、データを最大限に活用することができるでしょう。

この構造化されたアプローチにより、データ移動や保存に関するリスクとそれに対する具体的な対策を、技術的かつ実用的な観点から整理しました。これにより、組織が直面する課題とそれに対する最適なソリューションを明確に示しています。

外部取引先やパートナー会社からの情報漏洩抑止策

外部取引先やパートナー会社からの情報漏洩を防ぐために、自社で取り組むべき施策を次のように考える必要があります。

情報管理規則の徹底: 委託先が保有する情報管理規則やセキュリティ体制を契約時に詳細に確認し、自社が求めるセキュリティ基準に達していない場合、具体的なリスク低減策の導入を依頼することが重要です。

信頼できる委託先の選定: 情報セキュリティの認証(例: ISMS、Pマーク、SOC2、ISMAPなど)を取得している企業を選定の基準とし、信頼性を確保します。

契約内容の明確化: ①委託契約における情報セキュリティ上の責任範囲を明確にし、②賠償に関する契約条項を盛り込むことで、トラブル発生時の対応をスムーズにします。

委託先組織の管理: 委託元組織が、委託先組織のセキュリティ対策状況と情報資産管理の実態を定期的に確認できるような契約を締結することが不可欠です。

その他の施策: 委託先との連絡プロセスを確立し、定期的な情報セキュリティ対応の確認・監査、セキュリティ教育の実施を推進します。

営業マネジメント上のよくある課題

営業マネジメントにおいて、以下のような情報に関する課題がしばしば見受けられます。

情報共有の不足: 営業活動が属人的になり、取引先の重要情報が共有されない結果、隠し玉的な情報が横行し、組織全体としての実態が把握できない事態が発生します。

過去の成功体験の未共有: 過去の提案書や成功体験が組織内で共有されないため、商談のリアルタイムな状況が不透明になりがちです。

分析に関する課題: 資料作りに時間を奪われ、頻繁な会議が非効率に進行するケースが多く、結果のみを管理する体制が広がっています。その結果、アプローチ先に偏りが生じ、マネジメントが機能しにくくなります。

CRMとBIツールの活用: これらの課題を解決するためには、CRMによる情報共有を徹底し、ダッシュボードやBIツールを活用することで、効率的な営業マネジメントを実現する必要があります。

内部不正と情報漏洩の脅威に対する対策

企業や組織がデジタル化を進める中で、業務の効率化や事業拡大、顧客体験の向上を図ることは重要ですが、それに伴って内部不正や情報漏洩のリスクが高まっています。

内部不正のリスク: 大量の個人情報や知的財産が「手土産転職」により流出するリスクが増加しており、多くの企業がこの問題に直面しています。

デジタル化の影響: オンライン取引やデータのやり取りが増加することで、攻撃の標的となるデータやシステムの範囲が広がり、セキュリティ対策の強化が一層求められます。

これにより、データコンサルタントとしての専門的視点が強調され、具体的な施策や管理方法が明確に示しました。

全企業が対応すべき「技術やデータ流出」のリスクと対策

激化する国際競争の中、各国は自国の経済的・技術的優位性を維持・向上させるため、重要技術やデータの獲得を活発に進めています。しかし、その一部は不正なサイバー攻撃を通じて実施される場合があり、これに対する防御が企業の経済安全保障において不可欠です。特に技術やデータの流出は、国家安全保障だけでなく、企業の競争力や市場地位に直接的な影響を与えます。サイバーセキュリティの強化は、企業の存続に関わる重要課題です。

経済安全保障推進法と企業の責務

経済安全保障推進法とは別に、すべての企業が国際的なリスクに備えたセキュリティ対策を行うことは必須です。特に、技術やデータ流出が経済安全保障に与える影響については、法規制に加えて、企業独自の対策も重要となります。IT企業が外国投資家から投資を受ける際には、「外為法」に基づき、事前の届け出が必要となるケースもあります。このような状況に対応するため、内部統制の強化や情報管理プロトコルの整備が急務です。

Microsoft 365導入企業が直面する情報漏えいリスク

クラウドサービスの急速な普及に伴い、Microsoft 365を導入する企業の数は増加しています。しかしその一方で、クラウド環境への依存が情報漏えいリスクを高めていることも事実です。多くの企業が便利さを求めてクラウドを採用していますが、大手企業でもアカウントの不正アクセスにより重要情報が流出する事故が頻発しています。これらの攻撃は日々進化しており、セキュリティ対策は企業の存続に直結する課題です。

Microsoft Entra IDだけでは不十分な理由

Microsoft 365のアクセス管理において、Entra ID(旧Azure AD)は重要な役割を果たしています。しかし、Entra IDの無料プランだけでは、増大するセキュリティリスクに対処するのは困難です。有料プランを利用すれば、より高度なセキュリティ機能を利用できますが、ライセンス費用の増加が課題となります。さらに、運用管理の不備や設定ミスがあれば、セキュリティリスクが生じる可能性もあります。

包括的なセキュリティ対策が求められる背景

2023年、企業内部からの情報漏えい件数は過去最多を記録しており、その深刻さが増しています。特にリモートワークや多様な就業形態が普及したことで、内部からの情報漏えい対策の強化が不可欠です。2022年の改正「個人情報保護法」による罰則強化にもかかわらず、漏えい事件は増加しており、これに対する包括的な対応策の再考が急務となっています。

データコンサルタントの視点:今後の対策

今後の情報漏えい対策としては、企業全体のITインフラを再評価し、特に特権アクセス管理(PAM)や多層防御の導入が求められます。また、セキュリティ運用の効率化とコスト最適化を実現するためには、最新の技術やソリューションを積極的に取り入れることが重要です。

1. データ分析の視点を導入

内部不正は企業にとって重大なリスクであり、データ分析の観点からアプローチすることが重要です。内部不正の発生パターンや頻度、影響度を定量的に把握することで、効果的な対策を講じることができます。

2. リスク評価のフレームワーク導入

内部不正リスクを評価するためのフレームワークを構築します。例えば、以下のような指標を用いてリスクを数値化します:

情報の機密度(1-10スケール)

アクセス権限を持つ従業員数

過去の内部不正事例数

データ流出時の推定損失額

これらの指標を組み合わせて総合リスクスコアを算出し、優先度の高い対策領域を特定します。

3. データ保護戦略の最適化

ファイル暗号化は有効な対策ですが、コストと利便性のバランスを考慮する必要があります。以下のようなデータ駆動型アプローチを提案します:

データ分類:機密度に応じて情報を分類し、保護レベルを設定

アクセス分析:ユーザーのデータアクセスパターンを分析し、異常を検知

暗号化の最適化:重要度の高いファイルから優先的に暗号化を適用

4. 継続的なモニタリングと改善

内部不正対策の効果を定量的に測定し、継続的に改善するPDCAサイクルを確立します:

ベースライン測定:現状のリスクレベルを数値化

KPI設定:改善目標を具体的な数値で設定(例:内部不正インシデント数の約20%削減)

定期的な効果測定:対策実施後の変化を数値で追跡

フィードバックループ:測定結果に基づき、戦略を適宜調整

5. 予測モデルの構築

機械学習を活用して、内部不正の予測モデルを構築します。従業員の行動パターン、アクセスログ、人事データなどを入力として、不正リスクの高い状況を事前に特定することが可能になります。このアプローチにより、内部不正対策をより効果的かつ効率的に実施することができ、企業の情報資産を適切に保護することができます。

内部脅威管理プラットフォームの選定: 内向きの可視性と高度な機能を重視

現在、多くのセキュリティツールは外部脅威に対する防御を主な目的としていますが、内部脅威に対応するためには、内向きの監視を目的とした専用のプラットフォームが有効です。特に、従来型のネットワークセキュリティツールを内部脅威管理ツールとして再ブランド化したものや、単純にネットワークログを収集するだけのシステムでは、内部脅威管理に必要な精度とコンテキストが不足することが多いです。コンサルタントとしては、より包括的な内部脅威管理(ITM)プラットフォームを推奨し、ユーザーアクティビティのリアルタイム監視とプロアクティブな検知機能を重視すべきです。

スタンドアロン型ソリューションの利点

内部脅威管理プラットフォームは、従来のセキュリティツールを補完する役割を果たす一方で、スタンドアロン型のソリューションとしても非常に有効です。従来のセキュリティシステムが対応しきれないユーザー行動の監視や、組織内の脅威インジケーターの検知に特化したプラットフォームは、セキュリティ強化に直接的に貢献します。これにより、組織はネットワークセキュリティを超えて、従業員の振る舞いやデータの取り扱い方法に対するより深い洞察を得られます。

ROIの測定: 内部脅威管理における投資対効果

多くの企業は、セキュリティ対策をコストセンターとして捉え、投資に対する具体的なリターン(ROI)を期待していないことが一般的です。しかし、内部脅威管理は例外です。適切なITMプラットフォームを導入し、内部脅威リスクを削減することで、情報漏洩やデータ損失によるコストを大幅に回避することができ、結果として投資対効果を明確に実証できます。データコンサルタントとしては、ITM導入後の成果を定量的に評価し、リソースの正当化を支援することが重要です。

ギャップの特定と補完的なソリューションの導入

内部脅威管理プラットフォームを導入しても、全ての脅威に対処できるわけではありません。ツールや技術には必ず何らかのギャップが存在するため、これらを補完するソリューションやプロセスを適切に導入する必要があります。データコンサルタントとしては、プラットフォームの機能や制限を評価し、組織の特有のリスクに対して最適な補完ツールやプロセスを提案します。これにより、内部脅威管理の全体的な効果を最大化することが可能です。

成功の指標: 包括的なユーザーアクティビティの可視化

ITMプラットフォームの導入成功のカギとなるのは、組織内のユーザー行動の全面的な可視化とコンテキストに基づく分析です。これにより、不正アクセスや同僚の認証情報を使用した不正行為、機密データへの不適切なアクセス、さらには不審なWebサイトの閲覧など、潜在的な脅威を迅速に特定できます。こうした可視性の向上は、組織が内部脅威に対してプロアクティブに対応するための基盤となります。

結論: データコンサルタントの視点から

内部脅威管理プラットフォームの導入は、単なるツールの追加ではなく、組織全体のセキュリティ戦略を根本から見直す機会です。ROIを明確にし、適切な補完策を講じ、ユーザーアクティビティの包括的な可視性を確保することで、内部脅威に対する防御力を大幅に向上させることができます。

内部犯行による情報漏えいの脅威

現代のビジネス環境において、ファイル共有手段はメールやビジネスチャット、ファイル転送サービスなど多様化しており、利便性が格段に向上しています。しかし、これに伴い誤送信や不正持ち出しなど、情報漏えいのリスクが顕著に増加しています。2023年には、標的型攻撃メールや内部犯行による情報流出が多数報告され、そのリスクは無視できないものとなっています。

情報漏えいリスクの具体例と対策

標的型攻撃メールによる情報漏えいは、巧妙な手口で企業の重要な情報を狙います。一方、メールの誤送信や内部犯行は、より直接的に企業の情報資産を危険にさらします。これらのリスクに対処するためには、セキュリティ意識の向上とともに、技術的な防御策の導入が不可欠です。無料で参加できるセキュリティ対策イベントを開催し、具体的な事例とその対策について詳しく解説しますので、ぜひご参加ください。

内部脅威リスクの検知と管理

情報漏えいは、企業の利益を損なうだけでなく、信用・信頼を著しく低下させ、社会的責任を追うリスクを伴います。特に「情報漏えいリスク」「情報の持ち出しリスク」「セキュリティポリシー違反」は、企業内部の人物ベースでの行動を通じて検知されるべき重要なリスクです。例えば、退職予定の従業員が大量の社内ファイルをUSBにコピーする行為や、業務ファイルをプライベートのメールアドレスに送信する行為、さらにはアクセスが制限されているはずのストレージサービスにファイルをアップロードする行為などが該当します。

今後求められる情報漏えい対策

これらのリスクに対応するため、企業は「回避」「低減」「移転」「保有」といったリスクマネジメント戦略を実行する必要があります。具体的には、以下のような対策が求められます:

対策① 体制構築: 危機対応ガイドラインや危機管理マニュアルなど、情報漏えい発生時の対応フローを明確にするドキュメントの整備が不可欠です。

5. デジタル化が進む現代における内部不正の脅威

企業がデジタル化を推進する中で、大量の個人情報の持ち出しや知的財産の「手土産転職」といった内部不正のリスクが増大しています。オンライン取引やデータ交換が増える一方で、攻撃の標的となるデータやシステムの数も増加し、内部犯行による脅威は今後さらに深刻化することが予想されます。企業は、こうした脅威に対応するための包括的なセキュリティ戦略を再構築し、内部脅威に対する防御策を強化する必要があります。

内部犯行による情報漏えいの脅威に対する具体的なリスク管理と防御策が強調され、企業が取るべき実践的なステップが明確に示されます。