目次

不正行為を防止するためのセキュリティアプローチ

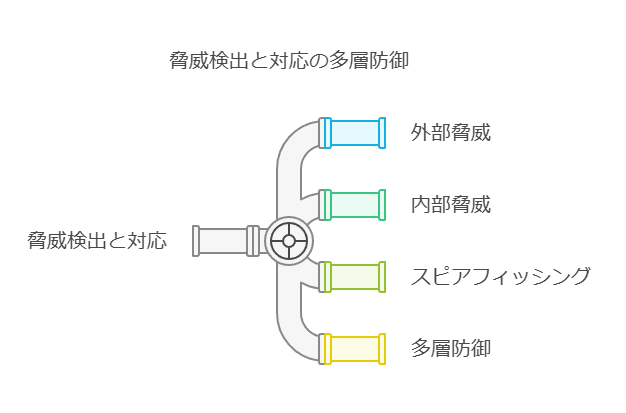

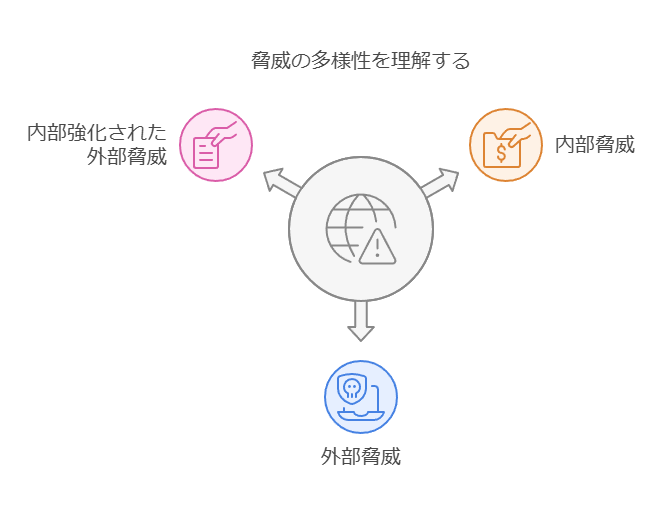

セキュリティチームは、組織内外のさまざまな脅威を検知し、迅速に対応する必要があります。外部からの脅威は一般的にネットワークレベルで検知されますが、スピアフィッシングなどの高度な攻撃は、アプリケーションやデータレベルで対応する必要がある場合もあります。そのため、脅威の種類や攻撃の複雑さに応じた多層的な防御策が必要です。

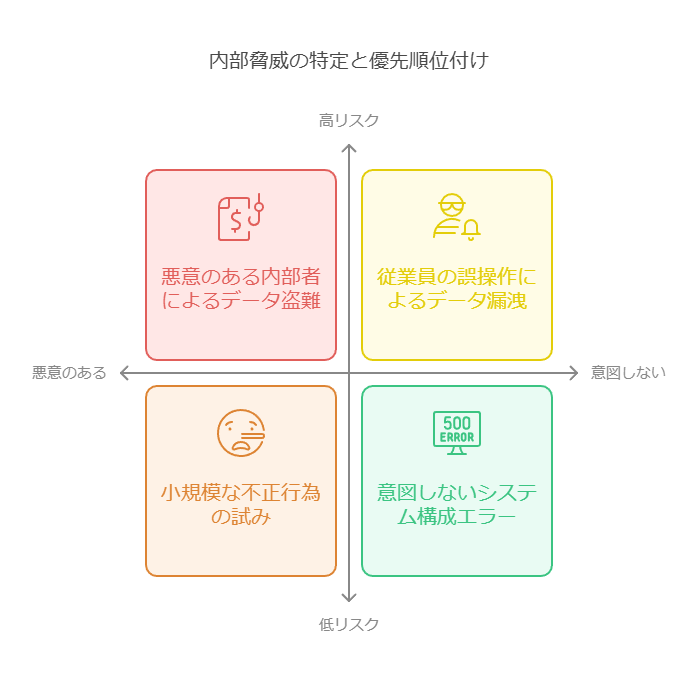

内部の脅威と不正アクティビティの特定

内部の脅威には、悪意を持った行為だけでなく、従業員の過失やヒューマンエラーによるものも含まれます。これらは意図的ではない場合もあるため、検出が難しいことがあります。セキュリティチームは、どのようなアクティビティがリスクとなるかを洗い出し、疑わしい行為や不正なアクティビティを構成する要素を特定する必要があります。

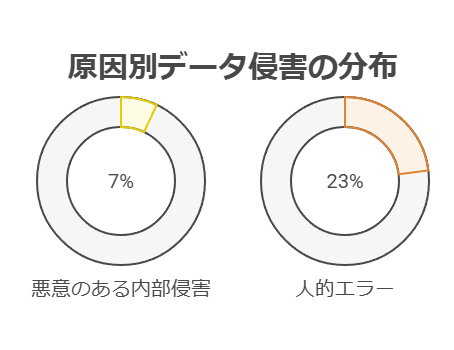

内部脅威の深刻性

従業員や請負業者の過失によるインシデントは、悪意のある攻撃と同等、もしくはそれ以上の損害をもたらすことがあります。ポネモン研究所の「2020版 情報漏えいのコストに関する調査」によると、組織内部の不正行為が原因で発生した悪意のある侵害は全体の7%を占めています。また、全侵害の23%は従業員や請負業者の過失によるものであり、これらのヒューマンエラーが重大な脅威であることが示されています。

こうしたデータからも明らかなように、脅威は外部からの「悪意のある攻撃者」だけでなく、組織内部からも発生する可能性が高いことが分かります。さらに、外部の脅威であっても、従業員が無許可で行うアクティビティによって、その影響が悪化するケースもあります。

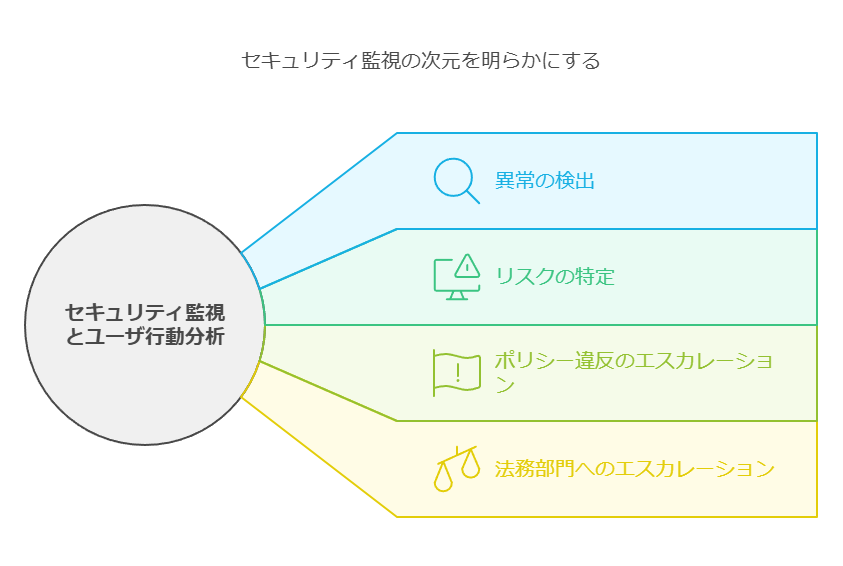

リスク管理のためのモニタリングと分析

セキュリティ対策として、アクティビティの監視とユーザ行動の分析は不可欠です。これにより、異常や潜在的なリスクを早期に検出できます。従業員がポリシーに違反した場合、それが意図しないミスであっても、悪意のあるアクティビティの兆候である可能性があります。こうしたアクティビティを特定し、必要に応じて法務部門にエスカレーションするのは、セキュリティチームの責務です。

コンサルタントの視点での提言

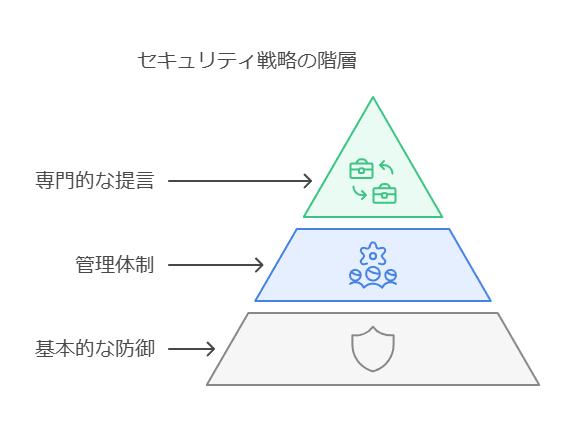

データコンサルタントとしては、以下の点に重点を置くべきです。

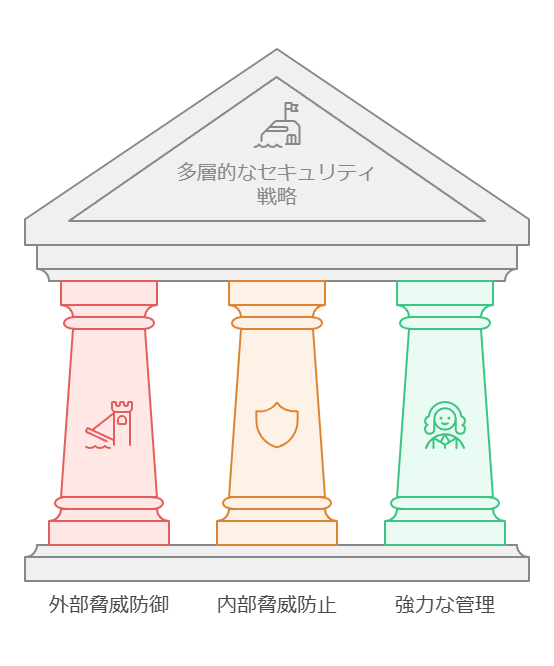

多層的なセキュリティ戦略の導入

外部・内部の両方の脅威に対して異なる防御層を構築し、特に内部からの過失や偶発的なエラーに対しても強固な管理体制を整えることが重要です。アプリケーションレベルでの高度な攻撃にも対応できるセキュリティシステムが求められます。

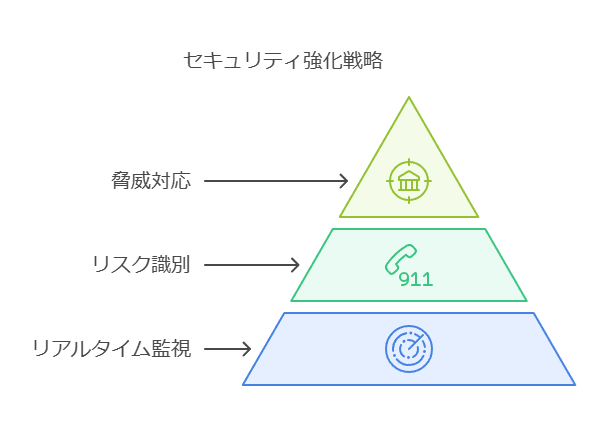

リスクベースのモニタリングとプロアクティブな対応

リスクの高いアクティビティを事前に識別し、リアルタイムでの監視を強化することで、潜在的な脅威を早期に発見し対応する能力を高めるべきです。

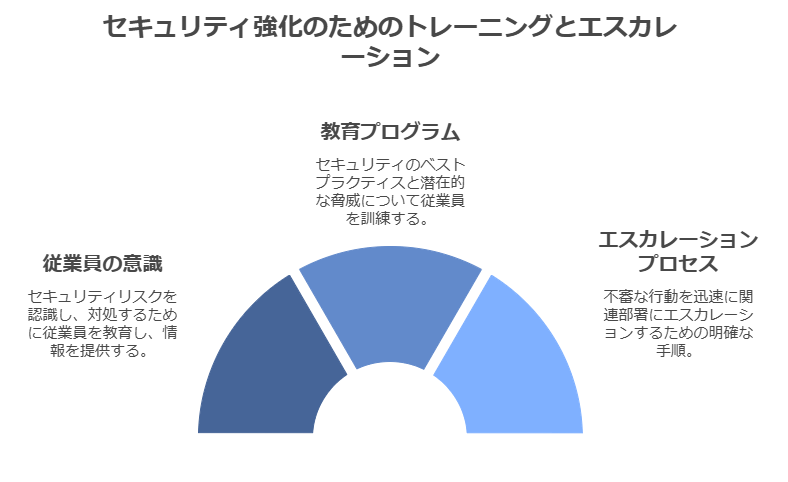

トレーニングとエスカレーションの仕組み

従業員の意識向上と教育は不可欠です。また、不審な行動が検出された場合、迅速に関連部署へエスカレーションするためのプロセスを明確にし、被害の拡大を防止する仕組みを整備することが重要です。

このように、セキュリティチームと協力しながら、全社的なリスク管理体制を強化し、脅威に対して迅速かつ適切な対応ができるよう支援することが、データコンサルタントの役割と言えます。

内部不正への対応の重要性

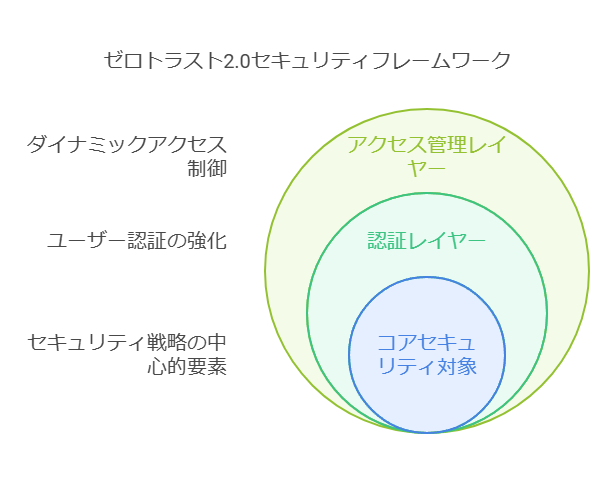

例えば、漏えいしたデータが個人情報であり、個人の権利や利益を損なうリスクがある場合、個人情報保護委員会への報告や、当該個人への通知が法的に求められます。内部不正は外部からのサイバー攻撃以上に社会的な批判を受ける傾向が強く、一度失った信頼を取り戻すことは非常に困難です。組織がゼロトラストのセキュリティモデルを採用していても、内部不正への対応が不十分であれば、そのセキュリティ戦略には重大な欠陥があると評価されるでしょう。

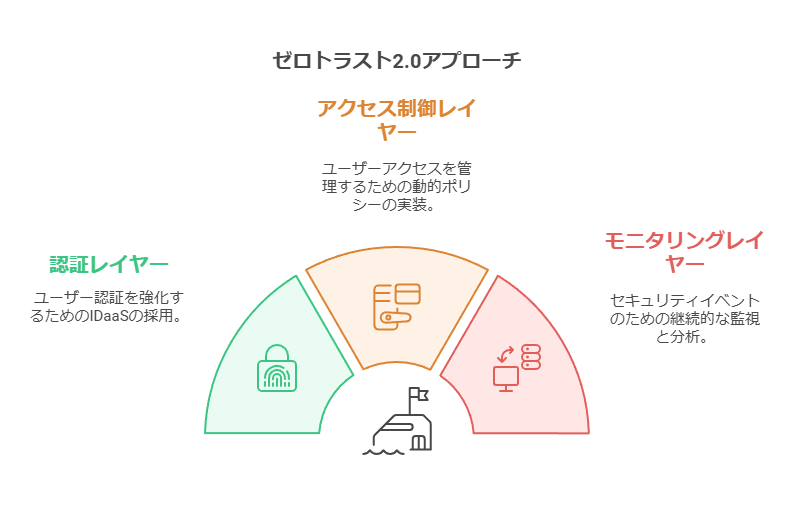

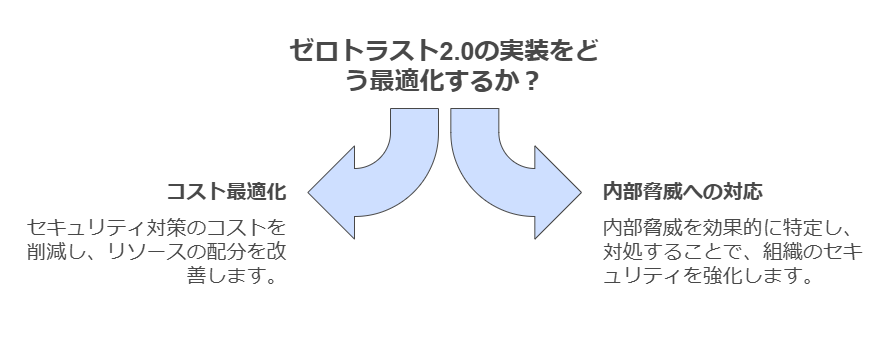

ゼロトラスト2.0アプローチとは?

ゼロトラスト2.0は、従来のゼロトラストモデルをさらに進化させ、より包括的なセキュリティ対策を実現するためのアプローチです。従来のゼロトラストは、個々のセキュリティ対策がバラバラに導入されることが多く、全体として複雑化しているケースが見られました。一方、ゼロトラスト2.0は、実績に基づいた「ベストプラクティス」を取り入れ、各企業の実情に合わせた連携と統合を重視したソリューションを提供します。

この新しいアプローチでは、コストの最適化や、内部脅威への対応を含む情報保護の範囲を選定し、より効果的なセキュリティ運用を目指します。

ゼロトラスト2.0のベストプラクティス

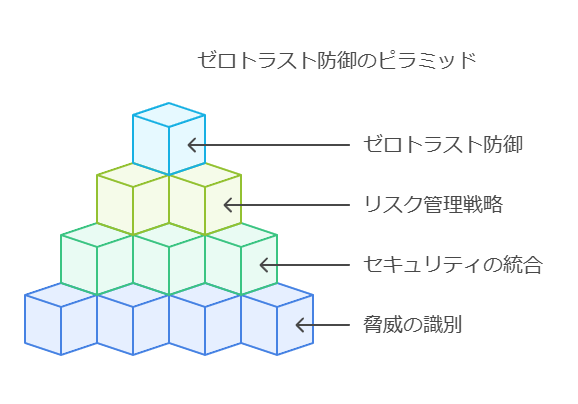

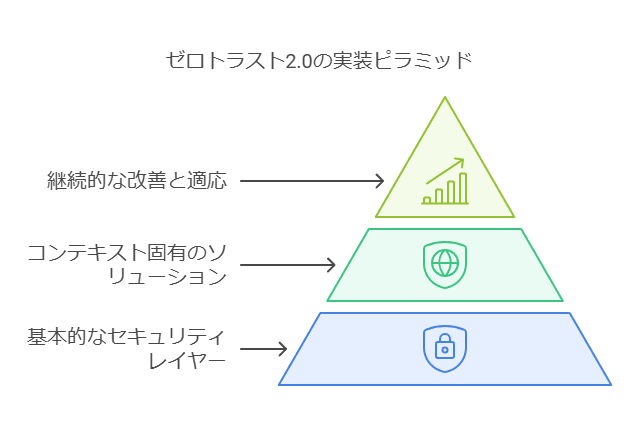

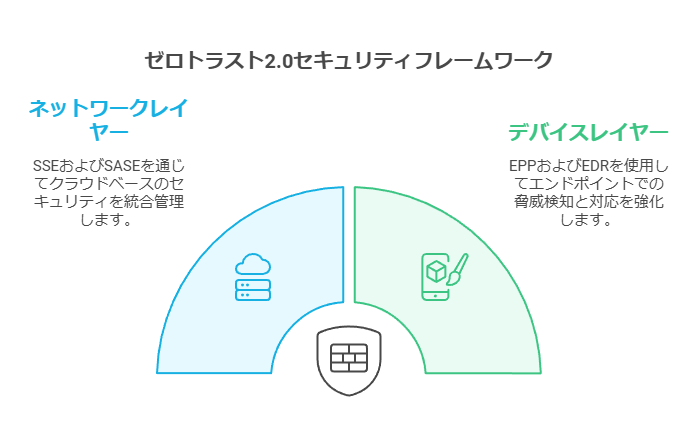

ゼロトラスト2.0を実現するためのベストプラクティスは、セキュリティ対象を以下の3つのレイヤーに分け、それぞれに対するソリューションを適用することです:

認証レイヤー

認証には、ID管理をクラウドベースで提供する IDaaS(IDentity As A Service) を採用します。これにより、ユーザーの認証を強化し、組織内外のアクセス制御を効率化します。

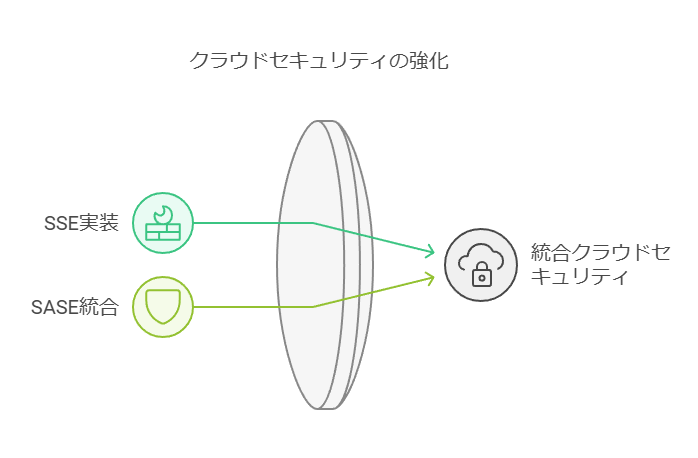

ネットワークレイヤー

ネットワークセキュリティには SSE(Secure Service Edge) や SASE(Secure Access Service Edge) を導入し、セキュリティをクラウド上で統合管理します。これにより、物理的な境界を持たない現代のネットワーク環境に対応したセキュリティを提供します。

デバイスレイヤー

デバイスの保護には EPP(Endpoint Protection Platform) や EDR(Endpoint Detection & Response) を導入し、エンドポイントでの脅威検知と対応を強化します。これにより、個々のデバイスから発生するリスクを早期に察知し、被害を最小限に抑えることが可能です。

実践へのステップ

ゼロトラスト2.0を効果的に導入するには、まずこの3つのレイヤーを基盤として構築し、組織の状況に応じて他のセキュリティソリューションを段階的に追加していくことが推奨されます。各レイヤーで守りが不足している箇所を特定し、優先順位をつけて対策を講じることが成功への近道です。

データコンサルタントとしての提言

内部不正対策の強化 外部脅威に加え、内部不正への対策も組織全体で徹底すべきです。従業員の認証やアクセス権限の管理、行動の監視といった内部セキュリティ対策を強化することで、データ漏洩や不正な行動を未然に防ぐことが可能です。

ゼロトラスト2.0の導入推進 ゼロトラスト2.0のベストプラクティスを基に、認証、ネットワーク、デバイスの各レイヤーで適切なセキュリティ対策を導入することが重要です。特に、IDaaS、SSE/SASE、EPP/EDRといったソリューションは、企業の実態に合わせた柔軟なセキュリティ対策を提供します。

コストの最適化とセキュリティの一元管理 ゼロトラスト2.0は、コストの最適化と全体のセキュリティの統合管理を実現するフレームワークでもあります。セキュリティ投資を最適化しつつ、外部・内部の脅威に対する包括的な防御体制を確立することが、長期的な競争力向上につながります。

ゼロトラスト2.0の導入により、より堅牢なセキュリティと信頼性を確保し、組織のデータ保護体制を強化することができます。

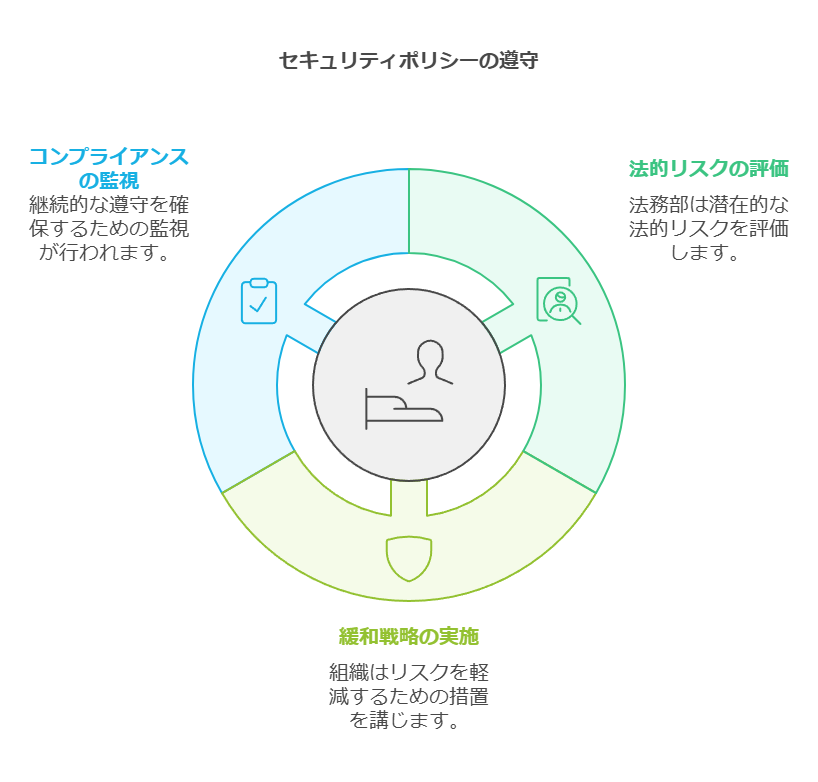

規制とコンプライアンスの実施

従業員は、組織のセキュリティおよびデータ取り扱いポリシーを十分に理解し、これらに準拠することが求められます。これらの基準に違反した場合、組織に法的リスクが生じる可能性があるだけでなく、人事、IT、セキュリティなどの他部署も対応に関わることになります。法務部は、違反の可能性がある、もしくは確認された場合、組織が負う可能性のある法的責任を評価し、適切な措置を講じる必要があります。さらに、場合によっては組織内の役員、規制当局、あるいは法執行機関への報告が必要となることもあります。

コンプライアンスの継続的な維持

コンプライアンスを効果的に維持するためには、従業員向けのトレーニングプログラムの実施と、データ保護やセキュリティに関する運用手順書の整備が不可欠です。この手順書には、日常的な運用フローやコンプライアンスサポートのプロセスを明確にし、規制変更に対応できる仕組みを備えることが重要です。特に、変化し続ける規制環境に適応するために、ポリシーや規則に関するガイダンスは定期的に見直され、組織全体で改善が進められています。

インシデントの検出と対応

セキュリティやデータ管理に関するインシデントは、通常、セキュリティチームが組織全体のアクティビティを監視する過程で検出されます。ポリシー違反や不正行為が明らかになった場合、セキュリティチームはそのインシデントの調査を開始し、根本原因の分析結果を法務部と共有します。この調査においては、特定のインシデントに関連するアクティビティや、どこから不正行為が発生したかの詳細な情報が見つかることもあります。

法務部によるリスク評価と対応

法務部は、セキュリティチームからの調査結果をもとに、コンプライアンス上の懸念事項、インシデントリスクのレベル、潜在的な組織の責任を分析します。これにより、組織全体として迅速かつ効果的な対応を行うための法的判断が下され、必要に応じてリスク軽減策が講じられます。

データコンサルタントとしての提言

従業員のコンプライアンス意識向上 トレーニングプログラムやポリシーガイダンスの整備だけでなく、従業員一人ひとりが自身の業務においてコンプライアンスを実践できる環境を整えることが重要です。これは、リスクの早期発見や、未然に不正行為を防ぐための基盤となります。

セキュリティ体制と法務部の連携強化 セキュリティチームと法務部が効果的に連携し、インシデントの迅速な検出、調査、そして法的リスクの評価を行うプロセスを強化することが、組織のコンプライアンス維持に不可欠です。この連携がスムーズに機能することで、違反リスクの早期対応と組織全体のリスク管理が向上します。

コンプライアンス手順の定期的な見直し 規制環境は絶えず変化しているため、手順書やポリシーを定期的に更新し、最新の規制やリスクに対応できる体制を整備することが重要です。これは、業界全体のベストプラクティスに基づいて改善されるべきです。

これにより、組織全体のコンプライアンスが強化され、法的リスクの低減とともに、セキュリティ体制の一貫性を確保することが可能です。

セキュリティチームと法務部の連携がもたらすメリット

セキュリティチームと法務部の協力は、組織全体のリスク管理とコンプライアンスの維持において極めて重要です。それぞれの役割が明確であることにより、より効率的かつ効果的なリスク対応が可能になります。

1. セキュリティチームの役割

セキュリティチームは、外部および内部の潜在的な脅威を検出し、それに迅速に対応することで、組織の資産と情報を保護します。セキュリティチームの役割は、リアルタイムでの脅威評価とそれに基づく防御体制の整備にあります。また、攻撃や不正行為の痕跡を監視し、即時の調査と対策を講じることで、リスクの拡大を防ぎます。

2. 法務部の役割

一方で、法務部はデータセキュリティおよびコンプライアンスに関わる法的枠組みを確保する責任を持ちます。法務部は、各チームが関連するセキュリティおよび規制のポリシーを正しく理解し、これらを遵守できるよう支援します。また、データ保護や規制遵守に関するポリシーを適切に実施するためのガイダンスを提供し、必要な法的手続きが円滑に進むようサポートします。

3. 手順書とポリシーの明確化

セキュリティポリシーや手順書は、組織全体でコンプライアンスを保つために不可欠なものです。これらの文書には、不正行為やセキュリティ侵害に関する明確な定義が含まれ、従業員や関係者が適切な行動をとるための基準が示されています。特に、サードパーティのアプリケーションやツールを使用して機密情報を扱う場合、セキュリティ基準が満たされていることを法務部とセキュリティチームが共同で確認することが、組織全体のリスク軽減につながります。

4. コンプライアンスの維持と脅威対応

法務部とセキュリティチームが密接に連携することで、組織内のセキュリティポリシーや規制への準拠が確実に行われます。この連携は、脅威を迅速に検出し、適切な対応を取るための重要な基盤です。特に、定期的なコミュニケーションと役割の明確化が、各チームの協力をスムーズにし、セキュリティ侵害が発生した場合の対応を一層効果的にします。

5. アプリケーションのセキュリティとインシデント対応

現在では、多くの組織が法務部とセキュリティチームの協力を強化し、アプリケーションのセキュリティ評価やインシデント対応に取り組んでいます。この協力関係により、セキュリティ基準の遵守が強化され、インシデントの発生時にも速やかな対応が可能になります。特に、法務部のサポートにより、ポリシーやコンプライアンスに関する問題が事前に解決され、セキュリティ体制が全社的に強化されます。

データコンサルタントからの提言

役割分担の明確化と情報共有の促進 セキュリティチームと法務部の役割を明確にし、定期的な情報共有のプロセスを確立することで、迅速かつ効果的な脅威対応が実現します。これにより、リスクマネジメントが一貫して行われるとともに、法的リスクも軽減されます。

サードパーティツールのセキュリティ評価 サードパーティのアプリケーションを使用する際、セキュリティおよびコンプライアンスの両方を評価するためのプロセスを導入し、共同での確認を徹底することで、外部リスクを最小限に抑えます。

ポリシーの定期的な見直し 法務部とセキュリティチームは、組織全体のポリシーや手順書の見直しを定期的に実施し、最新の脅威や規制に対応できる体制を確保する必要があります。

このように、法務部とセキュリティチームの緊密な連携は、データ保護の強化とコンプライアンスの維持にとって不可欠な要素です。これによって、組織はセキュリティリスクを低減し、健全な運営体制を維持することが可能になります。

1. 内部脅威管理プログラムの重要性とその始動

内部脅威管理プログラム(ITMP)は、組織の内部リスクを包括的に管理するための重要な施策です。このプログラムは、従来のセキュリティアプローチを超え、人事、法務、サイバーセキュリティ、事業部門など、複数の部門が協力して進める必要があります。これにより、技術チームと非技術チームの間で、クリアなコミュニケーションを図り、内部関係者が企業の資産にどう関与しているかを可視化し、リスク軽減を目指します。

2. ステアリングコミッティの設置とその役割

まず、ステアリングコミッティを設置します。この委員会は、IT部門やサイバーセキュリティ部門の枠を超えた多様なメンバーで構成されます。人事部門、法務顧問、プライバシー担当役員なども参加し、組織全体のリスク管理に関与します。

目的:

内部脅威に対応するための包括的なガイドラインと戦略を策定し、リスクの軽減に向けた取り組みを推進します。

これにより、技術部門だけでなく、法務や事業リーダーも一体となり、データセキュリティに対する組織的な取り組みを強化します。

3. 内部脅威管理プログラム(ITMP)の目標

ITMPの主な目標は、組織のリスクを可視化し、効果的に軽減することです。具体的には、技術チームと非技術チームが連携し、内部関係者の行動をモニタリングし、リスクの兆候を早期に検出します。

プログラムの成功要因:

明確なコミュニケーション:ITやセキュリティ部門の専門家と、法務・人事・経営部門が継続的に情報を共有し、相互に理解を深めることが必要です。

統合されたアプローチ:プログラムの実行には、技術だけでなく、プロセスや人材管理も含まれます。これにより、内部脅威を包括的に管理し、リスクの発生を未然に防ぐことが可能です。

4. エグゼクティブチャンピオンの指定

プログラムの推進において、エグゼクティブチャンピオンを指定することが重要です。このチャンピオンは、組織のリーダーシップの一角を担い、ITMPの優先順位を確保する役割を果たします。具体的には、リソースの確保やプログラム実行の支援を行い、組織全体の協力を得るための旗振り役となります。

5. ワーキンググループの設置と法的レビューの強化

次に、ステアリングコミッティの下に、部門横断的なワーキンググループを設置します。ここには、法務顧問やプライバシー担当者を含めることで、内部脅威管理プログラムの設計段階から法的なレビューやプライバシー保護を確保することが可能です。

メリット:

法的な観点から適切なガイドラインが得られるため、リスクに対する対応策が強化されます。

プライバシー保護に配慮した設計を行うことで、内部関係者の行動監視とプライバシー保護のバランスが保たれます。

6. プライバシーを重視した設計

ITMPにおいては、個人識別情報(PII)や従業員の行動データを取り扱うため、プライバシーの保護が非常に重要です。プログラムには、データの匿名化や適切な保護策を組み込み、内部通報者や従業員の権利を尊重することが必要です。

対策:

ユーザーデータの匿名化

プライバシーポリシーの強化

内部通報者の保護機構の整備

これにより、内部監視体制を強化しつつ、従業員の信頼を維持します。

7. 内部脅威管理チームの強化

内部脅威管理チームは、サイバーセキュリティ、リスクアセスメント、プロファイリングなどの幅広い専門知識を持つことが求められます。また、これらに対応できる体制を社内で整備する必要がありますが、多くの場合、外部コンサルタントの支援も有効です。

外部支援が有効な分野:

フォレンジック調査

法律問題への対応

コンプライアンスやプライバシー保護の専門知識の活用

専門家を活用することで、組織全体のセキュリティレベルをさらに高めることが可能です。

1. 問題提起とリスクの重要性

情報漏洩のリスクを軽視することは、企業の信頼性や競争力に直結する大きなリスクを招きます。データ管理の基本として、物理的なセキュリティからデジタルデータの取り扱いまで、全従業員が高い意識を持って取り組むことが不可欠です。以下に、具体的な対策とその背景を示します。

2. 入館証管理の強化策

入館証の管理は、物理的なセキュリティを維持するための重要な要素です。万が一、紛失した場合には、悪意のある第三者が会社に侵入し、機密情報が流出するリスクが生じます。

対策:

退社時の習慣:入館証は必ず、靴の内側にあるファスナー付きポケットに保管し、他の物と一緒に入れないようにしてください。他の物と混ざることで、取り出す際に誤って入館証を落とすリスクが高まります。

過去の事例:過去に、社員が駅で定期券を取り出す際に入館証を落とし、2週間気づかなかった事例がありました。幸運にも警察に届けられましたが、全てが善意の人に渡るとは限りません。日常的な管理徹底が必要です。

3. PCや書類の持ち出しに関するリスク管理

特に年末年始などのイベントシーズンでは、飲酒後にPCや書類を紛失するリスクが増加します。これにより、業務データが外部に漏えいする可能性が高まり、企業全体に甚大な損害を与える可能性があります。

対策:

事前の予防策:飲酒の予定がある場合、PCや書類の持ち出しを避けるのが理想です。しかし、どうしても持ち出す必要がある場合は、以下のような対策を徹底してください。

電車内でPCを網棚に置かない。

鞄をたすき掛けにして、いつでも自分の手元に置く。

これにより、紛失リスクを最小限に抑えることができます。

4. メール誤送信のリスク軽減策

メール誤送信は、内部の業務ミスから情報漏えいにつながるリスクがあります。特に、宛先の設定ミスや誤送信による情報漏洩は、信頼性を損なう重大な問題に発展します。

対策:

メール作成のプロセスを標準化:メール作成の順序を守ることで、誤送信のリスクを大幅に低減できます。

件名を入力

本文を入力

必要に応じてファイルを添付

内容を確認し、宛先の確認を行う

To、Cc、Bccを入力

最終確認を行い、問題がなければ送信

アドレス帳の管理徹底:同姓同名のメンバーが複数存在する場合、部署名や役職も含めてアドレス帳を管理することが重要です。また、手入力は誤送信を誘発する可能性があるため、控えるべきです。

5. ミスを減らすための工夫

日常業務において、完全にミスを防ぐことは不可能ですが、工夫次第でその確率を大幅に減らすことができます。例えば、メールの送信前のチェックリストを作成し、ルーチン化することでミスの発生率を下げることが可能です。

6. 日々の注意と今後のアクション

日々の業務において注意を怠ると、後々に発生する問題はさらに大きくなります。情報漏洩は、一度発生すれば取り返しがつかない事態を引き起こす可能性があります。リスク管理を徹底し、細心の注意を払いながら業務を遂行することが求められます。

Step 1: 全体の目的を明確化

戦略的な文書管理が企業活動の効率と品質を高める

適切な情報の整理、保管、共有を通じて、企業全体の業務効率と品質を向上させましょう。

Step 2: 課題の整理と具体的な影響の提示

日常業務における文書管理の課題

次のような課題に直面していませんか?

紙文書の保管スペースの不足による効率低下

情報漏洩リスクの増加に対する懸念

契約書や重要書類の煩雑な管理が生産性に悪影響を与える

最新版の資料が特定できず、意思決定の遅れが生じる

これらの課題を解決するための適切な文書管理が不可欠です。

Step 3: 文書管理の効果とIT連携の強化

文書管理による業務効率とITガバナンスの強化

適切な場所と形式で文書を保管することで、無駄を排除し、業務の効率を大幅に向上させることが可能です。

シームレスなワークフロー連携:文書管理の整備により、異なる部門間での情報共有がスムーズになり、業務プロセス全体のスピードと品質が向上します。ITガバナンスの強化:統一された文書管理ルールにより、社内のITガバナンスが強化され、コンプライアンス遵守も容易になります。データ利便性の向上:必要な情報へのアクセスが迅速になり、意思決定の質が向上します。

Step 4: 戦略的なファイル管理の実行ガイドライン

戦略的ファイル管理の実施ガイドライン

ファイル管理戦略を成功させるためには、以下のポイントを押さえることが重要です。

Step 5: 具体的な実行項目の提示

ファイル取得と管理のルール策定:ファイルの取得、管理、アクセス、使用方法に関する明確なルールとプロセスを確立し、従業員全体に周知徹底します。

データの戦略的活用:ビジネスに直結するデータを特定し、問題解決や収益拡大、顧客への価値提供に貢献する利用方法を明確にします。

データアセットの分類と整理:既存のデータアセットをインベントリ化し、分類した上でデータカタログに整理して、効率的な管理を実現します。運用チームとの連携強化:ファイルシステムの所有・運用チームとの連携を強化し、保有ファイルとその保管方法に関する理解を深めます。

アクセス権と使用状況の把握:ファイルの取得元、アクセス権のあるユーザー、使用方法を把握し、必要なアクセス制御を実施します。

セキュリティ対策の実施:機密情報や個人情報を保護するため、内部と外部のセキュリティ対策(ファイルの匿名化やアクセスプロビジョニングなど)を徹底します。

アクセス制御の強化:ファイルのアクセス方法と使用方法に制限を設けたアクセス制御を確立し、情報の漏洩リスクを最小限に抑えます。

ファイルの品質保証:ファイルが正確で有用であることを保証するために、管理プロセスやシステムの設計・再設計を行います。

強力なITインフラの構築:組織のITインフラを強化するために、最高データ責任者(CDO)、データ管理者、コンプライアンス担当者などの人員配置とセクション設定を行います。

こファイル管理戦略の重要、企業全体での文書管理とITガバナンスの強化に貢献することを目的としています。

問題提起と内部不正の事例

現代のデータ管理において、企業にとって最も深刻なリスクの一つが「内部不正」です。特に、重要な技術や機密情報が不正に持ち出される事例は後を絶たず、組織の競争力や信頼性に大きな打撃を与える可能性があります。以下はその典型的な事例です。

大手総合電機企業:先端研究データがアジアの競合に流出。技術者がUSBメモリを使ってデータを不正に持ち出した疑いが報道されました(2014年3月)。

大手自動車メーカー:元社員が社外秘の情報を競合企業に漏えいさせたとして逮捕(2014年5月、2015年2月報道)。

大手通信教育企業:約3,000万人分の個人情報が流出し、複数の名簿会社に拡散。流出元は委託先のシステムエンジニアで、補償総額は200億円に上りました(2014年7月報道)。

これらの事例は、企業内のセキュリティ体制の脆弱性を突いた内部不正の深刻さを浮き彫りにしています。

情報漏えいのリスクと影響

企業や組織にとって、情報漏えいは常に重大なリスクです。個人情報保護法が施行されて以降、企業は法的な遵守とセキュリティ対策の強化を迫られています。情報漏えいは社会的信用の失墜や業務の停止、さらには多額の賠償につながり、企業運営に甚大な影響を及ぼします。

さらに、顧客対応、漏えい情報の回収、メディア対応などにも時間とコストがかかり、企業全体に大きな負担がかかります。

情報漏えいの原因分析

情報漏えいの多くは、人的ミスが原因です。具体的には以下の通りです。

紛失・置き忘れ

管理ミス

誤操作

これらの要因が全体の約7割程度を占めており、いずれも人的ミスによるものです(JNSA「2007年度情報セキュリティインシデントに関する調査報告書」)。

具体的な漏えいケース:ベネッセ

ベネッセの情報漏えい事件は、その影響の大きさと深刻さを物語っています。この事件では、グループ企業に勤務していた派遣社員のエンジニアが、約3,500万件の個人情報を名簿業者に売却しました。この事件によって、会員数はピーク時の約400万人から約270万人にまで減少し、企業は大きな経済的損失を被りました。

影響:補償として500円分の金券や電子マネーが提供されましたが、結果として企業の売上や利益は大幅に減少。2015年4~6月期の決算では、前年同期比で営業利益が約9割減少し、赤字に転落しました。

データコンサルタントからの提言:リスク管理と運用改善

これらの漏えい事例から学べることは、悪意による情報漏えいだけでなく、人的ミスによる漏えいのリスクも無視できないということです。悪意がなくても、運用上の不注意が情報漏えいを引き起こし、結果として企業の信頼性と品質に重大な影響を及ぼします。

予防策と次のステップ

日常業務において徹底したリスク管理と運用改善が不可欠です。以下のステップを推奨します。

セキュリティ意識の向上:全従業員に対するセキュリティ教育とトレーニングを定期的に実施。

技術的な防御策:機密情報の暗号化、アクセス制限、データの持ち出し制限を強化。

監視システムの導入:不正な行動や操作が発生した際に即座に検出できる監視体制を整備。

これらの取り組みにより、内部不正や情報漏えいのリスクを大幅に低減し、組織のデータ管理の信頼性を向上させることができます。

初期運用体制の確立

内部脅威の管理は非常に複雑で、多面的なアプローチが求められます。十分な運用体制の整備には時間がかかる場合もありますが、ポリシーや手続きを策定し、初期運用体制(IOC: Initial Operational Capability)を確立することで、短期的にも効果を期待できます。

IOC(初期運用体制)の役割

IOCは、組織におけるセキュリティ対策の最低限のベースラインとなり、ガバナンス、バックグラウンド調査、トレーニング、ユーザー活動のモニタリング、データ管理、調査といった要素が含まれます。多くの企業では、これらのリソースがすでに存在し、迅速に運用を開始できる基盤が整っています。

基本原則:

効果的なIOCは、3つの主要な活動に分けられます。

プログラム化されたタスクの実行:セキュリティ対策を推進するための具体的なタスクが含まれます。

多層的な脅威管理の導入:分散型の組織構造から生じる複雑なリスクを管理するために、複数のレイヤーでの防御策を導入することが求められます。

定期的なレビューと改善:時間の経過とともに運用体制を評価し、適宜改善を行うことで、長期的な効果を高めることができます。

具体的なデータ活用例

営業活動:顧客に営業資料を共有し、相手がアクセスしたことを確認してから連絡することで、商談を効率的に進めることが可能です。

代理店へのカタログ配布:新しいカタログを販売代理店に配布する際は、一斉メールでURLを送信するだけで済み、さらに閲覧パスワードや共有期限の設定も簡単に行えます。

カタログの有効期限管理:設定したカタログの期限が過ぎると、自動的に閲覧不可となるため、情報の保護が容易です。

共同作業の効率化:設計やプロジェクトの共同作業では、フォルダ共有や共同編集機能により、コメントの投稿やバージョン管理が可能です。経緯を遡って確認することが容易になり、透明性が向上します。

リモートアクセスの利便性:商談中や出張中でも、場所やデバイスを問わず必要なデータにアクセスできるため、ワークスタイルの変革を促進します。

現場からの報告の迅速化:工場から本社への緊急連絡や、機械トラブルの報告も、撮影した写真や動画を迅速に共有できます。

セキュリティ機能の強化:電子透かし機能により、ファイルにアクセスした日時やユーザーアカウントが記録され、機密情報の漏えい防止に貢献します。

コンサルタントの視点でのまとめ

データを適切に管理し、セキュリティ対策を強化することで、組織の生産性を向上させることが可能です。特に、初期運用体制(IOC)の確立は、組織が迅速かつ効果的にセキュリティリスクに対処するための第一歩として重要です。また、データの共有やアクセス管理の効率化により、業務プロセス全体の最適化を図ることができます。

データコンサルタントの視点で改善した内部脅威管理のレポート

成功を導く内部脅威管理フレームワーク

ITMPフレームワークの確立と実施計画

内部脅威管理プログラム(ITMP)を効果的に実施するためには、明確なフレームワークと実施計画が不可欠です。プログラムの成功に向けてリソースを適切に配分し、組織全体でのリスク軽減を図るため、次のプロセスを導入します。

年次報告と経営層への報告体制

毎年、プログラムの進捗を経営幹部に報告し、内部脅威管理の現状を可視化する年次報告書を提出します。報告書の主要項目は以下の通りです:

プログラムの成果: その年にプログラムで達成された目標や改善点

リソース配分の詳細: 割り当てられたリソースの使用状況と効果

内部脅威リスクの特定: プログラムによって特定された内部脅威のリスク評価

改善提案と目標: プログラム改善のための推奨事項と来年度の目標

直面した課題: プログラムが直面した課題とその解決策

ITMフレームワークの基本原則

効果的な内部脅威管理(ITM)フレームワークは、基本的なタスクを設定しながら、継続的な調整と改善を行う柔軟な運用が重要です。プログラムは定期的な評価を基に、変更や改善を加えるべきです。

プログラム化されたタスクの計画と実施

実施計画に基づき、具体的なマイルストーンを設定し、以下のようなタスクをプログラム化します:

リソースと要員の明確化: プログラムに必要なリソース、担当者を定義し、責任分担を明確化。

プログラムオフィスの責任範囲設定: 内部脅威対策の中核となるプログラムオフィスの役割と権限を明確に設定。

情報集約の手法確立: 各部門からの情報を一元的に集約するための方法を詳細に説明し、内部脅威ハブとしての機能を最大化。

セルフアセスメントの実施方法の確立: 組織全体で実施する自己評価のプロセスを決定し、内部脅威に対する準備状況を定期的に評価。

外部サポートの必要性評価: 法的な問題や専門的な知見が必要な場合、第三者の支援を活用するかどうかを検討。

運用体制のスケジュール策定: 初期運用段階から全面運用段階までのタイムラインを策定し、進捗を可視化。

予算の策定: 現行および将来の年度予算を策定し、プログラムの持続可能性を確保。

報告要件の遵守: 組織の規定に基づき、定期的な報告とドキュメント管理を徹底。

フレキシブルな文書管理と進行中の作業

実施計画は、随時更新される動的な文書として扱います。マイルストーンの達成状況やリスクの変化に応じて、計画内容は柔軟に修正・調整されます。また、ポリシーや運用手続きの策定は進行中の作業として扱い、実施計画の承認を遅延させないよう注意します。

年次報告書の形式と柔軟性

年次報告書の形式は組織のニーズに合わせて柔軟に選択できます。詳細なレポート、2ページの要約版、またはパワーポイントなど、報告内容と受け手に応じたフォーマットを選択してください。

セルフアセスメントの重要性

プログラムの成功に不可欠なのは、定期的なセルフアセスメントです。年次報告書の作成前や独立したレビューの前に、組織全体でのチェックを実施し、実施計画の進捗状況と改善点を明確にします。セルフアセスメントは内部脅威管理の基盤であり、継続的な改善を支援します。

改善のポイント:

フレームワークとリソース配分を明確にすることで、プログラムの透明性と信頼性を向上。

セルフアセスメントや年次報告のプロセスを強化し、経営層への効果的なフィードバック体制を構築。

実施計画の進行中のタスクを柔軟に管理し、運用遅延やリスクを最小化。

文書管理を動的に行い、リスクや目標に応じた柔軟な対応を可能に。

データコンサルタントの視点からは、内部脅威管理プログラムのフレームワークが、データに基づいた意思決定と継続的な改善により強化されることが重要です。